Java序列化的机制和原理

jdkserializationredisserializer

jdkserializationredisserializerJDKSerializationRedisSerializer是SpringDataRedis中提供的一种序列化方式,用于将Java对象序列化为字节数组并存储到Redis中。

本文将介绍JDKSerializationRedisSerializer的原理、使用方法及其优缺点。

一、原理JDKSerializationRedisSerializer使用JDK自带的序列化机制将Java对象序列化为字节数组,然后将字节数组存储到Redis中。

在反序列化时,将字节数组反序列化为Java对象。

二、使用方法在Spring Data Redis中使用JDKSerializationRedisSerializer非常简单,只需要在RedisTemplate中设置序列化方式即可。

```@Configurationpublic class RedisConfig {@Beanpublic RedisTemplate<String, Object>redisTemplate(RedisConnectionFactory redisConnectionFactory) {RedisTemplate<String, Object> redisTemplate = new RedisTemplate<>();redisTemplate.setConnectionFactory(redisConnectionFactory); redisTemplate.setKeySerializer(newStringRedisSerializer());redisTemplate.setValueSerializer(new JDKSerializationRedisSerializer());return redisTemplate;}}```在上面的代码中,我们通过RedisTemplate的setValueSerializer方法将序列化方式设置为JDKSerializationRedisSerializer。

序列化与反序列化的原理以及利用和防御

序列化与反序列化的原理以及利⽤和防御1、序列化和反序列化的概念序列化:把对象转换为字节序列的过程称为对象的序列化。

反序列化:把字节序列恢复为对象的过程称为对象的反序列化。

序列化就是把对象转换成字节流,便于保存在内存、⽂件、数据库中;反序列化即逆过程,由字节流还原成对象。

Java中的ObjectOutputStream类的writeObject()⽅法可以实现序列化,类ObjectInputStream类的readObject()⽅法⽤于反序列化。

下⾯是将字符串对象先进⾏序列化,存储到本地⽂件,然后再通过反序列化进⾏恢复如果Java应⽤对⽤户输⼊,即不可信数据做了反序列化处理,那么攻击者可以通过构造恶意输⼊,让反序列化产⽣⾮预期的对象,⾮预期的对象在产⽣过程中就有可能带来任意代码执⾏问题的根源在于类ObjectInputStream在反序列化时,没有对⽣成的对象的类型做限制;假若反序列化可以设置Java类型的⽩名单2、序列化的⽬的与⽤到序列化的情况当你想把的内存中的对象状态保存到⼀个⽂件中或者数据库中时候;当你想⽤套接字在⽹络上传送对象的时候;当你想通过RMI传输对象的时候;2.1对象序列化的步骤如下(1)创建对象输⼊流,它可以包装⼀个其他类型的⽬标输⼊流,例如:⽂件输出流。

(2)通过对象输⼊流的writeObject()⽅法写对象。

2.2.对象的反序列化如下:(1)创建对象输⼊流,同样的,可以包含其他类型的⽬标输出流,例如:⽂件输⼊流。

(2)通过对象输⼊流的readObject()⽅法读取对象。

3、漏洞挖掘基本⼿段:从可控数据的反序列化或间接的反序列化接⼝⼊⼿,在此基础上尝试构造序列化对象。

⾸先拿到⼀个Java应⽤,需要找到⼀个接受外部输⼊的序列化对象的接收点,即反序列化漏洞的触发点。

我们可以通过审计源码中对反序列化函数的调⽤(例如readObject())来寻找,也可以直接通过对应⽤交互流量进⾏抓包,查看流量中是否包含java序列化数据来判断,java序列化数据的特征为以标记(ac ed 00 05)开头。

idea生成serializable序列号过长解决方法 -回复

idea生成serializable序列号过长解决方法-回复如何解决Serializable序列化过长的问题随着科技的发展和互联网的普及,我们的生活也越来越数字化。

许多传统的任务和操作被替代为使用计算机和互联网进行处理。

在编程中,序列化是一项常见的技术,它允许我们将对象转换为字节流,以便在网络上传输或存储到磁盘上。

然而,当我们的对象变得复杂时,例如包含许多属性或嵌套对象,序列化后的字节流可能会变得非常长。

在这篇文章中,我将探讨一些解决Serializable序列化过长问题的方法。

在开始讨论解决方案之前,让我们先了解一下Serializable序列化的基本概念和原理。

Serializable是Java中一个接口,用于标识一个类的实例可以被序列化。

当一个对象需要被序列化时,它的类必须实现Serializable接口,并且所有它的非静态成员变量也必须是可序列化的。

在序列化过程中,对象的状态信息将被转换为字节流,以便在不同的环境中进行传输或存储。

然而,当对象的结构非常复杂时,序列化后的字节流可能会变得很长,导致网络传输或磁盘存储的效率下降。

为了解决Serializable序列化过长的问题,我们可以采取以下方法:1. 使用Transient关键字:Transient关键字可以用来修饰对象的成员变量,表示这些变量不需要被序列化。

通过标记一些不需要序列化的字段,我们可以在序列化过程中减少所需的字节流大小。

需要注意的是,使用Transient关键字的变量在反序列化后会被初始化为默认值。

2. 自定义序列化机制:Java的序列化机制可以自动处理一些常见类型的对象,例如整数、字符串等。

然而,对于一些特殊类型的对象,我们可以自己实现序列化机制,以适应我们的需求。

通过自定义序列化机制,我们可以减少序列化后的字节流大小,提高网络传输或磁盘存储的效率。

3. 使用压缩算法:当序列化后的字节流非常长时,我们可以考虑使用压缩算法对其进行压缩,以减少所需的网络带宽或磁盘空间。

java反序列化ctf题目

java反序列化ctf题目摘要:1.Java 反序列化CTF 题目概述2.Java 反序列化的原理3.Java 反序列化CTF 题目的解题思路4.Java 反序列化CTF 题目的实践案例5.总结正文:1.Java 反序列化CTF 题目概述CTF(Capture The Flag)是一种网络安全竞赛形式,选手通过攻防各种网络安全技术来获取题目的答案。

在CTF 题目中,有一类题目涉及到Java 反序列化,它要求参赛者利用Java 反序列化的原理,对给定的数据进行解析和还原。

这类题目具有较高的技术难度,需要参赛者具备扎实的Java 基础知识和对序列化机制的深入理解。

2.Java 反序列化的原理Java 反序列化是指将序列化后的数据恢复为原始对象的过程。

序列化是将Java 对象转换为字节码的过程,便于存储和传输。

而反序列化则是将字节码还原为Java 对象。

这个过程主要依赖于java.io.ObjectInputStream 类,它提供了readObject() 方法来实现对象的反序列化。

在Java 反序列化过程中,需要注意以下几点:- 反序列化过程中会触发类的构造函数,因此需要确保传入的参数类型与构造函数声明的参数类型一致。

- 反序列化过程中会根据类名动态加载类,因此需要确保类路径正确。

- 反序列化过程中可能会遇到继承关系,需要正确处理继承关系以避免类循环。

3.Java 反序列化CTF 题目的解题思路面对Java 反序列化CTF 题目,参赛者需要首先分析题目给出的数据格式,了解序列化的规则。

然后通过编写代码模拟反序列化过程,将数据还原为原始对象。

具体的解题思路如下:- 分析题目给出的数据格式,了解序列化规则。

- 根据序列化规则,编写代码实现反序列化过程。

- 处理继承关系,确保反序列化过程中的类循环问题。

- 验证反序列化结果,确保正确还原题目要求的对象。

4.Java 反序列化CTF 题目的实践案例假设有一道Java 反序列化CTF 题目,题目要求参赛者将给定的字节码数据还原为对应的Java 对象。

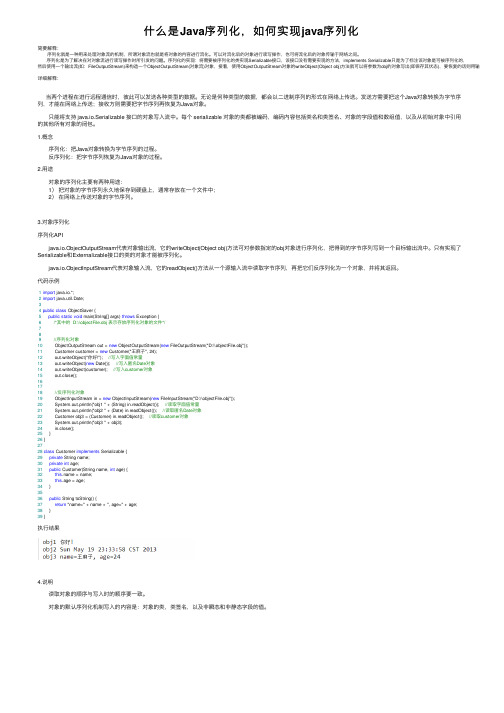

什么是Java序列化,如何实现java序列化

什么是Java序列化,如何实现java序列化简要解释: 序列化就是⼀种⽤来处理对象流的机制,所谓对象流也就是将对象的内容进⾏流化。

可以对流化后的对象进⾏读写操作,也可将流化后的对象传输于⽹络之间。

序列化是为了解决在对对象流进⾏读写操作时所引发的问题。

序列化的实现:将需要被序列化的类实现Serializable接⼝,该接⼝没有需要实现的⽅法,implements Serializable只是为了标注该对象是可被序列化的,然后使⽤⼀个输出流(如:FileOutputStream)来构造⼀个ObjectOutputStream(对象流)对象,接着,使⽤ObjectOutputStream对象的writeObject(Object obj)⽅法就可以将参数为obj的对象写出(即保存其状态),要恢复的话则⽤输⼊流。

详细解释:当两个进程在进⾏远程通信时,彼此可以发送各种类型的数据。

⽆论是何种类型的数据,都会以⼆进制序列的形式在⽹络上传送。

发送⽅需要把这个Java对象转换为字节序列,才能在⽹络上传送;接收⽅则需要把字节序列再恢复为Java对象。

只能将⽀持 java.io.Serializable 接⼝的对象写⼊流中。

每个 serializable 对象的类都被编码,编码内容包括类名和类签名、对象的字段值和数组值,以及从初始对象中引⽤的其他所有对象的闭包。

1.概念 序列化:把Java对象转换为字节序列的过程。

反序列化:把字节序列恢复为Java对象的过程。

2.⽤途 对象的序列化主要有两种⽤途: 1)把对象的字节序列永久地保存到硬盘上,通常存放在⼀个⽂件中; 2)在⽹络上传送对象的字节序列。

3.对象序列化序列化API java.io.ObjectOutputStream代表对象输出流,它的writeObject(Object obj)⽅法可对参数指定的obj对象进⾏序列化,把得到的字节序列写到⼀个⽬标输出流中。

kryo序列化原理

kryo序列化原理

Kryo序列化是一种高效的Java序列化库,它可以将 Java 对象序列化为一个紧凑的二进制格式,从而实现快速的序列化和反序列化。

Kryo 序列化的原理主要包括以下几个方面:

1. 类注册

Kryo 序列化需要事先注册序列化的 Java 对象的类信息,这样

才能在序列化和反序列化时正确地处理对象。

2. 字段序列化

Kryo 序列化将 Java 对象的字段序列化为一个字节数组,然后

将这个字节数组写入到输出流中。

在反序列化时,Kryo 序列化会从

输入流中读取字节数组,并将其反序列化为 Java 对象的字段。

3. 压缩算法

Kryo 序列化使用了一种基于 LZF 算法的压缩算法,可以将序列化后的字节数组进行压缩,从而减少序列化后的数据大小。

4. 缓存优化

Kryo 序列化使用了一种缓存技术,可以将序列化后的 Java 对

象缓存起来,从而避免重复序列化和反序列化相同的对象,从而提高了序列化和反序列化的效率。

总的来说,Kryo 序列化的原理是通过注册对象类信息、字段序

列化、压缩算法和缓存优化等技术,实现了高效的 Java 对象序列化和反序列化。

- 1 -。

arraylist序列化机制

arraylist序列化机制ArrayList序列化机制序列化是指将对象转换为字节流的过程,使得对象可以在网络上传输或者保存到磁盘上。

而反序列化则是将字节流转换为对象的过程,可以恢复原始的对象状态。

在Java中,实现序列化和反序列化的方式有很多,其中ArrayList序列化机制是一种常见且灵活的方式。

ArrayList是Java中常用的集合类之一,它是基于数组实现的动态数组,可以动态地增加和缩减元素。

ArrayList提供了一系列的方法来操作集合中的元素,如添加、删除、修改、查找等。

当我们需要将ArrayList对象序列化时,可以使用Java的内置序列化机制来实现。

ArrayList实现了Serializable接口,这个接口是Java提供的用于标记可序列化类的接口。

通过实现Serializable接口,类表明其对象可以被序列化和反序列化。

当我们需要将ArrayList对象序列化时,只需要将ArrayList对象所在的类实现Serializable接口即可。

在使用ArrayList进行序列化时,需要注意以下几点:1. ArrayList中的元素也需要实现Serializable接口,否则无法进行序列化。

如果ArrayList中的元素是自定义的类对象,那么该类也需要实现Serializable接口。

2. 序列化和反序列化的过程中,ArrayList的顺序会被保持不变。

即使在序列化和反序列化过程中,ArrayList中的元素发生了增删操作,恢复后的ArrayList也会保持原有的顺序。

3. 序列化和反序列化的过程中,ArrayList的容量会被保持不变。

即使在序列化和反序列化过程中,ArrayList的容量发生了变化,恢复后的ArrayList的容量也会和序列化前保持一致。

下面是一个简单的示例代码,演示了如何使用ArrayList进行序列化和反序列化:```javaimport java.io.*;import java.util.ArrayList;public class ArrayListSerializationExample {public static void main(String[] args) {ArrayList<String> list = new ArrayList<>();list.add("Hello");list.add("World");list.add("Java");// 序列化try {FileOutputStream fos = new FileOutputStream("list.ser");ObjectOutputStream oos = new ObjectOutputStream(fos);oos.writeObject(list);oos.close();fos.close();System.out.println("ArrayList已经被序列化");} catch (IOException e) {e.printStackTrace();}// 反序列化try {FileInputStream fis = new FileInputStream("list.ser");ObjectInputStream ois = new ObjectInputStream(fis); ArrayList<String> deserializedList = (ArrayList<String>) ois.readObject();ois.close();fis.close();System.out.println("ArrayList已经被反序列化");System.out.println("反序列化后的ArrayList内容为:" +deserializedList);} catch (IOException | ClassNotFoundException e) {e.printStackTrace();}}}```在上述代码中,我们首先创建了一个ArrayList对象,并向其中添加了三个字符串元素。

hessian2序列化原理

hessian2序列化原理

Hessian2是一种二进制序列化协议,用于在Java应用程序之间传输数据。

它可以序列化Java对象,包括基本类型、集合、Map、自定义对象等,并将其转换为二进制格式进行传输。

Hessian2的序列化原理主要包括以下几个方面:

1. 对象序列化:Hessian2使用Java的反射机制获取对象的属性和方法,然后将这些信息序列化为字节流,以便在接收方进行反序列化。

2. 压缩:为了减小序列化后的数据量,Hessian2使用了GZIP

算法进行压缩。

在序列化时,如果数据量较大,会将数据进行压缩,并在反序列化时进行解压缩。

3. 类型标识:Hessian2使用类型标识来标识序列化后的数据类型,方便接收方进行反序列化。

在序列化时,会先添加类型标识,再序列化数据;在反序列化时,会先读取类型标识,再根据类型标识进行反序列化。

4. 引用:为了避免序列化时产生循环引用导致栈溢出,Hessian2使用了引用机制。

在序列化对象时,如果发现对象已经序列化过,就将其作为引用返回;在反序列化时,如果发现引用已经存在,就直接返回引用。

总之,Hessian2的序列化原理涉及到对象序列化、压缩、类型标识和引用等多个方面,通过这些方式实现高效的数据传输。

- 1 -。

Java序列化与Hessian序列化的区别

Java序列化与Hessian序列化的区别

Java序列化:

Java序列化会把要序列化的对象类的元数据和业务数据全部序列化为字节流,⽽且是把整个继承关系上的东西全部序列化了。

它序列化出来的字节流是对那个对象结构到内容的完全描述,包含所有的信息,因此效率较低⽽且字节流⽐较⼤。

但是由于确实是序列化了所有内容,所以可以说什么都可以传输,因此也更可⽤和可靠。

hession序列化:

它的实现机制是着重于数据,附带简单的类型信息的⽅法。

就像Integer a = 1,hessian会序列化成I 1这样的流,I表⽰int or Integer,1就是数据内容。

⽽对于复杂对象,通过Java的反射机制,hessian把对象所有的属性当成⼀个Map来序列化,产⽣类似M className propertyName1 I 1 propertyName S stringValue(⼤概如此,确切的忘了)这样的流,包含了基本的类型描述和数据内容。

⽽在序列化过程中,如果⼀个对象之前出现过,hessian会直接插⼊⼀个R index这样的块来表⽰⼀个引⽤位置,从⽽省去再次序列化和反序列化的时间。

这样做的代价就是hessian需要对不同的类型进⾏不同的处理(因此hessian直接偷懒不⽀持short),⽽且遇到某些特殊对象还要做特殊的处理(⽐如StackTraceElement)。

⽽且同时因为并没有深⼊到实现内部去进⾏序列化,所以在某些场合会发⽣⼀定的不⼀致,⽐如通过Collections.synchronizedMap得到的map。

java json序列化原理

java json序列化原理Java中的JSON序列化是指将Java对象转换为JSON格式的字符串的过程。

JSON(JavaScript Object Notation)是一种轻量级的数据交换格式,常用于前后端数据传输和存储。

JSON格式的数据由键值对组成,并使用大括号{}包裹,键值对之间使用逗号分隔。

JSON序列化的过程是将Java对象的属性值映射到JSON格式的字符串中。

在Java中,可以使用多种方式实现JSON序列化,如手动拼接字符串、使用第三方库(如Jackson、Gson等)或使用Java内置的JSON库(如JSONObject、JSONArray等)。

我们来看看JSON序列化的基本原理。

在Java中,一个对象可以通过访问其属性来获取属性值。

JSON序列化就是通过访问对象的属性,将属性值转换为JSON格式的字符串。

具体步骤如下:1. 创建一个空的JSON对象或JSON数组,用于存储属性值。

2. 遍历对象的属性,获取属性名和属性值。

3. 根据属性值的类型,将属性名和属性值转换为JSON格式的字符串并添加到JSON对象或数组中。

4. 将JSON对象或数组转换为字符串表示。

在实际应用中,可以使用不同的方式实现JSON序列化。

下面以使用Jackson库为例,介绍其工作原理。

Jackson是一个流行的Java库,用于处理JSON数据。

它提供了一组API,用于将Java对象序列化为JSON格式的字符串,或将JSON 字符串反序列化为Java对象。

Jackson使用基于注解的方法来定义Java对象和JSON之间的映射关系。

在使用Jackson进行JSON序列化时,首先需要在Java对象的属性上添加相应的注解,以指定属性和JSON字段之间的映射关系。

常用的注解包括@JsonProperty、@JsonInclude、@JsonFormat等。

这些注解可以指定属性名、属性的序列化规则、属性的格式等。

接下来,通过创建ObjectMapper对象来实现JSON序列化。

hessian2序列化原理

hessian2序列化原理Hessian2是一种二进制的远程调用协议,通常用于数据的序列化和反序列化。

它由Caucho Technology开发并维护,是Java语言中常用的序列化协议之一。

本文将为大家介绍Hessian2的序列化原理。

第一步:将Java对象转换为二进制流在Hessian2的序列化过程中,首先需要将Java对象转换为二进制流。

这个过程主要有以下几个步骤:1.1 根据对象类型生成序列化方案首先,Hessian2会根据对象的类型生成对应的序列化方案。

不同的类型会对应不同的序列化方案。

例如,基本数据类型和字符串等可以直接转换为二进制流,而对象类型则需要按照一定的规则转换。

1.2 将对象转换为二进制流在生成序列化方案之后,Hessian2会按照方案将Java对象转换为二进制流。

这个过程中,需要考虑一些细节问题,例如对象的含义和字段的顺序等,以保证转换的正确性和一致性。

第二步:将二进制流转换为Java对象在Hessian2的反序列化过程中,需要将二进制流转换为Java对象。

这个过程主要有以下几个步骤:2.1 读取对象类型和序列化方案首先,Hessian2会从二进制流中读取对象类型和序列化方案。

通过这些信息,Hessian2可以知道如何将二进制流转换为Java对象。

2.2 按照序列化方案将二进制流转换为Java对象在读取了对象类型和序列化方案之后,Hessian2会按照方案将二进制流转换为Java对象。

这个过程中,需要考虑一些细节问题,例如对象的含义和字段的顺序等,以保证转换的正确性和一致性。

总结Hessian2的序列化原理主要包括将Java对象转换为二进制流和将二进制流转换为Java对象两个过程。

在这个过程中,需要考虑对象类型、序列化方案、字段顺序等各种因素,以保证转换的正确性和一致性。

Hessian2作为一种高效、简洁的二进制协议,在Java语言中得到了广泛的应用。

java externalizable原理

java externalizable原理

JavaExternalizable是Java中的序列化机制,可以让Java对

象在网络或磁盘之间传输或存储,而不会丢失对象的状态。

与Java Serializable不同,Java Externalizable允许开发人员完全控制序列化和反序列化过程,从而更好地满足应用程序的需要。

Java Externalizable使用writeExternal和readExternal方

法来控制序列化和反序列化过程。

这些方法需要开发人员手动编写,以确保对象被正确序列化和反序列化。

在writeExternal方法中,开发人员需要将对象的状态写入输出流中,而在readExternal方法中,需要从输入流中读取对象的状态。

与Java Serializable不同,Java Externalizable不会自动序列化类的所有域。

开发人员需要手动编写writeExternal和readExternal方法来决定哪些域需要序列化以及如何序列化它们。

这使得Java Externalizable比Java Serializable更灵活,但也需要更多的工作量。

总之,Java Externalizable是一种更灵活的序列化机制,可以让开发人员完全控制序列化和反序列化过程。

虽然需要更多的工作量,但它可以更好地满足应用程序的需要。

- 1 -。

java反序列化原理

java反序列化原理

《Java反序列化原理》

Java反序列化是指从序列化数据流中恢复出Java对象的过程,是Java序列化的逆过程。

Java反序列化原理是:从序列化流中读取字节,解析出对象的类型,然后根据类型创建对象实例,最后将字节流中的数据赋值给对象的属性,完成反序列化。

Java反序列化过程中,需要满足一定的条件,其中最重要的是反序列化类型必须与序列化类型相同,否则反序列化会失败。

另外,反序列化过程中,如果反序列化类中包含有静态字段,则静态字段的值不会被反序列化,需要在代码中重新赋值。

Java反序列化是一种强大的技术,可以将Java对象以二进制形式存储,并且可以随时恢复出原来的Java对象。

它在许多领域都有广泛的应用,如RPC,缓存,消息传递等。

正确使用反序列化技术,可以极大地提高系统的性能和可用性,但同时也存在安全隐患,因此必须谨慎使用。

jackson 序列化原理

jackson 序列化原理Jackson 是一个 Java 序列化和反序列化库,常用于将 Java 对象转换为 JSON 数据。

它具有高性能、灵活、功能强大等特点。

在学习 Jackson 序列化原理之前,我们先了解一些基础概念。

1. Java 序列化概念Java 序列化是指将 Java 对象转换为字节序列,方便在网络上传输或永久保存到磁盘等持久化操作。

Java 序列化的过程将对象的状态保存为一组字节,以便稍后能够恢复成原始状态。

2. JSON 数据格式JSON(JavaScript Object Notation)是一种轻量级的数据交换格式,以易于阅读和编写的方式来表示数据。

它基于 JavaScript 的一个子集,但是可以被多种语言(包括 Java)使用。

3. Jackson 序列化原理(1)序列化Jackson 序列化的过程分为三步:1)确定输出格式:Jackson 可以将 Java 对象序列化成 JSON、XML、YAML 等格式,需要先确定输出格式。

2)创建 ObjectMapper:ObjectMapper 是 Jackson 中用于序列化和反序列化对象的主要类。

它负责将 Java 对象转换为 JSON 或其他格式。

在使用时,需要创建一个 ObjectMapper 实例。

3)调用 writeValue() 方法:该方法是 ObjectMapper 的一个方法。

它可以接收 Java 对象作为参数,并将其转换为 JSON 格式并输出。

(2)反序列化Jackson 反序列化的过程也分为三步:1)确定输入格式:需要确定反序列化的输入格式。

2)创建 ObjectMappper:使用和序列化一样的方式创建ObjectMappper 实例。

3)调用 readValue() 方法:该方法是 ObjectMapper 的一个方法。

它可以接收 JSON 数据作为参数,并将其转换为 Java 对象。

4. 序列化的注意事项序列化时需要注意以下事项:(1)Java 对象中的属性必须是可访问的(即包含 get、set 方法),否则会报错。

java序列化的原理

java序列化的原理Java序列化是指将一个对象的状态信息转换为可以存储或传输的形式的过程。

具体来说,序列化就是将一个对象转换为一个字节流,以便将其写入文件、发送到网络上或者进行其他形式的持久化存储。

一旦对象被序列化,就可以在需要的时候被反序列化回原来的状态。

Java序列化的主要原理如下:1. 标记对象:序列化机制通过在类中添加一个特殊的序列化注解(如Serializable)来标记可以被序列化的类。

如果一个类被标记为可序列化,那么它的所有非瞬态和非静态字段都将被序列化。

2. 跟踪依赖关系:如果一个对象的字段引用了一个可序列化的对象,那么这个引用字段将被序列化。

如果一个对象的字段引用了另一个对象,而这个被引用对象是不可序列化的,那么这个引用字段将被序列化为一个特殊的标记(如null或者一个字符串)。

3. 生成序列化ID:每个可序列化的类都有一个唯一的序列化ID。

这个ID 用于在反序列化时验证类的版本。

如果类的结构发生变化,序列化ID也需要改变。

4. 转换数据:在序列化过程中,对象的字段值将被转换为字节流。

这个转换过程包括类型检查、数据转换和编码等步骤。

5. 写入数据流:将转换后的字节流写入到输出流中。

这个输出流可能是文件输出流、网络输出流或者其他类型的输出流。

6. 反序列化:在反序列化过程中,字节流被读取并转换回原来的对象。

这个过程与序列化过程相反,包括解码、数据转换和验证等步骤。

Java序列化的实现方式是通过实现接口。

当一个类实现了Serializable接口后,它的对象就可以被序列化和反序列化。

在实际应用中,我们通常不需要手动实现Serializable接口,只需要在类上添加Serializable注解即可。

log4j反序列化漏洞原理

log4j反序列化漏洞原理1.反序列化原理:在Java中,序列化是将对象转化为字节序列的过程,反序列化则是将字节序列重新转化为对象的过程。

Java的序列化机制可以通过实现Serializable接口来实现。

当一个对象需要序列化时,会将其状态存储为字节流并写入文件或网络连接。

而反序列化则会从字节流中读取出数据,并重新创建一个相同的对象。

2. log4j的使用:log4j框架中的Core Logger类实现了Serializable接口,意味着可以对Logger对象进行序列化和反序列化操作。

在一些场景下,程序需要将Logger对象跨进程或者跨网络传输,因此可能会将Logger对象序列化后传输给其他进程或系统。

3.恶意序列化攻击:恶意攻击者可以通过构造恶意的序列化数据来利用log4j的反序列化漏洞。

攻击者可以构造一个特定的序列化数据,使其在反序列化过程中执行恶意的Java代码。

当受害者接收到该序列化数据并进行反序列化操作时,恶意代码就会被执行。

4.漏洞的危害:由于log4j在很多Java应用程序中广泛使用,该漏洞的危害非常严重。

攻击者可以借助漏洞执行任意的Java代码,如执行命令、访问敏感数据等。

此外,攻击者还可以通过触发漏洞实现远程代码执行,完全接管受害者的系统。

5.漏洞的利用:攻击者可以通过构造特定的恶意输入来触发log4j反序列化漏洞。

通常情况下,攻击者需要构造一个payload,作为序列化数据输入。

payload中包含一个恶意的代码块,用于实现攻击者的目标。

6.漏洞的修复:针对log4j反序列化漏洞,Apache基金会已经发布了修复该漏洞的版本。

用户可以升级到最新版本的log4j框架来修复漏洞。

此外,用户还可以在配置文件中禁用log4j的序列化,以防止该漏洞的利用。

总结:log4j反序列化漏洞是一个严重的安全漏洞,由于log4j在众多Java 应用程序中广泛应用,攻击者可以通过该漏洞实现远程代码执行,造成严重的安全问题。

java反序列化ctf题目

java反序列化ctf题目摘要:一、java反序列化概念介绍二、java反序列化漏洞原理三、java反序列化攻击实例四、如何防范java反序列化攻击五、总结正文:一、java反序列化概念介绍Java反序列化是指在Java程序中,对通过序列化生成的字节流进行反序列化操作,从而还原为原始的对象。

反序列化的过程与序列化相反,它将字节流转换为Java对象。

这种转换在许多场景下非常有用,例如存储和传输对象状态、实现对象间的通信等。

但与此同时,反序列化也存在一定的安全风险,因为攻击者可以利用恶意构造的数据字节流对目标对象进行攻击。

二、java反序列化漏洞原理Java反序列化漏洞的原理在于,攻击者通过构造特殊的数据字节流,对目标对象进行反序列化操作。

当这些字节流包含恶意代码时,反序列化过程会将这些恶意代码执行,从而导致安全隐患。

这种攻击方式可以绕过应用程序的安全防护措施,因为反序列化过程中,Java虚拟机会信任输入的数据,而不会对数据进行验证。

三、java反序列化攻击实例以下是一个简单的Java反序列化攻击实例:假设有一个Java类`SerializableTest`,其中包含一个`public void setData(byte[] data)`方法,用于设置对象的数据。

同时,该类实现了`Serializable`接口,可以进行序列化和反序列化操作。

攻击者可以创建一个恶意构造的字节流,包含对`SerializableTest`对象的操作,如:```SerializableTest obj = new SerializableTest();obj.setData(new byte[]{1, 2, 3, 4, 5});```然后将这个字节流发送给目标应用程序,使其进行反序列化。

在目标应用程序中,反序列化过程会将字节流转换为`SerializableTest`对象,并执行其中的恶意代码。

这样,攻击者就可以通过反序列化漏洞,对目标应用程序实施攻击。

serializable原理

serializable原理

Serializable是一种Java语言提供的序列化接口,它的作用是将Java对象转换为可存储或传输的格式,例如将对象写入文件或通过网络传输。

在Serializable接口的帮助下,Java对象被转换为字节数组,从而可以被存储、传输和恢复。

具体原理如下:

1. Java对象被转换为字节数组:当一个Java对象被标记为Serializable时,Java会将其转换为字节数组。

这个过程是自动的,并且可以通过Java IO存储和传输。

2. 序列化数据的存储和传输:Java序列化工具可以将Java对象序列化存储在磁盘上,也可以将其通过网络传输给其他计算机或Java虚拟机。

这个过程也是自动的,只需要将对象传给序列化方法即可。

3. 字节数组恢复为Java对象:当字节数组被传回程序时,这些数据可以被反序列化,转换为原来的Java对象。

这个过程也是自动的,只需要使用Java反序列化方法将字节数组反序列化即可。

总之,Serializable是Java提供的一种便捷的序列化机制,使得Java对象的存储和传输变得更加方便。

它的原理就是将对象转换为字节数组,存储或传输给其他地方,然后再将字节数组还原为原来的Java对象。

Java工作原理

Java工作原理Java是一种广泛使用的编程语言,具有跨平台、面向对象、高性能等特点。

了解Java的工作原理对于开辟人员来说至关重要,下面将详细介绍Java的工作原理。

1. Java虚拟机(JVM)Java程序在运行时需要被编译成字节码,然后由Java虚拟机(JVM)解释执行。

JVM是Java的核心组成部份,它负责将字节码转换为机器码,并提供内存管理、垃圾回收等功能。

JVM的工作原理如下:- 类加载:JVM通过类加载器将字节码加载到内存中,并进行校验、准备和解析等操作。

类加载器按照特定的顺序搜索类文件,并将其加载到内存中。

- 字节码解释执行:JVM将字节码解释为机器码,并逐条执行。

解释执行的优势在于可以实现跨平台的特性,但相对于直接编译成机器码来说,执行效率较低。

- 即时编译(Just-In-Time Compilation):JVM通过即时编译将热点代码(时常执行的代码)编译成本地机器码,以提高执行效率。

- 内存管理:JVM提供了垃圾回收机制,自动管理内存的分配和释放。

它通过标记-清除、复制、标记-整理等算法来回收再也不使用的对象,以避免内存泄漏和溢出的问题。

2. Java编译器Java源代码需要通过编译器将其转换为字节码,然后才干在JVM上运行。

Java 编译器将源代码分析、语法检查、语义分析等步骤后,生成与平台无关的字节码文件。

Java编译器的工作原理如下:- 词法分析:编译器将源代码分解成一个个的词法单元,如关键字、标识符、运算符等。

- 语法分析:编译器根据语法规则将词法单元组合成语法树,以验证代码的正确性。

- 语义分析:编译器对语法树进行分析,检查变量的声明和使用是否符合规范,进行类型检查等。

- 代码生成:编译器将语法树转换为字节码,并生成与平台无关的字节码文件。

3. Java运行时环境(JRE)JRE是Java程序运行所需的环境,包括JVM和Java类库。

JRE提供了Java程序运行所需的基础设施,如线程管理、文件操作、网络通信等功能。

java 反序列化漏洞原理

java 反序列化漏洞原理Java反序列化漏洞原理在Java编程中,对象的序列化和反序列化是常见的操作。

通过序列化,可以将对象转化为字节流,方便存储和传输。

而通过反序列化,可以将字节流重新转化为对象。

然而,在反序列化的过程中存在着安全风险,即Java反序列化漏洞。

Java反序列化漏洞的原理可以简单概括为:攻击者利用恶意构造的序列化数据来触发目标系统的反序列化操作,从而实现攻击目标。

具体来说,Java反序列化漏洞的原理涉及到以下几个要点:1. 序列化和反序列化机制:Java提供了Serializable接口,通过实现该接口可以实现对象的序列化和反序列化。

在反序列化过程中,Java会根据序列化数据中的类名来查找并加载相应的类。

2. 类的加载:在反序列化过程中,Java会根据序列化数据中的类名来加载相应的类。

攻击者可以构造恶意的序列化数据,其中包含一个特殊的类名,这个类名指向了一个恶意的类。

3. 恶意类的利用:恶意类中可能存在一些危险的方法或代码,攻击者可以通过构造恶意的序列化数据,使得在反序列化过程中调用这些方法或执行这些代码。

这样一来,攻击者就能够在目标系统上执行任意代码,造成严重的安全威胁。

Java反序列化漏洞的危害非常严重,攻击者可以通过该漏洞执行任意代码,进而获取系统权限、篡改数据、拒绝服务等。

由于反序列化漏洞的原理是利用Java的反序列化机制,因此几乎所有使用Java反序列化功能的应用都有可能受到这种漏洞的影响。

为了防范Java反序列化漏洞,可以采取以下几种措施:1. 对反序列化进行严格限制:可以通过安全管理器来限制反序列化操作的权限,例如禁止反序列化恶意类所在的包或限制反序列化的深度。

2. 对输入进行有效过滤和验证:在反序列化操作前,应该对输入的序列化数据进行有效的过滤和验证,确保数据的合法性和完整性。

3. 使用安全的序列化方式:可以使用更加安全的序列化方式,例如JSON或XML,而不是Java默认的序列化方式。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Java序列化的机制和原理

有关Java对象的序列化和反序列化也算是Java基础的一部分,下面对Java序列化的机制和原理进行一些介绍。

Java序列化算法透析

Serialization(序列化)是一种将对象以一连串的字节描述的过程;反序列化deserialization 是一种将这些字节重建成一个对象的过程。

Java序列化API提供一种处理对象序列化的标准机制。

在这里你能学到如何序列化一个对象,什么时候需要序列化以及Java序列化的算法,我们用一个实例来示范序列化以后的字节是如何描述一个对象的信息的。

序列化的必要性

Java中,一切都是对象,在分布式环境中经常需要将Object从这一端网络或设备传递到另一端。

这就需要有一种可以在两端传输数据的协议。

Java序列化机制就是为了解决这个问题而产生。

如何序列化一个对象

一个对象能够序列化的前提是实现Serializable接口,Serializable接口没有方法,更像是个标记。

有了这个标记的Class就能被序列化机制处理。

1.import java.io.Serializable;

2.

3.class TestSerial implements Serializable {

4.

5.public byte version = 100;

6.

7.public byte count = 0;

8.

9.}

然后我们写个程序将对象序列化并输出。

ObjectOutputStream能把Object输出成Byte 流。

我们将Byte流暂时存储到temp.out文件里。

1.public static void main(String args[]) throws IOException {

2.

3. FileOutputStream fos = new FileOutputStream("temp.out

");

4.

5. ObjectOutputStream oos = new ObjectOutputStream(fos);

6.

7. TestSerial ts = new TestSerial();

8.

9. oos.writeObject(ts);

10.

11. oos.flush();

12.

13. oos.close();

14.

15.}

如果要从持久的文件中读取Bytes重建对象,我们可以使用ObjectInputStream。

1.public static void main(String args[]) throws IOException {

2.

3. FileInputStream fis = new FileInputStream("temp.out")

;

4.

5. ObjectInputStream oin = new ObjectInputStream(fis);

6.

7. TestSerial ts = (TestSerial) oin.readObject();

8.

9. System.out.println("version="+ts.version);

10.

11.}

执行结果为

100.

对象的序列化格式

将一个对象序列化后是什么样子呢?打开刚才我们将对象序列化输出的temp.out文件,以16进制方式显示。

内容应该如下:

AC ED 00 05 73 72 00 0A 53 65 72 69 61 6C 54 65 73 74 A0 0C 34 00 FE B1 DD F9 02 00 02 42 00 05 63 6F 75 6E 74 42 00 07 76 65 72 73 69 6F 6E 78 70 00 64

这一坨字节就是用来描述序列化以后的

TestSerial对象的,我们注意到TestSerial类中只有两个域:

public byte version = 100;

public byte count = 0;

且都是byte型,理论上存储这两个域只需要2个byte,但是实际上temp.out占据空间为51bytes,也就是说除了数据以外,还包括了对序列化对象的其他描述。

Java的序列化算法

序列化算法一般会按步骤做如下事情:

◆将对象实例相关的类元数据输出。

◆递归地输出类的超类描述直到不再有超类。

◆类元数据完了以后,开始从最顶层的超类开始输出对象实例的实际数据值。

◆从上至下递归输出实例的数据

我们用另一个更完整覆盖所有可能出现的情况的例子来说明:

1.class parent implements Serializable {

2.

3.int parentVersion = 10;

4.

5.}

6.

7.

8.

9.class contain implements Serializable{

10.

11.int containVersion = 11;

12.

13.}

14.

15.public class SerialTest extends parent implements Serializab

le {

16.

17.int version = 66;

18.

19. contain con = new contain();

20.

21.

22.

23.public int getVersion() {

24.

25.return version;

26.

27. }

28.

29.public static void main(String args[]) throws IOExcep

tion {

30.

31. FileOutputStream fos = new FileOutputStream("t

emp.out");

32.

33. ObjectOutputStream oos = new ObjectOutputStrea

m(fos);

34.

35. SerialTest st = new SerialTest();

36.

37. oos.writeObject(st);

38.

39. oos.flush();

40.

41. oos.close();

42.

43. }

44.

45.}

这个例子是相当的直白啦。

SerialTest类实现了Parent超类,内部还持有一个Container 对象。

序列化后的格式如下:

AC ED 00 05 73 72 00 0A 53 65 72 69 61 6C 54 65

73 74 05 52 81 5A AC 66 02 F6 02 00 02 49 00 07

76 65 72 73 69 6F 6E 4C 00 03 63 6F 6E 74 00 09

4C 63 6F 6E 74 61 69 6E 3B 78 72 00 06 70 61 72

65 6E 74 0E DB D2 BD 85 EE 63 7A 02 00 01 49 00

0D 70 61 72 65 6E 74 56 65 72 73 69 6F 6E 78 70

00 00 00 0A 00 00 00 42 73 72 00 07 63 6F 6E 74

61 69 6E FC BB E6 0E FB CB 60 C7 02 00 01 49 00

0E 63 6F 6E 74 61 69 6E 56 65 72 73 69 6F 6E 78

70 00 00 00 0B

我们来仔细看看这些字节都代表了啥。

开头部分,见颜色:

1.AC ED: STREAM_MAGIC. 声明使用了序列化协议.

2.00 05: STREAM_VERSION. 序列化协议版本.

3.0x73: TC_OBJECT. 声明这是一个新的对象.

序列化算法的第一步就是输出对象相关类的描述。

例子所示对象为SerialTest类实例,因此接下来输出SerialTest类的描述。

见颜色:

1.0x72: TC_CLASSDESC. 声明这里开始一个新Class。

2.00 0A: Class。