apache服务器安全问题

ApacheShiro反序列化漏洞(Shiro-550CVE-2016-4437)

ApacheShiro反序列化漏洞(Shiro-550CVE-2016-4437)0x00 漏洞描述Apache Shiro是⼀款开源安全框架,提供⾝份验证、授权、密码学和会话管理。

Shiro框架直观、易⽤,同时也能提供健壮的安全性。

Apache Shiro 1.2.4及以前版本中,加密的⽤户信息序列化后存储在名为remember-me的Cookie中。

攻击者可以使⽤Shiro的默认密钥伪造⽤户Cookie,触发Java反序列化漏洞,进⽽在⽬标机器上执⾏任意命令只要rememberMe的AES加密密钥泄露,⽆论shiro是什么版本都会导致反序列化漏洞。

0x01 影响版本Apache Shiro <= 1.2.40x02 漏洞原理Apache Shiro框架提供了记住我的功能(RememberMe),关闭了浏览器下次再打开时还是能记住你是谁,下次访问时⽆需再登录即可访问。

⽤户登陆成功后会⽣成经过加密并编码的cookie。

Apache Shiro 1.2.4及以前版本中,Apache Shiro默认使⽤了CookieRememberMeManager,其处理cookie的流程是:得到rememberMe的cookie值 > Base64解码–>AES解密–>反序列化。

然⽽AES的密钥是硬编码的,就导致了攻击者可以构造恶意数据造成反序列化的RCE漏洞在服务端接收cookie值时,按照如下步骤来解析处理:1、检索RememberMe cookie 的值2、Base 64解码3、使⽤AES解密(加密密钥硬编码)4、进⾏反序列化操作(未作过滤处理)但是,AES加密的密钥Key被硬编码在代码⾥,意味着每个⼈通过源代码都能拿到AES加密的密钥。

因此,攻击者构造⼀个恶意的对象,并且对其序列化,AES加密,base64编码后,作为cookie的rememberMe字段发送。

Shiro将rememberMe进⾏解密并且反序列化,最终造成反序列化漏洞。

Apache服务器安全配置基线

Apache服务器安全配置基线中国移动通信有限公司管理信息系统部2012年 04月备注:1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

目录第1章概述 (4)1.1目的 (4)1.2适用范围 (4)1.3适用版本 (4)1.4实施 (4)1.5例外条款 (4)第2章日志配置操作 (5)2.1日志配置 (5)2.1.1审核登录 (5)第3章设备其他配置操作 (6)3.1访问权限 (6)3.1.1禁止访问外部文件 (6)3.2防攻击管理 (6)3.2.1错误页面处理 (7)3.2.2目录列表访问限制 (7)3.2.3拒绝服务防范 (8)3.2.4删除无用文件 (8)3.2.5隐藏敏感信息 (9)3.2.6Apache账户安全* (9)3.2.7限制请求消息长度 (10)第4章评审与修订 (11)第1章概述1.1目的本文档规定了中国移动通信有限公司管理信息系统部门所维护管理的Apache服务器应当遵循的安全性设置标准,本文档旨在指导系统管理人员进行Apache服务器的安全配置。

1.2适用范围本配置标准的使用者包括:服务器系统管理员、应用管理员、网络安全管理员。

本配置标准适用的范围包括:中国移动总部和各省公司信息化部门维护管理的Apache 服务器系统。

1.3适用版本2.0.x、2.2.x版本的Apache服务器。

1.4实施本标准的解释权和修改权属于中国移动集团管理信息系统部,在本标准的执行过程中若有任何疑问或建议,应及时反馈。

本标准发布之日起生效。

1.5例外条款欲申请本标准的例外条款,申请人必须准备书面申请文件,说明业务需求和原因,送交中国移动通信有限公司管理信息系统部进行审批备案。

第2章日志配置操作2.1日志配置2.1.1审核登录第3章设备其他配置操作3.1访问权限3.1.1禁止访问外部文件3.2防攻击管理3.2.1错误页面处理3.2.2目录列表访问限制3.2.3拒绝服务防范3.2.4删除无用文件3.2.5隐藏敏感信息3.2.6Apache账户安全*3.2.7限制请求消息长度范文范例指导参考第4章评审与修订本标准由中国移动通信有限公司管理信息系统部定期进行审查,根据审视结果修订标准,并颁发执行。

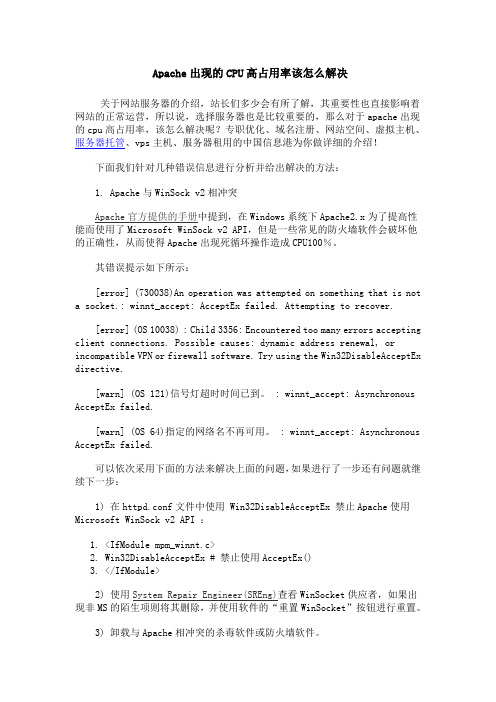

Apache出现的CPU高占用率该怎么解决

Apache出现的CPU高占用率该怎么解决关于网站服务器的介绍,站长们多少会有所了解,其重要性也直接影响着网站的正常运营,所以说,选择服务器也是比较重要的,那么对于apache出现的cpu高占用率,该怎么解决呢?专职优化、域名注册、网站空间、虚拟主机、服务器托管、vps主机、服务器租用的中国信息港为你做详细的介绍!下面我们针对几种错误信息进行分析并给出解决的方法:1. Apache与WinSock v2相冲突Apache官方提供的手册中提到,在Windows系统下Apache2.x为了提高性能而使用了Microsoft WinSock v2 API,但是一些常见的防火墙软件会破坏他的正确性,从而使得Apache出现死循环操作造成CPU100%。

其错误提示如下所示:[error] (730038)An operation was attempted on something that is not a socket.: winnt_accept: AcceptEx failed. Attempting to recover.[error] (OS 10038) : Child 3356: Encountered too many errors accepting client connections. Possible causes: dynamic address renewal, or incompatible VPN or firewall software. Try using the Win32DisableAcceptEx directive.[warn] (OS 121)信号灯超时时间已到。

: winnt_accept: Asynchronous AcceptEx failed.[warn] (OS 64)指定的网络名不再可用。

: winnt_accept: Asynchronous AcceptEx failed.可以依次采用下面的方法来解决上面的问题,如果进行了一步还有问题就继续下一步:1) 在httpd.conf文件中使用 Win32DisableAcceptEx 禁止Apache使用Microsoft WinSock v2 API :1.<IfModule mpm_winnt.c>2.Win32DisableAcceptEx # 禁止使用AcceptEx()3.</IfModule>2) 使用System Repair Engineer(SREng)查看WinSocket供应者,如果出现非MS的陌生项则将其删除,并使用软件的“重置WinSocket”按钮进行重置。

常见的操作系统漏洞及解决方法

常见的操作系统漏洞及解决方法操作系统功能强大,但同样也会有漏洞会被病毒利用。

下面由店铺整理了常见的操作系统漏洞及解决方法,希望对你有帮助。

常见的操作系统漏洞及解决方法常见的操作系统漏洞一、SQL注入漏洞SQL注入攻击(SQL Injection),简称注入攻击、SQL注入,被广泛用于非法获取网站控制权,是发生在应用程序的数据库层上的安全漏洞。

在设计程序,忽略了对输入字符串中夹带的SQL指令的检查,被数据库误认为是正常的SQL指令而运行,从而使数据库受到攻击,可能导致数据被窃取、更改、删除,以及进一步导致网站被嵌入恶意代码、被植入后门程序等危害。

通常情况下,SQL注入的位置包括:(1)表单提交,主要是POST请求,也包括GET请求;(2)URL参数提交,主要为GET请求参数;(3)Cookie参数提交;(4)HTTP请求头部的一些可修改的值,比如Referer、User_Agent等;(5)一些边缘的输入点,比如.mp3文件的一些文件信息等。

SQL注入的危害不仅体现在数据库层面上,还有可能危及承载数据库的操作系统;如果SQL注入被用来挂马,还可能用来传播恶意软件等,这些危害包括但不局限于:(1)数据库信息泄漏:数据库中存放的用户的隐私信息的泄露。

作为数据的存储中心,数据库里往往保存着各类的隐私信息,SQL注入攻击能导致这些隐私信息透明于攻击者。

(2)网页篡改:通过操作数据库对特定网页进行篡改。

(3)网站被挂马,传播恶意软件:修改数据库一些字段的值,嵌入网马链接,进行挂马攻击。

(4)数据库被恶意操作:数据库服务器被攻击,数据库的系统管理员帐户被篡改。

(5)服务器被远程控制,被安装后门。

经由数据库服务器提供的操作系统支持,让黑客得以修改或控制操作系统。

(6)破坏硬盘数据,瘫痪全系统。

解决SQL注入问题的关键是对所有可能来自用户输入的数据进行严格的检查、对数据库配置使用最小权限原则。

通常使用的方案有:(1)所有的查询语句都使用数据库提供的参数化查询接口,参数化的语句使用参数而不是将用户输入变量嵌入到SQL语句中。

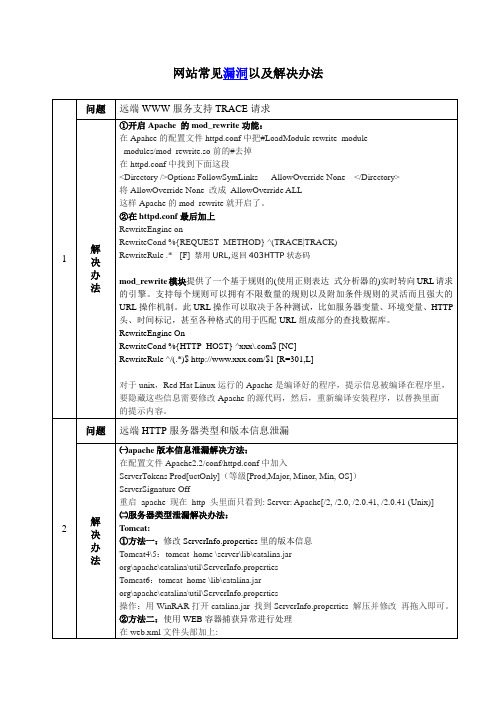

网站常见漏洞及解决办法

网站常见漏洞以及解决办法远端HTTP服务器类型和版本信息泄漏1、ServerT okens 指令语法- ServerTokens Major|Minor|Min[imal]|Prod[uctOnly]|OS|Full默认值- ServerTokens Full这个指令控制了服务器回应给客户端的"Server:"应答头是否包含关于服务器操作系统类型和编译进的模块描述信息。

ServerTokens Prod[uctOnly] 服务器会发送(比如):Server: ApacheServerTokens Major 服务器会发送(比如):Server: Apache/2ServerTokens Minor 服务器会发送(比如):Server: Apache/2.0ServerTokens Min[imal] 服务器会发送(比如):Server: Apache/2.0.41ServerTokens OS 服务器会发送(比如):Server: Apache/2.0.41 (Unix) ServerTokens Full (或未指定) 服务器会发送(比如):Server: Apache/2.0.41 (Unix) PHP/4.2.2 MyMod/1.2此设置将作用于整个服务器,而且不能用在虚拟主机的配置段中。

2.0.44版本以后,这个指令还控制着ServerSignature指令的显示内容。

2、ServerSignature 指令说明: 配置服务器生成页面的页脚语法: ServerSignature On|Off|Email默认值: ServerSignature OffServerSignature 指令允许您配置服务器端生成文档的页脚(错误信息、mod_proxy的ftp目录列表、mod_info的输出)。

您启用这个页脚的原因主要在于处于一个代理服务器链中的时候,用户基本无法辨识出究竟是链中的哪个服务器真正产生了返回的错误信息。

《计算机网络安全》SELinux实验

王宇航09283020 王聪雅09283017SELinux实验一、实验内容概述我选做的是用SELinux来保护本机的Apache Web服务器。

对于Internet上应用广泛的Web服务来说,有很多网站使用的是Linux系统,并且采用Apache服务器的无疑占据了极大的市场份额。

因此,在Linux系统中保护Apache Web 服务器的安全,防止非法用户进入无疑是一件非常重要的事情。

二、Apache Web服务器的安全需求在没有强制访问控制系统保护的Linux系统中,我们本机的Apache Web服务器是可能遭受攻击的,比如0-Day 攻击(利用尚未公开的漏洞实现的攻击行为)。

假设系统上的Apache Web服务器被发现存在一个漏洞,而修复该安全漏洞的Apache 更新补丁尚未打出,则某远程用户便可能有机会攻击我们的Apache Web服务器,访问系统上的敏感文件(比如/etc/passwd),或者尝试在别处写入进而攻击我们的系统。

这种情况下,我们便可以借助SELinux来保护我们的Apache Web服务器,对访问权限进行严格的限制,使其不会遭受真正的伤害。

因为使用SELniux后,几乎所有的服务进程都在限制下运行。

并且,大多数以root身份运行的系统进程(比如passwd进程)都是受限制的。

当进程受限制时,它只能在自己限制的域内运行,例如Web服务进程httpd只能运行在httpd_t域内。

如果一个受限制的进程被黑客攻击并控制了,根据SELinux策略配置,这个黑客也仅仅只能访问这个受限制的域,因此攻击所带来的危害也比传统的Linux小了很多。

三、实验环境主机CPU:Intel(R) Core i5 M 460 @ 2.53GHzVMware版本:VMware.Workstation.Full.7.1.0.261024.WinLinux发行版:Fedora-15-i386-DVDLinux内核:2.6.38.6-26四、实验过程1、了解SELinuxSELinux是一种基于域-类型模型(domain-type)的强制访问控制(MAC)安全系统,比起通常的Linux系统来,安全性能要高很多,它通过对用户进程权限的最小化,使系统即使受到攻击(例如进程或者用户权限被夺去),也不会对整个系统造成重大影响。

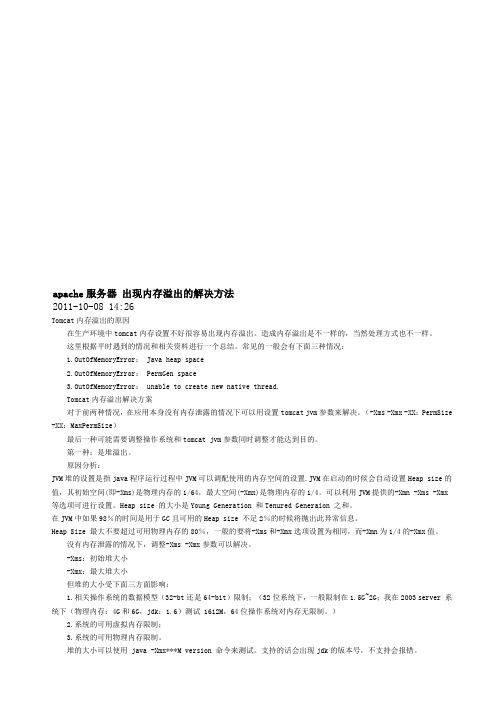

apache服务器出现内存溢出的解决方法

apache服务器出现内存溢出的解决方法2011-10-08 14:26Tomcat内存溢出的原因在生产环境中tomcat内存设置不好很容易出现内存溢出。

造成内存溢出是不一样的,当然处理方式也不一样。

这里根据平时遇到的情况和相关资料进行一个总结。

常见的一般会有下面三种情况:1.OutOfMemoryError: Java heap space2.OutOfMemoryError: PermGen space3.OutOfMemoryError: unable to create new native thread.Tomcat内存溢出解决方案对于前两种情况,在应用本身没有内存泄露的情况下可以用设置tomcat jvm参数来解决。

(-Xms -Xmx -XX:PermSize -XX:MaxPermSize)最后一种可能需要调整操作系统和tomcat jvm参数同时调整才能达到目的。

第一种:是堆溢出。

原因分析:JVM堆的设置是指java程序运行过程中JVM可以调配使用的内存空间的设置.JVM在启动的时候会自动设置Heap size的值,其初始空间(即-Xms)是物理内存的1/64,最大空间(-Xmx)是物理内存的1/4。

可以利用JVM提供的-Xmn -Xms -Xmx 等选项可进行设置。

Heap size 的大小是Young Generation 和Tenured Generaion 之和。

在JVM中如果98%的时间是用于GC且可用的Heap size 不足2%的时候将抛出此异常信息。

Heap Size 最大不要超过可用物理内存的80%,一般的要将-Xms和-Xmx选项设置为相同,而-Xmn为1/4的-Xmx值。

没有内存泄露的情况下,调整-Xms -Xmx参数可以解决。

-Xms:初始堆大小-Xmx:最大堆大小但堆的大小受下面三方面影响:1.相关操作系统的数据模型(32-bt还是64-bit)限制;(32位系统下,一般限制在1.5G~2G;我在2003 server 系统下(物理内存:4G和6G,jdk:1.6)测试 1612M,64位操作系统对内存无限制。

apache服务器的课程思政

apache服务器的课程思政近年来,随着互联网的迅猛发展,服务器的应用日益广泛,成为各个行业的重要基础设施之一。

而Apache服务器作为最流行的开源Web服务器软件之一,具有高效、稳定和安全等优点,成为了各类网站、应用和服务的首选。

在这样一个技术高度发展的时代,我们不能仅仅局限于技术本身,还应该关注更广泛的社会和人文问题。

因此,我们有必要将Apache服务器的课程思政融入其中,以此增强学生的思想道德修养、培养他们的社会责任感和创新精神。

首先,我们要重视Apache服务器的历史渊源和社会背景。

Apache服务器诞生于1995年,而当时互联网的使用和普及尚处于初级阶段。

正是在这个背景下,Tim Berners-Lee等人提出了Web的概念,并创建了第一个Web服务器和浏览器。

通过了解这一过程,我们能够深入了解互联网的起源、发展和重要性,从而更好地理解Apache服务器所承载的意义。

其次,我们要注重Apache服务器的技术特点和优势。

Apache服务器作为开源软件,具有高度的可定制性和扩展性。

它支持多种操作系统和编程语言,并拥有丰富的插件和模块。

通过学习和掌握这些技术特点,学生可以培养出解决问题的能力、创新思维和团队协作精神。

他们还可以学习到开源和共享的理念,以及通过技术的力量为社会做出贡献的价值观。

此外,我们还要关注Apache服务器的安全性和隐私保护。

在当今社会,网络安全问题日益突出,各类黑客攻击和数据泄露事件频频发生。

因此,在教学中我们要重点强调安全性,教授学生如何配置和管理服务器,保护网站和用户的隐私。

同时,我们还要加强道德教育,警示学生不要利用技术进行攻击,要始终坚持合法合规的原则。

最后,我们要将Apache服务器的课程思政与现实问题相结合。

随着云计算和大数据技术的快速发展,服务器的应用越来越广泛。

但与此同时,也带来了更多的能源消耗和环境问题。

因此,在教学中我们要引导学生关注可持续发展和环境保护,鼓励他们研究和开发能源更为高效的服务器架构和技术。

apache漏洞处置情况汇报

apache漏洞处置情况汇报最近,我们公司的服务器出现了一些安全漏洞,其中最为严重的就是Apache 漏洞。

在这篇文档中,我将向大家汇报我们针对这一漏洞的处置情况。

首先,我们立即启动了紧急应对措施。

我们的技术团队迅速对服务器进行了全面检查,确认了漏洞的具体情况和影响范围。

随后,我们立即暂时关闭了受影响的服务器,以防止漏洞被进一步利用,同时也避免了可能的数据泄露和损失。

接下来,我们开始了漏洞的修复工作。

我们的技术团队积极与Apache官方联系,获取了最新的漏洞修复方案,并立即进行了部署。

在修复过程中,我们还对服务器的其他安全配置进行了全面检查和升级,以确保服务器的整体安全性。

除了修复漏洞外,我们还加强了对服务器的监控和防护措施。

我们引入了更加先进的安全防护设备和软件,并对服务器的安全策略进行了全面优化。

我们还对公司内部的员工进行了安全意识培训,提高了整体的安全防护意识。

在漏洞修复和安全加固工作完成后,我们对服务器进行了全面的安全测试。

我们模拟了各种可能的攻击场景,确保服务器在面对各种安全威胁时能够做出有效的应对。

通过测试,我们确认服务器的安全性得到了有效提升,漏洞修复工作取得了成功。

最后,我们对整个事件进行了总结和分析。

我们深入挖掘了漏洞暴露的原因和教训,提出了进一步加强公司服务器安全防护的建议和措施。

我们还对整个处置过程中的不足进行了反思和改进,以便在未来的安全事件中能够更加高效地应对。

总的来说,我们针对Apache漏洞的处置工作取得了积极的成效。

通过紧急应对、漏洞修复、安全加固、全面测试和总结分析,我们成功地保护了公司服务器的安全,避免了可能的损失和影响。

我们将继续加强公司的安全防护工作,确保服务器始终处于一个安全稳定的状态。

感谢大家的配合和支持!。

服务器管理LinuxApacheNginxDocker

服务器管理LinuxApacheNginxDocker服务器管理Linux Apache Nginx Docker服务器管理是现代互联网技术中非常重要的一环,它涉及到对于Linux操作系统的管理、Apache和Nginx等Web服务器的配置以及Docker容器的部署等内容。

本文将详细介绍各个方面的管理方法和技巧。

一、Linux服务器管理Linux服务器是互联网应用最常用的操作系统平台之一,具有稳定性高、灵活性强、安全性好等特点。

以下是一些管理Linux服务器的重要注意事项和常用命令。

1. 安全设置:保持服务器的安全性是至关重要的。

禁用root直接登录、设置强密码、定期更新系统并安装最新的安全补丁都是必要的措施。

2. 远程登录:通过SSH协议进行远程登录是一种常见的管理方式。

使用ssh命令可以连接到服务器,并进行文件传输、远程执行命令等操作。

3. 进程管理:通过ps命令可以查看正在运行的进程列表,通过kill 命令可以终止指定的进程。

使用top命令可以实时监控系统的资源使用情况。

4. 网络配置:通过ifconfig命令可以查看和配置网络接口信息,通过iptables命令可以配置防火墙规则,保持服务器的网络安全。

二、Apache服务器管理Apache是一款广泛使用的Web服务器软件,它支持多种操作系统和编程语言。

下面介绍一些管理Apache服务器的关键内容。

1. 配置文件:Apache的主要配置文件是httpd.conf,通过修改该文件可以设置监听端口、虚拟主机、目录权限等参数。

2. 虚拟主机:利用Apache的虚拟主机功能可以在一台服务器上托管多个域名。

通过配置虚拟主机可以实现域名的指向、SSL证书的安装等操作。

3. 日志管理:Apache会生成访问日志和错误日志,通过查看日志可以了解用户的访问情况和服务器的错误信息,并进行故障排查和性能优化。

4. 模块管理:Apache支持动态加载模块,通过编辑配置文件可以启用或禁用特定的模块,扩展服务器的功能。

阿帕奇服务器配置网络操作论文

阿帕奇服务器的配置摘要:Apache技术是目前互联网上的主要应用之一,它是实现信息发布、资料查询、数据处理、视频点播等诸多应用服务的基本平台,并采用超级的方式,将信息透过internet在世界围开展信息传递,本课题就Linux上安装与配置Apache、Php、tomcat,等详细地说明了在安装过程中。

在linux中安装Apache后能很好支持动态网页。

关键词:Linux apache1.apahce的介绍:根据著名的服务器公司所做的调查,世界上百分之五十的服务器都在使用apache,是世界上排名第一的服务器。

Apache的诞生富有戏剧性。

但NCSA 服务器的人们开始交换他们勇于该服务器的补丁程序,他们也很快认识到成立管理这些补丁程序的论坛是必要的。

就这样,诞生了apache group,后来这个团体在NCSA 的基础上创建了apache。

2.Apahce的主要特征:可以运行上所有计算机平台;支持最新的HTTP1.1协议;简单而强有力的基于文件的配置;支持通用网关接口CGI;支持虚拟主机;支持HTTP认证;集成per 脚本编程语言;集成代理服务器;具有可定制的服务器日志;支持服务器端包含命令;支持安全socket层;用户会话过程的跟踪能力;3.Apache服务器的常用命令(1)启动Apache服务器:service httpd start(2)重启Apache服务器:service httpd restart(修改了配置文件后要执行此命令) (3)停止Apache服务器:service httpd stop(4)打开“Apache配置”:redhat-config-httpd(注:有时为system-config-httpd) 4.主服务器设置Apache服务器需要各种设置,以定义自己使用各种参数以提供Web服务。

对于使用虚拟主机的情况,除了在虚拟主机的定义项中覆盖的设置之外(有的设置必须重新定义),这里的设置也是虚拟主机的缺省设置。

1.中间件安全基础(一)

1.中间件安全基础(⼀)0x00 前⾔这是⼀个关于中间件安全的系列⽂章,主要分成三篇:第⼀篇介绍Apache、IIS和Tomcat的安全配置和⽇志格式;第⼆篇介绍WebLogic、WebSphere和Jboss三款Java中间件的安全配置和⽇志格式;第三篇介绍以上六种中间件中常见的漏洞和修复⽅法。

0x01 ApacheApache起初由伊利诺伊⼤学⾹槟分校的国家超级电脑应⽤中⼼(NCSA)开发,此后,Apache Httpd被开放源代码团体的成员不断的发展和加强,从上个世纪90年代开始它的市场占有率就超过了50%。

如今虽然它的使⽤率有些下降但是仍是世界使⽤排名第⼀的 Web 服务器软件,它可以运⾏在⼏乎所有⼴泛使⽤的计算机平台上,由于其跨平台和安全性被⼴泛使⽤,是最流⾏的 Web服务器端软件之⼀。

Apache⾃⾝的安全性是很⾼的,但是⼈为的错误设置会导致Apache产⽣安全问题 。

Apache 服务器安全设置服务器运⾏权限Linux中默认给予Apache的是⼀个www-data账户,执⾏命令:lsof -i:80或者:ps aux|grep apache|grep -v grep可以看到第⼀⾏是Apache主进程,以root权限运⾏的,因为Apache的Web端⼝是80或443,⽽在Linux中开启⼩于1024的端⼝需要root权限,所以主进程必须以root权限运⾏。

第⼆⾏起为Apache⼦进程,其执⾏⽤户为www-data,www-data是Ubuntu中运⾏Web服务的默认⽤户,权限较低。

⽐如当我们使⽤⼀个shell.php去执⾏添加⽂件测操作就会由于权限问题⽽失败如果是⼀个⾼权限⽤户,可以尝试更改为低权限⽤户,Apache的运⾏⽤户的配置信息可以在/etc/apache2/apache2.conf⽂件中看到,提⽰⽤户和⽤户组设置在/etc/apache2/envvars⽂件然后在到/etc/apache2/envvars⽂件中设置即可Windows中Apache安装完成后默认是administrator权限,如果使⽤此权限运⾏Web服务⼀旦攻击者拿下webshell就很容易控制整个服务器。

关于ApacheHTTPD2.2.15的部分漏洞修复建议

关于ApacheHTTPD2.2.15的部分漏洞修复建议关于Apache HTTPD 2.2.15的部分漏洞修复建议修复Apache HTTP Server畸形Range和Range-Request选项处理远程拒绝服务漏洞该漏洞有如下⼏种修补⽅法⽅式1:升级Apache httpd⾄2.2.21及以上版本⽅式2:可以从官⽹,重新打包编译Apache。

⽅式3:修改httpd.conf⽂件(⼀般位于/usr/local/apache2/conf/httpd.conf,具体视安装Apache时的配置⽽定),相关配置参考,(绿盟也有,不过翻译并不准确,不建议参考),这⾥使⽤官⽅建议的修复⽅式2Step1. 引⼊mod_rewrite和mod_headers模块,这⾥去掉两个模块的默认的注释即可Step2. 在正⽂部分引⼊如下配置(配置说明:Range:标头中超过5个范围时即拒绝请求,并且总是丢弃Request-Range,因为是旧版的)<IfModule rewrite_module><IfModule mod_headers># Reject request when more than 5 ranges in the Range: header.# CVE-2011-3192#RewriteEngine onRewriteCond %{HTTP:range} !(^bytes=[^,]+(,[^,]+){0,4}$|^$) [NC]RewriteRule .* - [F]# We always drop Request-Range; as this is a legacy# dating back to MSIE3 and Netscape 2 and 3.#RequestHeader unset Request-Range</IfModule></IfModule>Step3:重启Apache httpd修复⽬录遍历漏洞Step1:打开httpd.conf⽂件(⼀般位于/usr/local/apache2/conf/httpd.conf,具体视安装Apache时的配置⽽定)Step2:将Options Indexes FollowSymLinks中的Indexes删除更改为Options FollowSymLinks,这样web⽬录下的所有⽬录都不再⽣成索引。

阿帕奇服务器配置网络操作论文

阿帕奇服务器的配置摘要:Apache技术是目前互联网上的主要应用之一,它是实现信息发布、资料查询、数据处理、视频点播等诸多应用服务的基本平台,并采用超级的方式,将信息透过internet在世界围开展信息传递,本课题就Linux上安装与配置Apache、Php、tomcat,等详细地说明了在安装过程中。

在linux中安装Apache后能很好支持动态网页。

关键词:Linux apache1.apahce的介绍:根据著名的服务器公司所做的调查,世界上百分之五十的服务器都在使用apache,是世界上排名第一的服务器。

Apache的诞生富有戏剧性。

但NCSA 服务器的人们开始交换他们勇于该服务器的补丁程序,他们也很快认识到成立管理这些补丁程序的论坛是必要的。

就这样,诞生了apache group,后来这个团体在NCSA 的基础上创建了apache。

2.Apahce的主要特征:可以运行上所有计算机平台;支持最新的HTTP1.1协议;简单而强有力的基于文件的配置;支持通用网关接口CGI;支持虚拟主机;支持HTTP认证;集成per 脚本编程语言;集成代理服务器;具有可定制的服务器日志;支持服务器端包含命令;支持安全socket层;用户会话过程的跟踪能力;3.Apache服务器的常用命令(1)启动Apache服务器:service httpd start(2)重启Apache服务器:service httpd restart(修改了配置文件后要执行此命令) (3)停止Apache服务器:service httpd stop(4)打开“Apache配置”:redhat-config-httpd(注:有时为system-config-httpd) 4.主服务器设置Apache服务器需要各种设置,以定义自己使用各种参数以提供Web服务。

对于使用虚拟主机的情况,除了在虚拟主机的定义项中覆盖的设置之外(有的设置必须重新定义),这里的设置也是虚拟主机的缺省设置。

Apache的各种优化以及安全配置详解

Apache的各种优化以及安全配置详解简介:Apache所运⾏的硬件环境都是对性能影响最⼤的因素,即使不能对硬件进⾏升级,也最好给Apache⼀个单独的主机以免受到其他应⽤的⼲扰。

各个硬件指标中,对性能影响最⼤的是内存,对于静态内容(图⽚、JavaScript⽂件、css⽂件等)。

它决定了Apache可以缓存多少内容,它缓存的内容越多,在硬盘上读取内容的机会就会越少,⼤内存可以极⼤提⾼静态站点的速度;对动态⾼负载站点来说,每个请求保存的时间更多⼀些,Apache的mpm模块会为每个请求派⽣出相应的进程或线程分别处理,⽽进程或线程的数量与内存的消耗近似成正⽐,因此增⼤内存对提⾼动态站点的负载和运⾏速度也极为有利。

其次是硬盘的速度,静态站点尤为突出,Apache不断的在读取⽂件并发送给相应的请求,硬盘的读写是极其频繁的;动态站点也要不断的加载web程序(php等),⼀个请求甚⾄要读取⼗⼏个⽂件才能处理完成,因此尽可能的提⾼硬盘速度和质量对提⾼Apache的性能是有积极意义的。

最后CPU和⽹络,CPU影响的是web程序执⾏速度,⽹络影响流量⼤⼩。

⼀、Apache的⼏种⼯作模式以及调优Apache HTTP服务器被设计为⼀个强⼤的、灵活的能够在多种平台以及不同环境下⼯作的服务器。

这种模块化的设计就叫做“多进程处理模块”(Multi-Processing Module,MPM),也叫做⼯作模式。

1.Prefork(⼀个⾮线程型的):其主要⼯作⽅式是:当Apache服务器启动后,mpm_prefork模块会预先创建多个⼦进程(默认为5个),每个⼦进程只有⼀个线程,当接受到客户端的请求后,mpm_prefork模块再将请求转交给⼦进程处理,并且每个⼦进程同时只能⽤于处理单个请求。

如果当前的请求数将超过预先创建的⼦进程数时,mpm_prefork模块就会创建新的⼦进程来处理额外的请求。

这样客户端的请求就不需要在接受后等候⼦进程的产⽣。

某官网跑在IIS和Apache上的对比

某官网跑在IIS和Apache上的对比随着互联网技术的不断发展和完善,网站建设已经成为现代企业不可或缺的一部分。

而网站建设的核心就在于选择一个优秀的Web服务器。

当我们面临选择Web服务器的时候,就不得不提到两个常用而又广泛存在的Web服务器,分别是IIS和Apache。

那么IIS和Apache 作为Web服务器的各自优缺点是什么呢?本文我们将对IIS和Apache 进行对比分析,希望对广大的网站建设者有所帮助。

一、IIS和Apache的基本概述IIS是由微软公司推出的一款Web服务器软件,它是Windows服务器操作系统的一部分。

IIS是根据Windows开发的,因此具有良好的兼容性和易用性。

简单来说,IIS适用于在Windows平台下运行的网站,并且基本上是微软生态系统中的一部分。

Apache是由Apache软件基金会开发的一个开放源代码的Web服务器软件。

Apache Web服务器是最常见的Web服务器软件之一,也是最受欢迎的服务器软件之一。

Apache适用于在不同平台下进行的Web服务器运行。

二、IIS和Apache之间的性能对比1、性能指标IIS和Apache各自的性能指标实际上是不同的。

IIS在运行Windows操作系统的服务器上表现出色,在性能方面也较好,有着更快的处理速度以及更出色的基于Windows操作系统的一些特性。

相反,Apache在Linux服务器上表现更好,因为Linux优化了对Apache的支持。

2、并发连接IIS在处理大量连接请求时表现非常良好。

与Apache相比,IIS 的处理能力更强,可以轻松处理数千个并发连接。

这意味着它可以更好地支持高流量的网站,并且在峰值时期不会降低性能。

相反,Apache在处理并发访问方面需要更多的资源,其性能在高流量时可能不如IIS。

但是对于中小型站点而言,Apache的处理能力已经足够稳定,且表现极为优秀。

3、稳定性在稳定性方面,IIS表现出色。

解决APACHE服务器不定时挂掉故障一例

圆嘟嘟选择的主机搭配是Windows 2003 Server+Apache+PHP+Mysql,当网站初步上线测试后,我在主机运维方面遇到了很多问题,这里先说一个比较罕见,而且也让我头疼好几天的问题,就是APACHE在运行一段不定时的时间后,就自动停止了,Windows系统日志显示是:Apache2 服务因 1 (0x1) 服务性错误而停止。

而APACHE的error日志里最后的内容如下:[Thu Mar 21 01:08:09.187500 2013] [mpm_winnt:notice] [pid 2988:tid 1696] AH00358: Child: Process exiting because it reached MaxConnectionsPerChild. Signaling the parent to restart a new child process.[Thu Mar 21 01:08:09.203125 2013] [mpm_winnt:notice] [pid 2992:tid 436] AH00424: Parent: Received restart signal -- Restarting the server.[Thu Mar 21 01:08:11.000000 2013] [ssl:warn] [pid 2992:tid 436] AH01873: Init: Session Cache is not configured [hint: SSLSessionCache][Thu Mar 21 01:08:11.187500 2013] [mpm_winnt:notice] [pid 2988:tid 1696] AH00364: Child: All worker threads have exited.别的内容似乎都正常,除了SSL的警告外,一开始是搞不清楚状况,以为是SSL 配置有问题,就对SSL进行了配置,但配置完以后,是不提示“Session Cache is not configured”了,但故障依然,我又继续从APACHE的错误日志中寻找线索,这次我用到的关键字是“MaxConnectionsPerChild”,这个配置可能很多人也不知道是什么,这是APACHE2.4才改成这样的,原来叫MaxRequestsPerChild,意思是指子进程的最大连接数,当达到设置值以后,APACHE就会结束当前的子进程,释放内存,再开启新的子进程,这个设置是在httpd-mpm.conf里面的,因为是运行在Windows环境下,所以对就的是WinNT MPM,原来的设置是:ThreadsPerChild 250MaxConnectionsPerChild 10000都说为了防止内存溢出,MaxConnectionsPerChild不要设成0,但可以考虑设成小的数值,于是我设成500,继续测试,但不管我改成多少,APACHE还是依然不定时就挂了,依照网上有关的方法我全试了个遍,终究没有解决这个问题,我都动了重置系统再来的念头了...在解决这个问题的过程中,我发现系统运行的非常非常慢,打开任务管理器一看,内存居然占了3G多,才发现其实APACHE其实并没有结束掉子进程,内存一直占用着并没有得到翻译,我好像得到点启发了,看来这压根跟MaxConnectionsPerChild的设置没多大的联系,而是在达到子进程限定的线程数后,当APACHE尝试关闭当前子进程再重新开启新的子进程时发生了什么事情让它这么做失败了呢?我又打开了Windows的日志查看器,终于在应用程序日志里找到一条跟APACHE出错同时产生的日志,内容是“事件 ID ( 487 )的描述(在资源( Zend Optimizer+ )中)无法找到。

如何排查Apache HTTP服务器故障

如何排查Apache HTTP服务器故障Apache HTTP服务器是最流行的Web服务器之一,它具有可靠性高、稳定性好、性能强等优点,因而得到了广泛的应用。

然而,即便是这样优秀的Web服务器,也可能会出现故障,影响网站的正常运行和访问。

本文将介绍如何排查Apache HTTP服务器故障,帮助用户快速定位问题并解决故障。

一、确认故障现象在排查Apache HTTP服务器故障之前,首先需要确认故障现象。

通常情况下,故障表现为:1. 网站无法访问或者访问速度慢。

2. Apache HTTP服务器服务无法正常启动或者服务异常停止。

3. Apache HTTP服务器服务频繁重启或者崩溃。

如果出现以上情况,就需要进行排查了。

二、查看日志文件对于Apache HTTP服务器故障问题,最好的排查方式是查看日志文件。

Apache HTTP服务器会生成大量的日志文件,包括访问日志、错误日志、CGI执行日志等等。

通过查看这些日志文件,我们可以很快地找到出错的原因。

1. 访问日志Apache HTTP服务器的访问日志记录了所有来访请求的详细信息,包括请求的IP地址、访问时间、请求方法、请求的资源地址等。

访问日志的路径是“/var/log/httpd/access_log”。

通过查看访问日志,可以了解访问者的访问情况,是否存在异常情况。

如若存在异常情况,可以查看请求的IP地址来判断是否为攻击行为。

2. 错误日志Apache HTTP服务器的错误日志记录了服务器错误信息,例如404错误、500错误等等。

错误日志的路径是“/var/log/httpd/error_log”。

通过查看错误日志,可以了解Apache HTTP服务器在处理请求时是否出现错误。

例如,如果看到大量的500错误,那可能是由PHP、CGI程序出现问题造成的。

3. CGI执行日志如果您使用CGI程序,那么当CGI程序出现问题时,Apache HTTP服务器会生成CGI执行日志。

apache解析漏洞(CVE-2017-15715)

apache解析漏洞(CVE-2017-15715)在p⽜博客最近更新的⽂章,,感觉很有意思,⾃⼰在⾃⼰本地测试了⼀下0x01 正则表达式中的 ‘$’apache这次解析漏洞的根本原因就是这个$,正则表达式中,我们都知道$⽤来匹配字符串结尾位置,我们来看看中对正则表达符$的解释:匹配输⼊字符串的结尾位置。

如果设置了 RegExp 对象的 Multiline 属性,则 $ 也匹配 ‘\n’ 或 ‘\r’。

要匹配 $ 字符本⾝,请使⽤\$。

那么就明⽩了,在设置了 RegExp 对象的 Multiline 属性的条件下,$还会匹配到字符串结尾的换⾏符0x02 Linux环境这⾥本地是debian系的kali linux,apache配置⽂件路径在/etc/apache2/下,apache2.conf是apache核⼼配置⽂件,由于我本地php作为apache 的mod⽅式运⾏的,所以需要在mods-enabled⽬录下找到关于apache-php模块的配置:可以看见php7.0.conf是mods-available/php7.0.conf的软链接,配置如下:<FilesMatch ".+\.ph(p[3457]?|t|tml)$">SetHandler application/x-httpd-php</FilesMatch><FilesMatch ".+\.phps$">SetHandler application/x-httpd-php-source# Deny access to raw php sources by default# To re-enable it's recommended to enable access to the files# only in specific virtual host or directoryRequire all denied</FilesMatch># Deny access to files without filename (e.g. '.php')<FilesMatch "^\.ph(p[3457]?|t|tml|ps)$">Require all denied</FilesMatch># Running PHP scripts in user directories is disabled by default## To re-enable PHP in user directories comment the following lines# (from <IfModule ...> to </IfModule>.) Do NOT set it to On as it# prevents .htaccess files from disabling it.<IfModule mod_userdir.c><Directory /home/*/public_html>php_admin_flag engine Off</Directory></IfModule>第⼀⾏就告诉了我们apache会将哪些后缀的⽂件当做php解析:<FilesMatch ".+\.ph(p[3457]?|t|tml)$">以如下⽅式结尾的⽂件会被apache当做php解析:phpphp3php4php5php7phtphtml如果我们再结合我们上⾯提到的关于$的使⽤,很容易想到,如果后缀名是上⾯这些后缀名以换⾏符结尾,那么也是可以解析的,本地构造⽂件:⽂件构造好了,从浏览器打开试试看看能不能解析:可以看见是能解析的,那么在⽂件上传⿊名单就可以通过这种思路来绕过了。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Apache服务器安全问题Apache服务器面临的安全问题 (2)HTTP拒绝服务 (2)缓冲区溢出 (3)如何配置一个安全的Apache服务器 (3)勤打补丁 (3)建立一个安全的目录结构 (5)为Apache使用专门的用户和用户组 (5)Web目录的访问策略 (6)禁止使用目录索引 (6)禁止默认访问 (6)禁止用户重载 (6)配置Apache服务器访问日志 (7)相关配置文件说明 (7)Web服务器日志轮循 (8)Apache服务器的密码保护 (9)减少CGI和SSI风险 (11)使用SSL加固Apache (12)Apache服务器防范DoS攻击 (13)Apache服务器面临的安全问题HTTP拒绝服务攻击者通过某种手段使服务器拒绝对HTTP应答。

这使得Apache服务器对系统资源(cpu与内存)需求剧增,最终导致造成系统变慢甚至瘫痪。

Apache服务器最大的缺点是他的普及性成为了众矢之的。

Apache服务器所面临的拒绝服务攻击主要包括以下几种形式。

数据包洪水工具1.一种中断服务器或者本地网络的方法是数据包洪水攻击,它通常使用Internet控制报文协议(ICMP)包或者UDP包。

在最简单的情况下,这些攻击都是使服务器或者网络的负载过重,这意味着黑客的网络攻击速度必须比目标的网络速度更快。

使用UDP包的优势是不会有任何包返回到黑客的主机。

而使用ICMP的优势是使得黑客的攻击更加富有变化。

发送有缺陷的包会搞乱并锁住受害者的网络。

目前所流行的趋势是黑客欺骗目标服务器,让其相信正在受到来自自身的洪水攻击。

2.磁盘攻击这是一种更麻烦的攻击,它不仅仅影响目标计算机的通信,还破坏他的硬件。

伪造的用户请求利用写命令攻击目标服务器的硬盘,让其超过极限,并强制关闭。

受攻击者会因为信息暂时不可达,甚至丢失而产生损失。

3.路由不可达通常,拒绝服务攻击集中在路由器上,攻击者首先获得控制权并操纵目标主机。

当攻击者能够更改路由器的路由表时,会造成整个网络不可达。

这种攻击非常阴险,因为它刚开始出现时会让人莫名其妙。

因为随后你的服务器就会失效,而整个网络又会不可达,这样你会要调查很多地方。

4.分布式拒绝攻击这是对Apache服务器最有威胁的工具,即DDoS。

当很多堡垒主机被感染时,一起向你的服务器发起拒绝服务攻击,是招架不住的。

其中,繁衍式攻击是最恶劣的,因为攻击程序不会通过人为干涉而蔓延。

Apache服务器特别容易受到攻击,无论是对分布式攻击还是隐藏来源的工具。

原因是Apache服务器无处不在,对于Apache 服务器所制定的病毒,特别是ssl蠕虫潜伏在很多主机上,黑客可以通过操纵蠕虫,利用服务器的代码漏洞攻击服务器,通过SSL握手将自己安放在Apache服务器上。

黑客利用缓冲溢出将一个伪造的密钥安装在服务器上(适用于低于0.9.6e版本的Apache服务器上)。

攻击者能够在被感染的主角上执行恶意代码,在许多这样的病毒的作用下,下一步就是多特定的目标发动一场大的分布式拒绝服务攻击了。

通过将这样的蠕虫散播到大量的主机上,大规模的点到点攻击得以进行,对目标计算机或者网络带来不可挽回的损失。

缓冲区溢出攻击者利用CGI程序编写的一些缺陷使程序偏离正常的流程。

程序使用静态分配的内存保存请求数据,攻击者就可以发送一个超长的请求使缓冲区溢出。

比如,一些perl编写的处理用回请求的网关脚本。

一旦缓冲区溢出,攻击者可以执行其恶意指令。

攻击者获得root权限如果Apache以root权限运行,系统上程序的一些逻辑缺陷或者缓冲区的漏洞,会让攻击者很容易自本地获得Linux上管理员的root权限。

在一些远程的情况下,攻击者会利用一些以root身份执行的有缺陷的系统守护程序来取得root的权限,或者利用有缺陷的服务进程漏洞来取得普通用户权限,用以远程登录服务器,进而控制整个系统。

如何配置一个安全的Apache服务器勤打补丁在上的changelog中都写着bug fix 、security bug的字样。

所以,Linux管理员要经常关注相关网站的缺陷,及时升级系统或者打补丁。

使用最高的和最新的安全版本对于加强Apache服务器的安全是至关重要的。

将你的openssl升级打牌0.9.6e或更高的版本,伪造的密钥将起不了任何作用,也不能渗透到系统中。

一些反病毒程序能够发现并杀死ssl病毒,但是蠕虫病毒可能产生变体,从而逃脱反病毒软件的追捕。

重启Apache可以杀死这样的病毒,但是对于防止将来的感染没有什么积极的作用。

隐藏和伪装Apache的版本通常,软件的漏洞和特定的版本是相关的,因此,版本号对黑客来说是最有价值的东西。

默认情况下,系统会把Apache版本模块都显示出来(在HTTP返回头中)。

如果列举目录的话,会显示域名信息(文件列表正文),去除Apache的版本号的方法是修改配置文件http.conf。

找打一下关键字:serversignature并将其设定为:Serversignature offServertokens prod然后重启服务器。

通过分析web服务器的类型,可以大致推测出操作系统的类型,比如,windows 使用IIS,而Linux下最常见的是Apache。

默认的Apache配置里没有任何信息保护机制,并且允许目录浏览。

通过目录浏览,通常可以获得类似“Apache/1.3.27 server at port 80”或者“apache/2.0.49(unix)PHP/4.38”这类的信息。

通过修改配置文件的servertokens参数,可以将Apache的相关信息隐藏起来。

但是,Red Hat Linux运行的Apache是编译好的程序,提示信息被编译在程序里,要隐藏这些信息需要改动Apache的源代码,然后,重新编译安装程序,以替换里面的提示内容。

以Apache 2.0.50为例,编辑ap_release.h文件,修改“#define AP_SERVER_BASEPRODUCT\”Apache”\为“#define AP_SERVER_BASEPRODUCT\”micosoft-IIS 6.0”\”.修改完后,重新编译,安装Apache。

Apache安装按成后,修改httpd.conf配置文件,将“servertokens full”改成“servertokens prod”;将“Serversignature on”改成“Serversignature off”,然后存盘退出。

重启服务器后,用工具进行扫面就会发现提示信息中显示的操作系统为windows。

建立一个安全的目录结构Apache服务器包括以下四个目录·serverroot 保存配置文件(conf子目录)、二进制文件和其他服务器配置文件。

·documentroot 保存web站点内容,包括HTML文件和图片等。

·scripalias 保存CGI脚本文件。

·customlog 和errorlog 保存访问日志和错误日志。

建立设定这样一个目录,以上四个主要目录互相独立且不存在父子逻辑关系。

要求:serverroot目录应该配置成为只能由root用户访问,documentroot应该只能被管理web站点内容的用户访问和使用Apache服务器的Apache用户的Apache用户组访问。

Scripalias目录只能由CGI开发人员和Apache用户访问。

只有root用户可以访问日志目录。

为Apache使用专门的用户和用户组按照最小特权原则(是保证系统安全的最基本原则之一,它限制了使用者对系统及数据进行存取所需的最小权限,这样,即保证了用户能完成所需的操作,同时也确保非法用户或者异常操作所造成的损失最小化),需要Apache分配一个合适的权限,某个目录的权限错误不会影响到其他目录。

必须保证Apache使用一个专门的用户和用户组,不要使用系统预置的账号,比如nobody用户和nogroup用户组。

因为只有root用户可以运行Apache,documentroot 应该能够被管理web站点内容的用户访问和使用Apache服务器的Apache用户和用户组访问。

所以,如果希望“A”用户在web站点发布内容,并且可以以httpd身份运行Apache服务器,通常可以这样:Groupadd webteamUsermod –G webteam AChown -R http.webteam /www/htmlChmod –R 2570 /www/htdocs只有root用户访问日志目录,这个目录的权限应设为:Chown –R root .root /etc/logsChmod –R 700 /etc/htdcsWeb目录的访问策略对于可以访问的web目录,要使用相对保守的途径进行访问,不要让用户查看任何目录索引列表。

禁止使用目录索引Apache服务器在接收到用户对一个目录的访问时,会查找directoryindex指令指定的目录索引文件,默认情况下该文件是index.html。

如果该文件不存在,那么Apache会创建一个动态列表为用户显示该目录的内容。

通常这样的设置会暴露web站点结构,因此需要修改配置文件来禁止显示动态目录索引。

修改配置文件httpd.conf:Options –indexes followsymlinksOptions 指令通知Apache禁止使用目录索引。

Followsymlinks表示不允许使用符号链接。

禁止默认访问一个好的安全策略是要禁止默认访问的存在,只对指定的目录开启访问权限,如果允许访问/var/www/html目录,则需要以下设置:Order deny,allowAllow from all禁止用户重载为了禁止用户对目录配置文件(.htaccess)进行重载(修改)可以这样设置:Allowoverride NoneApache服务访问控制方法Apache的access.conf文件负责文件的访问设置,可以实现互联网域名和IP 地址的访问控制。

它包含一些指令,控制允许什么用户访问Apache目录,应该把deny from all 设置成初始化指令,再使用allow from 指令打开访问权限。

如果允许192.168.1.1 到192.168.1.254的主机访问,可以这样设置:Order deny,allowDeny from allAllow from pair 192.168.1.0/255.255.255.0配置Apache服务器访问日志相关配置文件说明一个好的Linux管理员会密切关注服务器的日志系统,这些日志可以提供异常访问的线索。

Apache可以记录所有的访问请求,同样,错误的请求也会记录。