易语言64位驱动保护教程

易语言驱动隐藏程

易语言驱动隐藏程————————————————————————————————作者:————————————————————————————————日期:驱动保护-隐藏进程躲避封号检测隐藏进程有2种级别:1.是应用级在R3层,这种级别隐藏进程容易,但也比较容易查出进程。

2.是驱动级在R0层,这种级别是最高级别隐藏,隐藏容易,但查出来比较难,需要一定的内核编程技术才能取出驱动隐藏的进程信息。

那么我们这就来讲讲驱动级隐藏进程吧,在Game-EC 驱动版本模块中,加入了RO级的隐藏进程命令,由于Game驱动是我在xp SP3和win7 32位系统里写的,所以支持这2种系统,当然其他版本系统没测试过,也许也支持2000或2003,如果谁有空就在这2个2000或2003系统测试吧,如果有问题就联系我,修改支持兼容即可,64位系统就不用测试了,因为64位系统上运行驱动,需要微软数字签名认证,需要购买。

所以模块驱动不会支持64位系统使用,切勿在64位系统中使用,以免蓝屏!很多游戏会检测辅助程序的进程,来判断机器上是否运行着可疑的程序(对游戏有破坏性的),包括现在有的游戏居然会直接检测易语言进程,禁止运行时候时候运行易语言,这种情况,就是游戏枚举了系统进程,发现了针对它的程序进程,对此做的各种限制。

所以隐藏进程在反游戏检测中也是很有一席之地的,下面我们来写个小例子,举例下如何运用驱动版本模块中的隐藏进程,来隐藏我们的辅助进程,例子的代码:例子布局:没有隐藏进程之前,在任务管理器里,我们可以查看到,当前程序进程如图:我们开始加载驱动隐藏我们程序进程,特别注意哦,我们的驱动加载时候会释放驱动文件到C盘文件去,驱动文件名为:Dult.SYS ,如果有杀毒拦截提示,请允许放行加载!如图:隐藏我们的进程后,我们在任务管理器里找找,或者自己写一份枚举系统进程的代码,枚举下全部系统进程,查看下我们是否能枚举出我们隐藏的进程呢,嘿嘿,当然是无法枚举出来,如图:我们已经无法在任务管理器里找到我们的进程了,因为我们已经以驱动级把我们的进程信息从系统中抹掉了。

易语言软件加密技术

注:本文章是从网上转摘过来的,虽是拿易语言举例,但也适用所有的语言,包括按键脚本,关键是学习思路。

本文为全中文编写,不需要有PE文件格式知识,不需要掌握汇编或C语言的编程技巧,一些加密算法直接由易语言提供,特殊的加密算法大家可以翻译C语言代码、汇编代码或VB 代码。

本文中将“Cracker”一词翻译为“奸人”,意为“奸邪小人”之义。

本人对破解者一向深恶痛绝,有人说中国的软件发展中破解者有一份功劳,可我说这话不对,看看因盗版而产生的微软对操作系统及软件业的垄断,国软件业在盗版的夹缝中生存……,如此下去,软件作者没有收益,将不再会有优秀的软件推出。

防止盗版,匹夫有责,我想通过本书的推出可以加强易语言用户的加密能力,将盗版杀死在大家共同的手中。

随着采用易语言编制程序的人们越来越多,写一个软件易被奸人破解的情况也越来越多了,有个别用户甚至于怀疑易语言是否有安全性。

从技术性上来说,我只能说加密技术与编程语言无关,一个编程语言的安全性一般指所生成的机器码是否稳定、可靠,而不是防破解方面,如果想要很好地防止破解,那么掌握一门加密技术是非常必要的。

本书考虑到使用易语言的用户大部分对PE文件结构不太熟悉,因此没有采用很底层的方法去教学,而是采用与易语言直接表达的方式试图说明如何加密。

本书基本上是按以下的顺序进行讲解的:破解技术反破解技术1 反破解技术2 反破解技术3防改文件文件名验证 LOGO图片验证窗口标题验证防改文件大小暴破加壳后数据签名验证加壳后CRC验证文件大小验证防调试花指令反调试模块反调试支持库存注册机不进行判断,用循环代替字符串打乱器及时清存算法注册机 RSA算法数值计算支持库其他多处验证点随机验证命名刻意隐蔽本书是集体创作作品,并集成了多位作者的公开著述,在此一并表示感。

其中部分文字容根据易语言的特性作了修正。

文中不署这些作者的,以防止奸人对他们的软件的刻意破解。

本章整理:麻辣教师目录《易语言软件加密技术》 1一.易语言程序加密的目的 51.保持软件的完整性 52、保护软件开发者的权益 5二.易语言程序加密的原则 51.加密前要考虑周到且严密 52.需要加密的容要制定一个计划 63.加密时制作好文档,以备以后的修改 6 4.发布前问一下是否可以正式发布软件了 6 三.防止程序容被更改 71.防止软件名称被更改 72.防止窗口标题被更改 73.防止LOGO图片被更改 8四.防止存注册机 81.不要使用简单判断 92.采用MD5对比 93.多注册码拷贝 9五.防止文件被暴破 101.常用加壳软件介绍 102.加壳后文件大小验证 143.加壳后数据签名验证 144.加壳后CRC验证 15六.防调试方法 161.易语言的花指令 162.反调试模块的使用 173.反调试支持库的使用 174.通过检查父进程得知是否被调试了 18 5.使用多线程 19七.注册机制 191.简单注册原理 192.RSA算法注册 203.数值计算支持库 27八.给奸人一些教训 271.给破解者的教训 272.给破解版使用者的教训 303.行为不要过火 30九.网络验证法 301.实现的原理 302.存在的几个问题 31十.加密狗加密 311.加密狗的选用 322.加密狗加壳法 333.加密狗写存储器法 33十一.加密算法策略(暗桩) 341.易数据库密码怎么泻露了 342.利用吴氏加密算法 373.海岛挖宝 384.随机验证 395.不同权限验证 406.忽悠型的GHOFFICE过滤词语验证代码 41 7.伪验证技术 438.定时验证、延时验证、客户数据集累验证 449.验证与专业知识相结合技术 4410.伪装,用易语言写自有支持库 4411.绝妙的暗桩设置 4512.发布不完整版本 4513.程序、数据结合加密技术 4514.自定义算法 4615.加密框图 46附录1加密已形成密码学 48附录2《如何用简单方法防止破解》 49附录3代码与数据结合技术 50(正文)一.易语言程序加密的目的在此有必要说明一下为何要为自己的程序进行加密,初步认为有以下两点:1.保持软件的完整性这里包括了文件名不被更改,文件信息不被更改,文件尺寸不被更改。

易语言sys驱动加载写法

易语言是一种中国特有的编程语言,主要用于简化计算机编程操作。

而驱动加载是一种操作系统级别的操作,通常需要使用特定的API和驱动程序。

在易语言中,可以使用系统API来加载驱动程序,但是需要使用特定的函数和语法。

以下是一个使用易语言加载驱动程序的示例代码,它使用了Windows API中的`LoadLibrary`函数:```python# 导入系统APIimport api.kernel.2# 加载驱动程序driver_path = "C:\\path\\to\\driver.sys"handle = api.kernel.2.LoadLibrary(driver_path)# 检查驱动程序是否加载成功if handle != 0:print("驱动程序加载成功")else:print("驱动程序加载失败")```这段代码中,我们首先导入了`api.kernel.2`模块,这是Windows API中的一个模块,用于操作系统的内核级操作。

然后,我们指定了驱动程序的路径`driver_path`,并使用`LoadLibrary`函数加载它。

如果加载成功,函数返回一个非零值,否则返回零。

最后,我们检查返回值是否为零,如果是则输出“驱动程序加载成功”,否则输出“驱动程序加载失败”。

需要注意的是,易语言中的系统API和驱动加载操作可能存在一定的限制和特殊要求,具体实现方式可能会因操作系统版本和易语言版本而有所不同。

因此,在实际使用中需要根据具体情况进行调整和修改。

此外,为了正确地加载驱动程序,还需要了解驱动程序的架构和功能,以及操作系统对驱动程序的要求和限制。

这些信息通常可以在驱动程序的文档和说明中找到。

64位驱动按装

1:安装主驱动:kx3551驱动-full、关闭杀软和禁用Windows Defender服务左

下角任务栏处右键“运行”输入services.msc,弹出“服务”窗口,在名称一栏中找到Windows Defender,右击,选“属性”,启动类型中选择“禁用”,确定。

2:将插件,

复制到:C:\Program Files (x86)\kX Project和C:\Program Files\kX Project 根目录下

3:设置兼容性,

并运行:

4:复制;C:\Program Files (x86)\kX Audio 到:C:\Program Files\kX Project 根目录下。

5:将C:\Program Files\kX Project根目录下的

windows+R健激活运行窗口,输入 CMD在CMD窗口输入

regsvr32 ufxrc.dll回车

粘贴到:C:\Windows\System32根目录下。

6:运行:reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /v "kX Mixer" /t REG_SZ /d "C:\Program Files (x86)\kX Project\kxmixer.exe --startup" /f

7注册插件:在KX图标效果里打开C:\Program Files里找到ufx、superspace_fp_v1.0、ProFx311_51分别注册

8:先运行;kX Mixer然后运行:kX Mixer (32-bit),打开数字信号处理器,清空后连线,就OK了。

64位驱动开发及驱动签名

64位驱动开发及驱动签名64位驱动签名注意事项:1.WINDOWS 64位和 32位程序中数据类型的字节⼤⼩基本不变,除了指针变成8字节,其他类型的字节⼤⼩和32位⼀样。

2.对于64位驱动和32位应⽤程序之间通讯的数据结构,需要将指针(包括句柄)的定义改为对应的固定长度的指针。

⽐如PCHAR c需要改为 CHAR* POINTER_32 c3.64位驱动程序需要由64位的安装程序来安装。

在64位系统下,32位安装程序对注册表和⽂件的访问可能会被重定向到Wow6432Node, SysWOW64之类的路径。

5.在64位下编译驱动要⽤X64编译选项(也就是AMD64)测试驱动签名⽅法:使⽤签名⼯具dseo13b.exe(Driver Signature Enforcement Overrider),启动该⼯具,点击”Sign a system file”, 然后填⼊驱动的详细路径,点击确认,稍等⼀会就可以。

Supported OSes* Windows Vista 32-bit* Windows Vista 64-bit* Windows Server 2008 32-bit* Windows Server 2008 64-bit* Windows 7 32-bit* Windows 7 64-bit需要购买证书来签名购买⽅法可以联系国内代理商,,具体办理流程略,详细咨询他们客服:QQ 1125803355详细签名指南请参考:脚本:@echo offrem ################################rem ⽣成CAT⽂件(如果是32位驱动则把X64换成X86)remrem inf2cat /driver:files/ /os:XP_X86,Server2003_X86,Vista_X86,Server2008_X86inf2cat /driver:files/DrvSetup-x64/winVista /os:XP_X64,Server2003_X64,Vista_X64,Server2008_X64rem ################################rem 对sys⽂件进⾏签名remsigntool.exe sign /ac "MSCV-VSClass3.cer" /s "My" /n "Beijing Venustech Cybervision Co., Ltd" /t"/scripts/timstamp.dll" "files\driver-x64\eposfsf.sys"signtool.exe sign /ac "MSCV-VSClass3.cer" /s "My" /n "Beijing Venustech Cybervision Co., Ltd" /t"/scripts/timstamp.dll" "files\driver-x64\eposfsf.cat"rem ################################signtool.exe sign /ac "MSCV-VSClass3.cer" /s "My" /n "Beijing Venustech Cybervision Co., Ltd" /t "/scripts/timstamp.dll" "files\DrvSetup-x64\winVista\lpsimd.sys"signtool.exe sign /ac "MSCV-VSClass3.cer" /s "My" /n "Beijing Venustech Cybervision Co., Ltd" /t "/scripts/timstamp.dll" "files\DrvSetup-x64\winVista\tdifw_drv.sys"signtool.exe sign /ac "MSCV-VSClass3.cer" /s "My" /n "Beijing Venustech Cybervision Co., Ltd" /t "/scripts/timstamp.dll" "files\DrvSetup-x64\win2003\netsf.cat" signtool.exe sign /ac "MSCV-VSClass3.cer" /s "My" /n "Beijing Venustech Cybervision Co., Ltd" /t "/scripts/timstamp.dll" "files\DrvSetup-x64\winVista\netsf_m.cat"pause注释:Beijing Venustech Cybervision Co., Ltd 这⾥是64位驱动签名证书中的名称MSCV-VSClass3.cer:交叉根。

易语言编写龙脉NOX加密锁程序教程

易语言编写龙脉NOX2加密锁程序教程有很多易语言用户希望利用加密狗对自己写的软件进行加密,但也担忧加密狗挪用太复杂可不能用,或不适用易语言挪用,或担忧质量问题等,一直未能采纳。

事实上加密狗的利用是超级简单的,简单到只要你会API挪用,大体上就会用了。

加密狗的作用其实就在于易用性,没必要为你的客户频繁改换电脑硬件而频繁找你改换注册码了。

固然,加密狗的质量也要好,以保证不常常因加密狗损坏而改换,本次以龙脉NOX2加密狗为例,简单说一下NOX2加密锁的易语言编程方式。

NOX型加加密狗与NOX2型加密狗的区别是:NOX的可经历内存区只有读函数提供,因此编程中只能读操作,而写操作由编程人员用治理工具写入;而NOX2型有读写操作函数,其经历内存有4个区,每一个区64字节可读写,大大方便了编程人员。

有时能够用此功能进行一些数据的记录,如利用次数的记录,或重要标记、重要数据的记录等操作。

NOX狗由于和NOX2型狗差不多,因此本利用教程将同时说明这两个狗的利用方式,区别的地址将提示大伙儿。

没有做说明的地址表示两个狗利用方式一样。

注意:两个狗挪用的DLL文件是不同的。

一.网址信息龙脉加密狗的官方由北京世纪龙脉科技有限责任公司出品。

能够免费试用他们的产品,只需付20元快递费就能够够了。

二.选择产品龙脉有以下几种产品:型号说明价格NOX单机锁易用型加密锁12元/只NOX时钟锁限制软件的使用时间和次数19元/只NOX2单机锁经济实用型加密锁20元/只DAM2+单机锁市场销售领先的加密锁26元/只本次采纳的是上述列步中的第三种:NOX2加密锁,要紧考虑到论坛上大伙儿利历时钟加密的例程还不多,因此试用后与大伙儿分享。

NOX2产品拿得手后是深红色半透明的,图片如以下图所示:随邮的还有一张光盘,一份用户卡内有订购号,包装盒的印刷还算精美。

注意:下次订购时,要向客服说明订购号,客服处置后才会邮给你,以让你的加密狗与其他人购买的加密狗完全不一样,达到每一个人购买的狗都可不能相同的目的。

易语言控件的使用

今天我们来学习下其他几个组件

1:驱动器框,目录框,文件框

我们使用这三个组件做类似windows的文件目录

向窗体添加这三个组件,然后拖放到适当的位置

首先来添加驱动器的代码,双击驱动器,编写如下代码:

目录框1.目录 = 驱动器框1.驱动器 + “:\\\\”

单击卷帘式菜单——属性“项目”——添加菜单与插入项(先点击插入再填写菜单文本或者项目文本即可)

我们也能在菜单或者项目中插入图标

例如我们想菜单显示图标,那么我们可以这样做

选中卷帘式菜单——属性“菜单图标图片组”——点击“…”——点击插入图标或者图片

接着

选择卷帘式菜单——属性“项目”—— 点击“…”——选择菜单项目——把图标索引改为刚刚添加的图片索引即可

运行看看效果,当我们改变驱动器的时候,目录框的内容也跟着变化

接着我们来添加目录框的代码,使得我们双击目录框,文件框显示目录下的文件

双击目录框,编写如下录

运行看看

这样我们就基本上完成了

2,卷帘式菜单

简单介绍下卷帘式菜单

想窗体添加卷帘式菜单,把卷帘式菜单和QQ才不多大小的样子,并且调整窗体大小和卷帘式菜单一样大小

编辑框1.内容 = 接收到的文件路径

运行看看效果,其他窗口最小化,剩下运行后的文件,我们拖动一个文件到编辑框那,这时光标显示是不可执行的,我们还需要设置一个属性才可以

选中拖放对象——属性“得到文件”这里改为真,这样,运行时,根据我们上面的步骤就可以了,运行结果,编辑框那里会显示你拖放的文件的路径

项目中显示图片也是一样的,只是在上面第一步那里的属性是“项目图标图片组”

黑鹰易语言视频教程地址

黑鹰易语言VIP教程友情提示: 课程中缺少第31课,属于黑鹰官方加密问题,播放会造成计算机卡死,所以无法翻录更新,见谅!第一课:易语言概述教程观看密码: 1:/d/401cb6bbd99df3a382c094bd78170632b1f09b74 2d8995002: /files/38cee9ee-5971-11de-a6de-0014221b798a/第二课:数据类型,运算符与表达式教程观看密码: 1:/d/38c3f3caf2b5b288ac9a4f253f7ce046324d8d72ee 695d002: /files/3d3873e3-5971-11de-a94f-0014221b798a/第三课:变量教程观看密码: 1:/d/ea245cb757c0e0379b643a1c9e2396b99ca0b03a 362565002: /files/40fb5f28-5971-11de-b252-0014221b798a/第四课:常量与资源教程观看密码: 1:/d/a483de38cb12ee5f1b4455e5e4e50b3ebff73032f 31775002: /files/451062fa-5971-11de-b635-0014221b798a/第五课:常用命令(一)教程观看密码: 1:/d/0c0fb7913c2f3aa5e4280e3118194a4b135b9b39 91e29d002: /files/4aaf6e1c-5971-11de-add3-0014221b798a/第六课:常用命令(二)教程观看密码: 1:/d/d2eec255d25f803aa657f13a7ee6ebfd5021ed5be e30cd002: /files/51f82e63-5971-11de-931d-0014221b798a/第七课:子程序的编写与调用(一)教程观看密码: 1:/d/8806a2b9afbddeda8cccc5fad5dadd0e5b57ee8a3 c1c80002: /files/56805587-5971-11de-afdd-0014221b798a/第八课:子程序的编写与调用(二)教程观看密码: 1:/d/1610fd9ddd8f221b6a5c961cfa3cc65a4229fe1b89 9886002: /files/5b354119-5971-11de-8d85-0014221b798a/第九课:子程序的编写与调用(三)教程观看密码: 1:/d/4e7dbbe803ac07817c270dd8d7430dbf1043f8dbc c5a80002: /files/56b300c2-5a88-11de-a2ed-0019d11a795f/第十课:窗口i组件教程观看密码: 1:/d/5427960b80d9e2c3597c4c856c4cb0f967897139 e4839b002: /files/5cdc9759-5a88-11de-9bcc-0019d11a795f/第十一课:菜单教程观看密码: 1:/d/901f14cc84882f6624c84b62c3d1b1f384aa559ec 58e74002: /files/61041f7a-5a88-11de-a06b-0019d11a795f/第十二课:对话框教程观看密码: 1:/d/dc50f9dabd480fd4e106ae0a8f45160791719c35e 6ed60002: /files/64f89054-5a88-11de-ad07-0019d11a795f/第十三课:组件介绍教程观看密码: 1:/d/a03135fc3a78c62029fec401773db715ea5d26372 1296d002: /files/68adebb8-5a88-11de-99d4-0019d11a795f/第十四课:文件操作教程观看密码: 1:/d/ef74d77ed6fa59afb57a4d6b667391a1fd5a1b7f7f897 8002: /3902037.html第十五课:播放动画教程观看密码: 1:/d/40076e7dfaeac7fc3d213c567d57fb9d1fc40f7a444b5 6002: /3902187.html第十六课:动画框口教程观看密码: 1:/d/380d02527256c28b6f69224e8524d3abdb31e2215cc c72002: /3902187.html第十七课:浏览器设计教程观看密码: 1:/d/6a757e8fd6b10bd3c7aa18e61531399970ec9439077 470002: /3902232.html第十八课:浏览器设计(2)教程观看密码: 1:/d/46751e518fb82f3444527f7b1b060b75873749bc8fa7 a9002: /files/de9b8511-68a5-11de-b587-0019d11a795f/第十九课:数据报教程观看密码: 1:/d/8058473b4a98c2746e444c85c054debdb894881a8e7 e84002: /files/ed7dd94a-68a5-11de-8d88-0019d11a795f/第二十课:聊天程序制作实例1教程观看密码: 1:/d/32c2707a68a6c451fb5afa7de74fda9439ae40b42536 67002: /files/02db3d63-68a6-11de-ab89-0019d11a795f/第二十一课:聊天程序制作实例2教程观看密码: 1:/d/1b46d879690388e242a41553089703bc00625d2325 667f002: /files/10b6246b-68a6-11de-a097-0019d11a795f/第二十二课:windows下易语言的常用命令教程观看密码: 1:/d/2e429a89ef389ca501fc7b1f479d22281e5c0f3f6d02a 4002: /files/1f6d226b-68a6-11de-ad50-0019d11a795f/第二十三课:数据库应用实例1教程观看密码: 1:/d/fc4c39c1cc7e700f9e0960143d2756c52b81d2cc7b46 dd002: /files/ed3ebb28-6ee5-11de-8ad7-0014221b798a/第二十四课:数据库应用实例2教程观看密码: 1:/d/e8f26d5df522322b491de96b9d6b0a0feba6fa7614ea 22012: /files/f920b05e-6ee5-11de-8778-0014221b798a/第二十五课:数据库应用实例3教程观看密码: 1:/d/e23190a08adc68d40d244cb9a34ce337eaafc670ba7b 5f002: /files/fda9423d-6ee5-11de-9d43-0014221b798a/第二十六课:外部数据库应用教程观看密码: 1:/d/604ce0ca60614eb6f664c16a4d4295094e1a4908e22f 86002: /files/0376e963-6ee6-11de-a8f5-0014221b798a/第二十七课:外部数据库应用实例教程观看密码: 1:/d/ab64fc0539491f8f27358d7aa7e1fc5ad30cde2aa3d2e 8002: /files/0be7a6a3-6ee6-11de-b9eb-0014221b798a/第二十八课:API调用教程观看密码: 1:/d/db36421999c0d69b91144de48f52b40973467a1e68d a81002: /files/1378f8c7-7931-11de-a7c8-0019d11a795f/第二十九课:用易语言编写动态链接库教程观看密码: 1:/d/8478f8c0e7274db029f394a3717c3f3d4326435b847f 3d002: /files/15d7b200-7931-11de-8962-0019d11a795f/第三十课:OCX组件教程观看密码: 1:/d/44d83dc8b73e23486c5386336eae21f93121101fa3e 06a002: /files/1a4b87c5-7931-11de-af23-0019d11a795f/第三十二课:com对象在易语言中的应用教程观看密码: 1:/d/350c9e742f5adb581cd3c2a3e686fb30b923f44ae61b 71002: /files/27588dae-7931-11de-81e3-0019d11a795f/第三十三课:办公组件介绍教程观看密码: 1:/d/884534a17d47de6050b18ce0d287733ee49c1f0ca86 25d002: /files/2a826c70-7931-11de-8cd2-0019d11a795f/第三十四课:应用办公组件例子教程观看密码: 1:/d/2ad18978d640dfd64e51c68a766c89669a9e27b3ce1 9bc002: /files/30daabd1-7931-11de-b69b-0019d11a795f/第三十五课:易语言的调试功能教程观看密码: 1:/d/feb03d297be20644fc9a4355d183b98f142f8a98a00f6 4002: /files/354fcef3-7931-11de-b124-0019d11a795f/。

易语言64位驱动保护教程

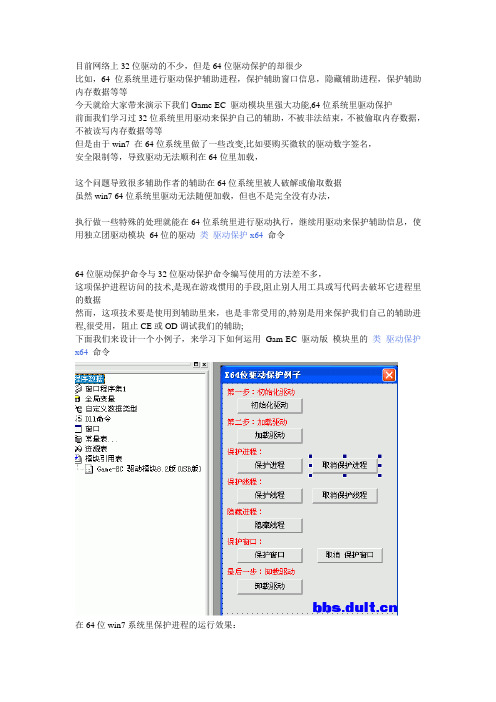

目前网络上32位驱动的不少,但是64位驱动保护的却很少比如,64位系统里进行驱动保护辅助进程,保护辅助窗口信息,隐藏辅助进程,保护辅助内存数据等等今天就给大家带来演示下我们Game-EC 驱动模块里强大功能,64位系统里驱动保护前面我们学习过32位系统里用驱动来保护自己的辅助,不被非法结束,不被偷取内存数据,不被读写内存数据等等但是由于win7 在64位系统里做了一些改变,比如要购买微软的驱动数字签名,安全限制等,导致驱动无法顺利在64位里加载,这个问题导致很多辅助作者的辅助在64位系统里被人破解或偷取数据虽然win7 64位系统里驱动无法随便加载,但也不是完全没有办法,执行做一些特殊的处理就能在64位系统里进行驱动执行,继续用驱动来保护辅助信息,使用独立团驱动模块64位的驱动类_驱动保护x64 命令64位驱动保护命令与32位驱动保护命令编写使用的方法差不多,这项保护进程访问的技术,是现在游戏惯用的手段,阻止别人用工具或写代码去破坏它进程里的数据然而,这项技术要是使用到辅助里来,也是非常受用的,特别是用来保护我们自己的辅助进程,很受用,阻止CE或OD调试我们的辅助;下面我们来设计一个小例子,来学习下如何运用Gam-EC 驱动版模块里的类_驱动保护x64命令在64位win7系统里保护进程的运行效果:保护进程不被访问的作用有很多用处:1.比如CE OD无法附加辅助的进程,给破解的人增加难度2.禁止其他软件程序读写辅助的进程内存3.禁止辅助程序被非法结束运行在Game-EC驱动模块里此功能就算你用XT工具恢复钩子也无法解除保护,因为一旦恢复就会蓝屏,保护辅助进程非常好!接下来我们来讲解示范下保护辅助窗口信息现在检测辅助特征信息的手段,游戏公司是越来越变态了比如检测系统运行中的所有软件的标题是否有**辅助,**外挂,**助手,等等这样的敏感字样,来判定玩家电脑是否开了外挂程序所以防检测是一门技术活,要各方面都做好防范处理,一些信息抹掉干净才更好的反游戏检测辅助{:100_157:}目前为止,32位系统里保护窗口信息不被检测的易语言模块很多,但是驱动方面少,64位系统的驱动保护窗口信息的更为少,所以独立团在驱动模块8.2版本开始研发了64位驱动保护窗口的功能,让学员可以在64位系统里不在让辅助窗口信息特征暴露在游戏面前可以让任何其他程序都无法获取到辅助窗口的:进程路径,进程名,窗口标题,窗口类名,进程ID,窗口句柄,等等所有窗口特征信息代码很简单,效果如下:从上图可以看出,除了123456 这个假窗口句柄{:100_168:},我们例子的窗口特征信息所有都获取不到了这窗口保护技术早在梦幻西游游戏里被运用过,导致很多写挂人的工具无法获取到梦幻西游戏的窗口句柄{:100_170:}这样就可以躲避掉有对窗口信息检测的游戏了再来讲解下64位win7系统里进行进程隐藏防止破解或被游戏检测到辅助本节例子教程讲述的是在64位win7系统进行驱动隐藏进程,毕竟现在网络上能在64位win7系统里进行驱动隐藏进程的非常少所以独立团有必要在驱动模块里加入强大的64位系统驱动隐藏进程功能隐藏后的效果如下:可以看见64位win7系统里的任务管理器里已经找不到我们的程序(驱动保护例子.exe)进程名了成功的隐藏了,驱动隐藏了后,就连OD和CE都无法找到我们的程序进程名,也就无法附加我们辅助程序的进程了,无法进行破坏我们程序了!本文章来自独立团论坛: 的Game-EC 辅助驱动模块。

易语言与驱动通信保护进程

易语言与驱动通信保护进程/隐藏进程首先,我得声明,驱动代码是我自己写的,可惜代码现在并不在身上了否则一并开源,等有机会一定开源,嘿嘿.VC写的易语言代码基本是自己写的,通信那里,可能有部分借鉴论坛部分高人的代码,请勿见怪.至于为什么要用DBKDRVR54 这个驱动呢,因为这个初衷是写给某个朋友用在ANTI上的,所以这样无形中就占了CE的坑.至于驱动占坑原理,大家可以百度一下.我就不再赘述- -其实当初玩驱动也是在看雪很巧合的机会,才会研究了下- -后来没什么常性放弃了.今天就一并把代码开源出去,包括缓冲通信,还有驱动易语言对应驱动接口的通信(不知道该杂表达)其实等我到时候有机会把代码找到就可以看到IRP分配了,这个是后话.等有机会吧.这个主要演示了在应用层驱动与应用层的通信. 还有IOCTL从C到易语言的转换.这个当初记得研究了好久- -这么干净的开源貌似很少有吧- -嘿嘿,不过也是老东西了,应该有一点点它的价值的- -当初不公开的原因是怕某些图谋不轨的人,不过现在驱动成了家常菜,也没什么了这个驱动写的比较早,所以只支持2000-XP系统.请勿在其他系统上尝试,蓝屏不关我的事.这个驱动还是蛮稳定的,当初用windbg调试了BSOD好几百次.可能当初驱动玩的不是很顺溜,但是拦截的蛮全的,隐藏进程以后,貌似还把几个窗口的HOOK掉了,很老代码记不太清楚了- -应该是蛮全的,不过方法蛮老的附上当初我在UPK发的两篇文章- -仅供娱乐= =/viewthread.php?tid=38217&extra=&page=1 /viewthread.php?tid=40828&extra=&page=1易语言驱动全通信.e (34 K) 下载次数:890。

易语言保护进程

易语言保护进程下面是代码模块及驱动请在附件下载//函数.版本 2.DLL命令GetWindowsDirectory, 整数型, "kernel32.dll", "GetWindowsDirectoryA".参数缓冲区, 文本型.参数缓冲区大小, 整数型.DLL命令 OpenProcess, 整数型, , "OpenProcess".参数 dwDesiredAccess, 整数型.参数 bInheritHandle, 逻辑型.参数 dwProcessId, 整数型.DLL命令GetCurrentProcessId, 整数型, "kernel32.dll", "GetCurrentProcessId", 公开, 公开//驱动进程开.版本 2cszDriverName =“Carrol”cszDriverFullPath =取系统目录 () +“\system32\drivers\” + cszDriverName +“.sys”'随机驱动名(SYSTEM32目录) 输出调试文本 (cszDriverFullPath).如果真 (取反 (文件是否存在 (cszDriverFullPath)))写到文件 (cszDriverFullPath, #sys) '写驱动.如果真结束.如果 (InstallDriver (cszDriverName, cszDriverFullPath)).如果 (StartDriver (cszDriverName, cszDriverFullPath)).否则.如果结束.否则.如果结束删除文件 (cszDriverFullPath)OpenProcess (2035711, 假, -3)//关闭驱动进程.版本 2.如果真 (StopDriver (cszDriverName, cszDriverFullPath)).如果真 (RemoveDriver (cszDriverName, cszDriverFullPath)) 返回 ().如果真结束可将其代码放置窗口销毁时//全局变量.全局变量 cszDriverName, 文本型.全局变量 cszDriverFullPath, 文本型。

破解XXX游戏驱动保护过程总结

破解XXX游戏驱动保护过程总结刚刚接触软件破解还有驱动编写,好多东西都不熟,折腾了好久,把中间可能对⼤家有价值的过程记录下来。

刚开始碰到的问题就是不能内核调试,因为要写驱动,需要⽤到。

⼀般禁⽤内核调试都是在驱动⾥调⽤KdDisableDebugger,往上回溯⼀个函数,基本上就是驱动检测禁⽤是否成功的代码,否则就是⼀个循环不停的调⽤KdDisableDebugger函数。

我的做法是修改KdDisableDebugger代码,这样不管什么时候被调⽤到,内核调试都不能被禁⽤,⽆⾮就是驱动那个死循环会导致机器卡死罢了,在KdDisableDebugger上设置⼀个断点,中断后,就把KdDisableDebugger和驱动的代码都改掉,然后禁⽤断点,继续内核的执⾏。

我⽤的是下⾯这个命令做这段话说的事情:bp KdDisableDebugger"eb nt!KdDisableDebugger+26 75;eb nt!KdDisableDebugger+41 75;ebTesSafe+5069 74;eb TesSafe+2703 75;bd 0;g"然后就是把驱动⾥hook的函数恢复,为了找到内核ssdt表⾥被hook的函数,看了⽹上的资料,有⼯具可以做这个事情,⼀是那些⼯具我都没有⽤过,不⼤会⽤,⼆是我想把内核⾥具体被inline hook的地址找出来,所以我就⽤了下⾯这个windbg脚本做这个事情,运⾏脚本之前需要记下eax, ebx, ecx的值,等脚本运⾏完成以后恢复。

当然也可以⽤windbg⾥的伪寄存器,但是语法还有点不熟,就直接⽤现成的寄存器了,在启动游戏之前,先dump⼀下:.logopen c:\logs\beforehook.txt # 因为dump出来的东西⽐较多,就放到⼀个log⾥r ebx = 0 # 计数器# 遍历ssdt表,把⾥⾯每个函数的汇编代码都dump出来,因为不知道每个函数的⼤⼩,所以每个函数都dump 1000⾏。

驱动模块驱动安全操作及保养规程

驱动模块驱动安全操作及保养规程1.引言驱动模块是计算机系统的一个重要组件,也是硬件与软件交互的桥梁。

在计算机运行过程中,驱动模块会根据用户或系统的指令进行与硬件的交互操作,从而控制电脑的各项功能。

然而,由于驱动模块的重要性,一旦发生故障或安全问题,将会直接影响计算机系统的正常运行。

因此,在使用计算机时操作驱动模块时需谨慎,并注意规范驱动模块的保养工作。

2.驱动模块驱动安全操作2.1避免驱动冲突驱动冲突是指计算机中安装多个设备的驱动程序时,可能会出现一个设备驱动程序与另一个设备驱动程序不兼容的情况。

驱动冲突会导致设备不能正常工作或计算机出现死机等异常情况。

避免驱动冲突有以下几个方法:•安装新设备驱动程序前,先卸载原来设备的驱动程序。

•安装多个设备驱动程序时,确认驱动程序间是否兼容。

•不要安装未知来源的驱动程序,以免带来安全风险。

2.2不随意升级驱动有些用户为了求快或其它原因,多半会将电脑系统的驱动自行进行升级。

然而,不精通技术的用户很容易升级失败,或者下载假冒恶意的驱动软件,轻则出现误差,重则可能导致硬件损坏。

因此建议用户在升级驱动程序以前,要了解硬件驱动程序的版本、操作系统的版本等信息,根据自身的需求,选择安装合适的驱动程序。

2.3防止安装“假”驱动为了确保漏洞、安全问题不会出现,我们应该谨慎安装驱动软件。

选择正规渠道进行下载,并做好防病毒、网址拦截、完整性校验等文件安全杀毒措施等应该是每一个用户的基本意识和常识。

3.驱动模块的保养对于计算机用户来说,保养驱动模块和其他电子设备一样重要。

及时保养与维护驱动模块,在一定程度上可以保证电脑的稳定性和工作能力。

在此,我们提供几个驱动模块保养的建议。

3.1 定期进行操作系统备份为了提高数据的安全性和稳定性,建议用户定期备份操作系统、硬盘驱动器等重要驱动软件。

这样,即使出现意外故障或其他问题,可以通过备份数据迅速进行恢复和修复。

3.2清理硬盘,卸载不必要的软件清理硬盘,卸载不必要的软件可以有效保证驱动程序的运行效率。

易语言编写64位程序的方法

3、所以可能调用了其他支持库,这个我们需要留意一下哦! 4、模块问题,模块调用的命令,某些命令调用的DLL是64位不兼容的。

5、建议:优化一下代码,尝试右键以管理员身份运行。

总结:以上就是5个用易语言编写64位程序的步骤,感谢大家对的支持。

ቤተ መጻሕፍቲ ባይዱ

今天小编就为大家分享一篇关于易语言调节器中调节钮被按下触发的两种情况讲解小编觉得内容挺不错的现在分享给大家具有很好的参考价值需要的朋友一起跟随小编来看看吧

易语言编写 64位程序的方法

今天小编给大家带来的是易语言怎么编写64位程序,希望能帮助到大家! 1、如果你同时在运行腾讯的游戏,它会自动屏蔽掉易语言编写的软件。

易语言读写保护模块

易语言读写保护模块一、什么是易语言读写保护模块易语言读写保护模块是一种用于保护易语言程序代码的安全的工具。

它可以通过加密和压缩等手段,防止他人对程序代码进行非法访问、修改和复制。

使用读写保护模块可以大大提高易语言程序的安全性,保护开发者的知识产权和商业机密。

二、易语言读写保护模块的原理易语言读写保护模块的实现原理主要包括代码加密和代码压缩两个环节。

2.1 代码加密代码加密是指将易语言程序的源代码进行加密处理,将可读性较高的源代码转换为一串乱码,使其难以被反编译和解密。

常见的代码加密算法包括对称加密算法和非对称加密算法等。

2.2 代码压缩代码压缩是指对加密后的代码进行进一步的压缩处理,减少代码的体积,增加读写保护模块的执行效率。

常见的代码压缩算法包括哈夫曼编码、LZ77压缩算法等。

三、易语言读写保护模块的优势易语言读写保护模块在保护程序代码安全方面具有以下优势:3.1 增加反编译难度通过代码加密和压缩,易语言读写保护模块使得程序的源代码难以被反编译和解密。

即使他人获得了加密后的代码,也难以还原出原始的源代码,从而保护了代码的安全性。

3.2 防止代码被修改读写保护模块可以在程序执行时对代码进行动态解密和解压缩,使得程序可以正常运行。

然而,这也意味着即使他人获得了加密后的代码,也无法对其进行修改和篡改,保护了程序的完整性。

3.3 减少程序体积通过代码压缩,读写保护模块可以大大减少程序的体积,提高了程序的执行效率。

同时,减小的程序体积也使得程序更便于传输和分发,方便用户安装和使用。

四、易语言读写保护模块的应用场景易语言读写保护模块在以下场景中具有广泛的应用:4.1 商业软件保护对于商业软件开发者来说,知识产权和商业机密的保护至关重要。

使用读写保护模块可以有效防止他人对软件源代码的窃取和篡改,保护开发者的权益。

4.2 游戏外挂防御游戏外挂是游戏行业面临的一个严重问题,它会破坏游戏平衡和公平性。

使用读写保护模块可以加密和保护游戏的源代码,防止外挂程序的研发和使用。

易语言过TP驱动保护

本文章原创来自于:独立团易语言编程论坛已经过此站长授权允许转载!====================================================================== 1.用RKU看一下SSDT和SSDTShadow,发现SSDT并没有被HOOK,SSDTShadow HOOK 了5个调用:NtUserBuildHwndListNtUserFindWindowExNtUserGetDCNtUserGetDCExNtUserGetForegroundWindow想也不用想,肯定是为了防止其他软件找到他的窗口。

解决方法:在TesSafe加载前先加载自己的驱动,备份这5个调用的地址,等TesSafe加载后直接还原即可,或者直接用RKU还原,TesSafe并没有在这里加效验,所以比较容易。

2.既然SSDT没有没HOOK,那么肯定有inline hook,用windbg看一下,发现被inline hook 的调用有如下几个:NtReadVirtualMemoryNtWriteVirtualMemoryNtOpenProcess + 0x2xx Call ObOpenObjectByPointer处NtOpenThread + 0x1xx Call ObOpenObjectByPointer处KiAttachProcess解决方法:(1).NtReadVirtualMemoryNtWriteVirtualMemory这2个比较好解决,自己写2个调用,实现这2个调用的头10个字节,然后再跳转到这2个调用头10个字节后面的地址,再到SSDT表里把这2个调用地址改成我们自己的即可。

(2).NtOpenProcess + 0x2xxNtOpenThread + 0x1xx在TesSafe加载前,先保存ObOpenObjectByPointer的地址(或者用MmGetSystemRoutineAddress获取),然后我们自己写一段代码,实现Call ObOpenObjectByPointer头N个字节(随便自己)以及Call ObOpenObjectByPointer,然后再jmp到Call ObOpenObjectByPointer后面的代码地址,如:push eaxpush dword ptr [ebp-38h]push dword ptr [ebp-24h]Call ObOpenObjectByPointerjmp xxx然后在Call ObOpenObjectByPointer前面N个字节处jmp到我们自制的代码,这样的话就算TesSafe把Call ObOpenObjectByPointer改成Call到自己的函数,对我们也没有作用了。

WIN7 64位驱动安装方法-必看

WIN764位驱动安装方法驱动安装不成功主要原因:WIN764位系统对旧的硬件有80%的都不支持的。

慧净总结以下5种方法可以在WIN764位系统安装成功的驱动安装方法。

如果你看视频后安装不成功,建议你换成WINXP或WIN732位系统,因为后面的几种方法需要请电脑专业人员才能搞明白如何安装的,如果你有时间也可以试一试,你也可以成为电脑高手。

对后面的4种方法不提供技术支持,因为我不是电脑高手。

第1种方法,看慧净视频配套光碟的安装方法:本方法比较简单,一般正常无毒的WIN764位系统都可以用,只要你看着视频一步一步做OK了,过别电脑安装不成功的还可以参考后面的4种方法。

看视频之前,请大家看下面的图片关掉UAC,谢谢,认真一点看一看(学单片机的基本功,做事不认真是学不会单片机的)。

win7如何关闭uac(图文详解)如何关闭Windows7UAC?二种方法进入“UAC设置界面”:方法1:开始→控制面板→查看方式:大图标→操作中心→更改用户账户控制设置→把滑块移到最下面。

方法2:“开始”菜单→点击“账户名称头像图标”→更改用户账户控制设置→把滑块移到最下面。

调出UAC界面后,只要把滑块拉到最下面,即把UAC功能关闭了,重新启动计算机后生效!下面贴出第2种方法的详细步骤图片:保护Win7安全不得不说的UAC ,众所周知,UAC 是User Account Control 的缩写,其中文翻译为用户帐户控制,是微软在Windows Vista和Win7中引用的新技术,主要功能是进行一些会影响系统安全的操作时,会自动触发UAC,用户确认后才能执行大部分的恶意软件、木马病毒、广告插件在进入计算机时都会有如:将文件复制到Windows或Program Files等目录、安装驱动、安装ActiveX等操作,而这些操作都会触发UAC。

面对这些不安全的因素,用户该如何解决UAC带来的问题?本文详细介绍了UAC 触动的详细功能,并可以在UAC提示时来禁止这些程序的运行。

易语言驱动保护程

易语言驱动保护程————————————————————————————————作者:————————————————————————————————日期:禁止内存读写数据技术,在游戏驱动保护中经常运用到,游戏公司技术员,为防止CE任何调试工具和辅助程序读写游戏进程里的内存数据,通常会运用R0级内核技术来禁止对游戏进程内存数据读写操作。

一旦游戏进程内存读写被禁止了,那么CE和辅助读写游戏进程内存数据就都是??这个问号符号了,或者是0了然而这项技术并不是只属于游戏,在当今时代,内存辅助的数据甚至比游戏数据来得更宝贵,更有价值,因为一个内存辅助程序里,它包含里游戏的各种数据的基址和偏移量,等数据信息,这个时候如果你的内存辅助不进行保护进程里的内存读写操作(也就是禁止其他软件对自己程序中内存读写操作),那么就有可能你的辅助程序会被其他人偷取你辅助程序里的游戏数据信息,他会直接偷取后拿着你辅助里现成的游戏数据信息,编写出他的辅助程序,这样他就不需要去分析游戏数据了,而只需分析你的辅助程序,就可以轻而易举写出他的辅助,这样的话你的辅助程序就等于为他做嫁衣了!所以要杜绝这种辅助内存数据被其他人偷窃,就得学会保护禁止其他程序来访问读写你的辅助程序内存数据,这个时候,我们不妨学学游戏公司的驱动保护一样,用RO级驱动保护自己程序的内存读写数据操作,Game-EC 模块从6.7版本,正式踏入驱动版,支持XP sp3 系统和Win7 32位系统,模块里新加入了专门保护内存不被其他程序读写的驱动级的命令:驱动_保护内存( )这里就讲解写如何使用进行保护自己的程序不被其他程序读写内存数据,在使用模块中任何驱动命令之前,必须先执行加载相关系统的驱动命令就得先使用:驱动_加载命令进行加载模块专用的驱动程序,否则你将无法使用驱动_保护内存或其他驱动命令。

现在以win7 32位系统为例,我们来写一个保护自己程序内存数据不被其他程序读写的例子本节的例子代码如下:示范源代码:以上是win7 32位系统的代码,注意驱动只能在win7 32位系统或xp sp3 系统中使用,否则在其他系统或64位系统使用的话可能会蓝屏哦,如果在2003系统或其他版本系统中使用,蓝屏了,记得报告老师,我们将改进并且让驱动去兼容你的系统(但64位系统除外)。

WIN7 64位系统EZP2010编程器驱动安装步骤

WIN7 64位系统EZP2010编程器驱动安装步骤

1.首次连接到电脑后,在桌面上“计算机”图标上点鼠标右键,从弹出菜单中点“管理”。

2.从弹出的“计算机管理”窗口中点“设备管理器”,出现下图中右侧的硬件设备列表。

3.在硬件设备列表中的“未知设备”图标上点鼠标右键,在弹出菜单上点“更新驱动程序软件”。

4.在弹出的窗口中点“浏览计算机以查找驱动程序软件”。

5.点“浏览”以选择驱动程序所在的文件夹。

6.在“浏览文件夹”窗口中选择编程器软件文件夹中的“win7_64bit”文件夹,然后点“确定”。

(注:如果win7 32位系统请选择“nt_xp_vista”,其他步骤一样)

7.选择好驱动程序所在文件夹后,点“下一步”。

8.点“始终安装此驱动程序软件”。

9.安装成功后出现下面的界面。

驱动安装失败的解决办法:

部分win7 64位系统安装驱动时,系统会提示“windows无法验证此设备所需的驱动程序的数字签名”。

遇到这种情况时,可以重启系统,在windows启动期间按“F8”,进入下面途中的选择界面,选择“禁用驱动程序签名强制”模式进入系统后重新安装驱动程序。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

目前网络上32位驱动的不少,但是64位驱动保护的却很少

比如,64位系统里进行驱动保护辅助进程,保护辅助窗口信息,隐藏辅助进程,保护辅助内存数据等等

今天就给大家带来演示下我们Game-EC 驱动模块里强大功能,64位系统里驱动保护

前面我们学习过32位系统里用驱动来保护自己的辅助,不被非法结束,不被偷取内存数据,不被读写内存数据等等

但是由于win7 在64位系统里做了一些改变,比如要购买微软的驱动数字签名,

安全限制等,导致驱动无法顺利在64位里加载,

这个问题导致很多辅助作者的辅助在64位系统里被人破解或偷取数据

虽然win7 64位系统里驱动无法随便加载,但也不是完全没有办法,

执行做一些特殊的处理就能在64位系统里进行驱动执行,继续用驱动来保护辅助信息,使用独立团驱动模块64位的驱动类_驱动保护x64 命令

64位驱动保护命令与32位驱动保护命令编写使用的方法差不多,

这项保护进程访问的技术,是现在游戏惯用的手段,阻止别人用工具或写代码去破坏它进程里的数据

然而,这项技术要是使用到辅助里来,也是非常受用的,特别是用来保护我们自己的辅助进程,很受用,阻止CE或OD调试我们的辅助;

下面我们来设计一个小例子,来学习下如何运用Gam-EC 驱动版模块里的类_驱动保护x64命令

在64位win7系统里保护进程的运行效果:

保护进程不被访问的作用有很多用处:

1.比如CE OD无法附加辅助的进程,给破解的人增加难度

2.禁止其他软件程序读写辅助的进程内存

3.禁止辅助程序被非法结束运行

在Game-EC驱动模块里此功能就算你用XT工具恢复钩子也无法解除保护,因为一旦恢复就会蓝屏,保护辅助进程非常好!

接下来我们来讲解示范下保护辅助窗口信息

现在检测辅助特征信息的手段,游戏公司是越来越变态了

比如检测系统运行中的所有软件的标题是否有**辅助,**外挂,**助手,等等这样的敏感字样,

来判定玩家电脑是否开了外挂程序

所以防检测是一门技术活,要各方面都做好防范处理,一些信息抹掉干净才更好的反游戏检测辅助{:100_157:}

目前为止,32位系统里保护窗口信息不被检测的易语言模块很多,

但是驱动方面少,64位系统的驱动保护窗口信息的更为少,

所以独立团在驱动模块8.2版本开始研发了64位驱动保护窗口的功能,

让学员可以在64位系统里不在让辅助窗口信息特征暴露在游戏面前可以让任何其他程序都无法获取到辅助窗口的:

进程路径,进程名,窗口标题,窗口类名,进程ID,窗口句柄,等等所有窗口特征信息

代码很简单,效果如下:

从上图可以看出,除了123456 这个假窗口句柄{:100_168:},我们例子的窗口特征信息所有都获取不到了

这窗口保护技术早在梦幻西游游戏里被运用过,导致很多写挂人的工具无法获取到梦幻西游戏的窗口句柄{:100_170:}

这样就可以躲避掉有对窗口信息检测的游戏了

再来讲解下64位win7系统里进行进程隐藏

防止破解或被游戏检测到辅助

本节例子教程讲述的是在64位win7系统进行驱动隐藏进程,

毕竟现在网络上能在64位win7系统里进行驱动隐藏进程的非常少

所以独立团有必要在驱动模块里加入强大的64位系统驱动隐藏进程功能

隐藏后的效果如下:

可以看见64位win7系统里的任务管理器里已经找不到我们的程序(驱动保护例子.exe)进程名了

成功的隐藏了,驱动隐藏了后,就连OD和CE都无法找到我们的程序进程名,也就无法附加我们辅助程序的进程了,

无法进行破坏我们程序了!

本文章来自独立团论坛: 的Game-EC 辅助驱动模块。