ISA安装设置全集

ISA2006从安装到配置完全教程

ISA Server 2006是目前企业中应用最多的ISA版本,该版本增强了对OWA发布和多个Web 站点发布的支持,并新增了对SharePoint Portal Server发布的支持;新增了单点登录特性,支持针对通过某个Web侦听器所发布的所有 Web 服务的单点登录;新增了服务器场功能,支持通过多个Web服务器组成服务器群集以实现负载均衡,并且此特性无需Windows的NLB 或群集支持;强化了DDOS防御功能,极大的增强了对于DDOS攻击的防范能力。

下面让我们来看看如何搭建ISA Server 2006的实验环境。

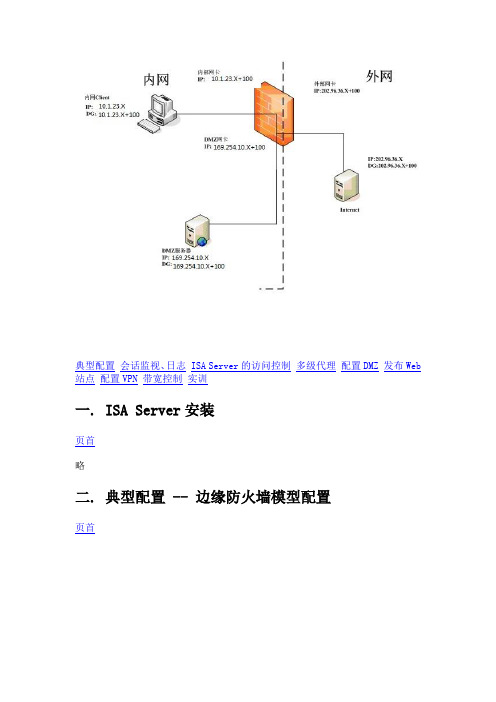

一、实验环境:按如图1所示拓扑图构建域环境,域名为。

其中域控制器主机名为DC_Server。

将主机ISA_Server加入到域中,成为域成员服务器,然后增加第2块网卡,连接内部网络的网卡标识为LAN,连接外部网络的网卡标识为WAN,该主机作为ISA防火墙。

外部Internet客户机主机名为WAN_Client,它是工作组中的计算机。

二、查看域控制器和ISA防火墙的TCP/IP设置1、ISA服务器网卡配置情况:ISA防火墙有2块网卡,更改网卡标识如图2所示。

使用命令【ipconfig/all】查看ISA防火墙的IP设置情况,如图3所示。

2、域控制器网卡配置情况:使用命令【ipconfig/all】查看域控制器的IP设置情况,如图4所示。

本文是ISA Server 2006 速战速决实验指南第二部分,以第一部分里我们讲述了ISA Server 2006实验环境的搭建,本次将详细讲术ISA Server 2006企业版的安装……【IT专家网独家】本文是ISA Server 2006 速战速决实验指南第二部分,以第一部分里我们讲述了ISA Server 2006实验环境的搭建,本次将详细讲术ISA Server 2006企业版的安装……一、安装ISA Server 2006企业版以域管理员身份登录到需要安装ISA Server 2006的主机(ISA_Server)上,放入光盘运行程序,出现如图1所示界面。

ISA操作指南

典型配置会话监视、日志ISA Server的访问控制多级代理配置DMZ发布Web 站点配置VPN带宽控制实训一. ISA Server安装页首略二. 典型配置 -- 边缘防火墙模型配置页首图2-1 边缘防火墙网络结构模拟图1. ISA服务端配置(1)配置网络模型(如上图)(2)在“内部”网络上配置代理(3)配置“访问规则”在ISA Server中有三种规则:网络规则、系统策略、防火墙策略,它们的应用顺序如下:图2-2 ISA Server中三种规则的应用顺序防火墙策略的定义顺序:服务器发布策略不需要用户认证的拒绝策略,不需要用户认证的允许策略需要用户认证的拒绝策略,需要用户认证的允许策略域名集、计算机集:FQDNs -- FQDN集URLs -- URL集IPs -- IP集用户集:所有用户经过认证用户系统和网络服务用户客户类型:有三种客户类型:Web代理客户、防火墙代理客户、SNAT客户防火墙客户端。

已经安装并启用防火墙客户端软件的计算机。

来自防火墙客户端的请求会定向到 ISA 服务器计算机上的防火墙服务,以确定是否允许访问。

此后,可以使用应用程序筛选器和其他插件对这些请求进行筛选。

防火墙服务还可以缓存所请求的对象,或者从 ISA 服务器缓存提供对象。

SecureNAT 客户端。

尚未安装防火墙客户端软件的计算机。

来自 SecureNAT 客户端的请求首先会定向到网络地址转换 (NAT) 驱动程序。

使用该驱动程序,可以用 Internet 上有效的全局 IP 地址替换 SecureNAT 客户端的内部 IP 地址。

然后,该客户端请求会定向到防火墙服务,以确定是否允许访问。

最后,可以使用应用程序筛选器和其他扩展组件对该请求进行筛选。

防火墙服务还可以缓存所请求的对象,或者从 ISA 服务器缓存提供对象。

Web 代理客户端。

与 CERN 兼容的 Web 应用程序。

来自 Web 代理客户端的请求会定向到 ISA 服务器计算机上的防火墙服务,以确定是否允许访问。

ISA安装设置全集

ISA安装设置全集ISA安装设置全集发布时间:2003-10-245inet 点击: 34171ISA安装设置全集安装ISA Server设定ISA ServerPolicy Elements 设定如何建⽴ISA Server 封包过滤Packet Filtering 原则Publishing Service 转送服务ISA 2000 Server 备份及还原ISA Server 记录档管理ISA Server ⼊侵侦测功能安装ISA Server将Microsoft ISA 2000 Server 光碟放在Windows 2000 伺服器上;按下Install ISA Server 如图下。

Fig 1.撰择Full Installation;ISA Server 2000 有下列三个安装元件:⼀、ISA Services: 防⽕墙运作及控制服务。

⼆、Add-In Services: 附加⽹路服务元件,可选择安装包括H.323 Gatekeeper Service,这是提供内部使⽤者运⽤MS Netmeeting 或H.323 和外⾯⽹路(Internet) 沟通的闸道(Gateway)应⽤程式,Message Screener ⽤作提供过滤进出防⽕墙的SMTP Packet的管制监墆服务元件。

三、Administrator Tools: 管理ISA Server 介⾯程式包括H.323 Gatekeeper Service 的管理介⾯。

这个管理⼯具可以安装在Windows 2000 Professional ⼯作站作远端管理ISA Server 运作。

2.警告讯息;如你安装于Windows 2000 Stand-Alone Server 且没有加任何Active Directory,这个讯息如图下是Fig 2 接著按下Yes 并选择Integrated mode (注解如下) 。

Fig 3由于ISA Server 2000 并不知道那⼀个IP 位址段为内部⽹路。

ISA服务器管理和配置

说说本文读来有哪些特点,为什么会有这些特点。(1)句法上大量运用骈偶句,并夹有散句,既整齐又富有变化,使文章越发显得音调铿锵,形成一种骈散结合的独特风格。如“野芳发而幽香,佳木秀而繁阴”“朝而往,暮而归,四时之景不同,而乐亦无穷也”。(2)文章多用判断句,层次极其分明,抒

情淋漓尽致,“也”“而”的反复运用,形成回环往复的韵律,使读者在诵读中获得美的享受。(3)文章写景优美,又多韵律,使人读来不仅能感受到绘画美,也能感受到韵律美。目标导学七:探索文本虚词,把握文言现象虚词“而”的用法用法

17.2 利用ICS实现Internet连接共享

• 17.2.1 ICS简介 • 17.2.2 ICS的实现

17.2.1 ICS简介

• INTERNET连接共享(ICS,即Internet Connection Share),是指借助于一个 INTERNET连接将多台计算机连接到 INTERNET的方法。

苏辙、曾巩合称“唐宋八大家”。后人又将其与韩愈、柳宗元和苏轼合称“千古文章四大家”。

关于“醉翁”与“六一居士”:初谪滁山,自号醉翁。既老而衰且病,将退休于颍水之上,则又更号六一居士。客有问曰:“六一何谓也?”居士曰:“吾家藏书一万卷,集录三代以来金石遗文一千卷,有琴一张,有棋一局,而常置酒一壶。”客曰:“是为五一尔,奈何?”居士曰:“以吾一翁,老于

• ICS主机需要两个网络连接,即一个是局域 网连接,另一个是Internet连接。

17.2.2 ICS的实现

• 硬件的准备,作为服务器的计算机需要安 装两块网卡,一块与ADSL Modem连接, 另一块与内网计算机或HUB连接。

• 保证本机正常的网络连接 • 安装Win2003的 ICS 配置组件 • 设置的客户端计算机IP地址

ISA网络连接设置

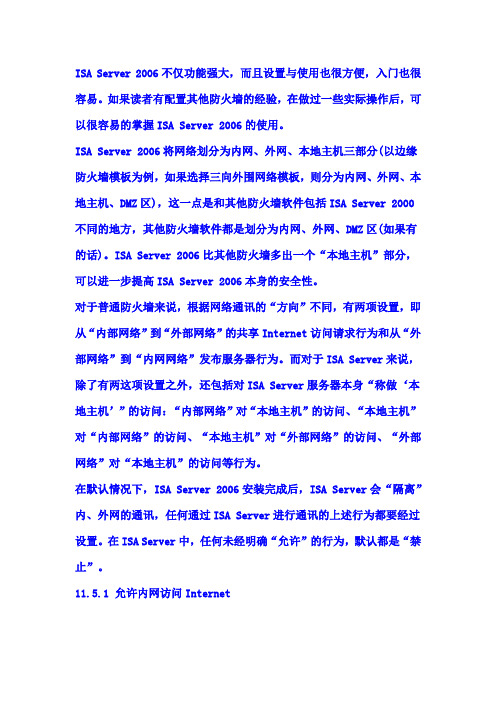

ISA Server 2006不仅功能强大,而且设置与使用也很方便,入门也很容易。

如果读者有配置其他防火墙的经验,在做过一些实际操作后,可以很容易的掌握ISA Server 2006的使用。

ISA Server 2006将网络划分为内网、外网、本地主机三部分(以边缘防火墙模板为例,如果选择三向外围网络模板,则分为内网、外网、本地主机、DMZ区),这一点是和其他防火墙软件包括ISA Server 2000不同的地方,其他防火墙软件都是划分为内网、外网、DMZ区(如果有的话)。

ISA Server 2006比其他防火墙多出一个“本地主机”部分,可以进一步提高ISA Server 2006本身的安全性。

对于普通防火墙来说,根据网络通讯的“方向”不同,有两项设置,即从“内部网络”到“外部网络”的共享Internet访问请求行为和从“外部网络”到“内网网络”发布服务器行为。

而对于ISA Server来说,除了有两这项设置之外,还包括对ISA Server服务器本身“称做‘本地主机’”的访问:“内部网络”对“本地主机”的访问、“本地主机”对“内部网络”的访问、“本地主机”对“外部网络”的访问、“外部网络”对“本地主机”的访问等行为。

在默认情况下,ISA Server 2006安装完成后,ISA Server会“隔离”内、外网的通讯,任何通过ISA Server进行通讯的上述行为都要经过设置。

在ISA Server中,任何未经明确“允许”的行为,默认都是“禁止”。

11.5.1 允许内网访问Internet前面已经说过,ISA Server中的任意一种网络行为都要经过“定制”,未经明确设置为“允许”的行为默认都是“禁止”。

当ISA Server 2006安装完毕后,如果网络中的用户想通过ISA Server连接到Internet,必须要进行设置。

对于一般的上网来说,通常要包括访问远程(指Internet上的)服务器的这些服务:●WWW服务,即访问远程Web服务器,实际为使用TCP协议访问远程的TCP 80端口,如果远程的Web服务器没有使用TCP的80端口,必须要另加定义。

微软ISA操作配置指南

ISA Server 安装后的状态将阻挡对 Internet 的来往访问。这是一件好事!请记住,您是在设置防火墙。防火墙的主要功能是在两个网络之间充当检查点。ISA Server 的行为是通过策略阻挡任何没有被明确允许的内容。

配置 ISA 安装后的状态

必须对访问策略的以下两个组件进行配置,以便客户机能够访问 Internet:

必须至少配置一个站点和内容规则,在其中指定用户可访问哪些站点以及可检索哪些类型的内容。

必须至少配置一个协议规则,以便指定哪些类型的通信允许通过 ISA Server。

安装完成后,ISA 创建一个默认站点和内容规则,允许所有客户机在所有时间访问所有站点上的所有内容。但是这对于要开始在 Internet 上冲浪的用户来说是不够的:现在还没有已定义的协议规则。没有它,将不允许通过 ISA 的通信。

双击 Internet 协议 (TCP/IP),然后单击以选中使用下面的 IP 地址复选框。

在 IP 地址中,输入符合内部网络地址编排方案的内部 IP 地址和子网掩码。将默认网关留为空白。在首选 DNS 服务器中,键入网络的一台或多台 DNS 服务器的 IP 地址。

备注:对于少于 255 台计算机的小型网络,如果使用 Windows 2000 默认 TCP/IP 配置,并且网络中没有 DNS 服务器,则计算机依赖于自动专用 IP 地址分配 (APIPA)。应该从 APIPA 迁移出来,并开始在客户机工作站上使用静态地址。网络中的每台计算机需要一个唯一的 IP 地址。如果配置了 ISA Server 的内部接口,需要键入静态地址,所以使用地址 192.168.0.254,及子网掩码 255.255.255.0。将默认网关框留为空白。在 DNS 服务器字段中键入 ISP 的 DNS 服务器。

ISA配置

ISA配置方法1、打开ISA服务器管理,会看到已经创建好的阵列,点击阵列名称——配置会看到网络选项,邮件单击,选择启动网络负载平衡集成; 2、点击后会弹出网络负责平衡集成向导,点击下一步;

3、选择启用负载均衡的网络,我们选择内部;

4、点击完成,配置好负载均衡

5、字防火墙策略中,右键单击——选择新建——访问规则;

6、打开想到后,添加访问规则的名称(名字要比较容易理解,避免以后规则过多混乱)

7、选择允许,点击下一步;8、此处选择所选协议,单击添加

9、选择需要允许通过的协议,点击确定 10、确定协议后,点击下一步

11、添加源网络 12、选择目标网络

13、单击添加选择账户类型点击下一步;14、创建好后,点击完成;

15、点击阵列——网络——双击内部打开属性 16、在web 代理处,选择“为此网络启用web代理客户端连接”并设置代理端口;点击身份验证配置身份验证方法;

17、选择身份验证为“集成”,也就是通过AD域验证的方式,点击确定;

18、配置好ISA服务器后,在左上角可以看到“应用” 19、应用后,选择“保存更改并重启服务”

20、保存完成后,5分钟左右配置生效;。

ISA2006升级安装手册

ISA2004到ISA2006升级手册

备份

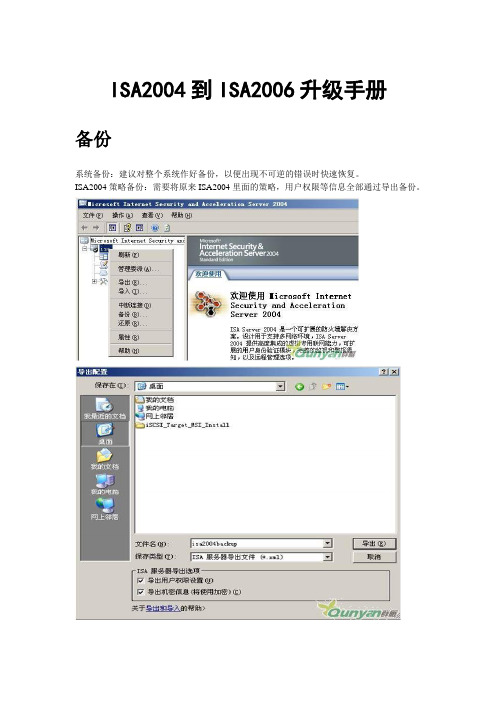

系统备份:建议对整个系统作好备份,以便出现不可逆的错误时快速恢复。

ISA2004策略备份:需要将原来ISA2004里面的策略,用户权限等信息全部通过导出备份。

一定要在ISA级别进行导出,这个时候才可以,并且一定要选择“导出用户权限和导出机密信息”,否则将无法将这些策略倒入到ISA2006。

同时一定要记住你设置的密码,在恢复时会用到这个密码。

卸载组件

由于当前Build的ISA Server 2006 中并没有防火墙客户端安装共享和SMTP消息筛选器这两个组件,因此在进行升级之前,必须保证当前的ISA Server 2004 服务器上没有安装这两个组件,如果已经安装,则需要先卸载这两个组件,然后再进行升级。

选择更改删除ISA 2004,进入ISA2004安装向导

继续下一步

选择修改,然后进入下一步

将防火墙客户端安装共享组件勾选掉后,进入下一步

现在就完成了组件的卸载工作。

升级ISA

运行ISA2006的安装程序,选择安装ISA2006

ISA2006安装会检测到ISA2004并准备进行升级安装

选择接受协议内容进入下一步

输入安装信息及序列号,进入下一步

安装向导提示相关信息后继续安装

ISA2004到ISA2006服务应用升级完成

恢复ISA2004中的策略将备份中导出的ISA2004的策略导入到ISA2006中。

选择当时导出的文件进行导入

输入备份时设置的密码。

ISA2004快速安装指南

MicrosoftInternet Security and Acceleration Server 2004Beta2快 速 安 装 指 南风间子2004年2月15日QQ:4484262E-mail:zhangmeibo@译自Thomas W Shinder ,Get Up and Running with ISA Server 2004 Beta 2版权所有©转载请表明出处目 录一、安装Windows net server 2003并且建立基本的网络结构 (3)二、安装ISA Server 2004 beta2 (3)三、查看防火墙系统策略 (15)四、建立访问策略 (17)1、建立允许所有流出数据的访问策略 (17)2、建立允许内部客户访问位于ISA Server 上的DNS服务器的策略 (26)五、建立一条阻止HTTP下载的HTTP策略 (28)六、测试 (30)七、后记 (32)一、安装Windows net server 2003并且建立基本的网络结构和ISA Server 2000一样,ISA Server 2004对硬件要求不是很高,在CPU Pentium III 500+ MHz、256M内存环境下都能运行,不过为了更好的性能,建议增加CPU速率和内存容量。

安装ISA Server 2004的机器应该有至少有两个网卡,一个为外部接口,一个为内部接口。

但是和ISA Server 2000不一样,ISA Server 2004没有本地地址表(Local Address Table),所以你可以安装多个内部接口以支持多个内部网络,Firewall Access policy控制所有网络间的数据传输。

下图为一个测试网络,ISA Server作为一个边缘防火墙(Edge Firewall):在安装ISA Server 以前,应该要保证内部网络正常的工作。

由于ISA Server自身不具备DNS Forwarder功能(ISA Server只能容许DNS query包通过,但是不具有自动将DNS query数据包转发到ISP的DNS服务器的功能),所以在你内部网络的DNS设置中,要么建立一个内部的DNS服务器,要么把所有客户机的DNS全部设置为你ISP的DNS。

多块ISA接口MOXA卡安装说明

多块ISA接口MOXA卡安装说明1、什么情况下可能会用到该说明?(1)、安装2块或2块以上ISA接口的MOXA卡。

(2)、缺省安装不成功, I/O口0xA700被占用,或有冲突的情况下。

(3)、WINNT或WIN98以外的操作系统。

2、需要准备些什么?(1)、具有足够多ISA插槽的工控机。

(2)、ISA接口的MOXA卡N块。

(目前最多成功安装过4块ISA接口的卡)(3)、MOXA驱动盘。

(4)、能够进入DOS系统的启动盘。

(5)、一个DOS下可以识别的分区。

(软驱、光驱、FAT或FAT32格式的硬盘分区)3、安装举例。

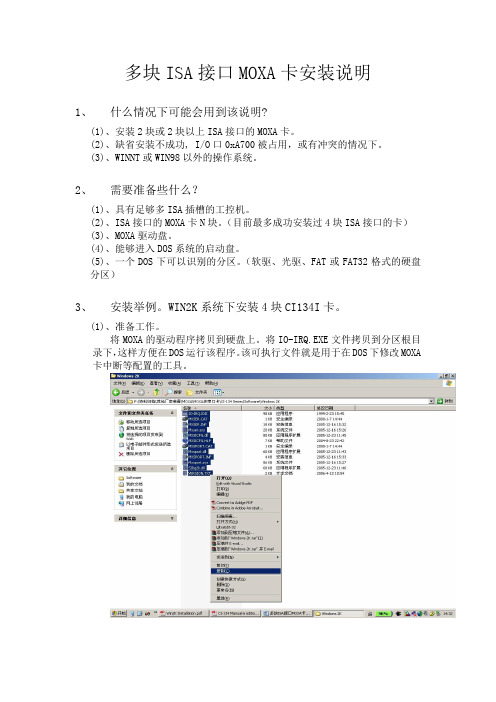

WIN2K系统下安装4块CI134I卡。

(1)、准备工作。

将MOXA的驱动程序拷贝到硬盘上。

将IO-IRQ.EXE文件拷贝到分区根目录下,这样方便在DOS运行该程序。

该可执行文件就是用于在DOS下修改MOXA 卡中断等配置的工具。

(2)、查看系统信息中硬件资源的应用和空闲情况。

查看其中的IRQs和I/O的占用情况,如上图中断10和中断11是空闲的。

(3)、重启进入BIOS,进入PnP/PCI Configerations,修改IRQ-10和IRQ-11为Legacy ISA。

按F10保存后退出。

(4)、关闭工控机电源,将其中一块MOXA卡装在工控机空余的ISA插槽上,短接该MOXA卡的JP1。

启动工控机,通过启动盘引导进入DOS,在DOS下运行IO-IRQ.EXE程序。

选择“Smartio/Industio ISA Family”按回车进入下一对话框。

输入“Configuration Access Port”地址的十六进制,对于JP1短接的情况下,该地址为A700;对于初次安装的板卡,他的缺省地址是180;对于其他已设置过中断的板卡,该地址是设置的I/O Address的始地址。

按回车进入下一对话框。

如果地址正确能找到该板卡则进入下一对话框进行板卡的配置。

如上图所示:Port index:是指串口的编号,CI-134卡共有4个串口,分别编号1~4。

ISA+Server+2004标准版安装指南

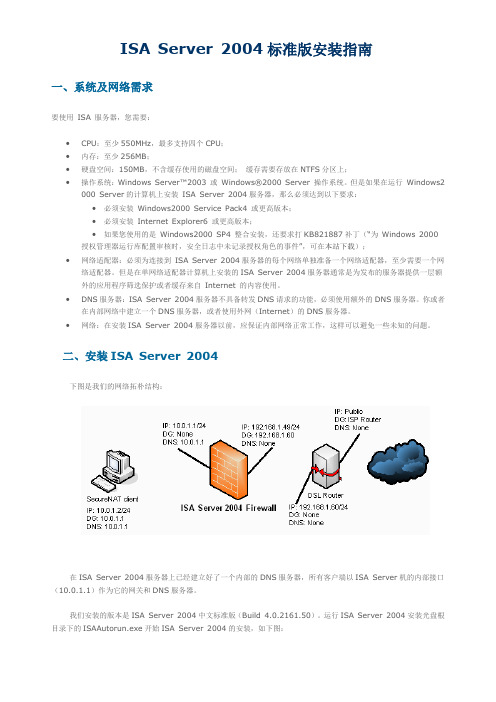

ISA Server 2004标准版安装指南一、系统及网络需求要使用ISA 服务器,您需要:∙CPU:至少550MHz,最多支持四个CPU;∙内存:至少256MB;∙硬盘空间:150MB,不含缓存使用的磁盘空间;缓存需要存放在NTFS分区上;∙操作系统:Windows Server™2003 或Windows®2000 Server 操作系统。

但是如果在运行Windows2 000 Server的计算机上安装ISA Server 2004服务器,那么必须达到以下要求:∙必须安装Windows2000 Service Pack4 或更高版本;∙必须安装Internet Explorer6 或更高版本;∙如果您使用的是Windows2000 SP4 整合安装,还要求打KB821887补丁(“为Windows 2000 授权管理器运行库配置审核时,安全日志中未记录授权角色的事件”,可在本站下载);∙网络适配器:必须为连接到ISA Server 2004服务器的每个网络单独准备一个网络适配器,至少需要一个网络适配器。

但是在单网络适配器计算机上安装的ISA Server 2004服务器通常是为发布的服务器提供一层额外的应用程序筛选保护或者缓存来自Internet 的内容使用。

∙DNS服务器:ISA Server 2004服务器不具备转发DNS请求的功能,必须使用额外的DNS服务器。

你或者在内部网络中建立一个DNS服务器,或者使用外网(Internet)的DNS服务器。

∙网络:在安装ISA Server 2004服务器以前,应保证内部网络正常工作,这样可以避免一些未知的问题。

二、安装ISA Server 2004下图是我们的网络拓朴结构:在ISA Server 2004服务器上已经建立好了一个内部的DNS服务器,所有客户端以ISA Server机的内部接口(10.0.1.1)作为它的网关和DNS服务器。

{选}ISA2006从安装到配置完全教程 ln

ISA2006从安装到配置完全教程ISA Server 2006是目前企业中应用最多的ISA 版本,该版本增强了对OWA发布和多个Web站点发布的支持,并新增了对SharePoint Portal Server发布的支持;新增了单点登录特性,支持针对通过某个Web侦听器所发布的所有 Web 服务的单点登录;新增了服务器场功能,支持通过多个Web服务器组成服务器群集以实现负载均衡,并且此特性无需Windows的NLB或群集支持;强化了DDOS防御功能,极大的增强了对于DDOS 攻击的防范能力。

下面让我们来看看如何搭建ISA Server 2006的实验环境。

一、实验环境:按如图1所示拓扑图构建域环境,域名为。

其中域控制器主机名为DC_Server。

将主机ISA_Server加入到域中,成为域成员服务器,然后增加第2块网卡,连接内部网络的网卡标识为LAN,连接外部网络的网卡标识为WAN,该主机作为ISA防火墙。

外部Internet客户机主机名为WAN_Client,它是工作组中的计算机。

二、查看域控制器和ISA防火墙的TCP/IP 设置1、ISA服务器网卡配置情况:ISA防火墙有2块网卡,更改网卡标识如图2所示。

使用命令【ipconfig/all】查看ISA防火墙的IP设置情况,如图3所示。

2、域控制器网卡配置情况:使用命令【ipconfig/all】查看域控制器的IP设置情况,如图4所示。

本文是ISA Server 2006 速战速决实验指南第二部分,以第一部分里我们讲述了ISA Server 2006实验环境的搭建,本次将详细讲术ISA Server 2006企业版的安装……【IT专家网独家】本文是ISA Server 2006 速战速决实验指南第二部分,以第一部分里我们讲述了ISA Server 2006实验环境的搭建,本次将详细讲术ISA Server 2006企业版的安装……一、安装ISA Server 2006企业版以域管理员身份登录到需要安装ISA Server 2006的主机(ISA_Server)上,放入光盘运行程序,出现如图1所示界面。

ISA配置教程之配置ISAServer以检测外部攻击和入侵网络服务器-电脑资料

ISA配置教程之配置ISAServer以检测外部攻击和入侵网络服务器-电脑资料可以通过配置ISA Server来检测常见的网络攻击,。

默认状态下,启用入侵检测后,ISA Server一检测到攻击,就会往 Windows 2000事件日志中发消息。

也可以把ISA Server配置为对检测到的攻击做出其他的反应,例如给管理员发送电子邮件、启动一个特定的程序、以可以通过配置ISA Server来检测常见的网络攻击。

默认状态下,启用入侵检测后,ISA Server一检测到攻击,就会往Windows2000事件日志中发消息。

也可以把ISA Server配置为对检测到的攻击做出其他的反应,例如给管理员发送电子邮件、启动一个特定的程序、以及启动或停止选定的ISA Server服务。

本节学习目标l 描述ISA Server能检测到的网络攻击类型l 配置ISA Server来检测外部网络攻击和入侵估计学习时间:25分钟4.6.1 入侵类型和警报ISA Server的一个功能就是入侵检测。

有人试图攻击您的网络时,入侵检测能够将其鉴别出来。

检测到攻击(参见图4.14)后,ISA Server 就会采取一系列预先配置的措施(或警报)。

下面是一些入侵类型:l 端口扫描攻击l IP 半扫描攻击l 登录攻击l Ping of Death攻击l UDP轰炸攻击l Windows out-of-band攻击4.6.2 端口扫描攻击引发ISA Server警报的两种端口扫描攻击类型:全部端口扫描攻击和枚举端口扫描攻击。

4.6.2.1 全部端口扫描攻击该警报通知您,有人试图访问的端口数目超过了您预先设定的数字。

您可以规定一个极限值,指定允许访问的端口数目。

4.6.2.2 枚举端口扫描攻击该警报通知您,有人通过探测每个端口的反应,试图统计计算机上所运行的服务。

如果有该警报,您应该识别端口扫描的来源。

将它与目标计算机上运行的服务进行对比。

安装CSS及ISA的步骤

1.服务器安装准备工作1.1.安装Windows 2003 SP2 R2,并加入我行AD域。

请参见我行相关版本文档并请分行系统管理员和AD管理员协助。

1.2.修改注册表:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters 的EnableRSS、EnableTCPA的值为0。

1.3.安装ADAM:安装ADAMSP1_x86_CHS.exe,一路确定/下一步即可。

以下1.4—1.6只在分行ISA服务器上实施,不需要在中心和分行CSS服务器上实施:1.4.修改网卡DNS,外网卡不设DNS,内网卡DNS配置为127.0.0.1。

1.5.内网卡不配置网关,外网卡配置网关。

在Windows命令行配置路由,将内部地址指向内网卡,例如需要和内部地址段94.4.11.0/24进行通讯,内网卡三层网关为94.4.12.254,即在命令行添加该网段路由:route –p add 94.4.11.0 mask 255.255.255.0 94.4.12.254配置结束后使用命令route print输出Windows路由表,检查是否配置正确。

1.6.分行ISA服务器需要安装双网卡,一个内网卡,一个外网卡,需要配置好本地路由,并且设置内网卡优先,具体步骤为:打开“控制面板—网络连接—高级—高级设置—适配器和绑定”,将内网卡移到顶端,确定。

1.7.安装DNS组件。

在添加或删除程序中,点击“添加/删除Windows组件”,选择“网络服务”,点击“详细信息”,选中“域名系统(DNS)”,确定,下一步:打开“开始”—“管理工具”—“DNS”,右键点击计算机名,选择“属性”确定:制器的IP,点击“添加”,确定:2.中心CSS服务器安装配置步骤注意:在ISA上作的任何配置修改,都会在ISA管理界面上出现“应用”和“丢弃”的提示,需要点击“应用”后所作的配置修改才会生效:2.1.中心第一台CSS服务器安装步骤2.1.1.运行ISAAutorun.exe,选择“安装ISA server 2006”2.1.2.欢迎单击“下一步”。

ISA安装设置全集

ISA安装设置全集(完)(1)ISA Server基本安装配置指(24)ISA实战(31)ISA 综述(34)ISA操作手册(42)ISA SERVER使用指南随着因特网的使用继续扩展,安全和性能也同样面临挑战。

在以前仅仅给我们提供了代理服务的软件渐渐的在我们的要求面前越来越显得苍白无力了。

怎么办?我们选择了寻找新的软件以及企业上网的解决方案。

从长远来考虑,我们需要的不仅仅是一个代理软件,让企业职工能够通过这个代理访问到外面的世界,让他们感知外面的世界并且尽快的了解瞬息万变的市场。

我们不但需要主动的去了解世界,而且还需要世界来了解我们。

当然,这个时候那么安全和性能就越来越得到企业和用户的重视了。

当然更加一个迫使企业的网管们去寻找更好的代理软件的原因就是随着用户和访问量的增加代理软件的稳定性几乎成几何数积的方式递减。

我所试过的代理服务器不算少,每个代理服务器均使用了一个月以上了,但是都不是非常满意。

大致归纳起来l SYSGATE:功能太简单,效率不是很高,稳定性还可以;l WINGATE:功能适中,速度效率都还不错,稳定性不好;l WINROUTE:功能适中,速度效率基本上来说还可以,稳定性也还是不错;l CCPROXY:速度不错,但是总的来说总有一些或多或少的毛病;l INTERNET连接共享:功能太简单,效率非常一般,稳定性还可以;还是说说我们单位的大致情况吧。

8M专线ADSL接入INTERNET,两台HP服务器,网络中心为100M到桌面,整个企业网络为全交换式网络。

企业内部所以科室机器全部需要连接到INTERNET,科室机器大约为200台。

机房有4个,机器大约总共为200台左右。

我们需要能够随时控制哪些科室在什么时间段能够上网,并且能够对这些科室的上网带宽进行控制。

能够随时灵活的控制机房是否能够上网。

能够在企业内部建立若干个WEB和FTP站点,并且通过这个代理服务器发布到INTERNET上,让INTERNET上的朋友对这些个资源进行访问……在使用了这些代理之后,我渐渐的开始失望,难道真的没有让我满意的代理服务器吗?最后,在朋友的介绍下我们使用了这款微软发布的代理服务器——Internet Security and Acceleration Server。

思科 ISA 3000 硬件安装指南说明书

美洲总部思科系统公司170 West Tasman Drive San Jose, CA 95134-1706 USA 电话:408526-4000800 553-NETS (6387)传真:408-527-0883Cisco ISA 3000 硬件安装指南2015 年 11 月文本部件号:本手册中有关产品的规格和信息如有更改,恕不另行通知。

本手册中的所有声明、信息和建议均准确可靠,但我们不为其提供任何明示或暗示的担保。

用户必须承担使用产品的全部责任。

随附产品的软件许可和有限担保在随产品一起提供的信息包中提供,且构成本文的一部分。

如果您无法找到软件许可或有限担保,请与思科代表联系以获取副本。

以下信息适用于 A 类设备的 FCC 规范要求:根据 FCC 规则第 15 部分中的规定,本设备已经过检测,符合 A 类数字设备的限制要求。

这些限制旨在用于提供合理保护,使设备在商业环境下运行时免于有害干扰。

该设备产生、使用且可能辐射射频能量;如未按照说明手册予以安装和使用,则会对无线电通信造成有害干扰。

如在住宅区运行该设备,则有可能导致有害干扰,在这种情况下,用户必须校正此类干扰,费用自行承担。

以下信息适用于 B 类设备的 FCC 合规性要求:根据 FCC 规则第 15 部分中的规定,本设备已经过检测,符合 B 类数字设备的限制要求。

设计这些限制是为了针对在住宅安装中的有害干扰提供合理的保护。

该设备生成、使用并可以发射无线电射频能量,如果不遵照说明进行安装和使用,可能会对无线电通信造成有害干扰。

但是,并不确保在特别安装情况下不会产生干扰。

如果设备对无线电或电视接收造成了干扰(这一点可通过打开和关闭设备进行确认),我们支持用户通过以下一项或多项措施来纠正干扰情况:•调整接收天线的方向和位置。

•增加该设备与接收器之间的距离。

•将该设备连接到与接收器所连电路不同的电路上的插座中。

•咨询经销商或有经验的无线电/电视技师获得帮助。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ISA安装设置全集发布时间:2003-10-245inet 点击: 34171ISA安装设置全集安装ISA Server设定ISA ServerPolicy Elements 设定如何建立ISA Server 封包过滤Packet Filtering 原则Publishing Service 转送服务ISA 2000 Server 备份及还原ISA Server 记录档管理ISA Server 入侵侦测功能安装ISA Server将Microsoft ISA 2000 Server 光碟放在Windows 2000 伺服器上;按下Install ISA Server 如图下。

Fig 1.撰择Full Installation;ISA Server 2000 有下列三个安装元件:一、ISA Services: 防火墙运作及控制服务。

二、Add-In Services: 附加网路服务元件,可选择安装包括H.323 Gatekeeper Service,这是提供内部使用者运用MS Netmeeting 或H.323 和外面网路(Internet) 沟通的闸道(Gateway)应用程式,Message Screener 用作提供过滤进出防火墙的SMTP Packet的管制监墆服务元件。

三、Administrator Tools: 管理ISA Server 介面程式包括H.323 Gatekeeper Service 的管理介面。

这个管理工具可以安装在Windows 2000 Professional 工作站作远端管理ISA Server 运作。

2.警告讯息;如你安装于Windows 2000 Stand-Alone Server 且没有加任何Active Directory,这个讯息如图下是Fig 2 接著按下Yes 并选择Integrated mode (注解如下) 。

Fig 3Firewall Cache Integrated是否能自订存取原则(Access Policy) Yes HTTP only Yes是否能让内部网站转向(Web Publishing) 给外部使用Yes Yes YesYes No Yes是否能让内部使用者运用虚拟网路(VPN) 存取其他网路主机是否能让内部伺服器应用程式转向(Web Publishing) 给外部Yes No Yes使用是否提供快取服务(Cache Service) No Yes Yes是否提供封包过滤(Packet filtering) Yes No Yes是否提供进出防火墙网路应用程式的过滤程式(ApplicationYes No Yesfiltering)是否提供即时监视(Real-time monitoring) Yes Yes Yes是否提供系塻发生错误或遭到攻击的警告(Alerts) Yes Yes Yes是否提供报告(Reports) 塻计图表功能Yes Yes Yes由于ISA Server 2000 并不知道那一个IP 位址段为内部网路。

你必须宣告防火墙架构中内部IP 位址区段s Table 或LAT)。

依据RPC 1918 定义的内部私人网路(Private Network) IP 位址范围如下:10.0.0.0 10.255.255.255172.16.0.0 172.31.255.255192.168.0.0 192.168.255.255设定LAT 如下:•按下Construct Table(Fig 4);Fig 4 •勾选Add address ranges based on the Windows 2000 Routing Table ;再勾选内部网路为10.10.10.254那张网卡;接按三次Ok 便完成安彚貱Fig 5设定ISA Server为了防火墙的安全考虑,将下列预墇服务程式暂时“停止”运作:Simple Mail Transfer Protocol (SMTP)World Wide Web Publishing ServiceNetwork News Transport Protocol (NNTP)IIS Admin ServiceFTP Publishing ServiceRouting and Remote Access由于在ISA Server 上预墇是不允许内部使用者PING 到外面IP 位址。

也就是内对外“IP Routing 因此你只要开这个“IP Routing”功能即可让内部PING 到外面网路IP 位址。

一Fig 6 二Fig 7注意: 你内部网路使用端TCP/IP 预墇闸道(Default Gateway) 必须是10.10.10.254 (ISA Server 对位址)。

三开启存取权限Protocol rules:这是ISA Server 判断使用者是否具有向网际网路存取权限的第一关。

而ISA Server 预墇值是空白就是拒绝所有内部使用端主机进行对外通讯的服务。

Fig 8开启存取权限Protocol rules 如下图:Fig 9Fig 10点选: “Allow”à“All IP Traffic ”à“Always”à“Any request ”à完成。

(Fig . 11)Fig 11ISA Server 共有下列三个使用端角色:一WEB Proxy Clients 就是设定使用者端的浏览器上的Proxy 伺服器位址及埠口。

二SecureNAT Clients 让内部使用端能存取连线到网际网路(Internet) 资源。

如内部WebServer 转向提供某些服务给外界使用者。

三Firewall Clients 内部使用端想存取外面网际网路(Internet)必须经过使用者身份验证。

如采用Firewall Client 角色;必须为每一个使用端安装Firewall Client 程式。

四Web Proxy Client 网页代理使用端使用端只要设定浏览器(如: IE,Netscape…) 上的代理服务伺服器(Proxy Server) IP 位址壼勂(Fig. 12)。

要注意的是ISA Server 预墇代理服务埠口(Port) 为“8 080”。

Fig 12五Firewall Client 安装(Optional)为何要在使用端安装Firewall client 程式? 系塻管理者可以针对“使用者帐号”进行存取权控管。

当你在使用端安装Firewall client 程式时,你在ISA Server 上的存取政策(Access Policy) 即可以依据使用端登入“使用者帐号”来进行身份验证及存取权控管。

如此一来,你可以在ISA Server 上设定控管对象是针对使用者“帐号”同时也可使用端的“IP 位址”来进行使用端存取权限监管。

当然Fi rewall client 安装程式只限在Microsoft Windows 作业平台。

到使用端电脑上,开启网路芳邻,寻找ISA Server 主机并选择开启一个名为“m spclnt”的共用资料夹,对“Setup.exe”连续点选滑鼠右键二下即可。

Policy Elements 设定禁止内部网路某一使用端对外网路服务存取实习一: 你将新增一个规限使10.10.10.1 至10.10.10.99 IP 范围的内部使用端无法连线到网际网路上的FTP 主机。

点选“Policy Elements”下的“Client Address Sets ”à“新增”à“Set”(Fig 13) à“Add”(Fig 14);Fig 13Fig 14 Fig 15Fig 16接点选“Protocol rules”à“新增”à“Rules”(Fig 17);Fig 17Fig 18给Protocal rule name 一个名称à“Next”(Fig 18) à“Deny ”à(Fig 19) à“Alwa ys”à“Specific computers (client address sets)”à“Add ”NoFTP à“完成”(Fig 20)。

Fig 19Fig 20实习二: 如何简单限制企业内部使用者去浏览色情网站。

点选“Policy Elements”→“Destination sets”→“新增”→“Set”(Fig.21)Fig 21Fig 22Fig 23你输入这个目的位址(Destination) 为“”(Fig. 23) 及该网站受限的目录(Path) 为“/* ”;Path 之所以墇为“/*”是你要管制“”下所有网页档案。

接下按“OK”→“OK”完成(Fig. 24) 。

Fig 24接你又发现到一个新的色情网站“http://207.235.5.37”,而如何新增这个网址到这个目的集(Destination sets) 内呢?步骤如下:点选上述“NoSexWWW”按滑鼠右键→“内容”(Fig. 25) →“Destinations”→“Ad d”(Fig. 26) →(Fig. 27) →“OK”→“确定”完成。

Fig 25Fig 26 Fig 27再订立一个新的站台及文件规则(Site and Content Rules);点选“Site and Content R ules”→“新增”→“Rule”(Fig. 28) →(Fig. 29) →“Deny”→“Custom”→“S pecified destination set”→“NoSexWWW”→“Always”→“Any request”→(F ig. 30) →“完成”。

Fig 28Fig 29Fig 30如图Fig 30,由于是设定这个规则是属于(Deny) ,也就是所设定的文件“Images”都不会由ISA Server 传给内部使用者。

实习三: 内部使用端对外存取时间限制设定点选先前设定的“All Access”原则,按滑鼠右键并按下“内容”(Fig. 31)。

Fig 31再选择“Schedule”→“New ”(Fig. 32) →输入新的排程元件(Schedule) 为“LimitD ate”(Fig. 33) →拖曳选择“星期天”时段→并点选“Inactive”按钮→“确定”。

这个设定即是星期天整天关闭存取服务不运作。

当然你可开启这个“LimitDate”来进行时段编修。

Fig 32Fig 33实习四: 自订文件类别(Content Group)你可自行管制文件类别作内部向外存取规则。