Red Hat Linux服务器安全策略

Linux操作系统安全策略浅析

Linux操作系统安全策略浅析下面,针对市面上常见的RedHat、Sues、Defiant等Linux操作系统,通过总结归纳其中的一些共性设置,提出一些适合的安全策略。

1 初步安装操作,合理规划实现多系统共存现在许多用户习惯使用Windows、Linux双系统,鉴于这种情况,建议使用双硬盘,分别安装Windows和Linux操作系统。

具体操作如下:找两块硬盘,现在多是SATA接口的,第一块硬盘安装Windows系统,第二块硬盘安装好Linux服务器版和默认安装GRUB(引导装载管理器),并确保GRUB安装在第二块硬盘的主引导扇区,接好两块硬盘的数据线,借助Linux的GRUB进行配置,自动接管双重系统的启动选单。

2 制定密码策略,多管齐下保证系统安全登录密码是保证系统安全的第一道防线,因此,必须要有一个强健的密码。

密码设置的原则:足够长,不要用完整的单词,尽可能要包括数字、字母、特殊字符和大小写混写,经常进行修改。

在Linux系统中除了要遵循以上原则外。

还要注意以下方面:首先,在Linux登录和登出过程中的密码安全问题有很多容易忽视的地方,比如:BIOS的密码设置不要和系统密码相同。

此外Linux是一个多用户操作系统,为了保证系统安全,在登出和锁定屏幕的时候也是非常重要的,特别是在系统上是唯一用户时,建议锁定屏幕保证系统安全。

其次,在启动和加载程序时,要尽量使用GRUB而不要使用LILO,因为ULO在配置文件中使用的是明文口令,而GRUB使用的是MD5加密算法,可以防止使用被定制的内核来启动系统。

再次,建议使用SELinux安全策略,SELinux(Security_EnhancedLinux)是由美国国家安全局NSA开发的访问控制机制。

与日常Linux系统相比,SELinux系统安全性能要高很多。

它通过对用户进程权限进行最小化限制,即使受到外部侵入或者用户进程被劫持,也不会对整个系统造成重大影响。

Linux安全书籍推荐

安全知识就是一点点的积累起来的,我向大家推荐几本好书!本文章为本人原创,是我学习中经常用到的书籍,为方便大家学习Linux安全,特此向大家介绍:

1.《Linux.黑客大曝光:Linux安全机密与解决方案》

[美]Brian hatch James Lee 著王一川译

清华大学出版社出版

2.《Linux 服务器安全策略详解》

曹江华编著

电子工业出版社出版

3.《Linux安全入侵防范检测和恢复》

[美]Bob Toxen 著前导工作室译

机械工业出版社出版

4.《LINUX安全体系分析与编程》

作者:倪继利

电子工业出版社出版

5.《Linux Server HACKS卷二–100个业界最尖端的技巧和工具》

作者(美)Bill Von Hagen;Brian K Jones 译者张颖

清华大学出版社出版

6.《RED HAT LINUX安全与优化》

RED HAT LINUX SECURITY AND OPTIMIZATION

作者:【美】MOHAMMED J.KABIR 译者:邓少鵾

中国水利水电出版社出版

7.《Linux防火墙(原书第三版)》

作者:(美)苏哈林等著,何泾沙等译

出版社:机械工业出版社

8.《Linux 系统安全基础》

作者:(美)海赛著,史兴华译出版社:人民邮电出版社

9.《Linux安全最大化》(第2版附光盘) 作者: [美]Anonymous等著汪辉等译出版社:电子工业出版社。

Red Hat Linux 9系统管理(第二版) 第25章 Linux系统安全配置

GRUB及LILO的安全配置 重要系统文件的安全设置 系统开启服务的安全 系统端口安全 系统日志文件安全

清华大学出版社

2 Hat Linux 9系统管理(第二版)

Linux系统安全简介

清华大学出版社

Linux系统的安全技术涉及很多方面,例如 BIOS设定、开关机、系统账号及口令、重 要文件设定和防火墙设置等

可使用的工具如PuTTY、ScureCRT等

penssh把用户和防火墙之间的通信全部进行了加 密,而tcp wrappers没有做到加密这一点,虽然 现在先进的sniffer技术也可以探测到ssh的数据包, 但它依然还是最安全的

尽量使用IP

首先通过/etc/hosts.deny禁止来自任何地方对所有

2019年5月11日

第5页

Red Hat Linux 9系统管理(第二版)

清华大学出版社

25.1 GRUB与LILO安全设置

LILO是Linux LOader的缩写,它是LINUX

的启动模块。可以通过修改 /etc/lilo.conf.anaconda文件中的内容来进行 配 置 , 在 /etc/lilo.conf.anaconda 文 件 中 的 image 前 面 加 入 两 个 参 数 reDisableded 和 password,这两个参数可以使用户的系统 在启动LILO时就要求密码验证

Ports):从49152到65535 易受攻击的端口

2019年5月11日

第11页

Red Hat Linux 9系统管理(第二版)

清华大学出版社

25.7 日志文件的安全

在Linux系统中,有3个主要的日志子系统 连接时间日志 进程统计 错误日志 重要的日志文件有utmp、wtmp和lastlog,

linux安全策略与实例

linux安全策略与实例

在Linux操作系统中,安全性是非常重要的一个环节。

以下是一些建议的Linux安全策略,以及对应的实例。

安全策略一:最小权限原则

最小权限原则是指只授予用户和应用程序执行其任务所需的最小权限。

这可以减少潜在的安全风险,例如权限提升或数据泄露。

实例:在设置Linux文件权限时,只给予文件所有者读写权限,而不是给予整个用户组或其他人读写执行权限。

安全策略二:防火墙配置

防火墙是保护Linux系统免受未经授权访问的第一道防线。

通过配置防火墙规则,可以限制对系统的网络访问。

实例:使用iptables配置防火墙规则,只允许特定的IP地址或IP地址范围访问特定的端口。

安全策略三:使用强密码

强密码是防止未经授权访问的关键。

强密码应该包含大小写字母、数字和特殊字符,并且长度至少为8个字符。

实例:设置密码"AbcD@123",它包含了大写字母、小写字母、数字和特殊字符,长度为8个字符。

安全策略四:及时更新系统

及时更新系统可以防止已知的漏洞被利用。

Linux发行版通常会定期发布安全更新。

实例:使用apt-get或yum命令定期更新系统,并安装所有安全更新。

安全策略五:使用加密技术保护数据

加密技术可以保护数据在传输和存储过程中的安全性。

使用加密技术可以防止数据被窃取或篡改。

实例:使用SSH协议进行远程登录,使用加密技术保护数据传输;使用LUKS 加密技术对硬盘进行加密,保护数据存储安全。

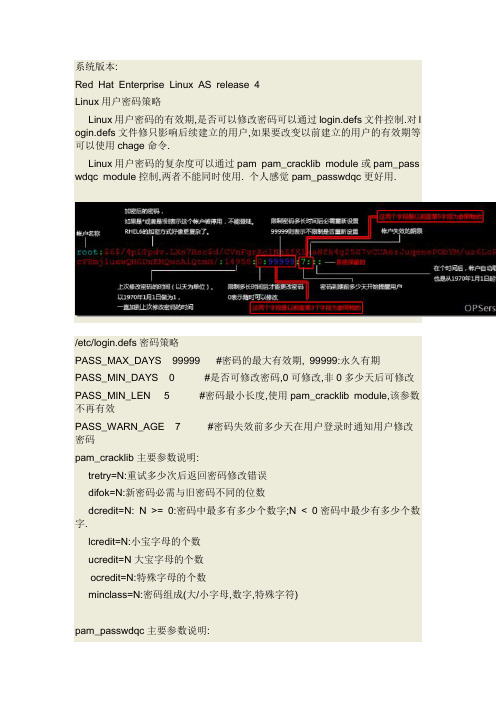

Linux用户密码策略要求

系统版本:Red Hat Enterprise Linux AS release 4Linux用户密码策略Linux用户密码的有效期,是否可以修改密码可以通过login.defs文件控制.对l ogin.defs文件修只影响后续建立的用户,如果要改变以前建立的用户的有效期等可以使用chage命令.Linux用户密码的复杂度可以通过pam pam_cracklib module或pam_pass wdqc module控制,两者不能同时使用. 个人感觉pam_passwdqc更好用./etc/login.defs密码策略PASS_MAX_DAYS 99999 #密码的最大有效期, 99999:永久有期PASS_MIN_DAYS 0 #是否可修改密码,0可修改,非0多少天后可修改PASS_MIN_LEN 5 #密码最小长度,使用pam_cracklib module,该参数不再有效PASS_WARN_AGE 7 #密码失效前多少天在用户登录时通知用户修改密码pam_cracklib主要参数说明:tretry=N:重试多少次后返回密码修改错误difok=N:新密码必需与旧密码不同的位数dcredit=N: N >= 0:密码中最多有多少个数字;N < 0密码中最少有多少个数字.lcredit=N:小宝字母的个数ucredit=N大宝字母的个数ocredit=N:特殊字母的个数minclass=N:密码组成(大/小字母,数字,特殊字符)pam_passwdqc主要参数说明:mix:设置口令字最小长度,默认值是mix=disabled。

max:设置口令字的最大长度,默认值是max=40。

passphrase:设置口令短语中单词的最少个数,默认值是passphrase=3,如果为0则禁用口令短语。

atch:设置密码串的常见程序,默认值是match=4。

similar:设置当我们重设口令时,重新设置的新口令能否与旧口令相似,它可以是similar=permit允许相似或similar=deny不允许相似。

linux安全策略只开29000,22端口

-A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT

-A INPUT -m state --state NEW -m tcp -p tcp --dport 29000 -j ACCEPT

-A INPUT -s 192.168.1.99 -p tcp --dport 29400 -j ACCEPT

-A INPUT -s 0.0.0.0 -p tcp --dport 29400 -j DROP

-A INPUT -s 192.168.1.99 -p tcp --dport 1433 -j ACCEPT

关闭所有端口,只开22[远程管理] 29000[游戏] 只对192.168.1.99开放29400端口。

-A INPUT -s 192.168.1.99 -p tcp --dport 1443 -j ACCEPT

这个IP改成你数据库地址的IP

代码如下:

复制代码

# Generated by iptables-save v1.3.8 on Sat Mar 1 15:30:03 2008

-A INPUT -s 0.0.0.0 -p tcp --dport 1433 -j DROP

-A INPUT -j REJECT --reject-with icmp-host-prohibited

COMMIT

# Completed on Sat Mar 1 15:30:03 2008�

linux安全策略!

首先确定你的防火墙是开着的,不知道怎么开防火墙的网上找找,然后找到/etc下面的security目录,里面有个iptable文件,打开后,把里面的内容删除了,把以下代码复制进去:

linux 防火墙 端口规则 策略 拒绝 参数

linux 防火墙端口规则策略拒绝参数在Linux系统中,防火墙是保护计算机系统和网络安全的重要工具之一。

防火墙可以帮助用户控制网络流量进出系统,实现网络安全策略的执行。

在防火墙中,端口规则是非常重要的一部分,因为它可以指定哪些端口可以被访问,哪些端口不能被访问,从而实现对网络流量的精细控制。

端口规则是防火墙中的一种策略,通过定义端口规则,可以控制流入和流出系统的网络数据包,从而保护系统安全。

在Linux系统中,常见的防火墙工具有iptables和firewalld。

iptables是Linux系统中常用的防火墙工具,它可以通过设置规则来过滤网络数据包,实现网络流量的控制和安全策略的执行。

firewalld是Red Hat系列Linux系统中默认的防火墙管理工具,它也支持设置端口规则,实现对网络流量的控制和安全策略的执行。

在设置端口规则时,用户可以指定允许访问的端口和拒绝访问的端口,从而控制系统的网络流量。

在Linux系统中,通过iptables工具可以实现设置端口规则。

用户可以使用iptables命令来添加、删除和查看端口规则,从而控制系统的网络流量和实现安全策略的执行。

对于端口规则的设置,可以指定以下几种策略:拒绝、允许、丢弃和转发。

拒绝策略是指禁止某个端口的访问,当数据包尝试访问被拒绝的端口时,防火墙会立即丢弃这些数据包,从而实现对流量的拒绝控制。

允许策略是指允许某个端口的访问,当数据包尝试访问被允许的端口时,防火墙会通过这些数据包,从而实现对流量的允许控制。

丢弃策略是指直接丢弃某个端口的所有数据包,而不发送任何响应,从而实现对流量的丢弃控制。

转发策略是指将某个端口的数据包转发到其他设备或主机,从而实现对流量的转发控制。

在设置端口规则时,用户可以通过指定相应的参数来实现对端口规则的控制。

常见的参数包括源IP地址、目标IP地址、协议类型、端口号等。

通过这些参数的组合,用户可以设置出非常精细的端口规则,实现对网络流量的精细控制和安全策略的执行。

Red Hat Enterprise Linux 8 SELinux使用指南说明书

Red Hat Enterprise Linux 8使用 SELinux防止用户和进程使用增强安全的 Linux (SELinux)与文件和设备执行未授权的交互Last Updated: 2023-07-26Red Hat Enterprise Linux 8 使用 SELinux防止用户和进程使用增强安全的 Linux (SELinux)与文件和设备执行未授权的交互法律通告Copyright © 2023 Red Hat, Inc.The text of and illustrations in this document are licensed by Red Hat under a Creative Commons Attribution–Share Alike 3.0 Unported license ("CC-BY-SA"). An explanation of CC-BY-SA is available at/licenses/by-sa/3.0/. In accordance with CC-BY-SA, if you distribute this document or an adaptation of it, you must provide the URL for the original version.Red Hat, as the licensor of this document, waives the right to enforce, and agrees not to assert, Section 4d of CC-BY-SA to the fullest extent permitted by applicable law.Red Hat, Red Hat Enterprise Linux, the Shadowman logo, the Red Hat logo, JBoss, OpenShift, Fedora, the Infinity logo, and RHCE are trademarks of Red Hat, Inc., registered in the United States and other countries.Linux ® is the registered trademark of Linus Torvalds in the United States and other countries. Java ® is a registered trademark of Oracle and/or its affiliates.XFS ® is a trademark of Silicon Graphics International Corp. or its subsidiaries in the United States and/or other countries.MySQL ® is a registered trademark of MySQL AB in the United States, the European Union and other countries.Node.js ® is an official trademark of Joyent. Red Hat is not formally related to or endorsed by the official Joyent Node.js open source or commercial project.The OpenStack ® Word Mark and OpenStack logo are either registered trademarks/service marks or trademarks/service marks of the OpenStack Foundation, in the United States and other countries and are used with the OpenStack Foundation's permission. We are not affiliated with, endorsed or sponsored by the OpenStack Foundation, or the OpenStack community.All other trademarks are the property of their respective owners.摘要通过配置 SELinux,您可以增强系统的安全性。

服务器安全策略

服务器安全策略第一点:服务器安全策略的重要性服务器作为企业或个人数据存储和业务运行的核心,其安全性至关重要。

一个完整的服务器安全策略不仅能保护数据免受外部攻击,还能防范内部威胁,确保业务的持续稳定运行。

1.1 防御外部攻击服务器经常面临各种外部攻击,如DDoS攻击、SQL注入、跨站脚本攻击等。

制定有效的安全策略可以提前预防和应对这些攻击。

例如,通过定期更新和修补系统漏洞,使用防火墙和入侵检测系统来监控和阻止恶意流量,以及部署病毒防护软件来防止恶意软件的感染。

1.2 防范内部威胁内部威胁同样不容忽视,可能来自不当行为的员工或有意图的攻击者。

为了防范内部威胁,服务器安全策略应包括对员工进行安全意识培训,严格控制权限分配,实施最小权限原则,定期审计访问日志,确保及时发现异常行为。

1.3 数据保护数据是服务器的灵魂,因此数据保护是安全策略的重要组成部分。

这包括定期备份数据,确保数据在遭受攻击时能够迅速恢复;对敏感数据进行加密,防止数据泄露或被未授权访问;以及实施数据访问控制,确保只有授权用户才能访问特定数据。

1.4 合规性和法规遵守根据企业所在地的法律法规,服务器安全策略还必须符合特定的安全标准和要求。

例如,某些行业可能要求对患者信息进行特殊保护,而其他行业则可能有关于金融交易数据的规定。

合规性的考虑是确保企业不会因违反法律法规而遭受法律诉讼或罚款。

第二点:实施服务器安全策略的最佳实践为了确保服务器安全策略的有效实施,需要遵循一系列最佳实践,这些实践涵盖了从硬件选择到日常运维的各个方面。

2.1 硬件和基础设施安全服务器的硬件选择直接关系到其安全性能。

使用高安全性能的硬件,例如具有硬件安全模块(HSM)的服务器,可以增强数据保护能力。

此外,物理安全也非常重要,应确保服务器托管环境符合安全标准,如实施严格的出入控制、视频监控和环境安全措施。

2.2 系统配置和加固服务器的安全性在很大程度上取决于其操作系统和应用程序的配置。

RHEL6服务器操作系统参数及安全配置

RHEL6服务器操作系统参数及安全配置Red Hat Enterprise Linux (RHEL) 6是一种企业级的操作系统,本文将介绍RHEL6服务器的操作系统参数和安全配置。

1.系统参数配置:a. 文件描述符限制:通过修改/etc/security/limits.conf文件,设置nofile的值来增加文件描述符的限制。

例如,添加以下行:b. 系统资源限制:通过修改/etc/sysctl.conf文件,设置系统资源限制的参数。

例如,增加以下参数来增大内存的共享限制:* kernel.shmmni = 4096c. 网络参数:通过/etc/sysctl.conf文件修改网络参数。

例如,禁用ICMP重定向和ARP代理:* net.ipv4.conf.all.accept_redirects = 0* net.ipv4.conf.all.send_redirects = 0* net.ipv4.conf.all.proxy_arp = 0d. 文件系统参数:通过/etc/fstab文件和tune2fs工具来设置文件系统参数。

例如,设置ext4文件系统在挂载时启用日志功能:* tune2fs -O journal_dev /dev/sda1* mount -o journal_data /dev/sda1 /mnt/data2.安全配置:a. 防火墙配置:使用iptables防火墙来配置和管理网络连接。

通过配置规则限制进出服务器的网络数据流量,可以提高服务器的安全性。

例如,只允许指定的IP地址访问SSH端口:* iptables -A INPUT -p tcp --dport 22 -s 192.168.1.1 -j ACCEPT* iptables -A INPUT -p tcp --dport 22 -j DROP* service iptables saveb. SELinux配置:RHEL6默认启用了Security-Enhanced Linux (SELinux),通过配置SELinux策略可以提高服务器的安全性。

Linux服务器安全防护措施

Linux服务器安全防护措施王杰林2012-3-19目前公司已经确定,数据库应用层和中间键应用层。

而服务器的安全是从两个方面来保障的。

一个是网络安全方面,另一个是程序安全方面。

当程序没有漏洞,但是网络安全没有保障,那么所有的程序和数据都可能被丢失或破解。

如果程序留有漏洞和后门,就算网络配置的再安全,也是枉然。

这两个安全得到了保障才能真正的保证服务器的安全,仅仅采用网络安全配置是没有作用的。

下面对于公司的Linux服务器安全设置和程序开发及安全应用措施如下:一、网络安全配置1、服务器系统的安全配置◆Linux操作系统的防火墙设置选择软件:由于公司采用的是Ubuntu Server 64bit Linux 操作系统。

在这种操作系统下,有一个高级别安全性能的防火墙IPFire最新版,IPFire是基于状态检测的防火墙,采用了内容过滤引擎,通讯服务质量(QoS :解决网络延迟,阻塞,丢失数据包,传输顺序出错等问题的一种技术,确保重要业务量不受延迟或丢弃,同时保证网络的高效运行。

),虚拟专用网络技术(VPN :主要功能是:信息包分类,带宽管理,通信量管理,公平带宽,传输保证)和大量的检测记录。

而且设置简单,上手快。

设置:a、开启数据库的端口,这个是可以根据公司的要求设置的,比如,3306,4580,8868等等从1000-65535之间,一个终端只开放一个端口;b、开放22端口,即SSH远程管理端口,只针对某个终端开放;c、ubuntu service 版linux的最高权限用户root不要设置使用固定密码(系统会在每隔5分钟自动生成一个密码,连服务器管理员都不可能知道的);◆安装杀毒软件目前网络上用的比较多的杀毒软件,像avast、卡巴斯基都有linux版本的。

我这里推荐使用能够avast,因为其是免费的。

在杀毒方面也比较强,下面是国内检测杀毒软件的2011年的数据:◆多终端应用Linux是可以多终端独立应用的,为了保障服务器和数据的安全。

Linux服务器的维护与优化

Linux服务器的维护与优化Linux操作系统被广泛应用于服务器领域,并且逐渐成为互联网企业的首选系统之一。

但是,一个性能优秀的服务器需要在安装后进行维护与优化。

本文将介绍Linux服务器的维护与优化方法。

一、系统更新与升级系统更新与升级是服务器维护的第一步,包括更新操作系统、软件和内核等组件。

系统更新能够解决一些已知的bug,提高系统的稳定性和安全性,还能通过最新的技术提高系统的性能。

同时,应用软件的更新也会提供更好的用户体验。

为了更好地完成系统更新和升级,在安装系统时需要选择主流的发行版,如Red Hat Enterprise Linux、CentOS等。

这些操作系统提供稳定的软件源,方便用户快速下载并更新软件。

同时,升级内核也是保证服务器性能的一种方式。

二、系统安全性维护服务器的安全性是非常重要的,只有安全的服务器才能满足企业的需求。

Linux有很多保证安全的机制,如SELinux、iptables等。

SELinux能够限制系统中应用程序的访问权限,从而避免一些潜在的安全问题。

iptables是一种Linux内核防火墙系统,能够防范网络攻击。

此外,系统管理员还应该定期监控服务器的日志信息,发现攻击并及时采取措施。

针对一些常见的攻击,例如暴力破解、恶意软件、SQL注入等,需要采取相应的安全策略。

这样才能有效保证服务器的安全性。

三、系统优化优化Linux服务器可以提高服务器性能和稳定性。

以下是一些优化策略:1. 合理分配内存和磁盘空间合理的内存、磁盘分配可以提高系统的响应速度和稳定性。

一般来说,在配置服务器时,需要根据应用程序的需要合理分配内存资源。

同时,磁盘空间也可以通过定期清理临时文件、压缩日志等方式进行优化。

2. 优化CPU和磁盘IOCPU和磁盘IO是影响服务器性能的两个关键因素。

针对CPU,可以通过关闭一些不必要的服务和进程,提高CPU的利用率。

针对磁盘IO,可以使用RAID等高速磁盘阵列技术,提高磁盘读写速度。

linux操作系统安全配置内容

linux操作系统安全配置内容

1. 更新操作系统:确保在系统中安装了最新的安全补丁和更新,以修复已知的漏洞和弱点。

2. 强密码策略:设置密码策略,要求用户使用强密码,包括至少8个字符,包含字母、数字和

特殊字符,并定期更改密码。

3. 用户权限管理:为每个用户分配适当的权限,并限制对敏感文件和系统配置的访问权限。

避

免使用管理员权限进行常规操作。

4. 防火墙设置:配置防火墙以限制网络流量,并只允许必要的端口和服务通过。

拒绝来自未知

来源或可疑IP地址的连接。

5. 安全审计:启用并配置安全审计工具,以跟踪对系统和文件的访问、登录尝试和其他安全事件。

6. 文件和目录权限:设置适当的文件和目录权限,以防止未经授权的用户访问和修改敏感文件。

7. 禁用不必要的服务和端口:禁用不必要的服务和端口,以减少攻击面。

8. 加密通信:对重要的网络通信采取加密措施,如使用SSL/TLS进行安全的远程登录、传输

和数据传输。

9. 安全日志管理:配置日志记录和监控系统,以及定期检查日志以发现潜在的安全问题。

10. 定期备份:定期备份系统和重要数据,以防止数据丢失和恶意破坏。

11. 安全性测试和漏洞扫描:进行定期的安全性测试和漏洞扫描,以发现并修复系统中的安全

漏洞。

12. 非必要软件和服务的删除:删除不必要的软件和服务,减少系统的攻击面。

13. 安全培训和意识提升:为用户提供安全培训和意识提升,教育他们遵循最佳的安全实践,

如不点击垃圾邮件的链接或下载未知来源的文件。

linux服务器的安全配置策略

linux服务器的安全配置策略

Linux服务器的安全配置策略是非常重要的,因为服务器是许多网络服务和工作负载的集中点,因此需要采取一系列措施来保护它。

以下是

一些基本的Linux服务器安全配置策略:

1. 更新和补丁管理:确保服务器及其软件包(如操作系统、Web服务器、数据库等)都是最新版本,并安装所有安全补丁。

2. 防火墙设置:设置防火墙规则以限制对服务器的访问。

这包括只允

许必要的网络接口和端口,并关闭不必要的服务。

3. 用户和组管理:限制对服务器的访问权限,只允许必要的用户和组

访问。

使用强密码策略,并定期更改密码。

4. 文件权限:确保文件和目录的权限设置正确,以防止未经授权的访问。

5. 远程访问控制:限制远程访问服务器的数量和类型,并使用安全的

远程访问协议(如SSH)。

6. 日志管理:记录所有活动和错误日志,以便于故障排除和安全审计。

7. 限制根访问:禁用root用户默认登录,并限制只有必要的情况下

才使用root权限。

8. 加密和备份:使用加密存储和备份策略来保护敏感数据。

定期备份

数据,并确保备份的安全存储。

9. 防病毒软件:安装并定期更新防病毒软件,以防止恶意软件攻击服

务器。

10. 安全审计和监控:实施安全审计和监控策略,以确保服务器始终

处于安全状态。

可以使用安全监控工具(如防火墙日志分析器)来监

视和分析服务器活动。

此外,还需要考虑定期进行安全审计和风险评估,以确保服务器始终

处于最佳安全状态。

总之,确保您的Linux服务器遵循上述最佳实践,以提高安全性并降低风险。

Dell EMC PowerEdge 系统 Red Hat Enterprise Linux 8 安

Dell EMC PowerEdge 系统 Red Hat Enterprise Linux 8安装指南注、小心和警告注: “注”表示帮助您更好地使用该产品的重要信息。

小心: “小心”表示可能会损坏硬件或导致数据丢失,并说明如何避免此类问题。

警告: “警告”表示可能会造成财产损失、人身伤害甚至死亡。

© 2019 Dell Inc. 或其子公司。

保留所有权利。

Dell、EMC 和其他商标是 Dell Inc. 或其附属机构的商标。

其他商标可能是其各自所有者的商标。

2019 - 05Rev. A001 概览 (4)系统配置要求 (4)操作系统体系结构 (4)内存 (4)引导盘大小 (4)检查预配置选项 (5)Dell EMC 预装的操作系统软件包 (5)操作系统语言 (5)存储分区 (5)2 创建 RHEL 8 安装程序介质 (6)3 安装或重新安装 RHEL 8 (7)安装之前的重要信息 (7)使用 Lifecycle Controller 安装 RHEL 8 (7)在 iSCSI 存储上安装 RHEL 8 (8)使用软件 iSCSI 启动程序安装 RHEL 8 (8)使用硬件 iSCSI 启动程序安装 RHEL 8 (8)在已启用 FCoE 的存储上安装 RHEL 8 (9)添加式设备驱动程序 (9)使用 Red Hat Network 对系统软件包进行更新 (9)4 获取帮助 (10)联系 Dell EMC (10)Linux 相关的说明文件 (10)说明文件资源 (10)下载驱动程序和固件 (12)说明文件反馈 (12)目录3概览Red Hat Enterprise Linux 8 可在 64 位英特尔体系结构上使用。

主题:•系统配置要求•检查预配置选项系统配置要求有关 Red Hat Enterprise Linux (RHEL) 8 的详细系统配置要求,请参阅说明文件,网址/support。

RedHatLinux服务器安全策略

RedHatLinux服务器安全策略Red Hat Linux服务器安全策略一:启动信息安全1、为单用户引导加上密码在“/etc/lilo.conf”文件中加入三个参数:time-out,restricted,password。

这三个参数可以使你的系统在启动lilo时就要求密码验证。

a):编辑lilo.conf文件(vi /etc/lilo.conf),假如或改变这三个参数:boot=/dev/hdamap=/boot/mapinstall=/boot/boot.btime-out=00 #把这行该为00promptDefault=linux##########加入这行restricted##########加入这行并设置自己的密码password=image=/boot/vmlinuz-2.2.14-12label=linuxinitrd=/boot/initrd-2.2.14-12.imgroot=/dev/hda6read-onlyb):因为"/etc/lilo.conf"文件中包含明文密码,所以要把它设置为root权限读取。

[root]# chmod 600 /etc/lilo.confc):更新系统,以便对“/etc/lilo.conf”文件做的修改起作用。

[root]# /sbin/lilo -vd):使用“chattr”命令使"/etc/lilo.conf"文件变为不可改变。

[root]# chattr +i /etc/lilo.conf2、禁止Control-Alt-Delete 键盘关闭命令在"/etc/inittab" 文件中注释掉下面这行:#ca::ctrlaltdel:/sbin/shutdown -t3 -r now为了使这项改动起作用,输入下面这个命令:[root]# /sbin/init q二、隐藏系统的信息1、历史命令Bash shell在“~/.bash_history”(“~/”表示用户目录)文件中保存了500条使用过的命令,这样可以使你输入使用过的长命令变得容易。

redhat防火墙规则

redhat防火墙规则一、防火墙的基本概念和作用防火墙是一种网络安全设备,用于监控和过滤网络流量,以保护内部网络免受未经授权的访问和攻击。

它根据一系列规则对进出内部网络的数据包进行过滤,只允许符合规则的数据包通过。

防火墙在网络安全体系中扮演着重要的角色,能够提高网络安全性,减少安全风险。

二、Red Hat防火墙概述及安装方法Red Hat是一种流行的Linux发行版,广泛应用于企业和服务器的环境中。

Red Hat系统自带了防火墙工具,称为firewalld。

firewalld提供了动态管理防火墙规则的功能,可以根据不同的网络区域和应用场景灵活配置。

安装firewalld的方法:1.打开终端或SSH连接到Red Hat服务器。

2.确保您的系统已经更新到最新版本,运行以下命令:sudo yum update3.安装firewalld软件包,运行以下命令:sudo yum install firewalld4.安装完成后,启动firewalld服务,并使其在系统启动时自动运行,运行以下命令:sudo systemctl start firewalldsudo systemctl enable firewalld三、配置规则及策略:如何添加、修改和删除规则在Red Hat系统中,firewalld使用区域(zone)的概念来管理规则和策略。

您可以根据不同的网络环境定义不同的区域,并为每个区域配置相应的规则和策略。

下面是如何添加、修改和删除规则的步骤:1.添加规则:⏹查看当前区域的规则,运行以下命令:sudo firewall-cmd --list-all-zones⏹添加一个新的规则,例如允许TCP协议的80端口通过防火墙,运行以下命令:sudo firewall-cmd --zone=public --add-port=80/tcp --permanent⏹重新加载防火墙配置使新的规则生效,运行以下命令:sudo firewall-cmd --reload1.修改规则:⏹修改现有的规则,例如修改现有允许TCP协议的80端口通过防火墙的规则,将其修改为允许UDP协议的80端口通过防火墙,运行以下命令:sudo firewall-cmd --zone=public --remove-port=80/tcp --permanentsudo firewall-cmd --zone=public --add-port=80/udp --permanentsudo firewall-cmd --reload1.删除规则:⏹删除现有的规则,例如删除允许TCP协议的80端口通过防火墙的规则,运行以下命令:sudo firewall-cmd --zone=public --remove-port=80/tcp --permanentsudo firewall-cmd --reload1.查看和管理区域(zones):⏹查看所有可用的区域,运行以下命令:sudo firewall-cmd --get-zones⏹查看某个特定区域的详细信息,例如查看public区域的详细信息,运行以下命令:sudo firewall-cmd --zone=public --list-all。

linux系统安全措施

linux系统安全措施

在Linux系统中,有许多安全措施可以采取来保护系统的安全性。

以下是一些常见的Linux系统安全措施:

1. 防火墙设置:通过配置防火墙规则来限制入站和出站流量,只允许必要的网络连接。

2. 更新系统:保持系统和应用程序的最新版本,以获取最新的安全补丁和修复程序。

3. 强密码策略:使用复杂的密码,并将其定期更改。

可以通过将密码策略配置为要求密码长度、包含字母、数字和特殊字符来增加密码的强度。

4. 限制用户访问权限:仅将最低必要的访问权限授予用户,减少系统被未授权用户访问的风险。

5. 使用安全套接层(SSL)/传输层安全性(TLS):通过对网络通信进行加密来保护敏感信息的传输。

6. 文件和目录权限设置:为敏感文件和目录设置适当的权限,以确保只有授权用户才能访问。

7. 日志记录和监控:定期监控系统日志以发现任何异常活动,并采取相应的措施。

8. 安全更新管理:及时应用系统和应用程序的安全更新,以修

复已知的漏洞和安全问题。

9. 禁用不必要的服务:只启用必要的服务,禁用不必要或不安全的服务,以降低系统遭到攻击的风险。

10. 使用安全软件:安装和使用可信赖的安全软件来提供额外的保护措施,例如防病毒软件和入侵检测系统。

11. 定期备份数据:确保数据定期备份,以防止数据丢失或受到恶意软件的攻击。

12. 安全认证和授权:使用安全认证和授权机制,例如SSH密钥身份验证和访问控制列表,以确保只有授权用户可以访问系统。

以上只是一些常见的Linux系统安全措施,实际上还有许多其他的安全策略和措施可以采取,具体取决于系统的需求和安全性要求。

linux基本系统安全策略

linux基本系统安全策略在Linux系统中,实施基本的安全策略是非常重要的,以确保系统的完整性和数据的机密性。

以下是一些建议的Linux基本系统安全策略:1.最小权限原则:只给予用户和应用程序完成其任务所需的最小权限。

这可以避免潜在的安全风险,例如权限提升或数据泄露。

2.使用强密码:选择复杂且难以猜测的密码,并定期更改。

禁用或删除不需要的帐户,特别是具有高权限的帐户(如root)。

3.防火墙配置:使用防火墙限制入站和出站流量,只允许必要的网络连接。

只允许必要的端口和协议通过防火墙。

4.软件更新和补丁管理:保持系统和应用程序的最新版本,以获取最新的安全补丁和修复程序。

定期检查并应用安全更新。

5.文件和目录权限:确保文件和目录的权限设置正确,避免不必要的用户可以访问敏感数据或执行关键操作。

6.日志和监控:启用并配置日志记录,以便跟踪系统和应用程序的活动。

分析日志以检测异常行为或潜在的安全事件。

7.备份策略:定期备份所有数据,以防止数据丢失或损坏。

同时,确保备份数据存储在安全的位置,并且加密敏感数据。

8.使用加密技术:对敏感数据进行加密存储,确保即使在数据传输过程中被拦截,攻击者也无法轻易读取。

9.审计和入侵检测:实施定期的安全审计,检查系统的完整性。

使用入侵检测系统(IDS)监控系统活动,以检测并响应潜在的攻击行为。

10.安全审计和日志分析:定期进行安全审计和日志分析,以确保系统的安全性。

使用专业的日志分析工具来帮助识别潜在的安全威胁和异常行为。

11.禁用或删除未使用的服务:禁用或删除不需要的服务,以减少潜在的安全风险。

只运行必要的服务,并确保它们受到适当的保护。

12.使用加密的网络连接:使用加密的网络协议(如TLS/SSL)来保护数据传输过程中的敏感信息。

确保远程连接(如SSH)也受到保护,并限制远程访问的来源。

13.备份和灾难恢复计划:制定并测试备份和灾难恢复计划,以应对系统故障或安全事件。

确保有可靠的备份数据可用,并且可以快速恢复系统。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Red Hat Linux服务器安全策略一:启动信息安全1、为单用户引导加上密码在“/etc/lilo.conf”文件中加入三个参数:time-out,restricted,password。

这三个参数可以使你的系统在启动lilo时就要求密码验证。

a):编辑lilo.conf文件(vi /etc/lilo.conf),假如或改变这三个参数:boot=/dev/hdamap=/boot/mapinstall=/boot/boot.btime-out=00 #把这行该为00promptDefault=linux##########加入这行restricted##########加入这行并设置自己的密码password=<password>image=/boot/vmlinuz-2.2.14-12label=linuxinitrd=/boot/initrd-2.2.14-12.imgroot=/dev/hda6read-onlyb):因为"/etc/lilo.conf"文件中包含明文密码,所以要把它设置为root权限读取。

[root]# chmod 600 /etc/lilo.confc):更新系统,以便对“/etc/lilo.conf”文件做的修改起作用。

[root]# /sbin/lilo -vd):使用“chattr”命令使"/etc/lilo.conf"文件变为不可改变。

[root]# chattr +i /etc/lilo.conf2、禁止Control-Alt-Delete 键盘关闭命令在"/etc/inittab" 文件中注释掉下面这行:#ca::ctrlaltdel:/sbin/shutdown -t3 -r now为了使这项改动起作用,输入下面这个命令:[root]# /sbin/init q二、隐藏系统的信息1、历史命令Bash shell在“~/.bash_history”(“~/”表示用户目录)文件中保存了500条使用过的命令,这样可以使你输入使用过的长命令变得容易。

每个在系统中拥有账号的用户在他的目录下都有一个“.bash_history”文件。

bash shell应该保存少量的命令,并且在每次用户注销时都把这些历史命令删除。

(1)“/etc/profile”文件中的“HISTFILESIZE”和“HISTSIZE”行确定所有用户的“.bash_history”文件中可以保存的旧命令条数。

把“/etc/profile”文件中的“HISTFILESIZE”和“HISTSIZE”行的值设为一个较小的数。

编辑profile文件(vi /etc/profile),把下面这行改为:HISTFILESIZE=30 //设为30HISTSIZE=30 //不要把HISTSIZE置零,那样就不能使用上下健来调用历史命令了这表示每个用户的“.bash_history”文件只可以保存30条旧命令。

(2)在"/etc/skel/.bash_logout" 文件中添加下面这行"rm -f $HOME/.bash_history" 。

这样,当用户每次注销时,“.bash_history”文件都会被删除。

三、口令和用户帐号管理1、密码(1)修改密码长度:[boot]#vi /etc/login.defs/--把PASS_MIN_LEN 5 改为PASS_MIN_LEN 8(2)使用“/usr/sbin/authconfig”工具打开shadow功能,对password加密。

如果你想把已有的密码和组转变为shadow格式,可以分别使用“pwcov,grpconv”命令。

(3)系统会自动注销root,#vi /etc/profile/--在"HISTFILESIZE="后面加入:TMOUT=3600 3600,表示60*60=3600秒,也就是1小时。

这样,如果系统中登陆的用户在一个小时内都没有动作,那么系统会自动注销这个账户。

你可以在个别用户的“.bashrc”文件中添加该值,以便系统对该用户实行特殊的自动注销时间。

改变这项设置后,必须先注销用户,再用该用户登陆才能激活这个功能。

2、关闭或删除所有不用的缺省用户和组账户禁止所有默认的被操作系统本身启动的且不需要的帐号,当你第一次装上系统时就应该做此检查,Linux提供了各种帐号,你可能不需要,如果你不需要这个帐号,就移走它,你有的帐号越多,就越容易受到攻击。

为删除你系统上的用户,用下面的命令:[root@deep]# userdel username为删除你系统上的组用户帐号,用下面的命令:[root@deep]# groupdel username在终端上打入下面的命令删掉下面的用户。

[root@deep]# userdel adm[root@deep]# userdel lp[root@deep]# userdel sync[root@deep]# userdel shutdown[root@deep]# userdel halt[root@deep]# userdel mail如果你不用sendmail服务器,procmail.mailx,就删除这个帐号。

[root@deep]# userdel news[root@deep]# userdel uucp[root@deep]# userdel operator[root@deep]# userdel games如果你不用X windows 服务器,就删掉这个帐号。

[root@deep]# userdel gopher[root@deep]# userdel ftp如果你不允许匿名FTP,就删掉这个用户帐号。

===打入下面的命令删除组帐号[root@deep]# groupdel adm[root@deep]# groupdel lp[root@deep]# groupdel mail /如不用Sendmail服务器,删除这个组帐号[root@deep]# groupdel news[root@deep]# groupdel uucp[root@deep]# groupdel games /如你不用X Windows,删除这个组帐号[root@deep]# groupdel dip[root@deep]# groupdel pppusers[root@deep]# groupdel popusers /如果你不用POP服务器,删除这个组帐号[root@deep]# groupdel slipusers====用下面的命令加需要的用户帐号[root@deep]# useradd username用下面的命令改变用户口令[root@deep]# passwd username用chattr命令给下面的文件加上不可更改属性。

[root@deep]# chattr +i /etc/passwd[root@deep]# chattr +i /etc/shadow[root@deep]# chattr +i /etc/group[root@deep]# chattr +i /etc/gshadow3、限制用户权限(1)取消普通用户的控制台访问权限,比如shutdown、reboot、halt等命令。

[root]# rm -f /etc/security/console.apps/<servicename> /--<servicename>是你要注销的程序名。

(2)不允许从不同的控制台进行root登陆编辑"/etc/securetty"文件,在不需要登陆的TTY设备前添加“#”标志,来禁止从该TTY设备进行root登陆。

(3)禁止任何人通过su命令改变为root用户su(Substitute User替代用户)命令允许你成为系统中其他已存在的用户。

[boot]#vi /etc/pam.d/su########在开头添加下面两行:auth sufficient /lib/security/pam_rootok.so debugauth required /lib/security/Pam_wheel.so group=wheel这表明只有"wheel"组的成员可以使用su命令成为root用户。

你可以把用户添加到“wheel”组,以使它可以使用su命令成为root用户。

然后,如果你希望用户admin能su作为root.就运行下面的命令。

[root@deep]# usermod -G10 admin4、禁止不使用的SUID/SGID程序如果一个程序被设置成了SUID root,那么普通用户就可以以root身份来运行这个程序。

网管应尽可能的少使用SUID/SGID 程序,禁止所有不必要的SUID/SGID程序。

查找root-owned程序中使用's'位的程序:[root]# find / -type f ( -perm -04000 -o -perm -02000 ) -exec ls -lg {} ;用下面命令禁止选中的带有's'位的程序:[root]# chmod a-s [program]四、关闭不必要的服务或端口1、阻止你的系统响应任何从外部/内部来的ping请求。

既然没有人能ping通你的机器并收到响应,你可以大大增强你的站点的安全性。

你可以加下面的一行命令到/etc/rc.d/rc.local,以使每次启动后自动运行。

echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all五、关键文件或目录权限1、对于系统中的某些关键性文件如passwd、passwd.old、passwd._、shadow、shadown._,inetd.conf、services和lilo.conf 等可修改其属性,防止意外修改和被普通用户查看。

如将inetd 文件属性改为600 :# chmod 600 /etc/inetd.conf这样就保证文件的属主为root,然后还可以将其设置为不能改变:# chattr +i /etc/inetd.conf这样,对该文件的任何改变都将被禁止# chattr -i /etc/inetd.conf取消禁止更修属性2、给"/etc/rc.d/init.d" 下的文件设置权限给执行或关闭启动时执行的程序的所有目录设置许可权限[root]# chmod -R 700 /etc/rc.d/init.d/*这样便仅有root可以读、写或执行上述所有脚本文件。