实验一:Linux用户管理与安全策略

《操作系统安全》第八章Linux操作系统用户安全管理策略

• Linux加入自由軟體組織(GNU)並遵守公共版權許可證 (GPL)。此舉完善並提高了Linux的實用性,但是Linux並 不排斥在其上開發商業軟體,從此Linux又開始了一次飛 躍,出現了很多的Linux發行版,如S1ackware、RedHat、 SUSE、TurboLinux、OpenLinux等,而且現在還在增加。

第二部分 教學內容

Linux是一套可以免費使用和自由傳播的、類似於UNIX風 格的操作系統。Linux最早是由芬蘭人托瓦茲 (LinusTorvalds)設計的。作為一個多用戶、多任務的網路操 作系統,Linux有健全的用戶和組管理機制,以方便用戶使用。 在實際的使用過程中,用戶需要依據其用戶和組對檔/目錄所 持有的許可權進行操作和使用,因此,用戶和組管理的安全 是保證Linux系統安全的關鍵因素。 本章將從Linux下的用戶和組管理機制出發,主要介紹用 戶口令的安全性保證機制、用戶和組的主要配置檔的安全設 置,並介紹與之相關的操作命令。

第一部分 教學組織

三、學習方式建議

1.安裝Linux操作系統軟體,並熟悉安裝和基本操作,增強 對不同於Windows系統操作系統的感性認識,瞭解Linux的 系統結構和指令。 2.老師課堂講授Linux操作系統用戶安全管理方法,並利用 實驗室虛擬系統平臺,實驗課上機實踐操作驗證。 3.學生課後對照所學知識,利用互聯網和圖書館資源廣泛查 找相關資料,按照所使用電腦情況,對其進行鞏固練習和 深入學習體會,比較不同的操作指令模式,並總結經驗。

8.1 Linux操作系統概述

8.1.1 Linux與UNIX

8.1.1.2 Linux與GNU、GPL、POSIX的關係 • GNU(GUN‘s Not UNIX的意思,無窮迴圈)是 Richard Mathew Stallman (史托曼) 在 1984 年發 起的。它的目標是創建一套完全自由的操作系統。 1992年Linux與其它GNU軟體結合,完全自由的操作系 統正式誕生。因此,嚴格地說,Linux應該稱為 GNU/Linux 。目前我們所使用得很多自由軟體,幾乎 均 直 接 或 間 接 收 益 於 G N U 計 畫 。

linux 用户鉴别安全策略

linux 用户鉴别安全策略

Linux 用户鉴别安全策略是确保只有经过授权的用户才能访问系统资源的措施。

以下是一些通用的 Linux 用户鉴别安全策略:

1. 使用强密码:要求用户使用强密码,包含大小写字母、数字和特殊字符,并设置密码长度的最小要求。

2. 禁用或限制 root 用户:root 用户具有最高权限,因此应禁止远程登录或限制其登录权限。

3. 启用账号锁定:设置登录失败尝试次数的上限,并锁定账号一段时间以防止恶意攻击。

4. 限制提权:限制用户通过 su 或 sudo 命令获取 root 权限,并记录提权操作。

5. 定期更改密码:要求用户定期更改密码,以提高系统的安全性。

6. 使用二次验证:使用像 Google Authenticator 这样的二次验证工具,要求用户在登录时提供额外的身份验证。

7. 建立访问控制列表(ACL):在文件和文件夹上设置 ACL,以控制特定用户或用户组的访问权限。

8. 软件和系统更新:及时安装操作系统和软件的更新,以修复已知的安全漏洞。

9. 限制网络访问:配置防火墙规则,限制从外部网络访问系统的连接。

10. 监控和审计:监控用户活动,记录登录和操作日志,并进行定期审计以及检查异常行为。

这些策略可以帮助保护 Linux 系统的安全,但需要根据具体的情况和需求来进行定制化的配置和管理。

linux安全策略与实例

linux安全策略与实例

在Linux操作系统中,安全性是非常重要的一个环节。

以下是一些建议的Linux安全策略,以及对应的实例。

安全策略一:最小权限原则

最小权限原则是指只授予用户和应用程序执行其任务所需的最小权限。

这可以减少潜在的安全风险,例如权限提升或数据泄露。

实例:在设置Linux文件权限时,只给予文件所有者读写权限,而不是给予整个用户组或其他人读写执行权限。

安全策略二:防火墙配置

防火墙是保护Linux系统免受未经授权访问的第一道防线。

通过配置防火墙规则,可以限制对系统的网络访问。

实例:使用iptables配置防火墙规则,只允许特定的IP地址或IP地址范围访问特定的端口。

安全策略三:使用强密码

强密码是防止未经授权访问的关键。

强密码应该包含大小写字母、数字和特殊字符,并且长度至少为8个字符。

实例:设置密码"AbcD@123",它包含了大写字母、小写字母、数字和特殊字符,长度为8个字符。

安全策略四:及时更新系统

及时更新系统可以防止已知的漏洞被利用。

Linux发行版通常会定期发布安全更新。

实例:使用apt-get或yum命令定期更新系统,并安装所有安全更新。

安全策略五:使用加密技术保护数据

加密技术可以保护数据在传输和存储过程中的安全性。

使用加密技术可以防止数据被窃取或篡改。

实例:使用SSH协议进行远程登录,使用加密技术保护数据传输;使用LUKS 加密技术对硬盘进行加密,保护数据存储安全。

基于Linux系统的网络安全策略_0

基于Linux系统的网络安全策略摘要:Linux系统是一种应用越来越广泛的网络操作系统,为确保系统安全稳定的运转,在实际运用时应该采用适当的安全机制,本文就此提出了切实可行的基于Linux系统的网络安全策略和保护措施。

关键词:Linux、操作系统、网络安全、策略1引言随着Internet/Intranet网络的日益普及,采用Linux 网络操作系统作为服务器的用户也越来越多,这一方面是因为Linux是开放源代码的免费正版软件,另一方面也是因为较之微软的windowsNt网络操作系统而言,Linux系统具有更好的稳定性、效率性和安全性。

在Internet/Intranet的大量应用中,网络本身的安全面临着重大的挑战,随之而来的信息安全问题也日益突出。

以美国为例,据美国联邦调查局(FBI)公布的统计数据,美国每年因网络安全问题所造成的经济损失高达75亿美元,而全球平均每20秒钟就发生一起Internet计算机黑客侵入事件。

一般认为,计算机网络系统的安全威胁主要来自黑客攻击和计算机病毒2个方面。

那么黑客攻击为什么能够经常得逞呢?主要原因是很多人,尤其是很多网络管理员没有起码的网络安全防范意识,没有针对所用的网络操作系统,采取有效的安全策略和安全机制,给黑客以可乘之机。

在我国,由于网络安全研究起步较晚,因此网络安全技术和网络安全人才还有待整体的提高和发展,本文希望就这一问题进行有益的分析和探讨。

我们知道,网络操作系统是用于管理计算机网络中的各种软硬件资源,实现资源共享,并为整个网络中的用户提供服务,保证网络系统正常运行的一种系统软件。

如何确保网络操作系统的安全,是网络安全的根本所在。

只有网络操作系统安全可靠,才能保证整个网络的安全。

因此,详细分析Linux系统的安全机制,找出它可能存在的安全隐患,给出相应的安全策略和保护措施是十分必要的。

2Linux网络操作系统的基本安全机制Linux网络操作系统提供了用户帐号、文件系统权限和系统日志文件等基本安全机制,如果这些安全机制配置不当,就会使系统存在一定的安全隐患。

Linux系统的系统安全加固和防护措施

Linux系统的系统安全加固和防护措施随着信息技术的飞速发展,网络安全问题日益凸显。

作为一种开放源代码操作系统,Linux系统广泛应用于互联网服务器等重要领域,其系统安全加固和防护措施显得尤为重要。

本文将重点探讨Linux系统的系统安全加固和防护措施。

一、操作系统的安全加固1. 更新操作系统和软件版本:经常检查并更新操作系统和软件的最新版本,以获取最新的安全补丁和功能更新。

同时,及时删除不再使用的软件和插件,减少潜在的漏洞。

2. 强化账户和密码策略:对超级用户(root)账户和其他普通账户设定复杂的密码,并定期更换密码。

此外,禁止使用弱密码和常见密码,提高系统的安全性。

3. 配置文件权限设置:限制普通用户对系统核心配置文件的访问权限,避免恶意代码或攻击者利用改动配置文件来破坏系统稳定性。

4. 禁用不必要的服务和端口:检查系统中运行的服务和开放的端口,禁用不必要的服务和端口,减少系统的攻击面。

5. 安装防火墙:配置和启动防火墙,限制进出系统的网络流量,防止外部攻击和恶意流量的入侵。

二、访问控制和权限管理1. 用户权限管理:为每个用户分配合适的权限,限制其对系统资源和敏感文件的访问。

使用sudo(superuser do)命令,授予合适的特权给普通用户,降低系统被滥用的风险。

2. 使用访问控制列表(ACL):通过使用ACL实现对文件和目录的详细权限控制,限制除所有者和管理员外的其他用户对文件的访问与修改。

3. 文件加密:通过使用加密文件系统或单独对敏感文件进行加密,保护数据的机密性,即使系统受到攻击,攻击者也无法窃取敏感信息。

三、日志和监控1. 日志管理:配置系统日志以记录关键事件和错误信息。

定期检查系统日志,及时发现异常和潜在威胁,并采取相应措施进行应对。

2. 实施入侵检测系统(IDS)和入侵防御系统(IPS):部署IDS和IPS来监控系统的网络流量和行为,及时识别并阻止潜在的攻击。

3. 安全审计:进行定期的系统安全审计,发现系统中的安全漏洞和风险,及时加以修复和改进。

Linux实验(第一次修改版)

实验一 Linux系统的基本使用一、实验任务1、在虚拟机环境下启动linux的步骤是怎么样的?(1) 加载BIOS(Basic Input/Output System)(2) 进入GRUB(3) 加载Linux Kernel(4) 执行init(5) 运行/etc/rc.d/rc.sysinit(6) 执行/etc/inittab(7) 执行默认级别中的所有Script(8) 执行/bin/login程序2、以root用户登录系统,需要输入2项信息,分别是什么?Login:rootPassword:3、需要再打开一个虚拟终端,应该按什么键?然后仍以root登录。

(1)Ctrl+alt+Fn(2)Login:rootpassword4、查看当前目录是什么?[root@localhost~]# pwd5、切换回第一个虚拟终端,应按什么键?Ctrl+alt+F16、使第二个虚拟终端中的用户注销系统,有哪些命令可以实现?字符界面下输入logout或exit命令7、了解UNIX的目录文件结构并写在下面的位置(通过cd、ls –l命令)。

bin dev home lost+found misc net proc sbin srv tftpboot usrboot etc lib media mnt opt root selinux sys tmp var8、使用ls命令的常用选项,选项-a,-d,-l,-t,-R,-u都有什么意义?ls-a 列出目录下的所有文件,包括以. 开头的隐含文件。

ls-d 将目录象文件一样显示,而不是显示其下的文件。

ls-l 列出文件的详细信息。

ls-t 以时间排序ls-R 列出所有子目录下的文件。

ls-u 以文件上次被访问的时间排序。

9、在你的注册目录(你的用户名目录,即/home/用户名)下创建子目录:dir1、dir2。

10、进入dir1子目录。

11、 再回到你的注册目录,并用pwd 证实。

linux7 系统用户密码安全策略

linux7 系统用户密码安全策略在Linux 7系统中,用户密码安全策略可以通过以下几种方式进行设置和管理:1.密码策略文件:可以通过编辑/etc/login.defs文件来设置密码策略。

这个文件包含了与账户密码相关的各种配置选项。

例如,你可以设置密码有效期(PASS_MAX_DAYS)、密码最小使用期限(PASS_MIN_DAYS)、密码最小长度(PASS_MIN_LEN)等。

2.PAM配置文件:PAM(Pluggable Authentication Modules)是Linux下的一个身份验证机制,可以通过配置PAM来实施更复杂的密码策略。

例如,你可以在/etc/pam.d/common-password 文件中添加配置,实现密码强度检查。

3.定期更换密码:为了增强安全性,建议定期更换用户密码。

你可以通过设置PASS_MAX_DAYS参数来控制密码的有效期,然后设置一个提醒系统,在密码过期前通知用户更换。

4.密码强度要求:为了防止弱密码导致的安全风险,可以设置密码强度检查。

例如,你可以要求密码至少包含大小写字母、数字和特殊字符等。

5.禁用root账户:在大多数情况下,直接使用root账户进行日常操作是不安全的。

建议为普通用户分配权限,然后通过sudo 等方式执行需要root权限的操作。

6.审计和监控:使用审计工具定期检查和监控系统上的用户活动,包括登录、密码修改等,以便及时发现任何可疑行为。

7.使用两步验证:为了提高安全性,可以考虑使用两步验证。

这意味着用户在登录时除了输入密码外,还需要提供另一种验证方式(如手机验证码、硬件令牌等)。

8.安全地存储和管理密码:对于管理员和具有敏感权限的用户,建议使用加密和安全的密码管理工具来存储和管理密码。

以上只是一些基本的策略和建议,实际的安全措施应根据组织的具体需求和风险承受能力来制定。

Linux操作系统安全策略浅析

的 A I将 系统提供的服务和认证方式分开 。 得系统管理员可 以 P, 使

灵活地根据服务需要配置不同的认证方式, 同时也便于向系统 中添加 新的认证手段 。P M 最初是 集成在 S lr A oai , s中 目前已移植到其他系

系统 , 二 块 硬 盘 安 装 好 Ln x服 务 器 版 和 默 认 安 装 GR B( 导 装 第 iu U 引 载 管 理 器 )并 确 保 GR 。 UB安 装 在 第 二 块 硬 盘 的主 引导 扇 区 , 好 两 接 块 硬 盘 的 数据 线 。 助 Ln x的 GR 借 iu UB进 行 配 置 , 自动 接 管 双 重 系 统 的启 动选 单

另外, 对整个系统而言 , 勤打补 丁 , 保持定时更 新也 是十分重要

的。

2制定密码策略 , 多管齐下保证系统安全登录 4规范用户管理 . 严格权限禁止非法切换

密码 是 保 证 系 统 安 全 的 第 一 道 防 线 , 此 。 须 要 有 一 个 强 健 的 因 必 密 码 。 密码 设 置 的原 则 : 长 , 要 用完 整 的 单 词 , 可 能 要 包 括 数 足够 不 尽 字、 字母 、 特殊 字 符和 大 小 写 混 写 , 常进 行 修 改 。 在 Ln x系 统 中除 经 iu 了要遵 循 以上原 则 外 . 要注 意 以 下 方面 : 还

i or at on =ecurt nt m l s iy

Ln x操作系统安全策略浅析 iu

谢渡 , 胡霞 湖北武汉 4 O M ) 3O

在计算机技术飞速发展的今天 , 人们的学 习、 工作和生活与计算

Linux服务器安全策略详解PDF

《Linux服务器安全策略详解》完整版下载pdf下载地址:/thread-2443988-1-1.html 要注册账号,就可以免费下载,非常好的资料,与大家分享!希望对大家有帮助!Linux主要用于架设网络服务器。

如今关于服务器和网站被黑客攻击的报告几乎每天都可以见到,而且随着网络应用的丰富多样,攻击的形式和方法也千变万化。

如何增强Linux服务器的安全性是Linux系统管理员最关心的问题之一。

本书用20章和8个附录的内容,全面解析Linux服务器安全策略分四部分内容:第一部分分级介绍对Linux服务器的攻击情况,以及Linux网络基础;第二部分是本书的核心,针对不同的Linux服务器分别介绍各自的安全策略;第三部分介绍Linux服务器的安全工具;第四部分是8个附录,介绍Linux帮助信息和Linux常用命令汇总。

本书适合作为大专院校计算机专业师生的教材或教参书,也适合于Linux网络管理员和系统管理员,以及对安全方面感兴趣的读者。

目录第1章Linux网络基础与Linux第1章服务器的安全威胁 11.1 Linux网络基础 11.1.1 Linux网络结构的特点 11.1.2 TCP/IP四层模型和OSI七层模型 2 1.1.3 TCP/IP提供的主要用户应用程序 4 1.1.4 端口号分配 41.2 Linux的TCP/IP网络配置 61.2.1 Linux的TCP/IP网络配置文件 7 1.2.2 网络配置工具 71.2.3 配置网络接口 91.3 分级解析对Linux服务器的攻击 14 1.3.1 攻击者使用什么操作系统 151.3.2 典型的攻击者有什么特征 151.3.3 攻击者典型的目标是什么 151.3.4 实施攻击的原因是什么 151.3.5 攻击级别 161.3.6 反击措施 181.4 开源软件网络安全概述 191.5 本章小结 21第2章OpenSSL与Linux网络安全 22 2.1 理解SSL和OpenSSL如何工作 22 2.1.1 SSL功能 222.1.2 SSL协议简介 232.1.3 SSL工作流程 232.1.4 OpenSSL简介 252.1.5 OpenSSL的组成 252.2 理解服务器证书(CA) 262.2.1 X.509协议简介 262.2.2 金字塔结构的优缺点 272.2.3 相关名词解释 272.3 Linux下安装和配置OpenSSL 28 2.3.1 下载OpenSSL源代码 282.3.2 安装OpenSSL 292.3.3 产生CA凭证 302.3.4 CA产生次级凭证 302.3.5 OpenSSL应用 322.3.6 OpenSSL常用命令 352.4 数字证书在客户端的应用 372.5 OpenSSL面临的安全问题及其2.5 解决思路 382.5.1 OpenSSL面临的安全问题 382.5.2 解决思路 392.6 本章小结 39第3章PAM与Open LDAP 403.1 PAM工作原理 403.1.1 什么是PAM 403.1.2 为什么使用PAM 413.1.3 PAM体系结构 413.1.4 PAM工作流程图 423.2 PAM配置文件 433.3 建立PAM应用程序 443.4 PAM常用认证模块及其应用 463.4.1 PAM常用认证模块 463.4.2 PAM模块应用实例 473.5 安全应用PAM 483.5.1 删除不再需要的PAM配置文件和3.5.1 模块 483.5.2 对PAM配置进行备份 483.5.3 设置资源限制 483.5.4 限制su命令 493.6 动手制作Linux下基于PAM机制3.6 的USB Key 493.6.1 什么是USB Key 493.6.2 建立pam_usb应用 493.7 Liunx目录服务器介绍 513.8 安装配置OpenLDAP服务器 533.8.1 安装OpenLDAP服务器 533.8.2 配置OpenLDAP 服务器 533.8.3 启动OpenLDAP服务器 553.9 配置OpenLDAP客户端 563.9.1 配置Linux OpenLDAP客户端 56 3.9.2 Outlook如何使用OpenLDAP 56 3.10 监控OpenLDAP服务器 573.10.1 使用uptime命令 573.10.2 使用cron命令定时监测3.10.2 系统负载 573.10.3 OpenLDAP进程的监控 573.10.4 端口的监控 583.11 安全管理OpenLDAP服务器 583.11.1 自动启动OpenLDAP服务器 58 3.11.2 使用访问控制(Access Control)3.11.2 实现用户认证 583.11.3 禁止整个服务器的匿名访问 59 3.11.4 配置OpenLDAP使用TLS通信 59 3.11.5 管理OpenLDAP服务器 593.11.6 OpenLDAP在Linux上集群的3.11.6 应用 613.12 本章小结 61第4章Linux网络服务和xinetd 624.1 Linux启动过程 624.1.1 Linux的启动过程详解 624.1.2 Linux运行级 664.1.3 /etc/inittab文件详解 674.1.4 init和/etc/inittab 684.2 守护进程 694.2.1 Linux守护进程的概念 694.2.2 Linux系统提供的服务及其守护4.2.2 进程列表 704.2.3 Linux守护进程的运行方式 734.3 xinetd 754.3.1 什么是xinetd 754.3.2 xinetd的特色 754.3.3 使用xinetd启动守护进程 764.3.4 解读/etc/xinetd.conf和4.3.4 /etc/xinetd.d/* 764.3.5 配置xinetd 774.3.6 xinetd防止拒绝服务攻击4.3.6 (Denial of Services)的原因 824.4 Linux服务管理工具 834.4.1 redhat-config-services 834.4.2 ntsysv 844.4.3 chkconfig 854.5 安全选择Linux服务 854.6 本章小结 86第5章DNS服务器的安全策略 875.1 DNS服务器的工作原理 875.2 域名服务的解析原理和过程 885.3 DNS服务器面临的安全问题 905.3.1 DNS欺骗 905.3.2 拒绝服务攻击 925.3.3 缓冲区漏洞攻击 925.3.4 分布式拒绝服务攻击 925.3.5 缓冲区溢出漏洞攻击 935.3.6 不安全的DNS动态更新 935.4 增强DNS安全性的方法 945.4.1 选择安全没有缺陷的DNS版本 94 5.4.2 保持DNS服务器配置正确、可靠 94 5.5 建立一个完整的DNS 955.5.1 DNS分类 955.5.2 安装BIND域名服务器软件 95 5.5.3 named配置文件族内容 965.5.4 配置惟高速存域名服务器 965.5.5 配置主域名服务器 965.5.6 配置辅助域名服务器 985.5.7 配置域名服务器客户端 995.6 DNS故障排除工具 1005.6.1 dlint 1005.6.2 DNS服务器的工作状态检查 101 5.7 全面加固DNS服务器 1035.7.1 使用TSIG技术 1035.7.2 使用DNSSEC技术 1055.8 配置安全的DNS服务器 1065.8.1 隔离DNS服务器 1065.8.2 为BIND创建chroot 1065.8.3 隐藏BIND的版本号 1075.8.4 避免透露服务器的信息 1075.8.5 关闭DNS服务器的glue fetching 5.8.5 选项 1075.8.6 控制区域(zone)传输 1075.8.7 请求限制 1085.8.8 其他强化措施 1085.8.9 为DNS服务器配置5.8.9 DNS Flood Detector 1095.8.10 建立完整的域名服务器 1105.8.11 建立DNS日志 1115.8.12 增强DNS服务器的防范5.8.12 DoS/DDoS功能 1125.8.13 使用分布式DNS负载均衡 112 5.8.14 防范DNS服务器网络 1135.8.15 配置防火墙 1135.9 本章小结 113第6章Web服务器的安全策略 114 6.1 Web服务器软件Apache简介 114 6.1.1 Apache的发展历史 1146.1.2 市场情况 1156.1.3 Apache的工作原理 1166.1.4 Apache服务器的特点 1176.2 Apache服务器面临的安全问题 118 6.2.1 HTTP拒绝服务 1186.2.2 缓冲区溢出 1196.2.3 攻击者获得root权限 1196.3 配置一个安全的Apache服务器 119 6.3.1 勤打补丁 1196.3.2 隐藏和伪装Apache的版本 1206.3.3 建立一个安全的目录结构 1206.3.4 为Apache使用专门的用户和6.3.4 用户组 1216.3.5 Web目录的访问策略 1216.3.6 Apache服务器访问控制方法 1226.3.7 管理Apache服务器访问日志 122 6.3.8 Apache服务器的密码保护 1306.3.9 减少CGI和SSI风险 1326.3.10 让Apache服务器在“监牢”6.3.10 中运行 1336.3.11 使用SSL加固Apache 1356.3.12 Apache服务器防范DoS 1406.3.13 利用LDAP对Apache进行认证 140 6.3.14 其他安全工具 1416.4 本章小结 142第7章电子邮件服务器的安全策略 143 7.1 电子邮件系统的组成和相关协议 143 7.1.1 操作系统 1447.1.2 邮件传输代理MTA 1447.1.3 邮件分发代理MDA 1467.1.4 邮件用户代理MUA 1467.1.5 电子邮件服务器协议及其7.1.5 相关命令 1467.2 电子邮件服务器的工作原理 1527.2.1 电子邮件的工作流程 1527.2.2 电子邮件的历史 1537.2.3 电子邮件地址的组成 1537.2.4 电子邮件系统和DNS的联系 154 7.3 电子邮件服务器面临的安全隐患 155 7.3.1 Linux病毒 1557.3.2 网络攻击 1557.3.3 垃圾邮件及其防范 1557.4 安装安全的Sendmail服务器 1597.4.1 安装Sendmail服务器 1597.4.2 提高Sendmail的防垃圾邮件能力 160 7.4.3 其他保护Sendmail的安全措施 162 7.4.4 配置基于Sendmail的Webmail 163 7.4.5 增强Webmail邮件服务器的安全 167 7.4.6 监控Sendmail的日志文件 1687.5 安装安全的Postfix服务器 1697.5.1 安装Postfix服务器 1697.5.2 保护Postfix服务器 1737.5.3 自动监控Postfix 邮件服务器 1747.6 本章小结 177第8章FTP服务器的安全策略 1788.1 FTP的工作原理 1788.1.1 FTP简介 1788.1.2 FTP的功能 1798.1.3 FTP服务器登录方式的分类 179 8.1.4 FTP的工作原理 1798.1.5 FTP的典型消息和子命令 1818.1.6 Linux服务器端的主要FTP软件 184 8.2 FTP服务器面临的安全隐患 1858.2.1 缓冲区溢出攻击 1858.2.2 数据嗅探 1858.2.3 匿名访问缺陷 1858.2.4 访问漏洞 1868.3 配置安全的Wu-ftpd服务器 1868.3.1 配置Wu-ftpd服务器 1868.3.2 Wu-ftpd服务器的配置文件8.3.2 /etc/ftpaccess 1878.3.3 其他配置文件 1908.3.4 增强Wu-ftpd服务器安全性的8.3.4 方法 1918.4 配置安全的ProFTPD服务器 1958.4.1 配置ProFTPD服务器 1958.4.2 增强ProFTPD服务器安全性的8.4.2 方法 1988.5 配置安全的Vsftpd服务器 2078.5.1 快速构建Vsftpd服务器 2078.5.2 Vsftpd配置文件 2088.5.3 Vsftpd的设置选项 2098.5.4 通过Web浏览器管理Vsftpd8.5.4 服务器 2158.5.5 分析Vsftpd服务器的日志文件 217 8.5.6 使用BlockHosts对抗暴力破解 218 8.5.7 在RHEL 4.0下安装支持SSL的8.5.7 最新版本的Vsftpd 2188.5.8 使用quota为ftpuser加入磁盘8.5.8 限额 2188.6 安全使用客户端工具 2198.6.1 命令行模式 2198.6.2 图形界面模式(gFTP) 2208.7 本章小结 221第9章Samba服务器的安全策略 222 9.1 Samba简介 2229.1.1 什么是Samba 2229.1.2 Samba的历史起源 2229.1.3 SMB协议 2239.1.4 为什么使用Samba 2239.1.5 Samba 软件包的功能 2249.2 安装配置Samba服务器 2259.2.1 安装Samba服务器 2259.2.2 Samba配置文件 2259.2.3 设置Samba密码文件 2299.2.4 启动Samba服务器 2309.2.5 测试Samba配置文件 2309.2.6 在Windows环境测试RHEL 4.09.2.6 默认配置 2319.3 配置Samba服务器共享文件及9.3 打印机 2339.3.1 配置文件共享 2339.3.2 配置共享打印机 2349.3.3 在Linux环境下应用Samba服务 235 9.4 其他配置Samba的方法和用好9.4 Linux 下的网络邻居 2369.4.1 图形化配置工具system-config-9.4.1 samba 2369.4.2 使用SW A T管理工具管理Samba 239 9.4.3 其他工具 2419.4.4 用好Linux下的网络邻居 2419.5 Samba服务器面临的安全隐患 2459.5.1 非法访问数据 2459.5.2 计算机病毒 2459.5.3 Samba文件服务器的安全级别 245 9.6 提升Samba服务器的安全性 2469.6.1 不要使用明语密码 2469.6.2 尽量不使用共享级别安全 2469.6.3 尽量不要浏览器服务访问 2469.6.4 通过网络接口控制Samba访问 247 9.6.5 通过主机名称和IP地址列表9.6.5 控制Samba访问 2479.6.6 使用pam_smb对Windows NT/2000 9.6.6 服务器的用户进行验证 2479.6.7 为Samba配置防范病毒软件 2489.6.8 使用Iptables防火墙保护Samba 249 9.6.9 使用Gsambad管理监控Samba9.6.9 服务器 2499.6.10 使用SSL加固Samba 2529.7 本章小结 252第10章NFS服务器的安全策略 25310.1 NFS服务器的工作原理 25310.1.1 NFS简介 25310.1.2 为何使用NFS 25410.1.3 NFS协议 25410.1.4 什么是RPC(Remote10.1.4 Procedure Call) 25510.2 安装配置NFS服务器 25710.2.1 NFS网络文件的系统结构 257 10.2.2 配置/etc/exports文件 25810.2.3 激活服务portmap和nfsd 25910.2.4 exportfs 命令 25910.2.5 检验目录/var/lib/nfs/xtab 25910.2.6 showmount 25910.2.7 观察激活的端口号 26010.2.8 NFS服务器的启动和停止 260 10.3 NFS的图形化配置 26010.3.1 NFS服务器配置窗口 26110.3.2 添加NFS共享 26110.3.3 常规选项 26210.3.4 用户访问 26210.3.5 编辑NFS共享 26310.4 NFS的客户端配置 26310.4.1 使用mount命令 26410.4.2 扫描可以使用的NFS Server10.4.2 目录 26510.4.3 卸载NFS网络文件系统 26510.4.4 应用实例 26510.4.5 其他挂载NFS文件系统的方法 266 10.5 NFS服务器面临的安全隐患 267 10.6 提升NFS服务器的安全性 26710.6.1 使用tcp_wrappers 26710.6.2 注意配置文件语法错误 26710.6.3 使用Iptables防火墙 26710.6.4 把开放目录限制为只读权限 268 10.6.5 禁止对某些目录的访问 26810.6.6 root Squashing访问问题 26810.6.7 使用nosuid和noexec选项 268 10.6.8 保护portmap的安全性 26910.6.9 保留ACL 26910.7 本章小结 270第11章DHCP服务器的安全策略 271 11.1 DHCP服务器的工作原理 27111.1.1 DHCP简介 27111.1.2 为什么使用DHCP 27111.1.3 DHCP的工作流程 27211.1.4 DHCP的设计目标 27311.2 安装DHCP服务器 27311.2.1 DHCP配置文件 27311.2.2 配置实例 27411.2.3 启动DHCP服务器 27611.2.4 设置DHCP客户端 27811.3 DHCP服务器的故障排除 27911.3.1 客户端无法获取IP地址 27911.3.2 DHCP客户端程序和DHCP11.3.2 服务器不兼容 28011.4 提升DHCP服务器的安全性 280 11.4.1 管理监控DHCP服务器 28011.4.2 让DHCP服务器在监牢中运行 282 11.4.3 提供备份的DHCP设置 28411.5 本章小结 285第12章Squid服务器的安全策略 286 12.1 代理服务器的工作原理 28612.1.1 各种代理服务器的比较 28612.1.2 Squid工作原理和流程图 28712.1.3 代理服务器的优点 28812.1.4 代理服务器的分类及特点 289 12.2 配置安全的Squid代理服务器 289 12.2.1 Squid的启动 29012.2.2 Squid的配置文件 29012.2.3 Squid的命令参数 29112.3 代理服务器面临的安全隐患 293 12.3.1 客户端非法访问不良网站 293 12.3.2 计算机病毒 29412.4 提升Squid代理服务器的安全性 294 12.4.1 控制对客户端访问 29412.4.2 管理代理服务器端口 29612.4.3 使用用户认证 29612.5 全面监控Squid代理服务器12.5 的运行 29712.6 关注Squid代理服务器的日志 301 12.6.1 Squid日志格式 30212.6.2 分析access.log日志文件 30212.6.3 使用Linux命令 30212.6.4 使用专业软件分析 30312.7 为Squid代理服务器串联HA VP 307 12.8 本章小结 308第13章SSH服务器的安全策略 309 13.1 SSH服务器的工作原理 30913.1.1 传统远程登录的安全隐患 309 13.1.2 SSH能保护什么 30913.1.3 SSH服务器和客户端工作流程 310 13.2 安装配置OpenSSH服务器 31113.2.1 安装与启动OpenSSH 31113.2.2 配置文件 31213.3 SSH服务器面临的安全隐患 315 13.3.1 软件漏洞 31513.3.2 口令暴力破解 31513.3.3 SSH所不能防范的网络攻击 315 13.3.4 OpenSSH中可能安放有13.3.4 特洛伊木马 31513.4 提升SSH服务器的安全性 31613.4.1 升级旧版本 31613.4.2 使用xinetd模式运行OpenSSH 316 13.4.3 使用BlockHosts对抗暴力破解 317 13.4.4 使用TCP会绕程序 31713.4.5 管理SSH监听端口 31813.4.6 关闭Telnet服务 31913.4.7 禁止root用户登录SSH服务器 319 13.4.8 启用防火墙保护OpenSSH13.4.8 服务器 31913.4.9 使用Protocol 2 31913.4.10 不使用r系列命令 31913.4.11 修改配置文件 32013.5 如何安全应用SSH客户端 32113.5.1 安全应用Linux下的SSH13.5.1 客户端 32113.5.2 生成密钥对 32513.5.3 命令测试 32613.5.4 使用Windows SSH客户端登录13.5.4 OpenSSH服务器 32813.6 本章小结 334第14章Linux防火墙 33514.1 防火墙简介 33514.1.1 什么是防火墙 33514.1.2 防火墙的功能 33514.1.3 防火墙技术分类 33614.2 Linux 防火墙 33814.2.1 Linux防火墙的历史 33814.2.2 Netfilter/Iptables 系统是如何14.2.2 工作的 33914.2.3 Iptables的基础 34014.2.4 建立规则和链 34614.3 Iptables配置实战 35014.3.1 初试化配置方案 35014.3.2 Web服务器设置 35114.3.3 DNS服务器设置 35114.3.4 邮件服务器Sendmail设置 35114.3.5 不回应ICMP封包 35114.3.6 防止IP Spoofing 35114.3.7 防止网络扫描 35214.3.8 允许管理员以SSH方式连接到14.3.8 防火墙修改设定 35214.3.9 快速构架Linux个人防火墙 352 14.4 升级Iptables控制BT 35614.4.1 P2P应用现状 35714.4.2 下载软件 35714.4.3 安装 35714.4.4 测试 35714.4.5 使用 35914.5 本章小结 359第15章Linux网络环境下的VPN构建 360 15.1 VPN概述 36015.1.1 VPN定义 36015.1.2 VPN的功能 36115.1.3 VPN的分类 36115.1.4 VPN的隧道协议 36215.2 Linux下的主要VPN技术 36415.2.1 IPSec(Internet Protocol15.2.1 Security) 36415.2.2 PPP OVER SSH 36415.2.3 CIPE(Crypto IP15.2.3 Encapsulation) 36415.2.4 PPTP 36415.3 构建基于CIPE技术的15.3 Linux VPN 36515.3.1 CIPE概述 36515.3.2 使用Red Hat Linux 的网络管理15.3.2 工具来配置CIPE VPN 36615.3.3 通过配置文件配置CIPE VPN 369 15.4 构建基于PPTP技术的15.4 Linux VPN 37315.4.1 PPTP以及Poptop简介 37315.4.2 PPP简介 37315.4.3 在Linux2.4内核下安装配置15.4.3 PPTP服务器 37415.4.4 在Linux2.6内核下安装配置15.4.4 PPTP服务器 37815.4.5 Linux下PPTP客户端连接15.4.5 VPN服务器 37915.5 构建基于SSH VNC技术的15.5 Linux VPN 38215.5.1 VNC技术概述 38215.5.2 使用NHC+SSH建立Linux和15.5.2 Windows的安全隧道 38315.5.3 使用SSHTools实现Linux下15.5.3 远程VPN办公 38515.5.4 VNC服务器维护技巧 39015.6 构建基于IPSec技术的15.6 Linux VPN 39215.6.1 IPSec及IKE简介 39215.6.2 在RHEL 4.0配置IPSec 39215.7 本章小结 395第16章使用IDS保护Linux服务器 396 16.1 什么是IDS 39616.1.1 IDS定义 39616.1.2 IDS的工作流程 39616.1.3 IDS部署的位置 39716.1.4 IDS的功能 39816.1.5 IDS(入侵检测系统)模型 398 16.1.6 IDS分类 39916.2 Linux下配置基于主机的IDS 399 16.2.1 RPM包管理器作为一种IDS 399 16.2.2 其他基于主机的IDS 40016.2.3 安装配置Tripwire 40116.3 Linux下配置基于网络的IDS 403 16.3.1 什么是基于网络的IDS 40316.3.2 Snort简介 40416.4 Snort的安装配置 40416.4.1 配置IDS的网络拓扑结构 405 16.4.2 安装Snort 40616.4.3 建立Snort数据库 40616.4.4 安装配置ACID 40716.4.5 配置Apache服务器用户认证 407 16.4.6 建立Snort规则 40816.4.7 启动Apache和MySQL16.4.8 服务进程 40816.4.8 为Snort创建专用的用户和组16.4.8 来启动Snort 40816.4.9 使用Web浏览器监控Snort 409 16.5 建立分布式Snort入侵检测系统 40916.5.1 安装SnortCenter3 40916.5.2 修改配置文件 41016.5.3 snortcenter-agent下载配置步骤 410 16.5.4 完成配置 41016.6 本章小结 411第17章Linux网络监控策略 41317.1 安装配置MRTG监控Linux17.1 网络 41317.1.1 SNMP简介和MRTG监控过程 413 17.1.2 Linux下MRTG的安装与配置 414 17.1.3 建立MRTG监控中心 41517.1.4 MRTG软件的不足和RRDTool的17.1.4 对比 41617.2 安装配置NTOP监控Linux网络 417 17.2.1 P2P对于网络流量提出挑战 417 17.2.2 NTOP的安装 41917.2.3 软件使用方法 42217.3 NTOP的安全策略 42717.3.1 经常查看NTOP的进程和日志 428 17.3.2 进行Web访问认证 42817.3.3 加密连接NTOP 42917.3.4 NTOP使用技巧和总结 43017.4 本章小结 431第18章Linux常用安全工具 43218.1 使用SAINT执行安全审核 43218.1.1 什么是SAINT 43218.1.2 工作模式 43318.1.3 安装SAINT 43318.1.4 SAINT设置 43418.1.5 启动SAINT 43518.2 使用端口扫描软件Nmap 43918.2.1 Nmap简介 43918.2.2 使用Nmap 43918.2.3 nmap命令实例 43918.2.4 Nmap图形前端 44218.2.5 Nmap使用注意事项 44218.3 使用网络数据采集分析工具18.3 Tcpdump 44218.3.1 Tcpdump简介 44218.3.2 Tcpdump的安装 44318.3.3 Tcpdump的命令行选项 44318.3.4 Tcpdump的过滤表达式 44418.3.5 Tcpdump过滤数据包实例 445 18.3.6 Tcpdump的输出结果 44518.4 使用Ethereal分析网络数据 44718.4.1 Ethereal简介 44718.4.2 安装Ethereal 44718.4.3 使用Ethereal 44718.5 使用EtherApe分析网络流量 451 18.5.1 EtherApe简介 45118.5.2 EtherApe软件下载安装 45218.5.3 EtherApe软件使用方法 45218.6 使用GnuPGP进行数据加密 45418.6.1 GnuPGP简介 45418.6.2 GnuPGP安装 45418.6.3 生成密钥 45418.6.4 查看密钥 45518.6.5 公钥的使用 45518.6.6 GnuPGP应用实例(软件包18.6.6 签名验证) 45618.6.7 GnuPGP应用实例(在Mutt中18.6.7 使用GnuPG) 45618.7 其他安全工具简介 45618.7.1 密码分析工具John the ripper 456 18.7.2 系统管理工具sudo 45718.7.3 开放源代码风险评估工具18.7.3 Nessus 45718.7.4 网络瑞士军刀Netcat 45718.7.5 网络探测工具Hping2 45718.7.6 列出打开的文件命令工具LSOF 457 18.7.7 强大的无线嗅探器Kismet 45718.7.8 802.11 WEP密码破解工具18.7.8 AirSnort 45718.7.9 安全管理员的辅助工具SARA 458 18.7.10 高级的traceroute 工具18.7.10 Firewalk 45818.7.11 主动操作系统指纹识别工具18.7.11 XProbe2 45818.8 本章小结 458第19章防范嗅探器攻击和Linux病毒 459 19.1 防范嗅探器攻击 45919.1.1 嗅探器攻击原理 45919.1.2 嗅探器的检测技术 46019.1.3 嗅探器的安全防范 46119.2 Linux病毒的防范 46319.2.1 Linux病毒的历史 46319.2.2 Linux平台下的病毒分类 46419.2.3 Linux病毒的防治 46519.2.4 Linux防病毒软件 46519.2.5 安装配置f-prot反病毒软件 466 19.3 本章小结 474第20章Linux数据备份恢复技术 475 20.1 Linux备份恢复基础 47520.1.1 什么是备份 47520.1.2 备份的重要性 47620.2 Linux备份恢复策略 47620.2.1 备份前需考虑的因素 47620.2.2 备份介质的选择 47620.2.3 Linux备份策略 47820.2.4 确定要备份的内容 47920.2.5 Linux常用备份恢复命令 48020.3 Linux常用备份恢复工具 48520.3.1 Xtar 48620.3.2 Kdat 48720.3.3 Taper 48720.3.4 Arkeia 48820.3.5 Ghost for Linux 48920.3.6 mkCDrec 49020.3.7 NeroLINUX 49120.3.8 K3b 49220.3.9 KOnCD 49320.3.10 CD Creator 49320.3.11 X-CD-Roast 49420.3.12 webCDcreator 49520.3.13 rsync 49620.3.14 mirrordir 49620.3.15 partimage 49620.3.16 dvdrecord 49720.3.17 DVD+RW-Tools 49820.4 Linux备份恢复实例 49920.4.1 用mirrordir做硬盘分区镜像 499 20.4.2 使用partimage备份恢复20.4.2 Linux分区 50020.4.3 Linux异构网络中共享光盘刻录 509 20.5 本章小结 522附录A使用Linux帮助信息 523附录B Linux用户和用户组管理命令 534 附录C Linux文件处理命令 547附录D Linux网络设备管理命令 569附录E Linux进程管理命令 584附录F Linux磁盘管理维护命令 594附录G Linux设备管理命令 606附录H Linux其他常用命令 616。

linux 堡垒机用户管理策略

linux 堡垒机用户管理策略Linux 堡垒机(Jump Server)是一种用于远程访问管理的安全工具,它允许管理员通过一个集中的平台管理多个Linux 服务器。

用户管理策略是Linux 堡垒机的一个重要组成部分,它规定了如何对用户进行授权和管理,以确保只有经过授权的用户能够访问相应的服务器资源。

下面将用2500字详细介绍Linux 堡垒机的用户管理策略。

一、用户认证与授权Linux 堡垒机支持多种认证方式,包括本地认证、LDAP 认证、Radius 认证等。

用户认证是用户在登录堡垒机时提供用户名和密码等身份信息的步骤。

在经过认证后,用户将被授予访问特定服务器的权限。

1. 认证方式(1)本地认证:堡垒机支持使用本地用户进行认证。

管理员可以在堡垒机上创建用户,并为用户分配相应的权限。

(2)LDAP 认证:堡垒机可以通过LDAP(轻量级目录访问协议)与企业的用户目录同步,实现单点登录。

用户只需在LDAP 服务器上进行一次认证,即可访问所有授权的服务器资源。

(3)Radius 认证:Radius 是一种远程认证协议,它可以将用户的认证信息存储在Radius 服务器上。

堡垒机与Radius 服务器进行通信,对用户进行认证和授权。

2. 授权策略(1)基于用户角色的授权:堡垒机可以将用户分配到不同的角色中,每个角色具有不同的权限。

例如,管理员角色可以访问所有服务器,而普通用户角色只能访问其所属的服务器。

(2)基于服务器的授权:堡垒机可以针对每个服务器进行单独的授权,指定哪些用户可以访问该服务器。

(3)基于命令的授权:堡垒机可以授权用户只能执行特定的命令,以限制用户的操作范围。

二、会话管理会话管理是指对用户与堡垒机之间的交互过程进行管理。

通过会话管理,管理员可以监控、记录和审计用户的操作行为,提高安全性。

1. 会话记录:堡垒机可以记录用户的会话历史记录,包括登录时间、登出时间、执行的命令等。

这些记录可以用于审计和排查问题。

Linux操作系统下的权限管理

Linux操作系统下的权限管理随着信息技术的发展,计算机操作系统在我们的日常生活中起着至关重要的作用。

在诸多的操作系统中,Linux以其稳定性和灵活性成为了广大用户和企业的首选。

然而,正因为其开放性和高度可定制性,Linux的权限管理也显得尤为重要。

本文将介绍Linux操作系统下的权限管理方法,包括用户权限管理、文件权限管理和程序权限管理。

一、用户权限管理1. 用户的分类在Linux系统中,用户被分为两类:超级用户(root)和普通用户。

超级用户root拥有系统的最高权限,可以对整个系统进行管理和操作;普通用户则只能在自己的主目录以及经过授权的目录下进行操作。

2. 添加和删除用户在Linux系统中,使用“useradd”命令可添加新用户,使用“userdel”命令可删除用户。

添加用户时,需指定其用户名、用户ID以及所属的用户组等信息;删除用户时,需慎重操作,以免误删重要数据。

3. 用户密码管理为了保证系统的安全性,用户需要设置密码进行登录。

在Linux系统中,使用“passwd”命令可修改用户密码,要求密码强度必须符合系统设定的规则。

此外,定期修改密码也是一种良好的安全习惯。

4. 用户组管理为了方便管理用户,Linux系统中引入了用户组的概念。

用户可以属于一个或多个用户组,而用户组再与权限进行关联。

通过“groupadd”命令可创建新的用户组,“groupmod”命令可修改用户组属性,“groupdel”命令可删除用户组。

二、文件权限管理在Linux系统中,一切皆文件。

对于文件和目录的访问权限是Linux系统中最常见的权限控制。

文件权限包括读(r)、写(w)和执行(x)三种权限,可分为所有者权限、用户组权限和其他用户权限三个层次。

1. 权限符号表示在Linux系统中,使用符号表示文件的权限。

例如,-rwxr-xr-- 表示文件所有者拥有读、写和执行权限,用户组拥有读和执行权限,其他用户只有读权限。

linux操作系统实验电子教案文档

Linux操作系统实验-电子教案文档第一章:Linux操作系统简介1.1 课程目标了解Linux操作系统的起源与发展掌握Linux操作系统的特点与优势了解Linux操作系统的应用领域1.2 教学内容Linux操作系统的起源与发展历程Linux操作系统的特点与优势Linux操作系统的应用领域1.3 教学方法讲解与演示相结合学生跟随操作实践1.4 教学资源PowerPoint课件Linux操作系统实例1.5 教学评估课堂问答操作实践第二章:Linux操作系统安装2.1 课程目标掌握Linux操作系统的安装方法熟悉Linux操作系统的安装流程2.2 教学内容Linux操作系统的安装方法Linux操作系统的安装流程2.3 教学方法讲解与演示相结合学生跟随操作实践2.4 教学资源PowerPoint课件Linux操作系统安装光盘或U盘2.5 教学评估课堂问答操作实践第三章:Linux操作系统基本操作3.1 课程目标掌握Linux操作系统的桌面环境熟悉Linux操作系统的常用命令3.2 教学内容Linux操作系统的桌面环境Linux操作系统的常用命令3.3 教学方法讲解与演示相结合学生跟随操作实践3.4 教学资源PowerPoint课件Linux操作系统实例3.5 教学评估课堂问答操作实践第四章:Linux操作系统文件管理4.1 课程目标掌握Linux操作系统的文件管理方法熟悉Linux操作系统的文件权限管理4.2 教学内容Linux操作系统的文件管理方法Linux操作系统的文件权限管理4.3 教学方法讲解与演示相结合学生跟随操作实践4.4 教学资源PowerPoint课件Linux操作系统实例4.5 教学评估课堂问答操作实践第五章:Linux操作系统软件管理5.1 课程目标掌握Linux操作系统的软件安装与卸载方法熟悉Linux操作系统的软件管理工具5.2 教学内容Linux操作系统的软件安装与卸载方法Linux操作系统的软件管理工具5.3 教学方法讲解与演示相结合学生跟随操作实践5.4 教学资源PowerPoint课件Linux操作系统实例5.5 教学评估课堂问答操作实践第六章:Linux操作系统文本处理6.1 课程目标掌握Linux系统中文本处理工具的使用熟悉文本编辑、查看和搜索命令6.2 教学内容文本编辑工具:Vim、Nano的使用查看文件内容:cat, less, more命令文本搜索工具:grep命令6.3 教学方法讲解与演示相结合学生跟随操作实践6.4 教学资源PowerPoint课件Linux操作系统实例6.5 教学评估课堂问答操作实践第七章:Linux操作系统网络配置7.1 课程目标学会配置Linux操作系统的网络settings 掌握基本的网络命令和网络服务配置7.2 教学内容网络配置文件介绍配置网络接口网络测试命令:ping, traceroute等配置DNS、代理等7.3 教学方法讲解与演示相结合学生跟随操作实践7.4 教学资源PowerPoint课件Linux操作系统实例7.5 教学评估课堂问答操作实践第八章:Linux操作系统权限与用户管理8.1 课程目标理解Linux用户和组的管理学会设置文件和目录权限8.2 教学内容用户和组的创建、删除与管理文件权限的查看与设置:chmod, chown命令特殊权限:setuid, setgid等8.3 教学方法讲解与演示相结合学生跟随操作实践8.4 教学资源PowerPoint课件Linux操作系统实例8.5 教学评估课堂问答操作实践第九章:Linux操作系统磁盘管理9.1 课程目标学会使用Linux磁盘管理工具了解Linux文件系统类型9.2 教学内容磁盘分区:fdisk, parted命令文件系统格式化与挂载磁盘空间使用情况监控逻辑卷管理(LVM)简介9.3 教学方法讲解与演示相结合学生跟随操作实践9.4 教学资源PowerPoint课件Linux操作系统实例9.5 教学评估课堂问答操作实践第十章:Linux操作系统shell脚本编程10.1 课程目标掌握Linux shell脚本的基本编写方法学会使用shell脚本自动化任务10.2 教学内容shell脚本基础:变量、循环、条件判断常用shell脚本命令组合脚本的执行方式实战:编写简单的shell脚本10.3 教学方法讲解与演示相结合学生跟随操作实践10.4 教学资源PowerPoint课件Linux操作系统实例10.5 教学评估课堂问答操作实践第十一章:Linux操作系统高级网络配置11.1 课程目标学会配置Linux操作系统的高级网络功能掌握网络服务配置和管理11.2 教学内容配置防火墙:iptables命令配置SSH服务配置NFS服务配置Apache、Nginx服务器11.3 教学方法讲解与演示相结合学生跟随操作实践11.4 教学资源PowerPoint课件Linux操作系统实例11.5 教学评估课堂问答操作实践第十二章:Linux操作系统故障排除与维护12.1 课程目标学会诊断和解决Linux操作系统常见问题掌握系统的日常维护和优化方法12.2 教学内容系统日志分析:/var/log目录常见问题诊断与解决系统性能监控与优化实战:系统故障排除案例分析12.3 教学方法讲解与演示相结合学生跟随操作实践12.4 教学资源PowerPoint课件Linux操作系统实例12.5 教学评估课堂问答操作实践第十三章:Linux操作系统安全基础13.1 课程目标理解Linux操作系统的安全概念学会使用Linux安全工具13.2 教学内容Linux安全基础概念文件系统安全:chroot, suid等用户权限管理安全审计:auditd配置安全工具:selinux, apparmor等13.3 教学方法讲解与演示相结合学生跟随操作实践13.4 教学资源PowerPoint课件Linux操作系统实例13.5 教学评估课堂问答操作实践第十四章:Linux操作系统备份与恢复14.1 课程目标学会使用Linux备份和恢复工具理解数据保护的重要性14.2 教学内容备份策略与工具:tar, cpio, rsync等磁盘阵列管理:RD简介实战:系统备份与恢复操作14.3 教学方法讲解与演示相结合学生跟随操作实践14.4 教学资源PowerPoint课件Linux操作系统实例14.5 教学评估课堂问答操作实践第十五章:Linux操作系统项目实践15.1 课程目标综合运用所学知识完成一个Linux操作系统项目培养学生的实际操作能力和问题解决能力15.2 教学内容项目设计:根据实际需求设计Linux系统配置项目实施:在Linux系统中实施配置更改项目评估:评估项目结果和性能15.3 教学方法学生自主设计项目教师指导与评估15.4 教学资源项目案例库Linux操作系统实例15.5 教学评估项目报告项目演示和评估重点和难点解析重点:Linux操作系统的起源与发展Linux操作系统的特点与优势Linux操作系统的应用领域Linux操作系统的安装方法与流程Linux操作系统的桌面环境与常用命令Linux操作系统的文件管理方法与文件权限管理Linux操作系统的软件安装与卸载方法Linux操作系统的文本处理工具使用Linux操作系统的网络配置与管理Linux操作系统的权限与用户管理Linux操作系统的磁盘管理与逻辑卷管理Linux操作系统的shell脚本编程Linux操作系统的高级网络配置Linux操作系统的故障排除与维护Linux操作系统的安全基础Linux操作系统的备份与恢复Linux操作系统的项目实践难点:Linux操作系统的安装过程中可能遇到的依赖性问题理解并熟练运用文本处理工具的高级功能Linux操作系统的网络配置中高级路由和网络安全设置权限与用户管理中的特殊权限设置磁盘管理中的逻辑卷管理(LVM)配置shell脚本编程中的条件判断和循环结构高级网络配置中的防火墙规则编写故障排除与维护中的系统日志分析安全基础中的安全策略制定备份与恢复中的数据同步和灾难恢复项目实践中的需求分析与系统优化这些重点和难点构成了Linux操作系统实验课程的核心知识体系,学生在学习过程中需要重点关注并反复实践这些内容。

操作系统实验一

操作系统实验一As a person, we must have independent thoughts and personality.本科实验报告操作系统课程名称:学号:姓名:专业:班级:指导教师:课内实验目录及成绩信息技术学院实验(实验一)1 实验名称:基本shell命令及用户管理2 实验目的掌握安装Linux操作系统的方法。

掌握Linux操作系统的基本配置。

了解GNOME桌面环境。

掌握基本shell命令的使用。

3 实验准备下载VMware Workstation虚拟机软件(版本不限)。

准备Linux操作系统的安装源(内核版本和发行版本均不限)。

注:实验准备、实验内容和作为回家作业布置,同学们利用课余时间可在私人计算机上完成。

4 实验要求、步骤及结果安装虚拟机软件。

【操作要求】安装VMware Workstation虚拟机软件,并填写以下4.1.1和的内容。

4.1.1【VMware Workstation虚拟机版本号】4.1.2【主要配置参数】安装Linux操作系统。

【操作要求】安装Linux操作系统,版本不限。

Linux发行版本:Linux内核版本:【主要操作步骤:包括分区情况】1、创建一台虚拟机安装操作系统时客户机操作系统选择Linux2、修改虚拟机的安装路径。

3、建一个新的虚拟磁盘,磁盘的空间20GB,并且将单个文件存储虚拟磁盘。

4、设置分区完毕,安装虚拟机了解Linux操作系统的桌面环境之一GNOME。

【操作要求】查看桌面图标,查看主菜单,查看个人用户主目录等个人使用环境。

【操作步骤1】桌面图标【操作步骤2】主菜单【操作步骤3】个人用户主目录【操作步骤4】启动字符终端【操作步骤5】注销[root@localhost~]# exit【操作步骤6】重启系统[root@localhost~]# reboot【操作步骤7】关闭[root@localhost~]# halt【回答问题】简述Windows桌面环境与Linux桌面环境的主要区别。

如何在Linux上配置防火墙和网络安全策略

如何在Linux上配置防火墙和网络安全策略在当今信息时代,网络安全问题日益突出,为了保护服务器和网络环境的安全,配置防火墙和网络安全策略成为了必不可少的环节。

Linux系统作为一个常用的服务器操作系统,其自带的防火墙工具和丰富的网络安全策略使其成为一种理想的选择。

本文将介绍如何在Linux上配置防火墙和网络安全策略,以提升系统和网络的安全性。

一、防火墙的基本概念与原理防火墙是一种位于网络和主机之间的安全设施,它根据事先设置的策略来过滤和管理网络流量,阻止潜在的风险和威胁。

防火墙可以分为软件防火墙和硬件防火墙两种类型,本文主要介绍软件防火墙的配置。

软件防火墙主要通过三种方式进行策略设置和流量过滤:包过滤、状态检测和代理服务。

包过滤是根据源IP地址、目标IP地址、端口号等信息对数据包进行检查和过滤。

状态检测是通过跟踪网络连接的状态,只允许符合特定状态的数据包通过。

代理服务则是将内部网络与外部网络隔离,通过代理服务器转发请求和响应来提供网络服务。

二、Linux防火墙工具iptables的使用iptables是目前Linux系统中最常用的防火墙工具,它通过命令行或配置文件的方式进行设置和管理。

下面将介绍iptables的基本使用方法。

1. 查看和管理iptables规则要查看当前的iptables规则,可以使用以下命令:```sudo iptables -L```这将显示当前的防火墙规则,包括过滤规则和网络地址转换(NAT)规则。

要添加、修改或删除规则,可以使用不同的参数和选项组合,具体可以通过man手册来查看。

2. 设置允许或拒绝特定端口的访问iptables可以通过设置不同的策略来控制特定端口的访问。

例如,要允许SSH(端口22)的访问,可以使用以下命令:```sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT```该命令将添加一个规则,允许TCP协议的22端口的访问通过输入链。

Linux服务器安全策略详解

Linux服务器安全策略详解21世纪IT人才网热门招聘职位网络工程师高级网络工程师布线工程师网络维护工程师硬件工程师IT工程师上海英孚教育急聘系统管理员初级程序员软件开发工程师数据库工程师高级项目经理界面设计经理IT专家网曹江华2009-5-14 保存本文推荐给好友收藏本页欢迎进入Linux社区论坛,与200万技术人员互动交流 >>进入第一章 Linux网络基础与Linux服务器的安全威胁1.1 Linux网络基础1.1.1 Linux网络结构的特点【IT专家网独家】Linux在服务器领域已经非常成熟,其影响力日趋增大。

Linux的网络服务功能非常强大,但是由于Linux的桌面应用和Windows相比还有一定差距,除了一些Linux专门实验室之外,大多数企业在应用Linux系统时,往往是Linux和Windows(或UNIX)等操作系统共存形成的异构网络。

在一个网络系统中,操作系统的地位是非常重要的。

Linux网络操作系统以高效性和灵活性而著称。

它能够在PC上实现全部的UNIX特性,具有多任务、多用户的特点。

Linux的组网能力非常强大,它的TCP/IP代码是最高级的。

Linux 不仅提供了对当前的TCP/IP协议的完全支持,也包括了对下一代Internet协议IPv6的支持。

Linux内核还包括了IP防火墙代码、IP防伪、IP服务质量控制及许多安全特性。

Linux的网络实现是模仿FreeBSD的,它支持FreeBSD的带有扩展的Sockets(套接字)和TCP/IP协议。

它支持两个主机间的网络连接和Sockets 通信模型,实现了两种类型的Sockets:BSD Sockets和INET Sockets。

它为不同的通信模型提供了两种传输协议,即不可靠的、基于消息的UDP传输协议和可靠的、基于流的TCP传输协议,并且都是在IP网际协议上实现的。

INET Sockets 是在以上两个协议及IP网际协议之上实现的,它们之间的关系如图1-1所示。

实验一 Linux基本命令的使用实验报告

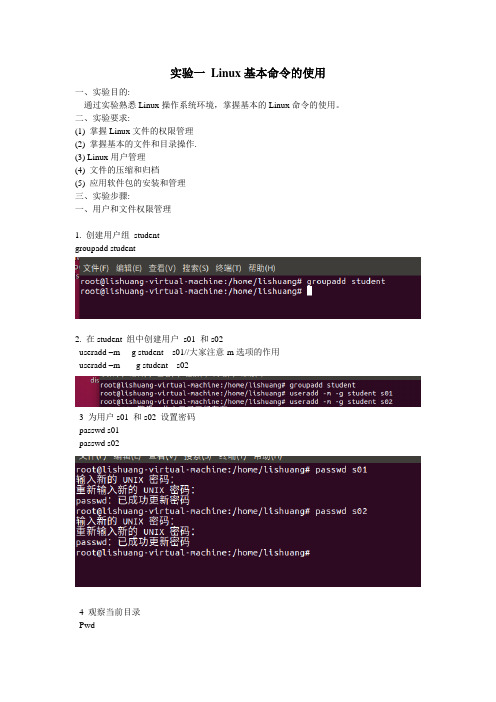

实验一Linux基本命令的使用一、实验目的:通过实验熟悉Linux操作系统环境,掌握基本的Linux命令的使用。

二、实验要求:(1) 掌握Linux文件的权限管理(2) 掌握基本的文件和目录操作.(3) Linux用户管理(4) 文件的压缩和归档(5) 应用软件包的安装和管理三、实验步骤:一、用户和文件权限管理1. 创建用户组studentgroupadd student2. 在student 组中创建用户s01 和s02useradd –m -g student s01//大家注意-m选项的作用useradd –m -g student s023 为用户s01 和s02 设置密码passwd s01passwd s024 观察当前目录Pwd5 退到根目录cd /6 观察文件的详细属性ls -l7 查看文本文件cat /etc/fstab8 使用s01用户重新登录login s019 观察当前目录pwd10 返回上一级cd ..11 观察目录权限ls -l12 用s02 登录login s02确认s02能否进入/home/s0113 由用户s01修改目录/home/s01的用户组权限chmod g+rwx /home/s01 // 允许其他用户s02 访问/home/s01 的内容14 再次s02 登录观察s02是否能够访问/home/s01二文件归档和软件包的安装1. 插入usb盘, 挂载usbmount /dev/sdx /mnt //大家注意usb盘应该是第几个sd。

2. cd /mnt3. 拷贝Linux内核和mtool应用软件包cp4. 解压Linux内核tar5. 安装mtool 应用软件包rpm -ihv注意:文件归档和软件包的安装根据实际情况选作。

另外有些命令比如groupadd, useradd, passwd, mount等要求超级用户的权限。

浅谈Linux系统的安全策略

在网络 安全 问题越来越严重 的今 天 ,采用—个 安全性较 好的网 络操作 系统 ,确保 系统安全稳定 的运转 ,就 成为—个现实 的课题 。 本文对此进行一些分析和探讨 。

1 Un x 基本 安 全机 制 u的

11 Ln x . iu 的文 件 系统 权 限

2 Ln x 账 户 管 理 iu 的

件。i t nd e 在某些端 口上守侯 ,准备提供必 要的服 务。如果某人开发 出一个特 殊的i t守护程序 ,这里就 存在一个 安全隐患。所 以管理 nd e 员应 当 在 i t. n ̄ 件 中 注 释 掉 那 些 永 不 会 用 到 的服 务 ( : n d of e c 如 eh 、gpe、r 、r g 、rxc tk i gr ) co ohr s l i ee、n l、f e 。注释 除 非绝 h on a n -  ̄

对需要 , 你一 定要注 释掉r 、r g 和r e ,用更 为安全的s 来代 s li e c h on x s h 替 t nt ee l ,然后 杀掉l t nd e 进程 。这样i t nd e 不再 监控机 器上 的守护程

“ 使用”必然意味着 “ 登录”。帐户管理的全部工作就是使用 诸如 u r d、 cs 等命令来配置 L u sa ed hh i x帐户, n 以便于 由同部门开发 人员 多数的用 户群使用。/c a w e / s d是 L u 管理员的关注重点 。 tp s ix n 2 清除 /t ps d的 大部分 内容 . 1 e /aw c s 出于历 史原因 ,大多数 电子邮件 服务 器 、We 服 务器 、 件 b 文 服务器等 ,部用 /c as d e , s 管理 它们 的用 户访 问。这 通常 部 是一 tp w 个错 误。因为e /a w 赋 予用户以更大 的访问权。管理员必 须将 t ps d e s

Linux操作系统的安全策略及相关知识

Linux操作系统的安全策略及相关知识推荐文章Linux操作系统基本概念知识热度:操作系统考试部分知识点总结热度:操作系统面试知识点大全介绍热度: Linux操作系统的简单介绍及相关知识热度: Linux操作系统的基础知识大全热度:Linux操作系统同样会受到很多网络病毒攻击。

下面由店铺为大家整理了Linux操作系统的安全策略及相关知识,希望对大家有帮助!Linux操作系统的安全策略及相关知识1. Linux系统的基本安全机制介绍1.1 Linux系统的用户帐号用户帐号是用户的身份标志,由用户名和口令组成。

用户名存放在/etc/passwd文件中,口令以加密的形式存放在/etc/shadow文件中。

在正常情况下,这些口令和其他信息由操作系统保护,能够对其进行访问的只能是超级用户(root)和操作系统的一些应用程序。

但是如果配置不当或在一些系统运行出错的情况下,这些信息很可能被非法用户得到,带来安全隐患。

1.2 Linux的文件系统权限Linux文件系统的安全如同其它系统一样主要是通过设置文件的权限来实现的。

每一个Linux的文件或目录,都有3组属性,分别定义文件或目录的所有者,用户组和其他人的使用权限,主要有只读,可写,可执行,允许SUID,允许SGID等。

在这里我们需要注意,权限为SUlD和SGID的可执行文件,在程序运行过程中,会给进程赋予所有者的权限,非法用户很容易发现这种情况,如果加以利用就会给系统造成极大危害。

1.3 Linux的系统日志文件Linux的日志文件用来记录整个操作系统使用状况。

下面介绍一下几个重要的系统日志文件:a. /var/log/1astlog文件。

此文件中记录最后登录系统的用户登录时间,是否登录成功等信息。

管理员登录后可以用lastlog命令查看文件中记录的所用帐号的最后登录时问,再与自己的用机记录对比一下就可以发现该帐弓是否被非法用户盗用。

b. /var/log/secure文件。

Linux服务器安全策略详解

1.2.1 Linux 的 TCP/IP 网络配置文件.7 1.2.2 网络配置工具 .............................7 1.2.3 配置网络接口 .............................9 1.3 分级解析对 LINUX 服务器的攻击 ... 14 1.3.1 攻击者使用什么操作系统........15 1.3.2 典型的攻击者有什么特征........15 1.3.3 攻击者典型的目标是什么........15 1.3.4 实施攻击的原因是什么 ...........15 1.3.5 攻击级别 ...................................16 1.3.6 反击措施 ...................................18 1.4 开源软件网络安全概述..................... 19 1.5 本章小结 ............................................... 21

1.1 LINUX 网络基础 ..................................... 1 1.1.1 Linux 网络结构的特点...............1

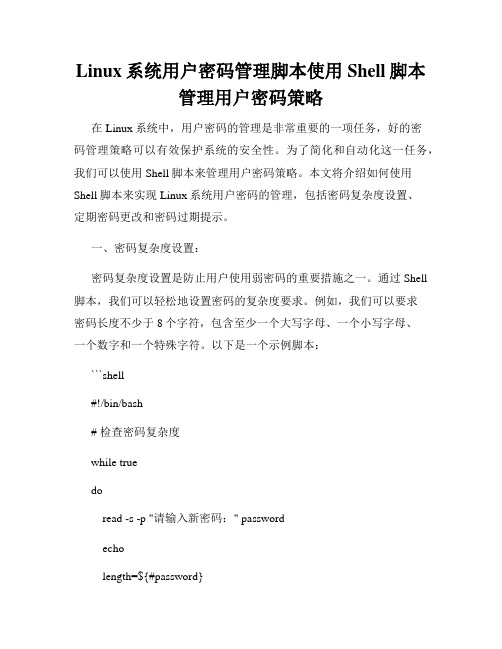

Linux系统用户密码管理脚本使用Shell脚本管理用户密码策略

Linux系统用户密码管理脚本使用Shell脚本管理用户密码策略在Linux系统中,用户密码的管理是非常重要的一项任务,好的密码管理策略可以有效保护系统的安全性。

为了简化和自动化这一任务,我们可以使用Shell脚本来管理用户密码策略。

本文将介绍如何使用Shell脚本来实现Linux系统用户密码的管理,包括密码复杂度设置、定期密码更改和密码过期提示。

一、密码复杂度设置:密码复杂度设置是防止用户使用弱密码的重要措施之一。

通过Shell 脚本,我们可以轻松地设置密码的复杂度要求。

例如,我们可以要求密码长度不少于8个字符,包含至少一个大写字母、一个小写字母、一个数字和一个特殊字符。

以下是一个示例脚本:```shell#!/bin/bash# 检查密码复杂度while truedoread -s -p "请输入新密码:" passwordecholength=${#password}if [[ $length -lt 8 || !($password =~ [A-Z]) || !($password =~ [a-z])|| !($password =~ [0-9]) || !($password =~ [\!\@\#\$\%\^\&\*\(\)\_\+\-\=]) ]]; thenecho "密码不符合复杂度要求,请重新输入!"continuefibreakdone# 设置新密码echo "设置成功!"```以上示例脚本将要求用户输入新密码,并根据预设的复杂度要求进行检查。

只有当密码符合要求时,用户才能成功设置密码。

二、定期密码更改:定期更改密码是一种常用的安全措施,可以降低密码被破解的风险。

通过Shell脚本,我们可以自动化执行定期密码更改的任务。

以下是一个示例脚本:```shell#!/bin/bash# 获取当前用户current_user=$(whoami)# 生成新密码new_password=$(openssl rand -base64 12)# 更新密码echo -e "$new_password\n$new_password" | passwd $current_user# 显示新密码echo "您的新密码是:$new_password"```以上示例脚本会在当前用户登录后执行密码更改操作。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

操作系统安全Operating System Security

Linux系统安全实验讲义

2013年12版本

实验一:Linux用户管理与安全策略1实验目的

●通过实验熟悉Linux 环境下的用户操作管理;

●了解PAM工作原理和配置方法;

●掌握Linux 操作系统中常用用户安全策略配置;

2实验原理

2.1用户与用户组的基本体系

●Linux提供了安全的用户名和口令文件保护以及强大的口令设置规

则,并对用户和用户组的权限进行细粒度的划分。

●Linux 系统的用户和用户组的信息分别保存在

⏹/etc/shadow

⏹/etc/passwd

⏹/etc/group

⏹/etc/gshadow 等几个文件中,

●/etc/passwd文件是系统用户认证访问权限的第一个文件。

文件的行格式如下:

login_name:password:uid:gid:user info: home_directory:default_shell

⏹其中:

⏹login_name:用户帐户,可以用1~8个字符表示,区分大小写,

避免使用数字开头;

⏹password:加密后的用户登录系统的密码;

⏹uid:系统指定给每个用户的唯一数值,即用户标识符,32位系统

中标识符在0~60 000之间。

;

⏹gid:用户组标识;

⏹user info:用户注释信息(如用户身份、电话号码、特性等);

⏹home_directory:用户的主目录(家目录);

⏹default_shell:用户登录系统时默认执行的Shell程序,通常为

/bin/sh,表示执行Bourne Shell。

如果是Korn Shell则用

/usr/bin/ksh。

如果是C Shell则用/usr/bin/csh。

如果是TC Shell

则用/usr/bin/tcsh(较少使用)。

如果是Bash Shell则用

/usr/bin/bash(Linux系统)

特别说明:

Linux 系统支持以命令行或窗口方式管理用户和用户组,本实验要求使用命令行方式实现,窗口方式为学生自行了解和掌握内容。

2.2PAM安全验证机制

详见课程讲义和教学课件

3课堂实验内容

3.1用户账户的基本管理

3.1.1查看和添加账户

1.用useradd 命令新建名为test1的新账户,并查看shadow和passwd文件

变化

# cat /etc/passwd

# useradd test1

# cat /etc/passwd

[ root@localhost root ] # cat /etc/shadow

2.切换到新建的test1账户,检查相关文件的权限设置,尝试创建新用户$ cat /etc/passwd

$ su test1

$ cat /etc/shadow

$ useradd test_a

3.1.2设置和更改密码

1.尝试test1为自己修改密码

$ passwd

2.使用root为账户test1 添加或修改密码:

#passwd test1

3.1.3建立用户组

1.建立名为testgroup1 的用户组

#cat /etc/group

# groupadd testgroup1

#cat /etc/group

2.将新建的用户组更名为testgroup

# groupmod -n testgroup testgroup1

3.将用户加入到新建的组testgroup中,观察文件变化

#cat /etc/passwd

# gpasswd -a test1 testgroup

# adduser test2 -g testgroup

#cat /etc/passwd

3.1.4*账户管理(不必须要求)

1.了解chage命令

# chage –m 0 -M 90 –E 0 -W 10 test1

上述命令强制用户test1首次登录时更改口令,同时还强制该用户以后每90 天更改一次口令,并提前10 天提示。

3.1.5账户的禁用与恢复

1.注销root登陆,回到x-window 登陆界面

2.使用test1登陆系统

3.切换到root登录系统

4.锁定用户test1

# passwd -l test1

5.再次注销root登陆,回到x-window 登陆界面使用test1登陆系统

6.切换到root登录系统,解锁账户test1

# passwd –u test2

7.注销root登陆,回到x-window 登陆界面,使用test1登陆系统

3.2系统的账号安全策略

3.2.1设置密码长度要求

1.创建用户,用户名学生拼音全拼如gouxu,每名位同学用户不一样;

1.通过root编辑/etc/pam.d/system-auth文件,设置最小密码长度策略

password requisite pam_cracklib.so try_first_pass retry=3

为

password requisite pam_cracklib.so try_first_pass retry=3 minlen=8

2.使用先前成功登陆的用户gouxu,修改低于最低要求长度(8位)的密码1

3.为用户gouxu,修改超过最低要求长度(8位)的密码2,并记录密码2 3.2.2控制密码的复杂度

1.为用户gouxu,修改超过最低要求长度(8位)新密码密码3,并记录密码3

2.通过编辑/etc/pam.d/system-auth文件,在

password requisite 行加入ucredit=-1 difok=3

3.切换到gouxu用户,修改用户密码超过8位,但不含任何大写字母

4.修改用户密码超过8位,但和先前密码重复内容超过3位

5.切换到gouxu用户,修改用户密码超过8位,密码含一个大写字母

6.记录系统提示

3.2.3删除用户和用户组

1.删除所有课堂实验部分新建用户test1 和test1

2.删除新建的用户组testgroup

4课后实验内容

1.按照下表创建用户,为实验二提供基础用户环境

2.尝试利用pam机制,在课堂实验成功基础上,实现用户密码策略:

a)禁止使用过去5次用的任何密码

b)最多允许用户密码输入错误2次

c)超过2次账户被锁定

5报告与成果要求

1.过程记录系统提示,关键界面一律使用截屏,附图实验报告操作;

2.出现异常或不成功的操作,需要分析原因并在实验室报告记录;

3.鼓励同学就pam机制做深入分析与学习;

4.报告用word编辑,email或打印提交均可;。