配置DHCP Snooping的实验

华为S3700-DHCP-Snooping配置

1.S3700 DHCP Snooping 配置1.1配置防止DHCP Server 仿冒者的攻击防止DHCP Server 仿冒者攻击的基本配置过程,包括配置信任接口、配置DHCPReply 报文丢弃告警功能。

#dhcp enabledhcp snooping enabledhcp server detect#interface GigabitEthernet0/0/1dhcp snooping enabledhcp snooping trusted#interface GigabitEthernet0/0/2dhcp snooping enabledhcp snooping alarm untrust-reply enabledhcp snooping alarm untrust-reply threshold 120在端口下配置dhcp snooping 后默认成为untrusted端口1.2配置防止改变CHADDR 值的DoS 攻击示例如果攻击者改变的不是数据帧头部的源MAC,而是通过改变DHCP 报文中的CHADDR (Client Hardware Address)值来不断申请IP 地址,而S3700 仅根据数据帧头部的源MAC 来判断该报文是否合法,那么MAC 地址限制不能完全起作用,这样的攻击报文还是可以被正常转发。

为了避免受到攻击者改变CHADDR 值的攻击,可以在S3700 上配置DHCP Snooping 功能,检查DHCP Request 报文中CHADDR 字段。

如果该字段跟数据帧头部的源MAC 相匹配,转发报文;否则,丢弃报文Switch 应用在用户网络和ISP 的二层网络之间,为防止攻击者通过改变CHADDR 值进行DoS 攻击,要求在Switch 上应用DHCP Snooping 功能。

检查DHCPRequest 报文中CHADDR 字段,如果该字段跟数据帧头部的源MAC 相匹配,便转发报文;否则丢弃报文。

华为交换机DHCPsnooping配置教程

华为交换机DHCP snooping配置教程DHCP Snooping是一种DHCP平安特性,在配置DHCP Snooping各平安功能之前需首先使能DHCP Snooping功能。

使能DHCP Snooping功能的顺序是先使能全局下的DHCP Snooping功能,再使能接口或VLAN下的DHCP Snooping功能。

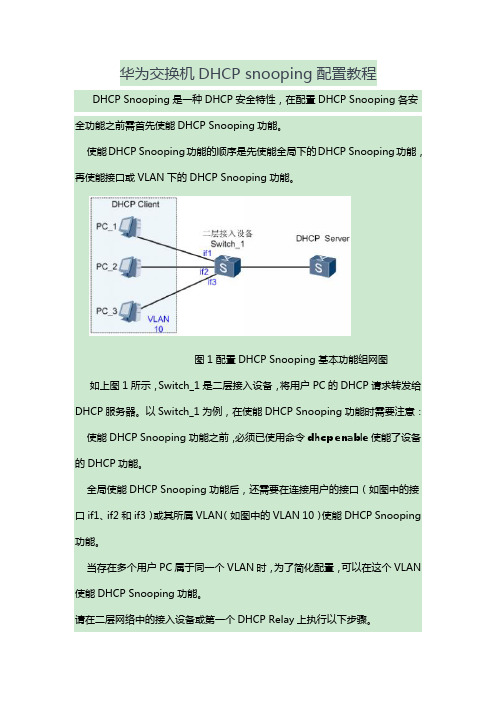

图1配置DHCP Snooping根本功能组网图如上图1所示,Switch_1是二层接入设备,将用户PC的DHCP请求转发给DHCP 效劳器。

以Switch_1为例,在使能DHCP Snooping功能时需要注意:使能DHCP Snooping功能之前,必须已使用命令dhcp enable使能了设备的DHCP功能。

全局使能DHCP Snooping功能后,还需要在连接用户的接口〔如图中的接口if1、if2和if3〕或其所属VLAN〔如图中的VLAN 10〕使能DHCP Snooping功能。

当存在多个用户PC属于同一个VLAN时,为了简化配置,可以在这个VLAN 使能DHCP Snooping功能。

请在二层网络中的接入设备或第一个DHCP Relay上执行以下步骤。

1、使能DHCP Snooping功能[Huawei]dhcp snooping enable ?ipv4DHCPv4 Snoopingipv6DHCPv6 Snoopingvlan Virtual LAN<cr>或[Huawei]dhcp snooping over-vpls enable#使能设备在VPLS网络中的DHCP Snooping功能或[Huawei-vlan2]dhcp snooping enable[Huawei-GigabitEthernet0/0/3]dhcp snooping enable2、配置接口信任状态[Huawei-GigabitEthernet0/0/2]dhcp snooping trusted或[Huawei-vlan3]dhcp snooping trusted interface GigabitEthernet 0/0/63、去使能DHCP Snooping用户位置迁移功能在移动应用场景中,假设某一用户由接口A上线后,切换到接口B重新上线,用户将发送DHCP Discover报文申请IP地址。

DHCP snooping

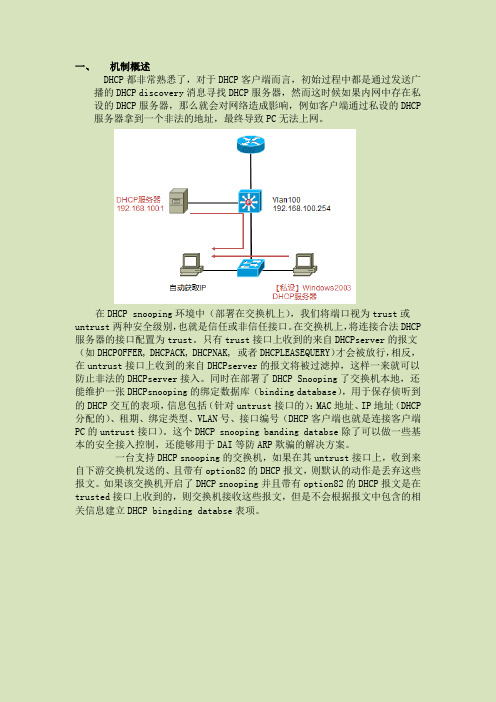

一、机制概述DHCP都非常熟悉了,对于DHCP客户端而言,初始过程中都是通过发送广播的DHCP discovery消息寻找DHCP服务器,然而这时候如果内网中存在私设的DHCP服务器,那么就会对网络造成影响,例如客户端通过私设的DHCP 服务器拿到一个非法的地址,最终导致PC无法上网。

在DHCP snooping环境中(部署在交换机上),我们将端口视为trust或untrust两种安全级别,也就是信任或非信任接口。

在交换机上,将连接合法DHCP 服务器的接口配置为trust。

只有trust接口上收到的来自DHCPserver的报文(如DHCPOFFER, DHCPACK, DHCPNAK, 或者DHCPLEASEQUERY)才会被放行,相反,在untrust接口上收到的来自DHCPserver的报文将被过滤掉,这样一来就可以防止非法的DHCPserver接入。

同时在部署了DHCP Snooping了交换机本地,还能维护一张DHCPsnooping的绑定数据库(binding database),用于保存侦听到的DHCP交互的表项,信息包括(针对untrust接口的):MAC地址、IP地址(DHCP 分配的)、租期、绑定类型、VLAN号、接口编号(DHCP客户端也就是连接客户端PC的untrust接口)。

这个DHCP snooping banding databse除了可以做一些基本的安全接入控制,还能够用于DAI等防ARP欺骗的解决方案。

一台支持DHCP snooping的交换机,如果在其untrust接口上,收到来自下游交换机发送的、且带有option82的DHCP报文,则默认的动作是丢弃这些报文。

如果该交换机开启了DHCP snooping并且带有option82的DHCP报文是在trusted接口上收到的,则交换机接收这些报文,但是不会根据报文中包含的相关信息建立DHCP bingdingdatabse表项。

三通IT学院—实验五DHCP安全管理

实验五DHCP平安管理实验学时:2实验类型:验证一、实验目的1. 掌握DHCP中继工作原理;2. 掌握DHCP snooping工作原理;3. 掌握基于DHCP snooping的IP源防护的配置和管理方法;4. 能够综合运用相关技术解决IP地址欺骗、ARP攻击及私有DHCP server等多种问题。

二、实验条件Cisco 3750交换机、两台Cisco 2811路由、H3C 3610交换机、PC机。

三、实验原理及相关知识通过DHCP中继、DHCP Snooping及IPSG源防护,实现DHCP平安管理。

四、实验步骤1. 实验介绍⑴拓扑结构⑵情景分析:如图,①以R0路由器为合法的DHCP server 并为PC分配IP地址;②以Cisco 3750为会聚交换机提供DHCP 中继;③以H3C 3610为接入交换机提供DHCP Snooping和IP源防护功能;④以R1路由器为非法、私有的DHCP Server,并冒充合法DHCP server提供IP地址。

⑶实验到达的目标:① PC通过Cisco 3750会聚交换机的中继功能,可以获得与本机不在同一子网的合法DHCP Server分配的IP地址;②通过H3C 3610接入交换机的DHCP Snooping功能不允许非法DHCP Server的接入,同时不允许用户伪造MAC地址;③通过H3C 3610接入交换机的IP源防护功能,杜绝用户静态配置IP地址和IP地址欺骗。

2. DHCP中继实验⑴合法DHCP Server的配置(以R0为合法Server)enconf thostname DHCPseverip dhcp pool vlan10 //VLAN10的地址池exitip dhcp pool vlan20 //VLAN20的地址池ip dhcpint f0/0ip add .1 255.255.255.0 //与会聚交换机的互连地址,也是DHCP Server的地址no shexitip route⑵会聚交换机Cisco 3750的配置(DHCP 中继、SVI)enconf thostname 3750ip routing //启用路由功能int f0/24 //三层接口,连接合法DHCP Serverno switchportip add .2 255.255.255.0 //配置IP地址no shexivlan 10 //建立VLAN 10exivlan 20 //建立VLAN 20exiint vlan 10ip add 192.168.10.1 255.255.255.0 //VLAN10 SVIno ship helper-address .1 //DHCP 中继,VLAN10中所有PC从该DHCP获取地址exitint vlan 20no ship helper-address .1 //中继exiint f0/1switchport trunk encapsulation dot1qswitchport mode trunkend⑶接入交换机H3C 3610syint Ethernet1/0/1 //与会聚交换机互连端口,设为Trunkport link-type trunkquitvlan 10 //建立VLAN10port Ethernet 0/0/2 //把端口即PC0放入VLAN10quitvlan 20 //建立VLAN20port Ethernet 0/0/3 //把PC1放入VLAN20quit⑷获取IP地址的测试将PC0和PC1按图连接在3610相应端口,并设置成DHCP自动获取IP地址,然后观察它们是否可以获得IP地址;在PC的CMD界面,使用ipconfig /all命令查看并记录其DHCP Server的IP地址。

DHCP SNOOPING工作原理测试

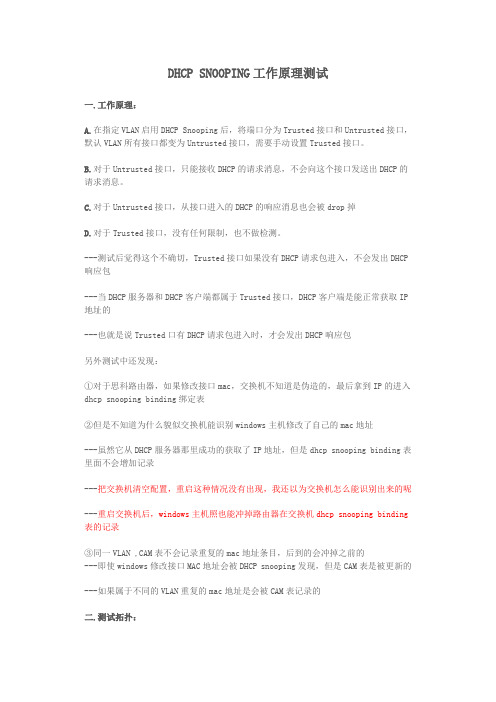

DHCP SNOOPING工作原理测试一.工作原理:A.在指定VLAN启用DHCP Snooping后,将端口分为Trusted接口和Untrusted接口,默认VLAN所有接口都变为Untrusted接口,需要手动设置Trusted接口。

B.对于Untrusted接口,只能接收DHCP的请求消息,不会向这个接口发送出DHCP的请求消息。

C.对于Untrusted接口,从接口进入的DHCP的响应消息也会被drop掉D.对于Trusted接口,没有任何限制,也不做检测。

---测试后觉得这个不确切,Trusted接口如果没有DHCP请求包进入,不会发出DHCP 响应包---当DHCP服务器和DHCP客户端都属于Trusted接口,DHCP客户端是能正常获取IP 地址的---也就是说Trusted口有DHCP请求包进入时,才会发出DHCP响应包另外测试中还发现:①对于思科路由器,如果修改接口mac,交换机不知道是伪造的,最后拿到IP的进入dhcp snooping binding绑定表②但是不知道为什么貌似交换机能识别windows主机修改了自己的mac地址---虽然它从DHCP服务器那里成功的获取了IP地址,但是dhcp snooping binding表里面不会增加记录---把交换机清空配置,重启这种情况没有出现,我还以为交换机怎么能识别出来的呢---重启交换机后,windows主机照也能冲掉路由器在交换机dhcp snooping binding 表的记录③同一VLAN ,CAM表不会记录重复的mac地址条目,后到的会冲掉之前的---即使windows修改接口MAC地址会被DHCP snooping发现,但是CAM表是被更新的---如果属于不同的VLAN重复的mac地址是会被CAM表记录的二.测试拓扑:三.验证:A.交换机在VLAN开启DHCP Snooping之后,VLAN所有接口默认都为Untrust接口----不用验证,省略B.Untrust接口只接收DHCP请求的数据包,不会发出DHCP请求的数据包---这个可以把R1作为DHCP客户端,R2作为DHCP服务器端,连接PC1的接口默认Untrust和修改为Trust来进行验证①如果没有开启DHCP Snooping,在PC上面能够抓到所有的DHC广播包②开启DHCP Snooping后,如果连接PC1的接口为Untrusted口,在它上面抓包,收不到任何DHCP的广播包③开启DHCP Snooping后,如果连接PC1的接口为Trusted口,在它上面抓包,可以抓到DHCP Discover包和DHCP Request包(都是有客户端发送的广播包,收不到服务器发送的广播包),并且可以看到开启DHCP Snooping之后,DHCP Discover包增加了82选项④关于82选项---交换机开启DHCP Snooping之后默认是会添加的,可以在交换机上通过SW1(config)#no ip dhcp snooping information option 取消掉---对于思科路由器作为DHCP服务器情况,因为它能识别82选项,当发现DHCP Discover 包含82选项,而又不是由DHCP Relay发送过来的,不会给客户端分派IP地址,除非通过如下全局命令或接口命令信任82选项:R2(config)#ip dhcp relay information trust-allR2(config-if)#ip dhcp relay information trusted---值得注意的是,如果交换机开启了DHCP Snooping,又没有关闭82选项,那么在作为DHCP中继的路由器全局或接口也得开启信任82选项,否则路由器不会中继DHCP Discover包---像微软的DHCP服务器,其压根就识别不了82选项,因而会忽略掉82选项C.对于Untrust接口,从接口进入的DHCP响应包会丢弃---这个不好测试,只能通过DHCP中继来测试①当交换机没有开启DHCP Snooping时,PC1可以收到R2发给它的DHCP Offer包(DHCP 响应包)②当交换机开启DHCP Snooping且不配置任何口为信任口时,PC1无法收到DHCP包,并且有如下日志:Mar 1 18:42:53.774: %DHCP_SNOOPING-5-DHCP_SNOOPING_UNTRUSTED_PORT:DHCP_SNOOPING drop message on untrusted port, message type: DHCPOFFER, MAC sa: 0002.0002.0002③当交换机开启DHCP Snooping,仅配置连接R2的接口为信任口时,PC1无法收到DHCP 包④当交换机开启DHCP Snooping,同时配置连接R2和PC1的接口为信任口时,PC1可以收到R2发给它的DHCP Offer包(DHCP响应包)D.对于Trusted接口,没有任何限制,也不做检测。

DHCP Snooping Option 82配置举例

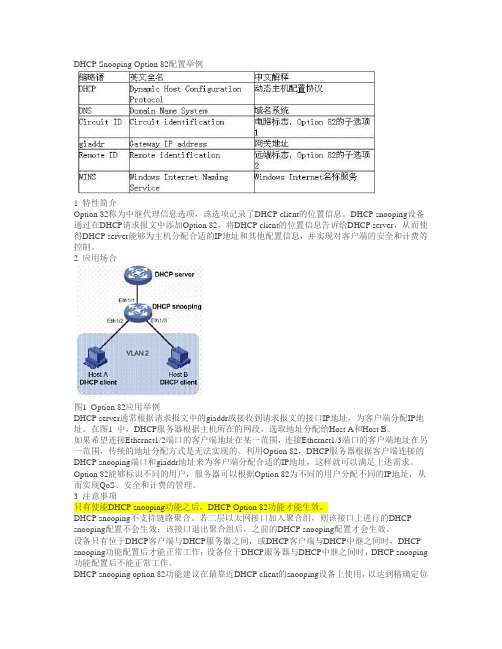

DHCP Snooping Option 82配置举例1 特性简介Option 82称为中继代理信息选项,该选项记录了DHCP client的位置信息。

DHCP snooping设备通过在DHCP请求报文中添加Option 82,将DHCP client的位置信息告诉给DHCP server,从而使得DHCP server能够为主机分配合适的IP地址和其他配置信息,并实现对客户端的安全和计费等控制。

2 应用场合图1 Option 82应用举例DHCP server通常根据请求报文中的giaddr或接收到请求报文的接口IP地址,为客户端分配IP地址。

在图1 中,DHCP服务器根据主机所在的网段,选取地址分配给Host A和Host B。

如果希望连接Ethernet1/2端口的客户端地址在某一范围,连接Ethernet1/3端口的客户端地址在另一范围,传统的地址分配方式是无法实现的。

利用Option 82,DHCP服务器根据客户端连接的DHCP snooping端口和giaddr地址来为客户端分配合适的IP地址,这样就可以满足上述需求。

Option 82能够标识不同的用户,服务器可以根据Option 82为不同的用户分配不同的IP地址,从而实现QoS、安全和计费的管理。

3 注意事项只有使能DHCP snooping功能之后,DHCP Option 82功能才能生效。

DHCP snooping不支持链路聚合。

若二层以太网接口加入聚合组,则该接口上进行的DHCP snooping配置不会生效;该接口退出聚合组后,之前的DHCP snooping配置才会生效。

设备只有位于DHCP客户端与DHCP服务器之间,或DHCP客户端与DHCP中继之间时,DHCP snooping功能配置后才能正常工作;设备位于DHCP服务器与DHCP中继之间时,DHCP snooping 功能配置后不能正常工作。

DHCP snooping option 82功能建议在最靠近DHCP client的snooping设备上使用,以达到精确定位用户位置的目的。

华为交换机DHCP snooping配置教程

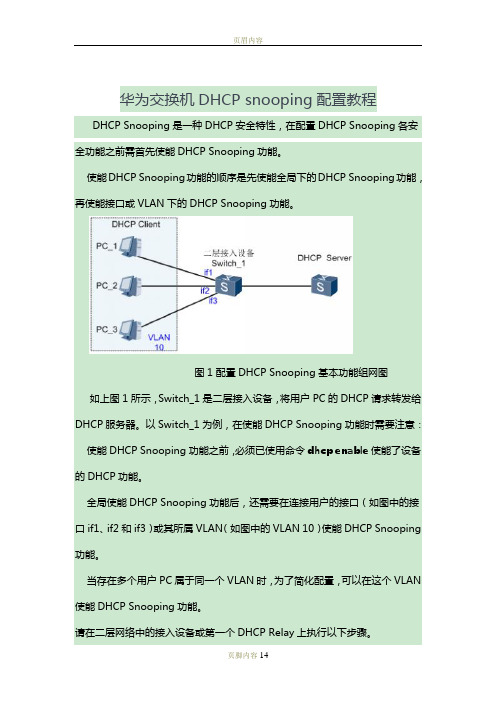

华为交换机DHCP snooping配置教程DHCP Snooping是一种DHCP安全特性,在配置DHCP Snooping各安全功能之前需首先使能DHCP Snooping功能。

使能DHCP Snooping功能的顺序是先使能全局下的DHCP Snooping功能,再使能接口或VLAN下的DHCP Snooping功能。

图1 配置DHCP Snooping基本功能组网图如上图1所示,Switch_1是二层接入设备,将用户PC的DHCP请求转发给DHCP服务器。

以Switch_1为例,在使能DHCP Snooping功能时需要注意:使能DHCP Snooping功能之前,必须已使用命令dhcp enable使能了设备的DHCP功能。

全局使能DHCP Snooping功能后,还需要在连接用户的接口(如图中的接口if1、if2和if3)或其所属VLAN(如图中的VLAN 10)使能DHCP Snooping 功能。

当存在多个用户PC属于同一个VLAN时,为了简化配置,可以在这个VLAN 使能DHCP Snooping功能。

请在二层网络中的接入设备或第一个DHCP Relay上执行以下步骤。

1、使能DHCP Snooping功能[Huawei]dhcp snooping enable ?ipv4 DHCPv4 Snoopingipv6 DHCPv6 Snoopingvlan Virtual LAN<cr>或[Huawei]dhcp snooping over-vpls enable # 使能设备在VPLS网络中的DHCP Snooping功能或[Huawei-vlan2]dhcp snooping enable[Huawei-GigabitEthernet0/0/3]dhcp snooping enable2、配置接口信任状态[Huawei-GigabitEthernet0/0/2]dhcp snooping trusted或[Huawei-vlan3]dhcp snooping trusted interface GigabitEthernet 0/0/63、去使能DHCP Snooping用户位置迁移功能在移动应用场景中,若某一用户由接口A上线后,切换到接口B重新上线,用户将发送DHCP Discover报文申请IP地址。

DHCP Snooping功能和实例详解

DHCP Snooping功能与实例详解一、采用DHCP服务的常见问题架设DHCP服务器可以为客户端自动分配IP地址、掩码、默认网关、DNS服务器等网络参数,简化了网络配置,提高了管理效率。

但在DHCP 服务的管理上存在一些问题,常见的有:●DHCP Server的冒充●DHCP Server的DOS攻击,如DHCP耗竭攻击●某些用户随便指定IP地址,造成IP地址冲突1、DHCP Server的冒充由于DHCP服务器和客户端之间没有认证机制,所以如果在网络上随意添加一台DHCP服务器,它就可以为客户端分配IP地址以及其他网络参数。

只要让该DHCP服务器分配错误的IP地址和其他网络参数,那就会对网络造成非常大的危害。

2、DHCP Server的拒绝服务攻击通常DHCP服务器通过检查客户端发送的DHCP请求报文中的CHADDR (也就是Client MAC address)字段来判断客户端的MAC地址。

正常情况下该CHADDR字段和发送请求报文的客户端真实的MAC地址是相同的。

攻击者可以利用伪造MAC的方式发送DHCP请求,但这种攻击可以使用Cisco 交换机的端口安全特性来防止。

端口安全特性(Port Security)可以限制每个端口只使用唯一的MAC地址。

但是如果攻击者不修改DHCP请求报文的源MAC地址,而是修改DHCP报文中的CHADDR字段来实施攻击,那端口安全就不起作用了。

由于DHCP服务器认为不同的CHADDR值表示请求来自不同的客户端,所以攻击者可以通过大量发送伪造CHADDR的DHCP请求,导致DHCP服务器上的地址池被耗尽,从而无法为其他正常用户提供网络地址,这是一种DHCP耗竭攻击。

DHCP耗竭攻击可以是纯粹的DOS攻击,也可以与伪造的DHCP服务器配合使用。

当正常的DHCP服务器瘫痪时,攻击者就可以建立伪造的DHCP服务器来为局域网中的客户端提供地址,使它们将信息转发给准备截取的恶意计算机。

华为交换机DHCPSNOOPING功能使用案例解析

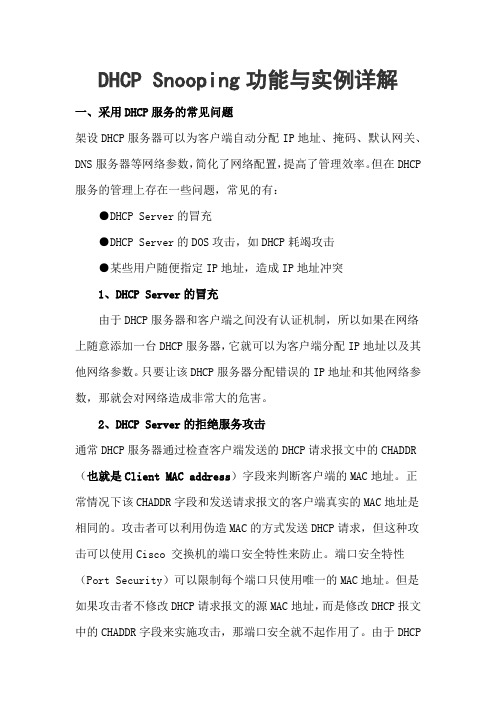

获取到了来自23好端口的DHCP报文,IP地址获取到192.168.1.0/24网段

同时发现来不信任端口24号端口上的dhcp报文被丢弃

[Quidway-Ethernet0/0/24]display dhcp snooping interface Ethernet 0/0/24

3.我的笔记本电脑有线连接到S2700的1号端口

4.使用笔记本电脑获取IP地址

3、dhcp snooping测试配置(一)

#

dhcp enable

dhcp snooping enable

#

interface Ethernet0/0/23

dhcp snooping enable

#

interface Ethernet0/0/24

DHCP Dynamic Bind-table:

Flags:O - outer vlan ,I - inner vlan ,P - map vlan

IP Address MAC Address VSI/VLAN(O/I/P) Interface Lease

--------------------------------------------------------------------------------

dhcp snooping enable

dhcp snooping trusted

4、dhcp snooping测试情况(一)

电脑获取到了来自dhcp信任端口24号口的dhcp报文,IP地址获取到192.168.0.0/24网段

发现来不信任端口23号端口上的dhcp报文被丢弃

[Quidway-Ethernet0/0/24]display dhcp snooping interface Ethernet 0/0/23

DHCP中继实验(cisco)

DHCP中继实验(cisco)最近看到大家经常由于DHCP的问题犯愁,为了让大家更明白的了解DHCP并且会配置,特此发这个贴相信大家认证看完对DHCP就会了如指掌1.配置DHCP Server(1)开启DHCP 功能r2(config)#service dhcp(2)配置DHCP 地址池r2(config)#ip dhcp poolccie1 地址池名为ccie1r2(dhcp-config)#network 10.1.1.0 255.255.255.0 可供客户端使用的地址段r2(dhcp-config)#default-router10.1.1.1 网关r2(dhcp-config)#dns-server 10.1.1.1 10.1.1.2 DNSr2(dhcp-config)#lease 1 11 租期为1 天1 小时1 分(默认为一天)r2(config)#ip dhcp poolccie2 地址池名为ccie1r2(dhcp-config)#network 20.1.1.0 255.255.255.0 可供客户端使用的地址段r2(dhcp-config)#default-router20.1.1.1 网关r2(dhcp-config)#dns-server 20.1.1.1 20.1.1.2 DNSr2(dhcp-config)#lease 1 11 租期为1 天1 小时1 分(默认一天)(3)去掉不提供给客户端的地址注:因为某些IP 地址不希望提供给客户端,比如网关地址,所以我们要将这些地址从地址池中移除,这样服务器就不会将这些地址发给客户端使用。

r2(config)#ip dhcp excluded-address10.1.1.1 10.1.1.10 移除10.1.1.1 到10.1.1.10r2(config)#ip dhcp excluded-address网段的地址发给客户,而不会错把20.1.1.0/24 网段的地址发给客户呢。

华为交换机配置DHCP Snooping功能

配置DHCP Snooping功能方法一:(vlan视图)[Quidway]dhcp enable------使能全局DHCP Snooping功能[Quidway]dhcp snooping enable[Quidway]vlan 10---------------用户所属的vlan[Quidway-vlan10]dhcp snooping enable[Quidway-vlan10]dhcp snooping trusted interface GigabitEthernet0/0/16-----------上行接server的端口配置为信任端口方法二:<Quidway> system-view[Quidway] dhcp enable[Quidway] dhcp snooping enable-----使能全局DHCP Snooping功能。

[Quidway] interface gigabitethernet 0/0/2[Quidway-GigabitEthernet0/0/2] dhcp snooping enable---------所有接口下使能DHCP Snooping 功能(闲麻烦可以把这些端口加入到一个端口组来操作,见下面)[Quidway-GigabitEthernet0/0/2] quit2.配置接口的Trusted/Untrusted模式# 配置DHCP Server侧的接口为Trusted模式。

[Quidway] interface gigabitethernet 0/0/1---------DHCP Server侧的接口[Quidway-GigabitEthernet0/0/1] dhcp snooping trusted[Quidway-GigabitEthernet0/0/1]dhcp snooping enable[Quidway-GigabitEthernet0/0/1] quit端口组操作:# 将以太网端口GigabitEthernet 0/0/1加入端口组portgroup1。

三层交换机09-DHCP Snooping典型配置举例

H3C S5130-EI DHCP Snooping 典型配置举例目录1 简介 (1)2 配置前提 (1)3 DHCP Snooping配置举例 (1)3.1 组网需求 (1)3.2 配置思路 (2)3.3 使用版本 (2)3.4 配置步骤 (2)3.5 验证配置 (5)3.6 配置文件 (6)4 相关资料 (7)1 简介本文档介绍了DHCP Snooping 相关应用的配置举例。

2 配置前提本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文假设您已了解DHCP 相关特性。

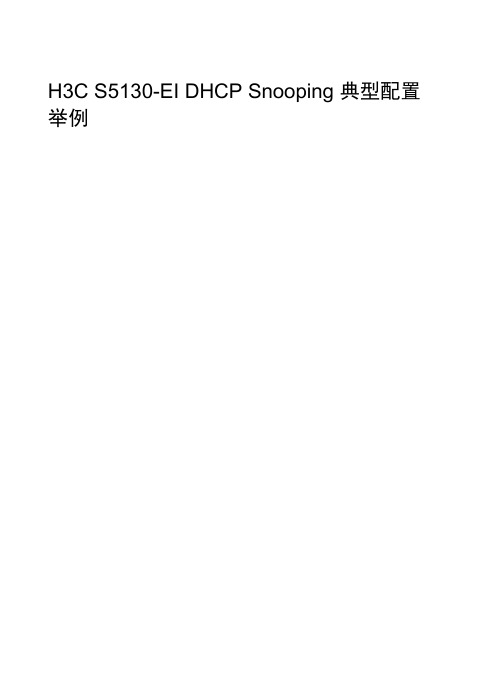

3 DHCP Snooping配置举例3.1 组网需求如图1 所示,某科研机构有三个项目组,分布在不同的楼层中,通过楼层间的DHCP Snooping 设备与DHCP Server相连。

为了方便管理,希望通过DHCP 服务器统一分配IP 地址,同时要求:•根据项目组的规模,分配不同范围的IP 地址,为group1 分配192.168.0.2~192.168.0.39之间的IP 地址,为group2 分配192.168.0.40~192.168.0.99 之间的IP 地址,为group3 分配192.168.0.100~192.168.0.200 之间的IP 地址;•保证客户端从合法的服务器获取IP 地址;•禁止用户通过配置静态IP 地址的方式接入网络。

图1 DHCP Snooping 配置组网图UnauthorizedDHCP serverDHCP snoopingDevice A GE1/0/4GE1/0/1 GE1/0/2 GE1/0/1 GE1/0/2Vlan-int2 192.168.0.1GE1/0/1Group1 GE1/0/3 GE1/0/3 DHCP snoopingDevice C DHCP server Device DGE1/0/1 GE1/0/4GE1/0/2Group2 GE1/0/3 DHCP snoopingDevice B Group33.2 配置思路•在多个DHCP Snooping设备级联的网络中,为了节省系统资源,不需要每台DHCP Snooping设备都记录所有DHCP客户端的IP地址和MAC地址的绑定信息,只需在与客户端直接相连的不信任端口上记录绑定信息。

S12500 DHCP Snooping典型配置举例

Switch B DHCP snooping

GE3/0/3

DHCP client MAC:0000-0101-010b

Unauthorized DHCP server

3.2 配置思路

• 缺省情况下,使能了 DHCP Snooping 功能的设备 Switch B 上所有端口均为不信任端口。为 了使 DHCP 客户端能从合法的 DHCP 服务器获取 IP 地址,必须将与合法 DHCP 服务器相连 的端口(GE3/0/1)设置为信任端口。

H3C S12500 DHCP Snooping 配置举例

Copyright © 2013 杭州华三通信技术有限公司 版权所有,保留一切权利。 非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部, 并不得以任何形式传播。本文档中的信息可能变动,恕不另行通知。

目录

1 简介 ······················································································································································ 1 2 配置前提 ··············································································································································· 1 3 DHCP Snooping配置举例····················································································································· 1

华为X7交换机DHCP SNOOPING强制终端自动获取地址接入网络应用

DHCP SNOOPING强制用户自动获取地址接入网络配置案例一、应该场景介绍客户要求内网用户必须强制性通过DHCP服务器获取IP地址,自己手工设置的IP地址无效不能接入网络,防止用户乱改IP引起网络风暴,同时也方便管理。

客户网络比较小,就几台交换机,通过光纤连入另外地方的总部,交换机用的是S3700-28TP-EI,了解到客户需求时,我心里没底,从来没在华为的交换机上配置过,只是听说通过DHCP SNOOPING来实现,于是到处查资料,打电话,最后打电话询问厂家服务经理,还有800售后电话,他们都告诉我,电脑第一次接入网络必须通过DHCP服务器获取地址接入网络,手工设置的IP无法接入网络,但是之后由于交换机已经学习到了此电脑的MAC,之后用手工配置相同网段的地址也可以接入网络;按照配置手册上DHCP SNOOPING的步骤调试,结果果然是和厂家说的一样。

这时客户说不行要达到他们的要求,必须是每次都只能通过DHCP接入网络,正好客户认识一个做华为维保的工程师,打电话过去后,告诉我加了一条IP报文检查命令,然后做接入实验,真的就达到了客户提的要求,下面就详细介绍此案例配置过程。

二、网络环境拓扑图接入交换机上配置2个VLAN,VLAN4、VLAN5;VLAN4配置级联地址接入总部,VLAN5是终端用户的业务VLAN;在业务VLAN5上配置DHCP中继。

三、配置步骤1、开启DHCP SNOOPING(VLAN的配置过程和DHCP中继配置省略)[Quidway]dhcp enable[Quidway]dhcp snooping enable2、在业务端口上配置DHCP SNOOPING(级联端口不用做任何配置)[Quidway] interface Ethernet 0/0/2[Quidway-Ethernet0/0/2] dhcp snooping enable3、在业务端口上配置IP报文检查功能[Quidway-Ethernet0/0/2]ip source check user-bind enable这条命令式是检查dhcp snooping ip地址绑定表,和绑定表里面的IP地址匹配的数据就转发访问网络,没有则丢弃,这个就是此案例中最关键的配置。

华为DHCPSnooping配置实例

DHCP Snooping 配置时间:2021.03. 12 创作:欧阳文介绍DHCP Snooping的原理和配置办法,并给出配置举例。

配置DHCP Snooping的攻击防备功能示例组网需求如图913所示,SwitchA与SwitchB为接入设备,SwitchC为DHCP RelavoClientl 与Client2 辨别通过GE0/0/1 与GE0/0/2 接入SwitchA, Client3 通过GE0/0/1 接入SwitchB,其中Clientl与Client3通过DHCP方法获取IPv4地址,而Client2 使用静态配置的IPv4地址。

网络屮存在不法用户的攻击招致合法用户不克不及正常获取IP地址,管理员希望能够避免网络中针对DHCP的攻击,为DHCP用户提供更优质的办事。

图913配置DHCP Snooping的攻击防备功能组网图配置思路采取如下的思路在SwitchC上进行配置。

1•使能DHCP Snooping功能并配置设备仅处理DHCPv4报文。

2.配置接口的信任状态,以包管客户端从合法的办事器获取IP地址。

3.使能ARP与DHCP Snooping的联动功能,包管DHCP用户在异常下线时实时更新绑定表。

4.使能根据DHCP Snooping绑定表生成接口的静态MAC表项功能,以避免非DHCP用户攻击。

5.使能对DHCP报文进行绑定表匹配检查的功能,避免仿冒DHCP报文攻击。

6.配置DHCP报文上送DHCP报文处理单位的最年夜允许速率,避免DHCP报文泛洪攻击。

7.配置允许接入的最年夜用户数以及使能检测DHCPRequest报文帧头MAC与DHCP数据区屮CHADDR字段是否一致功能,避免DHCP Server办事拒绝攻击。

操纵步调1.使能DHCP Snooping 功能。

#使能全局DHCP Snooping功能并配置设备仅处理DHCPv4 报文。

#使能用户侧接口的DHCP Snooping功能。

任务4.2 交换机DHCP Snooping配置

任务4.2 交换机DHCP Snooping配置ØDHCP基本概念ØDHCP攻击介绍ØDHCP Snooping原理ØDHCP及DHCP Snooping配置流程ØDHCP及DHCP Snooping配置命令•DHCP在应用的过程中存在安全方面的问题,如在遭受DHCP Server仿冒者攻击、DHCPServer拒绝服务攻击等都会影响网络的正常通信。

•DHCP Snooping可以有效防御DHCP各类攻击,保障DHCP环境的安全稳定。

•本次任务介绍DHCP Snooping的基本原理和配置方法。

ØDHCP环境下的角色•DHCP服务器:负责为DHCP客户端分配网络参数。

DHCP可以是专用服务器,也可以是支持DHCP服务的网络设备。

•DHCP客户端:自动获取IP地址等网络参数的设备。

如用户终端(计算机、IP电话)、AP等。

•DHCP中继。

负责转发DHCP服务器和DHCP客户端之间的DHCP报文,协助DHCP服务器向DHCP客户端动态分配网络参数的设备。

DHCP服务器和DHCP客户端不在同一网段,就需要DHCP中继设备转发协议报文。

DHCP角色ØDHCP地址池DHCP服务器可以为客户端分配的所有IP地址的集合。

包括IP地址范围、网关、DNS等网络参数。

•基于接口方式的地址池:地址池为DHCP服务器接口所属网段的IP地址,且地址池中地址只能分配给此接口下的客户端。

适用于DHCP服务器与客户端在同一个网段的场景。

•基于全局方式的地址池:在系统视图下创建的全局地址池,同一DHCP服务器可以配置多个地址池。

服务器接口调用全局地址池为其所连接的客户端分配地址。

无DHCP中继场景ØDHCP地址池DHCP服务器可以为客户端分配的所有IP地址的集合。

包括IP地址范围、网关、DNS等网络参数。

•基于接口方式的地址池:地址池为DHCP服务器接口所属网段的IP地址,且地址池中地址只能分配给此接口下的客户端。

交换机DHCP-snooping该如何配置

交换机DHCP-snooping该如何配置交换机DHCP-snooping该如何配置DHCP监听被开启后,交换机限制用户端口(非信任端口)只能够发送DHCP请求,丢弃来自用户端口的所有其它DHCP报文。

下面是YJBYS店铺整理的交换机DHCP-snooping的配置方法,希望对你有帮助!案例需求1.PC可以从指定DHCP Server获取到IP地址;2.防止其他非法的DHCP Server影响网络中的主机。

参考如下如完成配置:DHCP Snooping配置步骤1.进入系统视图system-view2.全局使能dhcp-snooping功能[H3C]dhcp-snooping3.进入端口E1/0/2[H3C] interface Ethernet 1/0/23.将端口E1/0/2配置为trust端口,[H3C-Ethernet1/0/2]dhcp-snooping trustDHCP Snooping配置关键点1.当交换机开启了DHCP-Snooping后,会对DHCP报文进行侦听,并可以从接收到的`DHCP Request或DHCP Ack报文中提取并记录IP地址和MAC地址信息。

另外,DHCP-Snooping允许将某个物理端口设置为信任端口或不信任端口。

信任端口可以正常接收并转发DHCP Offer报文,而不信任端口会将接收到的DHCP Offer报文丢弃。

这样,可以完成交换机对假冒DHCP Server的屏蔽作用,确保客户端从合法的DHCP Server获取IP地址;2.由于DHCP服务器提供给用户包含了服务器分配给用户的IP地址的报文―“dhcp offer”报文,由E1/0/2端口进入交换机并进行转发,因此需要将端口E1/0/2配置为“trust”端口。

如果交换机上行接口配置为Trunk端口,并且连接到DHCP中继设备,也需要将上行端口配置为“trust”端口。

【交换机DHCP-snooping该如何配置】。

01-09 DHCP Snooping配置

9.12 配置举例 通过示例介绍DHCP Snooping的使用环境,配置思路与配置过程等。

9.13 常见配置错误 介绍DHCP Snooping常见的配置错误导致的故障问题(如连接DHCP服务器的接口未配 置为“信任”状态导致所有用户无法正常获取IP地址),并给出正确的配置。

由于DHCP Snooping绑定表记录了DHCP客户端IP地址与MAC地址等参数的对应关系, 故通过对报文与DHCP Snooping绑定表进行匹配检查,能够有效防范非法用户的攻击。

为了保证设备在生成DHCP Snooping绑定表时能够获取到用户MAC等参数,DHCP Snooping功能需应用于二层网络中的接入设备或第一个DHCP Relay上。

受益

l 设备具有防御网络上DHCP攻击的能力,增强了设备的可靠性,保障通信网络的正 常运行。

l 为用户提供更安全的网络环境,更稳定的网络服务。

9.2 原理描述

介绍DHCP Snooping的实现原理。

9.2.1 DHCP Snooping 的基本原理

DHCP Snooping分为DHCPv4 Snooping和DHCPv6 Snooping,两者实现原理相似,以下 以DHCPv4 Snooping为例进行描述。

DHCP Snooping信任功能将接口分为信任接口和非信任接口:

l 信任接口正常接收DHCP服务器响应的DHCP ACK、DHCP NAK和DHCP Offer报 文。另外,设备只会将DHCP客户端的DHCP请求报文通过信任接口发送给合法的 DHCP服务器。

华为交换机DHCPsnooping配置教程资料

华为交换机DHCP snooping配置教程DHCP Snooping是一种DHCP安全特性,在配置DHCP Snooping各安全功能之前需首先使能DHCP Snooping功能。

使能DHCP Snooping功能的顺序是先使能全局下的DHCP Snooping功能,再使能接口或VLAN下的DHCP Snooping功能。

图1 配置DHCP Snooping基本功能组网图如上图1所示,Switch_1是二层接入设备,将用户PC的DHCP请求转发给DHCP服务器。

以Switch_1为例,在使能DHCP Snooping功能时需要注意:使能DHCP Snooping功能之前,必须已使用命令dhcp enable使能了设备的DHCP功能。

全局使能DHCP Snooping功能后,还需要在连接用户的接口(如图中的接口if1、if2和if3)或其所属VLAN(如图中的VLAN 10)使能DHCP Snooping 功能。

当存在多个用户PC属于同一个VLAN时,为了简化配置,可以在这个VLAN 使能DHCP Snooping功能。

请在二层网络中的接入设备或第一个DHCP Relay上执行以下步骤。

1、使能DHCP Snooping功能[Huawei]dhcp snooping enable ?ipv4 DHCPv4 Snoopingipv6 DHCPv6 Snoopingvlan Virtual LAN<cr>或[Huawei]dhcp snooping over-vpls enable # 使能设备在VPLS网络中的DHCP Snooping功能或[Huawei-vlan2]dhcp snooping enable[Huawei-GigabitEthernet0/0/3]dhcp snooping enable2、配置接口信任状态[Huawei-GigabitEthernet0/0/2]dhcp snooping trusted或[Huawei-vlan3]dhcp snooping trusted interface GigabitEthernet 0/0/63、去使能DHCP Snooping用户位置迁移功能在移动应用场景中,若某一用户由接口A上线后,切换到接口B重新上线,用户将发送DHCP Discover报文申请IP地址。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

上机实验报告

1.实验目的

掌握通过DHCP Snooping方式实现DHCP Server合法性检查功能。

2.实验设备

2台H3C S3600交换机(软件版本CMW310-R1510P12 )

1台PC

3.实验网络拓扑图

图1 DHCP Snooping实验环境

4.实验环境说明

本实验环境由2台S3600 (SW A和SWB)交换机和1台PC ( HostA)组成,连接方式和IP地址分配具体参见图1。

HostA作为DHCP Client, SWA作为DHCP Snooping设备,SWB作为DHCP Server,通过Eth1同HOSTA连接,通过Eth2端口同SWB的Eth1端口进行连接。

SW A监听HostA和SWB之间的DHCP消息,根据当前设备的配置情况实现对非法DHCP Server的过滤功能。

5. 设备配置

SWA

[SWA]dhcp-snooping

[SWA]interface Ethernet 102

[SWA-Ethernetl02]dhcp-snooping trust

SWB

[SWB]dhcp enable

[SWB]vlan 300

[SWB-v1an300]port Ethernet 101

[SWBinterface Vlan-interface300

[SWB-Vlan-interface300]ip address 3.3.3.254 255.255.255.0

[SWB]dhcp server ip-pool 1

(SWB-dhcp-pool-1]network 3.3.3.0 mask 255.255.255.0

[SWB-dhcp-pool-1]gateway-list 3.3.3.254

6.验证

按照上述设备配置HostA,可以正确从SWB动态获得网络配置信息,使用命令undo dhcp-snooping trust将Eth2端口设为非信任端口后,HostA无法动态获取相应的网络配置信息。

分别在两种情境下查看HostA,并填入相应信息

注:配置命令上交实验报告时,用自己实验的截图代替,显示信息也用自己的实验截图填充。

思考:显示结果和书上描述的是否一致,思考一下为什么。