ftp口令暴力破解实验

口令字典攻击实验

⼝令字典攻击实验⼝令字典攻击========================================================准备⼯作:(1)启动桌⾯上win2000⾁鸡系统,⼝令未知,待稍后进⾏破解!(3)在本机建⽴C:\hack⽬录,以后下载的⿊客⼯具都存放在此!并退出360杀毒(否则⽆法使⽤这些⿊客⼯具!)(4) 参照以下流程⽣成字典⽂件,再利⽤破解⼯具来破解⾁鸡管理员⼝令。

⼀.⾸先⽣成: 字典⽂件1.下载ftp:soft\hack⼯具\字典攻击\下的所有⽂件到 c:\hack⽬录;2. 运⾏其中的superdic字典⼯具,本案例中⾁鸡⼝令的特征是:6位数字,请据此特征⽣成⼝令⽂件password.txt且必须存放在c:\hack⽬录;3. 另外还需⽤户名⽂件:在c:\hack⽬录创建⽤户名⽂件:user.txt ,其内容就是Windows 默认管理员名称。

2.当破解所需的⼝令字典⽂件和⽤户字典⽂件⽣成就可利⽤暴⼒破解⼯具进⾏⼝令破解。

⼆.暴⼒破解⼯具:SMBCrack SMBCrack暴⼒破解⼯具是为流光5开发的测试原型,和以往的SMB(共享)暴⼒破解⼯具不同,没有采⽤系统API,⽽是使⽤了SMB协议(或Samba服务) ,SMBcrack可以在⼀个会话内进⾏多次密码试探。

1.在本机⽤Ping获知⾁鸡IP,如ping chicken01 就获知⽹管01上的⾁鸡IP,以此类推;(如⽆法ping通,可能是⾁鸡未获IP,重启⾁鸡再试)2.暴⼒破解⼯具:Smbcrack 是在命令模式执⾏,须在命令模式进⼊c:\hack ⽬录:cd c:\hack3. 有关Smbcrack语法如下:smbcrack-i IP address of server to crack-p file name containing passwords-u file name containing users-b Beep When Found one password-N NTLM Authenication(default pure SMB Authenication)-V Be verbose When Do Smb Password Crack (default off)-F Force Crack Even Found User Have Been Lock (Must use with '-N') 请根据Smbcrack语法说明对⾁鸡管理员⼝令进⾏破解!⼝令破解需要⼏分钟时间,请完成以下考评内容知识点:参考ftp 资料:《⽹络安全技术—第5章》 5.1 ,5. 3 节1.举例利⽤现代信息技术进⾏社会⼯程学攻击的典型案例:( 获取个⼈信息资料)、( 获取⼿机号码)、( 获取兴趣爱好)2. 典型的暴⼒攻击如:字典攻击,其成功的决定因素是(字典⽂件),防范此类攻击最有效的措施是(强壮的密码)==================================================================⼝令破解截图从破解结果可知:(1) 破解耗时:(385.41 )秒(2) 总计测试了多少个密码(498275 )?(2) 破解效率:(1292.86 )个/秒经过破解测试,判断:字典攻击采⽤⽅法是( B ) A.枚举法 B. 穷举法。

暴力破解研究论文

暴⼒破解研究论⽂基于流量特征的登录账号密码暴⼒破解攻击检测⽅法【摘要】针对暴⼒破解通过尝试⽤户所有可能的账号与密码组合来远程登录他⼈的信息设备或系统,使⽹络安全⾯临重⼤风险的问题,提出⼀种基于流量特征的远程登录暴⼒破解检测⽅法,通过获取通信流量的统计特征,基于进程数量过滤明显的攻击⾏为;利⽤数据包特征对数据进⾏深度分析和再检测.实验测试结果表明,该⽅法能识别出针对TELNET,SSH,FTP和RDP等协议的单机或分布式暴⼒破解⾏为,并能取得不低于98%的检测准确率.基于规则做的,每分钟内相同源ip和⽬的ip的报⽂⼤⼩、包数.加上阈值判断,详细如下:判断数据波动⾸先要对流量进⾏统计处理,判断步骤如下:步骤1 使⽤抓包⼯具抓取流经⽹卡的数据包,以min为单位保存为pcap⽂件Ni(i=1,2,3,…).步骤2 解析Ni 中的五元组(源IP地址、源端⼝、⽬的IP地址、⽬的端⼝和应⽤层协议).步骤3 保留Ni 中含有有⽤协议的数据包,将数据包分组,相同源IP到⽬的IP的数据包分为⼀组.步骤4 根据包头信息计算出每个分组的包的总⼤⼩Ti,包数Bi 并计算每个分组的包的平均⼤⼩ti =TiBi和进程的平均发包数bi =BiPi3)σb 和σt 与阈值σB ,σT ⽐较,都满⾜⼩于关系就判定为存在暴⼒破解⾏为,否则不存在异常.判定存在异常后,不再保存新来的样本,⽽是使⽤罗曼诺夫斯基准则来判断后续样本是否为攻击⾏为,基于Kippo蜜罐的SSH暴⼒破解⾏为分析【摘要】 SSH是相对于传统协议⽽⾔安全可靠的远程服务协议,然⽽现今针对于SSH的暴⼒破解攻击已经严重威胁了其安全性。

为了研究SSH暴⼒破解攻击⾏为特征,提⾼系统和服务的安全性,采取了不同于传统⽹络防护的被动防御策略,搭建了基于Kippo蜜罐的主动防御系统,并基于此,利⽤Kippo蜜罐的⽇志记录,对攻击者及其攻击⾏为特征进⾏了多⽅⾯的详细分析,从⽽提出了SSH服务的安全建议与加固措施,在⼀定程度上增强了针对SSH暴⼒破解攻击的防御能⼒,提⾼了安全性。

SEC-L07-001.1-利用口令猜测与网络窃听进行口令破解资料

SEC-L07-001.1利用口令猜测与网络窃听进行口令破解2010年4月实验课件摘要技术背景:口令破解,做为黑客常用的攻击手段之一,在攻击阶段实现了口令的暴力猜测、信息窃取。

精心构造的口令字典、口令强度较低的账户、性能强劲的运算系统,能够快速、有效地完成口令破解。

口令破解技术主要分为3类:本地破解、在线破解、口令窃听。

这些做为简单、常用、直接的黑客攻击手段,我们很有必要了解这种技术!实验目的:口令破解、窃听口令、口令字典实验平台攻击机(客户端):Windows2000/XP/2003、Linux被攻击机(服务端):Linux Server实验工具:NmapL0phtCrack、John the RipperBrutus、Hydra、Spcrk流光、X-Scan、超级字典生成器.、黑客字典IITcpdump、Wireshark、Cain实验要点:●黑客字典生成技术;●本地口令文件暴力破解;●远程服务在线口令暴力破解;●网络传输明文口令信息窃听;实验步骤指导:生成暴力字典推荐工具:超级字典生成器1.说明:使用字典生成工具可以快速生成复杂的单词、数字、特殊符号组成的字典,攻击者可以根据条件生成想要的各种字典,从而提高暴力猜测的速度。

2.运行“超级字典生成器”,程序界面如下图:3.根据个人需求,选择相关选项生成字典;字典生成要求:生成以a-z小写字母组成,长度为3位,3位字母不重复的账户字典,文件保存为user.txt;请生成4位0-9数字组成的密码字典,文件保存为pass.txt;本地口令文件暴力破解推荐工具:L0phtCrack、John the Ripper说明:在某些时候,攻击者窃取了操作系统的账户信息文件,如Windows下的SAM文件、Linux下的shadow文件。

攻击者可以在本地实现暴力猜测。

Windows2000/XP/2003客户端环境1.运行“L0phtCrack”程序;【知识重点】※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※L0phtCrack黑客工具的一种。

实验09 FTP弱口令扫描

FTP弱口令扫描7、2、1 背景描述FTP服务器,则就是在互联网上提供存储空间得计算机,它们依照FTP协议提供服务。

FTP得全称就是File Transfer Protocol(文件传输协议)。

顾名思义,就就是专门用来传输文件得协议。

简单地说,支持FTP协议得服务器就就是FTP服务器。

一般来说,用户联网得首要目得就就是实现信息共享,文件传输就是信息共享非常重要得一个内容之一。

Internet上早期实现传输文件,并不就是一件容易得事。

Internet就是一个非常复杂得计算机环境,有PC,有工作站,有MAC,有大型机,据统计连接在Internet上得计算机起码已有亿万台,而这些计算机可能运行不同得操作系统,有运行Unix得服务器,也有运行Windows得PC机与运行MacOS得苹果机等等,而各种操作系统之间得文件交流问题,需要建立一个统一得文件传输协议,这就就是所谓得FTP。

基于不同得操作系统有不同得FTP 应用程序,而所有这些应用程序都遵守同一种协议,这样用户就可以把自己得文件传送给别人,或者从其它得用户环境中获得文件。

与大多数Internet服务一样,FTP也就是一个客户机/服务器系统。

用户通过一个支持FTP协议得客户机程序,连接到在远程主机上得FTP服务器程序。

用户通过客户机程序向服务器程序发出命令,服务器程序执行用户所发出得命令,并将执行得结果返回到客户机。

比如说,用户发出一条命令,要求服务器向用户传送某一个文件得一份拷贝,服务器会响应这条命令,将指定文件送至用户得机器上。

客户机程序代表用户接收到这个文件,将其存放在用户目录中。

在FTP得使用当中,用户经常遇到两个概念:“下载”(Download)与“上载”(Upload)。

“下载”文件就就是从远程主机拷贝文件至自己得计算机上;“上载”文件就就是将文件从自己得计算机中拷贝至远程主机上。

用Internet语言来说,用户可通过客户机程序向(从)远程主机上载(下载)文件。

密码破解技术实验报告

一、实验目的1. 了解密码破解的基本原理和方法。

2. 熟悉常用密码破解工具的使用。

3. 培养网络安全意识和实际操作能力。

二、实验原理密码破解是指通过特定的技术手段,获取密码的过程。

常见的密码破解方法有字典破解、暴力破解、彩虹表破解等。

本实验主要介绍字典破解和暴力破解两种方法。

1. 字典破解:通过构建一个包含可能密码的字典文件,逐个尝试字典中的密码,直到找到正确的密码。

2. 暴力破解:通过穷举法,遍历所有可能的密码组合,直到找到正确的密码。

三、实验环境1. 操作系统:Windows 102. 软件工具:John the Ripper、Hydra、字典生成器、pwdump7等。

四、实验步骤1. 准备实验环境,安装并配置相关软件工具。

2. 创建一个简单的密码文件,用于实验。

3. 使用字典破解方法尝试破解密码。

(1)使用John the Ripper生成一个包含常见密码的字典文件。

(2)将密码文件和字典文件导入John the Ripper,开始破解。

4. 使用暴力破解方法尝试破解密码。

(1)使用Hydra进行暴力破解。

(2)设置破解参数,如用户名、密码类型、字典文件等。

(3)启动Hydra进行破解。

5. 分析实验结果,总结实验经验。

五、实验结果与分析1. 字典破解实验结果:在实验中,我们使用John the Ripper对密码文件进行了字典破解。

经过一段时间,成功破解了密码。

实验结果表明,字典破解方法在破解常见密码时具有较高的效率。

2. 暴力破解实验结果:在实验中,我们使用Hydra对密码文件进行了暴力破解。

经过较长时间,成功破解了密码。

实验结果表明,暴力破解方法在破解简单密码时较为有效,但在破解复杂密码时耗时较长。

六、实验总结1. 了解密码破解的基本原理和方法,提高了网络安全意识。

2. 熟悉常用密码破解工具的使用,为实际工作提供了技术支持。

3. 通过实验,发现字典破解和暴力破解在破解不同类型密码时的优缺点,为实际操作提供了参考。

漏洞扫描实验报告

南京工程学院实验报告题目漏洞扫描课程名称网络与信息安全技术院(系、部、中心)康尼学院专业网络工程班级 K网络工程111 学生姓名赵志鹏学号 240111638 设计地点信息楼A216 指导教师毛云贵实验时间 2014年3月13日实验成绩漏洞扫描一:实验目的1.熟悉X-Scan工具的使用方法2.熟悉FTPScan工具的使用方法3.会使用工具查找主机漏洞4.学会对弱口令的利用5.了解开启主机默认共享以及在命令提示下开启服务的方法6.通过实验了解如何提高主机的安全性二:实验环境Vmware虚拟机,网络教学系统三:实验原理一.漏洞扫描简介漏洞扫描是一种网络安全扫描技术,它基于局域网或Internet远程检测目标网络或主机安全性。

通过漏洞扫描,系统管理员能够发现所维护的Web服务器的各种TCP/IP端口的分配、开放的服务、Web服务软件版本和这些服务及软件呈现在Internet上的安全漏洞。

漏洞扫描技术采用积极的、非破坏性的办法来检验系统是否含有安全漏洞。

网络安全扫描技术与防火墙、安全监控系统互相配合使用,能够为网络提供很高的安全性。

漏洞扫描分为利用漏洞库的漏洞扫描和利用模拟攻击的漏洞扫描。

利用漏洞库的漏洞扫描包括:CGI漏洞扫描、POP3漏洞扫描、FTP漏洞扫描、SSH漏洞扫描和HTTP漏洞扫描等。

利用模拟攻击的漏洞扫描包括:Unicode遍历目录漏洞探测、FTP弱口令探测、OPENRelay邮件转发漏洞探测等。

二.漏洞扫描的实现方法(1)漏洞库匹配法基于漏洞库的漏洞扫描,通过采用漏洞规则匹配技术完成扫描。

漏洞库是通过以下途径获取的:安全专家对网络系统的测试、黑客攻击案例的分析以及系统管理员对网络系统安全配置的实际经验。

漏洞库信息的完整性和有效性决定了漏洞扫描系统的功能,漏洞库应定期修订和更新。

(2)插件技术(功能模块技术)插件是由脚本语言编写的子程序,扫描程序可以通过调用它来执行漏洞扫描,检测系统中存在的漏洞。

实验8-账号口令破解与保护

贵州大学实验报告

学院:计算机科学与技术学院专业:信息安全班级:

1.在pc上安装LophtCrack

(1)从下载最新版的lophtcrack 目前最新版本LC5

(2)双击安装程序LC5setup,安装lophtcrack,根据提示完成安装。

如图:

2.使用LC5检测弱口令

LC5能检测windows和unix/linux系统用户的口令,并根据需要,要求用户修改口令,具体使用方法如下:

(1)打开LC5,此时该软件会出现一个向导对话框,读者可以根据向导进行设置。

如图:

(2)单击下一步,在这个对话框中,读者可以用于检测的加密口令的来源,一共有四种来愿,分别是:

本机注册表,需要系统管理员权限

同一个域内的计算机,需要系统管理元的权限

NT系统中的SAM文件

监听本机网络中传输的口令HASH表。

如图:

(3)单击下一步,该对话框中列出的是检测口令的方法,一共有四种方法,分别是

快速检测普通检测强口令检测定制检测。

如图:

(4)单击下一步,在该对话框中选择显示的方法,按系统默认的值即可。

(5)单击下一步,该对话框将前面选择的内容显示出来,单击完成即开始检测。

检测结果如图:

有些用户的弱口令被检测出来了,此时,可以选择菜单中的remidiate-disable命令,禁止该帐号,或者选择forcepasswordchange命令,强迫该用户在下次登录时修改口令。

FTP弱口令扫描 (1)

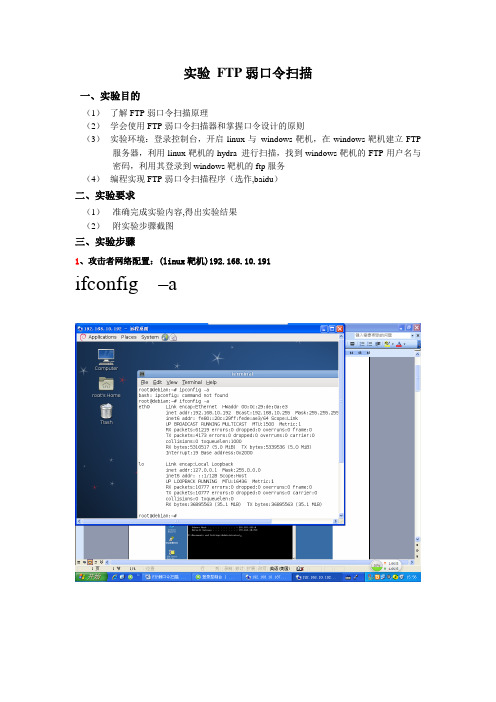

实验FTP弱口令扫描一、实验目的(1)了解FTP弱口令扫描原理(2)学会使用FTP弱口令扫描器和掌握口令设计的原则(3)实验环境:登录控制台,开启linux与windows靶机,在windows靶机建立FTP 服务器,利用linux靶机的hydra 进行扫描,找到windows靶机的FTP用户名与密码,利用其登录到windows靶机的ftp服务(4)编程实现FTP弱口令扫描程序(选作,baidu)二、实验要求(1)准确完成实验内容,得出实验结果(2)附实验步骤截图三、实验步骤1、攻击者网络配置:(linux靶机)192.168.10.191ifconfig –a2、攻击目标网络配置(windows靶机)192.168.10.181Ipconfig3登录windows靶机,打开D:\xampp\FileZillaFTP 下的FileZilla Server Interface.exe ,新建一个用户,命名为:admin(自己的姓名缩写yxq123),密码:123456,指定可以访问的文件夹“D:\攻防工具包\ftp目录”,保存。

(已经存在bluedon用户)4、登录linux靶机,通过字典来破解windows靶机的FTP用户名和密码其中user.txt存放常用的用户名,password.txt存放常用的密码,我们可以先在user.txt,password.txt添加常用的用户名和密码,丰富字典文件具体步骤如下:1)linux靶机,登录terminal(Applications-----Accessories---Terminal)#ls#gedit user.txt添加自己名字的缩写yxq123,保存,截图#gedit password.txt添加密码 administrator ,保存2)#hydra 192.168.10.181 ftp –L user.txt –P password.txt –t 20 查到用户名和密码在物理机,IE输入ftp://192.168.10.181用找到的用户名和密码登录。

【信息安全技术】实验报告:口令破解

【信息安全技术】实验报告:⼝令破解【信息安全技术】实验报告:⼝令破解⼀、实验环境系统环境:Windows⽹络环境:交换⽹络结构实验⼯具:LC5 SuperDic⼆、实验内容新增模拟⽤户及⽤户名;利⽤字典⽣成器⽣成字典⽂件;利⽤⼝令破解器破解本地⽤户密码。

三、实验过程1.创建本地⽤户通过右键“计算机”-> “管理” -> “本地⽤户和组”-> 在空⽩处右键“新⽤户”,创建本地⽤户名和密码2.⽣成字典⽂件在字典⽣成器软件⾥进⾏如下操作:(1)设置⽣⽇范围及格式(2)设置⽂件⽣成路径及⼝令位数3.进⾏字典破解(1)通过Session -> Session Options 设置破解⽅式及依据的字典⽂件(2)通过Session->Import 导⼊本地⽤户(3)通过Session->Begin Audit 开始破解如图3.进⾏字典破解(1)通过Session -> Session Options 设置破解⽅式及依据的字典⽂件(2)通过Session->Import 导⼊本地⽤户(3)通过Session->Begin Audit 开始破解破解结果如图4.进⾏暴⼒破解(1)破解“alphabet+numbers”形式的密码1)通过Session -> Session Options 设置破解⽅式(Brute Force Crack)及密码组成元素(alphabet+numbers)2)通过Session->Begin Audit 开始破解(2)破解“Custom(⾃定义)”形式的密码1)通过Session -> Session Options 设置破解⽅式(Brute Force Crack)及密码组成元素(Custom)2)通过Session->Begin Audit 开始破解⾃定义字符集如图破解结果如图四、实验总结本次实验相对是⽐较容易的,但是遇到了很多英⽂,所以以后还是要加强英语的学习,实验中我学到了⽤户密码的破解,很有收获。

实验一 字典攻击与防范

实验一:字典攻击实验1、实验目的通过该实验了解和掌握字典攻击原理,从而掌握如何防范字典攻击的技巧。

2、实验设备与组网拓扑a)图1 实验网络拓扑3、实验内容(1)FTP 密码破解(2)防火墙渗透4、实验设备参数配置•Interface vlan 1 进入vlan 1视图•Ip address 192.0.0.1 255.255.255.0 设置vlan 1 IP,掩码(和主机在一个网段)•Quit 退出当前视图(CTRL+Z)•ftp server enable 打开FTP服务•Local-user admin 添加用户admin•Pass simple admin 设置登陆密码•Service-type ftp 设置服务类型5、实验过程(1)FTP 密码破解(见1a)步骤1:安装Brutus 软件(过程略)步骤2:Brutus软件参数设置与运行步骤3:通过超级终端登陆交换机(破解过程监视)(2)防火墙渗透(见1b)步骤1:Brutus软件参数设置与运行步骤2:通过超级终端登录防火墙(渗透过程监视)(3)防火墙防渗透设置•#• firewall packet-filter enable•#• firewall mode transparent•#• firewall statistic system enable•#• firewall packet-filter 3000 inbound(挂到哪个接口,请大家自己考虑)•#• acl number 3000• rule 1 deny tcp source 200.0.0.0 0.0.0.255 destination 200.0.0.0 0.0.0.255 logging(仅仅是个列表的例子,请大家结合自己情况写)(4)防火墙防渗透验证。

实验三:口令攻击与防护

实验三口令攻击与防护一、项目编号:3二、实验课时:2 学时三、实验目的:1、口令是网络系统的第一道防线。

当前的网络系统都是通过口令来验证用户身份、实施访问控制的。

口令攻击是指黑客以口令为攻击目标,破解合法用户的口令,或避开口令验证过程,然后冒充合法用户潜入目标网络系统,夺取目标系统控制权的过程2、获取对方的权限是网络攻防的最终目的。

通过该实验,使学生了解破解口令的基本方法,认识弱口令的危害,掌握强壮口令设置的一般原则。

通过该实验,了解Telnet口令破解,数据库口令破解、POP3口令破解、FTP口令破解等的原理,了解口令破解后的重要影响,掌握Windows口令破解的原理和使用方法,掌握Windows口令加密的原理和破解方法,掌握强壮口令设置的一般原则。

四、实验要求1、基本要求了解Telnet口令破解,数据库口令破解、POP3口令破解FTP口令破解等口令破解的原理,了解口令破解后的重要影响,2、掌握Windows口令加密的原理和破解方法,掌握强壮口令设置的一般原则等。

提高要求了解应用程序口令加密及破解原理等。

五、实验内容1、实验任务一:使用X-scan 3.2 破解口令2、实验任务二:使用L0phtCrack5.02破解口令六、操作步骤及要点实验任务一:使用X-scan 3.2 破解口令X-Scan是国内最著名的综合扫描器之一,它完全免费,是不需要安装的绿色软件、界面支持中文和英文两种语言、包括图形界面和命令行方式。

主要由国内著名的民间黑客组织“安全焦点”完成,从2000年的内部测试版X-Scan V0.2到目前的最新版本X-Scan 3.3-cn都凝聚了国内众多黑客的心血。

最值得一提的是,X-Scan把扫描报告和安全焦点网站相连接,对扫描到的每个漏洞进行“风险等级”评估,并提供漏洞描述、漏洞溢出程序,方便网管测试、修补漏洞.图形界面设置项说明检测范围“指定IP范围” - 可以输入独立IP地址或域名,也可输入以“-”和“,”分隔的IP范围,如“192.168.0.1-20,192.168.1.10-192.168.1.254”,或类似“192.168.100.1/24”的掩码格式。

实验2 网络扫描及安全评估实验

HUNAN UNIVERSITY《信息安全原理》实验报告实验二网络扫描及安全评估实验一、实验目的掌握网络端口扫描器的使用方法,熟悉常见端口和其对应的服务程序,掌握发现系统漏洞的方法。

●掌握综合扫描及安全评估工具的使用方法,了解进行简单系统漏洞入侵的方法,了解常见的网络和系统漏洞以及其安全防护方法。

二、实验原理●端口扫描原理●端口扫描向目标主机的TCP/IP服务端口发送探测数据包,并记录目标主机的响应。

通过分析响应来判断服务端口是打开还是关闭,就可以得知端口提供的服务或信息。

●端口扫描主要有经典的扫描器(全连接)、SYN(半连接)扫描器、秘密扫描等。

●全连接扫描:扫描主机通过TCP/IP协议的三次握手与目标主机的指定端口建立一次完整的连接。

建立连接成功则响应扫描主机的SYN/ACK连接请求,这一响应表明目标端口处于监听(打开)的状态。

如果目标端口处于关闭状态,则目标主机会向扫描主机发送RST的响应。

●半连接(SYN)扫描:若端口扫描没有完成一个完整的TCP连接,在扫描主机和目标主机的一指定端口建立连接时候只完成了前两次握手,在第三步时,扫描主机中断了本次连接,使连接没有完全建立起来,这样的端口扫描称为半连接扫描,也称为间接扫描。

●TCP FIN(秘密)扫描:扫描方法的思想是关闭的端口会用适当的RST来回复FIN数据包。

另一方面,打开的端口会忽略对FIN数据包的回复。

●综合扫描和安全评估技术工作原理●获得主机系统在网络服务、版本信息、Web应用等相关信息,然后采用模拟攻击的方法,对目标主机系统进行攻击性的安全漏洞扫描,如果模拟攻击成功,则视为漏洞存在。

最后根据检测结果向系统管理员提供周密可靠的安全性分析报告。

三、实验环境●实验室所有机器安装了Windows操作系统,并组成了一个局域网,并且都安装了SuperScan端口扫描工具和流光Fluxay5综合扫描工具。

●每两个学生为一组:互相进行端口扫描和综合扫描实验。

信息安全实验报告四_使用LC5破解Windows账号口令

信息安全试验报告

错误!未指定书签。

使用LC5破解Windows

账号口令

一、实验目标

学会使用sniffer抓取数据报,含FTP和HTTP

二、实验内容

1:在本地计算机系统中添加不同安全强度的口令,并通过使用L0phtCrack5 测试

安全口令的条件。

2:使用L0phtCrack5 破解局域网中某台主机(IP地址自行确定)Windows 用户密

码。

三、实验原理、过程或代码

1:在本地计算机系统中添加不同安全强度的口令,并通过使用L0phtCrack5 测试

安全口令的条件。

图1:在本机中新增了一个用户为luolongfei 口令为123的用户,通过LC5可以检测到该用户

图2:增加了一个稍微复杂的用户

图3:再次使用LC5 扫描, 无法将复杂的longfei 的口令扫描出来

2:使用L0phtCrack5 破解局域网中某台主机(IP地址自行确定)Windows 用户密码

强制更改密码

四、实验中遇到的问题以及解决方法

五、实验总结

通过以上实验, 可以看出简单的密码是可以被破解的, 所以平时我们在网络中设置密码要稍微设置得复杂些。

实验09 FTP弱口令扫描

FTP弱口令扫描7.2.1 背景描述FTP服务器,则是在互联网上提供存储空间的计算机,它们依照FTP协议提供服务。

FTP 的全称是File Transfer Protocol(文件传输协议)。

顾名思义,就是专门用来传输文件的协议。

简单地说,支持FTP协议的服务器就是FTP服务器。

一般来说,用户联网的首要目的就是实现信息共享,文件传输是信息共享非常重要的一个内容之一。

Internet上早期实现传输文件,并不是一件容易的事。

Internet是一个非常复杂的计算机环境,有PC,有工作站,有MAC,有大型机,据统计连接在Internet上的计算机起码已有亿万台,而这些计算机可能运行不同的操作系统,有运行Unix的服务器,也有运行Windows的PC机和运行MacOS的苹果机等等,而各种操作系统之间的文件交流问题,需要建立一个统一的文件传输协议,这就是所谓的FTP。

基于不同的操作系统有不同的FTP 应用程序,而所有这些应用程序都遵守同一种协议,这样用户就可以把自己的文件传送给别人,或者从其它的用户环境中获得文件。

与大多数Internet服务一样,FTP也是一个客户机/服务器系统。

用户通过一个支持FTP 协议的客户机程序,连接到在远程主机上的FTP服务器程序。

用户通过客户机程序向服务器程序发出命令,服务器程序执行用户所发出的命令,并将执行的结果返回到客户机。

比如说,用户发出一条命令,要求服务器向用户传送某一个文件的一份拷贝,服务器会响应这条命令,将指定文件送至用户的机器上。

客户机程序代表用户接收到这个文件,将其存放在用户目录中。

在FTP的使用当中,用户经常遇到两个概念:“下载”(Download)和“上载”(Upload)。

“下载”文件就是从远程主机拷贝文件至自己的计算机上;“上载”文件就是将文件从自己的计算机中拷贝至远程主机上。

用Internet语言来说,用户可通过客户机程序向(从)远程主机上载(下载)文件。

计算机信息安全 实验二 L0phtcrack

集美大学计算机工程学院实验报告课程名称:计算机信息安全技术班级:计算12实验成绩:指导教师:付永钢姓名:学号:20上机实践日期:2014实验项目名称:使用L0phtcrack破解Windows 2000密码实验项目编号:实验二组号:上机实践时间:4 学时一实验目的通过密码破解工具的使用,了解帐号的安全性,掌握安全口令的设置原则,以保护帐号口令的安全。

二实验原理口令密码应该说是用户最重要的一道防护门,如果密码被破解了,那么用户的信息将很容易被窃取。

随着网络黑客攻击技术的增强和提高,许多口令都可能被攻击和破译,这就要求用户提高对口令安全的认识。

一般入侵者常常通过下面几种方法获取用户的密码口令,包括口令扫描、Sniffer密码嗅探、暴力破解、社会工程学(即通过欺诈手段获取)以及木马程序或键盘记录程序等手段。

有关系统用户帐户密码口令的破解主要是基于密码匹配的破解方法,最基本的方法有两个,即穷举法和字典法。

穷举法是效率最低的办法,将字符或数字按照穷举的规则生成口令字符串,进行遍历尝试。

在口令稍微复杂的情况下,穷举法的破解速度很低。

字典法相对来说较高,它用口令字典中事先定义的常用字符去尝试匹配口令。

口令字典是一个很大的文本文件,可以通过自己编辑或者由字典工具生成,里面包含了单词或者数字的组合。

如果你的密码就是一个单词或者是简单的数字组合那么破解者就可以很轻易的破解密码。

常用的密码破解工具和审核工具很多,例如Windows平台口令的L0phtCrack、WMICracker、SAMInside等。

通过这些工具的使用,可以了解口令的安全性。

三实验环境一台装有Windows 2000/XP系统的计算机,安装L0phtCrack5.04、SAMInside的密码破解工具。

四实验内容和任务在本ftp中提供L0phtCrack6和L0phtCrack5(破解版) ,SAMInside。

注意:L0phtCrack6未破解,只可以使用15天。

网络安全综合实习总结

河北科技师范学院欧美学院网络安全综合实习个人实习总结实习类型教学实习实习单位欧美学院指导教师所在院(系)信息技术系班级学生姓名学号一、实习的基本概况时间:2013年10月7日—2013年10月27日地点:F111、F310、F210、E507内容安排:互联网信息搜索和DNS服务攻击与防范、网络服务和端口的扫描、综合漏洞扫描和探测、协议分析和网络嗅探、诱骗性攻击、口令的破解与截获、木马攻击与防范、系统安全漏洞的攻击与防范、欺骗攻击技术ARP欺骗、分散实习(网络信息安全风险评估)。

组员:何梦喜、苏畅(一)理论指导1、综合漏洞扫描和探测:通过使用综合漏洞扫描工具,通过使用综合漏洞扫描工具,扫描系统的漏洞并给出安全性评估报告,并给出安全性评估报告,加深对各种网络和系统漏洞的理解。

其原理:综合漏洞扫描和探测工具是一种自动检测系统和网络安全性弱点的工具。

扫描时扫描器向目标主机发送包含某一漏洞项特征码的数据包,观察主机的响应,如果响应和安全漏洞库中漏洞的特征匹配,则判断漏洞存在。

最后,根据检测结果向使用者提供一份详尽的安全性分析报告。

2、诱骗性攻击:主要介绍网络诱骗手段和原理,了解网络诱骗攻击的常用方法,从而提高对网络诱骗攻击的防范意识。

其原理为:通过伪造的或合成的具有较高迷惑性的信息,诱发被攻击者主动触发恶意代码,或者骗取被攻击者的敏感信息,实现入侵系统或获取敏感信息的目的。

诱骗性攻击分类:第一类是被称作“网络钓鱼”的攻击形式。

第二类则通过直接的交流完成诱骗攻击过程。

第三类是通过网站挂马完成诱骗攻击。

网站挂马的主要技术手段有以下几种:1)框架挂马框架挂马主要是在网页代码中加入隐蔽的框架,并能够通过该框架运行远程木马。

如果用户没有打上该木马所利用系统漏洞的补丁,那么该木马将下载安装到用户的系统中2)body挂马通过Html文件的body标记进行挂马。

木马的运行仍然是通过对远程木马的调用。

3)伪装挂马所谓伪装挂马,就是在某些特定的位置嵌入木马的运行代码。

密码破解实验报告

密码破解实验报告密码破解实验报告引言:密码是我们日常生活中重要的安全保障措施之一。

然而,随着技术的发展和黑客攻击的不断进步,传统的密码保护方式也面临着越来越大的挑战。

为了了解密码的安全性以及密码破解的原理和方法,我们进行了一系列的密码破解实验。

实验一:暴力破解暴力破解是一种基于穷举法的密码破解方法,它通过尝试所有可能的密码组合来找到正确的密码。

我们选择了一个简单的四位数字密码进行实验。

通过编写一个简单的程序,我们能够在几秒钟内找到正确的密码。

这表明,对于简单的密码来说,暴力破解是一种非常有效的方法。

实验二:字典攻击字典攻击是一种基于已有密码列表的密码破解方法。

我们使用了一个常见的密码字典,其中包含了各种常见的密码组合。

通过将这个密码字典与目标密码进行对比,我们可以很快地找到正确的密码。

然而,如果目标密码不在字典中,字典攻击就会失败。

因此,字典攻击对于使用较为复杂的密码的人来说,安全性要高于暴力破解。

实验三:社会工程学攻击社会工程学攻击是一种通过欺骗和操纵人类心理来获取密码的方法。

我们通过模拟一些常见的社会工程学攻击场景,例如钓鱼邮件、电话诈骗等,来测试人们对于密码保护的警惕性。

实验结果显示,许多人在面对社会工程学攻击时容易受骗,泄露了自己的密码。

这表明,除了技术手段外,人们的安全意识和警惕性也至关重要。

实验四:加密算法破解加密算法是一种通过对数据进行转换和混淆来保护密码的方法。

我们选择了常见的对称加密算法和非对称加密算法进行破解实验。

通过编写程序,我们尝试了多种破解方法,包括穷举法、差分攻击、侧信道攻击等。

然而,由于加密算法的复杂性和强大的安全性,我们并未成功破解这些加密算法。

结论:通过一系列的密码破解实验,我们得出了以下结论:1. 对于简单密码来说,暴力破解和字典攻击是非常有效的破解方法。

因此,我们应该避免使用过于简单的密码,而是选择复杂的密码组合,包括字母、数字和特殊字符。

2. 社会工程学攻击是一种常见且危险的密码破解方法。

密码攻击实验报告

一、实验目的1. 了解密码攻击的基本原理和常用方法。

2. 掌握密码破解工具的使用。

3. 提高网络安全意识,增强密码安全防护能力。

二、实验环境1. 操作系统:Windows 102. 软件工具:John the Ripper、Hydra、Wireshark、Kali Linux虚拟机三、实验内容1. 暴力破解攻击实验(1)实验目的:通过暴力破解攻击,尝试破解给定密码。

(2)实验步骤:① 使用John the Ripper软件进行暴力破解。

② 输入待破解的密码文件,设置字典文件、规则文件等参数。

③ 运行John the Ripper,等待破解结果。

(3)实验结果:成功破解给定密码。

2. 字典破解攻击实验(1)实验目的:通过字典破解攻击,尝试破解给定密码。

(2)实验步骤:① 使用Hydra软件进行字典破解。

② 输入待破解的服务器地址、端口、协议、用户名等参数。

③ 设置字典文件路径,选择破解方式。

④ 运行Hydra,等待破解结果。

(3)实验结果:成功破解给定密码。

3. 中间人攻击实验(1)实验目的:通过中间人攻击,窃取通信过程中的敏感信息。

(2)实验步骤:① 使用Wireshark软件抓取通信数据包。

② 在Kali Linux虚拟机上设置代理服务器。

③ 在客户端设置代理服务器。

④ 发送通信请求,抓取数据包。

(3)实验结果:成功窃取通信过程中的敏感信息。

4. 密码学攻击实验(1)实验目的:通过密码学攻击,破解加密信息。

(2)实验步骤:① 使用Kali Linux虚拟机,选择一种加密算法(如AES)。

② 编写加密程序,生成密钥。

③ 编写解密程序,尝试破解加密信息。

(3)实验结果:成功破解加密信息。

四、实验总结1. 通过本次实验,掌握了密码攻击的基本原理和常用方法。

2. 学会了使用John the Ripper、Hydra等密码破解工具。

3. 提高了网络安全意识,认识到密码安全的重要性。

五、分析与思考1. 密码安全是网络安全的重要组成部分,加强密码安全防护能力至关重要。

实验7 口令攻击

实验小结

破解攻击的基本原理就是黑客用Pwdump工 具将远程主机的sam数据库文件保存在本机 上,再用LC5软件进行破解。 通过实验可以理解字典攻击的成功与否主 要取决于字典文件包含的词汇是否全面, 将密码设置为复杂口令后,发觉破解时间 很长或无法破解。 安全的密码应该是至少8位的数字+字母+符 号

口令攻击

试验4-1 口令攻击

因为对于网络的访问权限很大程度上取决于用 户的账号与口令,所以得到用户账号和密码是 得到权限的关键。

典型获得口令的方法

—

通过网络监听来得到用户口令

很多协议根本就没有采用任何加密或身份认证技术,如在Telnet、 FTP、HTTP、SMTP等传输协议中,用户帐户和密码信息都是以明文格 式传输的,此时若攻击者利用数据包截取工具便可很容易收集到你的帐户 和密码。

?

远程破解

远程破解

实验步骤: 1.主机安装pwdump4工具,它可以在CMD下 提取出系统中的用户的密码(hash) 2.提前获取某个管理员的账号(因为管理员的疏 忽,忘记给某个管理员权限的账号设置复杂的 口令,被攻击者猜测出来。) 3.pwdump4

远程破解

在LC5界面中,通过LC5向导,将下载下来的 SAM文件进行破解。

—

—

破解及暴力攻击

得到主机sam文件,然后使用破解软件破击。

—

其他攻击类型

社会工程学 偷窥:观察别人敲口令

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验环境VMware、Windows 2003、Serv-u 6.4

实验环境

VMware、Windows 2003、Serv-u 6.4

破解软件

x-scan 、FTPcrackeralb、ftpscan、brutus

密码字典

构建自定义的用户名和口令字典文件:ftpuser.txt、ftpps.txt

实验目标

1、成功破解匿名用户

2、成功破解用户名和密码相同的情况,用户名为test

3、查看服务器日志,发现暴露破解

4、整理常见ftp用户名和弱口令字典

环境搭建在虚拟机中安装Serv-u 6.4,分别创建anonymous和test两个用户,anonymous不需要密码,test密码为test。

使用x-scan破解

将ftpuser.txt和ftpps.txt复制到X-Scan-v3.3\dat目录下。

运行x-scan,在检查范围处输入测试地址,本次为192.168.209.128,扫描模块选择ftp弱口令,字典文件选择刚才的两个txt文件。

破解过程可能比较长,结束后发现anonymous和test两个用户已经成功破解。

Ftpscan是命令提示符下扫描FTP弱口令账号的小工具,速度非常快的。

使用简单。

把准备好的用户名和口令字典复制到ftpscan目录下,并重命名为 password.dic和username.dic,执行命令ftpscan 192.168.209.128 200

破解成功的用户会自动写入ftpscan目录下的ftpscan.txt。

运行brutus-aet2,Target处输入测试地址192.168.209.128,Type处选择Ftp,Authentication Options处分别选择自定义的字典文件。

FTPcracker是一个傻瓜式的密码破解软件,不能选择自定义的字典,也不能改变扫描频率,只有输入测试地址即可,成功率相当较低。

破解过程中查看SERV-U中活动选项,用户标签中有多个用户正在尝试登陆,查看域日志标签,可以看到同一个用户大量登陆日志。

如果发现您的服务器有上述现象,有可能正在遭受攻击。