H3C SecPath虚拟防火墙技术白皮书(V1.00)

H3C SECPATH F100-C 防火墙 安装手册(V1.03)

H3C SecPath F100-C防火墙安装手册杭州华三通信技术有限公司资料版本:T1-08044M-20070430-C-1.03声明Copyright ©2006-2007 杭州华三通信技术有限公司及其许可者版权所有,保留一切权利。

未经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

H3C、、Aolynk、、H3Care、、TOP G、、IRF、NetPilot、Neocean、NeoVTL、SecPro、SecPoint、SecEngine、SecPath、Comware、Secware、Storware、NQA、VVG、V2G、V n G、PSPT、XGbus、N-Bus、TiGem、InnoVision、HUASAN、华三均为杭州华三通信技术有限公司的商标。

对于本手册中出现的其它公司的商标、产品标识及商品名称,由各自权利人拥有。

除非另有约定,本手册仅作为使用指导,本手册中的所有陈述、信息和建议不构成任何明示或暗示的担保。

如需要获取最新手册,请登录。

技术支持用户支持邮箱:customer_service@技术支持热线电话:800-810-0504(固话拨打)400-810-0504(手机、固话均可拨打)网址:前言相关手册手册名称用途《H3C SecPath系列安全产品操作手册》 该手册介绍了H3C SecPath系列安全网关/防火墙的功能特性、工作原理和配置及操作指导。

《H3C SecPath系列安全产品命令手册》该手册介绍了H3C SecPath系列安全网关/防火墙所涉及的配置和操作命令。

包括命令名、完整命令行、参数、操作视图、使用指导和操作举例。

《H3C SecPath系列安全产品 Web配置手册》指导用户通过Web方式对H3C SecPath系列防火墙进行配置操作。

本书简介本手册各章节内容如下:z第1章产品介绍。

介绍H3C SecPath F100-C防火墙的特点及其应用。

H3C数据中心虚拟化解决方案技术白皮书

H3C数据中心虚拟化解决方案技术白皮书缩略语清单:1 技术背景随着社会生产力的不断发展,用户需求不断发展提高,市场也不断发展变化,谁能真正掌握市场迎合用户,谁就能够占领先机提高自己的核心竞争力。

企业运营中关键资讯传递的畅通可以帮助企业充分利用关键资源,供应链、渠道管理,了解市场抓住商机,从而帮助企业维持甚至提高其竞争地位。

作为网络数据存储和流通中心的企业数据中心,很显然拥有企业资讯流通最核心的地位,越来越受到企业的重视。

当前各个企业/行业的基础网络已经基本完成,随着“大集中”思路越来越深入人心,各企业、行业越来越迫切的需要在原来的基础网络上新建自己的数据中心。

数据中心设施的整合已经成为行业内的一个主要发展趋势,利用数据中心,企业不但能集中资源和信息加强资讯的流通以及新技术的采用,还可以改善对外服务水平提高企业的市场竞争力。

一个好的数据中心在具有上述好处之外甚至还可以降低拥有成本。

1.1 虚拟化简介在数据大集中的趋势下,数据中心的服务器规模越来越庞大。

随着服务器规模的成倍增加,硬件成本也水涨船高,同时管理众多的服务器的维护成本也随着增加。

为了降低数据中心的硬件成本和管理难度,对大量的服务器进行整合成了必然的趋势。

通过整合,可以将多种业务集成在同一台服务器上,直接减少服务器的数量,有效的降低服务器硬件成本和管理难度。

服务器整合带来了巨大的经济效益,同时也带来了一个难题:多种业务集成在一台服务器上,安全如何保证?而且不同的业务对服务器资源也有不同的需求,如何保证各个业务资源的正常运作?为了解决这些问题,虚拟化应运而生了。

虚拟化指用多个物理实体创建一个逻辑实体,或者用一个物理实体创建多个逻辑实体。

实体可以是计算、存储、网络或应用资源。

虚拟化的实质就是“隔离”—将不同的业务隔离开来,彼此不能互访,从而保证业务的安全需求;将不同的业务的资源隔离开来,从而保证业务对于服务器资源的要求。

数据中心运行的应用越来越多,但很多应用都相互独立,而且在使用率低下、相关隔绝的不同环境中运行。

H3CSecPathF100系列防火墙配置教程

H3C SecPath F100系列防火墙配置教程初始化配置〈H3C〉system-view开启防火墙功能[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit分配端口区域[H3C] firewall zone untrust[H3C-zone-trust] add interface GigabitEthernet0/0[H3C] firewall zone trust[H3C-zone-trust] add interface GigabitEthernet0/1工作模式firewall mode transparent 透明传输firewall mode route 路由模式http 服务器使能HTTP 服务器undo ip http shutdown关闭HTTP 服务器ip http shutdown添加WEB用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3开启防范功能firewall defend all 打开所有防范切换为中文模式language-mode chinese设置防火墙的名称sysname sysname配置防火墙系统IP 地址firewall system-ip system-ip-address [ address-mask ] 设置标准时间clock datetime time date设置所在的时区clock timezone time-zone-name { add | minus } time取消时区设置undo clock timezone配置切换用户级别的口令super password [ level user-level ] { simple | cipher } password取消配置的口令undo super password [ level user-level ]缺缺省情况下,若不指定级别,则设置的为切换到3 级的密码。

新华三集团联合IDC发布下一代防火墙技术白皮书

’ ’

一

A

坷 j 新 Fra biblioteki t l nd t t s t r y I n n o v a t i o m

新 华 三 集 团联 合 I DC 发 布 下 一 代 防 火 墙 技 术 白皮 书

…

醇涸 国 _

H, 新 # i

趋 势 l I ) ( 、 人 为, F ・ 代 防 火墙 其仃 f 个主 特 点 : “ 坩能

丧l , J ,发 网络 、 安 全 的虚拟 化 , 以应 川 为中心 . 打造 橄 简 、 随需 J 变 、

个 = 址 n 、 J I I ; 架构 的第 l J q 人乡 n 成部 分 ,作 一 个 坝 的越 平 滑演 进 的 I T新去 『 l 架 构 来越 被 f f 场 匝 的技 术发 展方 向 ,需 要 虹J J l 1 々业 、更7 J 『 1 1 圳 没施 会的发 全 J 不被刺 化 单 独将 安 令作 为 ・ 个子 . 牌 ,足 0 KJ l : 姒蒯 ,i f : F I " 简单、 信" f 连 一 以来 ・ 持 的 l f 场 定位 安 伞 、哇 ! 有 价 值 足深

【 国 内 市 皤 第 一 时 豁

下 代 防 火 艟 霉 晦 她 J

: 1 … _ r 下 在 州 代 举 防 f 火 化 的 没 、 汁 I t J ‘ 思 路 化 / 、 f J 、 拟 化 、 协 旧 ” 这 新 华 i 下 ・ 代 防 火 墙 .

斤 应 刈 “ 互联 + ” 时代 的新 J 安 全 b 战 .给 、 l l , 新 r r 拟 化 、叮 化 、 技 术 同和『 J 】 I 、 { 务链 等 方l 进 仃令面 的 新 , 、 l 努提 供 令 发 障 存符 类 复杂I ' l , ' J I 、 川环 境 F, 能构缱l 1 . 啦 的 网络 防御 体 系 ,

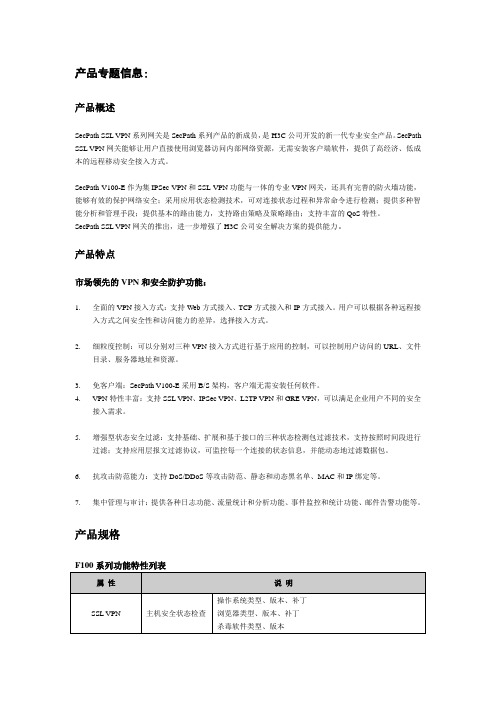

H3C SecPath V100系列网关专题信息

产品专题信息:产品概述SecPath SSL VPN系列网关是SecPath系列产品的新成员,是H3C公司开发的新一代专业安全产品。

SecPath SSL VPN网关能够让用户直接使用浏览器访问内部网络资源,无需安装客户端软件,提供了高经济、低成本的远程移动安全接入方式。

SecPath V100-E作为集IPSec VPN和SSL VPN功能与一体的专业VPN网关,还具有完善的防火墙功能,能够有效的保护网络安全;采用应用状态检测技术,可对连接状态过程和异常命令进行检测;提供多种智能分析和管理手段;提供基本的路由能力,支持路由策略及策略路由;支持丰富的QoS特性。

SecPath SSL VPN网关的推出,进一步增强了H3C公司安全解决方案的提供能力。

产品特点市场领先的VPN和安全防护功能:1.全面的VPN接入方式:支持Web方式接入、TCP方式接入和IP方式接入。

用户可以根据各种远程接入方式之间安全性和访问能力的差异,选择接入方式。

2.细粒度控制:可以分别对三种VPN接入方式进行基于应用的控制,可以控制用户访问的URL、文件目录、服务器地址和资源。

3.免客户端:SecPath V100-E采用B/S架构,客户端无需安装任何软件。

4.VPN特性丰富:支持SSL VPN、IPSec VPN、L2TP VPN和GRE VPN,可以满足企业用户不同的安全接入需求。

5.增强型状态安全过滤:支持基础、扩展和基于接口的三种状态检测包过滤技术,支持按照时间段进行过滤;支持应用层报文过滤协议,可监控每一个连接的状态信息,并能动态地过滤数据包。

6.抗攻击防范能力:支持DoS/DDoS等攻击防范、静态和动态黑名单、MAC和IP绑定等。

7.集中管理与审计:提供各种日志功能、流量统计和分析功能、事件监控和统计功能、邮件告警功能等。

产品规格订购信息说明:“必配”表示所描述项目直接随选购的主机提供,不需要用户选择购买。

“选配”表示所描述项目需要用户选择购买。

H3C SecCenter 解决方案技术白皮书 V1.1

SecCenter解决方案技术白皮书Hangzhou H3C Technology Co., Ltd.杭州华三通信技术有限公司All rights reserved版权所有侵权必究目录1 商业用户网络对于安全管理的需求 (5)2 安全管理技术方案比较 (6)3 H3C安全管理中心解决方案 (7)3.1 安全管理中心基本思路 (7)3.2 解决方案特点 (8)3.3 典型组网图 (9)4 系统主要技术特性分析 (10)4.1 不同种类的安全设备支持 (10)4.2 企业安全分析 (11)4.3 网络架构 (12)4.4 安全拓扑和可视化威胁 (12)4.5 监控&事件关联 (13)4.6 安全管理报告 (15)4.7 可升级日志管理 (15)4.8 搜索分析 (15)5 总结和展望 (16)6 参考文献 (16)7 附录 (16)Figure List 图目录图1 典型组网图 (10)图2 安全管理添加到网络和应用管理 (11)图3 SecCenter支持单独配置和分布式配置 (12)图4 基于拓扑的实时威胁可视化下拉菜单 (13)图5 监控仪表盘展示了一个实时的全部安全状态的一部分 (14)SecCenter解决方案技术白皮书关键词:SecCenter、安全管理、事件、日志、搜索摘要:本文档对于SecCenter安全管理中心的解决方案进行了介绍。

描述了用户对于安全管理中心的需求,各种方案的比较。

介绍了H3C推出解决方案的技术特点、组网图、主要技术分析等。

缩略语清单:1 商业用户网络对于安全管理的需求一个公司只是注重在物理上对网络安全的投资是远远不够的,即使安全防范再严密的网络,也会有可能有破坏性漏洞的产生。

据估计在世界范围内由攻击造成的经济损失已经由1997 年的33 亿美元上升到2003 年的120亿美元。

这个数字还在快速上升。

另外,为了满足政府规范要求,需要执行安全审计流程。

如果不能满足政府的规范要求,除了有可能被高额的罚款以外,还有可能触犯法律,面临刑事诉讼。

WLAN安全技术白皮书(V1.00)-技术白皮书-产品技术-H3C

WLAN安全技术白皮书(V1.00)-技术白皮书-产品技术-H3CWLAN安全技术白皮书(V1.00)WLAN安全技术白皮书关键词:WLAN、Station、SSID、PSK、EAP、AP。

摘要:现在WLAN应用已经非常普遍,在很多场所被部署,例如公司、校园、工厂、咖啡厅等等。

本文介绍了H3C WLAN解决方案能够提供的多种无线安全技术。

缩略语:目录1 H3C WLAN分层安全体系简介2 物理层安全3 用户接入安全3.2 802.1x接入认证3.3 PSK接入认证3.4 MAC接入认证3.5 EAP终结和本地认证4 网络安全4.1 端点准入防御4.2 无线入侵检测系统4.3 安全策略统一部署4.4 无线控制器和AP间下行流量限速4.5 IPSEC VPN5 设备安全6 安全管理1 H3C WLAN分层安全体系简介H3C公司的WLAN安全解决方案在遵循IEEE 802.11i协议和国家WAPI标准的基础上,创新性的提出了分层的安全体系架构,将WLAN的安全从单一的物理层安全延伸到了物理层安全、用户接入安全、网络层安全、设备安全、安全管理多个层面上,使用户在使用WLAN网络时能够像使用有线网络一样安全、可靠。

2 物理层安全为了保证物理层的通信安全H3C公司的无线产品支持以下的加密机制:(1) WEP加密:该种加密方式在IEEE802.11协议中定义。

WEP加密机制需要WLAN设备端以及所有接入到该WLAN网络的客户端配置相同的密钥。

WEP加密机制采用RC4算法(一种流加密算法),最初WLAN仅支持WEP40(WEP40算法的密钥长度仅为64bits),当前WLAN还可以支持WEP104(WEP104算法的密钥长度仅为128bits)。

(2) TKIP加密:该加密方式主要在WPA相关协议中定义。

TKIP加密机制除了提供数据的加密处理,还提供了MIC和Countermeasure功能实现对WLAN服务的安全保护。

H3C CDP技术白皮书

H3C CDP技术白皮书Huawei-3Com Technology Co., Ltd.华为3Com技术有限公司All rights reserved版权所有侵权必究声明Copyright © 2006 杭州H3C及其许可者版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

H3C、Aolynk、、IRF、H3Care、、Neocean、、TOP G、SecEngine、SecPath、COMWARE、VVG、V2G、V n G、PSPT、NetPilot、XGbus均为杭州H3C的商标。

对于本手册中出现的其它公司的商标、产品标识及商品名称,由各自权利人拥有。

修订记录版本描述作者日期2006年8月22日 1.00 初稿完成秦祖福2006年9月05日 1.01 根据评审意见进行修改秦祖福目录第1章引言 (8)1.1 企业面临的挑战 (8)1.1.1 数据安全 (8)1.1.2 业务连续 (8)1.1.3 “软错误”的恢复 (8)1.2 传统灾备面临的挑战 (9)1.3 CDP让灾备发新芽 (10)第2章CDP技术概述 (11)2.1 CDP的定义 (11)2.2 CDP的特点及技术优势 (11)2.3 CDP的关键技术 (13)2.3.1 基准参考数据模式 (13)2.3.2 复制参考数据模式 (14)2.3.3 合成参考数据模式, (14)2.3.4 三种模式比较 (15)2.4 CDP的实现模式 (15)2.4.1 基于应用实现持续数据保护 (16)2.4.2 基于文件实现持续数据保护 (16)2.4.3 基于数据块实现持续数据保护 (16)第3章H3C CDP技术介绍 (17)3.1 H3C CDP技术核心理念 (17)3.1.1 以快速恢复生产为前提的服务器完整保护 (17)3.1.2 有效降低数据丢失风险 (17)3.1.3 确保数据库恢复的完整性 (17)3.1.4 SAN级别的服务器保护 (17)3.1.5 备份数据立即检查及还原验证 (18)3.1.6 让关键业务先恢复正常运行再进行修复 (18)3.1.7 从本地服务器保护立即扩大为远程容灾 (18)3.2 NeoStor数据管理平台CDP技术 (18)3.2.1 NeoStor 数据管理平台-核心服务 (19)3.2.2 NeoStor 数据管理平台-Client Agents (23)第4章H3C CDP方案介绍 (26)4.1 H3C CDP解决方案特色 (26)4.1.1 服务器完整保护 (26)4.1.2 数据库恢复保障 (26)4.1.3 系统运行快速恢复 (26)4.1.4 直接升级远程机制 (26)4.2 本地CDP方案 (27)4.3 远程CDP方案 (28)4.3.1 阶段一:灾难发生前 (29)4.3.2 阶段二:灾难发生时 (30)4.3.3 阶段三:灾难发生后 (31)第5章结束语 (32)第6章附录 (33)插图目录图2-1 持续数据保护与传统数据保护技术在实施数据保护时的间隔比较 (12)图2-2 基准参考数据模式 (14)图2-3 复制参考数据模式 (14)图2-4 合成参考数据模式 (15)图3-1 COFW技术 (20)图3-2 远程复制 (21)图3-3 自适应复制 (22)图3-4 DiskSafe数据保护 (23)图4-1 本地CDP方案 (27)图4-2 远程CDP方案 (29)H3C CDP技术白皮书关键词:CDP摘要:本文档在全面分析CDP技术现状的基础上,阐述了华为3Com公司的CDP技术以及CDP方案。

H3C SecPath系列防火墙(V5)日常维护指导书

H3C SecPath系列防火墙(V5)维护指导书(V1.0)杭州华三通信技术有限公司2016-03-29 H3C机密,未经许可不得扩散第1页,共35页修订记录Revision Records2016-03-29 H3C机密,未经许可不得扩散第2页,共35页目录1.日常维护建议总则 (7)1.1.日常维护建议 (7)1.2.维护记录表格和维护操作指导书的使用说明 (8)2.安装操作指导 (9)3.维护操作指导 (10)3.1.H3C S EC P ATH防火墙设备现场巡检 (10)3.2.设备日常维护操作指导 (11)3.3.设备季度维护操作指导 (12)3.4.H3C设备年度维护操作指导 (12)4.入门维护 (13)4.1.基本概念 (13)4.2.产品FAQ (17)5.常见故障处理 (21)5.1.S EC P ATH防火墙故障诊断流程 (21)5.2.H3C S EC P ATH防火墙系统维护 (21)5.3.S EC P ATH防火墙连通性 (22)5.4.N AT故障处理 (22)5.5.攻击防范故障处理 (23)6.常见问题及FAQ (25)6.1.N AT专题篇FAQ (25)6.2.攻击防范篇FAQ (26)6.3.高可靠性篇FAQ (27)7.附录 (29)7.1.维护记录表格 (29)7.2.H3C公司资源和求助途径 (35)2016-03-29 H3C机密,未经许可不得扩散第3页,共35页H3C SecPath系列防火墙维护指导书关键词:SecPath防火墙、维护指导、常见问题、摘要:此文档用于指导日常维护H3C 防火墙产品及解决常见故障参考使用,主要描述用户维护部门周期性(每天、每季、每年)对H3C SecPath系列防火墙设备进行健康性检查的相关事项。

适用对象:本文档适用于H3C SecPath系列防火墙产品的日常操作和维护工程师。

缩略语清单:2009-4-10 H3C版权所有,未经许可不得扩散第4页, 共35页产品简介伴随着因特网的蓬勃发展,网络协议的开发性注定了给入侵者留下了众多的入侵机会,安全的网络也跟着提升到一个全新的高度。

SecPath虚拟防火墙技术白皮书

SecPath 虚拟防火墙技术白皮书关键词:虚拟防火墙MPLS VPN摘要:本文介绍了H3C 公司虚拟防火墙技术和其应用背景。

描述了虚拟防火墙的功能特色,并介绍了H3C 公司具备虚拟防火墙功能的独立防火墙和防火墙插板产品的组网环境应用。

缩略语清单:目录1 概述 (3)1.1 新业务模型产生新需求 (3)1.2 新业务模型下的防火墙部署 (3)1.2.1 传统防火墙的部署缺陷 (3)1.2.2 虚拟防火墙应运而生 (4)2 虚拟防火墙技术 (5)2.1 技术特点 (5)2.2 相关术语 (6)2.3 设备处理流程 (7)2.3.1 根据入接口数据流 (7)2.3.2 根据Vlan ID数据流 (7)2.3.3 根据目的地址数据流 (8)3 典型组网部署方案 (8)3.1 虚拟防火墙在行业专网中的应用 (8)3.1.1 MPLS VPN组网的园区中的虚拟防火墙部署一 (9)3.1.2 MPLS VPN组网的园区中的虚拟防火墙部署二 (10)3.1.3 虚拟防火墙提供对VPE的安全保护 (10)3.2 企业园区网应用 (11)4 总结 (12)1 概述1.1 新业务模型产生新需求目前,跨地域的全国性超大企业集团和机构的业务规模和管理复杂度都在急剧的增加,传统的管理运营模式已经不能适应其业务的发展。

企业信息化成为解决目前业务发展的关键,得到了各企业和机构的相当重视。

现今,国内一些超大企业在信息化建设中投入不断增加,部分已经建立了跨地域的企业专网。

有的企业已经达到甚至超过了IT-CMM3 的级别,开始向IT-CMM4 迈进。

另一方面,随着企业业务规模的不断增大,各业务部门的职能和权责划分也越来越清晰。

各业务部门也初步形成了的相应不同安全级别的安全区域,比如,OA 和数据中心等。

由于SOX 等法案或行政规定的颁布应用,各企业或机构对网络安全的重视程度也在不断增加。

对企业重点安全区域的防护要求越来越迫切。

因此,对企业信息管理人员来说,如何灵活方便的实现企业各业务部门的安全区域划分和安全区域之间有控制的互访成为其非常关注的问题。

H3C SDN Overlay技术白皮书-V1.0

H3C SDN Overlay技术白皮书Copyright © 2016 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 概述 (1)1.1 产生背景 (1)1.2 技术优点 (1)2 Overlay技术介绍 (3)2.1 Overlay的概念介绍 (3)2.2 Overlay的解决方法 (3)3 Overlay技术实现 (5)3.1 Overlay网络基础架构 (5)3.2 Overlay网络部署需求 (7)3.2.1 VXLAN网络和传统网络互通的需求 (7)3.2.2 VXLAN网络安全需求 (7)3.2.3 Overlay网络虚拟机位置无关性 (8)3.2.4 Overlay与SDN的结合 (8)4 H3C SDN Overlay模型设计 (9)4.1 H3C SDN Overlay模型设计 (9)4.2 SDN控制器模型介绍 (11)4.3 H3C SDN Overlay组件介绍 (12)4.4 SDN Overlay网络与云对接 (13)4.4.1 SDN Overlay与OpenStack对接 (14)4.4.2 SDN Overlay与基于OpenStack的增强云平台对接 (15)4.4.3 SDN Overlay与非OpenStack云平台对接 (16)4.5 服务链在Overlay网络安全中的应用 (16)4.5.1 什么是服务链 (16)4.5.2 Overlay网络服务链节点描述 (17)4.5.3 服务链在Overlay网络安全中的应用 (17)5 SDN Overlay组网方案设计 (19)5.1 SDN Overlay组网模型 (19)5.1.1 网络Overlay (20)5.1.2 主机Overlay (20)5.1.3 混合Overlay (20)5.2 H3C SDN Overlay典型组网 (20)5.2.1 网络Overlay (20)5.2.2 主机Overlay (23)5.2.3 混合Overlay (26)5.2.4 Overlay组网总结 (26)6 SDN Overlay转发流程描述 (28)6.1 SDN Overlay流表建立和发布 (28)6.1.1 流表建立流程对ARP的处理 (28)6.1.2 Overlay网络到非Overlay网络 (28)6.1.3 非Overlay网络到Overlay网络 (29)6.2 Overlay网络转发流程 (29)6.2.1 Overlay网络到非Overlay网络 (30)6.2.2 非Overlay网络到Overlay网络 (31)6.3 Overlay网络虚机迁移 (32)6.4 SDN Overlay升级部署方案 (33)6.4.1 SDN Overlay独立分区部署方案 (33)6.4.2 IP GW旁挂部署方案 (34)6.4.3 核心升级,SDN Overlay独立分区 (35)6.4.4 Overlay网关弹性扩展升级部署 (35)6.4.5 多数据中心同一控制器集群部署 (36)7 SDN Overlay方案优势总结 (37)1 概述1.1 产生背景随着企业业务的快速扩展,IT作为基础设施,其快速部署和高利用率成为主要需求。

H3C云安全服务技术白皮书-V1.0

H3C云安全服务技术白皮书Copyright © 2016 杭州H3C技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 概述 (1)2 云安全架构与模型 (1)2.1 云数据中心安全访问控制需求 (1)2.2 云安全总体架构 (2)2.3 基于租户的安全隔离 (3)2.4 安全架构的两种模型 (4)3 嵌入式安全 (5)3.1 安全组ACL功能 (5)3.2 分布式状态防火墙功能 (6)4 云服务链 (6)5 基于SDN和服务链的云安全组网方案 (8)5.1 VSR做网关的服务链方案 (8)5.2 物理交换机做网关的服务链方案 (9)5.3 服务链和第三方安全设备对接 (10)5.4 服务链支持东西向和南北向安全的总结 (12)6 安全资源池化 (12)6.1 网络服务资源虚拟化和池化 (12)6.2 多资源池支持 (14)6.3 安全资源池之大规模租户技术 (15)6.3.1 硬件资源池支持大规模租户 (15)6.3.2 软件资源池支持大规模租户 (16)6.4 云安全微分段服务 (17)6.5 安全资源池之高可靠性技术 (17)7 多层次安全防护体系 (18)7.1 异构设备组成的统一安全资源池 (18)7.2 多层次的安全体系 (19)8 安全功能通过云服务部署 (19)9 H3C云安全优势总结 (21)1 概述云计算技术的发展,带来了新一轮的IT技术变革,但同时也给网络与业务带来巨大的挑战。

网络服务模式已经从传统的面向连接转向面向应用,传统的安全部署模式在管理性、伸缩性、业务快速升级等方面已经无法跟上步伐,需要考虑建设灵活可靠,自动化快速部署和资源弹性可扩展的新安全防护体系。

同时,按照云计算等保规范《信息系统安全等级保护第二分册云计算安全要求》草案7.1.2网络安全章节的描述,对云网络安全也有下述要求:•保证云平台管理流量与云租户业务流量分离;•根据云租户的业务需求自定义安全访问路径;•在虚拟网络边界部署访问控制设备,并设置访问控制规则;•依据安全策略控制虚拟机间的访问。

H3C SecPath Web 应用防火墙 安全手册说明书

H3C SecPath Web应用防火墙安全手册杭州华三通信技术有限公司资料版本:APW100-20150612Copyright © 2015 杭州华三通信技术有限公司及其许可者 版权所有,保留一切权利。

未经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

H3C 、、H3CS 、H3CIE 、H3CNE 、Aolynk 、、H 3Care 、、IRF 、NetPilot 、Netflow 、SecEngine 、SecPath 、SecCenter 、SecBlade 、Comware 、ITCMM 、HUASAN 、华三均为杭州华三通信技术有限公司的商标。

对于本手册中出现的其它公司的商标、产品标识及商品名称,由各自权利人拥有。

由于产品版本升级或其他原因,本手册内容有可能变更。

H3C 保留在没有任何通知或者提示的情况下对本手册的内容进行修改的权利。

本手册仅作为使用指导,H3C 尽全力在本手册中提供准确的信息,但是H3C 并不确保手册内容完全没有错误,本手册中的所有陈述、信息和建议也不构成任何明示或暗示的担保。

技术支持用户支持邮箱:***************技术支持热线电话:400-810-0504(手机、固话均可拨打)网址:资料获取方式您可以通过H3C 网站( )获取最新的产品资料:H3C 网站与产品资料相关的主要栏目介绍如下:•[服务支持/文档中心]:可以获取硬件安装类、软件升级类、配置类或维护类等产品资料。

•[产品技术]:可以获取产品介绍和技术介绍的文档,包括产品相关介绍、技术介绍、技术白皮书等。

•[解决方案]:可以获取解决方案类资料。

• [服务支持/软件下载]:可以获取与软件版本配套的资料。

资料意见反馈如果您在使用过程中发现产品资料的任何问题,可以通过以下方式反馈:E-mail :************感谢您的反馈,让我们做得更好!环境保护本产品符合关于环境保护方面的设计要求,产品的存放、使用和弃置应遵照相关国家法律、法规要求进行。

H3C SecPath F100系列防火墙01-入门配置指导-基本配置

• 配置 NAT 静态转换

nat static local-ip [ vpn-instance local-name ] global-ip [ vpn-instance global-name ]

• 使配置在接口上生效

nat outbound static

nat outbound [ acl-number ] [ address-group group-number [ vpn-instance vpn-instance-name ] [ no-pat ] ] [ track vrrp virtual-router-id ]

目录

1 基本配置 ············································································································································ 1-1 1.1 概述 ···················································································································································1-1 1.2 通过Web方式进行设备基本配置 ·······································································································1-1 1.3 通过命令行方式进行设备基本配置 ····································································································1-8 1.4 业务配置说明·····································································································································1-9

H3C SecPath F100-C-EI 防火墙说明书

目录第1章产品介绍...............................................................................1-11.1 简介....................................................................................1-11.2 外观....................................................................................1-21.2.1 前面板......................................................................1-21.2.2 后面板......................................................................1-21.3 规格....................................................................................1-31.4 指示灯................................................................................1-31.5 固定接口.............................................................................1-41.5.1 配置口......................................................................1-41.5.2 以太网口..................................................................1-5第2章安装前准备工作....................................................................2-12.1 安装场所要求......................................................................2-12.1.1 温度/湿度要求..........................................................2-12.1.2 洁净度要求...............................................................2-12.1.3 防静电要求...............................................................2-22.1.4 电磁环境要求...........................................................2-42.1.5 防雷击要求...............................................................2-42.1.6 检查安装台...............................................................2-52.1.7 机柜安装要求...........................................................2-52.2 安全注意事项......................................................................2-52.2.1 安全标志..................................................................2-52.2.2 通用安全建议...........................................................2-62.2.3 用电安全..................................................................2-62.3 安装工具、仪表和设备.......................................................2-6第3章防火墙的安装.......................................................................3-13.1 防火墙安装流程..................................................................3-13.2 安装防火墙到指定位置.......................................................3-13.2.1 安装防火墙到工作台................................................3-23.2.2 安装防火墙到机柜....................................................3-23.3 连接保护地线......................................................................3-43.4 连接电源线.........................................................................3-53.5 连接接口电缆......................................................................3-73.5.1 连接配置口电缆.......................................................3-73.5.2 连接以太网电缆.......................................................3-83.6 安装后的检查......................................................................3-8第4章防火墙的启动与配置............................................................4-14.1 搭建配置环境......................................................................4-14.1.1 连接防火墙到配置终端............................................4-14.1.2 设置配置终端的参数................................................4-14.2 防火墙上电.........................................................................4-44.2.1 上电前检查...............................................................4-44.2.2 防火墙上电...............................................................4-54.2.3 上电后检查/操作......................................................4-54.3 启动过程.............................................................................4-54.4 防火墙配置的基本思路.......................................................4-64.5 命令行接口.........................................................................4-74.5.1 命令行接口的特点....................................................4-74.5.2 命令行接口...............................................................4-7第5章防火墙的软件维护................................................................5-15.1 Boot菜单.............................................................................5-15.1.1 防火墙的Boot菜单....................................................5-25.1.2 防火墙的Boot ROM子菜单......................................5-35.2 利用XModem协议完成应用程序和Boot ROM程序升级.........5-45.2.1 应用程序的升级.......................................................5-45.2.2 Boot ROM程序的升级..............................................5-75.2.3 Boot ROM程序扩展段的升级...................................5-85.3 通过TFTP完成应用程序的升级..........................................5-85.4 利用FTP完成程序/文件的上传下载..................................5-125.5 应用程序及配置文件的维护..............................................5-165.5.1 显示所有文件.........................................................5-165.5.2 删除文件................................................................5-175.6 Boot ROM程序扩展段的备份及恢复.................................5-185.6.1 在FLASH中备份Boot ROM程序的扩展段..............5-185.6.2 从FLASH中恢复Boot ROM程序扩展段..................5-185.7 口令丢失的处理................................................................5-195.7.1 用户口令丢失.........................................................5-195.7.2 Boot ROM口令丢失...............................................5-20第6章安装故障处理.......................................................................6-16.1 电源系统问题故障处理.......................................................6-16.2 配置系统故障处理..............................................................6-1插图目录图1-1 F100-C-EI防火墙前面板.................................................1-2图1-2 F100-C-EI防火墙后面板.................................................1-2图1-3 配置口电缆示意图..........................................................1-5图1-4 以太网电缆示意图..........................................................1-6图2-1 佩戴防静电手腕示意图...................................................2-4图3-1 防火墙安装流程..............................................................3-1图3-2 挂耳结构图.....................................................................3-2图3-3 安装左、右前挂耳到防火墙的两侧.................................3-3图3-4 固定防火墙到机架..........................................................3-3图3-5 连接保护地接地端子到防火墙........................................3-4图3-6 连接保护地线到接地排...................................................3-5图3-7 连接交流电源线..............................................................3-6图3-8 连接配置口电缆..............................................................3-7图4-1 新建连接........................................................................4-1图4-2 本地配置连接端口设置...................................................4-2图4-3 串口参数设置.................................................................4-2图4-4 超级终端窗口.................................................................4-3图4-5 终端类型设置.................................................................4-4图5-1 断开终端连接.................................................................5-5图5-2 修改波特率.....................................................................5-5图5-3 [发送文件]对话框............................................................5-6图5-4 正在发送文件界面..........................................................5-6图5-5 搭建TFTP升级环境........................................................5-9图5-6 搭建FTP升级环境........................................................5-12表格目录表1-1 F100-C-EI防火墙规格....................................................1-3表1-2 F100-C-EI指示灯含义....................................................1-3表1-3 配置口属性.....................................................................1-4表1-4 以太网口属性.................................................................1-5表2-1 机房温度/湿度要求.........................................................2-1表2-2 机房灰尘含量限值..........................................................2-2表2-3 机房有害气体限值..........................................................2-2第1章产品介绍1.1 简介H3C SecPath F100-C-EI防火墙设备(以下简称F100-C-EI)是H3C公司面向家庭办公、小型办公室(Small Office Home Office,SOHO)开发的新一代专业防火墙产品。

SecPath1800F典型配置V1.0

内部公开 Quidway SecPath 系列安全网关产品市场技术指导书Quidway SecPath1800F防火墙 典型配置手册华为-3Com技术有限公司版权所有 侵权必究2005-10-20版权所有,侵权必究第1页,共26页内部公开 Quidway SecPath 系列安全网关产品市场技术指导书目录目 录 ................................................................................................................................................................................ 2 第一章 AAA 认证配置....................................................................................................................................................... 3 L2tp+IPSec+NAT 穿越的客户端本地认证配置 ..................................................................................................... 3 L2tp 客户端接入 Radius 认证 ..................................................................................................................................... 7 第二章 ASPF 配置 ............................................................................................................................................................ 12 ASPF 原理简介 .......................................................................................................................................................... 12 ASPF 典型应用 .......................................................................................................................................................... 15 第三章 安全防范 .............................................................................................................................................................. 17 防止 SYN-Flood 攻击配置(一)tcp-proxy 方式 ................................................................................................ 17 防止 SYN-Flood 攻击配置(二)流量统计方式 .................................................................................................. 18 防止 UDP-Flood ICMP-Flood 攻击配置 ................................................................................................................ 19 防止 Port-Scan、IP-Scan 攻击,并将攻击方加入黑名单 ...................................................................................... 20 第四章 双机热备配置 ...................................................................................................................................................... 232005-10-20版权所有,侵权必究第2页,共26页Quidway SecPath 系列安全网关产品市场技术指导书机密第一章 AAA 认证配置L2tp+IPSec+NAT 穿越的客户端本地认证配置【拓扑图】 组网如下:1800F 接口地址 6.6.6.1,PC 公网地址 202.118.0.3。

h3csecpath防火墙设备使用手册v1.0

H3C设备使用手册H3C SecPath F100-C防火墙安装手册1、设备介绍H3C SecPath F100-C/ SecPath 10F防火墙(塑料外壳)提供4个10/100M自适应FE LAN 口和1个10M 半双工WAN以太网接口。

前面板外观图如下:1 以太网口指示灯LAN3 5 广域网口指示灯WAN2 以太网口指示灯LAN2 6 系统运行指示灯SYS3 以太网口指示灯LAN1 7 电源指示灯PWR4 以太网口指示灯LAN0H3C SecPath F100-C/ SecPath 10F(塑料外壳)防火墙后面板:1 电源开关 6 以太网口2(LAN2)2 电源输入插座 7 以太网口3(LAN3)3 配置口(CONSOLE ) 8 接地端子4 以太网口0(LAN0) 9 广域网口(WAN )5 以太网口1(LAN1)H3C SecPath F100-C II (铁盒外壳)的外观:(1)(2)(3)(4)(5)(6)(7)(8)(9)(10)1 以太网口指示灯(黄色) 6 以太网口(WAN )2 以太网口指示灯(绿色) 7 以太网口(LAN3) 3系统运行指示灯(SYS )8 以太网口(LAN2)4 电源指示灯(PWR)9 以太网口(LAN1)5 配置口(CONSOLE)10 以太网口(LAN0)(1)(2)1 交流电源输入插座2 接地端子2、登陆设备使用超级终端方式:如下图所示,将配置电缆(即console线)一端与防火墙的配置口相连,DB9一端与微机的串口相连。

设置配置终端的参数第一步:打开配置终端,建立新的连接。

第二步:设置终端参数。

确定后键入<Enter>后屏幕出现(若没有设置登录验证):<h3c>该提示符表明防火墙已经进入用户视图,可以对防火墙进行配置了。

四、H3C SecPath F100-C防火墙配置手册下面是H3C F100-C/ SecPath 10F(一代产品为塑料盒)配置容:1、配置容一览表●保存/删除原有配置●配置接口●配置DHCP服务器●配置BIMS管理●配置静态路由●配置SSH访问●配置用户和密码●配置虚拟线路终端●查看检查配置●配置测试●回退操作2、配置保存为了确保保险集团站点式VPN迁移的顺利实施,首先需要将设备的原有配置进行备份,具体操作如下:✧用超级终端登录到设备✧备份现有配置:<h3c> copy config.cfg config.bak/备份当前配置Copy flash:/config.cfg to flash:/config.bak?[Y/N]:y...%Copy file flash:/config.cfg to flash:/config.bak...Done.<h3c>查看备份文件是否在flash中:<h3c>dirDirectory of flash:/(*) -rw- 1561 Apr 02 2000 00:17:55 config.cfg-rw- 1561 Apr 01 2000 23:56:36 config.bak(*) -with main attribute (b) -with backup attribute(*b) -with both main and backup attribute注: h3c处为设备名,不用修改,请记下配置的该台设备的设备名称,每台设备不一样,请注意<h3c>表示处于用户模式[h3c]表示处于配置模式3、删除原有配置在本次迁移中,原有的ADSL线路需要迁移到中国电信CN2网络上,因此首先需要将原先的配置删除,具体如下:✧删除原有配置✧使用超级终端登陆到设备上,依次使用如下的命令:<h3c>reset saved-configuration /删除原有配置The saved configuration will be erased.Are you sure?[Y/N]yConfiguration in flash memory is being cleared.Please wait ......reset saved-configuration successfully.<h3c>reboot /重启设备Start to check configuration with next startup configuration file, please wait.........DONE!This command will reboot the device. Current configuration may be lost in nextstartup if you continue. Continue? [Y/N]:y4、加载新配置删除完原有的配置后,依次使用如下的命令:配置接口E1/0作为分支机构的网网关:<h3c>system-view /进入配置模式[h3c] interface Ethernet1/0 /进入E1/0端口配置视图[h3c-Ethernet1/0] ip address x.x.x.x x.x.x.x /配置E1/0地址(地址为网网关) [h3c-Ethernet1/0] quit /返回上一层配置防火墙作为各分支机构的DHCP服务器:[h3c]dhcp server ip-pool 1 /创建DHCP全局地址池或进入DHCP地址池视图[h3c-dhcp-pool-1] network x.x.x.x mask 255.255.255.240 /配置动态分配的IP地址围(网地址段) [h3c-dhcp-pool-1] gateway-list x.x.x.x /配置DHCP客户端的出口网关(网网关) [h3c-dhcp-pool-1] dns-list 10.11.111.9 10.11.111.10 10.37.111.8 /配置DHCP客户端的DNS服务器的IP地址[h3c-dhcp-pool-1] nbns-list 10.11.111.9 10.11.111.10 10.37.111.8 /配置DHCP客户端的NetBIOS服务器地址[h3c-dhcp-pool-1]quit /返回上一层[h3c] dhcp server forbidden-ip x.x.x.x /配置DHCP地址池中不参与自动分配的IP地址(网网关)配置防火墙支持BIMS管理:[h3c] bims enable (Branch Intelligent Management System) /配置在设备上启动BIMS功能[h3c-bims]bims device-id设备名称 /配置设备的唯一标识符(填写当前的设备名称)[h3c-bims]bims ip address 10.16.111.156 port 80 /配置BIMS中心的IP地址和使用的端口号[h3c-bims]bims source ip-address 10.255.x.x(网网关)/配置BIMS设备发送报文时携带的源地址[h3c-bims]bims interval 10 /配置触发访问BIMS中心的间隔时间(分钟) [h3c-bims]bims boot request /配置设备上电启动完成时访问BIMS中心[h3c-bims]bims sharekey simple 123 /设置BIMS设备侧和BIMS中心侧的共享密钥配置接口E2/0作为分支机构的外网CE口:[h3c]int Ethernet 2/0 /进入E2/0端口配置视图[h3c-Ethernet2/0]ip address x.x.x.x x.x.x.x WAN口 /配置CE地址[h3c-Ethernet2/0]quit /返回上一层配置静态路由:[h3c] ip route-static 10.0.0.0 255.0.0.0 x.x.x.x x.x.x.x /去往10.0.0.0网段的路由下一跳为x.x.x.x即PE地址[h3c] ip route-static 172.16.0.0 255.255.0.0 x.x.x.x x.x.x.x /去往172.16.0.0网段的路由下一跳同上[h3c] ip route-static 61.129.61.0 255.255.255.192 x.x.x.x x.x.x.x /去往61.129.61.0网段的路由下一跳同上配置SSH访问:[h3c]local-user pingan /创建新的本地用户pingan,并且进入本地用户视图New local user added.[h3c-luser-pingan]service-type ssh /设置用户可以使用的服务类型[h3c-luser-pingan]password cipher pingan /配置用户的密码[h3c-luser-pingan]quit /返回上一层[h3c]rsa local-pair creat /产生本地RSA密钥对,注意个别华三型号只能用rsa local-key-pair creat 配置指令The range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512, It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]: /(直接回车)配置本地RSA密匙对的长度Generating keys….....++++++[h3c] ssh user pingan authentication-type password /为SSH用户配置验证方式[h3c]user-interface vty 0 4 /配置虚拟线路VTY 0 4用户界面视图[h3c-ui-vty0-4]authentication-mode scheme /设置所在用户界面验证方式[h3c-ui-vty0-4]protocol inbound ssh /设置所在用户界面支持的协议[h3c-ui-vty0-4]quit /返回上一层[h3c]super password cipher pingan /配置切换用户级别的口令[h3c]snmp-agent /网管snmp配置(共7行)[h3c]snmp-agent local-engineid 000007DB7FD19[h3c]snmp-agent community read Ragga0ck3rd0M[h3c]snmp-agent community write Raggawall0p3R[h3c]snmp-agent sys-info version all[h3c]snmp-agent target-host trap address udp-domain 61.129.61.50 params securitynameRagga0ck3rd0M v2c[h3c]snmp-agent trap source Ethernet2/0查看当前设备使用的版本信息:[H3C]display version /显示当前设备使用的版本信息H3C Comware Software Comware software, Version 3.40, Release 1608P04Copyright (c) 2004-2007 Hangzhou H3C Technologies Co., Ltd. All rights reserved.Without the owner's prior written consent, no decompiling nor reverse-engineering shall be allowed.H3C SecPath F100-C uptime is 0 week, 0 day, 1 hour, 39 minutesCPU type: PowerPC 859DSL 80MHz 64M bytes SDRAM Memory 8M bytes Flash Memory 0K bytes NvRAM Memory Pcb Version:5.0 Logic Version:1.0 BootROM Version:2.06[SLOT 1] 1FE (Hardware)5.0, (Driver)1.0, (Cpld)1.0[SLOT 2] 1ETH (Hardware)5.0, (Driver)1.0, (Cpld)1.0查看目前接口状态:查看WAN口的协商速率/工作模式/与协转是否协商正常:[h3c]display interface e2/0下面是H3C F100-C II(二代产品为铁盒)配置容:1、配置容一览表●保存/删除原有配置●配置接口和网桥组●配置DHCP服务器●配置BIMS管理●配置静态路由●配置SSH访问●配置用户和密码●配置虚拟线路终端●查看配置●配置测试●回退操作2、H3C SecPath F100-C II型防火墙新配置配置网桥组:<h3c>system-view /进入配置模式[h3c]bridge enable /启用网桥功能[h3c]bridge 1 enable /启用网桥组功能并建立网桥组1[h3c] interface Ethernet0/0 /进入E0/0端口配置视图[h3c-Ethernet0/0] bridge-set 1 /把端口加入桥组1[h3c-Ethernet0/0] quit /返回上一层[h3c] interface Ethernet0/1 /进入E0/1端口配置视图[h3c-Ethernet0/0] bridge-set 1 /把端口加入桥组1[h3c-Ethernet0/0] quit /返回上一层[h3c] interface Ethernet0/2 /进入E0/2端口配置视图[h3c-Ethernet0/0] bridge-set 1 /把端口加入桥组1[h3c-Ethernet0/0] quit /返回上一层[h3c] interface Ethernet0/3 /进入E0/3端口配置视图[h3c-Ethernet0/0] bridge-set 1 /把端口加入桥组1[h3c-Ethernet0/0] quit /返回上一层[h3c]interface bridge-template 1 /创建bridge-template虚拟接口,将指定的网桥组连接到网络中[h3c- bridge-template 1] ip address x.x.x.x x.x.x.x /配置bridge-template 1接口IP地址(网网关)[h3c- bridge-template 1] quit /返回上一层配置防火墙作为各分支机构的DHCP服务器:[h3c]dhcp server ip-pool 1 /创建DHCP全局地址池或进入DHCP地址池视图[h3c-dhcp-pool-1] network x.x.x.x mask 255.255.255.240 /配置动态分配的IP地址围(网地址段) [h3c-dhcp-pool-1] gateway-list x.x.x.x /配置DHCP客户端的出口网关(网网关) [h3c-dhcp-pool-1] dns-list 10.11.111.9 10.11.111.10 10.37.111.8 /配置DHCP客户端的DNS服务器的IP地址[h3c-dhcp-pool-1] nbns-list 10.11.111.9 10.11.111.10 10.37.111.8 /配置DHCP客户端的NetBIOS服务器地址[h3c-dhcp-pool-1]quit /返回上一层[h3c] dhcp server forbidden-ip x.x.x.x /配置DHCP地址池中不参与自动分配的IP地址(网网关)配置防火墙支持BIMS管理:[h3c] bims enable (Branch Intelligent Management System) /配置在设备上启动BIMS功能[h3c-bims]bims device-id设备名称 /配置设备的唯一标识符(填写当前的设备名称)[h3c-bims]bims ip address 10.16.111.156 port 80 /配置BIMS中心的IP地址和使用的端口号[h3c-bims]bims source ip-address 10.255.x.x(网网关)/配置BIMS设备发送报文时携带的源地址[h3c-bims]bims interval 10 /配置触发访问BIMS中心的间隔时间(分钟) [h3c-bims]bims boot request /配置设备上电启动完成时访问BIMS中心[h3c-bims]bims sharekey simple 123 /设置BIMS设备侧和BIMS中心侧的共享密钥配置接口E0/4作为分支机构的外网CE口:[h3c]int Ethernet 0/4 /进入E0/4端口配置视图[h3c-Ethernet0/4]ip address x.x.x.x x.x.x.x WAN口 /配置CE地址[h3c-Ethernet0/4]quit /返回上一层配置静态路由:[h3c] ip route-static 10.0.0.0 255.0.0.0 x.x.x.x x.x.x.x /去往10.0.0.0网段的路由下一跳为x.x.x.x即PE地址[h3c] ip route-static 172.16.0.0 255.255.0.0 x.x.x.x x.x.x.x /去往172.16.0.0网段的路由下一跳同上[h3c] ip route-static 61.129.61.0 255.255.255.192 x.x.x.x x.x.x.x /去往61.129.61.0网段的路由下一跳同上配置SSH访问:[h3c]local-user pingan /创建新的本地用户pingan,并且进入本地用户视图New local user added.[h3c-luser-pingan]service-type ssh /设置用户可以使用的服务类型[h3c-luser-pingan]password cipher pingan /配置用户的密码[h3c-luser-pingan]quit /返回上一层[h3c]rsa local-pair creat /产生本地RSA密钥对The range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512, It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]: /(直接回车)配置本地RSA密匙对的长度Generating keys….....++++++[h3c] ssh user pingan authentication-type password /为SSH用户配置验证方式[h3c]user-interface vty 0 4 /配置虚拟线路VTY 0 4用户界面视图[h3c-ui-vty0-4]authentication-mode scheme /设置所在用户界面验证方式[h3c-ui-vty0-4]protocol inbound ssh /设置所在用户界面支持的协议[h3c-ui-vty0-4]quit /返回上一层[h3c]super password cipher pingan /配置切换用户级别的口令[h3c]snmp-agent /网管snmp配置(共7行)[h3c]snmp-agent local-engineid 000007DB7FD19[h3c]snmp-agent community read Ragga0ck3rd0M[h3c]snmp-agent community write Raggawall0p3R[h3c]snmp-agent sys-info version all[h3c]snmp-agent target-host trap address udp-domain 61.129.61.50 params securitynameRagga0ck3rd0M v2c[h3c]snmp-agent trap source Ethernet0/4查看当前设备使用的版本信息:[H3C]display version /显示当前设备使用的版本信息H3C Comware Software Comware software, Version 3.40, Release 5102P02Copyright (c) 2004-2009 Hangzhou H3C Technologies Co., Ltd. All rights reserved.Without the owner's prior written consent, no decompiling nor reverse-engineering shall be allowed.H3C SecPath F100-C uptime is 0 week, 0 day, 3 hours, 58 minutesCPU type: Mips IDT RC32365 150MHz 64M bytes SDRAM Memory 8M bytes Flash MemoryPcb Version:2.0 Logic Version:1.0 BootROM Version:1.17[SLOT 0] 5FE (Hardware)2.0, (Driver)2.0, (Cpld)1.0[SLOT 1] 1SE (Hardware)1.0, (Driver)1.0, (Cpld)1.0保存配置:<h3c>save /将设备的配置进行保存The current configuration will be written to the device. Are you sure? [Y/N]:yPlease input the file name(*.cfg)[config.cfg](To leave the existing filename unchanged, press the enter key): (直接回车 )五、H3C SecPath F100-C 防火墙测试手册1、设备接线图配置完成后,保持设备接线图中的局域网PC至少有一台接在上面,具体设备接线图如下:H3C SecPath F100-C塑料外壳型号H3C SecPath F100-CII铁盒外壳型号2、检查验证广域网线及CN2线路连通性1)当按上述图接好后,首先通过超级终端登陆到设备中,然后使用下面的命令:<h3c>ping x.x.x.x /(x.x.x.x为当地电信PE地址)<h3c>ping –a x.x.x.x 10.16.111.156 /(-a后x.x.x.x为ICMP的源IP地址,即各分支机构网网关)查看这两个地址是否能ping通,如果<h3c>ping –a x.x.x.x 10.16.111.156 不通,则登陆设备来检查配置,同时按如下步骤测试线路连通性:2)用一台PC直接连接电信线路;3)将此电脑配置成分支机构的CE地址,不设置网关;4)使用电脑的ping命令:开始运行输入cmd ping 分支机构所在地电信PE地址,查看是否能够成功ping通。

H3C SecPath F100系列防火墙01-入门配置指导-基本配置

该命令在接口视图下执行

1-8

操作

基于ACL的 NAT Server

命令

nat server protocol pro-type global acl-number inside local-address [ local-port ] [ vpn-instance local-name ]

配置接口的IP地址

(12) 在 NAT 配置页面单击<下一步>按钮,进入如下图所示的页面。 图1-6 6/6: 基本配置向导

1-7

(13) 设置在提交配置的同时是否将设备当前的配置保存到下次启动配置文件(包括.cfg 文件和.xml 文件),并确认配置的参数是否正确,如果需要修改,则单击<上一步>按钮返回到前面的页 面对配置进行修改。

接口指定 IP 地址和网络掩码

• DHCP:表示接口通过 DHCP 协议自动获取 IP 地址 • 保持现有配置:表示保持接口 IP 地址的现有配置不变

修改当前接入接口的 IP 地址将导致与设备的连 接中断,请谨慎操作

当接口获取IP地址的方式为“静态地址”时,设置接口的IP 地址和网络掩码

(10) 在接口 IP 地址配置页面单击<下一步>按钮,进入 NAT 配置页面,如下图所示。 图1-5 5/6: 基本配置向导(NAT 配置)

外部IP地址:端口 内部IP地址:端口

配置内部服务器功能可能会导致与设备的连接中断(例如将外部 IP 地址指定为本地主 机的 IP 地址或当前接入接口的 IP 地址时),请谨慎操作

启用内部服务器时,设置服务器提供给外部访问的合法IP地址和服务端口号

启用内部服务器时,设置服务器在内部局域网的IP地址和服务端口号

设置是否在设备上启用Telnet服务 缺省情况下,Telnet服务处于关闭状态

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

H3C SecPath虚拟防火墙技术白皮书(V1.00)SecPath虚拟防火墙技术白皮书关键词:虚拟防火墙MPLS VPN摘要:本文介绍了H3C公司虚拟防火墙技术和其应用背景。

描述了虚拟防火墙的功能特色,并介绍了H3C公司具备虚拟防火墙功能的独立防火墙和防火墙插板产品的组网环境应用。

缩略语清单:1 概述1.1 新业务模型产生新需求1.2 新业务模型下的防火墙部署1.2.1 传统防火墙的部署缺陷1.2.2 虚拟防火墙应运而生2 虚拟防火墙技术2.1 技术特点2.2 相关术语2.3 设备处理流程2.3.1 根据入接口数据流2.3.2 根据Vlan ID数据流2.3.3 根据目的地址数据流3 典型组网部署方案3.1 虚拟防火墙在行业专网中的应用3.1.1 MPLS VPN组网的园区中的虚拟防火墙部署一3.1.2 MPLS VPN组网的园区中的虚拟防火墙部署二3.1.3 虚拟防火墙提供对VPE的安全保护3.2 企业园区网应用4 总结1.1 新业务模型产生新需求目前,跨地域的全国性超大企业集团和机构的业务规模和管理复杂度都在急剧的增加,传统的管理运营模式已经不能适应其业务的发展。

企业信息化成为解决目前业务发展的关键,得到了各企业和机构的相当重视。

现今,国内一些超大企业在信息化建设中投入不断增加,部分已经建立了跨地域的企业专网。

有的企业已经达到甚至超过了IT-CMM3的级别,开始向IT-CMM4迈进。

另一方面,随着企业业务规模的不断增大,各业务部门的职能和权责划分也越来越清晰。

各业务部门也初步形成了的相应不同安全级别的安全区域,比如,OA和数据中心等。

由于SOX等法案或行政规定的颁布应用,各企业或机构对网络安全的重视程度也在不断增加。

对企业重点安全区域的防护要求越来越迫切。

因此,对企业信息管理人员来说,如何灵活方便的实现企业各业务部门的安全区域划分和安全区域之间有控制的互访成为其非常关注的问题。

这也对安全区域隔离“利器”――防火墙提出了更高的要求。

1.2 新业务模型下的防火墙部署目前许多企业已经建设起自己的MPLS VPN专网,例如电力和政务网。

下面我们以MPLS VPN组网为例介绍在新的业务模型下防火墙的如何实现对各相互独立的业务部门进行各自独立的安全策略部署呢?1.2.1 传统防火墙的部署缺陷面对上述需求,业界通行的做法是在园区各业务VPN前部署防火墙来完成对各部门的安全策略部署实现对部门网络的访问控制。

一般部署模式如下图所示:图1-1 传统防火墙部署方式然而,由于企业业务VPN数量众多,而且企业业务发展迅速。

显而易见的,这种传统的部署模式已经不太适应现有的应用环境,存在着如下的不足:⏹为数较多的部门划分,导致企业要部署管理多台独立防火墙,导致拥有和维护成本较高⏹集中放置的多个独立防火墙将占用较多的机架空间,并且给综合布线带来额外的复杂度⏹由于用户业务的发展,VPN的划分可能会发生新的变化。

MPLS VPN以逻辑形式的实现,仅仅改动配置即可方便满足该需求。

而传统防火墙需要发生物理上的变化,对用户后期备件以及管理造成很大的困难⏹物理防火墙的增加意味着网络中需要管理的网元设备的增多。

势必增加网络管理的复杂度1.2.2 虚拟防火墙应运而生为了适应这种业务模式。

虚拟防火墙技术应运而生。

虚拟防火墙通过在同一台物理设备上划分多个逻辑的防火墙实例来实现对多个业务VPN的独立安全策略部署。

也可以利用这种逻辑防火墙的部署的灵活性来来实现企业网络的对新业务的适应性。

虚拟防火墙诞生以后,对用户来说其部署模式变为如图所示:图1-2 虚拟防火墙部署模型如上图所示,在MPLS网络环境中,在PE与CE之间部署一台物理防火墙。

利用逻辑划分的多个防火墙实例来部署多个业务VPN的不同安全策略。

这样的组网模式极大的减少了用户拥有成本。

随着业务的发展,当用户业务划分发生变化或者产生新的业务部门时,可以通过添加或者减少防火墙实例的方式十分灵活的解决后续网络扩展问题,在一定程度上极大的降低了网络安全部署的复杂度。

另一方面,由于以逻辑的形式取代了网络中的多个物理防火墙。

极大的减少了企业运维中需要管理维护的网络设备。

简化了网络管理的复杂度,减少了误操作的可能性。

2 虚拟防火墙技术2.1 技术特点为了解决传统防火墙部署方式存在的不足,H3C公司推出了虚拟防火墙特性,旨在解决复杂组网环境中大量VPN的独立安全策略需求所带来的网络拓扑复杂、网络结构扩展性差、管理复杂,用户安全拥有成本高等几大问题。

虚拟防火墙是一个逻辑概念,可以在一个单一的硬件平台上提供多个防火墙实体,即,将一台防火墙设备在逻辑上划分成多台虚拟防火墙,每台虚拟防火墙都可以被看成是一台完全独立的防火墙设备,可拥有独立的管理员、安全策略、用户认证数据库等。

每个虚拟防火墙能够实现防火墙的大部分特性。

每个虚拟防火墙之间相互独立,一般情况下不允许相互通信。

SecPath/SecBlade虚拟防火墙具有如下技术特点:⏹每个虚拟防火墙维护自己一组安全区域⏹每个虚拟防火墙维护自己的一组资源对象(地址/地址组,服务/服务组等)⏹每个虚拟防火墙维护自己的包过滤策略⏹每个虚拟防火墙维护自己的ASPF策略、NAT策略、ALG策略⏹限制每个虚拟防火墙占用资源数:防火墙Session以及ASPF Session数目2.2 相关术语(1)安全区域防火墙使用安全区域的概念来表示与其相连接的网络。

防火墙预先定义了四个安全区域,这些安全区域也称为系统安全区域,分别为Local区域、Trust区域、Untrust区域和DMZ区域。

这些区域分别代表了不同的安全级别,安全级别由高到低依次为Local、Trust、DMZ、Untrust。

(2)专有接口、共享接口与公共接口专有接口:防火墙采用专有接口表示只属于某个特定虚拟防火墙的接口。

该接口必须通过ip binding vpn-instance命令完成绑定到一个指定的vpn实例。

共享接口:防火墙采用共享接口表示可被多个指定的虚拟防火墙共同享有的接口。

该接口必须通过nat server vpn-instance命令或nat outbound static命令关联到一个或多个指定的vpn实例。

公共接口:特指区别于专有接口和共享接口的其他接口。

(3)NAT多实例在访问控制列表的规则rule中配置vpn-instance vpn-instance-name,指明哪个虚拟防火墙需要进行地址转换,即可以实现对虚拟防火墙NAT多实例的支持。

(4)ASPF多实例在接口下引用ASPF中配置vpn-instance vpn-instance-name,指明哪个虚拟防火墙需要ASPF的处理,即可实现虚拟防火墙ASPF多实例的支持。

(5)包过滤多实例在ACL配置子规则时增加vpn-instance vpn-instance-name,指明此规则对哪个虚拟防火墙生效,即可实现虚拟防火墙包过滤多实例的支持。

(6)资源限制防火墙使用资源限制的可完成各个虚拟防火墙的Session限制。

可根据不同的流量背景,对对应的虚拟防火墙在vpn视图下通过firewall session limit 以及aspf session limit等进行限制。

2.3 设备处理流程虚拟防火墙是一个逻辑上的概念,每个虚拟防火墙都是VPN实例和安全实例的综合体,能够为虚拟防火墙用户提供私有的路由转发业务和安全服务。

每个虚拟防火墙中可以包含三层接口、二层物理接口、二层VLAN 子接口和二层Trunk接口+VLAN。

默认情况下,所有的接口都属于根防火墙实例(Root),如果希望将部分接口划分到不同的虚拟防火墙,必须创建虚拟防火墙实例,并且将接口加入虚拟防火墙中。

根虚拟防火墙不需要创建,默认存在。

VPN实例与虚拟防火墙是一一对应的,它为虚拟防火墙提供相互隔离的VPN路由,与虚拟防火墙相关的信息主要包括:VPN路由以及与VPN实例绑定的接口。

VPN路由将为转发来自与VPN实例绑定的接口的报文提供路由支持。

安全实例为虚拟防火墙提供相互隔离的安全服务,同样与虚拟防火墙一一对应。

安全实例具备私有的ACL 规则组和NAT地址池;安全实例能够为虚拟防火墙提供地址转换、包过滤、ASPF和NAT ALG等私有的安全服务。

虚拟防火墙的引入一方面是为了解决业务多实例的问题,更主要的是为了将一个物理防火墙划分为多个逻辑防火墙来用。

多个逻辑防火墙可以分别配置单独不同的安全策略,同时默认情况下,不同的虚拟防火墙之间是默认隔离的。

对于防火墙系统接收到的数据流,系统根据数据的Vlan ID、入接口、源地址确定数据流所属的系统。

在各个虚拟防火墙系统中,数据流将根据各自系统的路由完成转发。

2.3.1 根据入接口数据流根据数据流的的入接口信息,防火墙系统根据所绑定的VPN实例信息从而把数据流送入所绑定的虚拟防火墙系统。

如图3所示。

图2-1 防火墙根据入接口识别数据流所属虚拟防火墙2.3.2 根据Vlan ID数据流根据数据流的Vlan ID信息,防火墙系统将会识别出所对应的Vlan子接口从而把数据流送入所绑定的虚拟防火墙系统。

如图4所示。

图2-2 防火墙根据Vlan ID识别数据流所属虚拟防火墙2.3.3 根据目的地址数据流对于访问内部服务器的数据流,根据数据流的目的地址,防火墙根据Nat server配置把数据流送入所绑定的虚拟防火墙系统。

如图5所示。

图2-3 防火墙根据目的地址识别数据流所属虚拟防火墙3 典型组网部署方案3.1 虚拟防火墙在行业专网中的应用目前一些超大型企业(比如:政府,电力)利用MPLS VPN实现跨地域的部门的连通和相关业务部门之间有控制的安全互访。

虽然这些企业的业务和背景都有很大差异,但归纳起来,这些企业主要提出了两个需求:⏹如何实现各业务VPN的独立安全策略,进而能够对相关部门的互访进行有效控制⏹移动办公用户以及分支机构如何通过公网低成本的安全接入到企业MPLS VPN核心网络中在MPLS VPN网络中,虚拟防火墙可以部署在PE和MCE之间实现对各业务VPN独立的安全策略的部署,从而很好的满足上述需求。

详见如下组网模型图。

图3-1 虚拟防火墙在MPLS VPN网络中的部署模式3.1.1 MPLS VPN组网的园区中的虚拟防火墙部署一对大中型的企业MPLS VPN专网,我们主推SecBlade防火墙插板在中、高端交换机上进行部署。

利用交换机的高密度端口和可以动态增减的虚拟防火墙保证企业对今后业务发展的适应能力。

另一方面,充分利用基础网络平台,实现网络和安全的融合。

可以有效的简化拓扑,方便管理。

详见下图:图3-2 防火墙插板的虚拟防火墙典型部署组网说明:(1)插入防火墙插板的中、高端交换机部署为MCE。