radius配置命令

radius认证服务器配置

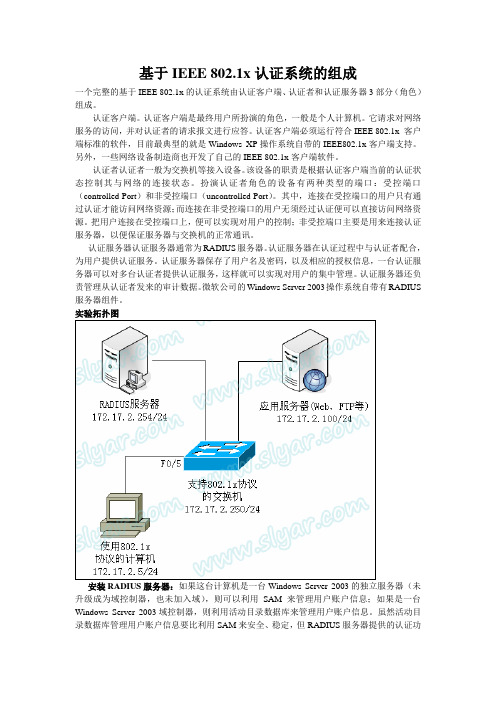

基于IEEE 802.1x认证系统的组成一个完整的基于IEEE 802.1x的认证系统由认证客户端、认证者和认证服务器3部分(角色)组成。

认证客户端。

认证客户端是最终用户所扮演的角色,一般是个人计算机。

它请求对网络服务的访问,并对认证者的请求报文进行应答。

认证客户端必须运行符合IEEE 802.1x 客户端标准的软件,目前最典型的就是Windows XP操作系统自带的IEEE802.1x客户端支持。

另外,一些网络设备制造商也开发了自己的IEEE 802.1x客户端软件。

认证者认证者一般为交换机等接入设备。

该设备的职责是根据认证客户端当前的认证状态控制其与网络的连接状态。

扮演认证者角色的设备有两种类型的端口:受控端口(controlled Port)和非受控端口(uncontrolled Port)。

其中,连接在受控端口的用户只有通过认证才能访问网络资源;而连接在非受控端口的用户无须经过认证便可以直接访问网络资源。

把用户连接在受控端口上,便可以实现对用户的控制;非受控端口主要是用来连接认证服务器,以便保证服务器与交换机的正常通讯。

认证服务器认证服务器通常为RADIUS服务器。

认证服务器在认证过程中与认证者配合,为用户提供认证服务。

认证服务器保存了用户名及密码,以及相应的授权信息,一台认证服务器可以对多台认证者提供认证服务,这样就可以实现对用户的集中管理。

认证服务器还负责管理从认证者发来的审计数据。

微软公司的Windows Server 2003操作系统自带有RADIUS 服务器组件。

实验拓扑图安装RADIUS服务器:如果这台计算机是一台Windows Server 2003的独立服务器(未升级成为域控制器,也未加入域),则可以利用SAM来管理用户账户信息;如果是一台Windows Server 2003域控制器,则利用活动目录数据库来管理用户账户信息。

虽然活动目录数据库管理用户账户信息要比利用SAM来安全、稳定,但RADIUS服务器提供的认证功能相同。

思科交换机802.1X认证环境配置

思科交换机802.1X认证环境配置1.1.1.1 :配置IP地址configure terminal 进入全局的配置模式配置命令:ip address举例:ip address 192.168.1.253 255.255.255.01.1.1.2 :配置Radius认证服务器地址configure terminal 进入全局的配置模式配置命令:radius-server host <0.0.0.0> auth-port <port> acct-port <port> key <Key> 举例:radius-server host 192.168.1.254 auth-port 1812 acct-port 1813 key test radius-server retransmit 3 和Radius默认重传3次。

1.1.1.3 :配置Dot1X认证configure terminal 进入全局的配置模式aaa new-model 运行AAA模式。

aaa authentication dot1x default group radius 创建一个802.1X认证的方式列表dot1x system-auth-control 在交换机上全局允许802.1X认证nterface <interface-id> 在指定的端口上启用802.1X认证举例:interface fastethernet0/1说明:1:例子中的是第一个端口,端口的书写必须是:0/<端口号>2:当端口启用802.1X认证之后应该显示是桔红色,而没有启用的显示的是绿色。

switchport mode accessdot1x port-control auto 以上两个命令是允许在端口上启用802.1X认证。

End 配置结束Show dot1x 查看您的dot1x认证配置copy running-config startup-config 保存您的配置到配置文件中。

华为Quidway配置命令

华为Quidway LANSWITCH在网络中有着广泛的使用,本文针对实际中最常用的组网应用,给出其标准的配置,并附带注意事项.使用说明:本手册针对的LANSWITCH型号包括S2000,S3000,S3500,S5500,S6500系列因版本升级改进,极少数配置命令可能改变.一可以通过输入" "获得帮助;二可以参阅上的配置命令手册;三可以给lanswitch@发email获取进一步说明,当然也欢迎您提出自己的意见.适合阅读本文的对象有:1,因工程紧急,时间不足,无法仔细阅读华为vrp配置手册和命令手册的2,对华为vrp操作平台不够熟悉的,而又亟需书面帮助的3,在学习华为vrp配置手册和命令手册的同时,想在配置上得到直接帮助的4,准备参加HCNE,HCSE,HCIE认证考试的工程师以及网络技术爱好者本手册内容分为三大部分.第一部分是日常维护中如何配置交换机,包括telnet,aux口远程登录,web网管等内容;第二部分是交换机基础类配置,主要包括VLAN配置,IP地址配置,端口属性配置,端口汇聚配置,HGMP和集群配置配置等;第三部分是高级应用类配置,包括了STP,路由协议,组播,802.1X,VRRP,访问控制,QOS等配置.每部分内容后面都附了注明,请大家一定注意看一下.由于时间仓促,本手册还有许多内容需要完善,特别是第三部分的各个QOS章节,许多现在仅供参考,实际配置中请以各产品为准.另外在内容安排上也有冲突,这些将在下一个版本的典型配置案例中进行完善.真诚希望大家给我们提供宝贵意见和建议.注意:本手册仅用来对使用华为数通产品的代理商,用户进行支持帮助之用.华为公司在尊重他人版权的同时,也同样保留保护自己版权的权力.未经华为公司授权许可,本手册不得作为商用. LANSWITCH日常维护典型配置基本操作常用命令新旧对照列表常用命令新旧对照表旧新旧新showdisplayaccess-listaclundoacleaclexitquitwritesaveshow versiondisp versioneraseresetshow rundisp current-configuration show tech-supportdisp base-information show startdisp saved-configuration router ospfospfrouter bgpbgprouter ripriphostnamesysnameuserlocal-usersimple7ciphermodelink-typehybrid注意:disp是display的缩写,在没有歧义时LANSWITCH会自动识别不完整词disp cur显示LANSWITCH当前生效的配置参数disp和ping命令在任何视图下都可执行,不必切换到系统视图删除某条命令,一般的命令是undo xxx,另一种情况是用其他的参数代替现在的参数,如有时虽然xxx abc无法使用undo删除,但是可以修改为xxx defLANSWITCH配置注意事项LANSWITCH配置注意事项序号注意项目记录1登录交换机时请注意在超级终端中流控选择"无"2启动时按"ctrl+B"可以进入到boot menu模式3当交换机提示"Please Press ENTER",敲完回车后请等待一下,设备需要一定的时间才能进入到命令行界面(具体的时间试产品而定)4进入系统视图请输入"system-view"(输入"sys"即可)5对使用的端口,vlan,interface vlan进行详细的描述6如果配置了telnet用户,一定要设置权限或配置super密码7除了S6500系列,模块不可以带电插拔8使用别的产品模块前请确认该模块是否可以混用9配置acl时请注意掩码配置是否准确10二层交换机配置管理IP后,请确保管理vlan包含了管理报文到达的端口配置完毕后请在用户视图下(即尖括号视图下)采用save命令保存配置12请确保在设备保存配置的时候不掉电,否则可能会导致配置丢失13如果要清除所有配置,请在用户视图下(即尖括号视图下)采用reset saved-configuration,并重启交换机注:其他配置需注意的地方请参考每部分内容后面的注明.远程telnet登录功能需求及组网说明telnet配置说明:如图,交换机SwitchA通过以太网口ethernet 0/1和SwitchB的ethernet0/24实现互连. PC的IP地址为10.10.10.10/24,SwitchA的管理IP配置在vlan100的虚接口上,10.10.10.1/24,使用vlan 10与SwitchB进行互连,地址为192.168.0.1/24,SwitchB也使用vlan 100作为管理vlan,地址为192.168.0.2/24需求:SwitchA只能允许10.10.10.0/24网段的地址的PC telnet访问SwitchB允许其它任意网段的地址telnet访问配置telnet配置配置过程注释SwitchA交换机配置:[SwitchA]vlan 100[SwitchA-vlan100] port Ethernet 0/10 to Ethernet 0/20[SwitchA]interface Vlan-interface 100[SwitchA-Vlan-interface100]ip address 10.10.10.1 255.255.255.0[SwitchA]vlan 10[SwitchA-vlan10] port Ethernet 0/1[SwitchA]interface Vlan-interface 10[SwitchA-Vlan-interface10]ip address 192.168.0.1 255.255.255.0[SwitchA]user-interface vty 0 4[SwitchA-ui-vty0-4][SwitchA-ui-vty0-4]authentication-mode password[SwitchA-ui-vty0-4]set authentication password simple Huawei[SwitchA-ui-vty0-4]user privilege level 3[SwitchA-ui-vty0-4]acl 1 inbound[SwitchA]acl number 1[SwitchA-acl-basic-1][SwitchA-acl-basic-1]rule permit source 10.10.10.0 0.0.0.255SwitchB交换机配置:[SwitchA]vlan 100[SwitchA-vlan100] port Ethernet 0/24[SwitchB]interface Vlan-interface 100[SwitchB-Vlan-interface100]ip address 192.168.0.2 255.255.255.0[SwitchB]user-interface vty 0 4[SwitchB-ui-vty0-4][SwitchB-ui-vty0-4]authentication-mode password[SwitchB-ui-vty0-4]set authentication password simple Huawei[SwitchB-ui-vty0-4]user privilege level 3[SwitchB]ip route-static 0.0.0.0 0.0.0.0 192.168.0.1#配置管理vlan 100#配置与SwitchB互连的vlan 10#设置telnet登录为密码验证方式.telnet登录缺省为密码验证方式#如果配置telnet登录为密码验证方式或使用缺省验证方式,必须配置登录密码,如果不配置密码,系统不允许登录.#系统默认VTY登录方式用户级别为0,设置为3才能进入系统视图#设置只允许10.10.10.0网段地址能够访问交换机SwitchA#允许其它任意网段的地址能够访问交换机需要启动路由协议或者加一条静态默认路由注意:一共只可以设置5个telnet用户缺省情况下telnet用户的权限是0级,如果没有配置telnet用户的权限,并且也没有配置super密码,则telnet用户只能对交换机执行有限的操作,无法配置交换机远程AUX口登录功能需求及组网说明通过AUX口远程登录交换机需求:通过AUX口(即console口)登录到交换机进行配置配置通过AUX口远程登录配置配置过程注释[Quidway] user-interface aux 0[Quidway-ui-aux0]modem#在交换机上执行user-interface aux 0 进入console#键入modem进入modem状态.#与计算机相连的modem为modemA,与交换机相连的modem为modemB.物理连接后在计算机上启用超级终端, com端口选择和modemA相连的com口在超级终端屏幕上键入命令atdt 82882285(与交换机modemB的电话号码)等待片刻就可以登录到交换机上.注:目前的命令行配置的交换机console口和aux口是合二为一的连接交换机和modem要采用专用的aux线缆modem要设置成自动应答方式打开debug开关功能需求及组网说明Debug 系统调试说明:如图,PC1与交换机A的Console 口或以太口相连.如果是通过以太口相连,要求PC1的IP 地址和该以太端口所在的VLAN Interface在同一网段.在这里,我们假设PC1的地址是10.110.53.247/21, 交换机的以太网口所在VLAN Interface 1的IP 地址是10.110.53.248/21. 配置打开debug开关配置过程注释SwitchA交换机配置:debbugingall All debugging functionsarp ARP modulebgp BGP modulecluster Cluster moduledevice Device managedhcp-relay DHCP relay moduledot1x Specify 802.1x configuration information ethernet Ethernet modulefib FIB moduleftp-server FTP server informationgarp GARP modulegmrp GMRP modulegvrp GVRP modulehabp HABP modulehgmpserver HGMP server moduleigmp IGMP moduleip IP modulelocal-server Local authentication server information mac-address MAC address table information modem Modem modulemulticast Multicast modulendp NDP moduleni NI module: NI Debuging informationntdp NTDP modulentp-service NTP moduleospf OSPF modulepim PIM moduleradius Radius modulerip RIP modulermon RMON debugging switchsnmp-agent SNMP modulestp STP infomationtcp TCP moduletelnet TELNET moduleudp UDP modulevfs Filesystem modulevrrp VRRP modulevtp VTP modulevty VTY moduledebugging ip packetterminal monitor% Current terminal monitoris onterminal debugging% Current terminal debugging is on#在用户视图下面打开调试开关,选择所需要进行调试的模块参数.#打开IP报文调试开关#在用户视图模式下打开屏幕输出开关.#在用户视图模式下打开调试输出开关.注意:调试结束后,用undo debugging XXX, undo terminal monitor 和undo terminal debugging 关闭所有的调试开关.缺省情况下debug信息只向console口终端输成信息,如果是telnet到交换机,则需要在系统视图下执行info-center monitor channel 0命令,否则debug信息无法向telnet终端输出.SNMP配置功能需求及组网说明SNMP配置说明:网管工作站(NMS)与以太网交换机通过以太网相连,网管工作站IP地址为129.102.149.23,以太网交换机的VLAN接口IP地址为129.102.0.1.在交换机上进行如下配置:设置团体名和访问权限,管理员标识,联系方法以及交换机的位置信息,允许交换机发送Trap消息.配置SNMP配置配置过程注释system-view[Quidway] snmp-agent community read public[Quidway] snmp-agent community write private[Quidway]snmp-agent sys-info contact Mr.Wang-Tel:3306[Quidway] snmp-agent sys-info location telephone-closet,3rd-floor[Quidway] snmp-agent trap enable[Quidway] snmp-agent target-host trap address udp-domain 129.102.149.23 udp-port 5000 params securityname public# 进入系统视图# 设置团体名和访问权限# 设置管理员标识,联系方法以及物理位置# 允许向网管工作站129.102.149.23发送Trap报文,使用的团体名为public.注:一般情况下只需设置团体名和访问权限设备即可被管理,其他为可选配置WEB网管配置功能需求及组网说明WEB网管配置说明:PCA连接在交换机A的端口0/1需求:PCA使用WEB网管软件对交换机进行WEB管理配置WEB网管配置配置过程注释在System命令模式下进行下面配置[Quidway]snmp-agent sys-info version v3[Quidway]snmp-agent mib-view included wnmview internet[Quidway]snmp-agent group v3 wnmgroup authentication read-view wnmview write-view wnmview notify-view wnmview[Quidway]snmp-agent usm-user v3 wnm wnmgroup authentication-mode md5 123456 [Quidway]snmp-agent target-host trap address udp-domain 192.168.1.3 params securityname wnm v2c[Quidway]snmp-agent trap enable standard[Quidway]snmp-agent trap enable vrrp[Quidway]snmp-agent trap enable bgp#启动Snmp Agent的V3版本#创建一个范围为internet的Snmp视图#创建一个需要进行认证的Snmp V3的组wnmgroup,读写和接受Trap的视图都使用wnmview #创建一个Snmp V3的用户,用户名是wnm,认证密码是123456,采用MD5方式认证,不进行加密#设置Trap主机地址为192.168.1.3,接收Trap的用户名为wnm,采用TrapV2c格式送Trap#激活标准Trap,VRRP和BGP的Trap完成上述配置以后,在PC机打开浏览器,在地址栏输入交换机的IP地址,将在显示的页面中点击"图形管理界面",就进入图形界面的Web网管.首先会弹出对话框,如果使用的是上面描述的配置,则用户名输入wnm,认证方式选择MD5,加密方式选择空,认证密码输入123456,点击确定.后面就可以根据菜单和对话框的提示通过Web网管对交换机进行查询和配置了.注意:如果交换机和PC机的IP地址不在同一个网段,或者需要在PC机上收到Trap,则需要根据Web 网管主页上的提示开发Java权限,对于每个交换机,在PC机上都需要开发权限;PC机上需要安装JRE1.3以上的版本.JRE( Java Runtime Environment,Java运行环境)可以在Sun公司的网站上免费下载.LANSWITCH基础应用典型配置VLAN配置功能需求及组网说明VLAN 配置需求:把交换机端口Ethernet 0/1加入到VLAN 2 ,Ethernet 0/2加入到VLAN 3配置VLAN配置配置过程注释方法一:[Quidway]vlan 2[Quidway-vlan2]port ethernet 0/1[Quidway-vlan2]vlan 3[Quidway-vlan3]port ethernet 0/2[Quidway-vlan2]port Ethernet 0/1 to e0/4[Quidway-vlan3]port e0/6 e0/9方法二:[Quidway]vlan 2[Quidway-vlan2]quit[Quidway]interface ethernet 0/1[Quidway-Ethernet1]port access vlan 2[Quidway-Ethernet1]quit[Quidway]vlan 3[Quidway-vlan3]quit[Quidway]interface ethernet 0/2[Quidway-Ethernet2]port access vlan 3#创建VLAN 2#将端口1加入到VLAN 2#创建VLAN 3#将端口2加入到VLAN 3#将端口1至4加入到VLAN2#将端口6和9加入到VLAN2注:缺省情况下所有端口都属于VLAN 1,并且端口是access端口,一个access端口只能属于一个vlan;如果端口是access端口,则把端口加入到另外一个vlan的同时,系统自动把该端口从原来的vlan 中删除掉.IP地址配置功能需求及组网说明IP地址配置说明:如图,三层交换机SwitchA有两个端口ethetnet 0/1,ethernet 0/2,分别属于vlan 2,vlan 3,vlan 2,vlan 3的三层接口地址分别是1.0.0.1/24,2.0.0.1/24,Pc1和Pc2通过三层接口互通.配置IP地址配置配置过程注释[Quidway]vlan 2[Quidway-vlan2]port ethernet 0/1[Quidway-vlan2]interface vlan 2[Quidway-Vlan-interface2]ip address 1.0.0.1 255.255.255.0[Quidway]vlan 3[Quidway-vlan3]port ethernet 0/2[Quidway-vlan3]interface vlan 3[Quidway-Vlan-interface3]ip address 2.0.0.1 255.255.255.0#创建VLAN 2#增加端口#给虚接口VLAN 2添加IP地址#创建VLAN 3#增加端口#给虚接口VLAN 3添加IP地址注:对于交换机而言,地址只能配置在vlan虚接口上;但是S6506除外,它的console口旁边有一个管理以太网口(interface M-ethernet 0),可以直接配置IP地址.该配置例是以三层交换机为例,如果是二层交换机,则只能配置一个VLAN 虚接口.端口的trunk属性配置功能需求及组网说明端口的trunk配置说明:通过交换机端口的trunk功能来实现跨交换机之间的vlan互通左边交换机为A,右边交换机为B.交换机A的e0/1接vlan 10 pc;e0/2接vlan 20 pc; e0/3接交换机B的e0/3需求:两台交换机之间的vlan10的pc可以互通,vlan 20的pc可以互通.配置端口的trunk配置配置过程注释SwitchA交换机配置:[SwitchA] vlan 10[SwitchA-vlan10]port Ethernet 0/1[SwitchA]vlan 20[SwitchA-vlan20]port Ethernet 0/2[SwitchA-Ethernet0/3]port link-type trunk[SwitchA-Ethernet0/3]port trunk permit vlan all#创建VLAN 10#端口e0/1加入VLAN 10#创建VLAN 20#端口e0/2加入VLAN 20#配置端口e0/3 trunk端口,允许所有VLAN通过SwitchB交换机配置:[SwitchB] vlan 10[SwitchB-vlan10]port Ethernet 0/1[SwitchB]vlan 20[SwitchB-vlan20]port Ethernet 0/2[SwitchB-Ethernet0/3]port link-type trunk[SwitchB-Ethernet0/3]port trunk permit vlan all#创建VLAN 10#端口e0/1加入VLAN 10#创建VLAN 20#端口e0/2加入VLAN 20#配置端口e0/3 trunk端口,允许所有VLAN通过注:如果一个端口是trunk端口,则该端口可以属于多个vlan;缺省情况下trunk端口的PVID为1,可以在端口模式下通过命令port trunk pvid vlan vlanid 来修改端口的PVID;如果从trunk转发出去的数据报文的vlan id和端口的PVID一致,则该报文的VLAN信息会被剥去,这点在配置trunk端口时需要注意.一台交换机上如果已经设置了某个端口为hybrid端口,则不可以再把另外的端口设置为trunk端口.端口的hybrid属性配置功能需求及组网说明端口hybrid属性的配置说明:二层交换机之间利用端口的hybrid属性灵活实现vlan之间的灵活互访.需求:所有设备的ip地址均在同一网段,要求三个vlan的pc均可以访问server 1;只有vlan 10,20以及vlan30的4端口可以访问server 2;同时vlan 10中的2端口的pc可以访问vlan 30;vlan 20可以访问vlan 30的5端口.配置端口hybrid属性配置配置过程:注释:sysEnter system view , return user view with Ctrl+Z.[Quidway]vlan 10[Quidway-vlan10]vlan 20[Quidway-vlan20]vlan 30[Quidway-vlan30]vlan 40[Quidway-vlan40]vlan 50[Quidway-vlan50]int e0/1[Quidway-Ethernet0/1]port link-type hybrid[Quidway-Ethernet0/1]port hybrid pvid vlan 10[Quidway-Ethernet0/1]port hybrid vlan 10 40 50 untagged[Quidway-Ethernet0/1]int e0/2[Quidway-Ethernet0/2]port link-type hybrid[Quidway-Ethernet0/2]port hybrid pvid vlan 10[Quidway-Ethernet0/2]port hybrid vlan 10 30 40 50 untagged[Quidway-Ethernet0/2]int e0/3[Quidway-Ethernet0/3]port link-type hybrid[Quidway-Ethernet0/3]port hybrid pvid vlan 20[Quidway-Ethernet0/3]port hybrid vlan 20 30 40 50untagged[Quidway-Ethernet0/3]int e0/4[Quidway-Ethernet0/4]port link-type hybrid[Quidway-Ethernet0/4]port hybrid pvid vlan 30[Quidway-Ethernet0/4]port hybrid vlan 10 30 40 50 untagged[Quidway-Ethernet0/4]int e0/5[Quidway-Ethernet0/5]port link-type hybrid[Quidway-Ethernet0/5]port hybrid pvid vlan 30[Quidway-Ethernet0/5]port hybrid vlan 10 20 30 40 untagged[Quidway-Ethernet0/5]int e0/23[Quidway-Ethernet0/23]port link-type hybrid[Quidway-Ethernet0/23]port hybrid pvid vlan 40[Quidway-Ethernet0/23]port hybrid vlan 10 20 30 40 untagged[Quidway-Ethernet0/24]int e0/24[Quidway-Ethernet0/24]port link-type hybrid[Quidway-Ethernet0/24]port hybrid pvid vlan 50[Quidway-Ethernet0/24]port hybrid vlan 10 20 30 50 untagged#首先创建业务需要的vlan#每个端口,都配置为hybrid状态#设置端口的pvid等于该端口所属的vlan#将希望可以互通的端口的pvid vlan,设置为untagged vlan,这样从该端口发出的广播帧就可以到达本端口#实际上,这种配置是通过hybrid 端口的pvid 来唯一的表示一个端口,接收端口通过是否将vlan 设置为untagged vlan,来控制是否与pvid vlan 为该vlan 的端口互通.注:中端lanswitch(包括S6500,S5500系列交换机)不支持端口的hybrid属性;如果一个端口是bybrid端口,则可以指定vlan从这个端口转发出去的时候是否带vlan信息,如果带,则配置成tagged方式,否则配置成untagged方式;一台交换机上如果已经设置了某个端口为trunk端口,则不可以再把另外的端口设置为hybrid端口.端口汇聚配置功能需求及组网说明端口汇聚配置说明:如图,交换机SwitchA和SwitchB通过以太网口实现互连.其中SwitchA用于互连的端口为e0/1和e0/2,SwitchB用于互连的端口为e0/1和e0/2.需求:增加SwitchA的SwitchB的互连链路的带宽,并且能够实现链路备份,使用端口汇聚.配置端口汇聚配置配置过程注释SwitchA交换机配置:[SwitchA]interface Ethernet 0/1[SwitchA-Ethernet0/1]duplex full[SwitchA-Ethernet0/1]speed 100[SwitchA-Ethernet0/1]quit[SwitchA]interface Ethernet 0/2[SwitchA-Ethernet0/2]duplex full[SwitchA-Ethernet0/2]speed 100[SwitchA-Ethernet0/2]quit[SwitchA]link-aggregation Ethernet 0/1 to Ethernet 0/2 both[Quidway]undo link-aggregation e0/17SwitchB交换机配置:[SwitchB]interface Ethernet 0/1[SwitchB-Ethernet0/1]duplex full[SwitchB-Ethernet0/1]speed 100[SwitchB-Ethernet0/1]quit[SwitchB]interface Ethernet 0/2[SwitchB-Ethernet0/2]duplex full[SwitchB-Ethernet0/2]speed 100[SwitchB-Ethernet0/2]quit[SwitchB]link-aggregation Ethernet 0/1 to Ethernet 0/2 both#汇聚端口必须工作在全双工模式#汇聚的端口速率要求相同,但不能是自适应#可以对双向流量进行汇聚,也可以只对入流量进行汇聚#取消第17端口汇聚配置注:在一个端口汇聚组中,端口号最小的作为主端口,其他的作为成员端口.同一个汇聚组中成员端口的链路类型与主端口的链路类型保持一致,即如果主端口为Trunk端口,则成员端口也为Trunk端口;如主端口的链路类型改为Access端口,则成员端口的链路类型也变为Access端口.不同的产品对端口汇聚时的起始端口号要求各有不同,请对照《操作手册》进行配置.端口镜像配置功能需求及组网说明端口镜像配置说明:通过交换机端口镜像的功能使用server对两台pc的业务报文进行监控.需求:按照不同的产品系列进行配置:基于端口的镜像--3026基于流的镜像--3526和F系列基于访问列表的镜像--E系列配置3026产品3026产品端口镜像配置配置过程注释配置方法一:[Quidway]monitor-port e0/8[Quidway]port mirror e0/1[Quidway]port mirror e0/2配置方法二:[Quidway]port mirror e0/1 to e0/2 observing-port e0/8#定义e0/8口为监控端口#定义e0/1,e0/2为被监控端口3526/3526F/3026F系列3526端口镜像配置配置过程注释[Quidway]acl num 100[Quidway]rule 0 permit ip source 1.1.1.1 0 destination 2.2.2.2 0[Quidway]rule 1 permit ip source 2.2.2.2 0 destination 1.1.1.1 0[Quidway]mirrored-to ip-group 100 interface e0/8#定义一条扩展访问控制列表#假定两台pc的ip地址分别为1.1.1.1和2.2.2.2,定义分别以两台pc的ip地址做为源和目的的访问控制规则#定义将两台pc的业务报文镜像到监控端口e0/8口上3526E/3526EF/3026E/3050系列3526E端口镜像配置配置过程注释[Quidway]acl num 200[Quidway]rule 0 permit ingress interface Ethernet0/1 egress interface Ethernet0/2 [Quidway]rule 1 permit ingress interface Ethernet0/2 egress interface Ethernet0/1 [Quidway]mirrored-to link-group 200 interface e0/8#假定一台pc接在交换机0/1端口,另一台pc接在交换机0/2端口,假定server接在交换机e0/8口.注:S2026/S2016/S2008/S2403H的端口镜像配置和S3026一致S5516和S6506目前不支持镜像的配置.堆叠管理配置功能需求及组网说明堆叠管理配置说明:如图,交换机SwitchA通过堆叠1000M口GigabitEthernet 1/1与SwitchB的GigabitEthernet 1/1连接,同时SwitchA通过堆叠1000M口GigabitEthernet 2/1与SwitchC的GigabitEthernet 1/1连接.需求1:SwitchA作为堆叠主交换机管理SwitchB和SwitchC,要求SwitchA使用10.10.10.1/24作为堆叠地址池.配置堆叠管理配置配置过程注释SwitchA交换机配置:[SwitchA]stacking ip-pool 10.10.10.1 3 [SwitchA]stacking enable查看堆叠信息:[stack_0.SwitchA]display stackMain device for stack.Total members:2查看堆叠成员信息:[stack_0.SwitchA]display stacking members Member number:0Name:stack_0.SwitchADevice:Quidway S3526MAC Address:00e0-fc00-0003Member status:CmdrIP: 10.10.10.1/16Member number:1Name:stack_1.SwitchBDevice:Quidway S3026MAC Address:00e0-fc06-a045Member status:UpIP: 10.10.10.2/16Member number:2Name:stack_1.SwitchCDevice:Quidway S3026MAC Address:00e0-fc06-a045Member status:UpIP: 10.10.10.3/16登录成员交换机SwitchB:stacking 1登录成员交换机SwitchCstacking 2#指定堆叠管理地址池#使能堆叠,几秒钟后两个从交换机加入.#登录成员交换机switchB#登录成员交换机switchC注意:缺省情况下,堆叠地址池为空,建立堆叠必须先配置地址池;缺省情况下堆叠会在成员交换机上创建interface vlan 1,所以如果成员是二层交换机,请不要创建非VLAN 1的虚接口;S6500系列交换机不支持堆叠.HGMP V1管理配置功能需求及组网说明HGMP V1 管理配置说明:如图,交换机SwitchA通过ethernet 0/23与SwitchB的ethernet 0/16连接,同时SwitchA通过ethernet 0/24与SwitchC的ethernet 0/16连接.需求1:SwitchA作为HGMP Server交换机管理HGMP clinet 交换机SwitchB和SwitchC,在Switch A上开启HGMP server的功能.配置HGMP V1配置配置过程注释SwitchA交换机配置:[SwitchA] hgmp enable[SwitchA] interface e0/23[SwitchA-Ethernet0/23]hgmpport enable[SwitchA] interface e0/24[SwitchA-Ethernet0/23]hgmpport enable[SwitchA] hgmp enable[SwitchA-hgmp] display lanswitch allLanswitch list.........------------------No. 1------------------Position : LANSWITCH[0/0/23-/]PortMode : TREE_MODELanswitch Name :Model : Quidway S2016BDevice ID : Vf.30.1MacAddr : 00e0-fc0c-0f44Status : NORMAL[SwitchA-hgmp]lanswitch 0/0/23-/[SwitchA-lanswitch0/0/23-/]#开启HGMP Server服务#开启端口HGMP功能#显示注册成功的HGMP Client交换机#代表在Switch A上的e0/23上直接连接了一台交换机S2016B,注册成功.#进入S2016B的配置模式,对其相应的参数进行配置注:如果client端是B系列交换机,请在系统视图下配置hgmp enable;如果client端不是带B的交换机,在boot menu菜单下选择开启HGMP模式即可;HGMP CLENT端的上行端口必须是指定的端口,否则无法管理.集群管理(HGMP V2)配置功能需求及组网说明集群管理配置说明:如图,交换机SwitchA通过ethernet 0/1与SwitchB的ethernet 0/24连接,同时SwitchA通过ethernet 0/2与SwitchC的ethernet 0/24连接.需求1:SwitchA作为命令<a href="/article/switch/" target="_blank" class="keylink">交换机来管理成员交换机SwitchB和SwitchC,要求使用SwitchA使用10.10.10.1/24作为集群地址池,集群的名称为huawei配置集群管理配置配置过程注释SwitchA交换机配置:[SwitchA]cluster[SwitchA-cluster]ip-pool 10.10.10.1 24[SwitchA-cluster]build Huawei[huawei_0.SwitchA-cluster]auto-buildCollecting candidate list, please wait...Candidate list:Name Hops MAC Address DeviceSwitchB 1 00e0-fc06-a045 Quidway S3026SwitchC 2 00e0-fc06-a021 Quidway S3026Add all to cluster (Y/N)yCluster auto-build Finish!2 member(s) added successfully.查看集群成员:[huawei_0.SwitchA-cluster]display cluster membersSN Device MAC Address Status Name0 Quidway S3526 00e0-fc00-0003 Admin Huawei_0. SwitchA1 Quidway S3026 00e0-fc06-a045 Up Huawei_1. SwitchB2 Quidway S3026 00e0-fc06-a021 Up Huawei_3. SwitchC[huawei_0.SwitchA-cluster]登录成员交换机SwitchB:cluster switch-to 1登录成员交换机SwitchCcluster switch-to 2#指定集群内部使用的地址池#配置集群名称#使用命令自动加入成员#此处输入Y,将成员全部加入#Up表示成员正常#登录成员交换机swtichB#登录成员交换机swtichC注:缺省情况下集群会在成员交换机上创建interface vlan 1,所以如果成员是二层交换机,请不要创建非VLAN 1的虚接口.LANSWITCH高级应用典型配置STP配置功能需求及组网说明STP配置说明:如图,交换机SwitchA,SwitchB和SwitchC都通过GE接口互连;SwitchB和SwitchC交换机是核心交换机,要求主备.需求:要求整个网络运行STP协议.STP配置STP配置配置过程注释SwitchA交换机配置:[SwitchA]stp enableSwitchB交换机配置:[SwitchB]stp enable[SwitchB]stp root primarySwitchC交换机配置:[SwitchC]stp enable[SwitchC]stp root secondarySwitchD交换机配置:[SwitchD]stp enable#启动生成树协议#启动生成树协议#配置本桥为根桥#启动生成树协议#配置本桥为备份根桥#启动生成树协议注:缺省情况下交换机的优先级都是32768,如果想人为指定某一台交换机为根交换机,也可以通过修改优先级来实现;缺省情况下打开生成树后,所有端口都会开启生成树协议,请把接PC的端口改为边缘端口模式. 路由协议配置功能需求及组网说明路由协议配置说明:如图,交换机lanswitchA,lanswitchB,lanswitchC实现互连.其中lanswitchA上vlan 10接局域网,interface vlan 10的IP地址为为10.1.1.1 /24,lanswitchA和lanswitchB通过VLAN 20互连,lanswitchA上vlan 20的虚接口地址为20.1.1.1 /24,lanswitchB上vlan 20的虚接口地址为20.1.1.2 /24;lanswitchB和lanswitchC通过vlan 30互连,lanswitchB上vlan 30的虚接口地址为30.1.1.1 /24,lanswitchC上vlan 30的虚接口地址为30.1.1.2/24;lanswitchC上vlan 40接局域网,interface vlan 40的IP地址为40.1.1.1/24需求: 交换机之间运行动态路由协议,保证PC1和PC2互通.(PC1的IP地址为10.1.1.2/24,网关为10.1.1.1;PC2的IP地址为40.1.1.2/24,网关为40.1.1.2)请分别写出运行RIP,OSPF的配置.配置rip:RIP协议配置配置过程注释LANSWITCHA:[SwitchA]VLAN 10[SwitchA-vlan10]PORT (VLAN 10的端口)[SwitchA-vlan10]Int vlan 10[SwitchA-Vlan-interface10]Ip add 10.1.1.1 255.255.255.0 [SwitchA]Vlan 20[SwitchA-vlan10]Port (vlan 20的端口)[SwitchA-vlan10]Int vlan 20[SwitchA-Vlan-interface10]Ip add 20.1.1.1 255.255.255.0 [SwitchA-Vlan-interface10]quit[SwitchA]rip[SwitchA-rip]Network 10.1.1.0[SwitchA-rip]Network 20.1.1.0LANSWTICHB:[SwitchB]VLAN 20[SwitchB-vlan20]PORT (VLAN 20的端口)[SwitchB-vlan20]Int vlan 20[SwitchB-Vlan-interface20] Ip add 20.1.1.2 255.255.255.0 [SwitchB-Vlan-interface20]Vlan 30[SwitchB-vlan30]Port (vlan 30的端口)[SwitchB-vlan30]Int vlan 30[SwitchB-Vlan-interface30] Ip add 30.1.1.1 255.255.255.0 [SwitchB-Vlan-interface30]quit[SwitchB]rip[SwitchB-rip]Network 20.1.1.0[SwitchB-rip]Network 30.1.1.0LANSWITCHC:[SwitchC]VLAN 30[SwitchC-vlan30]Int vlan 30[SwitchC-Vlan-interface30]Ip add 30.1.1.2 255.255.255.0 [SwitchC-Vlan-interface30]Vlan 40[SwitchC-vlan40]Port (vlan 40的端口)[SwitchC-vlan40]Int vlan 40[SwitchC-Vlan-interface40]Ip add 40.1.1.1 255.255.255.0 [SwitchC-Vlan-interface40]quit[SwitchC]rip[SwitchC-rip]Network 30.1.1.0[SwitchC-rip]Network 40.1.1.0#配置相关VLAN信息#启动RIP协议#从10.1.1.0网段的接口发布和接收RIP路由信息OSPF:OSPF协议配置配置过程注释LANSWITCHA:[SwitchA]VLAN 10[SwitchA-vlan10]PORT (VLAN 10的端口)[SwitchA-vlan10]Int vlan 10[SwitchA-Vlan-interface10]Ip add 10.1.1.1 255.255.255.0 [SwitchA-Vlan-interface10]Vlan 20[SwitchA-vlan20]Port (vlan 20的端口)[SwitchA-vlan20]Int vlan 20[SwitchA-Vlan-interface20]Ip add 20.1.1.1 255.255.255.0 [SwitchA-Vlan-interface10]quit[SwitchA]Ospf[SwitchA-ospf]Area 0[SwitchA-ospf-area-0.0.0.0]Network 10.1.1.1 255.255.255.0 [SwitchA-ospf-area-0.0.0.0]Network 20.1.1.1 255.255.255.0 LANSWTICHB:[SwitchB]VLAN 20[SwitchB-vlan20]Int vlan 20[SwitchB-Vlan-interface20]Ip add 20.1.1.2 255.255.255.0[SwitchB-Vlan-interface20]Vlan 30[SwitchB-vlan30]Port (vlan 30的端口)[SwitchB-vlan30]Int vlan 30[SwitchB-Vlan-interface30]Ip add 30.1.1.1 255.255.255.0[SwitchB-Vlan-interface30]quit[SwitchB]Ospf[SwitchB-ospf]Area 0[SwitchB-ospf-area-0.0.0.0]Network 20.1.1.2 255.255.255.0[SwitchB-ospf-area-0.0.0.0]Network 30.1.1.1 255.255.255.0LANSWITCHC:[SwitchC]VLAN 30[SwitchC-vlan30]PORT (VLAN 30的端口)[SwitchC-vlan30]Int vlan 30[SwitchC-Vlan-interface30]Ip add 30.1.1.2 255.255.255.0[SwitchC-Vlan-interface30]Vlan 40[SwitchC-vlan40]Port (vlan 40的端口)[SwitchC-Vlan40]Int vlan 40[SwitchC-Vlan-interface40]Ip add 40.1.1.1 255.255.255.0[SwitchC-Vlan-interface30]quit[SwitchC]Ospf[SwitchC-ospf]Area 0[SwitchC-ospf-area-0.0.0.0]Network 30.1.1.2 255.255.255.0[SwitchC-ospf-area-0.0.0.0]Network 40.1.1.1 255.255.255.0#配置相关VLAN信息#启动OSPF路由协议#指定区域号#从该网段的接口接收和发布路由信息组播配置功能需求及组网说明三层交换机组播配置说明:如图,三层交换机SwitchA通过上行口G1/1连接组播服务器,地址为192.168.0.10/24,交换机连接组播服务器接口interface vlan 100,地址为192.168.0.1.vlan10和vlan20下挂两个二层交换机SwitchB和SwitchC,地址为10.10.10.1/24和10.10.20.1/24.需求1:在SwitchA,SwitchB和SwitchC上运行组播协议,要求L3上配置为IP PIM-SM模式配置组播配置配置过程注释switchA:[SwitchA]multicast routing-enable[SwitchA]int vlan 100[SwitchA-Vlan-interface100]ip add 192.168.0.1 255.255.255.0[SwitchA]int vlan 10[SwitchA-Vlan-interface10]ip add 10.10.10.1 255.255.255.0[SwitchA-Vlan-interface10]pim SM[SwitchA-Vlan-interface10]quit[SwitchA]interface Vlan-interface 20[SwitchA-Vlan-interface20]ip add 10.10.20.1 255.255.255.0[SwitchA-Vlan-interface20]pim SM[SwitchA-Vlan-interface20]quit[SwitchA]pim[SwitchA-pim]c-bsr vlan 100 24[SwitchA-pim]c-rp vlan 100swtichB,switchC可以不配置,或者支持IGMP SNOOPING, 可以系统视图启动multicast routing-enable.#使能多播路由#在接口上启动PIM SM#在接口上启动PIM SM#进入PIM视图#配置候选BSR#配置候选RP注:PIM-DM的配置相对简单,只需两步:在系统视下配置multicast routing-enable在接口上配置PIM-DM不需要配置c-bsr和c-rp如果是二层交换机,则只需在系统视图下配置igmp-snooping即可;目前交换机的IGMP只支持V1/V2版本.DHCP-RELAY配置功能需求及组网说明DHCP中继配置说明:如图,交换机SwitchA通过上行口G1/1连接DHCPserver,地址为192.168.0.10/24,交换机连接DHCP server接口interface vlan 100,地址为192.168.0.1.下挂两个用户网段,vlan10和vlan20,vlan 10包含的端口为ethernet 0/1到ethernet 0/10,网段为10.10.1.1/24,vlan 20包含端口为ethernet 0/11到ethernet 0/20,网段为10.10.2.1/24.需求:在Switch上配置DHCP中继配置DHCP中继配置配置过程注释SwitchA交换机配置:[SwitchA]dhcp-server 0 ip 192.168.0.10[SwitchA]vlan 100[SwitchA-vlan100]port GigabitEthernet 1/1[SwitchA-vlan100]q[SwitchA]interface Vlan-interface 100[SwitchA-Vlan-interface100]ip address 192.168.0.1 255.255.255.0[SwitchA]vlan 10[SwitchA-vlan10]port Ethernet 0/1 to Ethernet 0/10[SwitchA-vlan10]q[SwitchA]interface Vlan-interface 10[SwitchA-Vlan-interface10]ip address 10.10.1.1 255.255.255.0[SwitchA-Vlan-interface10]dhcp-server 0[SwitchA-Vlan-interface10]q[SwitchA-vlan10]vlan 20[SwitchA-vlan20]port Ethernet 0/11 to Ethernet 0/20[SwitchA]interface Vlan-interface 20[SwitchA-Vlan-interface20]ip address 10.10.2.1 255.255.255.0[SwitchA-Vlan-interface20]dhcp-server 0#指定DHCP server0的IP地址#配置链接DHCP server的vlan .#添加vlan10,网段地址为10.10.1.1/24#指定vlan 10使用DHCP server0的地址#添加vlan 20,网段地址为10.10.2.1/24#指定vlan 20使用DHCP server0的地址注:目前中低端交换机均不支持DHCP SERVER,只能做relay.802.1X配置功能需求及组网说明802.1X配置说明:如图,交换机SwitchA通过上行口G1/1连接RADIUS server,地址为192.168.0.100/24,交换机连接RADIUS server接口interface vlan 100,地址为192.168.0.1.下挂两个用户网段,vlan10和vlan20,vlan 10包含的端口为ethernet 0/1到ethernet 0/10,网段为10.10.1.1/24,vlan 20包含端口为ethernet 0/11到ethernet 0/20,网段为10.10.2.1/24.需求:在Switch上配置802.1X配置802.1X配置配置过程注释本地认证配置:[SwitchA]vlan 100[SwitchA-vlan100]port GigabitEthernet 1/1[SwitchA-vlan100]quit[SwitchA]interface Vlan-interface 100[SwitchA-Vlan-interface100]ip address 192.168.0.1 255.255.255.0[SwitchA]vlan 10[SwitchA-vlan10]port Ethernet 0/1 to Ethernet 0/10[SwitchA-vlan10]quit[SwitchA]interface Vlan-interface 10[SwitchA-Vlan-interface10]ip address 10.10.1.1 255.255.255.0[SwitchA-Vlan-interface10]quit[SwitchA-vlan10]vlan 20[SwitchA-vlan20]port Ethernet 0/11 to Ethernet 0/20[SwitchA]interface Vlan-interface 20[SwitchA-Vlan-interface20]ip address 10.10.2.1 255.255.255.0802.1X相关配置:[SwitchA]dot1x[SwitchA]dot1x interface eth 0/1 to eth 0/10[SwitchA]local-user test[SwitchA-user-test]service-type lan-access[SwitchA-user-test]password simple testRADIUS认证配置[SwitchA]dot1x[SwitchA]dot interface eth 0/1 to eth 0/10[SwitchA]radius scheme radius1[SwitchA-radius-radius1]primary authentication 192.168.0.100[SwitchA-radius-radius1]primary accounting 192.168.0.100[SwitchA-radius-radius1]key authentication test[SwitchA-radius-radius1]key accounting test[SwitchA-radius-radius1]user-name-format without-domain[SwitchA]domain Huawei[SwitchA-isp-huawei]radius-scheme radius1#本地认证不需要RADIUS server,我们可以将图1中的RADIUS server去掉.#配置vlan 100,地址为192.168.0.1/24#添加vlan10,网段地址为10.10.1.1/24#添加vlan 20,网段地址为10.10.2.1/24#采用默认基于MAC的认证方式#只在前10个端口上开启802.1X#这里采用缺省域system,并且缺省域引用缺省radius方案system.#如果不采用缺省域system,可以以下面的"RADIUS认证配置"为例设置,只不过服务器地址为127.0.0.1,认证/计费端口分别为1645/1646.#添加本地用户test,密码为test(明文)#前面的添加vlan和配置IP地址等和本地配置相同,不再重复.只讲802.1X部分#设置认证方式为RADIUS,RADIUS认证不成功取本地认证.#设置主认证服务器。

windows2003搭建RADIUS服务器

windows2003下RADIUS服务器配置概述:802.1x 的认证的实现原理拓扑结构图如下:由拓扑图可以看到,配置会涉及到无线客户端、ap、ac、radius四种设备。

各设备网络配置如下:1、用无线网卡模拟无线客户端,ip地址由ac配置dhcp自动获取2、ap配置静态ip地址:192.168.254.6 255.255.255.03、ac vlan1配置管理地址:192.168.254.9 255.255.255.04、radius由虚拟机运行windows 2003配置,虚拟机ip设为:192.168.254.8 255.255.255.0一、配置RADIUS server:配置RADIUS server 前需要在windows 2003服务器上安装Active Directory ,IAS(internet验证服务),IIS管理器(internet信息服务管理器),和证书颁发机构;a)、安装AD(Active Directory),在“开始”—〉“运行”—〉命令框中输入命令“dcpromo”开始进行安装。

b)、安装证书颁发机构,在“控制面板”—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows 组件向导”的组件中选择“证书服务”并按提示安装;c)、安装IAS和IIS,在“控制面板”—〉“添加删除程序”—〉“添加/删除windows 组件”—〉“网络服务”并按提示安装。

d)、注:没有安装AD和证书服务时,要先安装AD然后再安装证书服务,如果此顺序相反,证书服务中的企业根证书服务则不能选择安装;在这四个管理部件都安装的条件下,就可以开始进行RADIUS服务器配置。

1、默认域安全、默认域控制器安全设置为了在配置客户端密码时省去一些麻烦,进行下面的配置:a)、进入“开始”—〉“管理工具”—〉“域安全策略”,进入默认域安全设置,展开“安全设置”—〉“账户策略”—〉“密码策略”,在右侧列出的策略中作如下设置:●右键点击“密码必须符合复杂性要求”选择“属性”,将这个策略设置成“已禁用”。

RADIUS_服务器进行MAC地址验证的无线接入实验

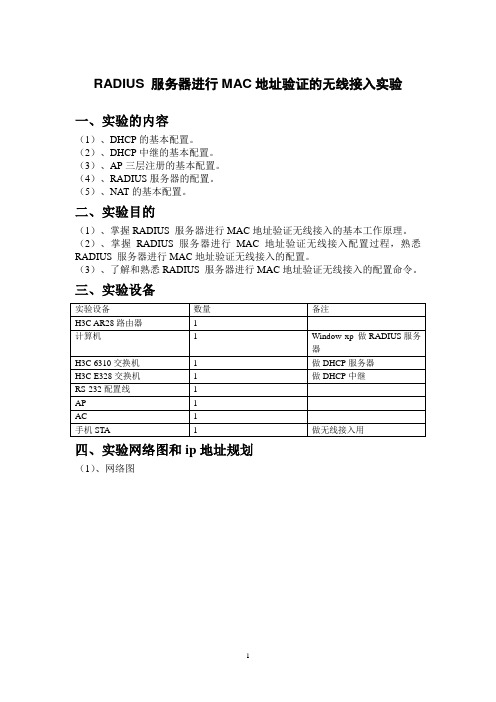

RADIUS 服务器进行MAC地址验证的无线接入实验一、实验的内容(1)、DHCP的基本配置。

(2)、DHCP中继的基本配置。

(3)、AP三层注册的基本配置。

(4)、RADIUS服务器的配置。

(5)、NAT的基本配置。

二、实验目的(1)、掌握RADIUS 服务器进行MAC地址验证无线接入的基本工作原理。

(2)、掌握RADIUS 服务器进行MAC地址验证无线接入配置过程,熟悉RADIUS 服务器进行MAC地址验证无线接入的配置。

(3)、了解和熟悉RADIUS 服务器进行MAC地址验证无线接入的配置命令。

三、实验设备实验设备数量备注H3C AR28路由器 1计算机 1 Window xp 做RADIUS服务器H3C 6310交换机 1 做DHCP服务器H3C E328交换机 1 做DHCP中继RS-232配置线 1AP 1AC 1手机STA 1 做无线接入用四、实验网络图和ip地址规划(1)、网络图(2)、Ip地址规划设备名称接口或vlan Ip地址网关DHCP Vlan 3 192.168.3.1/24Router E0/1 10.3.102.124/24E0/0 192.168.6.1/24AC Vlan 4 192.168.4.1/24RADIUS 192.168.5.1/25E328 Vlan 1 192.168.1.254/24Vlan 2 192.168.2.254/24Vlan 3 192.168.3.254/24Vlan 4 192.168.4.254/24Vlan 5 192.168.5.254/24Vlan 6 192.168.6.254/24五、实验过程(1)、中继交换机(E328)的配置<一>配置vlan并将端口划分到vlan中去。

<H3C>system[H3C]sysname E328[E328]vlan 2[E328-vlan2]vlan 3[E328-vlan3]port e1/0/24[E328-vlan3]vlan 4[E328-vlan4]vlan 5[E328-vlan5]port e1/0/5[E328-vlan5]vlan 6[E328-vlan6]port e1/0/23[E328-vlan6]interface e1/0/8[switch-Ethernet1/0/8]port link-type trunk [switch-Ethernet1/0/8]port trunk permit vlan 1 2 4 <二>给vlan配置ip地址[E328-vlan6]interface vlan 1[E3328-vlan-inerface1]ip address 192.168.1.254 24 [E3328-vlan-inerface1]interface vlan 2[E3328-vlan-inerface2]ip address 192.168.2.245 24 [E3328-vlan-inerface2]interface vlan 3[E3328-vlan-inerface3]ip address 192.168.3.254 24 [E3328-vlan-inerface3]interface vlan 4[E3328-vlan-inerface4]ip address 192.168.4,254 24 [E3328-vlan-inerface4]interface vlan 5[E3328-vlan-inerface5]ip address 192.168.5.254 24 [E3328-vlan-inerface5]interface vlan 6[E3328-vlan-inerface6]ip address 192.168.6.254 24 <三>配置中继[E328]dhcp enable[E328]dhcp-server 1 ip 192.168.3.1[E328]interface valn 1[E328-vlan-interface1]dhcp-server 1[E3328-vlan-inerface1]interface vlan 2[E3328-vlan-inerface2]dhcp-server 1<四>配置路由协议是网络导通[E3328-vlan-inerface2]rip[E328-rip-1]network 192.168.1.0[E328-rip-1]network 192.168.2.0[E328-rip-1]network 192.168.3.0[E328-rip-1]network 192.168.4.0[E328-rip-1]network 192.168.5.0[E328-rip-1]network 192.168.6.0[E328-rip-1]quit[E328]ip route-static 0.0.0.0 0 192.168.6.1 (2)、dhcp服务器的配置<一>配置vlan 3并配置ip地址<H3C>system[H3C]sysname dhcp[dhcp]vlan 3[dhcp-vlan3]interface vlan 3[dhcp-vlan-inerface3]ip address 192.168.3.1 24<二>将端口e1/0/24划分到vlan 3中。

RADIUS协议的账号管理配置

RADIUS协议的账号管理配置RADIUS(远程身份验证拨号用户服务)是一种用于网络接入认证、授权和账号管理的协议。

它被广泛应用于企业、教育机构和服务提供商等不同场景中。

本文将介绍如何进行RADIUS协议的账号管理配置,帮助网络管理员更好地管理用户账号。

一、概述在网络环境中,为了保障网络资源的安全和有效使用,账号管理是必不可少的一项工作。

RADIUS协议通过将认证、授权和账号管理集中在一台或多台RADIUS服务器上,为网络管理员提供了更加灵活和可控的用户账号管理方式。

二、配置RADIUS服务器1. 安装和配置RADIUS服务器软件RADIUS服务器软件有多种选择,例如FreeRADIUS、Microsoft NPS等。

根据实际需求选择并安装合适的软件,然后按照软件提供的配置文档进行配置。

2. 创建RADIUS客户端在RADIUS服务器上创建一个客户端,用于与接入设备通信。

配置客户端时,需要指定一个共享密钥,该密钥将用于客户端和服务器之间的认证。

3. 配置认证方法RADIUS支持多种认证方法,包括PAP、CHAP、MS-CHAP等。

根据网络环境和需求选择合适的认证方法,并进行相应的配置。

4. 配置账号管理策略RADIUS服务器通常支持不同的账号管理策略,如账号锁定、密码策略等。

根据实际情况配置账号管理策略,以提高账号的安全性和管理效率。

三、接入设备配置1. 配置RADIUS服务器地址在接入设备上配置RADIUS服务器的地址和端口号,以便设备能够与RADIUS服务器进行通信。

2. 配置共享密钥将与RADIUS服务器配置的客户端共享密钥配置到接入设备上,确保设备和服务器之间的通信得到有效认证。

3. 配置认证方式根据RADIUS服务器的配置,选择合适的认证方式进行配置,以便设备能够正确地与服务器进行认证。

四、用户账号管理1. 添加用户账号通过RADIUS服务器的管理界面或命令行工具,添加用户账号信息,包括用户名、密码、权限等。

Radius认证服务器的配置与应用讲解

客户端和RADIUS服务器之间的用户密码经过加密发送,提供了密码使用

IEEE 802.1x认证系统的组成

IEEE 802.1x的认证系统由认证客户端、认证者和认证服务器3部分(角色)组成。

IEEE 802.1x 客户端标准的软件,目前最典型的

"0801010047",密码"123",确定。

、验证成功后可以ping一下172.17.2.254进行验证,同时可以观察到交换机FastEthernet0/5端口

802.1x验证,请确认Wireless Configuration服务正常开启。

、可以通过"控制面板"-"管理工具"中的"事件查看器"-"系统"子选项观察802.1x的验证日志。

认证服务器的配置与应用(802.1x)

协议

是一个基于端口的网络访问控制协议,该协议的认证体系结构中采用了“可控端口”和“不可

”的逻辑功能,从而实现认证与业务的分离,保证了网络传输的效率。IEEE 802系列局域网(LAN)

IEEE 802体系定义的局域网不提供接入认证,只要

交换机等控制设备,用户就可以访问局域网中其他设备上的资源,这是一个安全隐患,

"0801010047"加入到"802.1x"用户组中。鼠标右键单击用户"0801010047",选择"属性"。在

"隶属于",然后将其加入"802.1x"用户组中。

RADIUS服务器的”Internet验证服务”窗口中,需要为Cisco2950交换机以及通过该交换机进行认证

H3C配置AAA、RADIUS和TACACS+

AAA包含三种功能:认证、授权、计费

常用RADIUS协议和TACACS+协议 使用远程服务器,或交换机设备本身作本地认证

服务器

4

AAA支持的服务

AAA通过对服务器的详细配置,对多种 服务提供安全保证

支持FTP、TELNET、PPP、端口接入

验证动作包含核对用户名、密码、证书 授权表现为下发用户权限、访问目录、 用户级别等 计费表现为记录用户上网流量、时长等

22

TACACS+维护命令

操作 查看所有或指定 HWTACACS方案配置信 息或统计信息 显示缓存的没有得到响应 的停止计费请求报文 清除TACACS协议的统计 信息 清除缓存中没有得到响应 的停止计费请求报文 命令 display hwtacacs [ hwtacacsscheme-name [ statistics ] ] display stop-accounting-buffer hwtacacs-scheme hwtacacsscheme-name reset hwtacacs statistics { accounting | all | authentication | authorization } reset stop stop-accounting-buffer accounting buffer hwtacacs-scheme hwtacacsscheme-name

(6)用户访问资源 (7)计费结束请求包 (8)计费结束请求响应包 (9)通知访问结束

10

RADIUS属性

Attribute字段携带认证、授权、计费信 息 采用(Type y ,Length g ,Value)三元组 格式 常用属性

s2000-hi命令手册(V1.02)12-AAA&RADIUS&HWTACACS命令

目录第1章 AAA&RADIUS&HWTACACS协议配置命令................................................................1-11.1 AAA配置命令.....................................................................................................................1-11.1.1 access-limit..............................................................................................................1-11.1.2 attribute...................................................................................................................1-21.1.3 accounting...............................................................................................................1-31.1.4 accounting optional.................................................................................................1-41.1.5 authentication..........................................................................................................1-41.1.6 authorization............................................................................................................1-61.1.7 cut connection.........................................................................................................1-61.1.8 display connection...................................................................................................1-81.1.9 display domain........................................................................................................1-91.1.10 display local-user................................................................................................1-101.1.11 domain.................................................................................................................1-121.1.12 idle-cut.................................................................................................................1-131.1.13 level.....................................................................................................................1-131.1.14 local-user.............................................................................................................1-141.1.15 local-user password-display-mode......................................................................1-151.1.16 messenger...........................................................................................................1-161.1.17 name...................................................................................................................1-171.1.18 password.............................................................................................................1-181.1.19 radius-scheme.....................................................................................................1-191.1.20 scheme................................................................................................................1-191.1.21 self-service-url.....................................................................................................1-201.1.22 service-type.........................................................................................................1-221.1.23 state.....................................................................................................................1-221.1.24 vlan-assignment-mode........................................................................................1-231.2 RADIUS协议配置命令.....................................................................................................1-251.2.1 accounting optional...............................................................................................1-251.2.2 accounting-on enable............................................................................................1-261.2.3 data-flow-format....................................................................................................1-271.2.4 debugging radius...................................................................................................1-281.2.5 display local-server statistics.................................................................................1-291.2.6 display radius scheme...........................................................................................1-291.2.7 display radius statistics.........................................................................................1-311.2.8 display stop-accounting-buffer..............................................................................1-331.2.9 key.........................................................................................................................1-341.2.10 local-server..........................................................................................................1-351.2.11 nas-ip...................................................................................................................1-361.2.12 primary accounting..............................................................................................1-371.2.13 primary authentication.........................................................................................1-381.2.14 radius nas-ip........................................................................................................1-391.2.15 radius scheme.....................................................................................................1-401.2.16 radius trap...........................................................................................................1-411.2.17 reset radius statistics...........................................................................................1-421.2.18 reset stop-accounting-buffer...............................................................................1-421.2.19 retry.....................................................................................................................1-431.2.20 retry realtime-accounting.....................................................................................1-441.2.21 retry stop-accounting...........................................................................................1-451.2.22 secondary accounting.........................................................................................1-461.2.23 secondary authentication....................................................................................1-471.2.24 server-type..........................................................................................................1-481.2.25 state.....................................................................................................................1-491.2.26 stop-accounting-buffer enable.............................................................................1-501.2.27 timer....................................................................................................................1-511.2.28 timer quiet............................................................................................................1-521.2.29 timer realtime-accounting....................................................................................1-521.2.30 timer response-timeout.......................................................................................1-531.2.31 user-name-format................................................................................................1-54 1.3 HWTACACS协议配置命令..............................................................................................1-551.3.1 data-flow-format....................................................................................................1-551.3.2 display hwtacacs...................................................................................................1-571.3.3 display stop-accounting-buffer..............................................................................1-581.3.4 hwtacacs nas-ip.....................................................................................................1-581.3.5 hwtacacs scheme..................................................................................................1-591.3.6 key.........................................................................................................................1-601.3.7 nas-ip.....................................................................................................................1-611.3.8 primary accounting................................................................................................1-621.3.9 primary authentication...........................................................................................1-621.3.10 primary authorization...........................................................................................1-631.3.11 reset hwtacacs statistics.....................................................................................1-641.3.12 reset stop-accounting-buffer...............................................................................1-651.3.13 retry stop-accounting...........................................................................................1-661.3.14 secondary accounting.........................................................................................1-661.3.15 secondary authentication....................................................................................1-671.3.16 secondary authorization......................................................................................1-681.3.17 timer quiet............................................................................................................1-691.3.18 timer realtime-accounting....................................................................................1-691.3.19 timer response-timeout.......................................................................................1-701.3.20 user-name-format................................................................................................1-71第1章 AAA&RADIUS&HWTACACS协议配置命令1.1 AAA配置命令1.1.1 access-limit【命令】access-limit { disable | enable max-user-number }undo access-limit【视图】ISP域视图【参数】disable:表示不限制当前ISP域可容纳的接入用户数。

radius用法

radius用法

RADIUS(Remote Authentication Dial-In User Service)是一种用于远程用户访问验证和管理的协议。

它广泛应用于企业网络和ISP环境,用于提供对网络资源的远程访问控制。

以下是RADIUS的主要用法:

用户验证:RADIUS可以用于对远程用户进行身份验证,通过用户名和密码进行匹配,并可结合加密算法实现安全传输。

用户验证可以限制未经授权的用户访问网络资源。

动态分配资源:RADIUS可以根据用户的身份和权限,动态分配网络资源,如IP地址、VLAN、MAC地址等。

这有助于实现灵活的网络管理,满足不同用户的资源需求。

客户端配置:RADIUS可以通过配置客户端来实现对网络设备的远程管理,如交换机、路由器、VPN设备等。

通过RADIUS服务器发送的配置命令,可以实现对设备的远程管理和控制。

访问控制:RADIUS可以限制或允许特定用户访问特定的网络资源,如限制某个IP地址范围的访问、限制特定时间段内的访问等。

这有助于提高网络安全性和可靠性。

计费和审计:RADIUS可以记录用户的网络活动和访问记录,用于计费和审计目的。

通过收集和分析RADIUS日志,可以对用户的使用情况进行统计和分析,以优化资源管理和计费策略。

为了实现RADIUS的功能,需要部署RADIUS服务器,并在网络设备上配置RADIUS客户端。

RADIUS服务器和客户端之间通过UDP协议进行通信,使用1812端口进行用户认证,使用1813端口进行计费信息传输。

同时,为了确保安全性,应该使用加密算法对传输的数据进行加密。

Cisco C3560 C3570 RADIUS MAB 802.1X认证配置脚本

User-Name: 00-1B-4F-50-93-92

Status: Authz Success

Domain: VOICE

Oper host mode: multi-auth

authentication open

//低风险模式(需要配置简单的列表(见上文)并调用)

authentication order mab dot1x

//先做mac地址旁路,再做802.1x(更改顺序如dot1x mab无意义)

authentication priority dot1x mab

全局模式 mac move配置:

authentication mac-move permit

//缺省情况当一个mac地址已经在一个交换机端口下认证过,再转移到另一个端口时会被拒绝,启用mac-move,可以使交换机端口快速开启认证,

如IP电话后接PC转接交换机其他端口时快速认证(12.2(50)以后版本默认开启,12.2(50)以前版本无此配置),authentication open模

Oper control dir: both

Authorized By: Authentication Server

Session timeout: 120s (local), Remaining: 52s

Timeout action: Reauthenticate

deny udp any host 10.1.11.161 eq 8909

deny tcp any host 10.1.11.161 eq 8443

deny tcp any host 10.1.11.161 eq 8905

RADIUS认证服务器的安装与配置实训

RADIUS认证服务器的安装与配置实训RADIUS(Remote Authentication Dial-In User Service)是一种广泛应用于企业网络中的认证和授权服务。

它通过提供集中化的身份认证和授权管理,使得多个网络设备可以共享同一个认证服务器,从而简化了网络管理和用户访问的控制。

在本篇文章中,我们将介绍如何安装和配置一个RADIUS认证服务器。

首先,我们需要选择适合自己需求的操作系统来安装RADIUS 服务器。

常用的操作系统选择包括Linux、Windows和FreeBSD等。

在本实训中,我们将选择使用Linux操作系统来安装和配置RADIUS服务器。

我们选择的Linux发行版是Ubuntu Server。

1. 安装Ubuntu Server:首先,在物理或虚拟机上安装Ubuntu Server操作系统。

下载最新的Ubuntu Server ISO镜像文件,并使用它创建一个启动USB或光盘。

启动计算机,并按照提示进行操作系统安装。

2. 安装FreeRADIUS:在Ubuntu Server上安装RADIUS服务器,我们将使用FreeRADIUS。

在终端中运行以下命令,以安装FreeRADIUS:```sudo apt-get updatesudo apt-get install freeradius```3. 配置FreeRADIUS:安装完成后,我们需要对FreeRADIUS进行配置。

首先,编辑`/etc/freeradius/users`文件,该文件包含用户的认证信息。

添加以下示例行,其中用户名为`testuser`,密码为`testpassword`:```testuser Cleartext-Password := "testpassword"```4. 配置FreeRADIUS服务器参数:接下来,我们需要编辑`/etc/freeradius/clients.conf`文件,该文件包含了RADIUS服务器的配置信息。

HC华为AAA命令详解

01-AAA命令目录1 AAA配置命令1.1 AAA配置命令1.1.1 aaa nas-id profile1.1.2 access-limit1.1.3 access-limit enable1.1.4 accounting default1.1.5 accounting login1.1.6 accounting optional1.1.7 authentication default1.1.8 authentication login1.1.9 authorization command1.1.10 authorization default1.1.11 authorization login1.1.12 authorization-attribute1.1.13 authorization-attribute user-profile1.1.14 bind-attribute1.1.15 cut connection1.1.16 display connection1.1.17 display domain1.1.18 display local-user1.1.19 display user-group1.1.20 domain1.1.21 domain default enable1.1.22 expiration-date1.1.23 group1.1.24 idle-cut enable1.1.25 local-user1.1.26 local-user password-display-mode1.1.27 nas-id bind vlan1.1.28 password1.1.29 self-service-url enable1.1.30 service-type1.1.31 state1.1.32 user-group2 RADIUS配置命令2.1 RADIUS配置命令2.1.1 accounting-on enable2.1.2 accounting-on enable interval2.1.3 accounting-on enable send2.1.4 attribute 25 car2.1.5 data-flow-format (RADIUS scheme view)2.1.6 display radius scheme2.1.7 display radius statistics2.1.8 display stop-accounting-buffer2.1.9 key (RADIUS scheme view)2.1.10 nas-ip (RADIUS scheme view)2.1.11 primary accounting (RADIUS scheme view)2.1.12 primary authentication (RADIUS scheme view)2.1.13 radius client2.1.14 radius nas-ip2.1.15 radius scheme2.1.16 radius trap2.1.17 reset radius statistics2.1.18 reset stop-accounting-buffer2.1.19 retry2.1.20 retry realtime-accounting2.1.21 retry stop-accounting (RADIUS scheme view)2.1.22 secondary accounting (RADIUS scheme view)2.1.23 secondary authentication (RADIUS scheme view)2.1.24 security-policy-server2.1.25 server-type2.1.26 state2.1.27 stop-accounting-buffer enable (RADIUS scheme view) 2.1.28 timer quiet (RADIUS scheme view)2.1.29 timer realtime-accounting (RADIUS scheme view)2.1.30 timer response-timeout (RADIUS scheme view)2.1.31 user-name-format (RADIUS scheme view)1 AAA配置命令1.1 AAA配置命令1.1.1 aaa nas-id profile【命令】aaa nas-id profile profile-nameundo aaa nas-id profile profile-name【视图】系统视图【缺省级别】2:系统级【参数】profile-name:保存NAS-ID与VLAN绑定关系的Profile名称,为1~16个字符的字符串,不区分大小写。

CISCO交换机AAA配置

【必要命令】

全局模式

switch(config)# aaa new-model

注:启用AAA认证

switch(config)# aaa authentication dot1x default group radius local

注:启用AAA通过RADIUS服务器做认证

注:设置交换机端口故障关闭时间,过后关闭的端口自动打开

注:生成树的端口快速转发,更加快速从DHCP获取IP地址

端口错误检测

switch(config)# errdisable recovery cause all

注:防止交换机端口因异常被关闭,恢复其正常状态

switch(config)# errdisable recovery interval 30

注:开启全局DHCP SNOOPYING功能

switch(config)# ip dhcp snooping vlan 2

注:指定DHCP SNOOPYING范围

switch(config)# interface g0/1

注:进入接口(配置级联端口和连接DHCP服务器的端口为信任端口)

switch(config-if)# ip dhcp snooping trust

注:动态绑定DHCP-SNOOPING表项,过滤掉其它数据(无port-security则只绑定ip,有port-security则是绑定ip+mac)

相关命令

show ip dhcp snooping binding

STP生成树

Switch(config-if)# spanning-tree portfast

RADIUS服务器在WINDOWS2000和LINUX下的配置文档(详)

WINDOWS2000的RADIUS服务器安装配置过程1、安装ISA (Internet验证服务)组件:添加/删除程序------》添加/删除Windows组件-------》网络服务--------》Internet验证服务2、配置RADIUS1) 选择[开始]-[程序]-[管理工具]- Internet验证服务2)客户端,(VPN网关就是一个客户端)例如:VPN网关与Radius 服务器的连接端口IP为192.168.2.1时。

新建一个客户端,名称为topsec,客户端IP地址为192.168.2.1,共享机密为:123,客户端-供应商默认为:RADIUS Standard注:上图中不能选:“客户端必须总是在请求中发送签名属性”,否则会导致客户端认证超时3) 配置远程访问策略新建远程访问策略,给策略一个好记的名字:TOPSEC,下一步添加需要匹配的条件。

点击添加,选择Clinet-IP-Address ,弹出窗口“输入一个字或通配符”输入192.168.2.1,将其添加进访问策略。

点击下一步,选择“授予远程访问权限”,再点击下一步,此时,需要编辑配置文件,点击编辑配置文件,出现对话框,点击“身份验证”标签,单选未加密身份验证,再点击“加密”标签,单选无加密,点确定,配置完成。

注:在刚添加的访问策略点击右键,选择上移,把它的顺序移到第一条(否则可能造成客户端认证被拒绝)linux下架设freeradius+mysql服务器一、架设服务器所用软件freeradius-1.1.3 mysql-5.0.27 linux 2.6二、配置mysql1安装mysql[code]# tar -zxvf mysql-5.0.27.tar.gz# cd mysql-5.0.27# ./configure --prefix=/usr/local/mysql \--localstatedir=/usr/local/mysql/data \--with-unix-socket-path=/tmp/mysql.sock \--with-extra-charsets=gbk \--with-extra-charsets=all \--with-low-memory \--enable-assembler \--with-mysqld-ldflags=-all-static \--with-mit-threads# make# make install# groupadd mysql# useradd -g mysql mysql# chgrp -R mysql /usr/local/mysql/# usr/local/mysql/bin/mysql_install_db --user=mysql# usr/local/mysql/bin/mysql_safe_db --user=mysql &mysql> set password for root@localhost=password('your_password');mysql> \q2.启动并进入mysql[root@localhost local]# /etc/init.d/mysqld startStarting MySQL: [ OK ]或者是:[root@localhost RPMS]# service mysqld startStarting MySQL: [ OK ]pstree命令后就可以看见它的进程。

Linux下Radius基本调试知识

广州安腾计算机网络通信技术有限公司技术支持部文档Linux下Radius基本调试知识作者:桂静秋2004-11-11适用对象和背景背景是由于我当前花了大量的时间来回答很多基本的问题,而且公司现在没有一个解决常见问题的文档,所以写之。

此文档编写为解决基本radius安装后的调试使用问题,使技术支持人员能自己解决基本radius常见问题。

此文档会在今后不断增加完善,版本由我控制维护。

2Linux下Radius调试2.1 目录结构说明通常安装成功后radius放在 /usr/eflow/radius目录中,目录里内容为[eflow@localhost radius]$ ls -ltotal 128-rwxrw-r-- 1 eflow eflow 30 Jul 5 18:36 killd drwxr-xr-x 2 eflow eflow 4096 Aug 24 09:53 raddb -rwxrwxr-x 1 eflow eflow 115827 Jul 5 18:40 radiusdkilld是可执行命令,完成功能为停止radius进程,并且以调试模式再次启动radius进程。

radiusd是可执行命令,radius后台驻留服务程序,一般我们启动他是在linux下面的aaa.server命令,其实也就是/usr/eflow/radius/radiusd -d /usr/eflow/radius/raddb 命令,-d参数指定radius的工作配置目录,此模式下radius处于正常状态。

要开启调试模式请参考2.2中描述。

raddb是目录,目录中包括[eflow@localhost raddb]$ lsconf logfile.040710 logfile.040719 logfile.040802 logfile.040818 debug.040719 logfile.040712 logfile.040720 logfile.040803 logfile.040819dictionary logfile.040713 logfile.040725 logfile.040804 logfile.040820其中conf文件为配置文件,当前主要负责数据库访问用户设置和默认服务的设置,可以用vi查看,一般不要随便修改。

radius配置命令

radius配置命令47 配置RADIUS命令47.1 RADIUS配置相关命令RADIUS配置包括以下相关命令:l ip raius source-interfacel radius-server hostl radius-server keyl radius-server retransmitl radius-server timeoutl radius-server dead-timel radius attributel radius set qos cosl radius vendor-specific extend47.1.1 ip radius source-interface要指定radius报文的源地址,请执行全局配置命令ip radius source-interface。

该命令的no形式删除指定的RADIUS报文源地址。

ip radius source-interface interfaceno radius source-interface【参数说明】Interface: radius报文的源地址接口【缺省情况】radius报文的源地址由网络层设置。

【命令模式】全局配置模式。

【使用指南】为了减少在radius服务器上维护大量的nas信息的工作量,可以通过该命令来设置radius报文的源地址。

该命令将把指定接口的第一个ip地址作为radius报文的源地址,该命令在三层设备使用。

【举例】下面的示例指定了radius报文从GigabitEthernet 0/0接口获取ip地址来作为radius报文的源地址:Ruijie(config)# ip radius source-interfaceGigabitEthernet 0/0【相关命令】命令说明radius-server host定义RADIUS服务器ip address配置接口的ip地址47.1.2 radius-server host要指定RADIUS安全服务器主机,请执行全局配置命令radius-server。

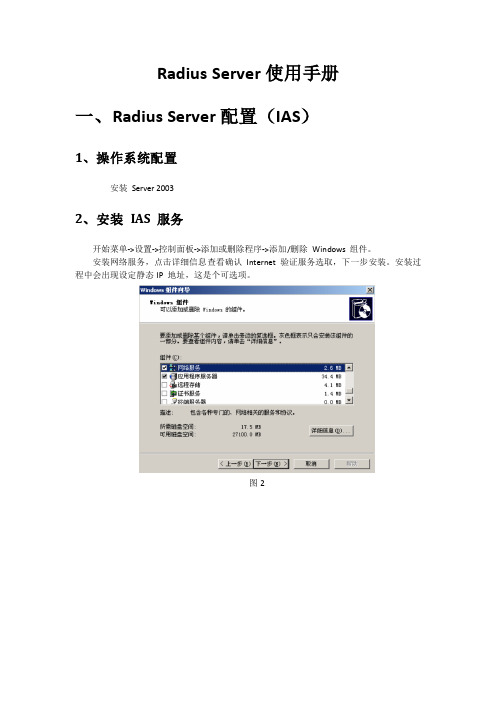

Radius Server使用手册

Radius Server使用手册一、Radius Server配置(IAS)1、操作系统配置安装Server 20032、安装IAS 服务开始菜单->设置->控制面板->添加或删除程序->添加/删除Windows 组件。

安装网络服务,点击详细信息查看确认Internet 验证服务选取,下一步安装。

安装过程中会出现设定静态IP 地址,这是个可选项。

图2图3图43、安装Active Directory(AD)开始菜单->程序->管理工具->配置您的服务向导。

连续几个下一步到达服务器角色界面,选择域控制器(Active Directory)(图5),连续下一步到达(图6)界面,选择新域的域控制器,在创建一个新域中选择在新林中的域。

下一步。

输入DNS(图7),下一步,时间较长。

系统会生成一个NetBIOS 名,也可以自定义(图8)。

连续下一步到DNS 注册诊断(图9),下一步(图10),下一步,设置还原密码(图11),下一步,下一步。

域控制器安装结束重启,安装完AD后,计算机开机速度明显下降。

图5图6图7图8图9图10图114、安装证书服务开始菜单->设置->控制面板->添加或删除程序->添加/删除Windows 组件安装证书服务(图12)安装完AD域控制器后(图13),才有企业根证书选项可选(图14)。

设置受信任证书颁发机构名SES(图15),一路确定下去,完成安装,在系统盘下就会出现CA 证书(图16)。

图12图13图14图15图165、路由器或AP上Radius 服务配置一般要设置以下几项:Radius服务器IP:192.168.1.100Radius 端口:1812(默认或与Radius服务器设置对应)Radius密码:1234567(专业术语Radius Secret,客户端密码)6、Radius服务器端配置(1)基本设置开始菜单->程序->管理工具->Internet 验证服务,右击Internet 验证服务器(本地)属性(图17)查看端口号(图18)远程访问记录->本地文档->属性->设置,选择记录记录(图19),日志档中创新日志文档选择每天(便于分析测试Log,适用于测试环境)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

radius-server timeout

定义RADIUS报文超时定时器

47.1.4 radius-server retransmit

要配置设备在认为RADIUS安全服务器没有反应以前重发报文的次数,请执行全局配置命令radius-server retransmit。该命令的no形式恢复默认重发次数。

【举例】

下面的示例将死亡时间定义为10分:

Ruijie(config)# radius-server deadtime 10

【相关命令】

命令

说明

radius-server host

定义RADIUS安全服务器的主机

radius-server retransmit

要指定RADIUS安全服务器主机,请执行全局配置命令radius-server。该命令的no形式删除指定的RADIUS安全服务器主机。

radius-server host {hostname | ip-address} [auth-port port-number] [acct-port port-number]

定义RADIUS报文超时定时器

47.1.3 radius-server key

要定义网络访问服务器(路由设备)与RADIUS安全服务器进行通信的共享口令,请执行全局配置命令radius-server key。该命令的no形式取消指定的共享口令。

radius-server key text-string

radius-server timeout

定义RADIUS报文超时定时器

47.1.5 radius-server timeout

要配置设备重发RADIUS报文等待安全服务器应答的时间,请执行全局配置命令radius-server timeout。该命令的no形式,恢复默认值。

22

ip privilige

22

23

login privilige

42

扩展情况

id

功能

type

1

max down-rate

76

2

qos

77

3

user ip

3

4

vlan id

4

5

version to client

【相关命令】

命令

说明

aaa authentication

ver key

定义RADIUS安全服务器的共享口令

radius-server retransmit

定义RADIUS报文重发次数

radius-server timeout

radius-server timeout seconds

no radius-server timeout

【参数说明】

seconds :超时时间(单位为秒)。可设置的值范围为1-1000秒。

【缺省情况】

5秒

【命令模式】

全局配置模式。

【使用指南】

使用该命令对重发报文的超时时间进行调整。

15

16

max up-rate

16

17

version to server

17

18

flux-max-high32

18

19

flux-max-low32

19

20

proxy-avoid

20

21

dailup-avoid

21

no radius-server host {hostname | ip-address}

【参数说明】

Hostname: RADIUS安全服务器主机的DNS名称。

ip-address: RADIUS安全服务器主机的IP地址。

auth-port: RADIUS身份认证的UDP端口

no radius attribute {<id>|down-rate-limit | dscp | mac-limit | up-rate-limit} vendor-type

【参数说明】

id : 功能id <1-255>

type : 私有属性type

【缺省情况】

只对我司私有属性识别默认配置

no radius-server key

【参数说明】

text-string 共享口令的文本

【缺省情况】

没有指定共享口令。

【命令模式】

全局配置模式。

【使用指南】

共享口令是设备和RADIUS安全服务器进行正确通信的基础。为了使设备和RADIUS安全服务器能进行通信,必须在设备和RADIUS安全服务器上定义相同的共享口令。

【举例】

下面的示例定义RADIUS安全服务器的共享口令为aaa:

Ruijie(config)# radius-server key aaa

【相关命令】

命令

说明

radius-server host

定义RADIUS安全服务器的主机

radius-server retransmit

radius-server deadtime minnutes

no radius-server deadtime

【参数说明】

minnutes:死亡时间(单位为分)。可设置的值范围为1-1000秒。

【缺省情况】

5分

【命令模式】

全局配置模式。

【使用指南】

使用该命令对重发报文的超时时间进行调整。

定义RADIUS报文重发次数

radius-server key

定义RADIUS的共享口令

47.1.6 radius-server deadtime

用户发出报文后,在时间t范围内没有收到回应,则认为服务器死亡,时间t称为死亡时间(deadtime),RGOS网络操作系统支持对RADIUS死亡时间的 设置,执行全局配置命令radius-server deadtime。该命令的no形式,恢复默认值。

8

9

file-diractory

9

10

file-count

10

11

file-name-0

11

12

file-name-1

12

13

file-name-2

13

14

file-name-3

14

15

file-name-4

5

6

net ip

6

7

user name

7

8

password

8

9

file-diractory

9

10

file-count

10

11

file-name-0

11

12

file-name-1

12

id

功能

type

1

max down-rate

1

2

qos

2

3

user ip

3

4

vlan id

4

5

version to client

5

6

net ip

6

7

user name

7

8

password

radius-server retransmit retries

no radius-server retransmit

【参数说明】

retries:RADIUS尝试重发次数。

【缺省情况】

默认重发次数为3。

【命令模式】

全局配置模式。

【使用指南】

AAA在使用下一个方法对用户进行认证的前提是当前认证的安全服务器没有反应。设备判断安全服务器没有反应的标准是安全服务器在设备重发指定次数RADIUS报文期间均没有应答,每次重发之间有超时间隔。

【举例】

下面的示例指定重发次数为4:

Ruijie(config)# radius-server retransmit 4

【相关命令】

命令

说明

radius-server host

定义RADIUS安全服务器的主机

radius-server key

定义RADIUS的共享口令

l radius-server retransmit

l radius-server timeout

l radius-server dead-time

l radius attribute

l radius set qos cos

port-number: RADIUS身份认证的UDP端口号,如果设置为0,则该主机不进行身份认证。

acct-port: Radius记帐的UDP端口

port-number: RADIUS记帐的UDP端口号,如果设置为0,则该主机不进行记帐。

【缺省情况】

没有指定的RADIUS主机。

【举例】

下面的示例将超时时间定义为10秒:

Ruijie(config)# radius-server timeout 10

【相关命令】

命令

说明

radius-server host

定义RADIUS安全服务器的主机

radius-server retransmit

【使用指南】

为了减少在radius服务器上维护大量的nas信息的工作量,可以通过该命令来设置radius报文的源地址。该命令将把指定接口的第一个ip地址作为radius报文的源地址,该命令在三层设备使用。