华为12-端口安全-端口绑定操作

关于端口绑定

Switch(config)Permit 192.168.0.1 0.0.0.0 any

#定义IP地址为192.168.0.1的主机可以访问任意主机

Permit any 192.168.0.1 0.0.0.0

#定义所有主机可以访问IP地址为192.168.0.1的主机ห้องสมุดไป่ตู้

利用交换机的Port-Security功能实现

以下是一个配置实例:

switch#config t

switch(config)#int f0/1

switch(config-if)#switchport mode access

//设置交换机的端口模式为access模式,注意缺省是dynamic

在cisco交换机中为了防止ip被盗用或员工乱改ip,可以做以下措施,即ip与mac地址的绑定和ip与交换机端口的绑定。

一、通过IP查端口

先查Mac地址,再根据Mac地址查端口:

bangonglou3#show arp | include 208.41 或者show mac-address-table 来查看整个端口的ip-mac表

2950 中可以用的MAC地址绑定,我试过了,很好用的。

1.

int f0/1

swi mode access

swi port-security

swi port-security max 1

switchport violation protect

switchport port-security mac-address x.x.x

//dynamic模式下是不能使用Port-security功能

华为交换机IP+MAC+端口绑定

华为交换机IP+MAC+端口绑定假设IP地址10.1.1.2,MAC地址0000-0000-0001[b]1、IP+MAC+端口绑定流程[/b]华为三层交换机中目前只有S3526系列支持使用AM命令来进行IP地址和端口的绑定。

并且如果S3526系列交换机要采用AM命令来实现绑定功能,则交换机必须是做三层转发(即用户的网关应该在该交换机上)。

[b]2、采用DHCP-SECURITY来实现[/b]1.配置端口的静态MAC地址[SwitchA]mac-address static 0000-0000-0001 interface e0/1 vlan 12.配置IP和MAC对应表[SwitchA]dhcp-security 10.1.1.2 0000-0000-0001 static3.配置dhcp-server组号(否则不允许执行下一步,此dhcp-server组不用在交换机上创建也可)[SwitchA-Vlan-interface1]dhcp-server 14. 使能三层地址检测[SwitchA-Vlan-interface1]address-check enable[b]3、采用AM命令来实现[/b]1.使能AM功能[SwitchA]am enable2.进入端口视图[SwitchA]vlan 103. 将E0/1加入到vlan10[SwitchA-vlan10]port Ethernet 0/14.创建(进入)vlan10的虚接口[SwitchA]interface Vlan-interface 105.给vlan10的虚接口配置IP地址[SwitchA-Vlan-interface10]ip add 10.1.1.1 255.255.255.0 6.进入E0/1端口[SwitchA]interface Ethernet 0/17. 该端口只允许起始IP地址为10.1.1.2的10个IP地址上网[SwitchA-Ethernet0/1]am ip-pool 10.1.1.2 10。

12-端口安全-端口绑定操作

之后,该端口不会再添加新的 Security MAC,只有源 MAC 为 Security MAC 的报文,才能通过该端口

当端口检测到非法 报文或非法事件 后,将触发 NTK 特 性和 Intrusion Protection 特性

1.1.2 端口安全的特性

端口安全的特性包括: " NTK 特性:NTK(Need To Know)特性通过检测从端口发出的数据帧的目的

MAC 地址,保证数据帧只能被交换机发送到已经通过认证的设备上,从而防 止非法设备窃听网络数据。 " Intrusion Protection 特性:该特性通过检测端口接收到的数据帧的源 MAC 地 址或 802.1x 认证的用户名、密码,发现非法报文或非法事件,并采取相应的 动作,包括暂时断开端口连接、永久断开端口连接或是过滤源地址是此 MAC 地址的报文,保证了端口的安全性。 " Trap 特性:该特性是指当端口有特定的数据包(由非法入侵,用户不正常上 下线等原因引起)传送时,设备将会发送 Trap 信息,便于网络管理员对这些 特殊的行为进行监控。

第 2 章 端口绑定配置 ..............................................................................................................2-1 2.1 端口绑定简介................................................................................................................... 2-1 2.2 配置端口绑定................................................................................................................... 2-1 2.3 端口绑定配置显示............................................................................................................ 2-1 2.4 端口绑定配置举例............................................................................................................ 2-2

华为端口绑定

端口绑定2.1 端口绑定命令2.1.1 am user-bind interface【命令】am user-bind mac-addr mac-address ip-addr ip-address interface interface-type interface-number undo am user-bind mac-addr mac-address ip-addr ip-address interface interface-type interface-number 【视图】系统视图【参数】mac-address:绑定的MAC 地址值。

ip-address:绑定的IP 地址值。

interface-type:端口类型。

interface-number:端口编号。

【描述】am user-bind interface 命令用来将合法用户的MAC 地址和IP 地址绑定到指定的端口上。

undo am user-bind interface 命令用来取消MAC 地址和IP 地址与指定端口的绑定。

进行绑定操作后,只有合法用户的报文才能通过端口。

说明:对同一个MAC 地址,系统只允许进行一次绑定操作。

【举例】# 将MAC 地址为00e0-fc00-5101,IP 地址为10.153.1.1 的合法用户与端口Ethernet1/0/1 进行绑定。

<Quidway> system-viewSystem View: return to User View with Ctrl+Z.[Quidway] am user-bind mac-addr 00e0-fc00-5101 ip-addr 10.153.1.1 interface Ethernet1/0/12.1.2 am user-bind【命令】am user-bind mac-addr mac-address ip-addr ip-addressundo am user-bind mac-addr mac-address ip-addr ip-address【视图】以太网端口视图【参数】mac-address:绑定的MAC 地址值。

华为数据中心5800交换机01-09 端口安全配置

9端口安全配置关于本章9.1 简介介绍端口安全的定义和目的。

9.2 原理描述通过介绍安全MAC地址的分类和超过安全MAC地址限制数后的保护动作,说明端口安全的实现原理。

9.3 应用场景介绍端口安全常见的应用场景。

9.4 配置注意事项介绍端口安全的配置注意事项。

9.5 缺省配置介绍端口安全的缺省配置。

9.6 配置端口安全端口安全(Port Security)功能将设备接口学习到的MAC地址变为安全MAC地址(包括安全动态MAC和Sticky MAC),可以阻止除安全MAC和静态MAC之外的主机通过本接口和交换机通信,从而增强设备安全性。

9.7 配置举例结合组网需求、配置思路来了解实际网络中端口安全的应用场景,并提供配置文件。

9.1 简介介绍端口安全的定义和目的。

端口安全(Port Security)通过将接口学习到的动态MAC地址转换为安全MAC地址(包括安全动态MAC和Sticky MAC),阻止非法用户通过本接口和交换机通信,从而增强设备的安全性。

9.2 原理描述通过介绍安全MAC地址的分类和超过安全MAC地址限制数后的保护动作,说明端口安全的实现原理。

安全MAC地址的分类安全MAC地址分为:安全动态MAC与Sticky MAC。

表9-1安全MAC地址的说明l接口使能端口安全功能时,接口上之前学习到的动态MAC地址表项将被删除,之后学习到的MAC地址将变为安全动态MAC地址。

l接口使能Sticky MAC功能时,接口上的安全动态MAC地址表项将转化为Sticky MAC地址,之后学习到的MAC地址也变为Sticky MAC地址。

l接口去使能端口安全功能时,接口上的安全动态MAC地址将被删除,重新学习动态MAC地址。

l接口去使能Sticky MAC功能时,接口上的Sticky MAC地址,会转换为安全动态MAC地址。

超过安全MAC地址限制数后的动作接口上安全MAC地址数达到限制后,如果收到源MAC地址不存在的报文,端口安全则认为有非法用户攻击,就会根据配置的动作对接口做保护处理。

最新整理华为交换机怎么绑定绑定ip地址和mac地址

华为交换机怎么绑定绑定i p地址和m a c地址交换机除了能够连接同种类型的网络之外,还可以在不同类型的网络(如以太网和快速以太网)之间起到互连作用。

华为交换机怎么绑定绑定i p地址/M A C地址?主要是预防I P地址被盗用等网络安全威胁的问题,该怎么设置绑定呢?下面我们就来看看详细的设置教程,需要的朋友可以参考下具体步骤1、打开模拟器,创建一台交换机和两台P C、开机,配置好I P地址,一台P C备用。

2、交换机配置V l a n,把端口模式改为A c c e s s模式,把端口加入到V l a n100里,测试P C到交换机网通信是否正常。

当前没有路由器网管配置或不配置没有关系。

能p i n g通交换机。

3、接下来做绑定配置,在G i g a b i t E t h e r n e t0/0/1端口上绑定当前P C的I P和M A C地址,V l a n。

命令格式:在配置模式下,[H u a w e i] u s e r-b i n d s t a t i c i p a d d r e s s x.x.x.x m a c a d d r e s s x x x x-x x x x-x x x x i n t e r f a c eG i g a b i t E t h e r n e t0/0/1v l a n I D。

4、下一步绑定完了之后,我们再连接另一台备用的P C到交换机 i n t e r f a c e G i g a b i t E t h e r n e t0/0/1端口上。

5、换了另一台P C会不会p i n g通交换机。

很显然已经p i n g不同。

怎么样?是不是很简单呢?相关阅读:交换机工作原理过程交换机工作于O S I参考模型的第二层,即数据链路层。

交换机内部的C P U会在每个端口成功连接时,通过将M A C地址和端口对应,形成一张M A C表。

在今后的通讯中,发往该M A C地址的数据包将仅送往其对应的端口,而不是所有的端口。

华为交换机端口怎么绑定加vlan

华为交换机端口怎么绑定加vlan

交换机绑定IP以及MAC地址还有端口加Vlan,主要是为了防止别人没有授权的条件下,随意加入到网络当中操作,为了防止这种不安全的行为的出现,为了我们网络的安全,可以绑定授权的IP以及MAC,这样一来就不会出现IP地址被盗用出现网络安全威胁的情况。

下面是店铺整理的使用华为交换机模拟器,介绍的华为交换机端口绑定加vlan的方法,供您参考。

华为交换机端口绑定加vlan的方法

打开模拟器,创建一台交换机和两台PC、开机,配置好IP地址,一台PC备用。

交换机配置Vlan,把端口模式改为Access模式,把端口加入到Vlan100里,测试PC到交换机网通信是否正常。

当前没有路由器网管配置或不配置没有关系。

能ping通交换机。

接下来做绑定配置,在GigabitEthernet0/0/1端口上绑定当前PC的IP和MAC地址,Vlan。

命令格式:在配置模式下,[Huawei] user-bind static ip address x.x.x.x mac address xxxx-xxxx-xxxx interface GigabitEthernet 0/0/1 vlan ID 。

下一步绑定完了之后,我们再连接另一台备用的PC到交换机interface GigabitEthernet 0/0/1 端口上。

换了另一台PC会不会ping通交换机。

很显然已经ping不同。

怎么样?是不是很简单呢?。

华为交换机怎么绑定绑定ip地址-MAC地址

华为交换机怎么绑定绑定ip地址/MAC地址交换机的主要功能包括物理编址、网络拓扑结构、错误校验、帧序列以及流控。

交换机还具备了一些新的功能,如对VLAN(虚拟局域网)的支持、对链路汇聚的支持,甚至有的还具有防火墙的功能。

有时为了预防IP地址被盗用等网络安全威胁的问题,需要设置绑定呢,具体怎么设置呢?下面我们就来看看详细的设置教程,需要的朋友可以参考下方法步骤1、打开模拟器,创建一台交换机和两台PC、开机,配置好IP地址,一台PC备用。

2、交换机配置Vlan,把端口模式改为Access模式,把端口加入到Vlan100里,测试PC到交换机网通信是否正常。

当前没有路由器网管配置或不配置没有关系。

能ping通交换机。

3、接下来做绑定配置,在GigabitEthernet0/0/1端口上绑定当前PC的IP和MAC地址,Vlan。

命令格式:在配置模式下,[Huawei]user-bindstaticipaddressx.x.x.xmacaddressxxxx-xxxx-xxxxinterfaceGigabitEthernet0/0/1vlanID。

4、下一步绑定完了之后,我们再连接另一台备用的PC到交换机interfaceGigabitEthernet0/0/1端口上。

5、换了另一台PC会不会ping通交换机。

很显然已经ping 不同。

怎么样?是不是很简单呢?补充:交换机基本使用方法作为基本核心交换机使用,连接多个有线设备使用:网络结构如下图,基本连接参考上面的【方法/步骤1:基本连接方式】作为网络隔离使用:对于一些功能好的交换机,可以通过模式选择开关选择网络隔离模式,实现网络隔离的作用,可以只允许普通端口和UPlink端口通讯,普通端口之间是相互隔离不可以通讯的除了作为核心交换机(中心交换机)使用,还可以作为扩展交换机(接入交换机)来扩展网络放在路由器上方,扩展网络供应商的网络线路(用于一条线路多个IP的网络),连接之后不同的路由器用不同的IP连接至公网相关阅读:交换机硬件故障常见问题电源故障:由于外部供电不稳定,或者电源线路老化或者雷击等原因导致电源损坏或者风扇停止,从而不能正常工作。

3900 系列华为交换机操作手册---00-2总述

总述目录目录第1章资料获取方式..............................................................................................................1-11.1 随机光盘.............................................................................................................................1-11.2 华为网站.............................................................................................................................1-11.3 软件版本发布配套资料.......................................................................................................1-1第2章资料与版本的配套关系................................................................................................2-12.1 手册对应的软件版本..........................................................................................................2-12.2 配套资料清单.....................................................................................................................2-2第3章产品简介.....................................................................................................................3-13.1 引言....................................................................................................................................3-13.2 型号介绍.............................................................................................................................3-13.3 软件特性.............................................................................................................................3-2第4章组网应用.....................................................................................................................4-14.1 宽带小区以太网接入..........................................................................................................4-14.2 中小企业/大企业分支机构组网...........................................................................................4-14.3 大型的企业和园区网的组网................................................................................................4-2总述第1章资料获取方式第1章资料获取方式华为技术有限公司提供多种获取资料的途径,方便用户及时获得产品相关的资料和新增特性文档。

交换机的端口安全

交换机的端⼝安全交换机最常⽤的对端⼝安全的理解就是可根据MAC地址来做对⽹络流量的控制和管理,⽐如MAC地址与具体的端⼝绑定,限制具体端⼝通过的MAC地址的数量,或者在具体的端⼝不允许某些MAC地址的帧流量通过。

稍微引申下端⼝安全,就是可以根据802.1X来控制⽹络的访问流量。

⼀、MAC地址与端⼝绑定和根据MAC地址允许流量的配置1.MAC地址与端⼝绑定当发现主机的MAC地址与交换机上指定的MAC地址不同时,交换机相应的端⼝将down 掉。

当给端⼝指定MAC地址时,端⼝模式必须为access或者Trunk状态。

1.3550-1#conf t2.3550-1(config)#int f0/13.3550-1(config-if)#switchport mode access /指定端⼝模式。

4.3550-1(config-if)#switchport port-security mac-address 00-90-F5-10-79-C1 /配置MAC地址。

5.3550-1(config-if)#switchport port-security maximum 1 /限制此端⼝允许通过的MAC地址数为1。

6.3550-1(config-if)#switchport port-security violation shutdown /当发现与上述配置不符时,端⼝down掉。

2.通过MAC地址来限制端⼝流量此配置允许⼀TRUNK⼝最多通过100个MAC地址,超过100时,但来⾃新的主机的数据帧将丢失。

1.3550-1#conf t2.3550-1(config)#int f0/13.3550-1(config-if)#switchport trunk encapsulation dot1q4.3550-1(config-if)#switchport mode trunk /配置端⼝模式为TRUNK。

5.3550-1(config-if)#switchport port-security maximum 100 /允许此端⼝通过的最⼤MAC地址数⽬为100。

12-端口安全-端口绑定命令

<Sysname> display mac-address security vlan 1 count 4 mac address(es) found in vlan 1

表1-1 display mac-address security 命令显示信息描述表

Security

Ethernet1/0/20

AGING TIME(s) NOAGED NOAGED NOAGED NOAGED

--- 4 mac address(es) found in vlan 1 ---

# 显示所有 Security MAC 地址的数量。

<Sysname> display mac-address security count 6 mac address(es) found

1-2

华为所有和机密

版权所有 (c) 华为技术有限公司

Quidway S2000-EA 系列以太网交换机 命令手册 端口安全-端口绑定

1.1.2 display port-security

第 1 章 端口安全命令

【命令】 display port-security [ interface interface-list ]

Security

Ethernet1/0/20

0000-0000-0003 1

Security

Ethernet1/0/20

0000-0000-0004 1

Security

Ethernet1/0/20

0000-0000-0001 2

Security

Ethernet1/0/22

AGING TIME(s) NOAGED NOAGED NOAGED NOAGED NOAGED

H3C华为交换机端口绑定基本配置

1,端口+MACa)AM命令使用特殊的AM User-bind命令,来完成MAC地址与端口之间的绑定。

例如:[SwitchA]am user-bind mac-address 00e0-fc22-f8d3 interface Ethernet0/1配置说明:由于使用了端口参数,则会以端口为参照物,即此时端口E0/1只允许PC1上网,而使用其他未绑定的MAC地址的PC机则无法上网。

但是PC1使用该MAC地址可以在其他端口上网。

b)mac-address命令使用mac-address static命令,来完成MAC地址与端口之间的绑定。

例如:[SwitchA]mac-address static 00e0-fc22-f8d3 interface Ethernet 0/1 vlan 1 [SwitchA]mac-address max-mac-count 0配置说明:由于使用了端口学习功能,故静态绑定mac后,需再设置该端口mac学习数为0,使其他PC接入此端口后其mac地址无法被学习。

2,IP+MACa)AM命令使用特殊的AM User-bind命令,来完成IP地址与MAC地址之间的绑定。

例如:[SwitchA]am user-bind ip-address 10.1.1.2 mac-address 00e0-fc22-f8d3 配置说明:以上配置完成对PC机的IP地址和MAC地址的全局绑定,即与绑定的IP地址或者MAC地址不同的PC机,在任何端口都无法上网。

支持型号:S3026E/EF/C/G/T、S3026C-PWR、E026/E026T、S3050C、E050、S3526E/C/EF、S5012T/G、S5024Gb)arp命令使用特殊的arp static命令,来完成IP地址与MAC地址之间的绑定。

例如:[SwitchA]arp static 10.1.1.2 00e0-fc22-f8d3配置说明:以上配置完成对PC机的IP地址和MAC地址的全局绑定。

华为交换机端口安全详解--端口隔离、环路检测与端口安全

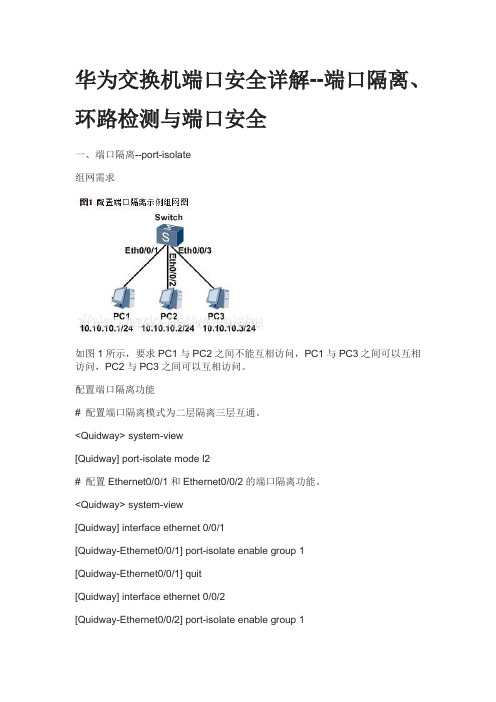

华为交换机端口安全详解--端口隔离、环路检测与端口安全一、端口隔离--port-isolate组网需求如图1所示,要求PC1与PC2之间不能互相访问,PC1与PC3之间可以互相访问,PC2与PC3之间可以互相访问。

配置端口隔离功能# 配置端口隔离模式为二层隔离三层互通。

<Quidway> system-view[Quidway] port-isolate mode l2# 配置Ethernet0/0/1和Ethernet0/0/2的端口隔离功能。

<Quidway> system-view[Quidway] interface ethernet 0/0/1[Quidway-Ethernet0/0/1] port-isolate enable group 1[Quidway-Ethernet0/0/1] quit[Quidway] interface ethernet 0/0/2[Quidway-Ethernet0/0/2] port-isolate enable group 1[Quidway-Ethernet0/0/2] quitethernet 0/0/3 无需加入端口隔离组,处于隔离组的各个端口间不能通信查看当前配置disp cur#sysname Quidway#interface Ethernet0/0/1port-isolate enable group 1#interface Ethernet0/0/2port-isolate enable group 1#interface Ethernet0/0/3#return验证配置结果:PC1和PC2不能互相ping通,PC1和PC3可以互相ping通,PC2和PC3可以互相ping通。

实现了需求。

二、端口防环--port-security适用与华为交换机,防止下级环路,自动shutdown下级有环路的端口。

<Huawei>system view#loopback-detect enable 全局模式下,启用环路检测功能# interface GigabitEthernet0/0/1loopback-detect action shutdown 如果下级有环路,shutdown本端口# interface GigabitEthernet0/0/2loopback-detect action shutdown# interface GigabitEthernet0/0/3loopback-detect action shutdown#……那如何检测与识别环路并定位呢?详见这个:https:///view/1599b6a22cc58bd63086bd5d.html三、端口安全--port-security在网络中MAC地址是设备中不变的物理地址,控制MAC地址接入就控制了交换机的端口接入,所以端口安全也是对MAC的的安全。

华为防火墙端口配置策略和步骤

华为防火墙端口配置策略和步骤

华为防火墙的端口配置步骤如下:

1. 登录华为防火墙的命令行界面或Web界面。

2. 创建一个策略。

在命令行界面中,执行以下命令:

firewall policy {policy-name}

其中,{policy-name}是你自定义的策略名称。

3. 配置策略的基本属性。

在命令行界面中,执行以下命令: policy {policy-name}

你将进入策略的编辑模式,可以配置策略的名称、描述、动作等属性。

4. 配置策略的匹配条件。

在策略编辑模式下,执行以下命令: rule {rule-name} source {source-address} destination {destination-address} [service {service-name}]

其中,{rule-name}是你自定义的规则名称,{source-address}是源地址,{destination-address}是目的地址,{service-name}是服务类型。

可以根据需要添加多条匹配规则。

5. 配置策略的动作。

在策略编辑模式下,执行以下命令:

action {action-name}

其中,{action-name}是策略执行的动作,可以是允许通过、禁止通过等。

6. 应用策略。

在策略编辑模式下,执行以下命令:

quit

这将退出策略编辑模式,使修改生效。

以上是一个基本的端口配置策略的步骤,可以根据具体的需求

和设备进行适当调整。

同时,华为防火墙还有更多高级功能和配置选项,可以根据实际情况进行深入学习和配置。

华为交换机IP+MAC+端口绑定

华三的我查了下,他们有几种绑定方式,我也不确定到底哪种可用,和华为的差t0/0/24] port default vlan 1

[Quidway-Ethernet0/0/24] dhcp snooping check arp enable

[Quidway-Ethernet0/0/24] dhcp snooping check ip enable

孙工:

你好,下面是华为交换机绑定的做法,你可以按照下面的做下。

IP+MAC+端口绑定:

通过DHCP Snooping的静态绑定表来实现IP+MAC+端口绑定功能,先在VLAN下配置的静态绑定表,静态绑定表的IP和MAC为待绑定PC的IP和MAC。然后再与PC相连的交换机接口上配置IP和ARP报文检查功能。

[Quidway-Ethernet0/0/24] quit

[Quidway] vlan 1

[Quidway-vlan1] dhcp snooping enable

[Quidway-vlan1] dhcp snooping bind-table static ip-address 192.168.0.2 mac-address 1-1-1 interface Ethernet0/0/24

假设你在vlan 1上将IP地址192.168.0.2 MAC地址1-1-1的电脑和接口Ethernet0/0/24绑定<Quidway>

<Quidway>system-view

[Quidway] dhcp snooping enable

[Quidway] interface Ethernet 0/0/24

利用安全端口实现mac地址与端口绑定的配置

华为 S3600 产品利用安全端口实现mac地址与端口绑定的配置

时间:2010-04-29 10:57

一、组网需求:在终端较多的情况下,要求动态实现 mac地址跟端口的绑定,不用手工配置。

在交换机配置正确的情况下,只有第一次连接到该端口上的mac地址会被绑定到这个端口上。

二、组网图:三、配置步骤: S3900配置 1.进入系统视图。

H3C system-v

一、组网需求:

在终端较多的情况下,要求动态实现mac地址跟端口的绑定,不用手工配置。

在交换机配置正确的情况下,只有第一次连接到该端口上的mac地址会被绑定到这个端口上。

二、组网图:

三、配置步骤:

S3900配置

1.进入系统视图。

<H3C> system-view

2.使能端口安全机制。

[H3C] port-security enable

3.进入以太网e1/0/1端口视图。

[H3C] interface Ethernet1/0/1

4.设置端口允许接入的最大mac地址数为1

[H3C-Ethernet1/0/1] port-security max-mac-count 1

5.配置端口的安全模式为autolearn

[H3C-Ethernet1/0/1] port-security port-mode autolearn

四、配置关键点:

设置端口允许接入的最大mac地址数为1,即port-security max-mac-count 1。

配置端口的安全模式为autolearn,即port-security port-mode autolearn。

华为交换机端口安全怎么配置?华为交换机端口安全命令的用法

华为交换机端⼝安全怎么配置?华为交换机端⼝安全命令

的⽤法

在华为交换机配置中,经常遇到各种问题,那么如何配置端⼝安全?下⾯就为⼤家带来详细的配置过程,详细请看下⽂介绍。

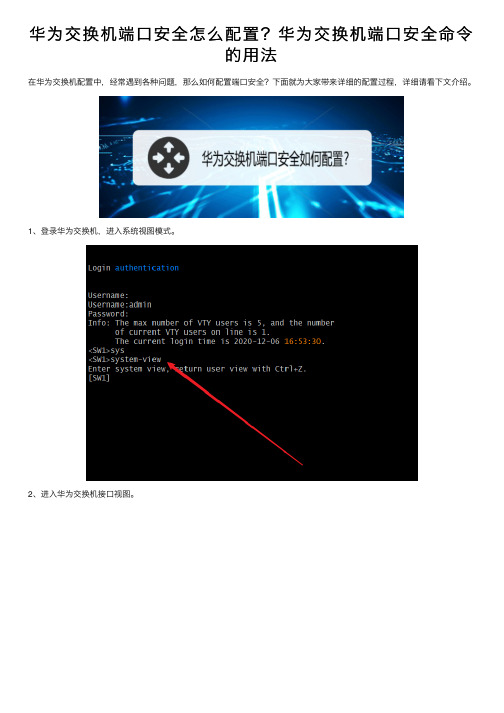

1、登录华为交换机,进⼊系统视图模式。

2、进⼊华为交换机接⼝视图。

3、在接⼝视图下开启端⼝安全功能。

命令:port-security enable

4、开启端⼝安全之后,使能接⼝Sticky MAC功能。

5、配置端⼝功能的保护动作。

命令:port-security protect-action protect

6、在接⼝下配置MAC地址学习限制数,设置⼀个表⽰只允许⼀台主机接⼊。

命令:port-security max-mac-num 1

以上就是华为交换机端⼝安全命令的⽤法,希望⼤家喜欢,请继续关注。

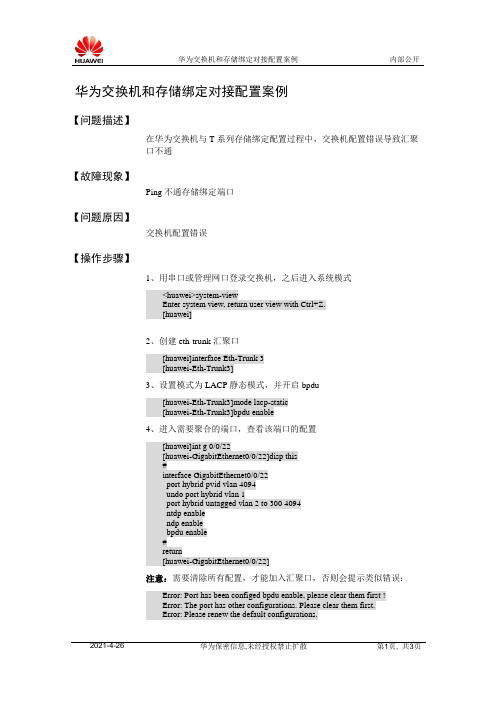

华为交换机和存储绑定对接配置案例

内部公开

ActorPortName

SysPri SystemID PortPri PortNo PortKey

PortState

GigabitEthernet0/0/21 0

0000-0000-0000 0

00

10100011

GigabitEthernet0/0/22 0

0000-0000-0000 0

00

10100011

【解决措施】

无。

【恢复后检查】

无。

2021-4-26

华为保密信息,未经授权禁止扩散

第3页, 共3页

5、加入汇聚口

[huawei-GigabitEthernet0/0/21]eth-trunk 3 6、相同的动作,把其他需要绑定的端口加入汇聚组

7、查看汇聚口状态,selete 就是协商成功 active,unselect 是协商失败 inactive

[huawei]disp eth-trunk 3

4、进入需要聚合的端口,查看该端口的配置

[huawei]int g 0/0/22 [huawei-GigabitEthernet0/0/22]disp this # interface GigabitEthernet0/0/22

port hybrid pvid vlan 4094 undo port hybrid vlan 1 port hybrid untagged vlan 2 to 300 4094 ntdp enable ndp enable bpdu enable # return [huawei-GigabitEthernet0/0/22]

对于 hybrid 口:

先执行 undo port hybrid vlan all,取消 vlan 配置;

端口的五种绑定方式

端口的五种绑定方式

1. 随机绑定:系统会自动选择未被占用的随机端口进行绑定。

这种方式适用于无需

指定具体端口的应用,但可靠性较低。

2. 固定绑定:可以手动指定应用使用的特定端口进行绑定,确保应用可始终使用该

端口。

这种方式常用于需要提前配置端口映射或者安全策略的情况。

3. 动态绑定:应用在启动时,会向操作系统请求一个未被占用的临时端口进行绑定,并在使用完毕后释放端口。

这种方式适用于短暂的应用连接,如临时数据传输。

4. 绑定到指定网卡:可以将应用绑定到指定的网络接口上的端口,限制应用只能通

过该接口进行通信。

这种方式常用于多网络接口环境下,需要对流量进行管理和控制的情况。

5. 绑定到特定IP地址:可以将应用绑定到特定的IP地址上的端口,限制应用只能通过该地址进行通信。

这种方式适用于多网卡多IP地址的情况,常用于服务器上不同网络服务的区分和管理。

这些绑定方式可以根据具体的应用需求和网络环境进行选择和配置,以实现最佳的网

络通信效果。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

端口安全的特性包括: (1) NTK:NTK(Need To Know)特性通过检测从端口发出的数据帧的目的 MAC

地址,保证数据帧只能被发送到已经通过认证的设备上,从而防止非法设备窃 听网络数据。 (2) Intrusion Protection:该特性通过检测端口接收到的数据帧的源 MAC 地址或 802.1x 认证的用户名、密码,发现非法报文或非法事件,并采取相应的动作, 包括暂时断开端口连接、永久断开端口连接或是过滤此 MAC 地址的报文,保 证了端口的安全性。 (3) Device Tracking:该特性是指当端口有特定的数据包(由非法入侵,用户不正 常上下线等原因引起)传送时,设备将会发送 Trap 信息,便于网络管理员对 这些特殊的行为进行监控。

基于 MAC 地址对接入用户进行认证

表示 mac-authentication 和 userlogin-secure 两种模式只要通过其中一种,即表明认证通过

在左侧列出的模式 下,当设备发现非法 报文后,将触发 Need To Know 特性 和 Intrusion Protection 特性

mac-else-userlogi n-secure

在左侧列出的模式 下,当设备发现非法 报文后,将触发 NTK 特性和 Intrusion Protection 特性

secure

禁止端口学习 MAC 地址,只有源 MAC 为端口已 经学习到的 Security MAC、已配置的静态 MAC 或已配置的动态 MAC 的报文,才能通过该端口

userlogin

当端口下的 Security MAC 地址数超过 port-security max-mac-count 命令配置的数目 后,端口模式会自动转变为 secure 模式;

之后,该端口不会再添加新的 Security MAC,只 有源 MAC 为 Security MAC 或已配置的动态 MAC 的报文,才能通过该端口

值

index-value

可选

打开指定 Trap 信息的 发送开关

port-security trap { addresslearned | intrusion | dot1xlogon | dot1xlogoff | dot1xlogfailure | ralmlogon | ralmlogoff | ralmlogfailure }*

1.2 端口安全配置

第 1 章 端口安全

1.2.1 配置端口安全基本特性

表1-2 配置端口安全基本特性

操作

命令

说明

进入系统视图口安全机制 port-security enable

必选

设置用户认证的 OUI port-security oui OUI-value index

表示先进行 mac-authentication 认证,如果成功 则表明认证通过,如果失败则再进行 userlogin-secure 认证

userlogin-secure- 与 userlogin-secure 类似,但端口下的 802.1x

ext

认证用户可以有多个

userlogin-secure- 与 userlogin-secure-or-mac 类似,但端口下的

i

Quidway S3900 系列以太网交换机 操作手册-Release 1510 端口安全-端口绑定

第 1 章 端口安全

第1章 端口安全

1.1 端口安全简介

1.1.1 端口安全概述

端口安全(Port Security)是一种对网络接入进行控制的安全机制,是对已有的 802.1x 认证和 MAC 地址认证的扩充。 Port Security 的主要功能就是通过定义各种安全模式,让设备学习到合法的源 MAC 地址,以达到相应的网络管理效果。 对于不能通过安全模式学习到源 MAC 地址的报文,将被视为非法报文;对于不能 通过 802.1x 认证的事件,将被视为非法事件。 当发现非法报文或非法事件后,系统将触发相应特性,并按照预先指定的方式自动 进行处理,减少了用户的维护工作量,极大地提高了系统的安全性和可管理性。

Quidway S3900 系列以太网交换机 操作手册-Release 1510 端口安全-端口绑定

目录

目录

第 1 章 端口安全 .....................................................................................................................1-1 1.1 端口安全简介 ..................................................................................................................... 1-1 1.1.1 端口安全概述........................................................................................................... 1-1 1.1.2 端口安全的特性 ....................................................................................................... 1-1 1.1.3 端口安全的模式 ....................................................................................................... 1-1 1.2 端口安全配置 ..................................................................................................................... 1-3 1.2.1 配置端口安全基本特性 ............................................................................................ 1-3 1.2.2 配置Security MAC地址............................................................................................ 1-4 1.3 端口安全配置显示 .............................................................................................................. 1-6 1.4 端口安全配置举例 .............................................................................................................. 1-6

or-mac-ext

802.1x 认证用户可以有多个

mac-else-userlogi 与 mac-else-userlogin-secure 类似,但端口下

n-secure-ext

的 802.1x 认证用户可以有多个

1-2

Quidway S3900 系列以太网交换机 操作手册-Release 1510 端口安全-端口绑定

当端口从正常模式进入此安全模式时,端口下原 有的动态 MAC 地址表项和已认证的 MAC 地址表 项将被自动删除

userlogin-withoui

mac-authenticatio n userlogin-secureor-mac

与 userlogin-secure 类似,端口最多只允许一个 802.1x 认证用户,但同时,端口还允许一个 oui 地址的报文通过; 当用户从端口的正常模式进入此模式时,端口下 原有的动态 MAC 地址表项和已认证的 MAC 地址 表项将被自动删除

对接入用户采用基于端口的 802.1x 认证

此模式下 NTK 特性 和 Intrusion Protection 特性不会 被触发

userlogin-secure

接入用户必须先通过 802.1x 认证,认证成功后端 口开启,但也只允许认证成功的用户报文通过;

此模式下,端口最多只允许接入一个经过 802.1x 认证的用户;

第 2 章 端口绑定 .....................................................................................................................2-1 2.1 端口绑定配置 ..................................................................................................................... 2-1 2.1.1 端口绑定简介........................................................................................................... 2-1 2.1.2 端口绑定配置........................................................................................................... 2-1 2.2 端口绑定配置显示 .............................................................................................................. 2-1 2.3 端口绑定配置举例 .............................................................................................................. 2-2