linux安全策略只开29000,22端口

如何打开Linux防火墙端口

如何打开Linux防火墙端口Linux的防火墙是保护计算机免受网络攻击的重要工具,它允许管理员指定哪些端口允许从公共网络访问,哪些端口需要禁止访问,从而确保计算机的安全。

但是在某些情况下,需要允许用户从公共网络访问计算机上的特定端口,这时就需要打开Linux 防火墙端口了。

下面介绍如何打开Linux防火墙端口。

1. 确定要打开的端口在打开Linux防火墙端口之前,需要确定要打开的端口。

端口是用于在网络上发送和接收数据的逻辑端点,它可以使网络服务和应用程序交流。

常见的端口包括HTTP端口(80端口)、FTP 端口(21端口)、SSH端口(22端口)等。

可以使用以下命令查看打开的端口:```sudo netstat -tlnp```2. 打开指定端口打开指定端口需要使用防火墙工具,如iptables或UFW (Uncomplicated Firewall)。

在此我们使用UFW打开指定端口。

首先,需要确保已经安装了UFW。

如果没有安装,可以使用以下命令进行安装:```sudo apt-get install ufw```安装完成后,可以使用以下命令启动UFW:```sudo ufw enable```接下来,使用以下命令打开指定端口,以80端口为例:```sudo ufw allow 80/tcp```此命令将允许从公共网络访问80端口,其中“tcp”表示使用TCP协议。

如果要使用UDP协议,请将“tcp”替换为“udp”。

3. 检查端口状态打开端口后,需要检查端口状态,确保端口已经正确打开。

使用以下命令可以检查特定端口的状态:```sudo ufw status```此命令将显示已经打开的端口和端口状态。

4. 其他UFW命令除了打开端口外,还可以使用其他UFW命令来控制防火墙。

例如:- sudo ufw deny:禁止指定端口的访问- sudo ufw delete:删除已经添加的规则- sudo ufw reset:重置防火墙规则总结:打开Linux防火墙端口可以提高计算机的灵活性和可用性,但同时也可能增加安全风险。

linux系统特权端口默认范围

标题:Linux系统特权端口默认范围

在Linux系统中,特权端口(Privileged Ports)是指0到1023之间的端口号。

这些端口号被保留用于系统服务和特权进程,因此只有具有特殊权限的用户才能使用它们。

下面将详细介绍Linux系统特权端口默认范围的相关内容。

1. 特权端口的作用:

特权端口主要用于系统服务和特权进程,如SSH(端口号22)、HTTP(端口号80)等。

这些服务通常需要较高的权限来监听和处理网络连接请求。

2. 特权端口的默认范围:

在Linux系统中,默认的特权端口范围为0到1023。

这意味着只有使用这些端口号的程序具有特权级别的访问权限。

3. 特权端口的保护:

为了保护系统的安全性,非特权用户无法直接使用特权端口。

当一个非特权用户尝试使用特权端口时,操作系统会拒绝其访问请求,从而防止潜在的安全威胁。

4. 非特权端口的范围:

除了特权端口范围外,Linux系统还有一个非特权端口的范围,即1024到6 5535。

这些端口号通常用于一般用户程序和服务,如FTP(端口号21)、Telnet (端口号23)等。

总结:

特权端口范围为0到1023,用于系统服务和特权进程,需要特殊权限才能使用。

非特权用户无法直接使用特权端口,以保护系统安全。

非特权端口范围为1024到65535,用于一般用户程序和服务。

linux关闭22端口方法

linux关闭22端口方法摘要:1.背景介绍2.关闭22 端口的原因3.关闭22 端口的两种方法a.使用命令行b.使用图形界面4.总结正文:Linux 关闭22 端口方法在Linux 系统中,22 端口通常是SSH(Secure Shell)服务所使用的端口。

关闭22 端口可以提高系统的安全性,防止未经授权的访问。

本文将介绍如何在Linux 系统中关闭22 端口。

关闭22 端口的原因关闭22 端口的主要原因是为了提高系统的安全性。

由于SSH 服务存在潜在的安全风险,如密码破解、恶意软件等,关闭22 端口可以降低这些风险。

此外,关闭不需要的端口还可以减少网络攻击面。

关闭22 端口的两种方法a.使用命令行要使用命令行关闭22 端口,请执行以下步骤:1.打开终端。

2.输入以下命令,将“your_server_ip”替换为您的服务器IP 地址:```sudo iptables -A INPUT -p tcp --dport 22 -j DROP```3.按Enter 键执行命令。

现在,22 端口已关闭。

要恢复22 端口的访问,只需删除相应的iptables 规则:1.打开终端。

2.输入以下命令,将“your_server_ip”替换为您的服务器IP 地址:```sudo iptables -D INPUT -p tcp --dport 22 -j DROP```3.按Enter 键执行命令。

b.使用图形界面要使用图形界面关闭22 端口,请执行以下步骤:1.打开终端。

2.输入以下命令,以root 身份启动图形界面:```sudo service gdm start```3.按Enter 键执行命令。

4.打开“系统设置”(System Settings)。

5.点击“防火墙”(Firewall)。

6.在“防火墙设置”(Firewall settings)页面中,找到“服务”(Services)部分。

7.取消选中“SSH”(SSH)服务。

linux 防火墙 端口规则 策略 拒绝 参数

linux 防火墙端口规则策略拒绝参数在Linux系统中,防火墙是保护计算机系统和网络安全的重要工具之一。

防火墙可以帮助用户控制网络流量进出系统,实现网络安全策略的执行。

在防火墙中,端口规则是非常重要的一部分,因为它可以指定哪些端口可以被访问,哪些端口不能被访问,从而实现对网络流量的精细控制。

端口规则是防火墙中的一种策略,通过定义端口规则,可以控制流入和流出系统的网络数据包,从而保护系统安全。

在Linux系统中,常见的防火墙工具有iptables和firewalld。

iptables是Linux系统中常用的防火墙工具,它可以通过设置规则来过滤网络数据包,实现网络流量的控制和安全策略的执行。

firewalld是Red Hat系列Linux系统中默认的防火墙管理工具,它也支持设置端口规则,实现对网络流量的控制和安全策略的执行。

在设置端口规则时,用户可以指定允许访问的端口和拒绝访问的端口,从而控制系统的网络流量。

在Linux系统中,通过iptables工具可以实现设置端口规则。

用户可以使用iptables命令来添加、删除和查看端口规则,从而控制系统的网络流量和实现安全策略的执行。

对于端口规则的设置,可以指定以下几种策略:拒绝、允许、丢弃和转发。

拒绝策略是指禁止某个端口的访问,当数据包尝试访问被拒绝的端口时,防火墙会立即丢弃这些数据包,从而实现对流量的拒绝控制。

允许策略是指允许某个端口的访问,当数据包尝试访问被允许的端口时,防火墙会通过这些数据包,从而实现对流量的允许控制。

丢弃策略是指直接丢弃某个端口的所有数据包,而不发送任何响应,从而实现对流量的丢弃控制。

转发策略是指将某个端口的数据包转发到其他设备或主机,从而实现对流量的转发控制。

在设置端口规则时,用户可以通过指定相应的参数来实现对端口规则的控制。

常见的参数包括源IP地址、目标IP地址、协议类型、端口号等。

通过这些参数的组合,用户可以设置出非常精细的端口规则,实现对网络流量的精细控制和安全策略的执行。

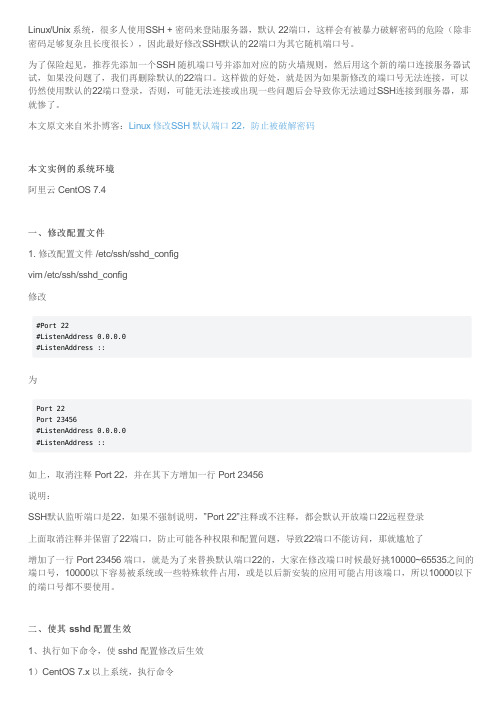

[转载]Xshell连接Linux虚拟机失败解决办法(未开放22端口)

![[转载]Xshell连接Linux虚拟机失败解决办法(未开放22端口)](https://img.taocdn.com/s3/m/b5a14f443d1ec5da50e2524de518964bcf84d2ec.png)

tcp 0 0 127.0.0.1:3306

0.0.0.0:*

LISTEN

tcp6 0 0 :::22

:::*

L

:::*

LISTEN

State

倒数第二行可以看到22端口已经处于LISTEN状态。

(2)安装OpenSSH,执行sudo apt-get install openssh-server openssh-client命令。

(3)执行netstat -tnl命令,查看22端口是否开通。

nii@nii:~$ netstat -tnl

Active Internet connections (only servers)

登录后才能查看或发表评论立即登录或者逛逛博客园首页

[转载 ]Xshell连接 Linux虚拟机失败解决办法(未开放 22端口)

当我们安装好ubuntu,用ssh远程登录时,会出现如下错误。

[c:\~]$ ssh 192.168.142.84 Connecting to 192.168.142.84:22... Could not connect to '192.168.142.84' (port 22): Connection failed.

Proto Recv-Q Send-Q Local Address

Foreign Address

tcp 0 0 127.0.1.1:53

0.0.0.0:*

LISTEN

tcp 0 0 0.0.0.0:22

0.0.0.0:*

LISTEN

tcp 0 0 127.0.0.1:631

0.0.0.0:*

LISTEN

Type `help' to learn how to use Xshell prompt.

SSH安全策略配置

SSH安全策略配置在当前的互联网环境下,服务器安全性至关重要。

为了保护服务器免受未经授权的访问和攻击,SSH(Secure Shell)安全策略配置变得至关重要。

下面将介绍如何配置SSH安全策略来提升服务器的安全性。

1. 安装和配置SSH首先,确保您已经安装了SSH服务器组件。

根据您所使用的操作系统不同,安装方法可能有所不同。

完成安装后,我们需要对SSH进行配置。

2. 更改SSH默认端口默认情况下,SSH使用22号端口。

为了提高安全性,建议更改默认端口,以防止利用22号端口进行针对SSH服务的暴力破解攻击。

您可以选择一个高端口号来替代默认端口,例如2222。

要更改SSH端口,打开SSH配置文件(通常位于/etc/ssh/sshd_config或/etc/sshd_config)。

找到“Port”行并将其更改为您选择的新端口号,然后保存文件并关闭。

3. 禁用SSH的Root登录禁用root用户直接通过SSH登录可以增加服务器的安全性。

因为root用户具有最高权限,如果黑客成功破解其密码,将造成巨大的安全威胁。

要禁用root登录,请打开SSH配置文件,找到“PermitRootLogin”行并将其更改为“no”。

这将禁止root用户通过SSH登录。

4. 启用公钥身份验证使用密钥进行身份验证比使用密码更安全,因为密钥比密码更难以破解。

为了启用公钥身份验证,您需要生成一对RSA密钥。

在本地计算机上使用ssh-keygen命令生成密钥对。

将生成的公钥复制到服务器的"~/.ssh/authorized_keys"文件中。

然后,将私钥保存在本地计算机上。

在服务器上打开SSH配置文件并找到"PubkeyAuthentication"行,确保该行没有被注释掉并且值为"yes"。

保存文件并重启SSH服务。

现在,您只能通过私钥进行SSH连接,提高了身份验证的安全性。

linux 开放端口 安全规则

linux 开放端口安全规则Linux 开放端口是一种常见的网络安全配置,可以允许特定的网络流量进入或离开计算机。

然而,开放端口也会增加系统面临风险的可能性,因此需要采取适当的安全规则来保护系统安全。

下面是关于Linux 开放端口的相关参考内容:1. 防火墙:Linux系统内置了iptables和firewalld两种防火墙工具,可以用来管理网络流量和过滤规则。

通过配置防火墙规则,可以限制特定端口的访问权限,只允许特定的IP地址或IP地址范围访问该端口,从而增加系统的安全性。

2. 端口扫描工具:端口扫描工具如Nmap可以用于探测目标机器上开放的端口。

在配置开放端口规则之前,可以使用端口扫描工具来识别目标系统上已经开放的端口,从而更好地了解系统的安全情况,并采取相应的安全措施。

3. 最小化原则:开放端口的数量应该被最小化,只允许必要的端口对外开放。

通过限制开放的端口数量,可以减少系统被攻击的可能性,降低系统遭受到攻击的风险。

4. 隐藏服务版本信息:一些网络服务会将其版本信息暴露在网络中,攻击者可以通过这些版本信息来寻找已知的漏洞并进行攻击。

因此,应该关闭服务的版本信息显示,从而降低系统面临攻击的风险。

5. 限制访问权限:除了限制特定IP地址访问某个端口外,还可以使用其他方法来限制访问权限。

比如,可以采用网络访问控制列表(ACL)来指定只有满足一定条件的用户或主机才能访问某个端口。

这样可以增加系统的安全性,只允许有授权的用户或主机访问。

6. 网络隔离:对于极其敏感的服务,可以考虑将其放置在一个独立的网络环境中,与其他网络环境隔离开来。

这样可以将攻击面减小到最小,并增加系统的安全性。

7. 定期检查和更新:应该定期检查服务器上开放的端口,并确保它们仍然是必要的。

如果某个端口不再需要对外部访问,应该及时关闭该端口,以减少系统遭受攻击的可能性。

此外,还应该定期更新系统和安全软件,以应对已知的漏洞和安全问题。

Linux防火墙怎么开放特定端口

Linux防火墙怎么开放特定端口店铺来给大家介绍下Linux防火墙怎么开放特定端口,也就是只允许某个特定端口才可以通过,其余的不行。

下面跟着店铺一起来了解一下吧。

Linux防火墙怎么开放特定端口iptables是linux下的防火墙,同时也是服务名称。

service iptables status 查看防火墙状态service iptables start 开启防火墙service iptables stop 关闭防火墙service iptables restart 重启防火墙防火墙开放特定端口:①文件/etc/sysconfig/iptables②添加:-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 8080 -j ACCEPT(数字8080代表开放8080端口,也可以改成其他的端口)③重启防火墙====================================== ==========================保存对防火墙的设置serivce iptables save查看iptables规则及编号iptables -nL --line-number关闭所有的INPUT FORWARD(转发) OUTPUT的所有端口iptables -P INPUT DROPiptables -P FORWARD DROPiptables -P OUTPUT DROP只打开22端口iptables -A INPUT -p tcp --dport 22 -j ACCEPTiptables -A OUTPUT -p tcp --sport 22 -j ACCEPT参数讲解:–A 参数就看成是添加一条规则–p 指定是什么协议,我们常用的tcp 协议,当然也有udp,例如53端口的DNS–dport 就是目标端口,当数据从外部进入服务器为目标端口–sport 数据从服务器出去,则为数据源端口使用–j 就是指定是 ACCEPT -接收或者 DROP 不接收禁止某个IP访问iptables -A INPUT -p tcp -s 192.168.1.2 -j DROP–s 参数是来源(即192.168.1.2)后面拒绝就是DROP删除规则iptables -D INPUT 2删除INPUT链编号为2的规则1、允许通过某一端口vi /etc/sysconfig/iptables-A INPUT -m state --state NEW -m tcp -p tcp --dport 80 -j ACCEPT(允许80端口通过防火墙)/etc/init.d/iptables restart#最后重启防火墙使配置生效只允许特定ip访问某端口?参考下面命令,只允许46.166.150.22访问本机的80端口。

linux关闭22端口方法

linux关闭22端口方法【原创版3篇】目录(篇1)I.关闭22端口的原因II.关闭22端口的步骤III.关闭22端口的注意事项正文(篇1)Linux关闭22端口方法一、关闭22端口的原因1.22端口是SSH(Secure Shell)服务的默认端口,SSH是一种安全、加密的远程登录协议,可用于远程连接到Linux服务器。

2.攻击者利用22端口发动攻击,导致数据泄露、系统瘫痪等严重后果。

3.关闭22端口可以有效减少安全风险,提高系统的稳定性。

二、关闭22端口的步骤1.打开终端:通过Ctrl+Alt+T打开终端。

2.确认当前是否登录root用户:使用“whoami”命令查看当前用户。

3.停止SSH服务:使用“systemctl stop ssh”命令停止SSH服务。

4.禁用SSH服务的自动启动:使用“systemctl disable ssh”命令禁用SSH服务的自动启动。

5.重启系统:使用“reboot”命令重启系统。

三、关闭22端口的注意事项1.关闭22端口后,无法通过SSH连接到Linux服务器。

2.需要使用其他远程登录方式,如VNC(Virtual Network Computing)或Telnet等。

目录(篇2)I.关闭22端口的原因II.关闭22端口的步骤III.关闭22端口的注意事项正文(篇2)Linux关闭22端口方法关闭22端口的原因1.安全原因:22端口是SSH服务的默认端口,SSH(Secure Shell)是一种常用的远程登录协议,允许用户通过加密通道连接到服务器并进行身份验证。

然而,这使得攻击者更容易通过扫描开放端口来找到开放SSH 服务的服务器,并进行未经授权的访问。

2.减少网络流量:如果服务器上的SSH服务持续运行,可能会占用大量系统资源并导致性能下降。

关闭22端口可以减少网络流量,提高系统的稳定性和性能。

关闭22端口的步骤1.打开终端:在Linux系统中,可以通过打开终端来执行关闭端口的命令。

linux关闭22端口方法

linux关闭22端口方法(原创版3篇)目录(篇1)1.关闭 22 端口的原因2.关闭 22 端口的方法2.1 使用 iptables2.2 使用 ufw2.3 使用 ssh-config2.4 使用 pfsense2.5 使用防火墙3.注意事项正文(篇1)【关闭 22 端口的原因】22 端口是 SSH(Secure Shell)服务的默认端口,用于远程登录和控制 Linux 系统。

然而,这也使得它成为了黑客攻击的一个潜在入口。

因此,关闭 22 端口可以增强系统的安全性。

【关闭 22 端口的方法】2.1 使用 iptablesiptables 是 Linux 系统中最常用的防火墙工具,可以阻止 22 端口的访问。

步骤如下:1.打开终端。

2.输入“sudo iptables -A INPUT -p tcp -s 0.0.0.0 --dport 22 -jDROP”命令,并按回车键。

3.输入“sudo iptables -t nat -A POSTROUTING -o <网卡名称> -p tcp -s <网卡名称> --dport 22 -j MASQUERADE”命令,并按回车键。

2.2 使用 ufwufw(Uncomplicated Firewall)是一个基于 iptables 的用户友好防火墙。

步骤如下:1.打开终端。

2.输入“sudo ufw disable”命令,关闭 ufw。

3.输入“sudo ufw delete allow 22/tcp”命令,删除允许22端口的规则。

4.输入“sudo ufw status”命令,查看 ufw 状态。

2.3 使用 ssh-config通过修改 ssh-config 文件,可以禁止外部访问 22 端口。

步骤如下:1.打开终端。

2.使用文本编辑器打开 ssh-config 文件,例如“nano~/.ssh/config”。

3.在文件末尾添加“PasswordAuthentication no”和“PubkeyAuthentication no”两行。

linux系统安全配置基线

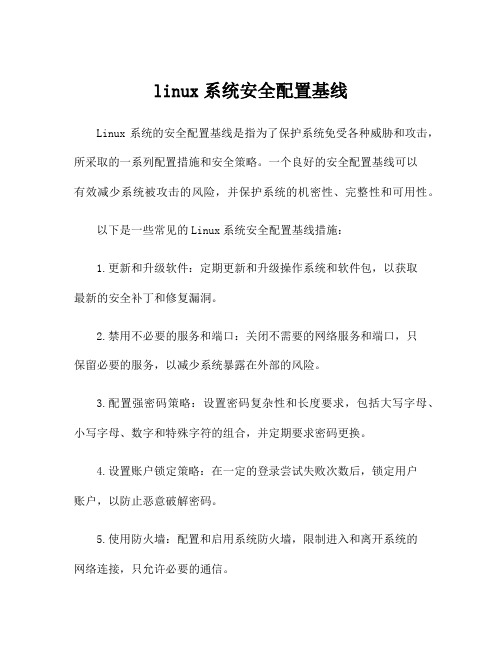

linux系统安全配置基线Linux系统的安全配置基线是指为了保护系统免受各种威胁和攻击,所采取的一系列配置措施和安全策略。

一个良好的安全配置基线可以有效减少系统被攻击的风险,并保护系统的机密性、完整性和可用性。

以下是一些常见的Linux系统安全配置基线措施:1.更新和升级软件:定期更新和升级操作系统和软件包,以获取最新的安全补丁和修复漏洞。

2.禁用不必要的服务和端口:关闭不需要的网络服务和端口,只保留必要的服务,以减少系统暴露在外部的风险。

3.配置强密码策略:设置密码复杂性和长度要求,包括大写字母、小写字母、数字和特殊字符的组合,并定期要求密码更换。

4.设置账户锁定策略:在一定的登录尝试失败次数后,锁定用户账户,以防止恶意破解密码。

5.使用防火墙:配置和启用系统防火墙,限制进入和离开系统的网络连接,只允许必要的通信。

6.禁用root远程登录:禁止root账户通过SSH远程登录系统,使用普通用户登录后再通过su或sudo提升权限。

7.文件和目录权限设置:将敏感文件和目录设置为只有root用户或授权用户可读写,限制其他用户的访问权限。

8.定期备份数据:定期备份系统数据和配置,以防止数据丢失或系统故障时能够恢复系统。

9.启用日志记录:启用系统的日志记录功能,并定期检查和分析日志文件,及时发现异常行为和攻击行为。

10.安装和配置入侵检测系统(IDS):通过安装和配置IDS,可以实时监控系统的网络流量和行为,并发现潜在的入侵行为。

11.限制物理访问:对于物理服务器,限制只有授权人员可以访问服务器,并监控系统进出的人员和设备。

12.安全审计和漏洞扫描:定期进行安全审计和漏洞扫描,发现系统中的安全隐患和漏洞,并及时修复。

13.加密通信:通过使用SSL / TLS等加密协议,保障网络通信的机密性和完整性。

14.安装安全软件和工具:安装合适的安全软件和工具,如防病毒软件、入侵检测系统、防火墙等,增强系统的安全性。

linux系统对外开放3306、8080等端口,防火墙设置详解

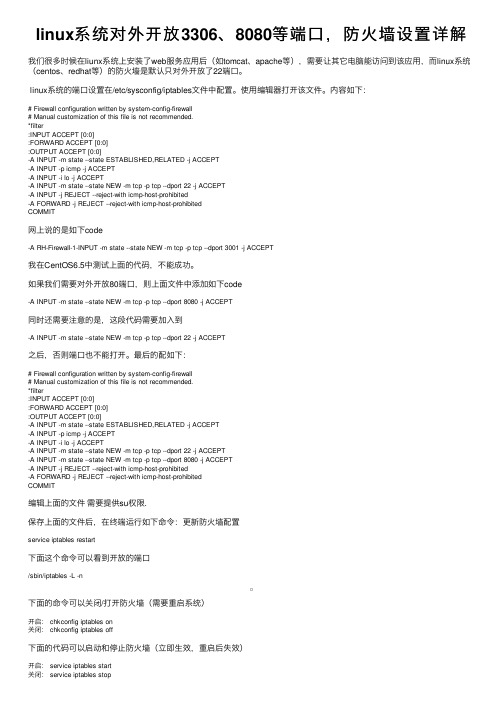

linux系统对外开放3306、8080等端⼝,防⽕墙设置详解我们很多时候在liunx系统上安装了web服务应⽤后(如tomcat、apache等),需要让其它电脑能访问到该应⽤,⽽linux系统(centos、redhat等)的防⽕墙是默认只对外开放了22端⼝。

linux系统的端⼝设置在/etc/sysconfig/iptables⽂件中配置。

使⽤编辑器打开该⽂件。

内容如下:# Firewall configuration written by system-config-firewall# Manual customization of this file is not recommended.*filter:INPUT ACCEPT [0:0]:FORWARD ACCEPT [0:0]:OUTPUT ACCEPT [0:0]-A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT-A INPUT -p icmp -j ACCEPT-A INPUT -i lo -j ACCEPT-A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT-A INPUT -j REJECT --reject-with icmp-host-prohibited-A FORWARD -j REJECT --reject-with icmp-host-prohibitedCOMMIT⽹上说的是如下code-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 3001 -j ACCEPT我在CentOS6.5中测试上⾯的代码,不能成功。

如果我们需要对外开放80端⼝,则上⾯⽂件中添加如下code-A INPUT -m state --state NEW -m tcp -p tcp --dport 8080 -j ACCEPT同时还需要注意的是,这段代码需要加⼊到-A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT之后,否则端⼝也不能打开。

LINUX主机的安全性设置要点

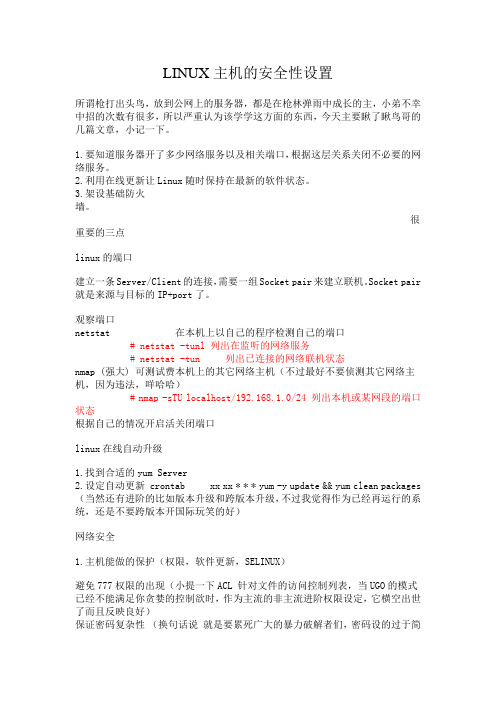

LINUX主机的安全性设置所谓枪打出头鸟,放到公网上的服务器,都是在枪林弹雨中成长的主,小弟不幸中招的次数有很多,所以严重认为该学学这方面的东西,今天主要瞅了瞅鸟哥的几篇文章,小记一下。

1.要知道服务器开了多少网络服务以及相关端口,根据这层关系关闭不必要的网络服务。

2.利用在线更新让Linux随时保持在最新的软件状态。

3.架设基础防火墙。

很重要的三点linux的端口建立一条Server/Client的连接,需要一组Socket pair来建立联机。

Socket pair 就是来源与目标的IP+port了。

观察端口netstat 在本机上以自己的程序检测自己的端口# netstat -tunl 列出在监听的网络服务# netstat -tun 列出已连接的网络联机状态nmap (强大) 可测试费本机上的其它网络主机(不过最好不要侦测其它网络主机,因为违法,咩哈哈)# nmap -sTU localhost/192.168.1.0/24 列出本机或某网段的端口状态根据自己的情况开启活关闭端口linux在线自动升级1.找到合适的yum Server2.设定自动更新 crontab xx xx * * * yum -y update && yum clean packages (当然还有进阶的比如版本升级和跨版本升级,不过我觉得作为已经再运行的系统,还是不要跨版本开国际玩笑的好)网络安全1.主机能做的保护(权限,软件更新,SELINUX)避免777权限的出现(小提一下ACL 针对文件的访问控制列表,当UGO的模式已经不能满足你贪婪的控制欲时,作为主流的非主流进阶权限设定,它横空出世了而且反映良好)保证密码复杂性(换句话说就是要累死广大的暴力破解者们,密码设的过于简单就好比美女穿着三点逛大街。

常人尚且YY,想不被色狼注意都难)软件更新(减少因软件漏洞而产生的攻击手段)SELINUX2.常见攻击手段与主机保护方式取得帐号信息后猜密码(减少暴露帐号的机会,建立相对严密的密码设置规则,完善的权限设置)利用系统的程序漏洞主动攻击(关闭不需要的网络服务,随时保持更新,关闭不需要的软件功能)利用社交工程欺骗(这个嘛每个人都有一套自己的原则呗主要还是针对内网用户的)利用程序功能的被动攻击(同样针对内网用户建议服务器组和内网用户混搭的网络架构还是建立DMZ吧)蠕虫活木马的rootkitrookit是可以取得root权限的工具组,不过rootkit 需要用户下载安装。

Linux linux技巧 修改系统22端口的方法

linux技巧:修改系统22端口的方法

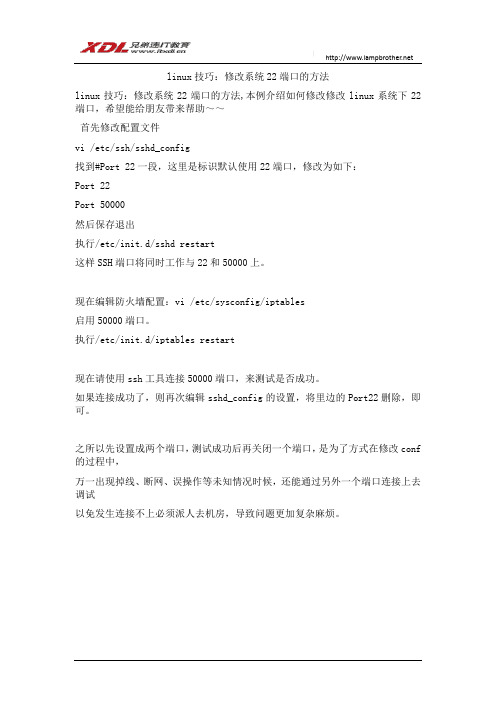

linux技巧:修改系统22端口的方法,本例介绍如何修改修改linux系统下22端口,希望能给朋友带来帮助~~

首先修改配置文件

vi /etc/ssh/sshd_config

找到#Port 22一段,这里是标识默认使用22端口,修改为如下:

Port 22

Port 50000

然后保存退出

执行/etc/init.d/sshd restart

这样SSH端口将同时工作与22和50000上。

现在编辑防火墙配置:vi /etc/sysconfig/iptables

启用50000端口。

执行/etc/init.d/iptables restart

现在请使用ssh工具连接50000端口,来测试是否成功。

如果连接成功了,则再次编辑sshd_config的设置,将里边的Port22删除,即可。

之所以先设置成两个端口,测试成功后再关闭一个端口,是为了方式在修改conf 的过程中,

万一出现掉线、断网、误操作等未知情况时候,还能通过另外一个端口连接上去调试

以免发生连接不上必须派人去机房,导致问题更加复杂麻烦。

Linux如何修改SSH端口号

Linux SSH 安全策略更改SSH 端口

默认的SSH端口是22强烈建议改成10000以上。

这样别人扫描到端口的机率也大大下降。

修改方法:#编辑/etc/ssh/ssh_config

vim/etc/ssh/ssh_config

#在Host*下,加入新的Port值。

以18439为例:

Port22

Port18439

#编辑/etc/ssh/sshd_config(同上2图) vim/etc/ssh/sshd_config

#加入新的Port值

Port22

Port 18439

#保存后,重启SSH服务:

service sshd restart

#之后防火墙的设置,在防火墙内添加端口号Vim /etc/sysconfig/iptables

#最后重启防火墙

这里我设置了两个端口,主要是为了防止修改出错导致SSH再也登不上。

更改你的SSH客户端(例如:Putty)的连接端口,测试连接,如果新端口能连接成功,则再编辑上面两个文件,删除Port 22的配置。

如果连接失败,而用Port 22连接后再重新配置。

端口设置成功后,注意同时应该从iptables中,删除22端口,添加新配置的18439,并重启iptables。

详解Linux服务器最多能开放多少个端口

详解Linux服务器最多能开放多少个端⼝⽬录端⼝相关的概念:端⼝与服务的关系1:nmap⼯具检测开放端⼝2:netstat ⼯具检测开放端⼝3:lsof ⼯具检测开放端⼝4:ss ⼯具检测开放端⼝5:使⽤telnet检测端⼝是否开放6:netcat⼯具检测端⼝是否开放关闭端⼝和开放端⼝端⼝相关的概念:在⽹络技术中,端⼝(Port)包括逻辑端⼝和物理端⼝两种类型。

物理端⼝指的是物理存在的端⼝,如ADSL Modem、集线器、交换机、路由器上⽤于连接其他⽹络设备的接⼝,如RJ-45端⼝、SC端⼝等等。

逻辑端⼝是指逻辑意义上⽤于区分服务的端⼝,如TCP/IP协议中的服务端⼝,端⼝号的范围从0到65535,⽐如⽤于浏览⽹页服务的80端⼝,⽤于FTP服务的21端⼝等。

由于物理端⼝和逻辑端⼝数量较多,为了对端⼝进⾏区分,将每个端⼝进⾏了编号,这就是端⼝号端⼝按端⼝号可以分为3⼤类:1:公认端⼝(Well Known Port)公认端⼝号从0到1023,它们紧密绑定与⼀些常见服务,例如FTP服务使⽤端⼝21,你在 /etc/services ⾥⾯可以看到这种映射关系。

2:注册端⼝(Registered Ports):从1024到49151。

它们松散地绑定于⼀些服务。

也就是说有许多服务绑定于这些端⼝,这些端⼝同样⽤于许多其它⽬的.3: 动态或私有端⼝(Dynamic and/or Private Ports)动态端⼝,即私⼈端⼝号(private port numbers),是可⽤于任意软件与任何其他的软件通信的端⼝数,使⽤因特⽹的传输控制协议,或⽤户传输协议。

动态端⼝⼀般从49152到65535Linux中有限定端⼝的使⽤范围,如果我要为我的程序预留某些端⼝,那么我需要控制这个端⼝范围。

/proc/sys/net/ipv4/ip_local_port_range定义了本地TCP/UDP的端⼝范围,你可以在/etc/sysctl.conf⾥⾯定义net.ipv4.ip_local_port_range = 1024 65000[root@localhost ~]# cat /proc/sys/net/ipv4/ip_local_port_range32768 61000[root@localhost ~]# echo 1024 65535 > /proc/sys/net/ipv4/ip_local_port_range关于端⼝和服务,我曾经拿公共厕所打⽐⽅,公共厕所⾥的每⼀个厕所就好⽐系统的每⼀个端⼝,为⼈解决⽅便就是所谓的服务,你提供了这些服务,那么就必须开放端⼝(厕所),当有⼈上厕所时,就是在这些端⼝建⽴了链接。

25端口添加安全组规则

25端口添加安全组规则为了保障服务器的安全性,我们需要对服务器上的各个端口进行安全设置。

本文将介绍25个常用端口的添加安全组规则方法,以确保服务器的网络安全。

1. SSH端口(22):只允许特定IP地址或IP地址段访问,拒绝其他所有IP地址的访问。

2. RDP端口(3389):同样只允许特定IP地址或IP地址段访问,拒绝其他所有IP地址的访问。

3. FTP端口(20/21):根据实际使用情况,只允许必要的IP地址访问FTP,拒绝其他所有IP地址的访问。

4. HTTP端口(80):同样只允许特定IP地址或IP地址段访问,拒绝其他所有IP地址的访问。

5. HTTPS端口(443):同样需要特定IP地址或IP地址段访问权限。

6. MySQL端口(3306):只允许MySQL管理员访问,拒绝其他所有IP地址的访问。

7. PostgreSQL端口(5432):同上。

8. Redis端口(6379):只允许特定应用程序访问,拒绝其他所有IP地址的访问。

9. MongoDB端口(27017):同上。

10. Tomcat端口(8080):同样只允许特定IP地址或IP地址段访问,拒绝其他所有IP地址的访问。

11. Oracle端口(1521):只允许特定IP地址或IP地址段访问,拒绝其他所有IP地址的访问。

12. NFS端口(2049):只允许特定IP地址或IP地址段访问,拒绝其他所有IP地址的访问。

13. LDAP端口(389):同上。

14. NTP端口(123):同上。

15. SNMP端口(161):同上。

16. SMTP端口(25):同上。

17. POP3端口(110):同上。

18. IMAP端口(143):同上。

19. DNS端口(53):同上。

20. SIP端口(5060/5061):只允许特定IP地址或IP地址段访问,拒绝其他所有IP地址的访问。

21. NetBIOS端口(137/138/139):同上。

linux 开放端口 安全规则

linux开放端口安全规则众所周知,开放端口是Linux系统中一项非常重要的安全控制措施。

通过设置开放的端口,可以实现对网络流量的控制和安全管理,防止未经授权的访问和攻击。

本文将从不同角度介绍Linux开放端口的安全规则和相关措施,以帮助用户更好地保护系统安全。

1.确认需求,限定开放端口的范围在设计开放端口的安全规则之前,我们首先要明确系统的需求和限定开放端口的范围。

根据系统服务的需要和网络环境的复杂性,合理限定开放端口的范围可以提高系统的安全性。

2.开放端口的原则和注意事项在确定开放端口的安全规则时,我们需要遵循一些基本原则和注意事项。

首先,应该尽量减少开放端口的数量,只开放必要的端口,避免给系统带来不必要的风险。

其次,要考虑到不同协议的特性和安全性,选择合适的协议和安全机制。

此外,还要及时更新系统和相关软件,修补可能存在的漏洞。

3.设置防火墙规则,限制访问权限防火墙是保护系统安全的重要组成部分,通过设置防火墙规则,可以限制开放端口的访问权限,阻止未授权的访问和攻击。

在设置防火墙规则时,应该根据具体需求,明确允许和禁止访问的IP地址、端口和协议。

同时,要定期审计防火墙规则,及时发现并修复漏洞。

4.使用安全加固工具,提高系统安全性除了设置防火墙规则外,我们还可以使用一些安全加固工具来提高系统的安全性。

例如,可以使用安全漏洞扫描工具来发现系统中存在的漏洞,并采取相应的补救措施。

此外,还可以使用入侵检测工具来监控系统的安全状况,及时发现并阻止潜在的攻击。

5.进行安全审计和监控,及时发现异常行为在设置完开放端口的安全规则后,我们需要进行安全审计和监控,及时发现系统中的异常行为。

通过日志分析、事件管理和实时监控等手段,可以有效地监控系统的安全状况,发现并处理潜在的安全威胁。

总之,Linux开放端口的安全规则是保护系统安全的重要组成部分。

通过明确需求、遵循原则、设置防火墙规则、使用安全加固工具和进行安全审计和监控,我们可以有效地提高系统的安全性,保护系统免受未授权的访问和攻击。

Linux 修改SSH 默认端口 22,防止被破解密码

Linux/Unix 系统,很多人使用SSH + 密码来登陆服务器,默认 22端口,这样会有被暴力破解密码的危险(除非密码足够复杂且长度很长),因此最好修改SSH默认的22端口为其它随机端口号。

为了保险起见,推荐先添加一个SSH 随机端口号并添加对应的防火墙规则,然后用这个新的端口连接服务器试试,如果没问题了,我们再删除默认的22端口。

这样做的好处,就是因为如果新修改的端口号无法连接,可以仍然使用默认的22端口登录,否则,可能无法连接或出现一些问题后会导致你无法通过SSH连接到服务器,那就惨了。

本文原文来自米扑博客:Linux 修改SSH 默认端口 22,防止被破解密码本文实例的系统环境阿里云 CentOS 7.4一、修改配置文件1. 修改配置文件 /etc/ssh/sshd_configvim /etc/ssh/sshd_config修改#Port 22#ListenAddress 0.0.0.0#ListenAddress ::为Port 22Port 23456#ListenAddress 0.0.0.0#ListenAddress ::如上,取消注释 Port 22,并在其下方增加一行 Port 23456说明:SSH默认监听端口是22,如果不强制说明,”Port 22”注释或不注释,都会默认开放端口22远程登录上面取消注释并保留了22端口,防止可能各种权限和配置问题,导致22端口不能访问,那就尴尬了增加了一行 Port 23456 端口,就是为了来替换默认端口22的,大家在修改端口时候最好挑10000~65535之间的端口号,10000以下容易被系统或一些特殊软件占用,或是以后新安装的应用可能占用该端口,所以10000以下的端口号都不要使用。

二、使其 sshd 配置生效1、执行如下命令,使 sshd 配置修改后生效1)CentOS 7.x 以上系统,执行命令systemctl restart sshd.service2)CentOS 6.x 以下系统,执行命令/etc/init.d/sshd restart2、生效后,使用新端口号登录ssh root@47.106.126.167 -p 23456# ssh root@47.106.126.167 -p 23456root@47.106.126.167's password:输入密码即可成功登录注:此时 22 和 23456 两个端口都可以成功登录ssh3、确认新端口可登录,注释掉22端口vim /etc/ssh/sshd_config注释掉端口22,最后的配置内容如下#Port 22Port 23456#ListenAddress 0.0.0.0#ListenAddress ::最后,别忘了修改配置文件后,使其生效1)CentOS 7.x 以上系统,执行命令systemctl restart sshd.service2)CentOS 6.x 以下系统,执行命令/etc/init.d/sshd restart三、防火墙允许新端口号阿里云使用 CentOS 7 以前的版本并开启默认防火墙 iptables 时,应注意 iptables 默认不拦截访问如果您配置了 iptables 规则,需要执行命令允许新端口:iptables -A INPUT -p tcp --dport 23456 -j ACCEPT然后执行重启防火墙命令service iptables restart说明说明:CentOS 7 以后版本默认安装 Firewalld首先,查看防火墙是否开启了 23456 端口号firewall-cmd --permanent --query-port=23456/tcp若打印结果为 no 表示没有开放 23456 端口号,那么添加允许新端口号,运行命令firewall-cmd --permanent --add-port=23456/tcp返回结果为 success 即表示放行 TCP 23456 端口号接着,重新加载防火墙策略,使配置生效firewall-cmd --reload最后,再次查询是否开放了 23456 端口号firewall-cmd --permanent --add-port=23456/tcp若开放了新端口号,此时会打印 yes四、策略组允许新端口号阿里云、腾讯云等很多云服务器商都有安全组策略,若防火墙开放了新端口号,但安全组没有开放新端口号,也是无法ssh登录的,因此还需要在安全组开放新端口号登录ECS 管理控制台,找到该实例,选择网络和安全组添加安全组规则,根据实际的使用场景来定义安全规则,允许新配置的远程端口进行在安全组规则安全组规则页面,单击添加安全组规则,连接。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

-A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT

-A INPUT -m state --state NEW -m tcp -p tcp --dport 29000 -j ACCEPT

-A INPUT -s 192.168.1.99 -p tcp --dport 29400 -j ACCEPT

-A INPUT -s 0.0.0.0 -p tcp --dport 29400 -j DROP

-A INPUT -s 192.168.1.99 -p tcp --dport 1433 -j ACCEPT

关闭所有端口,只开22[远程管理] 29000[游戏] 只对192.168.1.99开放29400端口。

-A INPUT -s 192.168.1.99 -p tcp --dport 1443 -j ACCEPT

这个IP改成你数据库地址的IP

代码如下:

复制代码

# Generated by iptables-save v1.3.8 on Sat Mar 1 15:30:03 2008

-A INPUT -s 0.0.0.0 -p tcp --dport 1433 -j DROP

-A INPUT -j REJECT --reject-with icmp-host-prohibited

COMMIT

# Completed on Sat Mar 1 15:30:03 2008�

linux安全策略!

首先确定你的防火墙是开着的,不知道怎么开防火墙的网上找找,然后找到/etc下面的security目录,里面有个iptable文件,打开后,把里面的内容删除了,把以下代码复制进去:

说明:把192.168.1.99换成你要用来管理linux,修改DB人物数据。 这个策略的能如下: *filter

:INPUT ACCEPT [94710:4893549]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [94812:5000768]

-A INPUT -i lo -j ACCEPT

-A INPUT -p icmp --icmp-type any -j DROP