ipsec主模式配置

IPsecVPN协商过程-主模式

IPsecVPN协商过程-主模式

IPSEC协商共分为两个阶段,主模式第⼀阶段共6个包,第⼆阶段共3个包。

1-4个包是明⽂传输,5-9个包是加密传输。

第⼀阶段:

1.第1个包:

(1).加密算法:DES、3DES、AES...

(2).认证⽅法:pre-share、RSA

(3).认证与完整性算法:MD5、SHA-1

(4).group组:1、2、5、7

(5).IKE SA的存活时间:默认24⼩时

2.第2个包:是由响应端发起,进⾏参数⽐对。

3.第3-4个包:各⾃通过DH算法形成公钥和私钥,公钥发给对端,私钥留在本地,在通过对端公钥和⾃⼰公钥私钥形成密钥

4.第5-6个包:进⾏IKE阶段协商的认证,此时第⼀阶段交互完成。

第⼆阶段:

1.第1个包:

(1).在IKE SA协商基础上形成新的KEY。

(2).封装⽅式:AH、ESP

(3).加密⽅式:DES、3DES、AES...

(4).完整性算法:MD5、SHA-1

(4).IPSEC SA:默认1个⼩时

(5).两端保护⼦⽹

2.第2个包:包主要是接收端查看本地有没有⼀个IPSEC SA策略与发起⽅的⼀样,如果有,并且认证成功,感兴趣流协商成功,那么接收端会把协商成功的IPSEC SA策略发给发起端,同时也会把⾃⼰的认证Key发给发启端来进⾏双向认证

3.第3个包:包主要是发起端对接收端发来的第⼆个包进⾏确认,协商成功进⾏业务访问。

转载⾃:/s/blog_e6ea327d0102xr7x.html。

001-IPsec VPN 站点到站点(主模式)

IPsec VPN 站点到站点Preshare key(主模式)协商过程1、拓朴图:实验目的:采用预共享认证方式,主模式1、实现RT1、RT3间站点到站点固定IP与固定IP间的访问2、实现RT1、RT3间站点到站点固定IP与动态IP间的访问2、配置步骤:步骤一:公网连通性RT1:interface Loopback0ip address 192.168.0.1 255.255.255.255!interface Ethernet0/0ip address 172.1.1.2 255.255.255.240interface Ethernet1/0ip address 192.168.20.1 255.255.255.0ip route 0.0.0.0 0.0.0.0 172.1.1.1RT3:interface Loopback0ip address 192.168.0.3 255.255.255.255interface Ethernet0/0ip address 172.1.3.2 255.255.255.240interface Ethernet1/0ip address 192.168.44.1 255.255.255.0ip route 0.0.0.0 0.0.0.0 172.1.3.1步骤二:RT1配置IKE SA的策略:crypto isakmp policy 10encr 3deshash md5authentication pre-sharecrypto isakmp key bluefox03 address 172.1.3.2 //配置预共享密钥Key和对等体步骤三:RT1配置IPsec SA的策略:access-list 103 permit ip 192.168.20.0 0.0.0.255 192.168.44.0 0.0.0.255 //定义感兴趣流!crypto ipsec transform-set aa esp-des esp-md5-hmac //定义阶段二交换集配置IPsecSA的策略!crypto map ipsecvpn 20 ipsec-isakmp //配置加密图,绑定以上所有阶段配置set peer 172.1.3.2set transform-set aamatch address 103!步骤四:RT1 加密图绑定到接口:interface Ethernet0/0crypto map ipsecvpn //绑定加密图到接口!!RT3:步骤二:RT3配置IKE SA的策略:crypto isakmp policy 10encr 3deshash md5authentication pre-sharecrypto isakmp key bluefox03 address 172.1.1.2 //配置预共享密钥Key和对等体!步骤三:RT1配置IPsec SA的策略:access-list 101 permit ip 192.168.44.0 0.0.0.255 192.168.20.0 0.0.0.255 //定义感兴趣流!crypto ipsec transform-set cc esp-des esp-md5-hmac //定义阶段二交换集配置IPsecSA的策略!crypto map ipsec 10 ipsec-isakmp //配置加密图,绑定以上所有阶段配置set peer 172.1.1.2set transform-set ccmatch address 101!步骤四:RT1 加密图绑定到接口:interface Ethernet0/0crypto map ipsec!3、分析:实现RT1与RT3建立IpsecVPN 主模式协商分析过程!!在RT1上ping 192.168.44.1 source 192.168.20.1RT3#debug crypto ipsecCrypto IPSEC debugging is onRT3#*Mar 1 00:09:41.475: ISAKMP (0:0): received packet from 172.1.1.2 dport 500 sport 500 Global (N) NEW SA//接收到来自172.1.1.2 源目端口号为500的包,查找SPDB,没有找到对应的SA,创建一个新的SA*Mar 1 00:09:41.479: ISAKMP: Created a peer struct for 172.1.1.2, peer port 500//创建一个对等体为172.1.1.2 对端端口为500的SA;*Mar 1 00:09:41.483: ISAKMP: New peer created peer = 0x64D0A134 peer_handle = 0x80000002*Mar 1 00:09:41.487: ISAKMP: Locking peer struct 0x64D0A134, IKE refcount 1 for crypto_isakmp_process_block*Mar 1 00:09:41.491: ISAKMP: local port 500, remote port 500//本端端口为500,对端端口为500*Mar 1 00:09:41.495: insert sa successfully sa = 64DA3A04 //新的SA创建成功*Mar 1 00:09:41.507: ISAKMP:(0:0:N/A:0):Input = IKE_MESG_FROM_PEER, IKE_MM_EXCH//进入主模式的Exchange状态,开始DH交换*Mar 1 00:09:41.511: ISAKMP:(0:0:N/A:0):Old State = IKE_READY New State = IKE_R_MM1 *Mar 1 00:09:41.519: ISAKMP:(0:0:N/A:0): processing SA payload. message ID = 0//处理SA负载*Mar 1 00:09:41.523: ISAKMP:(0:0:N/A:0): processing vendor id payload*Mar 1 00:09:41.527: ISAKMP:(0:0:N/A:0): vendor ID seems Unity/DPD but major 245 mismatch*Mar 1 00:09:41.531: ISAKMP (0:0): vendor ID is NAT-T v7*Mar 1 00:09:41.531: ISAKMP:(0:0:N/A:0): processing vendor id payload*Mar 1 00:09:41.535: ISAKMP:(0:0:N/A:0): vendor ID seems Unity/DPD but major 157 mismatch*Mar 1 00:09:41.539: ISAKMP:(0:0:N/A:0): vendor ID is NAT-T v3*Mar 1 00:09:41.543: ISAKMP:(0:0:N/A:0): processing vendor id payload*Mar 1 00:09:41.543: ISAKMP:(0:0:N/A:0): vendor ID seems Unity/DPD but major 123 mismatch*Mar 1 00:09:41.547: ISAKMP:(0:0:N/A:0): vendor ID is NAT-T v2*Mar 1 00:09:41.551: ISAKMP:(0:0:N/A:0):Looking for a matching key for 172.1.1.2 in default *Mar 1 00:09:41.555: ISAKMP:(0:0:N/A:0): : success*Mar 1 00:09:41.555: ISAKMP:(0:0:N/A:0):found peer pre-shared key matching 172.1.1.2//找到匹配对等体172.1.1.2的预共享密码*Mar 1 00:09:41.559: ISAKMP:(0:0:N/A:0): local preshared key found //本地预共享密钥找到*Mar 1 00:09:41.563: ISAKMP : Scanning profiles for xauth ...//查找扩展认证*Mar 1 00:09:41.567: ISAKMP:(0:0:N/A:0):Checking ISAKMP transform 1 against priority 10 policy //匹配第一阶段的策略*Mar 1 00:09:41.567: ISAKMP: encryption 3DES-CBC*Mar 1 00:09:41.571: ISAKMP: hash MD5*Mar 1 00:09:41.571: ISAKMP: default group 1*Mar 1 00:09:41.571: ISAKMP: auth pre-share*Mar 1 00:09:41.575: ISAKMP: life type in seconds*Mar 1 00:09:41.575: ISAKMP: life duration (VPI) of 0x0 0x1 0x51 0x80*Mar 1 00:09:41.591: ISAKMP:(0:0:N/A:0):atts are acceptable. Next payload is 0 //属性被接受,身份认证成功*Mar 1 00:09:41.687: ISAKMP:(0:1:SW:1): processing vendor id payload //处理ID负载*Mar 1 00:09:41.691: ISAKMP:(0:1:SW:1): vendor ID seems Unity/DPD but major 245 mismatch*Mar 1 00:09:41.695: ISAKMP (0:134217729): vendor ID is NAT-T v7*Mar 1 00:09:41.695: ISAKMP:(0:1:SW:1): processing vendor id payload*Mar 1 00:09:41.699: ISAKMP:(0:1:SW:1): vendor ID seems Unity/DPD but major 157 mismatch*Mar 1 00:09:41.703: ISAKMP:(0:1:SW:1): vendor ID is NAT-T v3*Mar 1 00:09:41.707: ISAKMP:(0:1:SW:1): processing vendor id payload*Mar 1 00:09:41.711: ISAKMP:(0:1:SW:1): vendor ID seems Unity/DPD but major 123 mismatch*Mar 1 00:09:41.711: ISAKMP:(0:1:SW:1): vendor ID is NAT-T v2*Mar 1 00:09:41.715: ISAKMP:(0:1:SW:1):Input = IKE_MESG_INTERNAL, IKE_PROCESS_MAIN_MODE //IKE进入主模式*Mar 1 00:09:41.723: ISAKMP:(0:1:SW:1):Old State = IKE_R_MM1 New State = IKE_R_MM1*Mar 1 00:09:41.739: ISAKMP:(0:1:SW:1): constructed NAT-T vendor-07 ID*Mar 1 00:09:41.743: ISAKMP:(0:1:SW:1): sending packet to 172.1.1.2 my_port 500 peer_port 500 (R) MM_SA_SETUP //发送包,进入SA-SETUP状态*Mar 1 00:09:41.747: ISAKMP:(0:1:SW:1):Input = IKE_MESG_INTERNAL, IKE_PROCESS_COMPLETE*Mar 1 00:09:41.751: ISAKMP:(0:1:SW:1):Old State = IKE_R_MM1 New State = IKE_R_MM2*Mar 1 00:09:42.779: ISAKMP (0:134217729): received packet from 172.1.1.2 dport 500 sport 500 Global (R) MM_SA_SETUP //接收入包,交换SA协商完成,*Mar 1 00:09:42.787: ISAKMP:(0:1:SW:1):Input = IKE_MESG_FROM_PEER, IKE_MM_EXCH //进入主模式的密钥交换*Mar 1 00:09:42.791: ISAKMP:(0:1:SW:1):Old State = IKE_R_MM2 New State = IKE_R_MM3*Mar 1 00:09:42.799: ISAKMP:(0:1:SW:1): processing KE payload. message ID = 0*Mar 1 00:09:42.895: ISAKMP:(0:1:SW:1): processing NONCE payload. message ID = 0 //产生随机数*Mar 1 00:09:42.903: ISAKMP:(0:0:N/A:0):Looking for a matching key for 172.1.1.2 in default*Mar 1 00:09:42.907: ISAKMP:(0:0:N/A:0): : success //匹配172.1.1.2的密钥一致*Mar 1 00:09:42.911: ISAKMP:(0:1:SW:1):found peer pre-shared key matching 172.1.1.2 //找到对等体的共享密钥*Mar 1 00:09:42.915: ISAKMP:(0:1:SW:1):SKEYID state generated //产生主密钥*Mar 1 00:09:42.919: ISAKMP:(0:1:SW:1): processing vendor id payload*Mar 1 00:09:42.923: ISAKMP:(0:1:SW:1): vendor ID is Unity*Mar 1 00:09:42.927: ISAKMP:(0:1:SW:1): processing vendor id payload*Mar 1 00:09:42.931: ISAKMP:(0:1:SW:1): vendor ID is DPD*Mar 1 00:09:42.931: ISAKMP:(0:1:SW:1): processing vendor id payload*Mar 1 00:09:42.935: ISAKMP:(0:1:SW:1): speaking to another IOS box!*Mar 1 00:09:42.939: ISAKMP:(0:1:SW:1):Input = IKE_MESG_INTERNAL, IKE_PROCESS_MAIN_MODE*Mar 1 00:09:42.943: ISAKMP:(0:1:SW:1):Old State = IKE_R_MM3 New State = IKE_R_MM3*Mar 1 00:09:42.955: ISAKMP:(0:1:SW:1): sending packet to 172.1.1.2 my_port 500 peer_port 500 (R) MM_KEY_EXCH //发送密钥交换包*Mar 1 00:09:42.959: ISAKMP:(0:1:SW:1):Input = IKE_MESG_INTERNAL, IKE_PROCESS_COMPLETE*Mar 1 00:09:42.963: ISAKMP:(0:1:SW:1):Old State = IKE_R_MM3 New State = IKE_R_MM4*Mar 1 00:09:44.339: ISAKMP (0:134217729): received packet from 172.1.1.2 dport 500 sport 500 Global (R) MM_KEY_EXCH //接收对方发过来的密钥,*Mar 1 00:09:44.347: ISAKMP:(0:1:SW:1):Input = IKE_MESG_FROM_PEER, IKE_MM_EXCH*Mar 1 00:09:44.351: ISAKMP:(0:1:SW:1):Old State = IKE_R_MM4 New State = IKE_R_MM5*Mar 1 00:09:44.359: ISAKMP:(0:1:SW:1): processing ID payload. message ID = 0*Mar 1 00:09:44.363: ISAKMP (0:134217729): ID payloadnext-payload : 8 //下一个有效负载type : 1 //类型为1address : 172.1.1.2 //对等体网关为protocol : 17 //协议号为UDPport : 500 //端口号为500length : 12*Mar 1 00:09:44.367: ISAKMP:(0:1:SW:1):: peer matches *none* of the profiles //匹配对等体随机数*Mar 1 00:09:44.371: ISAKMP:(0:1:SW:1): processing HASH payload. message ID = 0 //处理Hash负载*Mar 1 00:09:44.379: ISAKMP:(0:1:SW:1): processing NOTIFY INITIAL_CONTACT protocol 1spi 0, message ID = 0, sa = 64DA3A04*Mar 1 00:09:44.383: ISAKMP:(0:1:SW:1):SA authentication status:authenticated*Mar 1 00:09:44.387: ISAKMP:(0:1:SW:1): Process initial contact,bring down existing phase 1 and 2 SA's with local 172.1.3.2 remote 172.1.1.2 remote port 500*Mar 1 00:09:44.391: ISAKMP:(0:1:SW:1):SA authentication status:authenticated*Mar 1 00:09:44.395: ISAKMP:(0:1:SW:1):SA has been authenticated with 172.1.1.2*Mar 1 00:09:44.399: ISAKMP: Trying to insert a peer 172.1.3.2/172.1.1.2/500/, and inserted successfully 64D0A134.*Mar 1 00:09:44.403: ISAKMP:(0:1:SW:1):Input = IKE_MESG_INTERNAL, IKE_PROCESS_MAIN_MODE*Mar 1 00:09:44.407: ISAKMP:(0:1:SW:1):Old State = IKE_R_MM5 New State = IKE_R_MM5*Mar 1 00:09:44.419: IPSEC(key_engine): got a queue event with 1 kei messages*Mar 1 00:09:44.519: ISAKMP:(0:1:SW:1):SA is doing pre-shared key authentication using id type ID_IPV4_ADDR //预共享ID使用IPv4地址*Mar 1 00:09:44.523: ISAKMP (0:134217729): ID payloadnext-payload : 8type : 1address : 172.1.3.2protocol : 17port : 500length : 12*Mar 1 00:09:44.531: ISAKMP:(0:1:SW:1):Total payload length: 12*Mar 1 00:09:44.539: ISAKMP:(0:1:SW:1): sending packet to 172.1.1.2 my_port 500 peer_port 500 (R) MM_KEY_EXCH 进入主模式的KEy交换状态*Mar 1 00:09:44.543: ISAKMP:(0:1:SW:1):Input = IKE_MESG_INTERNAL, IKE_PROCESS_COMPLETE*Mar 1 00:09:44.547: ISAKMP:(0:1:SW:1):Old State = IKE_R_MM5 New State = IKE_P1_COMPLETE*Mar 1 00:09:44.563: ISAKMP:(0:1:SW:1):Input = IKE_MESG_INTERNAL, IKE_PHASE1_COMPLETE*Mar 1 00:09:44.567: ISAKMP:(0:1:SW:1):Old State = IKE_P1_COMPLETE New State = IKE_P1_COMPLETE //阶段一任务己完成*Mar 1 00:09:46.123: ISAKMP (0:134217729): received packet from 172.1.1.2 dport 500 sport 500 Global (R) QM_IDLE //接收快速模式的第一个包。

2024版Cisco IPSec VPN配置详解

•IPSec VPN 基本概念与原理•Cisco 设备IPSec VPN 配置准备•IKE 协商过程详解•IPSec 数据传输过程详解•Cisco 设备IPSec VPN 高级配置技巧•故障诊断与排除方法分享•总结与展望目录01IPSec VPN基本概念与原理IPSec VPN定义及作用定义作用密钥管理技术通过IKE (Internet Key Exchange )协议进行密钥的协商和管理,确保密钥的安全性和一致性。

工作原理IPSec VPN 通过在IP 层实现加密和认证,为上层应用提供透明的安全通信服务。

它使用AH (认证头)和ESP (封装安全载荷)两种协议来提供安全保护。

加密技术通过对数据进行加密,确保数据在传输过程中的机密性。

认证技术通过对数据和通信实体进行认证,确保数据的完整性和来源的合法性。

工作原理与关键技术0102AH (Authenti…ESP (Encapsu…IKE (Interne…SA (Security…SPD (Securit…030405相关术语解析02Cisco设备IPSec VPN配置准备根据实际需求选择支持IPSec VPN 功能的Cisco 路由器或防火墙设备,如ASA 5500系列、ISR G2系列等。

路由器/防火墙确保设备具备足够的处理能力和内存,以支持VPN 隧道的建立和数据加密/解密操作。

处理器与内存为设备配置足够的存储空间,用于保存配置文件、日志等信息。

存储根据网络拓扑和连接需求,选择适当的接口类型和数量,如以太网接口、串行接口等,并配置相应的模块。

接口与模块设备选型与硬件配置软件版本及许可证要求软件版本确保Cisco设备上运行的软件版本支持IPSec VPN功能,并建议升级到最新的稳定版本。

许可证某些高级功能可能需要额外的许可证支持,如高级加密标准(AES)等。

在购买设备时,请确认所需的许可证是否已包含在内。

软件更新与补丁定期从Cisco官方网站下载并安装软件更新和补丁,以确保设备的稳定性和安全性。

IPSec-site-to-site-配置

IPSec site-to-site的配置与检查【场景】IPSec site-to-site 场景。

为保证两台PC之间的通信在穿越Internet时不被窃听,需要在两台路由器之间创建IPSec隧道,当数据包穿越Internet时,报文将被加密传送。

【拓扑】IPSec-1IPSec-2 100.0.0.100/24GW:100.0.0.1200.0.0.100/24 GW:200.0.0.110.0.0.110.0.0.2IPSec 隧道因特网云明文密文明文【说明】Cisco默认协商模式为主模式。

【IPSec-1的配置】步骤1:配置静态路由IPSec-1(config)# ip route 200.0.0.0 255.255.255.0 10.0.0.2步骤2:启用IKEIPSec-1(config)# crypto isakmp enable步骤3:配置预共享密钥,IP地址为Peer的IP地址IPSec-1(config)# crypto isakmp identity address// 填充My ID和识别Your ID时,使用IP地址的方式。

IPSec-1(config)# crypto isakmp key 123456 address 10.0.0.2// address 为 Peer 的IP地址步骤4:创建IKE策略IPSec-1(config)# crypto isakmp policy 100// policy后面输入的是优先级值,协商时,如果有多个优先级值(策略)存在,路由器则会取出具有最高优先级的策略与对端协商,如果协商参数不匹配,则依次向下选择次优的策略,直到协商成功或协商失败。

IPSec-1(config-isakmp)# encryption aes 256IPSec-1(config-isakmp)# hash md5IPSec-1(config-isakmp)# authentication pre-share // 认证方式为预共享密钥IPSec-1(config-isakmp)# group 16 // 设置DH组(Diffie-Hellman group 16 - 4096 bit)IPSec-1(config-isakmp)# lifetime 86400IPSec-1(config-isakmp)# exit步骤5:配置IPSec参数IPSec-1(config)# crypto ipsec transform-set my_set esp-aes 256IPSec-1(cfg-crypto-trans) # mode tunnelIPSec-1(cfg-crypto-trans)# exit// 配置变换级,变换级名称为my_set,加密方式为esp-aes 256IPSec-1(config)# crypto ipsec security-association lifetime seconds 3600// 配置第二阶段SA的lifetime步骤6:创建加密访问列表IPSec-1(config)# access-list 111 permit ip 100.0.0.0 0.0.0.255 200.0.0.0 0.0.0.255// 源为100.0.0.0 / 24,目的为200.0.0.0 / 24步骤7:创建加密图IPSec-1(config)# crypto map my_map 100 ipsec-isakmp// 关键字ipsec-isakmp指明使用ISAKMP来建立用于保护这个加密图条目所指定数据流的IPSec安全关联。

v3防火墙和v7防火墙ipsec对接-主模式-都是固定ip

V3防火墙和V 防火墙ipsec 对接-主模式功能需求:•防火墙A 和防火墙B 之间建立一个ipsec 隧道,对Host A 所在的子网(192.168.5.1 )与Host B 所在的子网(192.168.7.1 )之间的数据流进行安全 保护。

•防火墙A 和防火墙B 之间采用IKE 协商方式建立IPsec SA 。

•使用IKE 主模式进行协商,防火墙 A 向防火墙B 发起方隧道触发•使用缺省的预共享密钥认证方法。

此案例适用于:两边都是固定 ip ,中间 公网ip 不经过nat 设备的组网。

组网信息及描述:此案例中,以防火墙A 的loopbackO 口代表A 设备的内网hostA ,以防火 墙B 的loopbackO 口代表B 设备的内网hostB , A 设备的E1/1作为连接外网 的接口,ip : 1.1.1.1。

B 设备的G1/0/1 口作为连接外网的接口, ip : 2.2.2.1 。

loopback 口代表各自的内网。

1.1.1.1和2.2.2.1作为公网ip 能相互通信LoopBackO : 192.168.7.1Ipsec 丁 hmtB gl/0/l 2.2.2.1V3防火墙A配置步骤:防火墙A配置接口的ip ,路由,安全域等基本配置定义要保护由子网192.168.5.0/24 去往子网192.168.7.0/24 的数据流 LoopBackO : 192.168,S.1hostA —racl number 3001rule 1 permit ip source 192.168.5.0 0.0.0.255 destination 192.168.7.0 0.0.0.255 配置nat 转换的流,拒绝ipsec 保护的流acl number 3000rule 0 deny ip source 192.168.5.0 0.0.0.255 destination 192.168.7.0 0.0.0.255 rule 1 permit ip配置外网接口ipinterface Ethernet1/1ip address 1.1.1.1 255.255.255.0nat outbound 3000配置内网接口interface LoopBack0ip address 192.168.5.1 255.255.255.255 配置去上外网的路由,1.1.1.2 是E1/1 公网接口的网关ipip route-static 0.0.0.0 0.0.0.0 1.1.1.2 使用的接口加入安全域,loopback 除外firewall zone untrustadd interface Ethernet1/1firewall packet-filter enablefirewall packet-filter default permitike 提议参数,需要和对方B 设备的ike 提议参数一致指定IKE提议使用的认证算法为md5,加密算法3des-cbcike proposal 1encryption-algorithm 3des-cbcauthentication-algorithm md5配置ike对等体名称v3,默认主模式,默认使用ip进行双方身份验证,remote-address 的ip 需要和对端B 设备ike profile 中local-identity 的ip 一致,反之,local-address 的ip 是对端的match remote identity address 的ip。

H3C SecPath 防火墙与天融信Topsec防火墙IPSec对接的典型配置(主模式和野蛮模式)

[SecPath]dis ipsec proposal 1

IPsec proposal name: 1

encapsulation mode: tunnel

transform: esp-new

ESP protocol: authentication md5-hmac-96, encryption des

H3C SecPath 防火墙与天融信 Topsec 防火墙 IPSec 对接 典型配置

应用环境拓扑

d 组网模式

1. H3C SecPath 防火墙与天融信防火墙的 IPSec 对接,包括主模式和野蛮模式;其中,

e 野蛮模式时,我司设备为分支端,天融信防火墙为总部端。

ter 详细配置(主模式)

1. SecPath 防火墙的 IPSec 配置(以下文档以 IPSec 配置为主,其他互通性的配置略);

e remote-address 10.0.0.1

//对端地址

r remote-name zhongxin

//对端名字为 zhongxin

nat traversal

//支持 NAT 穿越

te #

ipsec proposal 1

//定义安全提议

is #

ipsec policy test 1 isakmp

[SecPath]dis ipsec proposal 1

IPsec proposal name: 1

encapsulation mode: tunnel

transform: esp-new

ESP protocol: authentication md5-hmac-96, encryption des

d default PRE_SHARED SHA

华为AR系列路由器 01-05 IPSec配置

5 IPSec配置关于本章5.1 IPSec简介5.2 IPSec原理描述5.3 IPSec应用场景5.4 IPSec配置任务概览5.5 IPSec配置注意事项5.6 IPSec缺省配置5.7 配置采用ACL方式建立IPSec隧道5.8 配置采用虚拟隧道接口方式建立IPSec隧道5.9 配置采用Efficient VPN策略建立IPSec隧道5.10 配置IKE5.11 维护IPSec5.12 IPSec配置举例5.13 IPSec常见配置错误5.1 IPSec简介起源随着Internet的发展,越来越多的企业直接通过Internet进行互联,但由于IP协议未考虑安全性,而且Internet上有大量的不可靠用户和网络设备,所以用户业务数据要穿越这些未知网络,根本无法保证数据的安全性,数据易被伪造、篡改或窃取。

因此,迫切需要一种兼容IP协议的通用的网络安全方案。

为了解决上述问题,IPSec(Internet Protocol Security)应运而生。

IPSec是对IP的安全性补充,其工作在IP层,为IP网络通信提供透明的安全服务。

定义IPSec是IETF(Internet Engineering Task Force)制定的一组开放的网络安全协议。

它并不是一个单独的协议,而是一系列为IP网络提供安全性的协议和服务的集合,包括认证头AH(Authentication Header)和封装安全载荷ESP(Encapsulating SecurityPayload)两个安全协议、密钥交换和用于验证及加密的一些算法等。

通过这些协议,在两个设备之间建立一条IPSec隧道。

数据通过IPSec隧道进行转发,实现保护数据的安全性。

受益IPSec通过加密与验证等方式,从以下几个方面保障了用户业务数据在Internet中的安全传输:●数据来源验证:接收方验证发送方身份是否合法。

●数据加密:发送方对数据进行加密,以密文的形式在Internet上传送,接收方对接收的加密数据进行解密后处理或直接转发。

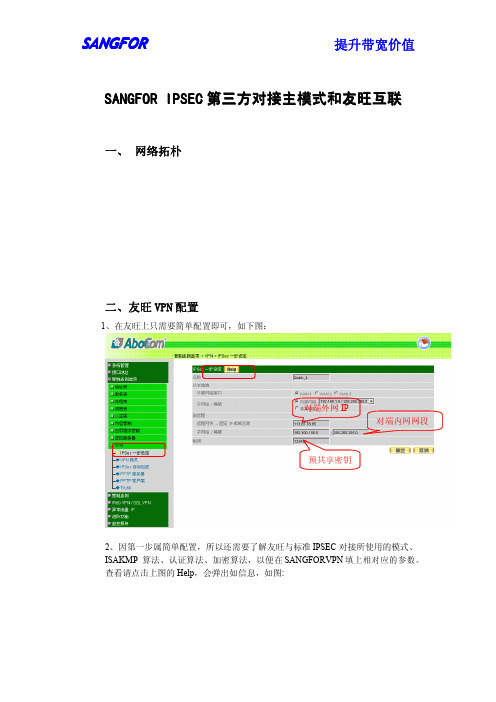

SANGFOR IPSEC第三方对接主模式和友旺互联配置文档

SANGFOR IPSEC第三方对接主模式和友旺互联

一、网络拓朴

二、友旺VPN配置

1、在友旺上只需要简单配置即可,如下图:

对端外网IP

地址对端内网网段

预共享密钥

2、因第一步属简单配置,所以还需要了解友旺与标准IPSEC对接所使用的模式、ISAKMP算法、认证算法、加密算法,以便在SANGFORVPN填上相对应的参数。

查看请点击上图的Help,会弹出如信息,如图:

三、SANGFOR VPN配置

1、设备列表

根据上图的参数在SANGFOR VPN设备VPN模块下的第三方对接设备列表中进行设置,如下图:

对端外网IP

预共享密钥

2、安全选项

3、出站策略

本端内网网段

4、入站策略

对端内网网段。

TP-link-vpn-IPSec-配置(子网to子网的配置说明)

TP-link-vpn-IPSec-配置(子网to子网的配置说明)D此处以配置北京分公司与深圳总公司间的IPsec VPN为例,首先配置北京分公司的TL-ER6120:(1)、配置IKE安全提议:VPN→IKE,进入“IKE安全提议”标签页,选择合适的验证、加密算法以及DH组。

(2)、配置IKE安全策略:VPN→IKE,进入“IKE安全策略”标签页。

◆协商模式:主模式(Main mode)适用于对身份保护要求较高的场合;野蛮模式(Aggressive mode)适用于对身份保护要求较低的场合,推荐使用主模式。

◆安全提议:选择在“IKE安全提议”中创建的安全提议名称。

◆预共享密钥:设置IKE认证的预共享密钥,通信双方的预共享密钥必须相同。

◆DPD检测:Dead Peer Detect,检测对端在线状态,建议启用。

(3)、配置IPsec安全提议:VPN→IPsec,进入“IPsec安全提议”标签页,输入IPsec安全提议名称,选择合适的安全协议以及验证算法。

(4)、配置IPsec安全策略:VPN→IPsec,进入“IPsec安全策略”标签页。

◆安全策略名称:设置IPsec安全策略名称。

◆本地子网范围:设置本地子网范围,即北京分公司局域网“192.168.1.0 /24”。

◆对端子网范围:设置对端子网范围,即深圳总公司局域网“192.168.0.0 /24”。

◆对端网关:填写对端IPsec VPN服务器的IP地址或者域名,此处为深圳总公司TL-ER6120 WAN口IP地址“121.10.10.2”。

◆协商方式:协商方式分为IKE协商和手动模式两种,手动模式需要用户手工配置密钥、SPI等参数;而IKE方式则由IKE自动协商生成这些参数,建议选择“IKE协商”。

◆IKE安全策略:选择所配置的IKE安全策略。

◆安全提议:选择配置的IPsec安全提议。

◆PFS:用于IKE协商方式下设置IPsec会话密钥的PFS属性,本地与对端的PFS属性必须一致。

配置IPSec

选择合适加密算法和认证方式

1 2 3

选择加密算法

根据安全需求和性能要求,选择合适的加密算法 ,如AES、3DES等。

选择认证方式

确定使用哪种认证方式,如HMAC-SHA1、 HMAC-MD5等,以确保数据的完整性和真实性 。

考虑密钥管理

确定如何管理和分发密钥,例如使用预共享密钥 (PSK)或公钥基础设施(PKI)。

03

配置IKE协商安全参数

搭建IKE协商环境

确定IKE协商的双方

通常包括IPSec通信的双方设备,如路由器或防火墙 。

确保网络连通性

确保双方设备之间网络可达,可以通过ping等命令 测试网络连通性。

配置设备接口

为IKE协商配置相应的接口,并确保接口处于UP状态 。

配置IKE策略及参数设置

设置据库(SAD)

03

存储安全关联信息,用于处理实际的数据加密和认证操作。

IPSec协议族

认证头(AH)

提供数据源认证、数据完整性和防重放保护,但不提供加密服务 。

封装安全载荷(ESP)

提供加密和可选的认证服务,用于保护数据的机密性和完整性。

密钥管理协议(IKE)

用于协商和管理IPSec通信双方之间的安全关联和密钥信息。

定义IPSec隧道的源地址 、目的地址、传输协议等 参数。

ABCD

配置IKE(Internet Key Exchange)参数,包括 IKE版本、预共享密钥、 DH(Diffie-Hellman) 组等。

配置NAT(Network Address Translation) 规则,确保IPSec数据包 可以正确穿越NAT设备。

配置IPSec

contents

目录

windowsserver2020R2-IPSec配置

在L2TP修改注册表的基础上选择高级平安windows防火墙

右击属性,选择IPSec

点自概念

选主模式的高级自概念添加策略注:密钥互换为第一时期参数

选择身份验证高级-自概念

默许没有预共享密钥

点添加

点平安连接规那么-右击传输模式配置

新建规那么

选自概念-下一步

下一步

下一步

一直下一步,直到完成输入规那么名即可连接成功后会有如图的显示

以上到现在期的配置利用传输模式能够连通。

Windows 隧道模式

IPSec 隧道模式

右击新建规那么

自概念-下一步并添加对端(远端)相应的网段

点下一步

下一步

下一步

下一步

下一步

输入名称点完成

右击启用规那么

右击规那么属性-高级

点隧道的自概念

测试连接成功

如上图,连接成功会有相对应的属性。

IPSec 隧道模式的一种特殊方式

在传输模式的基础上:利用的时候会只许诺IPSec数据包通过,现在主机的远程桌面和一些连接将不可用。

修改属性

选高级

选隧道自概念

配置完成

可进行连接

但连接后,除那个IPSec能通,其他的都不能通了,利用范围太窄。

实训五、windows2003下IPSec隧道模式IKE主模式SA配置

实训五、windows2003下IPSec隧道模式IKE主模式SA配置一、实验目的1)、理解IPSEC的基本原理;2)、掌握IPSEC安全通信的基本配置。

二、实验时数:2小时三、实验环境1)实验拓扑图2)VMware 10以上的虚拟机、两台服务器系统为Windows server 2003、两台客户端系统为Linux或Windows系统;3)要求在两台服务器上分别设置对内对外两块网卡,并在其中一台服务器上安装Wireshark等抓包软件;4)VMware虚拟网络设计为:四、实验内容1)服务器和客户机的网络连通性配置2)搭建IPSec VPN3)在服务器上进行抓包分析IKE的协商过程4)打开IP安全监控平台五、实验步骤(一)配置网络连通Server A端的配置1.更改网卡名字,分别设置为“wan”“lan”2. 配置“wan”口和“lan”口IP地址如下:3. 为主机A eth0网卡配置IP地址和网关//客户机为Linux操作系统在主机A上使用Ifconfig eth0 172.16.1.1/24命令配置网卡的IP地址在主机A上使用 route add default gateway 172.16.1.254为eth0添加网关4. 在Server A上添加对端私网的路由5. 使用route print 命令查看路由表6. 使用services.msc命令打开“服务”控制台(1)开启IPSEC Services服务(2)开启Routing and Remote Access 服务注意:开启Routing and Remote Access 后发现网络连接中多了一个“传入连接”Server B端的配置1. 更改网卡名字,分别设置为“wan”“lan”2. 配置“wan”口和“lan”口IP地址(1)使用命令 netsh interface ip add add “wan”202.112.1.2 255.255.255.252配置“wan”口IP地址(2)使用命令 netsh interface ip add add “lan” 192.168.2.254 255.255.255.0配置“lan”口IP地址3. 为主机B eth0网卡配置IP地址和网关(1)在主机B上使用Ifconfig eth0 192.168.2.1/24命令配置网卡的IP地址(2)在主机B上使用 route add default gateway 192.168.2.254为eth0添加网关4. 在Server B上添加对端私网的路由5. 使用route print 命令查看路由表6. 使用services.msc命令打开“服务”控制台(1)开启IPsec Services服务(2)开启Routing and Remote Access 服务(二)搭建IPSec VPNServer A端的配置1. 创建名字为“172—192”的安全策略(IPSec policy)(1)使用secpol.msc命令打开本地安全设置,右击“点击IP安全策略,在本地计算机”创建新的安全策略。

IPsecVPN协议的主模式与快速模式

IPsecVPN协议的主模式与快速模式IPsec VPN协议的主模式与快速模式在网络通信中,隐私和安全是至关重要的。

为了保护数据的机密性和完整性,许多组织和个人使用虚拟私人网络(VPN)来建立加密的连接。

IPsec VPN是一种常用的VPN协议,它提供了安全的Internet通信通道。

IPsec VPN协议使用主模式与快速模式进行网络通信的建立和管理。

I. IPsec VPN概述IPsec(Internet Protocol Security)是一种网络协议套件,用于确保IP数据包在网络上的安全传输。

IPsec VPN则采用了IPsec协议来建立和管理VPN连接。

它通过加密和验证数据包,保护用户在公共网络上传输的数据。

IPsec VPN可用于保护远程办公、跨区域网络连接和云平台访问等通信需求。

II. IPsec VPN主模式主模式是IPsec VPN协议中用于建立安全隧道的第一阶段。

它通常涉及以下步骤:1. 安全关联的建立:在主模式的第一步中,两个VPN设备(通常是网关或防火墙)必须建立安全关联,以便进行安全通信。

安全关联是一个双向的安全通信通道,双方在此通道上协商加密和认证算法。

2. 身份验证:在主模式的第二步中,VPN设备使用预共享密钥或证书进行身份验证。

身份验证确保只有合法的设备可以建立VPN连接。

3. 密钥交换:在主模式的第三步中,VPN设备协商共享密钥。

共享密钥用于加密和解密数据包,确保数据的机密性。

4. 第四步与第五步:在主模式的最后两步中,细节是与具体实现和配置有关,包括其他参数的交换和协商,以确保安全隧道的建立。

III. IPsec VPN快速模式快速模式是IPsec VPN协议中用于建立安全隧道的第二阶段。

它的主要目标是建立VPN设备之间的安全关联,以便进行加密的数据传输。

以下是快速模式的主要步骤:1. 安全关联的建立:在快速模式中,首先需要建立安全关联。

这个安全关联是在主模式中协商的,并包含了与加密和认证相关的参数。

IPSec使用方法:配置和启用IPSec的步骤详解(五)

IPSec使用方法:配置和启用IPSec的步骤详解引言:随着互联网的快速发展,网络安全问题日益突出。

为了保护网络通信的隐私性和完整性,IPSec(Internet Protocol Security)成为一种常见的网络安全协议。

IPSec提供了加密和验证的功能,确保数据的安全传输。

本文将详细介绍IPSec的配置和启用步骤,帮助读者理解和使用IPSec。

一、基础知识在开始配置和启用IPSec之前,有一些基础知识需要了解。

首先,IPSec由两个重要的协议组成:AH(Authentication Header)和ESP (Encapsulating Security Payload)。

AH提供数据的完整性和源认证,而ESP提供数据的加密。

其次,IPSec可以应用在两个主要的模式下:传输模式和隧道模式。

传输模式只对数据报进行加密和验证,而隧道模式对整个IP包进行加密和验证。

最后,IPSec通常需要使用密钥来加密和解密数据,这些密钥可以通过预共享密钥、证书或Internet密钥交换(IKE)协议来生成。

二、配置IPSec下面是配置IPSec的步骤:1. 确认操作系统支持IPSec:首先,需要确保你正在使用的操作系统支持IPSec协议。

大多数现代操作系统都支持IPSec,如Windows、Linux和macOS等。

2. 安装IPSec软件:如果你的操作系统没有预先安装IPSec软件,你需要手动安装它。

IPSec软件有很多选择,如StrongSwan、OpenSwan和Libreswan等。

从官方网站下载并按照说明进行安装。

3. 配置IPSec策略:在安装完成后,需要配置IPSec的策略。

策略包括加密算法、身份验证方法和网络拓扑等。

请根据你的需求进行配置。

4. 生成密钥:IPSec需要使用正确的密钥来加密和解密数据。

你可以选择使用预共享密钥、证书或IKE协议来生成密钥。

确保生成的密钥足够安全并妥善保存。

三、启用IPSec下面是启用IPSec的步骤:1. 启动IPSec服务:在配置完成后,需要启动IPSec服务。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

user-interface con 0

user-interface vty 0 4

#

return

【验证】

确认RouterA上建立ike sa

[RouterA]dispike sa

total phase-1 SAs: 1

connection-id peer flag phase doi

----------------------------------------------------------

#

interface Ethernet1/0/0

ip address 192.168.1.1 255.255.255.0

#

interface Serial2/0/0

link-protocol ppp

ip address 202.0.0.1 255.255.255.0

ipsec policy a

#

interface NULL0

#

domain system

#

ike proposal 1

#

ike peer b

pre-shared-key huawei-3com

remote-address 202.0.0.1

#

ipsec proposal b

#

ipsec policy b 1 isakmp

security acl 3000

ike-peer b

#

ip route-static 0.0.0.0 0.0.0.0 202.0.0.2 preference 60

#

user-interface con 0

user-interface vty 0 4

#

return

RouterB配置脚本

#

sysname RouterB

#

radius scheme system

#

interface Serial2/0/0

link-protocol ppp

ip address 202.0.0.2 255.255.255.0

ipsec policy b

#

interface NULL0

#

ip route-static 0.0.0.0 0.0.0.0 202.0.0.1 preferenc过internet采用ipsec tunnel方式互通

【组网图】

【配置脚本】

RouterA配置脚本

#

sysname RouterA

#

radius scheme system

#

domain system

#

ike proposal 1

#

ike peer a

pre-shared-key huawei-3com

2 202.0.0.2 RD|ST1IPSEC

3 202.0.0.2 RD|ST2IPSEC

flag meaning

RD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO--TIMEOUT

【提示】

1、当路由器即需要配置ipsec,又需要使用NAT的,一定要在NAT的ACL中deny掉ipsec保护的流。否则需要进行ipsec

保护的流会先会被NAT的ACL匹配,进行NAT,而无法触发ipsec的建立。

remote-address 202.0.0.2

#

ipsec proposal a

#

ipsec policy a 1 isakmp

security acl 3000

ike-peer a

proposal a

#

acl number 3000

rule 0 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

proposal b

#

acl number 3000

rule 0 permit ip source 192.168.2.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

#

interface Ethernet1/0/0

ip address 192.168.2.1 255.255.255.0