古典密码体制

实验二 古典密码

实验2 古典密码1.实验目的(1)了解古典密码中的基本加密运算。

(2)了解几种典型的古典密码体制。

(3)掌握古典密码的统计分析方法。

2.实验内容(1)古典密码体制①简单移位加密(单表代换)该加密方法中,加密时将明文中的每个字母向前推移K位。

经典恺撒密码加密变换就是这种变换,取k=3。

步骤1:打开CAP4软件,并加载实验一附带的“mw.txt”,如图2-1所示。

图2-1加载文件步骤2:采用恺撒加密方法手工加密“mw.txt”;打开CAP4菜单栏“Cipher”菜单项选择“simple shift”选项,并选择移位值“shift value”为3,加密步骤1中加载的文件,如图2-2所示。

图2-2 参数设置图2-3加密文件步骤3:比较二者的加密结果是否相同。

步骤4:点击CAP4软件中的“Simple analysis”下的“shift”键,观察恺撒加密法的可能密钥值,并分析其攻击的难度,如图2-4所示。

图2-4密钥分析②仿射密码加密(单表代换)在仿射密码加密(affine cipher)中,字母表中的字母被赋予一个数字,例如,a=0,b=1,c=2,…,z=25.仿射密码加密法的密钥为0~25之间的数字对(a,b)。

a与26的最大公约数必须为1,这就是说能整除a和26的数只有1.现在假设m为明文字母的数字,而c为密文字母的数字,那么,这两个数字之间有如下关系: c=(am+b)(mod 26)m=a-1(c-b)(mod 26)其中,(mod 26)的操作是:除以26,得其余数。

例如,选取密钥为(7,3)。

因为7与26互素,也就是只有公约数1,所以(7,3)可以作为仿射密码的加密钥。

将“hot”转换成数字7、14、19,利用仿射等式生成: c(H)=(7×7+3) mod 26=52 mod 26=0,即为字母“a“。

c(O)=(7×14+3) mod 26=101 mod 26=23,即为字母“x“.c(T)=(7×19+3) mod 26=136 mod 26=6,即为字母”g”. 这样,对于这个密钥,”hot”变成了“axg“.CAP4软件中实现仿射密码加密:步骤1:在CAP4软件中加载要加密地的明文“mw.txt“.步骤2:选取Cipher菜单下的Affine Cipher菜单项,弹出如下对话框,如图2-5所示。

密码学-古典密码

P 中同行, 为紧靠各自右端的字母 P 中同列, 为紧靠各自下方的字母

密文 非同行同列, 为确定矩阵的对角字母

2. Vigenere体制

设明文m = m1m2…mn,k = k1k2…kn,则密文 c = Ek(m) = c1c2…cn,

其中ci = (mi + ki) mod 26, i = 1, 2, …, n。 当密钥的长度比明文短时,密钥可以周期性地

4. Vernam体制

Vernam密码在加密前首先将明文编码为(0, 1)字符串。

设明文m = m1m2…mn,k = k1k2…kn,其中mi , ki∈GF(2) , 则密文c = c1c2…cn ,其中

ci = mi⊕ki , i ≥1。

在用Vernam密码对明文加密时,如果对不同的明文使 用不同的密钥,则这时Vernam密码为“一次一密”(onetime pad)密码,在理论上是不可破译的。如果存在不 同的明文使用相同的密钥,则这时Vernam密码就比较 容易被破译。

例2.5(P16)

2.3.2 多表古典密码的统计分析

在多表古典密码的分析中,首先要确定密钥字的长度, 也就是要首先确定所使用的加密表的个数,然后再分析确 定具体的密钥。

确定密钥字长的常用方法有:

设设 设

对任意

对任意

密文

对任意

密其密文中文其的中乘的法加都法是都模是q 模乘q法加. 法显.然显, 然简,单简乘单法

密加码法的密密码钥的量密为钥量为

其中的加法和乘法都是模q 加法和乘法.

显然, 简单仿射密码的密钥量为

2. 2 几种典型的古典密码体制

几种典型的单表 古典密码体制

实验一 古典密码—单表代换

实验一古典密码—单表代换【实验目的】理解代换密码的基本思想理解移位密码、仿射密码等算法的原理掌握上述各个算法的输入输出格式和密钥格式掌握上述各个算法的加解密过程和实现方法【实验原理】代换密码体制的一般定义为M=C=K=Z26,其中M为明文空间、C为密文空间、K为密钥空间、Z26为26个整数(对应26个英文字母)组成的空间;要求26个字母与模26的剩余类集合{0,1,2,…,25}建立一一对应的关系。

一、移位密码移位密码的加密实现上就是将26个英文字母向后循环移动k位,其加解密可分别表示为:c=E k(m)=m+k(mod 26)m=D k(c)=c-k(mod 26)其中,m、c、k是满足0≤m,c,k≤25的整数。

二、乘法密码乘法密码是通过对字母等间隔抽取以获得密文,其加解密可分别表示如下:-1c=mk(mod 26)m=ck(mod26)其中,m、c、k是满足0≤m,c,k≤25,且gcd(k,26)=1的整数。

三、仿射密码仿射密码的加密是一个线性变换,将移位密码和乘法密码相结合,其加解密可分别表示为:C=E a,b(m)=am+b(mod 26)M=D a,b(C)=a-1(c-b)(mod 26)其中:a、b是密钥,是满足0≤a,b≤25和gcd(a,26)=1的整数,即a和26互素;a-1的逆元,即a•a-1≡1 mod 2【实验环境】ISES客户端Microsoft CLR Debugger 2005或其它调试器【实验内容】通过运算器工具实现移位密码、乘法密码、仿射密码对各个算法的加解密进行扩展实验和算法跟踪【实验步骤】此处以移位密码为例说明,乘法密码、仿射密码可参照完成。

一、加解密计算(一) 加密(1) 参照实验原理,在明文栏输入所要加密的明文,在密钥栏输入相应的密钥,如下图1.1-2所示。

图 1.1-2(2) 点击“加密”按钮,在密文文本框内就会出现加密后的密文,如图1.1-3所示。

2 古典密码

• 实用加密体制需满足:

1.Εk,Dk易于计算

2.对任何敌手,即使获得密文y,不可能由此确

定k和x。

• 已知y,试图得到k的过程,称为密码分析。 • 要求:通过y计算k至少与通过y计算x同样困难。

移位密码不安全,可用穷尽密钥搜索破译 例: 密文 V H F X U LW B v h f x ul wb u g e w tk va

Jiangsu University

2 古典密码

古典密码体制

古典密码有两个基本工作原理:

代换(substitution) 置换(permutation)

这两个基本工作原理在仍然是现代对称加密算法的最重要 的核心技术

现代对称密码DES和AES中就有这两个工作原理的应用

11/10/15 10:57

• 已知m,确定K=(k1,k2,…km)

---- f0,f1,…,f25为A,B,…,Z在yi中出现的频数,n’=n/m为yi长度 26个字母在yi中的概率分布为: f0/n’,f1/n’,…,f25/n’ ---- yi中是由明文子集中字母移ki位所得,故移位后概率分布 fki/n’,f1+ki/n’,…,f25+ki/n’ 应近似等于p0,p1,…,p25 ---- 定义Mg=∑(pifi+g)/n’, g=0,1,…25

如果g=ki,

Mg ≈ ∑pi2=0.065

如果g≠ki, Mg 一般应该<0.065 对每个i,由此确定ki

换位密码

换位密码,也成为置换密码,通过重新排列消息中元素的位 置而不改变元素本身来变换一个消息,这种思想广泛应用于 现代分组密码的构造。

密钥为置换: 加密算法为: 显然有: 解密算法为:

密码学crypt2-古典密码

密码学教师:袁征2012年2月28日第二章古典密码及其破译序言古典密码是密码学的渊源,这些密码大都简单,可用手工或机械实现加解密,现在很少采用。

然而研究古典密码的原理,对理解、构造、分析现代密码都是十分有益的。

本章共分两节:第一节古典密码第二节古典密码的破译1、古典密码概述用你的经验如何设计一个密码算法?1、古典密码概述古典密码的形式很多,归纳起来有下面三种:类型一、代替密码体制类型二、移位密码体制类型三、乘积密码体制1、古典密码概述1. 用密码体制的概念,分析方格密码有什么特点?2. 能不能改进这个密码算法?1、古典密码概述1. 用密码体制的概念,分析单置换移位密码体制有什么特点?2. 能不能改进这个密码算法?1、古典密码概述1. 能不能把方格密码与单置换移位密码体制结合起来?2、基本数学知识1. 回顾学过的同余的概念、性质?2. 密码学中的运算基本上都是同余模运算。

例如:“凯撒密码”,它的原理是将26个英文字母分别用它后面的第3个英文字母代替,若分别以0~25表示英文字母a~z,用m表示“明文”,c表示密文,凯撒密码的加密算法是:E:c=m+3 (mod26) ,如下所示:A B C D E F G H I J K L M N O P Q R S T U V W X Y ZD E F G H I J K L M N O P Q R S T U V W X Y Z A B C2、基本数学知识1. 7≡2(mod 5) ,2包含了整数中的什么数?二、剩余类环1.剩余类:所有模m和r(0≤r<m)同余的整数组成一个剩余类[r]。

例a:所有模5和2同余的整数组成一个剩余类[2],该剩余类中的元素有无穷多个:2、7、12、17、22…例b:模5的剩余类有[0]、[1]、[2]、[3]、[4] 。

练习:模26的剩余类有那些?2. 欧拉函数:剩余类[r]中与m互素的同余类的数目用Φ(m)表示,称Φ(m)是m的欧拉函数。

密码技术专题(二)——古典密码体制

密码技术专题(二)—古典密码体制∙1、密码体制的概念o明文信源o密文o密钥与加密运算o密码体制∙2、古典密码体制的发展o古典加密方法o代替密码o换位密码o转轮密码∙3、几种典型的古典密码体制o CAESAR体制o双字的Playfair体制o维吉尼亚体制o Hill体制我们已经知道,一个密码体制由明文信源、密文、密钥与加密运算这四个基本要素构成,下面我们将进一步给出它们的数学模型。

1、明文信源直观地讲,明文信源就是明文字母表或者明文字母。

比如所有的英文字母、全部的中文字符就是典型的明文字母表。

准确一点,明文信源还应当包含明文字母的概率分布。

如果用X表示明文字母表,则它的元素x∈X则就是明文字母。

在明文字母表中,不同的明文字母出现的频率往往是不同的,比如在26个英文字母中,一般来说字母“e”的频率最高;而在汉字中,可能是“的”字频率最高。

所以,一个明文信源记为S=[X,p(x)],其中X为明文字母表,p(x)为明文字母x∈X 出现的概率,而且p(x)满足如下条件:对任何x∈X,p(x)≥0,且∑p(x)=1。

2、密文密文由密文字母表Y和密文字母y∈Y组成,密文字母表一般是指密文可能使用的全部字母的集合,而y∈Y是它的元素。

密文字母表可以与明文字母表相同,也可以不同。

3、密钥与加密运算密钥用来从密码体制的一组加密运算中选择一个加密运算(或者称为加密步),密钥允许你按照以前制定的规则改变加密,比如每天,或每份报之后,或者每个字符之后。

通常,密钥的组织和编排须利于它们允许通过简单的规则产生单独的加密步。

加密方法的组合复杂度取决于在此方法下密钥的数量。

如果用K表示密钥空间,也就是选择加密步的参数集合,k∈K则称为一个密钥。

加密步就是明文字母表X到密文字母表Y的一个映射:E:X→Y,对每个x∈X。

由于加密步并不是单一的,而是一族运算,因此我们就可以记为Ek=Ek(x),其中x∈X,k∈K。

除特殊的编码方法外,如多名码或多音码,对于每个k∈K,Ek(x)都是X到Y的1-1映射。

优选古典密码

单表代替密码的安全性分析 单表代替的优缺点

优点: 明文字符的形态一般将面目全非 缺点: (A) 明文的位置不变; (B) 明文字符相同,则密文字符也相同;

从而导致: (I) 若明文字符e被加密成密文字符a,则明文中e的 出现次数就是密文中字符a的出现次数; (II) 明文的跟随关系反映在密文之中.

特别地,若取q =10 和 k=3,则

加密变换为:

c E3(m) (m 3) mod 10, 0 m 9

解密变换为:

m D3(c) (c 3) mod 10, 0 c 9

此时,明文:晨五点总攻 变换为区位码 1931 4669 2167 5560 2505

后就被加密成密文 4264 7992 5490 8893 5838

当将明、密文空间均改为

将

英

Z26 {0,1,2,,25}

文

将对英文字母的加密变换改为:

字 母

c Ek (m) (m k) mod 26

编

这个密码就是一个著名的古典密码体制:码

维几尼亚密码(Vigenere密码体制) 为

若明文序列为: m1, m2,, mt ,

它 的

(

密钥序列为:k1, k2,, kt , 则密文序列为: c1, c2,, ct ,

二、多表代替密码 根据密钥的指示,来选择加密时使用的单 表的方法,称为多表代替密码。

例6:加密变换为:c Ek (m) (m k) mod 10

但 k 不再是固定常数而是密钥。 加密算法: 明 文: 晨 五 点 总 攻 明文序列: 1931 4669 2167 5560 2505 密钥序列: 4321 5378 4322 3109 1107 密文序列: 5252 9937 6489 8669 3602 若密钥序列是随机的,该密码就是绝对安全的. 随机就是指序列的信号相互独立且等概分布.

应用密码学第2章古典密码体制参考答案

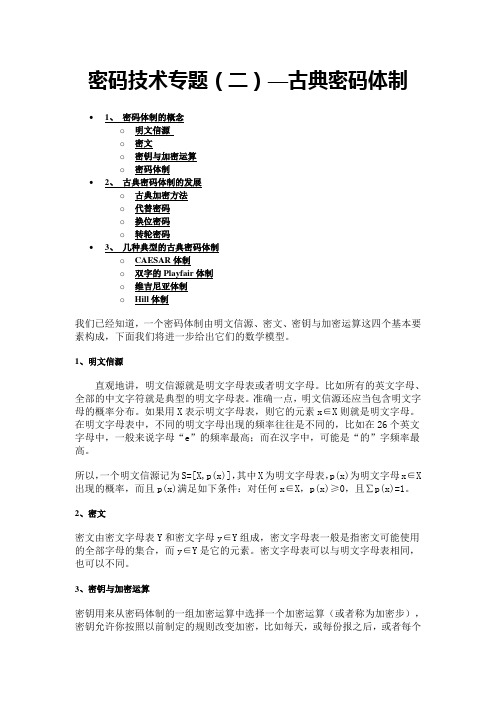

第2章 古典密码体制1.当k=5,b=3时,用仿射密码加密这些字符:WO SHI XUESHENG 解:加密公式:c=e(p)=5p+3(mod26)首先转化把这些字母转换成数字:22,14,18,7,8,23,20,4,18,7,4,13,6 然后加密;)26(mod 716231215232514171215219)26(mod 3333333333333613471842023871814225⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎣⎡=⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎣⎡=⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎣⎡+⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎣⎡H Q X M P X Z O R M P V G 所以,加密后为:GV PMR OZXPMXQH 。

2.使用Vigenere 方案,给出密文:ZICVTWQNGRZGVTW A VZHCQYGLMGJ ,找出对应下列明文的密钥:W earediscoveredsaveyourself 。

解:明文:W e a r e d i s c o v e r e d s a v e y o u r s e l f 密文:Z IC VTWQNGR ZGVTWAVZH CQ YGLMGJ 将字幕转化成数字,再计算。

结果密钥为:3 4 2 4 15 19 8 21 43.分析Vigenere 密码体制的安全性,并编程实现Vigenere 密码算法。

解:Vigenere 密码的强度在于对每个明文字母有多个密文字母对应,因此该字母的频率信息是模糊的。

实际上,维吉尼亚(Vigenere )密码是一种多表加密算法,在密文的不同位置出现的字符通常不是以同样的方式加密的,但它是一种周期密码,如果两个同样的字符出现的间隔固定,并且为密钥长度的倍数,则它们将以同样的方法进行加密。

古典密码

解密,秘钥指示列,找到密文向 左看 恢复:MEET MEON THUR SDAY

置换密码

周期置换密码

列置换密码

......

明文:Alice is a murderer 加密:按列2143写出密文 秘钥:keys = (2143)

liur aeme cadr isre

解密:按秘钥序排出密文, 按行读出

Frequency analysis

加标点

Hereupon Legrand arose, with a grave and stately air, and brought me the beetle from a glass case in which it was enclosed. It was a beautiful scarabaeus, and, at that time, unknown to naturalists—of course a great prize in a scientific point of view. There were two round black spots near one extremity of the back, and a long one near the other. The scales were exceedingly hard and glossy, with all the appearance of burnished gold. The weight of the insect was very remarkable, and, taking all things into consideration, I could hardly blame Jupiter for his opinion respecting it.

现代密码学02 - 古典密码

映射关系

24

频率分析:简单代换密码的终结者 字母出现频率差别很大 频率分布极不均匀

25

频率分析:简单代换密码的终结者

字母 出现频率 字母 出现频率

a

0.082

n

0.067

b

0.015

o

0.075

c

0.028

在这种大环境下,阿拉伯世界 成为东西方文明交流的中转站,其 成就对欧洲乃至全世界都产生了巨 大影响。

Abbasid Caliphate (850)

20

频率分析:简单代换密码的终结者

频率分析 最早记录于9世纪阿尔.金迪的

革命性著作《关于破译加密信息的手稿》。 这项伟大成就是语言学、统计学和宗教信

仰之间的卓越联合,它在密码学历史上掀起 一场革命。

使用不同的代换表进行加解密。

注意:在维吉尼亚密码中,代换表不再是密钥了。

44

维吉尼亚密码

维吉尼亚密码的代换表 如右图

每行都由前一行向左移一位得到。 实际就是26个移位密码的代换表。 具体使用哪一行代换表,是基于 密钥进行的,在代换过程中会不断 变换。

45

维吉尼亚密码

明文:ATTACKATDAWN 密钥:LEMON (m=5) •加密

Julius Caesar (100 BC – 44 BC)

a b c d e . . . wx y z DE F GH . . . ZABC

没有密钥,不安全

13

移位密码

工作原理 • 加密 : 把明文中每个字母代换为字母表中其后的第k个字母

• 解密 : 与加密相反,把密文中每个字母代换为字母表中其前的第k个字母

古典密码学ppt课件

出现频率:例如,在标准英语中,出现频率最高的是字母“e”,而“x”和 “z”则很少出现;字母的实际出现频率取决于具体文字的类型,科技文献 的字母出现频率与文学文献有很大的不同;

首选关联集:在标准英语中,多个字母常一起出现或不出现,例如,元 音字母“a”、 “i”和“o”互不相联。

安全性分析 每一密钥序列和明文序列都是等概率的出现,敌手没有任何信 息用来哪一密钥序列和明文消息是正确的。

古典密码编码学之外:使用和安全性

一个被安全用于密码协议中的移位密码(零知识证明)

假定一个Zn上的函数f(x),具有以下两条性质

单向性:对于任意的x∈ Zn, f(x)能有效计算,而对几乎所有的x∈ Zn,对于 任意有效算法A,Prob[x←A(y) ∧f(x)=y]与y的大小相比是一个可忽略的量;

古典置换加密法是一种简单的换位加密法,其加密过程类似于洗一 副纸牌。它的密钥是(d,f)。 将密文分成固定长度的块,如长度为d; 置换函数f从1~d中选取一个整数排列; 将明文每个分块中的字母根据f重新排列。

例一:令d = 4,f = (2, 4, 1, 3)

第一个字符移位到位置二,第二个字符移到位置四,第三个字符移到 位置一,第四个字符移到位置三;

古典多码加密法:Vigenere密码

Vigenere表

明文

密文

古典多码加密法:Vigenere密码

加密过程:给定一个密钥字母k和一个明文字母p,密文字母就是位 于k所在的行与p所在的列的交叉点上的那个字母。

解密过程:由密钥字母决定行,在该行中找到密文字母,密文字母 所在列的列首对应的明文字母就是相应的明文。 例一:关键词为“hold”,那么关键词-明文-密文的关联如下

假设明文:“this is the plaintext” -> “this isth epla inte xt**” 密文:“itsh this leap tien *x*t”

密码学第1章

第1章 古典密码 1.2.3 代换密码

26个英文字母和Z26的元素之间可以建立一个一一对应关系, 于是Z26上的任一个置换也就对应了26个英文字母表上的一个置 换。因此可以借助Z26上的置换来改变英文字符的原有位置,以 达到加密的目的,Z26上的置换看成了加密所需的密钥。这样可 以将加密和解密过程直接看做是对英文字母表进行了置换变换。

第1章 古典密码 定义1.2.1 移位密码体制 令M=C=K=Z26。对任意的

key∈Z26,x∈M,y∈C,定义 ekey(x)=(x+key) mod26 dkey(y)=(y-key) mod26 在使用移位密码体制对英文符号进行加密之前,首先需要 在26个英文字母与Z26中的元素之间建立一一对应关系,然后应 用以上密码体制进行相应的加密计算和解密计算。 例1.2 设移位密码的密钥为key=7,英文字符与Z26中的元

中,如下表所示:

第1章 古典密码

1 1 2 3 4 5 q y a h c

2 w u s k v

3 e i/j d l b

4 r o f z n

5 t p g x m

第1章 古典密码 在给定了字母排列结果的基础上,每一个字母都会对应一

个数字αβ,其中α是该字母所在行的标号,β是该字母所在列的 标号。通过设计的棋盘就可以对英文消息进行加密,如u对应 的是22,f对应的是34。

可见,加密方法、解密方法、密钥和消息(明文、密文) 是保密

通信中的几个关键要素,它们构成了相应的密码体制。

第1章 古典密码 定义1.1.1 密码体制

密码体制的构成包括以下要素: (1) M:明文消息空间,表示所有可能的明文组成的有限集。 (2) C:密文消息空间,表示所有可能的密文组成的有限集。 (3) K:密钥空间,表示所有可能的密钥组成的有限集。 (4) E:加密算法集合。 (5) D:解密算法集合。

古典密码学汇总.

de f g h I j k l mn o p q rs tu v w x y zAb c

Attack at dawn

Dwwdfn dw gdzq

2

Attack at dawnt

Dwwdfn dw gdzqt

• • • •

二 古典密码体制

•古典密码是基于字符替换的密码 •加密技术的两个基本构造模块是替代和置换, 下面介绍的 Caesar (恺撒)密码、 Vigenere (维吉尼尔)密码、 Hill 密码、转轮机都属 于使用替代技术的加密技术。

1

二 古典密码体制-恺撒密码

• 基本原理

– 在开拓罗马帝国的时候,恺撒担心信使会阅读他送给 士兵的命令,因此发明了对命令进行加密的算法-- 恺撒密码器。 – 恺撒密码器非常简单:把字母表中的每个字母向前循 环移动3位。

(2)若分组到最后一组时只有一个字母,则补充字母k; (3)若明文字母在矩阵中同行,则循环取其右边字母为密文 (如ar被加密为RM); (4)若明文字母在矩阵中同列,则循环取其下边字母为密文 (如um被加密为MC); (5)若明文字母在矩阵中不同行不同列,则取其同行且与下一字母 同列的字母为密文(如hs被加密为BP,ea被加密为IM或JM)。 7

加密信息将字母向前移动三位 解密信息将字母向后移动三位 移动的位数是关键,称之为密钥 加密和解密的密钥是相同的,我们称之 为对称密码器

3

二 古典密码体制-恺撒密码

•数学表达 •为每个字母分配一个数值(如a=0、b=1等), 对每个明文字母 p,用密文字母 C 代替,则恺 撒密码的加密算法可表示为: •C=E(p)=(p+3) mod 26 •而解密算法则可表示为 •p=D(C)=(C-3) mod 26

古典密码体制

为k=k1k2...kn,明文 M=m1m2...mn,则加密变换为Ek(m1m2...mn)=(m1+k1 mod

26,m2+k2 mod 26,....mn+kn mod 26)。

其他替代密码

一般单表替代密码:通过建立一张“明文-密文”对照表来实现加密。一般单表替 代密码首先要建立一张字母替换表。 仿射密码:属于单表替代密码的一种,是一种线性变换。 密钥短语密码:选用一个英文短语或单词作为密钥,先去掉其中重复的字母得到

一个无重复字母的字符串,然后再将英文字母表中腊的斯巴达人使用一种叫作scytale的棍子来传递信息。 ② 棋盘密码:是将26个英文字母写在5X5的表格中每个字母对应的密文由行号和列号对应的数字组成。

移位密码(凯撒密码)

函数表达式: 加密变换:Ek(m)=m+k(mod26)(m∈M,k∈K);

解密变换:Dc(c)=c-k(mod26)(c∈C,k∈K)。

例题: 设明文为killthem,密钥为gun试用维吉尼亚密码对明文进行加密 解:明文对应的数字为:10 8 11 11 19 7 4 12 密钥对应的数字为:6 20 13 6 20 13 6 20 相加取余数变换后:16 2 24 17 13 20 10 6 对应的密文是: h c y r n v w g

后,就可以构造出一个字母替代表。 希尔密码:是一种特殊的多表替代密码。利用矩阵变换来对信息实现加密。

置换密码

置换密码: 是指变换明文中各元素的相对位

置(即对各元素进行换位),但保持其内容

试验一:古典密码学

实验一:古典密码体制一、实验目的(1)通过使用“RSA密码体制”算法对实际的数据进行加密和解密来了解古典密码体制的原理。

(2)通过本实验,使学生简要了解密码学的基本知识,了解古典密码学的加密方法,具体掌握一种古典加密方法。

二、实验要求(1)用V C++写出加密、解密程序代码。

(要求完成加密和解密,明文仅限为英文字母、空格和标点符号);(2)运行自己编写的程序,输入素数p=7,q=13:明文为:I am a student!,得出相应的密文,并对其解密,验证解密后得到的明文是否是 I am a student!。

三、相关知识古典密码学的加密解密技术包含单表和多表密码体制,“标准字头密码体制”加密体制算法是一种单表密码体制,主要原理是首先选择一个密钥字如:cipher,则四、程序设计思路(参考)1.首先设定两个按字母表顺序排列的英文小写字母数组alph_h(作为对照用), alph_b(用于中间过度);2.然后设置一个密钥字key(字中字母互不相同);3.根据密钥字,把key中的所有字母从alph_b中去掉,同时,alph_b数组中的元素前移(关于数组中元素前移,做一个FOR循环,发现alph_b中的第J个元素与key中某个元素相同,则alph_b [j]= alph_b [j+1])4.然后再把key和alph_b合并,并赋给key中。

(alph_b中的第i个元素赋给key中第i+6);5.这样alph_h和key就通过下标形成了对应关系;6.输入密钥字、明文(密钥字、明文输入时,要注意:当输入有空格时cin函数不能用,要用getchar()函数);7.根据明文中的字母与alph_h中的对应关系,从key 中相应位置得到对应的密文字母。

最终得到全部密文;8.同样根据密文中的字母与key中的对应关系,从alph_h中相应位置得到对应的明文字母,即可得到解密代码。

四、实验步骤1.根据试验原理部分对单表密码体制的介绍,掌握标准字头密码体制”算法对实际的数据进行加密和解密来了解古典密码体制的原理。

密码学第2章 古典密码体制

密码体制 2.2: 代换密码

令 P C Z26 。 K 由 26 个数字 0,1,…,25 的所有

可能置换组成。对任意的置换 K ,定义:

再定义

e (x) (x) ,

d ( y) 1 ( y) ,

这里 1 代表置换 的逆置换。

也可以认为 P 和 C 是 26 个英文字母(而不是 Z26 元

解密法则 dK D 。并且对每一 eK : P C , dK : C P ,对任意

的明文 x P ,均有 d K (eK (x)) x 。

保密通信过程示意图

实用密码体制需要满足的基本条件

1.每个加密函数 ek 和每个解密函数 d k 应当能被有效地 计算。

2.即使看到密文串 y,窃听者 Oscar 确定所用的密钥 k 或明文串 x 是不可行的。

性质 1-10,说明 Zm 是一个环。

由于在 Zm 中存在加法逆,我们可以在 Zm 中做减法。定 义 Zm 中 a b 为 (a b) mod m 。即,我们计算整数 a b , 然后对它进行模 m 约化。例如,为了在 Z31 中计算,我们 首先用 11 减去 18,得到 7 ,然后计算 (7) mod 31 24 。

N O P Q R S T U VWX Y Z

13 14 15 16 17 18 19 20 21 22 23 24 25

2.1 移位密码(Shift Cipher)

模运算 定义 2.2:假设 a 和 b 均为整数, m 是一正整数。若 m 整 除 b a 则可将其表示为 a b(modm) 。式 a b(modm) 读 作“ a 与 b 模 m 同余”,正整数 m 称为模数。

例:计算101mod7 ,101 7 14 3 ,因为 0 3 6 ,故 101mod7 3

古典密码——摩斯密码

古典密码——摩斯密码最早的摩尔斯电码是一些表示数字的点和划。

数字对应单词,需要查找一本代码表才能知道每个词对应的数。

用一个电键可以敲击出点、划以及中间的停顿。

虽然摩尔斯发明了电报,但他缺乏相关的专门技术。

他与Alfred Vail签定了一个协议,让他帮自己制造更加实用的设备。

Vail构思了一个方案,通过点、划和中间的停顿,可以让每个字符和标点符号彼此独立地发送出去。

他们达成一致,同意把这种标识不同符号的方案放到摩尔斯的专利中。

这就是现在我们所熟知的美式摩尔斯电码,它被用来传送了世界上第一条电报。

这种代码可以用一种音调平稳时断时续的无线电信号来传送,通常被称做连续波(Continuous Wave),缩写为CW。

它可以是电报电线里的电子脉冲,也可以是一种机械的或视觉的信号(比如闪光)。

一般来说,任何一种能把书面字符用可变长度的信号表示的编码方式都可以称为摩尔斯电码。

但现在这一术语只用来特指两种表示英语字母和符号的摩尔斯电码:美式摩尔斯电码被使用了在有线电报通信系统;今天还在使用的国际摩尔斯电码则只使用点和划(去掉了停顿)。

电报公司根据要发的信的长度收费。

商业代码精心设计了五个字符组成一组的代码,做为一个单词发送。

比如:BYOXO ("Are you trying to crawl out of it?";LIOUY ("Why do you not answer my question?",;AYYLU ("Not clearly coded, repeat more clearly."。

这些五个字符的简语可以用摩尔斯电码单独发送。

在网络用辞中,我们也会说一些最常用的摩尔斯商用代码。

现在仍然在业余无线电中使用的有Q简语和Z简语:他们最初是为报务员之间交流通信质量、频率变更、电报编号等信息服务的。

1838年1月8日,Alfred Vail展示了一种使用点和划的电报码,这是摩尔斯电码前身。

古典密码体制

1、古典密码体制简单代替密码(simple substitution cipher),又称单表密码(monoalphabetic cipher):明文的相同字符用相应的一个密文字符代替多表密码(ployalphabetic cipher):明文中的相同字符映射到密文空间的字符不唯一,有多个。

单表代替是密码学中最基础的一种加密方式。

在加密时用一张自制字母表上的字母来代替明文上的字母(比如说A——Z,B——D)来达到加密。

移位密码也属于单表代替,只不过比较有规律,相当于集体向前或向后。

这种加密方法最容易被破解。

破解方法为统计法。

在英语中,最常用的字母为E,所以在密文中代替E 的字母出现的频率也最高,由此便可破解。

一般单表替代密码算法特点:▲密钥空间K很大,|K|=26!=4×1026 ,破译者穷举搜索计算不可行,1微秒试一个密钥,遍历全部密钥需要1013 年。

▲移位密码体制是替换密码体制的一个特例,它仅含26个置换做为密钥空间。

密钥π不便记忆。

▲针对一般替换密码密钥π不便记忆的问题,又衍生出了各种形式单表替代密码。

多表代替密码:由多个简单的代替密码构成,例如,可能有5个被使用的不同的简单代替密码,单独的一个字符用来改变明文的每个字符的位置。

多表替代密码的特点是使用了两个或两个以上的替代表。

著名的维吉尼亚密码和Hill密码等均是多表替代密码。

2、对称密码体制分组密码的一般设计原理•分组密码是将明文消息编码表示后的数字(简称明文数字)序列,划分成长度为n的组(可看成长度为n的矢量),每组分别在密钥的控制下变换成等长的输出数字(简称密文数字)序列,•DES的操作模式是什么?上述5种操作模式均可。

•AES的操作模式是什么?在AES的实际应用中,经常会选择CBC和CTR模式。

更多的是选择CTR。

古典密码及分析

2

第 1 章 古典密码

设 P = { m1,m2,…,mn };C = { c1,c2,…,cm }。即可能的明文元素有 n 个,密文元素有 m 个。从实用角度看,应该有 m≥n,否则不同的明文将映射到相同的密文。因为加、解密变 换必须是互逆的,所以 E 和 D 都是一一映射。容易求出从 P 到 C 的一一映射的数目有: ∣S∣= m×(m-1) ×(m-2) ×…×(m-n+1) = m!/(m-n)! (1.3) 由此可见,当 m,n 较大时,可能的加密和解密变换对的数目是十分巨大的。从理论上说, 从 P 到 C 和从 C 到 P 的任意一对互逆映射都可以用来构成一个密码算法。 但在实际应用中, 在已知密钥的条件下,密码算法的计算必须是简洁有效的,而在不知道密钥的条件下,解密 计算应该是不可行的。所以构造密码算法时,必须从∣S∣个一一映射中选取那些可以用解 析表达式或某些确定的规则来表达明文和密文关系的一一映射。 设 K = { k1, k2,…, kp },则密钥数︱K︱= p。由于加解密变换的选择是由密钥来确定的, 因此,对于密钥空间的密钥数应该有:∣K∣≥∣S∣。在∣K∣>∣S∣的情况下,会出现 不同的两个密钥对应同一个加密变换, 从而产生相同加密结果的情况。 这时称这两个密钥为 等价密钥。 由于等价密钥的存在, 破译者可能不需要找到加密时使用的那个特定密钥也可以 进行破译, 使密码系统的安全性降低。 因此, 在选择密钥时要注意避开可能存在的等价密钥。 值得指出的是,即使在∣K∣<∣S∣时,也不能排除存在等价密钥的可能性。因此,即使 在∣K∣<∣S∣的情况下,也应注意等价密钥问题。

4

第 1 章 古典密码

对应的密文为: MJCBNLDAQCH 由此可见,密钥改变时加密的结果也发生变化。 只要知道编码方式和密钥 k,加法密码的解密是十分简单的:m = c – k mod 26。 单用换位法和替代法构成的密码都比较简单, 一般都经不起攻击。 但以后我们可以看到, 若把它们结合起来使用,可以得到非常有效的密码系统。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

小结与测试

解释电子隐藏技术 解释图片隐藏原理 问题:隐藏技术与加密技术区别?

1

第二章 古典密码学

一 隐藏技术 二 替换密码

三 Enigma多表替换密码 四 置换密码

学习目标

能列出替换密码的几种分类 给定明文和密钥,能计算出各类替换密码的密文 能解释单表替换密码的破译思路

此密文的频数分析由下表给出。

2.2.4替换密码:单表代替密码

字母 频数 字母 频数

A B C D E F G H I J K L M

0 1 15 13 7 11 1 4 5 11 1 0 16

N O P Q R S T U V W X Y Z

9 0 1 4 10 3 2 5 5 8 6 10 20

Z C

ATTACK AT DAWN

(明文M)

DWWDFN DW GDZQ

(密文C)

2.2.2替换密码:凯撒密码

字母对应表 A B C D E F G H I J K L M N 0 1 2 3 4 5 6 7 8 9 10 11 12 13 O P Q R S T U V W X Y Z 14 15 16 17 18 19 20 21 22 23 24 25 P=C=K=Z26 k∈K,0<k≤25 加密 Ek(p)=(p+k) mod 26 = c, p∈P, c∈C 解密Dk(c)=(c-k) mod 26

2.1.1隐藏技术:案例

七律•问缘 我常夜半询姻命,与月为邻爱晚星。 秋槿含情风后落,香獐有意谷间鸣。 天街雨过涤新树,长路云收现旧亭。 地老皆缘蕃草木,久愁比翼痛风铃。

2.1.1隐藏技术:案例

便民诚信规模大

民心所向送光明

伟业不亢又不卑 大胆创新非昔比

2.1.1隐藏技术:案例

施耐庵《水浒传》第61回 吴用诱使卢俊义 卢花潭上有扁舟, 俊杰黄昏独自游。 义到尽头原有命, 反弓逃难必无忧。

密钥k

信息隐藏的原理框图

2.1.3 电子隐藏技术

文件末尾隐藏 type a.txt >>b.jpg 可以把一段文字附加到一幅图像后面, 而不影响图像的阅读; 宿主也可以是其它的计算机文件,如可 执行文件,音频文件,视频文件等。

2.1.3 电子隐藏技术

数字图像中的秘密

2.1.3 电子隐藏技术

2.2.4替换密码:单表代替密码

英语中有26个字母 密钥总量:

天河机以每秒2.57千万亿次的速度来计算,若一 次运算能检验可能密钥中的一条,则检查完所有 的密钥并破解信息花费的时间大概是500年

公元九世纪,阿拉伯密码破译 专家,击破单表替换密码!

34 2.2.4替换密码:单表代替密码

e:出现频率约为0.127 t,a,o,i,n,s,h,r:出现频率约在0.06到0.09之间 d,l:的出现频率约为0.04 c,u,m,w,f,g,y,p,b :出现频率约在0.015到0.028之间

40 2.2.4替换密码:单表代替密码

"If you use the code which I have explained," said Holmes , "you will find that it simply means 'Come here at once.' I was convinced that it was an invitation which he would no t refuse, since he could never imagine that it could come fr om anyone but the lady. And so, my dear Watson, we have ended by turning the dancing men to good when they have so often been the agents of evil, and I think that I have fulf illed my promise of giving you something unusual for you r notebook. Three-forty is our train, and I fancy we should be back in Baker Street for dinner."

题于墙上,使卢俊义遭官府迫害逼上梁山

2.1.2 传统隐藏技术

传统隐藏技术

隐语:暗号,藏头诗

隐写:特殊的墨水,特殊标记等

2.1.2 传统隐藏技术

隐写技术

用头发掩盖信息 将消息写在奴隶头皮上,等到头发长出 来后,消息被遮盖,这样消息可以在各 个部落中传递(公元前440年) 使用书记板隐藏信息 首先去掉书记板上的腊,然后将消息写 在木板上,再用腊覆盖,这样处理后的 书记板看起来是一个完全空白的

2.2.3替换密码:仿射密码

例2:令密钥k=(7,21), 求se的密文

32 2.2.4替换密码:单表代替密码

26个英文字母,按下面的规则进行变换 ABCDEFGHIJKLMNOPQRSTUVWXYZ

QWERTYUIOPASDFGHJKLZXCVBNM

ATTACK AT DAWN QZZQEA QZ RQVF

第二章 古典密码学

一 隐藏技术 二 替换密码

三 Enigma多表替换密码 四 置换密码

一首诗 我画蓝江水悠悠, 爱晚亭上枫叶愁。

秋月溶溶照佛寺, 香烟袅袅绕经楼。

学习目标

能解释传统隐藏技术与电子隐藏技术 能解释图片隐藏原理 能比较隐藏技术与加密技术

1

2.1.1隐藏技术:案例

信息隐藏:将秘密信息隐藏在某些宿主对象 中,使信息传输或存储过程中不被发现和 引起注意,接收者按照约定规则可读取秘 密信息的技术

2.2.4 替换密码:分类

例:考虑如下利用代换密码加密的密文 YIFQFMZRWQFYVECFMDZPCVMRZWNM

DZVEJBTXCDDUMJNDIFEFMDZCDMQZKC EYFCJMYRNCWJCSZREXCHZUNMXZNZU CDRJXYYSMRTMEYIFZWDYVZVYFZUMR ZCRWNZDZJJXZWGCHSMRNMDHNCMFQ CHZJMXJZWIEJYUCFWDJNZDIR

1

2.2.1替换密码:分类

利用预先设计的代替规则,对明文逐字 符或逐字符组进行代替的密码。

凯撒密码

仿射密码 单表代换密码 多表代换密码

2.2.2 替换密码:凯撒密码

26

是一种对英文字母的典型逐字母加密的密码。

例如: A B CF

C

D D

TW

E

F

XA

G…… X

Y B

Y

Z

2.2.2 替换密码:凯撒密码

明文的字母按照字母序列顺序移动k个字符,总 共有25种 选择穷举攻击:已知密文,且明文为有意义字 符,至多尝试25次,可以恢复明文.

2.2.3 替换密码:仿射密码

K=(K1,K2) 加密:EK(p)=(p×K1+K2 ) mod 26=c 解密:DK(c)= ( c-K2 ) ×K1-1 mod 26=p

39 2.2.4替换密码:单表代替密码

UBHXPPRAILAFXKAELUFLULDGAANVCDU M A K RD U K L X C M A R H X P E U C C B U M K I L D I U I R UMVCHMADMRFXMALAOADIXMFAUEDRFX MGUMFAKILDIUIEDRDMUMGUIDIUXMELU FLLAEXPCKMXIOABPRARUMFALAFXPCKM AGAOUMDYUMAILDIUIFXPCKFXMABOXM DMHXMAWPIILACDKHDMKRXMHKADOEDI RXMEALDGAAMKAKWHIPOMUMYILAKDMF UMYMAMIXYXXKELAMILAHLDGARXXBIA MWAAMILADYAMIRXBAGUCDMKUILUMSI LDIULDGABPCBUCCAKMHVOXMURAXBYU GUMYHXPRXMAILUMYPMPRPDCBXOHXPO MXIAWXXSILOAABXOIHURXPOIODUMDMK UBDMFHEARLXPCKWAWDFSUMWDSAORIO AAIBXOKUMMAO

2.2.4替换密码:单表代替密码

另外, 考虑两字母组或三字母组组成的固定序列也 是很有用的。 30 个 最 常 见 的 两 字 母 组 ( 出 现 次 数 递 减 ) : TH,HE,IN,ER,AN,RE,DE,ON,ES,ST,EN,AT,TO,NT,H A,ND,OU,EA,NG,AS,OR,TI,IS,ET,IT,AR,TE,SE,HI 和 OF。 12 个最常见的三字母组是(出现次数递减) : THE,ING,AND,HER,ERE,ENT,THA,NTH,WAS,ETH,FOR 和 DTH。

2.1.4 隐藏技术与密码技术

隐藏

隐藏通信过程中“秘密消息”的存在

性,“秘密消息”对第三方不可见

密码

隐藏通信过程中“秘密消息”的含义,

“秘密消息”对第三方不可懂

2.1.4 隐藏技ห้องสมุดไป่ตู้与密码技术

加密有一个致命的缺点,就是明确地提示攻 击者哪些是重要信息,易引起攻击者的好奇 和注意;而信息隐藏技术隐藏通信事实的存 在; 加密技术被破解的可能性,而且一旦加密文 件经过破解后其内容就完全透明了;隐藏通 信即使被检测,还需要进行消息提取,还原 ,解密; 攻击者可以在破译失败的情况下将信息破坏 ,使得即使是合法的接收者也无法阅读信息 内容;攻击者难以检测到,因此也难以进行 破坏

要求K1和26互素

2.2.3替换密码:仿射密码