无线接入点结合ACS 5.2进行端口认证的配置举例

无线局域网控制器(WLC)EAP认证的配置实例

在此设置中,思科 4400 WLC 和轻量级 AP 通过一个集线器连接。外部 RADIUS 服务器(Cisco Secure ACS)也连接到这个集线器。所有的设备都在同一个子网。无线接入点注册到无线控 制器。您必须配置 WLC 和 AP 采用轻量级扩展身份验证协议(LEAP)验证。无线客户端连接 到 AP 使用 LEAP 认证,以便与 AP 关联。使用 Cisco Secure ACS 进行 RADIUS 验证。

要求 .................................................................................................................................................2 使用的组件 .....................................................................................................................................2 配置.......................................................................................................................................................... 2 网络拓扑图 .....................................................................................................................................3 配置 WLC 的基本操作并注册轻量级接入点到控制器.............................................................3 在 WLC 配置外部 RADIUS 服务器进行 RADIUS 身份验证........................................................4 配置无线局域网参数 ....................................................................................................................6 配置 Cisco Secure ACS 服务器并创建用户数据库来认证无线客户端 ...................................8 配置无线客户端 ..........................................................................................................................12 验证配置 ...............................................................................................................................................14 故障排查 ...............................................................................................................................................16 故障排查要点...............................................................................................................................20 维护 EAP 定时器数值..................................................................................................................20 从 ACS RADIUS 服务器提取文件包进行故障排除...................................................................22

图文】Cisco Secure ACS 5.2使用教程

1、ACS配置ACS的配置难点在部署的时候的配置,部署完毕之后使用起来就比较容易了,只要创建好用户,定义好密码,然后放在对应的组里就可以了,具体操作步骤如下:按照如图1-1所示的方法打开用户添加界面图 1-1用户添加界面打开后如图1-2所示,里面的内容比较复杂,对我们来说最重要的部分是用户名、密码以及用户组,添加用户界面中的项目作用如图1—3:图中标“1”的部分:用户名字段,登录的时候这个就是Username图中标“2”的部分:用户组,之前我们说过ACS的策略权限等的定义都是基于用户组进行的,而细化到对用户的权限控制,就是把用户放入对应的组里图中标“3”的部分:登录密码,登录的时候这个就是password图中标“4”的部分:勾选这个之后用户第一次登录的时候登录的网络设备会提示要修改新的密码(思科的设备经测试有效)图中标“5"的部分:使能密码,也就是我们常说的enable密码,这个密码如果需要使用则需要在设备上开启enable使用AAA服务器做认证(暂未测试)图 1-2图 1-3配置完毕后点击Submit按钮,就可以直接使用这个账号登录所有以这台服务器作为AAA认证服务器并开启了vty线程AAA认证的网络设备了,使用Tacacs+服务的设备还可以根据用户组中定义的授权信息对登录上来的用户做授权。

2、网络设备的配置不同的网络设备配置命令是不一样的,具体的配置需要参考相关设备的配置手册,由于ACS本来就是Cisco的东西,所以Cisco的设备相对来说兼容性是最好的。

2。

1、Cisco设备的配置//AAA服务配置aaa new—model //定义新的AAA实例aaa authentication login MAGIgroup tacacs+ local—case //命名一个名为MAGI的登录认证规则,且如果tacacs+服务不可达,则自动使用本地数据库信息认证aaa authorization exec MAGI grouptacacs+ local //命名一个名为MAGI的特权授权规则,且如果Tacacs+服务不可达,则自动使用本地数据库信息授权tacacs-server host 192。

基于802.1X的mac认证配置文档

基于802.1X 的mac 认证配置文档场景:192.168.1.2:acs 服务器服务器192.168.1.1:交换机:交换机192.168.1.150:接入客户端:接入客户端大致步骤:一、一、 ACS 的安装与配置的安装与配置二、二、 交换机的配置交换机的配置三、三、 客户端的配置客户端的配置一、ACS 的安装与配置第一步:安装jre ,这是acs 必须得环境。

必须得环境。

第二步:安装ACS 4.2。

第三步:创建以接入用户的mac 地址的用户名和密码。

(一定要小写)(一定要小写)第四步:首次运行ACS 后需要设置网络,选择network configura on 选项,再选择AAA CLIENTS菜单下的ADD ENTRY 添加AAA 终端(交换机)第五步:设置AAA 设备名(不能有空格),IP ,共享密钥,认证模式选择RADIUS (IETF )设置好后选择界面下的提交和保存置好后选择界面下的提交和保存第六步:再根据实际情况更改AAA SERVER 与交换机通信的端口(默认1645,1646),本次案例使用1812,1813。

第七步:进入interface configura on,设置radius(IETF),添加允许组设置使用的选项。

进行组设置。

第八步:进行组设置。

,点击提交保存即可!注意:081的值是需要的实际VLAN ID,点击提交保存即可!二、交换机配置Int vlan 1Ip add 192.168.1.1 255.255.255.0No shutInt vlan 300Ip add 192.168.2.200 255.255.255.0No shutSwitch#Conf tSwitch(config)#aaa new-modelSwitch(config)#aaa authen ca on dot1x default group radiusdot1x system-auth-controlaaa authorization network default group radius radius-server host radius-server host 192.168.1.2192.168.1.2 auth-port 1812 acct-port 1813 key auth-port 1812 acct-port 1813 key 123456123456设置要使用的认证服务器IP ,端口,密钥(与认证服务器中终端设置相同) radius-server vsa send authen ca on 按标准参数划分VLAN开启端口认证int interface range giga 0/2 - 10 配置要使用的端口switchport mode accessdox1t port-control autoDot1x mac-auth-bypass 若认证服务器不支持EAP 认证,则不输入EAP (IAS 不支持EAP ) Dot1x timeout tx-period 1 认证超时调整,最小值为1 Dot1x timeout auth-period 1 认证时间调整Spanning-tree portfastNo shutEndwriteSwitch#show dot1x int interface 查看端口认证设置三、客户端配置 1、配置IP 地址,不配置网关;地址,不配置网关;2、不要选择802.1x 认证。

无线AP无线网桥无线中继配置详细说明

5G网桥使用说明一、连线方式如下:1、使用独立电源时:2、使用POE交换机时:二、工作场景:1、无线AP场景(Bridge-AP桥AP模式)此场景为最常用模式,AP不为下级终端分配IP,即DHCP由上级路由器完成,只作为无线网络的发射器,设备地址不是网关地址,需单独设置,默认地址为192.168.62.1,首次使用请用网线连接并将电脑IP设置如192.168.62.12,即和AP 接口地址在同一个网段上,这样才能访问到设备,输入默认密码admin即可进入设备配置页面。

本模式适合无线覆盖、网桥等需求。

此模式当上级路由器或网络不通时将连接不上WiFi信号,原因是设备无法为终端配置IP地址。

2、无线中继场景(Bridge-Repeater桥中继模式)此场景为无线AP场景的网络延伸,此时设备接收其它AP发射出的无线信号放大后再发射出去,以达到不需要布线将网络中继的目的,它只是AP网络的一个延伸,不为。

此模式当上级路由器或网络不通时将连接不上WiFi信号,原因是设备无法为终端配置IP地址。

3、无线终端(Bridge-Station 桥终端模式)此场景将AP作为一个无线终端,它将其它AP发射出的信号接收后转换成有线网络,相当于一个无线网卡,不为终端分配IP地址,IP地址由上级路由器分配。

此模式当上级路由器或网络不通时将连接不上WiFi信号,原因是设备无法为终端配置IP地址。

4、无线路由场景(Router-AP 路由AP模式)此场景为最常用模式,AP作为无线路由器使用,对下级终端分配IP地址,设备地址即为网关地址,默认地址为192.168.62.1,在连接到它的终端上使用网关地址即可管理设备,输入默认密码admin即可进入设备配置页面。

本模式适合无线覆盖等需求、和家用路由器功能一样。

5、无线路由中继场景(Router-Repeater路由中继模式)此场景为无线AP网络延伸,此时设备接收其它AP发射出的无线信号放大后再发射出去,以达到不需要布线将网络中继的目的,同时为连接它的终端分配IP地址。

TP-Link R系列企业级路由器主要功能配置实例说明书

声明Copyright © 2021 普联技术有限公司版权所有,保留所有权利未经普联技术有限公司明确书面许可,任何单位或个人不得擅自仿制、复制、誊抄或转译本手册部分或全部内容,且不得以营利为目的进行任何方式(电子、影印、录制等)的传播。

为普联技术有限公司注册商标。

本手册提及的所有商标,由各自所有人拥有。

本手册所提到的产品规格和资讯仅供参考,如有内容更新,恕不另行通知。

除非有特殊约定,本手册仅作为使用指导,所作陈述均不构成任何形式的担保。

目录第1章前言 (1)1.1 目标读者 (1)1.2 本书约定 (1)1.3 适用机型 (1)第2章基础联网设置 (3)2.1 企业路由器基本设置指南 (3)2.1.1 应用介绍 (3)2.1.2 需求介绍 (3)2.1.3 设置方法 (3)2.1.4 注意事项 (7)2.2 企业路由器IPv6上网配置指导 (8)2.2.1 应用介绍 (8)2.2.2 需求介绍 (8)2.2.3 设置方法 (8)2.2.4 疑问解答 (15)第3章设备管理 (17)3.1 如何在外网远程管理(控制)路由器? (17)3.1.1 应用介绍 (17)3.1.2 需求介绍 (17)3.1.3 设置方法 (17)3.1.4 注意事项 (20)3.1.5 疑问解答 (21)3.2 如何设置自动重启? (22)3.2.1 应用介绍 (22)3.2.2 需求介绍 (22)3.2.3 设置方法 (22)3.2.4 注意事项 (23)第4章负载均衡 (24)4.1 多WAN口路由器负载均衡的设置指南 (24)4.1.1 应用介绍 (24)4.1.2 需求介绍 (24)4.1.3 工作原理 (24)4.1.4 设置方法 (25)第5章路由转发模块 (27)5.1 策略路由设置指南 (27)5.1.1 应用介绍 (27)5.1.2 需求介绍 (27)5.1.3 设置方法 (28)5.1.4 疑问解答 (31)5.2 ISP选路设置指南 (33)5.2.1 应用介绍 (33)5.2.2 需求介绍 (33)5.2.3 设置方法 (34)5.3 静态路由设置指南 (36)5.3.1 应用介绍 (36)5.3.2 需求介绍 (36)5.3.3 设置方法 (37)5.4 线路备份设置指南 (38)5.4.1 应用介绍 (38)5.4.2 需求介绍 (38)5.4.3 设置方法 (38)5.4.4 注意事项 (40)5.5 虚拟服务器设置指南 (41)5.5.1 应用介绍 (41)5.5.2 需求介绍 (41)5.5.3 设置方法 (42)5.5.4 疑问解答 (43)5.6 NAT-DMZ功能设置指南 (44)5.6.1 应用介绍 (44)5.6.2 需求介绍 (44)5.6.3 设置方法 (45)第6章AP和易展管理 (47)6.1 AP管理设置指南 (47)6.1.1 应用介绍 (47)6.1.2 需求介绍 (47)6.1.3 设置方法 (47)6.2 易展AP设置指南 (53)6.2.1 应用介绍 (53)6.2.2 需求介绍 (53)6.2.3 设置方法 (54)6.2.4 注意事项 (58)第7章行为管控 (59)7.1 连接数限制设置指南 (59)7.1.1 应用介绍 (59)7.1.2 需求介绍 (59)7.1.3 设置方法 (59)7.1.4 疑问解答 (60)7.2 访问控制设置指南 (61)7.2.1 应用介绍 (61)7.2.2 需求介绍 (61)7.2.3 设置方法 (61)7.2.4 疑问解答 (67)7.3 应用限制设置指南 (68)7.3.1 应用介绍 (68)7.3.2 需求介绍 (68)7.3.3 设置方法 (68)7.4 网址过滤设置指南 (71)7.4.1 应用介绍 (71)7.4.2 需求介绍 (71)7.4.3 设置方法 (71)7.4.4 疑问解答 (75)7.5 网页安全设置指南 (76)7.5.1 应用介绍 (76)7.5.2 需求介绍 (76)7.5.3 设置方法 (76)第8章安全防护 (78)8.1 ARP防护设置指南 (78)8.1.1 应用介绍 (78)8.1.2 需求介绍 (78)8.1.3 设置方法 (78)8.1.4 疑问解答 (84)8.2 MAC地址过滤设置指南 (86)8.2.1 应用介绍 (86)8.2.2 需求介绍 (86)8.2.3 设置方法 (86)第9章VPN模块 (88)9.1 IPSec VPN设置指南 (88)9.1.1 应用介绍 (88)9.1.2 需求介绍 (88)9.1.3 设置方法 (89)9.2 L2TP VPN设置指南 (96)9.2.1 应用介绍 (96)9.2.2 需求介绍 (96)9.2.3 设置方法 (97)9.3 PPTP VPN设置指南 (105)9.3.1 应用介绍 (105)9.3.2 需求介绍 (105)9.3.3 设置方法 (106)9.4 L2TP VPN代理上网设置指南 (115)9.4.1 应用介绍 (115)9.4.2 需求介绍 (115)9.4.3 设置方法 (115)9.5 PPTP VPN代理上网设置指南 (120)9.5.1 应用介绍 (120)9.5.2 需求介绍 (120)9.5.3 设置方法 (120)第10章认证管理 (125)10.1 一键上网设置指南 (125)10.1.1 应用介绍 (125)10.1.2 需求介绍 (125)10.1.3 设置方法 (126)10.2 短信认证设置指南 (130)10.2.1 应用介绍 (130)10.2.2 需求介绍 (130)10.2.3 设置方法 (131)10.3 Portal认证设置指南—使用内置WEB服务器和内置认证服务器 (136)10.3.1 应用介绍 (136)10.3.2 需求介绍 (136)10.3.3 设置方法 (137)10.4 Portal认证设置指南—使用内置WEB服务器和外部认证服务器 (141)10.4.1 应用介绍 (141)10.4.2 需求介绍 (141)10.4.3 设置方法 (142)10.5 Portal认证设置指南—使用外置WEB服务器和内置认证服务器 (146)10.5.1 应用介绍 (146)10.5.2 需求介绍 (146)10.5.3 设置方法 (147)10.6 Portal认证设置指南—使用外置WEB服务器和外置认证服务器 (150)10.6.1 应用介绍 (150)10.6.2 需求介绍 (150)10.6.3 设置方法 (151)10.7 免认证策略的使用方法 (154)10.7.1 应用介绍 (154)10.7.2 需求介绍 (154)10.7.3 设置方法 (155)10.8 Portal认证中,外部WEB服务器建立规范 (158)10.8.1 应用介绍 (158)10.8.2 流程规范 (159)第11章工业级特性 (163)11.1 如何使用工业级路由器? (163)11.1.1 产品介绍 (163)11.1.2 需求介绍 (163)11.1.3 设置方法 (164)第12章其它功能 (168)12.1 地址组的设置与管理 (168)12.1.1 应用介绍 (168)12.1.2 需求介绍 (168)12.1.3 设置方法 (168)12.1.4 疑问解答 (170)12.2 带宽控制设置指南 (172)12.2.1 应用介绍 (172)12.2.2 需求介绍 (172)12.2.3 设置方法 (172)12.2.4 疑问解答 (175)12.3 PPPOE服务器应用设置指南 (177)12.3.1 应用介绍 (177)12.3.2 需求介绍 (177)12.3.3 设置方法 (178)12.3.4 疑问解答 (181)12.4 网络唤醒功能使用指南 (183)12.4.1 应用介绍 (183)12.4.2 需求介绍 (183)12.4.3 设置方法 (183)12.5 诊断工具使用指南 (186)12.5.1 应用介绍 (186)12.5.2 需求介绍 (186)12.5.3 设置方法 (187)第1章前言本手册旨在帮助您正确使用R系列企业级路由器。

使用EAP-FAST身份验证的Cisco安全服务客户端

(Cisco Airespace)”,此身份验证方法还包括 RADIUS IETF 属性。Note: 如果启用了网络设备 组 (NDG),请先选择适当的 NDG,然后再向其中添加 WLAN 控制器。有关 NDG 的详细信息 ,请参阅 ACS 配置指南。 3. 单击 Submit+ Restart。

配置 ACS 以便查询外部数据库

下面是 EAP-FAST 协议的一些主要功能:

q 使用 Windows 用户名/密码实现单一登录 (SSO) q 可执行登录脚本 q 无需第三方请求方即可实现 Wi-Fi 保护访问 (WPA)(仅限 Windows 2000 和 XP) q 部署简单,无需 PKI 基础架构 q Windows 密码老化(即,支持基于服务器的密码过期) q 与 Cisco Trust Agent 集成,可通过适当的客户端软件实现网络准入控制

使用 EAP-FAST 身份验证的 Cisco 安全服务客户 端

acs5.2测试报告(共7篇)

acs5.2测试报告(共7篇):测试报告acs5 acs510变频器说明书acs是什么病acs电动车篇一:ACS5.4 配置测试过程1. 概述本文档是测试AAA时的配置,采用的认证服务器是ACS5.4,使用的认证协议是Tacacs+。

下表是配置的具体内容:2. 配置过程1、在ACS上添加设备,使用tacacs+2、创建两个用户组3、创建两个用户属于不同组4、在策略元素的设备管理中定义shell profile(使用命令级别授权),本例中定义了授权级别为15级(完全控制)、10级(部分限制操作)、5级(只读操作)的操作。

5、在command set中定义能够使用的命令集,分别创建15级别、10级别、5级别的授权命令集,其中Denyallcommands是缺省的配置。

6、配置接入访问策略缺省情况下存在设备管理和网络接入控制两个预先配置,通常使用设备管理。

凡如下图所示。

定义policy的具体内容,使用ACS本地定义的内部用户组:定义授权参数,为协议和用户组创建授权规则,针对于三个用户组,给予三种不同的权限(用户级别,可使用的命令)。

6、在服务选择规则中调用policy篇二:ACS+AD无线认证-调试报告一、无线控制器调试1、控制器初始化跳过2、接口配置配置虚拟接口用于AP用户进行接入,DHCP由内部交换机分配,AP地址由Managenent进行分配。

如果AP获取不到地址可以手动指定AP地址以及控制器地址。

3、DHCP配置4、SSID分配分配四个SSIDXCKG用于内部域用户直接登录配置如下:XCKG-Guest用于访客,客户使用自己手机开通登录,只能使用4小时,并且只能上互联网配置如下:XCKG-Vendor供合作伙伴使用,使用权限为4小时,同时可以访问任意网络,账户的开通同样使用手机号,配置如下:篇三:ACS5.3配置文档v1.0(个人随笔)ACS 5.3配置文档文档修订记录文档编号:目录第一章ACS5.3介绍 (4)1.1 AAA基本理论 (4)1.1.1 AUTHENTICATION (4)1.1.2 AUTHORIZATION ........................................................ 4 1.1.3 ACCOUNTING . (4)1.2 AAA应用场景............................................................... 5 1.3 AAA两大通讯协议........................................................... 5 1.4 传统 4.X基于组的策略模型................................................... 6 1.5 ACS5.3的最新特性.......................................................... 6 1.6 ACS5.3基于规则的策略模型.................................................. 7 第二章ACS安装................................................................ 8 2.1 平台准备. (8)2.1.1 软件版本.......................................................... 8 2.1.2 虚拟硬件环境要求.. (8)2.2 安装步骤 (8)2.2.1 虚拟环境搭建...................................................... 8 2.2.2 运行虚拟机........................................................ 9 2.2.3 登陆............................................................. 12 2.2.4 LICENSE注册....................................................... 12 第三章ACS基本认证........................................................... 13 3.1 配置主备同步.............................................................. 13 3.1.1 备设备注册....................................................... 13 3.1.2 主设备查看状态 (13)3.2 创建用户、用户组 (14)3.2.1 主设备创建用户组 (14)3.2.2 主设备创建用户 (14)3.3 纳管AAA CLIENTS (14)第四章ACS高级策略应用 (15)4.1 配置网络资源(NDG) (15)4.1.1 编辑网络资源位置 (15)4.1.2 编辑网络设备类型................................................. 15 4.1.3 编辑网络设备所属. (16)4.2 配置策略元素 (16)4.2.1 定义设备FILTER(定义一个设备过滤组以便以后调用).................. 16 4.2.2 定义授权级别..................................................... 17 4.2.3 定义精细化授权 (18)4.3 配置访问策略 (18)4.3.1 编辑默认的设备管理策略 (18)4.3.2 自定义设备管理策略................................................ 21 第五章AAA审计............................................................... 22 5.1 选择LOG数据存储位置. (22)5.2 查看监控报表.............................................................. 22 第六章ACS主备切换测试....................................................... 24 6.1 实验拓扑.................................................................. 24 6.2 实验步骤.................................................................. 24 6.3 实验结果 (26)第一章ACS5.3介绍1.1 AAA基本理论1.1.1 Authentication知道什么? 密码? 用户名和密码拥有什么? 银行卡?数字证书你是谁?指纹1.1.2 Authorization授权用户能够使用的命令? 授权用户访问的资源?授权用户获得的信息1.1.3 Accounting什么人? 什么时间? 做了什么事情1.2 AAA应用场景1.3 AAA两大通讯协议Radius vs Tacacs+ 区别篇四:ACS 5.2+AD+Machine&User Auth802.1x –ACS 5.2结合Active Directory进行Machine&User认证配置目录一、测试环境 (1)1. 拓扑.................................................................................................... .. (1)2. 准备.................................................................................................... .. (1)二、配置ACS 5.2 (2)1. 配置ACS与Active Directory结合 (2)2. 创建ACS Group ............................................................................................... .. (4)3. 创建用于802.1x认证的Authorization Profiles (4)4. 创建Access Service (5)三、Windows客户端配置PEAP (10)1. Windows 2000 & Windows XP (SP1,SP2) (10)2. Windows Vista & Windows XP (SP3) (11)3. Windows 7 ....................................................................................................... (13)一、测试环境1. 拓扑2. 准备a. ACS的name-server设置为域控制器的IP。

cwmp acs连接方法

cwmp acs连接方法CWMP(CPE WAN Management Protocol)是一种用于设备管理的协议,它允许ACS (Auto Configuration Server)通过互联网对CPE(Customer Premises Equipment)进行远程管理。

在本文中,我们将探讨使用CWMP协议连接ACS的方法,并提供一步一步的指导。

第一步:准备工作在开始配置CWMP ACS连接之前,您需要准备以下内容:1. ACS服务器:您需要拥有一个可用的ACS服务器,可以是通用的TR069 ACS 软件或专用的设备管理平台。

2. CPE设备:您需要具备要连接的CPE设备,例如路由器、调制解调器或其他网络设备。

3. 互联网连接:确保您的ACS服务器和CPE设备都具有可靠的互联网连接。

第二步:配置ACS服务器在设置CWMP ACS连接之前,您需要在ACS服务器上进行一些配置。

具体步骤如下:1. 安装ACS软件:如果您使用的是通用的TR069 ACS软件,您需要按照软件提供的指南进行安装和配置。

2. 创建ACS用户:在ACS服务器上创建一个用于连接CPE设备的ACS用户。

确保为该用户提供必要的权限以进行设备管理。

3. 配置ACS参数:在ACS服务器上配置TR069或CWMP参数,例如ACS URL、认证凭证和端口号。

确保这些参数与即将连接的CPE设备保持一致。

第三步:配置CPE设备一旦您完成了ACS服务器的配置,接下来是配置CPE设备以连接到ACS服务器。

以下是一般的步骤:1. 登录设备:通过浏览器或其他方式登录CPE设备的管理界面。

2. 找到ACS连接设置:在设备管理界面中,找到相关的CWMP或TR069设置。

通常可以在“远程管理”或“设备管理”选项中找到。

3. 配置ACS参数:将ACS服务器的URL、认证凭证和端口号等参数填入CPE设备的CWMP或TR069设置中。

4. 启用远程管理:确保启用了设备的远程管理功能。

ACS5.6客户端和服务器完整配置和解析

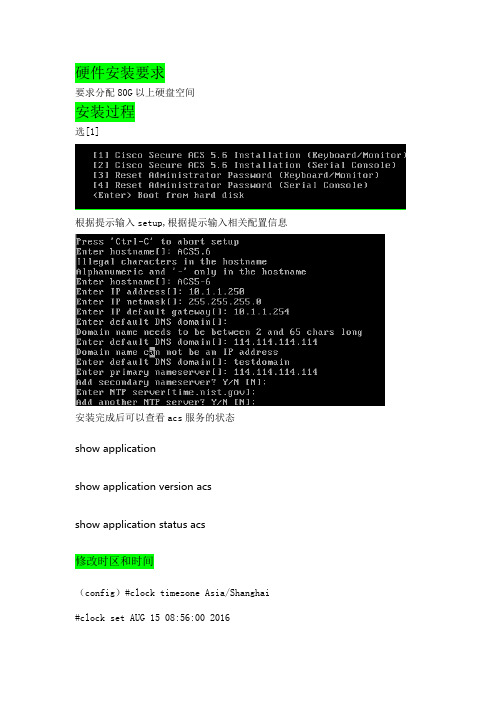

硬件安装要求要求分配80G以上硬盘空间安装过程选[1]根据提示输入setup,根据提示输入相关配置信息安装完成后可以查看acs服务的状态show applicationshow application version acsshow application status acs修改时区和时间(config)#clock timezone Asia/Shanghai#clock set AUG 15 08:56:00 2016Licensehttps://ip地址默认web账号 acsadmin/default进入web页面会提示上传lic文件,点浏览,选择上传acs5.6_base成功进入管理页面后,选择“System Administration”、“Configuration”、“Licensing”、“Feature Options”,上传acs5.6_featureACS配置逻辑:根据收到的请求的认证类型(radius还是tacacs),由ServicesSelectionRules 的设置交给指定的AccessServices处理。

由Identity指定的用户数据库(内部/外部)和请求中的用户名比对,根据用户和设备的分类交给指定的Shell Profile和command set授权应和认证配合使用,假设对vty启用本地认证和aaa授权,则无法telnet,提示授权失败。

浏览器IE11不能查看报告,火狐配置“接入策略”不能保存,建议结合使用1.设备分组网络结构默认将网络设备即AAA client分为2个网络设备组,分别为Location 位置、Device Type设备类型。

根据需求依次点击NetworkResources >Network Device Group> Create 在根组下创建子组,更明细的划分网络设备所在组。

2.用户组依次点击Users and Identity Stores > Identity Groups > Create新增用户组。

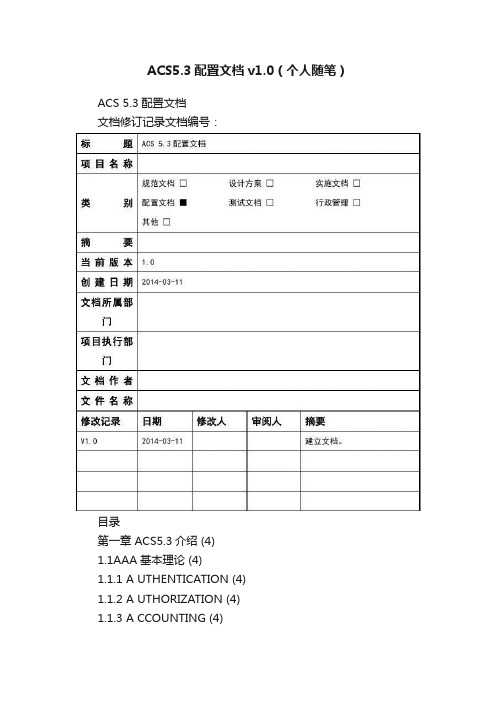

ACS5.3配置文档v1.0(个人随笔)

ACS5.3配置文档v1.0(个人随笔)ACS 5.3配置文档文档修订记录文档编号:目录第一章 ACS5.3介绍 (4)1.1AAA基本理论 (4)1.1.1 A UTHENTICATION (4)1.1.2 A UTHORIZATION (4)1.1.3 A CCOUNTING (4)1.2AAA应用场景 (5)1.3AAA两大通讯协议 (5)1.4传统4.X基于组的策略模型 (6)1.5ACS5.3的最新特性 (6)1.6ACS5.3基于规则的策略模型 (7)第二章 ACS安装 (8)2.1平台准备 (8)2.1.1 软件版本 (8)2.1.2 虚拟硬件环境要求 (8)2.2安装步骤 (8)2.2.1 虚拟环境搭建 (8)2.2.2 运行虚拟机 (9)2.2.3 登陆 (12)2.2.4 L ICENSE注册 (12)第三章 ACS基本认证 (13)3.1配置主备同步 (13)3.1.1 备设备注册 (13)3.1.2 主设备查看状态 (13)3.2创建用户、用户组 (14)3.2.1 主设备创建用户组 (14)3.2.2 主设备创建用户 (14)3.3纳管AAA CLIENTS (14)第四章 ACS高级策略应用 (15)4.1配置网络资源(NDG) (15)4.1.1 编辑网络资源位置 (15)4.1.2 编辑网络设备类型 (15)4.1.3 编辑网络设备所属 (16)4.2配置策略元素 (16)4.2.1 定义设备FILTER(定义一个设备过滤组以便以后调用) (16) 4.2.2 定义授权级别 (17)4.2.3 定义精细化授权 (18)4.3配置访问策略 (18)4.3.1 编辑默认的设备管理策略 (18) 4.3.2 自定义设备管理策略 (21)第五章 AAA审计 (22)5.1选择LOG数据存储位置 (22) 5.2查看监控报表 (22)第六章 ACS主备切换测试 (24) 6.1实验拓扑 (24)6.2实验步骤 (24)6.3实验结果 (26)第一章 ACS5.3介绍1.1AAA基本理论1.1.1 Authentication知道什么密码用户名和密码拥有什么银行卡数字证书你是谁指纹1.1.2 Authorization授权用户能够使用的命令授权用户访问的资源授权用户获得的信息1.1.3 Accounting什么人什么时间做了什么事情1.2AAA应用场景1.3AAA两大通讯协议Radius vs Tacacs+ 区别1.5ACS5.3的最新特性例如上图:同一个用户访问时间和访问场景的不同给予不同的授权结果。

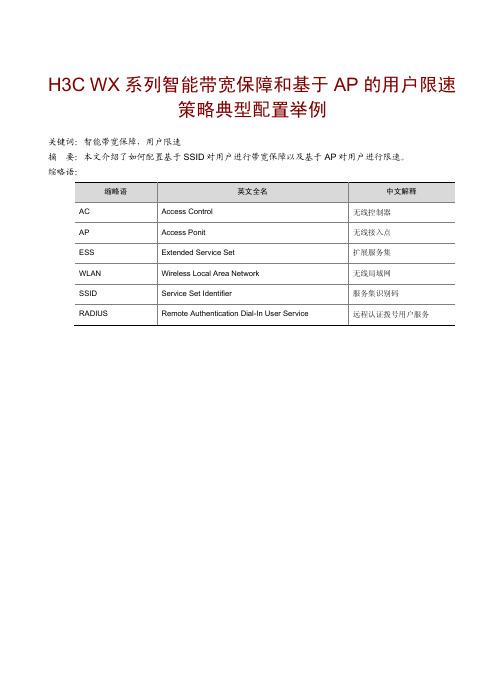

H3C WX系列AC_Fit AP典型配置案例集-6W107-H3C WX系列 智能带宽保障和基于AP的用户限速策略典型配置举例

H3C WX系列智能带宽保障和基于AP的用户限速策略典型配置举例关键词:智能带宽保障,用户限速摘要:本文介绍了如何配置基于SSID对用户进行带宽保障以及基于AP对用户进行限速。

缩略语:缩略语英文全名中文解释Control 无线控制器AC AccessPonit 无线接入点AP AccessESS Extended Service Set 扩展服务集WLAN Wireless Local Area Network 无线局域网SSID Service Set Identifier 服务集识别码RADIUS Remote Authentication Dial-In User Service 远程认证拨号用户服务目录1 特性简介 (1)1.1 特性介绍 (1)1.2 特性优点 (1)2 应用场合 (1)3 注意事项 (1)4 配置举例 (2)4.1 组网需求 (2)4.2 配置思路 (2)4.3 使用版本 (3)4.4 配置步骤 (3)4.4.1 智能带宽保障 (3)4.4.2 基于AP的用户限速 (9)5 相关资料 (10)5.1 相关协议和标准 (10)5.2 其它相关资料 (10)1 特性简介1.1 特性介绍(1) 智能带宽保障在实际应用中,网络中的流量不会一直处于某个稳定的状态。

同一信道中,当某一个SSID的流量非常大时,会挤占其他SSID的可用带宽。

如果采取简单地对某个SSID的报文进行限速,在总体流量较小时,又会导致闲置带宽被浪费。

在这种情况下,可以开启智能带宽保障功能,即,在流量未拥塞时,确保所有SSID的报文都可以自由通过;在流量拥塞时,确保每个SSID可以保证各自配置的保障带宽。

通过这种方式,既确保了网络带宽的充分利用,又兼顾了不同无线服务之间带宽占用的公平原则。

(2) 基于AP的用户限速目前我司已支持基于SSID的用户限速功能,而运营商的组网中,SSID都是统一的。

因此产生了基于AP进行限速的需求,其他规格及用户接口形式应与基于SSID的限速功能保持一致。

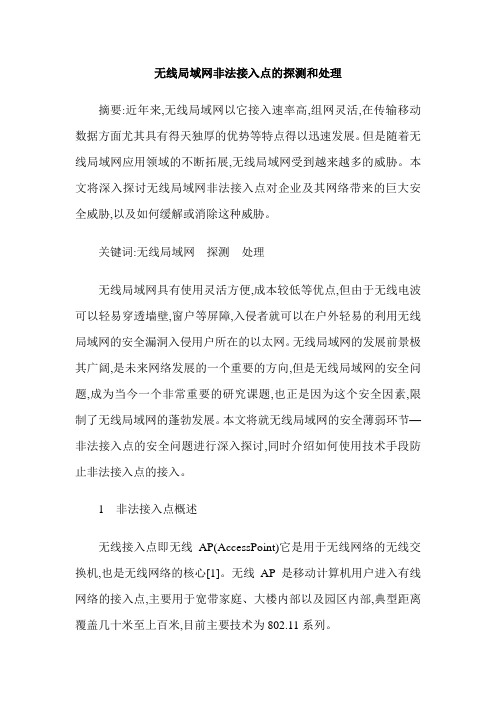

无线局域网非法接入点的探测和处理

无线局域网非法接入点的探测和处理摘要:近年来,无线局域网以它接入速率高,组网灵活,在传输移动数据方面尤其具有得天独厚的优势等特点得以迅速发展。

但是随着无线局域网应用领域的不断拓展,无线局域网受到越来越多的威胁。

本文将深入探讨无线局域网非法接入点对企业及其网络带来的巨大安全威胁,以及如何缓解或消除这种威胁。

关键词:无线局域网探测处理无线局域网具有使用灵活方便,成本较低等优点,但由于无线电波可以轻易穿透墙壁,窗户等屏障,入侵者就可以在户外轻易的利用无线局域网的安全漏洞入侵用户所在的以太网。

无线局域网的发展前景极其广阔,是未来网络发展的一个重要的方向,但是无线局域网的安全问题,成为当今一个非常重要的研究课题,也正是因为这个安全因素,限制了无线局域网的蓬勃发展。

本文将就无线局域网的安全薄弱环节—非法接入点的安全问题进行深入探讨,同时介绍如何使用技术手段防止非法接入点的接入。

1 非法接入点概述无线接入点即无线AP(AccessPoint)它是用于无线网络的无线交换机,也是无线网络的核心[1]。

无线AP是移动计算机用户进入有线网络的接入点,主要用于宽带家庭、大楼内部以及园区内部,典型距离覆盖几十米至上百米,目前主要技术为802.11系列。

1.1 非法接入点带来的问题非法接入点指的是未经许可而被安装的接入点。

它可能会给安全敏感的企业网络造成一个后门,从而对企业的信息安全带来极大威胁。

攻击者可以通过后门对一个受保护的网络进行访问,从而绕开“前门”的所有安全措施。

无线信号是在空气中进行传播的,因此在大多数情况下没有传输屏障。

它们可以穿过墙壁和屏障,到达公司建筑外很远的地方。

这些无线信号既可能来自非法接入点又可能来自合法接入点。

它们代表的敏感数据或机密信息既可能来自企业内部,也可能来自员工在企业外部使用的移动设备,若入侵者能够连接企业内部的局域网,则将会对企业以太网的安全性造成威胁,若是用户连接了入侵者所设置的非法接入点,则可能造成对用户本身的机密信息丢失。

使用ACS配置TACACS+

使用ACS配置TACACS+注意:1、需要安装在Server版本上,最好是在域的环境下2、需要安装JAVA虚拟机根据上面的拓扑设置网络环境,并安装ACS4.0一、设置ACS管理员帐号1、点击ACS界面左边的Administration control 按钮,然后点击Administrator control界面中的Add Administrator。

2、点击Add administrator 后出现此账户的诸多选项,逐一填写后点击Submit。

3、设置了管理员后就可以通过web界面登录到ACS服务器对ACS进行配置。

二、ACS网络设置(添加Tacacs+ 客户端)1、点击ACS界面的Network Configuration按钮,出现网络配置界面,然后点击Add Entry。

2、设添加Tacacs+客户端,添加客户端名称和IP地址及KEY(ACS中必须指定Tacacs+客户端的IP地址),选择认证方式。

Tacacs+设置3、点击ACS界面左边Interface configuration 按钮,选择TACACS+ (Cisco IOS)。

4、根据个人具体应用,在Tacacs+相关项目中打勾(如果没有将tacacs+相关项目选中,则在用户组/用户属性中将不会出现tacacs+相关项目)。

三、添加用户组1、在ACS 界面左边点击Group Setup在下拉列表中选取某个组,给这个组重命名,接着选择Edit setting 进入组的属性配置 在组的enable option 中的Max privilege for any AAA Client 设置组的级别四、添加用户1、在ACS界面的左边点击user setup 按钮在user方框中填写用户名,然后点击ADD/Edit2、在出现的用户属性中逐一填写,选择用户属于哪个用户组,选择用户属于的级别(可以定义单个用户级别,也可以和所属的用户组级别一样)。

设置用户的enable 密码。

ACS+胖AP+Radius认证总结

ACS+胖AP+Radius认证总结本次项目用户要求胖AP结合ACS做Radius认证,认证数据库结合微软域用户的username 和password。

客户端认证方式为802.11X,EAP类型为PEAP或LEAP。

整个过程分成三部分:1 AP的配置2 ACS服务器的安装和配置3 客户端的配置一 AP的配置配置AP可分为AP支持多个Vlan和只做一个vlan接入点使用。

这里只介绍作为一个Vlan 接入点使用。

1 将Vlan初始化后,接在网络中,通过console线,登陆到设备,enable密码为Cisco(区分大小写),——》进入全局配置模式——》进入端口BVI端口,interface BVI 1——》输入ip地址。

退出端口模式,配置缺省网关 Ip default-gateway X.X.X.X。

然后启用http服务(默认是开启的)。

2 通过网络上一台主机,进行ping测试,确认可以和AP通讯。

通讯成功,在浏览器输入:http://ip-address登陆AP的网页管理,密码为Cisco,用户名可以不输入。

打开登陆页面。

选择左侧第三项 EXPRESS SECURITY ,创建ssid,并且应用。

(注意选择广播,这样可以通过扫描无线找到无线网络)3 选择SECURITY ,选择Encryption Manager,配置wep加密。

4选择SECURITY ,选择server Manager,配置Radius认证服务器,配置ip地址,以及AP 和Radius服务器之间的确认密码,并且设置为默认。

5 选择SSIDManager,配置SSID。

二 ACS服务器安装:安装过程简单,在安装了win2003的机器上,只要按照ACS安装盘提示,一直下一步就可以安装完成。

1 安装完成后打开ACS配置页面,选择左侧的user setup选项创建本地用户,做测试使用。

点击 Add/edit 配置密码,并点击地下的submit2 点击 network configuration 创建Radius认证客户端,将AP作为Radius认证客户端,输入AP的ip地址,以及AP和Radius认证服务器之间的密码。

H3CWX系列AC下两个FITAP桥接配置指导

案H3C WX系列AC下两个FIT AP桥接配置指导关键词:作者:杰2012年6月1日发布•2推荐,601浏览•10收藏,我的收藏功能需求H3C WX系列AC下两个FIT AP桥接配置一、组网需求无线控制器(AC)、无线接入点(FIT AP)、无线笔记本二、组网图本次配置举例中使用AC为WX3010,FIT AP为WA2210-AG/WA2220-AG,AC作为DHCP 服务器,AP在AC上自动获取IP地址(192.168.1.0),并在AC上注册成功;笔记终端通过5GHz接入无线服务,在AC上获取IP地址(192.168.2.0),并通过AC转发外网数据。

三、特性介绍无线网桥是无线射频技术和传统的有线网桥技术相结合的产物,无线网桥可以无缝地将相隔较远距离的局域网络连接在一起,创建统一的企业或小型城域网络系统,在最简单的网络构架中,网桥的以太网端口连接到局域网中的某个接入层的交换机上,信号发射端口则通过电缆和天线相连接;通过这样的方式实现现有网络系统的扩展。

其优势和特点就是省去了有线的架设难度,可以简单的将有线网络或者无线网络孤岛连接到一个现有的网络中,或者将几个有线或者无线网络的孤岛一个局域网络。

并且在两点之间提供数据传输,具备基本功能:链路的建立:通过在对等体之间交换消息来建立连接链路的安全:提供PSK+CCMP的无线安全连接AC + FIT AP建立桥接组网中,近端AP 2通过有线与AC 通信,远端AP 1是通过默认的桥接与AP 2建立桥接连接(该桥接可以维持2分钟,2分钟之后将断开连接),AP 1通过默认的桥接链路到AC注册,并下载新的桥接配置,然后使用新的桥接配置建立桥接关系。

AP 1上通过无线接入的终端数据报文,使用桥接链路将数据报文上传到AC,由AC统一转发;如果数据报文从AP的以太网口传送过来,那数据报文通过桥接链路传送到AP 2之后,AP 2二层转发数据。

四、主要配置步骤1.开启端口安全[AC]port-security enable2.使能MKD服务绑定,为Mesh Profile使能MKD服务[AC]mkd-service enable mesh-profile13.配置桥接接口[AC]int wlan-mesh 1[AC-WLAN-MESH1] port link-type trunk[AC-WLAN-MESH1] port trunk permit vlan all[AC-WLAN-MESH1]port-security port-mode psk[AC-WLAN-MESH1] port-security tx-key-type 11key[AC-WLAN-MESH1]port-security preshared-keypass-phrase mesh12344.配置桥接mesh-profile[AC]wlan mesh-profile1[AC-wlan-mshp-1]mesh-id mesh1[AC-wlan-mshp-1]bind WLAN-MESH 1[AC-wlan-mshp-1]mesh-profile enable5.配置无线服务[AC]wlan ser 1 clear[AC-wlan-st-1]wlan service-template 1 clear[AC-wlan-st-1]ssid H3C-WLAN[AC-wlan-st-1]bind WLAN-ESS 0[AC-wlan-st-1]service-template enable6.配置AP模板[AC]wlan ap 1 model WA2220-AG id 1[AC-wlan-ap-1]serial-id 000F-E2F2-0340[AC-wlan-ap-1]radio 1[AC-wlan-ap-1-radio-1]service-template 1[AC-wlan-ap-1-radio-1] radio enable[AC-wlan-ap-1-radio-1]quit[AC-wlan-ap-1]radio 2[AC-wlan-ap-1-radio-2]channel 11[AC-wlan-ap-1-radio-2]mesh-profile 1[AC-wlan-ap-1-radio-2]mesh peer-mac-address0023-892f-42a0[AC-wlan-ap-1-radio-2]radio enable[AC]wlan ap 2 model WA2210-AG id 2[AC-wlan-ap-2] serial-id 0023-892F-42A0[AC-wlan-ap-2] portal-service enable[AC-wlan-ap-2]radio 1[AC-wlan-ap-2-radio-1]channel 11[AC-wlan-ap-2-radio-1]mesh-profile 1[AC-wlan-ap-2-radio-1]mesh peer-mac-address0023-892f-42a0[AC-wlan-ap-2-radio-1]radio enableAP 1为远端AP,AP 2 为近端AP。

无线AP的配置

胖AP的简单配置无线接入点(AP)在无线网络中充当用户的中心通信点,可以连接有线和无线网络。

使用Web浏览器和命令行接口(CLI)都可以完成配置。

一般来说,AP可以配置两个接口以太网接口和无线端口。

a:配置方式1:控制台端口(需要翻转线)2:Telnet(远程登录)3:Web浏览器(这是最简单的配置方法,只需要在图形界面(GUI)上就可以操作)b:配置过程1:图形界面(GUI)根据IOS的不同,一般有两种基本的GUI界面。

GUI配置简单这里就不说明了。

2:通过Telnet在MS-Dos中输入 Telnet ip-address3:使用CLI(命令行)配置是本文的重点。

下面我将详细给大家说明。

首先连接物理线缆,打开超级终端(在系统“开始”菜单中的“通讯”中)。

超级终端的配置参数如下:* 每秒比特数:9600;*数据位:8;*奇偶效验:无;*停止位:1;*流控:Xon/Xoff或者无;进入命令行的界面如下:User Access VerificationUsername: CiscoPassword:Ap>showversion //可以查看当前版本信息一:设置系统名Ap>enableAp#config tAp(config)#hostname myap //设置系统名,默认是ap二:为BVI分配IP地址当AP连接到有线网络的时候,会自动创建一个BVI(网桥虚拟接口)连接到网络,允许所有端口都聚合在一个IP地址下。

[说明一下我们只能在BVI接口上配置AP的IP地址,不能在其他接口]Ap#config tAp(config)#interface bvi1 //进入BVI接口配置模式Ap(config-if)#ip address address mask //第二个address为你分配的ip地址mask为掩码三:察看网络映射Ap(config)#dot11 network-map 30 //要建立无线网络映射Ap#show dot11 network-map //显示无线网络映射Ap#show dot11 adjacent-ap //显示一个与某个AP邻连的AP列表下面给大家一个示范:Ap(config-if)#ip address 10.0.0.1 255.255.255.0Ap(config-if)#ip address dhcp ?Client-id Specify client-id to useHostname Specify value for hostname optionAp(config-if)#ip address dhcp关于启用和禁用接口的命令:shutdown 禁用 no shutdown 启用四:配置SSIDSSID(服务集标示符)一个唯一的标识符,允许客户端识别出一个接入点(AP)Ap(config)#int dot11radio 0Ap(config-if)#ssid myAPAp(config-if-ssid)#authentication open //设置认证类型五:监控AP状态Ap#show interface dot11radio 加上相应接口号六:配置一些相应的服务1:Telnet/SSHAp(config)#line vty 0 4Ap(config-line)#login localAp(config-line)#endAp#show run!line con 0line vty 0 4login localline vty 5 15login!end2:热备份备用设备位于它监控的AP附近,并且它的配置与被监控的设备相同。

wlc_web认证

2. 点击Apply。 出现一个新的WLAN > Edit窗口,如图4所示。 图4

3. 钩选WLAN的状态栏,激活该WLAN。在接口栏,选择先前创建的VLAN接口。在 本例中,接口的名字是vlan90。 注意: 其他参数不做修改,都是初始设置。

4. 点击Security栏。出现图5。 图5

通过以下步骤,完成Web认证配置: a) 点击Layer 2栏,选择None。 注意: 当某个WLAN的二层安全策略使用802.1x or WPA/WPA2时,你的三层安全策 略不可以配置成web passthrough。关于控制器上二层和三层安全策略的兼容问题, 参见Wireless LAN Controller Layer 2 Layer 3 Security Compatibility Matrix一文。 b) 点击Layer 3 栏。如图5所示,钩选Web Policy框,选择Authentication 选项 c) 点击Apply,保存配置。 d) 这个时候你回到了WLAN概要页面。确认你的Web认证选项在SSID Guest下已

7. 点击Apply,保存用户配置。 图 9 给出了例子: 图9

RADIUS 服务器的 Web 认证 本文使用安装在Windows2003服务器上的ACS作为RADIUS服务器。你可以使用你网络 中部属的可用的RADIUS服务器。 注意: ACS可以在Windows NT或者Windows 2000服务器上安装。关于在思科网站下载 ACS,通过Software Center (Downloads) − Cisco Secure Software (限注册用户使用) 。你 需要一个思科网站的帐号去下载软件。 当Web认证是通过RADIUS服务器的时候,第一个认证的询问是发给WLC本地的。如果 WLC没有回答,第二个询问发到RADIUS服务器。ACS建立部分介绍了如何配置ACS。 你需要有DNS和RADIUS服务器。

同一个SSID,实现多个动态VLAN的分配

XX公司无线工程实施手册目录第一章:工程概述 (3)1工程介绍 (3)2 设计方案及实现目标 (3)第二章:无线工程项目实施 (4)2.1步骤一:项目实施准备工作 (5)2.2步骤二: 现场勘查 (5)2.3步骤三: 工程实施协调会 (5)2.4步骤四:设备连接 (5)第三章:配置文档 (7)3.1 控制器C4402配置 (7)3.1.1 注册AP到控制器 (7)3.1.2配置AP (9)3.1.3 配置RADUIS服务器 (11)3.1.4增加WLAN (12)3.2ACS配置 (15)3.2.1初次使用ACS (15)3.2.2创建一个用户 (15)3.2.3定义AAA客户端 (17)3.2.4安装证书,选择认证类型 (18)3.3实现一个SSID接入多个动态VLAN网段 (20)3.4客户端配置 (30)第一章:工程概述1工程介绍XX公司(以下简称XX电子公司)是世界上最大的显示器生产企业地处福清市,新厂区办公楼为5层。

XX电子公司无线网络需求是在整座办公楼内做无线信号覆盖,办公楼层和会议室楼层,外来客户可以实现无线移动办公。

XX电子公司无线局域网本期工程无线网络信号需要覆盖区域总共五楼。

无线用户需要在上述区域的任何地方上网且用户可以在新厂区办公楼内无缝漫游。

2 设计方案及实现目标根据XX电子公司大楼的信息点部署,物理分布和实际网络结构特点,此次工程实施选用集中无线网络解决方案,整体划一,系统管理,准确定位,高效运营,全面满足XX电子公司无线网络的业务需求。

网络拓扑图如下在中心机房放置思科无线综合控制器AIR-WLC4402-50-K9,通过光口与核心交换机6506相连。

AP布置在各楼层,通过楼层交换机连接到核心交换机上。

由于工程使用“瘦”AP1020,因此在核心交换机上设置DHCP,以将AP注册到控制器C4402上。

将ACS 和WCS连入服务器网段。

第二章:无线工程项目实施2.1步骤一:项目实施准备工作●准备好设备所需的电源及空间,无线控制器C4402有两路电源到机柜,机柜应配备足够的接线排。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

注:保存配置后,即使无线控制器和无线接入点重启,这些用户凭据仍然保留。只有无线接 入点加入了一个新的无线控制器后该凭据才会改变。

如果无线接入点还没有加入无线控制器,你必须连接到无线接入点的控制台端口来设置凭据。 在启用模式使用下面 CLI 命令:

!--- gig0/11 is the port number on which the AP is connected.

switch(config-if)dot1x pae authenticator

o VLAN 253: 192.168.153.x/2。网关:192.168.153.1 o VLAN 75: 192.168.75.x/24。网关:192.168.75.1

假设条件

* 交换机配置了所有三层的 VLAN。 * DHCP 服务器配置了一个 DHCP 的 IP 地址范围范围。 * 第 3 层连接在网络中的所有设备之间存在。 * 无线接入点已经加入到无线控制器。 * 每个 VLAN 为 24 位掩码。 * ACS 5.2 安装了一个自签名的证书。

要求 ............................................................................................................................2 组件使用 ....................................................................................................................2 背景资料 .............................................................................................................. 2 配置 ..................................................................................................................... 3 网络图 ........................................................................................................................3 假设条件 ....................................................................................................................4 配置步骤 .............................................................................................................. 5 配置无线接入点 ........................................................................................................5 配置交换机 ................................................................................................................7 配置 RADIUS 服务器..................................................................................................8

配置网络资源......................................................................................................... 9 配置用户............................................................................................................... 12 定义策略元素....................................................................................................... 14 应用访问策略....................................................................................................... 14 验证 ....................................................................................................................18 故障排查 .............................................................................................................21

组件使用

本文档中的信息基于下列软件和硬件版本: * 思科 5508 无线控制器,软件版本 7.0.220.0 * 思科 3502 系列无线接入点 * 思科 Secure ACS 5.2 版本 * 思科 3560 系列交换机 本文档中的资料是从一个特定实验室环境中的设备上生成的。本文档中使用的所有设备以缺 省(默认)配置开始配置。如果您的网络是正在使用的生产系统,请确保您了解所有命令带 来的潜在影响。

配置交换机

交换机作为无线接入点的验证设备通过 RADIUS 服务器验证轻型无线接入点。如果交换机的 软件不兼容,请先升级交换机。在交换机 CLI 命令行界面,输入以下命令在交换机端口上启 用 802.1x 身份验证:

switch#configure terminal switch(config)#dot1x system-auth-control switch(config)#aaa new-model

配置步骤

配置分为三大步骤: 1. 配置无线接入点。 2. 配置交换机。 3. 配置 RADIUS 服务器。

配置无线接入点

假设无线接入点已经通过 DHCP 选项 43、DNS 或静态配置无线控制器的管理接口 IP 地址加 入了无线控制器。 完成下列步骤: 1. 进入 Wireless > Access Points > All Aps 以便验证无线接入点加入并注册到无线控制器上。

背景资料

思科的轻型无线接入点在工厂进行设备制造时就安装了通过私钥签名的 X.509 证书。在加入 无线控制器过程中,轻型无线接入点使用此证书与无线控制器进行验证。本文介绍另一种方

法来验证轻型无线接入点。随着无线控制器 5.1 版本软件的推出,您可以配置思科 Aironet 无线接入点和思科交换机之间采用 802.1x 认证。无线接入点作为 802.1x 请求者被交换机到 RADIUS 服务器(ACS)进行匿名 PAC 配置的 EAP-FAST 认证。一旦交换机端口配置为 802.1x 认证,交换机不允许 802.1x 流量以外的任何数据流量通过端口传递,直到端口连接的设备 验证成功为止。无线接入点可以在加入无线控制器之前或之后被验证,后一种情况下,我们 在无线接入点加入无线控制器后在交换机上配置 802.1x。

LAP#lwapp ap dot1x username <username> password <password> 或 LAP#capwap ap dot1x username <username> password <password>

注意:此命令仅适用于运行恢复映像的无线接入点,。

无线接入点默认的用户名和密码为 cisco 和 Cisco。

无线接入点结合 ACS 5.2 进行端口认证的配置举例

简介 ..................................................................................................................... 2 先决条件 .............................................................................................................. 2

!--- Configures the RADIUS server with shared secret and enables switch to send !--- 802.1x information to the RADIUS server for authentication.

switch(config)#ip radius source-interface vlan 253

!--- We are sourcing RADIUS packets from VLAN 253 with NAS IP: 192.168.153.10.

switch(config)interface gigabitEthernet 0/11 switch(config-if)switchport mode access switch(config-if)switchport access vlan 253 switch(config-if)mls qos trust dscp switch(config-if)spanning-tree portfast