(完整word版)系统安全设计

完整word版旅馆业治安管理信息系统(20页)

完整Word版旅馆业治安管理信息系统(20页)随着我国旅游业的快速发展,旅馆业作为旅游业的重要组成部分,其安全管理工作也日益受到重视。

为了提高旅馆业治安管理水平,确保旅客的人身和财产安全,我们开发了一套完整的Word版旅馆业治安管理信息系统。

本系统涵盖了旅馆业治安管理的各个方面,包括旅客入住管理、客房管理、安全管理、人员管理、信息统计等,旨在为旅馆业提供全面、高效、便捷的治安管理服务。

一、旅客入住管理旅客入住管理是旅馆业治安管理的基础工作,本系统提供了完善的旅客入住管理功能。

旅客入住时,只需在系统中录入旅客的基本信息,系统会自动旅客入住登记表,并保存旅客的入住信息。

同时,系统还提供了旅客退房管理功能,旅客退房时,只需在系统中录入退房信息,系统会自动旅客退房登记表,并更新旅客的入住信息。

二、客房管理客房管理是旅馆业治安管理的重要环节,本系统提供了全面的客房管理功能。

系统可以对客房进行分类管理,包括客房类型、客房状态、客房价格等。

同时,系统还提供了客房预订管理功能,旅客可以通过系统预订客房,系统会自动预订信息,并更新客房状态。

系统还提供了客房维修管理功能,旅馆工作人员可以通过系统提交客房维修申请,系统会自动维修申请单,并更新客房状态。

三、安全管理安全管理是旅馆业治安管理的核心工作,本系统提供了全面的安全管理功能。

系统可以对旅馆的安全设施进行管理,包括消防设施、监控设施、报警设施等。

同时,系统还提供了安全事件管理功能,旅馆工作人员可以通过系统提交安全事件报告,系统会自动安全事件报告单,并更新安全事件信息。

系统还提供了安全培训管理功能,旅馆工作人员可以通过系统进行安全培训,系统会自动培训记录,并更新培训信息。

四、人员管理人员管理是旅馆业治安管理的关键工作,本系统提供了全面的人员管理功能。

系统可以对旅馆的工作人员进行管理,包括员工信息、员工职责、员工考勤等。

同时,系统还提供了员工培训管理功能,旅馆工作人员可以通过系统进行员工培训,系统会自动培训记录,并更新培训信息。

(完整word版)信息系统安全等级保护测评报告

(完整word版)信息系统安全等级保护测评报告报告编号:(—16-1303-01)信息系统安全等级测评报告说明:一、每个备案信息系统单独出具测评报告.二、测评报告编号为四组数据.各组含义和编码规则如下:第一组为信息系统备案表编号,由2段16位数字组成,可以从公+安机关颁发的信息系统备案证明(或备案回执)上获得。

第1段即备案证明编号的前11位(前6位为受理备案公安机关代码,后5位为受理备案的公安机关给出的备案单位的顺序编号);第2段即备案证明编号的后5位(系统编号).第二组为年份,由2位数字组成.例如09代表2009年。

第三组为测评机构代码,由四位数字组成.前两位为省级行政区划数字代码的前两位或行业主管部门编号:00为公安部,11为北京,12为天津,13为河北,14为山西,15为内蒙古,21为辽宁,22为吉林,23为黑龙江,31为上海,32为江苏,33为浙江,34为安徽,35为福建,36为江西,37为山东,41为河南,42为湖北,43为湖南,44为广东,45为广西,46为海南,50为重庆,51为四川,52为贵州,53为云南,54为西藏,61为陕西,62为甘肃,63为青海,64为宁夏,65为新疆,66为新疆兵团。

90为国防科工局,91为电监会,92为教育部。

后两位为公安机关或行业主管部门推荐的测评机构顺序号。

第四组为本年度信息系统测评次数,由两位构成。

例如02表示该信息系统本年度测评2次。

信息系统等级测评基本信息表注:单位代码由受理测评机构备案的公安机关给出。

声明本报告是票务系统的安全等级测评报告。

本报告测评结论的有效性建立在被测评单位提供相关证据的真实性基础之上。

本报告中给出的测评结论仅对被测信息系统当时的安全状态有效。

当测评工作完成后,由于信息系统发生变更而涉及到的系统构成组件(或子系统)都应重新进行等级测评,本报告不再适用。

本报告中给出的测评结论不能作为对信息系统内部署的相关系统构成组件(或产品)的测评结论。

(完整word版)系统对接方案

系统对接设计1.1.1 对接方式系统与外部系统的对接方式以web service方式进行。

系统接口标准:本系统采用SOA体系架构,通过服务总线技术实现数据交换以及实现各业务子系统间、外部业务系统之间的信息共享和集成,因此SOA体系标准就是我们采用的接口核心标准。

主要包括:服务目录标准:服务目录API接口格式参考国家以及关于服务目录的元数据指导规范,对于W3C UDDI v2 API结构规范,采取UDDI v2的API的模型,定义UDDI的查询和发布服务接口,定制基于Java和SOAP的访问接口。

除了基于SOAP1.2的Web Service 接口方式,对于基于消息的接口采用JMS或者MQ的方式。

交换标准:基于服务的交换,采用HTTP/HTTPS作为传输协议,而其消息体存放基于SOAP1.2协议的SOAP消息格式。

SOAP的消息体包括服务数据以及服务操作,服务数据和服务操作采用WSDL进行描述。

Web服务标准:用WSDL描述业务服务,将WSDL发布到UDDI用以设计/创建服务,SOAP/HTTP服务遵循WS-I Basic Profile 1.0,利用J2EE Session EJBs实现新的业务服务,根据需求提供SOAP/HTTP or JMS and RMI/IIOP接口。

业务流程标准:使用没有扩展的标准的BPEL4WS,对于业务流程以SOAP服务形式进行访问,业务流程之间的调用通过SOAP。

数据交换安全:与外部系统对接需考虑外部访问的安全性,通过IP白名单、SSL认证等方式保证集成互访的合法性与安全性。

数据交换标准:制定适合双方系统统一的数据交换数据标准,支持对增量的数据自动进行数据同步,避免人工重复录入的工作。

1.1.2 接口规范性设计系统平台中的接口众多,依赖关系复杂,通过接口交换的数据与接口调用必须遵循统一的接口模型进行设计。

接口模型除了遵循工程统一的数据标准和接口规范标准,实现接口规范定义的功能外,需要从数据管理、完整性管理、接口安全、接口的访问效率、性能以及可扩展性多个方面设计接口规格。

应用软件开发安全

精品word完整版-行业资料分享应用软件开发安全规范需求阶段规范 建议1 应用系统应该包含身份认证功能,或者使用外部的集中身份认证系统的要求,并且明确对用户身份认证体系强度的要求,以及认证失败后的处理方式。

2 应用系统应该包含用户权限分配和管理功能,应该根据系统所处理的业务数据的保密性、完整性要求,确定系统用户权限访问控制模型和权限的颗粒度要求,同时体现职责分离的原则。

3 应用系统应该考虑到数据安全和冗余恢复相关功能需求。

4 应用系统应该包含安全日志审计功能,并明确对于日志内容的要求。

应用系统审计的事件应该包括但不限于以下类型:审计功能的启动和关闭修改审计功能的配置登录和退出的时间各种违例行为对重要数据的变更操作对应用系统的维护操作,包括参数修改日志应该至少记录以下信息:事件的发起源用户标识(终端用户实体或系统内部调用用户)事件类型事件的日期和时间事件的结果:成功或失败受影响的数据或资源5 明确应用系统所处理的业务数据范围和内容,针对不同安全级别的数据在应用系统不同处理过程中对机密性、完整性和可用性的要求,定义其对安全保护的具体需求。

6 针对不同数据对安全保护的要求,评估应用系统相关的硬件平台、操作系统、基础架构、网络通信、中间件和服务是否能够满足要求。

7 针对应用中对数据处理的整个过程,明确其对监控和检查的要求,包括日志审计、完整性检查、出错检查等。

设计阶段规范 建议1 为了保证应用系统的安全性,外部系统的安全应当包括如下几个方面:应用系统服务器硬件物理安全应用系统服务器操作系统安全应用系统数据库的安全应用系统的存储安全应用系统用户终端安全应用系统网络通信安全2 身份识别和认证不同安全级别的系统对用户身份识别和认证体系的强度要求也不同, 按照强度由低到高分别有以下几种方式:用户名、口令认证一次性口令、动态口令认证证书认证生物特征的认证(指纹、掌纹、视网膜等)3 身份识别和认证认证失败后的处理方式:连续失败的登录尝试后锁定帐号,并把事件内容记录到审计日志中。

完整word版,信息化系统 安全运维服务方案技术方案(标书)

1概述 (2)1.1 服务范围和服务内容 (2)1.2 服务目标 (2)2 系统现状 (2)2.1 网络系统 (2)2.2 设备清单 (3)2.3 应用系统 (5)3 服务方案 (6)3.1 系统日常维护 (6)3.2 信息系统安全服务 (11)3.3 系统设备维修及保养服务 (13)3.4 软件系统升级及维保服务 (14)4服务要求 (14)4.1 基本要求 (15)4.2 服务队伍要求 (16)4.3 服务流程要求 (16)4.4 服务响应要求 (17)4.5 服务报告要求 (18)4.6 运维保障资源库建设要求 (18)4.7 项目管理要求 (19)4.8 质量管理要求 (19)4.9 技术交流及培训 (19)5经费预算 (19)本次服务范围为 XX 局信息化系统硬件及应用系统,各类软硬件均位于 XX 局第一办公区内,主要包括计算机终端、打印机、服务器、存储设备、网络 (安全) 设备以及应用系统。

服务内容包括日常运维服务(驻场服务) 、专业安全服务、主要硬件设备维保服务、主要应用软件系统维保服务、信息化建设咨询服务等。

保障软硬件的稳定性和可靠性;保障软硬件的安全性和可恢复性;故障的及时响应与修复;硬件设备的维修服务;人员的技术培训服务;信息化建设规划、方案制定等咨询服务。

XX 局计算机网络包括市电子政务外网(简称外网)、市电子政务内网(简称内网)以及全国政府系统电子政务专网(简称专网)三部份。

内网、外网、专网所有硬件设备集中于 XX 局机房各个独立区域,互相物理隔离。

外网与互联网逻辑隔离,主要为市人大建议提案网上办理、 XX 局政务公开等应用系统提供网络平台,为市领导及 XX 局各处室提供互联网服务。

外网安全加固措施: WSUS 服务器、瑞星杀毒软件服务器为各联网终端提供系统补丁分发和瑞星杀毒软件管理服务,建立 IPS、防火墙等基本网络安全措施。

内网与外网和互联网物理隔离,为 XX 局日常公文流转、公文处理等信息化系统提供基础网络平台。

(完整word版)软件安全测试报告(word文档良心出品)

入系统

系统网络安全的测试要考虑问题: 1. 测试采取的防护措施是否正确装配好,有关系统的补丁是否打上 2. 模拟非授权攻击,看防护系统是否坚固 3. 采用成熟的网络漏洞检查工具检查系统相关漏洞(即用最专业的黑客攻击工具攻击试

一下,现在最常用的是 NBSI 系列和 IPhacker IP) 4. 采用各种木马检查工具检查系统木马情况 5. 采用各种防外挂工具检查系统各组程序的客外挂漏洞

数据库安全考虑问题: 1. 系统数据是否机密(比如对银行系统,这一点就特别重要,一般的网站就没有太高要

求) 2. 系统数据的完整性(我刚刚结束的企业实名核查服务系统中就曾存在数据的不完整,

对于这个系统的功能实现有了障碍) 3. 系统数据可管理性 4. 系统数据的独立性 5. 系统数据可备份和恢复能力(数据备份是否完整,可否恢复,恢复是否可以完整)

(完整word版)软件的系统部署及升级流程及管理系统

软件系统部署及升级流程及管理第一章总则第一条为保障股份有限公司(简称:公司)信息软件系统安全运行在生产环境,规范软件系统部署与升级流程、控制软件系统的生产运行安全,保证业务流程的顺畅和生产系统的完整性、功能完备,特制定本办法。

第二条本办法所指软件系统包括,但不仅限于公司组织实施的账户管理和受托管理核心业务系统、网上受理系统、呼叫中心系统、投资交易系统、投资估值系统、投资风险控制系统,以及OA办公系统、对外网站系统、基础技术架构系统等涉及的软件系统的部署、安全运行与升级管理。

第三条本办法所指软件系统部署与升级管理主要包括以下内容:软件系统投产前准备、软件系统投产管理、软件系统生产运行管理、软件系统生产安全管理、软件系统升级管理。

第四条信息技术部是本办法的制定部门和执行部门,设立系统运维岗,负责系统软件系统部署、安全运行与升级的具体技术实现,其它相关岗位和部门应按本办法所制定的流程配合完成相关工作。

第二章软件系统投产前准备第五条软件系统的投产关系到整个信息系统的安全运行,应做好充分的投产前准备。

投产前的准备工作包括以下几个方面:环境设备的准备、硬件设备的准备、投产程序和数据的准备、相关投产文档和培训的准备等。

第六条环境设备的准备主要包括:系统架构确认、机房机柜机架配备、电源使用配备、网络线路配备、操作系统预安装和配置、主机命名和网络配置、存储环境配置检查、备份环境、环境参数配置、数据库配置、中间件配置、环境冗余切换配置、通讯配置、部署操作员配置、环境变量、客户端环境等。

第七条硬件设备的准备主要包括:主机连接方式、主机型号配置、处理器频率和数量、内存配置、内置硬盘容量、网卡类型和数量、光纤通道卡型号和数量、其他内置的I/0卡和其他外设等。

第八条投产程序和数据的准备主要包括:目标程序及相关清单说明、可控版本组织、系统配置参数、数据库初始化数据等。

第九条相关投产文档和培训的准备主要包括:《系统安装部署手册》、《系统IT参数配置手册》、《数据备份和恢复操作指导》、《系统故障与恢复手册》、《系统文件目录清单说明》、《系统运行日志存放说明》、《系统各类密码修改说明》、《文件清理计划及操作指导》、《管理员、项目经理、厂商负责人通讯录》以及相应的功能使用培训、安装部署培训、日常维护培训等。

(完整word版)化工企业安全设施设计专篇

目录1设计依据、内容与范围 (4)1.1 设计依据 (4)2建设项目概况 (14)2.1 项目的建设单位、生产规模、产品方案、建设性质、地理位置、工程占地面积、设计范围及分工142.2 采用的主要工艺技术及与国内或国外同类项目技术对比情况 (17)2.3 项目涉及的主要原辅材料和产品名称及最大储量 (18)2.4 建设项目的工艺流程、主要装置和设施(设备)的布局及其上下游生产装置的关系192。

5 项目配套公用和辅助工程或设施的名称、能力 (23)2。

6 项目装置的主要设备表,包括名称、规格、操作或设计条件、材质、数量等 (28)2.7 项目外部依托条件或设施,包括水源、电源、蒸汽、仪表空气以及消防站、救护室、医院等应急设施 (30)2.8 项目所在地自然条件,包括地质、气象、水文等 (31)2。

9 项目所在地的周边情况及项目距下列重要设施的距离 (35)3建设项目过程危险源及危险和有害因素分析 (37)3.1 物料危险性分析 (37)3。

2 建设项目工艺过程可能导致泄漏、爆炸、火灾、中毒事故的危险源 (42)3。

3 建设项目可能造成作业人员伤亡的其他危险和有害因素分析 (55)3.4 危险源及危险和有害因素存在的主要作业场所 (63)3.5 装置或单元的火灾危险性分类和爆炸危险区域划分 (63)3。

6 危险化学品重大危险源辨识 (65)3.7 重点监管的危险化工工艺 (71)3.8 危险化学品长输管道的路由及穿跨越过程存在的危险源及危险和有害因素 (71)3。

9 建设项目前期《安全评价报告》分析 (71)3。

10 设计过程开展的危险与可操作性研究及其他安全风险分析结果 (73)3.11 多套装置或毗邻装置相互间的影响及可能产生的危险 (73)4设计采用的安全设施 (74)4.1 工艺系统 (74)4。

2 总平面布置 (83)4。

3 设备及管道 (91)4.4 电气 (97)4。

5 自控仪表及火灾报警 (103)4。

(完整word版)数据安全管理规定

XXX数据安全管理规定编制: ____________________审核: ____________________批准: ____________________[本文件中浮现的任何文字叙述、文档格式、插图、照片、方法、过程等内容,除另有特殊注明,版权均属 XXX 所有,受到有关产权及版权法保护。

任何个人、机构未经 XXX 的书面授权许可,不得以任何方式复制或者引用本文件的任何片断。

]1. 分发控制分发对象XXX 内部员工2. 文件版本信息文档权限 只读说明3. 文件版本信息说明文件版本信息记录本文件提交时的当前有效的版本控制信息,当前版本文件有效期将在新版本文档生效时自动结束。

文件版本小于 1.0 时,表 示该版本文件为草案,仅可作为参照资料之目的。

拟稿和修改 版本 说明日期第一章总则第一条为保证 XXX 信息系统核心数据安全,维护数据所有者权利,明确利益相关者的责任与义务,按照分类管理、分级保护、授权使用的原则,根据《XXX 信息系统安全管理规定》及国家信息系统安全等级保护等有关要求,特制订本规定。

第二条本规定所管理的数据均为非涉密的数据, XXX 系统已标识密级的文件或者已声明密级的数据不纳入本规定管理范畴。

第三条本规定合用于全国 XXX 信息系统环境中的数据安全管理工作。

XXX 各单位、部门均应按本规定开展数据安全管理工作。

第二章术语定义第四条本规定所称数据所有者是指,对所管理业务领域内的信息或者信息系统,有权获取、创建、维护和授权的业务主管。

第五条本规定所称利益相关者包括数据创建者、数据所有者、数据管理者、数据使用者及信息安全管理人员。

第六条本规定所管理的数据涵盖以纸质、电子等形式存在的文件和非文件形式的信息及其衍生物。

其中,非文件形式的数据包括数据库及配置文件中的数据、配置信息等。

第三章职责定义第七条数据创建者负责针对其所创建数据的内容和价值提出分类分级建议,提交对应级别数据所有者确认。

(完整word版)网络规划与方案设计书

广东松山职业技术学院计算机系课程设计报告、目录第一章概述3矚慫润厲钐瘗睞枥庑赖。

一.研究简况及发展趋势综述3二.研究校园网的目的和意义4三.研究内容及实验方案4第二章用户需求调查与分析5一、应用背景需求分析5二、业务需求分析6三、管理需求分析6四、网络安全需求分析7五、网络环境需求分析7第三章网络拓扑结构规划与设计8一、校园网设计原则81.实用性与先进性82.开放性与标准化83.可靠性与安全性84.经济性与可扩充性8二、网络协议选择8三、主干网络的选择9四、系统安全性的实现9五、网络拓扑结构91、建筑内部拓扑图92、校园网拓扑图9第四章综合布线系统规划与设计10一、综合布线的特点10二、综合布线设计11第五章设备选型12一、设备选型分析121.核心层设备选型122.汇聚层设备选型123.接入层设备选型13二、设备清单13第六章安全子系统设计15一、网络系统安全需求:二、网络系统安全风险分析:15三、网络系统安全设计:16第七章小结18第一章概述一.研究简况及发展趋势综述在网络信息时代的今天,面向新的需求和挑战,为了提高学校的科研、教案、管理等各方面的技术水平,为研究开发和培养高层次人才建立现代化平台,建立Intranet技术的高速多媒体校园网是非常必要的。

校园网建设的目标主要是建立以校园网络为基础的行政、教案及师生之间交互式管理系统,逐步建立校园信息网络,实现办公自动化;为开展网上远程教案、多媒体交互式立体教案模式的探索提供高速、稳定的支持平台;逐步建立计算机辅助教案、计算机辅助考试等系统,为实现多媒体课件制作网络化,教师备课电子化、多媒体化打好基础;保证网络系统的开放性、可持续性发展,便于以后集成视频会议、视频点播等高层次教案功能。

聞創沟燴鐺險爱氇谴净。

二.研究校园网的目的和意义校园网是各种类型网络中的一大分支,有着非常广泛的应用。

作为新技术的发祥地,学校、尤其是高等学校,和网络的关系十分密切,网络最初是在校园里进行实验并获得成功的,许多网络新技术也是首先在校园网中获得成功,进而才推向社会的。

(完整word版)信息系统管理办法

信息系统管理方法第一章:总则第一条为保证公司信息网络系统的安全,依据国家有关计算机、网络和信息安全的有关法律、法例和安全规定,联合公司内网络系统建设的实质状况,拟订本方法。

第二条本方法所指的信息网络系统,是指由计算机(包含有关和配套设施)为终端设施,利用计算机、通信、网络等技术进行公司内信息化管理中的数据收集、办理、储存和传输的设施、技术、管理的组合。

第三条信息网络系统安全的含义是经过各样计算机及其余登岸终端、网络、密码技术和信息安全技术,在实现网络系统安全的基础上,保护信息在传输、互换和储存过程中的机密性、完好性和真切性。

关于终端网络安全特指本机信息系统应用数据、操作系统、身份考证及操作代码的机密性及安全性。

第四条本规定合用于公司内所有计算机硬件及周边设备(如打印机、扫瞄仪、 MO 储存器,软磁碟, CD 碟,数码相机、考勤机终端等)及所有网络设施。

公司内所有操作计算机岗位和与之有工作的岗位均属此管理以内。

第二章信息系统安全管理第五条计算机系统账号与操作员代码一、操作代码是进入各种应用系统进行业务操作、分级对数据存取进行控制的代码。

操作代码分为系统管理代码和应用操作代码。

代码的设置依据不一样应用系统的要求及岗位职责而设置;二、系统管理操作代码一定经过相应申请经有关系统管理人员受权获得;三、系统管理员负责各项应用系统的环境生成、保护,负责一般操作代码的生成和保护,负责故障恢复等管理及保护;四、系统管理员对业务系统进行数据整理、故障恢复等操作,一定有主管负责人受权;五、信息部门任何人员不得使用别人操作代码进行业务操作;六、系统管理员调离岗位,上司管理员(或有关负责人)应实时注销其代码并生成新的系统管理员代码;七、一般操作码由系统管理员依据各种应用系统操作要求生成,应按每操作用户一码设置。

八、操作员不得使用或盗用别人代码进行业务操作。

九、操作员调离岗位,系统管理员应实时注销其代码并生成新的操作员代码。

(word完整版)网络信息安全体系架构

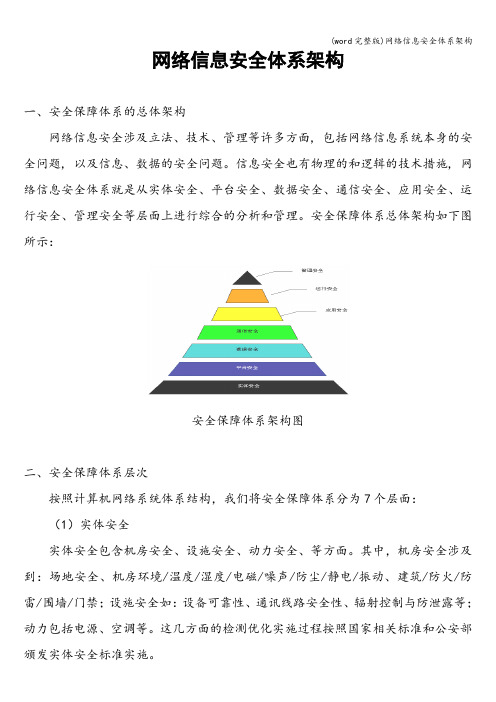

网络信息安全体系架构一、安全保障体系的总体架构网络信息安全涉及立法、技术、管理等许多方面, 包括网络信息系统本身的安全问题, 以及信息、数据的安全问题。

信息安全也有物理的和逻辑的技术措施, 网络信息安全体系就是从实体安全、平台安全、数据安全、通信安全、应用安全、运行安全、管理安全等层面上进行综合的分析和管理。

安全保障体系总体架构如下图所示:安全保障体系架构图二、安全保障体系层次按照计算机网络系统体系结构,我们将安全保障体系分为7个层面:(1)实体安全实体安全包含机房安全、设施安全、动力安全、等方面。

其中,机房安全涉及到:场地安全、机房环境/温度/湿度/电磁/噪声/防尘/静电/振动、建筑/防火/防雷/围墙/门禁;设施安全如:设备可靠性、通讯线路安全性、辐射控制与防泄露等;动力包括电源、空调等。

这几方面的检测优化实施过程按照国家相关标准和公安部颁发实体安全标准实施。

(2)平台安全平台安全包括:操作系统漏洞检测与修复(Unix系统、Windows系统、网络协议);网络基础设施漏洞检测与修复(路由器、交换机、防火墙);通用基础应用程序漏洞检测与修复(数据库、Web/ftp/mail/DNS/其它各种系统守护进程);网络安全产品部署(防火墙、入侵检测、脆弱性扫描和防病毒产品);整体网络系统平台安全综合测试、模拟入侵与安全优化。

(3)数据安全数据安全包括:介质与载体安全保护;数据访问控制(系统数据访问控制检查、标识与鉴别);数据完整性;数据可用性;数据监控和审计;数据存储与备份安全。

(4)通信安全既通信及线路安全。

为保障系统之间通信的安全采取的措施有:通信线路和网络基础设施安全性测试与优化;安装网络加密设施;设置通信加密软件;设置身份鉴别机制;设置并测试安全通道;测试各项网络协议运行漏洞等方面。

(5)应用安全应用安全包括:业务软件的程序安全性测试(bug分析);业务交往的防抵赖;业务资源的访问控制验证;业务实体的身份鉴别检测;业务现场的备份与恢复机制检查;业务数据的唯一性/一致性/防冲突检测;业务数据的保密性;业务系统的可靠性;业务系统的可用性。

(完整word版)网络安全等级保护2.0-通用要求-表格版

g)应对敏感信息资源设置安全标记,并控制主体对有安全标记信息资源的访问。

a);

b);

c);

d);

e);

f);

g)应对所有主体、客体设置安全标记,并依据安全标记和强制访问控制规则确定主体对客体的访问。

安全审计

/

a)应提供安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;

b) ;

c) ;

防静电

/

a)应安装防静电地板并采用必要的接地防静电措施

a);

b)应采用措施防止静电的产生,例如采用静电消除器、佩戴防静电手环等。

a) ;

b) ;

温湿度控制

a)机房应设置必要的温、湿度控制设施,使机房温、湿度的变化在设备运行所允许的范围之内

a)机房应设置温湿度自动调节设施,使机房温湿度的变化在设备运行所允许的范围之内

a);

b)应对关键设备实施电磁屏蔽。

a);

b)应对关键设备或关键区域实施电磁屏蔽。

网络和通信安全

网络架构

a)应保证网络设备的业务处理能力满足基本业务需要;

b)应保证接入网络和核心网络的带宽满足基本业务需要。

a)应保证网络设备的业务处理能力满足业务高峰期需要;

b)应保证接入网络和核心网络的带宽满足业务高峰期需要;

a)应采用免受恶意代码攻击的技术措施或采用可信计算技术建立从系统到应用的信任链,实现系统运行过程中重要程序或文件完整性检测,并在检测到破坏后进行恢复。

a) ;

资源控制

/

a)应限制单个用户或进程对系统资源的最大使用限度

a);

b)应提供重要节点设备的硬件冗余,保证系统的可用性;

(word完整版)工业控制系统信息安全应急预案

工业控制系统信息安全应急预案为了切实做好市污水厂网络与信息安全突发事件的防范和应急处理工作,提高污水厂中控系统预防和控制网络与信息安全突发事件的能力和水平,减轻或消除突发事件的危害和影响,确保市污水厂中控系统网络与信息安全,结合工作实际,制定本预案。

一、总则本预案适用于本预案定义的1级、2级网络与信息安全突发公共事件和可能导致1级、2级网络与信息安全突发公共事件的应对处置工作。

本预案所指网络与信息系统的重要性是根据系统遭到破坏后对国家安全、社会秩序、经济建设、公共利益以及公民、法人和其他组织的合法权益的危害程度来确定的。

(一)分类分级。

本预案所指的网络与信息安全突发公共事件,是指重要网络与信息系统突然遭受不可预知外力的破坏、毁损、故障,发生对国家、社会、公众造成或者可能造成重大危害,危及公共安全的紧急事件。

1、事件分类.根据网络与信息安全突发公共事件的发生过程、性质和特征,网络与信息安全突发公共事件可划分为网络安全突发事件和信息安全突发事件。

网络安全突发事件是指自然灾害,事故灾难和人为破坏引起的网络与信息系统的损坏;信息安全突发事件是指利用信息网络进行有组织的大规模的反动宣传、煽动和渗透等破坏活动。

自然灾害是指地震、台风、雷电、火灾、洪水等。

事故灾难是指电力中断、网络损坏或者是软件、硬件设备故障等.人为破坏是指人为破坏网络线路、通信设施、黑客攻击、病毒攻击、恐怖袭击等事件。

2、事件分级。

根据网络与信息安全突发公共事件的可控性、严重程度和影响范围,将网络与信息安全突发公共事件分为四级:1级 (特别重大)、2级(重大)、3级(较大)、4级(一般)。

国家有关法律法规有明确规定的,按国家有关规定执行。

1级(特别重大):网络与信息系统发生全局性大规模瘫痪,事态发展超出自己的控制能力,对国家安全、社会秩序、经济建设和公共利益造成特别严重损害的突发公共事件.2级(重大):网络与信息系统造成全局性瘫痪,对国家安全、社会秩序、经济建设和公共利益造成严重损害需要跨部门协同处置的突发公共事件。

(完整word版)计算机信息系统分级保护方案

方案1系统总体部署(1)涉密信息系统的组网模式为:服务器区、安全管理区、终端区共同连接至核心交换机上,组成类似于星型结构的网络模式,参照TCP/IP网络模型建立。

核心交换机上配置三层网关并划分Vlan,在服务器安全访问控制中间件以及防火墙上启用桥接模式,核心交换机、服务器安全访问控制中间件以及防火墙上设置安全访问控制策略(ACL),禁止部门间Vlan互访,允许部门Vlan与服务器Vlan通信。

核心交换机镜像数据至入侵检测系统以及网络安全审计系统;服务器区包含原有应用系统;安全管理区包含网络防病毒系统、主机监控与审计系统、windows域控及WSUS补丁分发系统、身份认证系统;终端区分包含所有业务部门。

服务器安全访问控制中间件防护的应用系统有:XXX系统、XXX系统、XXX系统、XXX系统以及XXX系统、.防火墙防护的应用系统有:XXX、XXX系统、XXX系统、XXX系统以及XXX系统。

(2)邮件系统的作用是:进行信息的驻留转发,实现点到点的非实时通信.完成集团内部的公文流转以及协同工作。

使用25、110端口,使用SMTP协议以及POP3协议,内网终端使用C/S模式登录邮件系统。

将内网用户使用的邮件账号在服务器群组安全访问控制中间件中划分到不同的用户组,针对不同的用户组设置安全级别,安全级别分为1-7级,可根据实际需求设置相应的级别。

1-7级的安全层次为:1级最低级,7级最高级,由1到7逐级增高。

即低密级用户可以向高密级用户发送邮件,高密级用户不得向低密级用户发送,保证信息流向的正确性,防止高密数据流向低密用户.(3)针对物理风险,采取红外对射、红外报警、视频监控以及门禁系统进行防护。

针对电磁泄射,采取线路干扰仪、视频干扰仪以及红黑电源隔离插座进行防护。

2 物理安全防护总体物理安全防护设计如下:(1)周边环境安全控制①XXX侧和XXX侧部署红外对射和入侵报警系统。

②部署视频监控,建立安防监控中心,重点部位实时监控。

(完整word版)LPG项目安全设施设计专篇DOC

第一章建设项目概况1.1建设项目内部基本情况洪湖市远景LPG供气站拟建于湖北省洪湖市滨湖办事处远景村村民委员会旁,东侧为一片开阔地,南侧为一片农田,西侧为鱼塘,北侧是一条大水渠。

该液化石油气供气站项目设有3个xx m3地上卧式钢制储罐,可一次最多储存180 m3液化石油气(充装系数为0.9),形成日供应100台出租车汽车用气的能力。

1.1.1建设项目的工艺流程和主要装置(设备)和设施的布局及其上下游生产装置的关系。

(一)工艺流程外购的液化石油气由槽车运至供气站,经液化石油气装卸车泵卸至液化石油气储罐。

供气时,启动液化石油气加压泵,将液化石油气液化输送到液化气石油气加气机。

卸车: 连接槽车与卸车台管路的快速接头,打开储罐及相连气、液相管路的相应阀门,启动一台液化石油气装卸车泵,则液化石油气经泵卸入液化石油气储罐内。

倒罐: 打开液化石油气装卸车泵与相连气、液相管路的相应阀门,打开2个液化石油气储罐及相连气、液相管路的相应阀门,启动一台液化石油气装卸车泵,即可将一储罐液相倒入另一储罐中。

(二)项目主要装置(设备)和设施布局项目主要装置(设备)和设施具体布置参见站区总平面图。

1.1.2建设项目配套和辅助工程名称、能力(或者负荷)、介质(或者物料)来源。

建设项目配套和辅助设施主要包括:消防泵房、消防水池、值班控制室、氮气控制室、配电室等。

项目在正常运行时不需要使用水,且项目最大消防用水量为xx立方米,根据企业具有的水源井补水能力xxm³/h的条件,消防水池设置成1座相对独立、容积xxm³的钢筋混凝土水池,总容积xxm³。

项目电力设备容量为106KW,年用电约5.8—6.1×105KW。

由公司内部配电室接入,公司自备发电机组,能够提供双回路电源。

1.1.3 建设项目的主要装置(设备)和设施名称、型号(或者规格)、材质、数量和主要特种设备。

该项目主要装置(设备)和设施情况,见表1.1和表1.2。

(完整word版)安全防范系统通用图形符号

中华人民共和国公共安全行业标准GA/T 74-94安全防范系统通用图形符号1、主题内容与适用范围本标准规定了安全防范系统技术图形符号。

本标准适用于科研、设计、教学、出版、建筑、施工等部门绘制安全防范系统图。

2、引用标准GB1.5标准化工作导则符号、代号标准编写规定GB4728.3电气图用图形符号导线和连接器件GB4728.6电气图用图形符号电能的发生和转换GB4728.8电气图用图形符号测量仪表、灯和信号器件GB4728.10电气图用图形符号电信:传输GB4728.11电气图用图形符号电力、照明和电信布置GB7093.1~7093.4图形符号表示规则GB10408.1~10408.5入侵探测器IEC574-8声频-视频录像和电视设备及其系统第八部分符号和标志3、图形符号编号图形符号名称英文说明3.1 周界防护装置及防区等级符号3.1.1栅栏fence 单位地域界标3.1.2 监视区区内有监控人员出入受控制3.1.3 全部在严密监控防护之下人员出入受限制3.1.4 forbidden zone 位于保护区内,禁区人员出入受严格限制3.1.5保安巡逻打卡器3.1.6警戒电缆传感器guardwire cable-sensor3.1.7警戒感应处理器guardwire sensor processor 3.1.8周界报警控制器console3.1.9界面接口盒interface box3.1.10 主动红外入侵控测器active infrared intrusiondetector发射、接收分别为Tx、Rx3.1.11张力导线探测器tensioned wire detector3.1.12 静电场或电磁场探测器electrostatic or electromagnetic fence detector3.1.13 遮挡式微波探测器3.1.14 埋入线电场扰动探测器buried line field disturbancedetector3.1.15 弯曲或震动电缆探测器flex or shock sensitive cabledetector3.1.16 微音器电缆探测器microphonic cable detector3.1.17光缆探测器fibre optic cable detector3.1.18 压力差探测器pressure differentialdetector3.1.19高压脉冲探测器high-voltage pulse detector 3.1.20激光探测器3.2 出入口控制器材3.2.1 楼寓对讲电控防盗门主机Mains control module for flatintercom electrical controldoor3.2.2对讲电话分机interphone handset3.2.3锁匙电开关key controlled switches 3.2.4密码开关code switches3.2.5电控锁electro-mechanical lock3.2.6 电锁按键button for electro-mechaniclock3.2.7声控锁acoustic control lock3.2.8 出入口数据处理设备3.2.9可视对讲机video entry security intercom 3.2.10读卡器card reader键盘读卡器3.2.11指纹识别器fingerprint verfier 3.2.12掌纹识别器palmorint verifier 3.2.13人像识别器3.2.14眼纹识别器3.2.15卡控叉形转栏3.2.16卡控旋转栅门3.2.17卡控旋转门3.2.183.3报警开关3.3.1 紧急脚挑开关deliberately–operateddevice(foot)3.3.2 钞票夹开关money clip(spring or gravityclip)3.3.3 紧急按钮开关deliberately-operateddevice(manual)3.3.4压力垫开关pressure pad3.3.5 门磁开关magnetically-gperatedprotective switch3.4 视、听器材3.4.1 声控装置audio surveillance device(microphone)3.4.2报警自动照相机security camera,still-frame3.4.3视频印像机3.5 振动、接近式探测器3.5.1 声波探测器acoustic detector(airbornevibration)3.5.2分布电容探测器capacitive proximity detector 3.5.3压敏探测器pressure-sensitive detector3.5.4 玻璃破碎探测器glass-break detector(surfacecontact)3.5.5 振动探测器vibrationdetector(structural)3.5.6 振动声波复合探测器structural and airbornevibration detector3.6空间移动探测器3.6.1 被动红外入侵探测器passive infraed intrusiondetector3.6.2微波入侵探测器microwave intrusion detector3.6.3 超声波入侵探测器ultrasonic intrusion detector3.6.4 被动红外/超声波双技术探测器IR/U dual –tech motiondetector3.6.5 被动红外/微波双技术探测器IR/U dual –technologydetector3.6.6 三复合探测器X,Y,Z也可是相同的,如:X=Y=Z=IR3.7声、光报警器具有内部电源3.7.1声、光报警箱alarm box 3.7.2报警灯箱beacon 3.7.3警铃箱bell3.7.4警号箱siren3.8控制和联网器材3.8.1 密码操作报警控制箱keypad operated controlequipment3.8.2 开关操作控制箱key operated controlequipment3.8.3 时钟或程序操作控制箱timer or programmer operatedcontrol equipment3.8.4灯光示警控制器visible indication3.8.5声响告警控制箱audible indecation equipment3.8.6 开关操作声、光报警控制箱key operated,visible &audible indication equipment3.8.7 打印输出的控制箱print-out facility equipment3.8.8 电话报警联网适配器3.8.9保安电话alarm subsidiary interphone3.8.10 密码操作电话自动报警传输控制箱key pad control equipment withphone line transeiver3.8.11 电话联网,电脑处理报警接收机phone line alarm receiver withcomputer3.8.12 无线报警发射装置器radio alarm transmitter3.8.13 无线联网电脑处理报警接收机radio alarm receiver withcomputer3.8.14 有线和无线报警发送装置phone and radio alarmtransmitter3.8.15 有线和无线网电脑处理接收机phone and radio alarmreceriver with computer3.8.16模拟显示板emulation display panel3.8.17 安防系统控制台control table for securitysystem3.9报警传输设备3.9.1 报警中继数据处理机processor3.9.2传输发送器transmitter3.9.3传输接收器receiver3.9.4传输发送、接收器transceiver3.10 电视监控器材3.10.1标准镜头器standard lens 3.10.2广角镜头pantoscope lens 3.10.3自动光圈镜头auto iris lens3.10.4 自动光圈电动聚焦镜头auto iris lens,motorizedfocus3.10.5 三可变镜头motorized zoom lens motorizediris3.10.6黑白摄像机B/w camera3.10.7彩色摄像机color camera3.10.8微光摄像机器star light leval camera3.10.9室外防护罩器outdoor housing3.10.10室内防护罩indoor housing3.10.11时滞录像机time lapse video tape recorder3.10.12 录像机video tape recorder 普通录像机,彩色录像机通用符号3.10.13监视器(黑白)B/w display monitor3.10.14彩色监视器color monitor3.10.15视频报警器video motion detector3.10.16 视频顺序切换器sequential video switcher X代表几位输入Y代表几位输出3.10.17视频补偿器video compensator 3.10.18时间信号发生器3.10.19 视频分配器X代表输入Y代表几位输出3.10.20云台3.10.21云台、镜头控制器3.10.22图像分割器X代表画面数3.10.23光、电信号转换器GB4728.10 3.10.24电、光信号转换器3.11 电源器材power supply unit 与其他设备构成整体时,则不必单独另画3.11.1 直流供电器combination of rechargeablebattery and transformedcharger具有再充电电池和变压器充电器组合设备3.11.2交流供电器main supply power source 3.11.3一次性电池battery supply power source3.11.4 可充电的电池battery or standby batteryrechargeablue3.11.5变压器或充电器transformer or charger unit3.11.6备用发电机standby generator3.11.7不间断电源uninterrupted power supply 3.12汽车防盗报警器3.12.1 汽车防盗报警主机3.12.2状态指示器3.12.3寻呼接收机3.12.4遥控器3.12.5点火切断器3.12.6针状开关3.12.7 汽车报警无线电台GB4728.103.12.8 测向无线电接收电台GB4728.103.12.9 无线电地标发射电台GB4728.103.13 防爆和安全检查产品3.13.1 X射线安全检查设备X-ray security inspectionequi-pment3.13.2 中子射线安全设备neutron ray securityinspectionequipment3.13.3 通过式金属探测器3.13.4 手持式金属探测器3.13.5排爆机器人3.13.6防爆车explosive proof car3.13.7爆炸物销毁器3.13.8导线切割器lead cutter3.13.9防爆箱explosive proof box3.13.10防爆毯explosive proof blanket 3.13.11防爆服explosive proof uniform3.13.12 信件炸弹检测仪letter check instrument forbomb3.13.13防弹背心防刺服3.13.14防弹玻璃3.13.15附录 A系统管线图的图形符号(补充件)表A1电线图表符号直流配电线单根导线控制及信号线2根导线交流配电线3根导线同轴电缆4根导线线路交叉连接n根导线交叉而不连接视频线光导纤维电报和数据传输线声道电话线屏蔽导线表A2配线的文字符号明配M 暗配线 A 瓷瓶配线CP 木槽板或铝槽板配线CB 水煤气管配线G 塑料线槽配线XC 电线管(薄管)配线DG 塑料管配线VG 铁皮蛇管配线SPG 用钢索配线 B 用卡钉配线QD 用瓷夹或瓷卡配线GJ表A3线管配线部位的符号沿钢索配线S 沿梁架下弦配线L 沿柱配线Z 沿墙配线Q 沿天棚配线P 沿竖井配线SQPN 沿地板配线 D 在能进入的吊顶内配线附加说明:本标准由中中华人民共和国公安部提出。

(完整word版)操作系统课程设计(银行家算法的模拟实现)剖析

操作系统课程设计(银行家算法的模拟实现)一、设计目的1、进一步了解进程的并发执行。

2、加强对进程死锁的理解。

3、用银行家算法完成死锁检测。

二、设计内容给出进程需求矩阵C、资源向量R以及一个进程的申请序列.使用进程启动拒绝和资源分配拒绝(银行家算法)模拟该进程组的执行情况.三、设计要求1、初始状态没有进程启动.2、计算每次进程申请是否分配,如:计算出预分配后的状态情况(安全状态、不安全状态),如果是安全状态,输出安全序列。

3、每次进程申请被允许后,输出资源分配矩阵A和可用资源向量V。

4、每次申请情况应可单步查看,如:输入一个空格,继续下个申请.四、算法原理1、银行家算法中的数据结构(1)、可利用资源向量Available,这是一个含有m个元素的数组,其中的每个元素代表一类可利用资源的数目, 其初始值是系统中所配置的该类全部资源的数目,其数值随该类资源的分配和回收而动态改变。

如果Available[j]=K,则表示系统中现有Rj类资源K个.(2)、最大需求矩阵Max,这是一个n*m的矩阵,它定义了系统中n个进程中的每一个进程对m类资源的最大需求.如果Max[i,j]=K,则表示进程i需要Rj类资源的最大数目为K.(3)、分配矩阵Allocation。

这也是一个n*m的矩阵,它定义了系统中每一类资源当前已分配给每一进程的资源数.如果Allocation[i,j]=K,则表示进程i当前已经分得Rj类资源的数目为K。

(4)、需求矩阵Need。

这也是一个n*m的矩阵,用以表示每个进程尚需要的各类资源数.如果Need[i,j]=K,则表示进程i还需要Rj类资源K个,方能完成其任务。

上述三个矩阵间存在以下关系:Need[i,j]=Max[i,j]—Allocation[i,j]2、银行家算法应用模拟实现Dijkstra的银行家算法以避免死锁的出现,分两部分组成:一是银行家算法(扫描);二是安全性算法。

(1)银行家算法(扫描)设Requesti是进程Pi的请求向量,如果Requesti[j]=K,表示进程Pi需要K个Ri类型的资源.当Pi发出资源请求后,系统按下述步骤进行检查:①如果Requesti[j]<=Need[i,j],便转向步骤②;否则认为出错,因为它所需的资源数已经超过了它所宣布的最大值。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

系统安全性设计

1系统安全设计原则

由于在网络环境下,任何用户对任何资源包括硬件和软件资源的共享,所以必须通过制定相应的安全策略来防止非法访问者访问数据资源,对数据资源的存储以及传输进行安全性保护。

在校园一卡通在线支付系统中,参考OSI的七层协议,从网络级安全、传输级安全、系统级安全和应用级安全等几方面进行考虑,主要遵循下面的设计原则:

1.1标识与确认

任何用户访问系统资源,必须得到系统的身份认证以及身份标识,如用户的数据证书、用户号码、密码。

当用户信息与确认信息一致时,才能获准访问系统。

在本系统中,对操作系统,数据库系统和应用系统都有相应的用户和权限的设置。

1.2授权

对系统资源,包括程序、数据文件、数据库等,根据其特性定义其保护等级;对不同的用户,规定不同的访问资源权限,系统将根据用户权限,授予其不同等级的系统资源的权限。

1.3日志

为了保护数据资源的安全,在系统中对所保护的资源进行任何存取操作,都做相应的记录,形成日志存档,完成基本的审计功能。

1.4加密

为了保护数据资源的安全,在系统中对在网络中传输的信息必须经过高强度的加密处理来保证数据的安全性。

通过整体考虑来保证网络服务的可用性、网络信息的保密性和网络信息的完整性。

2系统级安全

系统级安全主要体现在物理设备的安全功能以及系统软件平台的安全设置上。

2.1物理设备的安全措施

在系统设备的选用上,必须对各产品的安全功能进行调查,选用。

要求对系统设备提供容错功能,如冗余电源、冗余风扇、可热插拔驱动器等。

对系统的备份方案在下节进行讨论。

采用各种网络管理软件,系统监测软件或硬件,实时监控服务器,网络设备的性能以及故障。

对发生的故障及时进行排除。

2.2操作系统平台的安全管理

在操作系统平台上,应进行如下设置:

系统的超级用户口令应由专人负责,密码应该定期变换。

建立数据库的专用用户,系统在与数据库打交道时,应使用专用用户的身份,避免使用超级用户身份。

在系统的其他用户的权限设置中,应保证对数据库的数据文件不能有可写、可删除的权限。

选用较高安全级别的操作系统,时刻了解操作系统以及其他系统软件的动态,对有安全漏洞的,及时安装补丁程序。

2.3数据库系统的安全管理

数据库系统是整个系统的核心,是所有业务管理数据以及清算数据等数据存放的中心。

数据库的安全直接关系到整个系统的安全。

在本系统中对此考虑如下:数据库管理员(SA)的密码应由专人负责,密码应该定期变换。

客户端程序连接数据库的用户绝对不能使用数据库管理员的超级用户身份。

客户端程序连接数据库的用户在数据库中必须对其进行严格的权限管理,控制对数据库中每个对象的读写权限。

利用数据库的审计功能,以对用户的某些操作进行记录。

充分使用视图以及存储过程,保护基础数据表。

对于不同的应用系统应建立不同的数据库用户,分配不同的权限。

3应用级安全

针对本系统,我们在考虑其应用级安全时,主要真对以下几个方面:

系统的用户授权及安全访问控制

全面的日志管理机制

各种类型数据的加密

采用相关的网络版的防病毒软件

3.1用户授权及安全访问控制

对于用户授权和安全访问控制的有关需求,我们在实现本系统时,利用系统的基本定制功能实现对用户属性的定制,可新建用户及用户组,新建角色,用户组可为多层嵌套结构,可按不同用户级别和组级别进行权限分配;角色可以按不同用户级别和组级别进行权限分配,支持PKI技术的CA安全认证功能及基于LDAP的目录服务等功能,支持HTTPS安全链路加密访问,支持SSL证书安全认证功能。

系统设有XSS过滤器防止XSS漏洞攻击,同时设有SQL过滤器,防止SQL注入攻击。

3.2日志管理机制

实现系统使用情况的日志记录,系统对重要的操作都自动进行日志记录,管理人员对日志记录进行查询、管理;

提供用户访问系统记录,目前提供用户名,用户IP,登录时间,记录时间,操作内容等。

3.3数据加密及数据保护

系统将对传输过程中的信息进行加密处理,对信息进行保护,以防止信息泄露。

4灾难备份与应急故障恢复

4.1系统备份

为保证系统长期、稳定的运行,设计必须考虑系统的备份方案,根据系统的硬件环境,可对主机、磁盘子系统、通信介质备份或容错。

4.2数据备份与恢复

在系统运行过程中,经常会由于设备以及其他因素的原因,导致系统的崩溃,数据库的毁坏。

为了系统数据安全,无论采用何种系统备份方案,也必须进行数据备份。

在系统设计中,应建立一套有效的备份策略,建立完善的备份制度。

在本系统中考虑如下:

备份方式可采用完全备份与增量备份相结合方式进行备份;

备份时间频度应结合系统的数据增量来确定,如每天一次、每周一次等;

对系统数据库也需定期备份,但备份时间可以是每月一次,但在系统表有所变化时,必须当天进行备份;

备份介质可为磁带、可擦写光盘或MO等可移动介质,绝对避免使用本机硬盘;

备份设备以及介质必须定期检查和维护,保证备份工作不能由于设备以及介质的原因而耽误;

定期对于备份的正确性和完整性进行检验;

备份工作必须由专人负责,备份介质专人保管,确保备份数据的安全;

当系统发生故障时,应及时利用备份文件,该系统恢复至最近的完整状态,并通知用户及时补输期间丢失的数据,直至恢复到系统发生故障前正确的状态。