P.W.Wong脆弱性水印算法

南开大学《信息隐藏技术》期末考试备战考题全集0

《信息隐藏技术》课程期末复习资料

《信息隐藏技术》课程讲稿章节目录:

第1章概论

什么是信息隐藏

信息隐藏的历史回顾

技术性的隐写术

语言学中的隐写术

分类和发展现状

伪装式保密通信

数字水印

信息隐藏算法性能指标

第2章基础知识

人类听觉特点

语音产生的过程及其声学特性

语音信号产生的数字模型

听觉系统和语音感知

语音信号的统计特性

语音的质量评价

人类视觉特点与图像质量评价

人类视觉特点

图像的质量评价

图像信号处理基础

图像的基本表示

常用图像处理方法

图像类型的相互转换

第3章信息隐藏基本原理

信息隐藏的概念

信息隐藏的分类

无密钥信息隐藏

私钥信息隐藏

公钥信息隐藏

信息隐藏的安全性

绝对安全性

秘密消息的检测

信息隐藏的鲁棒性

信息隐藏的通信模型

隐藏系统与通信系统的比较

信息隐藏通信模型分类

信息隐藏的应用

第4章音频信息隐藏

基本原理

音频信息隐藏

LSB音频隐藏算法

回声隐藏算法

简单扩频音频隐藏算法

扩展频谱技术。

南开大学21春学期《信息隐藏技术》在线作业4

21春学期(1709、1803、1809、1903、1909、2003、2009、2103)《信息隐藏技术》在线作业9.下列关于半脆弱水印的描述,不正确的是( )。

A:半脆弱水印是特殊的水印,它的稳健性介于鲁棒水印和脆弱水印之间,可以判定图像经受的是普通信号处理操作还是图像内容篡改操作。

B:LSB算法可作为半脆弱水印算法,对图像的操作,无论是否影响图像内容,都将导致该算法判定图像被篡改。

C:P. W. Wong水印系统是基于公钥图像认证和完整性数字水印系统,实质是脆弱水印系统。

D:一些半脆弱水印算法是由鲁棒水印算法演变来的。

答案:B57、()指的是水印与作品的使用工具相结合(如软硬件播放器等),使得盗版的作品无法使用。

A:用于拷贝保护的数字水印B:用于版权保护的数字水印C:用于盗版跟踪的数字指纹D:(A、B、C)都不是答案:A21.对二值图像可采用调整区域黑白像素比例的方法嵌入秘密信息。

确定两个阔值 R0<50%和R1>50%,以及一个稳健性参数λ。

隐藏1时,调整该块的黑色像素的比使之属于[[R1,R1+λ]; 隐藏0时,调整该块黑色像素的比例使之属于[R0一λ,R0]。

如果为了适应所嵌入的比特,目标块必须修改太多的像素,就把该块设为无效。

标识无效块: 将无效块中的像素进行少量的修改,使得其中黑色像素的比例大于R1+3λ,或者小于R0 -3λ。

则下列说法不正确的是( )。

A:稳健性参数λ越大,算法抵抗攻击的能力越强。

B:稳健性参数λ越大,算法引起的感官质量下降越小。

C:引入无效区间主要是为了保证算法的透明性。

D:算法所有参数都确定时,也不能准确计算一幅图像能隐藏多少比特信息。

1。

基于关系数据库的脆弱性水印算法研究

基于关系数据库的脆弱性水印算法研究

张立忠;姜楠;张洋

【期刊名称】《计算机工程与应用》

【年(卷),期】2008(44)29

【摘要】为了检测时关系数据库的恶意篡改,提出了一种脆弱性数字水印算法.该算法将数据库的元组划分到不同的分组中,在对每个分组内的元组进行秘密排序的基础上,生成由属性水印和元组水印构成的分组水印矩阵,因此可以将对数据库的篡改定位在分组范围内.利用单向哈希函数及关系数据动态生成水印,不但保证了水印信息的安全性,而且也实现了水印的盲检测.理论分析和实验结果表明,该方法能够有效探测攻击者对关系数据库进行元组添加、属性值修改、元组删除和属性变化四类操作,从而为关系数据的真实性认证提供依据.

【总页数】4页(P157-160)

【作者】张立忠;姜楠;张洋

【作者单位】沈阳化工学院,计算机科学与技术学院,沈阳,110142;沈阳化工学院,计算机科学与技术学院,沈阳,110142;沈阳化工学院,计算机科学与技术学院,沈

阳,110142

【正文语种】中文

【中图分类】TP309.2

【相关文献】

1.基于语音权重的关系数据库水印算法研究 [J], 高智贤;张业宏

2.一种基于关系数据库的脆弱性水印算法 [J], 杨大全;张立忠

3.一种基于关系数据库的脆弱性水印算法 [J], 杨大全;张立忠

4.基于遗传算法的关系数据库水印优化算法研究 [J], 王春芳;崔新春

5.基于循环冗余校验的关系数据库水印算法研究 [J], 孙亚鹏;廖俊国;刘晓加

因版权原因,仅展示原文概要,查看原文内容请购买。

脆弱性数字文档水印技术

收稿日期∶2007206223基金项目∶陕西省自然科学基金(2004F10)和陕西省教育厅专项基金(05J K 260)资助项目.作者简介∶郗艳华(19742),女,陕西蒲城人,硕士研究生,主要从事数字水印研究.文章编号∶100025862(2008)0120081205脆弱性数字文档水印技术郗艳华1,2, 张敏瑞1(1.西安科技大学通信与信息工程学院,陕西西安 710054;2.咸阳师范学院物理系,陕西咸阳 712000)摘要∶网络和信息技术的发展,使得大量的纸质文档可以以数字文档形式进行保存和传输,于是如何保证数字文档的真实性和完整性成为一个急需解决的问题.脆弱性文档水印技术的发展,为解决这一问题提供了重要途径.该文介绍脆弱性数字文档水印的基本概念和研究现状,重点分析脆弱性文档水印各种算法,比较其优缺点;最后指出了脆弱性数字文档水印技术今后的发展方向.关键词∶文档水印;脆弱水印;文档安全中图分类号∶TP 391.41 文献标识码∶A 计算机技术的发展为人们获取信息和进行信息交流带来了极大的方便,但也使恶意的个人或团体在没有得到授权的情况下对网络传输中有版权的数据文件或作品进行拷贝、篡改和传播.因此如何在网络环境中实施有效的版权保护与信息完整性检测已经成为一个迫切需要解决的问题.数字水印技术作为一种保护版权和检测信息完整性的有效方法,已成为信息安全领域的一个研究热点.特别是脆弱性文档水印技术的发展,为数字文档的真实性和完整性保护提供了一条重要的途径.本文首先介绍数字文档水印的基本概念,之后重点介绍和分析脆弱性文档水印技术的研究现状和现有算法的优缺点,最后指出脆弱性数字文档水印技术需要进一步研究的问题.1 数字文档水印的基本概念数字文档水印技术[1]是指在不影响数字文档内容的使用价值和欣赏价值的前提下,利用人体视觉系统的掩蔽特性,将与文档内容相关或不相关的一些标记信息(水印)直接嵌入在文档中.它可以用来证明创作者对其作品的所有权,也可以作为鉴定、起诉非法侵权的证据,同时还可以通过对水印的检测和分析来保证数字文档的完整性和可靠性.按照不同的分类标准,数字文档水印具有以下不同的分类方式:(1)根据实现方法的不同,可分为空间域数字水印和变换域数字水印[2]两大类.前者是在空间域中直接将水印信息嵌入到宿主文档中;后者是将待处理文档当作数字图像,先对该图像进行变换,然后在变换域中嵌入水印信息.(2)按照抗攻击性的不同,可分为鲁棒性水印、半脆弱性水印和脆弱性水印[223].半脆弱性水印适合验证文档内容的真实性,要求对一般性的处理(滤波,有损压缩等)表现出一定的鲁棒性,但对于篡改文档内容等操作具有很强的敏感性,能在一定程度上检验文档的完整性.脆弱性水印主要用于数字文档内容及版权等关键信息的真伪鉴定,防止非法篡改、伪造,保障数据的安全完整性.2 脆弱性文档水印的主要特性和系统框架2.1 脆弱性文档水印的主要特性脆弱性数字文档水印除了具备一般水印的不可见性和安全性[425]外,还应具有对篡改的高敏感性和对篡改检测的可靠性.其主要特性有:不可见性,安全性,脆弱性[4221],篡改检测,盲检测性.第32卷第1期2008年2月 江西师范大学学报(自然科学版)JOURNA L OF J I ANG XI NORM A L UNI VERSITY (NAT URA L SCIE NCE )V ol.32N o.1 Feb.20082.2 脆弱性文档水印的系统框架[4]脆弱性水印的嵌入与一般鲁棒性水印的嵌入原理基本是相同的.水印的嵌入模型如图1,检测模型如图2所示.在水印嵌入时,首先对原始文档进行特征提取,然后将提取出的文档特征(或原始水印)作为实际待嵌入的水印信息通过密钥嵌入原始文档中;在检测时,只需对待检测文档进行特征提取,然后根据相同的密钥,按照嵌入算法的逆方法来提取水印,并对待检测文档进行完整性检测.为了对篡改内容进行较好定位,有时还需要与原始水印进行比较.图1 脆弱性水印的嵌入模型图2 脆弱性水印的检测模型3 现有脆弱性文档水印算法从目前发表的文献来看,脆弱性文档水印几乎都是在空间域利用人眼的视觉特性修改单个像素或一组像素的值来嵌入水印信息的.像素点在修改时主要考虑两个方面的问题:一是如何选择要修改的像素点,尽量使得文档的改动不被觉察;二是如何构造修改像素与嵌入水印信息的关系,使得这种关系有利于盲检,有更好的安全性,更强的脆弱性.3.1 基于文档图像分块的水印算法Min Wu [8]等人于2000年提出根据人眼的视觉特性,通过考察修改某个像素后,它和邻域的8个像素的连通性与平滑性的变化,判断其是否可以修改;然后根据混洗表(排列图像中像素所用的某一规则)对图像进行混洗,将行与行或列与列的顺序完全打乱,并对图像进行分块,利用每块图像中黑色像素总数目的奇偶性来构造水印信息与图像像素之间的关系.该算法是一种非常有效的方法.首先,算法考虑到了人眼的视觉模型,提出了对像素可修改性进行判断的方法.文献[9]也利用此方法计算像素的可非度(是否可以修改),确定可嵌入水印的优先级,当对原始图像进行随机排列和分块后,将相同数量的水印嵌入在每一块中.其优点是能根据随机排列的统计特性自适应地确定可嵌入水印像素的数量.文献[10]提出将数字签名用于文献[8]的算法中,把文档图像内容分为两部分,一部分用来提取签名作为水印信息,另一部分用来嵌入水印信息.由于在算法中用来提取签名和嵌入签名的图像像素点都是随机选取的,所以提高了算法的抗攻击性,这种算法能够探测出很少比特甚至是一个比特像素的修改.文[8210]的算法是基于文档图像的每个块中黑像素数的奇偶特性而进行水印嵌入的,其最大的缺点是攻击者改动块中黑像素数目却不改变其奇偶性而通过检测.文[11]用一个加权矩阵求出该块的特征码,求出每个分块的特征码均值,将特征码均值作为索引建立一个内容签字的查询表,最后将内容签字和可翻动象素进行异或,若它们相互匹配,则不需要翻动象素,否则象素将被翻动.此方法对于检测恶意攻击非常有效.T zeng 等人提出一种算法[12],将要嵌入的随机序列每M 比特分为一组,将每一组嵌入在一个图像块中.嵌入时,首先在该块中随机选择若干个位置,将M 比特的水印信息与各位置处长度为M 的原始文档序列进行匹配运算,从中选择匹配结果最佳的一个序列,将其用水印比特替换.检测时,则根据能否提取出水印信息来判断图像的真伪.该算法中水印的不可见程度通常取决于所选用的块的大小,一般说来,图像块越大,越容易找到较为理想的嵌入位置.Wu 等[14]提出一种用于二值传真图像的数字水印算法,该算法随机选择一个m ×n 大小的二值矩阵作k 为密钥,将原始图像F 分成大小为m ×n 的块,对各块进行操作.设第i 块图像为Fi ,若0<SUM (F i ∧K )<SUM (K )(其中,“∧”为“与”操作符,SUM (K )表示对k 中各元素进行求和),则在该块嵌入一比特信息,否则,该块保持不变.在检测端,设嵌入比特为b ,被测图像块为F ′i ,若0<28江西师范大学学报(自然科学版)2008年SUM (F ′i ∧K )<SUM (K ),则b =SUM (F ′i ∧K )mod 2,由此便可提取出水印信息.这样,最多修改一个比特,该算法便可在的图像块中嵌入一比特信息.为进一步增加水印嵌入量,文献[15]对上述算法进行改进,用异或操作“ ”来取代与操作“∧”,采用加权矩阵w 来提高水印嵌入量,算法在一个m ×n 的图像块中最多修改两个比特,与前述算法相比,水印嵌入量有较大提高.但算法只着重于如何修改较少的比特来使增/减到需要值,并未考虑水印的不可视性.为此文献[16217]在上述算法基础上进行优化.文献[16]引入人眼视觉特性,对可修改的点集添加了视觉约束条件,即只对满足视觉条件的点进行修改.显然,水印的不可感知性虽然增强了,但能够嵌入的信息量却减少了.文献[17]增加了对像素可翻动性的考察,并且经过混洗使块中可翻动像素得到平均,它在保持含水印图像质量的同时保证嵌入的信息量不减少.3.2 基于文档图像中字(或词)分块的水印算法文献[8]的算法使用混洗表对图像进行置乱,这样可以使图像中可修改像素分布更为均匀,从而提高了图像整体嵌入水印的容量,而且可以实现盲检测.但是混洗带来了一些问题:(1)提取水印需要混洗表,传送信息时需要传送这一附加信息,而且要求通信双方将混洗表作为密钥保存,显然不实际;(2)混洗将图像分散置乱的同时也将篡改分散,所以无法通过提取的水印对篡改进行定位.基于此两点,王欣等[18]提出了一种针对汉字文档的算法,它省去了混洗以及混洗所带来的附加信息.原因是试验证明:在将由相等大小汉字组成的文档图像基于汉字大小分块时,混洗前后每块图像中可修改像素分布的均匀性并没有得到明显的改善,相反,某些时候甚至将原本比较均匀的分布变得不均匀.这种方法实际上是半脆弱性水印,其缺点是在检测时需要原始水印.文献[19]将文档图像按单词分块后,提取该单词块的外边缘点,将水印信息嵌入.算法只对纯英文文档有效,而文献[20]将文档按单词或字分块后,再将每一个块按其宽度分成一些正方形子块,取其对角线上的点和中间点,从中随机选取一部分点,以此来嵌入水印信息.算法对于二值中文和英文文档图像都有效.检测时,都是利用与嵌入时相逆的算法提取水印来判断文档是否被篡改.3.3 基于混沌理论的水印算法文献[21222]利用混沌序列对初值的高敏感性来增强水印的脆弱性.文献[21]先定义了最不重要像素块(Least Significant Pixel Block ,LSPB ):在以点p 为中心的3×3像素块B 中,点p 的像素值用v (p )表示,如果v (p )-v (p i )≠0,称pp i 为一条边界;块内所含边界数N e 为N e 3=68i =1v (p )-v (p i ).在由n 个3×3像素块组成的文档图像区域,如果改变块j (j =1,2,…,n )的中心像素值能使该块的边界数变化量最小,称块j (j =1,2,…,n )为该区域内的最不重要像素块.算法将原始文档图像分区域,区域中又分小块,利用混沌对初值敏感的特性,将块内那些不嵌入水印的点的像素值映射为混沌初值,并由混沌迭代终值生成水印信息并嵌入区域中的最不重要像素块.提取水印时,先按嵌入时一样将图像分区域,区域进一步分块,然后确定其中的LSPB 块,取LSPB 块的中心像素值即得到提取的水印w 1(i );又按嵌入水印时的相同算法由混沌映射计算出校验水印w 2(i ),则通过对比w 2(i )与w 1(i )就可知含水印图像是否发生篡改.对发生篡改的区域都进行标记(如像素点都置黑),最后得到的带标记文档图像即可定位所有被篡改的位置.此方法对文档图像的篡改和定位的检测灵敏度高,嵌入水印的文档图像可视质量好,水印提取不需要原始水印.文[22]将一个密钥采用Logistic 映射法生成混沌序列,并将其进行归一化后作为密钥流对原始水印数据进行置乱,产生经过加密的水印信息;然后采用Low [23-25]等人文章中的基于结构微调法,通过垂直调整文档的行间距、水平调整字符间距等将水印信息嵌入文档载体中,在提取时按照上述的嵌入规则来恢复水印信号,再使用正确的密钥得到原始的水印.由于混沌序列对初值的敏感性高,所以算法的抗攻击性强,并能够有效验证文档信息的正确性和完整性.由于文档图像格式各有不同,这种方法不能适用于所有二值图像.3.4 基于可编辑环境下的w ord 文档水印算法文献[26]根据人眼对于文字字体颜色的轻微变化不敏感的视觉特征(H VS )来进行文档水印的嵌入.它为w ord 文档中每组文字取6个比特的特征,将其分解为RG B 的3个分量;然后根据置乱密码的指示,找到指定文字,将其颜色值在原有的基础上加上字符特征码的分解值.由于每个分量只有两个比特,所以每个文字38第1期郗艳华,等:脆弱性数字文档水印技术48江西师范大学学报(自然科学版)2008年颜色变化的最大值为二进制序列(11,11,11),这样的变化,人眼是很难发觉的.所以算法通过提取文档的文字特征,利用用户密钥和哈希技术对其进行加密,得到含有密钥的水印信息并将其嵌入到待传输的文档中;接收端通过对含水印文档提取文档特征,并对其利用密钥加密得到水印信息,同时从含水印的文档中提取水印信息并将两者进行对比,即可判断文档的完整性,并可以定位文档篡改发生的位置.该方案不需要额外传送文档特征值.4 脆弱性文档水印技术有待进一步研究的方向现有的大多数文档水印算法主要集中在鲁棒性研究方面.但在实际应用中,大量的重要资料,如个人档案、医疗记录、专利证件、设计图样、支票、合同、证明或其他有价值的文档等几乎都是通过扫描转化为数字文档图像来进行保存和查阅的;电子信函、公文或传真等也几乎都以数字文档的形式通过网络传送,而完整性是对这些数字文档图像的最基本的要求.所以,如何对这些重要文档进行保护和完整性检测是一个很现实而又紧迫的问题.目前,脆弱性文档数字水印应在如下几方面进行深入研究:(1)基本理论的研究文档数字水印应该和其他脆弱性水印一样,其基础研究应主要包括建立合适的理论模型,分析文档水印信息的嵌入容量,建立基于人类视觉特性的水印系统模型,分析水印算法的安全可靠性等.(2)脆弱性文档水印算法的研究如何应用密码学、混沌理论等提高水印算法的脆弱性和安全性;如何在水印的嵌入容量和不可见性之间选择一个合适的平衡点;如何能够在对篡改进行定位的同时有效地恢复被篡改的部分;如何在变换域或以其它的方式(如基于自然语言等)开发出脆弱性文档水印算法,以及如何实现网络条件下电子文档水印的自动嵌入,开发自动嵌入系统,保证信息不被越权接收和发布使用,保证收发双方彼此信任等都是值得研究的问题.(3)脆弱性文档水印攻击算法研究水印设计和水印攻击通常是相辅相成,优秀的水印攻击算法有助于建立起更为完善的水印性能评价基准和技术标准,能促使人们研制出更安全可靠的数字水印系统.由于文档水印只处于刚刚起步阶段,水印攻击技术比较滞后,尤其是对脆弱性文档水印的攻击方法更少,所以该领域还有待于进行更进一步的探讨和研究.(4)脆弱性文档水印标准研究数字水印要得到广泛应用,应建立与其相应的标准,如水印嵌入标准、提取或检测标准和系统功能测试标准等.目前形成统一的客观评价各种水印算法的性能标准已成为研究者的共同目标,但标准的形成需要综合考虑各个方面的因素,才能够确保标准的通用性和有效性.在这方面如果有政府部门和各大公司合作,将会促进标准的形成,同时也有可能加速数字水印在实际中的应用.(5)脆弱性文档水印协议的研究一个完善的水印系统不只是需要几个好的算法,更需要安全有效的协议来保证.如果没有协议,攻击者就可以不受限制地访问水印系统,这时安全的水印方案也受到威胁.所以有关水印系统协议的研究也将是一个值得研究的课题.由于文本文档中的冗余空间少,因此可以嵌入的信息量小.与其它多媒体数字水印相比,文档水印的发展尚处于起始阶段,在理论和技术方面还需进行深入分析和探讨.随着电子文档的广泛应用,数字文档水印技术的研究定会越来越多,并将有大的突破.参考文献:[1]华先胜.易损数字水印若干问题的研究[J].中国图像图形学报,2001(11):108921095.[2]张小华.一类有效的脆弱型数字水印技术[J].电子学报,2004(1):1142117.[3]侯振华.脆弱性数字水印研究[J].计算机应用,2003(12):1062108.[4]宋玉杰.基于脆弱性数字水印的图象完整性验证研究[J ].中国图像图形学报,2003(1):127.[5]陈明奇.数字水印的研究进展和应用[J ].通信学报,2001(5):71279.[6]张宇.自然语言文本水印[J ].中文信息学报,2005,19(1):56262.[7]程玉柱.一种新的基于混沌映射的文本零水印算法[J ].计算机应用,2005(12):275422758.[8]M in Wu ,T ang E ,Liu B.Proc IEEE Int con f on multimedia and expositions[C].New Y ork :2000:3932396.[9]周波.一种适用于二值图像的数字水印算法[J ].上海交通大学学报,2004(9):150921514.[10]周永磊.结合数字水印和签名的二值图像内容验证[J ].计算机工程与应用,2004(15):55261.[11]Huijuan Y ang ,Alex C ,K ot ,et al.Semi 2fragile watermarking for text document images authentication[J ].IEEE International Sym posium on Circuits and Systems ,2005(4):400224006.[12]T zeng C H ,Tsai W H.A new approach to authentication of binary images for multimedia communication with distortion reduction and se 2curity enhancement[J ].IEEE C ommunication Letters ,2003,7(9):443.[13]张静.二值图像数字水印技术综述[J ].计算机工程,2005(2):123.[14]Wu M Y,Lee J H.Proc int sym p multimedia in form processing[C].T aiwan ,1998:3412346.[15]Tseng Y C ,Chen Y Y,Pan H K.A secure data hiding scheme for binary images[J ].IEEE T ransactions on C ommunications ,2002,50(8):122721231.[16]Tseng Y C.Data Hiding in 22color Images[E Q/O L ].[2007204218].http ://w w .tw /yctseng.[17]Chun 2e Zhang ,Zheng 2Ding Qiu.IEEE Proceedings of the F ourth International C on ference on Machine Learning and Cybernetics [C].2005:495224956.[18]王欣.一种针对汉字文本图像的数字水印技术[J ].计算机工程与应用,2005(12):57260.[19]张小华.一种基于外边缘的文档水印技术[J ].系统工程与电子技术,2003(5):6122616.[20]张小华.一种有效的文档水印技术[J ].通信学报,2003,24(5):22227.[21]朱从旭.一种灵敏的文本图像认证混沌脆弱水印技术[J ].小型微型计算机,2006(1):1512154.[22]徐蕾.利用数字水印技术验证文本信息的篡改[J ].微计算机信息,2005,21(3):59265.[23]J T Brassil ,S Low ,Maxemchuk N F.C opyright protection for the electronic distribution of text documents[J ].Proceedings of the IEEE ,1999,87(7):118121196.[24]Low S H ,F Maxemchuk N ,Lapone A M.D ocument identification for copyright protection for copyright protection using centroid detection[J ].IEEE T ransactions on C ommunications ,1998,46(5):3722383.[25]Brassil J ,S Low ,Maxemchuk N F ,et al.E lectronic marking and identification techniques to discourage document copying[J ].IEEE Jour 2nal on Sel Areas in C ommun ,1995,13(8):149521504.[26]唐承亮.基于文字RG B 颜色变化的脆弱型文本数字水印技术[J ].计算机工程与应用,2005,36:628.[27]张静.用于图像认证的数字水印技术[J ].中国图像图形学报,2003,8(4):3672373.On Fragile Document W atermarking TechniqueXI Y an 2hua , ZH ANG Min 2rui(1.School of C ommunications and In formation Engineering ,X i ’an University of Science &T echnology ,X i ’an 710054,China ;2.Department of Physics ,X ianyang N ormal C ollege ,X ianyang Shanxi 712000,China )Abstract :With the development of the netw ork and information technologies ,many paper documents can be saved and trans formed in digital form.S o how to protect the truth and the integrity of the digital documents is in dire need.The de 2velopment of the fragile text watermarking technique provides an im portant method to res olve this issue.In this paper ,the concept of the fragile document watermarking is introduced and the current research states are studied ,with em phasis on the existing alg orithms and the com paris ons of their advantages and disadvantages.Finally the authors point out the future research directions for fragile document watermarking techniques.K ey w ords :document watermarking ;fragile watermarking ;documents security(责任编辑:冉小晓)58第1期郗艳华,等:脆弱性数字文档水印技术。

一种新型的脆弱性水印算法

数字图像中脆弱水印关键算法研究的开题报告

数字图像中脆弱水印关键算法研究的开题报告一、研究背景和意义随着数字图像的广泛应用,保护数字图像的知识产权和完整性变得越来越重要。

一种常见的保护方法是使用数字水印技术,在数字图像中嵌入一些不可见的信息,以标识和保护原始图像。

但是传统数字水印技术存在着一些问题,如攻击者可以通过修改、裁剪、添加噪声等方法破坏水印,使得水印失效。

因此,研究数字图像中脆弱水印关键算法,对提高数字图像保护的能力具有重要意义。

与传统数字水印技术不同,脆弱水印是一种特殊的水印,容易被攻击者破坏。

但是,其在防抵赖和图像完整性方面具有独特的优势。

因此,脆弱水印技术在图像认证和防篡改方面具有广泛的应用前景。

二、研究目标和内容本文旨在研究数字图像中脆弱水印关键算法,探讨其在数字图像保护和认证领域的应用。

具体研究内容包括以下方面:1.脆弱水印的定义和分类:介绍脆弱水印的定义、分类和特点,对脆弱水印技术的基本概念进行详细阐述。

2.脆弱水印关键算法的研究:研究数字图像中脆弱水印的嵌入和提取算法,包括基于离散小波变换、主成分分析和奇异值分解等多种算法。

3.脆弱水印抵抗攻击性能的研究:探讨脆弱水印算法的抗攻击性能及其提高方法,比较各种算法在不同攻击条件下的鲁棒性。

4.脆弱水印的应用:研究脆弱水印技术在数字图像保护、认证和版权保护方面的应用,对其实际应用进行案例分析和评估。

三、研究方法本文将采用文献综述和实验研究相结合的方法进行研究,主要研究方法包括如下几个方面:1.文献综述:结合现有文献,对脆弱水印技术的基本概念、发展历程、分类和研究现状进行系统性梳理和总结。

2.算法设计:基于文献综述,设计脆弱水印嵌入和提取算法,并通过实验验证其有效性和性能。

3.攻击性能测试:对各种算法在不同攻击条件下的鲁棒性进行测试和分析,探讨提高脆弱水印抗攻击性能的方法。

4.应用案例分析:以版权保护为主要应用场景,分析脆弱水印技术在实际应用中的优势和不足,并提出相应的改进方法。

脆弱性数字图像水印算法比较研究

中 圈分类号:T311 P9. 4

脆 弱性 数 字 图像 水 印算 法 比较研 究

张 弘 ,王 颖

( 中科院研究生院计 算与通信工程学院 ,北京 10 4 ) 0 0 9

摘

要: 脆弱性数字水印能为多媒体 内容完整性认证和篡改检测提供 有效 的解决方案 。 该文对用于图像认证的脆 弱性 数字水印技术的研究

[ ywod idgtl tr ak f gl;e -a i ;o tn u et ain t proaiain Ke r s ii e r ; a i smi gl c net t ni t ;a e cl t a wa m r e r f e ah c o mቤተ መጻሕፍቲ ባይዱl z o

随着信息技术和计算机 网络的飞速 发展 ,数字 多媒体信 息表达 的效率及准确度大大提高 , 给人们 带来 了极大的好处 。 但同时数字多媒体信息的易复制和易修改等数字特性使得其

脆 弱性水 印系统的特征 应由具体 的应用需求所决定 ,下

[ b tat Fa i ii l aemak eh ius rvd f cie ouin r lme ic net uh n ct n n mpr eet n T i pp r A s c] rgldgt tr r c nq e o iee et lt s o t da o tn te t a o dt e- tci . hs a e r e aw t p vs o f mu i a i i a a d o

现状、一般原理、基本特征 、典型算法进行了综述 ,并对 4种典型算法进行了实验研 究,分析 比较它们在经过剪切 、缩放 、JE 压缩、 PG

局部修改等处理时的脆 弱性,给 出脆弱性数字水印技术的发展方向。 关健词 :数字水印 ; 弱性 ;半脆弱性 ;内容认证 ;篡改定位 脆

脆弱性水印

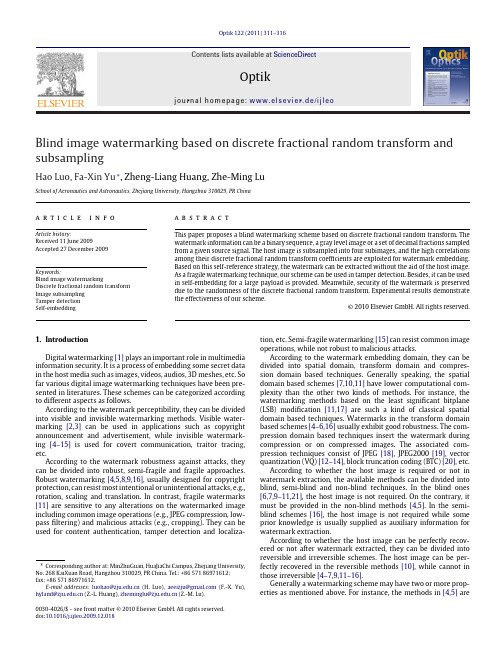

Optik122 (2011) 311–316Contents lists available at ScienceDirectOptikj o u r n a l h o m e p a g e:w w w.e l s e v i e r.d e/i j l eoBlind image watermarking based on discrete fractional random transform and subsamplingHao Luo,Fa-Xin Yu∗,Zheng-Liang Huang,Zhe-Ming LuSchool of Aeronautics and Astronautics,Zhejiang University,Hangzhou310029,PR Chinaa r t i c l e i n f oArticle history:Received11June2009Accepted27December2009Keywords:Blind image watermarkingDiscrete fractional random transform Image subsamplingTamper detectionSelf-embedding a b s t r a c tThis paper proposes a blind watermarking scheme based on discrete fractional random transform.The watermark information can be a binary sequence,a gray level image or a set of decimal fractions sampled from a given source signal.The host image is subsampled into four subimages,and the high correlations among their discrete fractional random transform coefficients are exploited for watermark embedding. Based on this self-reference strategy,the watermark can be extracted without the aid of the host image. As a fragile watermarking technique,our scheme can be used in tamper detection.Besides,it can be used in self-embedding for a large payload is provided.Meanwhile,security of the watermark is preserved due to the randomness of the discrete fractional random transform.Experimental results demonstrate the effectiveness of our scheme.© 2010 Elsevier GmbH. All rights reserved.1.IntroductionDigital watermarking[1]plays an important role in multimedia information security.It is a process of embedding some secret data in the host media such as images,videos,audios,3D meshes,etc.So far various digital image watermarking techniques have been pre-sented in literatures.These schemes can be categorized according to different aspects as follows.According to the watermark perceptibility,they can be divided into visible and invisible watermarking methods.Visible water-marking[2,3]can be used in applications such as copyright announcement and advertisement,while invisible watermark-ing[4–15]is used for covert communication,traitor tracing, etc.According to the watermark robustness against attacks,they can be divided into robust,semi-fragile and fragile approaches. Robust watermarking[4,5,8,9,16],usually designed for copyright protection,can resist most intentional or unintentional attacks,e.g., rotation,scaling and translation.In contrast,fragile watermarks [11]are sensitive to any alterations on the watermarked image including common image operations(e.g.,JPEG compression,low-passfiltering)and malicious attacks(e.g.,cropping).They can be used for content authentication,tamper detection and localiza-∗Corresponding author at:MinZhuGuan,HuaJiaChi Campus,Zhejiang University,No.268KaiXuan Road,Hangzhou310029,PR China.Tel.:+8657186971612;fax:+8657186971612.E-mail addresses:luohao@(H.Luo),aeeizju@(F.-X.Yu), hyland@(Z.-L.Huang),zheminglu@(Z.-M.Lu).tion,etc.Semi-fragile watermarking[15]can resist common image operations,while not robust to malicious attacks.According to the watermark embedding domain,they can be divided into spatial domain,transform domain and compres-sion domain based techniques.Generally speaking,the spatial domain based schemes[7,10,11]have lower computational com-plexity than the other two kinds of methods.For instance,the watermarking methods based on the least significant bitplane (LSB)modification[11,17]are such a kind of classical spatial domain based techniques.Watermarks in the transform domain based schemes[4–6,16]usually exhibit good robustness.The com-pression domain based techniques insert the watermark during compression or on compressed images.The associated com-pression techniques consist of JPEG[18],JPEG2000[19],vector quantization(VQ)[12–14],block truncation coding(BTC)[20],etc.According to whether the host image is required or not in watermark extraction,the available methods can be divided into blind,semi-blind and non-blind techniques.In the blind ones [6,7,9–11,21],the host image is not required.On the contrary,it must be provided in the non-blind methods[4,5].In the semi-blind schemes[16],the host image is not required while some prior knowledge is usually supplied as auxiliary information for watermark extraction.According to whether the host image can be perfectly recov-ered or not after watermark extracted,they can be divided into reversible and irreversible schemes.The host image can be per-fectly recovered in the reversible methods[10],while cannot in those irreversible[4–7,9,11–16].Generally a watermarking scheme may have two or more prop-erties as mentioned above.For instance,the methods in[4,5]are0030-4026/$–see front matter© 2010 Elsevier GmbH. All rights reserved. doi:10.1016/j.ijleo.2009.12.018312H.Luo et al./Optik122 (2011) 311–316not only robust but also transform domain based,while that in[22] is a reversible method in the VQ-compressed domain.Nowadays,most existing transform domain watermarking schemes are based on discrete cosine transform(DCT)[6,23],dis-crete wavelet transform(DWT)[8],discrete Fourier transform (DFT)[16],etc.Recently,Guo et al.[4]propose a novel transform domain watermarking method based on discrete fractional random transform(DFRNT).The DFRNT[24]is derived from the discrete fractional Fourier transform(DFrFT).In Guo et al.’s scheme,the phase shift keying(PSK)is adopted to adjust the phase of complex coefficients in the DFRNT domain with reference to the watermark bit to be embedded.This scheme is robust against some familiar attacks including cropping,noising and low-passfiltering.In2008, another DFRNT based watermarking scheme is proposed in[5]. It further demonstrates the method maintains higher robustness than those based on DCT,DFT and DFrFT.These DFRNT based watermarking methods have two common characteristics,i.e.,both of them belong to robust and non-blind techniques.However,in many scenarios,the host image cannot be released after watermark embedded.In those cases,the non-blind DFRNT based methods are no longer appropriate.In addition, as aforementioned,fragile watermarking can be widely used in tamper detection and self-embedding[7].Motivated by this,we propose a blind and fragile watermarking scheme based on DFRNT. In it,the watermark can be accurately extracted if the water-marked image is intact,without the host image aided.Moreover, its utilization in tamper detection,localization and recovery is also demonstrated.Our method starts from subsampling the host image into four equal-sized subimages.Then each subimage is transformed into DFRNT domain coefficients.It is easy to understand that high corre-lation among the spatial subimages’pixels still exists more or less in their corresponding DFRNT coefficients.Thus,watermark can be embedded and extracted with respect to the correlation of two subimages’coefficients.A high visual quality watermarked image can be acquired even if much watermark data is hidden.As long as the watermarked image suffers alterations,the coefficient cor-relation is destroyed.Therefore,our scheme can be used in tamper detection and localization.In particular,it can be easily extended for self-embedding.That is,if the host image content is used as a watermark,the tampered area can be recovered to some extent.The rest part of this paper is organized as follows.Section2 briefly reviews the DFRNT transform and two non-blind water-marking methods based on it.Section3extensively describes the watermark embedding and extraction procedures of our scheme. Experimental results are shown in Sections4and5concludes the paper.2.Related work2.1.DFRNT transformIn[24],Liu et al.introduced the transform named DFRNT for thefirst time.It can be used for one or two-dimensional discrete signal analysis.Specially,it is effective for image encryption[24], secret sharing[25]and watermarking[4,5].The DFRNT of a two-dimensional image I can be represented asC=R˛I(R˛)T(1) where R˛and˛denote the kernel transform matrix and the frac-tional order of DFRNT,respectively.The superscript T means matrix transposition.The output matrix C is the transform coefficients in DFRNT domain.To construct a transform matrix R˛,we must generate a random matrix P in advance asP=Q+Q T2(2) where Q is a real nonsingular matrix with elements randomly generated.Suppose(V=v1,v2,...,v n)denotes the normalized eigenvector matrix of P.Obviously,any two eigenvectors(two columns of V)are orthonormal because P is a real symmetric matrix. Then we can obtain R˛asR˛=VD˛V T(3) where D˛is a diagonal matrix defined asD˛=diag1,exp−i2 ˛t,...,exp−i2(N−1) ˛t(4)where t denotes the periodicity of DFRNT.Clearly,DFRNT is a random transform due to the randomness of R˛.In other words,different P or Q corresponds to different R˛,and further different DFRNT.Specifically,when˛=rt/2(r is a constant integer),the output of DFRNT is real for a real signal[24].2.2.Non-blind watermarking based on DFRNTThe two watermarking schemes based on DFRNT are briefly reviewed.In[4],the host image isfirstly transformed into DFRNT coefficients.Then this coefficient matrix is partitioned into a set of non-overlapping blocks.Next,in each block several coefficients with the largest amplitudes are selected for watermark embedding. The watermark is hidden by PSK,i.e.,slightly changing the phase of selected coefficient according to the watermark bit.At last,the watermarked coefficients are transformed into the watermarked image via inverse DFRNT.The watermark extraction is the inverse process of watermark embedding by comparing the DFRNT coef-ficients’phases of the host image with those of the watermarked version.Different from thefirst one,the second scheme[5]exploits the fact that when˛is set as half periodicity,the output of DFRNT remains real for a real signal[24].It starts from transforming the host image and the watermark image into coefficients in DFRNT domain,respectively.Then similar as the scheme in[4],some coef-ficients of the host image with the largest amplitudes are selected. The watermark embedding is achieved by slightly changing the amplitudes of these selected coefficients according to the water-mark image’s coefficients.At last,the watermarked coefficients are inverse DFRNT transformed into the watermarked image.The watermark extraction is also a comparison mechanism similar as that in thefirst scheme[4],with the host image needed.In these two DFRNT based schemes,the selected coefficients of the host image for watermark embedding are with largest ampli-tudes.This is because small variations on larger coefficients are more likely to result in smaller distortions of the host image intro-duced by watermark embedding.In this way,the imperceptibility of the watermark is better preserved.In addition,as the host image must be provided during watermark extraction,they belong to non-blind watermarking techniques.3.Proposed schemeThe main difference between our scheme and the reported two methods lies in the host image is not required in watermark extraction.That is,some substitute reference information must be provided for watermark extraction.Actually,much information redundancy exists in natural image pixels,especially in small local blocks.Thus,we can exploit this high correlation among them as reference information,namely the principle of self-reference.ThisH.Luo et al./Optik 122 (2011) 311–316313Fig.1.Block diagram of watermark embedding.self-reference strategy based on subsampling is similar to that in the blind watermarking method based on DCT [6].3.1.Watermark embeddingSuppose the host image I is a gray level image of size K 1×K 2,and the original watermark W is composed by a set of numbers with each element 0≤w ≤1.It can be a binary sequence,a gray level image or some decimal fractions sampled from a given source signal.All these secret data are normalized to the range of [0,1]before embedded.The block diagram of watermark embedding is shown in Fig.1with details described below.Firstly,I is subsampled into four subimages I 1,I 2,I 3,I 4of size (K 1/2)×(K 2/2)with the rule given as I 1(i,j )=I (2i −1,2j −1)I 2(i,j )=I (2i −1,2j )I 3(i,j )=I (2i,2j −1)I 4(i,j )=I (2i,2j )(5)where (i ,j )denotes the pixel’s coordinates in the subimages with i =1,2,...,K 1/2,j =1,2,...,K 2/2.This subsampling strategy is illus-trated in Fig.2where I is partitioned into 2×2non-overlapping blocks.To each block,the upper-left pixel (indicated by the trian-gle),the upper-right pixel (indicated by the circle),the bottom-left pixel (indicated by the square)and the bottom-right pixel (indi-cated by the diamond)are assigned to I 1,I 2,I 3,and I 4,respectively.Secondly,each subimage is partitioned into k 1×k 2non-overlapping blocks represented by B 1(k ),B 2(k ),B 3(k ),B 4(k )with k =1,2,...,L .Here L is the number of blocks of each subimage,and B 1(k ),B 2(k ),B 3(k ),B 4(k )denote the k th block of I 1,I 2,I 3,I 4,respectively.Thirdly,the DFRNT is performed on B 1(k ),B 2(k ),B 3(k ),B 4(k )indi-vidually,and the corresponding DFRNT coefficient matrices C 1(k ),C 2(k ),C 3(k ),C 4(k )are obtained.In this paper,the periodicity t and the fractional order ˛are set as 1and 0.5respectively.Hence,all the elements of C 1(k ),C 2(k ),C 3(k )and C 4(k )arereal.Fig.2.Image subsamplingstrategy.Fig.3.Selection of watermark embedding positions.Fourthly,C 1(k ),C 2(k ),C 3(k )and C 4(k )are classified into two groups with each group possess two coefficient matrices.Obviouslythere are totally P 24=12combinations.The grouping mecha-nism can be fixed or randomly determined by a pseudo-random sequence.In our case,we adopt a fixed order combination,i.e.,{C 1(k ),C 2(k )}and {C 3(k ),C 4(k )}.This means C 1(k )and C 2(k )belong to one group,and the other group is composed of C 3(k )and C 4(k ).For description simplicity,we only select the group {C 1(k ),C 2(k )}to explain the watermark embedding process in detail.The operations on {C 3(k ),C 4(k )}are exactly the same.Now our task is reduced to select some appropriate pairs of coefficients from the possible k 1×k 2coefficient pairs in the same positions of {C 1(k ),C 2(k )}.For the current coefficient pair (c a ,c b ),compute its mean value as m =c a +c b2(6)where a and b are integers in the range of [1,k 1×k 2].c a and c b are the DFRNT coefficients located at the same positions of C 1(k )and C 2(k ),respectively.In our case,the coefficient pair with a large mean value m is selected for watermark embedding.Thereby a relative small distortion is introduced to the host image and meanwhile the imperceptibility of the watermark is well preserved.If l watermark data are to be embedded in {C 1(k ),C 2(k )},the l pairs with the l largest mean values are selected.The following rule is applied to evaluate if the current pair (c a ,c b )is selected or not for watermark embedding:(c a ,c b )=selected m belongs to the l highest meansnon-selectedotherwise(7)The selection of watermark embedding positions is illustrated in Fig.3.Actually,this process is to compute the mean matrix M of C 1(k )and C 2(k ).Then several largest mean values in M are selected for watermark embedding.For instance,if l =4,the four largest mean values indicated by black points are chosen.If (c a ,c b )is selected,the current watermark w (0≤w ≤1)is embedded as Eq.(8),otherwise it is skipped and the next pair of coefficients are ually the watermark is permuted before embedding.c a=m (1+ˇw )c b=m (1−ˇw )(8)where ˇdenotes the watermark embedding strength.A larger ˇindicates higher watermark energy and accordingly more visual distortion is introduced.Repeat this operation for all pairs of selected coefficients,and thus four watermarked coefficient matri-ces C 1,C 2are obtained.Similarly,C 3and C 2are also obtained.At last,the inverse DFRNT is performed on C 1,C 2,C 3,and C 4,respectively,and the corresponding I 1,I 2,I 3,and I 4are obtained.These watermarked subimages are recomposed and the water-marked image I is obtained.314H.Luo et al./Optik122 (2011) 311–316Fig.4.Block diagram of watermark extraction.3.2.Watermark extractionAs shown in Fig.4,the watermark extraction is the inverse pro-cess of watermark embedding with the procedures described as follows.Firstly,the watermarked image I’is subsampled into four equal-sized subimages I 1,I 2,I 3,I 4,and each of them is partitioned into k 1×k 2non-overlapping blocks B 1(k ),B 2(k ),B 3(k ),B 4(k ).Secondly,the DFRNT is performed on B 1(k ),B 2(k ),B 3(k ),B 4(k )respectively,and the coefficient matrices C 1(k ),C 2(k ),C 3(k ),and C 4(k )are obtained.Then these coefficient matrices are divided into two groups {C 1(k ),C 2(k ),C 3(k ),C 4(k )}.Thirdly,the mean value of the current coefficient pair (c a ,c b)in the group {C 1(k ),C 2(k )}is computed as m=c a+c b2(9)Obviously m is equal to m no matter whether the watermark data is embedded or not.In other words,the mean value of each pair is not changed.Hence the coefficient pair whose mean value m belongs to the l largest mean values is found again.For instance,when l =4,the four positions indicated by black points as shown in Fig.3are accurately retrieved during watermark extraction.At last,the watermark bit can be extracted as w =c a−c bˇ(c a+c b )(10)This operation is repeated on all pairs of coefficients and until the entire watermark W is extracted after inverse permutation.4.Experimental resultsIn all the experiments,the DFRNT kernel transform matrix R ˛is generated by a uniformly random matrix Q ,and the watermark embedding strength ˇis set as 0.01.Each subimage’s coefficient matrix is partitioned into 8×8blocks.The metric peak signal to noise ratio (PSNR)is used to evaluate the visual quality of the water-marked image.For an 8-bit gray level image,the PSNR is defined asPSNR =10log 1025521/K 1×K 2K 1 i =1K 2 j =1(I (i,j )−I (i,j ))2(11)where I (i ,j )and I (i ,j )denote the gray levels of the pixel in the posi-tion of (i ,j )of the K 1×K 2host image and the watermarked image,respectively.A higher PSNR indicates smaller distortions due to the watermark embedded.The first experiment is to embed a 128×128binary watermark image as shown in Fig.5(c)in the 512×512gray level Lena image as shown in Fig.5(a).The four 256×256subimages of Lena and their associated DFRNT coefficients are shown in Fig.5(f)–(i)and Fig.5(j)–(m),respectively.As each coefficient matrix consists of 32×32blocks,there are totally 2048groups of blocks and 8water-mark data (in this case,0or 1)should be hidden in each group of blocks.Before embedded,the watermark image is permutedbyFig.5.Experimental results on embedding a binary image in Lena,(a)the host image,(b)the watermarked image with PSNR =90.53dB,(c)the original watermark,(d)the watermark extracted with the correct kernel matrix R ˛,(e)the watermark extracted with a wrong kernel matrix R ˛,(f)–(i)four subimages of Lena,and (j)–(m)the four DFRNT coefficient matrices corresponding to the four subimages.a pseudo-random sequence.The PSNR value of the watermarked Lena as shown in Fig.5(b)compared with the original version can be achieved as 90.53dB.Besides,if the watermarked image suf-fers no alterations,the watermark extracted with the correct kernel matrix R ˛as shown in Fig.5(d)is exactly the same as the original one.However,if a wrong kernel matrix R ˛(randomly generated)is used,the extracted watermark as shown in Fig.5(e)looks like random noise.This proves that security of the watermark content is guaranteed because of the randomness of DFRNT.Another five 512×512images Baboon,Barbara,Boat,F16and Peppers as shown in Fig.6are selected as host images toevalu-Fig.6.Five 512×512test images Baboon,Barbara,Boat,F16and Peppers (from left to right).H.Luo et al./Optik 122 (2011) 311–316315Table 1PSNR values with different watermark capacities embedded.ImagesCapacity 204840968192163843276865536Baboon 96.99dB 94.09dB 90.85dB 87.94dB 84.90dB 81.90dB Barbara 101.29dB 98.21dB 95.75dB 92.53dB 89.45dB 86.47dB Boat 102.56dB 99.35dB 96.46dB 93.58dB 90.77dB 87.86dB F16103.62dB 101.42dB 98.60dB 95.63dB 92.54dB 88.97dB Peppers 102.55dB 99.85dB 97.17dB 94.38dB 91.59dB 88.20dB Average101.40dB98.58dB95.77dB92.81dB89.85dB86.68dBate the average performance of our scheme.In this experiment,the watermarks are random number sequences produced by pseudo-number generators.They consist of 2048,4096,8192,16384,32768and 65536decimal fractions,respectively,with each element lies in the range of [0,1].Accordingly the numbers of watermark data carried by each group of blocks correspond to 1,2,4,8,16and 32,respectively.The PSNR values of the watermarked images are listed in Table 1.Generally speaking,human eyes cannot distinguish con-spicuous visual distortions of the watermarked image when its PSNR value is larger than 30dB.From Table 1,we can find that the computed PSNR values are much larger than this level.This implies the distortions introduced by watermark embedded are acceptable.To illustrate the tamper detection ability of our scheme,a 256×256binary watermark image as shown in Fig.7(d)is embed-ded in the 512×512host image Bridge as shown in Fig.7(a).The watermarked image is shown in Fig.7(b)with PSNR =84.51dB.Its corrupted version is shown in Fig.7(c)with the tampered positions indicated by two white circles.Clearly,the associated areas of the extracted watermark as shown in Fig.7(e)are also tampered.Note in this case it is unnecessary to permute the original watermark before embedding.In fact,our scheme can be easily extended for self-embedding.Self-embedding [7]refers to embedding part of the host image con-tent in itself for tamper detection,localization and recovery.The watermark in self-embedding is usually a highly compressed con-tent of the host image,e.g.,the low frequency DCT coefficients,the output of digital halftoning.This information can be used to reconstruct an approximate version of the host image.Generally,self-embedding watermarking schemes can provide a relative large payload such that a high fidelity version ofthe host image can be inserted and reconstructed.From Table 1,we find that a high PSNR value of the watermarked image can be preserved when a large quantity of secret data is embedded.Thus it is feasible to apply our scheme in self-embedding.As the example demonstrated in Fig.8,Fig.7.Experimental results on tamper detection,(a)the host image,(b)the water-marked image with PSNR =84.51dB,(c)the tampered watermarked image,(d)the original watermark,and (e)the extracted watermark.Fig.8.Experimental results on self-embedding,(a)the host image,(b)the water-marked image with PSNR =89.30dB,(c)the original watermark,(d)the tampered watermarked image,and (e)the extracted watermark.the 512×512host image is shown in Fig.8(a).The 256×256orig-inal watermark is shown in Fig.8(d)with its pixel values being the mean values of each 2×2block of Fig.8(a).These pixel val-ues are normalized into decimal fractions between 0and 1before embedded.The watermarked image is shown in Fig.8(b)with PSNR =89.30dB.The corrupted watermarked image is shown in Fig.8(c)with the tampered area indicated with a white circle,where one of the three original trucks in the watermarked image is copied and pasted.The extracted watermark is shown in Fig.8(e).From the extracted watermark,the tampered area is detected,localized and its content in the original image is recovered approximately.5.ConclusionsA blind image watermarking scheme based on DFRNT is pre-sented in this pared with the available DFRNT based methods,it exploits the high correlation among four subimages of the host image as self reference information for watermark extraction,and thus the host image is no longer required.This improvement expands the application scenarios in the cases that the host image cannot be released or obtained.As a fragile water-marking technique,our scheme can be used for tamper detection.Furthermore,if the content of the host image is employed as the watermark,the tampered area can be localized and recovered approximately.If a wrong DFRNT kernel matrix is used in water-mark extraction,no meaningful watermark information can be revealed.That is,security of our scheme is perfectly preserved by the randomness of DFRNT kernel matrix.AcknowledgmentsThe authors would like to express sincere thanks to Dr.Zhengjun Liu,Harbin Institute of Technology,PR China,for valuable discus-sions.316H.Luo et al./Optik122 (2011) 311–316References[1]J.S.Pan,H.C.Huang,L.C.Jain(Eds.),Intelligent Watermarking Techniques,World Scientific Publishing Company,Singapore,2004.[2]H.Luo,J.S.Pan,Z.M.Lu,Content adaptive visible watermarking during ordereddithering,IEICE rm.Syst.E90-D(2007)1113–1116.[3]J.S.Pan,H.Luo,Z.M.Lu,Visible watermarking for halftone images,IEICE Trans.put.Sci.E90-A(2007)1487–1490.[4]J.Guo,Z.Liu,S.Liu,Watermarking based on discrete fractional random trans-form,mun.272(2007)344–348.[5]Q.Guo,Z.Liu,S.Liu,Robustness analysis of image watermarking based ondiscrete fractional random transform,Opt.Eng.47(2008)057003.[6]W.C.Chu,DCT-based image watermarking using subsampling,IEEE Trans.Mul-timedia5(2003)34–38.[7]H.Luo,S.C.Chu,Z.M.Lu,Self-embedding watermarking using halftoning tech-nique,Circ.Syst.Signal Process.27(2008)155–170.[8]D.C.Hwang,D.H.Shin,E.S.Kim,A novel three-dimensional digital watermark-ing scheme basing on integral imaging,mun.277(2007)40–49. [9]V.Aslantas,An optimal robust digital image watermarking based on SVD usingdifferential evolution algorithm,mun.282(2009)769–777.[10]J.S.Pan,H.Luo,Z.M.Lu,Look-up table based reversible data hiding for errordiffused halftone images,Informatica18(2007)615–628.[11]Y.Park,H.Kang,K.Yamaguchi,K.Kobayashi,Watermarking for tamper detec-tion and recovery,IEICE Electron.Express5(2008)689–696.[12]Z.M.Lu, D.G.Xu,S.H.Sun,Multipurpose image watermarking algorithmbased on multistage vector quantization,IEEE Trans.Image Process.14(2005) 822–831.[13]Z.M.Lu,J.S.Pan,S.H.Sun,VQ-based digital image watermarking method,IEEElectron.Lett.36(2000)1201–1202.[14]Z.M.Lu,S.H.Sun,Digital image watermarking technique based on vector quan-tisation,IEE Electron.Lett.36(2000)303–305.[15]Z.M.Lu,C.H.Liu,D.G.Xu,S.H.Sun,Semi-fragile image watermarking methodbased on index constrained vector quantisation,IEE Electron.Lett.39(2003) 35–36.[16]F.Ge,L.Chen,D.Zhao,A half-blind color image hiding and encryption methodin fractional Fourier domains,mun.281(2008)4254–4260.[17]C.H.Yang,Inverted pattern approach to improve image quality of informationhiding by LSB substitution,Pattern Recogn.41(2008)2674–2683.[18]C.L.Liu,S.R.Liao,High-performance JPEG steganography using complementaryembedding strategy,Pattern Recogn.41(2008)2945–2955.[19]Q.Sun,S.F.Chang,A secure and robust digital signature scheme for JPEG2000image authentication,IEEE Trans.Multimedia7(2005)480–494.[20]C.C.Chang,C.Y.Lin,Y.H.Fan,Lossless data hiding for color images based onblock truncation coding,Pattern Recogn.41(2008)2347–2357.[21]C.J.Cheng,L.C.Lin,W.T.Dai,Construction and detection of digital holographicwatermarks,mun.248(2005)105–116.[22]Z.M.Lu,J.X.Wang,B.B.Liu,An improved lossless data hiding scheme basedon image VQ-index residual value coding,J.Syst.Softw.82(6)(2009)1016–1024.[23]H.Zhang,L.Z.Cai,X.F.Meng,X.F.Xu,X.L.Yang,X.X.Shen,G.Y.Dong,Imagewatermarking based on an iterative phase retrieval algorithm and sine-cosine modulation in the discrete-cosine-transform domain,mun.278(2007)257–263.[24]Z.Liu,H.Zhao,S.Liu,A discrete fractional random transform,mun.255(2005)357–365.[25]Z.Liu,S.Liu,M.A.Ahmad,Image sharing scheme based on discrete frac-tional random transform,Opt.Int.J.Light Electron.Opt.(2008),doi:10.1016/ j.ijleo.2008.07.029.。

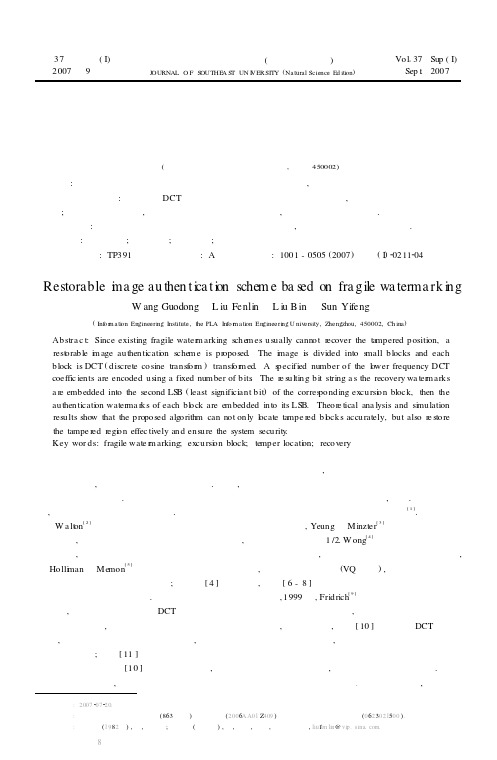

基于脆弱水印的可恢复图像认证方案

Restorable i m a ge au then t ica t ion schem e ba sed on fra gile wa terma rk ing

W ang Guodong L iu Fenlin L iu B in Sun Yifeng

( Inf or m ation Engineering Institute, the PLA Info r m ation Engineering U niversity, Zhengzhou, 450002, Ch ina )

Abstra c t: Since existing fragile water m arking schem es usually cannot recover the tampered position, a restorable im age authentication schem e is proposed. The image is divided into small blocks and each block is DCT ( discrete cosine transfor m ) transfor m ed. A specified number of the lower frequency DCT coeffic ients are encoded using a fixed num ber of bits . The re sulting bit string a s the recovery wa ter m arks a re embedded into the second LSB ( least significiant bit) of the corresponding excursion block, then the authentication waterma rks of each block are em bedded into its LSB. Theore tical ana lysis and simulation results show that the proposed algorithm can not only locate tampe red blocks accurately, but also re store the tampe red region effec tively and ensure the system security. Key wor ds: fragile wate r m arking; excursion block; temper location; recovery 计算机网络和通信技术的飞速发展及多媒体处理工具的普遍使用 ,使得数字作品的传播 、 编辑和复制 变得方便快捷 , 这给人们的生活带来了便利 . 然而 ,当数字作品的这种特点被别有用心的人所利用时将会 带来一定的负面效应 . 如作为法庭证据的照片如果被恶意修改后就可能扭曲事实真相 , 等等 . 在这些场合 下 , 需要对图像的完整性进行验证 . 基于数字水印的认证技术是解决该问题的有效方法之一 [ 1 ]. W a lton 提出了基于脆弱水印的方法来实现图像的精确认证 , Yeung和 M inzter 提出了一种单像素 认证算法 , 该算法可以将篡改定位精确到一个像素 , 但其漏警概率高达 1 /2. W ong[ 4 ] 提出了一种分块图像 认证算法 , 将图像分割后并在各个小块上嵌入由各自内容生成的水印 , 该算法可将篡改定位到独立子块 , [5] 但 Holliman和 M emon 指出该算法由于分块的独立性 , 极易受到矢量攻击 (VQ 攻击 ) , 他们同时指出消除 分块的独立性可以阻止量化攻击 ;在文献 [ 4 ]的基础上 ,文献 [ 6 - 8 ]分别通过添加参数 、 分层及滑动窗口 [9] 技术来解决矢量攻击的问题 . 在可恢复的图像认证算法方面 , 1999 年 , Fridrich 提出了一种图像自嵌入水 印算法 ,将由图像块高七位的 DCT系数生成的水印嵌入到偏移子块的最低位 , 该算法在一定条件下可近 似恢复原始图像 ,但恢复图像的质量和算法的安全性均不高 ,在此基础上 , 文献 [ 10 ]通过分析 DCT系数的 特性 ,重新进行了码长分配来产生水印 , 使得篡改恢复的质量进一步提高 , 但该算法对篡改图像块的定位 存在不确定性 ;文献 [ 11 ]通过将子块的压缩编码与偏移子块的认证信息加密后作为水印嵌入到偏移子块 的最低位以解决文献 [10 ]的定位不确定性 ,但是图像块漏检的概率较高 ,且存在恢复可信性的问题 . 针对上述问题 , 本文提出了一种新的基于脆弱水印的可恢复图像认证方案 . 在图像分块后 , 对分块做

一种能抵抗协议攻击的脆弱水印

一种能抵抗协议攻击的脆弱水印

胡云;郭芬红;杨义先

【期刊名称】《信号处理》

【年(卷),期】2003(019)0z1

【摘要】针对Wong提出的系列水印算法,本文给出了一种有效的协议攻击并提出了一种新的能够抵抗该协议攻击的脆弱水印算法.新算法将鲁棒性水印与脆弱性水印相结合来构造图像完整性和认证性水印.实验表明新算法不但能抵抗协议攻击,而且具有隐蔽性,能检测图像大小和像素值的改变,并能定位被改变的像素.此外,由于有了鲁棒性水印,增加了对版权的认证能力.

【总页数】4页(P153-156)

【作者】胡云;郭芬红;杨义先

【作者单位】北京邮电大学信息安全中心,北京,100876;北京邮电大学信息安全中心,北京,100876;北京邮电大学信息安全中心,北京,100876

【正文语种】中文

【中图分类】TN91

【相关文献】

1.一种抵抗几何攻击的视频低维流形双水印方法 [J], 同鸣;许婷;张建龙

2.一种INMF的抵抗强几何攻击视频水印构架 [J], 同鸣;田伟娟

3.一种基于部分基矩阵稀疏约束非负矩阵分解的抵抗大强度剪切攻击视频水印构架[J], 同鸣;张伟;张建龙;陈涛

4.一种可抵抗几何攻击的Directionlet变换域盲水印算法 [J], 刘晶;王映辉;刘刚;

何文娟

5.一种具有高攻击类型判别能力的图像空域半脆弱水印算法 [J], 肖磊

因版权原因,仅展示原文概要,查看原文内容请购买。

数字图像主动取证技术综述

要原始载体信息。

(3)全盲水印:进行水印恢复时仅需要密钥信息。

主流方向

二、主动取证技术介绍

2.4 数字水印技术分类

4. 按照嵌入域分类 (1) 空域水印:直接在宿主信号进行像素嵌入,脆弱水印

(2) 变换域水印:DCT、DWT等,鲁棒水印与半脆弱水印 (3) 压缩域水印:在压缩后的位流中嵌入水印,如在矢量量

三、脆弱水印研究

3.2 定位脆弱水印 研究现状

1995年,Walton首次提出用脆弱数字水印方法实现图 像的认证,算法将随机选择的一些像素的灰度值中除了最 低有效之外的其它位的校验和作为水印信息嵌入在该像素 的LSB上,该算法为后来的研究指明了方向。 如今,图像脆弱水印算法已经发展了十几年,从定位精 度的角度看主要分为基于像素和基于图像块两类算法。

二、主动取证技术介绍

2.2 主动取证技术定义

数字图像

+

主动取证

=

图像主动取证

载体

技术动作

信息安全

二、主动取证技术介绍

1. 主动:在数字媒体传输之前事先嵌入相关有用信息 (水印),以保护数字媒体。 2. 取证:需要验证数字媒体是否真实、完整和版权信息 时,提取事先嵌入的有用信息进行对比、取证,验证 版权所属与真实性。

三、脆弱水印研究

3.2 定位脆弱水印

1、基于像素级 文献[1]、[2]中,Yeung和Minzter较早提出一种基于单像素的 脆弱水印算法,算法不能抵抗黑盒攻击,存在严重的安全隐患。 单像素脆弱水印算的安全隐患,推动了基于图像块的脆弱水印 算法的发展

[1]Yeung M, Mintzer F.An invisible watermarking technique for image verification [A].In Proceedings of the IEEE International Conference on Image Processing[C]. Santa Barbara, USA, 1997,680-683. [2]M. M. Yeung, F. C. Mintzer. Invisible watermarking for image verification. Journal of Electronic Imaging, July 1998,7(3):578– 591.

一种基于DWT-QR的脆弱性音频水印算法

一种基于DWT-QR的脆弱性音频水印算法杨志疆;叶阿勇【摘要】为了更好地实现音频的内容认证,提出了一种基于DWT-QR脆弱音频水印算法.算法首先对音频分帧,然后在每一帧前部分嵌入的同步码保证水印的嵌入与检测帧同步,并在帧后部分基于DWT-QR变换把脆弱水印嵌入到高频分量中.在水印嵌入前,采用二次混沌加密的方法为水印信息进行加密处理,保证水印图像的安全性;水印采用自适应均值量化的方法来嵌入,实现了盲检测.仿真实验表明,该算法简单、高效、透明性与易碎性强,而且能较准确地实现对恶意篡改的定位与统计.【期刊名称】《吉林师范大学学报(自然科学版)》【年(卷),期】2015(036)001【总页数】6页(P130-135)【关键词】帧同步;DWT-QR;脆弱水印;内容认证;篡改定位【作者】杨志疆;叶阿勇【作者单位】漳州职业技术学院计算机工程系,福建漳州363000;福建师范大学网络安全与密码技术重点实验室,福建福州350007【正文语种】中文【中图分类】TP30 引言随着数字化音乐制品的大量发行及音频编辑处理技术的飞速发展,人们可以很简便地得到音频数据,并且经过编辑与修改后,可以实现“移花接木”的目的,因此,对音频数据的完整性和真实性判定成为了一项十分迫切的工作,基于音频水印技术的内容认证是解决这一问题的理想途径[1-3].按水印对篡改敏感性的不同可以把用于内容认证的音频水印分为半脆弱性音频水印和脆弱性音频水印[4].半脆弱性音频水印对音频数据的改变操作具有脆弱性,对一些特定的操作却具有稳定性,属于一种选择认证[5];而脆弱性音频水印是一种用于内容精确认证的不可见音频水印,水印能被最普通的数字信号处理处理技术改变,具有脆弱性,但合法用户可以轻易地检测出水印,并从检测出的水印中判定音频数据被改变的部分,实现对篡改数据的定位.近年来,基于音频的半脆弱性水印研究较多,已取得较大进展,而关于音频的脆弱性水印的研究则相对较少.王秋生等[6]利用DWT的多分辨率特性,采用等概率随机量化的方法,把水印图像嵌入在不同子带的小波系数上,算法给出了敏感性的实验数据,但未给出篡改定位的实验结果.陈权等[7]通过使用intDCT 和扩展嵌入技术,提出了一种可逆脆弱音频水印认证算法.文献[8]和文献[9]各提出一种基于音频内容的脆弱水印算法,但算法所嵌入的脆弱水印都是由音频的特征信息构造而成的,属于是一种无意义水印,缺乏直观性,而且算法未阐述如何保持信号的同步检测,所以水印容易受同步攻击后而失效.因此,本文考虑到水印同步检测的重要性,在音频的DWT-QR域中嵌入有意义的二值图像来实现音频的内容认证.算法首先根据音频载体与水印大小,把音频分成多帧,再把每一帧分成两大段,第一大段在时间域中对峰值嵌入同步码,用于控制信号检测的帧同步;第二大段基于DWT-QR变换嵌入脆弱水印,利用了DWT多分辨率的特点和QR系数的稳定性嵌入水印,仿真实验表明,该水印算法透明性好、安全性高、易碎性强、篡改定位准确.1 DWT-QR变换离散小波变换(DWT)是时间与频率的局部变换,能更有效分析局部信号与提取信号,而且能较好地解决突变信号与非平稳信号的问题,所以被应用到许多领域中.离散小波变换是对CWT(连续小波变换)的尺度因子和位移因子进行二进制离散得到的,离散小波变换可以表示为公式(1):(1)其中Ψ(t)是小波母函数.小波变换用于信号分析的基本思想就是把信号进行多分辨率分解,使得可以在任意尺度上观察信号,音频信号的多级小波分解如图1所示.图1 音频信号多级小波分解QR分解也称正交三角分解,是一种线性代数工具,一般矩阵先经过正交相似变化成为Hessenberg矩阵,然后再应用QR方法求特征值和特征向量,所以,QR分解是目前求一般矩阵全部特征值的最有效的方法,并得到广泛应用.假设A是一个m×n的实数矩阵,其QR分解后得到Q、R、E三个矩阵,Q为一个m×n正规正交矩阵,它在几何攻击中稳定,而R是一个n×n的对角元大于零的上三角矩阵,在各种变换中具有一定的稳定性,E为置换矩阵.QR分解如公式(2)所示.[Q,R,E]=QR(A)(2)且有A=Q×R×ET.由图1可知,音频信号进行n级小波变换后,将得到一个的低频分量CAn,它集中了音频信号的大部分能量,而其余的为不同尺度的高频分量,其中,CDn具有高频分量的易碎特性,同时又比其他尺度的高频分量稳定,所以本文选择CDn分量作为QR分解的矩阵A,经过公式(2)分解后得到的R矩阵系数具有一定稳定性,因此,本文选择R矩阵的第一行系数做为脆弱水印的嵌入对象,既能实现水印在未受攻击时的相对稳定性,又能保证水印在一般信号处理中的敏感性.2 嵌入算法与检测策略2.1 嵌入算法图2 帧分段假设数字音频载体为X={x(i),1≤i≤Length},其中Length为音频的采样点数,x(i)是第i个音频数据的幅度值.本算法首先根据载体与水印实际情况,把音频载体分帧,再把每一帧分为L1和L2的两大段,然后在L1段嵌入同步码,在L2段嵌入脆弱水印,具体每一帧的划分如图2所示.其中,第k帧数据可以表示为X(k)={x(k),1≤k≤L,L=L1+L2,L1=Lb×n1,L2=Ls×N,L≤Length}其中,L为一帧的长度,Lb为巴克码码长,Ls为用于嵌入每行水印的每段音频长度,n1为自定义的样点数,N为水印的行数.2.1.1 基于峰值量化嵌入同步码在数字通信中,位同步是指数字信号接收与发送的节奏一致,而帧同步是指数字信号接收与发送的编组一致.一般,要保持信号的接收性能就要求收发两端位同步,而水印的嵌入与检测可以看成一组数字信号的发送与接收,所以为了保证水印检测的有效性,在音频中嵌入同步码是实现音频水印同步检测的一个关键步骤.为了能识别出帧同步码组,要求帧同步码的自相关函数要尽可能尖锐,巴克码就是一种稳定而且常用的帧同步码.假设一个n位的巴克码组为{z1,z2,z3,K,zn},其中zi∈{-1,+1},它的局部自相关函数如公式(3)所示.(3)为了本算法的应用,在此将系列的zi进行映射使得zi∈{0,1},并在时间域中采用峰值量化方法嵌入到L1段中,具体过程如下:(1) 取前面L1个音频样点,把L1个样点分成Lb段,每一段有n1个样点,则其中用于嵌入同步码的第m段音频Fx(m)表示如下:Fx(m)={Fx(m)(i),1≤i≤n1,1≤m≤Lb}(2) 求第m段音频Fx(m)的峰值Fmax(m),即(3) 在每一段音频的峰值Fmax(m)中量化嵌入同步码zi.具体量化嵌入过程如下:令λ(i)=Round(F max(m)/Δ)其中,/为除运算,%为取余运算,Δ为量化步长.2.1.2 基于DWT-QR变换嵌入脆弱水印假设二值水印图像为WNM={W(i,j),1≤i≤N,1≤j≤M}.其中,W(i,j)∈{0,1}为水印第i行、第j列的像素值,N、M为水印的行、列数.步骤1 水印图像的加密.把水印图像WNM降维,并与两个混沌系列[10]进行二重加密,然后升维,得到秘密水印图像步骤2 脆弱水印的嵌入.根据水印的实际情况,把L2段的音频样点分成N小段,每小段长度为L2/N,然后对每小段系数系列进行以下操作:(1)进行n级DWT变换,得CAn,CDn,CDn-1,…CD1,其中CAn为低频信号分量,第n级CDn是高频信号分量,且满足(2n×N×M)≤(L2/N).(2)选取高频分量CDn的N×M个系数,并记为A(i).(3)将A(i)转置为一个实数矩阵ANM,并进行QR分解得Q、R、E;然后在上三角矩阵R的第一行系数中量化嵌入水印信息,其中自适应量化步长alph为系数A 的均值,强度系数0.1.最后再通过Q×R×E′运算得新矩阵降维并替换原N×M个高频分量系数,得(4)把前面得到的CAn、含脆弱水印的及各级的CD,进行n级IDWT变换,将得到一段含脆弱水印信息的音频.步骤3 反复进行步骤2,直到所有水印嵌入完毕,保存含水印的音频信号,并求得信噪比(SNR),具体如公式(4).水印的整个嵌入过程如图3所示.图3 脆弱水印嵌入过程(4)其中,而xi为原始音频,含水印音频.2.2 检测策略首先对待测音频分帧,然后选择1帧检测同步码,若同步码正确,才进一步检测水印.若同步码检测失败,则选择其他帧继续检测.具体一帧的检测过程如下:2.2.1 同步码的检测步骤1 取待测音频前L1个样点,并分成Lb段,每一段有n1个样点.步骤2 在每一段中查找峰值F′max(m),并按以下公式求得每位同步码步骤3 把求得的同步码映射到[-1,+1],并经过巴克码检测器验证,避免假同步.2.2.2 水印的检测过程步骤1 由前面同步码的检测,确定了水印嵌入与检测是帧同步,并由此确定L2部分的起始位置.步骤2 根据所确定的起始位置,取出待测音频L2段,再把L2 个样点分成N小段,然后对各小段音频做以3、4两个操作.步骤3 对各小段待测音频系数进行同样n级DWT变换,获得高频分量CDn.步骤4 选取N×M个CDn系数,再转置并进行QR分解,然后把R矩阵的第一行系数整除于自适应量化步长,并求出其奇偶性,即可得到一行的脆弱水印信息.量化公式如下:W′(i,j)=[r(1,j)/Δ]%2步骤5 反复进行步骤3 与步骤4的操作,最后得到一个把加密的脆弱水印图像,再与水印嵌入时的两个混沌系列进行异或运算,恢复出脆弱水印图像客观上,对检测水印的评价可以由检测水印与原来水印计算NC值来进行,NC∈[0,1],即当NC为1时,水印提取效果最好,反之,若值越小,提取效果就越差.当然有意义水印也可用人眼主观评价检测效果的好坏.3 实验数据和性能分析为了验证算法的有效性,在MATLAB2012环境下进行仿真实验.音频载体类型为经典音乐,属性为PCM 44.1 kHz,16 bit,单声道,长度为28.85 s;二值水印图像为32×32 px;混沌加密时,系列1的迭代系数λ1取1.8,初始值X0取0.3;系列2的迭代系数λ1取0.4,初始值X0取1.5.选用的13位巴克码系列为1111100110101.3.1 安全性与透明性分析水印的安全性是数字水印技术的一项基本要求,水印加密处理主要有两个作用:一是保证水印拥有者的合法权益,水印图像经过加密后变成杂乱无章,人眼无法识别任何有用的信息,所以即使水印信息被有意或无意的攻击者检测到,也很难得到真正的原水印图像.二是水印图像经过加密后,图像变成黑白像素点均匀分布的二值图像,消除了原像素点之间的相关性,减低了对载体的影响,避免载体因像素嵌入不均引起的局部降质.本文采用二次混沌加密技术,混沌加密与图像置乱不同的是它不改变像素点的位置,只改变像素点的值,克服了周期性变换的不足,而且采用二次加密进一步增强水印的安全性,加密效果如图4所示.图4 水印混沌加密另外,由于本水印方案选择在音频DWT的高频分量作为水印嵌入的位置,而高频分量是人类听觉系统HAS最不敏感的部分,所以从听觉角度上,音频载体在应用本算法嵌入水印后没有发生明显的变化,感觉不到水印的存在,而且根据信噪比公式,求得SNR为77.1029,这足以说明本水印算法具有良好的透明性.3.2 易碎性与篡改定位能力分析(1)易碎性分析在无攻击情况下,对含双水印待测音频提取脆弱水印,并测得NC值为1,而若对待测音频对进行常见音频信号处理,①叠加噪声:均值为0,均方差为0.0001的高斯白噪声;②重新采样:先采用22.050 kHz向下重新采样,再用44.100 kHz采样,恢复音频;③低通滤波:采用巴特沃斯数字滤波器,长度为6阶,截频率为8 kHz;④MP3压缩:对含水印的音频信号进行质量因子为64 kbps 压缩编码,再解压为WAV音频;⑤加速减速:以100%的比例增加声音文件的播放速度,再降低声音文件的播放速度;⑥重新量化:将待测音频分辨率从16 bit 量化为8 bit,然后再量化为16 bit;⑦增加回音:添加回声效果,延时幅度为原信号的10%;⑧加大音量:以25%的比例增大声音文件的音量;⑨降低音量:以25%的比例减小声音文件的音量;结果如表1所示,可看出中本脆弱水印的易碎特性非常强,将所提取的结果与文献[11]进行对比,本水印的敏感度具有明显的优势.表1 易碎性检测与比较信号处理无叠加噪声重新采样低通滤波MP3压缩加速减速重新量化增加回音加大音量降低音量水印提取效果脆弱水印的NC10.445470.428860.412980.42920.411790.463030.44930.425880.43991文献[9]水印NC0.98780.63200.64200.64530.6522未给出0.5764未给出未给出未给出(2)篡改定位能力分析为了验证本脆弱水印算法的篡改定位能力,采用样点置换与样点剪切来进行综合测试,并通过公式5来计算待测音频受篡改的程度,如果没有发生篡改,PP=0则;如果发生篡改,则PP>0,并且PP的值越大,意味音频受篡改越严重,此外,算法还可以统计被篡改的段数并定位到具体的段号.(i)⊕W(i))/N(5)其中,W′(i)为篡改后提取的第i段水印,W(i)为第i段原始水印,⊕为异或运算,N为L2音频分段数.仿真实验采用高斯噪声信号随机替换一段含水印音频,并随机剪切两段音频,结果如图5所示,含水印音频(a图)经过样点置换与剪切,获得待测音频(b图),根据本文水印提取方法得脆弱水印(d图),同时根据提取的水印定位随机篡改的位置及篡改程度为18.75%(e图),c图为是篡改前后的待测音频样点差.图5 篡改定位效果4 结论本文提出的基于DWT-QR脆弱音频水印算法具有以下几个特点:(1)突出了帧同步在水印检测中的重要性,通过嵌入同步码实现水印的嵌入与检测帧同步,确保水印检测起始位置的准确性.(2)在水印嵌入前,采用二次混沌加密的方法为水印信息进行加密处理,保证水印图像的安全性.(3)水印嵌入在DWT-QR的高频分量中,水印有良好的透明性,同时在各种信号处理中十分敏感.(4)当含水印音频受到恶意篡改时,水印能较准确地定位出受篡改的位置,并计算出受篡改的程度.参考文献【相关文献】[1]B.Y.LEI,I.Y.SOON,Z.LI.Blind and robust audio watermarking scheme based on SVD-DCT[J].Signal Processing,201l,91(8):1973~1984.[2]H.X.WANG,M.Q.FAN.Centroid-based semi-fragile audio watermarking in hybrid domain[J].Science in China Series F-Information Sciences,2010,53(3):619~633. [3]汪飞,檀结庆.基于DWT和均值量化的音频水印算法[J].计算机应用,2009,29(2):444~446.[4]刘光玉,张雪英,马朝阳.用于内容认证的半脆弱音频零水印算法[J].计算机应用,2012,32(4):976~980.[5]寇占奎,徐江峰.基于音频特征的半脆弱水印方案[J].计算机工程与设计,2012,33(9):3323~3326.[6]王秋生,孙圣和,郑为民.数字音频信号的脆弱水印嵌入算法[J].计算机学报,2002,25(5):520~525.[7]陈权,项世军.基于intDCT和扩展嵌入的可逆脆弱认证水印研究[J].山东大学学报(理学版).2012,47(11):24~30.[8]范明泉,王宏霞.基于音频内容的混合域脆弱水印算法[J].铁道学报.2010,32(1):118~122.[9]张金全,王宏霞.基于音频内容的DCT域脆弱水印算法[J].西南交通大学学报.2012,47(3):427~432.[10]邓晓衡,廖春龙,朱从旭,等.像素位置与比特双重置乱的图像混沌加密算法[J].通信学报,2014,35(3):216~223.[11]周赟,王让定.一种基于索引约束矢量量化的脆弱音频水印算法[J].计算机应用研究,2011,28(5):1940~1942.。

可恢复的脆弱数字水印图像认证方法

可恢复的脆弱数字水印图像认证方法

张翊武

【期刊名称】《云梦学刊:高教版》

【年(卷),期】2014(035)001

【摘要】目前数字图像等信息进行有效的认证和恢复是当前迫切解决的一个现实

问题。

对此文章设计了一种用于图像认证和保护的脆弱数字水印方法。

该方法将图像分块并计算出其特征码,然后将分块图像的数据依次进行DCT变换、量化和变

长编码;然后将特征码与变长码嵌入到arnold变换后的图像块中。

实验结果表明:该方法在对图像质量影响极小的情况下。

不仅可以较为精确的定位图像中的篡改位置,还可以较好的恢复被篡改的图像信息。

【总页数】3页(P111-113)

【作者】张翊武

【作者单位】湖南民族职业学院.湖南岳阳414006

【正文语种】中文

【中图分类】TP391

【相关文献】

1.可恢复的脆弱数字水印图像认证算法

2.用于图像认证的可恢复半脆弱数字水印

3.一种用于彩色图像认证的脆弱性数字水印方法

4.基于脆弱水印的可恢复图像认证

方案5.基于脆弱水印的可恢复图像认证方案

因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

《信息隐藏课程大作业》

—P.W.Wong脆弱性水印算法

学院计通学院

专业班级信安1102

姓名尹昊

学号 ********

一、基本原理

典型的脆弱水印是P.W.Wong水印系统。

这是基于公钥的图像认证和完整性数字水印系统。

基本思想就是利用hash函数的单向性和能在输入发生微小变化时得到完全不同输出值的特点,结合图像分块来完成对图像像素值微小改变的定位。

借助公钥系统的便利性,使得任何人,只要他能获得作者的公钥,便可以完成对图像的完整性检测和身份认证。

二、算法实现

1.嵌入过程

☐以大小为M*N像素灰度图像X m,n为例,要把同样大小的二值化水印图像W m,n嵌入到载体图像X m,n中得到含水印图像Y m,n。

为此,逐块进行水印的嵌入,嵌入过程如下:

⏹假定X表示载体图像X m,n中第r块子图,将X的LSB(最低有效位)

平面值置为0得到X’

⏹设H()是一种哈希加密函数,用下式计算哈希值,

H(M,N,X’)=( P1r, P2r, … , P s r)

其中:P i r是哈希函数的输出比特值,S是输出比特位的大小,其值取

决于所使用的特定哈希函数,例如对SHA256算法而言S=256。

取前

I*J位构成哈希值输出矩阵d m,n

⏹对d m,n和对应的W m,n中的子块W r中的子块通过逐位异或运算得到新

矩阵C r,C r=W r⊕d m,n

⏹使用非对称加密公钥中的私钥对C r进行加密运算,S r=E r(C r),其

中E()表示一公钥加密系统,K表示私钥

⏹最后把得到的二进制值S r嵌入到X’的LSB位得到含水印图像取反后

Y m,n的第r个子块

⏹重复上面的步骤直到最后每一块水印都被添加到宿主图像中

流程图:

2. 提取过程

☐ 水印提取过程与嵌入过程相似,首先将待检测图像Z m,n 分块记

为Z r ,水印的检测过程如下图所示:

⏹ 把待检测的图像的每个子块Z r 分为两部分:第一部分G r 是Z r 子块中每

个像素最低有效位的值,第二部分Z’是把Z r 子块的LSB 平面置零的值

⏹ 利用公钥加密系统的公钥K 对G r 解密得到U r ,U r =E r (G r )

⏹ 计算M,N 和Z’的哈希值记为Q r

⏹ 使用嵌入水印时第三步骤的操作提取出水印:B r =Q r ⊕U r

⏹ 重复上面步骤,直到恢复出每一块的水印信息,得到提取的二值水印图像

取反后B m,n

含水印的图像分块X’r

Sr

标志水印分块

私钥

图像分块X

X’ 图像素N 图像素M

H(M,N,X’) Xor 加密

S 嵌入X’的LSB

LSB 置0 0-1取反

Wong 算法水印嵌入流程图

流程图:

三、 实验过程

本次实验是在matlab 环境下进行编程实现的,在main 文件下是主要运行的过程函数,.\image 文件下是图片素材,.\code 文件是密码算法的实现过程函数,.\hide 文件哈希算法的实现过程函数。

1、 选用.\image\origin.png 图像像素256X256的灰度图像作为载体,

和同样大小的.\image\print.png 二值图像作为标志水印

2、 将载体图像分为16X16的块并去掉LSB ,对每块在.\hide 文件下提

供的接口函数inter.m 采用SHA256算法计算HASH 值并且与二值化的水印图像进行异或运算得到嵌入值

3、 把上一步得到的嵌入值作为明文,对每块的嵌入值在.\code 文件Ur Qr 公钥

Gr 该图像分块的提取水印B’r

Sr 图像分块Zr

Z’

图像素N 图像素M

H(M,N,Z’) Xor 解密

0-1取反

LSB 置0

Wong 算法水印提取流程图

提取LSB 值

下提供的接口函数interen.m采用RSA公钥密码算法计算出密文,最后将其嵌入原始图像的LSB中得到嵌入水印后的图像

4、把嵌入水印后的图像进行篡改,篡改的图像同样分为16X16的块

并去掉LSB,也同样采用SHA256算法计算HASH值

5、提取图像的LSB值对每块在.\code文件下提供的接口函数

interde.m采用RSA公钥密码算法计算出明文后再与得到的HASH 值进行异或运算还原出水印图像

实验结果如下图:

四、总结

本次实验由于考虑过于单一,采用的是256X256大小的图像和水印并生成的HASH值也是256位,RSA密码算法所采用的公钥和私钥也是按照等明文密文分组长度测试选取的,有很大的局限性,只是满足了生成的HASH值位数与图像像素点的的个数能一一对应,尽量满足全部嵌入图像的LSB。

后经过考虑,认为可以有两种办法能更好的灵活运用。

1.可以嵌

入图像的多个层面,经实验发现最多可以嵌到4层而人眼不易觉察到。

这样可以不用限定HASH算法得到的值的长度以及密码算法明文密文分组的不同。

2.可以对获得的HASH值进行分段选取,因为同样的文件用相同参数和算法算得的摘要肯定是一样的,所以选取算得的HASH值的一部分作为要嵌入的初始数值,或者是选取HASH值的多

个段做异或后作为嵌入的初始数值,总之是设定一个所需要的数值长度,这同样可以宽松对于密码算法密钥选择的限制。

在实际运用中可以考虑上述改进的考虑方案。

对课程的思考建议:

信息隐藏技术这门课通过理论知识的学习让我更加了解了信息安

全运用的广泛性,并且提高了对于信息处理的思考方式,通过老师上课所列举的实例让我更加明白了信息隐藏的具体应用和实现方法,又通过实验对编程实践能力有了一定的提高,也对文件格式有了进一步的认识。

程序源文件->matlab程序实现。