Sqlmap常用参数的使用

slqmap使用手册

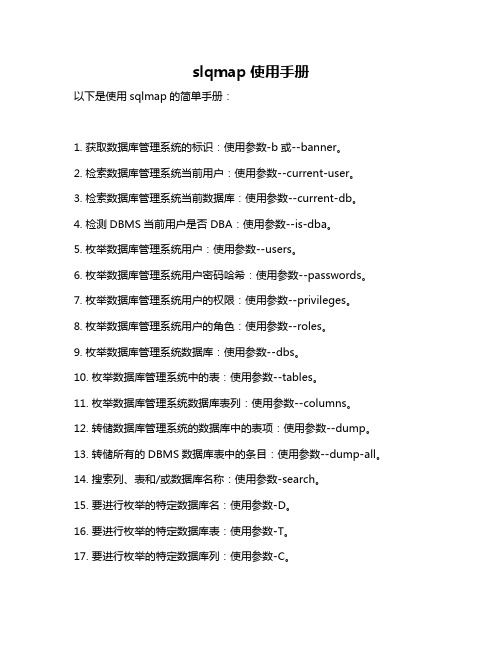

slqmap使用手册以下是使用sqlmap的简单手册:1. 获取数据库管理系统的标识:使用参数-b或--banner。

2. 检索数据库管理系统当前用户:使用参数--current-user。

3. 检索数据库管理系统当前数据库:使用参数--current-db。

4. 检测DBMS当前用户是否DBA:使用参数--is-dba。

5. 枚举数据库管理系统用户:使用参数--users。

6. 枚举数据库管理系统用户密码哈希:使用参数--passwords。

7. 枚举数据库管理系统用户的权限:使用参数--privileges。

8. 枚举数据库管理系统用户的角色:使用参数--roles。

9. 枚举数据库管理系统数据库:使用参数--dbs。

10. 枚举数据库管理系统中的表:使用参数--tables。

11. 枚举数据库管理系统数据库表列:使用参数--columns。

12. 转储数据库管理系统的数据库中的表项:使用参数--dump。

13. 转储所有的DBMS数据库表中的条目:使用参数--dump-all。

14. 搜索列、表和/或数据库名称:使用参数-search。

15. 要进行枚举的特定数据库名:使用参数-D。

16. 要进行枚举的特定数据库表:使用参数-T。

17. 要进行枚举的特定数据库列:使用参数-C。

18. 只想列举部分数据可以使用参数--start和--stop。

如只想列举第一条数据可以添加--stop 1,只想列举第二和第三条数据可以添加--start 1 --stop 3。

此外,还可以用--where参数来限制列举的数据,如--where id>3会只列举列id的值大于3的数据。

19. 列举所有数据库所有表中所有数据,可以使用参数--dump-all和--exclude-sysdbs,排除系统数据库。

以上是sqlmap的一些基本用法,更多高级用法可以查阅sqlmap的官方文档或相关教程。

sqlmap常用指令和参数

sqlmap常用指令和参数1. 什么是sqlmapSQLMap是一款开源的自动化SQL注入工具,用于检测和利用Web应用程序中的SQL 注入漏洞。

它具有强大的功能和灵活的配置选项,可以帮助安全测试人员自动化地发现和利用SQL注入漏洞。

2. 安装和配置sqlmap2.1 安装sqlmap在Linux系统上,可以使用以下命令安装sqlmap:sudo apt-get install sqlmap在Windows系统上,可以从sqlmap的官方网站()下载最新版本的压缩包,然后解压到任意目录即可。

2.2 配置sqlmapsqlmap的配置文件是一个名为sqlmap.conf的文件,位于sqlmap的根目录下。

可以使用文本编辑器打开该文件进行配置。

在配置文件中,可以设置一些常用的选项,如数据库类型、代理设置、User-Agent 等。

根据实际需要进行配置。

3. sqlmap常用指令和参数sqlmap提供了丰富的指令和参数,用于执行不同类型的SQL注入测试。

下面介绍一些常用的指令和参数。

3.1 基本指令•--url: 指定目标URL进行注入测试,例如--url=•--data: 指定POST请求的数据进行注入测试,例如--data="username=admin&password=123"•--cookie: 指定Cookie进行注入测试,例如--cookie="PHPSESSID=123456789"•--referer: 指定Referer头进行注入测试,例如--referer=""3.2 注入检测•-u: 简化版的--url参数,用于指定目标URL•-r: 简化版的--data参数,用于指定POST请求的数据•-p: 指定要测试的参数,例如-p id•--level: 指定测试的深度,范围是1到5,默认为1•--risk: 指定测试的风险级别,范围是1到3,默认为13.3 数据库指纹识别•--dbs: 获取数据库名称•--tables: 获取指定数据库中的表名,例如--tables -D dbname•--columns: 获取指定表中的列名,例如--columns -D dbname -T tablename3.4 数据获取和操作•--dump: 获取指定表中的数据,例如--dump -D dbname -T tablename•--file-read: 读取文件内容,例如--file-read="/etc/passwd"•--file-write: 写入文件内容,例如--file-write="/var/www/html/index.php"--file-dest="/tmp/backdoor.php"3.5 执行操作•--os-shell: 在目标系统上执行命令,例如--os-shell•--sql-shell: 在目标数据库上执行SQL语句,例如--sql-shell•--os-pwn: 获取目标系统的操作权限,例如--os-pwn4. 示例以下是一个使用sqlmap进行注入测试的示例:sqlmap -u "" --level=2 --risk=3该命令将对``进行注入测试,测试的深度为2,风险级别为3。

sqlmap常见参数

sqlmap常见参数

SQLMap是一款常用的自动化SQL注入工具,用于检测和利用Web应用程序中的SQL注入漏洞。

下面是SQLMap的一些常见参数:

1. -u 或 --url,指定目标URL,用于检测和利用SQL注入漏洞。

2. -p 或 --param,指定要测试的HTTP请求参数。

3. --data,指定要测试的POST请求数据。

4. --cookie,指定要使用的Cookie。

5. --level,设置测试的深度,范围从1到5,默认为1。

6. --risk,设置测试的风险等级,范围从1到3,默认为1。

7. --threads,设置并发线程数,默认为1。

8. --dbms,指定目标数据库管理系统的类型,如MySQL、

Oracle等。

9. --dbs,获取目标数据库管理系统中的所有数据库。

10. --tables,获取指定数据库中的所有数据表。

11. --columns,获取指定数据表中的所有列。

12. --dump,获取指定数据表中的数据。

13. --os,指定目标操作系统类型。

14. --current-user,获取当前数据库用户。

15. --current-db,获取当前数据库名称。

16. --passwords,尝试猜解数据库用户密码。

17. --users,获取数据库中的所有用户。

这些是SQLMap的一些常见参数,通过灵活组合和使用这些参数,

可以进行全面的SQL注入检测和利用。

请注意,在使用SQLMap进行测试时,请确保已经获得合法授权,并仅在合法范围内使用。

sqlmap常见参数

sqlmap常见参数摘要:一、sqlmap 简介二、sqlmap 常见参数及其功能1.-u 参数2.-d 参数3.-t 参数4.-c 参数5.-s 参数6.-S 参数7.-p 参数8.-P 参数9.-f 参数10.-F 参数11.-o 参数12.-O 参数13.-a 参数14.-A 参数15.-e 参数正文:sqlmap 是一款用于发现SQL 注入漏洞并执行相应攻击的工具,它支持多种参数以满足不同场景下的需求。

下面我们将详细介绍sqlmap 的常见参数及其功能。

1.-u 参数:指定目标URL,是sqlmap 进行测试的基础。

2.-d 参数:指定数据库类型,如MySQL、Oracle、SQLite 等。

3.-t 参数:指定测试技术,如SQL 注入、XSS、CSRF 等。

4.-c 参数:指定测试的表单字段,如用户名、密码等。

5.-s 参数:指定测试的提交方式,如GET、POST 等。

6.-S 参数:指定是否使用HTTPS 协议进行测试。

7.-p 参数:指定测试的POST 参数,通常用于登录测试。

8.-P 参数:指定测试的HTTP 头部,如User-Agent、Referer 等。

9.-f 参数:指定输入的文件,可以是请求日志、文本文档等。

10.-F 参数:指定输出的文件,用于保存测试结果。

11.-o 参数:指定输出的格式,如JSON、XML 等。

12.-O 参数:指定是否输出详细信息,包括每个请求的响应内容等。

13.-a 参数:指定是否使用代理进行测试。

14.-A 参数:指定代理的类型,如高匿名、透明等。

15.-e 参数:指定是否使用盲注技术进行测试。

sqlmap 参数

sqlmap 参数

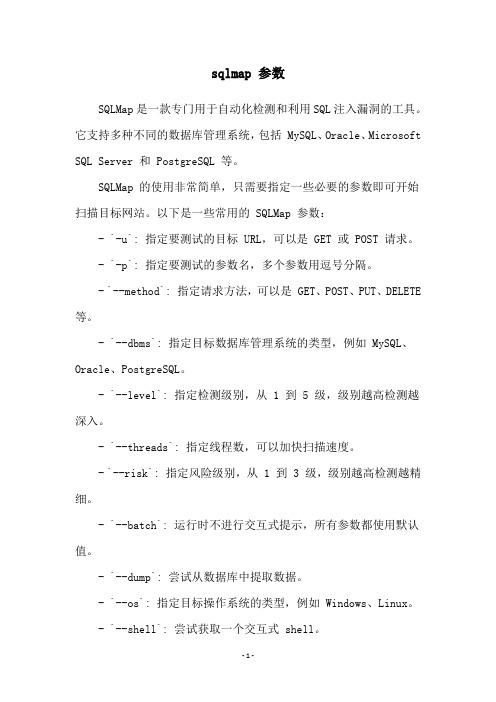

SQLMap是一款专门用于自动化检测和利用SQL注入漏洞的工具。

它支持多种不同的数据库管理系统,包括 MySQL、Oracle、Microsoft SQL Server 和 PostgreSQL 等。

SQLMap 的使用非常简单,只需要指定一些必要的参数即可开始扫描目标网站。

以下是一些常用的 SQLMap 参数:

- `-u`: 指定要测试的目标 URL,可以是 GET 或 POST 请求。

- `-p`: 指定要测试的参数名,多个参数用逗号分隔。

- `--method`: 指定请求方法,可以是 GET、POST、PUT、DELETE 等。

- `--dbms`: 指定目标数据库管理系统的类型,例如 MySQL、Oracle、PostgreSQL。

- `--level`: 指定检测级别,从 1 到 5 级,级别越高检测越深入。

- `--threads`: 指定线程数,可以加快扫描速度。

- `--risk`: 指定风险级别,从 1 到 3 级,级别越高检测越精细。

- `--batch`: 运行时不进行交互式提示,所有参数都使用默认值。

- `--dump`: 尝试从数据库中提取数据。

- `--os`: 指定目标操作系统的类型,例如 Windows、Linux。

- `--shell`: 尝试获取一个交互式 shell。

使用 SQLMap 时,根据具体情况选择合适的参数可以提高扫描效率和准确性。

同时,需要注意合法性,以免误操作造成不必要的麻烦。

sqlmap参数详解

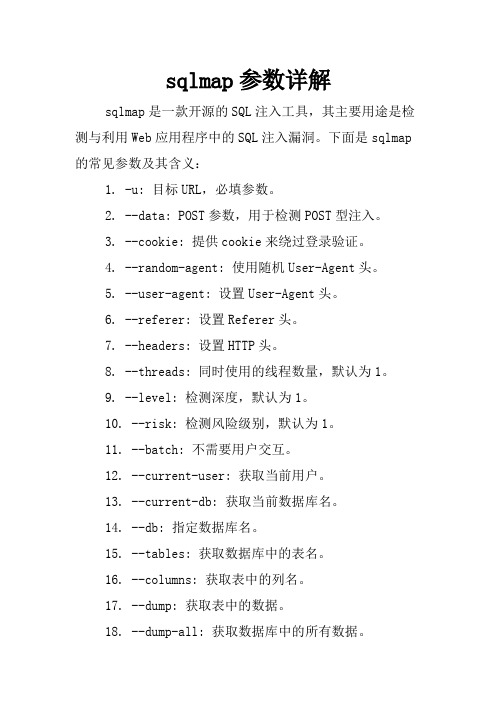

sqlmap参数详解sqlmap是一款开源的SQL注入工具,其主要用途是检测与利用Web应用程序中的SQL注入漏洞。

下面是sqlmap 的常见参数及其含义:1. -u: 目标URL,必填参数。

2. --data: POST参数,用于检测POST型注入。

3. --cookie: 提供cookie来绕过登录验证。

4. --random-agent: 使用随机User-Agent头。

5. --user-agent: 设置User-Agent头。

6. --referer: 设置Referer头。

7. --headers: 设置HTTP头。

8. --threads: 同时使用的线程数量,默认为1。

9. --level: 检测深度,默认为1。

10. --risk: 检测风险级别,默认为1。

11. --batch: 不需要用户交互。

12. --current-user: 获取当前用户。

13. --current-db: 获取当前数据库名。

14. --db: 指定数据库名。

15. --tables: 获取数据库中的表名。

16. --columns: 获取表中的列名。

17. --dump: 获取表中的数据。

18. --dump-all: 获取数据库中的所有数据。

19. --os: 获取操作系统类型。

20. --threads: 同时使用的线程数量,默认为1。

21. --timeout: 设置超时时间。

22. --tor: 使用Tor匿名网络。

23. --proxy: 使用HTTP代理。

24. --auth-type: 设置认证类型。

25. --auth-cred: 设置认证凭证。

26. --skip-urlencode: 不编码URL参数,有时会绕过WAF。

27. --tamper: 自定义变形规则。

28. --batch: 不需要用户交互。

以上就是sqlmap常见的参数及其含义。

对于甲方,sqlmap的使用是常见的安全测试,可以加强自己的系统安全。

sqlmap中的参数及用法

sqlmap中的参数及用法SQLMap是一款流行的开源SQL注入攻击工具,用于检测和利用SQL注入漏洞。

它支持多种参数和选项,可以灵活地定制攻击行为。

以下是一些常用的SQLMap参数及其用法:1.-u:指定要攻击的URL。

2.-p:指定要注入的参数。

该参数用于指定注入哪个参数,语法为-p "parameter_name"。

如果未指定该参数,SQLMap将尝试自动检测参数。

3.-s:指定注入技术的类型。

该参数用于指定使用哪种注入技术,常见的选项包括--technique=M(基于时间的盲注技术)和--technique=B(基于布尔的盲注技术)。

4.-b:启用暴力破解模式。

该参数用于启用暴力破解模式,以尝试猜测潜在的数据库、表和列名。

语法为-b。

5.-v:设置详细输出级别。

该参数用于控制SQLMap输出的详细程度,可选的值包括0(最低详细程度)、1(较低详细程度)和2(较高详细程度)。

语法为-v <level>。

6.--os-shell:获取目标操作系统的Shell访问权限。

该参数用于获取目标操作系统的Shell访问权限,并执行系统命令。

语法为--os-shell。

7.--sql-shell:获取目标数据库的Shell访问权限。

该参数用于获取目标数据库的Shell访问权限,并执行数据库命令。

语法为--sql-shell。

8.--dbs:列出目标数据库的所有可用数据库。

该参数用于列出目标数据库的所有可用数据库。

语法为--dbs。

9.--tables:列出指定数据库中的所有表名。

该参数用于列出指定数据库中的所有表名。

语法为--tables <database_name>。

10.--columns:列出指定表中的所有列名。

该参数用于列出指定表中的所有列名。

语法为--columns <table_name>。

这些参数只是SQLMap的一部分,还有其他参数可用于定制攻击行为和进行高级功能。

sql注入工具sqlmap使用参数说明

sql注⼊⼯具sqlmap使⽤参数说明Options(选项):--version 显⽰程序的版本号并退出-h, --help 显⽰此帮助消息并退出-v VERBOSE 详细级别:0-6(默认为1)Target(⽬标):以下⾄少需要设置其中⼀个选项,设置⽬标URL。

-d DIRECT 直接连接到数据库。

-u URL, --url=URL ⽬标URL。

-l LIST 从Burp或WebScarab代理的⽇志中解析⽬标。

-r REQUESTFILE 从⼀个⽂件中载⼊HTTP请求。

-g GOOGLEDORK 处理Google dork的结果作为⽬标URL。

-c CONFIGFILE 从INI配置⽂件中加载选项。

Request(请求)::这些选项可以⽤来指定如何连接到⽬标URL。

--data=DATA 通过POST发送的数据字符串--cookie=COOKIE HTTP Cookie头--cookie-urlencode URL 编码⽣成的cookie注⼊--drop-set-cookie 忽略响应的Set - Cookie头信息--user-agent=AGENT 指定 HTTP User - Agent头--random-agent 使⽤随机选定的HTTP User - Agent头--referer=REFERER 指定 HTTP Referer头--headers=HEADERS 换⾏分开,加⼊其他的HTTP头--auth-type=ATYPE HTTP⾝份验证类型(基本,摘要或NTLM)(Basic, Digest or NTLM)--auth-cred=ACRED HTTP⾝份验证凭据(⽤户名:密码)--auth-cert=ACERT HTTP认证证书(key_file,cert_file)--proxy=PROXY 使⽤HTTP代理连接到⽬标URL--proxy-cred=PCRED HTTP代理⾝份验证凭据(⽤户名:密码)--ignore-proxy 忽略系统默认的HTTP代理--delay=DELAY 在每个HTTP请求之间的延迟时间,单位为秒--timeout=TIMEOUT 等待连接超时的时间(默认为30秒)--retries=RETRIES 连接超时后重新连接的时间(默认3)--scope=SCOPE 从所提供的代理⽇志中过滤器⽬标的正则表达式--safe-url=SAFURL 在测试过程中经常访问的url地址--safe-freq=SAFREQ 两次访问之间测试请求,给出安全的URLOptimization(优化):这些选项可⽤于优化SqlMap的性能。

sqlmap常见参数

sqlmap常见参数(最新版)目录一、sqlmap 简介二、sqlmap 常见参数及其功能1.-u 参数2.-dbs 参数3.-tamper 参数4.-delay 参数5.-batch 参数6.-technique 参数7.- http 参数正文一、sqlmap 简介sqlmap 是一款用于发现 SQL 注入漏洞的工具,它可以对网站进行扫描,检测是否存在 SQL 注入漏洞。

在使用 sqlmap 时,需要了解其常见参数及其功能,以便更好地利用这个工具来发现和利用漏洞。

二、sqlmap 常见参数及其功能1.-u 参数-u 参数用于指定要检测的 URL。

当使用 sqlmap 扫描网站时,需要提供要检测的 URL 地址。

2.-dbs 参数-dbs 参数用于指定要检测的数据库类型。

sqlmap 支持多种数据库类型,如 MySQL、Oracle、SQL Server 等。

通过指定-dbs 参数,可以告诉sqlmap 要检测的数据库类型。

3.-tamper 参数-tamper 参数用于指定是否对查询结果进行篡改。

通过设置此参数,可以对查询结果进行修改,从而更好地模拟攻击者对查询结果的篡改。

4.-delay 参数-delay 参数用于指定请求的延迟时间(单位为毫秒)。

通过设置此参数,可以控制请求的发送速度,从而避免对目标服务器造成过大压力。

5.-batch 参数-batch 参数用于指定是否以批量模式运行。

通过设置此参数,可以一次性运行多个扫描任务,从而提高扫描效率。

6.-technique 参数-technique 参数用于指定要使用的扫描技术。

sqlmap 支持多种扫描技术,如基于注入的扫描、基于模糊的扫描等。

通过指定此参数,可以选择合适的扫描技术来发现漏洞。

7.- http 参数-http 参数用于指定 HTTP 请求的相关设置。

例如,可以指定请求方法(GET、POST 等)、请求头(如 User-Agent、Referer 等)等。

sqlmap 参数详解

sqlmap 参数详解

sqlmap是一个开源渗透测试工具,用于查找并利用Web应用程序中的安全漏洞。

以下是sqlmap的一些常用参数:

1. -u:指定目标URL

2. --data:指定POST数据

3. --cookie:指定cookie

4. --level:指定测试级别(1-5)

5. --risk:指定测试风险(0-3)

6. --threads:指定线程数

7. --user-agent:指定User-Agent

8. --timeout:指定超时时间

9. --dbms:指定数据库类型

10. --os:指定操作系统类型

11. --random-agent:随机生成User-Agent

12. --tor:通过Tor网络代理请求

13. --batch:禁止交互式提示

14. --crawl:爬取网站链接

15. --dump:将数据导出到文件

16. --tables:列出所有表

17. --columns:列出指定表的所有列

18. --dump-all:导出所有数据

19. --passwords:导出所有密码

20. --file-read:读取指定文件

以上仅是sqlmap的一些常用参数,更多参数可以在官方文档中找到。

在使用sqlmap时,需要根据实际情况选择合适的参数进行测试,以提高测试准确性和效率。

sqlmap常见参数

sqlmap常见参数摘要:一、sqlmap 简介二、sqlmap 常见参数及其功能1.-u 参数2.--dbs 参数3.-t 参数4.-T 参数5.-s 参数6.-S 参数7.-p 参数8.-P 参数9.-f 参数十、-F 参数十一、-o 参数十二、-O 参数十三、-c 参数十四、-C 参数十五、-b 参数十六、-B 参数十七、-v 参数十九、-n 参数二十、-N 参数二十一、-e 参数二十二、-E 参数二十三、-x 参数二十四、-X 参数二十五、-z 参数二十六、-Z 参数二十七、-y 参数二十八、-Y 参数二十九、-g 参数三十、-G 参数三十一、-k 参数三十二、-K 参数三十三、-w 参数三十四、-W 参数三十五、-q 参数三十六、-Q 参数三十七、-m 参数三十八、-M 参数三十九、-M 参数四十一、-L 参数四十二、-r 参数四十三、-R 参数四十四、-d 参数四十五、-D 参数四十六、-t 参数四十七、-T 参数四十八、-a 参数四十九、-A 参数五十、-z 参数五十一、-Z 参数五十二、-o 参数五十三、-O 参数正文:一、sqlmap 简介sqlmap 是一款用于发现SQL 注入漏洞并执行相关攻击的工具,其支持多种数据库,如MySQL、Oracle、PostgreSQL 等。

它能够测试多种参数,从而帮助安全研究人员发现潜在的安全隐患。

二、sqlmap 常见参数及其功能1.-u 参数:指定要测试的URL。

2.--dbs 参数:指定要测试的数据库类型。

3.-t 参数:指定要测试的表名。

4.-T 参数:指定要测试的数据库用户名。

5.-s 参数:指定要测试的SQL 语句。

6.-S 参数:指定要测试的提交方式。

7.-p 参数:指定要测试的密码。

8.-P 参数:指定要测试的端口。

9.-f 参数:指定要测试的文件名。

10.-F 参数:指定要测试的文件类型。

11.-o 参数:指定要输出的文件名。

sqlmap 参数

sqlmap 参数

SQL注入攻击是一种常见的网络攻击方式,黑客可以通过SQL注入攻击获取网站或应用程序的数据库信息。

为了进行SQL注入攻击,黑客需要使用一些工具,其中一个常用的工具就是sqlmap。

sqlmap是一款开源的SQL注入工具,支持自动化检测和利用SQL 注入漏洞。

使用sqlmap时,需要提供目标网站的URL,并设置一些参数来指定攻击的类型和方式。

常用的sqlmap参数包括:

1. -u:指定目标URL。

2. --method:指定HTTP请求的方式,支持GET和POST。

3. --data:指定POST请求的数据。

4. --tables:获取数据库中的表。

5. --columns:获取表中的列。

6. --dump:获取某个表中的数据。

除了以上参数,sqlmap还支持更多的高级设置,例如设置用户代理、cookie等。

在使用sqlmap进行攻击时,需要谨慎使用并获取充分授权。

因为SQL注入攻击不仅可以获取数据库中的信息,还可以更严重地破坏网站和应用程序的安全性。

总之,虽然sqlmap对于一些不安全的网站和应用程序来说是一种强大的工具,但它也可以用于破坏和窃取数据。

建议网站和应用程序的开发者要加强安全意识和防范措施,避免受到SQL注入攻击。

sqlmap的基本命令使用

sqlmap的基本命令使用SQLMap是一种开源的自动化SQL注入工具,用于发现和利用Web 应用程序中的SQL注入漏洞。

通过利用SQL注入漏洞,攻击者可以访问或修改数据库中的数据,甚至可以获取服务器上的敏感信息。

SQLMap可以帮助安全研究人员和渗透测试人员快速检测和利用这些漏洞。

下面是SQLMap的一些基本命令和用法:1. 网址目标:使用"-u" 参数指定目标URL,例如:```sqlmap -u http://example/page.php?id=1```2. 请求文件目标:如果你已经获取了Web应用程序的请求文件(例如Burp或Fiddler),可以使用"-r" 参数指定请求文件,例如: ```sqlmap -r request.txt```3. 请求头参数:使用"-H" 参数指定请求头参数,例如:```sqlmap -u http://example/page.php?id=1 -H "User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/58.0.3029.110 Safari/537.3"```4. 数据库类型:使用"--dbms" 参数指定目标数据库的类型。

SQLMap支持多种数据库,如MySQL、Oracle等。

例如:```sqlmap -u http://example/page.php?id=1 --dbms=mysql```5. 扫描所有参数:使用"--dbs" 参数扫描数据库的名称,例如:```sqlmap -u http://example/page.php?id=1 --dbs```6. 扫描所有表:使用"-D" 参数指定数据库名,并使用"--tables" 参数扫描所有表,例如:```sqlmap -u http://example/page.php?id=1 --tables -D database_name```7. 扫描所有列:使用"-T" 参数指定表名,并使用"--columns" 参数扫描所有列,例如:```sqlmap -u http://example/page.php?id=1 --columns -D database_name -T table_name```8. 数据提取:使用"-D" 参数指定数据库名、"-T" 参数指定表名和"-C" 参数指定列名,例如:```sqlmap -u http://example/page.php?id=1 --dump -Ddatabase_name -T table_name -C column_name```9. 执行SQL语句:使用"--sql-shell" 参数进入交互式SQL Shell,例如:```sqlmap -u http://example/page.php?id=1 --sql-shell```10. 批量扫描:使用"-m" 参数指定扫描目标的URL文件,例如: ```sqlmap -m targets.txt```总结起来,SQLMap是一种强大而灵活的工具,可以用于发现和利用Web应用程序中的SQL注入漏洞。

sqlmap参数

sqlmap参数SQLMap是一款非常流行的开源渗透测试工具,用于检测和利用Web应用程序中的SQL注入漏洞。

它有许多参数可以用于配置和优化扫描过程。

下面是一些SQLMap常用的参数,供参考:2. -p, --param:指定要测试的参数,如果URL有多个参数,可以使用逗号分隔。

例如:-p "id,name"3. --level:指定扫描的深度级别,范围从1到5,默认为1、级别越高,扫描越深入,但也会带来更多的请求和更长的扫描时间。

例如:--level 34. --risk:指定扫描的风险级别,范围从1到3,默认为1、级别越高,扫描越严格,但也可能导致误报或拒绝服务。

例如:--risk 25. --threads:指定扫描的线程数,默认为1、增加线程数可以加快扫描速度,但也可能导致资源瓶颈。

例如:--threads 106. --dbms:指定目标使用的数据库管理系统。

SQLMap支持多种数据库,如MySQL、Oracle、PostgreSQL等。

例如:--dbms MySQL9. --tamper:指定自定义的数据篡改脚本。

SQLMap使用数据篡改来绕过WAF等安全控制。

例如:--tamper="between,randomcase"11. --technique:指定注入测试的技术。

SQLMap支持多种注入技术,如布尔型注入、时间延迟注入等。

例如:--technique B12. --dbms-cred:指定数据库凭据,用于访问数据库系统。

例如:--dbms-cred "root:password"13. --os:指定目标操作系统类型,可以是Windows或Linux。

SQLMap根据操作系统类型选择适当的注入技术和命令执行方法。

例如:--os Linux14. --batch:指定非交互式扫描模式,不进行任何提示或确认。

适用于批量扫描或自动化测试。

sqlmap参数使用

SQLMap是一个自动化的SQL注入和数据库获取工具。

它使用Python编写,具有强大的功能和灵活性。

以下是SQLMap的一些常用参数及其用法:1.-u:指定要测试的URL。

例如:-u2.-d:指定要连接的数据库类型。

例如:-d mysql3.--dbs:列出所有可用的数据库。

4.-D:指定要测试的数据库。

例如:-D mydatabase5.--tables:列出指定数据库中的所有表。

6.-T:指定要测试的表。

例如:-T users7.--columns:列出指定表中的所有列。

8.-C:指定要测试的列。

例如:-C id,username,password9.--dump:导出指定表中的数据。

10.-r:从文件中加载HTTP请求。

例如:-r request.txt11.--level:指定测试等级(1-5),默认值为1。

增加等级将执行更多的测试和攻击。

12.--risk:指定风险等级(0-3),默认值为1。

增加风险等级将尝试更危险的攻击。

13.--batch:自动执行所有测试,无需用户交互。

14.--tamper:使用指定的脚本对请求进行修改或绕过安全措施。

例如:--tamper=space2comment15.--proxy:使用代理服务器进行连接。

例如:--proxy--tor:使用Tor网络进行连接。

16.--delay:在发送请求之间设置延迟(秒)。

例如:--delay 517.--timeout:设置请求超时时间(秒)。

例如:--timeout 1018.--random-agent:随机选择User-Agent头进行请求。

19.--threads:指定并发线程数。

例如:--threads 10这些参数可以根据需要进行组合使用,以实现不同的测试场景和攻击策略。

请注意,在使用SQLMap进行渗透测试之前,确保已经获得了目标系统的合法授权,并遵守相关法律法规。

sqlmap参数

sqlmap参数

sqlmap参数有很多,下面是其中常用的:

-u:可以输入要测试的url,具体形式为:-u "url"。

--data:此参数用于指定POST请求数据,可以指定多条数据,具体

形式为:--data "数据1" --data "数据2"。

--level:此参数用于指定注入的深度和精细度,具体形式:--level 级别。

--risk:此参数用于指定注入的风险级别,具体形式:--risk 级别。

--dump:此参数可以将查到的数据表内容备份,具体形式:--dump -table table1 [-D db]。

--threads:此参数可以指定注入任务执行的线程数,具体形式: --threads 数字。

--spos:此参数用于指定注入新参数的开始位置,具体形式:--spos 编号。

--batch:此参数用于禁用所有的输入请求和提示,具体形式:--batch。

--threads:此参数用于定义程序运行的线程数,具体形式:--threads 数字。

--dbms:此参数可以指定数据库类型,具体形式:--dbms 类型。

--technique:此参数用于指定注入技术,具体形式:--technique

技术。

--tables:此参数用于获取数据库中所有表名,具体形式:--tables -D 数据库。

--test-all:此参数用于进行所有测试,具体形式:--test-all。

sqlmap常用指令和参数

sqlmap常用指令和参数sqlmap是一款自动化的SQL注入工具,用于检测并利用Web应用程序中的SQL注入漏洞。

以下是sqlmap的常用指令和参数:1. `-u URL`:指定目标URL,例如`-uhttp://exampleXXX/page.php?id=1`。

2. `-r REQUEST_FILE`:指定包含HTTP请求的文件,例如`-r request.txt`。

3. `-p TEST_PARAMETER`:指定要测试的参数,例如`-p id`。

4. `-D DB_NAME`:指定要注入的数据库名称,例如`-D dbname`。

5. `-T TABLE_NAME`:指定要注入的表名称,例如`-T users`。

6. `-C COLUMN_NAME`:指定要注入的列名称,例如`-C username`。

7. `--tamper TAMPER_SCRIPT`:指定要使用的自定义混淆脚本,例如`--tamper=space2comment`。

8. `--dbms DBMS`:指定目标数据库管理系统,例如`--dbms=mysql`。

9. `--level LEVEL`:指定测试的注入等级,范围从1到5,默认为1。

10. `--risk RISK`:指定测试的注入风险级别,范围从1到3,默认为1。

11. `--dump`:导出数据库内容。

12. `--os-shell`:获取操作系统级别的shell。

13. `--batch`:启用批处理模式,不需要确认操作。

14. `--proxy PROXY`:指定代理服务器,例如`--proxy=http://127.0.0.1:8080`。

15. `--user-agent USER_AGENT`:指定自定义User-Agent头,例如`--user-agent="Mozilla/5.0"。

这只是sqlmap的一部分常用指令和参数,还有更多高级功能和选项可用于更详细的配置和自定义。

sqlmap 参数详解

sqlmap 参数详解SQLMAP 参数详解SQLMAP是一种流行的开源工具,用于发现和利用关系数据库管理系统(RDBMS)中的SQL注入漏洞。

SQLMAP的功能十分强大,可以通过控制多个参数来实现不同的功能。

在本文中,我们将详细介绍SQLMAP的各类参数。

1.目标选项在使用SQLMAP时,我们需要将目标网站的URL或者请求输入到命令行中。

下面是目标选项中最常用的参数。

· -u指定目标URL· -g指定Google搜索语法,用于发现目标URL· --search/-s在源代码中搜索指定的字符串2.请求选项2.1 请求头HTTP请求头的信息在SQL注入检测中非常重要,可以帮助SQLMAP识别目标网站的Web服务及后端服务器的相关信息。

下面是一些常用的请求头选项:· --headers指定HTTP请求头· --user-agent指定HTTP请求头的UserAgent· --cookie指定HTTP Cookie2.2 请求参数在SQL注入测试过程中,有时我们需要对HTTP请求参数进行测试。

下面是一些常用的请求参数选项:· --data/-d手动指定POST请求发送的数据· --param/-p手动指定GET请求发送的数据· --data-list/-D允许从文件中指定POST数据· --param-list/-P允许从文件中指定GET数据3. SQL注入选项在进行SQL注入测试时,我们需要用到以下参数:· --technique/-T指定SQL注入测试技术,默认使用“BETWEEN”和“LIKE”技术来测试。

不同的测试技术会不同的检测出SQL注入漏洞。

· --level/-l指定SQL注入漏洞检测等级,默认为1,依次增加等级可以提高检测效率。

· --risk/-t指定SQL注入漏洞检测风险,默认为1级,依次增加等级可以提高检测效率。

sqlmapconfig参数

sqlmapconfig参数sqlmapconfig参数是指在使用SQLMAP进行数据库渗透测试时,可以通过配置参数来控制和定制SQLMAP的行为和功能。

本文将介绍几个常用的sqlmapconfig参数及其作用。

一、--batch该参数的作用是在扫描过程中不需要人工干预,即以批量模式运行SQLMAP。

当设置了该参数后,SQLMAP将自动进行注入测试,并输出结果。

使用该参数可以节省人工操作的时间,提高测试效率。

二、--level该参数用于设置SQL注入测试的等级,可选取的值为1、2、3,默认为1级。

级别越高,测试越深入,但测试时间也会相应增加。

根据具体的情况,选择适当的测试等级,以保证安全测试的全面性和准确性。

三、--risk该参数用于设置SQL注入测试的风险等级,可选取的值为1、2、3,默认为1级。

风险等级越高,测试范围越广,但同时也可能引发更多的误报。

根据具体的情况,选择适当的测试风险等级,以保证测试的准确性和有效性。

四、--threads该参数用于设置并发线程数,即同时发送请求的线程数。

默认情况下,SQLMAP使用单线程进行测试。

如果目标网站的响应速度较快,可以适当增加并发线程数,以加快测试进程。

但同时也要注意不要设置过高,以免给目标网站带来过大的负担。

五、--timeout该参数用于设置请求超时时间,即等待服务器响应的最长时间。

默认情况下,SQLMAP的超时时间为30秒。

如果目标网站的响应速度较慢,可以适当增加超时时间,以确保测试的准确性和有效性。

但同时也要注意不要设置过长,以免影响测试效率。

六、--tamper该参数用于设置自定义的字符编码转换器,以绕过一些WAF(Web Application Firewall)的检测。

SQLMAP内置了一些常用的字符编码转换器,如base64encode、apostrophemask等。

可以根据具体的情况,选择适当的字符编码转换器,以增加测试的成功率。

sqlmap常用参数

一。

注入access数据库常用的参数sqlmap.py -u "url" //判断参数是否存在注入sqlmap.py -u "url" --tables //猜解表名sqlmap.py -u "url" --columns -T "要猜解的表名" //猜解列名sqlmap.py -u "url" --dump -C "列名" -T “表名”//爆出字段数据二。

注入MySQL数据库常用参数sqlmap.py -u "url" //判断参数是否存在注入sqlmap.py -u "url" --current-db //查看网站当前数据库sqlmap.py -u "url" --is-dba //查看当前用户权限sqlmap.py -u "url" --tables //猜解表名sqlmap.py -u "url" --columns -T "要猜解的表名" //猜解列名sqlmap.py -u "url" --dump -C "列名" -T “表名”//爆出字段数据三。

一些常用参数集合-h //查看帮助选项--dbs //查看网站所有数据库--users //查看所有数据库的用户--count //统计条数(该条命令可用在爆表名的时候,便于查看哪个是管理员的表)--level //测试等级(1-5)默认是1,cookie注入是2,http头注入是3--dbms=mysql/oracle/mssql 指定数据库(这样既可以节省时间,在某些时候也可以绕过waf)sqlmap.py -u “url”--batch --exclude-sysdbs //batch是使用sqlmap默认选项,不用按回车;exclude-sysdbs是排除系统自带的数据库。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Sqlmap

目录

简介 (2)

-u/--url 提供一个url (3)

--cookie (3)

--dbs 列出所有数据库名字 (5)

--current-db(列出当前数据库名称) (6)

-D (选择数据库) (6)

--tables (列出表) (6)

-T(选择表) (7)

-- columns (列出列名) (7)

-C(指定列名) (8)

--dump(列出所有数据) (8)

-r (从一个文件中载入HTTP请求) (9)

简介

sqlmap是一种开源的渗透测试工具,可以自动检测和利用SQL注入漏洞以及

接入该数据库的服务器。

它拥有非常强大的检测引擎、具有多种特性的渗透测试

器、通过数据库指纹提取访问底层文件系统并通过外带连接执行命令。

使用bwapp网站作为实验对象

-u/--url 提供一个url

在搜索框中随意输入数值,在url中显示有get提交方式的数值时在sqlmap中使用-u命令加入显示的url值。

--cookie

再次之前输入url值后跟入cookie信息,因为网站需要登录验证,不加cookie值会导致查询失败

当注入页面错误的时候,自动跳转到另一个页面的时候需要跟随302,

当注入错误的时候,先报错再跳转的时候,不需要跟随302。

目的就是:要追踪到错误信息。

输入N

得到以下信息(注入类型)

--dbs列出所有数据库名字

--current-db(列出当前数据库名称)

当前数据库名字为:bWAPP

-D(选择数据库)

--tables(列出表)

-T(选择表)

-- columns (列出列名)

-C(指定列名)

--dump(列出所有数据)

-r(从一个文件中载入HTTP请求)在burpsuite设置一下代理ip以及端口

在浏览器中设置代理服务器

在正常访问网页时,burpsuite抓取的数据进行复制。

粘贴到文本当中。

使用sqlmap-rb得到以下结果

在后面可以加入上面用过的命令等等。

11。