域控问题

域控问题

客户机不能加入域的终极解决方法2010-09-28 12:54解决办法一:客户机加入域时的错误各种各样,但总的来说,客户机不能加入域的解决方法部外乎以下几种:1、将客户机的第一DNS设为AD的IP,一般DNS都时和AD集成安装的,清空缓存并重新注册ipconfig /flushdns 清空DNSipconfig /registerdns 重新申请DNS2、关闭客户端防火墙3、只留IP为AD的第一DNS,第二DNS设为空4、在AD服务器的DNS建立客户机的SRV记录5、启动DNS和TCP/IP NetBIOS Helper Service服务6、更改主机名并在服务器上删除已经存在的DNS记录,重启7、域中的客户机的系统时间必须同步或慢于DC服务器的系统时间1分钟(不得超过10分钟)解决办法二:不能联系域1.您无法用NetBois域名加入域。

2.组策略无法正常应用。

3.无法打开网上领居和访问共享文件。

这个问题有可能是Wins服务器没有正确配置或TCP/IP NetBIOS没有启动造成的。

我建议您做如下的检查:建议一:如果您的域中有Wins服务器,请检查客户机的Wins配置看是不是指向Wins服务器。

另外,请打开Wins服务器,看记录正确注册。

建议二:如果 TCP/IP NetBIOS Helper Service(TCP/IP NetBIOS 支持服务)没有在客户端计算机上运行,可能会出现此问题。

要解决此问题,请启动 TCP/IP NetBIOS 支持服务。

要启动 NetBIOS 支持服务,请按照下列步骤操作:1. 使用具有管理员权限的帐户登录到客户机。

2. 单击“开始”,单击“运行”,在“打开”框中键入 services.msc,然后单击“确定”。

3. 在服务列表中,双击“TCP/IP NetBIOS Helper Service”。

您看到的文章来自活动目录seo4. 在“启动类型”列表中,单击“自动”,然后单击“应用”。

域控故障

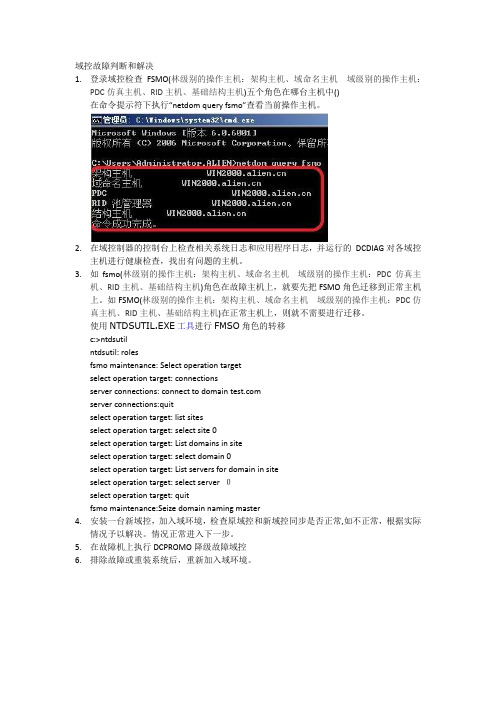

域控故障判断和解决1.登录域控检查FSMO(林级别的操作主机:架构主机、域命名主机域级别的操作主机:PDC仿真主机、RID主机、基础结构主机)五个角色在哪台主机中()在命令提示符下执行“netdom query fsmo”查看当前操作主机。

2.在域控制器的控制台上检查相关系统日志和应用程序日志,并运行的DCDIAG对各域控主机进行健康检查,找出有问题的主机。

3.如fsmo(林级别的操作主机:架构主机、域命名主机域级别的操作主机:PDC仿真主机、RID主机、基础结构主机)角色在故障主机上,就要先把FSMO角色迁移到正常主机上。

如FSMO(林级别的操作主机:架构主机、域命名主机域级别的操作主机:PDC仿真主机、RID主机、基础结构主机)在正常主机上,则就不需要进行迁移。

使用NTDSUTIL.EXE工具进行FMSO角色的转移c:>ntdsutilntdsutil: rolesfsmo maintenance: Select operation targetselect operation target: connectionsserver connections: connect to domain server connections:quitselect operation target: list sitesselect operation target: select site 0select operation target: List domains in siteselect operation target: select domain 0select operation target: List servers for domain in siteselect operation target: select server 0select operation target: quitfsmo maintenance:Seize domain naming master4.安装一台新域控,加入域环境,检查原域控和新域控同步是否正常,如不正常,根据实际情况予以解决。

域控制知识点

域控制知识点一、什么是域控制?域控制(Domain Controller)是指在Windows操作系统中,用于管理和控制网络上所有计算机和用户访问权限的服务器。

它是构建在Windows Server操作系统之上的一种服务,可以实现集中管理和控制网络上所有的用户账户、计算机账户、组策略以及其他网络资源。

域控制通过域的概念来组织和管理网络资源,将网络中的计算机和用户组织成为一个逻辑上的集合,便于统一管理和控制。

二、域控制的重要性域控制在企业网络中扮演着重要的角色,它具有以下几个方面的重要性:1. 集中管理和控制域控制允许管理员集中管理和控制整个企业网络中的用户账户、计算机账户、组策略等资源。

管理员可以通过域控制器对用户和计算机进行统一的身份验证和访问控制,以确保网络安全和合规性。

2. 协同工作和资源共享域控制器可以提供共享资源的管理和访问控制,使得企业内部的用户可以方便地共享文件、打印机等资源,方便协同工作和提高工作效率。

3. 用户身份验证和访问控制域控制器可以实现对用户身份的统一认证和访问控制。

用户只需要在域中的一台计算机上登录,就可以访问整个域中授权的资源,避免了在每台计算机上都要单独登录的麻烦。

4. 组织和架构管理通过域控制,网络管理员可以按照企业的组织结构或者其他需求进行资源的组织和架构管理。

可以将用户和计算机组织成为不同的OU(组织单位),并对每个OU应用不同的策略和权限。

三、域控制的核心概念1. 域(Domain)域是指在Windows操作系统中,由一组计算机和用户组成的逻辑组合。

域的概念将网络中的计算机和用户组织起来,并定义了它们之间的关系和隶属关系。

2. 域控制器(Domain Controller)域控制器是域中的一台服务器,负责管理和控制整个域中的用户、计算机和其他资源。

域控制器通过域数据库来存储和管理域中的各种信息。

3. 用户账户(User Account)用户账户用于标识域中的用户,并保存用户的身份信息和访问权限。

域控部署问题整合

针对公司域控服务器的应用整合分析及解决方案所遇到问题分析:1.公司员工部分员工应用工作软件特殊,一些软件需要admin管理员有权限运行,(如:朋杨客服系统;需要调用注册表,连接数据库);2.针对公司部分主机安装是基于ghost安装而非完全安装,故会有部分策略应用不完全;3.公司办公系统主要有windows03 和 windowsxp的主机,经测试,xp可以完全应用策略,对windows03客户端所应用的网站访问限制策略部分应用不了;测试分析过程及结果:1. 公司员工部分员工应用工作软件特殊,一些软件需要admin管理员有权限运行,(如:朋杨客服系统;需要调用注册表,连接数据库);对于这一问题,经测试,无针对性解决方案,但是有变相性解决方案:(1.)根据信息部经理陈格提出的方案,用软件跟踪注册表调用项和文件使用路径,然后一一给注册表和文件使用路径赋予权限,根据这一方案测试后,应用软件所调用注册表项和使用的系统路径太多,无法精确一一对其赋予权限,测试软件所保存的log信息有15M左右,可想该软件所调用项目之多无法精确对其调用程序赋予权限(2.)在域控管理中,只赋予普通权限给该主机,来运行该特殊软件,运行不了;测试中,又赋予其注册表完全控制权限,赋予其对系统中几个主要具有完全控制权限,测试未行,原因在于系统文件夹未全部继承该权限(3.)在域控管理中,本地有个默认组(域控上无该组只有本地有)power users 组,该组权限只略低于administrators组,Power User 拥有大部分管理权限,但也有限制。

因此,Power User 可以运行经过验证的应用程序,也可以运行旧版应用程序;经测试,我们公司的客服系统的账号赋予其权限,运行不了客服系统(4.)域控的策略管理中有一项设置,可在域控上赋予其本地管理权限,则相对应的也可以在本机上赋予某域用户对该机器有管理权限,经测试,在域控服务器上赋予某用户具有本地管理权限后,再用该用户登录客户端,运行所测试软件,得出结论:域控对该用户有管理配置权限,无法运行该软件;在本机上赋予某域用户对该机器有管理权限即加入本机administrators组,注销后,用该域用户登录管理该主机,得出结论:域控服务器对其无管理权限,该用户可以运行该软件,和本地管理权限一致(5.)在域客户机器端管理中,可在客户端直接给某域用户赋予权限,但是在赋予的权限无需服务器的Admin权限,只需该域账号的用户名和密码即可,这样赋予其本地管理权限也可运行该特殊软件,域控对该用户也有管理权限得出结论:域控对用户赋予的权限该用户继承,当本地权限和域控制权限冲突时则拒绝权限优先,但是不方便以后的工作需求,如果有其他用户在该机器上登录时则就运行不了该机器的部分软件,还需要另行配置(6.)在域控服务管理中,所创建的用户只要没有对其赋予其他权限,默认都属于DomainUser组,该组为域控普通成员组,经多方测试,在本地管理员组中加入DomainUser组,这样,DomainUser 组成员都对该主机具有部分管理权限得出结论:域控对用户赋予的权限DomainUser组继承,对Domain User组有完全管理控制权限,且如果在以后工作中某用户漫游配置后,需要用到该机暂时性工作,则无需对该机器再做其他配置即可经过多次测试和对比,第(6.)个方案较为完美特点:虽然该用户对本机有管理权限,但域对其也有管理配置权限,域控赋予其权限时,是先应用的优先,如果涉及到拒绝和允许权限冲突,则采用拒绝权限优先考虑到注册表这块,部分机器个人不建议禁用,因为所使用软件特殊,需要调用注册表项之多,无法精确禁用某个表单,给予其执行权限即可;很多特殊软件在运行的时候还需要修改注册表,比如cad,如果遇到类似情况则考虑给予其修改权限;对于病毒防护这块可以从源头上来禁止,如:利用域策略关闭盘符自动播放功能,禁用客户端的USB接口,限制用户访问网站等;可在域控制器策略设置不允许让该用户打开MMC控制,添加删除管理等;2.针对公司部分主机安装是基于ghost安装而非完全安装,故会有部分策略应用不完全;针对这一问题,如果所应用的策略是必要的策略,那么考虑重新安装操作系统;如果非必要的应用策略,则可以忽略此操作;3.公司办公系统主要有windows03 和 windowsxp的主机,经测试,xp可以完全应用策略,对windows03客户端所应用的网站访问限制策略部分应用不了;针对这一问题,windows03客户端如果网站访问限制策略应用不了,则需要在该台机器的主机上本地设置限制访问策略总结:针对目前域控测试应用阶段的主要几个问题,已经分析并给予解决方案,供经理审核,如有疑问,或影响到域控整体部署的进行,则再行商定解决方案。

域控制器常见问题解决

1、怎样限制一个域用户登录指定的计算机?(1)、先在域控制器的Active Directory用户和计算机中找到要限制的用户(比如叫insistence)。

(2)、然后右键点击用户insistence的属性,找到账户这一项。

点击登录到,会出现下图。

如果仅让他登录only这台主机就在下列计算机中就需要选中下列结算机然后输入可访问的机器only,点击添加即可!注意:如果想立即看到效果,可以在域控制器上使用命令gpupdate /force强制刷新组策略,然后再在域成员机器上使用该命令刷新就ok了!2怎样让域用户拥有本地管理员权限!(1)右键点击我的电脑→管理,出现下图。

(2)点击本地用户和组→组,出现如下图!(3)右键点击administrators→属性。

(4)点击添加(5)确定,然后根据提示输入一个域控制器上的有足够权限的用户名和密码就ok可!重新用该用户登录就具有本地超级管理员权限了!注意:如果没把该用户加入到本地管理员组中,即使该域用户拥有用控制器上的超级管理员权限,但他在本地计算机上的权限也是guest用户的权限!3、在2003域环境下搭建用Active Directory隔离用户的FTP服务器。

(1)前提是本机有一个固定的ip地址,并且IIS服务中的FTP服务已经安装完毕最主要的是它在域环境中。

(2)开始→程序→管理工具→Internet信息服务(3)右键单击FTP站点→新建FTP站点进行如下操作(4)然后需要安装一个第三方软件来修改ftp用户的文件存放目录和路径。

本软件在windows2003系统盘中:\SUPPORT\TOOLS下的SUPTOOLS.MSI这一文件,双击安装即可(注意:有的SUPTOOLS.MSI中没有这一文件可以下载一个adsiedit.dll文件,然后把它放到C:\WINDOWS\system32下,点击注册即可,安装时先放进adsiedit.dll文件在安装SUPPORTTOOLS.MSI)(5)然后开始→运行→adsiedit.msc→Domain []→OU=ftp→CN=only→然后右键单击only属性找到并双击m slls-FTPDir对其尽心编辑,在里面输入only,这是规定only的访问目录。

windows server 2016域控无法登录的解决方法

windows server2016域控无法登录的解决方法Windows Server2016是微软公司发布的一款服务器操作系统,被广泛应用于企业级网络环境中的域控制器。

然而,有时候我们可能会遇到域控无法登录的问题,这会给企业的正常运行带来很大的困扰。

本文将从几个可能的原因开始分析,并提供相应的解决方法,帮助您解决这一问题。

一、确认网络连接正常首先,我们需要确认网络连接是否正常。

域控需要与客户端机器之间进行通信,并且需要正常的网络连接才能够进行登录。

您可以通过以下步骤进行确认:1.检查网络线缆是否插好,确保无松动或断裂的情况。

2.使用其他设备测试该网络线路是否可用,以确认是否是线路故障导致无法登录。

二、检查域控的状态当确认网络连接正常后,我们需要检查域控的状态。

域控可能会出现各种问题导致无法登录,下面是几种可能的情况及解决方法:1.域控服务未启动通过按下Win+R键,输入"services.msc"来打开服务管理器。

在列表中查找"Active Directory域服务"服务,确保其状态为“正在运行”。

2.域控未加入正确的域检查域控是否成功加入了正确的域,您可以通过执行命令"nltest/getdc:域名"来检查域控的连接情况。

如果域控没有连接到正确的域,您需要重新配置域控。

3.域控账户是否被锁定尝试使用其他管理员账户登录到域控,如果登录成功,则表明当前使用的账户被锁定了。

您可以在域控的"Active Directory用户和计算机"工具中进行解锁操作。

三、检查域用户的登录权限设置有时候,域控登录问题可能是由于域用户的登录权限设置不正确所致。

我们可以通过以下步骤进行检查和设置:1.打开"Active Directory用户和计算机"工具。

2.找到相应的域用户,右键点击该用户,选择"属性"。

windows域控限制dns域名规则

windows域控限制dns域名规则Windows域控制器是一种重要的网络服务器,用于管理和控制域中的计算机、用户和资源。

在Windows域控制器中,DNS(域名系统)起着至关重要的作用,它负责将域名解析为与之相关联的IP地址,以便实现网络通信。

在Windows域控制器中,可以通过限制DNS域名规则来提高网络安全性和管理效率。

下面将介绍如何使用Windows域控制器来限制DNS域名规则。

我们可以通过配置Windows域控制器的组策略来限制DNS域名规则。

组策略是一种集中管理计算机和用户配置的工具,可以通过它来限制特定的DNS域名规则。

通过打开组策略管理器,我们可以找到“计算机配置”和“用户配置”下的“管理模板”选项,然后选择“网络”和“DNS客户端”选项,进而找到“限制DNS域名规则”的配置选项。

在该选项中,我们可以设置允许或禁止特定的DNS域名规则,以满足组织的安全策略和管理需求。

我们还可以使用Windows域控制器的DNS服务器来限制DNS域名规则。

在Windows域控制器上安装并配置DNS服务器后,可以通过打开DNS管理器来设置DNS域名规则。

在DNS管理器中,我们可以创建和管理DNS区域,然后在每个DNS区域中设置规则。

例如,我们可以设置只允许特定的DNS域名解析,禁止访问某些特定的域名,或者限制特定的IP地址访问某些域名。

通过这些设置,可以有效地限制DNS域名规则,从而提高网络的安全性和管理效率。

我们还可以使用Windows域控制器的防火墙来限制DNS域名规则。

防火墙是一种网络安全设备,通常用于监控和过滤网络流量。

在Windows域控制器上,我们可以通过打开Windows防火墙设置来设置防火墙规则,并限制特定的DNS域名规则。

例如,我们可以设置只允许特定的端口和协议进行DNS域名解析,禁止访问某些特定的域名,或者限制特定的IP地址访问某些域名。

通过这些设置,可以有效地限制DNS域名规则,提高网络的安全性和管理效率。

域控解决方案

域控解决方案

《域控解决方案》

域控解决方案是指用于管理和控制网络中计算机、用户和资源的解决方案。

在大型企业网络中,通常会使用域控解决方案来统一管理和控制各个部门的计算机和用户,确保网络安全和高效运行。

在域控解决方案中,通常会使用Active Directory(AD)作为核心组件。

AD 是一种由微软开发的目录服务,用于存储网络中的各种对象,如计算机、用户、组等。

使用AD,管理员可以集中管理和控制网络中所有的对象,包括设置权限、分配资源、管理用户等。

另外,域控解决方案也包括了一系列的安全措施。

通过AD,管理员可以通过对用户进行身份验证,限制用户对特定资源的访问权限,保护网络中的机密信息。

此外,域控解决方案还可以通过对网络流量进行监控和防御,防止恶意攻击和未经授权的访问。

域控解决方案的部署通常需要专业的IT团队来进行规划和实施。

在部署过程中,需要考虑网络的拓扑结构、用户需求、安全策略等多个方面,以确保最终的解决方案能够满足企业的需求。

总的来说,域控解决方案是企业网络管理的重要组成部分,它可以帮助企业实现统一管理和控制,提高网络安全性和效率。

通过合理的规划和部署,域控解决方案能够为企业带来更加稳定和安全的网络环境。

域控安全防护措施

域控安全防护措施

域控(Domain Controller)是Windows Server中的一种角色,负责管理整个域

内的安全认证、授权、域用户和计算机管理等工作。

域控的安全性对于整个域的安全都至关重要,因此需要采取一系列的安全防护措施来保护域控的安全。

首先,保护域控的物理安全至关重要。

域控应该安装在安全的机房内,只有授

权人员能够进入,避免未经授权的人员接触域控的物理设备。

另外,域控所在的机房应该有完善的监控系统,确保能够及时发现异常情况。

其次,域控的操作系统和应用程序需要定期更新和打补丁,以保证系统的安全性。

在安装和配置域控的过程中,应该遵循最佳安全实践,关闭不必要的服务和端口,限制域控的网络访问权限,设置复杂的密码策略等。

另外,域控应该部署防火墙和入侵检测系统(IDS)来监控域控的网络流量,

防止网络攻击。

同时,应该定期对域控进行安全审计和漏洞扫描,及时发现和修复安全漏洞。

在用户管理方面,需要限制域控的管理员权限,避免使用域管理员账号登录普

通工作站,防止域控受到内部攻击。

此外,建议启用多因素身份验证,增加登录的安全性。

最后,定期备份域控的数据和配置信息,以防止数据丢失或遭到勒索软件攻击。

同时,制定应急响应计划,一旦域控受到攻击,能够及时应对,减少损失。

总的来说,域控的安全防护措施需要综合考虑物理安全、系统安全、网络安全

和数据安全等方面,采取多层次的措施,保护域控的安全,确保整个域的安全稳定运行。

希望以上内容能够对您有所帮助。

如果您有任何问题,欢迎随时与我联系。

WINDOWS无法与此域连接,原因是域控制器存在故障或不可用或没有找到帐户

加入域后的计算机如果提示“windows 无法与此域连接,原因是域控制器存在故障或不可用,或者没有找到计算机帐户,请稍后再试。

如果此消息持续再现。

请与系统管理员联系以得到帮助”目前我碰到得原因就是计算机名同名。

退出域,更改计算机名后,再加入域问题解决。

client一旦加入域之后,如果要使用ghost来恢复系统,那么需要这么做:1、安装好client系统,安装完最新的补丁,也可以考虑安装一些基本软件。

2、针对现有系统开始执行sysprep 。

sysprep是一个“系统准备”工具,主要功能是在创建磁盘映像之前删除当前操作系统的所有唯一性信息,便于Ghost之类的工具复制磁盘映像。

3、对这台机器的引导区作ghost,以后恢复就用这个母盘恢复了。

ad在设计的时候,为了保证client与dc之间安全的通信,要求client在加入域后,client的计算机账户需要定期与dc的计算机账户保持同步(这个期限默认是30天),也就是说,当client与dc发生验证动作的时候,其实是先用计算机账户去验证,然后才是用户账户验证(也就是您输入用户名和密码)。

那么,为什么要这么做呢?因为,用户名和密码是比较容易伪造的,如果在任何验证发生之前,先校验计算机账户的安全性,校验通过之后,再校验用户账户,那么整体验证的安全性就得到了保证,相对于用户帐户,计算机账户就比较难以伪造。

微软通过如下两个方法来保障计算机账户验证的安全:其一、ad不允许任何用户模式下的程序或者用户模式下的交互动作,去干预或者设置计算机账户的同步(由这个同步动作建立的通道,微软称之为security channel),其二、计算机账户将会关联计算机硬件信息,然后用形成计算机sid(sysprep的动作就是抽取了这部分信息)。

ok,那么我们重现一下您遇到的问题。

您可能在将client加入域后,没有作sysprep,然后直接ghost。

然后这台计算机启动登录到域,于是dc验证当前client,通过验证,随后与client 计算机账户进行同步(这个动作对用户是透明的),好,这些都没有问题。

域控制器无法正常工作

域控制器无法正常工作查看本文应用于的产品重要说明:本文包含有关修改注册表的信息。

修改注册表之前,一定要先进行备份,并且一定要知道在发生问题时如何还原注册表。

有关如何备份、还原和编辑注册表的信息,请单击下面的文章编号,以查看Microsoft 知识库中相应的文章:256986Microsoft Windows 注册表说明本页∙症状∙解决方案o方法1:修复DNS 错误o方法2:同步各计算机之间的时间o方法3:检查“从网络访问此计算机”用户权限o方法4:验证域控制器的userAccountControl 属性是否为532480o方法5:修复Kerberos 领域(确认PolAcDmN 注册表项和PolPrDmN 注册表项相匹配)o方法6:重设计算机帐户密码,然后获取一个新的Kerberos 票证展开全部| 关闭全部症状当您在基于Microsoft Windows 2000 Server 的域控制器或基于Windows Server 2003 的域控制器上运行Dcdiag 工具时,可能会收到以下错误信息:DC DiagnosisPerforming initial setup:[DC1] LDAP bind failed with error 31当您在域控制器上以本地方式运行REPADMIN/SHOWREPS 实用工具时,可能会收到以下错误信息:[D:\nt\private\ds\src\util\repadmin\repinfo.c, 389] LDAP error 82 (Local Error).当您试图在受影响的域控制器的控制台上使用网络资源(包括“通用命名约定”(UNC) 资源或映射的网络驱动器)时,可能会收到以下错误信息:No logon servers available (c000005e = "STATUS_NO_LOGON_SERVERS")如果您在受影响的域控制器的控制台上启动任何Active Directory 管理工具(包括“Active Directory 站点和服务”以及“Active Directory 用户和计算机”),可能会收到以下错误信息之一:Naming information cannot be located because:No authority could be contacted for authentication.Contact your system administrator to verify that your domain is properly configured and is currently online.Naming information cannot be located because:Target account name isincorrect.Contact your system administrator to verify that your domain is properly configured and is currently online.如果Microsoft Outlook 客户端连接到使用受影响的域控制器进行身份验证的Microsoft Exchange Server 计算机,系统可能会提示该客户端提供登录凭据,即使来自其他域控制器的成功登录验证已经存在。

域控制器错误及解决方法

域控制器错误及相关解决办法1、用户帐户被意外锁定,并在 Windows Server 2003 中记录的事件 ID 12294事件 ID 12294参考:/kb/887433/zh-cn原因当您的网络上的计算机感染了 W32.Randex.F 蠕虫病毒或与它的变量时,可能会发生此问题。

解决方案若要解决此问题,请使用最新的可用的病毒定义在网络上运行完整的病毒扫描。

若要删除 W32.Randex.F 蠕虫病毒使用扫描。

有关如何执行病毒扫描或如何获取最新的病毒定义的信息,请参阅您的防病毒软件文档或与制造商联系。

2、事件 ID 1699 记录许多次并填充基于 Windows Server 2008 的可写域控制器的目录服务事件日志事件 ID 1699参考:/?scid=kb%3Bzh-cn%3B953392&x=12&y=12原因当 Windows Server 2008 RODC 试图缓存的主要用户的密码时,可写域控制器将执行检查以确定是否允许此操作。

如果不允许此操作,是将返回错误代码。

这是预期的行为。

但是,不正确可能返回错误代码时记录事件 1699解决方案若要解决此问题可用的修补程序。

安装此修补程序后,服务器不会在"原因"部分中提到的情况下记录事件 ID 1699。

在其他的方案中仍被记录该事件。

3、Windows Server 2008 上和 Windows Server 2008 R2 域控制器上的 Net Logon 服务不允许使用旧默认情况下与 Windows NT 4.0 兼容的加密算法事件ID58055722参考:/?scid=kb%3Bzh-cn%3B942564&x=8&y=10原因出现此问题是由于基于 Windows Server 2008 的域控制器上的允许与 Windows NT 4.0 兼容的加密算法策略的默认行为。

若要防止 Windows 操作系统和第三方客户端使用弱加密算法,以建立到基于 Windows Server 2008 的域控制器的NETLOGON 安全通道配置此策略。

域控问题解决意见及调整内容20110724

如果将打印机配置为使用计算机上的本地端口(如LPT1、LPT2 或LPT3),而计算机具有开放的客户端会话,Windows 2000 终端服务便支持通过远程桌面协议(RDP) 5 客户端对打印机进行自动重定向。

这种打印机重定向是在登录时进行的,而且是默认执行的操作。

不过,如果在客户端上使用第三方驱动程序或某些Microsoft Windows 95/Microsoft Windows 98 驱动程序,打印机重定向无效。

在出现这种情况时,服务器的系统事件日志中便会记录以下错误信息:类型:错误事件ID: 1111描述:打印机printertype 所需的驱动程序drivername 未知。

登录之前,请与管理员联系,安装驱动程序。

类型:错误事件ID: 1105描述:无法设置打印机printername/clientcomputername/Session number 的打印机安全信息。

类型:错误事件ID: 1106描述:无法安装打印机。

客户端登录时,基于Windows 2000 的服务器检查客户端上打印机驱动程序的名称,并在Windows 2000 Ntprint.inf 文件中查找同一打印机驱动程序名称。

如果找不到该驱动程序名称,便会记录错误信息,而不会将打印机重定向。

/kb/239088域成员电脑登录不了系统:用本地管理员帐户登录,查看日志有错误,描述为: Windows不能确定用户或计算机名称(拒绝访问。

)。

组策略处理中止。

登录域控制器,查看域控制器的日志:来源:NETLOGON 事件ID:5722,从计算机computername 设置的会话无法进行身份验证。

安全数据库中引用的帐户名称是computername$。

发生下列错误:拒绝访问。

从网上查到的资料:对于作为域成员的每一台Windows 2000 或Windows XP 工作站或服务器,它们都与域控制器有一个离散的通信通道,该通道称为安全通道。

域控计算机脱域的问题

域控计算机脱域的问题

域控计算机脱域的问题可能是由于以下原因导致的:

1. 网络连接问题:如果域控计算机无法连接到域控制器,它将无法验证用户的凭据并与域进行通信。

这可能是由于网络故障、防火墙设置或DNS配置错误等原因引起的。

2. 用户凭据问题:如果用户的凭据(用户名和密码)发生更改或失效,域控计算机将无法验证用户的身份并与域进行通信。

3. 域控制器故障:如果域控制器发生故障或不可用,域控计算机将无法连接到域控制器并与域进行通信。

4. 计算机账户问题:如果域控计算机的计算机账户发生更改或失效,它将无法使用该账户与域进行身份验证和通信。

如果域控计算机脱域,可以尝试以下解决方法:

1. 检查网络连接:确保域控计算机能够正常连接到域控制器,在网络连接方面没有任何问题。

2. 检查用户凭据:确保使用正确的用户名和密码进行登录,并确保这些凭据在域内有效。

3. 检查域控制器状态:确认域控制器是否正常运行并可用。

4. 重置计算机账户:尝试重新加入域,重新生成计算机账户,

并确保账户在域内有效。

如果以上解决方法无法解决问题,建议与网络管理员或系统管理员联系以获取更进一步的支持和解决方案。

AD域控问题排查思路

AD问题排查思路1登录异常1.1检查AD服务是否正常1.2检查网络是否正常1.3检查时间是否同步1.4检查AD复制是否正常1.5检查AD域策略2发放异常2.1检查是否存在重名2.2检查域账号权限2.3检查账号状态2.4检查AD域策略3配置异常3.1配置AD域信息失败3.2配置时间同步失败4相关日志收集4.1云桌面域策略收集4.2AD服务器日志收集局方AD问题排查思路AD作为桌面云环境基础组件之一,提供用户认证登录、访问局域网资源、部署组策略,有很重要的作用。

本文档主要讨论桌面云对接客户AD遇到问题的排查思路,针对登录、发放和配置这三方面进行介绍。

1登录异常用户连接登录虚拟机的过程包括:虚拟机向HDC注册、用户登录WI、AD上校验用户,WI从HDC获取用户虚拟机列表、用户选择虚拟机、虚拟机预登录、建立Socket的连接、协议协商交互、虚拟机自动登录、重定向服务启动等多个阶段,这里主要讨论AD异常的情况。

常见错误情况如下:●登录WI,提示用户名密码错误●登录WI之后,看不到链接克隆等动态池虚拟机●选择虚拟机登录后,界面提示失去信任关系1.1检查AD服务是否正常1、登录主AD服务器,在运行框输入services.msc,打开服务管理界面。

2、检查如下服务是否为启动状态:Active Directory Domain ServicesActive Directory Web ServicesKerberos Key Distribution Center1.2检查网络是否正常1、登录WI服务器,使用nslookup工具查询AD的IP记录,如下图:(normal)(abnormal)88/TCP/UDP Kerberos网络认证协议(normal)(abnormal)1.3检查时间是否同步1、检查主备AD之间时间是否同步。

2、检查AD与WI/HDC/DB/ITA/LIC等基础组件服务器的时间是否同步。

1.4检查AD复制是否正常。

域控信任关系失败处理方法

域控信任关系失败处理方法域控信任关系是在网络环境中用于建立不同域之间的互信关系的一种机制。

然而,由于各种原因,域控信任关系有时会失败,导致跨域的资源访问和身份认证出现问题。

本文将介绍域控信任关系失败的常见原因和相应的处理方法,帮助管理员解决此类问题。

一、域控信任关系失败的常见原因1. 网络连接问题:域控之间的网络连接出现故障,如网络延迟、网络拥塞、网络设备故障等,都可能导致域控信任关系失败。

2. DNS配置错误:域控之间的域名解析出现问题,如DNS服务器故障、域名解析错误等,都可能导致域控信任关系无法建立。

3. 时间同步问题:域控之间的时间不同步会导致域控信任关系失败,因为Kerberos认证协议对时间要求非常严格。

4. 安全设置不兼容:域控之间的安全设置不一致,如加密算法、安全策略等不匹配,都可能导致域控信任关系无法建立。

二、域控信任关系失败的处理方法1. 检查网络连接:首先,管理员需要检查域控之间的网络连接是否正常。

可以使用ping命令或网络诊断工具来测试网络连通性,如果发现网络连接有问题,需要及时修复。

2. 检查DNS配置:管理员需要检查域控之间的DNS配置是否正确。

可以使用nslookup命令来测试域名解析是否正常,如果发现DNS 配置有问题,需要及时修复。

3. 同步时间:管理员需要确保域控之间的时间同步正常。

可以使用w32tm命令来检查时间同步状态,如果发现时间不同步,需要及时修复。

4. 检查安全设置:管理员需要检查域控之间的安全设置是否一致。

可以使用gpresult命令来查看安全策略配置,如果发现安全设置不兼容,需要及时进行调整。

5. 重建信任关系:如果以上方法都无法解决问题,管理员可以尝试重建域控信任关系。

可以使用Active Directory Domains and Trusts工具来删除现有的信任关系,并重新建立信任关系。

6. 日志分析:管理员可以通过查看域控服务器的日志来进一步分析信任关系失败的原因。

排查连接域控失败故障

同 时,由 于 交 换 机 接 口 线缆较多,灰尘较多,难免查 不 到。 升 级 后,交 换 机 端 口 工 作 正 常,主 要 是 由 于 操 作 系 统 软 件 重 新 写 入,使 交 换 机 端 口 个 别 参 数 改 变,重 新 启动工作。实际上交换机操 作系统时间长了难免出现问 题,所 以 为 提 高 网 络 设 备 的 工 作 效 率,经 常 升 级 系 统 还 是有必要的。N

责任编辑:赵志远 投稿信箱:netadmin@ 故障诊断与处理 Trouble Shooting

排查连接域控失败故障

■ 河南 刘建臣

故障现象 单位网络部

署了活动目录域 环境,域控使用的

编者按 :近日笔者单位的一些客户反映,在和域控制器 进行连接时,出现无法连接的情况,经检查客户端和域控 制器之间的连通性没有问题,却无法正常加入域环境。

用 于 查 找 _ldap._tcp_dc_ 级信息,该值越低优先级越 start netlogon”命令,重启

de SRVjil ” 高,默认为 100。在“weight” 指定的服务。

等内容。因为在域控中部署 栏 会 显 示 权 重 信 息,默 认

执 行“ i p c o n f i g /

“eventvwr.msc”程 序,在 事 加入域所需的 SRV 记录是否 情况。对于该故在“>”提示符下执行 方 法 在 域 控 中 重 新 注 册 所

信息,果然发现了一些相关 “set q=srv”, “_ldap.tcp. 需 的 DNS 记 录 信 息。 以 域

统 配 置 DNS 服 务 器,错 误 代 域控是否包含在内,并已经 的 DNS 记录信息。执行“net

码 0x0000267C DNS_ERROR_ 使用有效的 IP 地址,例如在 stop netlogon”、 “net stop

加了域的计算机无法更改时间,解决Windows域控时间服务无法同步的问题

加了域的计算机无法更改时间,解决Windows域控时间服务无法同步的问题有一台域控制器长时间均无法与外部时间源进行时间同步,运行w32tm /resync,显示“此计算机没有重新同步,因为没有可用的时间数据”,运行w32tm /query /source ,显示“Local CMOS Clock”,表示正在使用的是主板上的时间,没有使用外部时间源。

因为主板上的时间无法做到很准确,经常发生过快或者过慢的情况,导致域内电脑的时间和实际时间经常出现较大的差异,所以必须要修正这个问题。

由于在很久之前做过组策略上关于时间服务的调整,该调整是针对全域(含域控制器)的所有PC、服务器(即调整过“Default Domain Policy”的设置),随即再次检查了一下Default Domain Policy 策略中关于时间服务的设置。

检查发现 Default Domain Policy 中时间服务“配置Windows NTP 客户端” “启用Windows NTP 客户端” 两项均为“已启用”状态。

另外也发现域控制器策略“Default Domain Controllers Policy”中,“配置Windows NTP 客户端” “启用Windows NTP 客户端” “启用Windows NTP服务器”三个项目都为“已启用”的状态。

尝试把以上的项目都更改为“未配置”,然后在域控制器中运行:gpupdate /force刷新组策略,并运行以下指令更改时间源:w32tm /config/manualpeerlist:”上级时间服务器地址”/syncfromflags:manual /reliable:yes /update ,最后执行命令:w32tm /query /source 检查使用的时间源,发现域控制器所使用的时间源已经是刚刚配置的新时间源,不再是主板上的时间源了。

组策略时间服务配置的具体位置结论:对于域控制器,其组策略上的时间服务选项最好保持在“未配置”的状态。

ad 域控 error code说明

在现代企业网络中,Active Directory(AD)域控制器扮演着至关重要的角色,它负责存储和管理组织中的用户、计算机和其他资源。

然而,有时候在使用AD域控的过程中,用户可能会遇到各种错误代码。

了解这些错误代码的含义和解决方法对于保持域控的稳定运行至关重要。

1. Error Code 5: "Access is denied"当用户在与AD域控进行交互时,如果出现错误代码5,意味着用户没有足够的权限来执行特定操作。

这可能是由于用户没有正确的权限分配,或者是由于域策略规定了用户的操作权限。

解决这个问题的方法包括检查用户的权限设置、确保用户所在的安全组拥有必要的权限等。

2. Error Code 1326: "Logon failure: unknown user name or bad password"这个错误代码表明用户登录到AD域控时使用了错误的用户名或密码。

解决这个问题的方法包括确保用户输入的凭据是正确的、检查域控的密码策略是否允许该用户的密码强度等。

3. Error Code 1909: "The referenced account is currently locked out and may not be logged on to"如果用户的账户由于多次登录失败而被锁定,就会出现这个错误代码。

解决这个问题的方法包括解锁用户账户、重置用户密码等。

总结与回顾:在与AD域控进行交互的过程中,用户可能会遇到各种错误代码。

了解这些错误代码的含义和解决方法对于保持域控的稳定运行至关重要。

除了上述提到的错误代码,还有许多其他错误代码可能会出现,因此在使用AD域控时,用户应该时刻保持警惕,并对可能出现的错误有所准备。

个人观点和理解:作为文章写手,我认为深入了解和解决AD域控错误是非常必要的。

只有在面对问题时,我们才能更好地掌握和管理AD域控,确保网络系统的稳定运行。

域控失陷处理流程

域控失陷处理流程一、引言随着信息化建设的推进,企业中的服务器和网络设备越来越多,其中域控服务器作为企业网络的核心设备,承担着用户认证、授权、资源管理等重要功能。

一旦域控服务器受到攻击或失陷,将给企业的信息安全带来严重威胁。

因此,建立一套完善的域控失陷处理流程对于企业而言至关重要。

二、域控服务器失陷的风险与影响1. 身份认证风险:域控失陷后,黑客可以获取用户账号和密码等敏感信息,从而进一步渗透企业内部网络。

2. 数据泄露风险:黑客可以通过域控服务器访问和窃取企业的重要数据,导致商业机密和客户隐私泄露。

3. 服务中断风险:黑客可能通过篡改域控服务器的配置和权限,导致企业的网络服务中断,严重影响企业的正常运营。

三、域控失陷处理流程1. 发现异常迹象企业应建立完善的监控系统,及时发现域控服务器异常迹象,如登录日志异常、异常流量、异常进程等。

此外,还应定期进行安全审计和漏洞扫描,以及建立安全事件响应机制,确保异常情况能够及时被察觉。

2. 确认失陷情况一旦发现异常迹象,企业应立即进行判断和确认,确定是否存在域控失陷的风险。

可以结合安全日志、入侵检测系统等工具进行全面分析,确保判断准确。

3. 隔离受影响的系统和网络在确认域控服务器失陷后,企业应立即采取措施隔离受影响的系统和网络,以防止黑客进一步扩散和破坏。

可以采用离线断网、切断网络连接等方式进行隔离。

4. 收集证据在隔离受影响的系统和网络之后,企业应立即收集相关的证据,以便后续的调查和追责。

可以通过抓取网络流量、分析日志等方式,获取黑客攻击的痕迹和行为。

5. 恢复系统和数据在收集证据之后,企业应及时对受影响的系统和数据进行恢复。

可以采用备份数据、重置系统、修复漏洞等方式,确保系统和数据的安全性和完整性。

6. 安全加固和防护针对域控失陷事件,企业应及时总结经验教训,加强域控服务器的安全加固和防护措施。

可以通过安装防火墙、加密传输、强化访问控制等方式,提高域控服务器的安全性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

客户机不能加入域的终极解决方法2010-09-28 12:54解决办法一:客户机加入域时的错误各种各样,但总的来说,客户机不能加入域的解决方法部外乎以下几种:1、将客户机的第一DNS设为AD的IP,一般DNS都时和AD集成安装的,清空缓存并重新注册ipconfig /flushdns 清空DNSipconfig /registerdns 重新申请DNS2、关闭客户端防火墙3、只留IP为AD的第一DNS,第二DNS设为空4、在AD服务器的DNS建立客户机的SRV记录5、启动DNS和TCP/IP NetBIOS Helper Service服务6、更改主机名并在服务器上删除已经存在的DNS记录,重启7、域中的客户机的系统时间必须同步或慢于DC服务器的系统时间1分钟(不得超过10分钟)解决办法二:不能联系域1.您无法用NetBois域名加入域。

2.组策略无法正常应用。

3.无法打开网上领居和访问共享文件。

这个问题有可能是Wins服务器没有正确配置或TCP/IP NetBIOS没有启动造成的。

我建议您做如下的检查:建议一:如果您的域中有Wins服务器,请检查客户机的Wins配置看是不是指向Wins服务器。

另外,请打开Wins服务器,看记录正确注册。

建议二:如果 TCP/IP NetBIOS Helper Service(TCP/IP NetBIOS 支持服务)没有在客户端计算机上运行,可能会出现此问题。

要解决此问题,请启动 TCP/IP NetBIOS 支持服务。

要启动 NetBIOS 支持服务,请按照下列步骤操作:1. 使用具有管理员权限的帐户登录到客户机。

2. 单击“开始”,单击“运行”,在“打开”框中键入 services.msc,然后单击“确定”。

3. 在服务列表中,双击“TCP/IP NetBIOS Helper Service”。

您看到的文章来自活动目录seo4. 在“启动类型”列表中,单击“自动”,然后单击“应用”。

5. 在“服务状态”下,单击“启动”以启动 TCP/IP NetBIOS 支持服务。

6. 当该服务启动后,请单击“确定”,然后退出“服务”管理单元。

建议三:请检查是否安装了客户机上安装了“Microsoft网络的文件和打印机共享”1.点击“开始菜单→控制面板→网络连接”。

2.在所出现窗口中的局域网连接(如“本地连接”)上单击右键,选择“属性”。

3.勾选常规标签下的“Microsoft网络的文件和打印机共享”项。

解决办法三:还可以修改本机的host文件,在里面增加一行域控制器名称与其IP地址的对应关系即可.解决办法四:“不能联系域XXXX的域控制器”的一种解决系统:Windows server 2003 Enterprise Edition此方法针对的是Ghost利用一个已经加入过相同域的系统备份还原计算机后出现的不能加入域的情况。

因此IP设置、DNS设置是正确无误的。

因为出现系统还原到机器后无法用域账户登录的情况,另外还设置了WINS为DNS 地址,这点也是有做到的。

也无数次先行退出域,在系统属性里边儿改了计算机名,重启。

依然,加入域的时候提示“不能联系域XXXX的域控制器....”状况。

甚至重复还原了几个不同备份,最后肯定了问题一定出在一直没作改变的一点上面——计算机名。

关键是系统属性里边改过,用优化大师也修改过,手动在注册表中几处都修改了,没用!几乎否定了认为问题出在计算机名上的想法。

最后作了用超级兔子再修改计算机名的尝试,最终成功。

用系统软件能做的事情一定可以手动,这点是肯定的,因此最有保障有效的解决方法还有待跟进研究。

解决办法五:更改客户机计算机名再加入试试。

微软官方帮助文件:“您用的windows与此域无法联系,原因是域控制器存在故障或不可用,或没有找到计算机帐户,请稍后重试,若持续出现,请与系统管理员联系”该提示的原因绝大多数由于DC中的计算机帐户重名或者被禁用所导致。

当您将一台客户端加入域时,默认情况下在DC的computer的容器中会自动创建一个以该机器的用户名命名的计算机对象,这意味着DC已经和客户端建立起了secure channel,同时会生成一个key,安全通道的密码和计算机的帐户一起存储在所有域控制器上。

对于 Windows 2000 或 Windows XP,默认计算机帐户密码的更换周期为 30 天。

如果因某种原因导致计算机帐户的密码和 LSA 机密不同步,意味着客户端与DC的通信被断掉,则会导致您所述的提示信息没有找到计算机账户。

而如果secure channel被断掉。

导致secure channel出错的原因可能有以下几种:1. 将客户端加入到域时,域中已经存在与该计算机同名的计算机账户,那么在该计算机加入域后,会将本计算机的名称覆盖与其同名的计算机帐户,这样就会导致备覆盖的哪个计算机在登录域时报错2. 将ADUC中的计算机账户删除也会导致上述错误解决该问题,我们需要同步计算机帐户的密码和 LSA 机密,在 Windows 2000 或Windows XP 中重置计算机帐户的四种方法:1.使用 Netdom.exe 命令行工具2.使用 Nltest.exe 命令行工具注意:Netdom.exe 和 Nltest.exe 工具位于 Windows Server CD-ROM 上的Support\Tools 文件夹中。

要安装这两个工具,请运行 Setup.exe 或从Support.cab 文件中提取文件。

3.使用“Active Directory 用户和计算机”Microsoft 管理控制台 (MMC)。

4.使用 Microsoft Visual Basic 脚本具体步骤请参照:/kb/216393/zh-cn如果希望避免此问题可以参照下面几点建议:1. 将客户端加入到域时请检查是否与域中的计算机同名2. 请不要在ADUC中删除域中的有效计算机账户相关出错对照信息:1.每个成员都维护着这样的一个 LSA 机密,用于建立安全通道由 Netlogon 服务。

如果,出于某种原因,计算机帐户的密码和 LSA 机密不同步,Netlogon 服务记录以下错误:NETLOGON Event ID 3210:Failed to authenticate with\\DOMAINDC, a Windows NT domain controller for domain DOMAIN.2.如果计算机账户被删除,通过成员Netlogon服务会记录下面的错误信息:NETLOGON Event ID 5721:The session setup to the Windows NT Domain Controller <Unknown> for thedomain DOMAIN failed because the Windows NT Domain Controller does nothave an account for the computer DOMAINMEMBER.3.同样,域控制器上的 Netlogon 服务密码不同步时记录以下错误:NETLOGON Event 5722The session setup from the computer DOMAINMEMBER failed to authenticate.The name of the account referenced in the security database isDOMAINMEMBER$. The following error occurred: Access is denied.有关安全通道的信息,请参阅 Microsoft 知识库中下列文章:ARTICLE-ID: 131366 (/kb/131366/EN-US/) TITLE:事件错误 5712 状态访问被拒绝ARTICLE-ID: 142869 (/kb/142869/EN-US/) TITLE:同步整个域时出现事件 ID 3210 and 5722ARTICLE-ID: 149664 (/kb/149664/EN-US/) TITLE:验证域 Netlogon 同步ARTICLE-ID: 158148 (/kb/158148/EN-US/) TITLE:域安全通道实用工具--Nltest.exe客户端如何设置(1)将计算机加入到域首先将客户机TCP/IP配置中所配的DNS服务器,指向DC所用的DNS服务器。

然后我的电脑/右键/属性/网络标识/属性/隶属于,选择域:输入域名,确定。

提示输入用户口和口令,确定后提示重启。

说明:加入域时,如果输入的域名为FQDN格式,形如,必须利用DNS中的SRV记录来找到DC,如果客户机的DNS指的不对,就无法加入到域。

加入域时,如果输入的域名为NetBIOS格式,如mcse,也可以利用浏览服务(广播方式)直接找到DC,但它不是一个完善的服务,有时就会不好使。

这样虽然也可把计算机加入到域,而且在等较长时间后也可以登录到域上去,但不推荐。

因为客户机的DNS指的不对,则它无法利用2000DNS的动态更新动能,也就是说无法在DNS区域中自动生成关于这台计算机的A记录和PTR记录。

那么同一域另一子网的2000及以上计算机就无法利用DNS找到它,这本应是可以的。

再者,管理员无法在客户机上利用域的管理工具来远程管理域,因为这些管理工具必须使用DNS,出错提示:找不到域命名信息(有时客户机的DNS Client 服务有问题也会出现上述提示,重启服务即可)。

这种情况下,要进行远程管理,就只能利用TS(终端服务)基于IP来连了。

当然用户也可以手动配置WINS或Lmhosts文件,来查找DC。

这主要用于95/98/NT老版本计算机跨子网(路由)查找DC或加入域,因为这些老版本计算机无法利用DNS来查找DC,浏览服务又是广播方式,只能在本网段进行,因为广播信息是无法通过路由器的,RFC1542标准的路由器,可设置成允许DHCP的广播数据通过,仅是一个特例。

需要说明的是:95/98可以使用域用户帐号登录到域,但并不能加入到域,在AD中也没有计算机帐号,而NT可以。

计算机加入域成功后,未重启,即已在AD用户和计算机/computer容器下生成计算机帐号了,实验中查看时,需要手动刷新一下。

而在DNS中记录必须在计算机重启后(不必登录)或15分钟后才能自动注册或更新到DNS区域。

但若我们平常修改一个计算机的名字或IP,要马上更新到DNS区域,倒不一定非得重启,可利用ipconfig /registerdns命令就行。

明白以上讨论可用于排错,不一定非得重启登录后才知道结果。