基于矩阵易位的可逆加密算法分析与设计

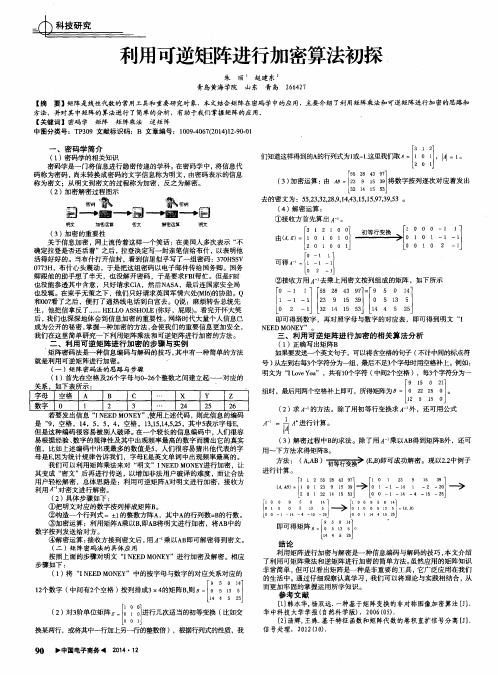

利用可逆矩阵进行加密算法初探

二 、利用可逆矩阵进行 加密 的步骤与 实例

矩阵密码法是一 种信息 编码与解码 的技巧 , 其中有一种 简单 的方法 就是利用可逆矩阵进行加密。 , ( 一 )矩阵密码法的思路 与步骤 ( 1 ) 首先在空格及2 6 个字母 与0 — 2 6 个整数 之间建立起一一对应 的 关系 ,如下表所示 字母 空格 A B C X Y Z 数字 O 1 2 3 2 4 2 5 2 6

组时 , 最后用两个空格补上即可,所得矩阵为B=l 0 2 2 2 5 0 l 。

『 9 1 5 0 2 1 1

l 1 2 5 1 5 0 J

( 2 ) 求A 的方法 。除 了用初等行变换求 A 外 , 还可用公式 A ~= A 进行计算。

一

、

密码学简介

(1 )密码学的相关 知识 密码学是- -I ' - J 将 信息进行 隐密传递的学科 。 在密码学 中, 将信息代 码称为密码 , 尚未转换成密码的文字信 息称 为明文 , 由密码表示 的信息 称为密文 ;从明文到密文的过程称为加密 ,反之为解密。 ( 2 ) 加密解密过程图示

道一

到的A

虮

娌

[ : 1 2 ] ’ l A I : 1 。

0 —1 l I

1 一l —l 1

1 5 5 2 8 4 3 9 7 l

( 3 ) 加密 运算: 由 舫: j 2 3 9 1 5 3 9 』 将数字按列逐次 对应着发出

关 于信息加密 , 网上流传着这样一个笑话 : 在美 国人多次表示 “ 不 确定拉登是否还 活着 ” 之后 , 拉 登决定写一封亲笔信给布什 , 以表明他 活得好好 的。当布什打 开信封 , 看到信里似乎写 了一组密码 : 3 7 0 H S S V 0 7 7 3 H,布什心头震动 , 于是把这组密码以电子邮件传 给国务卿 。国务 卿跟他 的助手想 了半天 ,也没解开密码 ,于是要求 F B I 帮忙 。但是F B i 由 也没能参 透其 中含意 ,只好请求C I A ,然后N A S A,最后 连国家安全局 也没辄 。在束手无策之下 , 他们只好请 求英 国军情六处( MI 6 ) 的协助 。 F Q 和O 0 7 看了之后 , 便 打了通热线 电话到 白宫去 。Q 说 :麻烦转告总统先 = 生 ,他把信拿 反了……H E L L O A S S H O L E( 你好 ,屁I t 1  ̄ ) 。看完开怀大笑 后, 我们也深深地体会到信息加 密的重要性 。 网络时代大量个人信息 已 成为公开的秘密 , 掌握一种加密的方法 , 会使 我们 的重要信息更加安全 , 我们在这里简单研究 一下利用矩阵乘法和可逆矩阵进行加密的方法。

课程思政元素融入线性代数的教学研究——以逆矩阵为例

㊀㊀㊀㊀数学学习与研究㊀2022 4课程思政元素融入线性代数的教学研究课程思政元素融入线性代数的教学研究㊀㊀㊀ 以逆矩阵为例Һ张林丽1㊀张晶晶1㊀刘德兵1㊀原乃冬2㊀(1.海南大学应用科技学院,海南㊀儋州㊀571737;2.海口经济学院网络学院,海南㊀海口㊀571127)㊀㊀ʌ摘要ɔ逆矩阵是线性代数中一个重要的数学概念,本文基于加密电文的破解问题,运用问题驱动法和类比法构造出逆矩阵概念,激发学生的爱国热情,培养学生的创新能力;利用研究式㊁类比式和启发式的教学方法推导出矩阵可逆的充要条件和可逆矩阵的性质,培养学生科学严谨的态度,引导学生树立正确的人生观,提高学生提出㊁分析㊁解决问题的能力以及在学习中发现规律和总结规律的能力;运用启发式教学,探讨逆矩阵在求解矩阵方程和在保密通信中的应用,引导学生行事做人要遵纪守法,提高学生学习的兴趣和应用知识解决实际问题的能力.本案例将课程思政元素与线性代数知识相结合,实现了在教学中立德树人的任务.ʌ关键词ɔ线性代数;逆矩阵;课程思政元素ʌ基金项目ɔ本文系海南大学教育教学改革研究项目(项目编号:hdjy2150,hdjy2074,hdjy2106);海南省高等学校教育教学改革研究项目(项目编号:Hnjg2021ZD-7);海南大学应用科技学院教育教学改革研究项目(项目编号:HDYKJG202001,HDYKJG202005).线性代数是非数学类专业本科生学习的一门公共基础课程,具有内容抽象㊁知识点多和逻辑严密等特点.为了提高学生的学习兴趣,许多学者围绕线性代数教学设计进行了研究[1-4].2016年,习近平总书记在全国高校思想政治工作会议上提出了 各类课程与思想政治理论课要同向同行,形成育才育人协同效应 之后,各高校纷纷开展关于课程思政的研究.教师在线性代数课程教学中恰到好处地增加一些思政元素,通过课程教学的精心组织和实施,既可以向学生渗透数学概念㊁公式㊁定理的形成和发展脉络,培养学生严谨务实的认识论和科学观,又可以从知识点中发掘哲学思想与元素,将一些理论内容与折射出的科学精神相融合,帮助学生树立正确的人生观㊁价值观和世界观,成为全面发展的高素质应用型人才.目前,一些研究者在这一领域进行了部分探究,指出了课程思政元素融入线性代数的必要性和重要意义[5-7].但是目前对课程思政元素融入线性代数的研究大都着眼于理论研究层面,如何将课程思政元素融入线性代数课堂教学中,如何将课程思政落到实处仍需要进一步探索[8].以学生为中心的教学设计,强调的是学生的主体地位,将以 教 为中心变以 学 为中心,可以提高学生学习的积极性和课堂学习效果.本文以逆矩阵这一节教学内容的讲授为例,以学生为中心进行教学模型的合理设计,实现了线性代数教学中思政元素的融入,达到了于润物无声中立德树人的教学目标.一㊁课题引入播放电视剧‘永不消失的电波“中解密电文的一个片段,视频播放完后,教师讲解到:为了保密起见,我们在发送电文时需要对电文加密,接收方再对其解密就能知道原电文的意思.以密码学中的希尔密码为例,其加密方式为:26个英文字母 A-Z 一一对应于自然数 1-26 .比如:我们要发送一份内容为 ABC 的明文电文,一般先使用列矩阵X=(1,2,3)T来表示它,X称为明文矩阵;加密的方法是在X的左侧乘以矩阵A,A称为加密矩阵.设加密矩阵A=111011101æèççöø÷÷,则B=AX=6,5,4()T就是收到的密文矩阵.很显然,已知加密矩阵A和密文矩阵B,要解密得到明文矩阵X就是求解矩阵方程AX=B.今天,老师也给同学们发来一封密信:B=988565775580160119145æèççöø÷÷,秘钥是:ABCBBACDC,请猜猜老师想对同学们说什么呢?想成为密码大师吗?就让我们一起来学习如何利用逆矩阵破解加密电文.设计意图:教师采用问题驱动法,将如何破解加密电文的问题作为引入,激发学生的学习兴趣.‘永不消逝的电波“是一部战争题材的影视剧,电视剧片段的播放能激发学生的爱国热情,我们现在的幸福生活是无数烈士用生命和鲜血换来的,从而勉励学生 不忘初心,牢记使命 ,为祖国的繁荣昌盛而努力奋斗.二㊁逆矩阵的定义上一节的知识内容利用待定系数法求矩阵方程AX=B的解时很麻烦,我们是否可以借鉴一下代数方程ax=b求解的思想方法呢?在代数方程ax=b中,当aʂ0时,因为a㊃a-1=a-1㊃a=1,其解为x=a-1b.在矩阵的运算中,单位矩阵E相当于数的乘法运算中的1,因此,为了求解矩阵方程AX=B和XA=B,希望能找到一个矩阵A-1,满足AA-1=A-1A=E,使得AX=B的解为X=A-1B,以及XA=B的解为X=BA-1.所以有如下定义:All Rights Reserved.㊀㊀㊀㊀㊀数学学习与研究㊀2022 4定义㊀[9]对于n阶矩阵A,如果存在一个n阶矩阵B,使得AB=BA=E,则称A为可逆矩阵,简称矩阵A可逆;并称矩阵B为A的逆矩阵,记作:A-1,即B=A-1,于是有AA-1=A-1A=E.说明:(1)可逆矩阵是方阵;(2)A,B互为逆矩阵,即A-1=B,B-1=A;(3)A的逆矩阵记为:A-1,不能写成1A;(4)A可逆,则|A|ʂ0;(5)A的逆矩阵是唯一的;(6)E-1=E;On不可逆.设计意图:破解密码即求解矩阵方程,教师带领学生类比代数方程构建出逆矩阵的定义,让学生领悟到数学概念是由求解实际问题的需要而构建出来,而不是凭空产生的,帮助学生弄清逆矩阵概念的来龙去脉,激发学生的创造力,培养学生严谨㊁务实的认识论和科学观.为了强化学生对逆矩阵概念的理解,我们给出六点说明,培养学生科学严谨的态度.三㊁矩阵可逆的充要条件由E-1=E;On不可逆,说明并不是每一个方阵都可逆.教师提问:(1)方阵可逆的充要条件是什么呢?我们知道方阵A的行列式是一个数,类比在代数论中,数a 可逆 ⇔aʂ0,是否有方阵A可逆⇔|A|ʂ0?(2)当方阵A可逆时,如何来求方阵A的逆矩阵呢?教师带领学生回忆上节课所讲的伴随矩阵A∗的一个基本性质:AA∗=A∗A=|A|E,它离我们所求的AA-1=A-1A=E只有一步之遥,这一步是需要条件的,请同学们想一想应该是什么呢?进一步启发学生由AA∗=A∗A=|A|E推导出:A可逆的必要条件是|A|ʂ0;又因为A可逆时,一定有|A|ʂ0,于是得到教材中的定理1:定理1(可逆矩阵的判别定理)[9]n㊀阶方阵A可逆的充要条件是|A|ʂ0,且当A可逆时,有A-1=1|A|A∗,其中A∗为A的伴随矩阵.注:利用定理1求逆矩阵的方法称为伴随矩阵法.设计意图:教师利用研究式和类比式的教学方法,有利于学生理解定理,同时培养学生提出问题㊁分析问题和解决问题的能力.通过定理的充分条件和必要条件的推导,培养学生严谨的科学态度.由矩阵的可逆与不可逆,引出 对立和统一 的辩证关系,因对立能由此及彼,因统一能相互利用,构成了线性代数丰富的知识体系.例1㊀已知A=1958æèçöø÷,求A-1.总结㊀当abcdʂ0时,abcdæèçöø÷-1=1ad-bcd-b-caæèçöø÷.口诀㊀主对调㊁次添负㊁乘行列式分之一.注意㊀此口诀只适合于二阶方阵求逆矩阵.例2㊀已知A=4-13-2123-10æèççöø÷÷,求A-1.总结㊀用伴随矩阵法求逆矩阵的步骤:(1)计算行列式|A|,当|A|ʂ0时,方阵A的逆矩阵存在;(2)求伴随矩阵A∗;(3)利用公式A-1=1|A|A∗,求出A-1.设计意图:让学生由一般方法总结出特殊矩阵的逆的求法公式,使计算简洁的同时又培养了学生在学习知识过程中获得的成就感.将全班分成4组,让每个小组合的学生分别计算行列式|A|㊁伴随矩阵A∗的三行,最后教师带领学生一起算出A-1,目的是减少课内简单计算所用的时间,充分突出教学重点,分散教学难点,还能让学生获得到团队合作的成就感.学生由例2的解题过程可以总结出用伴随矩阵法求逆矩阵的三步骤,在第一章学过行列式的计算,在上节课学过伴随矩阵的求法,这样就达了用旧知识解决新问题的目的.对比例1和例2的解题过程,可以看出:随着矩阵阶数的增加,用伴随矩阵法求逆矩阵的计算量将会大大增加,于是在第三章我们会介绍求逆矩阵的新方法 初等变换法.四㊁抽象矩阵可逆的判定从前边的研究中可知定义法和伴随矩阵法各有其利弊,我们将其综合起来可否找到一条捷径呢?带领学生分析:AB=E⇔|A||B|=1⇔|A|ʂ0,|B|ʂ0⇔方阵A,B都可逆,且B=EB=(A-1A)B=A-1(AB)=A-1E=A-1,所以只要满足AB=E就能得出A,B互为逆矩阵的结论.于是得到如下推论:推论㊀[9]:若同阶方阵A,B满足AB=E(或BA=E),则A-1=B,B-1=A.此推论说明:如果要验证A是否可逆,且矩阵B是否为A的逆矩阵,那么只要验证AB=E或BA=E中的一个就行,该方法称为验证法.例3㊀设方阵A满足A2-A-2E=0,证明A可逆,并求A-1.设计意图:教师采用启发式教学,利用分析法从结论出发寻求每一步推导的思路,培养学生的逻辑思维能力,并将研究问题和解决问题贯穿教学的始终.五㊁逆矩阵的运算性质教师让学生利用推论验证:若矩阵A,B可逆,常数kʂ0,则A-1,kA,AB,AT是否可逆?并验证:(A-1)-1=A,(kA)1kA-1()=E,(AB)-1(B-1A-1)=E,(AT)(A-1)T=E,|A-1||A|-1=1.进而得出教材中逆矩阵的5条运算性质[9]:(1)若矩阵A可逆,则A-1也可逆,且(A-1)-1=A;(2)若矩阵A可逆,数kʂ0,则(kA)-1=1kA-1;All Rights Reserved.㊀㊀㊀㊀数学学习与研究㊀2022 4(3)两个同阶可逆矩阵A,B的乘积是可逆矩阵,且(AB)-1=B-1A-1;注:此性质可推广到任意有限个同阶可逆矩阵的情形,即若A1,A2, ,An均是n阶可逆矩阵,则A1A2 An也可逆,且(A1A2 An)-1=A-1n A-12A-11.(4)若矩阵A可逆,则AT也可逆,且有(AT)-1=(A-1)T;(5)若矩阵A可逆,则|A-1|=|A|-1.例4㊀若三阶方阵A的伴随矩阵为A∗,已知|A|=12,求|(3A)-1-2A∗|.设计意图:教师采用启发式教学法,让学生利用推论得出逆矩阵的5条性质,提高学生在学习中发现规律和总结规律的能力,同时培养学生缜密的思维习惯和严谨求实的科学态度.设计例4的目的是锻炼学生利用性质进行计算的能力.六㊁逆矩阵的应用(一)逆矩阵在解矩阵方程中的应用含有未知矩阵X的方程称为矩阵方程,有如下三种标准形式的矩阵方程[9]:(1)矩阵方程AX=B,其中A为n阶可逆方阵,则AX=B有唯一解:X=A-1B;(2)矩阵方程XA=B,其中A为n阶可逆方阵,则XA=B有唯一解:X=BA-1;(3)矩阵方程AXB=C,其中A为n阶可逆方阵,B为m阶可逆方阵,则AXB=C有唯一解:X=A-1CB-1.例5㊀利用逆矩阵求解线性方程组4x1-x2+3x3=2-2x1-x2+3x3=03x1-x2=1ìîíïïï.设计意图:与引入相呼应,强调有了逆矩阵相当于矩阵有了类似于数的除法运算.解释之所以有三种标准形式的矩阵方程,是因为矩阵乘法不满足交换律,即空间位置不能变,但时间次序可以变.教师可顺势引导学生行事做人要遵纪守法.例5的求解过程用到例2的结果,设计的目的是减少课堂上计算的时间,将授课重点放在掌握解决问题的方法和数学的思维方法上.例5讲解完后,教师提问:用逆矩阵求解矩阵方程的条件和Gramer法则的条件是否相同呢?条件是相同的,因为方阵A可逆的充要条件是|A|ʂ0.教师继续提问:矩阵的乘法一般不满足消去律,两个非零矩阵的乘积也可能是零矩阵,即A,B,C是同阶方阵,由AB=AC不一定能推出B=C,由AB=O不一定能推出A=O或B=O.今天学习了逆矩阵之后,请同学们思考一下,要使得推导关系成立,需要加什么条件呢?当方阵A可逆时,在等式AB=AC两边左乘逆矩阵A-1则可得到B=C.在等式AB=O两边左乘逆矩阵A-1则可得到B=O.该提问的设计有利于培养学生 立体㊁全面地学 的学习习惯,以及构建前后知识的关联.(二)逆矩阵在保密通信中的应用已知加密矩阵A和密文矩阵B,要解密得到明文矩阵X就是求解矩阵方程AX=B,而当加密矩阵A是可逆矩阵时,可得明文矩阵X=A-1B.所以,双方只需要事先约定好加密矩阵A,当接收方收到加密电文时,利用逆矩阵A-1即可进行解密.还记得前文老师发来的密信吗?它的答案是:ILOVEYOU.教师进一步提问:是否有其他加密方式呢?因为矩阵方程有三种标准形式,解密的过程就是求解矩阵方程的过程,所以还可以用加密矩阵A右乘明文矩阵X,也可以寻找两个可逆矩阵A和A1,分别左乘和右乘加密AXA1.接着,教师布置今天的一道作业题:请同学们利用今天所学的知识,尝试给老师或者同学发一封有趣的密信.七㊁小结思政元素的融入既要不失时机,又要润物无声.逆矩阵的定义㊁性质和定理中,研究的主体都是互逆矩阵A和B,其实单位矩阵看似可有可无,但其可承载前所未有的重任,如AA-1=A-1A=E,承担着连接两个互逆矩阵的重要桥梁作用;在 已知A2-A-2E=0,证明A可逆,并求A-1 的解题过程中,等位矩阵E也是哪里需要哪里搬.教师也要引导学生树立正确的人生观,我们要做那个 E ,低调做人,认真做事,时刻准备着,哪里需要哪里去;做一名有思想㊁有抱负的人才,在祖国和人民需要的时候,做出应有的贡献.ʌ参考文献ɔ[1]冯艳刚.线性代数微课教学设计研究 以逆矩阵的定义教学为例[J].赤峰学院学报(自然科学版),2018,34(8):154-155.[2]何俊.问题驱动教学法在线性代数课堂教学中的应用[J].课程教育研究,2018(48):123-124.[3]郑玉军,华玉春,汤琼.问题驱动教学法在‘线性代数“课程教学中的应用与实践[J].湖南科技学院学报,2018,39(10):5-7.[4]涂正文,吴艳秋,彭扬.线性代数课程中 逆矩阵 的教学设计与思考[J].亚太教育,2015(10):91.[5]孙晓青,薛秋芳,秦新强.新工科形式下 课程思政 在‘线性代数“课程中的体现[J].当代教育实践与教学研究,2019(13):48-49.[6]张敬华,林玉蕊,赖尾英,等. 课程思政 在‘线性代数“课程教学改革中的研究与探索[J].中文科技期刊数据库(全文版)教育科学,2019(12):350-351.[7]安玉娥,张东,郝瑞丽.大学数学专业课程思政化的有效路径探析 以‘高等代数“课程为例[J].知识文库,2020(13):109-110.[8]张林丽,原乃冬,张晶晶,白忠玉.线性代数中特征值与特征向量的教学设计[J].数学学习与研究,2021(10):8-9.[9]工程数学:线性代数(第6版)[M].北京:高等教育出版社.2014.All Rights Reserved.。

可逆矩阵的求法及应用论文

可逆矩阵的求法及应用论文可逆矩阵是线性代数中的一个重要概念,它在许多领域中都有广泛的应用,如图像处理、机器学习和密码学等。

本文将首先介绍可逆矩阵的定义和求法,然后探讨其应用领域的相关论文。

首先,我们先了解什么是可逆矩阵。

在线性代数中,如果一个n×n矩阵A满足存在另一个矩阵B使得AB=BA=I(其中I是单位矩阵),则矩阵A被称为可逆矩阵。

矩阵B被称为A的逆矩阵,记作A^-1。

那么如何求一个矩阵的逆呢?有几种常见的方法。

一种是使用伴随矩阵法。

给定一个n×n矩阵A,首先计算其伴随矩阵Adj(A),再计算行列式det(A)。

如果det(A)≠0,则A可逆,逆矩阵为A^-1=Adj(A)/det(A)。

另一种是使用初等变换法。

我们将A写成增广矩阵[A, I],然后利用初等行变换将矩阵A变为I,此时增广矩阵的右半部分即为A的逆矩阵。

接下来,我们将探讨可逆矩阵的一些应用及相关论文。

1. 图像处理:可逆矩阵在图像处理中有广泛应用,如图像压缩和图像加密。

在图像压缩中,矩阵变换被用于将图像从空间域转换到频域,以便执行更高效的压缩。

其中一种常用的变换是离散余弦变换(DCT),它通过可逆矩阵的乘法运算进行。

该应用的相关论文包括《基于可逆矩阵变换的图像压缩算法》(刘洁, 2017)等。

2. 机器学习:可逆矩阵在机器学习算法中也起着重要作用。

例如,在线性回归中,我们使用最小二乘法来估计回归参数,其中需要对矩阵进行求逆运算。

此外,可逆矩阵还用于主成分分析(PCA)等降维技术中。

相关的论文包括《基于可逆矩阵变换的主成分分析算法在人脸识别中的应用》(邓阳, 2016)等。

3. 密码学:可逆矩阵在密码学中用于数据加密和解密。

例如,Hill密码就是一种基于矩阵运算的密码算法。

该算法使用一个可逆矩阵作为密钥,将明文分为若干长度为矩阵维度的组,然后对每个组进行矩阵乘法加密。

只有知道密钥的人才能解密。

相关的论文包括《基于可逆矩阵的Hill密码算法研究与应用》(张琦, 2014)等。

逆矩阵 算法-概述说明以及解释

逆矩阵算法-概述说明以及解释1.引言1.1 概述逆矩阵是矩阵理论中一个非常重要的概念,它在线性代数、数值计算等领域中都有广泛的应用。

简单来说,对于一个可逆的方阵A,存在另一个方阵B,使得A与B的矩阵乘积等于单位矩阵I,那么我们称B为A的逆矩阵。

逆矩阵在很多实际问题中起到了至关重要的作用。

本文将主要介绍逆矩阵的定义、性质以及计算方法。

首先,我们将给出逆矩阵的定义,并讨论什么样的矩阵会存在逆矩阵以及如何判断一个矩阵是否可逆。

然后,我们将深入探讨逆矩阵的性质,比如逆矩阵的唯一性以及逆矩阵与矩阵的乘法规则等。

接下来,我们将介绍一些常见的逆矩阵计算方法,包括伴随矩阵法、初等变换法以及利用矩阵的特征值和特征向量来求逆矩阵等。

逆矩阵算法在数值计算中具有广泛的应用领域。

例如,在线性方程组的求解中,我们可以利用逆矩阵的性质来求解未知数向量。

此外,在图像处理、信号处理、网络优化等领域也都可以看到逆矩阵算法的应用。

逆矩阵算法的发展前景非常广阔,随着计算机计算能力的不断提升,逆矩阵算法将能够承担更加复杂和庞大的计算任务。

总之,逆矩阵算法是一项重要且充满潜力的计算方法,它在线性代数和数值计算领域具有重要的地位。

通过深入研究和应用逆矩阵算法,我们可以更好地理解矩阵的性质和应用,从而为实际问题的求解提供有效的数学工具。

在接下来的正文中,我们将详细介绍逆矩阵的定义、性质以及计算方法,以期帮助读者更好地理解和应用逆矩阵算法。

文章结构部分的内容如下所示:1.2 文章结构本文将按照以下结构组织内容:引言部分将首先概述逆矩阵算法的背景和重要性,介绍本文的目的,并对整篇文章进行总结。

正文部分将着重介绍逆矩阵的定义,包括数学上对逆矩阵的准确描述。

随后,我们将详细探讨逆矩阵的性质,包括逆矩阵与原矩阵之间的关系,以及逆矩阵的特点和作用。

最后,我们将介绍逆矩阵的计算方法,包括传统的高斯消元法和基于分解的LU分解法等。

结论部分将重点探讨逆矩阵算法的重要性,阐述逆矩阵算法在实际问题中的应用领域,如线性方程组的求解、图像处理和机器学习等。

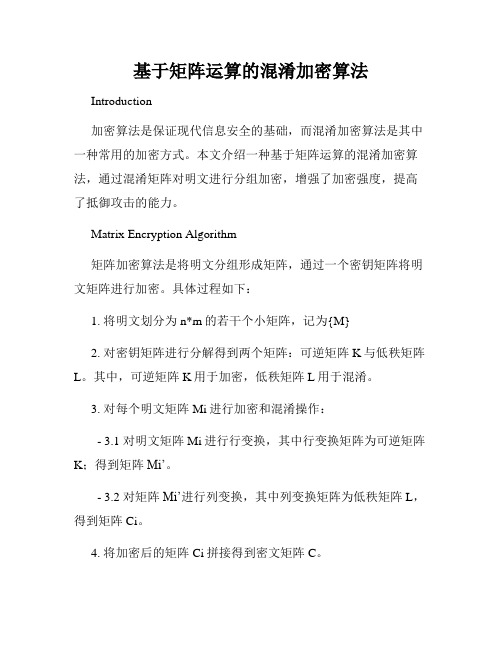

基于矩阵运算的混淆加密算法

基于矩阵运算的混淆加密算法Introduction加密算法是保证现代信息安全的基础,而混淆加密算法是其中一种常用的加密方式。

本文介绍一种基于矩阵运算的混淆加密算法,通过混淆矩阵对明文进行分组加密,增强了加密强度,提高了抵御攻击的能力。

Matrix Encryption Algorithm矩阵加密算法是将明文分组形成矩阵,通过一个密钥矩阵将明文矩阵进行加密。

具体过程如下:1. 将明文划分为n*m的若干个小矩阵,记为{M}2. 对密钥矩阵进行分解得到两个矩阵:可逆矩阵K与低秩矩阵L。

其中,可逆矩阵K用于加密,低秩矩阵L用于混淆。

3. 对每个明文矩阵Mi进行加密和混淆操作:- 3.1 对明文矩阵Mi进行行变换,其中行变换矩阵为可逆矩阵K;得到矩阵Mi’。

- 3.2 对矩阵Mi’进行列变换,其中列变换矩阵为低秩矩阵L,得到矩阵Ci。

4. 将加密后的矩阵Ci拼接得到密文矩阵C。

5. 对密钥矩阵进行逆操作得到原始密钥矩阵D,将密文矩阵C通过矩阵乘法与矩阵D进行解密,恢复明文原文。

混淆加密算法通过低秩矩阵混淆密文矩阵,增强了加密强度,提高了抵御攻击的能力。

由于低秩矩阵L是密钥矩阵K的分解矩阵之一,攻击者无法知道密钥矩阵K和低秩矩阵L的值,进而无法得到加密矩阵Ci的信息。

Security Analysis本算法采用的密钥混淆方式极大地增加了破解算法的难度。

其理由在于,无法通过Ci来判断明文的任何性质或者特点,这使得矩阵加密算法的密文分析变得难以实现。

而攻击者必须知道加密密钥K和混淆矩阵L的值,并可以快速地对其进行计算,以正确地解密加密后的矩阵。

Conclusion本文介绍的基于矩阵运算的混淆加密算法在数据传输、存储和加密等领域中有广泛的应用。

矩阵加密算法不仅加强了加密强度,而且相当经济高效,容易实施和维护。

在实际使用过程中,我们可以根据不同的安全需求,选择不同的矩阵加密算法。

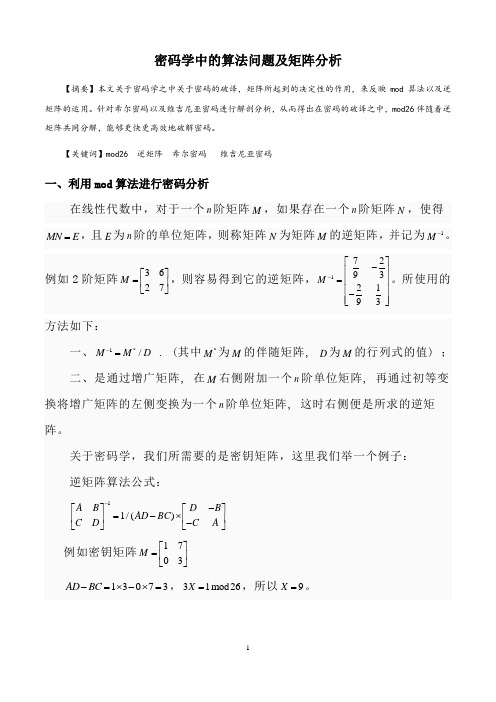

密码学中的算法问题及矩阵分析

密码学中的算法问题及矩阵分析【摘要】本文关于密码学之中关于密码的破译,矩阵所起到的决定性的作用,来反映mod算法以及逆矩阵的运用。

针对希尔密码以及维吉尼亚密码进行解剖分析,从而得出在密码的破译之中,mod26伴随着逆矩阵共同分解,能够更快更高效地破解密码。

【关键词】mod26 逆矩阵希尔密码维吉尼亚密码一、利用mod算法进行密码分析14 98 210 210 56 182 210 252 126 196 98 7 19 105 105 28 91 105 126 63 98 49 我们可以看到,希尔密码是将数列排好,依次相乘。

得出的横列亦或者数列便是明文。

若当我们用普通的算法进行解析的话,估计要算得十分庞大,也抑或寻找不到其中的规律,如果用Mod 算法则容易得多。

这是使用正矩阵的,而逆矩阵的使用算法则更加容易。

假设密文为“FOAOESWO”FO AO ES WO6 1 5 2315 15 19 1537678390115135--⎡⎤⎡⎤⎡⎤=⎢⎥⎢⎥⎢⎥⎣⎦⎣⎦⎣⎦,783mod 2623W -==,135mod 265E ==所以密文“FOAOESWO”的明文为“WEREDONE”由此我们可见mod 算法与逆矩阵的效用,接下来是第二个密码的分析。

2.【维吉尼亚密码】频率的分析可以很好地打破密码的禁锢,然而,维吉利亚密码将密钥与矩阵相结合,创造出了新的密码,从中进行剖析。

加密算法:例如密钥的字母为[d],明文对应的字母[b]。

根据字母表的顺序[d]=4,[b]=2,那么密文就是[d]+[b]-1=4+2-1=5=[e],因此加密的结果为[e]。

解密即做此逆运算。

加密公式:密文 = (明文 + 密钥) Mod 26 - 1解密公式:明文 = [26 + (密文 - 密钥)] Mod 26 + 1假如对如下明文加密:to be or not to be that is the question当选定“have”作为密钥时,加密过程是:密钥第一个字母为[h],明文第一个为[t],因此可以找到在h行t列中的字母[a],依此类推,得出对应关系如下:密钥:ha ve ha veh av eh aveh av eha vehaveha明文:to be or not to be that is the question密文:ao wi vr isa tj fl tcea in xoe lylsomvn维吉利亚密码的特点便是将密钥矩阵和mod26的算法很好地融合在一起。

对一些特殊矩阵可逆性的分析

对一些特殊矩阵可逆性的分析林建青【期刊名称】《《辽宁省交通高等专科学校学报》》【年(卷),期】2019(021)005【总页数】4页(P20-23)【关键词】可逆矩阵; 正定矩阵; 酉矩阵; 帕斯卡矩阵; 对合矩阵【作者】林建青【作者单位】朔州师范高等专科学校数计系山西朔州 036000【正文语种】中文【中图分类】O1511 引言矩阵是解决许多问题的工具,而可逆矩阵的地位尤为重要。

1858年数学家凯莱在《矩阵论的研究报告》中,首次给出了矩阵可逆的概念,经历漫长的发展,它在数学、通信、自动化等方面有许多的实际应用。

目前,很多文献[1][2][3]等给出了矩阵可逆的判定方法,其中最基本最常用的方法就是其行列式不等于零。

但很少有给出到底有哪些矩阵是可逆的,反过来可逆矩阵又是否一定是它们,本文则研究了一些特殊的可逆矩阵,并对它们的可逆性进行了详细的分析与合理的证明。

2 主要结论2.1 充要条件2.1.1 主对角线上每个元素都不为零的上、下三角矩阵和对角矩阵(包括数量矩阵、单位矩阵)是矩阵可逆的充要条件证明结论显然成立。

2.1.2 过渡矩阵是矩阵可逆的充要条件证明必要性:在n维线性空间V中,任意取两组基α1,α2,…,αn,β1,β2,…,βn,且由α1,α2,…,αn到β1,β2,…,βn的过渡矩阵是 A,而由β1,β2,…,βn到α1,α2,…,αn的过渡矩阵是B。

即(β1,β2,…,βn)=(α1,α2,…,αn)A,(α1,α2,…,αn)=(β1,β2,…,βn)B,比较两式有(β1,β2,…,βn)=(β1,β2,…,βn)BA(α1,α2,…,αn)=(α1,α2,…,αn)AB由于α1,α2,…,αn,β1,β2,…,βn都线性无关,所以得AB=BA=E。

则过渡矩阵A是可逆矩阵。

充分性:设 A=(aij)n×n 是一个任意可逆矩阵,α1,α2,…,αn是 V 中的一组基,于是有(β1,β2,…,βn)=(α1,α2,…,αn)A由 A 可逆,有(α1,α2,…,αn)=(β1,β2,…,βn)A-1即α1,α2,…,αn也可由β1,β2,…,βn线性表出,从而α1,α2,…,αn与β1,β2,…,βn等价,故β1,β2,…,βn线性无关,从而也为V的一组基,并且 A 就是α1,α2,…,αn 到β1,β2,…,βn的过渡矩阵。

可逆矩阵加密算法初步研究与应用设计

可逆矩阵加密算法初步研究与应用设计作者:王龙荆泽泉王为来源:《数字技术与应用》2012年第09期摘要:为了防止通信过程中重要信息泄露,确保网络信息传输的安全,本文根据可逆矩阵的特性并结合加密算法原理,提出了一种新的可逆矩阵加密算法,并且根据可逆矩阵加密算法自身的加密特性,研究了其应用模式。

关键词:可逆矩阵加密算法密钥矩阵中图分类号:TP309.7 文献标识码:A 文章编号:1007-9416(2012)09-0111-02密码技术在网络安全中具有重要的作用。

目前常用的加密算法有:DES算法、3DES加密算法、IDEA加密算法、AES加密算法和RSA加密算法等。

然而随着计算方法的改进,计算机运行速度的加快,网络的发展,越来越多的加密算法被破解,目前常用的加密算法都有可能在短时间内被破解,因此,需要研究新的安全加密方法。

可逆矩阵加密算法与以往的加密算法不同,它属于非对称加密算法,但其用于加密和解密两个密钥均不对外公布。

该算法采用C/S模式对密钥进行分发和管理,每个密钥对应一个可逆矩阵(称其为密钥矩阵),因此其密钥矩阵也具有无数个。

在每次通信中,从中随机选取一对密钥矩阵加密和解密信息,这一对密钥矩阵对应的矩阵互为可逆矩阵。

由于每一个可逆矩阵只有唯一的一个可逆矩阵与其互为逆矩阵,所以在加密密钥矩阵未知的情况下,求得解密密钥矩阵的可能性为0。

该加密算法就是利用密钥矩阵空间无穷大的特性,在每次通信中对密钥矩阵进行随机选择,确保了通信数据信息的安全。

1、可逆矩阵加密算法理论分析1.1 算法的加密原理信息发送端首先根据密钥矩阵A的阶数(||A||=n),将明文转换为n维数向量X,然后将X与A相乘得到密文Y,既Y=AX,再将Y发送,信息端接受到Y后,则利用密钥矩阵A-1(其中A与A-1互为可逆矩阵)与Y相乘,则会得到明文X,既:A-1Y=A-1AX=X。

例如:一个密钥矩阵,另一个密钥矩阵,信息发送端欲发送信息ABC。

基于矩阵编码的大容量密文域可逆信息隐藏算法

文献*# + 使用异或操作加密图像'数 据 隐 藏 者 翻 转数据块内像素的 ) 个最低有效位# G+A9*K0/.0L02A.* 60*'GK6$ 来嵌入秘密信息% 但该方 法利 用像素空间 相关性恢复载体图像'会产生误差% 文献*%+ 利用平 滑度函数和边界匹配技术改进此方案'提升了隐藏 容量和提取信息的准确率% 文献*)+ 也提出了一种 改进方案'通 过 考 虑 多 个 邻 近 像 素 来 降 低 提 取 信 息 的平均错误率% 但是以上方案均不能完全准确地提 取秘密信息和恢复载体图像'不是完全可逆的算法% 同时'秘密信息的提取必须要在图像解密之后完成%

第 !! 卷"第 #$ 期 " !"#$!!" %"$#$ "

图形图像处理

Байду номын сангаас

计算机工程 ""

&"'()*+,-./0.++,0./

%$#& 年 #$ 月 12*"3+,%$#&

文 章 编 号 !"""#$%&'&"!'!"#"&!(#"M) ) ) 文 献 标 志 码 *) ) ) 中 图 分 类 号 +,$-!

基于矩阵编码的大容量密文域可逆信息隐藏算法

刘"宇杨百龙赵文强袁志华

# 火箭军工程大学 信息与通信工程系'西安 '#$$%,$

摘"要 针对当前密文域可逆信息隐藏技术中容量不足的缺陷'提出一种完全可分离的大容量可逆信息隐藏算法% 将猫脸变换后的密文图像按照像素值划分区间'对特定区间内的像素定位'按矩阵编码的方式嵌入信息% 接收方 利用位置信息并根据隐写密钥解码提取秘密信息'经简单计算复原密文图像'解密后即可恢复原始图像% 实验结 果表明'该算法能够准确地提取秘密信息'无损恢复载体图像'实现 % 种操作的完全分离% 关键词 矩阵编码)密文域)可分离性)可逆信息隐藏)隐藏容量

易位加密算法实验报告

易位加密算法

#include<iostream.h>

#include<stdio.h>

void main()

{

char mw[1000]={" "},my[26]={" "},ch,sz[100][100]={" "};

int j,i=0,k=0,mim=0,mih[26];

cout<<"请以小写英文字母输入明文以“#”结束:"<<endl;

do

{

cin>>ch;

mw[i++]=ch;

}

while(ch!='#');

cout<<"请输入密钥以“#”结束:"<<endl;

do

{

cin>>ch;

my[k++]=ch;

}while(ch!='#');

//计算数组的行数

int m=(i-1)/(k-1); //行数

{

if(ch2==my[i])

cout<<i+1;

}

}

cout<<endl;

for(i=0;i<k-1;i++)

{cout<<my[i];

}

cout<<endl;

for(j=0;j<m;j++)//k-1列数m行数

{

for(i=0;i<k-1;i++)

{cout<<sz[j][i];

一种新的基于可逆矩阵的具有完整性检验能力的图像加密方案

一种新的基于可逆矩阵的具有完整性检验能力的图像加密方案欧锻灏;孙伟;林博

【期刊名称】《图学学报》

【年(卷),期】2012(033)002

【摘要】为了保护图像信息的安全,论文利用组合理论知识,提出一种新的基于可逆整数矩阵的、具有完整性检验能力的图像加密方案。

应用该方案将一个灰度图像加密生成一个脆弱的噪声密图,解密过程是加密的简单逆过程。

密图的完整性可以凭借人类视觉系统进行检验,不需要任何复杂的计算。

当密图遭受恶意篡改时,解密得到一个噪声图,无法得到原始图像的任何信息。

论文加密方案的密钥简单,且密钥空间足够大。

理论分析和实验结果证明了,该方案为图像加密提供了一种高安全性和有效的机制。

【总页数】4页(P89-92)

【作者】欧锻灏;孙伟;林博

【作者单位】^p

【正文语种】中文

【中图分类】TP391

【相关文献】

1.一种新的基于可逆矩阵的具有完整性检验能力的图像加密方案

2.一种新的基于双混沌系统的图像加密方案

3.基于新的超混沌系统的图像加密方案

4.一种新的基于混沌的彩色图像加密方案

5.一种新的基于复合混沌的彩色图像加密方案

因版权原因,仅展示原文概要,查看原文内容请购买。

基于分块旋转的加密图像可逆信息隐藏算法

基于分块旋转的加密图像可逆信息隐藏算法栗风永;李晋国【摘要】结合加密技术和信息隐藏理论,提出了一种新的加密图像可逆信息隐藏算法.首先用加密密钥对图像进行加密,然后将图像分块并随机生成模板矩阵,模板矩阵通过旋转不同的角度对应不同形态的嵌入数据,以实现信息隐藏功能,同时在嵌入容量上得到提升.对包含额外信息的加密图像,先用加密密钥对图像进行解密,得到一幅与原始图像近似的解密图像,针对现有算法未考虑边界像素对分块空间相关性的贡献,设计了更合理的波动函数,从而降低了提取额外信息的错误率并完整恢复原始图像.实验结果表明,该算法在嵌入容量和降低错误率方面均有较好的提升.【期刊名称】《上海电力学院学报》【年(卷),期】2018(034)001【总页数】7页(P46-52)【关键词】可逆信息隐藏;图像加密;分块;图像恢复【作者】栗风永;李晋国【作者单位】上海电力学院计算机科学与技术学院,上海200090;上海电力学院计算机科学与技术学院,上海200090【正文语种】中文【中图分类】TP391.41;TP309.7近年来,随着计算机网络、云计算以及数字图像处理等技术的发展,用户的隐私问题变得十分突出.对图像进行加密可以实现用户的隐私保护,但图像接收方需要获取密钥才能验证用户身份,此时图像内容又存在泄露的风险.如何在传递信息的同时不泄露图像内容;提取信息后又可以完美恢复图像内容,是一个亟待解决的问题[1].作为一个新兴的研究领域,在加密图像中实现可逆信息隐藏的技术,吸引了众多研究学者的关注.目前代表性的可逆信息隐藏方法包括利用差值扩展嵌入[2]、直方图平移技术嵌入[3]以及利用图像无损压缩技术嵌入[4]等.加密技术可以有效保护图像的隐私,而信息隐藏则可以在图像中添加秘密信息,以实现版权保护、防伪认证及篡改检测等功能,同时可逆信息隐藏技术则实现了在提取信息后可以无差错恢复图像内容的功能.因此,在密文图像上进行可逆信息隐藏操作,既能保证图像的隐私,又能实现附加信息的传递,具有良好的应用前景.日常生活中,在加密图像上进行可逆信息隐藏的需求越来越多,例如,为了保证数据的机密性,也不希望传输方知道数据的内容,数据版权的拥有者通常会将数据加密压缩后存放在数据库中,同时传输方也要在数据上嵌入自己的水印来验证通信的完整性,保证数据在传输过程中未被破坏;在数字医疗系统中,医院需要拍摄病人的某些器官图像并保存起来,为了保护病人的隐私,这些器官图像必须经过加密再传送到数据库中,而数据库的管理人员则需要在这些加密图像上嵌入病人的基本信息,包括姓名、性别和年龄等以区别每张密文图像的归属,当医生提取病人的信息后,利用可逆技术实现对原始器官图像的无差错恢复.这样既保证了病人的隐私不被泄露,同时实现了病人个人信息与病例图像的完美对应.现有的加密图像可逆信息隐藏方案中,通常采用两种方案来实施信息隐藏:一是先利用不同的加密手段将附加消息进行加密,再嵌入到载体图像中[5-8];二是将部分载体数据进行加密,同时利用另一部分载体数据携带额外信息[9-11],结果可能导致原始信息部分泄露.文献[1]通过修改加密图像像素最低有效位来嵌入可逆信息,首次打破上述方法存在的缺陷,但该方案中每个图像块只嵌入1 bit信息,导致嵌入量不大且错误率较高.随后,HONG W等人[12]针对这一问题,重新设计了波动函数,同时利用side-match技术,将相关性的计算范围扩展到上下左右几个分块中,提高了计算精确度.此方案在降低提取信息错误率方面获得了良好的效果,但在信息嵌入容量方面无明显改善.本文针对已有的加密可逆信息隐藏方案,在嵌入容量和信息提取准确率方面对现有算法进行了改进.1 相关工作文献[1]通过修改加密图像像素最低有效位来嵌入秘密信息,提出了一种加密图像中的可逆信息隐藏方法.内容所有者利用加密密钥产生伪随机序列,与原始图像像素的各位进行异或运算,从而将图像加密并发送给数据隐藏者.数据隐藏者把已加密的图像划分为大小为s×s的不重叠块,每个分块隐藏1 bit秘密信息.对于每一个分块,伪随机地将s×s个像素划分为S0和S1两组.如果嵌入的秘密信息为0,则把 S0组中的每个加密像素的3个最低有效位(Least Significant Bit,LSB)取反,即:(1)如果嵌入的秘密信息为1,则把 S1组中的每个加密像素的3个LSB取反,即:(2)其他数据保持不变,记嵌入信息的加密图像为I".接收方在接收到I"后,利用解密密钥进行解密.在信息提取阶段,可利用以下波动函数以块为单位计算像素的空间相关性:(3)式中:pu,v——块中对应的像素值.对于每个解密后的像素块,接收者分别把S0分组和S1分组中所有像素的3个LSB 翻转以建立两个不同的新块,记为H0和H1.记H0和H1的波动函数值为f0和f1.由于自然图像空间相关性的存在,原始图像块的波动函数总体上会低于解密后的图像块,因此接收者可以利用f0和f1完成数据提取和图像恢复.如果f0<f1,则将H0视为原始块并提取秘密信息“0”,否则原始块为H1且提取秘密信息“1”.最后,将提取的比特连接起来,构建完整秘密信息并同时恢复原始图像块.2 提出的算法2.1 算法框架在文献[1]的基础上,本文利用图像分块旋转的思想构建一种新的秘密信息嵌入方案.本方案分为图像加密、秘密信息嵌入、图像解密、秘密信息提取及图像恢复4个步骤.其中,图像加密和图像解密沿用文献[1]的算法方案.算法整体框架如图1所示.内容所有者利用加密密钥Ken对原始图像进行加密操作,并输出密文图像,数据隐藏者对密文图像进行分块并利用一定规则嵌入,之后将嵌入信息的加密图像发给接收者;接收者利用解密密钥Ken(同加密密钥)对图像进行解密,得到待解密图像,最后根据原始图像的空间相关性提取嵌入信息并恢复原始图像.图1 本文算法的整体框架2.2 图像加密加密算法沿用文献[1]的加密过程.假设原始图像未被压缩且每个像素的灰度值在[0,255]之间代表8位.用bi,j,0,bi,j,1,bi,j,2,…,bi,j,7共8 bit表示像素位,其中(i,j)表示像素的位置;灰度值设为pi,j.bi,j,k=mod 2 k=0,1,2,…,7(4)式中,利用密钥流对图像像素进行加密:Hi,j,k=bi,j,k⊕ri,j,k(5)式中的ri,j,k由一个标准流密码的加密密钥Ken决定,可以确保其在不知道加密密钥的情况下,无法获得关于原始图像加密数据的任何信息.2.3 秘密信息嵌入在秘密信息嵌入阶段,嵌入的信息为二进制形式.首先将密文图像划分为互不重叠的像素块,记分块尺寸为s×s,取出任一分块每个像素的后3位LSB组成新矩阵,记为L(i,j,k),前5位最高有效位(Mose Significant Bit,MSB)的数值记为M(i,j,k),其中(i,j)表示像素中的位置,k为比特位,1≤i,j≤s,k=0,1,2.由随机密钥生成一个大小为s×s的模板矩阵R(i,j,k),其中的元素由3位二进制表示.秘密信息的嵌入流程如下.(1) 若嵌入数据为00,则保持模板矩阵R(i,j,k)不变,与L(i,j,k)进行异或操作:B(i,j,k)=R(i,j,k)⊕L(i,j,k)1≤i,j≤s,k=0,1,2(6)(2) 若嵌入数据为01,则将模板矩阵R(i,j,k)旋转90°,与L(i,j,k)进行异或:(7)(3) 若嵌入数据位为10,则将模板矩阵R(i,j,k)旋转180°,与L(i,j,k)进行异或:(8)(4) 若嵌入数据为11,则将模板矩阵R(i,j,k)旋转270°,与L(i,j,k)进行异或:(9)根据上述4种情况依次对所有图像块实施秘密信息的嵌入.嵌入信息后的矩阵B(i,j,k)与高5位MSB矩阵M(i,j,k)进行组合,构成含密的密文图像块.其余的分块作相同操作,最终构成含密密文图像.具体的信息嵌入过程如图2所示.根据算法流程可知,在信息嵌入阶段,每个分块存在4种旋转情况,可嵌入2 bit的秘密信息,相对于文献[1]中仅嵌入1 bit信息的容量,本文算法显著提升了信息嵌入量.另外,由于取反操作会严重影响像素之间的空间相关性,若将像素中一半以上的比特位都取反,那解密后的图像质量会受到破坏;而灰度图中最后3位的数值对整个图像视觉质量的影响较小,因此算法选择只对每个像素的3个LSB进行取反.图2 信息嵌入流程2.4 图像解密当收到一个包含有秘密信息的加密图像时,接收者首先根据解密密钥(此处解密密钥与加密密钥相同)产生ri,j,k,然后根据式(5)的逆运算计算解密图像.对于初始的5个MSB,由于嵌入过程并未对其进行改动,因此可以正确恢复;而对于低位的3个LSB,若嵌入秘密信息为00,则也可以正确解密,若为其他形式的秘密信息,则解密后的像素值必然发生变化,与原始像素值存在较大差异,打乱了原始图像中固有的像素之间的相关性.本算法将利用这一特性对解密后的图像进行恢复.2.5 信息提取与图像恢复在获取解密图像后,接收方首先将含有秘密信息的解密图像进行分块,针对每一个分块,将分别旋转0°,90°,180°,270°的模板矩阵与后3位LSB构成的图像块矩阵进行异或,异或结果再和前5位MSB构成的矩阵进行组合,得到处理后的图像块H0,H1,H2,H3,由式(10)分别计算各个图像块的波动值,记为f0,f1,f2,f3.(10)根据4个波动函数值,得到其中的最小值f ′,即:f ′=min(f0,f1,f2,f3)(11)进而可计算出嵌入的秘密信息:(12)依次抽取每一块的嵌入数据,最终得到整体的秘密信息.需要注意的是,文献[1]的算法中每个分块的边界像素没有参与到波动函数的计算中,若分块尺寸较小,则有可能影响信息提取的准确率.比如,对于一个大小为8×8的分块,总共包含64个像素,但约有43.75%的像素(28个)位于这4个边界上,随着分块尺寸变小,边界像素所占的比例会随之增高,就意味着参与计算块相关性的像素也相应减少,会对信息提取的准确率产生较大影响.本文算法充分利用了垂直和水平方向相邻像素的相关性,每个分块的波动程度能得到较好评估,因此本算法的性能更好.3 实验结果针对本文的算法,选择4幅标准灰度图像对所提出的改进方案进行仿真实验.这些图像分别为:Lena (512×512),Fruits (512×480),Peppers (512×512),Sailboat (512×512).图3给出了4幅图像的具体示例,其中Lena和Peppers图像内容较为平滑,而Fruits和Sailboat为纹理较多的图像.为了展示算法的性能,分别设置分块尺寸为s=4和s=8,并通过计算分块提取的错误率R来例证算法的优越性.(13)图3 4幅实验图像式中:c——提取错误的分块个数;r,l——图像在垂直和水平方向的分块个数.具体错误率对比情况如表1所示.从表1可以看出,相比文献[1]的算法,不管对于纹理图像还是平滑图像,本文算法的性能都有着不同程度的提升.此外,由于纹理图像分块复杂程度较高,会有较高的提取错误率,相应的性能提升程度也会较低.对于平滑图像来说,本文算法的优越性则较为明显.图4给出了平滑图像Peppers在s=8时的提取错误块分布对比.由图4可以看出,本文算法中错误块数显著减少.表1 文献[1]算法和本文算法的性能对比 %图像s=4文献[1]算法本文算法s=8文献[1]算法本文算法Lena15.426.341.250.63Fruits11.537.481.331.11Peppers22.248.535.510.97Sai lboat17.4611.962.362.29图4 提取错误的图像块分布(白色为错误块位置)此外,我们通过实验给出不同图像分块尺寸s与提取错误率之间的对比,如图5所示.由图5可以看出,不论是平滑图像还是纹理图像,当分块较小时,本文算法的性能明显好于文献[1]算法.对于图5(a)和图5(c),错误率以较快速度收敛为零,这是因为Lena 和Peppers图像内容较为平滑,当分块较小时,会有一定的错误率,而当分块变大时,波动函数能够快速做出明确的判断,进而使得错误率明显降低.对于图5(b),分块必须达到一定程度,两种算法的错误率才逐渐接近零,这是因为Fruits图像的纹理较多,波动函数变化较大,使得判断出现一定误差.图5 不同图像提取错误率与分块尺寸的关系另外,综合考查了几幅实验图像,研究嵌入容量与平均提取错误率之间的变化规律,结果如图6所示.图6 嵌入容量与平均提取错误率的关系由图6可以看出,在相同嵌入容量下,本文算法的平均提取错误率要比文献[1]中的算法明显降低,换句话说,本文算法在相同错误率下能够嵌入更多的秘密信息,这也说明了通过本文的改进机制,算法的性能得到了有效提升.4 结论(1) 本文中的算法实现了加密图像中的信息隐藏方案,同时可以在提取秘密信息后完美恢复原始图像;(2) 通过分块旋转设计,每个分块可嵌入2 bit秘密信息,信息的嵌入容量比已有算法提升了一倍;(3) 设计了新的波动函数恢复原始图像块,大大降低了信息提取的错误率;(4) 相对于已有的算法,本算法在同等嵌入容量情况下误码率更低,具有较高的实际应用价值.【相关文献】[1] ZHANG X.Reversible data hiding in encrypted image[J].IEEE Signal Processing Letters,2011,18(4):255-258.[2] JIAN T.Reversible data embedding using a difference expansion[J].IEEE Transactions on Circuits and Systems for Video Technology,2003,13(8):890-896.[3] THODI D,RODRIGUEZ J.Expansion embedding techniques for reversible watermarking[J].IEEE Transactions on Image Processing,2007,16(3):721-730.[4] CELIK M,SHARMA G,TEKALP A,et al.Lossless generalized-LSB data embedding[J].IEEE Transactions on Image Processing,2005,14(2):253-266.[5] HUANG L C,TSENG L Y,HWANG M S.A reversible data hiding method by histogram shifting in high quality images[J].Journal of Systems and Software,2013,86(3):716-727. [6] AL-QERSHI O M,KHOO B E.Authentication and data hiding using a hybrid ROI-based watermarking scheme for DICOM images[J].Journal of Digital Imaging,2011,24(1):114-125.[7] CHIANG K H,CHANG-CHIEN K C,CHANG R F,et al.Tamper detection and restoring system for images using wavelet-based reversible data embedding[J].Journal of Digital Imaging,2008,21(1):77-90.[8] LIU X,LI S.An adaptive chaotic encrypted binary image digital watermarking algorithm based on DCT[C]//International Conference on Intelligent Computing and Integrated Systems (ICISS2010),2010:149-153.[9] BATTISTI F,CANCELLARO M,CARLI M,et al.Watermarking and encryption of color images in the Fibonacci domain[C]//Prcoeedings of SPIE,Image Processing:Algorithms and Systems VI,San Jose,California,USA.2008:6812(68121C).[10] LIAN S G,LIU Z X,ZHEN R,et mutative watermarking and encryption for media data[J].Optical Engineering,2006,45(8):1678.[11] SUBRAMANYAM A V,EMMANUEL S,KANKANHALLI M S.Robust watermarking of compressed and encrypted JPEG2000 images[J].IEEE Transactions onMultimedia,2012,14(3):703-716.[12] HONG W,CHEN T S,WU H Y.An improved reversible data hiding in encrypted images using side match[J].IEEE Signal Processing Letters,2012,19(4):199-202.。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

现代 密码 学是 集数学 、 计算 机 科学 和信 息 学 于

e c y t n a g r h w t i h e c y t n i tn i mal o l in p o a ii n ih e ii n y o e s mme rc l n rp i l o i m ih a h g n r p i n e st a s l c li o r b b l ya d h g f c e c f h y o t o y s t t ti a

e c y t n sr n t se t mey h g n rp i te g h i xr o e l ih,b t t f c e c e o d e o u t b e frb sn s o u se i n y i v r l w, o sn t i l u i e sc mmu ia i n u d r i i s y s a o n c to n e t e b c g o n f g n r l a p i a i t . Ba e n t e ma rx t n l c t n ta so m h o ,t i a e r p s s a h a k r u d o e e a p l b l y c i s d o h ti r so a i r n f r t e r a o y h s p p rp o o e n

第l O卷 第 6期 21 0 1年 1 2月

江 南 大 学 学 报 (自 然 科 学 版 ) J u n l f in n nUnv ri ( t r l ce c dt n o r a o a g a ie s y Nau a in eE i o ) J t S i

Vo . 0 No 6 11 . De . 2 t ns e ghjs psal,b t ietee it uv nrpinagr h o s rbe at f t nrpi t nt t asbe u k h lpi c ree e t loi m.Ato g d i o r u l l c y o t l uh h

C mp t cec n eh o g ,h xo gN r a nvri , h xog6 50 C ia o ue Sinea dT cn l y C u i om l ies y C u in 7 00, hn ) r o n U t

Ab t a t T e e a e u r n l a y s r c : h r r c re t y s mme r e c y to a g r h ti n r p i n l o i m a d h a y c t n t e s mme rc l n r p i n l o i m , a ti a e e y to a g rt h

基于矩阵易位的可逆加密算法分析与设计

左艳 芳 林 加 华 ,

(.昆明冶金 高等专科 学校 公共课 部 , 南 昆明 603 ;. 1 云 50 12 楚雄 师范学 院 计 算机 科学 系 , 南 楚 云

雄 650 7 0 0)

摘

要: 针对对称加密算法和非对称加 密算法, 其加 密效率低下、 不具有在 商业通信背景下的普遍

e e p i n a g r h n r p i n h n r p i n a g r h i a p ia l o t e h g e u i ,b tal w l h l o g r n r t l o i m e e t .T e e c t l o i m s p l b e t h i h s c rt y o t y o y o t c y u lo s si t l n e g y d c p in t . e r t i y o me Ke r s r n f r to ti ,e e p in ag rt m ,e e y to t n t y wo d :ta so mai n marx n r t lo ih y o n r p i n sr g h,p i a e k y e rv t e

适 用性 , 中基 于矩 阵 易位 变换 原理提 出 了一 个加 密强度 很 高 、 生碰 撞 概 率极 小、 文 发 且加 密效 率较 高的对称 加 密算法 。 本加 密算 法适 用于对安 全性要 求很 高、 允许 解密 时间略 长的应 用场合 。 关键 词 :变换矩 阵 ; 密算 法 ; 密强度 ; 加 加 密钥

ZUO Ya .a g , L N Jah a nf n I i.u

(. eat e to lm na o re ,K n ig Me l ry C l g ,K n n 5 0 1 hn ;. e a m n f 1D pr n fEe e tr C uss u m n t l g ol e u mig 60 3 ,C ia2 D p r e to m y au e t

中图分类 号 :P3 3 0 文献标识 码 : 文章 编 号 :6 1—7 4 (0 1 0 T 9 . 3 A 17 17 2 1 )6—0 7 6 6—0 5

M a rx- s d Tr nso a i n fRe e sbl t i Ba e a l c to o v r i e Enc y i r pton A l o ih g r t m Ana y i nd D e i n l ssa sg