集成部署开发人员(gitlab+jenkins+docker)

使用Jenkins与Docker Swarm实现容器化的持续集成环境(三)

使用Jenkins与Docker Swarm实现容器化的持续集成环境在当今软件开发领域,持续集成已经成为提高开发效率和质量的重要手段。

而Docker容器技术的崛起,则为持续集成环境的搭建提供了更加强大和灵活的解决方案。

本文将介绍如何利用Jenkins和Docker Swarm搭建容器化的持续集成环境。

一、Jenkins与Docker Swarm介绍Jenkins是一个用于构建和自动化软件开发流程的开源工具。

它提供了丰富的插件和可扩展性,可以轻松地集成各种开发工具和云服务。

而Docker Swarm则是Docker原生的容器编排工具,可以将多个Docker主机组成一个集群,实现高可用和负载均衡。

二、Jenkins与Docker Swarm的集成1. 部署Docker Swarm集群首先,我们需要在几台机器上搭建一个Docker Swarm集群。

可以选择在云平台上创建虚拟机,并在上面安装Docker。

然后,将这些虚拟机加入到一个Docker Swarm集群中,创建一个具有多个节点的集群。

2. 配置Jenkins接下来,我们需要在Jenkins中配置Docker和Docker Swarm插件。

在Jenkins的插件管理页面中,找到并安装Docker和DockerSwarm插件。

然后,在Jenkins的全局配置中,设置Docker的安装路径和Docker Swarm的集群地址。

3. 创建Jenkins Job现在,我们可以创建一个Jenkins Job来构建和部署我们的应用程序。

在Jenkins的Job页面中,选择新建一个自由风格的软件项目。

在构建环境中,选择“使用Docker容器”,并配置Docker Swarm的节点。

然后,在构建中,我们可以使用Jenkins提供的一系列步骤来实现自动化的构建和部署流程,如拉取代码、构建镜像、推送镜像、部署应用等。

三、优势与挑战通过使用Jenkins与Docker Swarm搭建容器化的持续集成环境,我们可以享受到如下优势:1. 灵活和可扩展:容器化的持续集成环境可以根据需求自由地添加或移除节点,实现水平的扩展和缩减。

软件研发如何进行持续集成与部署

软件研发如何进行持续集成与部署随着软件行业的发展和技术的不断进步,持续集成与部署(Continuous Integration and Deployment,简称CI/CD)已经成为一种既重要又必要的软件开发方法。

它可以使开发团队在软件开发过程中更高效地进行协作、保证代码质量、提高交付速度和反馈效应。

本文将详细探讨软件研发中的持续集成与部署流程以及最佳实践。

一、持续集成(Continuous Integration)持续集成是指开发人员将代码频繁地集成到主干代码库中,这样可以保证团队成员的代码变更可以快速地合并到主干,并及时地发现和解决代码冲突、错误。

以下是持续集成的基本步骤:1. 版本控制:使用代码版本管理工具,如Git或SVN来管理代码。

每个开发人员都应有自己的开发分支,并及时提交代码到版本库中。

2. 自动构建:利用构建工具,如Maven或Gradle,设置自动构建脚本。

在每次代码提交时,自动触发构建过程,生成可执行的软件包。

3. 单元测试:编写单元测试用例,确保代码的正确性。

在自动构建过程中,自动运行单元测试用例,及早发现潜在问题。

4. 代码质量检查:使用静态代码分析工具(如SonarQube)对代码进行质量检查,包括代码风格、代码复杂度、代码规范等。

确保代码的可读性和易维护性。

5. 自动化部署:将构建后的软件包自动部署到测试环境,确保部署过程的一致性和可重复性。

二、持续部署(Continuous Deployment)持续部署是在持续集成的基础上,进一步实现自动化的软件部署过程。

通过自动化流程,将开发团队完成的新版本软件快速部署到生产环境中。

以下是持续部署的基本步骤:1. 自动化测试:开发团队需要编写各种类型的自动化测试,包括单元测试、集成测试和系统测试等。

这些测试用例将在自动化部署过程中执行,确保新版本的软件在部署后正常运行。

2. 灰度发布:在部署新版本的软件时,采用灰度发布的方式,逐步将用户流量从旧版本转移到新版本。

自动化部署工具:选择适合自动化部署的工具和技术推荐

自动化部署工具:选择适合自动化部署的工具和技术推荐随着软件开发和部署的需求不断增加,自动化部署工具变得越来越重要。

自动化部署工具可以帮助开发团队提高效率,减少人为错误,降低部署时间,提高系统稳定性。

在选择适合自动化部署的工具和技术时,需要考虑团队的技术水平、项目需求和预算等因素。

下面我将介绍几种常用的自动化部署工具和技术:1. JenkinsJenkins是一个开源的持续集成工具,可以帮助团队自动构建、测试和部署软件。

通过Jenkins,团队可以创建灵活的构建流程,自动触发构建任务,定时执行构建任务等。

Jenkins支持各种插件,可以集成各种不同的工具和技术。

它的界面简单直观,易于使用,非常适合各种规模的团队使用。

2. AnsibleAnsible是一个自动化配置管理工具,可以帮助团队管理和部署服务器。

通过Ansible,团队可以定义服务器配置和应用程序部署的规则,然后通过命令行或脚本执行这些规则。

Ansible使用简单,学习曲线较低,支持各种操作系统和云平台,非常适合快速部署和管理大规模服务器。

3. DockerDocker是一个容器化平台,可以帮助团队打包应用程序和所有依赖关系到一个轻量级、可移植的容器中。

通过Docker,团队可以快速部署应用程序,避免环境依赖和配置问题。

Docker还支持容器编排工具如Kubernetes,可以帮助团队管理大规模容器集群。

4. GitLab CI/CDGitLab是一个版本控制和协作平台,提供了CI/CD集成功能。

通过GitLab的CI/CD功能,团队可以建立自动化的构建、测试和部署流程,构建流程可以与GitLab的版本控制系统紧密集成。

GitLab CI/CD还支持自定义脚本和插件,非常适合开发团队使用。

5. AWS CodePipelineAWS CodePipeline是亚马逊提供的持续交付服务,可以帮助团队自动构建、测试和部署应用程序。

通过AWS CodePipeline,团队可以创建灵活的流水线,定义各个阶段的操作和条件,实现自动化部署。

软件研发持续集成与持续交付的工具推荐

软件研发持续集成与持续交付的工具推荐在软件研发领域,持续集成(Continuous Integration)与持续交付(Continuous Delivery)是两个重要的概念。

持续集成是指开发人员在完成一小部分代码后,通过自动化的方式将其整合到共享的代码存储库中,并进行编译、测试和部署等操作,以保证代码的质量和稳定性。

而持续交付则是在持续集成的基础上,进一步自动化发布过程,从而实现软件快速交付的目标。

为了实现软件研发的持续集成与持续交付,开发团队通常需要使用一系列的工具来提高效率、减少错误和确保质量。

本文将介绍几个推荐的工具,帮助你实现软件研发的持续集成与持续交付。

1. JenkinsJenkins 是一款开源的自动化构建工具,被广泛应用于持续集成和持续交付的场景。

它支持各种开发语言和版本控制系统,并提供了丰富的插件生态系统,可灵活扩展其功能。

通过 Jenkins,你可以定期或基于代码变更触发构建、运行测试、生成报告,并将构建产物发布到指定环境,实现持续集成和交付的自动化。

2. GitLabGitLab 是一个基于 Git 的开源代码托管和协作平台,与 GitHub 类似。

与传统的代码托管平台相比,GitLab 提供了更全面的功能,包括源代码管理、问题跟踪、持续集成等。

它内置了 CI/CD 功能,可以轻松实现持续集成和交付。

通过 GitLab,你可以在代码仓库中配置CI/CD 流水线,从代码提交到构建、测试、部署,一站式管理软件研发的整个过程。

3. DockerDocker 是一款开源的容器化平台,可以将应用程序及其依赖打包成一个独立的容器,提供了可移植和可隔离的运行环境。

借助 Docker,你可以将应用程序与其依赖项打包成镜像,并在不同的环境中进行部署,保证了应用程序在不同环境中的一致性。

使用 Docker 可以方便地在持续集成和交付过程中创建、管理和部署容器,提高开发和测试的效率。

4. SonarQubeSonarQube 是一个用于代码质量管理的开源平台,可帮助开发团队进行静态代码分析和代码可视化。

持续集成与持续部署(CICD)考核试卷

5. D

6. C

7. C

8. C

9. A

10. B

11. C

12. C

13. D

14. B

15. C

16. B

17. C

18. D

19. C

20. D

二、多选题

1. ABD

2. ABC

3. ABC

4. ABC

5. AB

6. ABC

7. ABCD

8. ABC

9. ABC

10. ABC

11. ABC

A.限制对构建环境的访问

B.加密敏感数据

C.实施代码审查

D.定期更新依赖关系

(注意:以上试题仅供参考,实际应用中可能需要根据教学目标和实际环境进行调整。)

三、填空题(本题共10小题,每小题2分,共20分,请将正确答案填到题目空白处)

1.持续集成(CI)的目标是减少在____(空白处)环节发现的问题。

12. ABCD

13. ABC

14. ABCD

15. ABC

16. ABC

17. A

18. ABC

19. ABC

20. ABCD

三、填空题

1.集成

2.自动化部署

3.持续集成

4.容器化

5.分阶段

6.代码审查

7.单元

8.团队协作

9. Git

10.脚本

四、判断题

1. ×

2. ×

3. ×

4. √

5. √

6. ×

D. Microsoft Word

3.持续部署的流程中可能包括以下哪些步骤?()

A.自动化测试

B.代码审查

C.部署到生产环境

构建高效的持续交付团队(一)

构建高效的持续交付团队随着信息时代的发展,软件行业日益繁荣,为了满足用户对软件产品更新迭代的需求,持续交付作为一种新的软件开发和交付模式逐渐被广泛应用。

构建一个高效的持续交付团队对于企业的发展至关重要。

本文将从人员配备、沟通合作和技术支持三个方面阐述如何构建一个高效的持续交付团队。

一、人员配备一个高效的持续交付团队首先需要拥有合适的人员配备。

团队成员需要具备扎实的技术能力和丰富的实践经验,能够快速理解业务需求并将其转化为可执行的任务。

同时,团队成员还需要具备良好的学习和沟通能力,能够快速适应变化的需求,并与其他团队成员进行有效的协作。

在人员配备上,以全栈工程师为主力,因为全栈工程师具备多领域的知识和技能,能够更好地理解和解决问题。

此外,团队中还需要一些专业化的角色,如产品经理、测试工程师和运维专家等,以保证团队能够全面负责软件产品的开发和交付。

二、沟通合作团队成员间的良好沟通和紧密合作是构建高效持续交付团队的核心。

首先,团队成员需要通过各种沟通工具和方式进行交流,包括会议、邮件、即时通讯工具等,确保信息传递的及时和准确。

沟通过程中,团队成员要耐心倾听,理解他人观点的同时也要表达自己的看法和建议。

其次,引入敏捷开发方法和DevOps理念可以促进团队成员间的合作和协同工作。

敏捷开发方法通过迭代和增量的方式来进行开发,鼓励团队成员积极参与和贡献,提高项目交付的效率和质量。

而DevOps 理念则强调开发和运维部门之间的紧密合作,打破传统的研发和运维的壁垒,实现快速交付和持续改进。

三、技术支持构建高效的持续交付团队还需要有良好的技术支持。

首先,团队需要选择合适的工具和平台来支持持续集成、持续交付和自动化测试等环节。

例如,使用Jenkins或GitLab等工具进行持续集成,使用Docker或Kubernetes等容器技术来实现部署和运行环境的统一管理。

其次,团队成员需要保持对新技术和工具的学习和掌握,及时了解行业的最新发展和趋势。

【开发工具】Jenkins+Gitlab实现自动化部署

【开发⼯具】Jenkins+Gitlab实现⾃动化部署我在尝试在容器中安装Jenkins时,初衷是希望使⽤docker in docker 的模式来实现Jenkins slave容器按需创建。

在实现的时候需要在Jenkins 中安装Kubernetes插件。

kubernetes的插件⽬前来看存在⼀个Bug,这个bug很⼩但是会导致我们⽆法设置和kubernetes mastert认证的机制。

Bug是由于配置代理时候是⽤的IP 地址,但是jenkins必须加⼊http协议,可惜的是加⼊http协议后更新的代理⼜不能使⽤了,进⼊这种死循环了。

所以这种⽅案暂时搁置。

我在写这篇⽂章的时候,Jenkins X 还没有出来。

⽬前Jenkins 是拥抱了K8S;我认为CI CD环境容器化编排是⼤趋势。

⼀些实践搭建过基于K8S的完整的平台,写了系列的⽂章总结。

有些⼩的团队或者独⽴开发者,单独⼀个Jenkins和Gitlab就⾜够做编译⾃动化了。

So,这⾥我会写常⽤的实现⾃动化部署的⽅案之Jenkins+Gitlab这种模式,在⼩型的开发时候完全够⽤了,从来没有⼀致的最佳⽅案,只有适不适合咱们的团队⽅案。

Jenkins的安装 - 官⽹To use this repository, run the following command:sudo wget -O /etc/yum.repos.d/jenkins.repo https://pkg.jenkins.io/redhat-stable/jenkins.reposudo rpm --import https://pkg.jenkins.io/redhat-stable/jenkins.io.keyIf you've previously imported the key from Jenkins, the "rpm --import" will fail because you already have a key. Please ignore that and move on.You will need to explicitly install a Java runtime environment, because Oracle's Java RPMs are incorrect and fail to register as providing a java dependency. Thus, adding an explicit dependency requirement on Java would force installation of the OpenJDK JVM.2.54 (2017-04) and newer: Java 81.612 (2015-05) and newer: Java 7With that set up, the Jenkins package can be installed with:yum install jenkinsSee Wiki for more information, including how Jenkins is run and where the configuration is stored, etc.Gitlab的安装⾃⼰⽹上找吧,但是安装8.0+的版本,因为后⾯webhooks是有版本的要求的。

面试运维的面试题目(3篇)

第1篇一、基础理论题1. 请简要介绍Linux操作系统的特点及其在运维工作中的应用。

解析:Linux操作系统具有开源、稳定、安全性高、可定制性强等特点。

在运维工作中,Linux操作系统被广泛应用于服务器、存储、网络等领域,如Web服务器、数据库服务器、文件服务器等。

2. 什么是IP地址?请解释IPv4和IPv6地址的区别。

解析:IP地址是互联网中用于标识设备位置的数字标识。

IPv4地址采用32位表示,分为A、B、C、D、E五类,其中A、B、C类地址用于公共网络,D类地址用于多播,E类地址为保留地址。

IPv6地址采用128位表示,采用冒号分隔的十六进制形式,旨在解决IPv4地址耗尽的问题。

3. 请解释TCP/IP协议栈中的TCP和UDP协议的区别。

解析:TCP(传输控制协议)是一种面向连接的、可靠的、基于字节流的传输层协议,适用于传输大量数据、需要保证数据完整性的场景。

UDP(用户数据报协议)是一种无连接的、不可靠的、基于数据报的传输层协议,适用于传输少量数据、对实时性要求较高的场景。

4. 请解释DNS域名解析的过程。

解析:DNS(域名系统)是一种将域名转换为IP地址的系统。

域名解析过程如下:(1)本地DNS缓存查询:首先,DNS服务器会检查本地缓存中是否有对应的域名解析记录。

(2)递归查询:如果本地缓存中没有记录,DNS服务器会向根域名服务器查询顶级域名服务器(如.com、.cn等)的IP地址。

(3)迭代查询:顶级域名服务器返回相应的权威域名服务器的IP地址,DNS服务器再次查询该权威域名服务器。

(4)获取IP地址:权威域名服务器返回对应的IP地址,DNS服务器将IP地址返回给客户端。

5. 请解释HTTP协议的工作原理。

解析:HTTP(超文本传输协议)是一种应用层协议,用于在Web浏览器和服务器之间传输数据。

HTTP协议的工作原理如下:(1)客户端发送请求:客户端(如浏览器)向服务器发送HTTP请求,包括请求方法(如GET、POST)、URL、协议版本、请求头等信息。

软件设计师中的系统集成与部署工具使用方法

软件设计师中的系统集成与部署工具使用方法在软件开发过程中,系统集成和部署是至关重要的环节。

系统集成是将各个模块或组件整合成一个完整的系统,而部署则是将系统部署到目标环境中。

为了提高效率和减少错误,软件设计师需要掌握一些系统集成与部署工具的使用方法。

本文将介绍几种常用的工具及其使用。

一、版本控制工具版本控制工具是软件开发中必不可少的工具之一。

它可以帮助团队成员协同合作、管理代码变更和解决冲突。

其中,Git是目前最流行的版本控制工具之一。

使用Git进行版本控制的基本步骤如下:1. 创建一个Git仓库:使用命令 `git init` 在本地项目中创建一个新的Git仓库。

2. 添加文件到暂存区:使用命令 `git add` 将项目中的文件添加到暂存区,准备提交。

3. 提交文件到本地仓库:使用命令 `git commit -m "commit message"` 将暂存区的文件提交到本地仓库中。

4. 创建远程仓库:在代码托管平台(如GitHub、GitLab)上创建一个远程仓库。

5. 将本地仓库推送到远程仓库:使用命令 `git remote add origin remote_repository_url` 将本地仓库与远程仓库关联,并使用 `git push -u origin master` 将本地仓库推送到远程仓库。

二、自动化构建工具自动化构建工具能够简化软件构建和打包的过程,提高开发效率。

其中,常用的自动化构建工具包括Ant、Maven和Gradle。

以Maven为例,使用Maven进行自动化构建的步骤如下:1. 在项目根目录中创建一个`pom.xml`文件,定义项目的基本信息和依赖项。

2. 在命令行中切换到项目根目录,并使用命令 `mvn clean install` 进行构建。

3. Maven会根据`pom.xml`文件中定义的信息,自动下载项目所需的依赖项,并将项目构建成可执行的文件或库。

如何进行前端代码的持续集成和部署

如何进行前端代码的持续集成和部署随着互联网技术的不断发展和普及,前端开发在软件项目中的重要性日益凸显。

前端代码的持续集成和部署是一个关键的环节,它可以提高开发效率、保证代码质量,并且能够迅速发布新功能和修复bug。

下面将从几个方面探讨如何进行前端代码的持续集成和部署。

一、版本控制与分支管理在进行前端代码的持续集成和部署之前,我们首先需要进行版本控制,以便记录和管理代码的变化。

常见的版本控制系统有Git和SVN,它们可以帮助我们追踪代码的历史记录,并协作开发。

在进行前端开发时,我们通常会采用分支管理的方式。

主分支用于发布稳定版本,开发人员在独立的分支上进行功能开发和bug修复。

每个分支对应一个特定的任务,这样可以方便代码的管理和集成。

二、代码质量检查为了保证代码的质量,在进行持续集成之前,我们需要进行代码质量检查。

常见的代码质量检查工具有ESLint和stylelint,它们可以检测代码的规范性和潜在问题。

在每次代码提交之前,我们可以通过这些工具自动检查代码,并及时修复问题,从而提高代码的质量。

除了静态代码检查工具,我们还可以使用自动化测试工具来验证代码的正确性。

对于前端开发来说,常见的自动化测试工具有Jest和Cypress,它们可以帮助我们编写和运行各种类型的测试,包括单元测试、集成测试和端到端测试。

三、持续集成与自动化构建持续集成是指将各个开发人员的代码集成到主分支,并进行自动化构建和测试的过程。

为了实现持续集成,我们可以使用一些流行的持续集成工具,如Jenkins和Travis CI。

这些工具可以在每次代码提交时触发构建过程,并自动运行测试用例,从而及时发现问题并进行修复。

在进行自动化构建时,我们通常会使用构建工具,如Webpack和Parcel。

这些工具可以将多个前端资源(如HTML、CSS、JavaScript文件)打包成一个或多个静态文件,并进行压缩和优化,以提高网页加载速度和性能。

GitLab+Jenkins实现持续集成+自动化部署

GitLab+Jenkins实现持续集成+⾃动化部署⼀.⾃动化上线代码基本介绍1.软件开发⽣命周期⽼板创意---产品经理---⽴项---开发团队---测试团队(⿊⽩盒)---运维上线产品经理---加需求---开发团队---测试团队---运维更新代码上线2.什么是环境?开发环境:开发⾃⼰⽤的电脑本地⾃⼰装的php python的开发⼯具等。

测试环境:多个⼈的代码合起来跑⼀遍,运⾏⼀次,测试mysql redis等。

预发布环境:直接连接线上数据库,专门的测试域名⼩范围内测试。

⽣产环境:线上环境每个项⽬⼀套环境 (线下可以放⼀起配多域名线上不⾏)。

3.什么是持续集成(CI)?每天都进⾏⼀次代码合并,就是持续集成。

多个开发写的代码集中起来管理放到代码库⾥ (版本控制管理软件)代码库⼯具:svn git(多) 。

(版本控制系统:类似于快照的增量备份的机制,也就是每⼀次版本更新,都会在原来的基础上保留变化的内容,⽣成⼀个新的版本,之前的版本也会被保留,以便快速回滚。

)每天都要做代码合并,防⽌冲突,在合并的时候会产⽣冲突,所以提交的时候有先后顺序,就是你先上传,然后我把你上传的拉过来和我的进⾏合并,排除冲突,然后我在上传到主分⽀。

持续集成是⼀种软件开发实践,即团队开发成员经常集成他们的⼯作,通常每个成员⾄少集成⼀次,也就意味着每天可能会发⽣多次集成。

每次集成都通过⾃动化的构建(包括编译、发布、⾃动化测试)来验证,从⽽尽快地发现集成错误。

许多团队发现这个过程可以⼤⼤减少集成的问题,让团队能够更快的开发内聚的软件。

4.什么是持续交付?开发⾸先进⾏单元测试---最后把所有代码放⼀起进⾏测试---代码质量检查。

5.什么是持续部署?频繁的代码上线就是持续部署。

6.没有持续集成项⽬做模块集成的时候,发现很多接⼝都不通>浪费⼤量时间需要⼿动去编译打包最新的代码>构建过程不透明发布代码,上线,基本靠⼿⼯==>脚本乱飞7.持续集成最佳实践维护⼀个单⼀的代码库使构建⾃动化执⾏测试是构建的⼀部分集成⽇志及历史记录使⽤统⼀的依赖包管理库每天⾄少集成⼀次⼆.jenkins基础使⽤1.登录Jen kin s w eb UI界⾯创建⼀个项⽬2.输⼊项⽬名称(f ree-jo b)并选择构建⼀个⾃由风格的软件项⽬3.上⾯创建完成后跳转进来后进⾏配置,选择丢弃旧的构建(下⾯保持天数⼀般在5~7天即可)4.接着上⾯选择构建,然后选择Execu t e Sh ell 来执⾏sh ell命令5.既然能执⾏sh ell命令,那么我们执⾏⼀个p w d,看下默认的⼯作⽬录在哪⾥6.上⾯保存后点击⽴即构建,就会在下⾯⽣成⼀个b u ild h ist o ry,(出现蓝⾊即表⽰正常,若红⾊即表⽰有问题)7.构建完成,我们可以点击b u ild ID下拉框选择Co n so le O u t p u t来查看详细信息8.通过输出信息我们可以看到Jen kin s默认的⼯作⽬录在 /ro o t/.jen kin s/w o rksp ace/(项⽬名称)9.既然能执⾏sh ell命令,那么我们创建⼀个⽂件试试;返回⼯作台,点击配置10.创建⼀个f ree.t xt⽂件并保存11.同上⾯⼀样,我们点击⽴即构建12.同样查看构建后的控制台输出,可以看到构建成功13.既然构建成功,那么我们进⼊服务器进⾏验证是否创建成功[root@jenkins ~]# cd /var/lib/jenkins/workspace/free-job/[root@jenkins /var/lib/jenkins/workspace/free-job]# lsfree.txt三.GitLab+Jenkins⾃动化部署及更新3.1gitlab 配置说明:⾸先在gitlab上⾯创建⼀个群组,并创建⼀个项⽬,将代码push 到代码仓库中(项⽬)。

优化编程流程中的八个持续集成工具

优化编程流程中的八个持续集成工具持续集成是软件开发过程中的一个重要环节,通过自动化构建、测试和部署,可以帮助团队更快地交付高质量的软件。

为了优化编程流程,选择合适的持续集成工具至关重要。

下面我将介绍八个比较流行的持续集成工具,并针对每个工具进行优化建议。

1. JenkinsJenkins是一个开源的持续集成工具,广泛应用于各种软件开发项目中。

通过Jenkins,可以实现自动化构建、测试和部署。

为了优化Jenkins的使用,可以考虑采用Pipeline插件来实现复杂流水线任务的管理,同时使用Job DSL插件进行任务的自动化配置。

2. GitLab CIGitLab CI是GitLab提供的持续集成服务,可以和GitLab的代码仓库无缝集成。

为了优化GitLab CI的使用,可以利用GitLab Runner 来实现并发执行多个任务,同时使用GitLab的自动部署功能来实现持续部署。

3. Travis CITravis CI是一个基于云的持续集成工具,可以轻松集成到GitHub等代码仓库中。

为了优化Travis CI的使用,可以使用Travis CI的Build Config文件来定义构建任务,同时利用Travis CI的缓存机制来加快构建速度。

4. CircleCICircleCI是一个高度自动化的持续集成工具,可以支持多种编程语言和环境。

为了优化CircleCI的使用,可以采用CircleCI的Workflows功能来定义复杂的构建流程,同时利用CircleCI的缓存与工作流程重用机制来提高构建效率。

5. TeamCityTeamCity是JetBrains推出的持续集成工具,提供了丰富的功能和插件支持。

为了优化TeamCity的使用,可以使用TeamCity的Agent Pool和Agent Requirement功能来灵活分配构建任务,同时使用TeamCity的REST API来实现与其他工具的集成。

软件研发中的持续集成工具推荐

软件研发中的持续集成工具推荐在软件研发领域中,持续集成(Continuous Integration,简称CI)是一个非常重要的环节。

它指的是将开发人员的代码频繁地集成到主干代码仓库中,并进行自动化构建、自动化测试和自动化部署等操作,以减少手动操作出错的可能性,保证代码质量和系统可靠性。

为了实现持续集成,开发团队通常会使用一些专门的工具来辅助。

1. JenkinsJenkins是一个开源的持续集成工具,被广泛应用于软件开发行业。

它提供了一个简单易用的界面,方便用户配置和管理持续集成的流程。

Jenkins支持多种编程语言和版本管理工具,能够与其他工具集成,例如JIRA和Git等。

Jenkins还有丰富的插件生态系统,可以满足各种定制需求。

同时,Jenkins还支持分布式构建,可以将构建任务分发到多台机器上同时进行,提高构建速度和效率。

2. Travis CITravis CI是一款针对GitHub项目的持续集成工具。

它提供了与GitHub的无缝集成,能够直接从GitHub仓库中获取代码,并触发持续集成流程。

Travis CI支持多种编程语言,如Java、Ruby、Python等,并可以灵活配置构建环境。

它还提供了方便的测试和部署功能,帮助开发团队快速构建、测试和发布软件。

3. CircleCICircleCI是一个云端的持续集成服务,提供了简单易用、高度可定制的持续集成解决方案。

它支持多种语言和版本管理工具,并提供了丰富的构建和部署选项。

CircleCI还具有良好的横向扩展能力,可以快速适应不同规模的团队和项目。

4. GitLab CI/CDGitLab CI/CD是GitLab平台上集成的持续集成和持续部署工具。

它与GitLab的代码仓库无缝集成,可以方便地配置和管理持续集成流程。

GitLab CI/CD使用基于YAML语法的配置文件,可以灵活定义构建、测试和部署的流程。

它还支持Docker容器,可以方便地构建和管理基于容器的应用程序。

自动化部署工具:选择适合自动化部署的工具和技术推荐

自动化部署工具:选择适合自动化部署的工具和技术推荐自动化部署在软件开发和运维中起到了至关重要的作用,能够提高效率、减少错误、增加可靠性,并且节省了人力资源。

选择适合自动化部署的工具和技术是实现高效部署的关键。

本文将介绍一些常见的自动化部署工具和技术,并对其进行评价和推荐。

1.持续集成与持续部署(CI/CD)工具持续集成和持续部署是现代软件开发中的关键概念。

持续集成是指将开发者的代码频繁地集成到主干代码库中,通过自动化测试以确保代码质量。

持续部署是指将代码自动地部署到生产环境中。

一、JenkinsJenkins是一个开源的持续集成和持续部署工具,具有良好的可扩展性和灵活性。

它支持几乎所有编程语言和应用程序。

通过插件系统,Jenkins可以与其他工具进行集成,例如版本控制系统、构建工具、测试框架等。

Jenkins具有可视化的界面,易于配置和使用。

它还支持分布式构建和扩展。

二、GitLab CI/CDGitLab CI/CD是一款集成在GitLab平台上的自动构建工具。

它可以直接与代码仓库进行集成,当有新的代码提交时,GitLab CI/CD会自动构建、测试和部署应用程序。

它支持多个运行环境和多个构建任务,并提供了可视化的界面和日志,方便用户进行配置和监控。

三、Travis CITravis CI是一款云端的持续集成工具,适用于GitHub上的开源项目。

通过Travis CI,开发者可以在代码推送到GitHub仓库之后自动构建、测试和部署应用程序。

Travis CI支持多种编程语言和开发框架,并且使用简单。

四、CircleCICircleCI是一款基于云的持续集成和持续部署工具,适用于各种编程语言和应用程序。

它提供了可视化的界面和强大的配置选项,可以轻松地进行构建、测试和部署。

CircleCI还支持分布式构建和并行构建,并提供了独立的构建容器,确保每个构建作业的隔离性。

2.容器化技术容器化技术是一种将应用程序及其依赖项打包在一个独立的、可移植的容器中的方法。

Docker技术实现容器自动化部署的常用工具介绍

Docker技术实现容器自动化部署的常用工具介绍随着云计算的快速发展,容器化已成为现代应用部署的主流方式。

Docker作为最流行的容器化技术之一,为开发人员提供了一种便捷的方式来构建、打包和部署应用程序。

然而,仅仅使用Docker本身并不足以实现完全自动化的部署,还需要借助一些常用工具来提高效率和便利性。

1. CI/CD工具CI/CD(持续集成/持续交付)是软件开发过程中不可或缺的环节,它使开发人员能够频繁地集成代码、构建应用并进行自动化测试。

在Docker环境中,我们可以使用一些著名的CI/CD工具来实现容器自动化部署。

Jenkins是一个广泛使用的CI/CD工具,它提供了丰富的插件支持,可以方便地集成Docker并实现自动化部署。

我们可以通过Jenkins的Pipeline功能来定义整个部署流程,包括构建镜像、运行容器以及进行测试等。

GitLab CI是另一个受欢迎的CI/CD工具,它与GitLab版本控制系统紧密集成,提供了简单易用的配置方式。

GitLab CI也支持Docker环境,可以通过定义一些脚本来实现容器的自动构建和部署。

2. 配置管理工具在容器化部署中,配置管理是一个关键的环节。

为了实现自动化部署,我们需要将配置文件和相关的环境变量集中管理,并在部署时自动加载。

Consul是一个强大的分布式配置管理工具。

它提供了一个中心化的配置存储库,并支持对配置的版本管理和动态更新。

在Docker中,我们可以使用Consul来管理应用程序的配置文件,并在容器启动时动态加载配置。

Etcd是另一个分布式配置管理工具,与Consul类似。

它使用简单的键值存储来管理配置,并支持高可用性和数据复制。

我们可以将应用程序的配置信息存储在Etcd中,并使用Docker的环境变量功能来自动加载配置。

3. 容器编排工具容器编排是实现容器自动化部署的关键环节。

它可以帮助我们管理大规模的容器集群,确保容器的高可用性和伸缩性。

持续集成(一):什么是持续集成(CI)、持续交付(CD)和持续部署(CD)

持续集成(⼀):什么是持续集成(CI)、持续交付(CD)和持

续部署(CD)

持续集成、持续交付和持续部署

持续集成

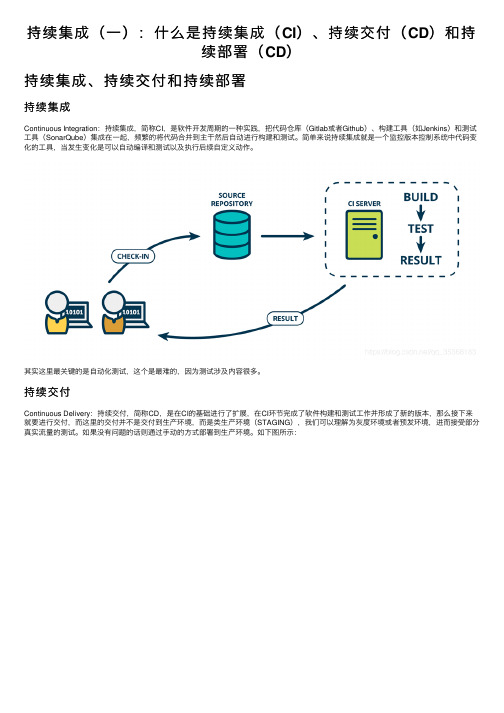

Continuous Integration:持续集成,简称CI,是软件开发周期的⼀种实践,把代码仓库(Gitlab或者Github)、构建⼯具(如Jenkins)和测试⼯具(SonarQube)集成在⼀起,频繁的将代码合并到主⼲然后⾃动进⾏构建和测试。

简单来说持续集成就是⼀个监控版本控制系统中代码变化的⼯具,当发⽣变化是可以⾃动编译和测试以及执⾏后续⾃定义动作。

其实这⾥最关键的是⾃动化测试,这个是最难的,因为测试涉及内容很多。

持续交付

Continuous Delivery:持续交付,简称CD,是在CI的基础进⾏了扩展,在CI环节完成了软件构建和测试⼯作并形成了新的版本,那么接下来就要进⾏交付,⽽这⾥的交付并不是交付到⽣产环境,⽽是类⽣产环境(STAGING),我们可以理解为灰度环境或者预发环境,进⽽接受部分真实流量的测试。

如果没有问题的话则通过⼿动的⽅式部署到⽣产环境。

如下图所⽰:

持续部署

Continuous Deployment:持续部署,简称CD,它是在持续交付的基础上打通最后⼀公⾥的⼯作,就是把⼿动部署到⽣产环境的⽅式升级为⾃动部署。

看下图和上图在最后部署到⽣产环境中的区别。

总结

持续集成、持续交付和持续部署其⽬的是减少代码改动到投⼊⽣产的所需时间,提早发现风险、减少QA的测试时长、减少运维的⼈⼯⼲预。

整体上是⼀个提效的过程。

当然它也不是万能的。

参考。

集成项目团队配置方案

集成项目团队配置方案在集成项目开发中,团队的配置方案对项目的成功与否起着至关重要的作用。

本文将介绍一个集成项目团队的配置方案,包括团队成员的角色分配、沟通方式、协作工具的选择等内容。

团队成员的角色分配在集成项目开发中,需要配置一支高效的团队来完成项目的开发和实施。

下面是一个常见的团队成员角色分配:1. 项目经理项目经理是团队的核心和领导者,负责项目的整体规划、管理和执行。

项目经理需要具备丰富的项目管理和领导能力,熟悉项目开发生命周期的各个环节,并协调各个团队成员的工作。

2. 开发人员开发人员是项目的技术核心,负责项目的开发和实现。

开发人员需要掌握项目所需的各种技术和工具,具备快速解决问题的能力,同时需要遵守项目规范和标准。

3. 测试人员测试人员负责对项目开发过程中的各个阶段进行测试和优化,保证项目的稳定性和可用性。

测试人员需要具备严密和细致的测试能力,并协调开发人员一起进行问题解决。

4. 配置管理人员配置管理人员负责对项目的配置管理和版本控制,保证项目代码的可追踪性和版本的管理。

配置管理人员需要熟悉配置管理和版本控制工具的使用。

5. 运维人员运维人员负责项目的实施和维护,保证项目的稳定和可用性。

运维人员需要具备丰富的实施和维护经验,熟悉项目实现和代码架构。

沟通方式在集成项目中,要保证团队成员之间的及时沟通,提高工作效率。

下面是一些常见的沟通方式:1. 会议会议是集成项目沟通的主要方式之一,可以促进成员之间的交流和协调。

会议的最大好处是可以快速获取所有团队成员的反馈和信息。

2. 邮件邮件也是一个常见的沟通方式,通过邮件可以快速向所有团队成员传达信息。

但是,使用邮件需要注意避免垃圾邮件和信息混淆等问题。

3. 聊天工具聊天工具可以实现快速和实时的交流和沟通,尤其是在不同地点的成员之间。

而且,聊天工具也可以传送文件和信息,增加了团队成员之间的互动性和效率。

协作工具的选择协作工具也是集成项目团队配置方案中的重要组成部分,下面是一些常用的协作工具:1. GitGit是目前最流行的版本控制和协作工具之一,可以实现分布和合并等功能。

jenkins自动化构建docker镜像并部署到k8s集群

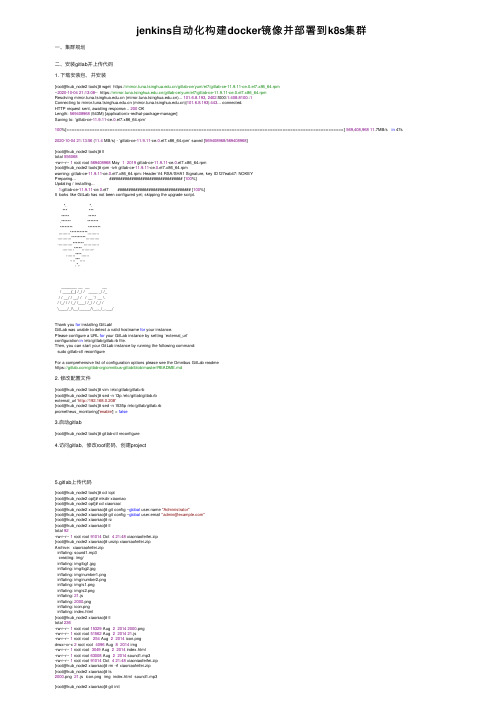

jenkins⾃动化构建docker镜像并部署到k8s集群⼀、集群规划⼆、安装gitlab并上传代码1. 下载安装包,并安装[root@kub_node2 tools]# wget https:///gitlab-ce/yum/el7/gitlab-ce-11.9.11-ce.0.el7.x86_64.rpm--2020-10-0421:13:08-- https:///gitlab-ce/yum/el7/gitlab-ce-11.9.11-ce.0.el7.x86_64.rpmResolving ()... 101.6.8.193, 2402:f000:1:408:8100::1Connecting to ()|101.6.8.193|:443... connected.HTTP request sent, awaiting response... 200 OKLength: 569408968 (543M) [application/x-redhat-package-manager]Saving to: ‘gitlab-ce-11.9.11-ce.0.el7.x86_64.rpm’100%[============================================================================================================>] 569,408,96811.7MB/s in 47s 2020-10-0421:13:56 (11.4 MB/s) - ‘gitlab-ce-11.9.11-ce.0.el7.x86_64.rpm’ saved [569408968/569408968][root@kub_node2 tools]# lltotal 556068-rw-r--r-- 1 root root 569408968 May 12019 gitlab-ce-11.9.11-ce.0.el7.x86_64.rpm[root@kub_node2 tools]# rpm -ivh gitlab-ce-11.9.11-ce.0.el7.x86_64.rpmwarning: gitlab-ce-11.9.11-ce.0.el7.x86_64.rpm: Header V4 RSA/SHA1 Signature, key ID f27eab47: NOKEYPreparing... ################################# [100%]Updating / installing...1:gitlab-ce-11.9.11-ce.0.el7 ################################# [100%]It looks like GitLab has not been configured yet; skipping the upgrade script.*. *.*** ******** *****.****** *************** ********,,,,,,,,,***********,,,,,,,,,,,,,,,,,,,,*********,,,,,,,,,,,.,,,,,,,,,,,*******,,,,,,,,,,,,,,,,,,,,,*****,,,,,,,,,.,,,,,,,****,,,,,,.,,,***,,,,,*,._______ __ __ __/ ____(_) /_/ / ____ _/ /_/ / __/ / __/ / / __ `/ __ \/ /_/ / / /_/ /___/ /_/ / /_/ /\____/_/\__/_____/\__,_/_.___/Thank you for installing GitLab!GitLab was unable to detect a valid hostname for your instance.Please configure a URL for your GitLab instance by setting `external_url`configuration in /etc/gitlab/gitlab.rb file.Then, you can start your GitLab instance by running the following command:sudo gitlab-ctl reconfigureFor a comprehensive list of configuration options please see the Omnibus GitLab readmehttps:///gitlab-org/omnibus-gitlab/blob/master/README.md2. 修改配置⽂件[root@kub_node2 tools]# vim /etc/gitlab/gitlab.rb[root@kub_node2 tools]# sed -n 13p /etc/gitlab/gitlab.rbexternal_url 'http://192.168.0.208'[root@kub_node2 tools]# sed -n 1535p /etc/gitlab/gitlab.rbprometheus_monitoring['enable'] = false3.启动gitlab[root@kub_node2 tools]# gitlab-ctl reconfigure4.访问gitlab,修改root密码,创建project5.gitlab上传代码[root@kub_node2 tools]# cd /opt[root@kub_node2 opt]# mkdir xiaoniao[root@kub_node2 opt]# cd xiaoniao/[root@kub_node2 xiaoniao]# git config --global "Administrator"[root@kub_node2 xiaoniao]# git config --global user.email "admin@"[root@kub_node2 xiaoniao]# rz[root@kub_node2 xiaoniao]# lltotal 92-rw-r--r-- 1 root root 91014 Oct 421:48 xiaoniaofeifei.zip[root@kub_node2 xiaoniao]# unzip xiaoniaofeifei.zipArchive: xiaoniaofeifei.zipinflating: sound1.mp3creating: img/inflating: img/bg1.jpginflating: img/bg2.jpginflating: img/number1.pnginflating: img/number2.pnginflating: img/s1.pnginflating: img/s2.pnginflating: 21.jsinflating: 2000.pnginflating: icon.pnginflating: index.html[root@kub_node2 xiaoniao]# lltotal 236-rw-r--r-- 1 root root 15329 Aug 220142000.png-rw-r--r-- 1 root root 51562 Aug 2201421.js-rw-r--r-- 1 root root 254 Aug 22014 icon.pngdrwxr-xr-x 2 root root 4096 Aug 82014 img-rw-r--r-- 1 root root 3049 Aug 22014 index.html-rw-r--r-- 1 root root 63008 Aug 22014 sound1.mp3-rw-r--r-- 1 root root 91014 Oct 421:48 xiaoniaofeifei.zip[root@kub_node2 xiaoniao]# rm -rf xiaoniaofeifei.zip[root@kub_node2 xiaoniao]# ls2000.png 21.js icon.png img index.html sound1.mp3[root@kub_node2 xiaoniao]# git initReinitialized existing Git repository in /opt/xiaoniao/.git/[root@kub_node2 xiaoniao]# git add .[root@kub_node2 xiaoniao]# git commit -m "Initial commit"[master (root-commit) 9568708] Initial commit11 files changed, 184 insertions(+)create mode 1006442000.pngcreate mode 10064421.jscreate mode 100644 icon.pngcreate mode 100644 img/bg1.jpgcreate mode 100644 img/bg2.jpgcreate mode 100644 img/number1.pngcreate mode 100644 img/number2.pngcreate mode 100644 img/s1.pngcreate mode 100644 img/s2.pngcreate mode 100644 index.htmlcreate mode 100644 sound1.mp3[root@kub_node2 xiaoniao]# git status# On branch masternothing to commit, working directory clean[root@kub_node2 xiaoniao]# git push -u origin masterUsername for'http://192.168.0.208': rootPassword for'http://root@192.168.0.208':Counting objects: 14, done.Delta compression using up to 2 threads.Compressing objects: 100% (14/14), done.Writing objects: 100% (14/14), 88.15 KiB | 0 bytes/s, done.Total 14 (delta 0), reused 0 (delta 0)To http://192.168.0.208/root/xiaoniao.git* [new branch] master -> masterBranch master set up to track remote branch master from origin.三、安装jenkins并拉取代码1. 安装jenkins[root@kub_node1 ~]# mkdir -p /server/tools[root@kub_node1 ~]# cd /server/tools/[root@kub_node1 tools]# rz[root@kub_node1 tools]# lltotal 246552-rw-r--r-- 1 root root 9128610 Oct 421:57 apache-tomcat-8.0.27.tar.gz-rw-r--r-- 1 root root 166044032 Oct 421:57 jdk-8u102-linux-x64.rpm-rw-r--r-- 1 root root 77289987 Oct 421:58 jenkins.war#安装jdk[root@kub_node1 tools]# rpm -ivh jdk-8u102-linux-x64.rpmPreparing... ################################# [100%] Updating / installing...1:jdk1.8.0_102-2000:1.8.0_102-fcs ################################# [100%] Unpacking JAR files...tools.jar...plugin.jar...javaws.jar...deploy.jar...rt.jar...jsse.jar...charsets.jar...localedata.jar...[root@kub_node1 tools]# echo $?[root@kub_node1 tools]# java -versionjava version "1.8.0_102"Java(TM) SE Runtime Environment (build 1.8.0_102-b14)Java HotSpot(TM) 64-Bit Server VM (build 25.102-b14, mixed mode)#安装tomcat[root@kub_node1 tools]# mkdir /app[root@kub_node1 tools]# tar -xf apache-tomcat-8.0.27.tar.gz -C/app[root@kub_node1 tools]# rm -fr /app/apache-tomcat-8.0.27/webapps/*#安装jenkins[root@kub_node1 tools]# mv jenkins.war /app/apache-tomcat-8.0.27/webapps/ROOT.war [root@kub_node1 tools]# ll /app/apache-tomcat-8.0.27/webapps/total 75480-rw-r--r-- 1 root root 77289987 Oct 421:58 ROOT.war[root@kub_node1 tools]# rz[root@kub_node1 tools]# lltotal 258540-rw-r--r-- 1 root root 9128610 Oct 421:57 apache-tomcat-8.0.27.tar.gz-rw-r--r-- 1 root root 166044032 Oct 421:57 jdk-8u102-linux-x64.rpm-rw-r--r-- 1 root root 89566714 Oct 422:08 jenkin-data.tar.gz[root@kub_node1 tools]# tar -xf jenkin-data.tar.gz -C /root[root@kub_node1 tools]# lltotal 258540-rw-r--r-- 1 root root 9128610 Oct 421:57 apache-tomcat-8.0.27.tar.gz-rw-r--r-- 1 root root 166044032 Oct 421:57 jdk-8u102-linux-x64.rpm-rw-r--r-- 1 root root 89566714 Oct 422:08 jenkin-data.tar.gz[root@kub_node1 tools]# ll -atotal 258548drwxr-xr-x 2 root root 4096 Oct 422:08 .drwxr-xr-x 3 root root 4096 Oct 421:56 ..-rw-r--r-- 1 root root 9128610 Oct 421:57 apache-tomcat-8.0.27.tar.gz-rw-r--r-- 1 root root 166044032 Oct 421:57 jdk-8u102-linux-x64.rpm-rw-r--r-- 1 root root 89566714 Oct 422:08 jenkin-data.tar.gz[root@kub_node1 tools]# ll -a /roottotal 319976dr-xr-x---. 6 root root 4096 Oct 422:08 .dr-xr-xr-x. 23 root root 4096 Oct 422:02 ..-rw-r--r-- 1 root root 8136 Oct 416:43 .bash_history-rw-r--r--. 1 root root 18 Dec 292013 .bash_logout-rw-r--r--. 1 root root 176 Dec 292013 .bash_profile-rw-r--r--. 1 root root 176 Dec 292013 .bashrc-rw-r--r--. 1 root root 100 Dec 292013 .cshrc-rw-r--r-- 1 root root 112689664 Jan 152019 docker_nginx1.13.tar.gz-rw------- 1 root root 0 Apr 2722:27 .historydrwxr-xr-x 11 root root 4096 May 302019 .jenkinsdrwxr-xr-x 2 root root 4096 Oct 422:01 .oracle_jre_usagedrwxr----- 3 root root 4096 Apr 2722:11 .pki-rw-r--r-- 1 root root 214888960 Feb 52018 pod-infrastructure-latest.tar.gzdrwx------ 2 root root 4096 Sep 2022:56 .ssh-rw-r--r--. 1 root root 129 Dec 292013 .tcshrc-rw-r--r-- 1 root root 225 Sep 2614:37 test.py-rw------- 1 root root 5456 Oct 417:48 .viminfo[root@kub_node1 tools]# ll -a /root/.jenkins/total 96drwxr-xr-x 11 root root 4096 May 302019 .dr-xr-x---. 6 root root 4096 Oct 422:08 ..-rw-r--r-- 1 root root 1642 May 302019 config.xml-rw-r--r-- 1 root root 183 May 292019 hudson.model.UpdateCenter.xml-rw-r--r-- 1 root root 370 May 292019 hudson.plugins.git.GitTool.xml-rw------- 1 root root 1712 May 292019 identity.key.enc-rw-r--r-- 1 root root 1861 May 302019 jenkins.install.InstallUtil.installingPlugins-rw-r--r-- 1 root root 5 May 302019 stExecVersion-rw-r--r-- 1 root root 5 May 302019 jenkins.install.UpgradeWizard.state-rw-r--r-- 1 root root 179 May 302019 jenkins.model.JenkinsLocationConfiguration.xml-rw-r--r-- 1 root root 171 May 292019 jenkins.telemetry.Correlator.xmldrwxr-xr-x 2 root root 4096 May 292019 jobs-rw-r--r-- 1 root root 0 May 292019 .lastStarteddrwxr-xr-x 3 root root 4096 May 292019 logs-rw-r--r-- 1 root root 907 May 292019 nodeMonitors.xmldrwxr-xr-x 2 root root 4096 May 292019 nodes-rw-r--r-- 1 root root 41 May 302019 .ownerdrwxr-xr-x 77 root root 4096 May 302019 plugins-rw-r--r-- 1 root root 129 May 302019 queue.xml-rw-r--r-- 1 root root 64 May 292019 secret.key-rw-r--r-- 1 root root 0 May 292019 secret.key.not-so-secretdrwx------ 4 root root 4096 May 292019 secretsdrwxr-xr-x 2 root root 4096 May 292019 updatesdrwxr-xr-x 2 root root 4096 May 292019 userContentdrwxr-xr-x 3 root root 4096 May 292019 usersdrwxr-xr-x 2 root root 4096 May 292019 workflow-libs#启动tomcat[root@kub_node1 tools]# /app/apache-tomcat-8.0.27/bin/startup.shUsing CATALINA_BASE: /app/apache-tomcat-8.0.27Using CATALINA_HOME: /app/apache-tomcat-8.0.27Using CATALINA_TMPDIR: /app/apache-tomcat-8.0.27/tempUsing JRE_HOME: /usrUsing CLASSPATH: /app/apache-tomcat-8.0.27/bin/bootstrap.jar:/app/apache-tomcat-8.0.27/bin/tomcat-juli.jarTomcat started.[root@kub_node1 tools]# netstat -lntup |grep 8080tcp6 00 :::8080 :::* LISTEN 6322/java2. 测试访问jenkins默认⽤户:admin 密码:1234563. 在jenkins上创建构建项⽬1)配置认证信息[root@kub_node1 tools]# ssh-keygen -t rsaGenerating public/private rsa key pair.Enter file in which to save the key (/root/.ssh/id_rsa):Enter passphrase (empty for no passphrase):Enter same passphrase again:Your identification has been saved in /root/.ssh/id_rsa.Your public key has been saved in /root/.ssh/id_rsa.pub.The key fingerprint is:SHA256:AOU4lZY72hUvymSD2kDZEyn8QXtX70Z1/SxkMsVNCNo root@kub_node1The key's randomart image is:+---[RSA 2048]----+| . +++oo . .+o++|| = =*+ .. +o.=.o|| . o+=+..o. E= ..|| . oo*oo .o . o|| + * =S. o . || . o + . || || || |+----[SHA256]-----+[root@kub_node1 tools]# ll /root/.ssh/total 12-rw------- 1 root root 0 Sep 2015:40 authorized_keys-rw------- 1 root root 1679 Oct 422:21 id_rsa-rw-r--r-- 1 root root 396 Oct 422:21 id_rsa.pub-rw-r--r-- 1 root root 350 Sep 2022:56 known_hosts[root@kub_node1 tools]# cat /root/.ssh/id_rsa.pubssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDZWCH34svIrXHF1xM/sNooPRHo0cjTrxyOG2ZB0L6HUQzFLE6B57I/4ylPoAATQfLg1zXjNjGpfvXY4kltVnrswZtKg/es26OA26DqqbR0Qp4WYW61EX8HTkiLGEVlZ5fLHlY3b+rnstsWWiE2pUKI4 2)在gitlab上配置密钥点击⽤户—>setting—>ssh-keys3)jenkins上创建全局凭据点击凭据—>系统—>全局凭据—>添加凭据查看私钥[root@kub_node1 tools]# cat /root/.ssh/id_rsa-----BEGIN RSA PRIVATE KEY-----MIIEpAIBAAKCAQEA2Vgh9+LLyK1xxdcTP7DaKD0R6NHI068cjhtmQdC+h1EMxSxOgeeyP+MpT6AAE0Hy4Nc14zYxqX712OJJbVZ67MGbSoP3rNujgNug6qm0dEKeFmFutRF/B05IixhFZWeXyx5WN2/q57LbFlohNqVCiOLheJRlEZEGl4NJvjjrN2cGpfPXfn1DEOn6F1UZUldr449TtZDT8CNpx1gbPDEV9HyhSMX/9i4m1ewkABPPOq/0Yrq9eRJLd8wEoxCmVRkkb07QQ2gaaYwvvoqABLHPaDjqhCb264P//+n9Vgj0IXR+D6MwZO8Y0hdvv/nofcRhcZbHFD4AlUj+ZaVdgN4hEQIDAQABAoIBAFMq7GSkvoIeDKk98bmvfOtk4xOKIyUNnwmp5mlM7XtuQkq495myBX14+Xfkq+Kym7P55j75n+tSD9VcUeiq7QLn2vqaoQ3eRiSq5lqlcc4DJ+c8hVZ4SXmMNSo0sWlqSKWLCEbSZrser8NP3eHBP0KOPuUbM8mTC0izDmbh9PAPoeSf2ZwLC+yAvwDtcM5Joli8rBHDwT77SlkP5WACNOpAqvQ4vxlQW5UkJ3YupH+15qZMgWbYmwj8iAXW8qW5Z0HqLEN5SWuuF+KpIEq/ncNl3nuPa8/MCpbr8wfJNS7UMgtX2PDBatcOTrZ5P/m3TFlqjjQ1xgNCjfbY7QKHMKECgYEA8P/I34ndypG5YaecyhDq/p3P6TldRJ2qGnZNprl1+v7hBanO3VjSExMCBnLiSLsUnTVoLAdBLt29Wq8qHyRaEp0Ndtur/UUvwJYFNQ8N+cnaSOS4IJ/x/wGwrpNwtNyte4ljheK/UFMbs+N05GwjiqjhB5syn4x+qDTfc33xkzUCgYEA5t9q82yaU3yXEeV0y6zeuzKbdGHypWezi0FWlUJnRDyJ0B9jEA4/OEVWJwA3xAzNRm8CqWuCFNkGjF2gad2hjtuSJ7ct4n8d0mTsFEP6b2d+kEuQU4QvrM6L2eubz2MPpGO50FqtbeI3G1cpI1D8yxk+NuFFF/lpPqLe57W/le0CgYEAwZ3+F/l/QruIoDg08vJcmWrYGpuHnxS8EL5y7Dub2abjydT+6T3uqHxg6CVsPtpuWU8K/jRl3e0vr6eCw7pE0ydyJceeicAH+UWNsW8C32eYA3AdrbhSh3koJVk291dD2TgryOi+ox3h58gZpVprw36iK6Y4KY6KQ0EXNIY+ivECgYA3qPVn6m7qYccqEV+vGuY3y2OfE14kcnPexsnRAklTMiUnf+mqHUUwk8bJcEwBf/SdXnYN0lVyIUBq5sedvkkM3/LEkG0Hhg3yg1JHMHxYD2N79ju9Zsj3qHQe/aZ6wS8sOr65dKMLMtaGSOUqFoRbkqJlKLo3pXGyICINSsv9oQKBgQDDnpsghC1IgbQwuneU8QzBLoen13Bf++D0HO99RDrhCDJcfXOmxe/4e9VegAR8mXBpRg5Cz5Q8w0n+LHtnP7fF5OmcRK4AmRpbd/1xyf4i+xMF2FOtoL8W5BQYYICjUgCR9zHZ0COPNgswn7SHTiaS3IMpzQmeXY8kaXbU96aWkg==-----END RSA PRIVATE KEY-----4)创建项⽬5)⽴即构建,控制台输出6)查看代码[root@kub_node1 tools]# cd /root/.jenkins/workworkflow-libs/ workspace/[root@kub_node1 tools]# cd /root/.jenkins/workspace/[root@kub_node1 workspace]# lltotal 8drwxr-xr-x 4 root root 4096 Oct 422:43 xiaoniaodrwxr-xr-x 2 root root 4096 Oct 422:43 xiaoniao@tmp[root@kub_node1 workspace]# ll xiaoniaototal 144-rw-r--r-- 1 root root 15329 Oct 422:432000.png-rw-r--r-- 1 root root 51562 Oct 422:4321.js-rw-r--r-- 1 root root 254 Oct 422:43 icon.pngdrwxr-xr-x 2 root root 4096 Oct 422:43 img-rw-r--r-- 1 root root 3049 Oct 422:43 index.html-rw-r--r-- 1 root root 63008 Oct 422:43 sound1.mp3拉取成功4. 构建docker镜像并测试1)编写dockerfile[root@kub_node2 xiaoniao]# vim dockerfile[root@kub_node2 xiaoniao]# cat dockerfileFROM 192.168.0.212:5000/nginx:1.15ADD . /usr/share/nginx/html2)添加docker build构建时不add的⽂件[root@kub_node2 xiaoniao]# vim .dockerignore[root@kub_node2 xiaoniao]# cat .dockerignoredockerfile3)创建docker镜像,并启动容器[root@kub_node2 xiaoniao]# docker build -t xiaoniao:v1 .Sending build context to Docker daemon 328.2 kBStep 1/2 : FROM 192.168.0.212:5000/nginx:1.15---> be1f31be9a87Step 2/2 : ADD . /usr/share/nginx/html---> b4c1743c3451Removing intermediate container 00a19c2a0f10Successfully built b4c1743c3451[root@kub_node2 xiaoniao]# docker image ls |grep xiaoniaoxiaoniao v1 b4c1743c3451 58 seconds ago 109 MB[root@kub_node2 xiaoniao]# docker run -d -p 88:80 xiaoniao:v16d91a48f607f015f71d43f987b7b2c36d5d94c8f7ca181********fd52807820[root@kub_node2 xiaoniao]# docker ps -a -lCONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES6d91a48f607f xiaoniao:v1 "nginx -g 'daemon ..."9 seconds ago Up 5 seconds 0.0.0.0:88->80/tcp relaxed_swartz 4)测试[root@kub_node2 xiaoniao]# curl 192.168.0.208:88<!DOCTYPE HTML><html><head><meta http-equiv="Content-Type" content="text/html; charset=utf-8"><meta id="viewport" name="viewport" content="width=device-width,user-scalable=no" /><script type="text/javascript" src="21.js"></script><title>⼩鸟飞飞飞-⽂章库⼩游戏</title><style type="text/css">body {margin:0px;}</style><script language=javascript>var mebtnopenurl = '/weixin/';window.shareData = {"imgUrl": "/weixin/xiaoniaofeifei/icon.png","timeLineLink": "/weixin/xiaoniaofeifei/","tTitle": "⼩鸟飞飞飞-⽂章库⼩游戏","tContent": "从前有⼀只鸟,飞着飞着就死了。

自动化运维与DevOps的最佳实践

自动化运维与DevOps的最佳实践在当今信息技术快速发展的时代,自动化运维和DevOps (Development and Operations)已经成为许多企业和组织关注的热点。

自动化运维通过引入自动化工具和流程来提高效率和稳定性,而DevOps则强调软件开发和运维的紧密合作与协同。

本文将探讨自动化运维与DevOps的最佳实践,以及如何实现这些实践。

一、自动化运维的最佳实践1. 自动化部署自动化部署是自动化运维中的重要环节。

通过使用工具和脚本来自动执行安装、配置和部署等任务,可以大大提高部署的效率和一致性。

例如,使用配置管理工具如Ansible、Puppet或Chef,可以实现快速、可重复的部署,并保持环境的一致性。

2. 自动化监控与告警监控是保障系统稳定运行的重要手段。

自动化监控工具可以实时监测系统的各项指标,并及时发出告警。

同时,自动化告警可以帮助运维人员快速响应和解决问题,提高故障处理的效率。

例如,使用Nagios、Zabbix等监控工具和Splunk、ELK等日志分析工具,可以实现全面的监控和告警。

3. 自动化备份与恢复数据备份和恢复是保护系统和数据安全的重要手段之一。

通过自动化备份工具,可以定期自动备份数据,并确保备份的完整性和可靠性。

同时,自动化恢复工具可以快速将备份的数据恢复到正常运行状态。

例如,使用类似于Veeam、Commvault等自动化备份和恢复工具,可以提供可靠和高效的备份与恢复功能。

4. 自动化测试与验证自动化测试和验证是保证系统质量和稳定性的重要手段。

通过自动化测试工具和流程,可以快速、准确地进行各种功能、性能和安全测试,并有效减少人工测试的工作量和错误率。

例如,使用Selenium、JMeter等自动化测试工具,可以实现自动化的功能和性能测试。

二、DevOps的最佳实践1. 文化变革DevOps不仅仅是一种工具和流程,更是一种文化和思维方式。

要实现DevOps的最佳实践,企业需要进行文化转型和变革,强调团队的合作与沟通,打破传统开发和运维之间的壁垒。

解析Docker容器理论与实践的最新进展

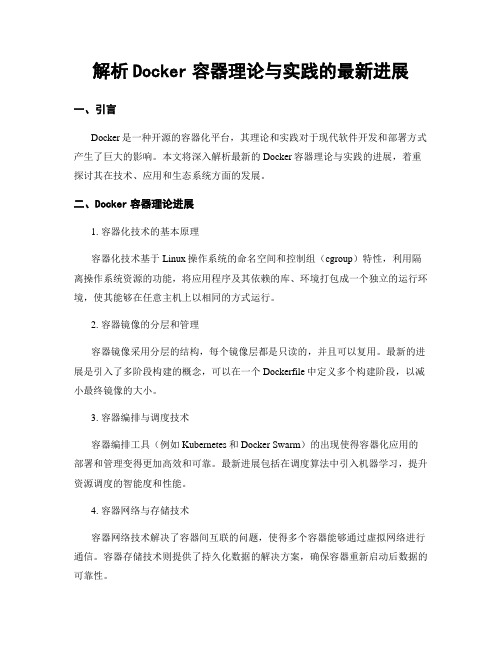

解析Docker容器理论与实践的最新进展一、引言Docker是一种开源的容器化平台,其理论和实践对于现代软件开发和部署方式产生了巨大的影响。

本文将深入解析最新的Docker容器理论与实践的进展,着重探讨其在技术、应用和生态系统方面的发展。

二、Docker容器理论进展1. 容器化技术的基本原理容器化技术基于Linux操作系统的命名空间和控制组(cgroup)特性,利用隔离操作系统资源的功能,将应用程序及其依赖的库、环境打包成一个独立的运行环境,使其能够在任意主机上以相同的方式运行。

2. 容器镜像的分层和管理容器镜像采用分层的结构,每个镜像层都是只读的,并且可以复用。

最新的进展是引入了多阶段构建的概念,可以在一个Dockerfile中定义多个构建阶段,以减小最终镜像的大小。

3. 容器编排与调度技术容器编排工具(例如Kubernetes和Docker Swarm)的出现使得容器化应用的部署和管理变得更加高效和可靠。

最新进展包括在调度算法中引入机器学习,提升资源调度的智能度和性能。

4. 容器网络与存储技术容器网络技术解决了容器间互联的问题,使得多个容器能够通过虚拟网络进行通信。

容器存储技术则提供了持久化数据的解决方案,确保容器重新启动后数据的可靠性。

三、Docker容器实践进展1. 微服务架构的优化与扩展Docker容器的轻量性和灵活性使得微服务架构的应用可以更好地部署和扩展。

最新进展包括使用容器编排工具实现自动水平扩展和负载均衡,提升微服务架构的性能和可伸缩性。

2. 容器化持续集成与持续部署Docker容器可以与持续集成和持续部署工具(例如Jenkins和GitLab CI)集成,帮助开发团队更高效地构建、测试和部署应用程序。

最新进展包括结合容器编排工具实现自动化部署流水线。

3. 安全性与合规性的提升容器化应用的安全性一直是一个关注的焦点。

最新进展包括加强容器镜像的安全扫描和漏洞修复,实现容器间的安全网络隔离,以及提供更严格的身份认证和访问控制机制。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

在Repository URL中输入你的项目链接之后,如果没有权限则会提示如下 图

点击credentials后面的add,kind为SSH Username with private key,在private key 中选择Enter directly,输入保存的私钥保存

添加成功

也可单独对Credentials设置 点击Jenkins页面左侧Credentials菜单,如下图:

项目配置

项目通过ant进行配置 Apache Ant是目前事实上的Java应用的标准build脚本工具 一般情况,开发人员花费大量的时间做一般性的任务,比如:构建和部 署,通常包含下面的工作: • 编译代码 • 封装二进制文件 • 在测试服务器上部署二进制文件 • 测试修改 • 从一个地点拷贝代码到另一个地点 为了自动和简化上面的工作,Apache Ant 是非常有用的。这是一个基于 开放的操作系统构建和部署的工具,该工具需要从命令行执行。

定义这个工程所使用的properties:

这里定义了全局属性。这些属性是可选的,但使用属性会更方便,尤其 是便于维护。一种更有效的方式是将这些属性放到一个专门文件里,从 而使这个xml文件更加灵活,易于重用。

定义path:

Path元素用来表示一个类路径,用于在后续target中需要引用path中的相关 内容,比如项目中经常将jar包放在lib目录下,而代码编译需要引用jar包

使用命令git checkout master切换回 master 分支:

检出时 HEAD 随之移动. 这条命令做了两件事。 一是使 HEAD 指回 master 分支,二是将工作目录 恢复成 master 分支所指向的快照内容。 也就是说,你现在做修改的话, 项目将始于一个较旧的版本。 本质上来讲,这就是忽略testing 分支所做 的修改,以便于向另一个方向进行开发。

点击Add Credentials,步骤一样

构建 设置构建方式,选择ant invoker,ant version 从之前的ant配置后自动获取, Build File为build.xml,Properties 可以设置变量用于build.xml中直接引用, 配置界面如下

ant构建完成后执行Execute shell来通过docker自动部署 具体执行脚本如下 获取上传到私有库的原始镜像:sudo docker pull 192.168.11.98:4000/tomcat 启动tomcat容器:sudo docker run -it -d --name tomcat_source 192.168.11.98:4000/tomcat 复制war包到tomcat容器中:sudo docker cp /var/lib/jenkins/workspace/ehr_project/ehr.war tomcat_source:/usr/local/tomcat/webapps/ 生成新的镜像:sudo docker commit tomcat_source tomcat_ehr 修改tag,生成push所需镜像:sudo docker tag tomcat_ehr 192.168.11.98:4000/tomcat_ehr_test:v1 Push镜像到私有库中:sudo docker push 192.168.11.98:4000/tomcat_ehr_test:v1 停止容器:sudo docker stop tomcat_source 删除容器:sudo docker rm tomcat_source 删除上传镜像:sudo docker rmi tomcat_ehr 192.168.11.98:4000/tomcat_ehr_test:v1 删除本地原始镜像:sudo docker rmi 192.168.11.98:4000/tomcat 远程部署:ssh root@192.168.19.97 "docker stop tomcat_ehr_1;docker rm tomcat_ehr_1;docker rmi 192.168.11.98:4000/tomcat_ehr_test:v1;docker pull 192.168.11.98:4000/tomcat_ehr_test:v1;docker run -it -d --name tomcat_ehr_1 -p 8700:8080 192.168.11.98:4000/tomcat_ehr_test:v1"

点击gitlab页面右上角Settings,进入SSH Keys

将从PuTTYgen上拷贝的公钥复制到Key文本框中

使用tortoiseGit操作gitlab代码仓库 在本地代码存放的地方右键鼠标,出现TortoiseGit,进入Settings,点击出 现对话框

点击Settings对话框中的Git,设置用户名和邮箱

利用Jenkins+Gitlab搭建持续集成环境

• 基础环境 gitlab配置 jenkins配置 • 项目配置 • 测试验证

gitlab配置

• • • • • 注册gitlab用户,创建工程 安装git、tortoiseGit 生成公私钥与gitlab关联 使用tortoiseGit操作gitlab代码仓库 git分支介绍

注册gitlab用户,创建工程 访问gitlab网址(根据用户配置决定):

输入用户名密码和邮箱,点击regis建工程

点击create project按钮

工程创建成功提示添加SSH key(后续安装git后生成公私钥添加)

安装Git和tortoiseGit 在git官网https:///downloads下载相应的安装包,直接安装, 采用默认设置,直接next。

分支切换 要切换到一个已存在的分支,你需要使用git checkout命令。 我们现在切 换到新创建的 testing 分支去: git checkout testing 这样 HEAD 就指向 testing 分支了。

那么,在testing分支下修改文件,然后提交本地

HEAD 分支随着提交操作自动向前移动,如图所示,你的 testing 分支向 前移动了,但是 master 分支却没有,它仍然指向运行 git checkout 时所 指的对象。

tortoiseGit上同样可以操作,右键clone的工程,tortoiseGit>Switch/Checkout,弹出如下对话框:

合并分支(快速合并) 假如我们在testing上的工作完成了,就可以把testing合并到master上。Git 怎么合并呢?最简单的方法,就是直接把master指向testing的当前提交, 就完成了合并,这里你需要使用git merge命令 git merge testing git merge命令用于合并指定分支到当前分支。合并后,再查看内容,就 可以看到,和testing分支的最新提交是完全一样的。

在本地代码存放的地方右键鼠标,出现Git clone,点击出现对话框

URL为gitlab上工程的地址,点击具体工程

进入工程详细,默认为SSH,复制地址,拷贝到Git clone对话框中的URL 中

勾选Load PuTTY Key,将之前用PuTTYgen生成保存的私钥加载

从gitlab上成功clone代码库

访问注册页面

注册成功

构建自由风格的Job(使用ant编译) 新建自由风格构建任务(name不要采用中文) 在已运行的Jenkins主页中,点击左侧的新建Job进入如下界面:

源码管理配置 演示是使用Git的链接,在Repository URL中输入你的项目链接, Repository URL为gitlab上创建的项目路径,进入Gitlab中的project页面, 点击使用的project,如下图:

定义所要执行的targets:

一个项目标签下可以有一个或多个target标签。一个target标签可以依赖 其他的target标签。例如,有一个target用于编译程序,另一个target用于 声称可执行文件。在生成可执行文件之前必须先编译该文件,因此可执 行文件的target依赖于编译程序的target。Target的所有属性如下。 (1) name表示标明,这个属性是必须的。 (2) depends表示依赖的目标。 (3) if表示仅当属性设置时才执行。 (4) unless表示当属性没有设置时才执行。 (5) description表示项目的描述。 Ant的depends属性指定了target的执行顺序。Ant会依照depends属性中 target出现顺序依次执行每个target。在执行之前,首先需要执行它所依 赖的target。程序中的名为publish的target的depends属性compile,而名为 compile的target的depends属性是prepare,所以这几个target执行的顺序 是prepare->compile-> publish 。一个target只能被执行一次,即使有多个 target依赖于它。如果没有if或unless属性,target总会被执行。

合并完分支后,甚至可以删除testing分支。删除testing分支就是把testing 指针给删掉,删掉后,我们就剩下了一条master分支,这里需要使用git branch -d命令来删除分支: git branch -d testing

同样使用tortoiseGit也可以合并分支,右键clone的工程,tortoriseGit>Merge

从tortoiseGit官网https:///tgit/下载安装包,直接 安装,采用默认设置,直接next。

生成公私钥与gitlab关联 tortoiseGit自带PuTTYgen,直接运行即可

生成公私钥,采用默认配置,无需更改

点击save public key 保存公钥到本地 点击 save private key 保存私钥到本地 将公钥添加到Gitlab