移动通信中的鉴权

移动通信中的鉴权与加密

移动通信中的鉴权与加密在当今数字化的时代,移动通信已经成为我们生活中不可或缺的一部分。

我们通过手机与亲朋好友保持联系、获取信息、进行娱乐和工作。

然而,在这个便捷的背后,隐藏着一系列保障通信安全的技术,其中鉴权与加密就是至关重要的环节。

想象一下,您在手机上发送的每一条消息、每一次通话,都如同在一个无形的通道中穿梭。

如果这个通道没有任何保护措施,那么您的信息就有可能被他人窃取、篡改甚至滥用。

鉴权与加密就像是为这个通道设置的两道坚固的关卡,确保只有合法的用户能够进入通道,并且通道中的信息在传输过程中不被泄露和篡改。

那么,什么是鉴权呢?简单来说,鉴权就是验证用户身份的过程。

当您打开手机并尝试连接到移动网络时,网络会对您的身份进行验证,以确保您是合法的用户,有权使用网络提供的服务。

这就好比您进入一个需要门票的场所,工作人员会检查您的门票是否真实有效。

在移动通信中,鉴权通常是通过一系列的参数和算法来实现的。

例如,您的手机会向网络发送一个特定的标识码,网络会将这个标识码与存储在其数据库中的信息进行比对。

如果两者匹配,那么您就通过了鉴权,可以正常使用网络服务。

如果不匹配,那么您的连接请求就会被拒绝。

为了提高鉴权的安全性,移动通信系统还采用了多种加密技术。

加密的目的是将您的通信内容转换为一种难以理解的形式,只有拥有正确密钥的接收方才能将其解密还原为原始内容。

这就像是给您的信息穿上了一层“隐形衣”,即使被他人截获,也无法读懂其中的含义。

常见的加密算法有对称加密和非对称加密两种。

对称加密就像是一把相同的钥匙,发送方和接收方都使用这把钥匙来加密和解密信息。

这种方式的优点是加密和解密速度快,但缺点是密钥的分发和管理比较困难。

非对称加密则使用一对不同的密钥,即公钥和私钥。

公钥可以公开,用于加密信息;私钥则只有接收方拥有,用于解密信息。

这种方式解决了密钥分发的问题,但加密和解密的速度相对较慢。

在实际的移动通信中,通常会结合使用对称加密和非对称加密来达到更好的效果。

移动通信中的鉴权

GSM系统的鉴权为了保障GSM系统的安全保密性能,在系统设计中采用了很多安全、保密措施,其中最主要的有以下四类:防止未授权的非法用户接入的鉴权(认证)技术,防止空中接口非法用户窃听的加、解密技术,防止非法用户窃取用户身份码和位置信息的临时移动用户身份码TMSI 更新技术,防止未经登记的非法用户接入和防止合法用户过期终端(手机)在网中继续使用的设备认证技术。

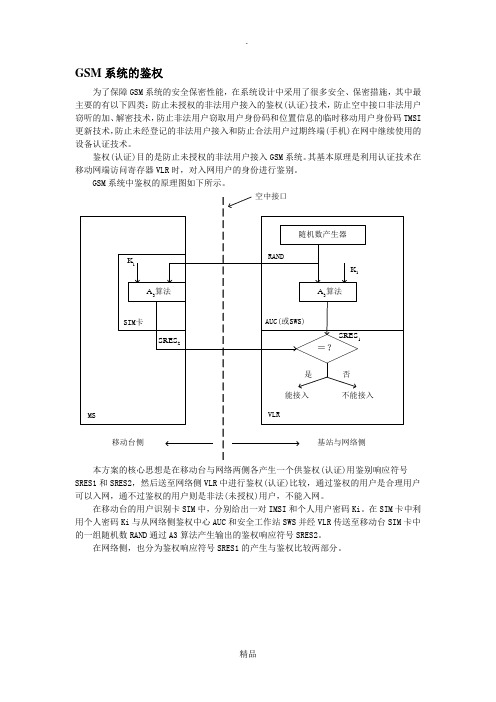

鉴权(认证)目的是防止未授权的非法用户接入GSM系统。

其基本原理是利用认证技术在移动网端访问寄存器VLR时,对入网用户的身份进行鉴别。

GSM系统中鉴权的原理图如下所示。

本方案的核心思想是在移动台与网络两侧各产生一个供鉴权(认证)用鉴别响应符号SRES1和SRES2,然后送至网络侧VLR中进行鉴权(认证)比较,通过鉴权的用户是合理用户可以入网,通不过鉴权的用户则是非法(未授权)用户,不能入网。

在移动台的用户识别卡SIM中,分别给出一对IMSI和个人用户密码Ki。

在SIM卡中利用个人密码Ki与从网络侧鉴权中心AUC和安全工作站SWS并经VLR传送至移动台SIM卡中的一组随机数RAND通过A3算法产生输出的鉴权响应符号SRES2。

在网络侧,也分为鉴权响应符号SRES1的产生与鉴权比较两部分。

为了保证移动用户身份的隐私权,防止非法窃取用户身份码和相应的位置信息,可以采用不断更新临时移动用户身份码TMSI取代每个用户唯一的国际移动用户身份码IMSI。

TMSI 的具体更新过程原理如下图所示,由移动台侧与网络侧双方配合进行。

这项技术的目的是防止非法用户接入移动网,同时也防止已老化的过期手机接入移动网。

在网络端采用一个专门用于用户设备识别的寄存器EIR,它实质上是一个专用数据库。

负责存储每个手机唯一的国际移动设备号码IMEI。

根据运营者的要求,MSC/VLR能够触发检查IMEI的操作。

IS-95系统的鉴权IS-95中的信息安全主要包含鉴权(认证)与加密两个方面的问题,而且主要是针对数据用户,以确保用户的数据完整性和保密性。

移动通信中的鉴权

移动通信中的鉴权随着移动通信技术的不断发展和普及,移动通信中的鉴权问题也日益重要。

鉴权是指通过验证用户身份,确定用户权限,防止未经授权者获取数据或进行操作的过程。

在移动通信中,鉴权是保证数据安全和网络稳定运行的重要环节之一。

移动通信中的鉴权机制主要采用了以下几种方式:1.密码鉴权密码鉴权是最基本的鉴权方式,通常采用用户名和密码的组合方式进行验证。

用户在注册时设置账号和密码,登录时输入账号和密码进行验证。

这种方式简单易用,但也容易被破解。

因此,密码鉴权一般会采用加密算法加密用户密码,提高密码的安全性。

2.数字证书鉴权数字证书鉴权采用公钥加密技术进行验证,具有较高的安全性。

用户在注册时申请数字证书,数字证书由一组公钥和私钥组成,保证了数据传输的安全性。

虽然数字证书鉴权的过程比较复杂,但可以有效避免密码被破解的问题,保障数据传输的安全性。

3.短信验证码鉴权短信验证码鉴权是一种常用的手机认证方式,用户在登录时需要输入接收到的手机验证码。

这种方式相比于密码鉴权更安全,因为验证码具有时效性,一旦过期就无法使用,有效保护了用户账号的安全性。

4.硬件鉴权硬件鉴权是一种基于设备的验证方式,通过对设备的唯一标识进行验证来确认用户身份。

例如移动设备的IMEI、MAC 地址等,这些信息都是唯一的标识符,可以有效防止非法设备登录。

硬件鉴权可以将用户账号与设备绑定,提高了安全性和稳定性。

移动通信中的鉴权机制不止上述所述几种,硬件鉴权为安全高但较为复杂,密码鉴权为最简单的鉴权方式,短信验证码鉴权为了更好地保护用户账号的安全。

不同的鉴权方式各有优缺点,移动通信运营商需要根据业务需求和安全性要求来选择适合的鉴权方式。

总结来说,移动通信中的鉴权问题是保障网络通信安全和用户信息私密性的重要环节。

移动通信运营商需要针对业务需求和安全性要求,选择合适的鉴权方式,确保移动通信网络的稳定、安全运行。

同时,用户也需要树立安全的意识,加强对密码的保护和隐私信息泄露的防范,共同构建一个安全稳定的移动通信环境。

移动通信中的鉴权与加密

移动通信中的鉴权与加密移动通信中的鉴权与加密引言移动通信技术的快速发展和广泛应用,使得人们越来越依赖于方式和其他移动设备进行通信和互联网访问。

这也带来了一系列的安全挑战和隐私问题。

为了保障通信安全和用户隐私,移动通信中的鉴权与加密技术变得至关重要。

鉴权的意义和方式鉴权是指验证用户身份和确认其权限的过程。

在移动通信中,鉴权起到了保护通信安全的重要作用。

常见的鉴权方式包括密码验证、数字证书和双因素身份认证等。

密码验证是最常见的鉴权方式,通过用户输入正确的密码进行验证。

数字证书鉴权则使用公钥和私钥进行身份验证。

双因素身份认证结合了多种验证方式,进一步提高了鉴权的安全性。

加密保障通信安全加密是指将明文转换为密文的过程,通过加密可以保障通信的机密性和完整性。

在移动通信中,加密技术广泛应用于网络通信、数据传输和存储等环节,以防止数据泄漏和篡改。

常见的加密算法有对称加密算法和非对称加密算法。

对称加密算法使用相同的密钥进行加密和解密,速度较快,但密钥的传输和管理较为复杂。

非对称加密算法则使用公钥加密、私钥解密的方式,安全性较高,但速度较慢。

移动通信中的鉴权与加密技术移动通信中的鉴权与加密技术涵盖了多个环节和多个层次。

在网络层面上,鉴权与加密技术可以通过访问控制列表和虚拟专用网络等手段进行。

在传输层面上,使用传输层安全协议(TLS)可以实现通信数据的加密和身份验证。

在应用层面上,通过应用层协议(如HTTPS)和数字证书可以保障用户的隐私和数据安全。

移动通信中的鉴权与加密的挑战移动通信中的鉴权与加密面临着一系列的挑战。

移动通信的发展使得通信网络变得更加复杂,需要应对更多的安全威胁。

大规模的移动设备和用户使得鉴权和加密的算法和密钥管理变得更加困难。

通信过程中的延迟和带宽限制也对鉴权与加密的性能提出了要求。

在移动通信中,鉴权与加密是保障通信安全和用户隐私的重要手段。

通过合理选择鉴权与加密的方式和技术,可以有效地防止数据泄漏、篡改和未授权访问。

移动通信中的鉴权与加密

移动通信中的鉴权与加密在当今高度数字化的社会,移动通信已经成为我们生活中不可或缺的一部分。

从日常的电话通话、短信交流,到各种移动应用的使用,我们无时无刻不在依赖移动通信技术。

然而,在享受其便捷的同时,我们也面临着信息安全的严峻挑战。

为了保障用户的隐私和通信的安全,鉴权与加密技术在移动通信中发挥着至关重要的作用。

首先,我们来了解一下什么是鉴权。

简单来说,鉴权就是验证用户身份的过程。

当您使用手机拨打电话、发送短信或者连接网络时,移动通信网络需要确认您是否是合法的用户,这就是鉴权在发挥作用。

想象一下,如果没有鉴权,任何人都可以随意使用您的手机号码进行通信,那将会造成多么混乱和危险的局面!鉴权的实现通常依赖于一系列的身份验证信息。

比如,您的 SIM 卡中存储着一些独特的密钥和身份标识,这些信息会与移动通信网络中的数据库进行比对。

当您开机或者进行重要的通信操作时,手机会向网络发送这些身份信息,网络会进行验证,如果匹配成功,您就被允许使用相应的服务。

除了 SIM 卡中的信息,还有其他的鉴权方式。

例如,一些网络可能会要求您输入密码、验证码或者使用生物识别技术(如指纹识别、面部识别等)来进一步确认您的身份。

这些多样化的鉴权方式增加了身份验证的可靠性和安全性。

接下来,我们谈谈加密。

加密就像是给您的通信内容加上了一把锁,只有拥有正确钥匙的人才能解开并理解其中的信息。

在移动通信中,加密技术可以确保您的通话内容、短信、数据传输等不被未授权的人员获取和理解。

加密的原理基于复杂的数学算法。

当您发送信息时,这些信息会通过特定的加密算法进行处理,转化为一种看似无规律的密文。

接收方在接收到密文后,使用相应的解密算法和密钥将其还原为原始的明文。

这样,即使在传输过程中有人截获了这些信息,由于没有解密的密钥和算法,也无法得知其中的真正内容。

在移动通信中,加密通常应用于多个层面。

比如,语音通话可以通过数字加密技术来保护,确保您和对方的对话不被窃听。

AUC的通信名词解释

AUC的通信名词解释在现代社会中,通信技术的发展给人们的生活带来了巨大的变化,尤其是在全球化时代,人们之间的距离被缩短,信息的传递变得更加迅速和方便。

在通信领域中,有许多专业术语和缩略词,让不熟悉行业的人们感到困惑。

本文将对AUC的通信名词进行解释,帮助读者更好地理解和应用这些概念。

一、AUC简介AUC,全称为Authentication Center,即鉴权中心,是移动通信系统中重要的网络子系统之一。

它负责处理移动用户的认证和鉴权请求,确保只有合法用户可以连接到移动网络,并保护用户的个人信息不受到非法访问。

二、鉴权(Authentication)在移动通信系统中,鉴权是指通过验证用户的身份信息来确认其合法性的过程。

当用户尝试连接到移动网络时,鉴权中心会与用户的SIM卡进行通信,验证用户是否具有合法的身份凭证。

这个过程通常包括向SIM卡发送随机数(RAND)和鉴权向量(AUTN),然后SIM卡使用加密算法对这些信息进行处理,并返回结果。

鉴权成功后,用户被允许接入移动网络。

三、密钥算法(Known-plaintext attack)在通信领域中,密钥算法也被称为已知明文攻击。

它是一种攻击手段,通过已知的明文和密文对来破解加密算法中的密钥。

AUC在鉴权过程中使用的密钥算法需要具有足够的安全性,以防止恶意攻击者通过已知的明文和密文对来获得密钥。

四、随机数(RAND)在AUC的鉴权过程中,随机数起到重要的作用。

随机数是由鉴权中心生成并发送给SIM卡的一串随机数字。

SIM卡使用随机数和密钥算法来计算鉴权向量和返回结果,以便验证用户的身份。

随机数的生成应具有高度的随机性和不可预测性,以确保鉴权过程的安全性。

五、鉴权向量(AUTN)鉴权向量是一个由鉴权中心生成的128位二进制值,用于在AUC的鉴权过程中进行通信。

它包括鉴权算法标识、鉴权随机数、鉴权参数以及其他必要的信息。

SIM卡使用鉴权向量和密钥算法来计算返回结果,并将其与鉴权中心返回的结果进行比对,以确定鉴权是否成功。

国际漫游鉴权流程

国际漫游鉴权流程随着全球化的不断深入,人们越来越频繁地进行国际漫游。

然而,国际漫游需要进行鉴权流程,以确保用户的身份和账户安全。

本文将介绍国际漫游鉴权流程的基本步骤和相关注意事项。

一、鉴权流程概述国际漫游鉴权流程是一种身份验证机制,用于确认漫游用户的合法性和授权情况。

该流程通常由漫游提供商和本地运营商共同完成,以确保用户在海外使用移动网络时能够正常连接和通信。

二、国际漫游鉴权流程步骤1. 用户申请:用户在国内或通过App等渠道向漫游提供商申请国际漫游服务。

申请时,用户需要提供个人身份信息和有效的手机号码等相关信息。

2. 鉴权请求发送:用户到达目的地国家后,手机将自动搜索可用的本地运营商网络。

用户手机会向本地运营商发送鉴权请求,以获取网络连接权限。

3. 本地运营商鉴权:本地运营商收到用户的鉴权请求后,会将用户的信息发送至漫游提供商的鉴权服务器。

漫游提供商将根据用户提供的信息进行验证,确认用户的合法性和授权情况。

4. 鉴权结果返回:鉴权服务器将验证结果返回给本地运营商。

如果用户通过了鉴权,本地运营商将为用户提供网络连接服务。

如果用户未通过鉴权,本地运营商将拒绝为用户提供网络连接服务。

5. 通知用户:本地运营商会将鉴权结果通知给用户。

如果用户通过了鉴权,用户可以开始使用移动网络进行通信。

如果用户未通过鉴权,用户需要与漫游提供商联系,解决鉴权失败的问题。

三、国际漫游鉴权流程注意事项1. 提前了解鉴权流程:用户在使用国际漫游前,应提前了解漫游提供商和本地运营商的鉴权流程,以免出现不必要的麻烦。

2. 确认账户授权情况:用户在申请国际漫游服务前,应确认自己的账户是否已经获得授权。

如果账户未获得授权,用户需要联系漫游提供商进行授权操作。

3. 注意使用费用:国际漫游通常会产生一定的费用,包括漫游费用和数据流量费用等。

用户在使用漫游服务时应注意费用计算和限制,避免超出预算。

4. 注意网络质量:国际漫游使用的是目的地国家的本地运营商网络,网络质量可能与国内不同。

读取sim卡鉴权向量方法

读取sim卡鉴权向量方法读取SIM卡鉴权向量是指在进行移动通信时,通过读取SIM卡中的鉴权向量来进行身份验证和数据加密的过程。

SIM卡鉴权向量是一组用于生成鉴权码的随机数,用于验证用户的身份和保护通信数据的安全性。

在移动通信中,鉴权过程是非常重要的,它能够确保通信双方的身份合法和通信数据的保密性。

SIM卡鉴权向量是在SIM卡中存储的一组随机数,它由运营商生成并分发给用户。

当用户发起通信时,手机会读取SIM卡中的鉴权向量,并与运营商的鉴权中心进行验证,以确保用户的身份合法。

SIM卡鉴权向量的生成过程是由运营商的鉴权中心完成的,它包括以下几个步骤:1. 随机数生成:鉴权中心会生成一个随机数RAND,并将其存储在SIM卡中的鉴权向量中。

2. 鉴权码生成:鉴权中心使用RAND和SIM卡中的鉴权密钥K来生成一个鉴权码AUTN。

鉴权密钥K是SIM卡的一个重要参数,只有在鉴权过程中才会被使用。

3. 鉴权向量分发:鉴权中心将生成的鉴权向量发送给用户的SIM卡,SIM卡将其存储起来,以备后续的鉴权过程使用。

当用户发起通信时,手机会读取SIM卡中的鉴权向量,并将其发送给运营商的鉴权中心进行验证。

鉴权中心会使用SIM卡中的鉴权密钥K和收到的鉴权向量中的随机数RAND来生成一个鉴权码AUTN'。

如果AUTN'与SIM卡中存储的鉴权码AUTN相匹配,则鉴权通过,通信可以继续进行;否则,鉴权失败,通信被中断。

通过读取SIM卡鉴权向量的方法,可以有效地保护通信的安全性。

只有通过了鉴权过程的用户才能够进行通信,而没有通过鉴权的用户将无法访问移动网络。

同时,鉴权过程还能够防止通信数据被非法窃取或篡改,确保用户和网络之间的数据传输的安全性。

需要注意的是,SIM卡鉴权向量的安全性非常重要。

一旦鉴权向量泄露,黑客或攻击者就有可能通过模拟SIM卡的身份进行非法通信或篡改通信数据。

因此,运营商在生成和分发鉴权向量时,需要采取严格的安全措施,确保鉴权向量的机密性和完整性。

aka鉴权流程

aka鉴权流程AKA鉴权流程随着互联网的发展和应用的普及,用户对于信息安全和个人隐私的关注度也越来越高。

在这样的背景下,身份鉴权成为了必不可少的环节。

AKA(Authentication and Key Agreement)是一种常用的鉴权协议,它在移动通信网络中起到了重要的作用。

AKA鉴权流程主要用于移动通信网络中对用户身份的验证。

在这个流程中,涉及到用户、移动设备、移动通信网络和服务提供商之间的交互。

下面将从用户注册、鉴权请求、鉴权响应和密钥协商四个方面具体介绍AKA鉴权流程。

用户需要在移动通信网络中进行注册。

在注册过程中,用户需要提供个人信息和身份鉴权所需的信息。

具体来说,用户需要提供手机号码、身份证件信息等。

这些信息将被用来和服务提供商的数据库进行比对,以验证用户的身份。

接下来,用户在移动设备上发起鉴权请求。

鉴权请求中包含了用户的标识信息和网络鉴权所需的安全参数。

这些安全参数包括鉴权向量(Authentication Vector)、随机数(Random Number)等。

鉴权向量是由服务提供商生成的,用于保证鉴权过程的安全性。

随机数是由移动设备生成的,用于增加鉴权过程的随机性。

移动通信网络收到鉴权请求后,会进行身份验证。

鉴权响应中包含了服务提供商生成的鉴权结果和移动设备生成的鉴权结果。

服务提供商的鉴权结果是通过鉴权向量和用户提供的身份信息进行计算得出的,而移动设备的鉴权结果是通过鉴权向量和随机数进行计算得出的。

移动通信网络会将这两个鉴权结果进行比对,以验证用户的身份。

鉴权成功后,双方需要进行密钥协商。

在密钥协商过程中,移动设备和移动通信网络会协商出一个共享的密钥,用于后续通信的加密和解密操作。

具体的密钥协商算法会根据各个移动通信网络的实际情况而有所不同。

密钥协商成功后,用户和移动通信网络之间的通信将得到有效的保护。

总结起来,AKA鉴权流程是一种用于移动通信网络中对用户身份进行验证的协议。

移动通信中的鉴权与加密

移动通信中的鉴权与加密在当今数字化的时代,移动通信已经成为我们生活中不可或缺的一部分。

我们通过手机与亲朋好友保持联系、获取信息、进行工作和娱乐。

然而,在这个便捷的通信背后,存在着诸多的安全隐患。

为了保障我们的通信安全,鉴权与加密技术应运而生。

什么是鉴权呢?简单来说,鉴权就是验证用户身份的合法性。

想象一下,你要进入一个只允许特定人员进入的房间,门口的保安会检查你的证件,确认你有进入的资格。

在移动通信中,网络就像是那个房间,而手机用户就是想要进入的人。

网络会对手机用户进行一系列的验证,以确定这个用户是否是合法的,是否有权使用网络提供的服务。

鉴权的过程通常涉及到多个环节和信息的交互。

比如,手机会向网络发送一些特定的信息,如国际移动用户识别码(IMSI)等。

网络接收到这些信息后,会与自己存储的合法用户信息进行比对。

如果匹配成功,就认为用户通过了鉴权,可以正常使用网络服务;如果不匹配,那么就会拒绝用户的接入请求。

那么,为什么鉴权如此重要呢?首先,它可以防止非法用户接入网络。

如果没有鉴权,任何人都可以随意使用移动通信网络,这不仅会造成网络资源的浪费,还可能导致网络拥堵、服务质量下降等问题。

其次,鉴权可以保障用户的权益。

只有合法用户才能享受网络提供的各种服务,如通话、短信、上网等,避免了非法用户盗用服务造成的费用纠纷。

最后,鉴权有助于维护网络的安全和稳定。

通过排除非法用户,网络可以减少受到恶意攻击的风险,保障整个通信系统的正常运行。

说完了鉴权,我们再来说说加密。

加密就是对通信内容进行特殊处理,使得只有合法的接收方能够理解其含义。

就好像你给朋友写了一封秘密信件,为了防止别人看懂,你用一种特殊的密码方式来书写,只有你和你的朋友知道如何解读。

在移动通信中,加密技术可以保护用户的通话内容、短信、数据流量等信息不被窃取或篡改。

当你打电话时,声音会被转换成数字信号,然后通过网络传输。

在传输之前,这些数字信号会经过加密处理,变成一堆看似毫无规律的乱码。

lte鉴权机制及实现

lte鉴权机制及实现LTE(Long Term Evolution)是一种4G移动通信技术,其鉴权机制是保障网络安全和用户身份验证的重要部分。

本文将介绍LTE鉴权机制的原理和实现方式。

一、鉴权机制的原理LTE鉴权机制的主要目的是确保移动设备(UE)与无线网络之间的通信是安全可靠的。

它通过对用户身份进行验证和加密来实现这一目标。

在LTE网络中,鉴权的流程大致如下:1. 首先,UE将请求连接到网络的消息发送给附近的基站(eNodeB)。

2. eNodeB将该消息转发给鉴权中心(Authentication Center,AuC)。

3. AuC将向移动核心网(Mobile Core Network,MCN)发送请求以获取密钥。

4. MCN将向AuC发送一个随机数(RAND)。

5. AuC使用该随机数和用户的鉴权密钥(Ki)来生成一个鉴权向量(Authentication Vector,AV)。

6. AuC将鉴权向量发送给eNodeB。

7. eNodeB将鉴权向量转发给UE。

8. UE使用鉴权向量、鉴权密钥和随机数来生成一个鉴权码(RES)。

9. UE将鉴权码发送给eNodeB进行验证。

10. eNodeB将鉴权码转发给AuC进行验证。

11. AuC验证鉴权码的有效性后,将结果返回给eNodeB。

12. eNodeB根据验证结果决定是否接受UE的连接请求。

通过这一流程,LTE网络可以确保只有合法的用户才能成功连接到网络,从而保障网络的安全性。

二、鉴权机制的实现方式LTE鉴权机制的实现主要依赖于两个关键的组件:AuC和鉴权密钥Ki。

1. AuC(Authentication Center)AuC是一个位于移动核心网中的重要组件,负责存储和管理用户的鉴权信息。

它包含了大量用户的鉴权密钥Ki和相关算法。

当eNodeB需要对用户进行鉴权时,AuC会根据用户的标识和鉴权请求生成相应的鉴权向量,并将其返回给eNodeB。

usim鉴权算法

usim鉴权算法USIM鉴权算法一、引言在现代移动通信系统中,USIM(Universal Subscriber Identity Module)是一种用于存储用户个人信息及加密密钥的智能卡。

为了保护用户隐私和确保通信安全,USIM卡需要进行鉴权过程,以验证用户的合法性。

本文将介绍USIM鉴权算法的原理和过程。

二、USIM鉴权算法的原理USIM鉴权算法采用了一种称为3GPP鉴权和密钥协商算法(3GPP Authentication and Key Agreement,简称AKA)的方法。

该算法基于对称密钥的协商和验证,通过三个步骤来实现鉴权过程:鉴权请求、鉴权响应和鉴权确认。

三、鉴权请求当用户手机与移动网络进行连接时,USIM卡会发送鉴权请求给鉴权中心(Authentication Center,简称AuC)。

鉴权请求包含了IMSI(International Mobile Subscriber Identity)和随机数RAND。

四、鉴权响应鉴权中心收到鉴权请求后,会生成一个鉴权向量(Authentication Vector,简称AV),其中包含了一个随机数RAND、鉴权密钥K和其他相关信息。

鉴权中心使用鉴权密钥K和随机数RAND生成一个鉴权响应,包括鉴权标识(Authentication Token)和鉴权码(Authentication Code)。

五、鉴权确认USIM卡收到鉴权响应后,会使用鉴权密钥K和随机数RAND计算出一个鉴权码,并将其与鉴权响应中的鉴权码进行比对。

如果两者相等,则说明鉴权成功,USIM卡将发送鉴权确认给鉴权中心。

六、USIM鉴权算法的安全性USIM鉴权算法的安全性主要依赖于鉴权密钥K的安全性。

鉴权密钥K是由运营商预先存储在USIM卡和鉴权中心中的,只有在鉴权过程中才会使用。

鉴权密钥K的安全性保证了通信的机密性和完整性。

七、USIM鉴权算法的应用USIM鉴权算法广泛应用于现代移动通信系统中,如3G、4G和5G 网络。

移动通信中的鉴权与加密

移动通信中的鉴权与加密移动通信中的鉴权与加密1. 引言移动通信被广泛应用于各个领域,如个人通信、商务通信等。

,在移动通信中,保护通信内容的安全性是一个至关重要的问题。

为了确保通信的安全性,移动通信系统采用了鉴权与加密技术。

2. 鉴权的概念鉴权是指在移动通信系统中对用户身份进行验证的过程。

移动通信系统需要确保只有合法的用户才能接入系统并进行通信。

鉴权的过程通常包括以下几个步骤:- 用户申请鉴权:用户向移动通信系统发送鉴权请求,并提供必要的身份信息。

- 鉴权请求的处理:移动通信系统接收到用户的鉴权请求后,对请求进行处理,并验证用户的身份信息。

- 鉴权结果的返回:移动通信系统根据鉴权结果,向用户返回相应的鉴权结果。

3. 鉴权的技术手段在移动通信中,常用的鉴权技术手段包括密码鉴权、数字签名鉴权等。

3.1 密码鉴权密码鉴权是指在鉴权过程中通过用户提供的密码来验证用户的身份。

用户在进行鉴权请求时,需要提供与系统预设密码一致的密码信息。

移动通信系统对用户提供的密码信息进行验证,判断用户的身份是否合法。

3.2 数字签名鉴权数字签名鉴权是指在鉴权过程中使用数字签名技术来验证用户的身份。

用户在申请鉴权时,需要自己的数字签名,并将其发送给移动通信系统。

移动通信系统通过使用预共享的公钥对用户的数字签名进行验证,从而确定用户的身份是否合法。

4. 加密的概念加密是指在移动通信过程中对通信内容进行保护的过程。

采用加密技术可以确保通信内容只能被合法的接收方解密并防止中间人攻击。

加密的过程包括以下几个步骤:- 加密算法的选择:移动通信系统需要选择适合的加密算法对通信内容进行加密。

- 加密密钥的:移动通信系统需要符合加密算法要求的密钥,并确保密钥的安全性。

- 加密的实施:移动通信系统使用加密算法和密钥对通信内容进行加密。

- 加密结果的传输:加密后的通信内容被传输给接收方。

5. 加密的技术手段在移动通信中,常用的加密技术手段包括对称加密、非对称加密和哈希加密等。

移动通信中的鉴权与加密

c1

0 1 0 0 1 1 0 1

c2

1 1 0 0 1 0 1 0

c3

0 0 1 0 1 0 1 1

c 2 6 1 0 7 4 3 5

• 加密方程为 :

c1 = f k1 ( m1m2 m3 ) = m1 m2 m3 ∪ m1 m2 m3 ∪ m1 m2 m3 ∪ m1m2 m3 ⎫ ⎪ ⎪ c2 = f k2 ( m1m2 m3 ) = m1 m2 m3 ∪ m1 m2 m3 ∪ m1 m2 m3 ∪ m1m2 m3 ⎬ ⎪ c3 = f k3 ( m1m2 m3 ) = m1m2 m3 ∪ m1 m2 m3 ∪ m1m2 m3 ∪ m1m2 m3 ⎪ ⎭

4

BUPT Information Theory & Technology Education & Research Center

5.1.2移动环境中的安全威胁及相应措施

• 目前,移动通信最有代表性的是第三代移动通信系统 (3G)。对其系统安全结构一共定义了五种类型。 • 3G系统安全体系结构如下,五类信息安全问题为: 网络接入安全 网络域安全 用户域的安全 应用程序域安 全 安全的可见度 与可配置性

• 为了使简单易行的m序列能够构成所需的序列密码,必 须要改善它的线性复杂度,其中最简单的方法是在原有 m序列产生器的基础上附加一个非线性组合函数的滤波 器,其结构如下图所示: • 选取非线性过滤组合函数 的标准是既保留m序列的良 好的伪随机特性以及产生、 同步、管理、分配方便的优 点,又要进一步设法提高其 线性复杂度。前馈序列就是 一种能同时满足上述特性的 一种重要非线性序列

5.1.1移动通信中的安全需求

• 在上世纪八九十年代,模拟手机盗号问题给电 信部门和用户带来巨大的经济损失,并增加了 运营商与用户之间不必要的矛盾。 • 移动通信体制的数字化,为通信的安全保密, 特别是鉴权与加密提供了理论与技术基础。 • 数据业务与多媒体业务的开展进一步促进了移 动安全保密技术的发展。 • 移动台与手持设备的认证也推动了移动安全技 术的发展。

5g aka鉴权流程

5g aka鉴权流程摘要:1.5G 技术的概述2.5G 鉴权流程的介绍3.5G 鉴权流程的优势和应用正文:随着科技的快速发展,5G 技术应运而生,为我们的生活带来了更快速的网络体验。

5G,即第五代移动通信技术,除了提供更高的网络速度和更低的延迟外,还引入了一种新的安全机制,即5G 鉴权流程。

本文将为您详细介绍5G 鉴权流程的相关内容。

5G 鉴权流程是一种确保通信双方身份真实、数据传输安全的技术手段。

在5G 网络中,鉴权流程涉及到多个关键环节,包括用户设备(UE)与基站(gNB)之间的相互认证、用户设备与网络之间的密钥协商等。

整个流程在保证安全性的同时,也兼顾了通信的效率。

首先,在用户设备与基站之间的相互认证环节,采用了基于3GPP TS 38.300 规范的认证方法。

该方法基于EPS(Evolved Packet System)网络架构,使用证书颁发机构(Certificate Authority,CA)签发的数字证书,实现对用户设备和基站的身份验证。

通过这一环节,可以确保通信双方的身份真实可靠。

其次,在用户设备与网络之间的密钥协商环节,采用了基于IEEE 802.11ad 规范的密钥协商方法。

该方法利用基站广播的临时密钥(Temporary Key,TK),在用户设备之间进行密钥交换。

通过这一环节,可以确保数据在传输过程中的安全性。

5G 鉴权流程具有以下优势:1.高安全性:通过数字证书和临时密钥技术,有效防止了非法设备接入网络和数据泄露等安全问题。

2.高效率:鉴权流程在保证安全性的前提下,尽量缩短了认证和密钥协商的时间,提高了通信效率。

3.灵活性:5G 鉴权流程支持多种认证和加密算法,可根据不同业务场景和需求进行灵活配置。

5G 鉴权流程在众多领域都有广泛的应用,例如智能家居、工业自动化、无人驾驶等。

在这些领域中,5G 鉴权流程可以确保通信的安全可靠,为用户带来更好的体验。

总之,5G 鉴权流程作为一种新的安全机制,在保障5G 网络通信安全方面发挥了重要作用。

5gaka鉴权流程

5gaka鉴权流程5G鉴权流程简介5G技术作为下一代移动通信技术的重要代表,具有更高的传输速率、更低的延迟和更大的网络容量。

在5G网络中,鉴权是确保用户设备及其相关服务在网络中获得合法访问的重要环节。

本文将详细介绍5G的鉴权流程。

鉴权流程从用户设备到目标服务提供程序,可以分为用户鉴权(Authentication)和设备鉴权(Device Authentication)两个步骤。

用户鉴权确保用户的身份和许可,而设备鉴权则确保设备的合法性和允许的服务范围。

用户鉴权(Authentication)用户鉴权流程通常在用户设备接入5G网络时进行。

具体步骤如下:第1步:用户设备尝试连接到5G网络,发送鉴权请求。

第2步:5G网络收到鉴权请求后,将用户设备的相关信息发送给鉴权服务器。

第3步:鉴权服务器接收到请求后,首先验证用户设备的合法性,例如设备是否被授权、是否存在欺诈等。

第4步:如果用户设备通过了合法性验证,鉴权服务器将生成一个临时的鉴权令牌(Authentication Token),然后将该令牌发送给用户设备。

第5步:用户设备接收到鉴权令牌后,使用该令牌与目标服务提供程序进行鉴权。

设备鉴权(Device Authentication)设备鉴权流程通常在用户设备与目标服务提供程序之间建立信任关系时进行,确保设备的合法性和允许的服务范围。

具体步骤如下:第1步:用户设备使用前述用户鉴权流程中获得的鉴权令牌向目标服务提供程序发起信任建立请求。

第2步:目标服务提供程序收到信任建立请求后,将令牌发送给鉴权服务器进行验证。

第3步:鉴权服务器验证鉴权令牌的合法性,并根据设备的合法性和许可范围,生成一个设备鉴权凭证(Device Credential)。

第4步:鉴权服务器将设备鉴权凭证发送给目标服务提供程序。

第5步:目标服务提供程序接收到设备鉴权凭证后,验证其合法性,并为用户设备提供相应的服务。

总结以上所述是5G的鉴权流程。

lte 鉴权加密流程

lte 鉴权加密流程下载温馨提示:该文档是我店铺精心编制而成,希望大家下载以后,能够帮助大家解决实际的问题。

文档下载后可定制随意修改,请根据实际需要进行相应的调整和使用,谢谢!并且,本店铺为大家提供各种各样类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,如想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by theeditor. I hope that after you download them,they can help yousolve practical problems. The document can be customized andmodified after downloading,please adjust and use it according toactual needs, thank you!In addition, our shop provides you with various types ofpractical materials,such as educational essays, diaryappreciation,sentence excerpts,ancient poems,classic articles,topic composition,work summary,word parsing,copy excerpts,other materials and so on,want to know different data formats andwriting methods,please pay attention!LTE 鉴权加密流程是确保移动通信安全的重要环节,主要包括以下步骤:1. 用户设备(UE)发起附着请求:UE 向演进型节点 B(eNodeB)发送附着请求,请求接入 LTE 网络。

移动通信中的鉴权

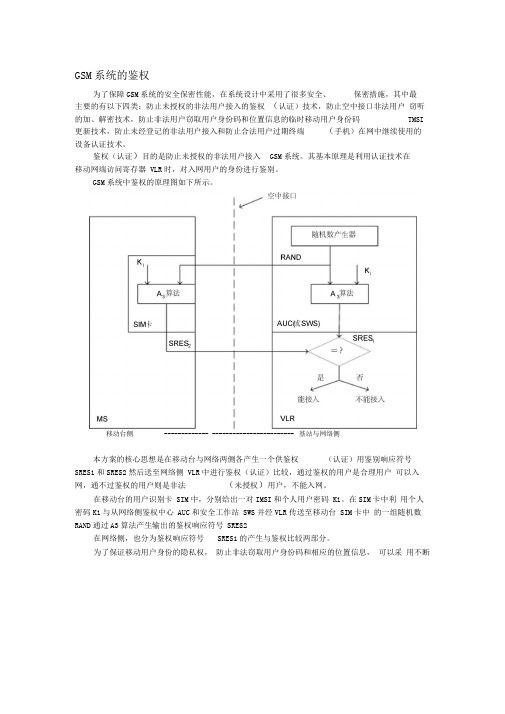

GSM系统的鉴权为了保障GSM系统的安全保密性能,在系统设计中采用了很多安全、保密措施,其中最主要的有以下四类:防止未授权的非法用户接入的鉴权(认证)技术,防止空中接口非法用户窃听的加、解密技术,防止非法用户窃取用户身份码和位置信息的临时移动用户身份码TMSI 更新技术,防止未经登记的非法用户接入和防止合法用户过期终端(手机)在网中继续使用的设备认证技术。

鉴权(认证)目的是防止未授权的非法用户接入GSM系统。

其基本原理是利用认证技术在移动网端访问寄存器 VLR时,对入网用户的身份进行鉴别。

GSM系统中鉴权的原理图如下所示。

移动台侧 ------------- ------------------------ 基站与网络侧本方案的核心思想是在移动台与网络两侧各产生一个供鉴权(认证)用鉴别响应符号SRES1和SRES2然后送至网络侧 VLR中进行鉴权(认证)比较,通过鉴权的用户是合理用户可以入网,通不过鉴权的用户则是非法(未授权)用户,不能入网。

在移动台的用户识别卡 SIM中,分别给出一对IMSI和个人用户密码 Ki。

在SIM卡中利用个人密码Ki与从网络侧鉴权中心 AUC和安全工作站 SWS并经VLR传送至移动台 SIM卡中的一组随机数RAND通过A3算法产生输出的鉴权响应符号 SRES2在网络侧,也分为鉴权响应符号SRES1的产生与鉴权比较两部分。

为了保证移动用户身份的隐私权,防止非法窃取用户身份码和相应的位置信息,可以采用不断更新临时移动用户身份码 TMSI取代每个用户唯一的国际移动用户身份码 IMSI。

TMSI 的具体更新过程原理如下图所示,由移动台侧与网络侧双方配合进行。

这项技术的目的是防止非法用户接入移动网,同时也防止已老化的过期手机接入移动网。

在网络端采用一个专门用于用户设备识别的寄存器EIR,它实质上是一个专用数据库。

负责存储每个手机唯一的国际移动设备号码IMEI。

根据运营者的要求,MSC/VLR能够触发检查IMEI的操作。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

GSM系统的鉴权

为了保障GSM系统的安全保密性能,在系统设计中采用了很多安全、保密措施,其中最主要的有以下四类:防止未授权的非法用户接入的鉴权(认证)技术,防止空中接口非法用户窃听的加、解密技术,防止非法用户窃取用户身份码和位置信息的临时移动用户身份码TMSI 更新技术,防止未经登记的非法用户接入和防止合法用户过期终端(手机)在网中继续使用的设备认证技术。

鉴权(认证)目的是防止未授权的非法用户接入GSM系统。

其基本原理是利用认证技术在移动网端访问寄存器VLR时,对入网用户的身份进行鉴别。

GSM系统中鉴权的原理图如下所示。

本方案的核心思想是在移动台与网络两侧各产生一个供鉴权(认证)用鉴别响应符号SRES1和SRES2,然后送至网络侧VLR中进行鉴权(认证)比较,通过鉴权的用户是合理用户可以入网,通不过鉴权的用户则是非法(未授权)用户,不能入网。

在移动台的用户识别卡SIM中,分别给出一对IMSI和个人用户密码Ki。

在SIM卡中利用个人密码Ki与从网络侧鉴权中心AUC和安全工作站SWS并经VLR传送至移动台SIM卡中的一组随机数RAND通过A3算法产生输出的鉴权响应符号SRES2。

在网络侧,也分为鉴权响应符号SRES1的产生与鉴权比较两部分。

为了保证移动用户身份的隐私权,防止非法窃取用户身份码和相应的位置信息,可以采用不断更新临时移动用户身份码TMSI取代每个用户唯一的国际移动用户身份码IMSI。

TMSI 的具体更新过程原理如下图所示,由移动台侧与网络侧双方配合进行。

这项技术的目的是防止非法用户接入移动网,同时也防止已老化的过期手机接入移动网。

在网络端采用一个专门用于用户设备识别的寄存器EIR,它实质上是一个专用数据库。

负责存储每个手机唯一的国际移动设备号码IMEI。

根据运营者的要求,MSC/VLR能够触发检查IMEI的操作。

IS-95系统的鉴权

IS-95中的信息安全主要包含鉴权(认证)与加密两个方面的问题,而且主要是针对数据用户,以确保用户的数据完整性和保密性。

鉴权(认证)技术的目的:确认移动台的合理身份、保证数据用户的完整性、防止错误数据的插入和防止正确数据被纂改。

加密技术的目的是防止非法用户从信道中窃取合法用户正在传送的机密信息,它包括:信令加密、话音加密、数据加密。

在IS-95标准中,定义了下列两个鉴权过程:全局查询鉴权和唯一查询鉴权。

鉴权基本原理是要在通信双方都产生一组鉴权认证参数,这组数据必须满足下列特性:通信双方、移动台与网络端均能独立产生这组鉴权认证数据;必须具有被认证的移动台用户的特征信息;具有很强的保密性能,不易被窃取,不易被复制;具有更新的功能;产生方法应具有通用性和可操作性,以保证认证双方和不同认证场合,产生规律的一致性。

满足上述五点特性的具体产生过程如下图所示:

IS-95系统的鉴权认证过程涉及到以下几项关键技术:共享保密数据SSD的产生,鉴权认证算法,共享保密数据SSD的更新。

SSD的产生

SSD是存贮在移动台用户识别UIM卡中半永久性128bit的共享加密数据,其产生框图如下所示。

SSD的输入参数组有三部分:共享保密的随机数据RANDSSD、移动台电子序号ESN、鉴

权密钥(A钥)、填充。

SSD输出两组数据:SSD-A-New是供鉴权用的共享加密数据;SSD-B-New 是供加密用的共享加密数据。

鉴权认证算法

这一部分是鉴权认证的核心,鉴权认证输入参数组含有5组参数:随机查询数据RANDBS;移动台电子序号ESN;移动台识别号第一部分;更新后的共享保密数据SSD-A-New;填充。

鉴权核心算法包含以下两步:利用单向Hash函数,产生鉴权所需的候选数据组;从鉴权认证的后选数据组中摘要抽取正式鉴权认证数据AUTHR,供鉴权认证比较用。

SSD的更新

为了使鉴权认证数据AUTHBS具有不断随用户变化的特性,要求共享保密数据应具有不断更新的功能,SSD更新框图如下图所示。

WCDMA系统的鉴权

3G安全体系目标为:确保用户信息不被窃听或盗用;确保网络提供的资源信息不被滥用或盗用;确保安全特征应充份标准化,且至少有一种加密算法是全球标准化;安全特征的标准化,以确保全球范围内不同服务网之间的相互操作和漫游;安全等级高于目前的移动网或固定网的安全等级(包括GSM);安全特征具有可扩展性。

为了克服GSM系统的安全缺陷,WCDMA系统采用了双向认证技术,建立了完整的认证与密钥协商机制(AKA)。

1. UMTS安全体系结构与AKA过程

UMTS安全体系主要涉及到USIM、ME、RNC、MSC/SGSN/VLR、HLR/AuC等网络单元。

所采用的AKA过程分为两个阶段。

阶段1是HE与SN之间的安全通信,认证向量AV通过SS7信令的MAP协议传输。

由于MAP协议本身没有安全功能,因此3GPP定义了扩展MAP安全协议,称为MAPsec,用于传输认证矢量AV=(RAND(随机数),XRES(期望应答),CK(加密密钥),IK(完整性密钥),AUTH(认

证令牌))。

阶段2是SN 和用户之间的安全通信,采用一次处理方式,在USIM 与SGSN/VLR 之间进行质询-应答处理。

实现用户和网络的双向认证。

UMTS 在ME 与RNC 之间实现加密和完整性保护,对于业务数据和信令,都进行加密,为了降低处理时延,只对信令进行完整性保护。

CDMA2000系统的鉴权

与WCDMA 类似,CDMA 2000系统也采用了双向认证技术与认证与密钥协商机制(AKA)。

1. CDMA2000安全体系结构

CDMA2000的安全体系结构与UMTS 类似,也采用两阶段AKA 过程,涉及到UIM/ME 、MSC 、PDSN/VLR 和HLR/AC 等网络单元。

2. UIM 认证流程

CDMA 2000中的UIM 卡存储用户的身份信息与认证参数,其功能与GSM 中的SIM 卡、UMTS 中的USIM 卡功能类似。

归属环境(HE)

服务网络(SN)

用户

归属环境(HE)

服务网络(SN)

用户

移动设备(ME)UIM网络

第三代移动通信系统(3G) 安全体系

目前,移动通信最有代表性的是第三代移动通信系统(3G) 安全体系结构如下:

图5.1 3GPP系统的安全体系结构

(1) 网络接入安全(等级1):主要定义用户接入3GPP网络的安全特性,特别强调防止无线接入链路所受到的安全攻击,这个等级的安全机制包括USIM卡、移动设备(ME)、3GPP

无线接入网(UTRAN/E-UTRAN)以及3GPP 核心网(CN/EPC)之间的安全通信。

(1*)非3GPP 网络接入安全:主要定义ME 、非3GPP 接入网(例如WiMax 、cdma2000与WLAN)与3GPP 核心网(EPC)之间的安全通信。

(2) 网络域安全(等级2):定义3GPP 接入网、无线服务网(SN)和归属环境(HE)之间传输信令和数据的安全特性,并对攻击有线网络进行保护。

(3) 用户域的安全(等级3):定义USIM 与ME 之间的安全特性,包括两者之间的相互认证。

(4) 应用程序域安全(等级4):定义用户应用程序与业务支撑平台之间交换数据的安全性,例如对于VoIP 业务,IMS 提供了该等级的安全框架。

(5) 安全的可见度与可配置性:它定义了用户能够得知操作中是否安全,以及是否根据安全特性使用业务。

信息服务中还存在一类信息安全问题,即来自发送端非法用户的主动攻击,包含非法用户的伪造纂改、删除、重放,甚至是来自合法用户的抵赖与纂改等。

这类来自发送端的非法攻击的防范措施通称为认证技术,在移动通信中称为鉴权技术。

认证系统的基本原理如下图所示:

消息认证:

一个消息认证系统是由明文M 、密钥K 、密文C 和认证函数()

k m f ,以及认证码集合

()k m A ,组成的。

2G 、3G 和4G 移动通信系统中对合法用户的鉴权都属于身份认证。

GSM 系统中用户识别码IMSI 存储在SIM 卡与AuC 中;IS-95系统中用户序列号ESN 存储在移动台或UIM 卡与AC 中;UMTS/ CDMA 2000系统中,用户识别码IMSI 存储在USIM 卡与AuC 中。