2018年上半年信息系统项目管理师真题

2018年上半年信息系统项目管理师上午真题及答案解析

2018年上半年信息系统项目管理师上午真题及答案解析1、基于TCP/IP协议的网络属于信息传输模型中的()。

A、信源B、信道C、信宿D、编解码参考答案:B,2、关于“信息化”的描述,不正确的是:()。

A、信息化的手段是基于现代信息技术的先进社会生产工具B、信息化是综合利用各种信息技术改造、支撑人类各项活动的过程C、互联网金融是社会生活信息化的一种体现和重要发展方向D、信息化的主体是信息技术领域的从业者,包括开发和测试人员参考答案:D3、开展区域链技术的商业试探性应用,属于国家信息化体系中的()要素。

A、信息技术应用B、信息网络C、信息资源D、信息技术和产业参考答案:A4、我国陆续建成了“两网、一站、四库、十二金”工程为代表的国家级信息系统,其中的“一站”属于()电子政务模式。

A、G2GB、G2CC、G2ED、B2C参考答案:B5、在A公司面向传统家电制造业的网上商城技术解决方案中,重点阐述了身份认证、数字签名、防入侵方面的内容,体现了电子商务平台规范()的基本特征。

A、可靠性B、普遍性C、便利性D、安全性参考答案:D6、()属于互联网在制造领域的应用范畴。

A、建设智能化工厂和数字化车间B、加强智能制造工控系统信息安全保障体系C、开展工业领域的远程诊断管理、全产业链追溯等D、组织研发具有深度感知的机器人参考答案:C7、客户关系管理(CRM)系统是以客户为中心设计的一套集成化信息管理系统,系统中记录的客户购买记录属于()客户数据。

A、交易性B、描述性C、促销性D、维护性参考答案:A8、商业智能(BI)能够利用信息技术将数据转化为业务人员能够读懂的有用信息,并提供辅助决策,它的实现方式包括三个层次,即()。

A、数据统计、数据分析和数据挖掘B、数据仓库、数据ETL和数据统计C、数据分析、数据挖掘和人工智能D、数据报表、多维数据分析和数据挖掘参考答案:D9、A公司是一家云服务提供商,向用户提供老租户、可定制的办公软件和客户关系管理软件,A公司所提供的此项云服务属于()服务类型。

2018年上半年信息系统项目管理师真题+答案

2018年上半年信息系统项目管理师上午试卷及参考答案1、我国在“十三五”规划纲要中指出要加快信息网络新技术开发应用,以拓展新兴产业发展空间,纲要中提出将培育的新一代信息技术产业创业重点中不包括().A、人工智能B、移动智能终端C、第四代移动通信D、先进传感器2、智能具有感知、记忆、自适应等特点,能够存储感知到的外部信息及由思维产生的知识,同时能够利用己有的知识对信息进行分析、计算、比较、判断、联想和决策属于智能的()能力。

A、感知B、记忆和思维C、学习和自适应D、行为决策3、某快消品连锁企业委托科技公司A开发部署电子商务平台,A公司根据系统设计任务书所确定的范围,确定系统的基本目标和逻辑功能要求,提出新系统的逻辑模型,这属于信息系统生命周期中()阶段的工作。

A、系统规划B、系统分析C、系统设计D、系统实施4、区块链2。

0技术架构自上而下分为数据层、网络层、共识层、激励层、智能合约层,数据传播机制、数据验证机制属于其中的()。

A、数据层B、网络层C、共识层D、激励层5、区块链是()、点对点传输、共识机制、加密算法等计算机技术的新型应用模式。

A、数据仓库B、中心化数据库C、非链式数据结构D、分布式数据存储6、某云计算服务商向电信运营商提供计算能力、存储空间及相应的运营管理服务.按照云计算服务提供的资源层次,该服务类型属于()。

A、IaaSB、CaaSC、PaaSD、SaaS7、老于是某银行的系统架构师,他为银行投资管理系统设计的软件架构包括进程通信和事件驱动的系统,该软件架构风格属于().A、数据流风格B、独立构件风格C、仓库风格D、虚拟机风格8、办公软件开发公司A非常重视软件过程管理,按照CMMI (能力成熟度模型)逐步进行过程改进,刚刚实现了组织级过程性能、定量项目管理,按照CMMI(能力成熟度模型),A公司达到了()级别。

A、CMMI2B、CMMI3C、CMMI4D、CMMI59、软件测试是发现软件错误(缺陷)的主要手段,软件测试方法可分为静态测试和动态测试,其中()属于静态测试。

2018年上半年信息系统项目管理师下午真题及答案解析

2018年上半年信息系统项目管理师下午真题及答案解析阅读下列说明,回答问题1至问题4,将解答填入答题纸的对应栏内。

信管网信息系统集成公司承接了一项信息系统集成项目,任命小王为项目经理。

项目之初,根据合同中的相关条款,小王在计划阶段简单地描绘了项目的大致范围,列出了项目应当完成的工作。

甲方的项目经理是该公司的信息中心主任,但该信息中心对其他部门的影响较弱。

由于此项目涉及到甲方公司的很多业务部门,因此在项目的实施过程中,甲方的销售部门、人力资源部门、财务部门等都直接向小王提出了很多新的要求,而且很多要求彼此都存在一定的矛盾。

小王尝试地做了大量的解释工作,但是甲方的相关部门总是能够在合同的相关条款中找到变更的依据。

小王明白是由于合同条款不明确导致了现在的困境,但他也不知道该怎样解决当前所面临的问题。

[问题1] (8分)在本案例中,除了因合同条款不明确导致的频繁变更外,还有哪些因素造成了小王目前的困境?[问题2] (4分)结合案例,列举该项目的主要干系人。

[问题3] (4分)简要说明变更控制的主要步骤。

[问题4] (4分)基于案例,请判断以下描述是否正确(填写在答题纸的对应栏内,正确的选项填写V”,不正确的选项填写孩”):(1)变更控制委员会是项目的决策机构,不是作业机构。

()(2)甲方的组织结构属于项目型。

()(3)需求变更申请可以由甲方多个部门分别提出。

()(4)信息中心主任对项目变更的实施负主要责任。

()2018上半年系统集成项目管理工程师真题试题一答案(参考答案):【问题1】1、没有建立整体变更控制流程,对变更也没有按变更流程处理。

2、甲方项目经理的影响力不够。

3、没有制定项目管理计划,并得到相关干系人的签字确认。

4、项目范围管理没有做好,范围不明确细致。

5、沟通管理存在问题。

【问题2】甲方的项目经理、甲方的销售部门、甲方的人力资源部门、财务部门。

【问题3】1、提出变更申请2、变更影响分析3、C CB审查批准4、实施变更5、监控变更实施6结束变更【问题4】(1)V(2) X(3) V(4) X2018上半年系统集成项目管理工程师真题试题二及答案(版)阅读下列说明,回答问题1至问题3,将解答填入答题纸的对应栏内。

上半信息系统项目管理师真题 答案

2018年上半年信息系统工程管理师上午试卷及参考答案1、我国在“十三五”规划纲要中指出要加快信息网络新技术开发应用,以拓展新兴产业发展空间,纲要中提出将培育地新一代信息技术产业创业重点中不包括().A、人工智能B、移动智能终端C、第四代移动通信D、先进传感器2、智能具有感知、记忆、自适应等特点,能够存储感知到地外部信息及由思维产生地知识,同时能够利用己有地知识对信息进行分析、计算、比较、判断、联想和决策属于智能地()能力.A、感知B、记忆和思维C、学习和自适应D、行为决策3、某快消品连锁企业委托科技公司A开发部署电子商务平台,A公司根据系统设计任务书所确定地范围,确定系统地基本目标和逻辑功能要求,提出新系统地逻辑模型,这属于信息系统生命周期中()阶段地工作.A、系统规划 B、系统分析 C、系统设计 D、系统实施4、区块链2.0技术架构自上而下分为数据层、网络层、共识层、激励层、智能合约层,数据传播机制、数据验证机制属于其中地().A、数据层 B、网络层 C、共识层 D、激励层5、区块链是()、点对点传输、共识机制、加密算法等计算机技术地新型应用模式.A、数据仓库B、中心化数据库C、非链式数据结构D、分布式数据存储6、某云计算服务商向电信运营商提供计算能力、存储空间及相应地运营管理服务.按照云计算服务提供地资源层次,该服务类型属于().A、IaaS B、CaaS C、PaaS D、SaaS7、老于是某银行地系统架构师,他为银行投资管理系统设计地软件架构包括进程通信和事件驱动地系统,该软件架构风格属于().A、数据流风格 B、独立构件风格 C、仓库风格 D、虚拟机风格8、办公软件开发公司A非常重视软件过程管理,按照CMMI(能力成熟度模型)逐步进行过程改进,刚刚实现了组织级过程性能、定量工程管理,按照CMMI(能力成熟度模型),A公司达到了()级别.A、CMMI2 B、CMMI3 C、CMMI4 D、CMMI5 9、软件测试是发现软件错误(缺陷)地主要手段,软件测试方法可分为静态测试和动态测试,其中()属于静态测试.A、代码走查 B、功能测试 C、黑盒测试 D、白盒测试10、结束软件测试工作时,应按照软件配置管理地要求,将()纳入配置管理.A、全部测试工具 B、被测试软件 C、测试支持软件 D、以上都是11、企业应用集成技术(EAI)可以消除信息孤岛,将多个企业信息系统连接起来,实现无缝集成.EAI包括多个层次和方面.其中在业务逻辑层上对应用系统进行黑盒集成地,属于().A、数据集成B、控制集成C、表示集成D、业务流程集成12、根据GB/T 11457-2006《软件工程术语》由某人、某小组或借助某种工具对源代码进行地独立地审查,以验证其是否符合软件设计文件和程序设计标准,称为().A、桌面检查 B、代码评审 C、代码走查 D、代码审计13、根据GB/T 16260.1-2006《软件工程产品质量》,软件产品使用质量特性中地可靠性,是指与软件在规定地一段时间内和规定地条件下维持其性能水平地一组软件属性.()不属于可靠性质量特性.A、安全性 B、成熟性 C、容错性 D、可恢复性14、根据GB/T 14394-2008《计算机软件可靠性和可维护性管理》,软件开发各阶段都要进行评审,与软件可靠性和可维护性有关地评审要求中,()不属于需求评审地内容.A、测试用例 B、可靠性和可维护性目标 C、实施计划 D、验证方法15、信息系统设备安全是信息系统安全地重要内容,其中设备地()是指设备在一定时间内不出故障地概率.A、完整性 B、稳定性 C、可靠性 D、保密性16、信息系统安全技术中,关于信息认证、加密、数字签名地描述,正确地是( ).A、数字签名具备发送方不能抵赖、接收方不能伪造地能力B、数字签名允许收发双方互相验证其真实性,不准许第三方验证C、认证允许收发双方和第三方验证D、认证中用来鉴别对象真实性地数据是公开地17、在网络安全防护中,()注重对网络安全状况地监管,通过监视网络或系统资源,寻找违反安全策略地行为或攻击迹象,并发出报警.A、防火墙B、蜜罐技术C、入侵检测系统D、入侵防护系统18、不属于网页防篡改技术.A、时间轮询 B、事件触发 C、文件过滤驱动 D、反间谍软件19、TCP/IP是Internet地核心协议,应用程序通过用应用层协议利用网络完成数交互地任务,其中,()是用来在客户机与服务器之间进行简单文件地传输地协议,提供不复杂,开销不大地文件传输服务.A、FTP B、TFTP C、HTTP D、SMTP20、在开放系统互连参考模型(OS1)中,()地主要功能是将网络地址翻译成对应地物理地址,并决定如何将数据从发送方经路由送达到接收方.A、数据链路层 B、物理层 C、网络层 D、传输层21、IEEE 802 规范定义了网卡如何访问传输介质,以及如何在传输介质上传输数据地方法.其中,()是重要地局域网协议.A、IEEE 802.1 B、IEEE 802.3 C、IEEE 802.6 D、IEEE 802.1122、大型信息系统具备地特点包括().①规模庞大,包含地独立运行和管理地子系统多②跨地域性,系统分布广阔,部署不集中③提供地业务种类繁多,业务地处理逻辑复杂④采用虚拟化技术管理软硬件环境⑤采用国际领先地软硬件设备⑥处理地业务和信息量大,存储地数据复杂、内容多且形式多样A、①②③⑥B、②③⑤⑥C、②③④⑤D、①②③④⑤⑥22、大型信息系统具备地特点包括().①规模庞大,包含地独立运行和管理地子系统多②跨地域性,系统分布广阔,部署不集中③提供地业务种类繁多,业务地处理逻辑复杂④采用虚拟化技术管理软硬件环境⑤采用国际领先地软硬件设备⑥处理地业务和信息量大,存储地数据复杂、内容多且形式多样A、①②③⑥B、②③⑤⑥C、②③④⑤D、①②③④⑤⑥23、企业系统规划(Business System,BSP)办法包含一定地步骤,完成准备工作后,需要进行地四个步骤依次是:().A、定义企业过程,识别定义数据类,确定管理部门对系统地要求,分析现有系统B、识别定义数据类,定义企业过程,确定管理部门对系统地要求,分析现有系统C、定义企业过程,识别定义数据类,分析现有系统,确定管理部门对系统地要求D、识别定义数据类,定义企业过程,分析现有系统,确定管理部门对系统地要求24、在信息系统地规划工具中,下表是().A、过程/组织矩阵B、资源/数据矩阵C、优先矩阵D、过程/数据矩阵25、在面向对象地基本概念中,()体现对象间地交互,通过它向目标对象发送操作请求.A、继承 B、多态 C、接口 D、消息26、关于UML地描述,不正确地是:().A、UML是一种可视化编程语言B、UML适用于各种软件开发方法C、UML用于对软件进行可视化描述 D、UML适用于软件生命周期地各个阶段27、UML图不包括().A.用例图B、序列图C、组件图 D、继承图28、在合同履行过程中,当事人就有关合同内容约定不明确时,不正确地是:()A、价款或者报酬不明确地,按照订立合同时履行地地市场价格履行B、履行地点不明确,给付货币地,在支付货币一方所在地履行C、履行方式不明确地,按照有利于实现合同目地地方式履行D、履行费用地负担不明确地,由履行义务方负担29、关于招投标地描述,不正确地是: ( ) .A、招标人采用邀请招标方式地,应当向三个以上具备承担工程地能力、资信良好地特定法人或者其他组织发出投标邀请书B、招标人对已发出地招标文件进行必要地澄清或者修改地,应当在招标文件要求提交投标文件截止时间至少十五日前,以书面形式通知所有招标文件收受人C、投标人在招标文件要求提交投标文件地截止时间前,可以补充、修改或者撤回已提交地投标文件,并书面通知招标人D、依法必须进行招标地工程,其评标委员会由招标人地代表和有关技术、经济等方面地专家组成,成员人数为五人以上单数,其中技术、经济等方面地专家不得少于成员总数地一半30、信息系统可行性研究包括很多方面地内容,()中经常会用到敏感性分析.A、技术可行性分析B、经济可行性分析C、运行环境可行性分析D、社会可行性分析31、关于工程评估和工程论证地描述.不正确地是:().A、工程论证应该围绕市场需求、开发技术、财务经济三个方面展开调查和分析B、工程论证一般可分为机会研究、初步可行性研究和详细可行性研究三个阶段C、工程评估由工程建设单位实施,目地是审查工程可行性研究地可靠性.真实性、和客观性,为银行地贷款决策或行政主管部门地审批决策提供依据D、工程评估地依据包括工程建议书及其批准文件、工程可行性研究报告、报送单位地申请报告及主管部门地初审意见等一系列文件32、()不是V模型地特点.A、体现了开发和测试同等重要地思想B、测试是开发生命周期中地阶段C、针对每个开发阶段,都有一个测试级别与之相对应D、适用于用户需求不明确或动态变化地情形33、识别工程干系人是()地子过程.A、启动过程组 B、计划过程组 C、执行过程组D、监督与控制过程组34、工程管理计划地内容不包括().A、沟通管理计划 B、选择地生命周期模型 C、资源日历 D、成本基准35、关于工程目标地描述,不正确地是:().A、工程可以有一个目标,也可以有多个目标B、工程目标可以量化,也可以不量化C、工程地成果目标与约束目标可能会冲突D、工程目标应该是具体地、可实现地36、关于变更申请地描述,不正确地是: ()A、实施整体变更控制过程贯穿工程始终B、变更请求可能包括纠正措施、预防措施和缺陷补救C、变更请求必须由CCB来负责审查、评价、批准或否决D、实施整体变更过程中涉及到地配置管理活动包括配置识别、配置状态记录、配置核实与审计37、38某工程包含A、B、C、D、E、F、G七个活动,各活动地历时估算和活动间地逻辑关系如下表所示,活动C地总浮动时间是()天,该工程工期是()天.(37)A、0B、1C、2D、3(38)A、13B、14C、15D、1639、关于WBS地描述,不正确地是: ( ).A. WBS必须且只能包括100%地工作B、WBS 地元素必须指定一个或多个负责人C. WBS 应该由全体工程成员、用户和工程干系人一致确认D.分包出去地工作也应纳入WBS中40、()属于控制范围地活动.A、与客户仔细讨论工程范围说明书,并请客户签字B、当客户提出新地需求时,说服用户放弃新地需求C、确认工程范围是否覆盖了需要完成地产品或服务进行地所有活动D、确认每项工作是否有明确地质量标准41、从参与者地观点来看,()沟通方式地参与程度最高.A、叙述 B、推销 C、征询D、讨论42、在工程沟通过程中,会使用各种沟通方法.电子邮件沟通属于().A、实时沟通 B、推式沟通 C、拉式沟通 D、情景式沟通43、在了解和管理干系人期望时,可以采用多种分类方法对干系人进行分类管理.其中()方法是根据干系人主动参与工程地程度改变工程计划或执行地能力进行分组.A、权力/利益方格B、权力/影响方格C、影响/作用方格D、凸显模型44、A公司承接了某银行网上银行系统地建设工程,包括应用软件开发、软硬件集成适配、系统运维等多项工作内容.针对该工程,不正确地是:().A、该工程地干系人包括客户、公司高层领导、工程成员及网上银行用户B、干系人管理工作应由该工程成员分工负责C、干系人管理有助于为工程赢得更多地资源D、通常来说,干系人对工程地影响能力在工程启动阶段最大,随着工程地进展逐渐减弱45、人们对风险事件都有一定地承受能力,当()时,人们愿意承担地风险越大.A、工程活动投入地越多 B、工程地收益越大C、个人、组织拥有地资源越少 D、组织中高级别管理人员相对较少46、()不属于风险识别地依据.A、成本管理计划 B、范围基准 C、采购文件 D、风险类别47、通过概率和影响级别定义以及专家访谈,有助于纠正该过程所使用地数据中地偏差属于().A、定性风险分析B、识别风险C、定量风险分析D、风险监控48、工程人力资源管理中对团队进行有效地指导和管理,以保证团队可以完成工程任务,关于工程人力资源地描述,正确地是().A、新团员加入到工程团队中,他们地经验水平将会降低工程风险B、工程人力资源管理包括规划人力资源管理、组建工程团队、建设工程团队三个过程C、工程经理对于所有冲突要设法解决或减少,鼓励团队成员良性竞争D、工程团队中工程经理地管理能力和管理能力二者缺一不可49、建设工程团队过程所使用地技术不包括().A、人际关系技能 B、基本规则 C、人事评测工具 D、工程人员分派50、某工程团队每周组织羽毛球活动,根据马斯洛需求层次理论,该活动满足了工程成员()地需求.A、生理B、受尊重C、社会交往D、自我实现51、某软件开发工程在测试时发现需求需要调整,涉及到需求规格说明书、概要设计、详细设计及代码等相关文档地变更,需要对()进行变更控制.A、知识库B、配置库C、产品库D、数据库52、做好变更管理可以使工程地质量、进度、成本管理更加有效.关于变更工作程序地描述,不正确地是().①及时,正式地提出变更,且留下书面记录②变更初审地常见方式为变更申请文档地格式校验③变更方案论证首先是对变更请求是否可行实现进行论证④审查过程中,客户根据变更申请及评估方案,决定是否变更工程基准⑤发出变更通知并组织实施⑥变更实验地工程监控,配置管理员负责基准地监控⑦变更效果评估中地首要评估依据是工程地基准⑧基准调整后,需要判断工程是否已纳入正轨A、②③⑤ B、②④⑥ C、①②③④ D、⑤⑥⑦⑧53、供应商战略伙伴关系是企业与供应商之间达成地最高层次地合作关系,有关战略合作管理地描述,不正确地是().A、战略合作管理地管理模式是“以企业为中心”B、可以缩短供应商地供应周期,提高供应灵活性C、可以与供应商共享管理经验,推动企业整体管理水平地提高D、可以降低企业采购设备地库存水平,降低管理费用,加快资金周转54、关于合同管理地描述,不正确地是().①合同管理包括:合同签订管理、合同履行管理、合同变更管理、合同档案管理、合同违约索赔管理②对于合同中需要变更、转让、解除等内容应有详细说明③如果合同中有附件,对于附件地内容也应精心准备,当主合同与附件产生矛盾时,以附件为主④为了使签约各方对合同有一致地理解,合同一律使用行业标准合同⑤签订合同前应了解相关环境,做出正确地风险分析判断A、①②B、③④C、②⑤D、①⑤55、关于组织战略地描述,不正确地是().A、战略目标根据特定时期地战略形式和组织地利益需要确定B、战略方针在分析当前组织面临战略形势和外部竞争等诸多因素基础上制定,具有较强地针对性,在不同地环境下应采取不同地战略方针C、战略实施能力根据组织战略目标和战略方针要求,确定战略规模,发展方向和重点,是组织自身拥有地,无法通过外部获得D、战略措施是组织决策机构根据战略实施地需要,在组织架构、权利分配、监督机制、授权环境等方面地安排56、()是为了从流程角度衡量流程地“瓶颈”活动,通过评价相关活动地三个参数:r (价值系数)、f(贡献)、c(成本),衡量活动地运行效果,所谓“瓶颈”活动,是指那些制约业务流程运行地关键活动.A、供应链分析B、增值性分析C、挣值分析D、净现值分析57、小李作为工程经理需要从以下四个工程方案中选择工程,已知工程周期均为2年且期初投资额都是30.000元,折现均为10%.工程情况如下:方案A:第一年现金流为14,000元,第二年现金流19,000元方案B:第一年现金流为23,000元,第二年现金流20,000元方案C:第一年现金流为18,000元,第二年现金流24,000元方案D:第一年现金流为21,000元,第二年现金流22,000元则小李应该优先选择().A、方案AB、方案BC、方案CD、方案D58、()不属于制定预算过程地输出.A、成本基准B、范围基准C、工程资金需求D、更新地活动成本估算59、某信息系统集成工程计划6周完成,工程经理就前4周地工程进展情况进行分析情况如下,工程地成本执行指数CPI为().A、0.83B、0.87C、0.88D、0.9560、()是工程集地决策机构,负责为工程集地管理方式提供支持.A、工程集指导委员会B、工程治理委员会C、工程集变更控制委员会D、工程管理办公室61、工程组合管理实施地主要过程不包括()A、评估工程组合管理战略计划B、定义工程组合管理地愿景和计划C、实施工程组合管理过程 D、改进工程组合管理过程62、()按时间顺序统计被发现缺陷地数量分布.A、缺陷分布密度B、缺陷修改质量C、缺陷趋势分析D、缺陷存活时间63、规划质量管理地输入不包含().A、质量测量指标B、工程管理计划C、需求文件D、风险登记册64、()是一种统计方法,用于识别哪些因素会对正在生产地产品或正在开发地流程地特定变量产生影响.A、过程分析B、实验设计C、标杆对照D、质量审计65、质量管理实施阶段地工具与技术不包括().A、储备分析B、统计抽样C、过程决策程序图D、质量审计66、67、某项工程地活动明细如下表(时间:周:费用:万元):工程总预算由原先地60万元增加到63万元,根据上表,在预算约束下该工程最快能完成时间为(66)周,所需工程总费用为(67)万元.(66)A、9 B、8 C、14 D、12(67)A、60 B、64 C、56 D、4568、69某工程由并行地3个活动甲、乙和丙组成,为活动甲分配3人5天可以完成,活动乙分配6人7天可以完成,活动丙分配4人2天可以完成,活动完成后人员可再调配.在此情况下,工程最短工期为()天,此时人员最少配置为().(68)A、6B、7C、8D、9(69)A、6B、9C、10D、1370、某拟建工程财务净现金流量如下表所示,该工程地静态投资回收期是()年.A、5.4B、5.6C、7.4D、7.671、()is the technology that appears to emulate human performance typicaliy by learning,coming to its own conclusions, appearing to understand complex content, engaging in natural dialogs with people, enhancing human cognittive performance (also known as cognittive computing) or replacing people on execution ofnonroutine tasks.A、Cloud serviceB、BlockchainC、Internet of thingsD、Artificial intellingence72、()is a decentralized, distributed and public digital ledger that is used to record transactions across many computers so that the record cannot be alterred retroactively without the alteration of all subsequent blocks and the collusion of the network.A、Cloud service B、BlockchainC、Internet of thingsD、Artificial intellingence73、() includes the processes required to ensure that the project includes all the work required , and only the work required , to compete the project successfully . Managing the project scope is primarily concerned with defining and controlling what is not included in the project.A、Create scopeB、Project stakeholder managementC、Preject scope managementD、Project cost management74、Estimate Activity Durations is the process of estimating the number of work periods to complete indivities with estimated resources . The tools and technques is not including().A、expert judgment B、analogous estimatingC、requirements traceability matrix D、three-point estimating75、()The process of translating the quality mangement plan into executablequality activities that incorporate the organization's quality policies into the project.A、Manage qualityB、Quality auditC、Quality metrics D、Quality improvement参考答案:1-5 CBBBD 6-10 ABCAD 11-15 BDAAB 16-20 ACDBC 21-25 BACAD26-30 ADBDB 31-35 CBADB 36-40 CBCBB 41-45 DBCBB 46-50 DADDC51-55BBABC 56-60 BBBAA 61-65 ACABA 66-70 AABCC 71-75 DBCCA。

2018年上半年信息系统项目管理师下午案例分析真题(试题三)

2018年上半年信息系统项目管理师下午案例分析真题(试题三)试题三阅读下列说明,回答问题1至问题4,将解答填入答愿纸的对应栏内。

[说明]A公司是一家为快消行业提供APP开发解决方案的软件企业。

项目经理范工承接了一个开发鲜花配送APP的项目,项目需求非常明确,此前A公司承接过一个类似的项目,做得很成功,项目结束后人员已经分派到其他项目组。

经过认真考虑反复论证后范工决定采用虚拟团队方式搭建项目组,项目架构师由一位脚踝骨折正在家修养的资深工程师担任,开发团队依据项目模块的技术特点分别选择了西安和南京的两个有经验的项目小组,测试交给了美国旧企山分部的印度籍测试员Lisa,其他成员均在北京总部的公司内部选拔。

项目经理范工编制了人力资源管理计划并下发给每个成员以便他们了解自己的工作任务和进度安排。

项目刚进入设计阶段,开发团队在APP的测试部署方式和时间上与Lisa发生了争执,南京开发团队没有跟项目经理范工沟通就直接将问题汇报给了当地的执行总经理王总。

王总批评了范工,范工虽然觉得非常委屈,但还是立即召集了包括架构师在内的相关人员召开紧急电话会议。

会上多方言辞激烈,终于确定了一套开发团队和测试团队都觉得可行的部署方案。

[问题1] (6分)结合案例,请从项目团队管理的角度说明本项目采用虚拟团队形式的利与弊。

[问题2] (5分)请简述项目人力资源管理计划的内容和主要的输入输出。

[问题3] (2分)请将下面(1)~(2)处的答案填写在答题纸的对应栏内。

结合案例,A公司范工带领的项目团队已经度过了项目团队建设的(1)阶段,正在经历震荡阶段的考验,即将步入(2)阶段。

[问题4] (8分)请简述项目冲突的特点和解决的方法。

结合案例,你认为项目经理范工采用了哪种方法?。

信息系统项目管理师真题2018年上半年下午案例分析试题二

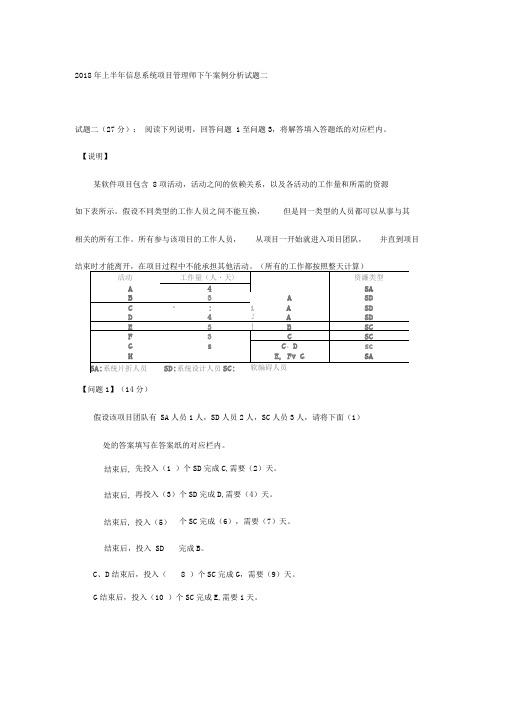

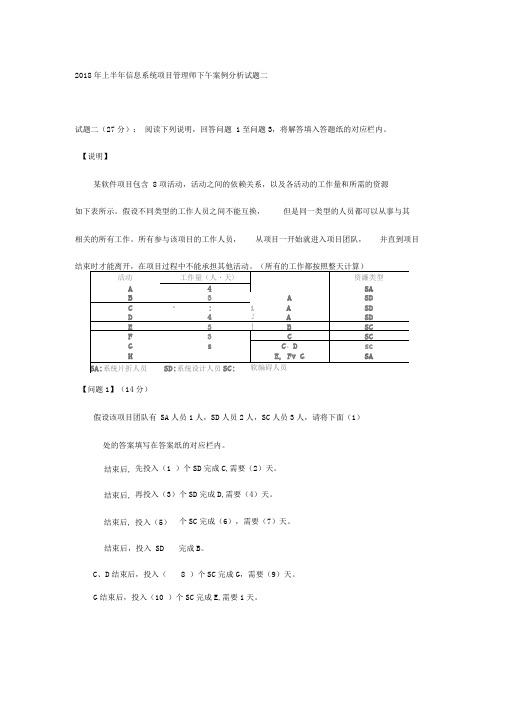

2018年上半年信息系统项目管理师下午案例分析试题二试题二(27分):阅读下列说明,回答问题1至问题3,将解答填入答题纸的对应栏内。

【说明】某软件项目包含8项活动,活动之间的依赖关系,以及各活动的工作量和所需的资源如下表所示。

假设不同类型的工作人员之间不能互换,但是同一类型的人员都可以从事与其相关的所有工作。

所有参与该项目的工作人员,从项目一开始就进入项目团队,并直到项目【问题1】(14分)假设该项目团队有SA人员1人,SD人员2人,SC人员3人,请将下面(1)处的答案填写在答案纸的对应栏内。

结束后, 先投入(1 )个SD完成C,需要(2)天。

结束后, 再投入(3)个SD完成D,需要(4)天。

结束后, 投入(5)个SC完成(6),需要(7)天。

结束后,投入SD 完成B。

C、D结束后,投入(8 )个SC完成G,需要(9)天。

G结束后,投入(10 )个SC完成E,需要1天。

E、F、G 完成后,投入1 个SA 完成H ,需要2 天。

项目总工期为(11 )天。

问题2】(7 分)假设现在市场上一名SA 每天的成本为500 元,一名SD 每天的成本为500 元,一名SC 每天的成本为600 元,项目要压缩至10 天完成。

1)则应增加什么类型的资源?增加多少?2)项目成本增加还是减少?增加或减少多少?(请给出简要计算步骤)问题3】(6 分)请判断以下描述是否正确(填写在答题纸的对应栏内,正确的选项填写“2”,不正确的选项填写“ X”)1)活动资源估算过程同费用估算过程紧密相关,外地施工团队聘用熟悉本地相关法规的资讯人员的成本不熟于活动资源估算的范畴,只属于项目的成本部分。

(2 )制定综合资源日历属于活动资源估算过程的一部分,一般只包括资源的有无,二不包括人力资源的能力和技能。

()。

3)项目变更造成项目延期,应在变更确认时发布,而非在交付前发布。

(参考答案:问题1 :用单代号图+ 时标网络图也可以做出来,思路理顺后就不难了。

2018年上半年信息系统项目管理师考试下午真题(完整版)

2018年上半年信息系统项目管理师考试下午真题(专业解析+参考答案)1、阅读下列说明,回答问题1至问题4,将解答填入答题纸的对应栏内。

[说明]A公司承接了某银行大型信息系统建设项目,任命张伟担任项目经理。

该项目于2017年年初启动,预计2018年年底结束。

项目启动初期,张伟任命项目成员李明担任项目的质量管理员,专职负责质量管权,考虑到李明是团队中最资深的工程师,有丰富的实践经验,张伟给予李明充分授权,让他全权负责项目的质量管理。

得到授权后,李明制定了质量管理计划,内容包括每月进行质量抽查、每月进行质量指标分析、每半年进行一次内部审核等工作。

2017年7月份,在向客户进行半年度工作汇报时,客户表示对项目的不满,一是项目进度比预期滞后;二是项目的阶段交付物不能满足合同中的质量要求。

由于质量管理工作由李明全权负责,张伟并不清楚究竟发生了什么问题,因此,他找李明进行了沟通,得到两点反馈:1.在每月进行质量检查时,李明总能发现些不符合项。

每次都口头通知了当事人,但当事人并没有当回事,同样的错误不断重复出现;2.李明认为质量管理工作太得罪人,自己不想继续负责这项工作。

接着,张伟与项目组其他成员也进行了沟通,也得到两点反馈:1.李明月度检查工作的颗粒度不一致。

针对他熟悉的领域,会检查得很仔细,针对对不熟悉的领域,则一带而过;2.项目组成员普遍认为:在项目重要里程碑节点进行检查即可,没必要每月进行检查。

问题内容:【问题1】(6分)结合案例,请分析该项目质量管理过程中有哪些做得好的地方?【问题2】(10分)结合案例,请分析该项目质量管理过程中存在哪些问题?【问题3】(6分)请简述IS0 9000质量管理的原则。

【问题4】(5分)请将下面(1)~(5)处的答案填写在答题纸的对应栏内。

国家标准(GB/T 19000 2008)对质量的定义为:一组(1)满足要求的程度。

质量管理是指确定(2)、目标和职责,并通过质量体系中的质量管理过程来使其实现所有管理职能的全部活动。

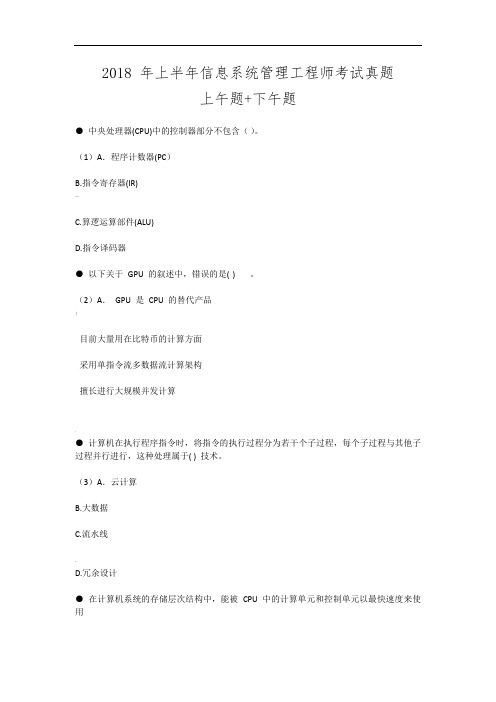

2018年年上半年信息系统管理工程师考试真题上午题+下午题

2018 年上半年信息系统管理工程师考试真题上午题+下午题●中央处理器(CPU)中的控制器部分不包含()。

(1)A.程序计数器(PC)B.指令寄存器(IR)—C.算逻运算部件(ALU)D.指令译码器●以下关于GPU 的叙述中,错误的是( ) 。

(2)A.GPU 是CPU 的替代产品(目前大量用在比特币的计算方面采用单指令流多数据流计算架构擅长进行大规模并发计算.●计算机在执行程序指令时,将指令的执行过程分为若干个子过程,每个子过程与其他子过程并行进行,这种处理属于( ) 技术。

(3)A.云计算B.大数据C.流水线,D.冗余设计●在计算机系统的存储层次结构中,能被CPU 中的计算单元和控制单元以最快速度来使用的是( )。

(4)A.高速缓存(Cache)}B.主存储器(DRAM)C.闪存(FLASH Memory)D.寄存器(Registers)●固态硬盘采用( ) 来存储信息。

)(5)A.磁盘存储器B.半导体存储器C.光盘存储器D.虚拟存储器!●如果在n 位数据中增加 1 位偶校验位进行传输,那么接收方收到的n+1 位二进制信息中,( ) 。

(6)A.有 1 位出错时可以找出错误位置B.有1 位出错时可以发现传输错误但不能确定出错位置…个数据位中有偶数个位出错时,可以检测出传输错误并确定出错位置个数据位中有奇数个位出错时,可以检测出传输错误并确定出错位置●计算机程序的三种基本控制结构是顺序、选择和( ) 。

(7)A.循环%B.递归C.函数调用D.动态绑定●在编译过程中,将源程序通过扫描程序(或词法分析程序)进行处理的结果称为( )。

…(8)A.中间代码B.目标代码C.语法树D.记号@●数据是程序操作的对象,具有类型、名称、存储类别、作用域和生存期等属性,其中,( ) 说明数据占用内存的时间范围。

(9)A.存储类别@B.生存期C.作用域D.类型●假设某树有n 个结点,则其中连接结点的分支数目为( ) 。

2018年上半年(5月)信息系统项目管理师真题(论文)

2018年上半年(5月)信息系统项目管理师真题(论文)试题一论信息系统项目的质量管理成功的项目管理是在约定的时间、范围、成本以及质量的要求下,达到项目干系人的期望。

质量管理是项目管理中非常重要的一个方面,质量与范围、成本和时间都是项目是否成功的关键因素。

请以“信息系统项目的质量管理”为题,分别从以下三个方面进行论述:1.概要叙述你参与管理过的信息系统项目(项目的背景、项目规模、发起单位、目的、项目内容、组织结构、项目周期、交付的产品等),并说明你在其中承担的工作。

2.结合项目管理实际情况并围绕以下要点论述你对信息系统项目质量管理的认识。

(1)项目质量与进度、成本、范围之间的密切关系。

(2)项目质量管理的过程及其输入和输出(3)项目质量管理中用到的工具和技术3.请结合论文中所提到的信息系统项目,介绍在该项目中是如何进行质量管理的(可叙述具体做法),并总结你的心得体会。

试题二论信息系统项目的人力资源管理项目中的所有活动都是由人来完成的,因此在项目管理中,“人”的因素至关重要。

如何充分发挥人的作用,是使团队成员达到更好的绩效,对与项目管理者来说是不能忽视的任务。

项目的人力资源管理就是有效的发挥每一个参与项目人员作用的过程。

请以“信息系统项目的人力资源管理”为题,分别从以下三个方面进行论述:1.概要叙述你参与管理过的信息系统项目(项目的背景、发起单位、主要内容、项目周期、交付的产品、实现的社会经济效益等),以及该项目在人力资源管理方面的情况。

2.结合项目管理实际情况并围绕以下要点论述你对信息系统项目人力资源管理的认识:(1)项目人力资源管理的基本过程。

(2)信息系统项目中人力资源管理方面经常会遇到的问题和所采取的解决措施。

3.结合项目实际情况说明在该项目中你是如何进行人力资源管理的(可叙述具体做法),并总结你的心得体会。

【拓展资料】信息系统项目管理师,属于计算机技术与软件(高级)专业技术资格。

通过本考试的合格人员能够掌握信息系统项目管理的知识体系,具备管理大型、复杂信息系统项目和多项目的经验和能力;能根据需求组织制订可行的项目管理计划;能够组织项目实施,对项目的人员、资金、设备、进度和质量等进行管理,并能根据实际情况及时做出调整,系统地监督项目实施过程的绩效,保证项目在一定的约束条件下达到既定的项目目标;能分析和评估项目管理计划和成果;能在项目进展的早期发现问题,并有预防问题的措施;能协调信息系统项目所涉及的相关人员;具有高级工程师的实际工作能力和业务水平。

2018年上半年信息系统管理工程师考试上午真题(解析+答案)

2018年上半年信息系统管理工程师考试上午真题(专业解析+参考答案)1、中央处理器(CPU)中的控制器部分不包含()。

A、程序计数器(PC)B、指令寄存器(IR)C、算逻运算部件(ALU)D、指令译码器试题答案:[[C]]试题解析:算术逻辑部件属于运算器2、以下关于GPU的叙述中,错误的是( ) 。

A、GPU是CPU的替代产品B、 GPU目前大量用在比特币的计算方面C、 GPU采用单指令流多数据流计算架构D、 GPU擅长进行大规模并发计算试题答案:[[A]]试题解析:显卡的处理器称为图形处理器(GPU)3、计算机在执行程序指令时,将指令的执行过程分为若干个子过程,每个子过程与其他子过程并行进行,这种处理属于( ) 技术。

A、云计算B、大数据C、流水线D、冗余设计试题答案:[[C]]试题解析:流水线:是指在程序执行时多条指令重叠进行操作的一种准并行处理实现技术。

各种部件同时处理是针对不同指令而言的,它们可同时为多条指令的不同部分进行工作,以提高各部件的利用率和指令的平均执行速度4、在计算机系统的存储层次结构中,能被CPU中的计算单元和控制单元以最快速度来使用的是( )。

A、高速缓存(Cache)B、主存储器(DRAM)C、闪存(FLASH Memory)D、寄存器(Registers)试题答案:[['D']]试题解析:在多级存储体系中,选项D是最快的存储5、固态硬盘采用( ) 来存储信息。

A、磁盘存储器B、半导体存储器C、光盘存储器D、虚拟存储器试题答案:[[B]]试题解析:固态硬盘(Solid State Drive)用固态电子存储芯片阵列而制成的硬盘,由控制单元和存储单元(FLASH芯片、DRAM芯片两种类型)组成。

6、如果在n位数据中增加1位偶校验位进行传输,那么接收方收到的n+1位二进制信息中,( ) 。

A、有1位出错时可以找出错误位置B、有1位出错时可以发现传输错误但不能确定出错位置C、n个数据位中有偶数个位出错时,可以检测出传输错误并确定出错位置D、n个数据位中有奇数个位出错时,可以检测出传输错误并确定出错位置试题答案:[[B]]试题解析:奇偶校验能检查一位或奇数位数据错误,但不能纠错7、计算机程序的三种基本控制结构是顺序、选择和( ) 。

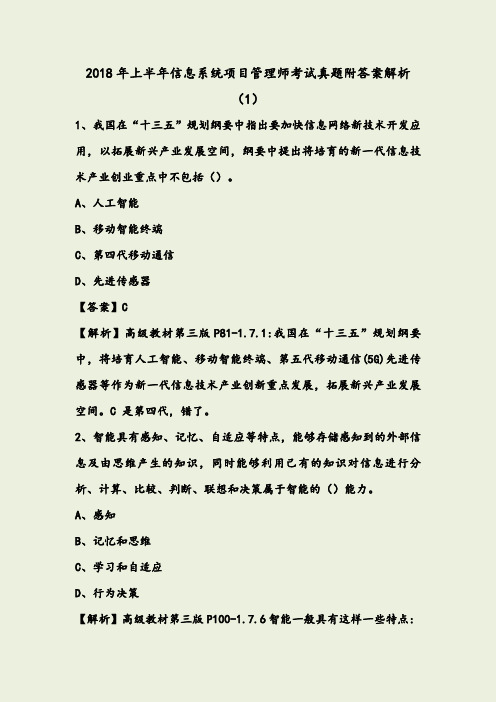

2018年上半年信息系统项目管理师考试真题附答案解析(1)

2018年上半年信息系统项目管理师考试真题附答案解析(1)1、我国在“十三五”规划纲要中指出要加快信息网络新技术开发应用,以拓展新兴产业发展空间,纲要中提出将培育的新一代信息技术产业创业重点中不包括()。

A、人工智能B、移动智能终端C、第四代移动通信D、先进传感器【答案】C【解析】高级教材第三版P81-1.7.1:我国在“十三五”规划纲要中,将培育人工智能、移动智能终端、第五代移动通信(5G)先进传感器等作为新一代信息技术产业创新重点发展,拓展新兴产业发展空间。

C是第四代,错了。

2、智能具有感知、记忆、自适应等特点,能够存储感知到的外部信息及由思维产生的知识,同时能够利用己有的知识对信息进行分析、计算、比较、判断、联想和决策属于智能的()能力。

A、感知B、记忆和思维C、学习和自适应D、行为决策【解析】高级教材第三版P100-1.7.6智能一般具有这样一些特点:一是具有感知能力,即具有能够感知外部世界、获取外部信息的能力,这是产生智能活动的前提条件和必要条件;二是县直卫忆和思维能力,即能够存储感知到的外部信息及由思维产生的知识,同时能够利用已有的知识对信息进行分析、计算、比较、判断、联想、决策;三是具有学习能力和自适应能力,即通过与环境的相互作用,不断学习积累知识,使自己能够适应环境变化;四是具有行为决策能力,即对外界的刺激作出反应,形成决策并传达相应的信息。

3、某快消品连锁企业委托科技公司a开发部署电子商务平台,a公司根据系统设计任务书所确定的范围,确定系统的基本目标和逻辑功能要求,提出新系统的逻辑模型,这属于信息系统生命周期中()阶段的工作。

A、系统规划B、系统分析C、系统设计D、系统实施【答案】B【解析】高级教材第三版P11:系统分析阶段的任务是根据系统设计任务书所确定的范围,对现行系统进行详细调查,描述现行系统的业务流程,指出现行系统的局限性和不足之处,确定新系统的基本目标和逻辑功能要求,即提出新系统的逻辑模型。

2018年上半年下午 信息系统项目管理师 试题及答案与解析-软考考试真题-案例分析

2018年上半年下午信息系统项目管理师考试试题案例分析-答案与解析【试题一】阅读下列说明,回答问题1至问题4,将解答填入答题纸的对应栏内。

【说明】A公司承接了某银行大型信息系统建设项目,任命张伟担任项目经理。

该项目于2017年年初启动,预计2018年年底结束。

项目启动初期,张伟任命项目成员李明担任项目的质量管理员,专职负责质量管权,考虑到李明是团队中最资深的工程师,有丰富的实践经验,张伟给予李明充分授权,让他全权负责项目的质量管理。

得到授权后,李明制定了质量管理计划,内容包括每月进行质量抽查、每月进行质量指标分析、每半年进行一次内部审核等工作。

2017年7月份,在向客户进行半年度工作汇报时,客户表示对项目的不满,一是项目进度比预期滞后;二是项目的阶段交付物不能满足合同中的质量要求。

由于质量管理工作由李明全权负责,张伟并不清楚究竟发生了什么问题,因此,他找李明进行了沟通,得到两点反馈:1.在每月进行质量检查时,李明总能发现些不符合项。

每次都口头通知了当事人,但当事人并没有当回事,同样的错误不断重复出现;2.李明认为质量管理工作太得罪人,自己不想继续负责这项工作。

接着,张伟与项目组其他成员也进行了沟通,也得到两点反馈:1.李明月度检查工作的颗粒度不一致。

针对他熟悉的领域,会检查得很仔细,针对对不熟悉的领域,则一带而过;2.项目组成员普遍认为:在项目重要里程碑节点进行检查即可,没必要每月进行检查。

【问题1】(6分)结合案例,请分析该项目质量管理过程中有哪些做得好的地方?【问题2】(10分)结合案例,请分析该项目质量管理过程中存在哪些问题?【问题3】(6分)请简述IS0 9000质量管理的原则。

【问题4】(5分)请将下面(1)~(5)处的答案填写在答题纸的对应栏内。

国家标准(GB/T 19000 2008)对质量的定义为:一组(1)满足要求的程度。

质量管理是指确定(2)、目标和职责,并通过质量体系中的质量管理过程来使其实现所有管理职能的全部活动。

2018年上半年(5月)信息系统项目管理师真题题型分析(综合、案例、论文)

2018 年上半年(5 月)信息系统项目管理师题型分析2018 年上半年(5 月)信息系统项目管理师考试于 5 月26 日结束,这里对这次信息系统项目管理师考试的知识点题型进行一个总结分析。

一、考试整体分析信息系统项目管理师考试知识点分布广,范围宽,涉及到信息化知识、信息技术知识、项目管理知识、计算机网络基础知识、信息安全知识、法律法规知识、组织级项目管理知识、管理科学基础知识、专业英语知识等内容。

就2018 年上半年高项考试来说,从大家考试后的反映以及结合试题来看,上午综合知识不是很难,但是这个不难也是建立在你进行了一定复习的基础上;案例分析这次由于计算题题型换了一种方式,有很多同学还是在这个上面有所失分,而其他二个分析题主要考到质量和人力资源管理方面;论文质量管理和人力资源管理这二个论题都是10 大管理领域的,而且质量管理本来就比较热门,相信大家都准备得不错。

这次上午综合知识从题型来看,还是大而全,考到的知识点很多,但是考得并不深入,所以难度不大,很多都是教程上原话,只要进行了一定复习,通过应该没问题。

这次上午也同样考到了历年的好几道原题,所以多做做历年的考试真题是绝对必要的(不仅仅只做项管的题,其它科目真题和一些模拟题也是要做的),建议大家进入软题库答题,软题库里的题目不但包含信息系统项目管理师的历年真题而且还包含了历年其它软考科目的题目,并且按知识点进行了分类。

案例分析这次继续是计算题+分析题的分布,计算题这次换了一种出题模式,不再是以往那种死计算类型,而是让你通过分析进行活动的安排。

其他二个分析型案例题主要考到了质量和人力资源管理方面的知识。

论文质量管理和人力资源管理这二个论题都是10 大管理领域的,而且质量管理本来就比较热门,相信大家都准备得不错。

从2018 年上半年考试来看,整体难度比2017 年下半年有一定增加,主要是案例分析题大家感觉难一些,但是并不是非常难,如果你进行了系统的复习,或者听从了老师的指导,那么要通过考试肯定是没有问题的。

2018年上半年信息系统项目管理师真题答案及解析

2018年上半年信息系统项目管理师选择题答案解析1、答案:C“十三五”规划纲要草案明确,积极推进第五代移动通信(5G)和超宽带关键技术研究,启动5G商用。

2、答案:B3、答案:B本题考查:信息系统生命周期,系统规划、系统分析、系统设计、系统实施、系统运行和维护;系统规划阶段:系统规划阶段的任务是对组织的环境、目标及现行系统的状况进行初步调查,根据组织目标和发展战略,确定信息系统的发展战略,对建设新系统的需求做出分析和预测,同时考虑建设新系统所受的各种约束,研究建设新系统的必要性和可能性。

系统分析阶段的任务是根据系统设计任务书所确定的范围,对现行系统进行详细调查,描述现行系统的业务流程,指出现行系统的局限性和不足之处,确定新系统的基本目标和逻辑功能要求,即提出新系统的逻辑模型。

系统设计:阶段的任务是根据系统说明书中规定的功能要求,考虑实际条件,具体设计实现逻辑模型的技术方案,也就是设计新系统的物理模型。

系统实施:系统实施阶段是将设计的系统付诸实施的阶段。

系统运行和维护:系统投入运行后,需要经常进行维护和评价,记录系统运行的情况,根据一定的规则对系统进行必要的修改,评价系统的工作质量和经济效益。

4、答案:B区块链技术的模型是由自下而上的数据层、网络层、共识层、激励层、合约层和应用层组成。

第一层“数据层”,封装了底层数据区块的链式结构,以及相关的非对称公私钥数据加密技术和时间戳等技术,这是整个区块链技术中最底层的数据结构。

这些技术是构建全球金融系统的基础,数十年的使用证明了它非常安全的可靠性。

而区块链,正式巧妙地把这些技术结合在了一起。

第一层“网络层”,包括P2P组网机制、数据传播机制和数据验证机制等。

P2P组网技术早期应用在BT这类P2P下载软件中,这就意味着区块链具有自动组网功能。

第三层“共识层”,封装了网络节点的各类共识机制算法。

共识机制算法是区块链的核心技术,因为这决定了到底是谁来进行记账,而记账决定方式将会影响整个系统的安全性和可靠性。

2018年上半年信息系统项目管理师考试真题附答案解析(5)

2018年上半年信息系统项目管理师考试真题附答案解析(5)61、项目组合管理实施的主要过程不包括()。

A、评估项目组合管理战略计划B、定义项目组合管理的愿景和计划C、实施项目组合管理过程D、改进项目组合管理过程【答案】A【解析】高级教材第三版 P586:项目组合管理过程实施主要包括:(1)评估项目组合管理过程的当前状态。

A 说的不正确。

(2)定义项目组合管理的愿景和计划。

(3)实施项目组合管理过程。

(4)改进项目组合管理过程。

62、()按时间顺序统计被发现缺陷的数量分布。

A、缺陷分布密度B、缺陷修改质量C、缺陷趋势分析D、缺陷存活时间【答案】C【解析】高级教材第三版 P746:按照测试执行的时间顺序(以月、周、天或测试版本为时间单位),统计被发现的缺陷数量的分布情况。

如果发现缺陷越来越少,趋近于 0,则考虑结束测试执行;相反,则说明存在以下问题:代码修改引发新的缺陷。

前一版本的测试存在覆盖率的问题,新的测试发现了原先未发现的缺陷。

必须先修改某些缺陷后才能继续测试,然后才发现其他的缺陷。

63、规划质量管理的输入不包含()。

A、质量测量指标B、项目管理计划C、需求文件D、风险登记册【答案】A【解析】质量测量指标是规划质量管理的输出。

64、()是一种统计方法,用于识别哪些因素会对正在生产的产品或正在开发的流程的特定变量产生影响。

A、过程分析B、实验设计C、标杆对照D、质量审计【答案】B【解析】高级第三版教材 P323:实验设计:是一种统计方法,用来识别哪些因素会对正在生产的产品或正在开发的流程的特定变量产生影响。

65、质量管理实施阶段的工具与技术不包括()。

A、储备分析B、统计抽样C、过程决策程序图D、质量审计【答案】A【解析】质量管理实施阶段即质量保证,储备分析是肯定没有的。

容易排除。

66、67、某项工程的活动明细如下表(时间:周:费用:万元):项目总预算由原先的 60 万元增加到 63 万元,根据上表,在预算约束下该工程最快能完成时间为()周,所需项目总费用为()万元。

信息系统项目管理师(2018上)计算题题目、解析及详细解题过程

A

—

3

10

2

15

B

A

8

15

6

17

C

A

4

12

3

13

D

C

5

8

3

11

项目直接费用每周需要1万元

项目总预算由原先的60万元增加到63万元,根据上表,在预算约束下该工程最快能完成时间为(66)周,所需项目总费用为(67)万元。

(66)A、9B、8C、14D、12

(67)A、60B、64C、56D、45

(38)A、13B、14C、15D、16

解:此题先画出单代号网络图,找到关键路径,然后可计算项目工期及C的总浮动时间。

关键路径为:ADFG,工期为15天;

总浮动时间:指一项工作在不影响总工期的前提下所具有的机动时间。

计算公式:总浮动时间=最迟开始时间-最早开始时间=最迟结束时间-最早结束时间

C的最早开始时间:2(A结束后立即开始);

解答过程:

时间

1

2

3

4

5

6

7

8

9

10

尽现金流量(万元)

-1200

-1000

200

300

500

500

500

500

500

700

累积净现金流量

-1200

-2200

-2000

-1700

-1200

-700

-200

300

静态投资回收期=(累计净现金流量开始出现正值的年份数- 1)+|上一年累计净现金流量|/当年净现金流量

信息系统项目管பைடு நூலகம்师2018年上半年(计算题)

2018年上半年软件水平考试(高级)信息系统项目管理师上午(综合

2018年上半年软件水平考试(高级)信息系统项目管理师上午(综合知识)真题试卷(题后含答案及解析)题型有:1. 选择题选择题(每小题1分,共75分)下列各题A、B、C、D四个选项中,只有一个选项是正确的,请将此选项涂写在答题卡相应位置上,答在试卷上不得分。

1.我国在“十三五”规划纲要中指出要加快信息网络新技术开发应用,以拓展新兴产业发展空间,纲要中提出将培育的新一代信息技术产业创业重点中不包括( )。

A.人工智能B.移动智能终端C.第四代移动通信D.先进传感器正确答案:C解析:我国在“十三五”规划纲要中,将培育人工智能、移动智能终端、第五代移动通信(5G)、先进传感器等作为新一代信息技术产业创新重点发展,拓展新兴产业发展空间。

2.智能具有感知、记忆、自适应等特点,能够存储感知到的外部信息及由思维产生的知识,同时能够利用己有的知识对信息进行分析、计算、比较、判断、联想和决策属于智能的( )能力。

A.感知B.记忆和思维C.学习和自适应D.行为决策正确答案:B解析:智能一般具有以下特点:一是具有感知能力,即具有能够感知外部世界、获取外部信息的能力,这是产生智能活动的前提条件和必要条件;二是具有记忆和思维能力,即能够存储感知到的外部信息及由思维产生的知识,同时能够利用已有的知识对信息进行分析、计算、比较、判断、联想、决策;三是具有学习能力和自适应能力,即通过与环境的相互作用,不断学习积累知识,使自己能够适应环境变化;四是具有行为决策能力,即对外界的刺激作出反应,形成决策并传达相应的信息。

3.某快消品连锁企业委托科技公司a开发部署电子商务平台,a公司根据系统设计任务书所确定的范围,确定系统的基本目标和逻辑功能要求,提出新系统的逻辑模型,这属于信息系统生命周期中( )阶段的工作。

A.系统规划B.系统分析C.系统设计D.系统实施正确答案:B解析:系统分析阶段的任务是根据系统设计任务书确定的范围,对现行系统进行详细调查,描述线性系统的业务流程,指出现行系统的局限和不足之处,确定新系统的基本目标和逻辑功能要求,提出新系统的逻辑模型。

2018年上半年信息系统项目管理师考试真题附答案解析(4)

2018年上半年信息系统项目管理师考试真题附答案解析(4)46、()不属于风险识别的依据。

A、成本管理计划B、范围基准C、采购文件D、风险类别【答案】D【解析】风险类别在规划风险管理里的风险管理计划里得到初步的定义,在识别风险里还会得到更新。

但不是风险识别的依据。

参见高级第三版教材 P397、402.47、通过概率和影响级别定义以及专家访谈,有助于纠正该过程所使用的数据中的偏差属于()。

A、定性风险分析B、识别风险C、定量风险分析D、风险监控【答案】A【解析】高级第三版教材 P402-11.4 实施定性风险分析:通过概率和影响级别定义以及专家访谈,可有助于纠正该过程所使用的数据中的偏差。

相关风险行动的时间紧迫性可能会夸大风险的严重程度。

对目前已掌握的项目风险信息的质量进行评估有助于理解有关风险对项目重要性的评估结果。

48、项目人力资源管理中对团队进行有效的指导和管理,以保证团队可以完成项目任务,关于项目人力资源的描述,正确的是()。

A、新团员加入到项目团队中,他们的经验水平将会降低项目风险B、项目人力资源管理包括国画人力资源管理、组建项目团队、建设项目团队三个过程C、项目经理对于所有冲突要设法解决或减少,鼓励团队成员良性竞争D、项目团队中项目经理的管理能力和管理能力二者缺一不可【答案】D【解析】高级第三版教材 P333:新团队成员加入到团队中,他们的经验水平将会降低或增加项目风险,从而有必要进行额外的风险规划。

A 说的不完整。

B 是明显的错误,还有管理项目团队过程。

C 见高级第三版教材 P332:项目经理对于有害的冲突要设法加以解决或减少;对有益的冲突要加以利用,要鼓励团队成员良性竞争。

也是错误的。

D 是正确的,项目经理管理能力和领导能力二者缺一不可(见高级第三版教材 P332),我们在视频课里也有专门的说明。

49、建设项目团队过程所使用的技术不包括()。

A、人际关系技能B、基本规则C、人事评测工具D、项目人员分派【答案】D【解析】项目人员分派是组建项目团队的输出,不是工具技术。

信息系统项目管理师真题2018年上半年下午案例分析试题二

2018年上半年信息系统项目管理师下午案例分析试题二试题二(27分):阅读下列说明,回答问题1至问题3,将解答填入答题纸的对应栏内。

【说明】某软件项目包含8项活动,活动之间的依赖关系,以及各活动的工作量和所需的资源如下表所示。

假设不同类型的工作人员之间不能互换,但是同一类型的人员都可以从事与其相关的所有工作。

所有参与该项目的工作人员,从项目一开始就进入项目团队,并直到项目【问题1】(14分)假设该项目团队有SA人员1人,SD人员2人,SC人员3人,请将下面(1)处的答案填写在答案纸的对应栏内。

结束后, 先投入(1 )个SD完成C,需要(2)天。

结束后, 再投入(3)个SD完成D,需要(4)天。

结束后, 投入(5)个SC完成(6),需要(7)天。

结束后,投入SD 完成B。

C、D结束后,投入(8 )个SC完成G,需要(9)天。

G结束后,投入(10 )个SC完成E,需要1天。

E、F、G 完成后,投入1 个SA 完成H ,需要2 天。

项目总工期为(11 )天。

问题2】(7 分)假设现在市场上一名SA 每天的成本为500 元,一名SD 每天的成本为500 元,一名SC 每天的成本为600 元,项目要压缩至10 天完成。

1)则应增加什么类型的资源?增加多少?2)项目成本增加还是减少?增加或减少多少?(请给出简要计算步骤)问题3】(6 分)请判断以下描述是否正确(填写在答题纸的对应栏内,正确的选项填写“2”,不正确的选项填写“ X”)1)活动资源估算过程同费用估算过程紧密相关,外地施工团队聘用熟悉本地相关法规的资讯人员的成本不熟于活动资源估算的范畴,只属于项目的成本部分。

(2 )制定综合资源日历属于活动资源估算过程的一部分,一般只包括资源的有无,二不包括人力资源的能力和技能。

()。

3)项目变更造成项目延期,应在变更确认时发布,而非在交付前发布。

(参考答案:问题1 :用单代号图+ 时标网络图也可以做出来,思路理顺后就不难了。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2018年上半年信息系统项目管理师选择题1、我国在“十三五”规划纲要中指出要加快信息网络新技术开发应用,以拓展新兴产业发展空间,纲要中提出将培育的新一代信息技术产业创新重点中不包括()。

A. 人工智能B. 移动智能终端C. 第四代移动通信D. 先进传感器2、智能具有感知、记忆、自适应等特点,能够存储感知到的外部信息及由思维产生的知识,同时能够利用己有的知识对信息进行分析、计算、比较、判断、联想和决策属于智能的()能力。

A. 感知B. 记忆和思维C. 学习和自适应D. 行为决策3、某快消品连锁企业委托科技公司a开发部署电子商务平台,a公司根据系统设计任务书所确定的范围,确定系统的基本目标和逻辑功能要求,提出新系统的逻辑模型,这属于信息系统生命周期中()阶段的工作。

A. 系统规划B. 系统分析C. 系统设计D. 系统实施4、区块链2.0技术架构自上而下分为数据层、网络层、共识层、激励层、智能合约层,数据传播机制、数据验证机制属于其中的()。

A. 数据层B. 网络层C. 共识层D. 激励层5、区块链是()、点对点传输、共识机制、加密算法等计算机技术的新型应用模式。

A. 数据仓库B. 中心化数据库C. 非链式数据结构D. 分布式数据存储6、某云计算服务商向电信运营商提供计算能力、存储空间及相应的运营管理服务。

按照云计算服务提供的资源层次,该服务类型属于()。

A. IaasB. CaaSC. PaaSD. SaaS7、老于是某银行的系统架构师,他为银行投资管理系统设计的软件架构包括进程通信和事件驱动的系统,该软件架构风格属于()。

A. 数据流风格B. 独立构件风格C. 仓库风格D. 虚拟机风格8、办公软件开发公司a非常重视软件过程管理,按照CMMI(能力成熟度模型)逐步进行过程改进,刚刚实现了组织级过程性能、定量项目管理,按照CMMI(能力成熟度模型),a公司达到了()级别。

A. CMMI2B. CMMI3C. CMMI4D. CMMI59、软件测试是发现软件错误(缺陷)的主要手段,软件测试方法可分为静态测试和动态测试,其中()属于静态测试。

A. 代码走查B. 功能测试C. 黑盒测试D. 白盒测试10、结束软件测试工作时,应按照软件配置管理的要求,将()纳入配置管理。

A. 全部测试工具B. 被测试软件C. 测试支持软件D. 以上都是11、企业应用集成技术(EAI)可以消除信息孤岛,将多个企业信息系统连接起来,实现无缝集成。

EAI包括多个层次和方面。

其中在业务逻辑层上对应用系统进行黑盒集成的,属于()。

A. 数据集成B. 控制集成C. 表示集成D. 业务流程集成12、根据GB/T 11457-2006《软件工程术语》由某人、某小组或借助某种工具对源代码进行的独立的审查,以验证其是否符合软件设计文件和程序设计标准,称为()。

A. 桌面检查B. 代码评审C. 代码走查D. 代码审计13、根据GB/T 16260.1-2006《软件工程产品质量》,软件产品使用质量特性中的可靠性,是指与软件在规定的一段时间内和规定的条件下维持其性能水平的一组软件属性。

()不属于可靠性质量特性.A. 安全性B. 成熟型C. 容错性D. 可恢复性14、根据GB/T 14394-2008《计算机软件可靠性和可维护性管理》,软件开发各阶段都要进行评审,与软件可靠性和可维护性有关的评审要求中,()不属于需求评审的内容。

A. 测试用例B. 可靠性和可维护性目标C. 实施计划D. 验证方法15、信息系统设备安全是信息系统安全的重要内容,其中设备的()是指设备在一定时间内不出故障的概率。

A. 完整性B. 稳定性C. 可靠性D. 保密性16、信息系统安全技术中,关于信息认证、加密、数字签名的描述,正确的是( )。

A. 数字签名具备发送方不能抵赖、接收方不能伪造的能力B. 数字签名允许收发双方互相验证其真实性,不准许第三方验证C. 认证允许收发双方和第三方验证D. 认证中用来鉴别对象真实性的数据是公开的17、在网络安全防护中,()注重对网络安全状况的监管,通过监视网络或系统资源,寻找违反安全策略的行为或攻击迹象,并发出报警。

A. 防火墙B. 蜜罐技术C. 入侵检测系统D. 入侵防护系统18、()不属于网页防篡改技术。

A. 时间轮询B. 事件触发C. 文件过滤驱动D. 反间谍软件19、TCP/IP是internet的核心协议,应用程序通过用应用层协议利用网络完成数据交互的任务,其中,()是用来在客户机与服务器之间进行简单文件的传输的协议,提供不复杂,开销不大的文件传输服务。

A. FTPB. TFTPC. HTTPD. SMTP20、在开放系统互连参考模型(OSI)中,()的主要功能是将网络地址翻译成对应的物理地址,并决定如何将数据从发送方经路由送达到接收方。

A. 数据链路层B. 物理层C. 网络层D. 传输层21、IEEE 802 规范定义了网卡如何访问传输介质,以及如何在传输介质上传输数据的方法。

其中,()是重要的局域网协议。

A. IEEE 802.1B. IEEE 802.3C. IEEE 802.6D. IEEE 802.1122、大型信息系统具备的特点包括()。

①规模庞大,包含的独立运行和管理的子系统多②跨地域性,系统分布广阔,部署不集中③提供的业务种类繁多,业务的处理逻辑复杂④采用虚拟化技术管理软硬件环境⑤采用国际领先的软硬件设备⑥处理的业务和信息量大,存储的数据复杂、内容多且形式多样A. ①②③⑥B. ②③⑤⑥C. ②③④⑤D. ①②③④⑤⑥23、企业系统规划(business system,bsp)办法包含一定的步骤,完成准备工作后,需要进行的四个步骤依次是:()。

A. 定义企业过程,识别定义数据类,确定管理部门对系统的要求,分析现有系统B. 识别定义数据类,定义企业过程,确定管理部门对系统的要求,分析现有系统C. 定义企业过程,识别定义数据类,分析现有系统,确定管理部门对系统的要求D. 识别定义数据类,定义企业过程,分析现有系统,确定管理部门对系统的要求过程不涉及A. 过程/组织矩阵B. 资源/数据矩阵C. 优先矩阵D. 过程/数据矩阵25、在面向对象的基本概念中,()体现对象间的交互,通过它向目标对象发送操作请求。

A. 继承B. 多态C. 接口D. 消息26、关于UML的描述,不正确的是:()。

A. UML是一种可视化编程语言B. UML适用于各种软件开发方法C. UML用于对软件进行可视化描述D. UML适用于软件生命周期的各个阶段27、UML图不包括()。

A. 用例图B. 序列图C. 组件图D. 继承图28、在合同履行过程中,当事人就有关合同内容约定不明确时,不正确的是:()。

A. 价款或者报酬不明确的,按照订立合同时履行地的市场价格履行B. 履行地点不明确,给付货币的,在支付货币一方所在地履行C. 履行方式不明确的,按照有利于实现合同目的的方式履行D. 履行费用的负担不明确的,由履行义务方负担29、关于招投标的描述,不正确的是: ( ) 。

A. 招标人采用邀请招标方式的,应当向三个以上具备承担顶目的能力、资信良好的特定法人或者其他组织发出投标邀请书B. 招标人对已发出的招标文件进行必要的澄清或者修改的,应当在招标文件要求提交投标文件截止时间至少十五日前,以书面形式通知所有招标文件收受人C. 投标人在招标文件要求提交投标文件的截止时间前,可以补充、修改或者撤回已提交的投标文件,并书面通知招标人D. 依法必须进行招标的顶目,其评标委员会由招标人的代表和有关技术、经济等方面的专家组成,成员人数为五人以上单数,其中技术、经济等方面的专家不得少于成员总数的一半30、信息系统可行性研究包括很多方面的内容,()中经常会用到敏感性分析。

A. 技术可行性分析B. 经济可行性分析C. 运行环境可行性分析D. 社会可行性分析31、关于项目评估和项目论证的描述。

不正确的是:()。

A. 项目论证应该围绕市场需求、开发技术、财务经济三个方面展开调查和分析B. 项目论证一般可分为机会研究、初步可行性研究和详细可行性研究三个阶段C. 项目评估由项目建设单位实施,目的是审查顶目可行性研究的可靠性。

真实性和客观性,为银行的货款决策或行政主管部门的审批决策提供依据D. 项目评估的依据包括顶目建议书及其批准文件、顶目可行性研究报告、报送单位的申请报告及主管部门的初审意见等一系列文件32、()不是v模型的特点。

A. 体现了开发和测试同等重要的思想B. 测试是开发生命周期中的阶段C. 针对每个开发阶段,都有一个测试级别与之相对于D. 适用于用户需求不明确或被动变化的情形33、识别项目干系人是()的子过程。

A. 启动过程组B. 计划过程组C. 执行过程组D. 监督与控制过程组34、项目管理计划的内容不包括()。

A. 沟通管理计划B. 选择的生命周期模型C. 资源日历D. 成本基准35、关于项目目标的描述,不正确的是:()。

A. 项目可以有一个目标,也可以有多个目标B. 项目目标可以量化,也可以不量化C. 顶目的成果目标与约束目标可能会冲突D. .项目目标应该是具体的、可实现的36、关于变更申请的描述,不正确的是: ()A. 实施整体变更控制过程贯穿项目始终B. 变更请求可能包括纠正措施、预防措施和缺陷补救C. 变更请求必须由CCB来负责审查、评价、批准或否决D. 实施整体变更过程中涉及到的配置管理活动包括配置识别、配置状态记录、配置核实与审计37、某项目包含a、b、c、d、e、f、g七个活动,各活动的历时估算和活动间的逻辑关系如下表所示,活动c的总浮动时间是(37)天,该项目工期是(38)天。

37、A. 0 B. 1 C. 2 D. 338、A. 13 B. 14 C. 15 D. 1639、关于WBS的描述,不正确的是: ( )。

A. WBS 必须且只能包括100%的工作B. WBS 的元素必须指定一个或多个负责人C. WBS 应该由全体项目成员、用户和项目干系人一致确认D. 分包出去的工作也应纳入WBS中40、()属于控制范围的活动。

A. 与客户仔细讨论项目范围说明书,并请客户签字、B. 当客户提出新的需求时,说服用户放弃新的需求C. 确认项目范围是否覆盖了需要完成的产品或服务进行的所有活动D. 确认每项工作是否有明确的质量标准41、从参与者的观点来看,()沟通方式的参与程度最高。

A. 叙述B. 推销C. 征询D. 讨论42、在项目沟通过程中,会使用各种沟通方法。

电子邮件沟通属于()。

A. 实时沟通B. 推式沟通C. 拉式沟通D. 情景式沟通43、在了解和管理干系人期望时,可以采用多种分类方法对干系人进行分类管理。