华为赛门铁克NIP_1000

NIP网络入侵检测系统

华为赛门铁克NIP网络入侵检测系统作为一种高效、准确和智能化的网络攻击检测产品,能实时采集网络系统中的信 息数据,并通过综合分析和比较,判断是否有入侵和可疑行为的发生,并采用多种方式实时告警,记录攻击,阻断攻 击者的进攻,从而起到保护用户网络和系统免受外部和内部的攻击的作用。NIP适用于电信、金融、教育和能源等行 业,特别适合于需要极高网络安全性的机构,例如:审计机构、安全顾问机构、Internet 服务提供商、培训机构等。

NIP1000 电信级:4 探头千兆入侵检测 适用于 大型企业 / 数据中心

NIP200 高速型:3 探头双百兆入侵检测 适用于 中型企业 / 中等分支机构

产品特点

强大的入侵检测和监控能力

■■ 提供扫描检测、后门(木马)检测、蠕虫检测、DOS 攻击检测、 代码攻击检测等功能,可识别30大类、几千种入侵行为; ■■ 采用应用层分析技术,集成了强大的应用协议解码器,可以 细粒度、完整的分析各种应用协议; ■■ 提供高级协议识别技术,即使修改默认端口,也可以进行正 确解析; ■■ 提供邮件、MSN通讯、实时活动会话、文件传输、以及服务 器工作状态监控,准确掌握用户行为,及时发现网络和服务 器的异常。 贝技术,大大提高了产品在高带宽环境下的性能表现; ■■ 通过基于扩展零拷贝技术的高速报文捕获引擎、优化的高速 模式匹配算法、强大的IP分片重组技术、优化的TCP流管理及 定位技术等,达到线速流量处理能力; ■■ 通过特征分析和异常行为检测相结合,大大提高了检测的准 确度和检测效率,减少了漏报、误报现象。

ᥫ͈ᄣ

MSNᄣ ͈͜ᣥᄣ ͘ភᄣ Ҭ٨ᄣ

关于本出版物 本刊物仅供参考,不构成任何承诺或保证。本刊物中的商标、图片、标识均归华为赛门铁克科技有限公司或拥有合法权利的第三方所有。 版权所有 © 成都市华为赛门铁克科技有限公司 2011。保留一切权利。

华赛网络安全系列产品介绍V

终端

Wireless Terminals UMTS handset CDMA handset CDMA fixed terminal Wireless data card Wireless module Fixed Terminals ADSL Modem / STB …….

为用户提供完善的流量带宽控制解决方案,优化用户网络中的流量,合理分配网络带宽。

丰富的路由特性

• 支持多种路由协议:

–支持动态路由、组播等多种协议;

C

到达网络E的路 径可自动优选

–可为用户提供灵活的组网方式;

A

多条路径可自 动负载和备份

–为用户提供网络级负载和冗余; –用单台设备实现路由和安全两大特性; –降低用户的组网建设成本。

目 录

• • • • • 华赛公司存储与安全产品线介绍 华赛公司防火墙系列产品介绍 华赛公司IDS系列产品介绍 华赛公司SIG系列产品介绍 华赛公司Secospace系列产品介绍

NIP产品三大功能

网络进行流量分析,实时统计 出当前网络中的各种报文流量 对网络流量进行监控, 对邮件、上网、FTP、 Telnet等滥用网络资源 的事件提供告警和记录

灵活,升级方 便,性能低 集灵活性与高 性能于一身 性能高,过于固 化,无法升级

CPU

NP ASIC

• 基于多核处理器的USG系列

– 多核协同处理,数据处理能力大幅提高 – 采用高度集成技术,内置多个工作处理 模块,链式处理,大幅提升运算效率 – 具有很高的技术融通性,系统可方便的 升级和扩展

多核处 理器

存储及网络 安全

网络安全 存储 专用服务器 IP语音 集成与软件

UMTS

华为赛门铁克全系列安全产品报价模板

USG2000 USG2000 USG3000 USG5000 USG5000 USG5000 USG5000 USG9000

系列统一安全网关-USG2230 系列统一安全网关-USG2250 系列统一安全网关 系列统一安全网关-USG5310 系列统一安全网关-USG5330 系列统一安全网关-USG5350 系列统一安全网关-USG5360 系列安全网关产品-USG9110

0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0

0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0

0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0

XXX Project

HUAWEI CONFIDENTIAL

Page 1 of 2

0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0

0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0

0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0

USG5000 系列统一安全网关-USG5320

USG9000 系列安全网关产品-USG9120 USG9000 系列安全网关产品-USG9310 USG9000 系列安全网关产品-USG9320 Secospace终端安全系统 NIP 智能入侵检测防护系统 Secospace DSM文档安全管理 VPN Manager IPSEC 业务管理系统 Secoway SVN3000 Secoway VSM 设备价格总计 安装服务费总计 维保服务费总计

价格总表

项目型号

主机数量

总价SRG20-11 安全路由网关 SRG20-12 安全路由网关 SRG20-15 安全路由网关 SRG20-20系列 安全路由网关 SRG20-21系列 安全路由网关 SRG20-30系列 安全路由网关 SRG20-31系列 安全路由网关 Eudemon 8040 防火墙 Eudemon 8080 防火墙 Secoway eLog日志管理系统 SIG 1000 业务监控网关 SIG 9280 业务监控网关 DDOS解决方案 USG2000 系列统一安全网关-USG2110 USG2000 系列统一安全网关-USG2130 USG2000 系列统一安全网关-USG2160 USG2000 系列统一安全网关-USG2210 USG2000 系列统一安全网关-USG2220

华为Metro1000设备总概

华为 Metro1000(OptiX 155/622H)设备总概华为Metro1000 (OptiX 155/622H)是华为metro系列中的一款设备,属于比较简单的设备,完成的业务不多,满足一般的业务情况,Metro1000 (OptiX 155/622H)提供STM-1/STM-4光同步传输功能,线路速率可以从STM-1在线升级到STM-4。

Metro1000(OptiX 155/622H)产品提供丰富的业务接口和强大的交叉能力°Metro1000(OptiX 155/622H)设备可以通过 SDH 接口与 OptiX 155/622、 OptiX 2500+(Metro3000)、OptiX 10G等SDH传输设备组成传输网;也可以通过PDH、ATM和以太网接口与接入网设备、GSM移动蜂窝基站、ETS无线接入基站、交换机、路由器等设备配合组成通信网。

总体结构Metro1000(OptiX 155/622H)采用盒式集成设计,可以单独使用,也可以集成在220V机箱中使用。

机盒外形尺寸为:436mm (宽)X293mm (深)X86mm (高),Metro1000 (OptiX 155/622H)集成在内置220V机箱后,采用电源模块代替了电源板POI/POU,其他结构不变。

电源源POI/POUMetro1000 (OptiX 155/622H )单板列表和分类SDH类单板Metro1000 (OptiX 155/622H)支持的 SDH 单板类型单板名称单板描述插放槽位OI16D 2路STM-16光接口板集成在SCB上OI4 1路STM-4光接口板IU1、 IU2、 IU3OI4D 2路STM-4光接口板IU1、IU2、IU3、集成在 SCB上OI2S 1路STM-1光接口板IU1、 IU2、 IU3OI2D 2路STM-1光接口板IU1、IU2、IU3、集成在 SCB上SL1Q 4路STM-1光接口板IU4SL1O 8路STM-1光接口板IU4SB2L 1路STM-1单纤双向光接口板IU1、 IU2、 IU3SB2R 1路STM-1单纤双向光接口板IU1、 IU2、 IU3SB2D 2路STM-1单纤双向光接口板IU1、 IU2、 IU3SLE 1路STM-1电接口板IU1、 IU2、 IU3SDE 2路STM-1电接口板IU1、 IU2、 IU3PDH类单板Metro1000 (OptiX 155/622H) 支持的PDH单板类型单板名称单板描述插放槽位SP1S 4路E1电接口板IU1、 IU2、 IU3SP1D 8路E1电接口板IU1、 IU2、 IU3SP2D 16路E1电接口板IU1、IU2、IU3、集成在 SCB上PD2S 16路E1电接口板IU4PD2D 32路E1电接口板IU4PD2T 48路E1电接口板IU4SM1S 4路E1/T1电接口板IU1、 IU2、 IU3SM1D 8路E1/T1电接口板IU1、 IU2、 IU3PM2S 16路E1/T1电接口板IU4PM2D 32路E1/T1电接口板IU4PM2T 48路E1/T1电接口板IU4PE3S 1路E3电接口板IU1、 IU2、IU3PE3D 2路E3电接口板IU1、 IU2、IU3PE3T 3路E3电接口板IU1、 IU2、IU3PT3S 1路T3电接口板IU1、 IU2、IU3PT3D 2路T3电接口板IU1、 IU2、IU3PT3T 3路T3电接口板IU1、 IU2、Metro1000 (OptiX 155/622H)的特点Metro1000 (OptiX 155/622H)提供丰富的业务接口和辅助接口功能1.强大的多系统支持能力:单一设备可以配置成多TM和ADM;2.灵活的组网能力:由于采用大规模的交叉连接矩阵,OptiX 155/622H能提供灵活的组网能力,支持多种网络拓扑,包括点对点、线形、环形、环交叉、环相交、环带链等多种复杂组网结构;3.功能完善的网络管理系统:OptiX iManager可对OptiX 155/622H组成的复杂网络进行集中操作、维护和管理(OAM),实现电路的配置和调度,保证网络安全运行;4.强大的多系统支持能力:单一设备可以配置成多TM和ADM;5.标准结构设计,体积小,易于安装、维护和扩容;软件系统Metro1000(OptiX 155/622H)系统的软件系统为模块化结构。

华为传输设备硬件介绍

Page 8

星形拓扑

B A C D E C F

环形拓扑

A

B

E

D

星形拓扑主要用于中心局与各分局之间的通信,一般枢纽点设在中 心局,星形拓扑又称枢纽形拓扑。 环形拓扑网络业务具有很高的生存性 ,因而被广泛应用于SDH网络。

HUAWEI TECHNOLOGIES CO., LTD.

Huawei Confidential

OptiX Metro 500 Ⅰ E1电接口 T1电接口 以太网业务 8/16/24/32路E1(75/120欧) 16路 2个10/100M网口(ET1D单元) 4个10/100M网口(EFT单元) 可以处理2通道的V.35/V.24/X.21/RS-449/ EIA-530等物理协议信号和2路Framed E1 成帧信号 STM-1光接口 保护能力 1或2路STM-1光接口 单双向通道保护,1+1/1:1线性复用段保护 同OptiX Metro 500 Ⅰ OptiX Metro 500 Ⅱ

16 13 12 9 16路E1接口,2mmHM连接器,75/120 7 COM3、OUT2 8 5 4 1 欧姆。 RST SCB复位按钮。 COM4(F3) 、IN 1/2 RUN/CRT 设备状态指示灯。 F2、IN 3/4 4位拨码开关,仅用于设备调试。设备 4 1 正常运行时拨码开关须全部拨在向下位 8、10 1、2 置。 ETHERNE 网管接口,RJ-45型连接器,速率 9 LOS T 10/100M。 11 PHONE

电源接入 220V AC 电源板(90~300V)

+24V DC 电源板(18V~36V) 安装方式 壁挂式安装和ETS 300mm深机柜、ETS 600mm深机柜、19英寸机柜中安装、19英寸 安装在300深的时候需要旋转子架 开发架、桌面 尺寸 436mm(长)x 293mm(宽)x 86mm(高) 满足IEC297 19英寸2U标准插箱设计规范 重量 <10 kg

71虚拟的磁带库类型ADICSc...

第一部分安全产品一、安全路由网关1.1 USG桌面型网关Secospace USG2110 系列∙∙∙概述Secospace USG2110系列多业务网关是专门面向中小企业、SOHO企业推出的互联网接入设备。

该系列产品基于先进的软、硬件平台,集防火墙、VPN、路由、无线(WIFI/3G)功能于一体,能够将多种业务部署在同一节点,在充分节约用户投资的情况下提供安全、灵活、便捷的一体化组网和接入解决方案,有效降低运维成本。

Secospace USG2110系列多业务网关为固定接口机型。

该产品集成的以太网交换端口能够提供高速的二层转发功能,是真正的路由、交换一体机方案。

产品可以通过WCDMA、CDMA2000、TD-SCDMA 多种3G制式接入互联网,下行具有WIFI无线功能,支持802.11a/b/g/n标准,满足用户实现无线互联网接入、无线局域网组网的应用需求。

产品特点强大的网络安全能力Secospace USG2110系列多业务网关集成强大的网络安全功能,能够检测、防御各种网络攻击行为,除了支持完整的访问控制和状态防火墙功能外,还提供丰富的防攻击能力:∙提供多种攻防防范技术,如,对SYN Flood、UDP Flood、ICMP Flood、单包攻击(LAND/IP Spoof/Smurf/Fraggle/Winnuke等)等各种攻击的防范。

∙提供多种ARP攻击防范能力,如ARP欺骗攻击、ARP反查、ARP Flood防范等;支持IP+MAC 绑定。

丰富的VPN类型支持Secospace USG2110系列多业务网关集成强大的VPN业务和功能,支持的常见的VPN类型,充分满足企业对各种VPN应用的需求,所支持的VPN类型如下:∙L2TP∙IPSec VPN∙DVPN(动态VPN)∙SSL VPN∙GRE∙MPLS VPN支持WLAN无线组网功能Secospace USG2110系列支持WLAN无线接入功能,支持802.11a/b/g/n标准的通信,提供无线传输能力,支持丰富的无线特性,足以满足用户对WLAN组网的需求,充分保护用户的投资。

H19-300华为IP网络(安全)售前专家认证

1、SVN2000支持双电源冗余设计错2、华为WAF支持堆叠错3、NIP只能做IPS使用,不能当IDS使用错4、华为UTM采用Symantec领先的IPS引擎,基于漏洞的签名,有效防止攻击变种,所有签名都可开启,并具有极低误报率对5、华为AntoDDOS防御可进行运营对6、在遇见思科ASA5580时我们最好使用哪款产品应对CA.SVN2230B.SVN2260C.SVN5530D.SVN55607、SVN5530的最大并发用户数是多少CA.5000B.10000C.12000D.150008、华为AntiDDOS的最大性能CA.20GbpsB.50GbpsC.200GbpsD.100Gbps9、ASG识别的应用和协议数量为CA.800B.1000C.1200D.140010、NIP2200的高度是BA.1UB.2UC.3UD.4U11、ASG2800的高度是AA.1UB.2UC.3UD.4U12、下面属于天融信的打击点的是A B C DA.性能差,天融信x86产品真实性能很低,但宣称性能水分很大,大包吞吐量,小包吞吐量,并发连接数都有较大的夸大,可以引导实测B.无领先技术,天融信始终以防火墙份额聚首,在UTM产品,专业安全网关领域的技术积累较差C.猎豹系列功能缺失,不支持SSL,IPS,AV,URL和ASD.安全能力差,天融信的URL过滤仅有500万,AV病毒特征库只有300万,DPI识别能力只支持150+种,比我司差很远13、USG的主要应用场景包括A B C DA.政府专网和电子政务网出口安全防护B.网络准入安全防护C.分支机构VPN安全接入D.数据中心安全防护14、华为AntiDDOS有哪些行业客户A B C DA.腾讯B.阿里巴巴C.北京大学D.人民网15、下列关于SVN销售策略的说法正确的是ABCDA.SSL/IPSec License按10,25,50,100,250,500,1000,2500,5000,7500,10000,15000,20000阶梯式授权,用户可按需分次购买,License是累加的B.同时在线的终端(包括移动终端和固定终端)数不超过设备最大SSL VPN并发用户数(windows上允许两个用户同时登陆),这个时候作为两个终端)C.HA主备环境下SSL VPN License只需购买一份,主备机共享使用D.企业市场中IPSec VPN并发用户数未收费,运营商市场中IPSec VPN并发用户数License 和SSL VPN并发用户数License价格一样16、哪些产品和NIP5500性能接近B CA.迪普IPS2000-TS-NB.Cisco4520C.McAcfee M8000D.天融信NIPS400017、针对网络中带宽滥用的现象,可以启用IM/P2p控制功能,USG系列支持基于哪些条件的限制A B C DA.用户B.应用C.带宽D.时间18、以下哪些部署模式是华为WAF支持A BA.全透明直接B.镜像检测C.网桥模式D.代理模式19、关于Symantec领先的IPS引擎描述正确的有A B C DA.基于漏洞的签名,有效防止攻击变种,所有签名都可开启,并具有极低误报率B.独特的识别能力,无需低效率的盲扫C.新增漏洞签名到2000+种D.基于漏洞的签名,最小的签名关联,极低的误报20、选出华为WAF能防护的应用攻击A C DA.跨站脚本B.注入攻击C.跨站伪造欺骗D.WEB扫描器21、支持bypass的ASG的型号有CA.ASG2200B.ASG2260C.ASG2800D.NIP215022、华为UTM产品可扩展的安全模块是哪几类A B C DA.IPSB.AVC.ASD.URL过滤23、哪些产品和ASG2800性能接近A BA.深信服AC4000B.网康NI5000C.网康NI3000D.天融信NIPS400024、USG2200系列支持下列哪些板卡类型ABCA.4GEB.WIFIC.16GE+4SFPD.Bypass25、NIP和国内友商竞争的主要优势A B C DA.签名库高开启率B.大流量场景下保持监测性能稳定不下降C.对应用层DDOS的攻击检测能力强D.配置简单26、华为UTM可独立配置各个虚拟UTM,虚拟UTM可拥有独立的管理系统对27、ASG的URL库数量为6500万以上对28、NIP做IDS使用时不能直路部署对29、SVN2000/5000支持android,windows,ios/iphone,ipad,linux,symbian,blackberry,macos等7种主流操作系统对30、ASG在国内市场主要定位于CA.网络智能防护硬件B.安全隔离硬件C.安全内容管理硬件D.WEB安全网关硬件31、以下属于USG2200系列支持的板卡类型A BA.FIC-1GEB.FIC-4GEC.4GE电口bypassD.FIC-2x10G32、Cisco的打击点A B C DA.低端型号接口少无光口B.不支持基于用户的行为管控C.不支持入侵检测防御D.报表不支持基于用户33、USG产品采用的用户认证方式包括A B CA.本地/第三方认证B.事前/会话认证C.Web/AD/Radius/LDAP多认证方式34、NIP的产品价值包括A B C DA.保护客户的B.保护服务器C.保护基础网络设备D.保护带宽35、华为UTM+解决方案包括A B C DA.UTMB.内容过滤C.流量控制D.上网行为管理36、以下对华为WAF的描述是正确的A B CA.使网站更安全B.使访问更快速C.使运维管理更轻松D.使服务器性能更高37、下列哪些是Cisco SSL VPN产品的劣质A B C DA.不支持短信认证B.不支持IPv6C.不支持内置CAD.不支持虚拟桌面E.不支持安全浏览器和安全push mail38、ASG系列支持下列哪些第三方认证服务器ABA.ADB.RadiusC.LDAPD.华为TSM39、华为AntiDDOS1000产品型号B C DA.1500B.1500-dC.1520D.1550判断40、NIP不能防御HTTP FLOOD类的攻击错41、USG产品只支持防火墙虚拟化,不支持UTM功能的虚拟化错42、ASG2000不支持透明部署错43、华为NIP能完全替代WAF做WEB安全防护对44、AntiDDos市场主要增长点(数据中心、移动网路是未来DDoS防御设备的主要增长)A.个人用户B.网络运营商C.数据中心45、SVN2260具有领先的虚拟化技术,它最大支持多少个虚拟网关BA.32B.64C.128D.25646、SVN2000/5000SSL VPN支持下列哪些使用方式A B C DA.WEB代理B.端口转发C.网络扩展D.文件共享47、华为USG采用的高效多核处理器的优势包括ABCDA.软件灵活性高B.处理性能高C.单位功耗低D.硬件加速引擎48、华为AntiDDOS8000产品型号A B CA.8080B.8030C.8160D.809049、华为UTM竞争优势特性有A B C DA.强劲,可靠的UTMB.1000+应用协议识别C.海量安全策略或大数据交换的数据中心D.全面支持IPv650、ASG的主要优势ABCDA.应用识别种类多B.URL分类库大C.多重安全检测D.专业易用的报表51、SVN2000/5000安全数传功能可对传输内容进行关键字过滤对52、US2200没有直流机型错53、华为AntiDDOS可防御IPv6攻击对54、USG的防病毒检出率DA.39%B.59%C.79%D.99%55、NIP2050的高度是AA.1UB.2UC.3U56、SVN2260具有领先的虚拟化技术,它最大支持多少个虚拟网关BA.32B.64C.128D.25657、NIP5500对应迪普哪款产品BA.IPS2000-TS-NB.IPS2000-GE-NC.IPS2000-GA-ND.IPS2000-GS-N58、ASG的型号A B C DA.ASG2800B.ASG2600C.ASG2150D.ASG205059、USG5500支持的板卡类型包括A C DA.DMICB.SICC.FICD.DFIC60、赛门铁克反病毒引擎主要优点A B C DA.技术领先,文件级引擎,保证病毒检测的完整性B.病毒测试检出率高达99%C.刀片式引擎,可以特征库一样不断升级D.海量病毒检测能力,可检测700多万种病毒61、以下支持双电源的产品形态有BCDG2250G5150G5530SG555062、USG在分支机构VPN安全接入时的优势BDA.专业高效防病毒保护B.安全,灵活,可靠VPN接入C.专网之间可实现安全隔离D.业务集中管理63、USG关键特性包括ABDA.高性能多核硬件架构B.专业安全防御C.精细化安全管理D.UTM策略一键配置64、SVN2230/2260具有哪些固定接口ABCA.4xGE(RJ45)B.2xGE(COMBO)D.4xGE(COMBO)E.1GE管理口65、McAfee的打击点ABCA.应用层DDOS检测差B.推荐拦截签名少C.非典型断开需要手工配置D.内置策略模板少66、华为AntiDDOS方案部署方式ABDA.直路部署B.旁路动态引流C.混合部署D.旁路静态引流67、华为AntiDDOS方案组成ABCA.检测中心B.清洗中心C.管理中心D.维护中心68、USG2110-X系列产品可以根据用户需求扩展网络接口错69、NIP系列目前还没有万兆IPS产品错70、华为AntoDDOS支持SSL DOS防护对71、华为WAF无法覆盖以下吞吐量DA.500MbpsB.1GbpsC.2GbpsD.6Gbps72、ASG2800对应深信服哪款产品AA.AC4000B.AC2000C.AC1500D.AC120073、UTM虚拟化的主要应用场景有ACDA.数据中心安全服务B.企业网络接口准入C.多用户安全业务隔离D.云计算安全服务74、下列哪些是SVN2000/5000网关高级功能License AA.SSL VPN并发用户数B.安全浏览器并发用户数C.MDM并发终端数D.安全SDK并发终端数E.安全数传并发用户数75、下列哪些是SVN产品的主要竞争对手ADBEA.深信服C.华三D.CiscoE.Array76、下面带wifi的机型有BCDG2110-FG2110-A-WG2110-F-WG2110-A-GW-W77、USG5500部署在数据中心出口安全防护的优势有ABCDA.32G防火墙吞吐量B.微妙级时延C.双机热备零丢包率D.硬件bypass78、华为AntiDDOS支持功能有ABA.portalB.报表C.告警D.误判79、NIP2000系列包含几款型号ABA.NIP2200B.NIP2100C.NIP2130D.NIP215080、以下接口不属于华为WAF设备DA.HA口B.管理口C.千兆以太口D.2.5GPOS口81、网康的打击点BA.低端型号接口少B.识别库少C.开源风险D.性价比低82、USG5100只支持电口bypass卡,不支持光口bypass卡对83、SVN2000/5000配套融合通信/统一通信的高级功能License是AA.SSL VPN并发用户数B.安全浏览器并发用户数C.MDM并发终端数D.多媒体隧道并发用户数84、ASG的报价配置主要包括ABCDA.主机机框配置B.增值功能D.外购件85、UTM+全融合安全内核的优点有ACDA.安全能力融合入系统内核,主动完成安全检测B.数量流需要通过引擎的干涉才能被动进入安全模块C.数据流在整个转发过程,通过安全内核D.各模块并行工作,效率高,安全性高86、NIP有几种bypass模板ABCA.2链路LC/UPC多模光接口bypass保护卡B.2链路LC/UPC单模光接口bypass保护卡C.4GE电口bypass卡D.8GE电口bypass卡87、属于华为UTM+的产品系列有ABCG2200G5100G5500G930088、DDOS攻击后果ABCA.链路拥塞B.IPS/FW故障C.业务瘫痪D.业务正常89、华为WAF能识别服务端相应内容导致的缺陷A.敏感信息泄漏B.已有的网页后门C.错误配置D.目录浏览90、USG精细化上网行为管理BDA.300种应用识别B.1000多种应用识别C.2000万网站过滤D.6500万网站过滤91、NIP的软件License包括BA.IPS功能开启LicenseB.IPS识别库升级LicenseC.WEB攻击防护功能开启LicenseD.AV识别库升级92、USG采用的是symantec基于漏洞的IPS引擎对93、USG产品的IPS功能是免费赠送,不需要单独报价错94、华为UTM的配置一般步骤为“部署>分析>调优>开启“对95、华为UTM软件架构采用的是插装式内核架构错96、ASG2200支持bypass卡错97、NIP识别的应用和协议数量为CA.800C.1200D.140098、应用层DDOS攻击已经占DDOS攻击的最接近的比例是BA.60%B.70%C.80%D.90%99、华为UTM+功能配置流程是AA.部署>分析>调优>开启B.部署>开启C.部署>开启>分析>调优D.部署>调优>分析>开启100、USG5500的架构DA.X86B.ASICC.NPD.多核MIPS101、华为AntiDDoS8000单业务板卡集成多少个CPU BA.8B.4C.3D.2102、华为UTM+支持URL特征库数量是CA.2000万B.4500万C.6500万D.8500万103、USG5150最大的千兆端口数为多少DA.25B.46C.52D.84104、要解决用户收到大量垃圾邮件的问题,可配置下列那种功能CA.IPSB.AVC.ASD.URL过滤105、USG2160支持的扩展槽规格是BA.1MICB.2MICC.1FICD.2FIC106、华为USG系列产品集成业绩哪家防病毒厂商的杀毒软件AB.卡巴斯基C.瑞星D.江民107、USG5500的定位CA.接入防火墙B.低端百兆UTM网关C.高性能千兆和入门级万兆UTM网关D.高端万兆统一安全网关108、NIP2200D的高度是AA.1UB.2UC.3UD.4U109、华为AntiDDOS可防御的攻击种类cA.30种B.50种C.100多种D.10种110、USG5500最大防火墙吞吐量CA.500MbpsB.5GbpsC.32GbpsD.100Gbps111、USG在政务专网出口安全防护应用场景下的方案价值包括ABCDA.政府专网直接实现安全隔离B.专业高效防病毒保护C.有效控制安全事件的范围D.统一管理实现漏洞和补丁升级112、SVN2000/5000安全Pushmail支持哪些格式的附件在线浏览ABCDEA.Office2003,Office2007B.PDFC.文本文件D..rar文件E..bmp、jpg图片文件113、华为UTM+特点包括ABCDA.多种业务基础B.简单有效的统一管理C.更低的CTOD.更好的支持和响应114、以下产品属于1U机型的产品有ABG2160G2230G5120115、USG国内的主要竞争对手有ABCDA.天融信B.启明星辰C.H3CD.网域神州116、SVN网关安全Pushmail具有下列哪些功能ABCA.邮件加密保存B.邮件传输自动加密C.支持邮件附件的访问,转发策略控制,支持邮件内容转发策略D.支持授权角色离线登陆邮箱117、哪些产品的IPS性能达到千兆以上BCDA.NIP2100B.NIP5100C.NIP2200D.NIP2150118、数据中心安全客户存在的主要问题包括CA.大流量安全隔离B.业务连续性保证C.DDos安全防御D.应用可视化管理119、ASG系列支持下列哪些UTM功能ABCDA.IPSB.AVC.ASD.URL过滤120、华为AntiDDos的汽车过滤模型包括ABCA.行为分析B.特征过滤C.会话分析D.源认证。

网络设备-参数信息

1、防火墙USG2200Secospace USG2000系列产品是华为赛门铁克公司为解决中小机构网络安全问题,而自主研发的统一安全网关。

Secospace USG2000基于业界领先的软、硬件体系架构,具备防火墙、防病毒、入侵防御、应用控制、URL过滤、VPN、反垃圾邮件等多种安全能力,支持IPv6协议,为用户提供强大、可扩展、持续的安全能力。

在政府、金融、电力、电信、石油、教育、工业制造等行业得到广泛应用∙专业安全,全面防护∙基础安全防御:状态防火墙、NAT、身份认证、Anti-DDos等∙外部威胁防御:IPS入侵防御、AV网关防病毒∙应用程序管控:6500万URL识别与过滤、IM/P2P/WEB控制,有效保障关键业务带宽,提升员工工作效率技术领先∙国内首批获得ICSA企业级认证的安全厂商∙集成赛门铁克全球领先的反病毒和IPS引擎,高达99%的检出率,带来最高质量的安全保护∙超过850种应用协议识别能力,6500万条以上的智能URL分类库,提供业内领先的安全能力节能稳定∙通过RoHS绿色环保认证,为中小企业降低设备运维费用∙基于电信级的硬件平台,超过11万小时的平均无故障时间,保障业务连续性∙基于华为10余年全球商用的软件平台,成熟稳定简单易用∙基于WEB界面的专业配置向导,支持集中管理配置与安全审计,全面简化管理员操作流程∙基于多年全球应用的安全经验制定安全检测策略,安全检测功能无需配置直接开启∙全球在线安全升级服务,4小时应急响应能力,引擎和特征库智能升级2、安全检测系统NIP2200∙NIP网络智能防护系统是华为赛门铁克推出的最新一代专业入侵检测及防护产品,面向Web2.0、虚拟化等新的IT环境下的网络安全问题,提供了虚拟补丁、Web应用防护、客户端保护、恶意软件控制、网络应用管控、基础设施保护等功能,有效抵御客户端威胁、保护Web应用服务,不仅满足了用户对于传统的入侵防护产品的基本功能需求,还大大增强了应对新兴威胁方面的能力。

华为赛门铁克展示其最新的存储系统

华为赛门铁克展示其最新的存储系统

杨海峰

【期刊名称】《《通信世界》》

【年(卷),期】2009(000)020

【摘要】5月26日在北京举行的中国2009 SNW(存储网络世界)大,会l上,华为赛门铁克科技有限公司公布了最新的SSD存储系统,同时展示了其在云存储实现及应用、容灾备份技术与应用方面的最新解决方案。

华为赛门铁克希望能够提供可信赖的存储产品和解决方案,帮助企业在当前经济危机形势下实现平稳、快速发展,同时树立合作伙伴与华为赛门铁克长期合作的信心。

华为赛门铁克此次推出的面向应用优化的存储解决方案,主要放力于提高存储产品的可用性,解决存储设备的网络瓶颈,

【总页数】1页(PM0002)

【作者】杨海峰

【作者单位】《通信世界》记者

【正文语种】中文

【中图分类】TP311.56

【相关文献】

1.完美整合校园数据中心存储系统——上海海洋大学与华为赛门铁克携手共创高教信息化建设 [J],

2.华为赛门铁克N8500集群NAS存储系统在SPECsfs测试中获佳绩 [J],

3.华为赛门铁克展示最新存储系统 [J],

4.华为赛门铁克在SNW大会上展示其最新的存储系统 [J],

5.华为赛门铁克在SNW大会上展示其最新的存储系统 [J],

因版权原因,仅展示原文概要,查看原文内容请购买。

公司华为存储系统文档PPT课件

Windows、Linux、Solaris、HP-UX、AIX、FreeBSD VMware

UltraPath(for Windows/Linux/AIX)、STMS(for Solaris)、PV-Links(for HP-UX)

S2000管理特性和物理特性

型号 管理特性 管理界面

掉电保护

N8300

N8500

Active – Active 集群架构

2~6个

4~16个

8GB

8GB/16GB

4个

4Gb FC × 2

RAID 0, 10, 5, 6

FC:300GB (15k RPM), 450GB(15k RPM) SAS:300GB (15k RPM), 450GB(15k RPM) SATA:500GB (7.2k RPM),1000GB (7.2k RPM) 光纤通道、控制器、电源、风扇、UPS、级联模块(磁盘框)全冗

需人工干预 灵活的故障告警监控机制,提供邮件、SNMP和 Syslog日志查询等告警和监控方式,提高维护效率 无需在业务主机中安装客户端软件,简化安装和维

护过程。

N8000 硬件规格

型号 硬件规格 系统架构

节点数 缓存/每节

点 GE端口/每

节点 FC端口/每

节点 RAID级别

磁盘选项

冗余保护 能力 热备盘

OceanStor VIS6000

OceanStor V1000

OceanStor T3500

OceanStor T3000

OceanStor S6800E

OceanStor S5000

OceanStor S2000

OceanStor N8000

华为赛门铁克防火墙配置

[USG5300-policy-interzone-trust-dmz-outbound-1] policy destination range 192.168.1.2 192.168.1.3

<USG5300> system-view

[USG5300] interface GigabitEthernet 0/0/0

[USG5300-GigabitEthernet0/0/0] ip address 10.1.1.1 24

[USG5300-GigabitEthernet0/0/0] quit

[USG5300] firewall interzone trust dmz

[USG5300-interzone-trust-dmz] detect ftp

[USG5300-interzone-trust-dmz] quit

[USG5300] firewall interzone untrust dmz

[USG5300-nat-policy-interzone-trust-untrust-outbound] policy 1

[USG5300-nat-policy-interzone-trust-untrust-outbound-1] policy source address-set add

[USG5300-nat-policy-interzone-trust-untrust-outbound-1] action source-nat

[USG5300-policy-interzone-trust-dmz-outbound-1] action permit

华为NIP6000E系列防护产品快速启动指南说明书

1Thank you for using NIP6000E series intrusion prevention products. This Quick Start shows the product appearance and provides the essential information required for installing the device and initial configuration. For detailed hardware description and instal-lation guidelines, refer to the Hardware Guide. For detailed configurations, refer to the Configuration Guide.• Deactivate power whenever possible before performing maintenance on power cables.• Always wear a properly-grounded wrist strap before touching the device.PGND cable Power cable retention clip Quick startRack-mounting earsRubber feetM4 screw AC power cable The power cable varies according to the delivery country.PGND cable Power cable retention clip Quick startRack-mounting ears M4 screw AC power cable2By default, 40GE optical interfaces 40GE0/0/2 and 40GE0/0/3 are unavailable. To use them, run the set device port-config-mode 40g-port enable command to enable them. However, after that, 10GE optical interfaces numbered XGE0/0/20 to XGE0/0/27 become unavailable.In the preceding figure, the NIP6620E AC model is used as an example. The NIP6620E AC and DC models differ only in the power supply mode.Four 40GE optical interfaces are provided by default. You can run the set device port-config-mode 100g-port enable command to switch 40GE0/0/2 and 40GE0/0/3 to 100GE optical interfaces. After that, their interface numbers are changed to 100GE0/0/0 and 100GE0/0/1. When 100GE0/0/0 is used, 10GE optical interfaces numbered XGE0/0/16 to XGE0/0/19 are unavailable. When 100GE0/0/1 is used, 10GE optical interfaces numbered XGE0/0/12 to XGE0/0/15 are unavailable. The power cable varies according to the delivery country.PGND cable Quick startRack-mounting ears M4 screw AC power cable PGND cable Quick startRack-mounting ears M4 screw AC power cable3Fixed Interface PairBefore delivery, two service interfaces with adjacent interface numbers form a Layer 2 interface pair (excluding WAN interfaces of the NIP6305E, NIP6310E, and NIP6510E).The interface pair is used to connect upstream and downstream devices in the in-line deployment whereas any interface of the interface pair can be used in the off-line deployment. The following figure shows an example of such an interface pair.Connecting CablesThe preceding figure uses the NIP6510E as an example to describe cabling.1. Connect cables based on the selected deployment mode.﹣In-line deployment: Use the default interface pair to connect the upstream and downstream devices. The following uses the GE0/0/6-GE0/0/7 interface pair as an example. The NIP is deployed in in-line mode to block intrusion traffic and protect the intranet against attacks.﹣Off-line deployment: Use an independent interface to connect to the observing port of the switch on the primary link and receive mirrored traffic from the switch. GE0/0/1 is used as an example. The NIP is deployed in off-line mode to record intrusion event logs without blocking traffic.2. Connect the WAN interface (supported only by the NIP6305E, NIP6310E, and NIP6510E) or management interface to the Internet to update the signature database. Before delivery, only the management interface and WAN interface are Layer 3 interfaces. If interfaces excluding themanagement and WAN interfaces are used to communicate with external devices, the interfaces must be switched to Layer 3 mode.3. Connect the management PC to the management interface.4. Connect the PGND cable and power cable. Then power on the device.As device does not provide a power switch, it starts up immediately after receiving power. When the SYS indicator on the panel is blinking (once every two seconds), the device is running and ready for configuration.In-line deployment,protecting the server farmGE0/0/1Off-line deployment,detecting network attacks4The following table lists the default configuration.Quick Configuration1. Set the IP address to 192.168.0.2 (or any other in the range of 192.168.0.2 to 192.168.0.254) and subnet mask to 255.255.255.0 of the corresponding network interface on the administration PC.2. Open a web browser and navigate to https://192.168.0.1:8443.3. Enter the user name (admin) and password (Admin@123) in the login dialog box, and then click Login. You need to change the user password as instructed after the first login.4. Activate licenses.The intrusion prevention and antivirus signature database upgrade services are controlled by licenses.1)Find the license authorization certificate in the delivery accessories and obtain the activation password.2)On the web UI, select Dashboard . On the System Information page, obtain the ESN in SN .3)Access /isdp to apply for a license file.4)Choose System > License Management . Then load and activate the license file.5. Choose Network > Interface . Configure an IP address for the interface to update the signature database.If service interface in the interface pair is used to update the signature database, configure the interface to work in routing mode.6. (Optional) When the NIP needs to be deployed in off-line mode, split an interface pair and configure a single interface to work in bypass mode. Choose Network > Interface . Click one of the interfaces in the interface pair and configure the interface to work in bypassmode.7. Choose Policy > Security Policy . You can find that the default security policy is applied to the device and meet the requirements of most intrusion prevention scenarios.Multiple types of intrusion prevention policy templates are preconfigured on the NIP so that you can create a security policy based on the required template. Upgrade the intrusion prevention and antivirus signature databases to the latest versions by choosing System > Upgrade Center.5· Open Source Software NoticeYou can access the device web UI and click Open-Source Software Notice at the bottom of the UI to view details of the open source software notice.· Obtaining Product Documents and Technical Support• Log in to /enterprise and select a specific product model and version to find its documentation.• Log in to /enterprise and post your questions in the community.• Contact your local representative for further information.The contact information is available at http:/Huawei Enterprise Technical Supportand other Huawei trademarks are trademarks of Huawei Technologies Co., Ltd.All other trademarks and trade names mentioned in this document are the property of their respective holders.Copyright © Huawei Technologies Co., Ltd. 2018. All rights reserved.No part of this document may be reproduced or transmitted in any form or by any means without prior written consent of Huawei Technologies Co., Ltd.Supplier ’s Declaration of Conformity (SDoC)Unique Identifier: trade name: HUAWEI; product name: IPS; model number: NIP6000E Responsible Party- U.S. Contact Information Huawei Technologies USA Inc. 5700 Tennyson Parkway, Suite 500 Plano, Texas 75024Main: 214-919-6000 / TAC Hotline: 877-448-2934FCC Compliance Statement ( for products subject to Part 15)This device complies with part 15 of the FCC Rules. Operation is subject to the following two conditions: (1) This device may not cause harmful interference, and (2) this device must accept any interference received, including interference that may cause undesired operation.。

华为 NIP与eudemon防火墙联动配置手册

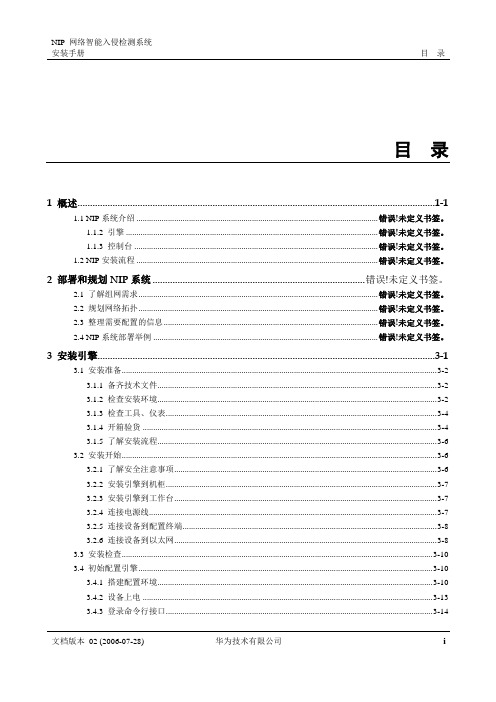

NIP 网络智能入侵检测系统安装手册目录目录1 概述............................................................................................................................................... 1-11.1 NIP系统介绍 ................................................................................................................ 错误!未定义书签。

1.1.2 引擎 ..................................................................................................................... 错误!未定义书签。

1.1.3 控制台 ................................................................................................................. 错误!未定义书签。

1.2 NIP安装流程 ................................................................................................................ 错误!未定义书签。

2 部署和规划NIP系统 .................................................................................. 错误!未定义书签。

华为入侵检测NIP产品售前专家培训

IPS市场驱动以及基本情况

75%

应用层攻击

89%

应用层DDoS

93%

WEB攻击增加

全球IPS市场成长空间$M Source:Gartner 2011

App1 -----OS1

App1 -----OS1

IDC

App1 -----OS1

DMZ

Intranet

中国及中东、非洲、拉美相对机会较多 不同市场的竞争对手不同:

17

全面防护:检测机制全面

检测技术

用户价值

协议智能识别 数据包及流重组、高级逃避检测 应用协议还原及文件还原 攻击特征检测 基于漏洞的检测 基于攻击原理的启发式检测 网络行为/应用协议异常检测

保障对非标准端口应用的检测 防止逃避技术造成的漏报 覆盖到文件级别的恶意威胁 对已知攻击方式或软件的检测 对已知漏洞及对应不同工具的检测 对未知漏洞和攻击的检测 对DoS、未知漏洞、滥用的检测

15

③浏览网页的用户被黑客 控制

保护基础设施

各种DOS/DDOS攻击,造成设备性能瓶颈, 威胁可用性

网络基础设施

DNS 针对路由器、交换机等设备的漏洞攻击直 接威胁设备可靠性

基于虚拟补丁技术,对基础网络设备的漏洞进行防护; 综合7种流量检测技术,对各种网络DOS、应用DOS(针对DNS、HTTP、SIP的基础服务)提供整体防护; 提供流量自学习功能,保障对各种异常流量攻击的准确检测;

基于漏洞的签名-----基于漏洞签名有效防护了各种攻击 的变种、逃避等,有效实现了虚拟补丁的功能;

SQL注入、跨站等基于Web的安全防护

推荐产品:

NIP 2100:互联网出口流量<=800M; NIP2200:互联网出口流量<=1.2G; NIP 5100:互联网出口流量<=3G; NIP 5200:互联网出口流量<=6G; NIP5500:互联网出口流量<=110G

“统一”是解决数据安全的关键——华为赛门铁克数字校园解决方案

两个层 次的建设并 不是割裂的 ,联系

的资源在全社会共享 ;数 字图书馆 使知识 校园 网络 的安全 问题也在变化 ,方案 紧密 的枢纽就是智能管理 中心 ,它把硬件系统

流动起来 , 以被智能检索和使用; 可 一卡通 围绕 校 园 网络安 全 防御 的 三个 重 点环 节 与应用系统 紧密结合 在一 起 ,针对硬件资 使 门禁 、 阅 、 借 消费 、 考勤等被统一管理起 ( 口、 出 核心 、 接人 ) 与最新 的安全问题 , 提 源 、 应用资源动态调配与控制 , 实现对数字

来。

出了安全渗透 防御 的架构 ,共 同迎接安全 化校园整体业务 的有 效支撑 ,满足 “ 十一

但是 , 一个不容乐观 的事实是 各种应 防护的挑战。 用分割 ,数据孤立 ,网络安全 问题 频繁爆

五”高校信息化发展的需要。

其二是应用平 台的建设 ,主要是 i个

发。 目前 , 园网建设 的新挑战主要包括以 中心的建设 。 校 公共服务 中心:目前在校园网 下几方面问题 网络出 口带宽拥塞; 校园 网 中, 存储资源依附于应用和服务器 , 分散在 PP 2 流量严重影 响教务 网络 数据 日益增多 校园 网络不同的地方 , 由于各种原因 , 一些

数字化校园的整体发展。 智能管理 中心: 强

其一是硬件平 台的建设 ,即基于 I 技 调全面性与联 动性 , P 协同处理网络 设备 、 网

也越来越高 。特别是数字化校 园改 变了传 术的校园 网络平台建设 。方案针对现有校 络用户 、 网络应用 、 数据信息之间的关联 问

统的 “ 黑板加 粉笔 ” 、以教师为 中心 、灌输 园网的网络架构提 出方案 ,利用核心 网优 题 ,对于整体数字化校 园的管 理应 当提供

实实在在的100G——华为赛门铁克USG9560评测报告

实实在在的100G——华为赛门铁克USG9560评测报告作者:暂无来源:《计算机世界》 2012年第1期毫无疑问,我们已经步入了云时代。

放眼神州大地,一座座数据中心如雨后春笋般拔地而起,服务器数量与网络基础架构的规模屡创新高;互联网建设也在高速发展,骨干与接入带宽的不断提升,为用户业务带来了日新月异的应用体验;而3G 与无线技术的普及,又让移动终端成为后PC 时代真正的宠儿,正在掀开移动互联的新篇章。

从底层网络的角度看,通信技术的发展构建了多个维度的高速通路,让一切变为现实。

同样,用户也必须借助不断创新的安全技术,建立与网络规模相匹配的防护体系,为业务保驾护航。

经过国内外安全厂商的不懈努力,目前顶级防火墙的处理能力已经达到百G 级别。

这并不是个宣传意义大于实际意义的噱头,因为用户的需求已经迫在眉睫。

在今年国内运营商的安全产品招标中,对高端防火墙的性能要求达到了40G ?80G,距离部署百G 产品的日子已不再遥远。

针对这一趋势,华为赛门铁克也于近期推出了全新的USG9500 系列产品,再次升级了高端产品线。

我们也在第一时间对USG9560 这款产品进行了测试,亲身体会了新一代百G 产品带来的与众不同的应用体验,在此与读者朋友们分享。

规格领先功能全面华为赛门铁克USG9500 系列包含USG9520、USG9560、USG9580三款产品,均基于华为高端路由硬件平台打造。

设备中所有部件均为冗余设计,其中单板、电源模块和风扇支持热插拔,符合电信级别的高可靠性要求。

三款产品的区别主要体现在扩展槽位的数量与整机性能方面,最高端的USG9580 提供了多达16个接口/ 业务扩展槽位,标称具有2.56T 交换容量及240G接口容量,是新系列中的旗舰产品;最低端的USG9520 则针对主流的万兆及多千兆接入环境设计,提供3 个接口/ 业务扩展槽位,标称最大40G 的整机处理能力,具有灵活的扩展性和相对较高的性价比。

XX政府网络安全及VPN解决方案

XX政府网络安全及VPN解决方案技术建议书华为赛门铁克科技有限公司2011年目录目录 (i)1政务外网建设现状 (3)2政务外网的整体框架 (3)3政务外网网络安全及VPN建设目标 (4)4政务外网VPN建设需求及建设原则 (4)4.1政务外网VPN建设需求分析: (4)4.2政务外网VPN建设的基本设计原则 (5)5政务外网VPN建设方案 (6)5.1网络总体结构 (6)5.2政务外网VPN网关接入方案 (7)5.3省各厅局委办通过VPN互通方案 (12)5.4政务外网VPN移动用户接入方案 (12)6华赛VPN接入解决方案特点 (13)6.1全面的VPN业务支撑能力 (13)6.2领先的业务性能及高可靠的硬件体系 (14)6.3图形化的便捷管理 (15)7部分产品介绍 (16)7.1华赛USG2000/5000简介 (16)7.2华赛USG2000/5000功能特点 (16)7.2.1安全区域管理 (16)7.2.2安全策略控制 (17)7.2.3丰富的接入方式 (18)7.2.4卓越的路由交换特性 (20)7.2.5黑名单过滤恶意主机 (21)7.2.6IP和MAC地址绑定 (21)7.2.7强大的攻击防范能力 (22)7.2.8VPN特性支持 (22)7.2.9灵活的扩展能力 (23)7.2.10良好的管理维护功能 (23)7.2.11完备的IPv4/IPv6解决方案 (24)7.2.12领先的UTM技术 (24)7.2.13全面的语音方案 (25)7.2.14完善的QoS机制 (26)7.2.15高度的可靠性保证 (26)7.2.16广泛的多业务集成 (27)8成功案例 (27)8.1XX奥运城市数据系统VPN项目 (27)8.2XX省电子政务VPN应用案例 (29)1政务外网建设现状国家电子政务外网建设目标是:建立一个开放的、基于标准的、符合国家外网建设要求的政务外网统一网络平台,实现省直各部门及全省市的信息快速交换和资源共享,向全体政务工作者提供一个业务处理、辅助办公的工作平台,为省门户网站提供信息源及后台应用业务运行支持,外网将分别支持数据、语音和视频业务,运行各部门的对外业务系统,实现各网间的信息交换和资源共享,同时建立完善的信息安全体系和相应的备份系统。

华为赛门铁克Secoway+USG2000+系列统一安全网关

Secoway USG 2000系列统一安全网关产品概述产品系列Secoway USG 2000系列统一安全网关是华为公司针对中小企业安全业务需求,推出的新一代多功能安全网关,可广泛应用于中小企业、大型企业分支机构、SOHO 办公类用户、以及网吧出口网关等,Secoway USG 2000系列统一安全网关采用模块化设计,集安全、路由、交换、无线(WiFi 、3G )等特性Secoway USG2110:采用固定接口形态,提供百兆的性能和方便易用的可管理性,带1个固定的Untrust 10/100接口和4个固定的Trust 10/100接口。

Secoway USG2120 & 2130:是统一集成的防火墙/VPN/安全路由器/安全交换机系统,提供百兆的性能、模块化架构、WiFi 接入和丰富的路由器、交换机功能,带1个固定的Untrust 10/100接口和8个固定的Trust 10/100接口,并附加1个MIC 扩展插槽,可灵活于一体,接口类型丰富,性能领先,能为中小企业、大型企业分支机构、SOHO 办公类用户、以及网吧出口网关提供安全防护,并能提供集成的网络出口安全与互联解决方案,降低企业总所有成本TCO ,提升企业的效率,是中等及中小型企业网络的理想安全防护设备!扩展广域网或局域网接口。

USG2130还额外支持一个Express 接口,专门用来扩展3G 接口。

Secoway USG2210 & 2220 & 2230 & 2250:是统一集成的防火墙/安全路由器/安全交换机系统,提供数百兆至1G 的性能、模块化架构和丰富的路由器、交换机功能,带2个固定的光电互斥Combo GE 接口。

附加2个FIC 扩展插槽和4个MIC 扩展插槽,可灵活扩展广域网或局域网接口。

统一安全网关USG2120/2130USG2110USG2210/2220/2230/2250产品特点业内首款集路由,交换,安全,无线(WiFi、3G)于一体的安全网关Secoway USG 2000系列集路由、交换、安全、无线(WiFi、3G)功能于一体,1台Secoway USG 2000系列 = 数台传统路由器+数台传统交换机+数台传统防火墙,能有效帮助企业提高效率、降低维护复杂度,降低企业总成本TCO。

NIP网络入侵检测系统(20071214)

NIP网络入侵检测系统华为技术有限公司典型组网产品规格华为技术有限公司地址: 深圳市龙岗区坂田华为基地电话: (0755) 28780808邮编: 518129版本号: M3-080030-20071214-C-3.0华为技术有限公司2007©版权所有,保留一切权利。

本资料仅供参考,不构成任何的承诺或保证。

入侵检测WEB 监控邮件监控MSN 监控文件传输监控会话监控服务器监控产品特点强大的入侵检测和监控能力提供扫描检测、后门(木马)检测、蠕虫检测、DOS 攻击检测、代码攻击检测等功能,可识别30大类、几千种入侵行为;采用应用层分析技术,集成了强大的应用协议解码器,可以细粒度、完整的分析各种应用协议;提供高级协议识别技术,即使修改默认端口,也可以进行正确解析;提供邮件、MSN 通讯、实时活动会话、文件传输、以及服务器工作状态监控,准确掌握用户行为,及时发现网络和服务器的异常。

高性能的网络流量处理机制通过独特的软件优化技术,使用专用数据通道完成从网口到分析引擎之间的高速数据交换,实现了数据采集过程的零拷贝技术,大大提高了产品在高带宽环境下的性能表现;通过基于扩展零拷贝技术的高速报文捕获引擎、优化的高速模式匹配算法、强大的IP 分片重组技术、优化的TCP 流管理及定位技术等,达到线速流量处理能力;••••••通过特征分析和异常行为检测相结合,大大提高了检测的准确度和检测效率,减少了漏报、误报现象。

多样化的报警响应方式在及时发现攻击行为的同时,还能根据用户的配置对不同的攻击行为采取不同的响应措施,这些响应措施包括数据库记录、主动切断、邮件报警、SNMP 报警、系统日志报警、SYSLOG 上报以及安全设备联动,不仅能够做到记录攻击行为,将攻击行为通知管理员,而且能够对攻击行为起到阻断、延缓的作用。

强大的协作联动能力支持与其他安全产品的联动协作,支持主流的联动协议标准,并具备良好的可扩展联动接口,能够轻松实现与防火墙产品的联动;支持与主流的多种交换机进行联动,可以在检测到高风险的入侵行为之后迅速关闭交换机端口或封堵指定的IP 地址来切断攻击源;••••产品概述华为NIP 网络入侵检测系统作为一种高效、准确和智能化的网络攻击检测产品,能实时采集网络系统中的信息数据,并通过综合分析和比较,判断是否有入侵和可疑行为的发生,并采用多种方式实时告警,记录攻击,阻断攻击者的进攻,从而起到保护用户网络和系统免受外部和内部的攻击的作用。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

■■具备完善的自定义攻击事件机制,提供 47 种协议的特征字段 的自定义,并可以自定义用户所关注的敏感信息以及指定的 用户、邮件、IP地址等有关行为。提供灵活的入侵检测规则 定制功能,用户可根据自身网络环境及需求从危险级别、规 则种类等角度对已有规则进行选择,并确定这些规则的报警 响应方式。同时用户还可针对自身需要,通过自定义检测规 则来检测特殊攻击、或通过自定义关联规则来检测由多种相 互关联的事件组成的复杂攻击事件;

2个10/100/1000M探测端口(电口) 2个10/100/1000M探测端口(光口) 1个10/100M管理端口(电口) 1个配置串口

425×356×44

425×652×88

10kg

15kg

交流输入电压:220VAC±30%

交流输入电压:220VAC±30%

260W

400W

0℃~45℃长期 -5℃~55℃短期

灵活多样的部署方式

■■支持分布式体系结构,在分布式架构下产品分为控制中心与 检测引擎。通过分布在用户各个子网中实时采集和分析数据 的入侵检测引擎,以及能够对所有检测引擎进行集中管理和 配置的控制中心,使整个系统能够对一个大规模用户网络进 行入侵检测,从而满足复杂网络环境下用户的需求;

■■采用模块化的体系结构,除了支持分布式扩展之外,还提供 了多种引擎组合方式,适应不同网络规模和应用环境。用户 可根据自己的网络规模,对每个探测引擎所带探头数作出灵 活调整,以最少的投入获得最完美的安全保障。

多样化的报警响应方式

■■在及时发现攻击行为的同时,还能根据用户的配置对不同的 攻击行为采取不同的响应措施,这些响应措施包括数据库 记录、主动切断、邮件报警、SNMP报警、系统日志报警、 SYSLOG上报以及安全设备联动,不仅能够做到记录攻击行 为,将攻击行为通知管理员,而且能够对攻击行为起到阻 断、延缓的作用。

NIP1000

电信级:4 探头千兆入侵检测 适用于 大型企业 / 数据中心

NIP200

高速型:3 探头双百兆入侵检测 适用于 中型企业 / 中等分支机构

产品特点

强大的入侵检测和监控能力

■■提供扫描检测、后门(木马)检测、蠕虫检测、DOS 攻击检测、 代码攻击检测等功能,可识别30大类、几千种入侵行为;

NIP 网络入侵检测系统

强大的协作联动能力

入侵规则升级包,并使产品具备对最新攻击行为的检测能力。

■■支持与其他安全产品的联动协作,支持主流的联动协议标 准,并具备良好的可扩展联动接口,能够轻松实现与防火墙 产品的联动;

■■支持与主流的多种交换机进行联动,可以在检测到高风险的 入侵行为之后迅速关闭交换机端口或封堵指定的IP地址来切 断攻击源。

0℃~45℃长期 -5℃~55℃短期

10%~85%长期 5%~95%短期

10%~85%长期 5%~95%短期

攻击特征数:30大类3000余条规则

日志记录/TCP连接主动切断/重新配置边缘设备(如交换机、防火墙)/E-mail告警/SNMP TRAP告警 /Syslog

NIP 网络入侵检测系统

典型应用

完备的自身安全性

在为用户网络环境提供安全保障的同时,NIP 网络智能入侵检 测系统具备了完善的自身安全性。系统中采用了多种安全防护 措施,包括: ■■基于SSL协议的数据和管理通道 ■■安全OS及安全物理介质认证 ■■隐藏探头自身的IP地址 ■■多级用户管理和访问控制 ■■系统日志审计功能

NIP 网络入侵检测系统

NIP 网络入侵检测系统

华为赛门铁克NIP网络入侵检测系统作为一种高效、准确和智能化的网络攻击检测产品,能实时采集网络系统中的信 息数据,并通过综合分析和比较,判断是否有入侵和可疑行为的发生,并采用多种方式实时告警,记录攻击,阻断攻 击者的进攻,从而起到保护用户网络和系统免受外部和内部的攻击的作用。NIP适用于电信、金融、教育和能源等行 业,特别适合于需要极高网络安全性的机构,例如:审计机构、安全顾问机构、Internet 服务提供商、培训机构等。

■■通过独特的软件优化技术,使用专用数据通道完成从网口到 分析引擎之间的高速数据交换,实现了数据采集过程的零拷

贝技术,大大提高了产品在高带宽环境下的性能表现; ■■通过基于扩展零拷贝技术的高速报文捕获引擎、优化的高速

模式匹配算法、强大的IP分片重组技术、优化的TCP流管理及 定位技术等,达到线速流量处理能力; ■■通过特征分析和异常行为检测相结合,大大提高了检测的准 确度和检测效率,减少了漏报、误报现象。

■■采用应用层分析技术,集成了强大的应用协议解码器,可以 细粒度、完整的分析各种应用协议;

■■提供高级协议识别技术,即使修改默认端口,也可以进行正 确解析;

■■ 提供邮件、MSN通讯、实时活动会话、文件传输、以及服务 器工作状态监控,准确掌握用户行为,及时发现网络和服务 器的异常。

高性能的网络流量处理机制

■■ 华为赛门铁克拥有专业的网络安全攻防实验室,不断跟踪世界 最新的网络攻防技术,随时就攻防技术的最新发展进行沟通和 交流,ห้องสมุดไป่ตู้时我们与国内外多家信息安全厂商和研究机构建立了 合作关系,确保能够根据网络安全技术的最新发展推出最新的

功能强大的事件管理及其流量统计功能

■■在控制台上为用户提供多角度的入侵警报浏览功能,以及强 大的搜索引擎。用户可以从大量的警报事件中快速准确地查 到所关注的攻击事件;

版本号 : M3-110019999-20100927-V-1.0

ܱᦊᎪ

ERP ͈С̚ Web

DMZ ЯᦊᎪ E-mail

Internet

ื᧚᪫ϸ

̔૱

NIPळ୳ NIP҄Լ

КΦೝ WEBᄣ ᥫ͈ᄣ MSNᄣ ͈͜ᣥᄣ ͘ភᄣ Ҭ٨ᄣ

关于本出版物 本刊物仅供参考,不构成任何承诺或保证。本刊物中的商标、图片、标识均归华为赛门铁克科技有限公司或拥有合法权利的第三方所有。 版权所有 © 成都市华为赛门铁克科技有限公司 2010。保留一切权利。

■■可以按时间、事件、风险级别、响应方式、协议、IP等对网 络流量、WEB流量、入侵流量进行统计分析,输出数十种规 格的分析报表。

真正的虚拟引擎技术

■■NIP提供真正的虚拟引擎技术,一个独立的设备可以部属多个 检测引擎,每个检测引擎采用独立的内存和系统资源,可以 针对所监控物理网络区域配置相应的检测策略,一方面提高 了检测效率,一方面节省了用户的投资。

■■针对每一个攻击事件,用户可以看到其详细的信息,包括发 生的时间、攻击的类型、源/目的地址、源/目的端口,单位 时间内的发生次数等;还提供该攻击事件相关的详细解释、 危险级别和解决方案等等;

■■ 通过多种角度对入侵事件进行分析审计,并产生详尽、多样化 的报表功能。可提供100余种报表样式,包含了全面丰富的综 合性内容,帮助用户随时对网络安全状况作出正确的评估;

产品规格

型号 设备类型

固定接口

外形尺寸(mm)宽×深×高 重量 输入电压 最大功率 工作环境温度

工作环境湿度 攻击特征 响应方式

NIP200

NIP1000

高速型3 探头双百兆入侵检测

电信级4 探头千兆入侵检测

3个10/100/1000M探测端口(电口) 1个10/100M管理端口(电口) 1个配置串口