2.公钥加密算法与RSA[共2页]

R S A 加 密 算 法

RSA加密算法实现以及C#一.RSA算法简介大体是先生成两个大素数p和q,再生成e,e和(p-1)*(q-1)互素。

取p和q的乘积:n=p*q 为公共模数。

再生成正整数d,满足d*e-1可以被(p-1)*(q-1)整除。

这样d就为私钥,(e,n)为公钥,形成rsa的公私钥对。

其中n的二进制位称为该密钥长度,密钥越长越难破解,也就越安全。

RSA算法 :?首先, 找出三个数, p, q, r,?其中 p, q 是两个相异的质数, r 是与 (p-1)(q-1) 互质的数.?p, q, r 这三个数便是 private key?接著, 找出 m, 使得 rm == 1 mod (p-1)(q-1).?这个 m 一定存在, 因为 r 与 (p-1)(q-1) 互质, 用辗转相除法就可以得到了.?再来, 计算 n = pq.?m, n 这两个数便是 public key?编码过程是, 若资料为 a, 将其看成是一个大整数, 假设 a n.?如果 a = n 的话, 就将 a 表成 s 进位 (s = n, 通常取 s = 2^t),?则每一位数均小於 n, 然後分段编码.?接下来, 计算 b == a^m mod n, (0 = b n),?b 就是编码後的资料.?解码的过程是, 计算 c == b^r mod pq (0 = c pq),?於是乎, 解码完毕.?这段话中:m就是Exponent,n是Modulus,p是P,q是Q,r是D,而InverseQ * p == 1 mod q======================================================== ====================RSACryptoServiceProvider rsa = new RSACryptoServiceProvider(1024); --1024 bit keyRSAParameters par = rsa.ExportParameters(false); -- export the public keystring str = rsa.ToXmlString(true);str 值如下:========================RSAKeyValuetuNKKEhLHftRx81wHKQgunAHSUmLwBWBMNqBEZvZSAmntlzJPN3Yy7N5 3lLpeacl9M1J0LjeFyyOzpWwiYsapyDo4vlGzYcUy0AojMNW5DXuG7-UK0+ LWdW2gs6mhN3CWwmynqCKnvrwv993m-iPiFXUyqQu+OhSsca7p4XZnn8= -ModulusExponentAQAB-ExponentP7X5WxuLAIYcoXt5LKelRzUZT8hjkU4qIikHBplK8TUNU5y1rDlQ9Awd b9mTIf2sILUDT7ryZZ6KlIFDfCVu3IQ==-PQxSOlCaMGBOo15EG1zwQJl1zhKicAXtzc-1nlnWiRz0cr5PiBdYJE2Rn miDNgOvz-WiU1RTvoWFTgQy5erXPBnw==-QDPjeIJk75JzH4Dt1GUlBBpJ3rZkewfFG3SDs8kEuqgxoPwSEBREflvjc yquzQQuFbIRsjRFHKmL0zy27CU3vFlIQ==-DPDQOQYXfhMe8ZsB3bW4Llp-n73pD7VaYRZIAsDxLzgJPUjcBI5xfBkjax 0X1vvtcQKvplau8wjiK3LZr-Ugw9GBBw==-DQInverseQMjXjlXM7NuJWahnVSSD2JLeDDjwEyat7xyG+9mgWCMUSM-2v ja4v9U+exOYu8T4fnwKq5+hKlA3E2Aw9IjeIxg==-InverseQ Dh7zgME+fuOvrwbB-UjKau+Uj80frui-7x8eU3f3e4XGREW+CSHObUWy uucytzoW5TR0EeS6MX4TJpRhCg4NDzp6vbye3RIN8KAsRSbd8Znh38ABer5 43rjzB-kn305bKnmbqQtO89pQEidjZX441AYu1dkqTkhLYwHQSxbFNpcE= -RSAKeyValue========================二.填充算法由于密钥长度有限,一次性加密的数据长度也有限,因此必须对明文进行分块加密,再合并加密结果。

最新信息安全数学基础期末考试试卷及答案(A卷)

信息安全数学基础期末考试试卷及答案(A 卷)一、 填空题(本大题共8小题,每空2分,共24分)1. 两个整数a ,b ,其最大公因数和最小公倍数的关系为 ________________。

2. 给定一个正整数m ,两个整数a ,b 叫做模m 同余,如果______________,记作(mod )a b m ≡;否则,叫做模m 不同余,记作_____________。

3. 设m ,n 是互素的两个正整数,则()mn ϕ=________________。

4. 设1m >是整数,a 是与m 互素的正整数。

则使得1(mod )ea m ≡成立的最小正整数e 叫做a 对模m 的指数,记做__________。

如果a 对模m 的指数是()m ϕ,则a 叫做模m 的____________。

5. 设n 是一个奇合数,设整数b 与n 互素,如果整数n 和b 满足条件________________,则n 叫做对于基b 的拟素数。

6. 设,G G '是两个群,f 是G 到G '的一个映射。

如果对任意的,a b G ∈,都有_______________,那么f 叫做G 到G '的一个同态。

7. 加群Z 的每个子群H 都是________群,并且有0H =<>或H =______________。

8. 我们称交换环R 为一个域,如果R 对于加法构成一个______群,*\{0}R R =对于乘法构成一个_______群。

二、计算题(本大题共 3小题,每小题8分,共24分)1. 令1613,a = 3589b =。

用广义欧几里德算法求整数,s t ,使得(,)sa tb a b +=。

2. 求同余方程22(mod 67)x ≡-的解数。

3. 计算3模19的指数19ord (3)。

三、解同余方程(本大题共2小题,每小题10分,共20分)1. 求解一次同余方程1714(mod 21)x ≡。

公钥密码体制与RSA

莫尔定律: 芯片微处理器速度每18个月增长一 倍 1993,世界各地600多个研究人员和爱好者 通过Internet协调工作,RSA129用近一 年的时间被分解成两个素数,一个长64位,一 个长65位,当时在密码界引起了很大的震动 教训1,129位的公钥还不够大。 教训2,任何人对算法的安全性不应过分的 肯定

数论基础——RSA算法的基础

数论研究的重点是素数 1 素数 合数 任意的合数能唯一的被素数因 子分解 2 互为素数 gcd(a,b)表示a,b的最大公因 子——计算可采用欧基米德算法。 gcd(6,4) 6的因子:1 2 3 6 gcd(4,6)=2 4的因子:1 2 4 同理 gcd(6,5)=1 如果gcd(a,b)=1 则称a,b互素

– 选择互异素数p,q,计算n=p*q, ϕ (n)=(p-1)(q-1), – 选择整数e使 gcd(ϕ (n),e)=1, – 公钥Pk={e,n} – 私钥Sk={d,n}

1<e<ϕ (n),

– 计算d,使d=e-1mod ϕ (n),即e*d≡1mod ϕ (n)

加密 (用e,n)

– 明文:M<n

密文:C=Me(mod n)

d

解密 (用d,n)

RSA的例子

若Bob选择了p=7和q=17 则n=119, ϕ (n)=6×16=96=25×3,一个正整数e能用作加密指 数,当且仅当e不能被2,3所整除 假设Bob选择e=5,那么用辗转相除法将求得: d=e -1 ≡ 77(mod 96) Bob的解密密钥d={77,119},公开{5,119} 现假设Alice想发送明文19给Bob

P,Q的选择

要求:若使RSA安全,p与q必为足够大的素数,使 分析者没有办法在有效时间内将n分解出来。建议选择 p和q大约是100位的十进制素数。 模n的长度要求至少是 512比特。 为了抵抗现有的整数分解算法,对RSA模n的素因子 p和q还有如下要求: (1)|p-q|很大,通常 p和q的长度相同; (2)p-1 和q-1分别含有大素因子p1和q1 (3)gcd(p1-1,q1-1)应该很小。 为了提高加密速度,通常取e为特定的小整数,如EDI国际标 准中规定 e=216+1,ISO/IEC9796中甚至允许取e=3。这时加密 速度一般比解密速度快10倍以上。

公钥密码算法

公钥密码算法公钥密码算法是现代密码体系最通用的加密算法,称为非对称加密方式,公钥和私钥总是成对出现的,用公钥加密则私钥可以用来解密,或者反过来。

标准的RSA的加密算法利用的是大数质因数分解困难的特点,其数学原理十分简单。

{(XQ−1)P−1≡1(modP)(XP−1)Q−1≡1(modQ)⇒X(P−1)×(Q −1)≡1(modPQ)⇒XM≡1(modN)⇒XE×D≡X(modN)⇒YD≡X(mod N)其中密文Y、公钥E和大数N都是公开的,但是没有私钥D就无法得到X,破解需要对N进行质因数分解反推出P和Q,因为大数质因数分解需要穷举,因此密码在很长的时限内都是安全的。

从原理可以看出,加密和解密是完全对称的,如果用私钥加密,而用公钥解密的过程称为电子签名,因为别人没有私钥,就无法伪造签名者的消息和身份信息了。

一般网银和网上交易等金融相关的密码体系采用加密和电子签名相结合的方式,对用户密码用银行等服务端的公钥加密后再和用户名等信息一起用用户的私钥进行电子签名,服务端再分别用用户的公钥和银行的私钥解密,用数字证书的方式传递公钥。

而一般的网站登录多采用MD5值来存储和比对密码,虽然理论上从MD5值无法得到密码的明文,但仍然存在撞库的风险,黑客收集普通人常用的一些密码组合转换为MD5值来反推,因此尽量不要使用电话号码、名字缩写、生日组合之类的简单密码,网银密码用单独的密码不要和其他网站的密码一样。

RSA是目前最常用的公钥加密算法,但并没有从理论上证明破译RSA的难度与大数分解难度等价,有数学家认为RSA密码存在漏洞,而且在计算能力越来越强的计算机面前,仍然需要寻找更安全的加密方式。

ECC(Elliptic Curves Cryptography椭圆曲线密码)也是一种公钥密码算法,ECC能用更短的密钥长度来提供同等或更高的安全级别,其数学原理比较复杂,简单的说是利用椭圆曲线上点群的离散对数问题的困难性(并不懂这句话的意思),有机会再慢慢学习吧。

2022年职业考证-软考-信息安全工程师考试全真模拟易错、难点剖析B卷(带答案)第64期

2022年职业考证-软考-信息安全工程师考试全真模拟易错、难点剖析B卷(带答案)一.综合题(共15题)1.单选题PKI中撤销证书是通过维护一个证书撤销列表CRL来实现的。

以下不会导致证书被撤销的是()。

问题1选项A.密钥泄漏B.系统升级C.证书到期D.从属变更【答案】B【解析】本题考查PKI相关知识。

每个证书都有一个有效使用期限,有效使用期限的长短由 CA 的政策决定。

有效使用期限到期的证书应当撤销。

证书的公钥所对应的私钥泄露,或证书的持证人死亡,证书的持证人严重违反证书管理的规章制度等情况下也要撤销证书。

故本题选B。

点播:公钥基础设施(PKI)是一种遵循既定标准的密钥管理平台,它提供了一种系统化的、可扩展的、统一的、可控制的公钥分发方法。

和证书的签发一样,证书的撤销也是一个复杂的过程。

证书的撤销要经过申请、批准、撤销三个过程。

2.案例题阅读下列说明和图,回答问题1至问题3,将解答填入答题纸的对应栏内。

【说明】密码学的基本目标是在有攻击者存在的环境下,保证通信双方(A和B)之间能够使用不安全的通信信道实现安全通信。

密码技术能够实现信息的保密性、完整性、可用性和不可否认性等安全目标。

一种实用的保密通信模型往往涉及对称加密、公钥密码、Hash函数、数字签名等多种密码技术。

在以下描述中,M表示消息,H表示Hash函数,E表示加密算法,D表示解密算法,K表示密钥,SKA表示A的私钥,PKA表示A的公钥,SKB表示B的私钥,PKB表示B的公钥,||表示连接操作。

【问题1】(6分)用户AB双方采用的保密通信的基本过程如图2-1所示。

请问图2-1所设计的保密通信模型能实现信息的哪些安全目标?图2-1中的用户A侧的H和E能否互换计算顺序?如果不能互换请说明原因:如果能互换请说明对安全目标的影响。

【问题2】(4分)图2-2给出了另一种保密通信的基本过程:请问图2-2设计的保密通信模型能实现信息安全的哪些特性?【问题3】(5分)为了在传输过程中能够保障信息的保密性、完整性和不可否认性,设计了一个安全通信模型结构如图2-3所示:请问图2-3中(1),(2)分别应该填什么内容?【答案】【问题1】实现完整性。

RSA算法

1)产生密钥很麻烦,受到素数产生技术的限制, 1)产生密钥很麻烦,受到素数产生技术的限制,因而难以做 产生密钥很麻烦 到一次一密。 到一次一密。 2)安全性, RSA的安全性依赖于大数的因子分解,但并没有 2)安全性, RSA的安全性依赖于大数的因子分解, 安全性 的安全性依赖于大数的因子分解 从理论上证明破译RSA的难度与大数分解难度等价。目前, RSA的难度与大数分解难度等价 从理论上证明破译RSA的难度与大数分解难度等价。目前, 人们已能分解140多个十进制位的大素数, 140多个十进制位的大素数 人们已能分解140多个十进制位的大素数,这就要求使用 更长的密钥,速度更慢;另外, 更长的密钥,速度更慢;另外,目前人们正在积极寻找攻 RSA的方法 如选择密文攻击, 的方法, 击RSA的方法,如选择密文攻击,一般攻击者是将某一信 息作一下伪装,让拥有私钥的实体签署。然后, 息作一下伪装,让拥有私钥的实体签署。然后,经过计算 就可得到它所想要的信息。实际上, 就可得到它所想要的信息。实际上,攻击利用的都是同一 个弱点,即存在这样一个事实: 个弱点,即存在这样一个事实:乘幂保留了输入的乘法结 构。

提高RSA算法的运算效率的方法 提高RSA算法的运算效率的方法

• RSA的安全性是基于大素数因子分解的困 难性。目前一般认为RSA需要1024位以上 的字长才有安全保障。由于RSA所采用的 模幂运算耗时太多,这样大的数据量处理 时速度很慢,所以提高RSA的运算效率便 成为非常重要的研究课题。

Montgomery 模乘算法

RSA的简要介绍 RSA的简要介绍

• RSA公钥密码体制在密码学中占有重要的 地位,已经成为现在最流行的公钥加密算 法和数字签名算法之一。其保密性强,密 钥管理方便,并且具有数字签名、认证和 鉴别等多种功能,特别适合于现代保密通 讯的需要。大多数使用公钥密码进行加密 和数字签名的产品和标准使用的都是RSA 算法。

《电子商务安全》期末考试题—旗舰版

电子商务安全期末考试A卷一、选择题(单选)下列选项中属于双密钥体制算法特点的是(C)算法速度快 B.适合大量数据的加密 C.适合密钥的分配与管理 D.算法的效率高实现数据完整性的主要手段是(D)对称加密算法 B.非对称加密算法 C.混合加密算法 D.散列算法【哈希函数压缩函数消息摘要杂凑函数数字指纹】数字签名技术不能解决的安全问题是(C)第三方冒充 B.接收方篡改 C.传输安全4.病毒的重要特征是(B)隐蔽性 B.传染性 C.破坏性 D.可触发性在双密钥体制的加密和解密过程中,要使用公共密钥和个人密钥,它们的作用是(A)公共密钥用于加密,个人密钥用于解密 B.公共密钥用于解密,个人密钥用于加密C.两个密钥都用于加密 D.两个密钥都用于解密在一次信息传递过程中,为实现传送的安全性、完整性、可鉴别性和不可否认性,这个过程采用的安全手段是(B)双密钥机制 B.数字信封 C.双联签名 D.混合加密系统一个密码系统的安全性取决于对(A)密钥的保护 B.加密算法的保护 C.明文的保护 D.密文的保护在防火墙使用的存取控制技术中对所有进出防火墙的包标头内容进行检查的防火墙属于(A)包过滤型 B.包检检型 C.应用层网关型 D.代理服务型电子商务的安全需求不包括(B)[机密性、完整性、认证性、有效性、匿名性、不可抵赖]可靠性 B.稳定性 C.真实性 D.完整性SSL握手协议包含四个主要步骤,其中第二个步骤为(B)客户机Hello B.服务器Hello C.HTTP数据流 D.加密解密SET安全协议要达到的目标主要有(C)【机密性、保护隐私、完整性、多方认证、标准性】三个 B.四个 C.五个 D.六个下面不属于SET交易成员的是(B)持卡人 B.电子钱包 C.支付网关 D.发卡银行X205证书包含许多具体内容,下列选项中不包含在其中的是(C)版本号 B.公钥信息 C.私钥信息 D.签名算法身份认证中的证书由(D)政府机构 B.银行发行 C. 企业团体或行业协会 D.认证授权机构发行目前发展很快的基于PKI的安全电子邮件协议是(A)A. S/MIME B.POP C.SMTP D.IMAP选择题(多选)下列属于单密钥体制算法的有(AC)DES B.RSA C.AES D.SHA下列公钥——私钥对的生成途径合理的有(BCD)网络管理员生成 B.CA生成C.用户依赖的、可信的中心机构生成D.密钥对的持有者生成防火墙不能解决的问题包括(BCE)非法用户进入网络 B.传送已感染病毒的文件或软件C.数据驱动型的攻击D.对进出网络的信息进行过滤E.通过防火墙以外的其它途径的攻击PKI技术能有效的解决电子商务应用中的哪些问题(ABC)全选A.机密性B.完整性C.不可否认性D.存取控制E.真实性20.SET要达到的主要目标有(ACDE)A.信息的安全传输B.证书的安全发放C.信息的相互隔离D.交易的实时性E.多方认证的解决填空:1. SSL可用于保护正常运行于TCP上的任何应用协议,如 _HTTP__、__FTP_、SMTP或Telnet 的通信。

实验三--RSA算法和SHA1算法

实验三 RSA算法和SHA1哈希算法古典密码算法曾经被广泛应用,大都比较简单,使用手工和机械操作来实现加密和解密。

它的主要对象是文字信息,利用密码算法实现文字信息的加密和解密。

古典密码学可以分为代替密码(也叫做移位密码)和置换密码(也叫做换位密码)两种,其中代替密码典型的有Caesar密码,数乘密码和仿射变换等,置换密码有单表置换和多表置换等。

一、实验目的1.理解代替密码学加密过程2.理解置换密码学加密过程二、实验环境Windows,交换网络结构,每组2人,,密码工具三、实验原理1.非对称密钥加密也称为公开密钥加密,或者叫做公钥加密算法。

使用公开密钥密码的每一个用户都分别拥有两个密钥:加密密钥和解密密钥,它们两者并不相同,并且由加密密钥得到解密密钥在计算机上是不可行的。

每一个用户的加密密钥都是公开的。

因此,加密密钥也称为公开密钥。

所有用户的公开密钥都将记录在作用类似于电话号码薄的密钥本上,而它可以被所有用户访问,这样每一个用户都可以得到其他所有用户的公开密钥。

同时,每一个用户的解密密钥将由用户保存并严格保密。

因此,解密密钥也称为私有密钥。

RSA加密算法利用了数论领域的一个事实,那就是虽然把两个大质数相乘生成一个合数是件十分容易的事情,但要把一个合数分解为两个质数的乘积却十分困难。

合数分解问题目前仍然是数学领域尚未解决的一大难题,至今没有任何高效的分解方法。

它无须收发双方同时参与加密过程,既可以用于保密也可以用于签名,因而非常适合于电子邮件系统的加密,互连网和信用卡安全系统。

RSA算法的加密和解密过程在RSA算法中,每个实体有自己的公钥(e,n)及私钥(d,n),其中n = p*q,p,q是两个大素数,e*d = 1 mod ф(n),显然e应该满足gcd(e,ф(n))= 1。

实体B加密消息m,将密文在公开信道上传送给实体A。

实体A接到密文后对其解密。

具体算法如下。

●公钥的生成算法RSA的公钥生成算法十分简单,可以分为四步:a)选择两个素数,p和q;b)计算n = p×q和z = (p-1)×(q-1);c)选择一个与z互质的数d;d)找出一个e,使得e×d = 1 mod z。

公钥密码体制及典型算法-RSA

公钥密码算法应满足的要求

④ 敌手由B的公开钥PKB求秘密钥SKB在计算 上是不可行的。 ⑤ 敌手由密文c和B的公开钥PKB恢复明文m 在计算上是不可行的。 ⑥ 加、解密次序可换,即 EPKB[DSKB(m)]=DSKB[EPKB(m)] 其中最后一条虽然非常有用,但不是对 所有的算法都作要求。

发方首先用自己的秘密钥SKA对消息m加 密,用于提供数字签字。再用收方的公开钥 PKB第2次加密,表示为 c=EPKB[ESKA[m]] 解密过程为 m=DPKA[DSKB[c]] 即收方先用自己的秘密钥,再用发方的公 开钥对收到的密文两次解密。

23

公钥保密和认证体制

为了要同时实现保密性和确证性,要采用双重加、 解密

20

公钥密码体制认证的原理

以上认证过程中,由于消息是由用户自 己的秘密钥加密的,所以消息不能被他人篡 改,但却能被他人窃听。这是因为任何人都 能用用户的公开钥对消息解密。为了同时提 供认证功能和保密性,可使用双重加、解密。 如下图所示。

21

公钥密码体制的认证、保密框图

22

公钥密码体制认证的原理

18

公钥密码体制认证的原理

因为从m得到c是经过A的秘密钥SKA加 密,只有A才能做到。因此c可当做A对m的 数字签字。 另一方面,任何人只要得不到A的秘密 钥SKA就不能篡改m,所以以上过程获得了 对消息来源和消息完整性的认证。

19

公钥密码体制认证的原理

在实际应用中,特别是用户数目很多时,以 上认证方法需要很大的存储空间,因为每个文件都 必须以明文形式存储以方便实际使用,同时还必须 存储每个文件被加密后的密文形式即数字签字,以 便在有争议时用来认证文件的来源和内容。改进的 方法是减小文件的数字签字的大小,即先将文件经 过一个函数压缩成长度较小的比特串,得到的比特 串称为认证符。 认证符具有这样一个性质:如果保持认证符的 值不变而修改文件这在计算上是不可行的。用发送 者的秘密钥对认证符加密,加密后的结果为原文件 的数字签字。

《现代密码学》练习题(含答案)

《现代密码学》练习题(含答案)一、填空题(每空1分,共7分)1. 加密算法的功能是实现信息的保密性。

2. 数据认证算法的功能是实现数据的完整性即消息的真实性。

3. 密码编码学或代数中的有限域又称为伽罗华(Galois)域。

记为GF(pn)4. 数字签名算法可实现不可否认性即抗依赖性。

信息安全基本要求:可用性、保密性、完整性、不可否认性、可控性、真实性。

5. Two-Track-MAC算法基于带密钥的RIPEMD-160。

密钥和输出MAC值都是20B6. AES和Whirlpool算法是根据宽轨迹策略设计的。

7. 序列密码的加密的基本原理是:用一个密钥序列与明文序列进行叠加来产生密文。

8. Rabin密码体制是利用合数模下求解平方根的困难性构造了一种非对称/公钥/双钥密码体制。

1. 现代对称密码的设计基础是:扩散和混淆。

2. 加密和解密都是在密钥控制下进行的。

3. 在一个密码系统模型中,只截取信道上传送信息的攻击方式被称为被动攻击。

4. Caesar密码体制属于单表代换密码体制。

(字母平移)5. 尽管双重DES不等价于使用一个56位密钥的单重DES,但有一种被称为中途相遇攻击的破译方法会对它构成威胁。

(成倍减少要解密的加密文本)6. 设计序列密码体制的关键就是要设计一种产生密钥流的方法。

2. 椭圆曲线密码是利用有限域GF(2n)上的椭圆曲线上点集所构成的群上定义的离散对数系统,构造出的公钥/非对称密码体制。

3. 在公钥密码体制中,加密密钥和解密密钥是不一样的,加密密钥可以公开传播而不会危及密码体制的安全性。

2. 密码学上的Hash函数是一种将任意长度的消息压缩为某一固定长度的消息摘要的函数。

3. 数字签名主要是用于对数字消息进行签名,以防止消息的伪造或篡改,也可以用于通信双方的身份认证。

2. CTR/计数器加密模式与CBC认证模式组合构成CCM模式;GMAX算法与CTR加密模式组合构成GCM模式。

RAS算法原理

RAS算法原理如果你问我,哪⼀种最重要?我可能会回答。

因为它是计算机通信安全的基⽯,保证了加密数据不会被破解。

你可以想象⼀下,信⽤卡交易被破解的后果。

进⼊正题之前,我先简单介绍⼀下,什么是”公钥加密算法”。

⼀、⼀点历史1976年以前,所有的加密⽅法都是同⼀种模式:(1)甲⽅选择某⼀种加密规则,对信息进⾏加密;(2)⼄⽅使⽤同⼀种规则,对信息进⾏解密。

由于加密和解密使⽤同样规则(简称”密钥”),这被称为(Symmetric-key algorithm)。

这种加密模式有⼀个最⼤弱点:甲⽅必须把加密规则告诉⼄⽅,否则⽆法解密。

保存和传递密钥,就成了最头疼的问题。

1976年,两位美国计算机学家Whitfield Diffie 和 Martin Hellman,提出了⼀种崭新构思,可以在不直接传递密钥的情况下,完成解密。

这被称为。

这个算法启发了其他科学家。

⼈们认识到,加密和解密可以使⽤不同的规则,只要这两种规则之间存在某种对应关系即可,这样就避免了直接传递密钥。

这种新的加密模式被称为”⾮对称加密算法”。

(1)⼄⽅⽣成两把密钥(公钥和私钥)。

公钥是公开的,任何⼈都可以获得,私钥则是保密的。

(2)甲⽅获取⼄⽅的公钥,然后⽤它对信息加密。

(3)⼄⽅得到加密后的信息,⽤私钥解密。

如果公钥加密的信息只有私钥解得开,那么只要私钥不泄漏,通信就是安全的。

1977年,三位数学家Rivest、Shamir 和 Adleman 设计了⼀种算法,可以实现⾮对称加密。

这种算法⽤他们三个⼈的名字命名,叫做。

从那时直到现在,RSA算法⼀直是最⼴为使⽤的”⾮对称加密算法”。

毫不夸张地说,只要有计算机⽹络的地⽅,就有RSA算法。

这种算法⾮常,密钥越长,它就越难破解。

根据已经披露的⽂献,⽬前被破解的最长RSA密钥是768个⼆进制位。

也就是说,长度超过768位的密钥,还⽆法破解(⾄少没⼈公开宣布)。

因此可以认为,1024位的RSA密钥基本安全,2048位的密钥极其安全。

信息安全数学基础期末考试试卷及答案(A卷)

信息安全数学基础期末考试试卷及答案( A 卷)一、填空题(本大题共8小题,每空2分,共24分)1.两个整数a,b,其最大公因数和最小公倍数的关系为。

2.给定一个正整数m,两个整数a,b 叫做模m 同余,如果________ ,记作a b(mod m) ;否则,叫做模m 不同余,记作 _________ 。

3.设m,n 是互素的两个正整数,则(mn) ____________________________________________ 。

e4.设m 1是整数,a 是与m互素的正整数。

则使得a e 1(mod m)成立的最小正整数e叫做a对模m的指数,记做。

如果a 对模m的指数是(m),则a 叫做模m 的__________ 。

5.设n 是一个奇合数,设整数b 与n 互素,如果整数n 和b 满足条件__________________ ,则n 叫做对于基b 的拟素数。

6.设G,G 是两个群,f 是G 到G 的一个映射。

如果对任意的a,b G ,都有 _______________ ,那么f 叫做G 到G 的一个同态。

7.加群Z 的每个子群H 都是______________ 群,并且有H 0 或H ___________________ 。

8.我们称交换环R为一个域,如果R对于加法构成一个群,R* R\{0}对于乘法构成一个 _____ 群。

二、计算题 (本大题共3小题,每小题8分,共24分)1. 令a 1613, b 3589 。

用广义欧几里德算法求整数s,t ,使得sa t b ( ,a )。

b22. 求同余方程x2 2(mod 67) 的解数。

3. 计算3 模19 的指数ord19(3) 。

三、解同余方程 (本大题共2小题,每小题10分,共20分)1. 求解一次同余方程17x 14(mod 21) 。

x 2(mod 3)2. 解同余方程组x 3(mod 5)x 2(mod 7)四、证明题(本大题共3小题,每小题7分,共211. 证明:如果a是整数,则a3 a 能够被6整除。

第3章公钥密码算法new

6

3.1 3.2 3.3 3.4 3.5 3.6 3.7 3.8 3.9 3.10

问题的提出 公钥加密模型 什么是公钥密码体制 公开密钥的加密 背包问题 数论简介 Diffie-Hellman密钥交换算法 RSA公钥算法 椭圆曲线密码体制 ECC和RSA比较

7

3.3 什么是公钥密码体制

∑

i1

b

j=1

j

)

经MH(Merkle-Hellman)变换ak=wbk(mod m)得到 的。虽然,a1,a2,…an不具有超递增性,但可经变换后成 为超递增系列求解。

26

加密

将明文分为长度为n的块X=(x1,…,xn) 然后用公钥A’ = (a1’, …, an’),将明文变为密文S S = E(X) = ∑ai`xi

28

3.5.7例 3.5.7例-加密

消息=011000 110101 101110 明文: 0 1 1 0 0 0 背包: 62 93 81 88 102 37 密文:93+81=174 :93+81=174 011000 对应于93+81=174 110101对应于62+93+88+37=280 101110对应于62+81+88+102=333

满足下列条件的背包,ai > ∑aj (j = 1,…,i-1),这样的背 包也被称为简单背包. 求解过程

– 从最大的ai开始,如果S大于这个数,则减去ai, 记xi为1,否则记xi 为0 – 如此下去,直到最小的ai

例如 背包序列{2, 3, 6, 13, 27, 52} 求解70的背包 结果为{2, 3, 13, 52} 所以,密文70对应的明文为110101

公开密钥加密

过程

假设两个用户A向B发送信息,B的公钥为c,对应私钥(也是属于B的)为d,明文为x。 B向A发送信息反之。

常见公钥加密算法

简介

公开密钥加密(public-key cryptography),也称为非对称加密(asymmetric cryptography),一种密 码学算法类型,在这种密码学方法中,需要一对密钥,一个是私人密钥,另一个则是公开密钥。这两个密钥是数 学相关,用某用户密钥加密后所得的信息,只能用该用户的解密密钥才能解密。如果知道了其中一个,并不能计 算出另外一个。因此如果公开了一对密钥中的一个,并不会危害到另外一个的秘密性质。称公开的密钥为公钥; 不学算法类型

01 简介

03 过程

目录

02 优点 04 常见公钥加密算法

公开密钥加密(public-key cryptography)也称为非对称密钥加密(asymmetric cryptography),是一 种密码学算法类型。该加密算法使用两个不同的密钥:加密密钥和解密密钥。

该思想最早由瑞夫·墨克(Ralph C. Merkle)在1974年提出,之后在1976年。惠特菲尔德·迪菲 (Whitfield Diffie)与马丁·赫尔曼(Martin Hellman)两位学者以单向函数与单向暗门函数为基础,为发 讯与收讯的两方创建密钥。

如果加密密钥是公开的,这用于客户给私钥所有者上传加密的数据,这被称作为公开密钥加密(狭义)。例 如,络银行的客户发给银行站的账户操作的加密数据。公钥加密的另一用途是身份验证:用私钥加密的信息,可 以用公钥拷贝对其解密,接收者由此可知这条信息确实来自于拥有私钥的某人。

数据加密--详解RSA加密算法原理与实现

数据加密--详解RSA加密算法原理与实现RSA算法简介RSA是最流⾏的⾮对称加密算法之⼀。

也被称为公钥加密。

它是由罗纳德·李维斯特(Ron Rivest)、阿迪·萨莫尔(Adi Shamir)和伦纳德·阿德曼(Leonard Adleman)在1977年⼀起提出的。

当时他们三⼈都在⿇省理⼯学院⼯作。

RSA就是他们三⼈姓⽒开头字母拼在⼀起组成的。

RSA是⾮对称的,也就是⽤来加密的密钥和⽤来解密的密钥不是同⼀个。

和DES⼀样的是,RSA也是分组加密算法,不同的是分组⼤⼩可以根据密钥的⼤⼩⽽改变。

如果加密的数据不是分组⼤⼩的整数倍,则会根据具体的应⽤⽅式增加额外的填充位。

RSA作为⼀种⾮对称的加密算法,其中很重要的⼀特点是当数据在⽹络中传输时,⽤来加密数据的密钥并不需要也和数据⼀起传送。

因此,这就减少了密钥泄露的可能性。

RSA在不允许加密⽅解密数据时也很有⽤,加密的⼀⽅使⽤⼀个密钥,称为公钥,解密的⼀⽅使⽤另⼀个密钥,称为私钥,私钥需要保持其私有性。

RSA被认为是⾮常安全的,不过计算速度要⽐DES慢很多。

同DES⼀样,其安全性也从未被证明过,但想攻破RSA算法涉及的⼤数(⾄少200位的⼤数)的因⼦分解是⼀个极其困难的问题。

所以,由于缺乏解决⼤数的因⼦分解的有效⽅法,因此,可以推测出⽬前没有有效的办法可以破解RSA。

RSA算法基于的原理,基本上来说,加密和解密数据围绕着模幂运算,这是取模计算中的⼀种。

取模计算是整数计算中的⼀种常见形式。

x mod n的结果就是x / n的余数。

⽐如,40 mod 13 = 1,因为40 / 13 = 3,余数为1。

模幂运算就是计算a b mod n的过程。

计算公钥和私钥RSA中的公钥和私钥需要结合在⼀起⼯作。

公钥⽤来对数据块加密,之后,只有对应的私钥才能⽤来解密。

⽣成密钥时,需要遵循⼏个步骤以确保公钥和私钥的这种关系能够正常⼯作。

这些步骤也确保没有实际⽅法能够从⼀个密钥推出另⼀个。

RSA公钥加密算法的设计与实现本科毕业论文

RSA公钥加密算法的设计与实现本科毕业论⽂RSA公钥加密算法的设计与实现RSA公钥加密算法的设计与实现【论⽂摘要】RSA公钥加密算法是⽬前最有影响⼒的⾮对称加密算法,为ISO的推荐的加密标准。

⽽⾮对称加密因其安全性、开放性以及在数字签名技术中的重要性,在我们的⽣活中被使⽤得越加频繁。

RSA的安全性建⽴在⼤整数的分解困难上,其基本原理是初等数论中的欧拉定理。

在⼯业实现上,为了保证加密的安全性,通常要求密钥对⼤于1Kbits,然⽽计算机的整型变量为32bits,这构成⼀个⽭盾。

此外,RSA密钥的⽣成需要产⽣随机的⼤素数,这也是本⽂需要解决的问题。

【关键词】RSA;⾮对称加密;素数The d esign and implementation of RSA public keyencryption algorithm【ABSTRACT】RSA public key encryption algorithms are the most influential dissymmetrical encryption algorithms, the recommended encryption standard to ISO. And dissymmetrical encryption is used more and more frequently in our lives because of its security, openness and the importance in digital signature technology.RSA's security is built on the difficulties of big integer factorization, whose basic principle is the Euler's theorem in elementary number theory. In order to ensure the security of encryption, when it comes to industry, we often require the key pair is greater than 1Kbits. However, the integer class of computers occupies 32bits, which constitutes a contradiction. In addition, RSA's key-generation needs a random large prime number, which is also a problem to be solved.【Keywords】RSA; dissymmetrical encryption; prime number⽬录RSA公钥加密算法的设计与实现 ...................... II The design and implementation of RSA public key encryption algorithm .............................................. II ⽬录............................................... III ⼀.前⾔ (1)(⼀)引论 (1)(⼆)背景知识 (2)1. 密码技术的发展 (2)2. 密码学的主要任务 (4)3. 密码系统的安全性 (5)4. 对称与⾮对称密码的区别 (5)5. 公钥:RSA密码体制 (6)⼆、实验部分 (8)(⼀)实验⽬的 (8)(⼆)实验环境 (8)(三)实验步骤 (8)1. ⼤整数类 (8)2. 快速模幂运算 (9)3. 快速产⽣随机素数 (9)4. 扩展的欧⼏⾥德算法 (10)(四)代码设计 (11)1. ⼤整数类 (11)2. Rsa类 (14)3. 关键代码 (16)三、结果与讨论 (17)(⼀)程序展⽰ (17)1. 程序主界⾯ (17)2. RSA密钥产⽣ (18)3. 加密解密展⽰ (20)(⼆)RSA分析 (21)1. RSA的安全性 (21)2. RSA效率 (22)(三)⼩结 (24)注释 (25)参考⽂献 (26)致谢 (27)⼀.前⾔(⼀)引论从公元前5世纪,古希腊斯巴达⼈⽤⽊棍和带⼦进⾏换位密码,到现在的⽹上购物、⽹上银⾏,密码学在我们⽣活中占着越来越重要的地位。

公钥加密算法

公钥加密算法公钥加密算法,是一种现代密码学中常用的算法。

它的基本理念是利用一对密钥:公钥(pubkey)和私钥(privkey),其中公钥可以安全地传输给任何人,而私钥则只有持有人知道。

这意味着任何人都可以使用公钥进行加密,但只有私钥持有人才能解密。

下面将具体讨论公钥加密算法的原理以及它在实际中的应用。

公钥加密算法的基本原理是利用数学上难以解的计算问题,如质因数分解和离散对数,其中最著名的公钥加密算法是RSA算法。

它是由三位数学家Rivest、Shamir和Adleman发明的,因此得名RSA算法。

RSA算法的具体实现分为三个步骤:1.密钥生成:该步骤基于数学上难以解的计算问题,生成一对公钥和私钥。

2.加密:使用公钥对明文进行加密,生成密文。

由于公钥不需要保密,因此任何人都可以使用公钥对明文进行加密。

3.解密:使用私钥对密文进行解密,生成明文。

由于私钥只有私钥持有人知道,因此只有私钥持有人才能对密文进行解密。

公钥加密算法在实际中有很多应用,如:1.数字签名:数字签名是一种用于验证文档的真实性和完整性的技术。

它基于公钥加密算法,使用私钥对文档进行签名,并将签名公布给所有人。

当文档传输到接收方后,接收方使用公钥对签名进行验证,以确保文档是真实和完整的。

2.电子商务:公钥加密算法在电子商务中广泛应用。

例如,在网上购物时,用户可以使用卖家的公钥对信用卡号等敏感信息进行加密,确保交易安全。

除了RSA算法之外,还有其他公钥加密算法,如椭圆曲线加密算法(ECC)、DSA算法等,它们各有特点和应用场景。

总之,公钥加密算法是现代密码学中不可或缺的一部分,其应用广泛且不断发展创新。

对于保障网络安全和保护个人隐私都具有十分重要的意义。

RSA算法

RSA算法简介概述RSA公钥加密算法是1977年由Ron Rivest、Adi Shamirh和LenAdleman在(美国麻省理工学院)开发的。

RSA取名来自开发他们三者的名字。

RSA是目前最有影响力的公钥加密算法,它能够抵抗到目前为止已知的所有密码攻击,已被ISO推荐为公钥数据加密标准。

RSA算法基于一个十分简单的数论事实:将两个大素数相乘十分容易,但那时想要对其乘积进行因式分解却极其困难,因此可以将乘积公开作为加密密钥。

什么是RSARSA公开密钥密码体制。

所谓的公开密钥密码体制就是使用不同的加密密钥与解密密钥,是一种“由已知加密密钥推导出解密密钥在计算上是不可行的”密码体制。

在公开密钥密码体制中,加密密钥(即公开密钥)PK是公开信息,而解密密钥(即秘密密钥)SK 是需要保密的。

加密算法E和解密算法D也都是公开的。

虽然秘密密钥SK是由公开密钥PK决定的,但却不能根据PK计算出SK。

正是基于这种理论,1978年出现了著名的RSA 算法,它通常是先生成一对RSA 密钥,其中之一是保密密钥,由用户保存;另一个为公开密钥,可对外公开,甚至可在网络服务器中注册。

为提高保密强度,RSA密钥至少为500位长,一般推荐使用1024位。

这就使加密的计算量很大。

为减少计算量,在传送信息时,常采用传统加密方法与公开密钥加密方法相结合的方式,即信息采用改进的DES或IDEA 对话密钥加密,然后使用RSA密钥加密对话密钥和信息摘要。

对方收到信息后,用不同的密钥解密并可核对信息摘要。

RSA算法是第一个能同时用于加密和数字签名的算法,也易于理解和操作。

RSA是被研究得最广泛的公钥算法,从提出到现在的三十多年里,经历了各种攻击的考验,逐渐为人们接受,普遍认为是目前最优秀的公钥方案之一。

RSA深入解释此,模数n 必须选大一些,因具体适用情况而定。

RSA的速度由于进行的都是大数计算,使得RSA最快的情况也比DES慢上好几倍,无论是软件还是硬件实现。

rsa公钥私钥计算方法

rsa公钥私钥计算方法

RSA公钥加密体制包含如下3个算法:KeyGen(密钥生成算法),Encrypt(加密算法)以及Decrypt(解密算法)。

以下是RSA公钥私钥的计算方法:

1. 密钥生成算法:首先随机产生两个不同大质数p和q,计算N=pq。

然后,计算欧拉函数。

接下来,随机选择一个小于N的整数e,并计算e关于φ(N)的模反元素d。

最后,公钥为PK=(N, e),私钥为SK=(N, d)。

2. 加密算法:以公钥PK和待加密的消息M作为输入,输出密文CT。

在RSA中,加密算法如下:算法直接输出密文为。

3. 解密算法:以私钥SK和密文CT作为输入,输出消息M。

在RSA中,解密算法如下:算法直接输出明文为。

由于e和d在下互逆,因此公钥用于对数据进行加密,私钥用于对数据进行解密。

RSA算法

RSA算法上期(RSA简介及基础数论知识)为大家介绍了:互质、欧拉函数、欧拉定理、模反元素这四个数论的知识点,而这四个知识点是理解RSA加密算法的基石,忘了的同学可以快速的回顾一遍。

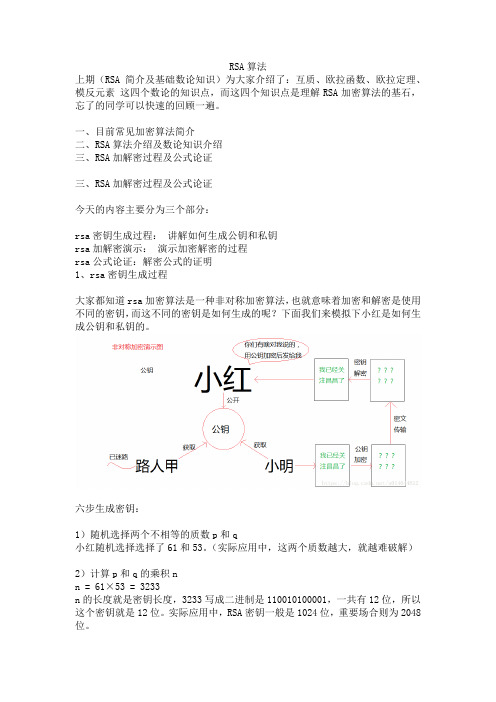

一、目前常见加密算法简介二、RSA算法介绍及数论知识介绍三、RSA加解密过程及公式论证三、RSA加解密过程及公式论证今天的内容主要分为三个部分:rsa密钥生成过程:讲解如何生成公钥和私钥rsa加解密演示:演示加密解密的过程rsa公式论证:解密公式的证明1、rsa密钥生成过程大家都知道rsa加密算法是一种非对称加密算法,也就意味着加密和解密是使用不同的密钥,而这不同的密钥是如何生成的呢?下面我们来模拟下小红是如何生成公钥和私钥的。

六步生成密钥:1)随机选择两个不相等的质数p和q小红随机选择选择了61和53。

(实际应用中,这两个质数越大,就越难破解)2)计算p和q的乘积nn = 61×53 = 3233n的长度就是密钥长度,3233写成二进制是110010100001,一共有12位,所以这个密钥就是12位。

实际应用中,RSA密钥一般是1024位,重要场合则为2048位。

3)计算n的欧拉函数φ(n)这里利用我们上篇讲到的欧拉函数求解的第四种情况:如果n可以分解成两个互质的整数之积,即:n = p1 × p2,则φ(n) = φ(p1p2) = φ(p1)φ(p2),所以φ(3233) = φ(61x53) = φ(61)φ(53)又因为61和53都是质数,所以可以根据欧拉函数求解的第二种情况:如果n是质数,则φ(n)=n-1,所以φ(3233) = φ(61x53) = φ(61)φ(53)=60x52=3120所以φ(n)=31204)随机选择一个整数e,条件是1< e < φ(n),且e与φ(n) 互质小红就在1到3120之间,随机选择了17。

(实际应用中,常常选择65537)5)计算e对于φ(n)的模反元素d让我们来回顾一下什么是模反元素:所谓“模反元素”就是指有一个整数d,可以使得ed除以φ(n)的余数为1,公式表示:ed≡1(modφ(n))ed≡1(modφ(n))这个公式等价于ed–kφ(n)=1ed–kφ(n)=1将e=17、φ(n)=3120代入得:17d–3120k=117d–3120k=1设x=d、y=-k,得17x+3120y=117x+3120y=1所以我们要求的模反元素d就是对上面的二元一次方程求解根据扩展欧几里得算法(辗转相除法)求解:上图我们使用扩展欧几里得求得x=-367,所以d=x=-367,但通常我们习惯取正整数,这样方便计算,还记得我们上节讲过的模反元素的特性吗:3和11互质,那么3的模反元素就是4,因为 (3 × 4)-1 可以被11整除。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

226

Kerberos采用对称密钥体制对信息进行加密。

其基本思想是:能正确对信息进行解密的用户就是合法用户。

用户在对应用服务器进行访问之前,必须先从第三方(Kerberos服务器)获取该应用服务器的访问许可证(ticket)。

Kerberos密钥分配中心KDC(即Kerberos服务器)由认证服务器AS和许可证颁发服务器TGS构成。

Kerberos认证过程具体如下。

①用户想要获取访问某一应用服务器的许可证时,先以明文方式向认证服务器AS发出请求,要求获得访问TGS的许可证。

②AS以证书(credential)作为响应,证书包括访问TGS的许可证和用户与TGS间的会话密钥。

会话密钥以用户的密钥加密后传输。

③用户解密得到TGS的响应,然后利用TGS的许可证向TGS申请应用服务器的许可证,该申请包括TGS的许可证和一个带有时间戳的认证符(authenticator)。

认证符以用户与TGS间的会话密钥加密。

④TGS从许可证中取出会话密钥、解密认证符,验证认证符中时间戳的有效性,从而确定用户的请求是否合法。

TGS确认用户的合法性后,生成所要求的应用服务器的许可证,许可证中含有新产生的用户与应用服务器之间的会话密钥。

TGS将应用服务器的许可证和会话密钥传回到用户。

⑤用户向应用服务器提交应用服务器的许可证和用户新产生的带时间戳的认证符(认证符以用户与应用服务器之间的会话密钥加密)。

⑥应用服务器从许可证中取出会话密钥、解密认证符,取出时间戳并检验有效性;然后向用户返回一个带时间戳的认证符,该认证符以用户与应用服务器之间的会话密钥进行加密。

据此,用户可以验证应用服务器的合法性。

至此,双方完成了身份认证,并且拥有了会话密钥。

其后进行的数据传递将以此会话密钥进行加密。

Kerberos将认证从不安全的工作站移到了集中的认证服务器上,为开放网络中的两个主体提供身份认证,并通过会话密钥对通信进行加密。

对于大型的系统可以采用层次化的区域(realm)进行管理。

Kerberos也存在一些问题:Kerberos服务器的损坏将使整个安全系统无法工作;AS在传输用户与TGS间的会话密钥时是以用户密钥加密的,而用户密钥是由用户口令生成的,因此可能受到口令猜测的攻击;Kerberos使用了时间戳,因此存在时间同步问题;要将Kerberos用于某一应用系统,则该系统的客户端和服务器端软件都要做一定的修改。

2.公钥加密算法与RSA

(1)公钥加密算法。

在私钥加密算法(对称加密算法)DES中,加密和解密所使用的密钥是相同的,其保密性主要取决于对密钥的保密程度。

加密者必须用非常安全的方法将密钥传给接收者。

如果通过计算机网络传送密钥,则必须先对密钥本身予以加密后再传送。

1976年,美国的Diffe和Hallman提出了一个新的非对称密码体系(公钥加密算法)。

其主要特点是在对数据进行加密和解密时使用不同的密钥。

每个用户都保存着一对密钥,每个人的公开密钥都对外开放。

假如某用户要与另一用户通信,可用公开密钥对数据进行加密,而收信者则用自己的私有密钥进行解密,这样就可以保证信息不会外泄。

公钥加密算法的特点可总结为以下几点。

①加密和解密分别用加密密钥和解密密钥两个不同的密钥实现,并且不可能由加密密钥推导出解密密钥(或者不可能由解密密钥推导出加密密钥)。

其加/解密过程如图12-9所示。