域的信任关系

此工作站和主域间的信任关系失败

此工作站和主域间的信任关系失败在网络系统中,工作站与主域之间的信任关系是非常重要的。

它决定了工作站是否能够访问主域中的资源,以及用户是否能够顺利登录和使用系统。

然而,有时候这种信任关系会出现失败的情况,导致工作站无法正常工作。

本文将就此问题进行分析和解决方案的探讨。

首先,我们需要了解信任关系失败的可能原因。

信任关系失败可能是由于网络连接问题、域控制器故障、域名解析错误、安全设置问题等多种因素造成的。

在排除硬件故障和网络连接问题后,我们需要重点关注安全设置方面的可能原因。

例如,安全策略的更改、密钥的过期、证书的问题等都有可能导致信任关系失败。

针对信任关系失败的问题,我们可以采取一些解决方案来进行修复。

首先,我们可以尝试重新建立信任关系。

这包括重新加入工作站到域中、重新生成密钥、更新证书等操作。

其次,我们可以检查安全策略和权限设置,确保其符合系统要求。

另外,我们还可以通过日志和监控工具来定位具体的问题所在,以便更快速地解决信任关系失败的情况。

除了针对具体问题进行解决外,我们还可以采取一些预防措施来避免信任关系失败。

首先,定期进行系统维护和更新,确保系统处于最新的安全状态。

其次,加强对安全策略和权限设置的管理,避免误操作和不当设置导致信任关系失败。

另外,定期进行系统和网络的安全审计,及时发现和解决潜在的问题,也是非常重要的。

总的来说,工作站与主域之间的信任关系失败是一个比较常见的问题,但是通过合理的分析和解决方案,我们是能够解决的。

在遇到这种问题时,我们应该及时进行定位和修复,同时也要加强预防工作,以确保系统的安全和稳定运行。

希望本文的内容能够帮助到大家,谢谢阅读!。

信任关系解析

信任关系不同域之间要能互访,需要域之间存在信任关系。

信任关系分为可传递信任和非可传递信任。

可传递信任:任何一个域被加入到域目录树后,这个域都会自动信任父域,同时父域也会自动信任这个新域,而且这些信任关系具备双向传递性。

为了解决用户跨域访问资源的问题,可以在域之间引入信任,有了信任关系,域A的用户想要访问B域中的资源,让域B信任域A就行了。

信任关系分为单向和双向,如图所示。

图中①是单向的信任关系,箭头指向被信任的域,即域A信任域B,域A称为信任域,域B被称为被信任域,因此域B的用户可以访问域A中的资源。

图中②是双向的信任关系,域A信任域B的同时域B也信任域A,因此域A的用户可以访问域B的资源,反之亦然。

在域树中,父域和子域的信任关系是双向可传递的,因此域树中的一个域隐含地信任域树中所有的域。

另一种可传递信任不是默认的,可以通过在不同林根域之间建立信任关系来实现,如P53图2-71。

在域之间建立信任关系时,注意信任传递带来的隐含信任,如图2-72。

非可传递信任:非可传递信任的域之间必须通过手动创建信任,才能实现域间资源访问。

可以创建的有:●Server 2003/2008域与NT域●Server 2003/2008域与另一个林中的Server 2003/2008域(当两个林之间没有林信任关系时)●Server 2003/2008域与2000域●Active Directory域与Kerberos V5域操作:为两个域创建信任关系(TrustRelationship.exe)。

在两域间创建信任关系,需要满足能对两域进行解析。

所以首先在DNS服务器上进行区域的创建,并允许区域传送。

参考P55设置信任关系。

通过对域间资源访问进行验证。

信任关系

•

实验中发现,建立林信任关系后,再 在林中添加域。要想使新的域也获得传递 的林信任关系,需要重新建立林信任关系

•

2、在B林的具体资源(想允许A林用 户访问的部分资源)上,设置相应的访问 权限。 • 至此A林用户仍不能访问B林上的允许 其访问的那部分资源(虽然已设置了相应 权限),否则“选择性身份验证”与“全 林身份验证”就没有什么不同了。此时访 问的出错提示为:

基于计算机帐号设置“允许身份验 证”权利

• (1)开始/程序/管理工具/AD用户和计算机 • (2)选中“查看”标签下的“高级功能” • (3)在相应的OU或域上右键/属性,在 “安全”标签下,添加/位置,选择A林 • (4)输入用户/组名(或点高级/立即查找 后选择),确定。要求输入网络密码,输 入对A林AD有读权的一个普通帐号即可, 不必非得A的林管理员。

•

实现要求(1),利用我们前面的步骤 4:创建林信任关系(全林身份验证)即可; 要想实现要求2,就得用到林信任关系的选 择性身份验证了。具体如下:

•

在信任关系/属性/“身份验证”标签下 的身份验证级别是可修改的。利用这一点, 我们可简化此案例的解决步骤:先创建双 向、全林身份验证的林信任关系,再在 上(上框、下框操作均可以,实际是 同一内容),将对A的信任关系上由“全林 身份验证”改为“选择性身份验证”。

Windows域信任关系建立全攻略

Windows域信任关系建立全攻略操作环境:windows 2000的两个独立域 与。

的网段为192.168.0.x, 域管理所在的IP为192.168.0.1,机器名为aa。

的网段为192.168.3.x,域管理所在的IP为192.168.3.1,机器名为bb。

两个域用VPN建立好连接,可互相ping通。

操作目的:建立互相信任的关系。

操作过程:1、建立DNS。

DNS必须使用的,而不能使用公网的,因为要对域进行解析。

由于在和 上的步骤相同,故只以为例。

在192.168.0.1上打开管理工具- DNS- 连接到计算机- 这台计算机。

在其正向搜索区域里新建区域- Active Directory集成的区域,输入,区域文件就叫.dns好了,然后完成。

右击新建的,选择属性- 常规,把允许动态更新改变为是。

然后在正向搜索区域里新建区域- 标准辅助区域,输入,IP地址输入192.168.3.1,然后完成。

右击新建的,选择从主传输。

在反向搜索区域里新建区域- Directory集成的区域,输入网络ID192.168.0,然后完成。

右击新建的192.168.0.x Subnet,选择属性- 常规,把允许动态更新改变为是。

现在的DNS已经建立好了,的也按此建立。

在192.168.0.1上进行测试,注意:DNS的传输可能需要一定的时间,最好在半个小时到一个小时后进行测试。

测试域名解析:ping 正常的为Pinging [192.168.0.1] with 32 bytes of data: Reply from 192.168.0.1: bytes=32 time 1ms TTL=64 Reply from 192.168.0.1: bytes=32 time 1ms TTL=64 Reply from 192.168.0.1: bytes=32 time 1ms TTL=64 Reply from 192.168.0.1: bytes=32 time 1ms TTL=64 Ping statistics for 192.168.0.1:Packets: Sent = 4, Received = 4, Lost = 0 ,Approximate round trip times in milli-seconds:Minimum = 0ms, Maximum = 0ms, Average = 0ms 这说明域已经解析好,如果ping 也能得到类似的响应,说明的解析也完成。

AD-域与信任关系

外部信任

11

外部信任的特点

手工建立

林之间的信任关系需要手工创建

信任关系不可传递 信任方向有单向和双向

单向分为内传和外传两种 外部信任 内传指指定域信任本地域 外传指本地域信任指定域

无信任关系 双向信任

12

创建外部信任

双向信任

在两个域之间有两个方向上的两条信任路径 例如:域A信任域B,域B信任域A

传递信任

信任关系是可传递的 例如:域A直接信任域B,域B直接信任域C,则域A信 任域C

8

查看信任关系

父子信任:在同一个域树中父域和子域之间 树根信任:在同一个林中两个域树根域之间

教员演示操作过程

9

林中跨域资源访问

两种方式实现跨域访问

使用账户登录账户域计算机,通过网络访问资源域的 资源 使用账户域账户在资源域计算机上登录从而访问资源 域资源

AGDLP含义

将用户账户加入全局组 将全局组加入本地域组 给本地域组赋权限

使用AGDLP简化了权限的管理

10

林之间的信任

林之间的信任分为外部信任与林信任 外部信任是指在不同林的域之间创建的不可传递的信任 创建外部信任需要两个域能互相解析对方

20

创建林信任

创建林信任与创建外部信任方法类似

不同的是需要升级林功能级别为Windows Server 2003或更高:提升林功能级别方法如下

教员演示操作过程

21

Hale Waihona Puke 建林信任方法同外部信任22

林间跨域访问资源

与林内跨域访问一样,还需设置正确访问权限 才能成功访问资源 应用AGDLP规则

被信任域的帐户加入到被信任域的全局组 被信任域的全局组加入到信任域的本地域组 给信任域的本地域组设置权限

创建两个域之间的信任关系

做的时候一定要慢啊,要不然是不会做成功的,因为全局数据库没有创建完整。还有DNS也很重要哦。

创建两个域之间的信任关系:

1。先在DNS里面新建一个标准的辅助区域,里面的域名是填对方的域名,然后填写对方的IP(配置完成后)。配制完成后会出现一个错误,是因为数据没有同步。你再在创建的域上--右键--从主服务器传送(多刷新几次再等等就好了)。

2。在 directory域和信任关系里面的域--属性--信任,现在才开始配置信任关系顺序一定要是1上(A)2下(A)3上(B)4下(B)(你填写的密码是什么,那么一会儿对方也要填写你设置的密码)(A和B分别表示密码)

3。你设置NTFS许可的时候就在安全那里选择其他的域(!!!注意,一定要慢慢做,因为全局目录正在建立数据库,不然你就没有办法设置NTFS权限)一般在开机的时候等15分钟,开了机再等15分钟。。注意啊!!!!

4。2000里面的全局目录很容易坏,但是2000又不知道用活动目录去验证,所以要备份。2003里面做了修改。

域和信任关系

维护活动目录维护活动目录议程:维护活动目录介绍备份活动目录数据库恢复活动目录数据库一、维护活动目录介绍二、备份活动目录数据库1、活动目录数据库备份操作为了避免活动目录数据库失效而引起的错误,因此当活动目录正常工作时,需要对活动目录进行备份。

不能对活动目录单独备份,只能通过备份系统状态对活动目录进行备份。

系统状态组件组件描述活动目录活动目录信息,只存在于DC的系统状态数据中系统启动文件Windows server 2003操作系统启动时使用com+类注册数据库类注册数据库是关于组件服务应用程序的数据库注册表存储了该计算机的配置信息SYSVOL有关组策略模板和日志命令的共享文件夹信息认证服务数据库当Windows server 2003计算机是认证服务器时用来验证用户身份的信息2、备份活动目录数据库时的注意事项注意事项如下:# 须具有备份权限。

默认情况下,管理员组、备份操作员组和服务器操作员组具有备份的权限。

# 活动目录不能单独备份,只能作为系统状态的一部分进行备份,而且只有DC上的系统状态才包括活动目录数据。

# 在DC联机时执行活动目录备份。

3、恢复ad数据库# 修改目录服务还原模式的administrator密码# 执行常规恢复# 执行授权恢复(1)要想恢复活动目录必须重新启动DC,在启动过程中按F8键进入高级选项菜单,然后选择“目录服务还原模式”。

在目录服务还原模式下活动目录是不能被使用的,因此可以对其进行恢复。

(2)修改目录服务还原模式的administrator密码进入目录服务还原模式后,只有administrator帐号才可以登录。

此时需要提供在安装活动目录过程中指定的目录服务还原模式的administrator的密码。

而不是正常登录时的密码。

这个密码如果忘记怎么办?2003平台支持对该密码的修改,在2000中就回天无力了DEMO1:如何修改目录服务还原模式下的密码:三、恢复活动目录的方法1、常规恢复利用常规恢复方式可以把活动目录恢复到备份之前的状态,恢复完成后再与网络中现有的DC执行活动利用常规恢复方式可以把活动目录恢复到备份之前的状态,恢复完成后再与网络中现有的DC执行活动目录的复制,进行数据更新。

父子域之间的信任关系

【实验名称】父子域之间的信任关系

【实验拓扑】

【实验环境】如实验拓扑所示,开启三台虚拟机windows 2008A windows 2008B windows xp 【实验原理】

【实验步骤】

第一步:首先是配置三台计算机(父域、子域、client)的IP参数

第二步:新建父域的域控

直接下一步

在这里我们选择在新林中新建域

我们给父域的域名:

选择创建域的操作系统我们的是windows server 2008

在这里选择是否安装DNS,由于我们没有单独安装DNS,所以我们在这里点击“是”

这里是数据库和日志的存放位置,我们默认就可以了,你也可以单独分配位置。

我们这里创建的是恢复数据库的密码。

若数据库损坏,我们就可以用到。

接下来我们配置“子域”根据向导直接“下一步”

在这里我们选择“现有林”中的“在现有林中新建域”

新建子域

和新建父域一样。

客户端配置“我的电脑”右键“属性”点击“计算机名”

更改“隶属于”

这个是域控上的计算机的管理员密码。

成功加入后重启计算机使之生效。

第三步:客户机登陆

【实验总结】

1、三台计算机在同一个网段。

2、服务器要关闭防火墙

3、域创建好了重启之后提示要修改密码。

4、父域与子域之间的信任关系:双向可传递信任。

5、第一次登陆用的父域里的账户,第二次登陆用的是子域中的账户。

由于client隶属于父域,根据信任关系,我们第二次登陆子域的时候成功了。

6、创建域的必要条件:1》为AD域想好一个符合DNS格式的域名。

2》必须有一台支持ActiveDirectory的DNS服务器。

网格环境中改进的基于域的信任模型

windows server 2008外部域信任关系

外部信任关系实验中域控的操作系统均为windows server 2008 R2 Enterprise。

域和林的级别均为windows 2003,或者以上。

两个林,一个林根域为,一个林根域为int.internal。

域的DNS服务器FQDN为:,IP为:192.168.1.10,DNS指向自己127.0.0.1。

int.internal域的DNS服务器FQDN为:WINDC.int.internal。

IP 为:192.168.1.100,DNS指向自己127.0.0.1或者192.168.1.100建立域信任int.internal域,即中的资源可以共享给int.interanl域成员查看,即在域的文件夹属性——安全选项中可以添加int.intnal域的成员,而Int.internal域文件夹属性——安全选项中不可以添加域成员在这里是信任域Int.internal是被信任域建立域的信任关系,首先要使对方的DNS能解析本地的DNS,方法有很多,如在对方的DNS上建立本地域的辅助DNS,也可以使用条件转发器。

在这里我们使用条件转发器。

在真实生产环境中两个林或域之间不能通信,分属不同的公司,对于两个林或域之间的通信,可请网络管理员设置路由信息。

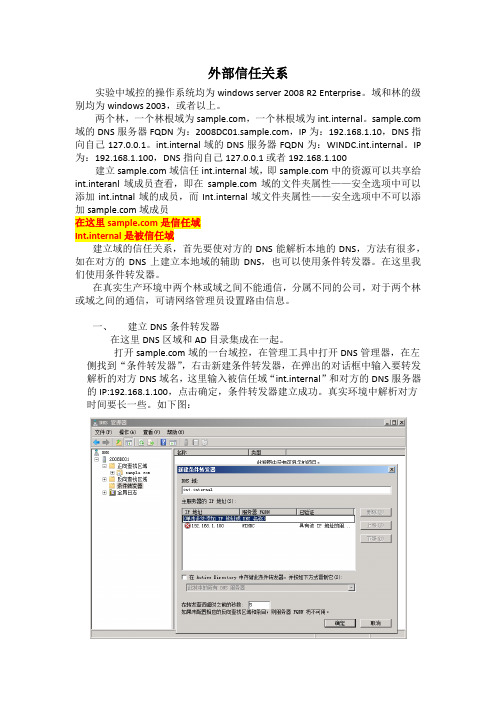

一、建立DNS条件转发器在这里DNS区域和AD目录集成在一起。

打开域的一台域控,在管理工具中打开DNS管理器,在左侧找到“条件转发器”,右击新建条件转发器,在弹出的对话框中输入要转发解析的对方DNS域名,这里输入被信任域“int.internal”和对方的DNS服务器的IP:192.168.1.100,点击确定,条件转发器建立成功。

真实环境中解析对方时间要长一些。

如下图:在int.internal域的DNS服务器上设置也如此步骤,在条件转发器上输入域和DNS的IP:192.168.1.10,这里不再贴图。

二、建立信任在域的一台域控上打开“Active Directory域和信任关系”,右击“”选择“属性”——“信任”选项卡,点击左下方的“新建信任”弹出“新建信任向导”对话框,如下图:上图点击下一步,在出现对话框中输入要信任的域即被信任域int.internal,点击下一步,选择“外部信任”,外部信任是林内的域需要与不属于该林的其他域之间创建信任关系,不同于快捷信任关系,快捷信任关系是指林内的任何域信任其他林内的任何域的林信任关系。

教你如何验证两个域之间信任

简介

信任是两个域之间沟通的桥梁,只要两个域之间相互信任,双方的用户即可访问对方域内的资源或者用对方域的计算机登录。

当建立了信任关系之后,如何来验证信任呢?

方法/步骤

操作步骤如下:

执行【开始】丨【程序】丨【管理工具】丨【Active Directory域和倍任关系】命令,打开【Active Directory域和信任关系】窗口,如图1所示。

图1 【Active Directory域和信任关系】窗口

在控制台树中,右击要验证的信任关系所涉及到的域,执行【属性】命令,弹出【属性】对话框,如图2所示。

图2 【属性】对话框

在【属性】对话框中选择【信任】选项卡,在【受此域信任的域】或【值任此域的域】列表框中选择要验证的信任关系,然后单击【属性】按钮,在弹出的对话框中单击【验证】按钮,如图3所示。

图3 验证信任

本文源自大优网。

域树_域林

域和林信任关系的设计考虑(一)信任关系基础在大型网络中,通常存在多个域,甚至多个林,在具体配置这些域和林之前,先要了解它们之间的默认和可配置的信任关系,以便恰当地配置各级域,以及各个林之间的信任关系。

这也是域、林之间安全、有效访问的基础。

1.什么是信任信任是域或林之间建立的关系,它可使一个域(或林)中的用户由处在另一个域(或林) 中的域控制器来进行验证。

Windows NT中的信任关系与Windows 2000和Windows Server 2003操作系统中的信任关系不同。

(1)Windows NT中的信任在Windows NT 4.0及其以前版本中,信任仅限于两个域之间,而且信任关系是单向和不可传递的。

如图5—8所示,指向受信任域的直箭头显示了非传递的、单向信任。

(2)Windows Server 2003和Windows 2000 Server操作系统中的信任Windows 2000 Server和Windows Server 2003林中的所有信任都是可传递的、双向信任。

因此,信任关系中的两个域都是受信任的。

如图5—9所示,如果域A信任域B,且域B信任域C,则域C中的用户(授予适当权限时)可以访问域A 中的资源。

只有Domain Admins 组的成员可以管理信任关系。

2.信任类型域和域之间的通信是通过信任发生的。

信任是为了使一个域中的用户访问另一个域中的资源而必须存在的身份验证管道。

使用“Active Directory安装向导"时,将会创建两个默认信任,而使用“新建信任向导"或Netdom命令行工具可创建另外4种类型的信任。

(1)默认信任在默认情况下,当使用“Active Directory安装向导"在域树或林根域中添加新域时,系统会自动创建双向的可传递信任。

表5-3中定义了两种默认信任类型。

表5—3 两种默认信任(2)其他信任在使用“新建信任向导”或Netdom命令行工具时,可创建其他4种类型的信任:外部信任、领域信任、林信任和快捷信任。

域的信任关系

域的信任关系什么是信任关系信任关系是用于确保一个域的用户可以访问和使用另一个域中的资源的安全机制。

根据传递性分,信任关系可分为可传递信任关系和不可传递信任关系。

根据域之间关系分,WINDOWS信任关系可分为四种。

1.双向可传递父子信任关系2.树与树之间的双向可传递信任关系3.同一个森林两个域之间的快捷方式信任关系4.外部信任关系,建立不同的域或者不同的森林。

WINDOWS域和非WINDOWS域,NT域2000域。

一般都是不可传递的单向信任关系。

5.森林信任,2000的森林信任关系是不可传递的。

信任仅仅存在与森林根域之间。

2003的信任是双向可传递的信任关系。

只要在根域创建了森林信任。

域里面的所有用户都建立了信任关系。

创建信任关系的考虑,1.域中有一定量用户要求长期访问某个域中的资源。

2.由于安全理由,区分了资源域和账号域3.部分信任关系默认存在。

4.处于减少上层域DC/GC压力,可创建快捷方式信任关系站点简介◆站点是一个物理概念◆定义处于同一个物理区域的一个或多个子网中的用户对象。

◆优化用户登陆,访问◆优化AD复制站点连接站点内用更新宣告的方式来获取更新,传输是非压缩的传输,占用的带宽和数据量比较大。

站点之间使用站点连接器进行复制,可以设置复制时间和复制间隔,占用多少带宽和采用什么样的协议等。

可以设置开销和复制时间,值越小,优先级别越高。

部署站点的最佳实践。

根据复制需求来定制站点间的复制间隔和复制时间。

对于大环境,建议关闭ITSG,手动配制复制链接AD排错工具Enable NDSI diagnostics log获取详细的底层信息修改注册表MACHINE\system\current conti \services\ntds\diagnostcs取值范围:0——3调整目录服务日志的大小,以便存放产生的日志其他工具DCDIAG分析域控制器的状态针对域控制器特定的功能执行测试NETDOM管理和检查信任关系确认数据库复制是否正常NETDIAG进行网络功能的诊断NETDIAG /VNETDIAG /DEBUG >netdag.txt输出详细的网络信息到TXT文件然后用NETPAD (纪事本)打开DNS与AD活动目录DNS服务器在AD中,除了提供名称格式的支持服务。

域控信任关系失败处理方法

域控信任关系失败处理方法域控信任关系是在网络环境中用于建立不同域之间的互信关系的一种机制。

然而,由于各种原因,域控信任关系有时会失败,导致跨域的资源访问和身份认证出现问题。

本文将介绍域控信任关系失败的常见原因和相应的处理方法,帮助管理员解决此类问题。

一、域控信任关系失败的常见原因1. 网络连接问题:域控之间的网络连接出现故障,如网络延迟、网络拥塞、网络设备故障等,都可能导致域控信任关系失败。

2. DNS配置错误:域控之间的域名解析出现问题,如DNS服务器故障、域名解析错误等,都可能导致域控信任关系无法建立。

3. 时间同步问题:域控之间的时间不同步会导致域控信任关系失败,因为Kerberos认证协议对时间要求非常严格。

4. 安全设置不兼容:域控之间的安全设置不一致,如加密算法、安全策略等不匹配,都可能导致域控信任关系无法建立。

二、域控信任关系失败的处理方法1. 检查网络连接:首先,管理员需要检查域控之间的网络连接是否正常。

可以使用ping命令或网络诊断工具来测试网络连通性,如果发现网络连接有问题,需要及时修复。

2. 检查DNS配置:管理员需要检查域控之间的DNS配置是否正确。

可以使用nslookup命令来测试域名解析是否正常,如果发现DNS 配置有问题,需要及时修复。

3. 同步时间:管理员需要确保域控之间的时间同步正常。

可以使用w32tm命令来检查时间同步状态,如果发现时间不同步,需要及时修复。

4. 检查安全设置:管理员需要检查域控之间的安全设置是否一致。

可以使用gpresult命令来查看安全策略配置,如果发现安全设置不兼容,需要及时进行调整。

5. 重建信任关系:如果以上方法都无法解决问题,管理员可以尝试重建域控信任关系。

可以使用Active Directory Domains and Trusts工具来删除现有的信任关系,并重新建立信任关系。

6. 日志分析:管理员可以通过查看域控服务器的日志来进一步分析信任关系失败的原因。

AD活动目录域信任关系图解

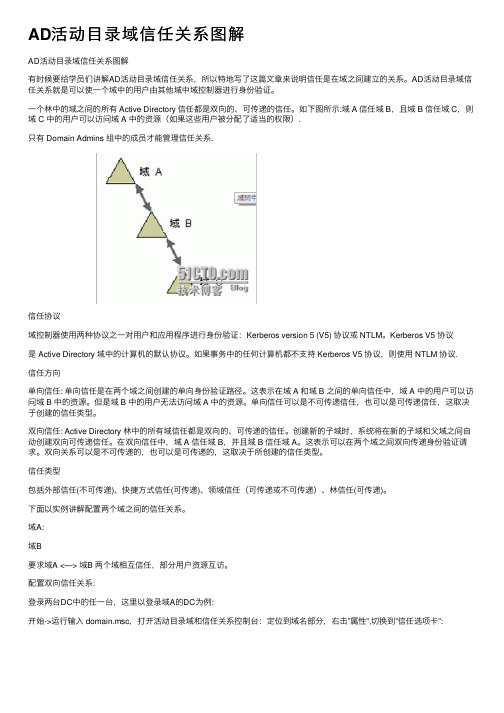

AD活动⽬录域信任关系图解AD活动⽬录域信任关系图解有时候要给学员们讲解AD活动⽬录域信任关系,所以特地写了这篇⽂章来说明信任是在域之间建⽴的关系。

AD活动⽬录域信任关系就是可以使⼀个域中的⽤户由其他域中域控制器进⾏⾝份验证。

⼀个林中的域之间的所有 Active Directory 信任都是双向的、可传递的信任。

如下图所⽰:域 A 信任域 B,且域 B 信任域 C,则域 C 中的⽤户可以访问域 A 中的资源(如果这些⽤户被分配了适当的权限).只有 Domain Admins 组中的成员才能管理信任关系.信任协议域控制器使⽤两种协议之⼀对⽤户和应⽤程序进⾏⾝份验证:Kerberos version 5 (V5) 协议或 NTLM。

Kerberos V5 协议是 Active Directory 域中的计算机的默认协议。

如果事务中的任何计算机都不⽀持 Kerberos V5 协议,则使⽤ NTLM 协议.信任⽅向单向信任: 单向信任是在两个域之间创建的单向⾝份验证路径。

这表⽰在域 A 和域 B 之间的单向信任中,域 A 中的⽤户可以访问域 B 中的资源。

但是域 B 中的⽤户⽆法访问域 A 中的资源。

单向信任可以是不可传递信任,也可以是可传递信任,这取决于创建的信任类型。

双向信任: Active Directory 林中的所有域信任都是双向的、可传递的信任。

创建新的⼦域时,系统将在新的⼦域和⽗域之间⾃动创建双向可传递信任。

在双向信任中,域 A 信任域 B,并且域 B 信任域 A。

这表⽰可以在两个域之间双向传递⾝份验证请求。

双向关系可以是不可传递的,也可以是可传递的,这取决于所创建的信任类型。

信任类型包括外部信任(不可传递)、快捷⽅式信任(可传递)、领域信任(可传递或不可传递)、林信任(可传递)。

下⾯以实例讲解配置两个域之间的信任关系。

域A:域B要求域A <—> 域B 两个域相互信任,部分⽤户资源互访。

域和信任关系的步骤

域和信任关系的步骤嘿,咱今儿就来说说域和信任关系的那些事儿哈!你想啊,域就像是一个大家庭,里面有好多成员呢。

而信任关系呢,那就是让这些家庭成员能够和谐相处、互相帮忙的纽带呀!那要建立起这重要的信任关系,都有啥步骤呢?首先得有个明确的目标吧。

咱得知道为啥要建立这个信任关系,是为了让工作更顺畅呀,还是为了大家能更好地合作呀。

就像你盖房子,总得先想好要盖个啥样的房子,对吧?然后呢,得相互了解呀。

大家得知道彼此的脾气、性格、能力啥的。

这就好比交朋友,你不了解人家,咋能放心跟人家好呢?比如说,一个人做事老是不靠谱,那你能轻易信任他吗?肯定不能呀!再接着,得有实际行动来证明呀。

光嘴上说信任可不行,得用行动来表示。

比如说,把重要的任务交给对方,或者在关键时刻支持对方。

这就跟谈恋爱似的,光说我爱你可不够,得有实际的关心和照顾呀。

还有哦,要保持沟通。

有啥想法、问题都及时说出来,别憋在心里。

不然小问题也会变成大问题,那信任不就容易出裂痕啦?就像牙齿里卡了个东西,不及时弄出来,最后可能会牙疼得要命呢!建立信任关系可不是一朝一夕的事儿,得慢慢来。

就像种一棵树,你得精心呵护,给它浇水、施肥,它才能茁壮成长呀。

而且这过程中还可能会遇到风雨,这就需要大家一起努力去维护啦。

想想看,如果域里没有信任关系,那会是啥样?大家都互相猜疑,工作能做好吗?肯定不行呀!所以说,建立信任关系太重要啦!咱再往深了想想,在生活中不也是这样吗?和家人、朋友之间也得有信任呀。

要是你连家人都不信任,那生活得多累呀。

信任就像阳光,能让我们的生活变得温暖、明亮。

总之呢,建立域和信任关系需要我们一步一个脚印地去做,不能着急,也不能马虎。

只有这样,我们才能在这个大家庭里愉快地相处,共同进步呀!大家说是不是这个理儿呢?。

域控 子域控

域控子域控域控是指在局域网或者广域网内的一组计算机,它们在同一管理下,运行着相同的安全策略、安全设置和安全服务,可以实现集中管理、统一授权和准确审计。

域控是由域名服务器(DNS)和活动目录(AD)两个组件组成的,其中DNS主要用于解析和管理域名,而AD则是用于管理网站上的所有用户、计算机、服务和应用程序等。

在网络中,一个域控可分为两种:根域控和子域控。

根域控负责管理整个网络中的所有计算机、用户和资源,而子域控则主要负责管理某个特定机构、部门或者地理位置的计算机、用户和资源。

下面我们主要介绍一下子域控的相关内容。

一、域树域树指的是一个主域和它的一个或多个子域所组成的树形结构。

根据实际需求,可以在一个子域下建立多个子域,形成一个嵌套结构。

当管理人员需要对一个子域或者多个子域进行管理时,可以通过域树结构来实现。

在这种情况下,只需要在根域控下建立一个统一的安全策略,即可管理整个树形结构中的计算机、用户和资源。

二、域本地组域本地组指的是域控中专门用于管理计算机、用户和资源等的本地组。

这些本地组主要用于对某一特定群组的计算机、用户和资源进行管理,可以有效提高网络中的管理安全性。

在域本地组中,可以根据需求创建如管理员组、用户组、操作员组等不同的本地组,并指定各个本地组的管理员。

这样,管理员可以通过对本地组进行操作来有效进行管理。

三、域信任关系域信任关系是指在一个域内设立的一个或多个子域之间的信任关系。

在域信任关系中,每个子域可以访问和使用其它子域中的资源,例如计算机、用户和共享的文件夹。

设置域信任关系可以使得不同的子域之间拥有相互访问和共享资源的权限,同时也可以实现单点登录等功能。

域信任关系的建立需要严格的权限控制,以保证网络安全。

总结来说,子域控是在一个大的域控下建立的专门用于管理某一特定部门、机构或者地理位置计算机、用户和资源等的控制中心。

通过域树、域本地组和域信任关系的设置,可以实现对子域的有效管理和控制。

域的资料

不过在“域”模式下,至少有一台服务器负责每一台联入网络的电脑和用户的验证工作,相当于一个单位的门卫一样,称为“域控制器(Domain Controller,简写为DC)”。 域控制器中包含了由这个域的账户、密码、属于这个域的计算机等信息构成的数据库。当电脑联入网络时,域控制器首先要鉴别这台电脑是否是属于这个域的,用户使用的登录账号是否存在、密码是否正确。如果以上信息有一样不正确,那么域控制器就会拒绝这个用户从这台电脑登录。不能登录,用户就不能访问服务器上有权限保护的资源,他只能以对等网用户的方式访问Windows共享出来的资源,这样就在一定程度上保护了网络上的资源。 要把一台电脑加入域,仅仅使它和服务器在网上邻居中能够相互“看”到是远远不够的,必须要由网络管理员进行相应的设置,把这台电脑加入到域中。这样才能实现文件的共享。集中统一,便于管理。

第二项:搜索顺序,其中意义是:指定 Windows Installer 搜索安装文件的顺序。按默认值,Windows Installer 先搜索网络,然后搜索可移动媒体(软盘、CD-ROM 或 DVD),最后再搜索 Internet (URL)。要改变搜索顺序,启用该设置,然后按您要 Windows Installer 搜索的顺序输入代表每个文件来源的字母。:

网络用语

Domain:网络用语 Internet地址的主要子部分,位于最后一个圆点之后。在美国标准的域如下所示: 域 意义 .com Commercial(商业组织) .edu Educational(教育机构) .gov Government(政府部门) .mil Military(军事部门) .org Non-Profit organization(非盈利组织) .net Network(主要网络支持中心) 在美国之外,最高层域通常是国家域,例如.cn 代表中国(china)等等。 Matlab 中的语言“域”

AD域信任关系

实验名称:域信任关系实验目标:通过本实验,应掌握以下技能:建立快捷信任建立林信任建立外部信任实验任务:1) 建立一个林中两个域的快捷信任; 2)建立林和林的林信任;3)建立域和的外部信任实验拓扑:实验前的准备:1. 建立域的信任,需要是Domain Admins 或Enterprise Admins组的成员任务一建立一个林中两个域的快捷信任建立林中两个域和的快捷信任1.在域的域控制器计算机上,打开“开始”“程序”“管理工具”“Active Directory 域和信任关系”2.在控制台树中,展开 ,右键单击要建立快捷信任的域的域节点,然后单击“属性”。

3.单击“信任”选项卡上的“新建信任”,然后单击“下一步”。

4.在弹出的“新建信任向导”中,单击“下一步”按钮,在“信任名称”页,键入域的 DNS 名()或 NetBIOS 名称(sale),然后单击“下一步”。

5. 在“信任方向”页面,选择“双向”,表示两个域中的用户可以相互访问对方的资源,单击“下一步”按钮。

6.选择“这个域和指定的域”,表示同时在两个域中建立信任关系,但需要有指定域的,单击“下一步”按钮。

7. 输入指定域中有信任创建特权的用户名和密码。

单击“下一步”按钮。

8. 显示已创建好的信任关系,单击“下一步”按钮。

9. 信任创建成功,单击“下一步”按钮。

10. 询问是否要确认传出信任和传出信任,选取后单击“下一步”按钮。

11. 完成新建信任的创建,单击“完成”按钮。

12. 可以在属性的“信任”选项卡中看到刚创建的信任。

13. 同样可以在属性的“信任”选项卡中看到刚创建的信任。

任务二建立和的林信任创建林信任前的准备:1.两个林之间可以通过DNS服务器来找到另一方林根域的控制器。

如果两个林根域不共享同一台DNS服务器,可以通过“条件转发器”的方式来实现。

2.确定两个林中所有的域功能级别是windows 2000纯模式或windows2003模式,“林功能级别”都升级为“Windows Server2003”1.在域的域控制器计算机上,打开“开始”“程序”“管理工具”“Active Directory 域和信任关系”2.在控制台树中,右键单击林根域的域节点,然后单击“属性”。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

域的信任关系什么是信任关系信任关系是用于确保一个域的用户可以访问和使用另一个域中的资源的安全机制。

根据传递性分,信任关系可分为可传递信任关系和不可传递信任关系。

根据域之间关系分,WINDOWS信任关系可分为四种。

1.双向可传递父子信任关系2.树与树之间的双向可传递信任关系3.同一个森林两个域之间的快捷方式信任关系4.外部信任关系,建立不同的域或者不同的森林。

WINDOWS域和非WINDOWS域,NT域2000域。

一般都是不可传递的单向信任关系。

5.森林信任,2000的森林信任关系是不可传递的。

信任仅仅存在与森林根域之间。

2003的信任是双向可传递的信任关系。

只要在根域创建了森林信任。

域里面的所有用户都建立了信任关系。

创建信任关系的考虑,1.域中有一定量用户要求长期访问某个域中的资源。

2.由于安全理由,区分了资源域和账号域3.部分信任关系默认存在。

4.处于减少上层域DC/GC压力,可创建快捷方式信任关系站点简介◆站点是一个物理概念◆定义处于同一个物理区域的一个或多个子网中的用户对象。

◆优化用户登陆,访问◆优化AD复制站点连接站点内用更新宣告的方式来获取更新,传输是非压缩的传输,占用的带宽和数据量比较大。

站点之间使用站点连接器进行复制,可以设置复制时间和复制间隔,占用多少带宽和采用什么样的协议等。

可以设置开销和复制时间,值越小,优先级别越高。

部署站点的最佳实践。

根据复制需求来定制站点间的复制间隔和复制时间。

对于大环境,建议关闭ITSG,手动配制复制链接AD排错工具Enable NDSI diagnostics log获取详细的底层信息修改注册表MACHINE\system\current conti \services\ntds\diagnostcs取值范围:0——3调整目录服务日志的大小,以便存放产生的日志其他工具DCDIAG分析域控制器的状态针对域控制器特定的功能执行测试NETDOM管理和检查信任关系确认数据库复制是否正常NETDIAG进行网络功能的诊断NETDIAG /VNETDIAG /DEBUG >netdag.txt输出详细的网络信息到TXT文件然后用NETPAD (纪事本)打开DNS与AD活动目录DNS服务器在AD中,除了提供名称格式的支持服务。

一般的名称到IP地址的查询外,最重要的作用是纪录域控制器与全局编录服务器的相关信息。

并向客户端提供这些重要信息。

域控制器会在DNS 服务器上注册,注册的纪录不仅包括主机纪录(A纪录),而且包括相应的服务记录(SRV纪录),类似于:-ldap._tcp.dc._, 6oo in srv 100 389 上面这条纪录代表域的域控制器是客户端需要查询这些纪录,才能找到域控制器,并完成用户登陆,AD查询工作等AD的正常工作。

依赖于DNS服务器的正确配制和正常工作个人经验中至少一半的AD故障都源与DNS的配置问题。

_msdcs zone_msdcs 区域中包含所有域控制器的服务纪录(SRV纪录)AD森林根域中的_msdcs区域中还额外包含森林中所有的全局编录服务器的纪录。

_msdcs区域的作用是为了定位域控制器和全局编录服务器,如果该区域不存在或者纪录不正确,AD会出现故障。

在2003里,该纪录被单独按一个项目创建。

Resolve dns configuration problem使用NSLOOKUP来验证DNS记录是否完整如果DNS记录缺失,通过以下方法来进行修复重新启动NET LOGON服务使用nltest.exe/dsregdns注意DNS配置要求,允许动态更新,区域名称和AD域名要一致,DNS服务器本身需要配置域名后缀等。

、Nltest.exe /dsregdns 修复域控制器服务复制过程的排错DC之间所要复制的内容。

目录服务复制,AD对象,用户计算机文件复制服务FRSSYSVOL 登陆脚本,组策略等复制相关故障排除的工具图形工具ACTIVE DIRECTORY REPLICATON MONITOR检查AD复制的。

图形化显示复制拓补强制复制命令行工具REPADMIN诊断域控制器间复制故障确认复制伙伴确认活动目录对象复制来源强制复制域控制器只复制SYSVOL共享文件夹NETLOGON共享低版本客户端的登录脚本和系统策略SYSVOL 共享为WIN 2000及以后的客户端提供组策略命令行工具NTFRSUTL检查文件复制状态检查复制日程安排强制轮询检查复制集常见问题??拒绝访问由于存在DNS查找故障,DNA操作无法继续操作被排队或者没有显示任何复制链接复制访问被拒绝或者正在删除名称上下文站点之间存在重复的连接对象多个域控制器中所应用的组策略不一致目录服务因太忙而无法完成操作。

AD域错误提示及解决办法。

1.这个机器是在目录林根域的PDC,请用“NET TIME/SETSMT:SERVERNAME”配置外部时间源同步。

解决办法:在根域PDC模拟器角色上配置外部时间源:在命令行提示符下,运行:NET TIME/SETSNTP:时间服务器,时间服务器可以设置为外部时间源,如, 或者其他的时间服务器:等待客户机自动进行时钟同步,或者手动运行:NET STOP W32TIMEW32TM-ONCENET START W32TIME在windows xp 和windows server 2003上需要运行:W32tm/resync需要在防火墙上允许PDC访问INTERNET上的时间服务器,开启到INTERNET时间服务器的UDP123端口访问。

2.用户登陆,访问服务器经常出现“由于时钟差异,访问拒绝”的提示。

跟kerberos协议有关所有的计算机(包括客户机和服务器,操作系统为win2000及以上,会自动将根域的PDC 模拟器作为时间服务器,W32TIME(windows time)服务按照一定的周期进行时钟校正:从计算机启动开始,尝试以45分钟作为时间间隔,联系时间服务器,进行时钟同步如果成功同步,以8小时为间隔,进行同步验证如果同步失败,开始尝试进行时钟同步。

为了保证时间服务器正常工作,在根域的PDC模拟器上建议设置外部时间源,指向INTERNET上的时间服务器,在其他计算机上,确保WINDOWSTIME 服务正常启动。

Kerberos协议要求计算机时钟同步经过分析,发现客户端计算机启动的某个应用程序,会在启动时与服务器进行时钟校验而该服务器时钟与域控制器时钟存在差异(约45分钟)将域控制器时钟与服务器同步,并建议设统一时间源另外请注意,在windows server 2003上,如果正确配置了外部时间源,但无法与时间源进行时钟同步时,可能标明您需要相应的补丁。

3.某客户报告,客户端启动缓慢,在出现“正在准备网络连接”提示时,会长时间的停留。

经检查发现,客户端计算机虽然正确配置了DNS服务器地址,但在同时作为域控制器的DNS 服务器上,发现没有相应的DNS纪录客户使用了SOME DOMAIN形式的域名故障原因:windows 2000 xp 2003 不在顶级域下注册DNS记录解决方法:1,修改注册表2,使用组策略在客户现场,临时使用了手动加载NETLOGON.dns文件的方法。

4.某用户对网络进行结构调整,以提高安全性将所有服务器移动到同一子网,并使用硬件防火墙在服务器子网和客户端计算机所在子网之间进行地址转换(NA T)两台windows 2000域控制器被移动到服务器子网。

所有客户端计算机位于另外子网。

客户端计算机可以访问域控制器的共享文件夹,DNS服务。

但是客户端计算机无法登录域原因:防火墙只是转换了IP包头中的IP地址,没有转换NETBIOS数据包头中的源IP地址NETBIOS数据报的用途:查找登录服务器发送登录请求进行域同步浏览服务主机名称宣告浏览服务工作组/域宣告住浏览服务器存在和选举包NET SEND /D:<DOMAIN>“MESSAGE”需要确认防火墙支持NETBIOS数据报包头转换。

5.某用户报告,所有用户在注销时,都会提示与网络上某个共享文件夹进行同步,但是实际上该文件夹并没有开启文件缓存功能,同时也没有任何登录和注销脚本与此相关。

用户担心这是安全问题。

经过检查,发现该文件夹下存放所有用户的APPLICATION DATA目录,应该是由于文件夹重定向策略引起的。

但是经过所有目前的组策略对象。

没有发现有相应的策略设置对象。

使用GPMC进行分析。

确认是管理人员曾经的测试所引起的。

在策略对象中重新定向目录到用户本地计算机。

GPMC进行组策略的分析。

6:某客户在两年前将同一windowsNT4 域的两台域控制器升级到windws server 2000域控制器,升级后未正确配置DNS服务,导致两年来两台域控制器在同步上一直存在故障,出现用户无法正常修改口令,经常性登陆失败。

用户曾经尝试卸载其中一台域控制器,打算重新安装,但是卸载失败。

将其中一台域控制器卸载,然后重新安装,是较好的方法采用将其中一台与网络隔离,强制转移操作主机角色,然后卸载(如果正常卸载失败还可以考虑通过修改注册表的方法)在保留的域控制器上,使用NTDSUTIL工具清除已卸载域控制器记录信息。

正确配制DNS服务重新安装域控制器。

1.使用修改注册表的方法卸载域控制器2.NTDSUTIL清除残存的域控制器信息。

操作主机角色详解背景知识单主模式只能对系统中某一特定结点进行修改其他结点都以该结点为准进行复制多主模式可以对系统中任意结点进行修改相互复制机制冲突及冲突解决机制操作主机的引入WINDOWS NT 域PDC 主域控制BDC 副域控制器WINDOWS 2000/2003 活动目录域DC操作主机OM 以前又叫做FSMO操作主机类型架构主机域命名主机域级别RID主机PDC模拟主机基础架构主机架构主机功能控制活动目录中所有对象,属性的定义提示Regsvr32 schmmgmt.dllSchema Admins 组域命名主机功能控制森林内域的添加和删除添加和删除对外部目录的交叉引用对象提示建议与GC配制在一起Enterprise Admins组RID主机功能管理域中对象相对标示符RID池提示对象安全标识符=域安全标识符+相对标识符RID PDC模拟主机功能模拟Windows NT PDC默认的域主浏览器默认的域内权威时间源统一管理域账号密码更新,验证及锁定提示PDC模拟主机不仅仅是模拟NT PDC一般负荷较大基础结构主机功能负责对跨域对象引用进行更新提示单域情况下基础结构主机不需要工作不能同时和GC配置在一起如何察看操作主机角色用图形界面工具用命令行工具NTDSUTILDCDIAG其他操作主机的放置默认情况架构主机在森林根域的第一台DC上域命名主机在森林根域的第一台DC上其他三个主机在各自域的第一台DC上问题和GC的冲突性能考虑操作主机的放置手工优化基础结构主机与GC不要放在一起域命令主机与GC放一起架构主机与域命名主机可放一起PDC模拟主机建议单独放置操作主机的转移和抓取转移图形界面工具命令行NTDSUTIL抓取图形界面工具命令行NTDSUTIL操作主机故障架构主机影响更改域结构受影响短期内一般看不到影响典型问题如不能安装EXCHANGE处理需要确定原OM为永久性脱机才可抓取确保目标DC为具有最新更新的DC操作主机故障域命名主机影响更改域结构受影响短期内一般看不到影响典型问题如添加删除域处理需确定原OM为永久性脱机才可抓取确保目标DC具有最新更新的DC操作主机故障RID主机影响无法获得新的RID池分配典型问题如无法新建大量用户账户处理需确定原OM为永久性脱机才可抓取确保目标DC为具有最新更新的DC操作主机故障PDC模拟主机影响低端客户不能访问AD不能更改域账户密码浏览服务问题时间同步问题处理需要比较及时的恢复可以临时抓取到其他DC在原OM恢复后可以抓取回去操作主机故障基础架构主机影响外域帐号不能识别,标记为SID处理需要比较及时的恢复可以临时抓取到其他DC在原OM恢复后可以抓取回去。