数据加密算法研究与应用

数据分类分级制度中的数据加密保护措施研究

数据分类分级制度中的数据加密保护措施研究数据分类分级制度是一种为了保护数据安全而设立的制度,通过对数据进行分类和分级,对不同级别的数据采取相应的保护措施,以确保数据的机密性、完整性和可用性。

其中,数据加密是数据保护的重要手段之一。

本文将围绕数据分类分级制度中的数据加密保护措施展开研究,探讨其原理、技术和应用。

一、数据加密概述数据加密是通过对数据进行转换,将明文数据转化为密文数据,使得未经授权的人无法读取和理解其中的内容。

在数据分类分级制度中,数据加密被广泛应用于敏感信息的保护。

通过加密,即使数据被非法获取,也无法直接获得有用的信息,从而保护数据的机密性。

数据加密按照加密密钥的使用方式可分为对称加密和非对称加密两种方式。

对称加密使用相同的密钥进行加密和解密,具有加密速度快的特点。

非对称加密使用公钥和私钥进行加密和解密,相对安全但加密速度较慢。

在实际应用中,常常采用对称加密和非对称加密结合的方式,称为混合加密。

在数据分类分级制度中,数据的加密流程一般包括以下几个步骤:1. 密钥生成:根据加密算法生成合适的密钥。

2. 明文处理:将明文数据按照加密算法进行处理,生成密文数据。

3. 密文传输:将密文数据传输给接收方。

4. 密文解密:接收方使用相同的密钥对密文数据进行解密,还原为明文数据。

二、数据分类分级制度中的数据加密技术1. 对称加密技术对称加密技术是最常见的数据加密技术之一,其特点是加密解密使用相同的密钥。

在数据分类分级制度中,对称加密技术被广泛应用于保护中低级别的数据。

常见的对称加密算法有DES、AES等。

例如,可以使用AES算法对移动存储设备中的敏感数据进行加密,以防止丢失或被盗后数据泄露的风险。

2. 非对称加密技术非对称加密技术使用公钥和私钥进行加密和解密,相对安全但加密速度较慢。

在数据分类分级制度中,非对称加密技术常用于保护高级别的数据。

公钥用于加密数据,而私钥用于解密数据。

常见的非对称加密算法有RSA、DSA等。

互联网加密技术的原理与应用

互联网加密技术的原理与应用随着互联网技术的不断发展,人们对网络安全的要求也越来越高。

加密技术作为一种保障网络通信安全的重要手段,已经成为了互联网领域中不可或缺的一部分。

本文将简要介绍互联网加密技术的原理和应用。

一、加密技术的原理加密技术就是使用某种算法将明文转换成密文,从而保证网络通信内容的安全性。

实现加密的基本原理是:将原始数据通过一系列算法变换,转化为似乎毫无意义的随机数据,这样即使被黑客窃取也不会造成实质的损失。

随着计算机技术的逐步完善,加密技术的应用也变得愈加普遍和广泛。

加密技术的实现需要满足以下几个基本要点:1. 密钥的生成和管理在加密技术中,密钥被视为加密和解密的关键。

所以密钥的随机性和复杂性就格外重要。

密钥的生成通常使用随机数生成器等技术。

管理密钥的科技也必须严谨和安全,否则密钥的泄露会导致信息泄露。

2. 加密算法加密算法是整个加密过程最重要的部分,可以决定加密的有效性和安全性。

加密算法必须是复杂的数学模型,这样算法的破解难度就会很大。

3. 加密数据的处理和传输在加密过程中,原始数据需要转换成加密数据进行传输。

为了增加传输中被破解的难度,需要对数据进行处理,如填充、拆分等等。

4. 解密算法解密算法与加密算法是相反的过程。

解密算法需要使用相同的密钥和算法,才能将密文转换成原始数据。

二、加密技术的应用随着互联网技术的普及,加密技术被广泛应用在各种领域。

下面列举几个代表性的应用场景。

1. 网络通信加密网络通信加密是网络安全的重要手段。

对于重要的网络通信数据,如个人信息、银行账户等,使用加密技术可以保证其安全传输。

最常见的应用场景就是HTTPS,这是一种在HTTP协议基础上增加加密传输协议的技术,使用SSL加密通信。

2. 磁盘加密磁盘加密是一种将存储在计算机磁盘上的数据进行加密的技术。

使用磁盘加密,可以有效防止磁盘上的数据被非法获取。

Windows系统中提供的BitLocker技术就是一种磁盘加密技术。

SHP文件全盲鲁棒数字水印加密算法研究与应用

SHP文件全盲鲁棒数字水印加密算法研究与应用SHP文件全盲鲁棒数字水印加密算法研究与应用摘要:数字水印是一种应用广泛的信息隐藏技术,在地理信息系统中也得到了广泛应用。

本文提出了一种全盲鲁棒数字水印加密算法,该算法可以将数字水印隐蔽地嵌入SHP文件中,并在加密过程中实现信息的安全传输。

此外,我们通过对比实验,验证了本算法的鲁棒性能,证明该算法可以有效抵御一定数量的攻击和干扰。

关键词:SHP文件;数字水印;加密;鲁棒性能;隐蔽性一、引言随着网络与计算机技术的飞速发展,信息传输、存储和保护等问题变得越来越重要。

数字水印是一种在数字信号中嵌入特定信息的技术,可以用于版权保护、认证、鉴别、追踪等方面。

在地理信息系统中,数字水印也被广泛应用于地图版权保护、地理信息的安全传输等方面。

传统的数字水印技术通常基于空域、频域、小波域等方式进行嵌入,该方法虽然具有一定的鲁棒性能,但隐蔽性较差,易受到攻击和干扰。

因此本文提出了一种全盲鲁棒数字水印加密算法,利用SHP文件的特点和矢量数据的几何信息,将数字水印隐蔽地嵌入到SHP文件中,并在加密过程中实现信息的安全传输。

此外,我们通过对比实验,证明了本算法的鲁棒性能,可以适应一定量的攻击和干扰。

二、SHP文件全盲鲁棒数字水印加密算法原理本文提出的SHP文件全盲鲁棒数字水印加密算法主要包括三个步骤:数字水印生成、数字水印嵌入和加密传输。

2.1 数字水印生成数字水印生成的目的是产生应用于SHP文件中的数字水印,我们采用Arnold变换生成伪随机数列,并对该数列进行离散小波变换和量化处理,从而得到具有一定随机性和复杂性的数字水印。

数字水印的长度和位数等参数可以根据实际需求进行调整,但必须满足SHP文件所需的信息嵌入量。

2.2 数字水印嵌入数字水印嵌入是将数字水印嵌入到SHP文件中的关键步骤,我们采用了全盲嵌入策略,即不需要原始图像进行对比就可以检测水印内容。

具体过程如下:(1)利用SHP文件的几何信息,计算出每一个目标符号的中心坐标,并选定一定数量的目标符号,将数字水印嵌入到这些符号的中心坐标处。

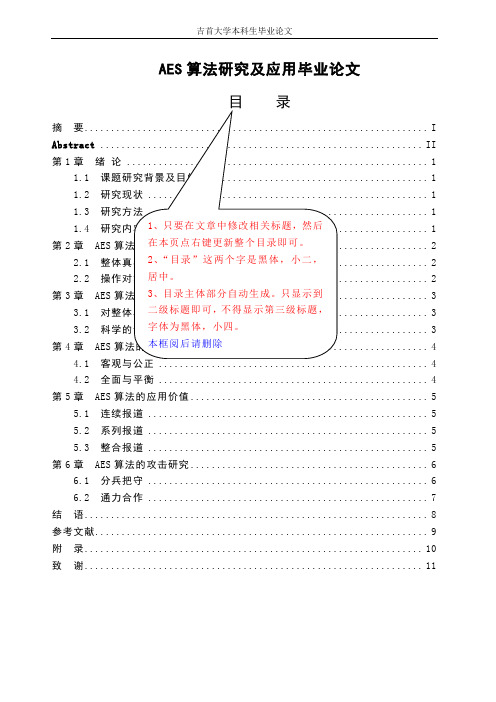

AES算法研究及应用毕业论文

AES算法研究及应用毕业论文摘要.I Abstract II 第1章绪论11.1 11.2 11.3 11.4 1第2章 AES22.1 22.2 2第3章 AES33.1 33.2 3第4章 AES44.1 44.2 全面与平衡 (4)第5章 AES算法的应用价值 (5)5.1 连续报道 (5)5.2 系列报道 (5)5.3 整合报道 (5)第6章 AES算法的攻击研究 (6)6.1 分兵把守 (6)6.2 通力合作 (7)结语 (8)参考文献 (9)附录 (10)致谢 (11)AES加密算法研究摘要报道等报道方式,实的操作。

关键词:新闻整体真实;操作;连续报道;系列报道;整合报道Research of AES Encryption AlgorithmAbstractThe theory of essential truth is not only an important aspect of the Marxist theoryof truth in journalism, but also a majorsocialistic journalism. However, there arethis theory into practice. Even somecarrying this theory out. This thesistruth. The operation of this theory is anprinciple of the scientific view ofcomplete and balance, journalists canbasis of interaction and combination of individual efforts and group work.Key words: essential truth in journalism; operate; successive report;serial report;Integrated report第1章绪论1.1 课题研究背景及目的新闻传播活动要求新闻报道达到整体真实是新闻真实更高层次的要求[1-4]。

CAN总线数据传输安全性研究与加密技术应用

CAN总线数据传输安全性研究与加密技术应用CAN总线作为一种常见的控制器局域网络通信协议,在汽车、工业控制以及其他领域得到了广泛的应用。

然而,由于其开放式结构和缺乏安全机制,CAN总线系统存在着数据传输安全性的风险,容易受到恶意攻击和数据篡改的威胁。

为了保障CAN总线系统的数据传输安全性,研究加密技术在CAN总线通信中的应用变得至关重要。

数据传输安全性是指在数据通过网络传输的过程中,保护数据的完整性、保密性和可用性,防止数据被恶意篡改、窃取或拒绝访问。

在CAN总线系统中,数据传输安全性的研究具有重要意义。

通过加密技术的应用,可以对CAN总线系统进行安全防护,提高系统的安全性和可靠性。

加密技术是一种通过对数据进行编码以隐藏其真实含义的技术。

在CAN总线系统中,可以通过加密技术对数据进行加密处理,使得未经授权的用户无法获取数据的真实内容。

通过加密技术,可以有效防止数据在传输过程中被窃取或篡改,保障数据的安全性。

同时,加密技术还可以提高CAN总线系统抗攻击的能力,有效防范各类网络安全威胁。

在中,需要考虑以下几个方面:1. CAN总线系统的安全威胁分析:对CAN总线系统面临的各类安全威胁进行全面分析,包括数据篡改、数据窃取、身份伪造等威胁。

2. 加密技术的基本原理:了解加密技术的基本原理和加密算法,包括对称加密算法、非对称加密算法以及哈希算法等。

3. 加密技术在CAN总线系统中的应用:研究如何将加密技术应用在CAN总线系统中,保障数据传输的安全性。

4. CAN总线数据传输安全性的评估方法:探讨对CAN总线系统的数据传输安全性进行评估的方法和指标。

5. 加密技术对CAN总线系统性能的影响:分析加密技术对CAN总线系统性能的影响,包括系统延迟、带宽占用等方面。

6. 加密技术在实际系统中的应用案例:介绍加密技术在实际CAN总线系统中的应用案例,展示其在实际工程中的效果和价值。

通过对CAN总线数据传输安全性研究与加密技术应用的深入探讨,可以有效提高CAN总线系统的安全性和可靠性,保护数据传输的隐私性,为CAN总线系统的安全运行提供保障。

des算法 实验报告

des算法实验报告DES算法实验报告引言:数据加密标准(Data Encryption Standard,简称DES)是一种对称密钥加密算法,由IBM公司在20世纪70年代初开发。

DES算法通过将明文分块加密,使用相同的密钥进行加密和解密操作,以保护数据的机密性和完整性。

本实验旨在深入了解DES算法的原理和应用,并通过实验验证其加密和解密的过程。

一、DES算法原理DES算法采用分组密码的方式,将明文分为64位的数据块,并使用56位的密钥进行加密。

其加密过程主要包括初始置换、16轮迭代和逆初始置换三个步骤。

1. 初始置换(Initial Permutation,IP):初始置换通过将明文按照特定的置换表进行重排,得到一个新的数据块。

这一步骤主要是为了增加密文的随机性和混淆性。

2. 16轮迭代(16 Rounds):DES算法通过16轮迭代的运算,对数据块进行加密操作。

每一轮迭代都包括四个步骤:扩展置换(Expansion Permutation,EP)、密钥混合(Key Mixing)、S盒替换(Substitution Boxes,S-Boxes)和P盒置换(Permutation,P)。

其中,S盒替换是DES算法的核心步骤,通过将输入的6位数据映射为4位输出,增加了加密的复杂性。

3. 逆初始置换(Inverse Initial Permutation,IP-1):逆初始置换是初始置换的逆运算,将经过16轮迭代加密的数据块按照逆置换表进行重排,得到最终的密文。

二、实验步骤本实验使用Python编程语言实现了DES算法的加密和解密过程,并通过实验验证了算法的正确性。

1. 密钥生成:首先,根据用户输入的密钥,通过置换表将64位密钥压缩为56位,并生成16个子密钥。

每个子密钥都是48位的,用于16轮迭代中的密钥混合操作。

2. 加密过程:用户输入明文数据块,将明文按照初始置换表进行重排,得到初始数据块。

医疗大数据隐私保护中的同态加密算法研究

医疗大数据隐私保护中的同态加密算法研究随着医疗数据的快速积累和数字化发展,医疗大数据的应用正在成为现代医疗领域的一个重要趋势。

然而,医疗大数据的保护和隐私成为了一个重要的问题。

面对数据泄露和隐私侵犯的风险,同态加密算法出现在医疗大数据隐私保护中,并逐渐成为研究的热点之一。

同态加密算法可以在不暴露数据明文的情况下,实现对数据的加密和计算。

这使得医疗机构可以在保护医疗数据隐私的前提下,共享和共同分析数据,从而推动医疗科研和医疗服务的进步。

同态加密算法的研究主要分为完全同态加密和部分同态加密。

完全同态加密可以支持对加密数据进行任意计算,包括加法和乘法等。

部分同态加密虽然功能较完全同态加密有所限制,但在实际应用中更加实用和高效。

在医疗大数据隐私保护中,部分同态加密算法被广泛采用。

这种算法具有较低的计算复杂性和较高的性能效率,能够满足医疗数据处理的实时性要求。

同时,部分同态加密算法还可以实现数据的验证和审计,确保数据的完整性和可靠性。

同态加密算法的研究主要围绕以下几个方面展开:首先,同态加密算法的安全性是研究的核心问题。

同态加密算法需要保证数据的机密性和隐私性,防止数据泄露和隐私侵犯。

针对同态加密算法可能存在的安全漏洞,研究者们提出了各种攻击方法,并提供了相应的防护措施。

目前,同态加密算法的安全性已经得到了较好的保证,但仍然需要进一步的研究和改进。

其次,同态加密算法的效率和性能是研究的重点之一。

医疗大数据的处理过程中需要大量的计算和存储资源,因此,同态加密算法需要具备较高的计算效率和性能优势。

研究者们通过优化算法和使用硬件加速等方法,不断提高同态加密算法的效率,以应对大规模医疗数据的处理需求。

另外,同态加密算法的可扩展性也是研究的重要方向。

随着医疗大数据的不断增长,传统的同态加密算法可能面临计算和存储资源的瓶颈。

因此,研究者们通过分布式计算和云计算等方法,提高同态加密算法的可扩展性和适应性。

最后,同态加密算法在医疗实践中的应用也是研究的关注点之一。

计算机网络信息安全中数据加密技术的应用研究

计算机网络信息安全中数据加密技术的应用研究李波 王健光(成都卓越华安信息技术服务有限公司 四川成都 610000)摘要:伴随着互联网技术、计算机技术的高速发展,信息竞争日益激烈,数据信息应用日益多元化,各种信息数字化管理技术问世,并在计算机网络信息安全中得到广泛应用。

高校计算机系统中储存着大量信息数据,包含学生个人信息、教职工个人信息、科研项目信息与财政相关信息等,若未做好网络信息安全管理工作,导致信息泄露,会对高校造成不利影响。

高校需积极应用数据加密技术,提升计算机网络信息安全。

关键词:计算机网络信息安全 数据加密技术 局域网 信息数据中图分类号:F293.3文献标识码:A 文章编号:1672-3791(2023)11-0010-04Research on the Application of Data Encryption Technology in Computer Network Information SecurityLI Bo WANG Jianguang(Chengdu Zhuoyuehuaan Information Technology Service Co., Ltd., Chengdu, Sichuan Province, 610000 China) Abstract: With the rapid development of Internet technology and computer technology, information competition is increasingly fierce, the application of data information is increasingly diversified, and various digital management technologies of information have come out and are widely used in computer network information security. There are a lot of information data stored in the computer system of colleges and universities, including students' personal information,faculty's personal information, scientific research project information and financial related information. If the network information security management is not done well to result in information leakage, which will have adverse effects on colleges and universities. Colleges and universities need to actively apply data encryption technol‐ogy to improve computer network information security.Key Words: Computer network information security; Data encryption technology; LAN; Information data伴随着信息技术高速发展,社交媒体与社交平台等在互联网中得到广泛应用,其独特性、便利性、连接性以及实时性特点伴随着应用时间的延长充分凸显出来[1]。