详解DES-CBC加密算法

des加密算法流程

des加密算法流程DES加密算法流程DES(Data Encryption Standard)是一种对称加密算法,是美国联邦政府采用的加密标准,也是目前应用最广泛的加密算法之一。

DES加密算法流程包括密钥生成、初始置换、16轮迭代、逆置换和输出。

下面将详细介绍DES加密算法的流程。

一、密钥生成DES加密算法使用56位的密钥,但是由于每个字节的最高位都是奇偶校验位,因此实际上只有48位是有效的。

密钥生成的过程如下:1. 将56位密钥分成左右两个28位的部分,分别称为C0和D0。

2. 对C0和D0进行16次循环左移,得到C1~C16和D1~D16。

3. 将C16和D16合并成一个56位的密钥K。

4. 对K进行PC-2置换,得到48位的子密钥K1~K16。

二、初始置换明文经过初始置换IP后,变成了一个64位的二进制数。

初始置换的过程如下:1. 将明文分成左右两个32位的部分,分别称为L0和R0。

2. 对L0和R0进行初始置换IP,得到一个64位的二进制数。

三、16轮迭代DES加密算法共进行16轮迭代,每轮迭代包括扩展置换、S盒代替、P盒置换和异或运算四个步骤。

具体过程如下:1. 将Ri-1进行扩展置换,得到48位的扩展结果E(Ri-1)。

2. 将E(Ri-1)和Ki进行异或运算,得到48位的结果。

3. 将异或运算的结果分成8个6位的部分,分别称为B1~B8。

4. 对B1~B8分别进行S盒代替,得到8个4位的结果。

5. 将8个4位的结果合并成一个32位的结果。

6. 对32位的结果进行P盒置换,得到32位的结果。

7. 将P盒置换的结果和Li-1进行异或运算,得到Ri。

8. 将Ri和Li-1合并成一个64位的结果,作为下一轮迭代的输入。

四、逆置换经过16轮迭代后,得到的结果分成左右两个32位的部分,分别称为L16和R16。

将L16和R16交换位置,得到R16L16。

对R16L16进行逆置换IP-1,得到加密后的结果。

DES加密算法详解

DES加密算法详解DES(Data Encryption Standard)是一种对称加密算法,也就是加密和解密使用的是同一个密钥。

DES的密钥长度为56位,被认为安全性较低,现已逐渐被AES(Advanced Encryption Standard)所取代。

但是,了解DES的加密算法原理仍然有助于理解其他加密算法的工作原理。

DES的加密算法主要分为四个步骤:初始置换、轮函数、密钥生成和逆初始置换。

下面对每个步骤进行详细介绍。

1. 初始置换(Initial Permutation):将输入的64位明文按照预定的IP表进行置换,将明文的顺序打乱。

这样可以打破明文的顺序规律,增加加密的随机性。

2. 轮函数(Round Function):DES算法通过16个相同的轮函数来加密数据。

轮函数主要包含四个步骤:扩展置换、异或运算、S盒代替和P置换。

- 扩展置换(Expansion Permutation):将32位的R部分进行扩展变换,得到48位的数据。

这样做是为了增加数据的混合程度,增加加密强度。

-异或运算(XOR):将扩展数据与48位的轮密钥进行异或运算,得到的结果作为S盒代替的输入。

异或运算的目的是为了对数据进行混淆,增加加密的随机性。

- S盒代替(Substitution Boxes):DES算法中包含了8个S盒,每个S盒为4x16的矩阵。

将上一步得到的48位数据分成8组,每组6位。

根据S盒中的索引,将每组数据转换成4位的数据。

S盒的目的是为了进行数据的替换和混淆,增加加密的随机性。

- P置换(Permutation):将上一步得到的32位数据按照P表进行置换。

P表是一个固定的置换表,目的是为了进一步增加加密的随机性。

3. 密钥生成(Key Generation):DES算法使用56位的密钥,但是每一轮只使用48位。

因此,需要根据原始密钥生成16组48位的轮密钥。

密钥生成主要包含两个步骤:置换选择1(PC-1)和置换选择2(PC-2)。

DES算法及其工作模式分析

DES算法及其工作模式分析褚慧丽中南财经政法大学信息管理与信息系统专业2009级[摘要] 现代密码学的发展经过了一个漫长而复杂的过程,在这过程中出现了一系列经典而高效的加密体制。

DES作为分组密码的典型代表,对密码学的发展做出了重要的贡献。

本文主要介绍了DES的概况,并对它的算法进行描述,找出它的设计思想和特点,分析它的安全性。

在此基础上,进一步介绍了DES的工作模式。

[关键词] 分组密码信息安全 DES 演化密码对称密码1.概况1.1DES简介DES算法是由IBM公司在20世纪70年代发展起来的,于1976年11月被美国政府采用,随后被美国国家标准局和美国国家标准协会承认,同时也成为全球范围内事实上的工业标准。

DES算法作为分组密码的代表,已成为金融界及其他各种行业广泛应用的对称密钥密码系统。

它以feistel网络结构理论为基础,采用迭代分组形式,在提高算法的运行速度,改善了密码的实用性的同时,也大大的提高了密码的安全性,对于我们研究密码学以及展望密码学的发展方向有重要意义。

1.2算法描述DES使用56位密钥对64位的数据块进行加密,并对64位的数据块进行16轮编码。

在每轮编码中,一个48位的密钥值由56位的“种子”密钥得出来。

DES算法把64位的明文输入快变成64位的密文输出块,整个算法的变换过程如图1.1所示。

图1.1 DES算法框图图中描述的是DES的加密过程。

而解密和加密过程大致相同,不同之处仅在于右边的16个子密钥的使用顺序不同,加密的子密钥的顺序为K1,K2,…,K16,而解密的子密钥的使用顺序则为K16,K15,…,K1。

IP即初始换位的功能是把输入的64位明文数据块按位重新组合,并把输出分为L0,R0两部分,每部分各长32位。

其置换规则如表1.1所示。

表1.1 DES算法初始换位规则表即将输入的64位数据的第58位换到第1位,第50位换到第2位......依此类推。

设置换前的输入值为D1D2...D64,则经过初始换位后的结果为:L0=D58D50...D8,R0=D57D49 (7)经过初始换位后,将R0与密钥发生器产生的密钥K1进行计算,其结果记为f(R0,K1)再与L0进行异或运算得到L0⊕f(R0,K1),把R0记为L1放在左边,把L0⊕f(R0,K1)记为R1放在右边,从而完成了第一次迭代运算。

DES加密算法

DES加密算法1950年代末至1970年代初,密码学家发现了许多消息传递系统被成功入侵的案例。

为了应对这种威胁,美国国家安全局(NSA)与IBM公司合作开发了一种新的加密算法,即数据加密标准(Data Encryption Standard,简称DES)。

DES在20世纪70年代末被正式采纳,并成为许多国家及组织使用的标准加密算法,它不仅安全可靠,而且非常高效。

本文将对DES加密算法进行详细介绍。

一、DES加密算法简介DES加密算法是一种对称密钥算法,使用相同的密钥进行加密和解密。

在加密和解密过程中,DES算法将数据分成64位大小的数据块,并进行一系列置换、替换、混淆和反混淆等操作。

DES算法共有16轮运算,每轮运算都与密钥有关。

最终输出的密文与64位的初始密钥相关联,只有使用正确的密钥才能解密并还原原始数据。

二、DES加密算法的原理DES算法的核心是通过一系列的置换、替换和混淆技术对数据进行加密。

以下是DES算法的主要步骤:1. 初始置换(Initial Permutation)DES算法首先将明文进行初始置换,通过一系列规则将64位明文重新排列。

2. 轮函数(Round Function)DES算法共有16个轮次,每轮都包括以下几个步骤:a) 拓展置换(Expansion Permutation)将32位的数据扩展为48位,并进行重新排列。

b) 密钥混淆(Key Mixing)将48位的数据与轮次对应的子密钥进行异或运算。

c) S盒代替(S-box Substitution)将48位的数据分为8个6位的块,并根据S盒进行替换。

S盒是一个具有固定映射关系的查找表,用于增加加密算法的复杂性和安全性。

d) 置换函数(Permutation Function)经过S盒代替后,将得到的数据再进行一次置换。

3. 左右互换在每轮的运算中,DES算法将右半部分数据与左半部分进行互换,以实现加密算法的迭代。

4. 逆初始置换(Inverse Initial Permutation)最后,DES算法对经过16轮运算后的数据进行逆初始置换,得到最终的密文。

DES算法的详细分析

DES算法的详细分析DES(Data Encryption Standard)是一种对称加密算法,是美国联邦政府使用的加密标准。

它采用了分组密码的方式对数据进行加密和解密处理。

本文将对DES算法进行详细分析,涵盖算法原理、加密过程、密钥生成、弱点以及DES的安全性评估等方面。

1.算法原理:-将明文数据分成64位的分组,使用64位密钥进行加密。

-密钥通过密钥生成算法进行处理,生成16个48位的子密钥。

-明文分为左右两半部分,每轮加密时,右半部分与子密钥进行逻辑运算,并与左半部分进行异或操作。

-运算结果作为下一轮的右半部分,左半部分不变。

循环16轮后得到密文。

2.加密过程:-初始置换(IP):将64位明文按照预定的规则进行位重排。

-分为左右两半部分L0,R0。

-通过16轮的迭代过程,每轮使用不同的48位子密钥对右半部分进行扩展置换(E盒扩展),与子密钥进行异或操作,再通过S盒代换和P 盒置换输出。

-将经过迭代的左右两半部分进行交换。

-最后经过逆初始置换(IP^-1)后输出64位密文。

3.密钥生成:-密钥生成算法从初始64位密钥中减小奇偶校验位,然后使用置换选择1(PC-1)表对密钥进行位重排,得到56位密钥。

-将56位密钥分为两部分,每部分28位,并进行循环左移操作,得到16个48位的子密钥。

4.弱点:-DES算法的密钥长度较短,只有56位有效位,容易受到穷举攻击。

-由于DES算法设计时的数据量较小,运算速度较快,使得密码破解更加容易。

-DES算法对明文的局部统计特性没有进行充分的打乱,可能导致部分明文模式的加密结果不够随机。

5.DES的安全性评估:-DES算法的弱点导致了它在现代密码学中的安全性问题,已经不再适用于高强度加密要求的场景。

- 美国国家标准与技术研究所(NIST)发布了Advanced Encryption Standard(AES)来替代DES作为加密标准。

-DES算法可以用于低安全性需求的领域,或作为加密算法的组成部分。

DES加密算法详解

DES加密算法详解DES(Data Encryption Standard)是一种对称加密算法,是最早被广泛使用的加密算法之一、它于1977年被美国国家标准局(NIST)作为联邦信息处理标准(FIPS)发布,并在接下来的几十年内被广泛应用于数据加密领域。

下面将对DES加密算法进行详细解释。

DES算法使用一个56位的密钥来加密64位的数据块。

密钥经过一系列的处理后生成16个48位的子密钥,然后对数据块进行16轮的加密处理。

每轮加密又包括初始置换、扩展置换、与子密钥异或、S盒置换、P置换等步骤。

初始置换(IP)是DES算法的第一步,通过将输入的64位数据块按照特定的规则重新排列来改变其位的位置。

这样可以提高后续处理的随机性和复杂性。

扩展置换(E)是DES算法的第二步,将32位的数据块扩展成48位,并重新排列其位的位置。

这样可以增加密钥和数据的混淆度。

与子密钥异或(XOR)是DES算法的第三步,将扩展后的数据块与生成的子密钥进行异或操作。

这样可以将密钥的信息混合到数据中。

S盒置换是DES算法的核心部分,利用8个不同的4x16位置换表(S 盒)进行16次S盒置换。

S盒将6位输入映射为4位输出,通过混淆和代替的方式增加了加密的随机性。

P置换是DES算法的最后一步,在经过S盒置换后,对输出的32位数据块进行一次最终的置换。

这样可以使得密文在传输过程中更难以破解。

DES算法的解密过程与加密过程相似,只是在16轮中使用的子密钥的顺序是相反的。

解密过程中同样包括初始置换、扩展置换、与子密钥异或、S盒置换、P置换等步骤,最后经过逆初始置换得到明文。

虽然DES算法曾经是数据安全领域的标准算法,但是随着计算机计算能力的提高,DES算法的密钥长度过短(56位)容易被暴力破解,安全性逐渐变弱。

因此,在2001年,DES被高级加密标准(AES)取代,并成为新的数据加密标准。

总结来说,DES加密算法采用对称密钥体制,使用相同的密钥进行加密和解密。

C语言实现CBC模式DES加密

C语⾔实现CBC模式DES加密#define SECTION_SIZE 8 //每段密⽂字节数,DES为8个字节64位#define GET_BIT(x,y) (x |((BYTE)0xff <<9-y) | ((BYTE)0xff >>y)) //将X的第Y位保留,其余位置1#define FORM_DWORD(p1,p2,p3,p4) ((((DWORD)p1) <<24) | (((DWORD)p2) <<16) | (((DWORD)p3) <<8) | ((DWORD)p4)) //四个字节形成⼀个双字#define FORM_BYTE(x,y) ((BYTE)((x & ((DWORD)0xffffffff << 8*(4-y)) & ((DWORD)0xffffffff >> (y-1)*8)) >>(4-y)*8))//将双字X的第Y个字节提取出来#define GET_BIT_LOW(x,y) ((x & ( (BYTE)0xff<<(8-y)) & (BYTE)0xff >> (y-1)) >> (8-y)) //拿到字节X的第Y位//#define ENCRPT //如果定义则为加密,⽆定义为解密#define CHANGE //未⽤//------------------------------------------------------------------------------------------BYTE DisPlaceIPTable[] = { 58, 50, 42, 34, 26, 18, 10, 2, 60, 52, 44, 36, 28, 20, 12, 4,62, 54, 46, 38, 30, 22, 14, 6, 64, 56, 48, 40, 32, 24, 16, 8,57, 49, 41, 33, 25, 17, 9, 1, 59, 51, 43, 35, 27, 19, 11, 3,61, 53, 45, 37, 29, 21, 13, 5, 63, 55, 47, 39, 31, 23, 15, 7};BYTE DisPlaceRIPTable[] = { 40, 8, 48, 16, 56, 24, 64, 32, 39, 7, 47, 15, 55, 23, 63, 31,38, 6, 46, 14, 54, 22, 62, 30, 37, 5, 45, 13, 53, 21, 61, 29,36, 4, 44, 12, 52, 20, 60, 28, 35, 3, 43, 11, 51, 19, 59, 27,34, 2, 42, 10, 50, 18, 58, 26, 33, 1, 41, 9, 49, 17, 57, 25};BYTE DisPlaceKEYTable[] = { 57, 49, 41, 33, 25, 17, 9, 1, 58, 50, 42, 34, 26, 18, 10, 2, 59, 51, 43, 35, 27, 19, 11, 3, 60, 52, 44, 36,63, 55, 47, 39, 31, 23, 15, 7, 62, 54, 46, 38, 30, 22, 14, 6, 61, 53, 45, 37, 29, 21, 13, 5, 28, 20, 12, 4, };BYTE MoveCount[] = { 1, 1, 2, 2, 2, 2, 2, 2, 1, 2, 2, 2, 2, 2, 2, 1 };BYTE PC_2[] = { 14, 17, 11, 24, 1, 5, 3, 28, 15, 6, 21, 10, 23, 19, 12, 4, 26, 8, 16, 7, 27, 20, 13, 2,41, 52, 31, 37, 47, 55, 30, 40, 51, 45, 33, 48, 44, 49, 39, 56, 34, 53, 46, 42, 50, 36, 29, 32 };BYTE E_Table[] = { 32, 1, 2, 3, 4, 5,4, 5, 6, 7, 8, 9,8, 9, 10, 11, 12, 13,12, 13, 14, 15, 16, 17,16, 17, 18, 19, 20, 21,20, 21, 22, 23, 24, 25,24, 25, 26, 27, 28, 29,28, 29, 30, 31, 32, 1 };BYTE S1[4][16] = { 14, 4, 13, 1, 2, 15, 11, 8, 3, 10, 6, 12, 5, 9, 0, 7,0, 15, 7, 4, 14, 2, 13, 1, 10, 6, 12, 11, 9, 5, 3, 8,4, 1, 14, 8, 13, 6, 2, 11, 15, 12, 9, 7, 3, 10, 5, 0,15, 12, 8, 2, 4, 9, 1, 7, 5, 11, 3, 14, 10, 0, 6, 13};BYTE S2[4][16] = { 15, 1, 8, 14, 6, 11, 3, 4, 9, 7, 2, 13, 12, 0, 5, 10,3, 13, 4, 7, 15, 2, 8, 14, 12, 0, 1, 10, 6, 9, 11, 5,0, 14, 7, 11, 10, 4, 13, 1, 5, 8, 12, 6, 9, 3, 2, 15,13, 8, 10, 1, 3, 15, 4, 2, 11, 6, 7, 12, 0, 5, 14, 9 };BYTE S3[4][16] = { 10, 0, 9, 14, 6, 3, 15, 5, 1, 13, 12, 7, 11, 4, 2, 8,13, 7, 0, 9, 3, 4, 6, 10, 2, 8, 5, 14, 12, 11, 15, 1,13, 6, 4, 9, 8, 15, 3, 0, 11, 1, 2, 12, 5, 10, 14, 7,1, 10, 13, 0, 6, 9, 8, 7, 4, 15, 14, 3, 11, 5, 2, 12 };BYTE S4[4][16] = { 7, 13, 14, 3, 0, 6, 9, 10, 1, 2, 8, 5, 11, 12, 4, 15,13, 8, 11, 5, 6, 15, 0, 3, 4, 7, 2, 12, 1, 10, 14, 9,10, 6, 9, 0, 12, 11, 7, 13, 15, 1, 3, 14, 5, 2, 8, 4,3, 15, 0, 6, 10, 1, 13, 8, 9, 4, 5, 11, 12, 7, 2, 14 };BYTE S5[4][16] = { 2, 12, 4, 1, 7, 10, 11, 6, 8, 5, 3, 15, 13, 0, 14, 9,14, 11, 2, 12, 4, 7, 13, 1, 5, 0, 15, 10, 3, 9, 8, 6,4, 2, 1, 11, 10, 13, 7, 8, 15, 9, 12, 5, 6, 3, 0, 14,11, 8, 12, 7, 1, 14, 2, 13, 6, 15, 0, 9, 10, 4, 5, 3 };BYTE S6[4][16] = { 12, 1, 10, 15, 9, 2, 6, 8, 0, 13, 3, 4, 14, 7, 5, 11,10, 15, 4, 2, 7, 12, 9, 5, 6, 1, 13, 14, 0, 11, 3, 8,9, 14, 15, 5, 2, 8, 12, 3, 7, 0, 4, 10, 1, 13, 11, 6,4, 3, 2, 12, 9, 5, 15, 10, 11, 14, 1, 7, 6, 0, 8, 13 };BYTE S7[4][16] = { 4, 11, 2, 14, 15, 0, 8, 13, 3, 12, 9, 7, 5, 10, 6, 1,13, 0, 11, 7, 4, 9, 1, 10, 14, 3, 5, 12, 2, 15, 8, 6,1, 4, 11, 13, 12, 3, 7, 14, 10, 15, 6, 8, 0, 5, 9, 2,6, 11, 13, 8, 1, 4, 10, 7, 9, 5, 0, 15, 14, 2, 3, 12 };BYTE S8[4][16] = { 13, 2, 8, 4, 6, 15, 11, 1, 10, 9, 3, 14, 5, 0, 12, 7,1, 15, 13, 8, 10, 3, 7, 4, 12, 5, 6, 11, 0, 14, 9, 2,7, 11, 4, 1, 9, 12, 14, 2, 0, 6, 10, 13, 15, 3, 5, 8,2, 1, 14, 7, 4, 10, 8, 13, 15, 12, 9, 0, 3, 5, 6, 11 };BYTE result[] = { 16, 7, 20, 21, 29, 12, 28, 17, 1, 15, 23, 26, 5, 18, 31, 10,2, 8, 24, 14, 32, 27, 3, 9, 19, 13, 30, 6, 22, 11, 4, 25 };//---------------------------------------------------------------------------------typedef struct _BIT{BYTE a : 1;BYTE b : 1;BYTE c : 1;BYTE d : 1;BYTE e : 1;BYTE f : 1;}BIT,*PBIT;typedef struct _8_BIT{BYTE a : 1;BYTE b : 1;BYTE c : 1;BYTE d : 1;BYTE e : 1;BYTE f : 1;BYTE g : 1;BYTE h : 1;}E_BIT,*P4_BIT;LPVOID getTable(int index);DWORD data_rl(DWORD x, BYTE y, BYTE z);PBYTE SHL_Connect(PBYTE p1, PBYTE p2, int index);void ExchangeDword(PVOID p1, PVOID p2);void DisPlaceItem(PVOID fileVa, PBYTE KEY, int length);// DESEncryption.cpp : Defines the entry point for the console application.//#include "stdafx.h"#include "windows.h"#include "myEncpy.h"int _tmain(int argc, _TCHAR* argv[]){//get plaintextHANDLE hFile = CreateFile(L"d:\\a.txt", GENERIC_ALL, FILE_SHARE_READ, 0, OPEN_EXISTING, FILE_ATTRIBUTE_READONLY, NULL); if (hFile == INVALID_HANDLE_VALUE){printf_s("can not create file... d:a.txt");system("pause");return0;}HANDLE hFileMapping = CreateFileMapping(hFile, 0, PAGE_READWRITE, 0, 0, L"myshare");if (hFileMapping == INVALID_HANDLE_VALUE){printf_s("can not create filemapping");system("pause");return0;}LPVOID fileVa = MapViewOfFile(hFileMapping, FILE_MAP_ALL_ACCESS, 0, 0, 0);if (fileVa == NULL){printf_s("can not get mapview");system("pause");return0;}//printf_s("%s\n", fileVa);//使⽤内存映射打开⼤⽂件//---------------------------------------------------------------//get parameter,key,subkeyBYTE KEY[8] = { 'a', 'b', 'c', 'd', 'e', 'f', 'g', 'h' }; //定义密钥DisPlaceItem(KEY, DisPlaceKEYTable,7);PBYTE SubKey[16];BYTE C0[4] = { KEY[0], KEY[1], KEY[2], KEY[3]&0xf0 };BYTE D0[4] = { KEY[3] & 0x0f, KEY[4], KEY[5], KEY[6] };for (int i = 0; i < 16; i++){PBYTE p = SHL_Connect(C0, D0, i);DisPlaceItem(p, PC_2, 6);SubKey[i] = p; //⽣成16个⼦密钥}//-----------------// begain encrypBYTE CBC_IV[] = { 0x11, 0x32, 0x43, 0x54, 0x65, 0x76, 0x87, 0xa8 };//初始化向量未向PBYTE fileOffset =(PBYTE)fileVa; //明⽂起始位置DWORD fileSize = GetFileSize(hFile, 0); //得到明⽂⼤⼩for (DWORD index = 0; index < fileSize / SECTION_SIZE ; index ++) //⽬前只针对凑满8个字节的部分进⾏加密{fileOffset = fileOffset + index *SECTION_SIZE;//for (int i = 0; i < SECTION_SIZE; i++)//{// *(fileOffset + i) ^= CBC_IV[i];//}#ifdef CHANGEDisPlaceItem(fileOffset, DisPlaceIPTable, 8); //IP置换#endif#ifdef ENCRPTfor (int j =0; j <16; j++)#elsefor (int j = 15; j >= 0; j--){#endifBYTE L0[4], R0[6];memcpy(L0, fileOffset, 4);memcpy(R0, fileOffset + 4, 4); //分别拿到左边右边4个字节#ifdef ENCRPTif (j !=15)#elseif (j != 0)#endifmemcpy(fileOffset, R0, 4); //如果不是最后⼀次加密或者解密,则右边直接写回左边elsememcpy(fileOffset + 4, R0, 4);DisPlaceItem(R0, E_Table, 6); //扩展置换PBYTE pbyte1 = SubKey[j];for (int i = 0; i < 6; i++){R0[i] ^= pbyte1[i]; //与右边进⾏异或}//partion----------------------------------------BIT mybit[8] = {0};///////////////////////BYTE t[48]; //把6字节分为6位⼀组共8组int tIndex = 1;int rIdex = 0;for (int i = 0; i < 48; i++){BYTE a = R0[rIdex];t[i] = GET_BIT_LOW(R0[rIdex], tIndex);if (tIndex % 8 == 0){rIdex++;tIndex = 1;}else{tIndex++;}}tIndex = 0;for (int i = 0; i < 48; i+=6){mybit[tIndex].a = t[i];mybit[tIndex].b = t[i+1];mybit[tIndex].c = t[i+2];mybit[tIndex].d = t[i+3];mybit[tIndex].e = t[i+4];mybit[tIndex].f = t[i+5];tIndex++;}//此时mybit⾥⾯放着分组之后的每⼀位////////////////////////BYTE Str[4];int EIndex = 0;BYTE(*tempTable)[16] = 0;for (char i = 0; i < 8; i += 2) //根据mybit拿到表中的数并组合成str{tempTable = (BYTE(*)[16])getTable(i + 1);BYTE sum1 = tempTable[mybit[i].a*2 + mybit[i].f][mybit[i].b*8 + mybit[i].c*4 + mybit[i].d*2 + mybit[i].e];tempTable = (BYTE(*)[16])getTable(i + 2);BYTE sum2 = tempTable[mybit[i + 1].a*2 + mybit[i + 1].f][mybit[i + 1].b*8 + mybit[i + 1].c*4 + mybit[i + 1].d*2 + mybit[i + 1].e]; BYTE sum = sum1 << 4 | sum2;memcpy(Str + EIndex, &sum, 1);EIndex++;}#ifdef CHANGEDisPlaceItem(Str, result, 4); //结果与左边置换#endiffor (int i = 0; i < 4; i++){L0[i] ^= Str[i];}#ifdef ENCRPTif (j != 15)#elseif (j != 0) //将左边写到右边#endifmemcpy(fileOffset + 4, L0, 4);elsememcpy(fileOffset, L0, 4);}#ifdef CHANGEDisPlaceItem(fileOffset, DisPlaceRIPTable, 8);//IP逆置换#endif//memcpy(CBC_IV, fileOffset, 8);//-----------------------------------------------}printf_s("got it");for (int i = 0; i < 16; i++){free(SubKey[i]);}CloseHandle(hFile);CloseHandle(hFileMapping);UnmapViewOfFile(fileVa);system("pause");return0;}void DisPlaceItem(PVOID fileVa,PBYTE KEY,int length) //fileva为需要置换的内容⾸地址 key为置换表,length为输出字节数{PBYTE File = (PBYTE)fileVa;BYTE Result[8] ;memset(Result, 0xff, 8);int DisIndex = 1;for (int i = 0; i < length; i++){int bitofEach = 1;while (true){BYTE temp1 = KEY[DisIndex-1];BYTE ByteIndex = temp1 / 8;ByteIndex = temp1 % 8 == 0 ? ByteIndex -1 : ByteIndex;BYTE BitIndex = temp1- ByteIndex*8;BYTE temptemp = *(File + ByteIndex);if (bitofEach < BitIndex){temptemp = *(File + ByteIndex) << (BitIndex - bitofEach);}else if (bitofEach>BitIndex){temptemp = *(File + ByteIndex) >> (bitofEach - BitIndex);}BYTE t = GET_BIT(temptemp, bitofEach);Result[i] = Result[i] & GET_BIT(temptemp, bitofEach);if (DisIndex % 8 == 0)break;DisIndex++;bitofEach++;}DisIndex++;}memcpy(fileVa, Result, length);}PBYTE SHL_Connect(PBYTE p1, PBYTE p2, int index) //循环移位并连接{PBYTE pbyte = (PBYTE)malloc(7);DWORD d1 = FORM_DWORD(p1[0], p1[1], p1[2], p1[3]);DWORD d2 = FORM_DWORD(p2[0], p2[1], p2[2], p2[3]) <<4;d1 = data_rl(d1, MoveCount[index], 32);d2 = data_rl(d2, MoveCount[index], 32) >>4;for (int i = 0; i < 4; i++){*(p1 + i) = FORM_BYTE(d1, i + 1);*(p2 + i) = FORM_BYTE(d2, i + 1);}memcpy(pbyte, p1, 3);BYTE temp = p1[3] | p2[0];*(pbyte + 3) = temp;memcpy(pbyte + 4, p2, 3);return pbyte;}DWORD data_rl(DWORD x, BYTE y, BYTE z) //移位的实现{DWORD temp;temp = x >> (y - z );temp = temp << 4;x = x << z;x = x | temp;return x;}LPVOID getTable(int index) {switch (index){case1:return S1;break;case2:return S2;break;case3:return S3;break;case4:return S4;break;case5:return S5;break;case6:return S6;break;case7:return S7;break;case8:return S8;break;default:break;}}。

ECB与CBC算法

分组加密模式浅析2008-12-24 | 12:00分类:服务器技术, 桌面应用开发 |作者:pw | 标签:CBC、CFB、DES、ECB、OFB、加密 | 909 views互联网的软件设计一定少不了加密算法,并且大量使用的都会是对称加密,比较常见的对称加密有:DES、3DES、RC4、AES等等;加密算法都有几个共同的要点:1.密钥长度;(关系到密钥的强度)2.加密模式;(ecb、cbc等等)3.块加密算法里的填充方式区分;对于加密模式,很多同学还不清楚,比如DES,也会有ECB、CBC等不同的区分,它们都是标准的;Windows加密库中,默认则是CBC模式,也可以手工设置;Openssl库要更明显一点,它的函数名里面就写明了,比如:DES_ncbc_encrypt,一看就知道是cbc模式;JAVA里面也比较清楚:Cipher c =Cipher.getInstance(”DES/CBC/PKCS5Padding”); 也可以看到是CBC模式各种加密模式有什么不同呢:(为了方便,这里的加密key都取64位)电子密码本模式ECB:最古老,最简单的模式,将加密的数据分成若干组,每组的大小跟加密密钥长度相同;然后每组都用相同的密钥加密, 比如DES算法, 如果最后一个分组长度不够64位,要补齐64位;定义:Enc(X,Y)是加密函数Dec(X,Y)是解密函数Key是加密密钥;Pi ( i = 0,1…n)是明文块,大小为64bit;Ci ( i = 0,1…n)是密文块,大小为64bit;ECB加密算法可表示为:Ci = Enc(Key, Pi)ECB解密算法可以表示为:Pi = Dec(Key,Ci)算法特点:•每次Key、明文、密文的长度都必须是64位;•数据块重复排序不需要检测;•相同的明文块(使用相同的密钥)产生相同的密文块,容易遭受字典攻击;•一个错误仅仅会对一个密文块产生影响;加密块链模式CBC:与ECB模式最大的不同是加入了初始向量定义:Enc(X,Y)是加密函数Dec(X,Y)是解密函数Key是加密密钥;Pi ( i = 0,1…n)是明文块,大小为64bit;Ci ( i = 0,1…n)是密文块,大小为64bit;XOR(X,Y)是异或运算;IV是初始向量(一般为64位);ECB加密算法可表示为:C0 = Enc(Key, XOR(IV, P0)Ci = Enc(Key, XOR(Ci-1, Pi)ECB解密算法可以表示为:P0 = XOR(IV, Dec(Key, C0))Pi = XOR(Ci-1, Dec(Key,Ci))算法特点:•每次加密的密文长度为64位(8个字节);•当相同的明文使用相同的密钥和初始向量的时候CBC模式总是产生相同的密文;•密文块要依赖以前的操作结果,所以,密文块不能进行重新排列;•可以使用不同的初始化向量来避免相同的明文产生相同的密文,一定程度上抵抗字典攻击;•一个错误发生以后,当前和以后的密文都会被影响;加密反馈模式CFB:加密反馈模式克服了需要等待8个字节才能加密的缺点,它采用了分组密码作为流密码的密钥流生成器;定义:Enc(X,Y)是加密函数Dec(X,Y)是解密函数Key是加密密钥;Pi ( i = 0,1…n)是明文块,大小为64bit;Ci ( i = 0,1…n)是密文块,大小为64bit;Si ( i = 0,1…n),大小为8bit,n个连续的Si组成加密位移寄存器,一般n=8;Oi = Enc(Key, Si);Lef(x) 为取数据x的最左8个bit位;A(x,y)为合并x左移8位,空位用y填充CFB加密算法可表示为:S0 = IV;Oi = Enc(Key, Si);Ci = XOR( Ci, Lef(Oi));Si = A(Si-1, Ci);CFB解密算法可表示为:S0 = IV;Oi = Enc(Key, Si);Ci = XOR( Ci, Lef(Oi));Si = A(Si-1, Ci);图示:特点:•每次加密的Pi和Ci不大于64位;•加密算法和解密算法相同,不能适用于公钥算法;•使用相同的密钥和初始向量的时候,相同明文使用CFB模式加密输出相同的密文;•可以使用不同的初始化变量使相同的明文产生不同的密文,防止字典攻击;•加密强度依赖于密钥长度;•加密块长度过小时,会增加循环的数量,导致开销增加;•加密块长度应时8位的整数倍(即字节为单位);•一旦某位数据出错,会影响目前和其后8个块的数据;输出反馈模式OFB:与CFB模式不同之处在于, 加密位移寄存器与密文无关了,仅与加密key和加密算法有关;做法是不再把密文输入到加密移位寄存器,而是把输出的分组密文(Oi)输入到一位寄存器;定义:Enc(X,Y)是加密函数Dec(X,Y)是解密函数Key是加密密钥;Pi ( i = 0,1…n)是明文块,大小为64bit;Ci ( i = 0,1…n)是密文块,大小为64bit;Si ( i = 0,1…n),大小为8bit,n个连续的Si组成加密位移寄存器,一般n=8;Oi = Enc(Key, Si);Lef(x) 为取数据x的最左8个bit位;A(x,y)为合并x左移8位,空位用y填充CFB加密算法可表示为:S0 = IV;Oi = Enc(Key, Si);Ci = XOR( Ci, Lef(Oi));Si = A(Si-1, Oi); 注意这里与CFB 模式的不同CFB解密算法可表示为:S0 = IV;Oi = Enc(Key, Si);Ci = XOR( Ci, Lef(Oi));Si = A(Si-1, Oi);特点:•与CFB类似,以下都是不同之处;•因为密文没有参与链操作,所以使得OFB模式更容易受到攻击;•不会进行错误传播,某位密文发生错误,只会影响该位对应的明文,而不会影响别的位;•不是自同步的,如果加密和解密两个操作失去同步,那么系统需要重新初始化;•每次重新同步时,应使用不同的初始向量。

des加密算法例题详解

des加密算法例题详解DES加密算法例题详解什么是DES加密算法?DES(Data Encryption Standard)是一种对称加密算法,由美国联邦政府于1977年确定为非机密政府通信的标准。

DES是一种块密码,以64位为块长度,使用56位的密钥对数据进行加密和解密。

DES加密算法的流程1.首先,将输入数据分组为64位的块。

2.然后,根据规定的密钥生成16个48位的子密钥。

3.接下来,使用生成的子密钥对数据进行16轮的加密和解密操作。

4.最后,将加密或解密后的数据进行合并,得到最终的结果。

DES加密算法的例题下面通过一个例题来详细解释DES加密算法的过程。

假设输入数据为:“Hello World!”,密钥为:“SecretKey”。

1. 数据分组将输入数据“Hello World!” 分组为 64 位块:•第一个块:“Hello Wo”)•第二个块:“rld!”)2. 生成子密钥根据密钥“SecretKey”,使用DES算法生成 16 个 48 位的子密钥。

3. 加密操作对每个数据块进行 16 轮的加密操作。

•第一轮加密:–输入数据块:““(”Hello Wo”)–扩展置换(E-Box):–密钥:“SubKey1”–异或运算:–S 盒代替:–P 盒置换:–交换左右:–加密结果:“11”•第二轮加密:–输入数据块:““(”rld!“)–扩展置换(E-Box):–密钥:“SubKey2”–异或运算:–S 盒代替:–P 盒置换:–交换左右:–加密结果:“10”…4. 合并结果将加密后的数据块进行合并,得到最终的加密结果。

•加密结果:“”总结DES加密算法是一种经典的对称加密算法,通过对输入数据进行分组、生成子密钥、多轮加密操作和结果合并,实现数据的加密和解密。

它在信息安全领域有着广泛的应用,但由于密钥长度较短,已被认为不够安全。

DES加密算法的安全性问题尽管DES加密算法在过去是被广泛采用的标准算法,但是它的密钥长度较短,只有56位,容易受到穷举攻击。

DES加密算法的原理

DES加密算法的原理DES加密算法(Data Encryption Standard)是一种对称密钥加密算法,由IBM研发,并在1977年被美国国家标准局(NIST)作为联邦标准。

DES加密算法使用固定长度的密钥对数据进行加密和解密,其原理主要包括初始置换(IP)、Feistel结构、S盒代替置换、轮密钥生成和最终置换(FP)。

下面将详细介绍这些原理。

1.初始置换(IP):DES算法对输入数据进行分块加密,每个分块长度为64位(8字节)。

首先,对输入数据进行一个初始的置换,将其置换为一个新的64位的数据块,这个置换是固定的,并不依赖于密钥。

2. Feistel结构:DES算法采用了Feistel结构,将输入数据块分为左半部分L和右半部分R。

接下来的加密过程主要涉及一系列迭代运算,每次迭代都对L和R进行处理。

3.S盒代替置换:每次迭代开始时,右半部分R会被扩展为48位,接着与密钥进行异或运算。

然后,将得到的结果分成8个6位的分组,并将每个分组作为输入,经过S盒代替置换得到一个4位的输出。

S盒是一种置换表,用于将输入的6位映射为4位输出,它通过混淆和扩散的方式增强了加密的安全性。

4.轮密钥生成:DES算法中使用的密钥长度为56位,但每轮加密需要48位的子密钥。

因此,DES算法的关键步骤之一是生成16轮的子密钥。

密钥经过初始置换之后,通过将前28位和后28位进行循环左移,得到每轮的子密钥。

5.最终置换(FP):经过16轮迭代之后,得到的左半部分L和右半部分R被交换,并重新组合为一个64位的数据块,这个过程称为最终置换。

最后,进行一次逆置换,将数据块还原为加密前的格式。

DES加密算法的安全性取决于密钥的长度和初始密钥的选取,因为DES密钥长度较短,容易受到暴力破解攻击。

为了增强DES算法的安全性,通常使用多重加密模式,如3DES算法,对同一个数据块进行多次DES加密。

虽然DES加密算法在过去是一种广泛使用的加密方法,但由于发展的计算能力和安全需求的提高,如今已被更强大的加密算法所取代。

关于DES加密中的DESedeCBCPKCS5Padding

关于DES加密中的DESedeCBCPKCS5Padding今天看到⼀段3DES加密算法的代码,⽤的参数是DESede/CBC/PKCS5Padding,感觉⽐较陌⽣,于是学习了⼀下。

遇到的java代码如下:Cipher cipher=Cipher.getInstance("DESede/CBC/PKCS5Padding");以前写的代码,给的参数都是DES或DESede。

实际上DESede是简写,它与DESede/ECB/PKCS5Padding等价。

这个参数分为三段。

- 第⼀段是加密算法的名称,如DESede实际上是3-DES。

这⼀段还可以放其它的对称加密算法,如Blowfish等。

- 第⼆段是分组加密的模式,除了CBC和ECB之外,还可以是NONE/CFB/QFB等。

最常⽤的就是CBC和ECB了。

DES采⽤分组加密的⽅式,将明⽂按8字节(64位)分组分别加密。

如果每个组独⽴处理,则是ECB。

CBC的处理⽅式是先⽤初始向量IV对第⼀组加密,再⽤第⼀组的密⽂作为密钥对第⼆组加密,然后依次完成整个加密操作。

如果明⽂中有两个分组的内容相同,ECB会得到完全⼀样的密⽂,但CBC 则不会。

- 第三段是指最后⼀个分组的填充⽅式。

⼤部分情况下,明⽂并⾮刚好64位的倍数。

对于最后⼀个分组,如果长度⼩于64位,则需要⽤数据填充⾄64位。

PKCS5Padding是常⽤的填充⽅式,如果没有指定,默认的⽅式就是它。

补充⼀点,虽然DES的有效密钥长度是56位,但要求密钥长度是64位(8字节)。

3DES则要求24字节。

C#有时候java加密的内容⽤C#解密不了,⼀般原因都是设定的参数不正确。

C#获取的TripleDES对象必需设定Mode和Padding两个属性。

Mode和Padding是枚举类型。

Mode有对应的ECB和CBC对应的枚举值,但Padding的PKCS5Padding需要对应PKCS7。

IPSec加密算法:了解DES、3DES、AES等常用方法

IPSec加密算法:了解DES、3DES、AES等常用方法随着互联网的快速发展,人们对信息安全的需求越来越迫切。

而IPSec(Internet Protocol Security)协议就是为了满足这一需求而设计的一种网络安全技术。

在IPSec中,加密算法是非常重要的一部分,常见的加密算法包括DES、3DES和AES。

本文将对这些常用的加密算法进行深入探讨。

一、DES加密算法DES(Data Encryption Standard)是一种对称加密算法,它采用56位密钥对64位的数据进行加密和解密。

DES算法的密钥长度相对较短,已经逐渐被认为不再安全,因此在实际应用中使用的并不多。

然而,了解DES算法仍然有助于我们理解后续算法的发展。

DES算法的加密过程主要分为初始置换、16轮迭代加密和逆初始置换三个步骤。

初始置换通过重排位的方式改变数据的顺序,增加了加密的复杂性。

16轮迭代加密通过重复应用S盒和P盒混淆和置换数据,进一步增加了加密的强度。

最后,逆初始置换将加密过程反转,得到最终的加密结果。

尽管DES算法的密钥长度较短,但由于其设计和应用的广泛性,仍然有很多货币、国防等敏感领域在使用DES算法来保护数据的安全。

二、3DES加密算法3DES是对DES算法的增强和改进,它使用了3个不同的56位密钥来对数据进行三次加密。

3DES在安全性上相对于DES有较大的提升,同时仍然保持了DES算法的结构和兼容性。

3DES算法具有多种工作模式,最常用的是ECB(Electronic Codebook)和CBC(Cipher Block Chaining)。

ECB模式下,将输入数据分成固定长度的小块进行加密,每个小块的加密过程是完全独立的,相同的输入将得到相同的输出。

CBC模式下,每个小块的加密依赖于前一个小块的加密结果,增加了加密的连续性。

尽管3DES在安全性上有一定提升,但由于DES的限制以及3DES算法的复杂性,AES算法逐渐取代了3DES成为更安全和高效的加密算法。

3DES 和 ECB CBC 加密方式

3DES 和 ECB CBC 加密方式一、数据补位DES数据加解密就是将数据按照8个字节一段进行DES加密或解密得到一段8个字节的密文或者明文,最后一段不足8个字节,按照需求补足8个字节(通常补00或者FF,根据实际要求不同)进行计算,之后按照顺序将计算所得的数据连在一起即可。

这里有个问题就是为什么要进行数据补位?主要原因是DES算法加解密时要求数据必须为8个字节。

二、ECB模式DES ECB(电子密本方式)其实非常简单,就是将数据按照8个字节一段进行DES 加密或解密得到一段8个字节的密文或者明文,最后一段不足8个字节,按照需求补足8个字节进行计算,之后按照顺序将计算所得的数据连在一起即可,各段数据之间互不影响。

三、CBC模式DES CBC(密文分组链接方式)有点麻烦,它的实现机制使加密的各段数据之间有了联系。

其实现的机理如下:加密步骤如下:1)首先将数据按照8个字节一组进行分组得到D1D2......Dn(若数据不是8的整数倍,用指定的PADDING数据补位)2)第一组数据D1与初始化向量I异或后的结果进行DES加密得到第一组密文C1(初始化向量I为全零)3)第二组数据D2与第一组的加密结果C1异或以后的结果进行DES加密,得到第二组密文C24)之后的数据以此类推,得到Cn5)按顺序连为即为加密结果。

解密是加密的逆过程,步骤如下:1)首先将数据按照8个字节一组进行分组得到2)将第一组数据进行解密后与初始化向量I进行异或得到第一组明文D1(注意:一定是先解密再异或)3)将第二组数据C2进行解密后与第一组密文数据进行异或得到第二组数据D24)之后依此类推,得到Dn5)按顺序连为D1D2D3......Dn即为解密结果。

这里注意一点,解密的结果并不一定是我们原来的加密数据,可能还含有你补得位,一定要把补位去掉才是你的原来的数据。

四、3DES 算法3DES算法顾名思义就是3次DES算法,其算法原理如下:设Ek()和Dk()代表DES算法的加密和解密过程,K代表DES算法使用的密钥,P 代表明文,C代表密表,这样,3DES加密过程为:C=Ek3(Dk2(Ek1(P)))3DES解密过程为:P=Dk1((EK2(Dk3(C)))这里可以K1=K3,但不能K1=K2=K3(如果相等的话就成了DES算法了)3DES with 2 diffrent keys(K1=K3),可以是3DES-CBC,也可以是3DES-ECB,3DES-CBC整个算法的流程和DES-CBC一样,但是在原来的加密或者解密处增加了异或运算的步骤,使用的密钥是16字节长度的密钥,将密钥分成左8字节和右8字节的两部分,即k1=左8字节,k2=右8字节,然后进行加密运算和解密运算。

对称加密加密算法,加密模式,填充模式

对称加密加密算法,加密模式,填充模式定义采⽤单钥密码系统的加密⽅法,同⼀个密钥可以同时⽤作信息的加密和解密,这种加密⽅法称为对称加密,也称为单密钥加密。

⼀加密算法DES : Data Encryption Standard,即数据加密标准,是⼀种使⽤密钥加密的块算法,1977年被美国联邦政府的国家标准局确定为联邦资料处理标准(FIPS),并授权在⾮密级政府通信中使⽤,随后该算法在国际上⼴泛流传开来。

AES : Advanced Encryption Standard, ⾼级加密标准,在密码学中⼜称Rijndael加密法,是美国联邦政府采⽤的⼀种区块加密标准。

这个标准⽤来替代原先的DES,已经被多⽅分析且⼴为全世界所使⽤。

特点加密速度快, 可以加密⼤⽂件。

密⽂可逆, ⼀旦密钥⽂件泄漏, 就会导致数据暴露。

加密后编码表找不到对应字符, 出现乱码。

⼀般结合Base64使⽤。

DES加密,API⽰例:public class DesDemo {public static void main(String[] args) throws Exception {//原⽂String input = "尚硅";//密钥,des加密必须是8位String key = "12345678";//加密的算法String algorithm = "DES";//获取Cipher对象的算法/模式/填充String transformation = "DES";//加密String encryptDES = encryptDES(input, key, algorithm, transformation);System.out.println(encryptDES);//解密String decryptDES = decryptDES(encryptDES, key, algorithm, transformation);System.out.println(decryptDES);}private static String encryptDES(String input, String key, String algorithm, String transformation) throws NoSuchAlgorithmException, NoSuchPaddingException, InvalidKeyException, IllegalBlockSizeException, BadPaddingException { //获取加密对象Cipher cipher = Cipher.getInstance(transformation);//指定密钥规则SecretKeySpec secretKeySpec = new SecretKeySpec(key.getBytes(),algorithm);//对加密进⾏初始化cipher.init(Cipher.ENCRYPT_MODE,secretKeySpec);//执⾏加密byte[] bytes = cipher.doFinal(input.getBytes());//字节数组出现负数,ascii码找不到,因此进⾏base64转码String encode = Base64.encode(bytes);return encode;}private static String decryptDES(String input, String key, String algorithm, String transformation) throws Exception {//获取加密对象Cipher cipher = Cipher.getInstance(transformation);//指定密钥规则SecretKeySpec secretKeySpec = new SecretKeySpec(key.getBytes(),algorithm);//对加密进⾏初始化cipher.init(Cipher.DECRYPT_MODE,secretKeySpec);//执⾏加密byte[] bytes = cipher.doFinal(Base64.decode(input));return new String(bytes);}}AES加密API于DES类似,将上述代码中的DES换成AES即可。

CBC加密

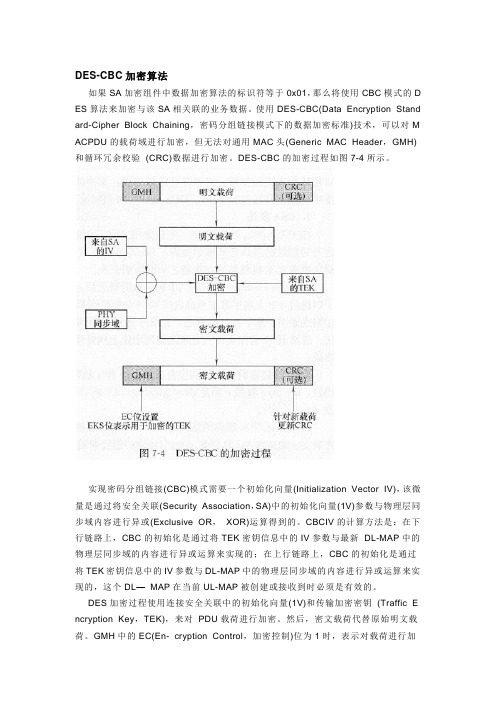

DES-CBC加密算法如果SA加密组件中数据加密算法的标识符等于0x01,那么将使用CBC模式的D ES算法来加密与该SA相关联的业务数据。

使用DES-CBC(Data Encryption Stand ard-Cipher Block Chaining,密码分组链接模式下的数据加密标准)技术,可以对M ACPDU的载荷域进行加密,但无法对通用MAC头(Generic MAC Header,GMH)和循环冗余校验(CRC)数据进行加密。

DES-CBC的加密过程如图7-4所示。

实现密码分组链接(CBC)模式需要一个初始化向量(Initialization Vector IV),该微量是通过将安全关联(Security Association,SA)中的初始化向量(1V)参数与物理层同步域内容进行异或(Exclusive OR,XOR)运算得到的。

CBCIV的计算方法是:在下行链路上,CBC的初始化是通过将TEK密钥信息中的IV参数与最新DL-MAP中的物理层同步域的内容进行异或运算来实现的;在上行链路上,CBC的初始化是通过将TEK密钥信息中的IV参数与DL-MAP中的物理层同步域的内容进行异或运算来实现的,这个DL—MAP在当前UL-MAP被创建或接收到时必须是有效的。

DES加密过程使用连接安全关联中的初始化向量(1V)和传输加密密钥(Traffic E ncryption Key,TEK),来对PDU载荷进行加密。

然后,密文载荷代替原始明文载荷。

GMH中的EC(En- cryption Control,加密控制)位为1时,表示对载荷进行加密操作;加密密钥序列(Encryption Key Sequence,EKS)字段只有在EC字段设置成1时才有效,用于表示传输加密密钥和初始向量的序号将被用于载荷加密。

对于新的密文载荷,如果包含了CRC,则需要对其进行更新。

总体而言,DES-CBC加密方案具有较低的安全性,这一方面是由于DES算法本身的脆弱性造成的,另一方面是用于这种加密方法的数据封装没有完整性和抗重放保护机制。

DES算法的详细分析

DES算法的详细分析DES(Data Encryption Standard)是一种对称密钥算法,被广泛应用于数据加密和解密。

它是1977年由IBM团队开发的,并在1983年成为美国联邦标准。

DES算法使用56位密钥,并对64位的数据块进行加密处理。

在以下的分析中,我将详细介绍DES算法的结构和加密过程。

1.密钥生成:-56位的密钥通过去除每个字节中的奇偶校验位来生成64位的密钥。

-将64位的密钥分为两半,分别称为左部分和右部分,每部分各32位。

-根据密钥的位移表,对左右部分进行循环位移操作。

2. 初始置换(Initial Permutation,IP):-将原始数据块进行初始置换,重排为新的64位数据块。

-通过置换表,将每个输入位移动到指定的位置。

3. 加密轮次(Round):-加密过程由16个加密轮次组成。

-每个轮次依次进行以下几个步骤:-将输入数据块分成左右两半,分别称为左部分和右部分,每部分各32位。

-交换左右部分的位置,将右部分作为下一轮的左部分。

- 对右部分进行扩展置换(Expansion Permutation),将32位扩展为48位。

-将扩展后的右部分与轮次的子密钥进行异或运算。

-将异或结果分为8个块,每个块6位,并通过S盒进行替换。

S盒将6位输入映射为4位输出。

-将S盒替换后的结果按指定的顺序进行置换,得到32位的结果。

-将32位的结果与左部分进行异或运算,得到新的右部分。

-保持左部分不变,将新的右部分作为下一轮的左部分。

4. 逆初始置换(Inverse Initial Permutation,IP^-1):-最后一轮加密完成后,将左右两部分进行交换,并进行逆初始置换。

-通过逆初始置换表将每个输出位移动到原始的位置。

DES算法的安全性是基于密钥长度的。

由于DES算法使用的是56位的密钥,因此理论上可以通过穷举法来破解。

在密码学中,一般认为需要将穷举测试的时间控制在安全水平内,以保证算法的安全性。

计算机网络安全——对称加密算法DES(一)

计算机⽹络安全——对称加密算法DES(⼀)⼀、对称加密算法概念我们通过计算机⽹络传输数据时,如果⽆法防⽌他⼈窃听,可以利⽤密码学技术将发送的数据变换成对任何不知道如何做逆变换的⼈都不可理解的形式,从⽽保证了数据的机密性。

这种变换被称为加密( encryption),被加密的数据被称为密⽂( ciphertext),⽽加密前的数据被称为明⽂( plaintext)。

接收⽅必须能通过某种逆变换将密⽂重新变换回原来的明⽂,该逆变换被称为解密(decryption)。

加密和解密过程可以以⼀个密钥( key)为参数,并且加密和解密过程可以公开,⽽只有密钥需要保密。

即只有知道密钥的⼈才能解密密⽂,⽽任何⼈,即使知道加密或解密算法也⽆法解密密⽂。

加密密钥和解密密钥可以相同,也可以不同,取决于采⽤的是对称密钥密码体制还是公开密钥密码体制。

所谓对称密钥密码体制是⼀种加密密钥与解密密钥相同的密码体制。

在这种加密系统中,两个参与者共享同⼀个秘密密钥,如果⽤⼀个特定的密钥加密⼀条消息,也必须要使⽤相同的密钥来解密该消息。

该系统⼜称为对称密钥系统。

数据加密标准( Data Encryption Standard, DES)是对称密钥密码的典型代表,由IBM公司研制,于1977年被美国定为联邦信息标准。

其加密解密基本流程如下图:⼆、.NET 使⽤ DES 加密DES使⽤的密钥为64 位(实际密钥长度为56 位,有8位⽤于奇偶校验)。

密码的字节长度不能低于64位(8个字节),下⾯是实现代码:1 using System;2 using System.IO;3 using System.Linq;4 using System.Security.Cryptography;5 using System.Text;67 namespace encryption.des8 {9 /// <summary>10 /// DES 加密与解密11 /// DES加密:https:///question/3676782912 /// 加密基本知识:https:///des.html13 /// </summary>14 public class DesAlgorithm15 {16 public Encoding Encoding { get; set; }17 public PaddingMode Padding { get; set; }18 public CipherMode Mode { get; set; }19 public string PassWord { get; private set; }20 private DESCryptoServiceProvider _des;2122 #region .ctor2324 public DesAlgorithm()25 {26 _des = new DESCryptoServiceProvider();27 PassWord = Convert.ToBase64String(_des.Key);28 Encoding = Encoding.UTF8;29 Padding = PaddingMode.PKCS7;30 Mode = CipherMode.CBC;31 }32 #endregion333435 /// <summary>36 /// 通过字符串⽣成新的密钥37 /// </summary>38 /// <param name="password">密码</param>39 /// <returns></returns>40 public DESCryptoServiceProvider CreateNewkey(string password)41 {42 try43 {44 byte[] buffer = Encoding.GetBytes(password).Skip(0).Take(8).ToArray();45 _des = new DESCryptoServiceProvider()46 {47 Key = buffer,48 IV=buffer,49 };50 PassWord = password;51 return _des;52 }53 catch (Exception e)54 {55 Console.WriteLine($"Wrong Length:{e.Message},{e.InnerException}");56 return null;57 }58 }5960 /// <summary>61 /// DES加密62 /// </summary>63 /// <param name="pToEncrypt">需要加密的字符串<see cref="string"/></param>64 /// <returns></returns>65 public string Encrypt(string pToEncrypt)66 {67 byte[] inputByteArray = Encoding.GetBytes(pToEncrypt);68 return Convert.ToBase64String(this.Encrypt(inputByteArray));69 }7071 /// <summary>72 /// DES加密73 /// </summary>74 /// <param name="pToEncrypt">待加密的byte数组<see cref="byte"/></param>75 /// <returns></returns>76 public byte[] Encrypt(byte[] pToEncrypt)77 {78 byte[] base64 = null;79 using (var ms = new MemoryStream())80 {81 using (var cs = new CryptoStream(ms, _des.CreateEncryptor(), CryptoStreamMode.Write))82 {83 cs.Write(pToEncrypt, 0, pToEncrypt.Length);84 cs.FlushFinalBlock();85 }86 base64 = ms.ToArray();87 }88 return base64;89 }9091 /// <summary>92 /// DES解密93 /// </summary>94 /// <param name="pToDecrypt">需要解密的字符串</param>95 /// <returns></returns>96 public string Decrypt(string pToDecrypt)97 {98 byte[] inputByteArray = Convert.FromBase64String(pToDecrypt);99 return Encoding.GetString(this.Decrypt(inputByteArray));100 }101102 /// <summary>103 /// DES解密104 /// </summary>105 /// <param name="pToDecrypt">待解密的byte数组<see cref="byte"/></param>106 /// <returns></returns>107 public byte[] Decrypt(byte[] pToDecrypt)108 {109 byte[] data = null;110 using (var ms = new MemoryStream())111 {112 using (CryptoStream cs = new CryptoStream(ms, _des.CreateDecryptor(), CryptoStreamMode.Write))113 {114 cs.Write(pToDecrypt, 0, pToDecrypt.Length);115 cs.FlushFinalBlock();116 }117 data = ms.ToArray();118 }119 return data;120 }121 }122 }三、.NET 使⽤ 3DES 加密DES使⽤的密钥为64 位,它是⼀个优秀的密码算法,⽬前还没有发现⽐蛮⼒攻击更好的破解⽅法。

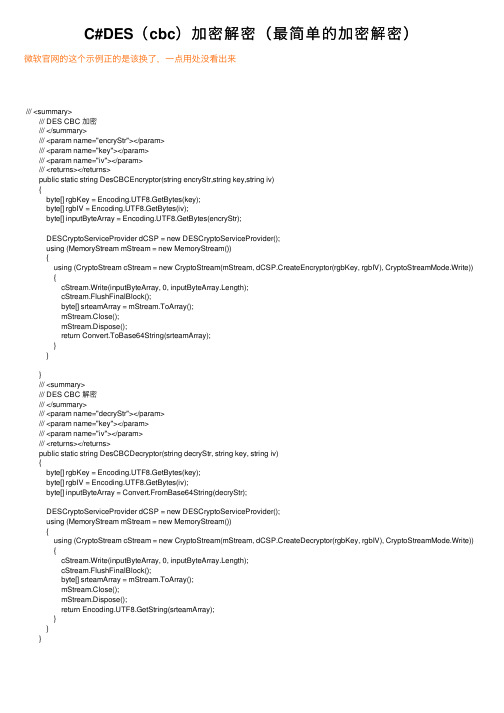

C#DES(cbc)加密解密(最简单的加密解密)

C#DES(cbc)加密解密(最简单的加密解密)微软官⽹的这个⽰例正的是该换了,⼀点⽤处没看出来/// <summary>/// DES CBC 加密/// </summary>/// <param name="encryStr"></param>/// <param name="key"></param>/// <param name="iv"></param>/// <returns></returns>public static string DesCBCEncryptor(string encryStr,string key,string iv){byte[] rgbKey = Encoding.UTF8.GetBytes(key);byte[] rgbIV = Encoding.UTF8.GetBytes(iv);byte[] inputByteArray = Encoding.UTF8.GetBytes(encryStr);DESCryptoServiceProvider dCSP = new DESCryptoServiceProvider();using (MemoryStream mStream = new MemoryStream()){using (CryptoStream cStream = new CryptoStream(mStream, dCSP.CreateEncryptor(rgbKey, rgbIV), CryptoStreamMode.Write)) {cStream.Write(inputByteArray, 0, inputByteArray.Length);cStream.FlushFinalBlock();byte[] srteamArray = mStream.ToArray();mStream.Close();mStream.Dispose();return Convert.ToBase64String(srteamArray);}}}/// <summary>/// DES CBC 解密/// </summary>/// <param name="decryStr"></param>/// <param name="key"></param>/// <param name="iv"></param>/// <returns></returns>public static string DesCBCDecryptor(string decryStr, string key, string iv){byte[] rgbKey = Encoding.UTF8.GetBytes(key);byte[] rgbIV = Encoding.UTF8.GetBytes(iv);byte[] inputByteArray = Convert.FromBase64String(decryStr);DESCryptoServiceProvider dCSP = new DESCryptoServiceProvider();using (MemoryStream mStream = new MemoryStream()){using (CryptoStream cStream = new CryptoStream(mStream, dCSP.CreateDecryptor(rgbKey, rgbIV), CryptoStreamMode.Write)) {cStream.Write(inputByteArray, 0, inputByteArray.Length);cStream.FlushFinalBlock();byte[] srteamArray = mStream.ToArray();mStream.Close();mStream.Dispose();return Encoding.UTF8.GetString(srteamArray);}}}。

DES加密算法详细过程

DES加密算法详细过程DES(Data Encryption Standard)是一种对称加密算法,采用了64位加密块和56位密钥。

下面将详细介绍DES加密算法的过程。

1. 初始置换(Initial Permutation IP):首先,将明文划分为64位的分组,并根据初始置换矩阵IP对分组进行重排。

该矩阵定义了分组中每一位的位置。

2.密钥生成将56位的密钥进行置换选择(Permutation Choice 1,PC-1),根据预定义的置换矩阵将密钥的各个位重新组合,得到56位的置换密钥C0和D0。

接下来,通过循环左移操作(circular left shift)将置换密钥分为两个28位的子密钥C1和D1、左移的位数根据循环左移表格确定。

然后,对C1和D1重复循环左移操作,得到16个子密钥Ci和Di,其中i表示循环次数。

每次循环左移的位数由循环左移表格指定。

最后,通过置换选择2(Permutation Choice 2,PC-2)将Ci和Di 重新置换,得到16个48位的子密钥Ki,即轮密钥。

3.加密过程对明文分组进行初始置换得到L0和R0,分别为32位。

进入16轮加密过程,每轮的操作如下:- 用Ri-1和轮密钥Ki进行扩展置换(Expansion Permutation),将32位扩展为48位。

-将扩展后的结果与轮密钥Ki进行异或操作,得到48位的结果。

-将异或结果分为8个6位的子分组。

- 对每一个子分组进行S盒替代(Substitution Boxes),将6位的输入转换为4位的输出。

-将替代结果连接起来,得到32位的结果。

- 将32位的结果经过P盒置换(Permutation Box)进行重排。

-将P盒置换后的结果与Li-1进行异或操作,得到Ri。

-将Ri和Li-1交换,作为下一轮的输入。

经过16轮的加密过程后,得到R16和L16、将它们连接起来得到64位的分组。

然后,根据初始置换矩阵的逆矩阵IP-1对分组进行逆置换,得到密文。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

详解DES-CBC加密算法如果SA加密组件中数据加密算法的标识符等于0x01,那么将使用CBC模式的DES算法来加密与该SA相关联的业务数据。

使用DES-CBC(Data Encryption Standard-Cipher Block Chaining,密码分组链接模式下的数据加密标准)技术,可以对MACPDU的载荷域进行加密,但无法对通用MAC头(Generic MAC Header,GMH)和循环冗余校验(CRC)数据进行加密。

DES-CBC的加密过程如图7-4所示。

实现密码分组链接(CBC)模式需要一个初始化向量(Initialization Vector IV),该微量是通过将安全关联(Security Association,SA)中的初始化向量(1V)参数与物理层同步域内容进行异或(Exclusive OR,XOR)运算得到的。

CBCIV的计算方法是:在下行链路上,CBC的初始化是通过将TEK密钥信息中的IV参数与最新DL-MAP中的物理层同步域的内容进行异或运算来实现的;在上行链路上,CBC的初始化是通过将TEK密钥信息中的IV参数与DL-MAP中的物理层同步域的内容进行异或运算来实现的,这个DL—MAP在当前UL-MAP被创建或接收到时必须是有效的。

DES加密过程使用连接安全关联中的初始化向量(1V)和传输加密密钥(Traffic Encryption Key,TEK),来对PDU载荷进行加密。

然后,密文载荷代替原始明文载荷。

GMH中的EC(En- cryption Control,加密控制)位为1时,表示对载荷进行加密操作;加密密钥序列(Encryption Key Sequence,EKS)字段只有在EC字段设置成1时才有效,用于表示传输加密密钥和初始向量的序号将被用于载荷加密。

对于新的密文载荷,如果包含了CRC,则需要对其进行更新。

总体而言,DES-CBC加密方案具有较低的安全性,这一方面是由于DES算法本身的脆弱性造成的,另一方面是用于这种加密方法的数据封装没有完整性和抗重放保护机制。

CBC模式下的数据加密和解密编辑文档开发伙伴平台:S60 3rd Edition详细描述Cipher-block chaining(CBC)是一种加密方式,它将纯文本分块和之前加密的密文块进行XOR 操作。

这里每个密文块都取决于纯文本的这种处理。

注意要确保消息独立,并在第一个块中使用初始向量。

Symbian Cryptography library的CModeCBCEncryptor可以用来加密数据,它使用CBlockTransformation子类在它随后拥有的CAESEncryptor中进行初始化。

下列代码演示了对CBC模式下的数据块加密和解密的操作。

解决方案CBC模式下对数据的加密复制到剪贴板C/C++代码1. void CCBCExAppUi::CBCEncryption(TPtr8& aDataPtr) { CAESEncryptor* ae sEncryptor = CAESEncryptor::NewL(iCipherkey); CModeCBCEncryptor* cbcEncryptor = CModeCBCEncryptor::NewLC(aesEncryptor, iIV);<br> for(TInt i = 0; i<3; i++) { TPtr8 tempDataptr = aDataPtr.MidTPtr(16*i,16); cbcEncryptor->Transform(tempDataptr); cbcEncryptor->SetIV(tempDataptr); }<br> CleanupStack::PopAndDestroy(); }CBC模式下对数据的解密:复制到剪贴板C/C++代码1. void CCBCExAppUi::CBCDecryption(TPtr8& aDataPtr) { CAESDecryptor* aes decryptor = CAESDecryptor::NewL(iCipherkey); CModeCBCDecryptor* cbcDecryptor = CModeCBCDecryptor::NewLC(aesdecryptor, iIV);<br> TBuf8<16>tempBuf; for(TInt i = 0; i<3; i++) { TPtr8 tempDataptr = aDataPtr.MidTPtr(16*i,16); tempBuf.Copy(tempDataptr); cbcDecryptor->Transform(tempDataptr); cbcDecryptor->SetIV(tempBuf); }<br> CleanupStack::PopAndDestroy(); }2. //////////////////////////////////////////////This modules is the main()//author:Jing Jiandu//2002-11-25//notes: the block length is 16 bytes////////////////////////////////////////////#include "stdafx.h"#include "windows.h"#include "CAes.h"#include <stdio.h>#pragma comment(lib,"CAes.lib")3. BOOL isEndOfFile(FILE *fp);4. void main(int argc, char* argv[]){CCAes CaesObj(128);int blockLen=CaesObj.BlockByteLen;int keyLen=CaesObj.KeyByteLen;BYTE iv[4][4]={0,1,0,0, //CBC模式的初始向量,长度是加密块长,可以任意设定0,0,2,0,0,0,0,6,0,0,0,0};LPBYTE state=new BYTE[blockLen];LPBYTE midState=newBYTE[blockLen];LPBYTE temp;LPBYTE p_iv=*iv;BYTE w1[16]={"AES-CRYPTION"}; char userKey[100]; int count; int i; FILE *fpr,*fpw; char filename1[20],filename2[20],c; printf("You want to encrypt or decrypt a file?[e/d]"); scanf("%c",&c); 5. if (c=='e'||c=='E') //加密文件过程{ printf(">-----------------------------------------------\nPlease input filename you want to encrypt:\n"); scanf("%s",filename1); if ((fpr=fopen(filename1,"rb"))==NULL) { printf("Sorry! Cannot open this file\n");return; } if ((fpw=fopen(strcat(filename1,".aes"),"wb+"))==NULL) { printf("Cannot open this file\n"); return; } printf("Please input your key no more than %d chars!\n",keyLen); scanf("%s",userKey); CaesObj.keyexpansion(userKey); printf("Encryption is going on, please waiting........\n"); 6. fwrite(w1,1,16,fpw); i=-1; while(1) { ++i%=3; if((count=fread(state,1,blockLen,fpr))<blockLen){ memset(state+count,'\0',blockLen-count); } 7. if(i==0) CaesObj.blockxor(state,p_iv,blockLen); else CaesObj.blockxor(state,midState,blockLen); CaesObj.rijndael(state); memcpy(midState,state,blockLen); fwrite(state,1,blockLen,fpw); 8. if(feof(fpr)) { fseek(fpw,15,0); fputc((BYTE)count,fpw); break; } } 9. fclose(fpr); fclose(fpw); printf("Encryption is over,press anykey to return.\n"); }//加密文件结束else if(c=='d'||c=='D') //解密文件过程{ printf("Please input filename you want to decrypt:\n"); scanf("%s",filename1); printf("Please input filename after decryption:\n"); scanf("%s",filename2);if ((fpr=fopen(filename1,"rb"))==NULL) { printf("Cannot open this file\n"); return; } if ((fpw=fopen(filename2,"wb+"))==NULL) { printf("Cannot open this file\n"); return; } printf("Please input your key no more than %d chars!\n",keyLen); scanf("%s",userKey); CaesObj.keyexpansion(userKey); fread(w1,1,15,fpr); BYTE co; fread(&co,sizeof(BYTE),1,fpr); temp=new BYTE[blockLen]; 10. i=-1; 11. while(1) { ++i%=3; fread(state,1,blockLen,fpr); memcpy(midState,temp,blockLen); memcpy(temp,state,blockLen); CaesObj.invrijndael(state); if(i==0) CaesObj.blockxor(state,p_iv,blockLen); else CaesObj.blockxor(state,midState,blockLen); 12. if(isEndOfFile(fpr)) { fwrite(state,1,co,fpw); break; 13. } else { fwrite(state,1,blockLen,fpw); } } delete []temp; fclose(fpr); fclose(fpw); }//解密文件结束14.delete []state; delete []midState; } //the end of main() 15.BOOL isEndOfFile(FILE *fp) { BOOL res; 16.fgetc(fp); res=feof(fp); fseek(fp,-1,1);17.return res; }。