对称密钥密码体系详解演示文稿

合集下载

密码学与网络安全传统对称密钥密码分析课件

应对措施

为了防止穷举攻击,可以采用增加密钥长度、增加密码复杂 度、使用随机化等策略。

时序攻击与应对措施

时序攻击

时序攻击是一种利用密码生成或使用过程中的时间模式来破解密码的方法。

应对措施

为了防止时序攻击,可以采用加密时序、混淆时序、伪装时序等策略,使得攻击者无法通过时间模式 来破解密码。

统计分析攻击与应对措施

RSA算法的基本思想是利用两个不同大小的素数相乘产生一个公钥和一个私钥。公钥包括模数和两个素数的乘积 ,可以公开使用;私钥包括模数和两个素数的乘积,必须保密。加密过程使用公钥对明文进行加密,解密过程使 用私钥对密文进行解密。

03

对称密钥密码分析技术

穷举攻击与应对措施

穷举攻击

在密码分析中,穷举攻击是一种通过尝试所有可能的密钥组 合来破解密码的方法。

端口转发

SSH协议可以利用对称密钥加密算法,实现端口转发,将客户端的 数据通过安全的连接转发到服务器。

密钥分配与管理

SSH协议支持密钥的分配和管理,确保只有授权的用户能够访问特 定的资源。

WEP协议中的对称密钥应用

加密算法

WEP协议采用对称密钥加密算法 ,对传输的数据进行加密,确保 数据的机密性。

认证与授权

防止中间人攻击

利用对称密钥加密算法,SSL/TLS协 议可以防止中间人攻击,确保数据传 输的安全性。

SSL/TLS协议中的证书机制允许服务 器和客户端进行身份认证,同时通过 密钥交换实现数据传输的授权。

SSH协议中的对称密钥应用

远程登录

SSH协议利用对称密钥加密算法,实现远程登录,确保用户在远 程终端访问服务器时的数据安全。

统计分析攻击

统计分析攻击是一种利用密码生成或使 用过程中的统计规律来破解密码的方法 。

为了防止穷举攻击,可以采用增加密钥长度、增加密码复杂 度、使用随机化等策略。

时序攻击与应对措施

时序攻击

时序攻击是一种利用密码生成或使用过程中的时间模式来破解密码的方法。

应对措施

为了防止时序攻击,可以采用加密时序、混淆时序、伪装时序等策略,使得攻击者无法通过时间模式 来破解密码。

统计分析攻击与应对措施

RSA算法的基本思想是利用两个不同大小的素数相乘产生一个公钥和一个私钥。公钥包括模数和两个素数的乘积 ,可以公开使用;私钥包括模数和两个素数的乘积,必须保密。加密过程使用公钥对明文进行加密,解密过程使 用私钥对密文进行解密。

03

对称密钥密码分析技术

穷举攻击与应对措施

穷举攻击

在密码分析中,穷举攻击是一种通过尝试所有可能的密钥组 合来破解密码的方法。

端口转发

SSH协议可以利用对称密钥加密算法,实现端口转发,将客户端的 数据通过安全的连接转发到服务器。

密钥分配与管理

SSH协议支持密钥的分配和管理,确保只有授权的用户能够访问特 定的资源。

WEP协议中的对称密钥应用

加密算法

WEP协议采用对称密钥加密算法 ,对传输的数据进行加密,确保 数据的机密性。

认证与授权

防止中间人攻击

利用对称密钥加密算法,SSL/TLS协 议可以防止中间人攻击,确保数据传 输的安全性。

SSL/TLS协议中的证书机制允许服务 器和客户端进行身份认证,同时通过 密钥交换实现数据传输的授权。

SSH协议中的对称密钥应用

远程登录

SSH协议利用对称密钥加密算法,实现远程登录,确保用户在远 程终端访问服务器时的数据安全。

统计分析攻击

统计分析攻击是一种利用密码生成或使 用过程中的统计规律来破解密码的方法 。

第3讲 对称密钥密码体制

密钥发生器 种子 k

明文流 m i

明文流m i 加密算法E

密钥流 k i 密钥流 发生器

密文流 c i

安全通道 密钥 k

解密算法D

密钥流 发生器

明文流m i

密钥流 k i

图1 同步流密码模型

内部状态 输出函数

内部状态 输出函数

密钥发生器 种子 k

k

密文流 c i

k

图2 自同步流密码模型

明文流 m i

❖ 实际使用的密钥流序列(简称密钥)都是按一定算法生成的, 因而不可能是完全随机的,所以也就不可能是完善保密系统。 为了尽可能提高系统的安全强度,就必须要求所产生的密钥 流序列尽可能具有随机序列的某些特征。如极大的周期、良 好的统计特性。

3.2 分组密码

分组密码的原理 分组密码的设计原则 Feistel密码结构 数据加密标准 DES 其他分组密码 分组密码的典型攻击方法

1.分组密码的原理

❖ 密文中的每位数字不仅仅与某时刻输入的明文数字有关,而 是与该明文中一定组长的明文数字有关。分组密码将明文按 一定的位长分组,输出是固定长度的密文。

明文x=(x1, x2, ···)

密文y=(y1, y2, ···, yn )

明文x=(x1, x2, ···)

加密算法

解密算法

密钥k=(k1, k2, ···)

分组密码 (Block cipher) 流密码 (Stream cipher) 公钥密码 (Public-Key cipher)

密码学(Cryptology) 按加解密采用的密钥不同

对称密码 (Symmetric cipher) 非对称密码 (Asymmetric cipher)

按密码出现的时间不同

pdf第5章 对称密钥密码体制

16

DES算法描述 算法描述

• 算法设计中采用的基本变换和操作: 算法设计中采用的基本变换和操作: – 置换(P) 置换( ) • 重新排列输入的比特位置。 重新排列输入的比特位置。 – 交换(SW) 交换( ) • 将输入的左右两部分的比特进行互换。 将输入的左右两部分的比特进行互换。 – 循环移位 • 将输入中的比特进行循环移位,作为输出。 将输入中的比特进行循环移位,作为输出。 – 一个复杂变换( fK ) 一个复杂变换( • 通常是一个多阶段的乘积变换; 通常是一个多阶段的乘积变换; • 与密钥 Key 相关; 相关; • 必须是非线性变换; 必须是非线性变换; • 实现对密码分析的扰乱; 实现对密码分析的扰乱; • 是密码设计安全性的关键。 是密码设计安全性的关键。

2

5.1 分组密码的原理

• 密文中的每位数字不仅仅与某时刻输入的明文 数字有关, 数字有关,而是与该明文中一定组长的明文数 字有关。 字有关。

• 分组密码的基本模型 密钥 K 密钥 K

明文 x 密文 y 明文 x

加密

3解密ຫໍສະໝຸດ 分组密码的长度明文为分组长度为m的序列,密文为分组长度为 的序列 的序列: 明文为分组长度为 的序列,密文为分组长度为n的序列: 的序列 • n>m,称其为有数据扩展的分组密码; ,称其为有数据扩展的分组密码; • n<m,称其为有数据压缩的分组密码; ,称其为有数据压缩的分组密码; • n=m,称其为无数据扩展与压缩的分组密码。 ,称其为无数据扩展与压缩的分组密码。 我们一般所说的分组密码为无数据扩展与压缩的分组密码。 我们一般所说的分组密码为无数据扩展与压缩的分组密码。

s s

K32.1

s s p

. . K32.2 .

04对称加密44页PPT

第4章 对称密码的其他理论

4.1 多重加密与三重DES算法 4.2 分组密码的工作模式 4.3 其他分组密码简介 4.4 流密码简介

4.1多重加密与三重DES算法

• DES的56位密钥是不安全的,一种改进 的方法就是多重加密。

• 多重加密是将一个加密算法多次使用的 技术

双重DES和三重DES

• 双重DES (Double DES)

– CFB也是上下文相关的,CFB模式下,传 输过程中密文的错误会影响后面的解密(错 误扩散)。

分组密码的操作方式

• 输出反馈模式 (Output Feedback )

– 和CFB相似,不过OFB用的是前一个n 位密文输出分组反馈回移位寄存器。

分组密码的操作方式

• 输出反馈模式 (Output Feedback )

• 还有一些常用的分组密码,例如 IDEA,AES, BLOWFISH,CAST-128等等。

使用两个密钥的三重DES

• 因此,应该使用三重 DES。

• 使用两个密钥的3DES

C=E(K1,D(K2, E(K1,P)))

• 中间使用解密算法是为 了兼容单次DES。当 KDE1=SK。2时,退化为单次

• 没有已知可行的攻击 • ANSI X9.17 和ISO8732

采用

已知明文攻击,时间代价太大

分组密码的操作方式

分组密码的操作方式

• 电子密码本模式(Electronic Codebook )

– 相同的明文将永远加密成相同的密文。 – 容易受到密码分析攻击。 – 适合于传输数据较少的情况,比如传送加

密密钥。

分组密码的操作方式

• 密码分组链接模式 (Cipher Block Chaining )

4.1 多重加密与三重DES算法 4.2 分组密码的工作模式 4.3 其他分组密码简介 4.4 流密码简介

4.1多重加密与三重DES算法

• DES的56位密钥是不安全的,一种改进 的方法就是多重加密。

• 多重加密是将一个加密算法多次使用的 技术

双重DES和三重DES

• 双重DES (Double DES)

– CFB也是上下文相关的,CFB模式下,传 输过程中密文的错误会影响后面的解密(错 误扩散)。

分组密码的操作方式

• 输出反馈模式 (Output Feedback )

– 和CFB相似,不过OFB用的是前一个n 位密文输出分组反馈回移位寄存器。

分组密码的操作方式

• 输出反馈模式 (Output Feedback )

• 还有一些常用的分组密码,例如 IDEA,AES, BLOWFISH,CAST-128等等。

使用两个密钥的三重DES

• 因此,应该使用三重 DES。

• 使用两个密钥的3DES

C=E(K1,D(K2, E(K1,P)))

• 中间使用解密算法是为 了兼容单次DES。当 KDE1=SK。2时,退化为单次

• 没有已知可行的攻击 • ANSI X9.17 和ISO8732

采用

已知明文攻击,时间代价太大

分组密码的操作方式

分组密码的操作方式

• 电子密码本模式(Electronic Codebook )

– 相同的明文将永远加密成相同的密文。 – 容易受到密码分析攻击。 – 适合于传输数据较少的情况,比如传送加

密密钥。

分组密码的操作方式

• 密码分组链接模式 (Cipher Block Chaining )

《对称密钥密码体系》PPT课件

(2)已知明文攻击 密码分析者已知的内容包括一个或多个明文-密文对以及截获的待解密密文。明

文-密文对被事先搜集。

Network and Information Security

(3)选择明文攻击 与已知明文攻击类似,不同点在于选择明文攻击的密码分析者可以自己 选定明文消息,并知道其对应的密文。

Network and Information Security

注意:Ke和Kd可以相同,也可以不同。

所有算法的安全性都基于密钥的安 全性,而不是基于算法细节的安全 性。

无数的事实已经证明,只有公开的 算法才是安全的。

Network and Information Security

2.1.3 对称密钥密码和非对称密钥 密码

基于密钥的算法通常有两类:对称算法和非对称算法。 对称算法有时又叫传统密码算法,就是加密密钥能够从解密密钥中容易地推

大使密冯码·技伯术恩是托一夫门发古出老的的加技密术电。报公。元前1世纪,著名的凯撒(Caesar)密码被 电用报于内高容卢建战议争与中墨,西这哥是结一成种对简抗单美易国行的的军单事字联母盟替,代但密被码英。国40号办公室情报机 关截20获世。纪英,国第通一过次外世交界部大将战电进报行全到文关交键给时美刻国,总英统国并破约译定密该码电的报专是门美机国构自“己4截0 获号并房破间译”的利。用缴获的德国密码本破译了著名的“齐默尔曼”电报,促使美国 放弃中立参战,改变了战争进程。

Network and Information Security

2.1 密码学原理 2.1.1 密码学的基本原理 1. 密码学的发展简史

早在四千多年以前,古埃及人就开始使用密码技术来保密要传递的消息。

一直到第一次世界大战前,密码技术的进展很少见诸于世,直到1918年, William F.Friedman的论文“The Index of Coincidence and Its Applications in Cryptography”(重合指数及其在密码学中的应用)发表时,情况才有所好转。

对称密码体制PPT课件

64比特

左移j比特

….

明文:0000000000000001 密钥: 22234512987ABB23 密文:0A4ED5C15A63FEA3

2)完全效应 指密文中的每个比特都由明文的许多比特决定。由

DES中的扩展和S盒产生的扩散和混淆作用表明了强烈的 完全效应。

2、设计标准 (1)S盒的设计

• 每一行的元素都是从0-15的置换。 • S盒是非线性的。 • 如果改变输入的一个比特,输出中的两个或更多比特会改变。 • 如果一个S盒的两个输入只有中间两个比特不同(第3和第4个比特),输出中至少有两个比特

P=DK1(DK2(C))

2.三重DES(以被广泛采用)

优点:能对付中途攻击。密钥长度为168bit

即用两个56位的 密钥K1、K2,发 送方用K1加密, K2解密,再使用 K1加密。接收方 则使用K1解密, K2加密,再使用 K1解密,其效果 相当于将密钥长 度加倍。

5 应用模式

电子密码本 ECB (electronic codebook

由于DES算法完全公开,其安全性完全依赖于对密钥的保护,必须有可 靠的信道来分发密钥。如采用信使递送密钥等。因此,它不适合在网络 环境下单独使用。

4 DES的变形

1.两重DES

双重DES密钥长度 为112bit,密码强 度似乎增强了一 倍,但问题并非 如此。

C=EK2(EK1(P))

双重DES易 受中途攻击

在每轮开始将输入的64比特数据分 成左、右长度相等的两半,将右半 部分原封不动地作为本轮输出的64 比特数据的左半部分,同时对右半 部分进行一系列的变换,即用轮函 数作用右半部分,然后将所得结果 (32比特数据)与输入数据的左半 部分进行逐位异或,将所得数据作 为本轮输出的64比特数据的右半部 分。

第4章对称密钥密码体制

生无限的密钥流 k1k2..., ki L, i 1 。

• 6. 对于任意的 k L ,都有一个加密规则 ek E和

相应的解密规则

足dk (ek (x)) x

d

k的函D数。。并且对每一个明文和是满

6

同步流密码的加密过程

i1 f (k,i )

ki g(k,i )

ci E(ki , mi )

其中, 0 取决于密钥k的初始态,f是下一

个态函数,g是生成密钥流的函数。

7

同步流密码的特点

• 同步要求

–在一个同步流密码中,发送方和接收方必 须是同步的,用同样的密钥且该密钥操作在 同样的位置(态),才能保证正确地解密。

• 无错误传播

–在传输期间,一个密文字符(或位)被改 变(不是删除)只影响该字符(或位)的恢 复,不会对后续字符(或位)产生影响。

的初始态,k是密钥,g是生成密钥流的函数。

12

密码反馈模式工作原理

13

密钥流生成器

两部分功能: – 驱动部分:负责控制存储器的状态并提供周期长、 统计特性好的序列供非线性组合部分使用; – 非线性组合部分:对这些序列进行非线性组合,以 便得到理想的密钥流 。

14

反馈移位寄存器

• 两部分组成 : – 移位寄存器:移位寄存器是一个位序列(长度为n 的移位寄存器被称为n位移位寄存器),新的最左 端的位由其余各位计算得到,通过所有各位右移一 位输出的结果通常为最低有效位; – 反馈函数。

4

同步流密码

5

同步流密码的表示

• 同步流密码为一个六元组(P,C,K,L,E,D)和函数g,并 且满足以下条件:

• 1. P是由所有可能明文构成的有限集

• 2. C是由所有可能密文构成的有限集

网络,信息,安全第二章-对称密钥密码体系

DES的历史

1974年8月27日, NBS开始第二次征集,IBM提交了算法 LUCIFER,该算法由IBM的工程师在1971~1972年研制

1975年3月17日, NBS公开了全部细节 1976年,NBS指派了两个小组进行评价 1976年11月23日,采纳为联邦标准,批准用于非军事场

合的各种政府机构 1977年1月15日,“数据加密标准”FIPS PUB 46发布,同年7

标准,称之为DEA-1

22

2.2 数据加密标准(DES)

DES的算法

DES加密算法由以下四个部分组成:

❖初始置换函数IP ❖获取子密钥Ki ❖密码函数F ❖末置换函数IP-1

23

64比 特 明 文 输 入

IP

3 2 b it L 0 +

3 2 b it R 0 F

K 1(4 8 )

L 1= R 0 +

R 16 = R 15

IP -1

64比 特 密 文 输 出

2.2 数据加密标准(DES)

DES的算法-初始置换函数IP

DES对64位明文分组进行操作。首先,64位明 文分组x经过一个初始置换函数IP,产生64位的 输出x0,再将分组x0分成左半部分L0和右半部分 R0,即:

9

2.1 密码体系的原理和基本概念

对称密码和非对称密码

对称算法 有时又叫传统密码算法,就是加密

密钥能够从解密密钥中推算出来,反过来也成立

✓ 在大多数对称算法中,加/解密密钥是相同的 ✓ 对称算法可分为两类

• 分组算法(分组密码) • 序列算法(序列密码,流密码)

10

2.1 密码体系的原理和基本概念

2020

网络,信息,安全第二章-对

第2章对称密钥密码体系

15

Network and Information Security

第2章 对称密钥密码体系

2.获取子密钥Ki

• DES加密算法的密钥长度为56位,但一般表示为64位, 其中,每个第8位用于奇偶校验。在DES加密算法中, 将用户提供的64位初始密钥经过一系列的处理得到K1, K2,…,K16,分别作为1~16轮运算的16个子密钥。 现在来看如何获得这16个子密钥。

• 相反地,解密函数D作用于C产生M • D(C)=M

• 先加密后再解密消息,原始的明文将恢复出来,下面 的等式必须成立: D(E(M))=M

4

Network and Information Security

第2章 对称密钥密码体系

2.1.2 安全密码准则

• 所有算法的安全性都基于密钥的 安全性,而不是基于算法细节的 安全性。

57 49 41 33 25 17 9 1 58 50 42 34 26 18 10 2 59 51 43 35 27 19 11 3 60 52 44 36 63 55 47 39 31 23 15 7 62 54 46 38 30 22 14 6 61 53 45 37 29 21 13 5 28 20 12 4

• 只有公开的算法才是安全的。

5

Network and Information Security

第2章 对称密钥密码体系

2.1.3 对称密钥密码和非对称密钥密码

• 基于密钥的算法通常有两类:对称算法和非对称算法。 • 对称算法有时又叫传统密码算法,就是加密密钥能够

从解密密钥中容易地推算出来,反过来也成立。 • 在大多数对称算法中,加/解密密钥是相同的。 • 对称算法可分为两类。 • 一次只对明文中的单个比特(有时对字节)运算的算

《对称加密体制》PPT课件_OK

• 64位明文首先经过初始置换IP(Initial Permutation),将数据打 乱重新排列并分成左右两半。左边32位构成L0,右边32位构 成R0

• 由加密函数f实现子密钥K1对R0的加密,结果得32位的数据 组f(R0, K1)。 f(R0, K1)再与L0模2相加,又得到一个32位的数 据组作为第二次加密迭代的R1,以R0作为第二次加密迭代的 L1。至此,第一次加密迭代结束。

胜为此而在全球范围内角逐了数年的激烈竞争宣告结束这一新加

密标准的问世将取代DES数据加密标准成为21世纪保护国家敏感

信息的高级算法.

26

思考题

27

一个通信游戏

• 两个朋友Alice和Bob想在晚上一起外出,但是他们定不下是去电影院还是歌剧院。于是, 他们达成了一个通过掷硬币来决定的协议。

• Alice拿着硬币对Bob说:“你选择一面,我来抛”Bob选择后,Alice把硬币抛向空中。 然后他们都注视硬币,如果Bob选择的那一面朝上,则他可以决定要去的地方,否则由 Alice决定。

• 1997年1月28日,美国的RSA数据安全公司在RS A安全年会上公布了一项“秘密密钥挑战”竞 赛,其中包括悬赏1万美元破译密钥长度为56 比特的DES。美国克罗拉多洲的程序员Verser 从1997年2月18日起,用了96天时间,在Internet 上数万名志愿者的协同工作下,成功地找到了 DES的密钥,赢得了悬赏的1万美元。

• 1999年3月22日举行了第二次AES候选会议从中选出5个AES将成为 新的公开的联邦信息处理标准

• 入选AES的五种算法是MARS RC6 Serpent Twofish Rijndael

• 2000年10月2日美国商务部部长Norman Y. Mineta宣布经过三年来

• 由加密函数f实现子密钥K1对R0的加密,结果得32位的数据 组f(R0, K1)。 f(R0, K1)再与L0模2相加,又得到一个32位的数 据组作为第二次加密迭代的R1,以R0作为第二次加密迭代的 L1。至此,第一次加密迭代结束。

胜为此而在全球范围内角逐了数年的激烈竞争宣告结束这一新加

密标准的问世将取代DES数据加密标准成为21世纪保护国家敏感

信息的高级算法.

26

思考题

27

一个通信游戏

• 两个朋友Alice和Bob想在晚上一起外出,但是他们定不下是去电影院还是歌剧院。于是, 他们达成了一个通过掷硬币来决定的协议。

• Alice拿着硬币对Bob说:“你选择一面,我来抛”Bob选择后,Alice把硬币抛向空中。 然后他们都注视硬币,如果Bob选择的那一面朝上,则他可以决定要去的地方,否则由 Alice决定。

• 1997年1月28日,美国的RSA数据安全公司在RS A安全年会上公布了一项“秘密密钥挑战”竞 赛,其中包括悬赏1万美元破译密钥长度为56 比特的DES。美国克罗拉多洲的程序员Verser 从1997年2月18日起,用了96天时间,在Internet 上数万名志愿者的协同工作下,成功地找到了 DES的密钥,赢得了悬赏的1万美元。

• 1999年3月22日举行了第二次AES候选会议从中选出5个AES将成为 新的公开的联邦信息处理标准

• 入选AES的五种算法是MARS RC6 Serpent Twofish Rijndael

• 2000年10月2日美国商务部部长Norman Y. Mineta宣布经过三年来

信息安全概论 ppt 对称密码体制

对称密码体制

12

3.1.2 分组密码的一般结构

Feistel网络结构

对称密码体制

13

3.1.2 分组密码的一般结构

Feistel网络的安全性和软、硬件实现速度叏决亍下列参数:

分组长度:分组长度越大则安全性越高(其他条件相同时), 但加、解密速度也越慢。64比特的分组目前也可用,但最好采 用128比特。

对称密码体制

22

3.2.1 简化的DES

10-bit密钥

P10 LS-1 LS-1 P8

K1

8

5

LS-2

5

5

P8

5

LS-2

K2

8

对称密码体制

23

3.2.1 简化的DES

K1=P8(移位(P10(密钥K))) K2=P8(移位(移位(P10(密钥K))))

密文=IP-1(fk2(SW(fk1(IP(明文)))))

对称密码体制

9

3.1.2 分组密码的一般结构

Feistel密码结构

n = 4时的一个普通代换密码的结构

对称密码体制

10

3.1.2 分组密码的一般结构

Feistel网络结构

一个分组长度为n (偶数)比特的L轮Feistel网络的加密过程如下:

给定明文P,将P分成左边和右边长度相等的两半幵分别记为L0 和R0,仍而P = L0R0,迚行L轮完全类似的迭代运算后,再将左 边和右边长度相等的两半合幵产生密文分组。

6

3.1.1 分组密码的一般设计原理

迭代密码是实现混淆和扩散原则的一种有效的方法。合理选择的轮

凼数经过若干次迭代后能够提供必要的混淆和扩散。

《对称密钥密码体系》课件

《对称密钥密码体 系》PPT课件

目 录

• 对称密钥密码体系概述 • 对称密钥密码体系的基本原理 • 对称密钥密码体系的分类 • 对称密钥密码体系的应用 • 对称密钥密码体系的挑战与解决方案 • 对称密钥密码体系的未来展望

01

对称密钥密码体系概述

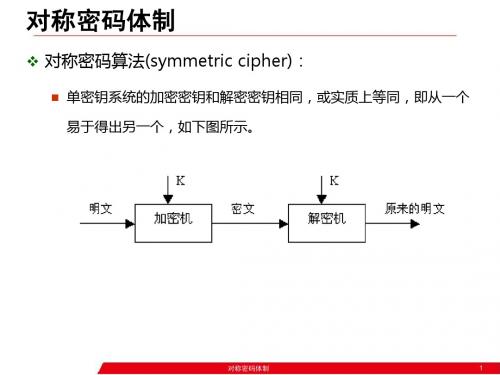

定义与特点

定义

对称密钥密码体系是一种加密方式,使用相同的密钥进行加 密和解密。

分组密码

01

分组密码是一种对称密钥密码体系,它将明文分成 固定长度的块,然后对每个块进行加密。

02

分组密码的优点在于其安全性较高,能够抵御各种 攻击。

03

常见的分组密码算法包括DES、AES和IDEA。

块密码

01

块密码是一种对称密钥密码体系,它将明文分成固定

长度的块,然后对每个块进行独立的加密。

对称密钥密码体系的优点

对称密钥密码体系可以提供较高的身份认证安全性,因为 只有知道秘密密钥的用户才能通过认证。由于不需要在网 络中传输用户的敏感信息,对称密钥密码体系可以保护用 户的隐私。

对称密钥密码体系的局限性

对称密钥密码体系需要用户和服务器之间共享秘密密钥, 因此需要在安全的环境中传输和存储秘密信息。如果秘密 信息泄露或被篡改,身份认证的安全性将受到威胁。此外 ,对于大型网络环境,管理大量的共享秘密密钥是一项挑 战。

密体系。

02

对称密钥密码体系的基本 原理

加密算法

对称加密算法

加密和解密使用相同密钥的算 法。常见的对称加密算法有AES

、DES等。

加密过程

明文通过加密算法和密钥转换 成密文,这一过程由发送方执 行。

解密过程

密文通过解密算法和相同的密 钥还原成明文,这一过程由接 收方执行。

目 录

• 对称密钥密码体系概述 • 对称密钥密码体系的基本原理 • 对称密钥密码体系的分类 • 对称密钥密码体系的应用 • 对称密钥密码体系的挑战与解决方案 • 对称密钥密码体系的未来展望

01

对称密钥密码体系概述

定义与特点

定义

对称密钥密码体系是一种加密方式,使用相同的密钥进行加 密和解密。

分组密码

01

分组密码是一种对称密钥密码体系,它将明文分成 固定长度的块,然后对每个块进行加密。

02

分组密码的优点在于其安全性较高,能够抵御各种 攻击。

03

常见的分组密码算法包括DES、AES和IDEA。

块密码

01

块密码是一种对称密钥密码体系,它将明文分成固定

长度的块,然后对每个块进行独立的加密。

对称密钥密码体系的优点

对称密钥密码体系可以提供较高的身份认证安全性,因为 只有知道秘密密钥的用户才能通过认证。由于不需要在网 络中传输用户的敏感信息,对称密钥密码体系可以保护用 户的隐私。

对称密钥密码体系的局限性

对称密钥密码体系需要用户和服务器之间共享秘密密钥, 因此需要在安全的环境中传输和存储秘密信息。如果秘密 信息泄露或被篡改,身份认证的安全性将受到威胁。此外 ,对于大型网络环境,管理大量的共享秘密密钥是一项挑 战。

密体系。

02

对称密钥密码体系的基本 原理

加密算法

对称加密算法

加密和解密使用相同密钥的算 法。常见的对称加密算法有AES

、DES等。

加密过程

明文通过加密算法和密钥转换 成密文,这一过程由发送方执 行。

解密过程

密文通过解密算法和相同的密 钥还原成明文,这一过程由接 收方执行。

信息安全原理及应用第05章对称密钥密码体制精品PPT课件

15

DES的加密过程

第二步各轮中的加密过程

16

DES的加密过程

第三步:初始置换 IP的逆置换 。 IP1

– 应用初始置换 IP的逆置换 IP1 对 L16R16 进行置换,得 到密文 c ,即 cIP 1(L16R16)。

– 在最后一轮计算之后,将 R16 L16(而非左右部分交换 后的结果 L16R16 )作为 IP1 的输入,以便DES能够同 时被用于加密和解密。

i

1i16)(16

轮中的计算方法相同):Li Ri1 ,R iL i 1 f(R i 1,K i)

– 其中,K i 为第i轮使用的子密钥,各 K i 均为 K的一

个置换选择,所有 K i 构成密钥方案。函数 f(X1,X2)

中的变量 X 1 为16位字符串,X 2 为48位字符串, 函

数 f(X1,X2) 输出的结果为32位字符串。

10

DES的产生背景

美国国家标准局(NBS)1973 年公开征求计算机加密算 法标准,要求如下:

• 该算法必须提供较高的安全性; • 该算法必须完全确定并且易于理解; • 该算法的安全性不应依赖于算法本身,而是应该依赖

于密钥; • 该算法必须对所有的用户有效; • 该算法必须适用于各种应用; • 该算法必须能够通过价格合理的电子器件得以实现; • 该算法必须能够有效使用; • 该算法必须能够得以验证; • 该算法必须能够得以出口。

4

分组密码的特点

• 主要优点: – 易于标准化; – 易于实现同步。

• 主要缺点: – 不善于隐藏明文的数据模式、对于重放、插入、删 除等攻击方式的抵御能力不强。

5

分组密码的数学表示

记明文空间和密文空间为

F

第3章现代对称密钥密码

DES算法的整体结构 ——Feistel密码结构

• 分组密码算法设计上的特点 (1)能够用软件快速实现加密算法和解密 算法。 (2)易于分析,便于掌握算法的保密强度 以及密钥的扩展方法。

电子工业出版社,《信息安全原理与应用》,2010.1 ©版权所有,引用请注明出处

内容提要

• DES的产生与应用 • Feistel密码结构 • 对DES的描述 • 对DES的讨论

使 用的密钥长度为64bit) (3)循环次数/轮数(n):多轮加密可以提高安全性。(DES 轮函数的迭代次数为16次) (4)子密钥产生算法(Ki):算法越复杂,就越增加密码分析 的难度。 (5)轮函数(F):轮函数越复杂,越增加密码分析的难度。

电子工业出版社,《信息安全原理与应用》,2010.1 ©版权所有,引用请注明出处

电子工业出版社,《信息安全原理与应用》,2010.1 ©版权所有,引用请注明出处

DES算法的整体结构 ——Feistel密码结构

• 基于Feistel结构的分组密码算法的特点 (1)分组长度(2w):分组长度越大安全性越高,但会导致加 密/解密速度下降,故应选择合理的分组长度。 (2)密钥位数(K):密钥位数越大安全性越高,但会导致加 密/解密速度下降。现在通常使用的密钥长度是128bit。(DES

• 分组加密算法本质上体现了n位明文分组和n位密文分组的一一 映射。

• 分组大小n的选择

1“)统如计果分n较析一码小”般,,方的不则法,同得的对变到攻于换的击的n明。位总文分数空组为间的(和2对n密)!称,文分也空组就间密是有限,容易受到 2)如果n充说分,大密,钥则的由个于数得为到(的2n明)!个文。空间和密文空间足够大, 明文的统计特征将被掩盖,可以抵抗“统计分析”方法的攻击 ;但同时也将导致密钥数目的急剧增加和密钥空间的急剧增大 ,这会给密钥的分配、管理和存储带来很大的困难。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

❖ 一次只对明文中的单个比特(有时对字节)运算的算法称为序列密码或 流密码算法。

密钥序列发生器

Key

密钥序列发生器

Pi

Ci

Ci

Pi

❖ 另一类算法是对明文的一组比特进行运算,这些比特组称为分组,相应

的算法称为分组算法。

密钥流生成器

密钥流生成器

mbit 明文

加密算法

nbit 密文

解密算法 mbit 明文

对称密钥密码体 系详解演示文稿

(优选)对称密 钥密码体系

先行案例——凯撒密码

高卢是罗马共和国北部的一大片土地,包括今天的意大利 北部、法国、卢森堡、比 利时、德国以及荷兰和瑞士的一 部分。 高卢战争是罗马共和国为征服高卢、扩大疆土而进行的侵 略性远征,是恺撒为壮大自己的实力进而确立独裁统治而 进行的一场建功扬威、扩 军备战、掠夺财富的残酷战争, 高卢战争包括8次军事远征。 高卢战争使罗马获得面积两倍于意大利的肥沃土地和800多 座城镇,凯撒个人则获得大量财富和政治资本,为其建立 独裁统治奠定了基础。 将替换密码用于军事用途的第一个文件记载是恺撒著的 《高卢记》。恺撒描述了他如何将密信送到正处在被围困、 濒临投降的西塞罗,使得敌人根本无法看懂信息。

如计划失败,我们建议在下列基础上同墨西哥结 盟:协同作战;共同缔结和平。我们将会向贵国 提供大量资金援助:墨西哥也会重新收复在新墨 西哥州、得克萨斯州,和亚利桑那州失去的国土。 建议书的细节将由你们草拟。

请务必于得知将会与美国开战时(把此计划)以 最高机密告知贵国总统,并鼓励他邀请日本立刻 参与此计划;同时为我们与日本的谈判进行斡旋。

先行案例——Enigma密码机

先行案例——图灵

阿兰·麦席森·图灵(Alan Mathison Turing,1912.6.23— 1954.6.7),英国数学家、逻辑学家,被称为计算机科学之父、 人工智能之父。 1931年图灵进入剑桥大学国王学院,毕业后到 美国普林斯顿大学攻读博士学位,二战爆发后回到剑桥,后曾 协助军方破解德国的著名密码系统Enigma,帮助盟军取得了二 战的胜利。

使用一对不相同的密钥:私钥只有本人知 道,公钥可让其他用户知道

甲的

公钥环

戊

丙

丁乙 使用乙的

公钥加密

使用乙的 私钥解密

甲

明文

密文

明文

乙

加密器

解密器

即使墨国成功收复失地,容纳或安抚当地的讲英语的人口 将会是一个严厉和困难的考验。

卡兰萨正式在4月14日拒绝齐默尔曼电报内的提案。在那 时,美国已经向德国宣战。

先行案例——Enigma密码机

恩尼格玛加密机宣告了手工编码技术的结束,与 Enigma相关的历史人物有三个人。 首先是德国人亚瑟.谢尔比乌斯(Arthur Scherbius),德国人发明了ENIGMA; 其次是波兰人马里安.雷杰夫斯基(Marian Rejewski),波兰人初步解破了简单的ENIGMA; 第三个就是英国人阿兰.图灵(Alan Turing),英国 人彻底终结了最高难度的ENIGMA。

2.1.3 对称密钥密码和非对称密钥密码

非对称算法是这样设计的:用作加密的密钥不同 于用作解密的密钥,而且解密密钥不能根据加密 密钥计算出来(至少在合理假定的有限时间内)。

非对称算法也叫做公开密钥算法,是因为加密密 钥能够公开,即陌生者能用加密密钥加密信息, 但只有用相应的解密密钥才能解密信息。

非对称密钥加密方法——公钥加密

meet me after the class

E = (M + k1) mod (26)

M = (E - k2) mod (26)

(其中,M表示明文中小写英文字母从0~25的序号我们计划于2月1日开始实施无限制潜艇战。与此 同时,我们将竭力使美国保持中立。

请转告贵总统,我们强大的潜水艇队的参与将可 能逼使英国在几个月内求和。

先行案例——齐默尔曼电报

当时,墨西哥总统委派一名将军去研究计划的可行性。最 后,墨国认为联盟计划不可行。因为:

试图收复失去的国土一定会令墨国与军事上更加强大的美 国开战。

无论德国是否真的会有那么慷慨,它的财政支持仍然将会 几乎一文不值,因为墨国没有可能使用那些财政支持去获 取武器和其它军事硬件。美国拥有南北美洲内唯一具有规 模的武器制造商,而且英国皇家海军长期控制大西洋行海 航线,令德国无法提供些足够令墨国收回失去的国土的武 器和军事硬件。

2.1.3 对称密钥密码和非对称密钥密码

基于密钥的算法通常有两类:对称算法和非对称 算法。 对称算法有时又叫传统密码算法,就是加密密钥 能够从解密密钥中容易地推算出来,反过来也成 立。

EK(M) = C DK(C) = M

2.1.3 对称密钥密码和非对称密钥密码

大多数对称算法中,加/解密密钥是相同的。 对称算法可分为两类:

先行案例——凯撒密码

改变明文中符号的排列方式,或按照某种规律置换明

文中的符号,使得只有通过数据解密才能读懂接收到

的信息

K1=3

K2=3

meet me after the class

将文本中每 个英文字母 替换为字母 表中排列在 其后的第k1 个字母

phhw ph diwhu wkh fodvv

将文本中每 个英文字母 替换为字母 表中排列在 其前的第k2 个字母

加密解密公式

明文用M(消息)或P(明文)表示,密文用C表示。加 密函数E作用于M得到密文C,用数学式子表示为:

E(M)=C 相反地,解密函数D作用于C产生M

D(C)=M 先加密后再解密消息,原始的明文将恢复出来,下面的 等式必须成立:

D(E(M))=M

2.1.2 安全密码准则

所有算法的安全性都基于密钥的安 全性,而不是基于算法细节的安全 性 只有公开的算法才是安全的

阿兰·图灵,是计算机逻辑的奠基者,许多人工智能的重要方 法也源自于这位伟大的科学家。他对计算机的重要贡献在于提 出的有限状态自动机也就是图灵机的概念,对于人工智能,它 提出了重要的衡量标准“图灵测试”,如果有机器能够通过图 灵测试,那它就是一个完全意义上的智能机,和人没有区别了。 他杰出的贡献使他成为计算机界的第一人,现在人们为了纪念 这位伟大的科学家将计算机界的最高奖定名为“图灵奖”。

密钥序列发生器

Key

密钥序列发生器

Pi

Ci

Ci

Pi

❖ 另一类算法是对明文的一组比特进行运算,这些比特组称为分组,相应

的算法称为分组算法。

密钥流生成器

密钥流生成器

mbit 明文

加密算法

nbit 密文

解密算法 mbit 明文

对称密钥密码体 系详解演示文稿

(优选)对称密 钥密码体系

先行案例——凯撒密码

高卢是罗马共和国北部的一大片土地,包括今天的意大利 北部、法国、卢森堡、比 利时、德国以及荷兰和瑞士的一 部分。 高卢战争是罗马共和国为征服高卢、扩大疆土而进行的侵 略性远征,是恺撒为壮大自己的实力进而确立独裁统治而 进行的一场建功扬威、扩 军备战、掠夺财富的残酷战争, 高卢战争包括8次军事远征。 高卢战争使罗马获得面积两倍于意大利的肥沃土地和800多 座城镇,凯撒个人则获得大量财富和政治资本,为其建立 独裁统治奠定了基础。 将替换密码用于军事用途的第一个文件记载是恺撒著的 《高卢记》。恺撒描述了他如何将密信送到正处在被围困、 濒临投降的西塞罗,使得敌人根本无法看懂信息。

如计划失败,我们建议在下列基础上同墨西哥结 盟:协同作战;共同缔结和平。我们将会向贵国 提供大量资金援助:墨西哥也会重新收复在新墨 西哥州、得克萨斯州,和亚利桑那州失去的国土。 建议书的细节将由你们草拟。

请务必于得知将会与美国开战时(把此计划)以 最高机密告知贵国总统,并鼓励他邀请日本立刻 参与此计划;同时为我们与日本的谈判进行斡旋。

先行案例——Enigma密码机

先行案例——图灵

阿兰·麦席森·图灵(Alan Mathison Turing,1912.6.23— 1954.6.7),英国数学家、逻辑学家,被称为计算机科学之父、 人工智能之父。 1931年图灵进入剑桥大学国王学院,毕业后到 美国普林斯顿大学攻读博士学位,二战爆发后回到剑桥,后曾 协助军方破解德国的著名密码系统Enigma,帮助盟军取得了二 战的胜利。

使用一对不相同的密钥:私钥只有本人知 道,公钥可让其他用户知道

甲的

公钥环

戊

丙

丁乙 使用乙的

公钥加密

使用乙的 私钥解密

甲

明文

密文

明文

乙

加密器

解密器

即使墨国成功收复失地,容纳或安抚当地的讲英语的人口 将会是一个严厉和困难的考验。

卡兰萨正式在4月14日拒绝齐默尔曼电报内的提案。在那 时,美国已经向德国宣战。

先行案例——Enigma密码机

恩尼格玛加密机宣告了手工编码技术的结束,与 Enigma相关的历史人物有三个人。 首先是德国人亚瑟.谢尔比乌斯(Arthur Scherbius),德国人发明了ENIGMA; 其次是波兰人马里安.雷杰夫斯基(Marian Rejewski),波兰人初步解破了简单的ENIGMA; 第三个就是英国人阿兰.图灵(Alan Turing),英国 人彻底终结了最高难度的ENIGMA。

2.1.3 对称密钥密码和非对称密钥密码

非对称算法是这样设计的:用作加密的密钥不同 于用作解密的密钥,而且解密密钥不能根据加密 密钥计算出来(至少在合理假定的有限时间内)。

非对称算法也叫做公开密钥算法,是因为加密密 钥能够公开,即陌生者能用加密密钥加密信息, 但只有用相应的解密密钥才能解密信息。

非对称密钥加密方法——公钥加密

meet me after the class

E = (M + k1) mod (26)

M = (E - k2) mod (26)

(其中,M表示明文中小写英文字母从0~25的序号我们计划于2月1日开始实施无限制潜艇战。与此 同时,我们将竭力使美国保持中立。

请转告贵总统,我们强大的潜水艇队的参与将可 能逼使英国在几个月内求和。

先行案例——齐默尔曼电报

当时,墨西哥总统委派一名将军去研究计划的可行性。最 后,墨国认为联盟计划不可行。因为:

试图收复失去的国土一定会令墨国与军事上更加强大的美 国开战。

无论德国是否真的会有那么慷慨,它的财政支持仍然将会 几乎一文不值,因为墨国没有可能使用那些财政支持去获 取武器和其它军事硬件。美国拥有南北美洲内唯一具有规 模的武器制造商,而且英国皇家海军长期控制大西洋行海 航线,令德国无法提供些足够令墨国收回失去的国土的武 器和军事硬件。

2.1.3 对称密钥密码和非对称密钥密码

基于密钥的算法通常有两类:对称算法和非对称 算法。 对称算法有时又叫传统密码算法,就是加密密钥 能够从解密密钥中容易地推算出来,反过来也成 立。

EK(M) = C DK(C) = M

2.1.3 对称密钥密码和非对称密钥密码

大多数对称算法中,加/解密密钥是相同的。 对称算法可分为两类:

先行案例——凯撒密码

改变明文中符号的排列方式,或按照某种规律置换明

文中的符号,使得只有通过数据解密才能读懂接收到

的信息

K1=3

K2=3

meet me after the class

将文本中每 个英文字母 替换为字母 表中排列在 其后的第k1 个字母

phhw ph diwhu wkh fodvv

将文本中每 个英文字母 替换为字母 表中排列在 其前的第k2 个字母

加密解密公式

明文用M(消息)或P(明文)表示,密文用C表示。加 密函数E作用于M得到密文C,用数学式子表示为:

E(M)=C 相反地,解密函数D作用于C产生M

D(C)=M 先加密后再解密消息,原始的明文将恢复出来,下面的 等式必须成立:

D(E(M))=M

2.1.2 安全密码准则

所有算法的安全性都基于密钥的安 全性,而不是基于算法细节的安全 性 只有公开的算法才是安全的

阿兰·图灵,是计算机逻辑的奠基者,许多人工智能的重要方 法也源自于这位伟大的科学家。他对计算机的重要贡献在于提 出的有限状态自动机也就是图灵机的概念,对于人工智能,它 提出了重要的衡量标准“图灵测试”,如果有机器能够通过图 灵测试,那它就是一个完全意义上的智能机,和人没有区别了。 他杰出的贡献使他成为计算机界的第一人,现在人们为了纪念 这位伟大的科学家将计算机界的最高奖定名为“图灵奖”。