安装 CentOS 7 后必做的七件事

centos7安装的一些总结

centos7安装的⼀些总结

找到对应的镜像安装对应的版本,现在⽤的是centos 7

1.U盘启动盘(存有对应的ISO⽂件)

2.电脑boot 设置选USB启动模式

3.安装过程需要选择的

时间(中国)

语⾔(中⽂简体)

键盘(中⽂)

设置⾃动选择⽹络

安装盘要全部删除,开始安装

设置root密码 ok

安装完成 reboot 重新进⼊

4 安装桌⾯及相关软件

1. 设置yum uprade(若⽆⽹络不能更新)则设置⽹络: nmtui

2. yum group install ‘’ GNOME Desktop“ ”Graphical Administration Tools‘’ “Development Tools ''(需要等待很长时间)

3. 设置开机进⼊桌⾯ In -sf /lib/sytemd/system/runlevels.target /ect//system/defaut.target

4. yum instakk zsh (优化桌⾯,可快速定位命令)

wg show/Bash

更换Brash chsl -l 为zsh

vim /.zshrc 编辑配置⽂件的主题 "ZSH_THEMZ = yh"

soure /.zshrc (重新启动配置⽂件,使之⽣效)

5. vim 删除⽼系统(没有成功)。

centos7服务器搭建7日杀(7daystodie)服务器,配置,存档,迁移方法(踩坑总结)

centos7服务器搭建7⽇杀(7daystodie)服务器,配置,存档,迁移⽅法(踩坑总结)最近搞了软路由, 不搞点事情不舒服. 正好周末和朋友玩7⽇杀, 搭个服务器玩玩.⽹络环境准备.1. 公⽹ip的机器or2. ⾃家⽹络, 找电信要了公⽹ip && 光猫使⽤桥接由路由拨号 && 路由器需要⽀持ddns && 路由器⽀持端⼝映射机器⼀个⼰喜欢的linux发⾏版(本记录使⽤centos7为例)安装过程:1. 安装steamlink所需要的lib包yum install glibc.i686 libstdc++.i686 -y2. 选⼀个steamlink的安装⽬录, 这⾥我装到 /home/ ,下载并解压cd /home/ && wget https:///client/installer/steamcmd_linux.tar.gztar xf steamcmd_linux.tar.gzcd steamcmd/3. 登录steamlink./steamcmd.sh登录账号前先设置7⽇杀安装⽬录, 这⾥我直接装在当前⽬录的 7d2d 新⽬录(/home/steamcmd/7d2d)force_install_dir ./7d2dlogin 你的steam账号输⼊密码和令牌登录成功4. 下载游戏app_update 2944205. 编辑服务器信息进⼊7⽇杀程序⽬录 cd 7d2d编辑服务器配置vim serverconfig.xml这⾥重点关注⼏个字段:ServerName 你服务器在公⽹显⽰的名字ServerPassword 连接密码ServerPort 服务器端⼝, 注意这个端⼝填的是tcp端⼝,假设是默认的26900. 但七⽇杀同时还需要⽤到这个端⼝号+3范围内的udp端⼝(我这udp监听的是26902), 配置⽂件这⾥只填tcp的端⼝号就好ServerVisibility 服务器可见性 2公开, 1朋友可见(但服务器没有朋友,所以和0效果⼀样), 0不列出TelnetEnabled telnet开关,强烈建议开着⽅便调试连通性GameWorld 这⾥填的值注意如果是随机地图就填 RWG , 如果不是随机地图⽽是系统预设好的,则使⽤系统预设地图名 ,名字就是7⽇杀安装⽬录/Data/Worlds ⾥的地图名WorldGenSeed 地图⽣成种⼦注意这⾥有坑如果是从外部迁移存档并且使⽤的是随机⽣成的地图, 这个种⼦必须和创建时⼀致. 因为他是通过这个种⼦和地图⼤⼩来计算出地图名的, 计算出的地图名的结果需要和你迁移过来的⽣成地图⼀致WorldGenSize 地图⼤⼩ 2048的倍数, 最⼤在16384以内,对应到游戏创建时的4km-14km 注意如果是从外部迁移存档并且使⽤的是随机⽣成的地图, 这个种⼦必须和创建时⼀致,原因同上(关于迁移, 下⾯会说)GameName 游戏名, 如果是迁移的, 也必须⼀致(关于迁移, 下⾯会说)其他配置根据⾃⼰喜好参考官⽅⽂档修改 https:///wiki/7_Days_to_Die_Dedicated_Server6. 启动服务器启动服务器, 因为 startserver.sh 会阻塞当前ssh窗⼝, 建议使⽤ nohup 和&结合, 新建⼀个脚本 startup.sh专门⽤来启动服务器,把⽇志输出到⽂件⾥.这样就可以随意关闭控制台了vim startup.sh#!/bin/shnohup ./startserver.sh -configfile=serverconfig.xml > stdout.log &保存退出, 设置运⾏权限chmod 777 startup.sh 启动服务器./startup.shtop ⼀下看看7DaysToDieServe 进程有没有开始在努⼒跑, 如果是那就正确了.tailf stdout.log 可以观察服务器⽇志输出.关闭服务器进程可执⾏pkill 7Days看服务器是否正确的监听了tcp和udp端⼝netstat -anop | grep 7Day如果端⼝没改过是默认的26900, 那么启动好后执⾏这个命令可以看到tcp端⼝监听,同时还会看到监听 26902 udp端⼝测试tcp端⼝连通性telnet 127.0.0.1 26900如果通,会看到下⾯消息Trying 127.0.0.1...Connected to 127.0.0.1.Escape character is '^]'.GameType:7DTD;GameMode:Survival;GameName:哎呀哟;ServerDescription:XXXXX 专⽤;ServerWebsiteURL:;IP:XXXXXXX;LevelName:Mahude Valley;GameHost.........测试udp端⼝连通性nc -vuz 127.0.0.1 26902如果通,会看到下⾯消息Ncat: Version 7.50 ( https:///ncat )Ncat: Connected to 127.0.0.1:26902.Ncat: UDP packet sent successfullyNcat: 1 bytes sent, 1 bytes received in 2.03 seconds.7. 外⽹处理如果是在外⽹ip的机器上, 直接设置防⽕墙和iptables开放26900-26903端⼝即可如果是⾃家⽹络, 需要在路由器上设置ddns, 路由器上设置端⼝映射外⽹的 tcp 26900, udp 26901-26903 映射到7⽇杀所在服上的相同端⼝, 这部分不同路由器操作不⼀样, 不记录步骤了. ⾃家⽹络不建议设置DMZ主机! 整台机全部端⼝暴露到公⽹会有安全风险.连通性测试, 和第6步后⾯⼀样, 只是把127.0.0.1 换成公⽹ip或是你设置的ddns域名8. 存档和⽬录结构win存档位置 C:\Users\⽤户名\AppData\Roaming\7DaysToDie\Saves\[GameWrold]\[GameName]win随机⽣成地图位置 C:\Users\⽤户名\AppData\Roaming\7DaysToDie\GeneratedWorlds\[GameWrold]linux存档位置 /root/.local/share/7DaysToDie/Saves/[GameWrold]/[GameName]linux随机⽣成地图位置 /root/.local/share/7DaysToDie/GeneratedWorlds/[GameWrold]注意 GameWrold 如果是预设地图, 则是游戏⽬录⾥Data/Worlds 对应的名字⽐如PREGEN02,PREGEN6k , 如果是随机⽣成地图则是⽣成的地图名字, ⽐如Voluya Territory, Mahude Valley 这种名字9. 迁移:如果是预设地图, 直接迁移 save\[GameWrold]\[GameName] 到服务器的 save\[GameWrold]\[GameName] , 然后编辑服务器serverconfig.xml的 GameWorld和GameName和⽬录对应即可,如果是随机⽣成地图, 需要迁移GeneratedWorlds\[GameWrold] 和 save\[GameWrold]\[GameName] 到服务器对应⽬录, 然后编辑服务器serverconfig.xml的 GameWorld 改为RWG, GameName填⽬录对应的GameName, WorldGenSeed和WorldGenSize需要和创建时⼀致. 改完后启动时注意观察⽇志输出, 如果看到 GamePref.GameWorld 这⾏和你迁移的GameWorld名字⼀样说明就对了, 说明服务器计算出的地图名和你迁移的GameWorld名称⼀致,就会使⽤你已经创建好的随机⽣成地图和存档, 这⾥有点坑不知道为什么这么设计..。

物理机安装Centos7

物理机安装Centos7物理机安装Centos7

1.设定bios,U盘启动,

2.进⼊ Install Centos 7界⾯,按e或者Tab进⼊编辑状态,

将inst.stage2=hd:xx改为inst.stage2=hd:linux dd

3.然后按Ctrl+x或者Enter

报警⼀会后,会进⼊到shell,

有的时候会⾃动列出挂载的硬盘和U盘,

如果没有就执⾏⼀下语句

ls /dev/sd*

如果不能区分出U盘,那么就现将U盘拔出,看那个消失了就是,⽐如我的是/dev/sda4

4.确定了U盘后,

reboot

重启,然后在进⼊到Install Centos 7界⾯后,

按e或者Tab进⼊编辑状态,

将inst.stage2=hd:xx改为inst.stage2=hd:/dev/sda4

然后按Ctrl+x或者Enter,这次就可以进⼊安装界⾯了。

5.⽹络配置

ip a

第⼀个是环回地址,lo,后⾯的4就是本机⽹卡(不同机器⽹卡名是不同的),但是只要有,

就证明系统识别了⽹卡,不需要单独打驱动。

有多张⽹卡,但是只插了⼀根⽹线,如何确定是哪张⽹卡,就⽤

ethtool enp5s0f0

Link detected yes就是插了⽹线的

那么配置相应的⽹卡信息。

vi /etc/sysconfig/network-scripts/ifcfg-enp5s0f1

重启服务

systemctl restart network。

RHELCentos7安装设置IP地址,DNS,主机名,防火墙,端口,SELinux(实测+笔记)

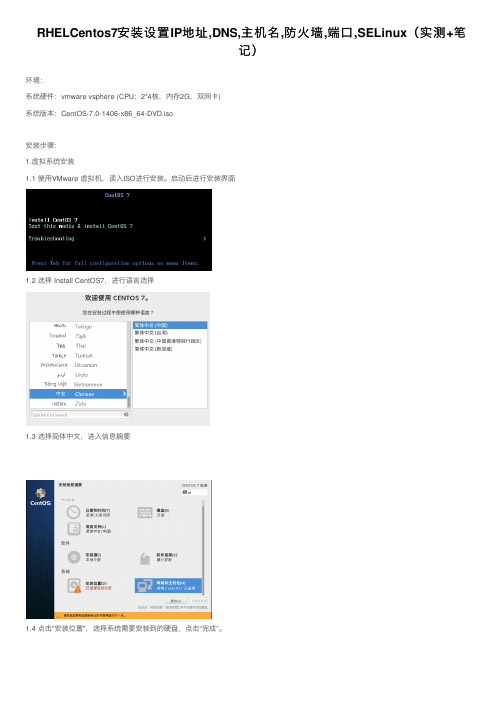

RHELCentos7安装设置IP地址,DNS,主机名,防⽕墙,端⼝,SELinux(实测+笔记)环境:系统硬件:vmware vsphere (CPU:2*4核,内存2G,双⽹卡)系统版本:CentOS-7.0-1406-x86_64-DVD.iso安装步骤:1.虚拟系统安装1.1 使⽤VMware 虚拟机,读⼊ISO进⾏安装。

启动后进⾏安装界⾯1.2 选择 Install CentOS7,进⾏语⾔选择1.3 选择简体中⽂,进⼊信息摘要1.4 点击"安装位置",选择系统需要安装到的硬盘,点击“完成”。

1.5 点击"⽹络和主机名",进⾏⽹络设置,设为“开启”,然后点击“完成”。

1.6 在“安装信息摘要”界⾯,点击“开始安装”。

1.7 "包安装完成后",进⾏设置ROOT密码1.8 设定好Root密码后,在“配置”界⾯,等待安装包完成安装(共297个),完成后点击“结束配置”。

1.9 提⽰完成后,点击“重启”,重新启动计算机2.系统环境2.1 更新系统[root@centos ~]# yum update -y重启[root@centos ~]# shutdown -r now2.2 查看环境[root@centos ~]# cat /etc/redhat-releaseCentOS Linux release 7.0.1406 (Core)[root@centos ~]# uname -aLinux localhost.localdomain 3.10.0-123.4.2.el7.x86_64 #1 SMP Mon Jun 30 16:09:14 UTC 2014 x86_64 x86_64 x86_64 GNU/Linux2.3 安装常⽤的包[root@centos ~]# yum -y install vim wget lsof gcc gcc-c++ net-tools bind-utils bzip23.系统设置3.1 时间设置当前时间查看[root@centos ~]# date时间设置[root@centos ~]# date -s "2014-7-11 12:00"3.2 主机名设置当前主机名查看[root@centos ~]# hostname主机名设置[root@centos ~]# vim /etc/sysconfig/network在打开的⽂件中增加以下内容hostname tCentos7:wq 保存退出[root@centos ~]# service network restart[root@centos ~]# hostnametCentos73.3 IP设置当前IP查看 (ifconfig默认没有安装,需要安装net-tools包)[root@centos ~]# ifconfig显⽰的以下内容表⽰,当前有“ens192”及“ens224”两张⽹卡ens192: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500inet 192.168.1.30 netmask 255.255.255.0 broadcast 192.168.1.255inet6 fe80::250:56ff:fe94:631b prefixlen 64 scopeid 0x20<link>ether 00:50:56:94:63:1b txqueuelen 1000 (Ethernet)RX packets 158 bytes 15474 (15.1 KiB)RX errors 0 dropped 7 overruns 0 frame 0TX packets 104 bytes 14836 (14.4 KiB)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0ens224: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500ether 00:50:56:94:74:3f txqueuelen 1000 (Ethernet)RX packets 86 bytes 7309 (7.1 KiB)RX errors 0 dropped 6 overruns 0 frame 0TX packets 0 bytes 0 (0.0 B)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536inet 127.0.0.1 netmask 255.0.0.0inet6 ::1 prefixlen 128 scopeid 0x10<host>loop txqueuelen 0 (Local Loopback)RX packets 0 bytes 0 (0.0 B)RX errors 0 dropped 0 overruns 0 frame 0TX packets 0 bytes 0 (0.0 B)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0[root@centos ~]# vim /etc/sysconfig/network-scripts/ifcfg-ens192 检查HWADDR是否对就MAC地址,修改以下内容 BOOTPROTO,增加IPADDR,NETMASK,GATEWAYHWADDR="00:50:56:94:63:1B"TYPE="Ethernet"BOOTPROTO="static"DEFROUTE="yes"PEERDNS="yes"PEERROUTES="yes"IPV4_FAILURE_FATAL="no"IPV6INIT="yes"IPV6_AUTOCONF="yes"IPV6_DEFROUTE="yes"IPV6_PEERDNS="yes"IPV6_PEERROUTES="yes"IPV6_FAILURE_FATAL="no"NAME="ens192"UUID="2d92dacb-4277-4846-ad83-c6d2a9b27e35"ONBOOT="yes"IPADDR="192.168.1.30"NETMASK="255.255.255.0"GATEWAY="192.168.1.1":wq 保存退出[root@centos ~]# service network restart[root@centos ~]#ifconfig查看修改的IP地址是否⽣效3.4 修改DNS设置当前主机名查看[root@centos ~]# vim /etc/resolv.conf在打开的⽂件中增加以下内容8.8.8.8为GoogleDNS,61.144.56.100本地DNS(不同地⽅不同)nameserver 8.8.8.8nameserver 61.144.56.100:wq 保存退出3.5 关闭SELINUX[root@centos ~]# vim /etc/selinux/config修改以下内容#SELINUX=enforcing #注释掉#SELINUXTYPE=targeted #注释掉SELINUX=disabled #增加:wq #保存退出3.6 修改防⽕墙,打开指定端⼝3.6.1 安装iptables[root@centos ~]# yum install iptables-services设置防⽕墙规则 (增加80端⼝)[root@centos ~]# vim /etc/sysconfig/iptables打开⽂件,增加80端⼝那⼀⾏*filter:INPUT ACCEPT [0:0]:FORWARD ACCEPT [0:0]:OUTPUT ACCEPT [0:0]-A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT-A INPUT -p icmp -j ACCEPT-A INPUT -i lo -j ACCEPT-A INPUT -p tcp -m state --state NEW -m tcp --dport 22 -j ACCEPT-A INPUT -p tcp -m state --state NEW -m tcp --dport 80 -j ACCEPT-A INPUT -j REJECT --reject-with icmp-host-prohibited-A FORWARD -j REJECT --reject-with icmp-host-prohibitedCOMMIT:wq #保存退出3.6.2 默认firewall作为防⽕墙的设置#禁⽌firewall开机启动[root@centos ~]# systemctl disable firewalld.service#设置防⽕墙开机启动[root@centos ~]# systemctl enable iptables.service#停⽌firewall[root@centos ~]# systemctl stop firewalld.service#重启防⽕墙使配置⽣效[root@centos ~]# systemctl restart iptables.service3.6.3 查看当前系统打开的端⼝[root@centos ~]# netstat -lntpActive Internet connections (only servers)Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name tcp 0 0 127.0.0.1:25 0.0.0.0:* LISTEN 2157/mastertcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 1292/sshdtcp6 0 0 ::1:25 :::* LISTEN 2157/mastertcp6 0 0 :::22 :::* LISTEN 1292/sshd3.6.4 查看及设置SELinux查看[root@centos ~]# getenforce[root@centos ~]# setenforce 0 临时关闭[root@centos ~]# setenforce 1 临时打开[root@centos ~]# vim /etc/selinux/config 屏蔽以下内容:#SELINUX=enforcing#SELINUXTYPE=targeted增加以下内容SELINUX=disabled保存,退出[root@centos ~]# shutdown -r now。

centos7用法

centos7用法

CentOS 7是一个流行的Linux发行版,用于服务器和桌面环境。

以下是CentOS 7的一些基本用法:

1. 查看版本信息:使用命令`cat /etc/centos-release`可以查看CentOS 7的版本信息。

2. 更改密码:使用命令`passwd`可以更改当前用户的密码。

3. 删除文件:使用命令`rm -f `可以删除名为""的文件。

4. 删除文件夹:使用命令`rm -rf example`可以递归地删除名为"example"的文件夹及其内容。

5. 解压文件:使用命令`tar zxvf `可以解压名为""的压缩文件。

6. 使profile文件生效:使用命令`source /etc/profile`可以使profile文件中的设置生效。

7. 查看端口使用情况:使用命令`netstat -an grep 3306`可以查看端口号为3306的连接状态。

8. 查看分区和磁盘:使用命令`lsblk`可以列出系统中所有可用块设备的分区和磁盘。

9. 查看分区:使用命令`cfdisk /dev/sda`可以查看磁盘设备"/dev/sda"的分区表信息。

10. 查看当前磁盘挂载:使用命令`df -h`可以查看当前系统中所有已挂载磁

盘的使用情况。

以上是一些基本的CentOS 7用法,还有许多其他命令和工具可用于进行系统管理和维护。

要了解更多信息,请参考CentOS 7的官方文档或相关教程。

第1章CentOS Linux 7系统的安装与介绍

• 安装过程 • 设置虚拟机的详细参数

Date: 15 January 2022

1.1.3Linux系统的安装

• 安装过程 • 虚拟机配置的详细清单

Date: 15 January 2022

1.1.3Linux系统的安装

• 安装过程 • 确认了新建虚拟机的配置信息后,点击【完成】,然后就进入

统管理员的账号是系统统一设定的,账号为“root”。

Date: 15 January 2022

1.1.3Linux系统的安装

• 安装过程 • 设定系统管理员的密码。输入的【Root密码】和【确认】密码

要匹配。点击【完成】,进入到系统安装阶段。

Date: 15 January 2022

1.1.3Linux系统的安装

Date: 15 January 2022

1.1.2Linux系统的组成与版本

• Linux系统的组成 – 内核、Shell、文件系统和应用程序

• Linux系统版本 – 内核(Kernel)版本和发行版本 – 内核(Kernel)版本:数字由三部分“A.B.C”,A代表主版本 号,B代表次主版本号,C代表修订号。 – 发行版本:一些厂家或者组织者将Linux系统内核与应用软 件和文档包装起来,并增加软件的安装界面和系统维护工具 的一个软件包集合。

• 通常所指的Linux是指系统内核,而在内核基础之上增加开发一 些应用程序就可以作为软件产品来发行。

Date: 15 January 2022

1.1.1Linux系统的起源与发展 Nhomakorabea• CentOS • Red Hat Linux • SuSE Linux • Debian Linux • 红旗Linux • Ubuntu

CentOS 7 安装分区详解

CentOS 7 安装分区详解前言对于新手来说,CentOS 7 的安装可能会有些棘手。

其中一个比较重要的步骤就是分区。

在这篇文章中,我们将详细讲解CentOS 7 的分区安装过程,帮助您更好地完成安装。

准备工作在安装CentOS 7 之前,您需要准备好以下内容:– CentOS 7 安装光盘或USB 启动盘–一台能够运行CentOS 7 的计算机–一个可用的硬盘或分区分区方案在CentOS 7 安装过程中,您需要选择一个分区方案。

通常情况下,有以下几种选择:–自动分区–手动分区– LVM 分区自动分区自动分区是CentOS 7 安装程序提供的默认选项。

如果您选择自动分区,CentOS 7 将会自动为您创建一个根分区和一个交换分区。

这个选项适合大多数用户,特别是那些没有太多经验的新手。

手动分区如果您需要更精细地控制分区,可以选择手动分区。

手动分区允许您自定义分区大小和数量。

您可以创建根分区、/boot 分区、/home 分区、/tmp 分区和/var 分区等。

LVM 分区LVM 分区是一种比较灵活的分区方案。

它允许您在一个物理卷上创建多个逻辑卷。

这样一来,您就可以根据需要动态地调整卷的大小和数量。

分区策略无论您选择哪种分区方案,都需要考虑一些分区策略。

以下是一些值得注意的方面:–根分区应该至少有20 GB 的空间– /boot 分区应该至少有500 MB 的空间– /home 分区用于存储用户数据,应该根据需要分配足够的空间– /tmp 分区用于存储临时文件,应该根据需要分配足够的空间– /var 分区用于存储系统日志和其他可变数据,应该根据需要分配足够的空间–交换分区用于虚拟内存,应该根据需要分配足够的空间。

通常情况下,交换分区的大小应该是系统内存的两倍。

分区步骤无论您选择哪种分区方案和策略,下面是CentOS 7 分区安装的基本步骤:1. 启动CentOS 7 安装程序2. 选择语言和时区3. 选择安装源和软件包4. 选择分区方案5. 选择分区策略6. 完成安装小结CentOS 7 的分区安装可能有些棘手,但只要您按照上述步骤进行,就应该能够成功完成。

centos7基本操作

centos7基本操作CentOS 7是一款基于Red Hat Enterprise Linux 7的免费的企业级操作系统,它在Linux操作系统中广受欢迎。

在这篇文章中,我们将为您介绍CentOS 7基本操作,帮助您更好地使用这个操作系统。

第一步:安装CentOS 7操作系统CentOS 7的安装非常简单,首先需要下载CentOS 7的ISO镜像文件,并根据镜像创建一个启动盘。

然后在计算机上插入启动盘并启动计算机,进入安装界面。

在安装界面上,按照指南一步步完成操作系统的安装即可。

第二步:基本配置安装完成后,您需要进行一些基本的配置:1. 更改root用户密码:CentOS 7默认的root用户密码为“root”,第一次登陆需要修改密码。

2. 更新系统:使用以下命令更新系统:sudo yum update。

3. 安装必要的软件:使用以下命令来安装一些必要的软件:sudo yum install net-tools wget openssh-server openssh-clients。

4. 防火墙配置: CentOS 7自带的firewalld 火墙,必须进行开启规则,允许访问网络链接,也可以关闭防火墙,使用以下命令操作:systemctl start firewalld && systemctl enable firewalld。

第三步:用户和组在CentOS 7上,用户和组的授权和管理非常简单。

以下是一些基本的用户和组操作:1. 创建用户:使用以下命令在系统上创建新用户:sudo adduser username。

2. 创建组:使用以下命令在系统上创建新组:sudo groupadd groupname。

3. 添加用户到组:使用以下命令将用户添加到组中:sudo usermod -aG groupname username。

4. 更改用户密码:使用以下命令更改用户的登录密码:sudo passwd username。

详细步骤安装CentOS 7系统

详细步骤安装CentOS7系统目录目录 (I)第一章安装前准备 (1)1.1制作U盘启动盘 (1)第二章安装系统 (2)2.1安装CentOS7系统 (2)2.2网络配置 (19)2.3关闭防火墙 (23)2.4设置网卡开机启动 (23)第一章安装前准备1.1制作U盘启动盘CentOS7系统镜像下载,如:CentOS-7-x86_64-DVD-1611.iso 使用UltraISO工具将CentOS7的ISO镜像写入安装U盘。

1、如上图,打开UltraISO软件2、选择菜单“文件->打开”打开CentOS7的ISO镜像。

3、选择菜单“启用->写入硬盘映像”,单击写入,直到写入完成。

第二章安装系统2.1安装CentOS7系统在服务器上插入U盘启动盘后,设置操作系统为U盘启动(步骤略),开机后自动跳转到CentOS 系统安装界面,按以下步骤操作:第一步:CentOS7安装欢迎界面。

显示上图安装欢迎界面,直接按键盘“Enter”键进入到下一个页面。

第二步:如上图,按任意键继续。

第三步:见上图,自检加载系统文件。

第四步:见上图,选择安装语言,此处选择“中文”->“简体中文(中国)”,单击“继续”。

第五步:如上图,单击“软件选择(S)”。

第六步:见上图,选择基本环境为“带GUI的服务器”,单击“完成(N)”。

第七步:如上图,软件选择中显示“带GUI的服务器”。

第八步:如上图,单击“安装位置(D)”。

操作系统磁盘500GB数据盘(RAID5)55TB第九步:选择“我要配置分区(I)”,单击“完成(D)”,如上图。

进入磁盘配置界面,可以看到硬盘驱动器中当前的硬盘,现场安装时需按下表情况来配置。

第十步:如上图,操作“+”,添加分区。

第十一步::如上图,创建swap分区。

期望容量;8192MB为swap分区大小设备类型;统一选择标准分区文件系统;swap设备:注意这里为sda第十二步:如上图,创建系统盘,创建后与上图保持一致。

CentOS7安装手册

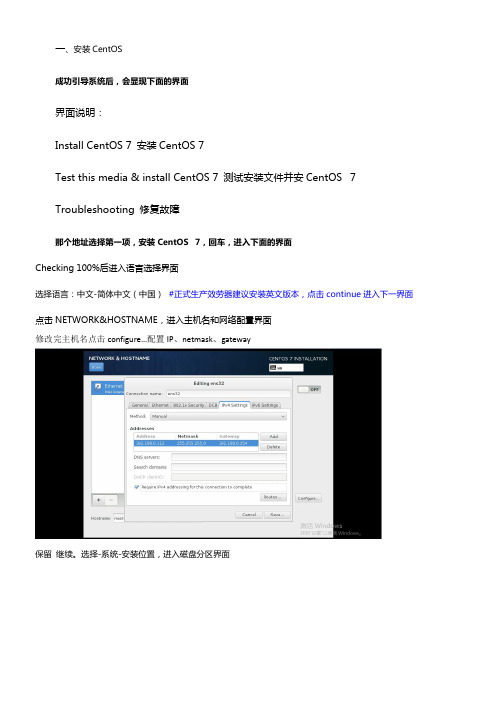

一、安装CentOS成功引导系统后,会显现下面的界面界面说明:Install CentOS 7 安装CentOS 7Test this media & install CentOS 7 测试安装文件并安CentOS 7Troubleshooting 修复故障那个地址选择第一项,安装CentOS 7,回车,进入下面的界面Checking 100%后进入语言选择界面选择语言:中文-简体中文(中国)#正式生产效劳器建议安装英文版本,点击continue进入下一界面点击NETWORK&HOSTNAME,进入主机名和网络配置界面修改完主机名点击configure…配置IP、netmask、gateway保留继续。

选择-系统-安装位置,进入磁盘分区界面选择-其它存储选项-分区-我要配置分区,点左上角的“完成”,进入下面的界面分区前先打算好swap #互换分区,一样设置为内存的2倍/ #剩余所有空间备注:生产效劳器建议单独再划分一个/data分区寄放数据点左上角的“done”,进入下面的界面同意更改,进入下面的界面开始安装,配置root密码等待安装完成Reboot重启输入用户名、密码二、设置IP地址、网关DNS说明:CentOS 默许安装好以后是没有自动开启网络连接的!cd /etc/sysconfig/network-scripts/ #进入网络配置文件目录vi ifcfg-ens32 #编辑配置文件,添加修改以下内容service network restart #重启网络ip addr #查看IP地址三、关闭防火墙关闭防火墙:systemctl stop开启防火墙:systemctl start关闭开机启动:systemctl disable 开启开机启动:systemctl enable三、修改内核参数1、内核参数修改vi /etc/#close ipv6= 1= 1# 幸免放大解决Avoid attacks# 开启歹意icmp错误消息爱惜= 1#关闭路由转发= 0= 0= 0#开启反向途径过滤= 1= 1#处置无源路由的包= 0= 0#关闭sysrq功能= 0#core文件名中添加pid作为扩展名= 1# 开启SYN洪水解决爱惜= 1#修改消息队列长度= 65536= 65536#设置最大内存共享段大小bytes,4G内存参考#timewait的数量,默许180000= 6000= 1= 1= 4096 87380 4194304= 4096 16384 4194304= 8388608= 8388608==#每一个网络接口接收数据包的速度比内核处置这些包的速度快时,许诺送到队列的数据包的最大数量= 262144#限制仅仅是为了幸免简单的DoS 解决= 3276800#未收到客户端确认信息的连接请求的最大值= 262144= 0#内核舍弃成立连接之前发送SYNACK 包的数量= 1#内核舍弃成立连接之前发送SYN 包的数量= 1#启用timewait 快速回收#开启重用。

centos7 教程

centos7 教程CentOS 7 是一种基于企业级 Linux 发行版的操作系统。

CentOS(Community Enterprise Operating System)是由CentOS 项目团队开发的,可免费使用并且具有长期维护支持。

在本教程中,我们将介绍 CentOS 7 的一些常见操作和配置。

1. 安装 CentOS 7a. 下载 CentOS 7 ISO 镜像文件。

b. 创建启动盘或虚拟机并加载镜像。

c. 启动计算机或虚拟机并按照安装程序的指导完成安装。

2. 连接到网络a. 使用命令 `ifconfig` 检查网络接口的状态。

b. 使用命令 `nmcli` 配置网络连接。

例如,`nmcli con add ifname eth0 type ethernet autoconnect yes`。

3. 更新软件包a. 执行命令 `yum update` 来更新系统和安装的软件包。

4. 安装软件包a. 使用命令 `yum install` 安装软件包。

例如,`yum install httpd` 安装 Apache Web 服务器。

5. 配置防火墙a. 使用命令 `firewall-cmd` 配置防火墙规则。

例如,`firewall-cmd --permanent --zone=public --add-service=http` 允许 HTTP 流量通过防火墙。

6. 设置 SELinuxa. 使用命令 `sestatus` 检查 SELinux 状态。

b. 使用命令 `setenforce` 设置 SELinux 模式。

例如,`setenforce 0` 设置 SELinux 为宽容模式。

7. 配置用户和权限a. 使用命令 `useradd` 添加用户。

例如,`useradd -m -s/bin/bash username` 添加一个新用户。

b. 使用命令 `passwd` 设置用户密码。

centos7教程

centos7教程CentOS 7 是一种具有高度稳定性和安全性的操作系统,适用于服务器和企业级环境。

本教程将为您提供1000字的关于CentOS 7的详细说明。

CentOS(Community Enterprise Operating System)是一个基于Red Hat Enterprise Linux(RHEL)源代码构建的开源操作系统。

它保留了RHEL的稳定性和可靠性,并且是完全免费的,因此广受欢迎。

CentOS 7是CentOS项目的最新版本,引入了许多更新和改进。

首先,我们将介绍CentOS 7的安装过程。

您可以从CentOS官方网站上下载到最新的CentOS 7 ISO镜像文件。

在安装CentOS 7之前,确保您的计算机满足最低系统要求,例如至少1GB的RAM和20GB的磁盘空间。

您可以使用DVD或USB驱动器将ISO文件烧录到媒体上,并在计算机上引导安装过程。

安装过程中,您可以选择不同的安装模式,例如服务器、工作站、虚拟主机等。

您还可以选择不同的软件包进行安装,以满足您的特定需求。

安装过程可能需要一些时间,请耐心等待。

安装完成后,您将被要求设置root密码并创建其他用户。

建议使用强密码,并确保将其记录在安全的地方。

root账户具有系统的完全控制权限,必须谨慎使用。

完成基本设置后,您可以进一步配置和优化系统。

首先,更新您的软件包。

使用yum命令可以轻松地安装和管理软件包。

运行以下命令更新软件包:sudo yum update接下来,您可以配置网络设置。

编辑/etc/sysconfig/network-scripts/目录下的ifcfg文件,设置IP地址、子网掩码、网关等参数。

保存更改后,重启网络服务以使更改生效:sudo systemctl restart network然后,您可以安装和配置防火墙。

CentOS 7默认使用firewalld 作为防火墙。

使用firewall-cmd命令可以添加和管理防火墙规则。

centos基本操作

centos基本操作CentOS是一种基于Linux的操作系统,它是一个免费的兼容企业级操作系统,使用稳定的Red Hat Enterprise Linux源代码进行构建。

CentOS的运作速度快、兼容性强、配置简单,是一种非常适合服务器使用的操作系统。

在这篇文章中,我们将了解一些CentOS基本操作。

1. 系统更新更新是保持系统安全、稳定和有效运营的重要一环。

为了保持系统的安全和稳定性,我们需要对CentOS进行系统更新。

可以使用yum命令更新系统。

命令:yum update2. 安装新软件CentOS通过yum命令提供系统和软件的安装和更新。

而且它有着广泛的软件库,基本涵盖了市场上绝大多数的软件。

为了安装新的软件,输入命令:yum install package_name3. 网络设置使用CentOS的网络设置,可以轻松地在系统中配置网络。

可以使用ifconfig命令查看网络状态、IP地址等。

在配置网络时,也可以使用NetworkManager,它是可视化的网络工具。

4. 用户和组的管理在CentOS中,可以创建和管理不同的用户和组。

可以使用命令useradd、userdel、groupadd和groupdel管理用户和组。

此外,还可以使用passwd命令来更改密码。

5. 文件系统管理CentOS有一些管理文件和目录的基本命令,如ls、cd、mkdir、rmdir、rm等。

可以使用这些命令来创建、删除和重命名目录和文件,查看文件和目录的权限和大小以及修改文件和目录的权限和所有权等。

6. 防火墙设置CentOS默认启用防火墙功能。

如果需要访问或服务,需要在防火墙中允许相关的端口或应用程序。

可以使用firewall-cmd命令来管理防火墙。

以上是CentOS的基本操作,这些操作允许你更好地管理你的CentOS操作系统,并做好日常维护。

虽然CentOS可能看起来很复杂,但使用起来还是很方便的。

熟练掌握CentOS的基本操作,可以让你更加了解这个操作系统的工作机制、为其加强各个环节的安全性和稳定性。

centos7使用手册

centos7使用手册CentOS 7 使用手册CentOS 7 是一款基于开源操作系统的Linux发行版。

它是由Red Hat Enterprise Linux(RHEL)源代码通过删除商标和图形化工具等非开源组件修改而来的社区版本。

下面是一份针对CentOS 7使用的简要手册。

1. 安装和更新软件包- 使用yum命令进行软件包的安装和更新。

例如,要安装一个名为"package"的软件包,可以运行`yum install package`命令。

- 使用`yum update`命令来更新已经安装的软件包。

- 使用`yum search keyword`命令来搜索软件包,其中"keyword"是你要搜索的关键词。

2. 用户和权限管理- 使用`adduser`命令来添加新用户。

例如,要添加一个名为"username"的用户,可以运行`adduser username`命令。

- 使用`passwd`命令为用户设置密码。

例如,要为用户"username"设置密码,可以运行`passwd username`命令。

- 使用`usermod`命令来修改用户的属性。

例如,要将用户"username"添加到sudo组,可以运行`usermod -aG sudo username`命令。

3. 文件和目录操作- 使用`ls`命令列出当前目录中的文件和目录。

- 使用`cd`命令切换目录。

例如,要进入一个名为"mydirectory"的目录,可以运行`cd mydirectory`命令。

- 使用`mkdir`命令创建一个新的目录。

例如,要创建一个名为"newdirectory"的目录,可以运行`mkdir newdirectory`命令。

4. 网络设置- 使用`ifconfig`命令查看网络接口的信息。

centos7安装笔记---by-alone

安装系统工具:从网络上下载centos7.0-X86_X64.iso文件,测试安装系统成功安装选项:选择基本网页安装,但系统安装完成后发现setup工具没有,网口不会随系统启动,在etc/sysconfig/network-scripte/下的网口配置文件中更改onboot=no,将其变为onboot=yes;随后运行yum update更新。

安装完成后发现防火墙改为firewall了,所以打算改为常用的iptables但是运行完yum remove iptables后,系统基本不能用,所以放弃。

并且重新安装系统这次安装的centos7选择为最小安装安装完成后,查看网络信息正常,关闭了selinux#vi /etc/selinux/config# This file controls the state of SELinux on the system.# SELINUX= can take one of these three values:# enforcing - SELinux security policy is enforced.# permissive - SELinux prints warnings instead of enforcing.# disabled - No SELinux policy is loaded.SELINUX=disabled# SELINUXTYPE= can take one of these two values:# targeted - Targeted processes are protected,# minimum - Modification of targeted policy. Only selected processes are protected.# mls - Multi Level Security protection.#SELINUXTYPE=targeted:wq将firewall服务关闭并且不让其随机启动#service firewalld stop#chkconfigfirewalld off安装好需要的环境包# yum -y install gccgcc-c++ autoconflibjpeglibjpeg-devellibpnglibpng-develfreetypefreetype-devel libxml2 libxml2-devel zlibzlib-develglibcglibc-devel glib2 glib2-devel bzip2 bzip2-devel ncursesncurses-devel curl curl-devel e2fsprogs e2fsprogs-devel krb5 krb5-devel libidnlibidn-developensslopenssl-developenldapopenldap-develnss_ldapopenldap-clients openldap-servers pcre-develzlib-develgd-devellibjpeg-devellibpng-develfreetype-devel libxml2-devel curl-develfreetype-devel install bison gccgcc-c++ autoconfautomakezlib* libxml* ncurses-devellibtool-ltdl-devel* mysql-develyum install openssh-server openssh-client curl-develexpat-develgettext-developenssl-develzlib-develperl-devel net-tools设置好防火墙,将firewalld从系统中remove,系统启动正常,做防火墙测试#yum remove firewalld本次测试将测试nginx的性能,需要php5.4以上的版本,结合mysql达到管理运行公司网站与APP的目的。

centos7使用手册

centos7使用手册CentOS 7 使用手册CentOS 是一种基于 Linux 的操作系统,提供了广泛的功能和特性,成为许多人首选的服务器操作系统。

本手册将为你提供详细的指南,帮助你快速上手使用 CentOS 7。

第一部分:安装 CentOS 7CentOS 7 的安装过程相对简单,你可以按照以下步骤进行安装:1. 下载 CentOS 7 镜像文件,可以从 CentOS 官方网站获得,确保选择与你的计算机体系结构相匹配的版本。

2. 使用软件将镜像文件写入 USB 驱动器或 DVD 光盘。

3. 将 USB 驱动器插入计算机或将 DVD 光盘放入光驱,并重新启动计算机。

4. 进入计算机的 BIOS 设置界面,设置引导顺序以从 USB 驱动器或DVD 光盘引导。

5. 根据屏幕上的提示选择适当的选项并开始安装过程。

6. 在安装程序提示时,设置主机名、网络配置、用户账户和密码等信息。

7. 完成安装后,重新启动计算机,你现在已经成功安装了 CentOS 7。

第二部分:初次登录和基本操作当你成功安装 CentOS 7 后,你可以按照以下步骤进行初次登录和基本操作:1. 在计算机启动后,你将看到一个登录画面,输入你设置的用户名和密码。

2. 成功登录后,你将看到一个命令行界面。

现在你可以开始使用CentOS 7。

3. 首先,你可以运行命令 `yum update` 来更新系统的软件包。

4. 接下来,你可以使用命令 `yum install` 安装你需要的软件包。

5. 若要查找特定的软件包,可以使用命令 `yum search` 进行搜索。

6. 要卸载软件包,请使用命令 `yum remove`。

7. 若需要重启计算机,可以使用命令 `reboot`。

第三部分:常用命令和操作以下是一些常用的命令和操作,供你在 CentOS 7 中使用:1. 文件和目录操作:- `ls`:列出当前目录的内容。

- `cd`:切换目录。

虚拟机安装centos7,并且配置静态ip

记住网关地址下面配置有用

进入Cent OS系统后使用ip addr命令查看网卡名

如上图,网卡名称为ens33

使用cd /etc/sysconfig/network-scripts/然后使用ls命令查看网卡配置文件

文件夹里有一个带-ens33的文件(我的是ifcfg-ens33)

然后使用vi ifcfg-ens33命令,编辑文本,修改下完成。

1.安装Cent OS 7

1.在VMware Workstation 上新建虚拟机(这里是Cent OS)

配置好以后,开启虚拟机,然后进行相关设置

设置密码,安装完成后 重启进入系统

2.配置静态网络

点击虚拟机的编辑菜单里的 虚拟网络编辑器

点击VMnet8然后点击DHCP设置,查看可设置的ip范围

(记住下图红框ip范围,下面配置有用)

使用vi /etc/sysconfig/network添加下图画框内筒(主机名我的没改,默认是localhost.localdomain)

使用vi /etc/resolv.conf命令,内容改为以下红框内容

最后使用service network resta

Centos7最小安装完成基础配置说明

Centos 7最小安装完成基础配置说明第一步:修改网络信息/etc/sysconfig/network-scripts/通过系统自带vi编辑器修改网卡配置信息vi /etc/sysconfig/network-scripts//ifcfg-eno16777736关键配置:TYPE=EthernetBOOTPROTO=staticONBOOT=yesIPADDR=192.168.117.128NETMASK=255.255.255.0GATEWAY=192.168.117.2DNS1=192.168.117.2重启网络systemctl restart network查看服务状态systemctl status network修改主机名:vim /etc/hostname退出重新登录即可生效二、关闭不必要的服务最小化安装的Centos7系统并没有nano、vim、wget、curl、ifconfig、lsof命令,这里首先安装一下:yum -y install nano vim wget curl net-tools lsofYum -y install zip #安装zip压缩命令Yum -y install unzip #安装unzip压缩命令ViVI 编辑器保存命令1.:w 保存文件,但不退出vi2.:w! 强制保存,但不退出vi3.:w file 将修改文件另存为file,不退出vi4.:wq 保存文件,并退出vi5.:wq! 强制保存文件,并退出vi6.q 不保存文件,退出vi7.q! 不保存文件,强制退出vi8.:e! 放弃所有修改,从上次保存文件开始再编辑VI 编辑器查找1.在命令模式下输入斜杠(/)这是在屏幕的左下角就出现了”/”,然后输入想要查找的字符,敲回车进行查找,输入n 就可以继续查找了。

2.“/”是向下查找,”?”是向上查找。

ps -e | grep ssh 查看ssh服务有没有运行netstat -ntlp ssh服务的网络连接情况1.列出所有可更新的软件清单命令:yum check-update2.安装所有更新软件命令:yum update3.仅安装指定的软件命令:yum installuname -a 即列出linux的内核版本号。

安装-CentOS-7-后必做的七件事

安装CentOS 7 后必做的七件事CentOS是最多人用来运行服务器的Linux 版本,最新版本是CentOS 7。

当你兴趣勃勃地在一台主机或VPS 上安装CentOS 7 后,首要的工作肯定是加强它的安全性,以下列出的七件事,是你进一步配置系统和安装其他软件前必须做的。

1. 更改root 密码若果你是自行安装CentOS 7 的话,安装程序会让你自行设定root 的密码。

不过很多VPS 服务商只会提供预先安装好的CentOS 7 映像档,这种情况下他们会透过主控界面告诉你root 的密码,这个密码的安全性谁也不知道,它是如何产生的呢?随机性可靠吗?复杂性足够吗?服务商的服务器是否记录了密码的副本?我们实在有必要第一时间重设这个密码。

首先使用 ssh 登入服务器,在Windows 可以使用Putty、Tera Term、或者在Cygwin环境下执行OpenSSH。

在Mac 和Linux 上只需在终端机(terminal) 中执行以下指令便可以了,比Windows 简单得多:由于你从来没有使用过ssh 联系到这台服务器,你的电脑会把服务器的加密公钥下载,然后询问你是否信任它,这台新鲜安装好的CentOS 7 应该还未引起黑客的兴趣,也不大可能在这么短的时间内被攻陷,所以可以放心接受这个加密公钥。

跟着输入root 的密码登入服务器:登入后立即更改root 的密码,你需要输入新密码两次:好的密码应该同时包含数字、小写英文字母、大写英文字母、和标点符号,最少15 个字符,这样的密码强度大概有90 bit,勉强可以应付密码被“暴力破解”,当然我假设了你的密码是真正随机产生,有些人喜欢把个人资料例如名字、出生日期、车牌号码、地址、配偶和子女的名字等等崁入密码中,或者使用字典里的字词拼凑密码,这样密码的强度将会大幅下降,甚至不堪一击,这些问题我曾经在《如何管理密码?》讨论过。

网上有很多随机密码产生器,例如,大都可用,但记紧必须使用HTTPS 造访这些网站。

CentOS 7操作系统安装文档

CentOS 7安装文档1.选择第一项,install centos 7,回车,如下图所示:

2. 选择中文语言,默认简体中文

3.分区,选择安装位置进入

4.如需自定义分区的话,选择我要配置分区,然后点击完成

5 点加号,增加新的分区

全部加好后,点完成

注:测试环境,硬盘比较小,安装的时候需要根据实际情况调整:

建议:

1、swap 16G

2、/boot 1G 类型必须为标准分区,如果不单独分/boot分区,需要把/分区改为标准分区

3、/分区50G,剩下的都分给/data。

确定已经分配好的分区,删除旧分区格式。

点击接受更改即可

6、点击网络和主机名进入

点击进入之后,选择接通线路的网卡(服务器标配两个网卡),点击配置

选择常规,勾选可用时自动连接到这个网络,以免重启后网卡不自动连接

选择IPv4设置,进入后选择方法选择手动连接。

选择ADD添加一个IP

输入地址,子掩码,网关,然后填写dns服务器。

填写完成后。

点击保存。

7.以上步骤配置好之后,可以点击开始安装了。

8.开始安装后要设置root密码。

否则root用户不会被启用。

设置root密码后,点击完成即可,如密码过于简单,需要点击两次完成。

9.系统安装完成后,点击重启。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

安装CentOS 7 后必做的七件事CentOS是最多人用来运行服务器的Linux 版本,最新版本是CentOS 7。

当你兴趣勃勃地在一台主机或VPS 上安装CentOS 7 后,首要的工作肯定是加强它的安全性,以下列出的七件事,是你进一步配置系统和安装其他软件前必须做的。

1. 更改root 密码若果你是自行安装CentOS 7 的话,安装程序会让你自行设定root 的密码。

不过很多VPS 服务商只会提供预先安装好的CentOS 7 映像档,这种情况下他们会透过主控界面告诉你root 的密码,这个密码的安全性谁也不知道,它是如何产生的呢?随机性可靠吗?复杂性足够吗?服务商的服务器是否记录了密码的副本?我们实在有必要第一时间重设这个密码。

首先使用 ssh 登入服务器,在Windows 可以使用Putty、Tera Term、或者在Cygwin环境下执行OpenSSH。

在Mac 和Linux 上只需在终端机(terminal) 中执行以下指令便可以了,比Windows 简单得多:由于你从来没有使用过ssh 联系到这台服务器,你的电脑会把服务器的加密公钥下载,然后询问你是否信任它,这台新鲜安装好的CentOS 7 应该还未引起黑客的兴趣,也不大可能在这么短的时间内被攻陷,所以可以放心接受这个加密公钥。

跟着输入root 的密码登入服务器:登入后立即更改root 的密码,你需要输入新密码两次:好的密码应该同时包含数字、小写英文字母、大写英文字母、和标点符号,最少15 个字符,这样的密码强度大概有90 bit,勉强可以应付密码被“暴力破解”,当然我假设了你的密码是真正随机产生,有些人喜欢把个人资料例如名字、出生日期、车牌号码、地址、配偶和子女的名字等等崁入密码中,或者使用字典里的字词拼凑密码,这样密码的强度将会大幅下降,甚至不堪一击,这些问题我曾经在《如何管理密码?》讨论过。

网上有很多随机密码产生器,例如,大都可用,但记紧必须使用HTTPS 造访这些网站。

如果你有使用“密码夹万”一类的软件,不妨使用它们内建的密码产生器。

完成后不要登出系统,使用另一个视窗用新密码尝试登入,即使失败也可以在原来的视窗重复以上步骤。

2. 新增一个普通帐号这一步连同下一步,相当于为一个城市筑起两道城墙,既可加强防卫,也建立了一道警报机制,当敌人(黑客)卒然来袭,第一道城墙被袭击和破坏,我们还有第二道城墙阻延一下,有时间部署防卫甚至反击。

所以这是一个很多人忽略,但其实非常重要的步骤。

首先我们新增一个帐号:这个新帐号ahhang 没有默认密码,即是说登入ahhang 时系统不用输入密码!所以我们立即要设定密码:有些人认为不应该把建立帐号和设定密码两件事分开来做,一来可能会不慎遗忘,二来也给黑客一道时间缝隙登入这个新帐号,所以他们会在 adduser 指令中一并提供加密后的默认密码,方法是加入 -p 参数,不过这样做也有风险,因为黑客可以透过列出系统的进程,得知加密了的新密码,然后把密码破解。

3. 禁止root 使用ssh 登入CentOS 7 默认容许任何帐号透过 ssh 登入,包括root 和一般帐号,为了不让root 帐号被黑客暴力入侵,我们必须禁止root 帐号的 ssh 功能,事实上root 也没有必要 ssh 登入服务器,因为只要使用 su 或 sudo (当然需要输入root 的密码) 普通帐号便可以拥有root 的权限。

使用 vim (或任何文本编辑器) 开启 /etc/ssh/sshd_config,寻找:1#PermitRootLogin yes修改为:1PermitRootLogin no最后输入以下指令重新启动 sshd:1systemctl restart sshd.service这样黑客要取得root 的权限,必须破解root 和一个普通用户的密码,难度增加了。

完成后不要登出系统,使用另一个视窗尝试登入root 和普通帐号,测试无误便可进行下一步。

4. 使用非常规的ssh 端口Ssh 默认使用端口22,这是在IANA 注册的官方端口,但没有人说ssh 不能使用其他端口,很多黑客专门向服务器的22 端口发动攻击,即使你的服务器固若金汤、牢不可破,但是要系统日以继夜接受攻击,消耗的系统资源(网络、处理器、内存等等)也不会少,何况它是否真的牢不可破还说不定呢!所以有必要让 ssh 使用其他端口,只让有权使用 ssh 的用户知道。

使用vim (或任何文本编辑器) 开启 /etc/ssh/sshd_config,寻找:1#Port 22修改为:1Port 10837你可以把10837 改为任何1024 –65535 之间的任何数字,若果怕与某些系统服务发生冲突,可以参考一下这里。

跟着重新启动 sshd:1systemctl restart sshd.service然后是设定防火墙,CentOS 7 的内核已经有防火墙 netfilter,但你的系统未必安装了用户界面,较前版本的CentOS 默认使用 iptables,但CentOS 7 开始使用效能更高、稳定性更好的firewalld,若果服务器尚未安装 firewalld,可以使用以下指令安装,不确定是否已经安装的话也可以输入这个指令,它会告诉你已经安装然后退出。

1yum install firewalld跟着启动:1systemctl start firewalld设定 firewalld 的方法有两个,第一个是修改 firewalld 有关 sshd 的设定,把端口22 改为10837,这是正统的做法,但步骤比较多;第二个是要求 firewalld 开启端口10837,不指定它属于哪一个服务,这个做法通常处理临时的端口开启/封锁,步骤简单,但是日后你要是忘记了这个端口为什么开启了呢?什么时候开启的呢?为了哪一项服务开启呢?可能有点麻烦。

我两种方法都会介绍一下,但作为专业的系统管理员(即使不是真正的专业,也应该具备这样的心态),我推荐使用第一种方法。

设定防火墙方法一:复制 firewalld 有关 sshd 的设定档案:1cp /usr/lib/firewalld/services/ssh.xml /etc/firewalld/services/使用 vim (或任何文本编辑器) 开启 /etc/firewalld/services/ssh.xml,寻找:1<port protocol="tcp" port="22"/>修改为:1<port protocol="tcp" port="10837"/>储存后重新加载 firewalld:1firewall-cmd --reload设定防火墙方法二:输入以下指令:1firewall-cmd --zone=public --add-port=10837/tcp --permanent就是这样简单!不论使用哪种方法,完成后不要登出系统,使用另一个视窗尝试登入,例如:1ssh -p 10837 ahhang@192.168.1.1885. 启用公钥验证登入 ssh现在只有普通帐号才能透过 ssh 登入服务器,但是 ssh 提供一个更先进更安全的验证方法:公钥验证法。

首先每一名用户建立一对加密钥匙(密钥和公钥),密钥储存在日常使用的电脑,公钥则储存在服务器,使用 ssh 联系到服务器的时候,电脑会把一些建立连线请求的资料,其中包括帐号名称和公钥,并且把部分资料用密钥制作数码签署,一股脑儿送到服务器,服务器检查自己的“公钥库”是否包含送来的公钥,有的话再验证数码签署,成功的话便直接登入服务器,无需输入帐号密码。

第一步在日常使用的电脑上使用 ssh-keygen 指令建立一对加密钥匙,它会询问储存加密钥匙的档案名称,和把钥匙加密的密码,档案名称使用默认的路径和名称便可以,密码则无需输入:这个指令会创造两个档案,一个名为 id_rsa,是你的RSA 密钥,另一个是 id_rsa.pub,是你的RSA 公钥。

公钥必需上传到服务器并且附加于用户帐号里面的 .ssh/authorized_keys 档案中,这个档案储存所有可透过 ssh 登入到这一个帐号的公钥,一行一条公钥:顺便一提,这个档案的存取权限必须是 0700,否则 sshd 不会读取:使用公钥验证法登入 ssh 又省力又安全,因为我们不用输入密码,自然也没有密码被盗取的忧虑,简简单单地输入连线指令便可以了。

但是存放在日常电脑中的密钥却带来新的安全隐患,万一密钥被盗取了,其他人岂不是可以随便登入服务器?现在是“双重验证”(two-factor authentication) 隆重登场的时候,双重验证的理念是我们必须向服务器证明两种不同性质的东西,才能成功验证身分,第一样是我们知道什么,第二样是我们拥有什么。

首先服务器会要求我们输入密码,我们知道密码,过了第一关。

跟着服务器要求我们证明拥有公钥验证法中的密钥,透过上面的设定程序我们也通过了验证,过了第二关。

现在服务器才会让我们进入系统。

设定ssh 的双重验证法很简单,使用 vim (或任何文本编辑器) 开启 /etc/ssh/sshd_config,在档案的末端假如这一行:1AuthenticationMethods publickey,password它告诉服务器用户必须拥有合法的公钥,和输入正确的密码才能成功登入。

修改完成后重新启动sshd:1systemctl restart sshd.service完成后不要登出系统,使用另一个视窗尝试登入,测试无误便可进行下一步。

6. 更新、更新、每天更新、每天自动更新每一天都有成千上万的黑客在世界各地寻找Linux 系统和常见软件的安全漏洞,一有发现便会发动规模庞大而迅速的网络攻击,务求在我们来得及反应前把系统攻陷。

不要以为黑客都只是十来岁的年轻小毛头,大部分黑客背后都有势力庞大、资源几乎无限的国家机构支持,有些甚至属于这些机构的雇员,美国的NSA,英国的GQHC,中国的无名黑客队伍,都是比较明目张胆由国家支持的网络黑帮,可见我们的系统时时刻刻都被凶狠之徒盯着,保持软件在最新的状态是其中一项我们必须做,也很容易做到的工作。

首先我们立即手动更新所有预先安装的软件:1yum -y update跟着设定系统定时自动更新,第一步确定服务器是否安装了自动执行指令的工具,跟着使用 yum 一个名叫 yum-cron 插件。

CentOS 7 使用数个软件来自动执行指令:cron、anacron、at 和 batch,其中 cron 和 anacron用来定期重复执行指令,At 和 batch 则用来在特定时间执行一次性的指令。