IPSec VPN配置总结

路由器IPSecVPN配置实验详解

路由器IPSecVPN配置实验详解一、实验目的本实验的目的是详细介绍路由器IPSecVPN配置的过程,使读者能够准确配置并建立IPSecVPN连接。

二、实验环境1·路由器型号:[路由器型号]2·路由器固件版本:[固件版本]3·电脑操作系统:[操作系统版本]三、实验步骤1·确定VPN连接类型a·了解IPSecVPN的工作原理b·确定使用的IPSecVPN连接类型(例如:站点到站点、站点到客户端等)2·升级路由器固件a·检查当前路由器固件版本b·如果需要升级,最新的固件版本并进行升级3·配置VPN隧道a·登录路由器管理界面b·导航到VPN设置页面c·选择创建新VPN隧道d·填写VPN隧道的相关配置信息,如隧道名称、本地和远程子网等e·配置隧道加密算法、认证方式等参数4·配置VPN策略a·在VPN设置页面,选择配置新的VPN策略b·输入策略名称、本地和远程子网等信息c·配置策略的加密和认证方式5·配置网络路由a·在VPN设置页面,选择配置路由b·添加需要通过VPN隧道访问的远程子网的路由信息6·测试VPN连接a·保存路由器配置,并让其生效b·确认本地和远程路由器连接状态正常c·通过ping命令测试本地和远程子网之间的连通性四、附件本文档涉及以下附件:1·VPN隧道配置截图(文件名:vpn_config·png)2·VPN策略配置截图(文件名:policy_config·png)3·路由配置截图(文件名:route_config·png)五、法律名词及注释1·IPSecVPN:Internet协议安全性(IPSec)虚拟私人网络(VPN)是一种通过Internet连接远程网络的安全通信方式。

IPsec-VPN总结

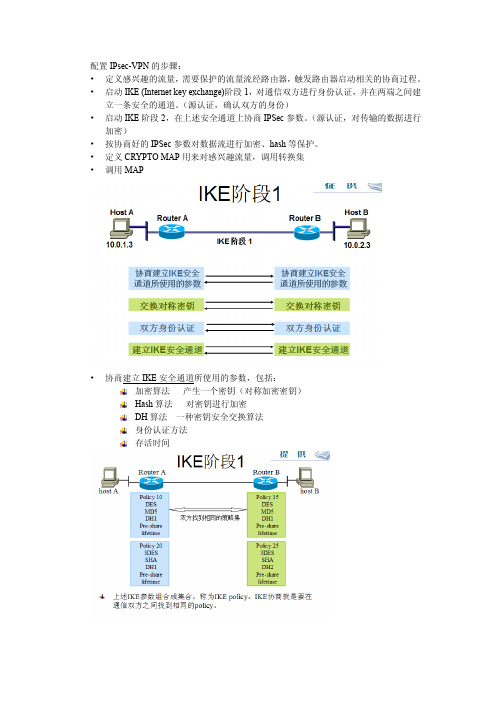

配置IPsec-VPN的步骤:

•定义感兴趣的流量,需要保护的流量流经路由器,触发路由器启动相关的协商过程。

•启动IKE (Internet key exchange)阶段1,对通信双方进行身份认证,并在两端之间建立一条安全的通道。

(源认证,确认双方的身份)

•启动IKE阶段2,在上述安全通道上协商IPSec参数。

(源认证,对传输的数据进行加密)

•按协商好的IPSec参数对数据流进行加密、hash等保护。

•定义CRYPTO MAP用来对感兴趣流量,调用转换集

•调用MAP

•协商建立IKE安全通道所使用的参数,包括:

加密算法产生一个密钥(对称加密密钥)

Hash算法对密钥进行加密

DH算法一种密钥安全交换算法

身份认证方法

存活时间

•双方协商IPSec安全参数,称为变换集transform set,包括:加密算法

Hash算法

安全协议

封装模式

存活时间

Crypto map的主要配置参数

需要IPSec保护的流量的ACL

VPN对端的IP地址

使用的IPSec变换集

协商建立IPSec SA的方式(手工或通过IKE)

IPSec SA的存活期。

2024版Cisco IPSec VPN配置详解

•IPSec VPN 基本概念与原理•Cisco 设备IPSec VPN 配置准备•IKE 协商过程详解•IPSec 数据传输过程详解•Cisco 设备IPSec VPN 高级配置技巧•故障诊断与排除方法分享•总结与展望目录01IPSec VPN基本概念与原理IPSec VPN定义及作用定义作用密钥管理技术通过IKE (Internet Key Exchange )协议进行密钥的协商和管理,确保密钥的安全性和一致性。

工作原理IPSec VPN 通过在IP 层实现加密和认证,为上层应用提供透明的安全通信服务。

它使用AH (认证头)和ESP (封装安全载荷)两种协议来提供安全保护。

加密技术通过对数据进行加密,确保数据在传输过程中的机密性。

认证技术通过对数据和通信实体进行认证,确保数据的完整性和来源的合法性。

工作原理与关键技术0102AH (Authenti…ESP (Encapsu…IKE (Interne…SA (Security…SPD (Securit…030405相关术语解析02Cisco设备IPSec VPN配置准备根据实际需求选择支持IPSec VPN 功能的Cisco 路由器或防火墙设备,如ASA 5500系列、ISR G2系列等。

路由器/防火墙确保设备具备足够的处理能力和内存,以支持VPN 隧道的建立和数据加密/解密操作。

处理器与内存为设备配置足够的存储空间,用于保存配置文件、日志等信息。

存储根据网络拓扑和连接需求,选择适当的接口类型和数量,如以太网接口、串行接口等,并配置相应的模块。

接口与模块设备选型与硬件配置软件版本及许可证要求软件版本确保Cisco设备上运行的软件版本支持IPSec VPN功能,并建议升级到最新的稳定版本。

许可证某些高级功能可能需要额外的许可证支持,如高级加密标准(AES)等。

在购买设备时,请确认所需的许可证是否已包含在内。

软件更新与补丁定期从Cisco官方网站下载并安装软件更新和补丁,以确保设备的稳定性和安全性。

ipsecVPN配置详解

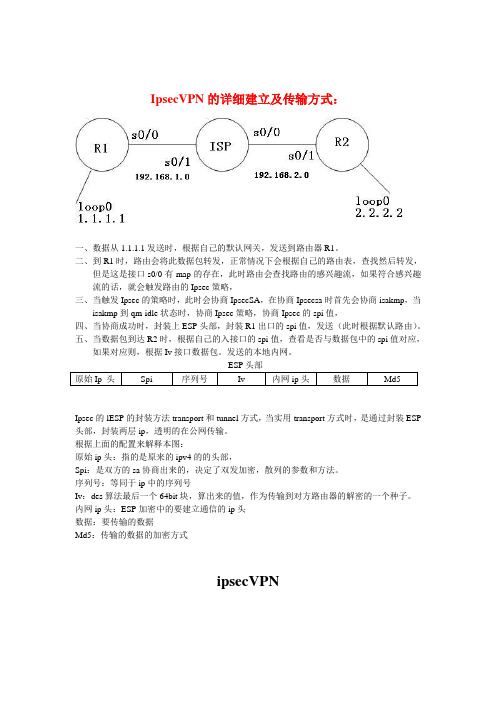

IpsecVPN的详细建立及传输方式:一、数据从1.1.1.1发送时,根据自己的默认网关,发送到路由器R1。

二、到R1时,路由会将此数据包转发,正常情况下会根据自己的路由表,查找然后转发,但是这是接口s0/0有map的存在,此时路由会查找路由的感兴趣流,如果符合感兴趣流的话,就会触发路由的Ipsec策略,三、当触发Ipsec的策略时,此时会协商IpsecSA,在协商Ipsecsa时首先会协商isakmp,当isakmp到qm-idle状态时,协商Ipsec策略,协商Ipsec的spi值,四、当协商成功时,封装上ESP头部,封装R1出口的spi值,发送(此时根据默认路由)。

五、当数据包到达R2时,根据自己的入接口的spi值,查看是否与数据包中的spi值对应,如果对应则,根据Iv接口数据包。

发送的本地内网。

Ipsec的lESP的封装方法transport和tunnel方式,当实用transport方式时,是通过封装ESP 头部,封装两层ip,透明的在公网传输。

根据上面的配置来解释本图:原始ip头:指的是原来的ipv4的的头部,Spi:是双方的sa协商出来的,决定了双发加密,散列的参数和方法。

序列号:等同于ip中的序列号Iv:des算法最后一个64bit块,算出来的值,作为传输到对方路由器的解密的一个种子。

内网ip头:ESP加密中的要建立通信的ip头数据:要传输的数据Md5:传输的数据的加密方式ipsecVPNRouter1 S0/0 <----> Router2 S0/0Router2 S0/1 <----> Router3 S0/0R1的配置方式:version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryptionhostname R1boot-start-markerboot-end-markerno aaa new-modelmemory-size iomem 5ip cefno ip domain lookupcrypto isakmp policy 1hash md5authentication pre-sharecrypto isakmp key 6 cisco address 192.168.2.2crypto ipsec transform-set cisco esp-des esp-md5-hmac mode transportcrypto map cisco 10 ipsec-isakmpset peer 192.168.2.2set transform-set ciscomatch address 101interface Loopback1ip address 1.1.1.1 255.255.255.0interface Serial0/0ip address 192.168.1.1 255.255.255.0serial restart-delay 0crypto map ciscointerface Serial0/1no ip addressserial restart-delay 0interface Serial0/2no ip addressshutdownserial restart-delay 0interface Serial0/3no ip addressshutdownserial restart-delay 0ip http serverno ip http secure-serverip route 0.0.0.0 0.0.0.0 192.168.1.2access-list 101 permit ip host 1.1.1.1 host 2.2.2.2 control-planeline con 0exec-timeout 0 0line aux 0line vty 0 4endR2的配置方式:version 12.4service timestamps debug datetime msec service timestamps log datetime msecno service password-encryptionhostname R2boot-start-markerboot-end-markerno aaa new-modelmemory-size iomem 5ip cefno ip domain lookupinterface Serial0/0ip address 192.168.1.2 255.255.255.0serial restart-delayinterface Serial0/1ip address 192.168.2.1 255.255.255.0serial restart-delay 0interface Serial0/2no ip addressshutdownserial restart-delay 0interface Serial0/3no ip addressserial restart-delay 0ip http serverno ip http secure-servercontrol-planeline con 0exec-timeout 0 0line aux 0line vty 0 4endR3的配置方式:version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryptionhostname R3boot-start-markerboot-end-markerno aaa new-modelmemory-size iomem 5ip cefno ip domain lookupcrypto isakmp policy 1hash md5authentication pre-sharecrypto isakmp key 6 cisco address 192.168.1.1crypto ipsec transform-set cisco esp-des esp-md5-hmac mode transportcrypto map cisco 10 ipsec-isakmpset peer 192.168.1.1set transform-set ciscomatch address 101interface Loopback1ip address 2.2.2.2 255.255.255.0interface Serial0/0ip address 192.168.2.2 255.255.255.0serial restart-delay 0crypto map ciscointerface Serial0/1no ip addressshutdownserial restart-delay 0interface Serial0/2no ip addressshutdownserial restart-delay 0interface Serial0/3no ip addressshutdownserial restart-delay 0ip http serverno ip http secure-serverip route 0.0.0.0 0.0.0.0 192.168.2.1access-list 101 permit ip host 2.2.2.2 host 1.1.1.1 control-planeline con 0exec-timeout 0 0line aux 0line vty 0 4end。

H3C-ER系列路由器IPSEC-VPN的典型配置

H3C-ER系列路由器IPSEC-VPN的典型配置H3CER 系列路由器 IPSECVPN 的典型配置在当今数字化的时代,企业对于数据安全和远程访问的需求日益增长。

IPSECVPN 作为一种常用的安全通信技术,能够为企业提供可靠的数据加密和远程接入服务。

H3CER 系列路由器以其出色的性能和丰富的功能,成为了实现 IPSECVPN 的理想选择。

接下来,我们将详细介绍 H3CER 系列路由器 IPSECVPN 的典型配置过程。

一、前期准备在进行配置之前,我们需要明确一些基本信息和准备工作:1、确定两端路由器的公网 IP 地址,这是建立 VPN 连接的关键。

2、规划好 IPSECVPN 的参数,如预共享密钥、IKE 策略、IPSEC 策略等。

3、确保两端路由器能够正常连接到互联网,并且网络连接稳定。

二、配置步骤1、配置 IKE 策略IKE(Internet Key Exchange,互联网密钥交换)策略用于协商建立IPSEC 安全联盟所需的参数。

在 H3CER 系列路由器上,我们可以按照以下步骤进行配置:(1)进入系统视图:```systemview```(2)创建 IKE 安全提议:```ike proposal 1```(3)设置加密算法和认证算法:```encryptionalgorithm aescbc-128authenticationalgorithm sha1```(4)创建 IKE 对等体:```ike peer peer1```(5)设置对等体的预共享密钥:```presharedkey simple 123456```(6)指定对等体使用的 IKE 提议:```ikeproposal 1```(7)指定对等体的对端 IP 地址:```remoteaddress ____```2、配置 IPSEC 策略IPSEC 策略用于定义数据的加密和认证方式。

以下是配置步骤:(1)创建 IPSEC 安全提议:```ipsec proposal proposal1```(2)设置封装模式和加密算法:```encapsulationmode tunneltransform espesp encryptionalgorithm aescbc-128esp authenticationalgorithm sha1```(3)创建 IPSEC 策略:```ipsec policy policy1 1 isakmp```(4)指定引用的 IKE 对等体和 IPSEC 安全提议:```ikepeer peer1proposal proposal1```(5)指定需要保护的数据流:```security acl 3000```(6)创建访问控制列表,定义需要保护的数据流:```acl advanced 3000rule 0 permit ip source 19216810 000255 destination 19216820 000255```3、在接口上应用 IPSEC 策略完成上述配置后,需要在相应的接口上应用 IPSEC 策略,以启用VPN 功能:```interface GigabitEthernet0/1ipsec apply policy policy1```三、配置验证配置完成后,我们可以通过以下方式进行验证:1、查看 IKE 安全联盟状态:```display ike sa```2、查看 IPSEC 安全联盟状态:```display ipsec sa```3、从一端向另一端发送测试数据,检查数据是否能够正常加密传输。

华为USG系列IPSEC-VPN实施经验总结

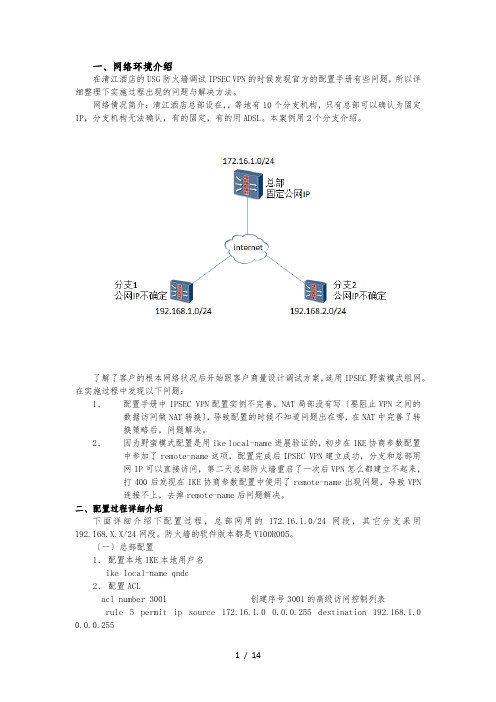

一、网络环境介绍在清江酒店的USG防火墙调试IPSEC VPN的时候发现官方的配置手册有些问题,所以详细整理下实施过程出现的问题与解决方法。

网络情况简介:清江酒店总部设在,,等地有10个分支机构,只有总部可以确认为固定IP,分支机构无法确认,有的固定,有的用ADSL。

本案例用2个分支介绍。

了解了客户的根本网络状况后开始跟客户商量设计调试方案,选用IPSEC野蛮模式组网。

在实施过程中发现以下问题:1、配置手册中IPSEC VPN配置实例不完善,NAT局部没有写〔要阻止VPN之间的数据访问做NAT转换〕,导致配置的时候不知道问题出在哪,在NAT中完善了转换策略后,问题解决。

2、因为野蛮模式配置是用ike local-name进展验证的,初步在IKE协商参数配置中参加了remote-name这项,配置完成后IPSEC VPN建立成功,分支和总部用网IP可以直接访问,第二天总部防火墙重启了一次后VPN怎么都建立不起来,打400后发现在IKE协商参数配置中使用了remote-name出现问题,导致VPN连接不上,去掉remote-name后问题解决。

二、配置过程详细介绍下面详细介绍下配置过程,总部网用的172.16.1.0/24网段,其它分支采用192.168.X.X/24网段。

防火墙的软件版本都是V100R005。

〔一〕总部配置1、配置本地IKE本地用户名ike local-name qndc2、配置ACLacl number 3001 创建序号3001的高级访问控制列表rule 5 permit ip source 172.16.1.0 0.0.0.255 destination 192.168.1.0 0.0.0.255总部到分支1的网网段VPN触发策略rule 10 permit ip source 172.16.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255总部到分支2的网网段VPN触发策略3、配置IKE安全提议ike proposal 10 创建名称为10的IKE安全提议authentication-algorithm md5 选择加密的算法为md54、配置IKE PEERike peer a 创建名称为a的IKE PEERexchange-mode aggressive 模式选择野蛮模式pre-shared-key 123456 IKE协商的密钥为123456ike-proposal 10 绑定IKE安全提议undo version 2 选择V1的版本local-id-type name 使用野蛮模式的IKE local-name验证nat traversal 打开NAT穿越5、创建IPSEC安全提议ipsec proposal tran1 创建名称为tran1的IPSEC安全提议esp authentication-algorithm sha1 选择安全算法为哈希算法sha16、配置IPSEC安全策略模板ipsec policy-template map 1 创建名称为map的策略模板security acl 3001 绑定触发ACLike-peer a 选择前面创建的 ike-peer aproposal tran1 选择前面创建的IPSEC安全提议tran17、创建IPSEC安全策略ipsec policy map1 1 isakmp template map 创建名称为map1的IPSEC安全策略绑定map策略模板8、在外网接口上应用IPSEC安全策略interface Ethernet0/0/0ip address 119.97.240.106 255.255.255.248ipsec policy map1 应用map1的IPSEC VPN策略9、配置目的地址为192.168.X.X/16网段不做NAT转换;这步不配的话网数据直接做NAT转换了,不会通过VPN隧道,那么前面的配置就白做了。

ipsecvpn硬件参数

ipsecvpn硬件参数IPsec VPN硬件参数IPsec VPN(Internet Protocol Security Virtual Private Network)是一种通过Internet连接不同网络之间的安全通信的技术。

在实现IPsec VPN时,硬件参数是至关重要的。

本文将重点介绍IPsec VPN硬件参数的相关内容。

一、处理器性能处理器性能是IPsec VPN硬件参数中最重要的指标之一。

处理器的性能直接影响着VPN设备的加密和解密速度。

通常情况下,处理器的性能越高,VPN设备的加密解密速度也越快。

因此,在选择IPsec VPN硬件时,应该考虑设备的处理器性能。

二、内存容量内存容量也是IPsec VPN硬件参数中需要考虑的因素之一。

内存容量直接影响着设备的并发连接数和数据处理能力。

通常情况下,内存容量越大,设备可以支持的并发连接数越多,数据处理能力也越强。

因此,在选择IPsec VPN硬件时,应该考虑设备的内存容量。

三、网络接口网络接口是IPsec VPN硬件参数中需要注意的因素之一。

网络接口包括LAN口和WAN口。

LAN口用于连接本地网络,WAN口用于连接Internet。

LAN口和WAN口的数量和速度是需要考虑的因素。

通常情况下,LAN口和WAN口的数量越多,设备可以连接的网络也越多。

而LAN口和WAN口的速度越快,设备可以传输的数据也越大。

四、加密引擎加密引擎是IPsec VPN硬件参数中非常重要的因素之一。

加密引擎是指用于加密和解密数据的硬件模块。

加密引擎可以大大提高IPsec VPN设备的加密解密速度。

通常情况下,加密引擎的数量越多,设备的加密解密速度也越快。

五、协议支持协议支持是IPsec VPN硬件参数中需要考虑的因素之一。

协议支持包括IPsec协议、IKE协议等。

设备对不同协议的支持程度不同,因此在选择IPsec VPN硬件时,应该根据实际需求选择合适的设备。

六、安全性安全性是IPsec VPN硬件参数中非常重要的因素之一。

ipsec vpn总结

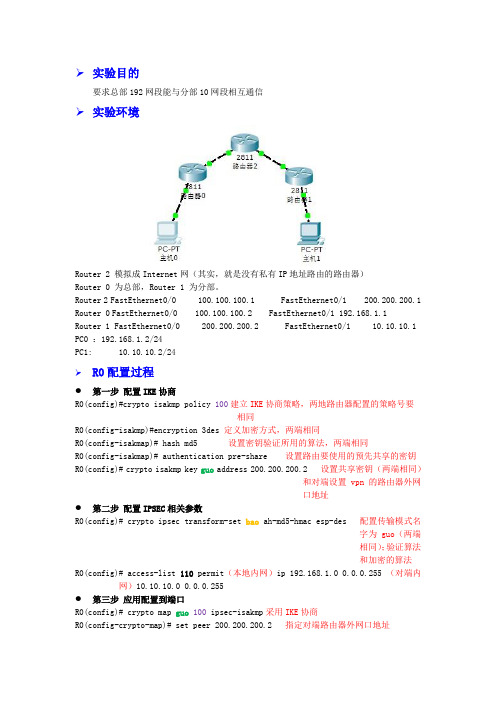

实验目的要求总部192网段能与分部10网段相互通信实验环境Router 2 模拟成Internet网(其实,就是没有私有IP地址路由的路由器)Router 0 为总部,Router 1 为分部。

Router 2 FastEthernet0/0 100.100.100.1 FastEthernet0/1 200.200.200.1Router 0FastEthernet0/0 100.100.100.2 FastEthernet0/1 192.168.1.1 Router 1 FastEthernet0/0 200.200.200.2 FastEthernet0/1 10.10.10.1PC0 :192.168.1.2/24PC1: 10.10.10.2/24R0配置过程●第一步配置IKE协商R0(config)#crypto isakmp policy 100建立IKE协商策略,两地路由器配置的策略号要相同R0(config-isakmp)#encryption 3des定义加密方式,两端相同R0(config-isakmap)# hash md5 设置密钥验证所用的算法,两端相同R0(config-isakmap)# authentication pre-share 设置路由要使用的预先共享的密钥R0(config)# crypto isakmp key guo address 200.200.200.2 设置共享密钥(两端相同)和对端设置vpn的路由器外网口地址●第二步配置IPSEC相关参数R0(config)# crypto ipsec transform-set bao ah-md5-hmac esp-des 配置传输模式名字为guo(两端相同);验证算法和加密的算法R0(config)# access-list 110 permit(本地内网)ip 192.168.1.0 0.0.0.255 (对端内网)10.10.10.0 0.0.0.255●第三步应用配置到端口R0(config)# crypto map guo 100 ipsec-isakmp采用IKE协商R0(config-crypto-map)# set peer 200.200.200.2 指定对端路由器外网口地址R0(config-crypto-map)# set transform-set bao指定先前所定义的传输模式R0(config-crypto-map)# match address 110 匹配使用的访问列表R0(config)# interface fastEthernet0/0 进入配置vpn的外网口准备应用vpn配置R0(config-if)# crypto map guoR0(config)#ip route 0.0.0.0 0.0.0.0 100.100.100.1(静态路由)R0#show crypto isakmpsa查看协商好的状态R0#show crypto ipsecsaR1配置过程与此相同,省略验证PC0>ping 10.10.10.2IPsec-VPN是三层的VPN1、site-to-site VPN 也叫 LAN-to-LAN VPN (要求两个站点都要有固定的IP)2、EASY-VPN 也叫 remote VPN (通常用于连接没有固定IP的站点)对称加密代表:DES、3DES、AES。

路由器IPSecVPN配置实验详解

路由器IPSecVPN配置实验详解路由器IPSecVPN配置实验详解⒈简介IPSec(Internet Protocol Security)是一种常用于保护网络通信安全的协议。

本文将详细介绍如何在路由器上配置IPSec VPN。

⒉准备工作在开始配置IPSec VPN之前,需要确保以下准备工作已经完成: - 路由器已经正确连接到互联网。

- 已经获得有效的公网IP地质。

- 已经了解所需的VPN参数,如IPSec协议、加密算法、预共享密钥等。

⒊路由器配置⑴确定路由器型号首先要确认所使用的路由器型号,以便在后续的配置步骤中给出具体指导。

⑵登录路由器管理界面使用浏览器访问路由器的管理界面,并输入正确的用户名和密码进行登录。

⑶创建VPN隧道在路由器管理界面中,找到VPN设置选项,并选择创建一个新的VPN隧道。

⑷配置VPN参数根据实际需求和VPN提供商的要求,配置以下参数:- VPN类型:选择IPSec VPN。

- 加密算法:选择合适的加密算法,如AES、3DES等。

- 预共享密钥:输入预先共享的密钥,以确保VPN连接的安全性。

- 客户端配置:指定允许连接的客户端IP地质范围。

⑸确定本地和远程子网配置本地和远程子网的IP地质和子网掩码,这样VPN连接后,这两个子网间可以互相访问。

⑹保存并启用配置在完成所有配置后,保存设置,并启用IPSec VPN。

⒋VPN连接测试在配置完成后,可尝试使用VPN客户端连接到路由器所创建的IPSec VPN。

验证连接是否成功,并确保本地和远程子网之间可以正常通信。

⒌附件本文档附带以下附件供参考:- VPN配置示意图:包含配置IPSec VPN时所需的网络拓扑图。

- VPN参数表:列出了常见的VPN参数及其取值范围。

⒍法律名词及注释在本文中,涉及以下法律名词及其注释:- IPSec(Internet Protocol security):一种用于保护IP通信安全的协议。

- VPN(Virtual Private Network):虚拟私有网络,用于在公共网络上建立私密连接的技术。

路由器IPSecVPN配置实验详解

路由器IPSecVPN配置实验详解路由器IPSecVPN配置实验详解:本文档将详细介绍如何配置路由器的IPSec VPN。

通过此配置,您可以建立安全的虚拟私人网络(VPN)连接,以实现远程访问和数据传输的安全性。

1.硬件准备在开始配置路由器之前,您需要确保以下硬件准备工作已完成:- 一台支持IPSec VPN的路由器- 一个用于配置和管理路由器的计算机- 一个可用的互联网连接2.网络拓扑规划在进行配置之前,您需要为您的网络设计一个合适的拓扑结构。

这包括确定需要建立VPN连接的远程站点,以及路由器和其他网络设备的位置。

3.路由器基本设置在配置IPSec VPN之前,您需要设置并确保路由器的基本功能正常工作。

这包括配置路由器的IP地质、子网掩码、网关和DNS等参数。

4.IPSec VPN配置步骤以下是配置IPSec VPN的详细步骤:4.1 配置VPN隧道通过设置VPN隧道,您可以定义连接两个远程站点的安全通信通道。

在此步骤中,您需要指定隧道的名称、本地和远程站点的IP 地质和密钥等参数。

4.2 配置加密算法在此步骤中,您需要选择适当的加密算法和哈希算法来保护IPSec VPN通信的安全性。

您可以根据需求和性能要求来选择合适的加密算法。

4.3 配置身份验证身份验证是确保通信双方的身份合法性的重要步骤。

您可以选择使用预共享密钥、证书或其他身份验证方法来保护IPSec VPN的身份验证过程。

4.4 配置 IPsec 参数在此步骤中,您需要配置IPSec VPN隧道的其他参数,如传输模式、加密密钥、完整性检查和重传等。

4.5 测试和验证完成配置后,您应该进行测试和验证,确保IPSec VPN的连接可以正常工作。

您可以尝试建立连接并传输测试数据来验证配置的正确性。

5.附件在本文档中,包含以下附件:- 示例配置文件:包含一个典型的IPSec VPN配置示例,可供参考和使用。

- 故障排除指南:包含常见问题和故障排除方法的指南,帮助您解决配置中遇到的问题。

IPsec_VPN配置大全

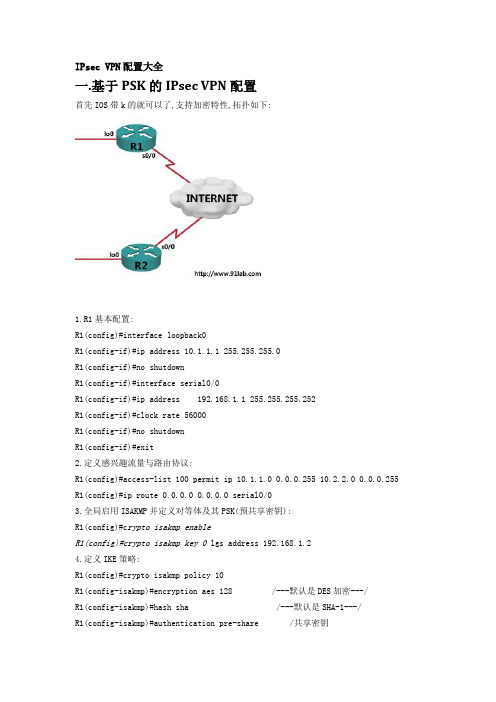

IPsec VPN配置大全一.基于PSK的IPsec VPN配置首先IOS带k的就可以了,支持加密特性,拓扑如下:1.R1基本配置:R1(config)#interface loopback0R1(config-if)#ip address 10.1.1.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#interface serial0/0R1(config-if)#ip address 192.168.1.1 255.255.255.252R1(config-if)#clock rate 56000R1(config-if)#no shutdownR1(config-if)#exit2.定义感兴趣流量与路由协议:R1(config)#access-list 100 permit ip 10.1.1.0 0.0.0.255 10.2.2.0 0.0.0.255 R1(config)#ip route 0.0.0.0 0.0.0.0 serial0/03.全局启用ISAKMP并定义对等体及其PSK(预共享密钥):R1(config)#c rypto isakmp enableR1(config)#crypto isakmp key 0 lgs address 192.168.1.24.定义IKE策略:R1(config)#crypto isakmp policy 10R1(config-isakmp)#encryption aes 128 /---默认是DES加密---/R1(config-isakmp)#hash sha /---默认是SHA-1---/R1(config-isakmp)#authentication pre-share /共享密钥R1(config-isakmp)#group 2 /---默认是768位的DH1---/R1(config-isakmp)#lifetime 3600 /---默认是86400秒---/R1(config-isakmp)#exit5.定义IPSec转换集(transform set):R1(config)#crypto ipsec transform-set tt esp-aes 128 esp-sha-hmacR1(cfg-crypto-trans)#mode tunnel /隧道模式R1(cfg-crypto-trans)#exit6.定义crypto map并应用在接口上:R1(config)#crypto map cisco 10 ipsec-isakmpR1(config-crypto-map)#match address 100R1(config-crypto-map)#set peer 192.168.1.2 /---定义要应用crypto map的对等体地址R1(config-crypto-map)#set transform-set tt /---定义crypto map要应用的IPsec转换集---/R1(config-crypto-map)#exitR1(config)#interface serial0/0R1(config-if)#crypto map cisco*Mar 1 00:08:31.131: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ONR1配置完成.同理,R2相关配置如下:R2(config)#interface Loopback0R2(config-if)#ip address 10.2.2.1 255.255.255.0R2(config)#interface Serial0/0R2(config-if)#ip address 192.168.1.2 255.255.255.252R2(config-if)#no shutdownR2(config)#ip route 0.0.0.0 0.0.0.0 Serial0/0R2(config)#access-list 100 permit ip 10.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255R2(config)#crypto isakmp policy 10R2(config-isakmp)#encryption aesR2(config-isakmp)#authentication pre-shareR2(config-isakmp)#group 2R2(config)#crypto isakmp key 91lab address 192.168.1.1R2(config)#crypto ipsec transform-set tt esp-aes esp-sha-hmacR2(cfg-crypto-trans)#mode tunnelR2(config)#crypto map cisco 10 ipsec-isakmpR2(config-crypto-map)#set peer 192.168.1.1R2(config-crypto-map)#set transform-set ttR2(config-crypto-map)#match address 100R2(config)#interface serial0/0R2(config-if)#crypto map cisco二.采用积极模式并PSK的IPsec VPN配置1.R1基本配置:R1(config)#interface loopback0R1(config-if)#ip address 10.1.1.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#interface serial0/0R1(config-if)#ip address 192.168.1.1 255.255.255.252R1(config-if)#clock rate 56000R1(config-if)#no shutdownR1(config-if)#exit2.定义感兴趣流量与路由协议:R1(config)#access-list 100 permit ip 10.1.1.0 0.0.0.255 10.2.2.0 0.0.0.255R1(config)#ip route 0.0.0.0 0.0.0.0 serial0/03.全局启用ISAKMP并定义对等体及其PSK(预共享密钥),采用积极模式:R1(config)#crypto isakmp enableR1(config)#crypto isakmp peer address 192.168.1.2R1(config-isakmp-peer)#set aggressive-mode client-endpoint ipv4-address 192.168.1.1R1(config-isakmp-peer)#set aggressive-mode password 0 lgs4.定义IKE策略:R1(config)#crypto isakmp policy 10R1(config-isakmp)#encryption aes 128 /---默认是DES加密---/R1(config-isakmp)#hash sha /---默认是SHA-1---/R1(config-isakmp)#authentication pre-share /共享密钥R1(config-isakmp)#group 2 /---默认是768位的DH1---/R1(config-isakmp)#lifetime 3600 /---默认是86400秒---/R1(config-isakmp)#exit5.定义IPSec转换集(transform set):R1(config)#crypto ipsec transform-set tt esp-aes 128 esp-sha-hmacR1(cfg-crypto-trans)#mode tunnel /隧道模式R1(cfg-crypto-trans)#exit6.定义crypto map并应用在接口上:R1(config)#crypto map cisco 10 ipsec-isakmpR1(config-crypto-map)#match address 100R1(config-crypto-map)#set peer 192.168.1.2 /---定义要应用crypto map的对等体地址---/R1(config-crypto-map)#set transform-set tt /---定义crypto map要应用的IPsec 转换集---/R1(config-crypto-map)#exitR1(config)#interface serial0/0R1(config-if)#crypto map cisco*Mar 1 00:08:31.131: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ONR1配置完成.同理,R2配置如下:R2(config)#interface Loopback0R2(config-if)#ip address 10.2.2.1 255.255.255.0R2(config)#interface Serial0/0R2(config-if)#ip address 192.168.1.2 255.255.255.252R2(config)#no shutdownR2(config)#ip route 0.0.0.0 0.0.0.0 Serial0/0R2(config)#access-list 100 permit ip 10.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255R2(config)#crypto isakmp policy 10R2(config-isakmp)#encr aesR2(config-isakmp)#authentication pre-shareR2(config-isakmp)#group 2R2(config)#crypto isakmp peer address 192.168.1.1R2(config-isakmp-peer)#set aggressive-mode password 0 lgsR2(config-isakmp-peer)#set aggressive-mode client-endpoint ipv4-address 192.168.1.2R2(config)#crypto ipsec transform-set tt esp-aes esp-sha-hmacR2(cfg-crypto-trans)#mode tunnelR2(config)#crypto map cisco 10 ipsec-isakmpR2(config-crypto-map)#set peer 192.168.1.1R2(config-crypto-map)#set transform-set ttR2(config-crypto-map)#match address 100R2(config)#interface Serial0/0R2(config-if)#crypto map cisco三.GRE隧道与IPsec的结合GRE隧道本身不带安全特性,可以通过结合基于PSK的IPsec来实现安全功能.拓扑如下:1.R1基本配置:R1(config)#interface loopback0R1(config-if)#ip address 10.1.1.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#interface serial0/0R1(config-if)#ip address 192.168.1.1 255.255.255.252R1(config-if)#clock rate 56000R1(config-if)#no shutdownR1(config)#interface tunnel 0R1(config-if)#ip unnumbered serial0/0R1(config-if)#tunnel source serial0/0R1(config-if)#tunnel destination 192.168.1.2R1(config-if)#tunnel mode gre ip /---可以不打,默认即为GRE---/R1(config-if)#no shutdownR1(config-if)#exit2.定义感兴趣流量与路由协议:R1(config)#access-list 100 permit gre host 192.168.1.1 host 192.168.1.2R1(config)#ip route 0.0.0.0 0.0.0.0 serial0/0R1(config)#ip route 10.2.2.0 255.255.255.0 serial0/03.全局启用ISAKMP并定义对等体及其PSK(预共享密钥):R1(config)#crypto isakmp enableR1(config)#crypto isakmp key 91lab address 192.168.1.24.定义IKE策略:R1(config)#crypto isakmp policy 10R1(config-isakmp)#encryption aes 128 /---默认是DES加密---/R1(config-isakmp)#hash sha /---默认是SHA-1---/R1(config-isakmp)#authentication pre-shareR1(config-isakmp)#group 2 /---默认是768位的DH1---/R1(config-isakmp)#lifetime 3600 /---默认是86400秒---/R1(config-isakmp)#exit5.定义IPSec转换集(transform set):R1(config)#crypto ipsec transform-set tt esp-aes 128 esp-sha-hmacR1(cfg-crypto-trans)#mode tunnelR1(cfg-crypto-trans)#exit6.定义crypto map并应用在接口上:R1(config)#crypto map cisco 10 ipsec-isakmpR1(config-crypto-map)#match address 100R1(config-crypto-map)#set peer 192.168.1.2 /---定义要应用crypto map的对等体地址R1(config-crypto-map)#set transform-set tt /---定义crypto map要应用的IPsec转换集---/R1(config-crypto-map)#exitR1(config)#interface serial0/0R1(config-if)#crypto map cisco*Mar 1 00:08:31.131: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ONR1配置完成.同理,R2相关配置如下:R2(config)#interface Loopback0R2(config-if)#ip address 10.2.2.1 255.255.255.0R2(config)#interface Serial0/0R2(config-if)#ip address 192.168.1.2 255.255.255.252R2(config-if)#no shutR2(config)#interface Tunnel0R2(config-if)#ip unnumbered Serial0/0R2(config-if)#tunnel source Serial0/0R2(config-if)#tunnel destination 192.168.1.1R2(config-if)#no shutR2(config)#ip route 0.0.0.0 0.0.0.0 Serial0/0R2(config)#access-list 100 permit gre host 10.2.2.1 host 10.1.1.1R2(config)#crypto isakmp policy 10R2(config-isakmp)#encr aesR2(config-isakmp)#authentication pre-shareR2(config-isakmp)#group 2R2(config)#crypto isakmp key 91lab address 192.168.1.1R2(config)#crypto ipsec transform-set tt esp-aes esp-sha-hmacR2(config)#crypto map cisco 10 ipsec-isakmpR2(config-crypto-map)#set peer 192.168.1.1R2(config-crypto-map)#set transform-set ttR2(config-crypto-map)#match address 100R2(config)#interface Serial0/0R2(config-if)#crypto map cisco四.IPsec VPN的高可用性通常情况下,我们希望IPsec VPN流量可以在主从路由器之间做到无缝切换,可以通过HSRP 与SSO相结合的方式来达到此目的.HSRP用于保证接入流量的热备份.一旦主路由器down掉后,HSRP立即将IKE信息与SA传递给备份路由器;而SSO允许主从路由器之间共享IKE与SA 信息.SPOKE配置如下:1.定义感兴趣流量与路由协议:SPOKE(config)#access-list 100 permit ip 10.1.1.0 0.0.0.255 10.2.2.0 0.0.0.255 SPOKE(config)#ip route 0.0.0.0 0.0.0.0 serial0/02.全局启用ISAKMP并定义对等体及其PSK(预共享密钥):SPOKE(config)#crypto isakmp enableSPOKE(config)#crypto isakmp key 91lab address 0.0.0.0 0.0.0.03.定义IKE策略:SPOKE(config)#crypto isakmp policy 10SPOKE(config-isakmp)#encryption aes 128 /---默认是DES加密---/SPOKE(config-isakmp)#hash sha /---默认是SHA-1---/SPOKE(config-isakmp)#authentication pre-shareSPOKE(config-isakmp)#group 2 /---默认是768位的DH1---/SPOKE(config-isakmp)#lifetime 3600 /---默认是86400秒---/SPOKE(config-isakmp)#exit4.定义IPSec转换集(transform set):SPOKE(config)#crypto ipsec transform-set nuaiko esp-aes 128 esp-sha-hmac SPOKE(cfg-crypto-trans)#exit5.定义crypto map并应用在接口上:SPOKE(config)#crypto map ccsp 10 ipsec-isakmpSPOKE(config-crypto-map)#match address 100SPOKE(config-crypto-map)#set peer 16.1.1.254 /---定义crypto map的对等体地址,这里为对端HSRP的虚拟IP地址---/SPOKE(config-crypto-map)#set transform-set nuaiko /---定义crypto map要应用的IPsec转换集---/SPOKE(config-crypto-map)#exitSPOKE(config)#interface serial0/0SPOKE(config-if)#crypto map ccsp*Mar 1 00:08:31.131: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ONSPOKE配置完成.HUB1配置如下:1.定义感兴趣流量与路由协议:HUB1(config)#access-list 100 permit ip 10.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255 HUB1(config)#ip route 0.0.0.0 0.0.0.0 16.1.1.32.全局启用ISAKMP并定义对等体及其PSK(预共享密钥):HUB1(config)#crypto isakmp enableHUB1(config)#crypto isakmp key 91lab address 0.0.0.0 0.0.0.03.定义IKE策略:HUB1(config)#crypto isakmp policy 10HUB1(config-isakmp)#encryption aes 128 /---默认是DES加密---/HUB1(config-isakmp)#hash sha /---默认是SHA-1---/HUB1(config-isakmp)#authentication pre-shareHUB1(config-isakmp)#group 2 /---默认是768位的DH1---/HUB1(config-isakmp)#lifetime 3600 /---默认是86400秒---/HUB1(config-isakmp)#exit4.定义IPSec转换集(transform set):HUB1(config)#crypto ipsec transform-set nuaiko esp-aes 128 esp-sha-hmacHUB1(cfg-crypto-trans)#exit5.定义crypto map:HUB1(config)#crypto map ccsp 10 ipsec-isakmpHUB1(config-crypto-map)#match address 100HUB1(config-crypto-map)#set peer 173.1.1.1 /---定义要应用crypto map的对等体地址---/HUB1(config-crypto-map)#set transform-set nuaiko /---定义crypto map要应用的IPsec转换集---/HUB1(config-crypto-map)#exit6.启用HSRP并应用crypto map:HUB1(config)#interface ethernet 0/0HUB1(config-if)#standby 1 ip 16.1.1.254 /---定义HSRP组1的虚拟IP地址---/ HUB1(config-if)#standby 1 priority 105HUB1(config-if)#standby 1 preempt /---启用抢占特性---/*Mar 1 00:45:37.987: %HSRP-6-STATECHANGE: Ethernet0/0 Grp 1 state Speak -> Standby *Mar 1 00:45:37.987: %HSRP-6-STATECHANGE: Ethernet0/0 Grp 1 state Standby ->ActiveHUB1(config-if)#standby 1 name ss1 /---定义HSRP冗余组名---/ HUB1(config-if)#standby 1 track ethernet 0/1 /---定义HSRP接口跟踪特性---/ HUB1(config-if)#crypto map ccsp redundancy ss1 stateful /---应用crypto map,并定义备份IPsec对等体---/*Mar 1 00:46:47.591: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ONHUB1(config-if)#standby delay reload 120 /---定义HSRP组初始化的延迟间隔,官方建议120秒---/HUB1(config)#interface ethernet 0/1HUB1(config-if)#standby 2 ip 10.2.2.254HUB1(config-if)#standby 2 preempt*Mar 1 00:49:20.791: %HSRP-6-STATECHANGE: Ethernet0/1 Grp 2 state Speak -> Standby *Mar 1 00:49:20.791: %HSRP-6-STATECHANGE: Ethernet0/1 Grp 2 state Standby -> ActiveHUB1(config-if)#standby 2 track ethernet 0/0HUB1(config-if)#standby 2 name ss27.启用基于状态的转换SSO:HUB1(config)#redundancy inter-deviceHUB1(config-red-interdevice)#scheme standby ss2HUB1(config-red-interdevice)#exitHUB1(config)#ipc zone defaultHUB1(config-ipczone)#association 1HUB1(config-ipczone)#no shutdownHUB1(config-ipczone-assoc)#protocol sctpHUB1(config-ipc-protocol-sctp)#local-port 5000HUB1(config-ipc-local-sctp)#local-ip 10.2.2.1HUB1(config-ipc-local-sctp)#exitHUB1(config-ipc-protocol-sctp)#remote-port 5000HUB1(config-ipc-remote-sctp)#remote-ip 10.2.2.2同理,HUB2相关配置如下:HUB2(config)#crypto isakmp policy 10HUB2(config-isakmp)#encr aesHUB2(config-isakmp)#authentication pre-shareHUB2(config-isakmp)#group 2HUB2(config)#crypto isakmp key cisco1234 address 0.0.0.0 0.0.0.0HUB2(config)#crypto ipsec transform-set nuaiko esp-aes esp-sha-hmacHUB2(config)#crypto map cisco 10 ipsec-isakmpHUB2(config-crypto-map)#set peer 173.1.1.2HUB2(config-crypto-map)#set transform-set ccspHUB2(config-crypto-map)#match address 100HUB2(config)#interface ethernet 0/0HUB2(config-if)#standby 1 ip 16.1.1.254HUB2(config-if)#standby 1 priority 105HUB2(config-if)#standby 1 preemptHUB2(config-if)#standby 1 name ss1HUB2(config-if)#standby 1 track ethernet 0/0HUB2(config-if)#crypto map cisco redundancy ss1 statefulHUB2(config-if)#standby delay reload 120HUB2(config)#interface ethernet 0/1HUB2(config-if)#ip address 10.2.2.2 255.255.255.0HUB2(config-if)#standby 2 ip 10.2.2.254HUB2(config-if)#standby 2 priority 105HUB2(config-if)#standby 2 preemptHUB2(config-if)#standby 2 name ss2HUB2(config-if)#standby 2 track ethernet 0/0HUB2(config-if)#standby delay reload 120HUB2(config)#ip route 0.0.0.0 0.0.0.0 16.1.1.3HUB2(config)#access-list 100 permit ip 10.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255 HUB2(config)#redundancy inter-deviceHUB2(config-red-interdevice)#scheme standby ss2HUB2(config)#ipc zone defaultHUB2(config-ipczone)#association 1HUB2(config-ipczone)#no shutdownHUB2(config-ipczone-assoc)#protocol sctpHUB2(config-ipc-protocol-sctp)#local-port 5000HUB2(config-ipc-local)#local-ip 10.2.2.2HUB2(config-ipc-protocol-sctp)#remote-port 5000HUB2(config-ipc-local)#remote-ip 10.2.2.1HUB2配置完成.。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

IPSec VPN配置总结近段时间,笔者完成了一些IPSec VPN的配置,有站点到站点固定公网IP地址的IPSec VPN,有站点到站点使用固定公网IP地址的EZVPN,有网络中心点是固定公网IP地址,而分支机构是动态地址的DMVPN,有路由器和防火墙之间互联的IPSec VPN,也有不同厂商的设备之间互联的IPSec VPN。

通过这些项目的锻炼,笔者感到对IPSec VPN的了解又增进了一步,以前一些模糊的地方,经过这次项目的实践之后也越来越清晰,以下就是笔者对IPSec VPN配置的总结和配置实例。

一、理解IPSec VPNVPN是利用公共网络建立一条专用的通道来实现私有网络的连接,IPSec VPN 就是利用IPSec协议框架实现对VPN通道的加密保护。

IPSec工作在网络层,它能在IP层上对数据提供加密、数据完整性、起源认证和反重放保护等功能。

加密的作用就是通过将数据包加密,保证数据的安全,即使数据包被人监听获取到,也无法阅读数据内容。

IPSec使用的数据加密算法是对称密钥加密系统。

支持的加密算法主要有:DES、3DES、MD5和SHA加密算法,这种加密算法需要一个共享的密钥执行加密和解密,共享的密钥是通过通信两端交换公钥,然后用公钥和各自的私钥进行运算,就得到了共享的密钥,这样就需要一个公钥交换的算法。

DH密钥协议就是一种公钥交换方法。

DH密钥交换协议有组1到组7的几种不同的算法。

DES和3DES支持组1和2,AES支持组2和5,因此如果选用了不同的加密算法,就需要选择相应的DH密钥交换算法。

数据完整性的作用就是保证数据包在传输的过程当中没有被篡改。

为了保证数据的完整性,给每个消息附加一个散列数,通过验证发送的散列数和接收的散列数是否匹配来判断消息是否被修改。

散列消息验证代码(HMAC)主要有两种算法:HMAC-MD5和HMAC-SHA-1,MD5使用128位的共享密钥,而SHA使用160位密钥,因此HMAC-SHA-1比HMAC-MD5的加密强度要更高一些。

起源认证的作用就是保证发送数据包的源站点是可信的。

起源认证用来在建立隧道时验证隧道两端的对等体是否是可信的。

主要有预共享密钥,RSA签名、RSA-加密nonces三种方法。

其中预共享密钥配置起来最简单,但安全性和扩展性也相对来说要差一些。

预共享密钥就是在每个对等体上都预先配置好相同的密钥,经过运算之后发送到远端的对等体,由于每个对等体的密钥相同,因此就能够通过起源认证。

另外两种认证方法配置较为复杂,需要和证书服务器配合起来使用,笔者没有这方面的实践,因此后面的配置实例中都是采用的预共享密钥的配置。

反重放保护的作用就是保证数据包的唯一性,确定数据包在传输过程中没有被复制。

在IPSec的数据包中含有一个32位的序列数,并且是不能重复的,接收方通过检查序列数是否是唯一的来执行反重放保护功能。

IPSec协议簇主要包括两种协议:AH(认证头)和ESP(封装安全有效载荷)。

其中AH不提供加密功能,而ESP两者都提供。

当使用ESP进行加密和认证的时候,执行顺序是先加密再认证。

将这两种协议应用到IP数据包时有两种模式,分别是隧道模式和传输模式。

隧道模式将一个新的IP头附加在已加密的数据包之前,为整个数据包提供安全性;而传输模式下原数据包的IP头不变,保持明文,只对数据包的内容提供安全性。

IPSec的建立有两个阶段,第一个阶段主要是认证对等体,并协商策略。

如确定建立IPSec隧道所需用到的安全参数,主要有加密的算法、对等体的认证、保证消息完整性的散列算法和密钥交换的算法,在协商成功后建立一条安全通道。

第二个阶段主要是协商IPSec的参数和IPSec变换集,如确定使用AH还是ESP协议,使用传输模式还是隧道模式。

协商成功后建立IPSec SA(安全关联),保护IPSec隧道的安全。

在笔者所配置的IPSec VPN中,都统一采用下列参数:阶段一:加密算法采用3DES;保证数据完整性的算法采用HMAC-SHA-1;起源认证采用预共享密钥;密钥交换采用DH组2;阶段二:采用ESP协议提供对整个数据包的保护,并同时使用加密和认证,加密算法采用3DES,认证算法采用HMAC-SHA-1使用模式采用隧道模式。

二、配置实例及说明1.用路由器实现站点到站点的IPSec VPN以笔者单位的网络拓扑结构为例来说明使用路由器实现站点到站点的IPSec VPN的配置。

本例中总部和三个分公司都具有固定的公网IP地址,路由器型号为Cisco3845,拓扑如图一所示:图1总部路由器阶段一的配置:ZB(config)#crypto isakmp policy 10 //建立一个新的密钥交换策略,优先级为10,优先级号是从1到100000,1的优先级最高ZB(config-isakmp)#encryption 3des //使用3DES的加密算法ZB(config-isakmp)#authentication pre-share //使用预共享密钥认证对等体ZB(config-isakmp)#hash sha //使用SHA散列算法,这一条配置命令可不用配置,因为默认的就是采用的这种散列算法ZB(config-isakmp)#group 2 //密钥交换算法采用DH密钥协议组2的算法由于采用的是预共享密钥的方式认证对等体,因此需要回到全局配置模式下,指定对等体的密钥:ZB(config)#crypto isakmp key cjgsvpn add 58.216.222.106 //密钥为cjgsvpn,然后分别指定三个分公司的路由器公网接口的IP地址ZB(config)#crypto isakmp key cjgsvpn add 218.22.189.82ZB(config)#crypto isakmp key cjgsvpn add 218.75.208.74总部路由器阶段二的配置:ZB(config)#crypto ipsec transform-set cjgsset esp-3des esp-sha-hmac //定义IPSec的转换集,转换集的名字为cjgsset,并指定采用ESP协议提供对整个数据包的加密和认证,加密采用3DES算法,认证采用SHA算法ZB(cfg-crypto-trans)#mode tunnel //使用隧道模式,这条配置命令也可以不用配置,默认就是采用隧道模式IPSec的两个阶段配置完成后,接下来定义需要保护的数据类型,定义加密映射,并将加密映射映射到路由器的公网接口上:ZB(config)#ip access-list extended cz //这里的几条访问列表定义要被保护的数据,即总部访问三个分公司的数据流。

172.19.0.0/18是总部的地址段,172.19.64.0/18是株洲分公司的地址段,172.19.128.0/19是铜陵分公司的地址段,172.19.160.0/19是常州分公司的地址段ZB(config-ext-nacl)#permit ip 172.19.0.0 0.0.63.255 172.19.160.0 0.0.31.255ZB(config-ext-nacl)#exitZB(config)#ip access-list ext tl //总部到铜陵分公司的流量ZB(config-ext-nacl)#permit ip 172.19.0.0 0.0.63.255 172.19.128.0 0.0.31.255ZB(config-ext-nacl)#exitZB(config)#ip access-list ext zz //总部到株洲分公司的流量ZB(config-ext-nacl)#permit ip 172.19.0.0 0.0.63.255 172.19.64.0 0.0.63.255ZB(config)#crypto map cjgsmap 10 ipsec-isakmp //建立优先级为10,名字为cjgsmap的加密映射,并使用ISAKMP(即阶段一协商的参数)来自动建立IPSec SAZB(config-crypto-map)#match add cz //匹配加密映射需要保护的流量,这里是匹配到常州分公司的流量ZB(config-crypto-map)#set transform-set cjgsset //使用cjgsset变换集定义的IPSec参数ZB(config-crypto-map)#set peer 58.216.222.106 //定义对等体的地址,即常州分公司路由器公网接口的IP地址ZB(config-crypto-map)#exitZB(config)#crypto map cjgsmap 20 ipsec-isakmp //定义优先级为20的加密映射ZB(config-crypto-map)#match add tl //匹配到铜陵分公司的流量ZB(config-crypto-map)#set transform-set cjgssetZB(config-crypto-map)#set peer 218.22.189.82 //铜陵分公司路由器公网接口的IP地址ZB(config-crypto-map)#exitZB(config)#crypto map cjgsmap 30 ipsec-isakmp //定义优先级为30的加密映射ZB(config-crypto-map)#match add zz //匹配到株洲分公司的流量ZB(config-crypto-map)#set tran cjgssetZB(config-crypto-map)#set peer 218.75.208.74 //株洲分公司路由器公网接口的IP地址加密映射的策略定义完成后,将加密映射应用到总部路由器的公网接口上:ZB(config)#int fa0/0ZB(config-int)crypto map cjgsmap至此总部路由器上的配置即完成。

分公司的配置以铜陵分公司为例,阶段一和阶段二的参数必须采用和先前定义的一致,否则总部和分公司之间就不能建立加密的安全通道,具体的配置命令与总部路由器上的一样,配置结果如下:crypto isakmp policy 100 //建立优先级为100的密钥交换策略encr 3des //采用3DES加密authentication pre-share //采用预共享密钥认证group 2 //采用DH 组2的密钥交换算法crypto isakmp key cjgsvpn address 59.175.234.100 //建立预共享密钥,必须和总部的配置一致crypto ipsec transform-set tl esp-3des esp-sha-hmac //建立IPSec转换集,使用ESP协议,采用3DES算法加密,SHA算法认证,并使用隧道模式crypto map zbvpn 100 ipsec-isakmp //建立优先级为100的加密策略,使用ISAKMP自动生成SA,策略名为zbvpn set peer 59.175.234.100 //设定总部的路由器的公网口地址set transform-set tl //使用名称为tl的转换集和IPSec参数match address zb //匹配铜陵分公司到总部的流量interface FastEthernet0/0ip address 218.22.189.82 255.255.255.248crypto map zbvpn //将加密策略应用到接口ip access-list extended zbpermit ip 172.19.128.0 0.0.31.255 172.19.0.0 0.0.63.255 //定义铜陵分公司到总部的流量其他分公司的配置与此类似,就不再重复了。