Juniper SSG5 SSg20基本配置

juniperssg5配置手册

爱屋吉屋JUNIPER SSG 5配置文档2015 年1月9日上海荟诚孙栋目录一、登录控制台 (3)二、配置外网接口 (4)三、配置 DHCP 服务器 (5)四、配置路由 (8)五、策略配置 (9)六、更改 HTTP 端口 (10)七、其他常用功能(非必要配置) (11)八、 PPPOE 配置方式 (12)一、登录控制台1. PC 机直接访问 http://192.168.1.1登录juniper管理控制台2. 输入默认用户名和密码,点击login 。

二、配置外网接口1.依次点击左侧菜单栏 Network —— Interface —— list ,如下图所示:如外网为 PPPOE 拨入方式,请参考文档第八章, PPPOE 配置方式。

2. 如外网 IP 地址为静态 IP,按照下图配置:3.点击 Apply ,后点击 OK 。

三、配置 DHCP 服务器1.依次点击左侧菜单栏 Network —— Interface —— DHCP ,如下图所示:点击编辑,配置内网 DHCP 服务器。

2.填写正确的内网关地址和子网掩码, DNS 一般运营商会给出,以下供参考:上海电信 DNS :202.96.209.133 、202.96.209.6 、202.96.209.5上海联通 DNS :210.22.70.3 、 210.22.84.3点击 Apply,后点击(Advanced Options)高级配置。

3. 正确填写备用 DNS 后,点击 OK 。

4.点击 address ,配置 DHCP 自动分配内网 IP 段地址。

5.点击 Edit ,配置 DHCP 分配的地址范围。

6. 填写开始 IP 地址和结束 IP 地址,点击 OK 。

四、配置路由1.依次点击左侧菜单栏 Network —— Routing —— Destination ,点击 New ,添加默认路由。

2. 添加 0.0.0.0 ,默认路由,选择 Gateway,选择外网出接口 Ethernet0/0 ,配置外网地址,点击 OK 。

Juniper SSG系列 VPN配置详细设置图形界面

Juniper SSG系列VPN配置详细设置图形界面本次配置使用的是SSG140和SSG20来做站点到站点的基于路由的VPN(两端地址都为静态IP地址)。

下图是拓扑图:我们是在公司内部做配置,所以把外网口直接连接,我们在实验中用ip1。

1。

1.2来代替图中的2.2.2。

2,这样确保路由没有问题,模拟下图的环境首先我们说一下配置的思路:配置基于路由的站点到站点VPN:1。

为绑定到安全区段和通道接口的物理接口分配IP 地址。

2。

配置VPN 通道,在Untrust 区段内指定其外向接口,将其绑定到通道接口,并配置其代理ID。

3. 在Trust 和Untrust 区段的通讯簿中输入本地及远程端点的IP 地址.4. 输入通向trust—vr 中外部路由器的缺省路由、通过通道接口通向目标的路由以及通向目标的Null 路由。

为Null 路由分配较高的度量(远离零),以便其成为通向目标的下一个可选路由。

接着,如果通道接口的状态变为“中断”,且引用该接口的路由变为非活动,则安全设备会使用Null 路由(即实质上丢弃了发送给它的任何信息流),而不使用缺省路由(即转发未加密的信息流)。

5. 为每个站点间通过的VPN 流量设置策略。

以下配置为SSG140防火墙初始化防火墙Juniper 防火墙出厂时可通过缺省设置的IP 地址使用Telnet 或者Web 方式管理.缺省IP 地址为:192.168.1.1/255。

255.255。

0。

可以直接通过WEB来进行配置,但容易发生错误,建议使用设备自带的配置线连接计算机的COM口采用超级终端来行配置。

1、我们先配置接口eth0/0绑定到trust安全区段,并设置IP为192。

168.1。

3/24,通过console 口来配置:(先配置SSG140,登录的用户名和密码为默认密码:均为netscreen)SSG140-> unset interface ethernet0/0 ipSSG140—〉 set interface ethernet0/0 zone trustSSG140—〉 set interface ethernet0/0 ip 192。

SSG520

是

是

是

是

是

是

是

是

100,000 以上

POP3, SMTP, HTTP, IMAP, FTP

是

是

是

是

是

是

是

是

是

是

是

是

是

是

VoIP 安全性

H.323. ALG

是

是

SIP ALG

是

是

SCCP ALG

是

是

MGCP ALG

是

是

用于 SIP、H.323、MGCP 和 SCCP 的 NAT 是

是

VPN

并发 VPN 隧道

是

是

是

是

是

是

是, 逐策略

是, 逐策略

是(通过无线局域网) 是(通过无线局域网)

系统管理

WebUI(HTTP 和 HTTPS)

是

是

命令行接口(控制台)

是

是

命令行接口(远程登录)

是

是

命令行接口(SSH)

是, 兼容 v1.5 和 v2.0

NetScreen-Security Manager

是

是

通过任何接口上的 VPN 隧道提供全部管理 是

是

是

TFTP / WebUI / NSM / SCP / USB

是

是

外置闪存 更多的日志存储器 事件日志和告警 系统配置脚本 ScreenOS 软件

通过 USB

是

是

是

是

是

是

尺寸和电源 尺寸(W/L/H)

重量 机架安装 电源(AC)

11 5/8”×7 3/8”×1 3/4” 8 3/4”×5 5/8”×1 5/8”

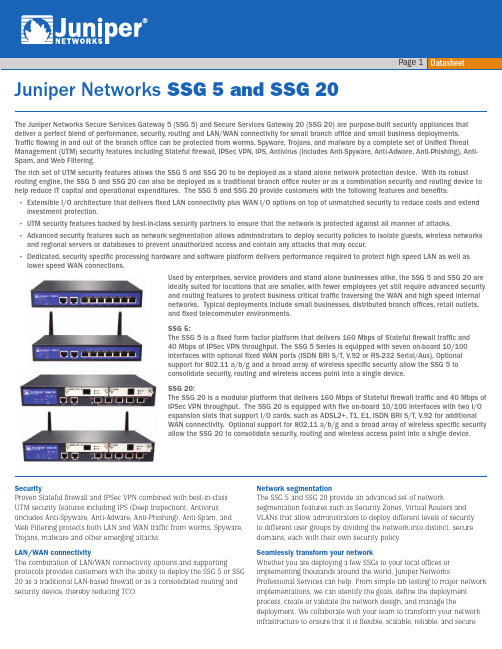

Juniper Networks SSG 5和SSG 20产品说明说明书

Security Proven Stateful firewall and IPSec VPN combined with best-in-class UTM security features including IPS (Deep Inspection), Antivirus (includes Anti-Spyware, Anti-Adware, Anti-Phishing), Anti-Spam, and Web Filtering protects both LAN and WAN traffic from worms, Spyware, Trojans, malware and other emerging attacks.

juniper SSG5 配置

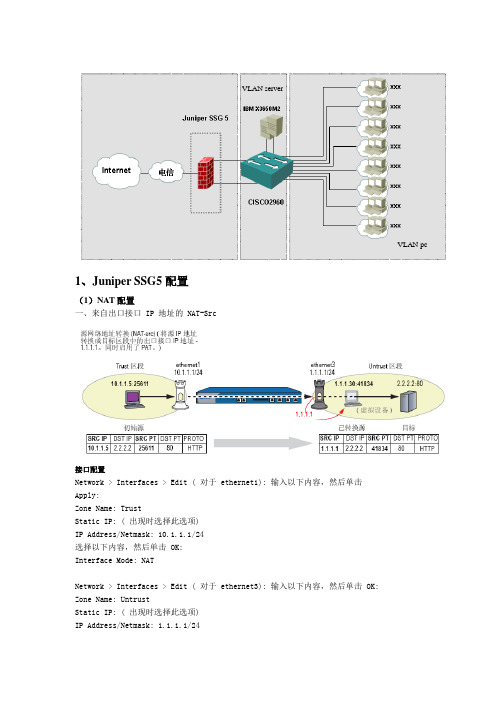

1、Juniper SSG5配置(1)NAT 配置一、来自出口接口 IP 地址的NAT-Src接口配置Network > Interfaces > Edit ( 对于 ethernet1): 输入以下内容,然后单击 Apply:Zone Name: TrustStatic IP: ( 出现时选择此选项) IP Address/Netmask: 10.1.1.1/24 选择以下内容,然后单击 OK: Interface Mode: NATNetwork > Interfaces > Edit ( 对于 ethernet3): 输入以下内容,然后单击 OK: Zone Name: UntrustStatic IP: ( 出现时选择此选项) IP Address/Netmask: 1.1.1.1/24VLAN serverVLAN pc策略配置Policies > (From: Trust, To: Untrust) New: 输入以下内容,然后单击OK:Source Address:Address Book Entry: ( 选择), AnyDestination Address:Address Book Entry: ( 选择), AnyService: HTTPAction: Permit> Advanced: 输入以下内容,然后单击Return,设置高级选项并返回基本配置页:NAT:Source Translation: ( 选择)(DIP on): None (Use Egress Interface IP)(2)端口禁用与开放配置一、添加自定义服务端口1、选择菜单Policy > Policy Elements > Services > Custom,进入自定义服务管理页面2、点击右上角的New按钮进入自定义服务添加页面在Service Name处填写自定义的服务名称,在Transport protocol处选择需要使用的协议,在Destination Port 处填写自定义服务的目的端口,点击OK按钮提交操作。

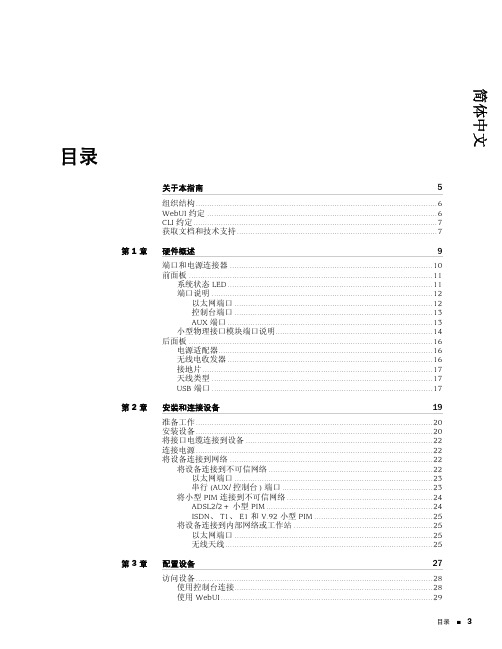

juniper-SSG20硬件安装配置指南(中文)

目录 3

SSG 20 硬件安装和配置指南

4 目录

第4章 附录 A 附录 B

使用 Telnet ..............................................................................................30 缺省设备设置................................................................................................. 30 基本设备配置................................................................................................. 32

将设备连接到内部网络或工作站 .............................................................25 以太网端口 ....................................................................................... 25 无线天线 ...........................................................................................25

将设备连接到不可信网络 ........................................................................22 以太网端口 ....................................................................................... 23 串行 (AUX/ 控制台 ) 端口 .................................................................. 23

SSG-5基本配置

技术规格参数SSG5 基础/扩展最高性能和容量(2)测试的ScreenOS® 版本ScreenOS 6.2防火墙性能(大包)160 Mbps防火墙性能(IMIX) 90 Mbps防火墙包/秒(64 字节)30,000 PPS高级加密标准(AES) 256+SHA-1 VPN 性能40 Mbps3DES 加密+SHA-1 VPN 性能40 Mbps最大并发会话数8,000/ 16,000新会话/秒2,800最高安全策略200支持的最多用户数无限制网络连接性固定I/O 7x10/ 100Mini-物理接口模块(Mini-PIM) 插槽0防火墙网络攻击检测是DoS 和DDoS 检测是分段包TCP 重组保护是缓解暴力攻击是SYN cookie 保护是基于区域的IP 欺骗是畸形包保护是统一威胁管理IPS(深度检测防火墙)是协议异常检测是状态协议签名是IPS/DI 攻击模式模糊化是防病毒是即时消息防病毒是签名数据库200,000+扫描的协议POP3, HTTP, SMTP, IMAP, FTP, IM 防间谍软件是防广告软件是防击键记录程序是防垃圾邮件是集成URL 过滤是外部URL 过滤(5) 是VoIP 安全H.323. 应用级网关(ALG) 是SIP ALG 是MGCP ALG 是NAT for VoIP 协议是IPsec VPN自动连接VPN 是并行VPN 隧道数25/40隧道接口数10DES 加密(56 位),3DES 加密(168 位)是和高级加密标准(AES)(256 位)MD-5 和SHA-1 鉴权是手工密钥,互联网密钥交换(IKE),具有EAP公开密钥基础结构(PKI) (X.509) 的IKEv2 是完美转发保密(DH 组)1,2,5防重放攻击是远程接入VPN 是IPsec 内的L2TP 是IPsec 网络地址转换(NAT) 遍历是冗余VPN 网关是用户鉴权和接入控制内置(内部)数据库- 用户限制100第三方用户鉴权RADIUS, RSA SecureID, LDAPRADIUS 计费是XAUTH VPN 鉴权是基于Web 的鉴权是802.1X 鉴权是统一接入控制(UAC)实施点是PKI 支持PKI 认证要求(PKCS 7 和PKCS 10)是自动认证登记(SCEP) 是在线认证状态协议(OCSP) 是所支持的认证机构VeriSign, Entrust, Microsoft, RSA Keon, iPlanet(Netscape) Baltimore, DoD PKI自我签署证书是虚拟化最多安全区域数目8最多虚拟路由器数目3/4最多VLAN 数目10/50路由BGP 实例数3/4BGP 点数10/ 16BGP 路由数1,024OSPF 实例数 3OSPF 路由数1,024RIP v1/v2 实例数16RIP v2 路由数1,024静态路由数1,024基于源的路由是基于策略的路由是ECMP 是高可用性 (HA)主用/主用- L3 模式是主用/备用- 透明及L3 模式是配置同步是防火墙和VPN 的会话同步是路由变更的会话故障切换是VRRP 是设备故障检测是链路故障检测是新HA 成员鉴权是HA 流量加密是系统管理Web 用户界面(HTTP 和HTTPS)是命令行接口(控制台)是命令行接口(远程登录)是命令行接口(SSH)是v1.5 和v2.0 兼容网络和安全管理程序(NSM) 是所有管理均通过任何接口上的VPN 隧道是快速部署是管理本地管理员数据库规模20外部管理员数据库支持RADIUS, RSA SecurID, LDAP受限管理网络 6根管理、管理和只读用户级别是软件升级TFTP, WebUI, NSM, SCP, USB配置回退是记录/监视Syslog(多服务器)是,最多4 个服务器电子邮件(两个地址)是NetIQ WebTrends 是SNMP (v2) 是SNMP 完整定制MIB 是Traceroute 是VPN 隧道监视是外部闪存附加日志存储USB 1.1事件日志与报警是系统配置脚本是ScreenOS 软件是尺寸和电源尺寸(宽x 高x 深)8.8 x 1.6 x 5.6 英寸(22.2 x 4.1 x 14.3 厘米)重量 2.1(0.95 千克)可在机架上安装是电源(交流)100-240 VAC最高热输出122.8 BTU/小时认证安全认证CSA, CB电磁兼容性认证FCC B 级,CE B 级,A-Tick,VCCI B 级平均无故障时间(MTBF)非无线40.5 年无线22.8 年安全认证通用标准:EAL4 是FIPS 140-2:2 级是ICSA 防火墙和VPN 是工作环境工作温度32°- 104°F(0°- 40°C)非工作温度-4°- 149°F(-20°- 65°C)湿度10% - 90% 无凝露。

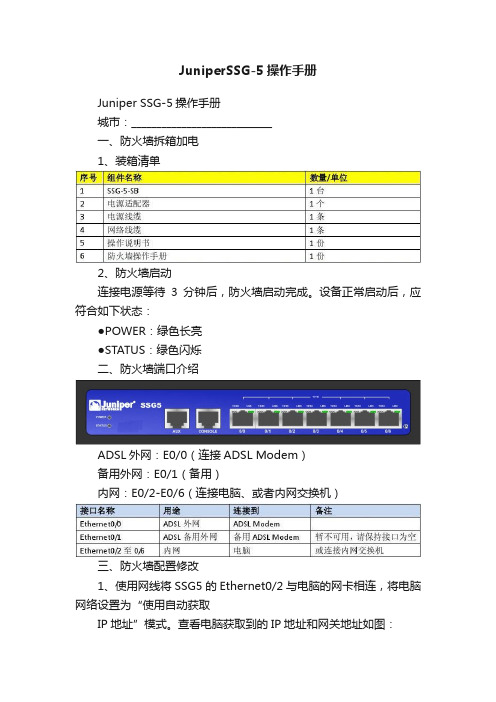

JuniperSSG-5操作手册

JuniperSSG-5操作手册

Juniper SSG-5操作手册

城市:____________________________

一、防火墙拆箱加电

1、装箱清单

2、防火墙启动

连接电源等待3分钟后,防火墙启动完成。

设备正常启动后,应符合如下状态:

●POWER:绿色长亮

●STATUS:绿色闪烁

二、防火墙端口介绍

ADSL外网:E0/0(连接ADSL Modem)

备用外网:E0/1(备用)

内网:E0/2-E0/6(连接电脑、或者内网交换机)

三、防火墙配置修改

1、使用网线将SSG5的Ethernet0/2与电脑的网卡相连,将电脑网络设置为“使用自动获取

IP地址”模式。

查看电脑获取到的IP地址和网关地址如图:

2、打开IE浏览器,输入网址:______________________________________.

Admin Name:netscreen

Password:MSlifeCom

点击Login按钮进行登录,如下图:

3、点左边菜单栏,导航至:Network > PPP >PPPoEProfile

3、修改ADSL登录账户

点击EDIT进入页面,修改Username/Password为ADSL账户,并保存。

四、连接线路并测试网络

1、连接图

2、网络测试

导航至:Network >Interface>List查看连接状态

当Ethernet0/0获得IP地址并出现绿色对号标识,ADSL拨通正常。

Juniper防火墙基本配置

规格对照之SSG 20

规格对照之SSG 140

防火墙性能(大型数据包) 350+ Mbps • 防火墙性能(IMIX) 300Mbps • 每秒处理的防火墙数据包数量 100,000PPS • 3DES+SHA-1 VPN性能 100 Mbps • 并发VPN隧道数 500 ,最大并发会话数 48,000 • 新会话/秒 8,000 最大安全策略数1,000 最大安全区数量 40 • 最大虚拟路由器数量 6 最大虚拟局域网数量 100 • 固定I/O 8x10/100,2x10/100/1000 • 物理接口模块(PIM)扩展插槽 (I/O) 4 • 无802.11 a/b/g

远程办公室/中小企业/中小分支机构

中大企业/大型分支机构

企业总部/数据中心

SSG系列型号

• SSG 5 & SSG20 (ssg20有2个Mini插槽的)

o o 160 Mbps FW / 40 Mbps VPN 会话数:8000,加license可扩展到16000 350+ Mbps FW / 100 Mbps VPN 8 FE + 2 GE Interfaces + 4 PIM slots 会话数:48000

特点与效益

• 特点二:防火墙整合路由功能 效益 结合安全防御和 LAN/WAN路由功能,并能够阻止内部网络与应用层 中出现的攻击,以保护企业内部网络,降低 IT的费用支出

• 特点三:提供各种不同的LAN和WAN 接口选项 效益 包括T1/E1, Serial, DS3/E3, ADSL, Ethernet, SFP等

• Web UI

network->DHCP->选择端口 Edit 设置DHCP模式,DHCP网关、掩码,DHCP的DNS Networ->DHCP->选择端口 address 设置DHCP地址范围

Juniper-SSG-5防火墙配置说明

Juniper SSG—5(NS—5GT)防火墙配置手册初始化设置 (2)Internet网络设置 (6)一般策略设置 (16)VPN连接设置 (28)初始化设置1。

将防火墙设备通电,连接网线从防火墙e0\2口连接到电脑网卡.2.电脑本地连接设置静态IP地址,IP地址192。

168。

1。

2(在192.168。

1。

0/24都可以),子网掩码255。

255.255。

0,默认网关192.168.1.1,如下图:3。

设置好IP地址后,测试连通,在命令行ping 192。

168.1.1,如下图:4.从IE浏览器登陆防火墙web页面,在地址栏输入192。

168。

1.1,如下图向导选择最下面No,skip--,然后点击下面的Next:5.在登录页面输入用户名,密码,初始均为netscreen,如下图:6。

登陆到web管理页面,选择Configuration – Date/Time,然后点击中间右上角Sync Clock With Client选项,如下图:7。

选择Interfaces – List,在页面中间点击bgroup0最右侧的Edit,如下图:8.此端口为Trust类型端口,建议IP设置选择Static IP,IP Address输入规划好的本地内网IP地址,如192。

168.22。

1/24,Manage IP 192。

168。

22。

1。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet网络设置1.修改本地IP地址为本地内网IP地址,如下图:2.从IE浏览器打开防火墙web页面,输入用户名密码登陆,如下图:3。

选择Interfaces – List,点击页面中ethernet0/0最右侧的Edit选项,如下图:4。

此端口为Untrust类型端口,设置IP地址有以下三种方法:(根据ISP提供的网络服务类型选择)A.第一种设置IP地址是通过DHCP端获取IP地址,如下图:B.第二种设置IP地址的方法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输入本地ADSL pppoe拨号账号,PPPoE Instance输入名称,Bound to Interface选择ethernet0/0,Username和Password输入ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface –List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE一栏有一个红叉,表示此连接已经设置但未连接成功,如连接成功会显示绿勾。

JuniperSSG防火墙配置手册

Juniper SSG防火墙配置手册初始化设置 (2)Internet网络设置 (6)一般策略设置 (16)VPN连接设置 (28)初始化设置1.将防火墙设备通电,连接网线从防火墙e0\2口连接到电脑网卡。

2.电脑本地连接设置静态IP地址,IP地址192.168.1.2(在192.168.1.0/24都可以),子网掩码255.255.255.0,默认网关192.168.1.1,如下图:3.设置好IP地址后,测试连通,在命令行ping 192.168.1.1,如下图:4.从IE浏览器登陆防火墙web页面,在地址栏输入192.168.1.1,如下图向导选择最下面No, skip——,然后点击下面的Next:5.在登录页面输入用户名,密码,初始均为netscreen,如下图:6.登陆到web管理页面,选择Configuration – Date/Time,然后点击中间右上角Sync Clock With Client选项,如下图:7.选择Interfaces – List,在页面中间点击bgroup0最右侧的Edit,如下图:8.此端口为Trust类型端口,建议IP设置选择Static IP,IP Address输入规划好的本地内网IP地址,如192.168.22.1/24,Manage IP 192.168.22.1。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet网络设置1.修改本地IP地址为本地内网IP地址,如下图:2.从IE浏览器打开防火墙web页面,输入用户名密码登陆,如下图:3.选择Interfaces – List,点击页面中ethernet0/0最右侧的Edit选项,如下图:4.此端口为Untrust类型端口,设置IP地址有以下三种方法:(根据ISP提供的网络服务类型选择)A.第一种设置IP地址是通过DHCP端获取IP地址,如下图:B.第二种设置IP地址的方法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输入本地ADSL pppoe拨号账号,PPPoE Instance输入名称,Bound to Interface选择ethernet0/0,Username和Password输入ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface –List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE一栏有一个红叉,表示此连接已经设置但未连接成功,如连接成功会显示绿勾。

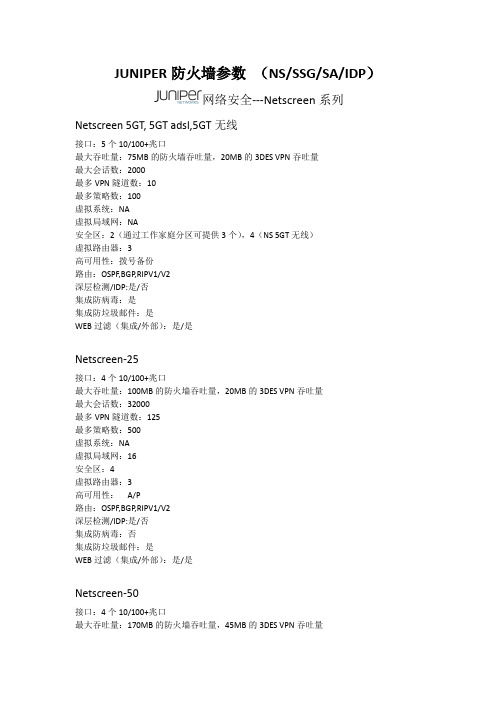

Juniper防火墙参数

JUNIPER防火墙参数(NS/SSG/SA/IDP)网络安全---Netscreen系列Netscreen 5GT, 5GT adsl,5GT无线接口:5个10/100+兆口最大吞吐量:75MB的防火墙吞吐量,20MB的3DES VPN吞吐量最大会话数:2000最多VPN隧道数:10最多策略数:100虚拟系统:NA虚拟局域网:NA安全区:2(通过工作家庭分区可提供3个),4(NS 5GT无线)虚拟路由器:3高可用性:拨号备份路由:OSPF,BGP,RIPV1/V2深层检测/IDP:是/否集成防病毒:是集成防垃圾邮件:是WEB过滤(集成/外部):是/是Netscreen-25接口:4个10/100+兆口最大吞吐量:100MB的防火墙吞吐量,20MB的3DES VPN吞吐量最大会话数:32000最多VPN隧道数:125最多策略数:500虚拟系统:NA虚拟局域网:16安全区:4虚拟路由器:3高可用性:A/P路由:OSPF,BGP,RIPV1/V2深层检测/IDP:是/否集成防病毒:否集成防垃圾邮件:是WEB过滤(集成/外部):是/是Netscreen-50接口:4个10/100+兆口最大吞吐量:170MB的防火墙吞吐量,45MB的3DES VPN吞吐量最大会话数:64000最多VPN隧道数:500最多策略数:1000虚拟系统:NA虚拟局域网:16安全区:4虚拟路由器:3高可用性:A/P路由:OSPF,BGP,RIPV1/V2深层检测/IDP:是/否集成防病毒:否集成防垃圾邮件:是WEB过滤(集成/外部):是/是Netscreen-500接口:8个10/100+兆口,或8个微型GBIC最大吞吐量:700MB的防火墙吞吐量,250MB的3DES VPN吞吐量最大会话数:250000最多VPN隧道数:5000+,10000拨号最多策略数:20000虚拟系统:最多25虚拟局域网:100安全区:8+最多添加50个虚拟路由器:3+最多添加25个高可用性:A/P ,A/A ,F/M路由:OSPF,BGP,RIPV1/V2深层检测/IDP:是/是集成防病毒:否集成防垃圾邮件:否WEB过滤(集成/外部):否/是Netscreen-5200Netscreen-5200是一个2插槽机箱,集成了防火墙,VPN,流量管理,以及拒绝服务(DOS)和分布式拒绝服务(DDOS)攻击防护功能。

JUNIPER全系列SSG技术参数表

JUNIPER SSG5ssg20参与测试的ScreenOS版本参与测试的ScreenOS版本ScreenOS 6.2ScreenOS 6.2防火墙性能(大型数据包)防火墙性能(大型数据包)160 Mbps160 Mbps防火墙性能(IMIX)防火墙性能(IMIX)90 Mbps90 Mbps每秒处理的防火墙数据包数量每秒处理的防火墙数据包数量30,000 PPS30,000 PPS3DES+SHA-1 VPN性能3DES+SHA-1 VPN性能40 Mbps40 Mbps并发VPN隧道数并发VPN隧道数25/40*25/40*最大并发会话数最大并发会话数8,000/16,000*8,000/16,000*新会话/秒新会话/秒2,8002,800最大安全策略数最大安全策略数200200最大安全区数量最大安全区数量88最大虚拟路由器数量最大虚拟路由器数量3/4*3/4*最大虚拟局域网数量最大虚拟局域网数量10/50*10/50*固定I/O固定I/O7x10/1005x10/100微型物理接口模块(Mini-PIM)扩展插槽微型物理接口模块(Mini-PIM)扩展插槽02物理接口模块(PIM)扩展插槽物理接口模块(PIM)扩展插槽00增强型PIM(EPIM)扩展插槽增强型PIM(EPIM)扩展插槽00802.11 a/b/g802.11 a/b/g可选可选可转换为JUNOS软件可转换为JUNOS软件否否* 需要购买扩展许可* 需要购买扩展许可SSG140SSG320参与测试的ScreenOS版本参与测试的ScreenOS版本ScreenOS 6.2ScreenOS 6.2防火墙性能(大型数据包)防火墙性能(大型数据包)350+ Mbps450+ Mbps防火墙性能(IMIX)防火墙性能(IMIX)300 Mbps400 Mbps每秒处理的防火墙数据包数量每秒处理的防火墙数据包数量100,000 PPS175,000 PPS3DES+SHA-1 VPN性能3DES+SHA-1 VPN性能100 Mbps175 Mbps并发VPN隧道数并发VPN隧道数500500最大并发会话数最大并发会话数48,00064,000新会话/秒新会话/秒8,0008,000最大安全策略数最大安全策略数1,0002,000最大安全区数量最大安全区数量4040最大虚拟路由器数量最大虚拟路由器数量65最大虚拟局域网数量最大虚拟局域网数量100125固定I/O固定I/O8个10/100, 2个10/100/10004x10/100/1000微型物理接口模块(Mini-PIM)扩展插槽微型物理接口模块(Mini-PIM)扩展插槽00物理接口模块(PIM)扩展插槽物理接口模块(PIM)扩展插槽43增强型PIM(EPIM)扩展插槽增强型PIM(EPIM)扩展插槽00802.11 a/b/g802.11 a/b/g否否可转换为JUNOS软件可转换为JUNOS软件否是* 需要购买扩展许可* 需要购买扩展许可SSG350SSG520SSG550参与测试的ScreenOS版本参与测试的ScreenOS版本参与测试的ScreenOS版本ScreenOS 6.2ScreenOS 6.2ScreenOS 6.2防火墙性能(大型数据包)防火墙性能(大型数据包)防火墙性能(大型数据包)550+ Mbps650+ Mbps1+ Gbps防火墙性能(IMIX)防火墙性能(IMIX)防火墙性能(IMIX)500 Mbps600 Mbps 1 Gbps每秒处理的防火墙数据包数量每秒处理的防火墙数据包数量每秒处理的防火墙数据包数量225,000 PPS300,000 PPS600,000 PPS3DES+SHA-1 VPN性能3DES+SHA-1 VPN性能3DES+SHA-1 VPN性能225 Mbps300 Mbps600 Mbps并发VPN隧道数并发VPN隧道数并发VPN隧道数5005001,000最大并发会话数最大并发会话数最大并发会话数128,000128,000256,000新会话/秒新会话/秒新会话/秒12,50010,00015,000最大安全策略数最大安全策略数最大安全策略数2,0004,0004,000最大安全区数量最大安全区数量最大安全区数量406060最大虚拟路由器数量最大虚拟路由器数量最大虚拟路由器数量81116最大虚拟局域网数量最大虚拟局域网数量最大虚拟局域网数量125125150固定I/O固定I/O固定I/O4个10/100/10004个10/100/10004x10/100/1000微型物理接口模块(Mini-PIM)扩展插槽微型物理接口模块(Mini-PIM)扩展插槽微型物理接口模块(Mini-PIM)扩展插槽000物理接口模块(PIM)扩展插槽物理接口模块(PIM)扩展插槽物理接口模块(PIM)扩展插槽542增强型PIM(EPIM)扩展插槽增强型PIM(EPIM)扩展插槽增强型PIM(EPIM)扩展插槽024802.11 a/b/g802.11 a/b/g802.11 a/b/g否否否可转换为JUNOS软件可转换为JUNOS软件可转换为JUNOS软件是是是* 需要购买扩展许可* 需要购买扩展许可* 需要购买扩展许可ni-PIM)扩展插槽。

Juniper SSG5防火墙安装配置指南

安全产品SSG 5 硬件安装和配置指南Juniper Networks, Inc.1194 North Mathilda AvenueSunnyvale, CA 94089USA408-745-2000编号: 530-015647-01-SC,修订本 02Copyright NoticeCopyright © 2006 Juniper Networks, Inc. All rights reserved.Juniper Networks and the Juniper Networks logo are registered trademarks of Juniper Networks, Inc. in the United States and other countries. All other trademarks, service marks, registered trademarks, or registered service marks in this document are the property of Juniper Networks or their respective owners. All specifications are subject to change without notice. Juniper Networks assumes no responsibility for any inaccuracies in this document or for any obligation to update information in this document. Juniper Networks reserves the right to change, modify, transfer, or otherwise revise this publication without notice.FCC StatementThe following information is for FCC compliance of Class A devices: This equipment has been tested and found to comply with the limits for a Class A digital device, pursuant to part 15 of the FCC rules. These limits are designed to provide reasonable protection against harmful interference when the equipment is operated in a commercial environment. The equipment generates, uses, and can radiate radio-frequency energy and, if not installed and used in accordance with the instruction manual, may cause harmful interference to radio communications. Operation of this equipment in a residential area is likely to cause harmful interference, in which case users will be required to correct the interference at their own expense.The following information is for FCC compliance of Class B devices: The equipment described in this manual generates and may radiate radio-frequency energy. If it is not installed in accordance with Juniper Networks’ installation instructions, it may cause interference with radio and television reception.This equipment has been tested and found to comply with the limits for a Class B digital device in accordance with the specifications in part 15 of the FCC rules. These specifications are designed to provide reasonable protection against such interference in a residential installation. However, there is no guarantee that interference will not occur in a particular installation.If this equipment does cause harmful interference to radio or television reception, which can be determined by turning the equipment off and on, the user is encouraged to try to correct the interference by one or more of the following measures:Reorient or relocate the receiving antenna.Increase the separation between the equipment and receiver.Consult the dealer or an experienced radio/TV technician for help.Connect the equipment to an outlet on a circuit different from that to which the receiver is connected.Caution: Changes or modifications to this product could void the user's warranty and authority to operate this device.DisclaimerTHE SOFTWARE LICENSE AND LIMITED WARRANTY FOR THE ACCOMPANYING PRODUCT ARE SET FORTH IN THE INFORMATION PACKET THAT SHIPPED WITH THE PRODUCT AND ARE INCORPORATED HEREIN BY THIS REFERENCE. IF YOU ARE UNABLE TO LOCATE THE SOFTWARE LICENSE OR LIMITEDWARRANTY, CONTACT YOUR JUNIPER NETWORKS REPRESENTATIVE FOR A COPY.2目录关于本指南5组织结构 (6)WebUI 约定 (6)CLI 约定 (7)获取文档和技术支持 (7)第 1 章硬件概述9端口和电源连接器 (9)前面板 (10)系统状态 LED (10)端口说明 (12)以太网端口 (12)控制台端口 (12)AUX 端口 (13)后面板 (13)电源适配器 (13)无线电收发器 (14)接地片 (14)天线类型 (14)USB 端口 (14)第 2 章安装和连接设备15准备工作 (16)安装设备 (16)将接口电缆连接到设备 (17)连接电源 (18)将设备连接到网络 (18)将设备连接到不可信网络 (18)以太网端口 (19)串行 (AUX/控制台) 端口 (19)WAN 端口 (19)将设备连接到内部网络或工作站 (20)以太网端口 (20)无线天线 (20)目录 3SSG 5 硬件安装和配置指南第 3 章配置设备21访问设备 (22)使用控制台连接 (22)使用 WebUI (23)使用 Telnet (24)缺省设备设置 (24)基本设备配置 (26)根 Admin 名称和密码 (26)日期和时间 (27)桥接组接口 (27)管理存取 (28)管理服务 (28)主机名和域名 (28)缺省路由 (29)管理接口地址 (29)备份 Untrust 接口配置 (29)基本无线配置 (30)WAN 配置 (33)ISDN 接口 (33)V.92 调制解调器接口 (34)基本防火墙保护 (35)验证外部连通性 (35)将设备重置为出厂缺省值 (36)第 4 章维护设备37需要的工具和部件 (37)升级内存 (37)附录A规格41物理 (41)电气 (41)环境忍耐力 (42)证书 (42)安全 (42)EMC 辐射 (42)EMC 抗扰度 (42)ETSI (43)连接器 (43)附录B初始配置向导45索引 (59)4 目录关于本指南Juniper Networks 安全服务网关 (SSG)5 设备是一种集成路由器和防火墙平台,可为分公司或零售渠道提供“互联网协议安全”(IPSec)、“虚拟专用网”(VPN) 和防火墙服务。

juniper-SSG5VPN配置攻略

防火墙SSG5配置手册1 登陆Administrator Login Name:netscreenPassword:netscreen2配外网IPNetwork—Interfaces—List—Ethernet 0/0—EditstaticIPIP:*.*.*.* (此为外网访问服务器的IP)选择:web UIPing (OK)3配内网IPBgroupo—EditstatipIPIP: *.*.*.* (此为内网IP)选择:web UI 等全部(OK)4配策略Policy—policies选择:From:Trust—to:Untrust (NEW)SourceAddressaddress BOOK Entry:AnyDestinationaddress BOOK Entry:Anyservice:Any(Allser) (OK) *此为内网到外网选择:From:Untrust—to:Trust (NEW)SourceAddressaddress BOOK Entry:AnyDestinationaddress BOOK Entry: *.*.*.*(OK) *此为外网到内网5加路由Net work—RoutingIP:0.0.0.0 /0Netthop Gateway Inter face Ethernet 0/0Gateway IP Address: *.*.*.* (网关)6加端口Policy—policyElemerts—services—选择Predefined(查看)或Custom(定义端口)或Groups(定义端口组)端口如下表:VPN用户组建Policy—policy Elements—Addresses—List (NEW) AddressName:ServerIP Address/netamsk: *.*.*.* 5/24Zone:Untrust (外)Trust (内)1建立地址池Objects—IP poolsIP pool Name :VPNStart IP :192.168.2.1End IP:192.168.2.1002建立VPN用户Objects—Users—local(NEW)Name:aUser password:****Confirm password:****选择:Enable,L2TPuserIP pool:VPN3建组Local Groups--(NEW)4建立通道协议VPNS—L2TP—Default SettingsIP pool Name:VPNPPP Authentication:CHAPDNS primary Server IP:*.*.*.*(网关)VPNS—L2TP—Tunnel—(NEW)Name:VPN选择:Usecustom SettingsAuthen tication server: LocalQuery.remote settingsDialup Group:local Dialup Group-VPN group(组)Dialupuser(用户)Out going Interface:Ethernet 0/0IPpoolNeme:VPNDNS Server IP: *.*.*.*5 策略设定Policy Elements—Addresses—list6策略调整Policy—policies—Form:Untrust—To:Trust (NEW) Name(optional):空为默认SourceAddressaddress BOOK Entry:Dial-upVPNDestinationaddress BOOK Entry:serverservice:Any(Allser)Application:NoneAction: TunnelTunnelVPN:NoneL2TP:VPN选择:Logging,Positionat (OK) *此为外网到内网(内网访问不动)7 VPN客户端安装A 建立新连接—连接到VPN—虚拟专用—名称—不拨初始连接—IP:*.*.*.*(防火墙地址)B 选择属性—安全—高级—设置选择:需要加密允许这些协议质询CHAPMicrosoft CHAPMicrosoft CHAP版本C 网络VPN类型:L2TP ,IPsec ,VPN (协议全选)D 导入注册表文件(HKEY_LOCAL_MACHINE\SYSTEM\Currentlontrolset\Services\RasMan\Parameter s)如下:打开“运行”输入“regedit”来打开“注册表”。

ssg5和ssg20防火墙产品介绍

产品简介产品说明瞻博网络 SSG5 和 SSG20 系列安全业务网关由高性能安全平台组成,帮助小型区域性分支机构和独立企业免受内外攻击并阻止未授权的访问,从而满足法规遵从性要求。

SSG5 和 SSG20 可提供 160 Mbps 的状态防火墙吞吐量和 40 Mbps 的 IPsec VPN 吞吐量。

安全性:由一流合作伙伴提供支持的经实践检验的统一威胁管理 (UTM) 安全特性,能够提供防范蠕虫、病毒、木马、垃圾邮件和不断出现的恶意软件的能力。

为了满足内部安全和法规遵从性要求,SSG5 和 SSG20 均支持一整套高级网络防护特性,例如安全域、虚拟路由器和 VLAN ,使管理员能够把网络分割为不同的安全域,每个域都运行自己独特的安全策略。

保护每个安全域的策略包含了访问控制规则以及任意 UTM 安全功能所提供的检测规则。

SSG20 部署在分支机构中,保证互联网连接的安全以及与公司总部端到端 VPN 连接的安全。

通过对每个安全区部署独特的安全策略,可保护内部的有线和无线资源。

产品概述瞻博网络 SSG5 和 SSG20 是专用安全产品,可为小型分支办公机构、固定远程办公人员和小型独立企业提供完善的性能、安全、路由和 LAN/WAN 连接能力。

通过状态防火墙、IPsec VPN 、IPS 、防病毒(包括防间谍软件、防广告软件、防钓鱼)、防垃圾邮件和网页过滤等全套统一威胁管理安全特性,可保护进出区域性办公机构或企业的流量不受蠕虫、间谍软件、木马和恶意软件的侵袭。

SSG5 和 SSG20连接和路由:SSG5 提供 7 个 10/100 板载接口,配有可选的固定 WAN 插槽。

SSG20 提供 5 个 10/100 板载接口,配有 2 个可用于额外的 WAN 连接的 I/O 扩展槽。

路由引擎中灵活的 I/O 选件,加上 WAN 协议和封装支持,使 SSG5 和 SSG20 能够被作为路由器或集成的安全与路由设备,轻松地部署在传统的分支机构中,从而降低资本支出和运营成本。

Juniper_SSG5(NS5GT)防火墙配置手册

Juniper SSG-5(NS-5GT)防火墙配置手册初始化设置 (2)Internet网络设置 (6)一般策略设置 (15)VPN连接设置 (27)初始化设置1.将防火墙设备通电,连接网线从防火墙e0\2口连接到电脑网卡。

2.电脑本地连接设置静态IP地址,IP地址192.168.1.2(在192.168.1.0/24都可以),子网掩码255.255.255.0,默认网关192.168.1.1,如下图:3.设置好IP地址后,测试连通,在命令行ping 192.168.1.1,如下图:4.从IE浏览器登陆防火墙web页面,在地址栏输入192.168.1.1,如下图向导选择最下面No, skip——,然后点击下面的Next:5.在登录页面输入用户名,密码,初始均为netscreen,如下图:6.登陆到web管理页面,选择Configuration – Date/Time,然后点击中间右上角Sync Clock With Client选项,如下图:7.选择Interfaces – List,在页面中间点击bgroup0最右侧的Edit,如下图:8.此端口为Trust类型端口,建议IP设置选择Static IP,IP Address输入规划好的本地内网IP地址,如192.168.22.1/24,Manage IP 192.168.22.1。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet网络设置1.修改本地IP地址为本地内网IP地址,如下图:2.从IE浏览器打开防火墙web页面,输入用户名密码登陆,如下图:3.选择Interfaces – List,点击页面中ethernet0/0最右侧的Edit选项,如下图:4.此端口为Untrust类型端口,设置IP地址有以下三种方法:(根据ISP提供的网络服务类型选择)A.第一种设置IP地址是通过DHCP端获取IP地址,如下图:B.第二种设置IP地址的方法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输入本地ADSL pppoe拨号账号,PPPoE Instance输入名称,Bound to Interface选择ethernet0/0,Username和Password输入ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface – List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE一栏有一个红叉,表示此连接已经设置但未连接成功,如连接成功会显示绿勾。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Juniper simple cofinguration

Information

Juniper status messages: Trust lan:bgroup0(e0/2,e0/3,e0/4,e0/5,e0/6) Untrustlan: e0/0

DMZ: e0/1

Username:netscreen

Password:netscreen

External ipaddress(outside):192.168.0.56 255.255.255.0

192.168.0.1

Internal ipaddress(inside):192.168.1.1 255.255.255.0

DHCP range:192.168.1.100-192.168.1.199

DNS:192.168.0.11 210.22.70.3

Local machine ipaddress :192.168.0.100

Target: can access internet\ RDP services\Http services

1.Get internet and configure RDP Services

Select Network--Interfaces---List

Select edit Ethernet 0/0

Select Static ip ,put in your External ip address and netmask ,the Manage ip is same as your external ip address In interface mode choose route

In service options,choose the services what you want Select Apply

Select VIP

Select New VIP Services

Create a RDP Services

Select ok

Select Network--Interfaces---List Select Edit

Select edit bgroup0

Select Static ip , put in your Internalip address and netmask ,the Manage ip is same as your Internal ip address In interface mode choose NAT

In service options,choose the services what you want Select Apply

Select OK

Select Network--Interfaces---DHCP

Select Edit bgroup0

Select DHCP Server ,put in your Gatewy:192.168.1.1 Netmask:255.255.255.0

Select Advanced Options

Put in your DNS likes:192.168.0.11 210.22.70.3 Select OK

Select Addresses

Select Edit

Put in you DHCP range

Select OK

Select Network--Routing---Destination

Select new

Put in the outside route like this

Note:192.168.0.1 is the External Gateway Select ok

Seleck Policy—Policies

Create a new policies from untrust to trust

Create a new policies from trust to untrust

2.Backupconfigruation

Select save to file and change the name to customer name_ admin username_ admin password_ date。