防火墙检索报告

防火墙设置实验报告

防火墙设置实验报告一、实验目的本实验旨在通过设置防火墙,了解防火墙的基本概念、原理和常见设置方法,以及掌握如何使用防火墙保护计算机网络安全。

二、实验环境1. 操作系统:Windows 102. 防火墙软件:Windows Defender Firewall3. 实验工具:Ping命令、Telnet命令、nmap扫描器三、实验步骤1. 打开Windows Defender Firewall在Windows 10中,可以通过控制面板或者设置应用程序打开Windows Defender Firewall。

在控制面板中,选择“系统和安全”-“Windows Defender Firewall”;在设置应用程序中,选择“更新和安全”-“Windows 安全中心”-“防火墙和网络保护”。

2. 配置入站规则入站规则是指限制从外部网络访问本地计算机的规则。

可以通过以下步骤配置入站规则:(1)选择“高级设置”-“入站规则”,点击“新建规则”。

(2)根据需要选择不同类型的规则。

例如,如果只允许特定IP地址访问计算机,则可以选择“自定义”类型。

(3)根据需要配置规则属性,例如名称、描述、协议等。

(4)配置允许或拒绝连接的条件。

例如,可以配置只允许特定端口的连接。

(5)配置规则的操作。

例如,可以配置允许或拒绝连接、记录日志等操作。

3. 配置出站规则出站规则是指限制从本地计算机访问外部网络的规则。

可以通过以下步骤配置出站规则:(1)选择“高级设置”-“出站规则”,点击“新建规则”。

(2)根据需要选择不同类型的规则。

例如,如果只允许特定IP地址访问计算机,则可以选择“自定义”类型。

(3)根据需要配置规则属性,例如名称、描述、协议等。

(4)配置允许或拒绝连接的条件。

例如,可以配置只允许特定端口的连接。

(5)配置规则的操作。

例如,可以配置允许或拒绝连接、记录日志等操作。

4. 测试防火墙设置为了测试防火墙设置是否有效,可以使用Ping命令、Telnet命令或nmap扫描器进行测试。

(完整版)ISG2000防火墙设备巡检总结报告

Juniper防火墙设备巡检总结报告检查软件版本a) 检查目的:确认版本是否能正常使用时候的版本( get system)b) 防火墙状态:6.2.0r6.0c) 检查说明:确定版本是否为支持该型号与安全的版本d) 检查结果:版本准确检查事件信息a) 检查目的:检查是否有异常日志记录( get event)b)c) 检查说明:确认没有出现异常的日志情况d) 检查结果:正常系统提示信息,发现防火墙有错误信息与异常操作或者流量三、检查系统时间a) 检查目的:检查系统时间是否准确( get clock)c) 检查说明:确认系统时间是否准确,已经是否NTP同步正常d) 检查结果:NTP服务器时间同步关闭,系统时间正常四、检查系统日志信息a) 检查目的:是否有异常系统级警告( get log sys)b) 防火墙状态:通过get log sys命令查看没有发现存在异常错误信息和告警信息c) 检查说明:当出现流量或者硬件错误以及芯片溢出时会有日志记录d) 检查结果:正常系统提示信息,未发现异常告警五、检查ARP表a) 检查目的:ARP表是否满了( get arp)b) 防火墙状态:c) 检查说明:当ARP 表满了,将会出现数据连接丢失 d)检查结果:ARP 表利用率较低,状态正常六、检查端口状态a) 检查目的:检查端口是否出现端口状态不正常,或者数据丢失情况b) 防火墙状态:A - Act i ve .工-inactive,u - up. D -R - Readyinterfaces in veye Root:MR” IP ArMro"7on^ vi d 灿 ST3TP V5Dngi li al 192,160,0,7/24NGT 0022, B3if .QtJSO - D —C.O. 0.0 cMA M22. B3af.Otj05 - u —0.0. 0.0/0HA 0C22. S3af.0b8€ uathi/i0,0.0. 0/0KU11 0010, dbff . 2070 - D 0 erh2/?□, a. o. o/oMJ11 0C11C, clhfT. ?080 - D 0 eLh2/S 0.0.0. 0/Chull 0010. dbff. 209C - u 0 Qth2/4 0.0.0. 0/00010. dbff. 2Da0 u a ath2/5 10. 2M.146 .78/28 JFFTP 0010, dfaff . 20b0 - u 0□ . O. O/phull □CJ1Q, dlrff , 7OCD - D □ eth2/7 C.0.0. 0/0hullMIO. dbff. 20d0 - u 0 | B£h2/S c.o r o.o c hull 0010. dbff. ZOeC u ac) 检查说明:ha1、ha2 为心跳线,eth2/3、eth2/4、eth2/5、eth2/7、eth2/8 为业务口d) 检查结果:Eth2/3、 Eth2/4、 Eth2/5、 Eth2/7、 Eth2/8、ha1、ha2 均为 UP 状态, 常七、检查系统CPU 使用率a) 检查目的:检查系统 CPU 使用率(get performance cpu detail ) b)防火墙状态:c) 检查说明:当CPU 超过60%,则利用率使用偏高d)检查结果:平均CPU 禾U 用率 2%,24小时内最高利用率8%,属正常范围八、检查系统内存使用率a) 检查目的:检查系统内存使用率(get memory ) b)防火墙状态:Memory: allocated 844712672* left 918988016P frag 16S ( fail 0c) 检查说明:当内存利用率达到80%,则利用率偏高d)检查结果:内存利用率 48%,属正常状态九、检查每秒新建会话数a) 检查目的:检查每秒新建会话数( get performance session detail ) b)c)10万,则负荷偏高状态正0J o 96 2 2 2 2 2 a r t os *:: V a 9 3 7 1 5A L 5 5 4 4 JUTili nation:7 15 9 3 2 212 z 2 2 28 2 6 0 4 2 2112 2 2 2 29 3 7 15 2 2112%5650 44 36 32 26 20 144826048260 5443321122222222225937159371 544332112212222222222222122260 062 8-406284 11233445seconds:2023 1: 2098 7: 2015 13: 194 3 19: 19B7 25 i 1^21 31: 1952 i7: 1996 43: 1908 42:1977 1916 2090 1752 1941 1955 1875 1978 2058 1931 2016 2078 1925 1859 1S93 2005 1975 1887 2035 1S912105 4 2003 10 2021 16 1844 22 1510 28 1567 34 1561 40 194 5 46 1511 52 1SS4 582001 1965 2067 1725 1991 1961 1950 202S 1834 202751739517391122344551986 201J 2115 1714200216S0 1981 1951 1875 I960d) 检查结果:60秒新建会话数 1714-2115,60分钟111531-119665 ,24小时1010557-11175657 ,属于正常范围十、检查防火墙并发会话数a) 检查目的:检查防火墙当前会话数( get session info )防火墙状态: 检查结果:当前并发会话为 71944,防火墙性能可承受100万,状态正常 检查防火墙设备硬件状态检查目的:防火墙设备指示灯检查防火墙状态:通过机箱指示灯肉眼观察均为绿色 检查说明:当岀现黄色灯时为工作状态不正常,红色灯为物理故障 检查结果:指示灯均为绿色,状态正常 检查接口指示灯检查检查目的:防火墙接口指示灯检查防火墙状态:肉眼直接查看防火墙机箱的接口指示灯,绿灯亮且闪烁 检查说明:当收发数据受阻时,接口指示灯不会闪烁 检查结果:接口状态正常 检查流量信息检查目的:检查防火墙数据收发是否稳定且数据包正常( get counter flow )检查说明:每10秒间隔对比counter flow (取5次),看是否增加冗余以及非法包 检查结果:10秒间隔内流量稳定增加,且没有增加错误包,流量正常 检查双机情况检查目的:检查双机通讯是否正常,双机响应是否正常( get nsrp ) 防火墙状态:RTO mi rror i nfo:run time object sync :enabl edroute synch 『oniza 匸ion: disabl ed session 5ync : disabled pi ng sessi on syn 匚:enabl ed 匚olasrart sync dan 旦 nsrp data packet forwarding is enablednsrp link inf 口:匚ontrol 匚hannel : hal (iTnum: 5] mm 匚:OOM23m 丑fobs E state : up datachannel :ha2 (ifnum; mac :: upha SECZQ ndary path 11 nk not avaTi 1 abl ec) 检查说明:查看双机会话同步是否开启,双机数据与控制层面是否正常slot 1: sw alloc 71944/max 1000064, alloc failed 0, m ( total reserved 0, free sessions in shared pool 928120 Slor 2: hwo alloc 73275/max 1048575hwl allo 匚 75113/max 1048575b) c)d) 十一、a) b) c) d)十二、a) b) c)d)十三、a)b)防火墙状态:Flow counters i n bytes tear drop I n permit no g-parerrt address spoof land attack 1 cmp flood no arp entry no dip no gate no xmit vprrf no route no frag sess no frag netpak no sa for interface a9449730 02004^5236 0 0 0 0 Q Q 00 0 0 0 0ethernet2/5: out bytes in vlan out permit pi ng of death i n 1cmp in self In un-auth □dp flood wi nnuke port scan1 p sweep tcp out of seq wrong irrtf wrong slot icmpbroadcast271926234293543464 rep pr oxy OUT vlan sre routee t t a agn o o n nno no in in i nmap conn unk pror no macmiac relearnslow mac trmng queue trmnq dropoooooooooooooooc) d) 十四、 a) b)d) 检查结果:Master状态,Session同步关闭,双机数据与控制线路均为UP,状态正常十五、检查链路状态信息a) 检查目的:检查防火墙与外网的通讯是否通畅c) 检查说明:当延时比较大,或者丢包情况,则网络数据传输岀现拥塞或者异常d) 检查结果:没有丢包与延时,与外部联通的链路状态正常。

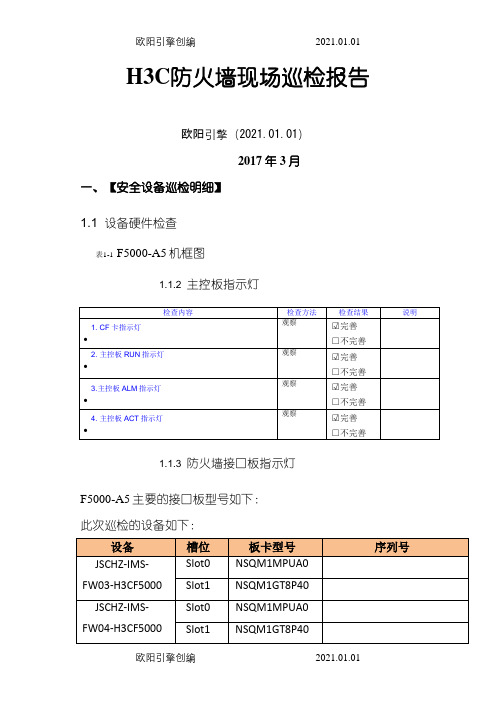

H3C防火墙现场巡检报告

H3C防火墙现场巡检报告2017年3月一、【安全设备巡检明细】1.1 设备硬件检查机框图1-1F5000-A5表主控板指示灯1.1.2说明检查结果检查内容检查方法观察□完善1. CF卡指示灯√□不完善观完RU指示2.主控□不完观完指示主控3AL□不完观完主控AC指示4.□不完?1.1.3 防火墙接口板指示灯主要的接口板型号如下:F5000-A5.此次巡检的设备如下:设备槽位板卡型号序列号Slot0 NSQM1MPUA0 JSCHZ-IMS-FW03-H3CF5000 Slot1NSQM1GT8P40NSQM1MPUA0 Slot0 JSCHZ-IMS-FW04-H3CF5000 Slot1NSQM1GT8P40Slot0 NSQM1MPUA0 JSLYG-IMS-FW03-H3CF5000NSQM1GT8P40 Slot2NSQM1MPUA0 Slot0 JSLYG-IMS-FW04-H3CF5000Slot2 NSQM1GT8P40Slot0 NSQM1MPUA0 JSNAT-IMS-FW03-H3CF5000Slot2 NSQM1GT8P40Slot0 NSQM1MPUA0 JSNJ-IMS-FW05-H3F5000 Slot2NSQM1GT8P40Slot0NSQM1MPUA0JSNJ-IMS-FW06-H3F5000Slot2NSQM1GT8P40Slot0 NSQM1MPUA0 JSSUQ-IMS-FW03-H3CF5000 NSQM1GT8P40 Slot2NSQM1MPUA0Slot0JSSUQ-IMS-FW04-H.表1-2F5000-A5接口板型号说1.2 设备运行状态检查检查内容检查方法检查结果说明线缆登录;远程直连Console1. 检查设备管理情况□完善√登录防火HTTP或Telnet/SSH WEB或Telnet/SSH等相应的通过串口、□不完善墙管理地址方式能正常登录到防火墙,从而确认防火墙可以被正常网管。

防火墙巡检报告书模版

说明

此命令的结果只在console上显示,所以必须在console上执行,才能看到结果。

8

检查系统接口配置

Web方式检查:选择“Network->interface”查看各接口的状态。

在防火墙各节点上分别执行:

get interface

正在使用的接口应为UP或Active。

get debug

snoop info

正常运行时所有Debug、Snoop开关应该全部关闭。

如果启用Debug,则可以在命令行提示下,单击键盘上的ESC键。

如果启用snoop,则可以在命令行提示下,单击键盘上的ESC键。

说明

debug和snoop为隐藏命令。

4

检查系统时间是否与当地时间和时区一致

Web方式检查:选择“Home”查看“System time“的值。

telnet、串口和web三种方式能正常登录。

12

检查系统CPU使用率

Web方式检查:选择“Home”查看“Resources Status”中“CPU”的值。

命令行方式查看:

在防火墙各节点上分别执行:

get perform cpu [detail]

系统CPU使用率不应超过50%。

从Web界面上看,CPU使用率指示条应该是正常的蓝颜色,不能出现黄/红颜色的告警信息。

PWR:电源供电情况。绿色表示电源工作正常;红色表示电源失效或没装电源模块。

HA:高可用状态。绿色表示系统当前为主用状态;绿色闪烁表示没有找到冗余组成员;黄色表示系统当前为备用状态;黑色表示系统没有配置HA(高可用性)。

FW:防火墙告警。绿色表示没有防火墙攻击;黄色表示防火墙有告警事件发生。

防火墙巡检报告规则配置错误与漏洞发现

防火墙巡检报告规则配置错误与漏洞发现防火墙巡检报告1. 概述本次防火墙巡检报告旨在对防火墙的规则配置错误与漏洞进行发现和整改。

通过对防火墙的全面检查,发现并修复配置错误和漏洞,提高系统的安全性和可靠性,确保网络环境的稳定和可信度。

2. 检查目标与范围本次巡检主要针对公司内部生产环境的防火墙进行,覆盖了全部网络设备和与外部网络连接的接口。

巡检范围包括规则配置、访问控制、连通性、日志记录等关键方面。

3. 发现的规则配置错误3.1 空规则配置错误在巡检过程中,发现了多个空规则配置错误。

这些规则没有特定的访问控制条件和动作,造成了安全隐患。

建议删除或修复这些空规则,确保规则配置的完整性和准确性。

3.2 规则冗余配置错误存在部分规则的配置冗余,造成资源浪费和性能下降。

通过优化规则配置,合并冗余规则,并对规则进行优先级调整,提高防火墙的工作效率。

3.3 规则访问控制错误部分规则的访问控制配置存在问题,未能满足实际安全需求。

建议根据实际业务需求和安全策略,修正相关规则配置,确保只允许授权的访问。

4. 发现的漏洞4.1 入侵检测配置漏洞在巡检过程中,发现部分入侵检测系统的配置存在漏洞,未能及时发现和阻止非法入侵行为。

建议更新入侵检测规则库,定期进行入侵检测系统的配置更新和检查,提高入侵检测的准确性和及时性。

4.2 弱密码漏洞部分服务器存在弱密码漏洞,可能被恶意攻击者利用。

建议加强对服务器的密码策略和访问控制,使用复杂密码,并定期更换密码,确保系统安全。

5. 整改措施5.1 规则配置错误整改根据巡检发现的规则配置错误,及时删除和修复对应规则,确保规则配置的完整性和准确性。

优化规则配置,合并冗余规则,并根据实际需求调整访问控制配置。

5.2 漏洞修复针对入侵检测配置漏洞和弱密码漏洞,采取相应措施进行修复。

更新入侵检测规则库,及时更新入侵检测系统的配置。

加强对服务器的密码策略,使用复杂密码,并定期更换密码,确保系统安全。

防火墙测试报告

.防火墙测试报告2013.06.目录1 测试目的 (3)2 测试环境与工具 (3)2.1 测试拓扑 (3)2.2 测试工具 (4)3 防火墙测试方案 (5)3.1 安全功能完整性验证 (5)3.1.1 防火墙安全管理功能的验证 (5)3.1.2 防火墙组网功能验证 (6)3.1.3 防火墙访问控制功能验证 (6)3.1.4 日志审计及报警功能验证 (7)3.1.5 防火墙附加功能验证 (8)3.2 防火墙基本性能验证 (9)3.2.1 吞吐量测试 (10)3.2.2 延迟测试 (10)3.3 压力仿真测试 (11)3.4 抗攻击能力测试 (12)3.5 性能测试总结......................................... 错误!未定义书签。

1测试目的防火墙是实现网络安全体系的重要设备,其目的是要在内部、外部两个网络之间建立一个安全控制点,通过允许、拒绝或重新定向经过防火墙的数据流,实现对进、出内部网络的服务和访问的审计和控制。

本次测试从稳定性、可靠性、安全性及性能表现等多方面综合验证防火墙的技术指标。

2测试环境与工具这里描述的测试环境和工具应用于整个测试过程。

具体的应用情况参见测试内容中不同项目的说明。

2.1 测试拓扑本次测试采用以下的拓扑配置:没有攻击源时的测试拓扑结构有攻击源时的测试拓扑结构2.2 测试工具本次测试用到的测试工具包括:待测防火墙一台;网络设备专业测试仪表SmartBits 6000B一台;笔记本(或台式机)二台。

测试详细配置如下:3 防火墙测试方案为全面验证测试防火墙的各项技术指标,本次测试方案的内容包括了以下主要部分:基本性能测试、压力仿真测试、抗攻击测试。

测试严格依据以下标准定义的各项规范: GB/T 18020-1999 信息技术应用级防火墙安全技术要求 GB/T 18019-1999 信息技术包过滤防火墙安全技术要求RFC2544 Benchmarking Methodology for Network Interconnect Devices3.1 安全功能完整性验证目标:验证防火墙在安全管理、组网能力、访问控制、日志、报警、审计等必要的安全功能组成的完整性以及集成在防火墙中的其它辅助安全功能。

华为防火墙调研报告

华为防火墙调研报告华为防火墙调研报告一、引言防火墙是网络安全中重要的一环,它通过实施访问控制策略来保护网络不受非法访问和攻击。

华为是全球领先的信息通信技术(ICT)解决方案提供商,其防火墙产品备受市场推崇。

本报告旨在对华为防火墙进行调研,深入了解其特点、性能和应用场景。

二、产品特点1. 高性能:华为防火墙通过多核处理器和硬件加速技术实现高性能数据包处理。

其数据包转发处理速度可达百Gbps,能够满足大型企业和运营商对高吞吐量和低时延的要求。

2. 强大的安全防护能力:华为防火墙提供了多种安全防护功能,包括访问控制、应用识别和过滤、入侵检测和防御、虚拟专网等。

它采用了全面的安全策略和算法,防范各类网络攻击和威胁。

3. 灵活的部署模式:华为防火墙支持多种部署模式,包括传统的边界防火墙、分布式防火墙和云防火墙。

用户可以根据实际需求和网络架构选择适合的部署模式。

三、性能评估本报告进行了华为防火墙的性能评估,结果如下:1. 吞吐量测试:通过模拟大量数据包的传输,测试了华为防火墙的吞吐量。

结果表明,华为防火墙的吞吐量达到了其宣称的百Gbps以上,能够满足高负载环境下的网络需求。

2. 延迟测试:通过向华为防火墙发送小包和大包的传输请求,测试了其数据包处理的延迟情况。

结果显示,在小包传输中,华为防火墙可以实现较低的延迟,而在大包传输中,延迟稍有增加。

然而,整体延迟值仍然处于可接受范围内。

3. 安全防护测试:通过模拟常见的网络攻击和威胁,测试了华为防火墙的安全防护能力。

结果表明,华为防火墙能够有效地识别和阻止各类攻击,保护网络的安全。

四、应用场景华为防火墙广泛应用于企业和运营商的网络环境中,具有如下应用场景:1. 边界防火墙:作为企业网络的边界安全设备,华为防火墙可以对数据包进行过滤和检测,并设置访问控制策略,保护企业内部网络不受非法访问和攻击。

2. 应用识别与过滤:华为防火墙采用深度包检测技术,可以对网络中的应用进行识别和过滤,实现对特定应用的流量控制和管理。

防火墙配置的实验报告

防火墙配置的实验报告

《防火墙配置的实验报告》

实验目的:通过实验,掌握防火墙的基本配置方法,了解防火墙的作用和原理,提高网络安全意识。

实验内容:

1. 防火墙的基本概念

防火墙是一种网络安全设备,用于监控和控制网络流量,以保护网络免受未经

授权的访问和攻击。

防火墙可以根据预设的规则过滤网络数据包,阻止潜在的

威胁和攻击。

2. 防火墙的配置方法

在实验中,我们使用了一台虚拟机来模拟网络环境,通过配置防火墙软件来实

现对网络流量的监控和控制。

首先,我们需要了解防火墙软件的基本功能和配

置界面,然后根据网络安全需求设置相应的规则和策略,最后测试配置的有效性。

3. 防火墙的作用和原理

防火墙可以通过不同的方式来实现对网络流量的控制,包括基于端口、IP地址、协议和应用程序的过滤规则。

其原理是通过检查网络数据包的源地址、目的地址、端口等信息,判断是否符合预设的规则,然后决定是否允许通过或阻止。

实验结果:

经过实验,我们成功配置了防火墙软件,并设置了一些基本的过滤规则,包括

禁止某些端口的访问、限制特定IP地址的访问等。

在测试阶段,我们发现配置

的规则能够有效地过滤网络流量,达到了预期的安全效果。

结论:

通过本次实验,我们深入了解了防火墙的基本概念、配置方法和作用原理,提高了网络安全意识和技能。

防火墙在网络安全中起着至关重要的作用,能够有效地保护网络免受未经授权的访问和攻击,是网络安全的重要组成部分。

我们将继续学习和实践,不断提升网络安全防护能力。

企业防火墙报告范文大全

企业防火墙报告范文大全1. 引言随着信息技术的快速发展,企业对网络安全的重视程度也越来越高。

企业往往需要处理大量的机密信息和敏感数据,一旦遭到黑客或恶意攻击者的入侵,将可能导致巨大的损失。

为了保障企业的网络安全,企业防火墙成为一种必不可少的网络安全设施。

本报告将全面介绍企业防火墙的基本原理、功能以及如何构建一个安全可靠的防火墙系统。

2. 企业防火墙的基本原理2.1 防火墙的定义防火墙是一种位于企业内部网络与外部网络之间的网络安全设备。

它通过监控进出企业网络的网络通信流量,根据设定的安全策略进行过滤和阻断,从而保护企业内部网络免受未授权的访问和恶意攻击。

2.2 防火墙的工作原理企业防火墙通过以下几个方面来实现对网络通信的控制和保护:2.2.1 包过滤技术:根据网络通信流量中的数据包的源地址、目的地址、端口号等信息,对数据包进行过滤和阻断。

2.2.2 状态检测技术:对建立连接的每个数据包进行状态检测,确保连接的合法性和完整性。

2.2.3 地址转换技术:通过网络地址转换(NAT)技术,将内部网络中的IP地址转换为公网IP地址,增加企业网络的安全性。

3. 企业防火墙的功能3.1 访问控制企业防火墙能够根据设定的安全策略控制网络流量的进出,只允许经过授权的用户和应用程序访问网络资源,防止未经授权的访问和入侵。

3.2 内容过滤企业防火墙能够对网络流量中的数据包进行深度检测,防止传输含有病毒、恶意代码或不良内容的数据包通过防火墙进入企业网络。

3.3 虚拟专用网络(VPN)支持企业防火墙常常集成了VPN功能,能够为企业提供安全的远程访问服务。

通过建立虚拟隧道,远程用户可以安全地访问企业内部网络资源。

3.4 入侵检测与防御企业防火墙能够通过实时监测和分析网络流量,探测到潜在的入侵行为,并通过防火墙策略进行相应的阻断或报警处理,从而保障企业的网络安全。

4. 构建安全可靠的企业防火墙系统4.1 网络安全策略的制定企业需要根据自身的特点、业务需求和安全风险评估,制定适合的网络安全策略。

防火墙调研分析报告

防火墙分析报告以前对防火墙接触甚少,所了解的也是从系统底层实现角度看的一些分析细节,最近由于工作需要,对防火墙的发展、分类、现状和趋向等方面做了概略的了解,也有一些体会,做个简单的总结。

目录第一部分,防火墙的基本概念一.防火墙的分类二.防火墙的附加功能第二部分,防火墙实现一.防火墙功能分析二.防火墙设计中的一些重点问题三.防火墙设计的国家标准第三部分,分析第四部分,防火墙发展展望第五部分:目前流行的防火墙第六部分:三种流行防火墙配置方案分析对比第七部分:调研感想第一部分,防火墙的基本概念首先说明一些文中大量用到的概念:外网(非受信网络):防火墙外的网络,一般为Internet;内网(受信网络):防火墙内的网络;受信主机和非受信主机分别对照内网和外网的主机。

非军事化区(DMZ):为了配置管理方便,内网中需要向外提供服务的服务器往往放在一个单独的网段,这个网段便是非军事化区。

防火墙一般配备三块网卡,在配置时一般分别分别连接内部网,Internet和DMZ。

近来随着网络安全问题日益严重,网络安全产品也被人们重视起来。

防火墙作为最早出现的网络安全产品和使用量最大的安全产品,也受到用户和研发机构的青睐。

以往在没有防火墙时,局域网内部上的每个节点都暴露给Internet上的其它主机,此时局域网的安全性要由每个节点的坚固程度来决定,并且安全性等同于其中最弱的节点。

而防火墙是放置在局域网与外部网络之间的一个隔离设备,它可以识别并屏蔽非法请求,有效防止跨越权限的数据访问。

防火墙将局域网的安全性统一到它本身,网络安全性是在防火墙系统上得到加固,而不是分布在内部网络的所有节点上,这就简化了局域网安全管理。

防火墙的经典功能,仅仅是以下:1.作为一个中心“遏制点”,将局域网的安全管理集中起来;2.屏蔽非法请求,防止跨权限访问(并产生安全报警);一.防火墙的分类随后随着技术的发展,防火墙的技术也在不断发展,到今天,防火墙的分类和功能也在不断细化,但总的来说,可以分为以下两大类:包过滤防火墙、应用级防火墙。

《防火墙技术》实验报告参考

实验报告…………………………………装………………………………订………………….………………线………………………………心 得 体 会3、 根据实验需求分析设计ACL(1)PC1可以访问外网, PC2不可以访问外网。

4、 (2)只有PC1可以管理firewall, 其他的不可以管理firewall 。

5、 (3)pc1可以访问web 服务器的HTTP 服务, 但不可以使用域名访问。

6、 调用ACL7、 测试效果备注: 本实验报告用于各学科与计算机应用相关课程的实验, 务必按时完成。

不交此报告者, 本次实验为“不合格”。

实 验 报 告院系: 信息学院 课程名称:防火墙技术 日期: 9-19 班级学号 实验室专业姓名 计算机号 实验名称 包过滤防火墙(二)成绩评定 所用教师签名…………………………………装………………………………订备注: 本实验报告用于各学科与计算机应用相关课程的实验, 务必按时完成。

不交此报告者, 本次实验为“不合格”。

实 验 报 告…………………………………备注: 本实验报告用于各学科与计算机应用相关课程的实验, 务必按时完成。

不交此报告者, 本次实验为“不合格”。

实验报告…………………………………装………………………………订………………….………………线备注: 本实验报告用于各学科与计算机应用相关课程的实验, 务必按时完成。

不交此报告者, 本次实验为“不合格”。

实验报告备注: 本实验报告用于各学科与计算机应用相关课程的实验, 务必按时完成。

不交此报告者, 本次实验为“不合格”。

实 验 报 告…………………………………装备注: 本实验报告用于各学科与计算机应用相关课程的实验, 务必按时完成。

不交此报告者, 本次实验为“不合格”。

实验报告…………………………………装………………………………订………………….………………线………………………………备注: 本实验报告用于各学科与计算机应用相关课程的实验, 务必按时完成。

H3C防火墙现场巡检报告之欧阳引擎创编

H3C防火墙现场巡检报告欧阳引擎(2021.01.01)2017年3月一、【安全设备巡检明细】1.1 设备硬件检查表1-1F5000-A5机框图1.1.2 主控板指示灯1.1.3 防火墙接口板指示灯F5000-A5主要的接口板型号如下:此次巡检的设备如下:表1-2F5000-A5接口板型号1.2 设备运行状态检查检查内容检查方法检查结果说明1. 检查设备管理情况通过串口、WEB或Telnet/SSH等相应的方式能正常登录到防火墙,从而确认防火墙可以被正常网管。

直连Console线缆登录;远程HTTP或Telnet/SSH登录防火墙管理地址□√完善□不完善2. 检查管理账号安全性检查设备WEB或Telnet/SSH登录账号的安全强度,确保管理账号具有较强的防暴力破解能力。

1,设备默认的h3c/h3c账号应该删除或将密码修改为较高强度的密码;2,WEB或Telnet/SSH登录账号的密码长度要至少6位以上,且最好为大小写、特殊符号的混合。

□√完善□不完善3. 检查设备基本信息查看设备的版本、运行时间等信息,确认版本及时更新、运行时间正常。

登录WEB页面,查看首页的右侧的INFO栏信息。

□√完善□不完善4. 检查系统资源状态查看设备CPU、内存利用率情况,为保证正常运行,设备的CPU利用率一般要小于80%,内存利用率要低于90%。

在首页“设备概览“的最上部查看“系统资源状态”信息。

□√完善□不完善5. 检查设备接口信息确认设备接口的地址掩码、安全域的配置正确性。

【说明】:●:表示接口当前状态为开启,且已连接●:表示接口当前状态为开启,且未连接●:表示接口当前状态为关闭在首页“设备概览“的中部查看“设备接口信息”,如果接口较多,请点击下方的“更多…”链接,随后进入“设备管理> 接口管理”页面,点击相应的接口名称链接,可以查看每个接口的统计信息。

□√完善□不完善6. 检查设备时间确认设备时间的准确性,以便为事后追踪安全事件提供真实的依据。

防火墙安全策略巡检报告

X信息委安全运维项目防火墙安全策略巡检报告生命周期发行客体对象信息中心机房提交时间X-04-01最新版本V1.0X信息技术有限公司文档审批信息目录目录 (3)第一章概述 (4)1.1巡检目的 (4)1.2巡检目标 (4)1.3巡检范围 (4)1.4巡检流程 (4)1.5评判标准 (5)第二章巡检计划 (5)第三章巡检概况 (5)第四章巡检内容 (5)4.1巡检记录 (5)4.2改善需求 (8)4.2.1存在问题 (9)4.2.2危害分析 (10)4.3巡检建议 (11)4.3.1登录控制建议 (11)4.3.2接入控制建议 (11)4.3.3系统配置建议 (11)4.3.4网关核心配置建议 (11)第五章巡检总结 (12)第一章概述1.1巡检目的为了保障X科学技术委员会网X全、通畅和高效的运营,X信息技术有限公司将针对贵公司网X全进行巡检,并根据巡检结果给出相应的建议。

1.2巡检目标本次网络巡检服务,通过完整详细的采集相关网络设备的基本信息与运行状态数据,对本次网络巡检采集的数据进行系统的整理与分析,对X安全设备的运行状态提供数据采集与分析结果、相关建议报告。

对现有网络存在的问题记录;并及时地反馈。

●采集网络设备的运行参数,通过系统整理与分析,判断设备的运行状态。

●检查网络设备的运行环境,分析和判断网络设备运行环境是否满足设备安全运行的必要条件。

●检查设备、配置的冗余性,确保网络系统具有抵御设备故障的能力和高可用性。

●检查网络设备日志文件,回顾前期网络设备运行状态信息,寻找故障隐患。

1.3巡检范围本次巡检主要针对网络边界设备防火墙做了细致检查,本次巡检的工作内容为:●设备配置检查●设备运行状态检查●网络冗余性检查通过完整详细的采集相关网络设备的基本信息与运行状态数据,并对本次采集的数据进行系统的整理与分析,最终形成报告。

其中对现有网络存在的问题记录并及时地反馈,最大程度上保障网X全。

1.4巡检流程评本次网络巡检分为远程数据采集、数据分析、客户报告生成三个阶段:1、在网络巡检的数据采集阶段,在现场勘察机房相关环境,手工采集,并记录输出结果。

检查防火墙总结汇报

检查防火墙总结汇报防火墙是网络安全中重要的一环,起到了保护网络系统免受恶意攻击的作用。

在平时工作中,我对防火墙进行了检查,并总结了以下几个方面的内容。

首先,我检查了防火墙的基本设置和配置情况。

防火墙的设置与配置正确与否直接影响到其功能的发挥。

我检查了防火墙的基本规则,包括入站和出站规则,并验证了这些规则是否满足系统的安全需求。

我还检查了防火墙的日志记录设置,确保日志能够及时记录并留存必要的信息。

此外,我还检查了防火墙软件和硬件的更新情况,确保防火墙的软硬件处于最新的安全状态。

其次,我检查了防火墙的性能和可用性。

防火墙性能的好坏直接影响到网络的稳定性和安全性。

我使用了一些性能测试工具,如DDoS攻击模拟工具,来模拟实际的攻击情况,检查防火墙在此种情况下的处理能力。

我还测试了防火墙在网络负载较大的情况下的性能表现,并对其进行了优化和调整。

此外,我还检查了防火墙的高可用性设置,包括冗余的防火墙、热备份等,确保在主备切换时不会出现网络中断等问题。

第三,我检查了防火墙的安全策略和规则。

防火墙的安全策略和规则直接影响到网络系统是否能够防范恶意攻击,保护系统免受损坏。

我审查了防火墙的策略和规则,包括允许和禁止的IP地址、端口、协议等,以确定是否有潜在的安全漏洞。

我还对防火墙的策略和规则进行了优化和调整,以提高系统的安全性。

我还测试了防火墙的规则是否有效,并针对可能存在的漏洞进行了修复。

最后,我对防火墙的日志进行了分析。

防火墙的日志记录了网络中的各种事件和活动,通过分析日志可以及时发现安全威胁和攻击行为。

我使用了一些日志分析工具,如ELK Stack,对防火墙的日志进行了分析,并及时发现了一些异常行为。

我还制定了相应的应对措施,加强了对系统的保护。

通过以上的检查和总结,我发现了一些问题并及时解决了它们。

同时,我还意识到防火墙的检查和维护工作是一个持续的过程,需要不断地进行跟踪和更新。

防火墙的作用不仅仅是保护网络安全,还可以提高网络的性能和稳定性。

防火墙安全策略巡检报告

X信息委安全运维项目防火墙安全策略巡检报告生命周期发行客体对象信息中心机房提交时间X-04-01最新版本V1.0X信息技术有限公司文档审批信息目录目录 (3)第一章概述 (4)1.1巡检目的 (4)1.2巡检目标 (4)1.3巡检范围 (4)1.4巡检流程 (4)1.5评判标准 (5)第二章巡检计划 (5)第三章巡检概况 (5)第四章巡检内容 (5)4.1巡检记录 (5)4.2改善需求 (8)4.2.1存在问题 (9)4.2.2危害分析 (10)4.3巡检建议 (11)4.3.1登录控制建议 (11)4.3.2接入控制建议 (11)4.3.3系统配置建议 (11)4.3.4网关核心配置建议 (11)第五章巡检总结 (12)第一章概述1.1巡检目的为了保障X科学技术委员会网X全、通畅和高效的运营,X信息技术有限公司将针对贵公司网X全进行巡检,并根据巡检结果给出相应的建议。

1.2巡检目标本次网络巡检服务,通过完整详细的采集相关网络设备的基本信息与运行状态数据,对本次网络巡检采集的数据进行系统的整理与分析,对X安全设备的运行状态提供数据采集与分析结果、相关建议报告。

对现有网络存在的问题记录;并及时地反馈。

●采集网络设备的运行参数,通过系统整理与分析,判断设备的运行状态。

●检查网络设备的运行环境,分析和判断网络设备运行环境是否满足设备安全运行的必要条件。

●检查设备、配置的冗余性,确保网络系统具有抵御设备故障的能力和高可用性。

●检查网络设备日志文件,回顾前期网络设备运行状态信息,寻找故障隐患。

1.3巡检范围本次巡检主要针对网络边界设备防火墙做了细致检查,本次巡检的工作内容为:●设备配置检查●设备运行状态检查●网络冗余性检查通过完整详细的采集相关网络设备的基本信息与运行状态数据,并对本次采集的数据进行系统的整理与分析,最终形成报告。

其中对现有网络存在的问题记录并及时地反馈,最大程度上保障网X全。

1.4巡检流程评本次网络巡检分为远程数据采集、数据分析、客户报告生成三个阶段:1、在网络巡检的数据采集阶段,在现场勘察机房相关环境,手工采集,并记录输出结果。

防火墙巡检报告书模版

get sessioninfo

查看防火墙现在有多少连接数。经验值是一般系统现有连接数不会超过最大值的50%。

其中NS5000支持的最大值为1000000。

ISG2000支持的最大值为500000

15

检查区域名称配置是否正常

Web方式检查:选择“Network”查看“Zones”中Zone是否正常。

命令行方式查看:在防火墙各节点上分别执行:

get system

NetScreen OS应为正式发布的版本,要求主备防火墙版本一致。

2

检查日志信息

Web方式检查:选择“Home”查看The most recent events的日志信息。

命令行方式查看:在防火墙各节点上分别执行:

getlogevent

查看域间应用的访问策略,不应有多余的策略,同时不能有从低安全级别到高安全级别开放any服务的策略。

17

防火墙设备指示灯检查

直接查看防火墙前面板的LED指示灯。

Status:系统状态。黄色闪烁表示系统正常启动;绿色闪烁表示系统正常工作。

Alarm:系统告警。红色表示系统有严重硬件或软件故障;黄色表示系统有某一方面负载过重。如:内存少于10%、CPU利用率超过90%、连接数满。绿色表示没有告警。

命令行方式查看:在防火墙各节点上分别执行:

get config

查看当前配置。

Web方式检查:选择“Network->interface”查看各接口的状态。

命令行方式查看:

get interface

查看接口状态。

端口模式(包括速率、双工模式)配置对接双方必须一致;端口实际工作模式必须与对端一致。

在检验端口速率双工配置时也要检查对端端口设置。

网神防火墙巡检报告v1

activeinactiveupdown

Ethernet2/3

activeinactiveupdown

Ethernet1/1

activeinactiveupdown

Ethernet1/2

activeinactiveupdown

Ethernet1/3

activeinactiveupdown

2.基本检查(如果有情况,请在该报告的备注中说明)

编号

子项

内容

2-1

Version

Hardware Version:

网神Secgate 3600

2-2

日志检查

(System Log)

日志分析

无错误日志正常不正常

2-3

端口状态

接口Name

Link状态

Ethernet2/1

activeinactiveupdown

4.系统性能检查(如果有情况,请在该报告的备注中说明)

编号Hale Waihona Puke 子项内容4-1

Memory

可用>20% 已使用□<80%

要求:可用>20%

4-2

CPU

<25%□<50%□>60%-100%

要求:<25%

4-3

Sessions

299

要求:<524288

4-4

Policies

81

要求:<10000

4-5

ICMP

Mgt

activeinactiveupdown

3.基本安全 (如果有情况,请在该报告的备注中说明)

编号

子项

内容

3-1

h3c防火墙巡检报告

H3C防火墙巡检报告

巡检人员:

巡检日期:2016-05-31

巡检项目

一、网络带宽、链路类型、链路信息

二、网络设备信息、设备品牌、设备型号、设备放置、设备性能参数、设备内

存大小、设备槽位、设备序列号、设备购买年限、设备保修状态、设备备

件状况、设备标签完善程度

三、网络设备软件版本信息、当前版本信息、最新版本信息、设备持续运行时

间、设备备份情况、设备CPU利用率、设备内存利用率、设备模块运行状

态、设备风扇及电源状况、设备端口数量、设备端口类别、设备端口类型、设备运行机箱温度

四、设备连通性、冗余协议运行状态、VLAN信息、以太通道信息、路由协议、

邻居关系、交换协议、生成树STP协议、NAT连接数状态、FLASH信息、设备配置信息分析、多余配置信息分析、配置精简建议、安全建议、防火

墙信息、防火墙策略、防火墙DMZ区检查、防火墙连接数、应用业务、IP

地址使用状况

五、简单机房环境检查

检查指导

一、检查设备软件版本

PPC_fs1

ppc_fs2

二、设备CPU利用率情况检查

三、设备memory利用状况检查

四、设备系统模块运行状况检查

五、设备系统LOG日志检查

六、设备冗余协议检查

七、路由状况检查

八、接口状态检查

九、NAT检查

十、防火墙检查

建议

根据以上巡检信息,设备当前运行正常,log中存在大量非法尝试登陆日志。

设备上vty应配置了相应的ACL,建议日常监控log,并定期修改账号和口令。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

网络安全与防火墙技术的应用

①分析课题

网络防火墙技术作为内部网络与外部网络之间的第一道安全屏障,是最先受到人们重视的网络安全技术。

圈定其学科范围是安全保密。

研究此课题是为了了解计算机的网络安全和防火墙的应用技术,主要为防火墙的主要功能,及其防御方法和未来的发展方向。

②选择检索工具或系统

中国期刊全文数据库

③构造检索策略

检索方式一:分类检索

根据课题分析里的界定,利用分类检索的路径为“总目录→信息科技目录→计算机软件及计算机应用→安全保密”。

在右边结果显示区域会有对应的记录列表。

利用“二次检索”(检索项:篇名;检索词:计算机信息检索的应用)可得记录:

1网络安全与防火墙技术的应用安全保

密

200603

点击此记录题名能够看到关于此记录的详细相关项:

检索方式二:初级检索

检索词:防火墙技术

检索项:关键词

模式:精确匹配

时间:1994—2005

范围:全部

记录:20

排序:时间

选择查询范围:通过对分类检索区域各级类目的勾选,限定检索的专业范围。

然后点击“检索”按钮,在右边结果显示区域会有对应的记录列表。

利用二次检索(检索项:篇名;检索词:防火墙技术)进行检索结果的缩小,可得记录:

3浅谈网络安全技术现代情

报

200603

点击此记录题名能够看到关于此记录的详细相关项(同本章分类检索的相关介绍)。

检索方式三:高级检索

用检索词计算机、安全技术、防火墙技术、薛丽组成检索式:

“计算机”并且“安全技术”并且“防火墙技术”并且“薛丽”。

检索项:在下拉框做出对应的选择,一定要和检索词所属的字段属性相对应,依次为:篇名篇名篇名作者。

选择检索结果排序方式、检索年范围和查询范围同本章初级检索相应介绍。

然后点击“检索”按钮,在结果显示页显示详细相关项的记录(见初级检索介绍)。

检索方式四:专业检索

检索条件:题名 =计算机 and 题名=安全技术and 题名=防火墙技术

检索年限、范围、排序和查询范围同本章初级检索相应介绍。

然后点击“检索”按钮,在结果显示页显示详细相关项的记录(见初级检索介绍)。

④获取信息

通过查看记录的详细相关项决定是否获取全文,如需要点击相应格式的文章下载按钮(CAJ原文下载 PDF原文下载)可获取原文。