ARIA密码的积分故障分析

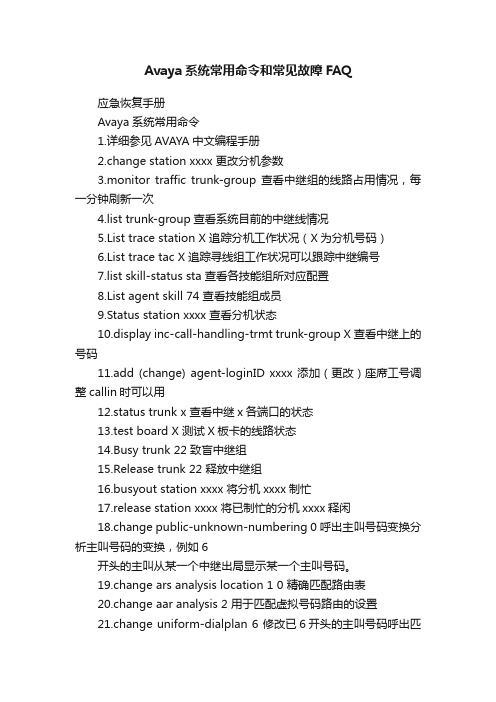

Avaya系统常用命令和常见故障FAQ

Avaya系统常用命令和常见故障FAQ应急恢复手册Avaya系统常用命令1.详细参见AVAYA中文编程手册2.change station xxxx 更改分机参数3.monitor traffic trunk-group 查看中继组的线路占用情况,每一分钟刷新一次4.list trunk-group查看系统目前的中继线情况5.List trace station X 追踪分机工作状况(X为分机号码)6.List trace tac X 追踪寻线组工作状况可以跟踪中继编号7.list skill-status sta 查看各技能组所对应配置8.List agent skill 74 查看技能组成员9.Status station xxxx 查看分机状态10.display inc-call-handling-trmt trunk-group X 查看中继上的号码11.add (change) agent-loginID xxxx 添加(更改)座席工号调整callin时可以用12.status trunk x 查看中继x各端口的状态13.test board X 测试X板卡的线路状态14.Busy trunk 22 致盲中继组15.Release trunk 22 释放中继组16.busyout station xxxx 将分机xxxx制忙17.release station xxxx 将已制忙的分机xxxx释闲18.change public-unknown-numbering 0 呼出主叫号码变换分析主叫号码的变换,例如6开头的主叫从某一个中继出局显示某一个主叫号码。

19.change ars analysis location 1 0 精确匹配路由表20.change aar analysis 2 用于匹配虚拟号码路由的设置21.change uniform-dialplan 6 修改已6开头的主叫号码呼出匹配规则。

【国家自然科学基金】_差分故障攻击_基金支持热词逐年推荐_【万方软件创新助手】_20140801

2014年 序号 1 2 3 4 5

科研热词 模加方程 差分故障攻击 代数故障攻击 代数攻击 helix

推荐指数 1 1 1 1 1

科研热词 分组密码 差分故障分析 feistel结构 差分故障攻击 多字节故障 随机故障模型 深度故障 旁道攻击 旁路攻击 故障注入 故障攻击 抗攻击算法 密码分析 先进加密标准 信息安全 vlsi实现 s盒 shacal-2 mibs密码 keeloq clefia密码 clefia ac算法

推荐指数 7 6 3 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

路攻击 密码分析 分组密码 sms4 shacal-1 keeloq

推荐指数 2 1 1 1 1 1 1

2010年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23

2011年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23

科研热词 差分故障分析 分组密码 卫星网络 加密算法 s盒 spn结构 feistel结构 高级加密标准 错误检验 查找s盒 旁路攻击 故障模型 攻击模型 攻击实验 差分故障攻击 宽度故障 安全威胁 会话密钥 中国剩余定理 rsa密码算法 mibs密码 camellia aria-128

推荐指数 5 4 2 2 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2012年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16

科研热词 推荐指数 差分故障分析 3 轻量级密码算法 2 轻量级分组密码 1 超级s盒 1 物联网 1 故障攻击 1 代数故障攻击 1 代数攻击 1 rfid 1 present密码 1 piccolo算法 1 lightweight cipher algorithm 1 led 1 internet of things 1 hight 1 differential fault analysis 1

阿依古丽.木沙 5011213334维吉尼亚密码的解密与破解

《网络信息安全》课程结课论文《维吉尼亚密码加密并破解思路》学生姓名阿依古丽.木沙学号5011213334所属学院信息工程学院专业计算机科学与技术班级17-1指导教师李鹏塔里木大学教务处制摘要使用维吉尼亚密码加密只是众多密码加密方法中的一个,本设计是基于维吉尼亚密码的一种扩展,能起到更强的加密,完成所有属于ACSII的加密,本人主要负责设计的规划,程序设计,界面设计,报告的完成等工作,整个程序是Java平台下实现的。

本次设计方法的原理以及方法仍然以维吉尼亚通用的方法来介绍。

关键词:维吉尼亚加密,密钥,加密,解密。

目录一、密码分析及密码系统设计原则 (1)二、维吉尼亚密码 (2)(一)维吉尼亚密码的介绍 (2)(二)维吉尼亚密码的原理 (3)(三)维吉尼亚密码-特点 (5)(四)维吉尼亚密码的演变 (6)(五)维吉尼亚密码下的扩展 (6)三、加密的意义 (7)总结 (8)参考文献 (9)前言随着计算机联网的逐步实现,计算机信息的保密问题显得越来越重要。

数据保密变换,或密码技术,是对计算机信息进行保护的最实用和最可靠的方法。

密码是实现秘密通讯的主要手段,是隐蔽语言、文字、图象的特种符号。

凡是用特种符号按照通讯双方约定的方法把电文的原形隐蔽起来,不为第三者所识别的通讯方式称为密码通讯。

在计算机通讯中,采用密码技术将信息隐蔽起来,再将隐蔽后的信息传输出去,使信息在传输过程中即使被窃取或载获,窃取者也不能了解信息的内容,从而保证信息传输的安全。

所以,加密显得越来越重要,学会做加密软件,是很大的成果,可以用于各个领域.本文首先介绍“维吉尼亚”密码的分析及设计规则,然后介绍维吉尼亚密码的概念,原理,特点,密码的使用,还有加密的意义等。

一、密码分析及密码系统设计原则对通信双方而言,通信的一方将信息加密后发送给另一方,是为了使攻击者即使得到密文也无法读懂。

对于攻击者来说,在不知道密钥的情况下,要想读懂密文,就要根据他的知识以及掌握的情报来进行密码分析。

轻量级分组密码Midori64的积分攻击

人员设计了 许 多 轻 量 级 分 组 密 码 如:MIBS[1]、PRES ENT[2]、Lblock[3]、Piccolo[4]、GOST[5]等。这 些 算 法 大 都可以在保证足够的安全性下实现良好的效率,为物 联网信息 传 递 过 程 中 的 信 息 加 密 提 供 了 保 障。 Mido ri[6]是在 2015年 ASIACRYPT会议上提出的一种轻量 级分组密码,其分组长度为 64和 128bit,分别记为 Mi dori64和 Midori128。Midori算 法 的 密 钥 长 度 为 128 bit,可以提供较好的安全性。

关键词 Midori64算法 积分攻击 复杂度

中图分类号 TP309 文献标识码 A DOI:10.3969/j.issn.1000386x.2018.10.055

INTEGRALATTACK OFLIGHTWEIGHTBLOCK CIPHERMIDORI64

LianChuang1 MaoMing2 LiYanjun3

1(SchoolofTelecommunicationEngineering,XidianUniverity,Xian710071,Shaanxi,China) 2(BeijingElectronicScienceandTechnologyInstitute,Beijing100070,China)

3(北京电子科技学院信息安全系 北京 100070)

摘 要 Midori是 ASIACRYPT2015上提出的一种轻量级分组密码,采用积分攻击的方法对 Midori的安全性其 进行分析。提出 Midori64算法的 4轮积分区分器,向解密方向扩展一轮得到 5轮积分区分器,利用 5轮区分器对 Midori64进行了 6轮、7轮和 8轮攻击。其中:6轮攻击的数据复杂度和时间复杂度分别为 217和 216;7轮攻击的数 据复杂度和时间复杂度分别为 218.32和 218.23次 7轮加密;8轮攻击的数据复杂度为 210.80个明文,时间复杂度为 265 次 8轮加密。据查证,这是首次评估 Midori64算法在积分攻击方面的安全性。

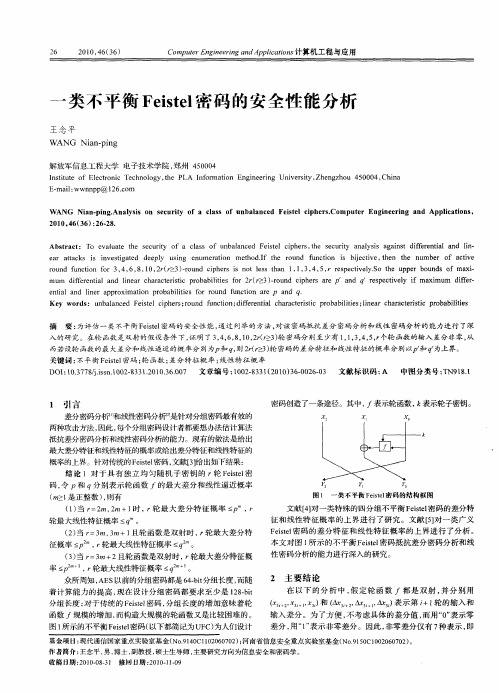

一类不平衡Feistel密码的安全性能分析

E m i w n p 16c r — al wn p @ . n : 2 o

W ANG a - i g An l ss o e u i o l s f u b l n e it l c p e sCo Ni n p n . ay i n s c rt y f a c a s o n a a c d Fe se i h r . mp t r En i e rn a d Ap ia i n , u e g n e i g n pl to s c

r u d fn t n fr 3 4 6 8 1 , r r 3 一 u d c h r i n tls ta , , , , , e p cie . h p e o n s o x o n u ci o , , , , 0 2 (> )r n i es s o es h n 1 1 3 4 5 ,r se t l S te u p r b u d f ma i o o p v y o mu i ee t la d l e rc aa t i i po a it s fr 2 (> )ru d cp es aeP n rs e t ey i ma i m i e- m df rni n i a h rc r t r b bl i o r r 3 一 n i r r a d q ep c v l f xmu df r f a n e sc ie _ o h i f

差分密码分析” 陛密码分析 和线 是针对分组密码最有效的 两种攻击方法 , , 因此 每个分组密码设计者都要想办法估计算法 抵抗差 分密码分析和线性密码分析的能力。现有的做法是给出 最大差分特征和线 洼特征 的概率或给 出差分特征和线 洼特征的 概率的上界。针对传统的F i e密码 , es l t 文献【】 3给出如下结果 : 结论 1对 于 具有 独立 均 匀随 机子 密 钥的 ,轮 F ie密 et sl

密码配置引发网络中断

责任编辑:张碧薇投稿信箱:n e t a d m in@365m a s t e r.c o m故障诊断与处理■Trouble Shooting密码配置引发网络中断■西安李研故障现象近日,笔者所在单位某下属单位因业务扩展,将原有华为AR1220路由器更编者按:单位因业务扩展,将原有华为AR1220路由器更换为华为NE-20E路由器,在为NE-20E路由器重新配置数据后,网络连接中断。

经排查,发现设置的m d5-p a s s w o r d密码中间有空格,而md5-password命令密码不支持空格,导致网络故障。

议协商不成功,所以业务不通。

故障解决立即在下属单位NE20E上换为华为NE-20E路由器,在为NE-20E路由器重新配置数据后,本单位与该下属单位连接中断。

故障排查我们首先联系运营商检查线路,线路畅通。

接着逐一检查设备、线缆、连接关系等,都没有问题。

最后,逐句检查NE20E配置文件,发现互联接口配置、各业务V P N 配置及IP地址、LOOPBACK地址等都对。

百思不得其解,只好将相关设备直接搬到本单位机房进行直连测试。

用 display current-co nf i g u r a t i o n 命令查看N E-20E路由器当前生效的配置参数,发现一处可疑语句:md5-password cipher19.254.254.227gg"dP=F.[>=H)H2[EI nB~.2#,难道是md5-password密文密码配置问题导致了业务中断?查看原始配置文件,发现设置的md5-password密码中间有空格,仔细查看该语句的上一行语句为mp ls ldp,使能L D P标签分发协议。

初步判断网络故障原因应该是两边路由器密码不一致,导致LDP协删掉 md5-p a s s w o r d c i p h e r19.254.254.227gg"dP=F.[>=H)H2[E I n B~.2#语句,重新写入去掉空格的密码字符,再试,网络连接恢复正常。

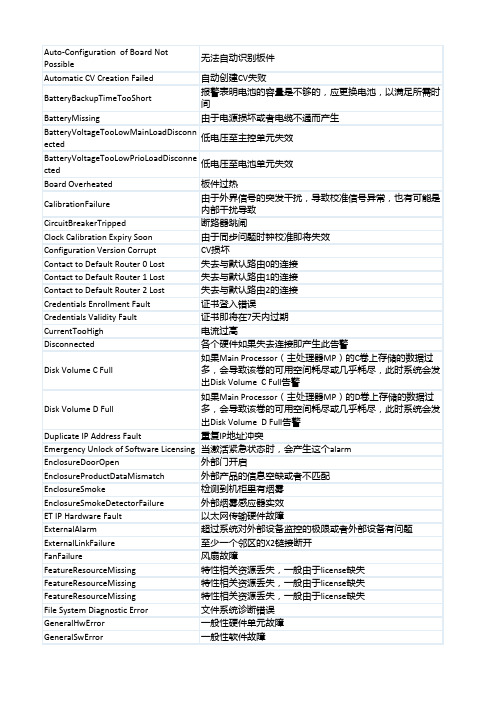

爱立信LTE告警

Auto-Configuration of Board NotPossible无法自动识别板件Automatic CV Creation Failed自动创建CV失败BatteryBackupTimeTooShort 报警表明电池的容量是不够的,应更换电池,以满足所需时间BatteryMissing由于电源损坏或者电缆不通而产生BatteryVoltageTooLowMainLoadDisconnected低电压至主控单元失效BatteryVoltageTooLowPrioLoadDisconnected低电压至电池单元失效Board Overheated板件过热CalibrationFailure 由于外界信号的突发干扰,导致校准信号异常,也有可能是内部干扰导致CircuitBreakerTripped断路器跳闸Clock Calibration Expiry Soon由于同步问题时钟校准即将失效Configuration Version Corrupt CV损坏Contact to Default Router 0 Lost失去与默认路由0的连接Contact to Default Router 1 Lost失去与默认路由1的连接Contact to Default Router 2 Lost失去与默认路由2的连接Credentials Enrollment Fault证书登入错误Credentials Validity Fault证书即将在7天内过期CurrentTooHigh电流过高Disconnected各个硬件如果失去连接即产生此告警Disk Volume C Full 如果Main Processor(主处理器MP)的C卷上存储的数据过多,会导致该卷的可用空间耗尽或几乎耗尽,此时系统会发出Disk Volume C Full告警Disk Volume D Full 如果Main Processor(主处理器MP)的D卷上存储的数据过多,会导致该卷的可用空间耗尽或几乎耗尽,此时系统会发出Disk Volume D Full告警Duplicate IP Address Fault重复IP地址冲突Emergency Unlock of Software Licensing当激活紧急状态时,会产生这个alarm EnclosureDoorOpen外部门开启EnclosureProductDataMismatch外部产品的信息空缺或者不匹配EnclosureSmoke检测到机柜里有烟雾EnclosureSmokeDetectorFailure外部烟雾感应器实效ET IP Hardware Fault以太网传输硬件故障ExternalAlarm超过系统对外部设备监控的极限或者外部设备有问题ExternalLinkFailure至少一个邻区的X2链接断开FanFailure风扇故障FeatureResourceMissing特性相关资源丢失,一般由于license缺失FeatureResourceMissing特性相关资源丢失,一般由于license缺失FeatureResourceMissing特性相关资源丢失,一般由于license缺失File System Diagnostic Error文件系统诊断错误GeneralHwError一般性硬件单元故障GeneralSwError一般性软件故障GeneralSwError一般性软件故障Gigabit Ethernet Link Fault千兆以太网传输上的没有速率,或者一直以极低速率传输Gigabit Ethernet Link Redundancy Fault两个千兆以太网连接冗余设备中的一个故障GpsConnectivityDownstreamFault GPS下游连接故障GpsHardwareFault 在GPS和XMU之间的通信出现问题,可能由于电缆断了,电缆无法连接,或硬件问题Hardware Failure Imminent硬件错误预警HighOperatingTemperatureMainLoadDisconnected高温至主控单元失效HwFault硬件故障IKE Peer Not Reachable IKE对端无反馈或者鉴权失败,或者没有协议选择InconsistentConfiguration配置不一致InconsistentConfiguration配置不一致InsufficientBatteryCharging10天内电池一直充电不满Inter-PIU Link Fault Inter-PIU的连接电缆缺失,有问题或者没有正确连接Invalid Ethernet Optical Module以太网光纤模块不可用或者未安装IPsec Certificate Expiry 在IpSec MO下定义的 certExpirWarnTime 过期后,IPSec证书将过期IPsec Certificate Fault 在IpSec MO下定义的 certExpirWarnTime 过期后,IPSec证书将过期Large Number of Counters激活计数器数量多License Key File Fault安装的许可秘钥文件不可用LinkFailure 告警原因有可能是工程阶段某些站点安装调测未完成导致的。

阿尔卡特OXO常见问题合集

DISA拨入分机话务台想代接,却接不过来的解决方法。

解决方法:system Miscellaneous---Memory Read/Write里头AttPickDDI改为01即可关于DISA的吊死问题的常见调试解决方法所谓吊死的情况为模拟中继释放不了,一般为模拟中继转模拟中继会出现此情况,在OXO默认的public numbering plan里头有个main trunk group 为“0”,请删除,否则呼入电话DISA拨“0”,系统会转入中继组,则吊死。

2、每个分机和每个分机组以及话务台组的二层路由请取消。

3、语音信箱请选择不拨号或拨错号为释放。

通过以上设置所谓掉死问题应该会解决了。

模拟中继反极性计费设置1、external lines---list of accesses---polarity reversal打钩2、external lines---protocols---analog trunks modify里的off-hook simul.open numbers DEC(Set)和off-hook simul.open numbers MF(Set)值改为最大怎么取消回铃吗?system Miscellaneous---Memory Read/Write里头有个FlshAsHold改为09即可机器回铃system Miscellaneous---Memory Read/Write---other labels----TimDurati将"3F"改为大于"23"试试取消会议提示音(在电话会议过程中,会不断的出现短促的提示音,一般情况下都应该取消)Memory R/W---Other Labels---ConferBip 默认值01,改为00让数字话机摘机有拔号音的方法system Miscellaneous->Memory read/write->Other LableDialToMult默认为00,改为01License如何备份pm5连接上后选Modification typical--->syst--->software key选项卡内Main software key和CTI software key 将其两项对应的字符分别copy到任意一个文本编辑器里即可.某一分机听不到响铃音的问题Pm5/External Line/Protocol/ISDN/Parameters: Send ringback tone to incoming caller. 选中!DISA 录音要先关PM5,然后按导航键右键->system->Install->输入password(从字母键盘输入)->DISA VOICE->MOH->Message 3->recorddisa缩短应答时间system miscellaneous--->Memory Read/Write--->Debug LablesADsaAnsTim 将默认64 00改为0A 00数据恢复第一种情况:1.先打开你的数据库,这一点你已经会了.2.打开后在PM5左边的目录树里顶端有你所打开的数据库名称,你把SHU标移到此处点右键,选择CONNECT,然后输入你机器实际的IP地址,连接,在连接完后会弹出一个让你写入数据的对话框,把VOICEPROMPT打勾,把CENTER.....那个勾去掉(因我碰到过有时这个勾打上会出错的现象),然后点OK......接着第一个提示框点YES,第二个框点NO就OK了.写完了自动重启机器.重启完后,搞定.3.注意一点,如果你实际机器的硬件配置跟你要写入的数据库中的硬件配置不一致的话,不能写入数据库.只要硬件配置一样.怎么写都行.第二种情况:如果你的数据库文件原本就是实际所用机器的备份,那你只需打开数据库后直接点COMM下的AUTO CONNECT FOR RESTORE就可以了.OXO中PM5用户信息的备份与恢复备份:File->BackUp->store选中您要备份的文件,点SAVE恢复:File->BackUp->Restore选择您以前保存的文件,点OK,这样您就可以在OPEN里看到您所恢复的用户数据问题:如果您的菜单里不能选择Store或者Restore,请您将现在正在编辑的文件关闭,这样就可以操作了系统内置ARS调试方法(主要应用于长话IP的自动插入)首先,将用户主要拔出时的外线加到一个中继组中,比如500组,然后,在Internal Numbering Plan中将出局码改为ARS方式然后进入Automatic Routing Selection->Troup Group List点右键->ADD然后进入Automatic Routing:Prefix点右键->ADD按照以下格式添加这里需要注意的地方:NetWork:PUB(拔号类型:公共拔号)Prefix:0(此为第一位分析的数字)Ranges:留空(即所有数字都满足要求)Substitute:179090(这里是用户需要插入号码的地方17909,要注意的就是在号码的最后,别忘了再补加一个0)TrkList:1然后再加一条记录NetWork:PUBPrefix:空Ranges:空Substitute:空TrkList:1IP缩位问题做IP17909插入只需做一条ARS记录就可以了:1。

电子密码锁故障分析及仿真测试报告

电子密码锁故障分析及仿真测试报告2013.11.15目录目录 (1)项目基本信息 (2)第一章引言 (3)1.1 目的 (3)1.2 背景 (3)1.3 测试对象 (3)1.4 测试工具 (3)第二章前期测试 (4)一、电路原理图及PCB图绘制 (4)1. 仿真调试阶段 (4)1)所遇故障 (4)2)故障分析及解决方案 (4)2. 绘制PCB阶段 (7)3. 心得体会 (12)第三章后期测试 (13)一、测试情况及结果 (13)二、功能测评 (14)1. 测试方法 (14)2. 测试结论 (14)1) 功能性 (14)2) 易用性 (14)第四章测试总结 (15)项目基本信息项目名称基于51单片机的多功能电子密码锁开发软件Keil 、Protuse所用语言C语言项目测试时间8周测试参与人员分工程序编写编译仿真文档编写第一章引言1.1 目的总结测试阶段所遇到的故障与解决方法,验证系统是否符合需求功能目标。

1.2 背景信息安全的泄露,引发了人们对安全保险的重视。

密码锁的出现满足了人们对信息安全的要求。

电子密码锁代替机械式密码锁,安全且美观,并弥补机械锁只有一个密码且密码不可改的缺陷。

伴随着科学技术的发展,大规模集成电路技术越来越成熟,单片机的问世,为带微处理器的智能密码锁的实现提供了可能,并在电子密码锁的基本功能上引入智能化管理、专家分析系统等功能,从而增加了密码锁的安全性、可靠性,使其应用日益广泛。

1.3 测试对象基于51单片机的多功能电子密码锁1.4 测试工具Keil 编译软件和proteus 仿真软件第二章前期测试一、电路原理图及PCB图绘制1. 仿真调试阶段1)所遇故障(1)矩阵键盘初期,数字显示逐渐右移与习惯不符。

(2)ds1302程序在实物中可以使用在仿真时却不出效果。

(3)如何处理时间跟密码输入的切换。

(4)按键不灵敏。

(5)输入数字时显示数字,并不显示‘*’,存在一定的密码泄露风险。

阿尔卡特分配失败处理分析

阿尔卡特分配失败处理分析对于无线原因引起的TCH分配失败次数多的小区,其掉话率也偏高。

本文主要介绍无线原因引起的TCH分配失败。

在Alcatel无线系统中,关于该类型TCH分配失败的计数器是MC746B。

下图是从信令角度解释触发分配失败计数的条件。

MC746B从以上信令的流程结和阿尔卡特计数器对分配阶段的各各技术器做分析研究.在B8版中新加相关分配阶段计数器:–统计从A接口上接收到的“Assignment Request” 消息的次数MC140b:对TCH的分配尝试次数(不含切换)。

–统计从ABIS接口上发送的“Assignment commands” 消息的次数注意这两个计数器定义在110计数器中,MC746B是统计分配失败的.NB_TCH_NOR_ASS_EXEC_FAIL_RADIO_TRX (MC746B)Trigger condition:1) The timer T3107 in the BSS supervising the TCH channel seizure by the mobile expires.2) The BSC receives a 04.08 ASSIGNMENT FAILURE on the old (SDCCH) channel duringthe normal assignmentprocedure.Counter definition:Number of TCH (in HR or FR usage) normal assignment -execution failures due to MS access problem, per TRX.MC746b:对TCH的分配失败次数(不含切换)。

–统计BSC从ABIS接口上收到的“Assignment FAILURE” 消息的次数.以上三个信令点的载体是SDCCH,所以是定义不到载频上的。

还两个对TRX载频定义的计数器,MC703和MC718和分配相关。

针对AES分组密码S盒的差分故障分析

针对AES分组密码S盒的差分故障分析差分故障分析(DFA)是一种针对密码算法的攻击方法,旨在推导密钥材料。

一般来说,通过在加密算法中引入故障(例如电压波动或温度变化),攻击者可以观察到算法的部分输出,并基于这些输出尝试推导出密钥材料。

AES是一种广泛使用的块密码算法,其S盒对于差分故障攻击来说是最关键的目标之一。

在差分故障攻击中,我们会对输入的数据进行微小的改变,然后观察输出的变化情况。

例如,在AES-128中,我们可以选择两个不同的输入(例如,x和x ')并获得两个不同的输出(例如,y和y ')。

选择这些输入,依据x和x '之间的差异,获得y和y'之间的差异,称为差分。

由于AES的S盒具有分散性(即输入的任何小变化都会导致输出的大变化),我们预计会看到大量差分。

通过观察大量的差分,攻击者可以推导出S盒的内部结构和密钥材料。

在AES中进行DFA攻击的核心是差分分析阶段。

我们可以通过以下步骤进行差分分析:1. 首先,选择两个不同的输入x和x '。

2. 使这些输入通过AES算法并记录它们的输出y和y'。

3. 计算差分,即y xor y',并将其保存为一个差分对。

4. 多次执行步骤1-3,以创建足够的差分对。

5. 基于这些差分对,攻击者可以估算S盒的内部结构,并推导出密钥材料。

虽然差分故障分析是一种强有力的攻击方法,但它具有一些限制和挑战。

其中一个是数据采集。

差分故障分析需要大量的加密数据来产生足够的差分对。

因此,攻击者必须能够访问加密设备,并从中读取大量的数据。

此外,故障注入技术和数据收集和分析方法也需要高超的技术和知识。

因此,对于开发人员和系统设计者来说,强加足够的物理保护和适当的加密保护是非常必要的。

避免数据泄露和不必要的攻击尝试也是关键。

同时,应审查算法设计和实现,特别是S盒部分的鲁棒性,以确保其能够抵御差分故障攻击。

密码的异常值测试方法

密码的异常值测试方法

密码的异常值测试方法是一种测试密码强度的方法,该方法可以帮助用户检查其密码是否符合安全标准。

测试方法包括以下步骤: 1. 生成一组密码列表,包括符合密码规则的密码和不符合密码规则的密码。

2. 对于符合密码规则的密码,将其进行适当的加密算法,例如SHA-256等。

3. 对于不符合密码规则的密码,例如过短、过简单、过常见等,将其标记为弱密码。

4. 使用一些常见的工具,例如John the Ripper等,对生成的密码列表进行测试。

5. 分析测试结果,评估密码强度,提高密码的安全性。

通过使用异常值测试方法,用户可以更好地保护其帐户和个人信息的安全,并避免密码泄露和不必要的损失。

- 1 -。

积分电路响应延迟的原因

积分电路响应延迟的原因

积分电路响应延迟的原因可能有以下几个方面:

1. 时间常数:积分电路中的时间常数由电阻和电容决定。

较大的时间常数会导致响应延迟增加。

这是因为电容需要时间来充电或放电,从而影响输出信号的变化速度。

2. 运算放大器的带宽:运算放大器的带宽限制了积分电路的响应速度。

如果运算放大器的带宽较低,它将无法快速响应输入信号的变化,导致输出信号的延迟。

3. 电容的等效串联电阻(ESR):电容的等效串联电阻会导致能量的损耗和响应速度的降低。

较高的ESR 值会增加响应延迟。

4. 负载电阻:积分电路的负载电阻会对响应延迟产生影响。

较高的负载电阻会减慢电容的充电和放电过程,从而增加响应延迟。

5. 噪声和干扰:电路中的噪声和干扰可能会影响积分电路的响应。

这些因素可能导致信号的畸变或延迟。

为了减小积分电路的响应延迟,可以采取以下措施:

1. 选择合适的电阻和电容值,以减小时间常数。

2. 使用带宽较高的运算放大器。

3. 选择低ESR 的电容。

4. 减小负载电阻。

5. 采取抗噪声和抗干扰措施,如滤波和屏蔽。

需要根据具体的应用要求和电路条件来综合考虑这些因素,并进行适当的设计和调试,以实现所需的响应速度和准确性。

密码找回功能可能存在的问题(补充)-bma

原文地址:/web/32950x00 背景介绍以前看了一片密码找回漏洞的总结,现在又看到了一些新的情况,写出来补充一下。

链接:密码找回功能可能存在的问题0x01 回顾上篇文章中已有的7点如下:1. 密码找回凭证太弱,容易被爆破2. 密码找回凭证可以从客户端、URL中直接获取3. 密码找回凭证可以在网页源代码中直接获取4. 密码找回的邮箱链接易猜解,如时间的md55. 密码找回凭证存并非只是与单个用户并绑定的问题。

6. 密码找回的手机或邮箱从页面获取,可以通过firebug修改7. 最后提交新密码时修改用户ID为其他ID0x02 补充一. 跳过验证步骤、找回方式,直接到设置新密码页面WooYun: OPPO手机同步密码随意修改,短信通讯录随意查看二. 找回密码时没有在服务器上验证用户名与邮箱是否匹配便发送了验证码WooYun: 魅族的账号系统内存在漏洞可导致任意账户的密码重置/read-196.html三. 重置密码时返回的token没有与账号以及验证码绑定还是上面的魅族密码重置问题四. 服务器只验证了对应的验证信息是否存在,没有验证是否与账号匹配WooYun: OPPO手机重置任意账户密码(3)WooYun: 第二次重置OPPO手机官网任意账户密码(秒改)WooYun: OPPO修改任意帐号密码五. 在本地验证服务器的返回信息,确定是否执行重置密码,但是其返回信息是可控的内容,或者可以得到的内容WooYun: oppo重置任意用户密码漏洞(4)六. 发送短信等验证信息的动作在本地进行,可以通过修改返回包进行控制WooYun: OPPO修改任意帐号密码-3WooYun: OPPO修改任意帐号密码-2七. 提交新密码时的,只验证了部分可控的信息是否匹配WooYun: AA拼车网之任意密码找回2八. 在找回密码处存在注入漏洞WooYun: 用友人力资源管理软件(e-HR)另一处SQL注入漏洞(通杀所有版本)0x03 修复方案找回密码凭证够复杂并且不可猜测,任何动作放在服务器端进行,传输的验证参数做好加密,同时对参数做好过滤。

ARIA密钥扩展简单功耗分析攻击

ARIA密钥扩展简单功耗分析攻击【摘要】介绍针对ARIA 密码算法密钥扩展时产生的中间值泄漏的功耗信息,进行简单功耗分析攻击,通过分析中间值泄漏汉明重信息,能有效的减少密钥空间,利用已知的明文和密文来确定密钥的唯一性。

【关键词】密钥扩展,功耗分析通常,攻击者关注的是密码算法在加/解密过程中功耗泄漏的信息,通过DPA、CPA等方法进行分析来破解密钥,一旦在这个过程中加入一些防护手段(如掩码策略),这会给功耗分析攻击带来很大的困难,甚至会失效。

然而掩码防护手段对密码算法进行密钥扩展时无法起到保护作用,因此,可以对密钥扩展算法中的密钥中间值泄露的功耗信息进行功耗分析,从而得到密钥值。

一、简单功耗分析方法针对密钥扩展的简单功耗分析攻击,需要攻击者知道或分析出功耗轨迹中执行操作数的功耗特征,即操作数的功耗特征和汉明重有直接的成比例的对应关系。

这里做一个简单的实验例子来说明:密码设备中的每一算法都有一定的执行顺序,算法的定义及其操作被编译成设备所支持的指令,这些指令包括算术指令(如加法)、逻辑指令(如异或)、数据传送指令(如移动)和转移指令(如跳转),其在物理设备上的功能和方式实现都各不相同,因此它们具有不同的能量消耗特征,这将在功耗迹中产生具有不同特征的模式,同种指令执行不同的操作数时,也有不同的能量消耗特征:如在AT59C52 单片机中执行往累加器A中赋值的语句::MOV A,X。

其中源操作数X的汉明重量为0到8共9种不同的值(#00H,#01H,#03H,#07H,#0FH,#1FH,#3FH,#7FH,#FFH),同时采集赋值语句执行时的功耗轨迹,上述指令各执行100 遍并对各种情况下的100 条功耗轨迹求平均值得到9种不同汉明重量下赋值语句对应的功耗迹从图中可以看到,9 条功耗轨迹基本形状类似,在于操作数相关的位置,轨迹的幅值和操作数的汉明重量呈现反比例的情形。

假设简单的创建9个模板,每一个模板对应于一个汉明重量的数,如果一个未知的值也执行同样的操作得到一条功耗轨迹,必然会和其中的一条汉明重量的模板相匹配,称为发生了值的碰撞。

AI信号异常时的故障诊断及检修

论文3-1AI信号异常时的故障诊断及检修目 录一、现场系统概况 (1)二、故障现象 (1)三、理论分析判断 (1)⑴模拟量输入模块 (1)①:量程卡 (1)②:电流变送器接线 (2)③:电压测量变送器接线 (2)④:电阻温度计(PT100) 的接线 (3)⑤:热电偶 (4)⑵隔离器 (6)①:系统产生干扰的原因 (6)②:隔离器类型 (6)③:功能 (7)④:图尔克IM33-22Ex-Hi / 24VDC一入两出隔离栅 (7)⑶导致WinCC画面AI信号数据故障可能原因 (8)①:某个点数据丢失或者某些点数据丢失 (8)②:所有点数据丢失 (9)③:模拟量信号总是显示满量程 (9)四、检修排查 (10)⑴找WinCC上故障点对应实际AI输入模块对应点 (10)①:在WinCC画面中找到故障点在STEP7数据块中的地址 (10)②:在STEP7中找到数据块DB1000,DD28对应PIW (11)⑵故障分析 (13)①:硅钢氢站EMS系统 (13)②:301泵房EMS系统 (13)论文要求工作要求:1、根据9月30日的现场检修,分现场系统概况、故障现象、理论分析判断、检修排查四部分详细描述当运行画面上AI信号显示异常时的故障诊断及检修方法;(关键字:一入两出式隔离器、量程卡)2、阅读《西门子工业通信网络组态编程与故障诊断》,编写400H冗余系统与S7-300之间的以太网通讯程序;3、2#制氢400#出口流量FI2402(经过温压补偿)在系统运行画面中显示800,而EMS画面中数据显示为700,查找故障原因并予以解决;(关键字:SCL 语言)论文目录: 完成时间论文1:《第一集控站抄表画面设计方案》(2014.09.11)论文2:《一集控GCS站监控系统运行方案》(2014.10.10)论文3:《AI信号异常时的故障诊断及检修》(2014.10.24)《AI信号一入两出状况下显示数值差异探讨》(暂定)AI信号异常时的故障诊断及检修一、现场系统概况该工程在年后开始,原设计是现场信号由原先的连接各自的三套制氢系统修改为先连接至子站,然后通过子站安装的一路入两路出的隔离器,一路输出至子站AI模块,另一路返回至原先系统。

avaya故障点分析

AES故障

查看AES故障命令为sta aes cti或者sta aes link 两台AES为同时工作状态,任意一台故障对 avaya来说都不受影响

AVAYA故障分析

S8800或者G450故障

• 1. 双88故障 • 所有话务全部故障 所有话机不能注册 2.双G450故障 所有话务全部故障 所有话机不能注册 此两故障最为严重。

单S8800或者单G450故障

1 单S8800故障 此故障将导致一台S8800服务器不能正常工作, 不影响任何话务。 此故障可以自动切换,不需要手动切换。 2 单G450故障 需要将故障G450的外线挪至另一个G450的对 应槽道上 V7 V6 V7 注:正常情况下两个G450应同时工作,3条E1应 分布两个G450

两台aes故障

1 两台aes故障后vp将不能使用,需修改呼入 路有点----同vp故障解决办法 2 IP硬电话硬登陆操作 操作如两台cti故障解决一致

溢出转移

1 溢出转移 这里溢出是指在排队过程中根据排队数量的 设定值而将电话甩到北京的CC上 排队数量的设定值根据客户实际情况而定

2 溢出转移的目的地 320001---北京客服主流程---语音导航 320011---北京客户的第一技能组 320012---北京客户的第二技能组 备注:目的地也可以设置成一个手机固话等等

溢出转移

1 溢出转移需要在排队策略上修改 2 目前排队有4个,需要在对应测试上修改 3 只需修改排队数量和目的地即可

操作 Comm下键入cha ve 11---报案 cha ve 12---咨询 cha ve 13---投诉 cha ve 14---其他

政务系统密码安全评估失败

政务系统密码安全评估失败密码安全评估是指对一个政务系统的密码策略、密码存储和密码传输等方面进行全面评估和分析的过程,旨在发现密码安全方面的薄弱环节和潜在风险,并提出相应的改进措施。

然而,假如密码安全评估失败的话,主要原因可能有以下几点:首先,密码策略的定义和实施不到位。

政务系统密码安全评估失败可能是因为密码策略过于宽松,没有对用户的密码强度和复杂度进行要求。

政务系统应该规定一套科学合理的密码策略,包括密码长度、字符组合要求、密码重置频率等,以提高系统的密码安全性。

其次,密码存储方式不安全。

政务系统密码安全评估失败可能是因为系统在存储密码时采用了不安全的方式,导致密码容易被恶意获取。

政务系统应该采用加密算法对密码进行加密存储,并且确保存储的加密密钥的安全;同时,还要采取防止密码猜测等攻击方式的措施,以保障密码的安全存储。

第三,密码传输过程中存在风险。

政务系统密码安全评估失败可能是因为在密码传输过程中没有采取安全措施,导致密码被中间人窃取或篡改。

政务系统应该采用安全的传输协议,如HTTPS协议,采用公私钥机制对传输过程中的数据进行加密和认证,从而保障密码传输的安全性。

最后,用户的密码管理不规范。

政务系统密码安全评估失败可能是因为用户对密码的管理不规范,如使用弱密码、重复使用密码等。

政务系统应该加强对用户的密码训练和教育,提高用户对密码管理的意识,并且鼓励用户采用密码管理工具,如密码管理软件,实现对密码的安全保存和管理。

综上所述,政务系统密码安全评估失败可能是因为密码策略的定义和实施不到位、密码存储方式不安全、密码传输过程中存在风险和用户的密码管理不规范等原因。

只有改善这些方面的薄弱环节,政务系统才能提高密码的安全性,保障系统和用户的信息安全。

浅谈Aamsis用户账户频繁锁定故障的诊断

浅谈Aamsis用户账户频繁锁定故障的诊断近期经常接到一些Amasis老用户反映原来一直使用的账户突然出现无法登陆的情况,经过仔细询问后发现共同点为账户均有一段时间没使用,同时用户名和密码相同。

登陆IBM AS400系统,使用WRKUSRPRF命令查看后发现账户状态都被DISABLE了,当设置其状态为ENABLED以后,还是会定期出现此种情况,如下图所示:图1 用户LG账户状态为不可用经过查询IBM红皮书及IBM Information Center后发现ANZDFTPWD(Analyze Default Passwords)命令可能导致口令与帐户名相同的账户被DISABLED。

IBM提供的ANZDFTPWD帮助信息如下:The Analyze Default Passwords (ANZDFTPWD) command allows you to print a report of all the user profiles on the system that have a default password and to take an action against the profiles. A profile has a default password when the profile's password matches the user profile name.The list of user profiles with default passwords is also put in the system file QASECPWD in library QUSRSYS. Each entry contains the user profile name, the user profile STATUS and PWDEXP values before and afterthe profile is changed, and the user profile TEXT value.但是经过搜索,并没有在QUSRSYS库里发现QASECPWD文件,而且用户DISABLED的时间各不相同。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2019年2月Journal on Communications February 2019 第40卷第2期通信学报V ol.40No.2ARIA密码的积分故障分析沈煜1,李玮1,2,3,4,谷大武2,吴益鑫1,曹珊1,刘亚5,刘志强2,周志洪4(1. 东华大学计算机科学与技术学院,上海 201620;2. 上海交通大学计算机科学与工程系,上海 200240;3. 上海市可扩展计算与系统重点实验室,上海 200240;4. 上海市信息安全综合管理技术研究重点实验室,上海 200240;5. 上海理工大学计算机科学与工程系,上海 200093)摘要:ARIA算法作为韩国国家标准分组密码,为信息系统中的软硬件应用实现提供安全保障。

在ARIA算法的故障攻击研究中,故障导入的范围仅为最后两轮运算。

结合应用环境及组件的计算能力,如何扩大故障分析的攻击范围已成为目前研究的难点,为此,提出了针对ARIA算法的新型积分故障分析方法、所提方法可以将故障导入扩展到算法的倒数第三轮和第四轮,从而成功地恢复出原始密钥并破译算法。

实验结果表明,ARIA算法的内部轮运算容易受到积分故障攻击的威胁,同时也为其他分组密码标准的安全性分析提供了重要参考。

关键词:密码分析;分组密码;ARIA算法;积分故障分析中图分类号:TP309.7文献标识码:Adoi: 10.11959/j.issn.1000−436x.2019033Integral fault analysis of the ARIA cipherSHEN Yu1, LI Wei1,2,3,4, GU Dawu2, WU Yixin1, CAO Shan1, LIU Ya5, LIU Zhiqiang2, ZHOU Zhihong41. School of Computer Science and Technology, Donghua University, Shanghai 201620, China2. Department of Computer Science and Engineering, Shanghai Jiao Tong University, Shanghai 200240, China3. Shanghai Key Laboratory of Scalable Computing and Systems, Shanghai 200240, China4. Shanghai Key Laboratory of Integrate Administration Technologies for Information Security, Shanghai 200240, China5. Department of Computer Science and Engineering, University of Shanghai for Science and Technology, Shanghai 200093, ChinaAbstract: ARIA is a Korean standard block cipher, which is flexible to provide security for software and hardware im-plementation. Since its introduction, some research of fault analysis is devoted to attacking the last two rounds of ARIA.It is an open problem to know whether provoking faults at some former rounds of ARIA allowed recovering the secret key.An answer was given to solve this problem by showing a novel integral differential fault analysis on two rounds earlier of ARIA. The mathematical analysis and simulating experiments show that the attack can successfully recover its secret key by fault injections. The results in this study describe that the integral fault analysis is a strong threaten to the security of ARIA. The results are beneficial to the analysis of the same type of other block ciphers.Key words: crypt analysis, block cipher, ARIA cipher, integral fault analysis1 引言分组密码作为实现消息保密、数据完整性保护和实体认证的核心基础体制,其设计、分析与实现方法一直是密码学研究的主流,在信息系统的安全领域发挥着重要的应用。

ARIA算法是韩国国家安全研究所于2003年提出的一种符合高级加密算法征集标准的分组密码,并且被商业部、工业部和能源部确认为国家标准分组密码,保障信息系统的数据安全[1-3]。

研究表明,ARIA算法对差分分析法、收稿日期:2018−06−19;修回日期:2019−01−01通信作者:李玮,@基金项目:国家自然科学基金资助项目(No.61772129);国家密码发展基金资助项目(No.MMJJ20180101)Foundation Items: The National Natural Science Foundation of China (No.61772129), The National Cryptography Development Fund (No.MMJJ20180101)第2期沈煜等:ARIA密码的积分故障分析·165·线性分析法、截段–高阶差分分析法、不可能差分分析法、滑动攻击法、积分攻击法等密码分析方法具有足够的安全冗余[4-8],具有优良的软硬件实现效率,在处理器应用上具有良好的实现性能。

然而,在现实环境中,只从ARIA算法的数学模型研究其安全性已经远远不够,必须从实现角度来考虑,即使密码算法在传统密码分析方法下是安全的,如果不能在运行平台上安全地加以实现,也不能正常发挥出预期作用。

与传统的保密通信环境相比,如今的运行环境通常面临着更大的安全威胁。

譬如银行卡、手持无线设备、汽车遥控锁、交通卡、门禁卡等密码载体的持有者不仅可以是正常用户,也可以是攻击者。

攻击者借助异常时钟、微波辐射、激光照射等方式干预密码变换的正常过程,导致运算过程中发生错误,产生错误的输出结果,这种攻击方式比传统密码分析破译速度更快,有效地达到密码算法内关键数据的复制、篡改或伪造的目的,通常被称为故障分析[9-12],由于其良好的攻击效果和潜在的发展前景,已成为密码分析和密码工程领域发展广受关注的方向之一。

故障分析在发展中逐步衍生出多种攻击方法,Biham等[13]于1997年提出的差分故障分析法是目前分析范围最广、威胁最大且发展最迅速的一种攻击技术,被广泛应用于密码芯片的安全性研究中。

之后,无效故障分析法、碰撞故障分析法、不可能故障分析法等故障攻击方法应运而生,这些方法充分结合了传统密码分析方法及软硬件实现技术,在实际运行环境中具有更加广阔的应用前景。

但是,这些故障攻击方法的故障导入范围局限于最后若干轮,攻击轮数范围有限。

积分故障分析法是利用积分关系深入密码算法内部达到最深轮数的攻击方法,易于在物联网等应用中实现,攻击者通过分析内部状态的积分关系,便可以较低的计算量和存储量推导出正确的密钥。

目前,国内外关于ARIA算法抵抗积分故障攻击的安全性尚未有公开发表的成果。

因此,本文提出了一种针对ARIA算法的新型积分故障分析方法,可以借助异常时钟、微波辐射、激光照射等方式使ARIA算法内部发生错误,达到扩大攻击范围并破译原始密钥的目的。

所提方法对提升各类高端智能卡系统的防护与破译能力,具有重要的理论和实际意义。

2研究背景1997年,Boneh等[14-15]利用随机故障法成功破译了公钥密码算法,此后故障分析法在评测密码体制安全性的方法中拥有重要地位。

随着故障注入精度及软硬件逆向技术的不断提高,对密码载体成功实施故障攻击所依赖的前提条件不断减弱,成本不断下降,故障分析环境已经可以在一定程度上被控制,这使故障分析法逐步发展为攻击主要密码体制的较为容易实施且最难防御的一种攻击技术[16-19]。

目前已有的针对ARIA算法的故障分析方法均为差分故障分析法 [20-22]。

在攻击过程中,攻击者首先将故障导入ARIA算法的最后两轮来恢复最后一轮的子密钥,然后对正确的密文进行解密,以获得最后一轮的输入,即倒数第2轮的输出,重复以上步骤来恢复最后4轮的子密钥,直至破译原始密钥为止。

国内外的最新研究结果均集中于在ARIA算法的倒数第2轮导入随机字节故障来恢复最后一轮的子密钥。

2008年,Li等[20]首次提出了针对ARIA算法的面向随机单字节故障模型的差分故障分析法。

后来,Park等[21]在相同故障模型下提出一种改进的差分故障分析法,利用线性层的差异性,实现以较少的故障来恢复最后一轮子密钥,提升了攻击效率。

Kim等[22]提出了面向多字节的差分故障方法,达到以较少故障数破译最后一轮子密钥的目的。

这些方法充分结合了传统的差分分析方法以及软硬件实现技术,提高了故障导入的效率。

然而,在物联网的应用环境中,故障可以被导入在密码算法的任意轮数,如果故障导入点可以扩展到更大的轮数范围,那么故障分析具有更强的威胁能力,因此,研究ARIA算法的新型故障分析方法是非常必要的。

Phan等[23]于2006年首次提出了针对AES (advanced encryption standard)算法的积分故障攻击法。

该方法通过选择明文攻击实现的前提条件,在AES算法运行的倒数第4轮中加入随机故障,使其执行某些错误的操作,产生错误的密文,利用中间数据的积分关系即可恢复最后一轮子密钥;然后解密密文,破译更多的子密钥,直到破译原始密钥。

虽然ARIA算法与AES算法具有相同的算法结构,但是由于ARIA算法中多轮故障路径的扩散性和混乱性更加复杂, 大大增加了攻击的难度,所以针对ARIA算法的积分故障分析,国内外还未有文献发表。