山东师范大学_806软件设计2005--2017年考研专业课真题

山东师范大学(2010-2017)考研真题

2017山东师范大学333教育综合试题一、名词解释(本试题6小题,每小题5分,共30分)。

1.教学评价2.教育准备说3.苏湖教学法4.上位学习5.平民教育思潮6.成就动机二、辨析题(本题3小题,每小题10分,共30分)。

1.课程内容即教材内容。

2.智力水平高的人创造力高。

3.蔡元培“思想自由,兼容并包”是指所有思想都包容。

三、简答题(本题6小题,每小题10分,共60分)。

1.夸美纽斯的教育思想。

2.教师角色冲突的表现。

3.课程目标设计的基本方式。

4.察举制和九品中正制的异同。

5.文化对教育的制约和影响。

6.有意义学习的条件。

四、论述题(本题2小题,每小题15分,共30分)。

1.材料:肖清和1980年出生在安徽潜山的一个小山村,在他8岁那年,爷爷病逝,家中无一分积蓄,多亏一位医生资助了20元,才为爷爷办了丧事。

小升初考试他取得了全乡第二名的好成绩,但因家里付不起学费而一筹莫展。

同龄人都去新学校上学了,而他只能边放牛边找书看。

那年秋天,他背完了整整一本宋词。

第二年春天,在改嫁的母亲的努力下,他终于重返学校。

1999年,他考上了北京大学哲学系,2003年,以优异成绩免试攻读该系研究生,2005年又由硕士研究生转为博士研究生,2006年,获得北京大学与香港中文大学联合培养博士生的资格。

结合材料论述教育对人的重大作用。

2.评述苏格拉底教学法。

2016山东师范大学333教育综合试题一、名词解释(本试题4小题,每小题5分,共20分)。

1.活动课程2.致良知3.大学区制4.自我效能感二、辨析题(本题4小题,每小题10分,共40分)。

1.教育目的是人制定,所以是主观的。

2.教师在教学过程中担任多种角色。

3.新教育运动是19世纪末20世纪初兴起于美国的教育革新运动。

4.场独立型的人适合学习人文知识,场依存型的人适合学习数理知识。

三、简答题(本题6小题,每小题10分,共60分)。

1.简述教育的政治功能。

2.简述教学的任务。

(完整版)山东师范大学山师复试必看山师计算机复试专业课面试题汇总

语言特点

Java 编程语言的风格十分接近 C、C++语言。Java 是一个纯粹的面向对象的程序设 计语言,它继承了 C++语言面向对象技术的核心。Java 舍弃了 C 语言中容易引起错误的 指针(以引用取代)、运算符重载(operator overloading)、多重继承(以接口取代)等 特性,增加了垃圾回收器功能用于回收不再被引用的对象所占据的内存空间,使得程序员 不用再为内存管理而担忧。在 Java 1.5 版本中,Java 又引入了泛型编程(Generic Programming)、类型安全的枚举、不定长参数和自动装/拆箱等语言特性。

数据库物理设计:设计数据库的物理结构,根据数据库的逻辑结构来选定 RDBMS(如 Oracle、Sybase 等),并设计和实施数据库的存储结构、存取方式等。

软件工程的模型问题

RUP、敏捷、以及传统的增量、迭代、瀑布模型等。软件工程模型特指在软件的生产与使 用、退役等各个过程中的参考模型的总称。

网络的 ppp 协议

(3)对数据模型进行优化

两段锁协议

概念

封锁序列

两段锁协议是指所有事务必须分两个阶段对数据项加锁和解锁: 1. 在对任何数据进行读、写操作之前,要申请并获得对该数据的封锁。 2. 每个事务中,所有的封锁请求先于所有的解锁请求。

2017年下半年软件设计师考试上午真题附参考答案

2017年下半年软件设计师考试上午真题(参考答案)● 在程序的执行过程中,Cache与主存的地址映射是由()完成的。

(1)A.操作系统B.程序员调度C.硬件自动D.用户软件● 某四级指令流水线分别完成取指、取数、运算、保存结果四步操作。

若完成上述操作的时间依次为8ns、9ns、 4ns、8ns,则该流水线的操作周期应至少为()ns 。

(2)A.4B.8C.9D.33● 内存按字节编址。

若用存储容量为32Kx8bit的存储器芯片构成地址从A0000H到DFFFFH的内存,则至少需要()片芯片。

(3)A.4B.8C.16D.32● 计算机系统的主存主要是由()构成的。

(4)A.DRAMB.SRAMC.CacheD.EEPROM● 以下关于海明码的叙述中,正确的是()。

(5)A.海明码利用奇偶性进行检错和纠错B.海明码的码距为 1C.海明码可以检错但不能纠错D.海明码中数据位的长度与校验位的长度必须相同● 计算机运行过程中,CPU需要与外设进行数据交换。

采用()控制技术时,CPU与外设可并行工作。

(6)A.程序查询方式和中断方式B.中断方式和DMA方式C.程序查询方式和DMA方式D.程序查询方式、中断方式和DMA方式● 与HTTP相比,HTTPS协议对传输的内容进行加密,更加安全。

HTTPS基于()安全协议,其默认端口是()。

(7)A.RSAB.DESC.SSLD.SSH(8)A.1023B.443C.80D.8080● 下列攻击行为中,属于典型被动攻击的是()。

(9)A.拒绝服务攻击B.会话拦截C.系统干涉D.修改数据命令● ()不属于入侵检测技术。

(10)A.专家系统B.模型检测C.简单匹配D.漏洞扫描● 以下关于防火墙功能特性的叙述中,不正确的是()。

(11)A.控制进出网络的数据包和数据流向B.提供流量信息的日志和审计C.隐藏内部IP以及网络结构细节D.提供漏洞扫描功能● 某软件公司项目组的程序员在程序编写完成后均按公司规定撰写文档,并上交公司存档。

907真题(1)山东师范大学2010-2016年考研真题

2010-2013年真题(参考价值不大)一、名词解释1.Deductive teaching2.Positive transfer3.Reflective teachingmunicative strategies5.Student-centered teaching6.Cultural awareness7.Context二、简答1.Why do we say that behaviorism of learning was a powerful influence on the development of the audio-lingual approach?2.What is your understanding of the significance of interlanguage? 3.State briefly the reasons why Error Analysis replaced Contrastive Analysis and the general procedures involved in Error Analysis.三、论述1.Balancing form-focused instruction and meaning-focused instruction.2.The concept of learning styles and its implications for foreign languageteaching.四、Case analysis给一小段课文Develop one pre-listening activity and two types of while-listening. For each activity you develop. Please specify the training purpose.一、Explain the following 7 terms.1.Interlanguage2.Cognitive style3.Affective filtermunicative language teaching5.Top-down information processing6. Action researchnguage aptitude二、Answer the following question briefly.1. How did the behaviorists explain the language learning process?2.What is your understanding of transfer? Please use concrete examples to illustrate learner’s L1 influence on the learning of a foreign language.3.What is your understanding of the relationship between motivation and language learning achievement.三、Writ a discussion on each of the following subjects.1.First language transfer and errors in language learning.2.The “Zone of Proximal Development” theory and its implications for foreign language teaching.四、Case analysis.两段英文对话1.Which text is in authentic language and which is not? Decide and thenstate your reasons.2.Why is authentic material recommended in language teaching class?一、名词解释1.Speech act2.Negative transfer3.Task-based language teaching4.Fossilization5.Syllabus6.Acculturation7.Learning strategies二、简答1.State briefly how Contrastive Analysis was conducted and the usual procedures involved in Contrastive Analysis.2.State briefly the Input Hypothesis and its implications for language teaching.3.What is the interaction hypothesis in language learning?三、论述1.Input and output in foreign language learning.2.Interactive language processing and its implications for the teaching of foreign language reading.四、Case analysis.How to treat student’s errors.2014-2016年真题一定要好好看,最后一个题没有太大参考价值每年考试的内容都不一样。

山东师范大学教育学部909计算机基础[专业硕士]历年考研真题专业课考试试题

![山东师范大学教育学部909计算机基础[专业硕士]历年考研真题专业课考试试题](https://img.taocdn.com/s3/m/dbd1da1d1a37f111f0855b67.png)

2015年山东师范大ቤተ መጻሕፍቲ ባይዱ教育学部910 计算机基础[专业硕士]考研真题

2016年山东师范大学教育学部910 计算机基础[专业硕士]考研真题

2017年山东师范大学教育学部912 计算机基础[专业硕士]考研真题

2018年山东师范大学教育学部912 计算机基础[专业硕士]考研真题

目 录

2010年山东师范大学教育学部计算机基础[专业硕士]考研真题 2011年山东师范大学教育学部910计算机基础[专业硕士]考研真题 2012年山东师范大学教育学部910计算机基础[专业硕士]考研真题 2013年山东师范大学教育学部910计算机基础[专业硕士]考研真题 2014年山东师范大学教育学部909计算机基础[专业硕士]考研真题 2015年山东师范大学教育学部910计算机基础[专业硕士]考研真题 2016年山东师范大学教育学部910计算机基础[专业硕士]考研真题 2017年山东师范大学教育学部912计算机基础[专业硕士]考研真题 2018年山东师范大学教育学部912计算机基础[专业硕士]考研真题

2010年山东师范大学教育学部计 算机基础[专业硕士]考研真题

2011年山东师范大学教育学部910 计算机基础[专业硕士]考研真题

2012年山东师范大学教育学部910 计算机基础[专业硕士]考研真题

2013年山东师范大学教育学部910 计算机基础[专业硕士]考研真题

2014年山东师范大学教育学部909 计算机基础[专业硕士]考研真题

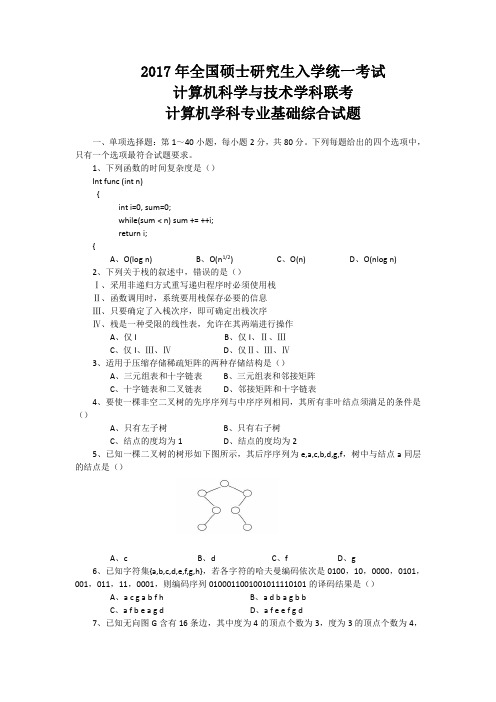

2017年全国硕士研究生入学统一考试计算机科学与技术学科

(通过括号反映操作符的计算次序)并输出。例如,当下列两棵表达式树作为算法的输人时:

输出的等价中缀表达式分别为(a+b)*(c*(-d))和(a*b)+(-(c-d))。二叉树结点定义如下:

typedef struct node

{ char data[10];

//存储操作数或操作符

struct node *left, *right;

while(sum < n) sum += ++i;

return i;

{

A、O(log n)

B、O(n1/2)

C、O(n)

D、O(nlog n)

2、下列关于栈的叙述中,错误的是()

Ⅰ、采用非递归方式重写递归程序时必须使用栈

Ⅱ、函数调用时,系统要用栈保存必要的信息

Ⅲ、只要确定了入桟次序,即可确定出栈次序

Ⅳ、栈是一种受限的线性表,允许在其两端进行操作

A、仅 I

B、仅 I、Ⅱ、Ⅲ

C、仅 I、Ⅲ、Ⅳ

D、仅Ⅱ、Ⅲ、Ⅳ

3、适用于压缩存储稀疏矩阵的两种存储结构是()

A、三元组表和十字链表 B、三元组表和邻接矩阵

C、十字链表和二叉链表 D、邻接矩阵和十字链表

4、要使一棵非空二叉树的先序序列与中序序列相同,其所有非叶结点须满足的条件是

D、仅Ⅳ、Ⅴ

12、假定计算机 M1 和 M2 具有相同的指令集体系结构(I SA),主频分别为 1.5GHz 和

1.2GHz。在 M1 和 M2 上运行某基准程序 P,平均 CPI 分别为 2 和 1,则程序 P 在 M1 和 M2

上运行时间的比值是()

A、0.4

B、0.625

C、1.6

D、2.5

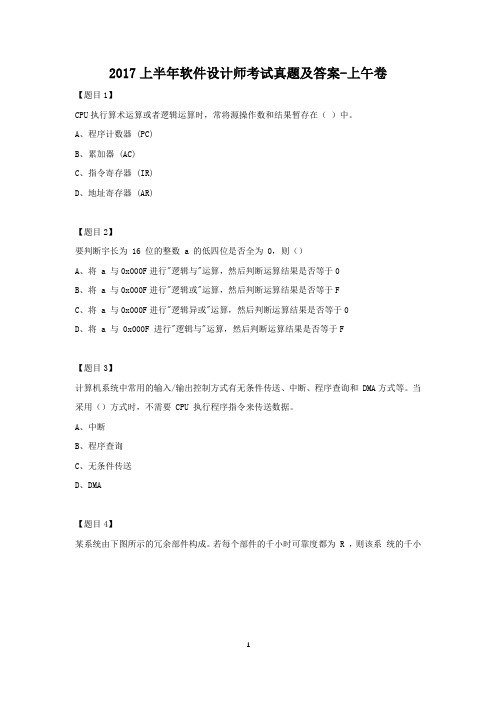

2017上半年软件设计师考试真题及答案-上午卷

2017上半年软件设计师考试真题及答案-上午卷【题目1】CPU执行算术运算或者逻辑运算时,常将源操作数和结果暂存在()中。

A、程序计数器 (PC)B、累加器 (AC)C、指令寄存器 (IR)D、地址寄存器 (AR)【题目2】要判断宇长为 16 位的整数 a 的低四位是否全为 0,则()A、将 a 与0x000F进行"逻辑与"运算,然后判断运算结果是否等于0B、将 a 与0x000F进行"逻辑或"运算,然后判断运算结果是否等于FC、将 a 与0x000F进行"逻辑异或"运算,然后判断运算结果是否等于0D、将 a 与 0x000F 进行"逻辑与"运算,然后判断运算结果是否等于F【题目3】计算机系统中常用的输入/输出控制方式有无条件传送、中断、程序查询和 DMA方式等。

当采用()方式时,不需要 CPU 执行程序指令来传送数据。

A、中断B、程序查询C、无条件传送D、DMA【题目4】某系统由下图所示的冗余部件构成。

若每个部件的千小时可靠度都为 R ,则该系统的千小时可靠度为()。

A、(1-R3)(1-R2)B、(1-(1-R)3)(1-(1-R)2)C、(1-R3)+(1-R2)D、(1-(1-R)3)+(1-(1-R)2)【题目5】己知数据信息为 16 位,最少应附加()位校验位,才能实现海明码纠错。

A、3B、4C、5D、6【题目6】以下关于Cache (高速缓冲存储器)的叙述中,不正确的是()A、Cache 的设置扩大了主存的容量B、Cache 的内容是主存部分内容的拷贝C、Cache 的命中率并不随其容量增大线性地提高D、Cache 位于主存与 CPU 之间【题目7】HTTPS 使用()协议对报文进行封装A、SSHB、SSLC、SHA-1D、SET【题目8】以下加密算法中适合对大量的明文消息进行加密传输的是()A、RSAB、SHA-1C、MD5D、RC5【题目9】假定用户A、B 分别在I1和I2两个 CA 处取得了各自的证书,下面()是 A、B 互信的必要条件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

*)

*)

3 liJ..

(~4

)

i)tit (15 7t) rYtfr-/j'.,¥, :ff~j:¥t~ 1l*,5!if, 30 r§J 1}~t~ 1 tft,1}0 51'SJ,! rsJ:iGi@i1"M it1!;tJL 51". 4ij:1"~lliJf~Mci': 6-10 ilit#j[;tJL it~ I tJL;t)1ffij"M 1'-, ~ 50 FEn® fit 1ii- $ rfl f~f1f~ I'l mfJt ADSL intemed'§ ii. #iHii11~:EJ.mH~-~fl'i*Jm~it~;tJl~~ft!fijiJJI'al internet, rfl fri3nn\. B~~ fXXl ip ±t1 rl:JJ::7:J 202.117.12.37, fXXl 255.255.225.252, dns B~ ip ±lli±lJ.:J;;

~m~ffi~iU

---"""'--

([)

,~ j;<.x.I~

0,;liIT

"C:J

I"'J..

r;;:;

,

C Turbo C Turbo C

,8~~B1{*M~R:

@

@

@

---

~~~B'j3t:&::tEPJ

B1it~m:[jill

2 it, ;P.;16it)

rp

-~---------~-

n=l

/\,

~iilJfHlf~

CIS *)

L CSMA/CD 2, 3, MODEM 4, ATM 5, it.m.~!~ -t, fiij~ (40 L faJ:Ii~~f,*~fi~-qJ ~g; :Ji*? (6 2, U:l TCP/IP ~5:J'-m~*t]? (6:5t) 3, 3:t~tJl*O~~$P)JP1-"t1fj~~~r? ~1t--z.? (8:5t) 4, %J ~ T ~:JtIij 1¥1 {t ffl? (5 5:J'-) 5, r~~ WINDOWS 2000 SERVER r::p §~ (Active Directory) l¥1{tffl? C7 j})

C f1f¥nHj~iioB1iiflrp,

1'-~r.m 9, :I:~~ C

ift § ~m~l¥J~r.m~ __-"",,-__

A. auto enum include B. switch typedef continue C. signed umon scanf D. if struct type

printf("y=%081d\n", y);

printf("y=%+81d\n", y);

} mainO { int a, b; for (a=5; a>O; a--) { for (b= 1; b>=a; b++) printf("\n") ;

}

}

printf("*");

n=l

A

"1~ "0

l¥J ilL7] ~ ~ 81 :&Jt:rt: 8111Llv "

0

lJliJ ~ T::f~~~ifJ;jJE~*l¥J:&Jt:rt,~ __-,-",,-__

C. !(A%2) D.A%2

A. A%2=1 B. !(A%2=O)

SjL in t a [ J[4 ]= {0, O}; lJliJ T TIff ::f .If fiJrj l¥J *;;:: j£ /~_----"''''''---_ .. A. ~~E. a 81&1'-JL*~~PJ1~'¥U+J]'l: 0 B. .- ~t~;.fi a 81m -~tj~:;J\ 7J 1

w*Jfrfjm*~

ijt±;uJfYi1::A~~iJ\iJ\~

;l.

2.

3.

* *

* * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * *

2it, ;P.;14it)

L C

A.

jj~P'l:ff9

®

B.

C. D.

lli:~~P'l:ff9

P'l:ff9 P'l:ff9

2,

~ili~~~~~~ff~*( •• 5*,~10*)

1,

mainO { long y=-43456;

printf("y=%-81d\n", y);

printf("y=%-081d\n", y);

C.

7J-~tt2;.fi a 9m=~t*+811fi~

l¥J1T~Al

D.

a[O][O] ;fO a[O][l]

1)]11 0

~~

l¥JiJUt~

B. return

(D

~~. m~l¥J~~~~PJ

c. Im

D. j,(O

~11l¥J ~ ~ 13 ili @l1fi~ ~::f ~WEt~~~::f-~, ~

t!:Ur7A, B, C, Dl1}J~~J§itf, lim 67, JA- ~ 1£ ~~~~ i.

0

J\~

~

J:§i

iE;;;ff!87

0

B1R:

B. C. D.

(])

, main E1§ ~ %, ~iJl1fL T 'fjif¥ B1 i'i -~'{tm

ISt:ff:ruA:ru t±l i:g 1:0

l¥J{fi::f~~A:&Jt:rt

:fi::

(j)

int *point, a=4; point=&a;

A. B. C. D.

a, point, *&a &*a, &a, *point * &point, *point, &a &a, &*point, point

8,

C*~~~~~~~.~~~~1TM~

0

211.92.184,1300 - l~HH;F ~c Jf ; L :±l*ffltk:J!x:~~::t\~~81 ~lri&it1i~, illfJt8 i p t! ±JJ:: , -T fMJ it IJl-?J ., ~)\ 2, ~':±l1~:EJ.~f1*~ 1:81 i*J, J~ fMJ ~Mcj[~~,

-iAIMJ