oracle数据库系统加固规范

(完整版)Oracle漏洞扫描安全加固

漏洞6.检查是否数据库应配置日志功能(11)

漏洞7.检查是否记录操作日志(13)

漏洞8.检查是否记录安全事件日志(7)

漏洞9.检查是否根据业务要求制定数据库审计策略

漏洞10.检查是否为监听设置密码

漏洞11.检查是否限制可以访问数据库的地址(1)

SQL*Plus: Release 10.2.0.4.0 - Production on Thu Jan 9 11:33:56 2014

Copyright (c) 1982, 2007, Oracle. All Rights Reserved.

Connected to:

Oracle Database 10g Enterprise Edition Release 10.2.0.4.0 - Production

COUNT(*)

----------

0

解决方案:

暂时不处理。

漏洞5.检查是否存在dvsys用户dbms_macadm对象

类型:Oracle数据库类

问题:

SQL> select count(*) from dba_users where username='DVSYS';

COUNT(*)

----------

bash-3.2$ cp $ORACLE_HOME/network/admin/sqlnet.ora $ORACLE_HOME/network/admin/

Oracle数据库漏洞的解决方案全部执行完成后,需要重启Oracle实例来生效某些操作。

漏洞1.检查是否对用户的属性进行控制

*

ERROR at line 1:

通用应用系统安全加固方法

通用应用系统安全加固方法目录1安全加固的目的....................................................................................................................... - 3 - 2系统加固的基本原则............................................................................................................... - 3 - 3系统加固流程........................................................................................................................... - 3 -3.1确定加固范围................................................................................................................ - 4 -3.2采集系统状况................................................................................................................ - 4 -3.3系统状况评估................................................................................................................ - 4 -3.4给出加固建议................................................................................................................ - 4 -3.5加固建议实施................................................................................................................ - 4 - 4安全加固风险规避措施........................................................................................................... - 4 -5 Windows 2000操作系统安全加固实践.................................................................................. - 5 -6 Solaris操作系统安全加固实践............................................................................................. - 18 -7 Oracle数据库系统安全加固实践 ......................................................................................... - 24 -1安全加固的目的对系统进行安全加固的目的是通过深入了解系统的设计模型、当前的安全运行状况、曾经发生的安全事件、系统使用的安全策略,提出能够提高系统安全防御水平的加固建议。

数据库加固方案防范重要数据和信息泄露

数据库加固方案防范重要数据和信息泄露1. 引言1.1 引言在当今信息时代,数据安全已成为企业和个人至关重要的问题。

随着数据库中存储的数据量不断增加,保护数据库的安全性变得尤为重要。

重要数据和信息一旦泄露,可能导致严重后果,如财务损失、声誉受损甚至法律责任。

加强数据库安全防护措施,防范重要数据和信息泄露成为当前亟需解决的问题之一。

数据库加固方案是企业保护重要数据安全的重要手段之一。

通过加固数据库的各个环节,包括安全意识培训、数据加密技术、访问控制措施、审计与监控机制以及物理安全措施,可以有效防范数据库数据泄露的风险。

在本文中,将介绍数据库加固方案中各项措施的重要性以及如何实施这些措施来保护重要数据和信息安全。

通过加强数据库安全意识培训,提高员工的安全意识;采用数据加密技术,保护敏感数据的安全性;建立健全的访问控制措施,控制用户对数据库的访问权限;建立审计与监控机制,追踪数据库操作和数据访问情况;以及加强物理安全措施,保护数据库服务器的安全性,从而全面加固数据库,防范重要数据和信息泄露的风险。

在日益数字化的时代,数据库安全已成为企业发展的重要环节。

只有加强数据库加固方案的实施,才能有效防范重要数据泄露,保护企业和个人的数据安全。

2. 正文2.1 数据库安全意识培训数据库安全意识培训是企业加固数据库防范重要数据和信息泄露的重要环节。

通过针对员工的培训,可以提高员工对数据安全的重视程度,降低数据泄露的风险。

数据库安全意识培训应包括对数据分类的教育,让员工了解企业数据的重要性和敏感性。

员工需要清楚哪些数据是机密的、哪些是公开的,以及在处理这些数据时需要采取什么样的安全措施。

培训内容应包括密码安全意识的培养。

员工需要了解如何设置复杂的密码、定期更改密码、不将密码泄露给他人等基本的密码管理知识。

这样可以有效防止数据库被未经授权的人员访问。

员工还应该接受关于网络钓鱼和社会工程学攻击的培训,以增强他们对网络安全漏洞的识别能力。

oracle等保整改手册

oracle等保整改手册一、背景介绍随着信息化时代的不断发展,数据安全问题成为亟需解决的重要议题。

Oracle等保整改手册旨在指导企业或组织对其使用的Oracle数据库进行整改,以确保数据的机密性、完整性和可用性,提高数据库安全防护水平。

二、整改目标Oracle等保整改手册的目标是提供一套规范,确保数据库的安全性,减少潜在的数据泄露和风险。

具体整改目标如下:1. 提升数据库访问控制能力,确保只有合法用户能够访问数据库,并限制其权限范围。

2. 加强身份认证和密码管理,确保只有授权用户能够登录数据库,并采用强密码策略。

3. 加强数据库审计和日志管理,及时发现异常操作和安全事件,并记录相关日志以供后续分析。

4. 建立灾备机制,确保数据库在灾难事件发生时的可用性和数据完整性。

5. 加强数据库备份和恢复策略,保障数据库数据的可靠性和可恢复性。

6. 定期进行数据库安全漏洞扫描和补丁管理,防止已知漏洞被攻击利用。

7. 建立安全意识培训和应急响应机制,提高员工对数据库安全的认知和应对能力。

三、整改措施为了达到整改目标,下面列出了一些常用的整改措施供参考:1. 访问控制:a) 配置数据库账号的访问控制列表(ACL),只允许授权的IP地址或子网段进行访问。

b) 为每个用户分配最小权限原则,避免赋予过高的权限。

c) 定期审查和修改数据库账号密码以防止密码泄露。

2. 身份认证和密码管理:a) 强制要求用户使用复杂密码,并定期要求修改密码。

b) 禁止使用默认账号和密码,如系统管理员账号。

c) 使用双因素身份认证来提高权限的安全性。

3. 数据库审计和日志管理:a) 开启数据库的审计功能,记录相应的操作和事件。

b) 定期分析审计日志,发现异常操作和安全事件,及时做出相应的应对措施。

4. 灾备机制:a) 建立灾备数据库,并定期进行数据同步和切换测试。

b) 灾备数据库和生产数据库分隔物理机或不同的数据中心以确保可用性。

5. 备份和恢复策略:a) 建立定期的数据库备份计划,并测试恢复过程的可行性。

等保测评oracle数据库加固

等保测评oracle数据库加固控制点安全要求要求解读测评⽅法预期结果或主要证据⾝份鉴别a)应对登录的⽤户进⾏⾝份标识和鉴别,⾝份标识具有唯⼀性,⾝份鉴别信息具有复杂度要求并定期更换应检查Oracle数据库的⼝令策略配置,查看其⾝份鉴别信息是否具有不易被冒⽤的特点,例如,⼝令⾜够长,⼝今复杂(如规定字符应混有⼤,⼩写字母数字和特殊字符),⼝令定期更新,新旧⼝令的替换要求1)访谈数据库管理员系统⽤户是否已设置密码,并查看登录过程中系统账户是否使⽤了密码进⾏验证登录2)查看是否启⽤⼝令复杂度函数: select limitfrom dba_profiles where profile= ' DEFAULT'and resource_name='PASSWORD_VERIFY_FUNCTION'3)检查utlpwdmg.sql 中“-- Check for theminimum length of the password“部分中“length(password)<"后的值4) PASSWORD_LIFE_TIME(⼝令过期时限)1)需要登录密码2)dba_profiles 策略中PASSWORD_VERIFY_FUNCTION'的值不为UNLLIMITED3)utlpwdmg.sql 中“-- Check for theminimum length of the password“部分中“length(password)<"后的值为8或以上4)dba_profiles策略中PASSWORD_LIFE_TIME不为UNLIMITEDb)应具有登录失败处理功能,应配置并启⽤结束会话、限制⾮法登录次数和当登录连接超时⾃动退出等相关措施应检查数据库系统,查看是否已配置了鉴别失败处理功能,并设置了⾮法登录次数的限制值,对超过限制值的登录终⽌其鉴别会话或临时封闭帐号。

oracle等保整改手册

oracle等保整改手册Oracle等保整改手册是针对Oracle数据库等级保护标准的整改手册。

等级保护标准是一种信息安全管理制度,旨在确保关键信息系统的安全性和可靠性。

本手册将介绍Oracle数据库的整改措施,以满足等级保护要求。

1. 数据库安全配置:- 确保只有授权用户可以访问数据库,并使用强密码策略。

- 禁用默认或弱密码,并定期更换密码。

- 设置账号锁定策略,防止暴力破解。

- 禁用不必要的数据库服务和协议,减少潜在的攻击面。

- 定期升级和打补丁,以修复已知的安全漏洞。

2. 日志和审计:- 启用Oracle数据库的审计功能,记录关键操作和事件。

- 定期检查和分析审计日志,发现异常行为和威胁。

- 设置合适的审计策略,包括记录访问、权限变更和敏感数据操作。

- 保护审计日志,防止被未授权访问和篡改。

3. 数据访问控制:- 使用访问控制列表(ACL)或数据库防火墙,限制外部访问。

- 使用角色和权限管理,确保用户只能访问其需要的数据和功能。

- 配置数据库和操作系统的访问控制,限制非授权访问。

4. 数据备份和恢复:- 定期进行数据库备份,并验证备份文件的完整性。

- 存储备份数据在离线和安全的位置,以防止损坏或丢失。

- 实施灾难恢复计划,包括数据库恢复测试和备份策略。

5. 异常监测和响应:- 实施网络入侵检测系统(NIDS)和入侵防御系统(IPS),以监测和阻止攻击。

- 配置数据库日志监控工具,及时发现异常行为和攻击。

- 制定应急响应计划,包括事件响应流程和协调与相关部门的沟通。

通过遵循以上整改手册中的措施,可以提高Oracle数据库的安全性和合规性,确保系统不受未授权访问、数据泄露和恶意攻击的威胁。

请根据实际情况和具体需求,对手册中的措施进行适当调整和补充,以达到更好的安全防护效果。

Oralce加固步骤及说明

1要升级按下面的执行:运行CMD;sqlplus / as sysdbaSQL>shutdown immediate退出所有的ORACLE的操作;双击:p6810189_10204_Win32 oracle 升级补丁\Disk1的安装,中间不要报错,如有再重新安装。

完成后:sqlplus / as sysdbaSQL>startup upgradeSQL>spool c:/upgrade.logSQL>@e:oracle/product/db_2/rdbms/admin/catupgrd.sql //(你的ORACLE安装的路径下找)时间较长一般半小时左右。

SQL>select count(1) from dba_objects where status='INV ALID'是否存在有无效的对象,有则运行utlrp.sql 编译无效的对象重启数据库SQL>shutdown immediateSQL>startupSQL> @e:oracle/product/db_2/rdbms/admin/utlrp.sql检查表空间,用户,用户对象等信息。

没有的话SQL>shutdown immediateSQL>startup即可检查一下select * from product_component_version ;看是否都升级为10.2.0.4。

01帐户配置要求1.1按照用户角色分配不同权限的帐号1.2删除或锁定与数据库运行、维护等工作无关的帐号1.3限制数据库超级管理员(SYSDBA)权限的用户远程登录1.4根据用户的业务需要,配置用户所需的最小权限1.5使用数据库角色(ROLE)来管理对象的权限1.6数据库系统用户密码强度策略设置1.7启用数据字典保护,只有SYSDBA用户才能访问数据字典基础表1.8设置口令策略满足复杂度要求1.9更改默认帐户的密码2日志配置要求2.1日志功能配置,记录用户登录信息2.2日志功能配置,记录用户对数据库的操作2.3日志功能配置,记录对与数据库相关的安全事件2.4制定数据库审计策略3其它配置要求3.1使用虚拟私有数据库(VPD)和标签安全(OLS)来保护不同用户之间的数据交叉访问3.2使用DATA VALUT选件来限制DBA权限的用户访问敏感数据3.3调协LISTENER的启动关闭密码3.4设置只有信任的IP地址才能通过监听器的访问数据库3.5使用高级安全选件来加密客户端与数据库之间或中间件与数据库之间的网络传输数据3.6设置数据库连接超时时间3.7限制在DBA组中的操作系统用户数量3.8避免使用默认的监听端口3.9关闭EXTPROC功能。

数据库安全性评估与加固指南

数据库安全性评估与加固指南数据库安全性是企业信息系统中至关重要的一环,确保数据库的安全性对于保护企业的核心数据和业务运营具有重要意义。

为了提高数据库的安全性,并减少潜在的安全风险,需要进行数据库安全性评估,并根据评估结果采取相应的加固措施。

本文将提供一份数据库安全性评估与加固的指南,以帮助企业有效保护其数据库的安全性。

数据库安全性评估1.识别潜在的威胁:首先,需要了解数据库安全面临的潜在威胁。

这包括外部入侵、内部滥用、数据泄露等潜在风险。

通过分析企业的业务特点和数据重要性,可以确定可能的威胁来源和风险等级。

2.评估数据库配置和权限:进行全面的数据库配置和权限评估。

确保数据库没有使用默认或弱密码,并检查是否存在未授权的帐户或特权用户。

还应验证数据库的访问控制策略,如是否启用了强密码策略、是否有账号锁定机制等。

3.检查数据库的更新和补丁:确保数据库及其相关软件已经安装最新的安全更新和补丁。

及时修补已知的漏洞可以有效减少潜在的安全风险。

4.审查数据库日志:数据库日志记录了用户活动、系统事件等重要信息。

定期审查和分析数据库日志可以及早发现异常行为和入侵迹象,加强数据库的安全性。

5.数据加密:对于敏感数据,应采取适当的加密措施,保护数据在传输和存储过程中的安全。

可以使用SSL/TLS协议加密数据传输,或者使用数据库内置的加密功能加密敏感数据字段。

数据库安全性加固指南1.强化访问控制:建立严格的访问控制机制,对数据库的用户进行精细化的授权。

最小化权限原则,将不同用户分配到合适的用户组,仅为其提供必要的权限,限制其对敏感数据的访问和修改。

2.加强密码管理:要求用户使用强密码,密码长度不少于8位,并包含字母、数字和特殊字符的组合。

定期更换密码,禁止将密码在多个系统中共享,以及使用默认密码或常见密码。

3.多层次防御措施:采用多层次的安全措施,包括防火墙、入侵检测系统(IDS)、入侵防御系统(IPS)等。

这些措施可以帮助防御外部的攻击,并及时识别和应对潜在的威胁。

XXXOracle数据库安全加固方案

XXXOracle数据库安全加固方案2014年11月19日

前言

为规范Oracle数据库安全加固操作,全面系统地降低Oracle数据库面临的风险,及时堵塞漏洞,提高安全防护能力,特制订《XXXOracle数据库安全加固方案》。

本方案适用于Oracle数据库安全加固工作要求。

本方案由XXX负责起草设计。

本方案主要起草人:XXX。

目录

1.适用范围3

2.方案实施准备3

2.1 准备工作3

2.2 危险点分析及预控措施4

3.方案实施流程5

4.方案实施程序及标准6

5.方案实施操作记录13

XXXOracle数据库安全加固方案1.适用范围

本方案适用于XXX Oracle 8i、10g数据库安全加固。

2.方案实施准备

2.1 准备工作

2.2 危险点分析及预控措施

3.方案实施流程

4.方案实施程序及标准

5.方案实施操作记录

Oracle数据库安全加固操作记录见附录A。

附录A

Oracle数据库安全加固操作记录

编号:日期:年月日。

数据库安全性的加固与漏洞修复实践

数据库安全性的加固与漏洞修复实践数据库安全性是现代信息系统中非常重要的环节之一。

数据库经常储存着重要的、敏感的和机密的信息,因此,保护数据库的安全性对于保障数据的完整性和可用性至关重要。

数据库安全性的加固与漏洞修复是确保数据库系统的安全性和稳定性的关键步骤。

本文将探讨数据库安全性的加固方法和漏洞修复实践,以提供一些有助于提高数据库安全性的实用建议。

第一步是加固数据库系统本身的安全性。

首先,数据库管理员应使用强密码策略,确保所有用户的密码都是复杂且不易猜测的。

另外,禁止默认的或弱密码,并定期更改密码以增加安全性。

其次,需要限制对数据库的物理访问,确保只有授权人员才能访问和操作数据库服务器。

此外,安全管理人员应定期审计数据库服务器的访问日志,及时发现并处理异常访问。

最后,及时安装数据库厂商提供的安全补丁程序和升级包,以修复已知的漏洞,避免黑客利用已公开的漏洞对数据库进行攻击。

第二步是加强数据库的访问控制。

首先,数据库管理员应根据用户和角色的权限需求,对数据库对象设置适当的权限。

只有授权用户才能对数据库的敏感信息进行查询、修改或删除操作。

另外,需要限制对数据库的网络访问权限,只允许授权的用户从指定的IP地址和端口访问数据库。

此外,应定期对不活跃的用户账户进行关闭或删除,以防止未经授权的访问。

最后,数据库管理员应定期审计数据库用户的权限,并确保用户权限的合理使用,减少数据泄露和滥用的风险。

第三步是加密敏感数据。

数据库管理员应根据数据敏感程度使用适当的加密算法对数据库中的敏感数据进行加密。

例如,可以对密码、银行账户、身份证号等重要信息进行加密存储。

此外,数据库管理员还可以使用数据脱敏技术对一些非必要的敏感数据进行脱敏处理,以保护用户隐私。

同时,应定期备份数据库,并将备份数据和加密密钥存储在不同的地理位置,以防止数据丢失和泄露。

第四步是实施漏洞修复。

数据库管理员应及时关注数据库厂商发布的安全公告和漏洞报告,并根据漏洞的程度和影响。

Oracle数据库安全加固文档

listener1 =

(DESCRIPTION =

(ADDRESS_LIST =

(ADDRESS = (PROTOCOL = TCP)(HOST = hostname)(PORT = 1522))

)

)

8 SQL>create spfile from pfile

9 $ lsnrctl start

3修改initSid.ora令REMOTE_LOGIN_PASSWORDFILE =’NONE’

4 SQL>create spfile from pfile

5 SQL>startup启动数据库

回退操作

关闭数据库,恢复备份的文件到原来的位置,启动数据库。

风险

修改REMOTE_LOGIN_PASSWORDFILE需要先关闭数据库,手工进行参数修改,最后重新启动数据库。

配置项名称

限制数据库超级管理员(SYSDBA)权限的用户远程登录

检查方法

用SQL>show parameter REMOTE_LOGIN_PASSWORDFILE

检查其值是否为NONE

操作步骤

1备份$ORACLE_HOME/dbs目录下的spfileSid.ora和initSid.ora

2用SQL>startup immediate关闭数据库

4启动listener $ lsnrctl start

回退操作

关闭Listener,恢复备份的文件到原来的目录下,重启Listener。

风险

1.需要确认业务系统的应用确实没有用到该功能,否则会影响到业务系统

2.需要关闭重启Listener

1端口设置

ORACLE 安全加固操作步骤

ORACLE 安全加固操作步骤一、 安装ORACLE NET8二、 配置DB SCANNER扫描数据库0.安装DB SCANNER软件0.配置DB SCANNER(0)在DB SCANNER菜单scanner->configure connection->oracle中选择Add Server,出现如图信息:Server Name:连接符Protocol:选择TCP/IP SocketsSID:ORACLE数据库SIDHostname or IP address:为ORACLE数据库IP地址Port Oracle listens on:默认为1521(0)选择scan database->network neighborhood->oracle中oracle.world连接符(0)点击Add Database(0)填写DBA 帐户和密码,选择所制订的策略,Host Account与HostPassword为空操作系统处于安全状态在进行ORACLE数据库的安全配置之前,首先必须对操作系统进行安全配置,保证操作系统处于安全状态防止破坏者构造恶意的SQL语句对要使用的操作数据库软件(程序)进行必要的安全审核,很多基于数据库的WEB应用常出现的安全隐患,如ASP、PHP等脚本。

对于脚本主要是一个过滤问题,需要过滤一些类似 , ‘ ; @ / 等字符,防止破坏者构造恶意的SQL语句。

加载ORACLE最新补丁检查当前所有已安装的数据库产品的版本信息Oracle7 至 8.0:cd $ORACLE_HOME/orainst./inspdverOracle 8i 或更高:cd $ORACLE_HOME/installcat unix.rgsORACLE最新补丁下载地址是:删除或锁定不需要的缺省安装用户Oracle在建立数据库的时候会创建一系列用户帐号。

这些用户有系统管理员用户(SYSTEM, SYS),某些管理工具的帐号(如DBSNMP等),以及示例用户(如SCOTT)。

oracle数据库安全加固指南

oracle数据库安全加固指南

××有限公司

202×年××月

版本历史

1:检查项详情

1.1帐号管理

1.1.1管理对象权限

1.1.2避免账号共享

1.1.3检查是否启用数据字典保护

1.1.4检查是否配置最大认证失败次数

1.1.5限制SYSDBA权限类用户远程登录

1.1.6检查是否设置记住历史密码次数

1.1.7检查口令强度设置

1.1.8检查是否记录安全事件日志

1.1.9修改默认账户的密码-oracle10g

1.1.10修改默认账户的密码-oracle11g

1.1.11登录终端超时锁定

2.2口令策略

2.2.1配置账户最小授权

2.3认证授权

2.3.1检查是否根据业务要求制定数据库审计策略

2.3.2检查是否记录操作日志

2.3.3检查是否配置日志功能

2.3.4检查是否设置登录认证方式

2.4文件权限

2.4.1检查是否在数据库对象上设置了VPD和OLS

2.4.2检查是否存在dvsys用户dbms_macadm对象

2.4.3检查是否限制可以访问数据库的地址-WINDOWS

2.4.4检查是否设置超时时间-WINDOWS

2.4.5检查是否使用加密传输-WINDOWS

2.4.6检查是否为监听设置密码-WINDOWS

2.4.7检查服务监听端口号是否更改-windows

2.4.8连接数设置。

信息安全技术:Oracle数据库基本加固方案

Oracle系统基本加固方案1概述内部适用性说明本方案是在《业务研究院网络安全规范》中各项要求的基础上,提出Oracle数据库安全配置指南,针对《通用规范》中所列的配置要求,给出了在Oracle数据库上的具体配置方法。

外部引用说明《中国移动设备通用安全功能和配置规范》《中国移动数据库设备安全功能规范》《中国移动Oracle数据库安全配置规范》术语和定义符号和缩略语本文件中的字体标识如下:蓝色斜体在具体执行时需要替换的内容检查/加固项编码意义如下:公司名称-操作系统-条目性质风险级别数字编号-小项数字编号条目性质中:S意为检查;E意为加固风险级别中:H意为高风险;M意为中等风险;L意为低风险,风险级别仅存于具体条目中2Oracle安全配置操作指导2.1 ZTE-Oracle-E01 Oracle组件安装2.1.1ZTE-Oracle-EM01 -01 Oracle最小组件安装2.2 ZTE-Oracle-E02 帐号安全加固操作2.2.1ZTE-Oracle-EH02-01删除锁定无用帐号锁定:SQL>alter user username account lock;删除:SQL>drop user username cascade;2.2.2ZTE-Oracle-EM02-02操作系统dba组只有oracle(或还有oinstall)用户具体操作请参考相关操作系统加固方案2.2.3ZTE-Oracle-EH02-03修改默认密码并使用强密码建立密码验证函数,内容如下执行脚本不会对原有密码造成影响,因此还需要再修改密码:SQL>Alter user sys identified by passwordSQL>Alter user system identified by passwordSQL>Alter user 业务用户identified by password需要修改密码的业务用户列表:业务需要修改口令的用户WAP网关sys、system、其他业务补充,必须修改帐号密码才能进行下一步设定密码生存期的操作彩信sys、system、其他业务补充,必须修改帐号密码才能进行下一步设定密码生存期的操作短信sys、system、其他业务补充,必须修改帐号密码才能进行下一步设定密码生存期的操作业务修改用户密码后的操作说明WAP网关彩信短信2.2.4ZTE-Oracle-EL02-04 设置口令生存期为90天(可选)SQL>alter profile default LIMIT PASSWORD_LIFE_TIME 90说明:在修改profile之前,必须进行2.2.3中的修改密码操作,如果不修改,可能在限定密码生存期之后登录失败2.2.5ZTE-Oracle-EL02-05禁止重复密码SQL>alter profile default LIMIT PASSWORD_REUSE_MAX 52.2.6ZTE-Oracle-EL02-06配置当用户连续认证失败次数超过6次(不含6次),锁定该用户使用的账号(可选)SQL>alter profile default LIMIT FAILED_LOGIN_ATTEMPTS 62.2.7ZTE-Oracle-EL02-07设置只有sysdba权限的用户才可以访问数据字典使用pfile的情况:修改pfile文件参数O7_DICTIONARY_ACCESSIBILITY = false配置后重新启动数据库生效使用spfile的情况:SQL>Alter system set O7_DICTIONARY_ACCESSIBILITY = FALSE scope=spfile配置后重新启动数据库生效说明,pfile文件默认位置如下:Unix:$ORACLE_HOME/dbs/init SID.oraWindows:%ORACLE_HOME%\DATABASE\init SID.oraSID为Oracle数据库标识符2.3 ZTE-Oracle-E03 审计要求(可选)2.3.1ZTE-Oracle-EL03-01审计方案oracle审计功能的使用与注意事项.doc2.4 ZTE-Oracle-E04数据库连接安全2.4.1ZTE-Oracle-EL04-01设定listener密码(可选,确定对双机切换的影响)$ lsnrctlLSNRCTL> change_passwordOld password: <OldPassword> Not displayedNew password:<NewPassword> Not displayedReenter new password: <NewPassword> Not displayedConnecting to (DESCRIPTION=(ADDRESS=(PROTOCOL=TCP)(HOST=oraclehost)(PORT=1521)(IP=IP AD DR)))Password changed for LISTENERThe command completed successfully注意配置listener对双机切换的影响。

oracle安全加固方案

oracle安全加固方案1.说明a.通过SSH远程连接服务器,上传Oracle 11g安装包,在CentOS 6.8上无图形化界面静默安装Oracle 11g。

b.安装完成后,修复Oracle补丁c.依据安全基线,配置Oracle安全设置d.依据安全基线,配置WebLogic安全设置e.依据安全基线,修复Linux漏洞2.环境描述a.操作系统:CentOS 6.8 64位b.数据库:Oracle(暂未安装)c.中间件:WebLogic(已安装)3.过程a.Oracle安装i.安装依赖包yum –y install binutils compat-libstdc++-33 compat-libstdc++-33.i686 elfutils-libelf elfutils-libelf-devel gcc gcc-c++ glibc glibc.i686 glibc-common glibc-devel glibc-devel.i686 glibc-headers ksh libaio libaio.i686 libaio-devel libaio-devel.i686libgcc libgcc.i686 libstdc++ libstdc++.i686 libstdc++-devel make sysstat unixODBC unixODBC-develii.设定swap空间1.生成swap文件dd if=/dev/zero of=/home/swapfile bs=1M count=20482.设定使用swapfile交换文件mkswap /home/swapfile3.启用交换分区swapon /home/swapfile4.编辑文件/etc/fstabvi /etc/fstab5.以便引导系统时启用交换文件,文件最下方插入/home/swapfile swap swap defaults 0 0iii.添加Oracle用户和用户组创建oinstall、dba用户组,将oracle用户加入组,修改并设定oracle用户密码groupadd oinstallgruopadd dbauseradd –g oinstall –g dba oracle passwd Ecode1234iv.修改内核参数1.编辑/etc/sysctl.confvi /etc/sysctl.conf2.添加参数fs.aio-max-nr = 1048576fs.file-max = 6815744kernel.shmall = 2097152kernel.shmmax = 536870912kernel.shmmni = 4096kernel.sem = 250 32000 100 128net.ipv4.ip_local_port_range = 9000 65500net.core.rmem_default = 262144net.core.rmem_max = 4194304net.core.wmem_default = 262144net.core.wmem_max = 10485863.执行命令使生效sysctl -pv.修改用户资源限制1.修改/etc/security/limits.conf文件vi /etc/security/limits.conf2.加入参数oracle soft nproc 2047oracle hard nproc 16384oracle soft nofile 1024oracle hard nofile 65536oracle soft stack 102403.修改/etc/pam.d/login文件vi /etc/pam.d/login4.加入参数session required /lib/security/pam_limits.sosession required pam_limits.sovi.创建安装目录1.mkdir –p /opt/db/app/oracle /opt/db/app/oraInventory/opt/db/app/oradata2.chown –R oracle:oinstall /opt/db/app/oracle/opt/db/app/oraInventory /opt/db/app/oradata3.chmod –r 755 /opt/db/app/oracle /opt/db/app/oraInventory /opt/db/app/oradatavii.创建oraInst.loc1.创建/etc/oraInst.loc文件Vi /etc/oraInst.loc2.加入内容inventory_loc=/opt/db/app/oraInventoryinst_group=oinstall3.保存退出,设定用户组及权限chown oracle:oinstall /etc/oraInst.locchmod 664 /etc/oraInst.locviii.上传并解压安装文件Cd /opt/dbUnzip linux.x64_11gR2_database_1of7.zipUnzip linux.x64_11gR2_database_2of7.zipChmod 777 /opt/db/databaseChown –r oracle:oinstall /opt/db/databaseix.编辑应答模版文件db_install.rsp1.该文件默认存放在/opt/db/database/response下,将该文件拷贝到/opt/db/下Cp /opt/db/database/response/db_install.rsp /opt/db/2.修改应答文件的所属组及权限Chown oracle:oinstall /opt/db/*.rspChmod 755 /opt/db/*.rsp3.配置db_install.rspVi /opt/db/db_install.rsp4.修改相应参数(列出的仅为需要格外修改的参数)oracle.install.responseFileVersion=/oracle/install/rspfmt_dbinstall_resp onse_schema_v11_2_0oracle.install.option=INSTALL_DB_SWONLYORACLE_HOSTNAME=hzgs.serverUNIX_GROUP_NAME=oinstallINVENTORY_LOCATION=/opt/db/app/oraInventorySELECTED_LANGUAGES=en,zh_CNORACLE_HOME=/opt/db/app/oracle/product/11.2.0/dbhome_1 ORACLE_BASE=/opt/db/app/oracleoracle.install.db.InstallEdition=EEoracle.install.db.EEOptionsSelection=falseoracle.install.db.DBA_GROUP=dbaoracle.install.db.OPER_GROUP=oinstalloracle.install.db.config.starterdb.globalDBName=orcloracle.install.db.config.starterdb.SID=orcloracle.install.db.config.starterdb.characterSet=ZHS16GBKoracle.install.db.config.starterdb.memoryOption=trueoracle.install.db.config.starterdb.memoryLimit=1024oracle.install.db.config.starterdb.installExampleSchemas=false oracle.install.db.config.starterdb.enableSecuritySettings=true oracle.install.db.config.starterdb.password.ALL=oracleoracle.install.db.config.starterdb.control=DB_CONTROLoracle.install.db.config.starterdb.automatedBackup.enable=false x.设置oracle用户环境1.Root用户切换至oracle用户Su - oracle2.修改用户配置文件Vi .base_profile文件内加入并修改至以下内容:export ORACLE_BASE=/opt/db/oracleexport ORACLE_HOME=$ORACLE_BASE/product/11.2.0/dbhome_1 export ORACLE_SID=orclexport ORACLE_OWNER=oracleexport PATH=$PATH:$ORACLE_HOME/bin:$HOME/bin3.保存退出,并生效Source .bash_profilexi.开始安装执行一下命令:/opt/db/database/./runInstaller -silent -force -ignorePrereq -responseFile /opt/db/db_install.rsp大约等待20分钟后,提示安装成功。

数据库安全性的保障与加固措施

数据库安全性的保障与加固措施随着互联网和数据技术的快速发展,数据库存储和管理大量的敏感信息,如用户个人资料、财务信息和商业机密等。

因此,数据库安全性成为保护这些敏感数据免受未经授权访问和恶意攻击的重要课题。

在确保数据库安全性的过程中,有几项重要的保障和加固措施需要被采取。

下面将分别对数据库访问控制、容器安全、加密技术和备份与恢复进行讨论。

首先,数据库访问控制是保障数据库安全性的核心措施之一。

通过限制对数据库的访问权限,可以减少潜在的攻击面。

可从以下几个方面加固数据库访问控制:1. 强化用户认证和授权机制:用户必须经过身份验证才能获得数据库访问权限,例如通过用户名和密码进行验证。

同时,需要实施细粒度的访问控制,将不同用户分配到不同的角色或权限组。

2. 限制外部访问: 创建防火墙规则,限制只有特定的 IP 地址或主机才能访问数据库。

这样可以防止未授权的外部访问,提高数据库的安全性。

3. 定期审计和监测: 实施数据库审计和监测操作,在数据库中记录所有的访问日志,以及对用户活动和执行的操作进行定期审计,及时发现和排除潜在的安全风险。

其次,数据库容器安全是确保数据库安全性的另一个重要方面。

通过采取以下措施,可以增强数据库容器的安全性:1. 更新和维护: 及时应用操作系统和数据库软件的补丁程序和安全更新,以消除已知的漏洞和弱点。

定期检查并处理过期、不推荐的功能和引起安全风险的设置。

2. 密码策略: 设定强密码策略,要求用户使用复杂的密码,并建议定期更换密码。

此外,禁止共享凭证和强制用户使用多因素身份验证。

3. 容器隔离和隔离: 考虑使用虚拟化或容器化技术来隔离数据库容器与其他应用程序,防止潜在的跨容器攻击。

另一方面,加密技术能够有效地提高数据库的安全性。

以下是关于数据库加密的主要措施:1. 数据加密: 实施对敏感数据的加密,在存储和传输过程中保护数据的机密性。

强加密算法如AES可以被应用于敏感数据字段和整个数据库备份。

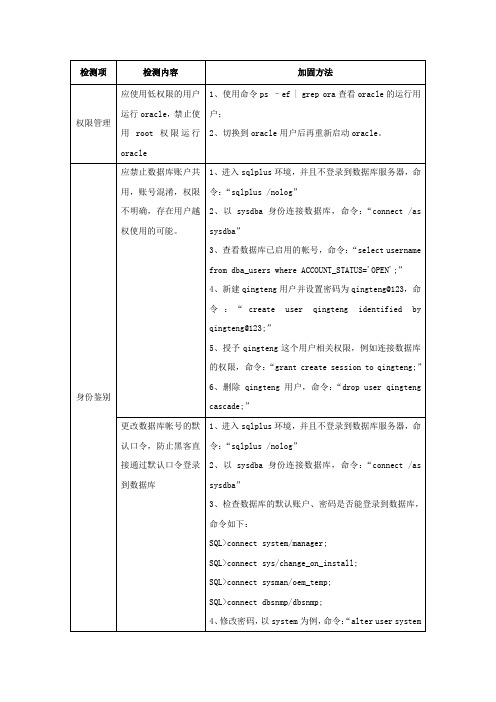

Oracle加固

应设置密码最长使用天数,密码过期将自动锁定账户

1、进入sqlplus环境,并且不登录到数据库服务器,命令:“sqlplus /nolog”

4、启用密码复杂度策略,首先创建VERIFY_FUNCTION函数,命令:

“@ $ORACLE_HOME/RDBMS/ADMIN/utlpwdmg.sql”

应用VERIFY_FUNCTION函数,命令:“alter profile default limit password_verify_function verify_function;”

2、以sysdba身份连接数据库,命令:“connect /as sysdba”

3、使用show parameter命令来检查参数REMOTE_LOGIN_

PASSWORDFILE是否设置为NONE:“show parameter remote_login_passwordfile”;

4、限制特权用户远程登录到数据库:“alter system set remote_login_passwordfile=none scope=spfile;”

5、重启iptables,命令:“service iptables restart”

默认端口

应修改oracle的默认端口,防止黑客通过扫描到默认端口直接识别出oracle服务

1、停止监听oracle服务:“$ lsnrctl stop”;

2、打开listener.ora文件:“vi $ORACLE_HOME/network/admin/listener.ora”,修改PORT的值;

数据库安全性评估与加固的方法与实践

数据库安全性评估与加固的方法与实践概述:在现代信息技术时代,数据库安全性评估与加固对于组织和个人的数据保护至关重要。

数据库作为数据存储和管理的关键组成部分,必须采取有效的安全性措施来防止未经授权的访问、数据泄漏和损坏等威胁。

本文将重点讨论数据库安全性评估的方法,并介绍一些加固数据库安全的实践方法。

一、数据库安全性评估的方法1. 审计和验证安全策略首先进行数据库安全性评估的步骤是审计和验证现有的安全策略,包括用户权限、访问控制、数据加密等。

通过对数据库系统的设置和配置进行审计,可以发现可能的安全漏洞,及时进行修复。

2. 检查数据库配置检查数据库配置是数据库安全性评估的另一个重要步骤。

确保数据库的版本是最新的,所有的安全补丁都已安装并及时进行更新。

此外,确保数据库和操作系统之间的访问控制策略和防火墙规则的正确设置,也是提高数据库安全性的关键。

3. 创建审计日志并进行监视通过创建审计日志并监视其内容,可以了解数据库的使用情况,及时发现恶意行为和未经授权的访问。

审计日志可以记录用户的登录、消费等操作,帮助保护数据库不受内部和外部威胁。

4. 渗透测试和漏洞扫描渗透测试和漏洞扫描是数据库安全性评估的关键步骤。

渗透测试可以模拟攻击者的行为,测试数据库系统的抵御能力。

漏洞扫描可以检测数据库系统中的薄弱点和常见的安全漏洞,并提供修复建议。

二、数据库安全性加固的实践方法1. 数据库管理员的责任数据库管理员应当拥有足够的数据库安全知识,并且跟踪数据库行业的最新发展趋势,确保数据库安全性得到及时的维护和加强。

2. 用户权限管理数据库管理员应该定期评估和更新用户的权限,不同用户应有不同的权限级别,例如只有部分员工需要具备修改和删除数据的权限,其他员工则只需具备只读权限。

最小化权限原则有助于降低数据被滥用的风险。

3. 数据加密和脱敏对于敏感数据,数据库管理员应该采用数据加密技术,确保数据在传输和存储过程中始终保持加密状态。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Oracle数据库系统加固规

2010 年9 月

. . . .

3.1.1 SHG-Oracle-03-01-01 (25)

3.1.2 SHG-Oracle-03-01-02 (26)

4 设备其他安全要求 (28)

4.1.1 SHG-Oracle-04-01-01 (28)

4.1.2 SHG-Oracle-04-01-02 (29)

1账号管理、认证授权1.1账号

1.1.1S H G-O r a c l e-01-01-01

1.1.2S H G-O r a c l e-01-01-02

1.1.3S H G-O r a c l e-01-01-03

1

.1.4 S H G -O r a c l e -01-01-04

1.1.5S H G-O r a c l e-01-01-05

实施步骤一.创建角色,修改角色

1.创建角色,不指定密码:

create role testrole;

2.创建角色,指定密码:

create role testrole identified by passwd;

3.修改角色:

alter role testrole identified by passwd;

4. 给角色授予权限。

Grant select on Table_name to testrole;

把角色赋予用户:(特别说明,授予角色不是实时的。

如下:)grant testrole to User_Name;

二、起用角色:给用户赋予角色,角色并不会立即起作用。

1.角色不能立即起作用。

必须下次断开此次连接,下次连接才能起作用。

2.或者执行命令:有密码的角色set role testrole identified by passwd 立即生效;

3.无密码的角色:set role testrole;

回退方案删除相应的Role

revoke role_name from user_name

1.1.6S H G-O r a c l e-01-01-06

1.1.7S H G-O r a c l e-01-01-07

1.1.8S H G-O r a c l e-01-01-08

1.2口令

1.2.1S H G-O r a c l e-01-02-01

1.2.2S H G-O r a c l e-01-02-02

1.2.3S H G-O r a c l e-01-02-03

2日志配置

2.1.1S H G-O r a c l e-02-01-01

2.1.2S H G-O r a c l e-02-01-02

2.1.3S H G-O r a c l e-02-01-03

2.1.4S H G-O r a c l e-02-01-04

3通信协议

3.1.1S H G-O r a c l e-03-01-01

3.1.2

S H G -O r a c l e -03-01-02

4设备其他安全要求4.1.1S H G-O r a c l e-04-01-01

4.1.2S H G-O r a c l e-04-01-02。