数据库第5章

数据库5章数据库设计

E-R图向关系模型的转换:

码原则:

一个实体型转换为一个关系模式:实体的属性就是关系的 属 性,实体的码就是关系的码。

一个联系转换为一个关系模式:与该联系相连的各实体的码以 及联系的属性转换为该关系的属性。该关系的码有五种情况:

若联系是1:1:则每个实体的码均是该关系的候选码。 若联系是1:n:则关系的码是n端实体的码。 若联系是m:n:则关系的码是参加联系的诸实体的码的集合。 若联系是三个或三个以上的实体的一个多元联系可以转换为一个关系模

① 确定局部E-R图实体之间的函数依赖。 ② 求F的最小依赖集Fm,求其差集,即

D=F-Fm ③ 逐一考察D中每一函数依赖,确定是否为冗余,若是,就把 它去掉。

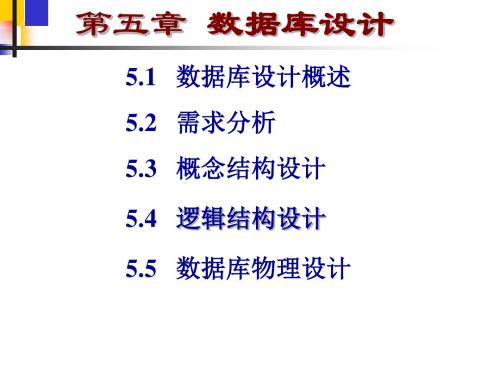

5.4 逻辑结构设计

任务:将基本E-R模型转换为DBMS所支持的数据模型。 关系型逻辑结构设计的步骤:

1) 将概念结构转换为关系模型 2) 优化模型 3) 设计适合DBMS的子模式

第五章 数据库设计

5.1 数据库设计概述 5.2 需求分析 5.3 概念结构设计 5.4 逻辑结构设计 5.5 数据库物理设计

数据库技术的研究领域

数据库管理系统软件的研制(×)

DBMS的研制包括DBMS本身以及以DBMS为核心的饿一组相互联系的软 件系统。目标是扩大功能、提高性能和用户的生产率。

5.2 需求分析

5.数据库应用系统的数据字典 包括:

数据项 数据结构 数据流 数据存储 处理过程

5.2 需求分析

例:下图给出了某机器制造厂的零配 件采购子系统的数据流图。该子系统 要处理的工作是生产部门提出的生产 计划根据零配件当前价格计算成本送 主管部门审批,对已批准生产计划制 定采购计划,准备好订货单给供应商。

数据库原理及应用第5章

五

表(a)

表(b)

章

关

系 数

A

B

C

D

A

B

C

D

据

• A →AB1在表(a)关B系1 上成立,C但1 A →B在D表1(b)关系上不A成1 立。 B1

C1

D1

库

的

A1

B1

C2

D2

A1

B2

C2

D2

规

A2

B2

C3

D3

A2

B2

C3

D3

范

化

A3

B2

C4

D4

D4

A3

B1

C4

理

论

14

函数依赖(续)

第

五

章

• 定义5.2

规

F

范

化

理

论

P

传递

17

函数依赖(续)

第

例: 在关系SC(Sno, Cno, Grade)中,

五

由于: Sno Grade, Cno Grade,

章

因此: (Sno, Cno) Grade

但:

F

关

(Sno, Cno) Sno, (Sno, Cno) Cno

系

数

例: 在关系Std(Sno, Sdept, Mname)中, 有:

五

章 • 练习:已知R(ABCD),F={B→C,D →A,BD →ABCD},求R的候选码。

B ABCD, D ABCD, BD ABCD

关

所以,R的候选码为BD

系 数 据 库

• 例: 全码

F

考虑关系模式R(P,W,A)

– 其中: P—演奏者, W—作品, A—听众

《数据库技术与应用》第5章 习题答案

第5章数据库完整性与安全性1. 什么是数据库的完整性?什么是数据库的安全性?两者之间有什么区别和联系?解:数据库的完整性是指数据库中数据的正确性、有效性和相容性,其目的是防止不符合语义、不正确的数据进入数据库,从而来保证数据库系统能够真实的反映客观现实世界。

数据库安全性是指保护数据库,防止因用户非法使用数据库造成数据泄露、更改或破坏。

数据的完整性和安全性是两个不同的概念,但是有一定的联系:前者是为了防止数据库中存在不符合语义的数据,防止错误信息的输入和输出,即所谓垃圾进垃圾出所造成的无效操作和错误结果。

后者是保护数据库防止恶意的破坏和非法的存取。

也就是说,安全性措施的防范对象是非法用户和非法操作,完整性措施的防范对象是不合语义的数据.2。

什么是数据库的完整性约束条件?完整性约束条件可以分为哪几类?解:完整性约束条件是指数据库中的数据应该满足的语义约束条件。

一般可以分为六类:静态列级约束、静态元组约束、静态关系约束、动态列级约束、动态元组约束、动态关系约束.静态列级约束是对一个列的取值域的说明,包括以下几个方面:①数据类型的约束,包括数据的类型、长度、单位、精度等;②对数据格式的约束;③对取值范围或取值集合的约束;④对空值的约束;⑤其他约束.静态元组约束就是规定组成一个元组的各个列之间的约束关系,静态元组约束只局限在单个元组上。

静态关系约束是在一个关系的各个元组之间或者若干关系之间常常存在各种联系或约束。

常见的静态关系约束有:①实体完整性约束;②参照完整性约束;③函数依赖约束.动态列级约束是修改列定义或列值时应满足的约束条件,包括下面两方面:①修改列定义时的约束;②修改列值时的约束。

动态元组约束是指修改某个元组的值时需要参照其旧值,并且新旧值之间需要满足某种约束条件.动态关系约束是加在关系变化前后状态上的限制条件,例如事务一致性、原子性等约束条件。

3. 试述DBMS如何实现完整性控制.解:为了维护数据库的完整性,DBMS提供了以下三种机制:①完整性约束条件定义完整性约束条件也称为完整性规则,是数据库中的数据必须满足的语义约束条件.SQL标准使用了一系列概念来描述完整性,包括关系模型的实体完整性、参照完整性和用户定义完整性。

第5章 数据库完整性

第5章数据库安全性(2课时)数据库的数据保护主要包括数据的安全性和数据的完整性。

数据的安全性是为了保护数据库防止恶意的破坏和非法访问,防范对象是非法用户和非法操作。

数据库的完整性是指数据的正确性和相容性,是为了防止数据库中存在不符合语义的数据,也就是防止数据库中存在不正确的数据,防范对象是不合语义的、不正确的数据。

举例说明数据的完整性(三种完整性各一例)。

为维护数据库的完整性,DBMS必须具备三个功能:1 提供定义完整性约束条件的机制完整性约束条件也称为完整性约束规则,是数据库必须满足的语义约束条件。

SQL标准使用了一系列概念来描述完整性,包括关系模型的实体完整性、参照完整性和用户定义完整性。

这些完整性一般由SQL的DDL语句来实现。

它们作为数据库模式的一部分存入数据字典中。

2 提供完整性检查的方法DBMS中检查数据是否满足完整性约束条件的机制称为完整性检查。

一般在INSERT、UPDA TE、DELETE语句执行后开始检查,也可以在事务提交时检查。

检查这些操作执行后数据库中的数据库是否违背了完整性约束条件。

3 违约处理DBMS若发现用户的操作违背了完整性约束条件,就采取一定的动作,如拒绝(NOACTION)执行该操作,或级联(CASCADE)执行其他操作,进行违约处理以保证数据的完整性。

目前商用的DBMS产品都支持完整性控制,即完整性定义、检查控制和违约处理都是由DBMS来实现,不必由应用程序来完成,从而减轻了应用程序员的负担。

5.1 实体完整性是关系的两个不变性之一,关系的主属性的取值不能相同,主属性不能取空值,保证在一个关系中不存在两个完全相同的元组。

5.1.1 实体完整性定义关系模型的实体完整性在CREATE TABLE中用PRIMARY KEY定义。

对单属性构成的码有两种说明方法:一种是定义为列级约束条件;一种是定义为表级约束条件。

对多个属性构成的码只有一种说明方法:定义为表级约束条件。

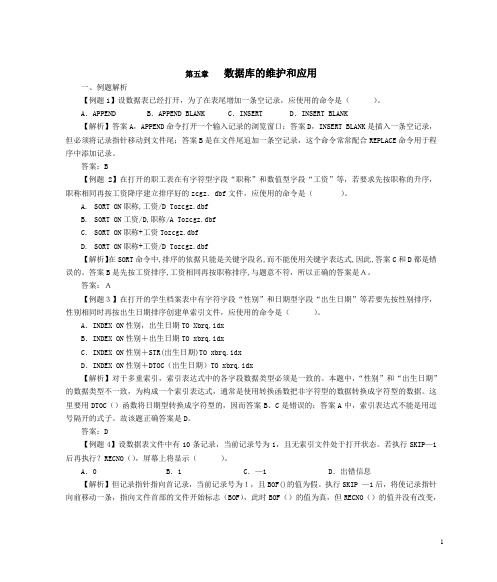

第五章 数据库的维护和应用

第五章数据库的维护和应用一、例题解析【例题1】设数据表已经打开,为了在表尾增加一条空记录,应使用的命令是()。

A.APPEND B.APPEND BLANK C.INSERT D.INSERT BLANK【解析】答案A,APPEND命令打开一个输入记录的浏览窗口;答案D,INSERT BLANK是插入一条空记录,但必须将记录指针移动到文件尾;答案B是在文件尾追加一条空记录,这个命令常常配合REPLACE命令用于程序中添加记录。

答案:B【例题2】在打开的职工表在有字符型字段“职称”和数值型字段“工资”等,若要求先按职称的升序,职称相同再按工资降序建立排序好的zcgz.dbf文件,应使用的命令是()。

A.SORT ON职称,工资/D Tozcgz.dbfB.SORT ON工资/D,职称/A Tozcgz.dbfC.SORT ON职称+工资Tozcgz.dbfD.SORT ON职称+工资/D Tozcgz.dbf【解析】在SORT命令中,排序的依据只能是关键字段名,而不能使用关键字表达式,因此,答案C和D都是错误的。

答案B是先按工资排序,工资相同再按职称排序,与题意不符,所以正确的答案是A。

答案:A【例题3】在打开的学生档案表中有字符字段“性别”和日期型字段“出生日期”等若要先按性别排序,性别相同时再按出生日期排序创建单索引文件,应使用的命令是()。

A.INDEX ON性别,出生日期TO Xbrq.idxB.INDEX ON性别+出生日期TO xbrq.idxC.INDEX ON性别+STR(出生日期)TO xbrq.idxD.INDEX ON性别+DTOC(出生日期)TO xbrq.idx【解析】对于多重索引,索引表达式中的各字段数据类型必须是一致的。

本题中,“性别”和“出生日期”的数据类型不一致,为构成一个索引表达式,通常是使用转换函数把非字符型的数据转换成字符型的数据。

这里要用DTOC()函数将日期型转换成字符型的,因而答案B、C是错误的;答案A中,索引表达式不能是用逗号隔开的式子。

第五章 数据库设计

运动会方面,实体集包括:运动员(编号,姓名,性别,队 伍号),比赛项目(项目名,比赛场地)。其中,一个比赛项 目可供多名运动员参加,一名运动员可参加多个项目。

根据上述条件,分别设计运动队和运动会两个局部E-R图。

第三节 概念结构设计 参赛项目 性别 队伍号 队伍名 教练名 运动员 性别 队伍号 运动员 m 参加 n n 属于

第三节 概念结构设计 分解变换。如果实体集的属性较多,可以进行分解。例如, 对于员工实体集,其属性为员工号、姓名、性别、生日、(所 属)支行名、岗位、工资、奖金。 性别 生日 支行名 岗位 工资 奖金

姓名 员工号 员工

第三节 概念结构设计 可以把员工信息分解为两部分,一部分属于固定信息,一部 分属于变动信息。为了区别这两部分信息,产生一个新的实体 和一个新的联系。

在视图合并阶段,设计者把所有视图有机地合并成统一的概 念模型,这个最终的概念模型支持所有的应用。

第三节 概念结构设计 概念结构设计的策略主要分为自顶向下、自底向上、自内向 外和混合策略四种。 这些方法中最常用的是自底向上方法:首先设计局部概念模 式,然后综合局部概念模式成全局概念模式,最后对全局概念 模式进行评估和优化。

P2 P1 D2明细 D3账目 E2会 E1客 D1付款 打印账目 账务处理 单 户 计

第二节 需求分析 元数据是描述数据的数据,通常由数据结构的描述组成,主 要描述数据及其使用环境,例如数据精度、来源、产生时间、 使用范围、注解等。 数据字典是一种用户可以访问的、记录数据库和应用程序元 数据的集合,通常是用来解释数据表、数据字段等数据结构的 意义,数据字段的取值范围、数据值代表的意义等。 简而言之,数据字典是描述数据的信息集合,是系统中所有 数据的定义集合。

数据字典通常由数据项、数据结构、数据流、数据存储和处 理过程组成。

第5章 数据库安全保护

更改登录账号的属性

使用存储过程sp_password可改变登录账号的密码

EXEC sp_password '旧密码', '新密码', '登录账号名称' [例5-3]将Mike账号的密码由原来的m1934改为mike1934. EXEC sp_password ‘m1934’,’mike1934’,’Mike’

第5章 数据库安全保护

5.1 5.2 5.3 5.4

数据库的安全性 完整性控制 并发控制与封锁 数据库的恢复

2

5.1 数据库的安全性

5.1.1 数据库安全性的含义

数据库的安全性是指保护数据库以防止非法使 用所造成的数据泄露、更改或破坏。

安全性问题有许多方面 :

(1)法律、社会和伦理方面时问题。 (2)物理控制方面的问题。 (3)政策方面的问题。 (4)运行方面的问题。 (5)硬件控制方面的问题。 (6)操作系统安全性方面的问题。 (7)数据库系统本身的安全性方面的问题。

18

其中: BUILTIN\Administrators: 表示所有 Windows Adiminstrators组中的用户都可以 登录到SQL Server。此组中的成员同时也具 有SQL Server的系统管理员权限。 sa:SQL Server身份验证模式的系统管理 员账户。 方法2:使用存储过程查看登录账号。 EXEC sp_helplogins

14

5.1.4 SQL Server2000的身份验证模式

1.Windows身份验证模式 : 允许Windows操作系统用户连接到SQL Server。 当使用Windows身份验证模式时,用户必 须首先登录到Windows操作系统中,然后 再登录到SQL Server。 一般推荐使用Windows验证模式,因为这 种安全模式能够与Windows操作系统的安 全系统集成在一起,以提供更多的安全功能。

第五章 数据库完整性

例2:将SC表中的SNO、cno属性组定义为码 create table sc (sno char(9) not null, cno char(4) not null, grade smallint, primary key(sno,cno) )

8

5.1.2 实体完整性的违约处理

对于实体完整性的检查,包括:

在子表中修改外码(也是主属性)的策略

6. 在参照关系(子表)中修改外码(同时是主码 属性 )。与在参照关系中插入元组类似,可以 有2种策略: 受限修改 递归修改 RDBMS在实现参照完整性时: 需要向用户提供定义主码、外码的机制。 向用户提供按照自己的应用要求选择处理依 赖关系中对应的元组的方法。

6

5.1 实体完整性

5.1.1 定义实体完整性 例1:将student表中的sno属性定义为码 create table student (sno char(9) primary key, sname char(20) not null, ssex char(2), sage smallint, sdept char(20) )

26

5.4 完整性约束命名子句

1. 完整性约束命名子句 Constraint <完整性约束条件名><完整性约 束条件> 例5.10 建立学生登记表 student,要求学号在 90000—99999 之间,姓名不能取空值,年 龄小于30,性别只能是“男”或者“女”

5

数据库完整性控制机制

DBMS完整性控制机制: 1. 提供定义完整性约束条件的机制:提供定义数 据完整性约束条件的方法,完整性约束条件作为 模式的一部分存入数据库中; 2. 提供完整性检查的方法:进行完整性检查,检 查数据是否满足约束条件; 3. 进行违约处理:若有违反,采取相应措施(拒 绝、报告、改正)处理。 完整性子系统:DBMS中执行完整性控制的子系统。 其功能为监督事务的执行,测试其是否违反完整性 约束条件;若有违反,则分情况进行预定的处理。

数据库系统概论 课件 第05章_数据库完整性

列值非空(NOT NULL约束) 列值唯一(UNIQUE约束) 检查列值是否满足一个布尔表达式(CHECK约束)

SQL Server 实现用户定义数据完整性的主要方法 有:约束、默认、规则、自定义数据类型和触发器

1、不允许取空值

DB

例5 在定义“学生”表时,说明学号Sno为主键,姓

数据库系统原理

DB

Principles of Database System

第五章 数据库完整性

第五章

DB

数据库完整性

数据库的完整性(Integrity)

数据的正确性、有效性和相容性

防止不合语义的数据进入数据库

例:学生的年龄必须是整数,取值范围为14-35;

学生的性别只能是男或女; 学生的学号一定是唯一的; 学生所在的系必须是学校开设的系;

DB

FOREIGN KEY(<列名>) REFERENCES <表名> [(<列名>)] [ ON DELETE <参照动作> ] [ ON UPDATE <参照动作> ] 其中 第一个“列名”是外部关键字 第二个“列名”是被参照表中的主键或候选键 。

参照动作

DB

NO ACTION(拒绝)

CASCADE(级联)

FOREIGN KEY(Sno) REFERENCES Student(Sno),

FOREIGN KEY(Cno) REFERENCES Course(Cno)

);

5.2.2 参照完整性检查和违约处理

DB

一个参照完整性将两个表的相应元组联 系起来了

对被参照表和参照表进行增删改操作时

有可能破坏参照完整性 因此,必须进行检查

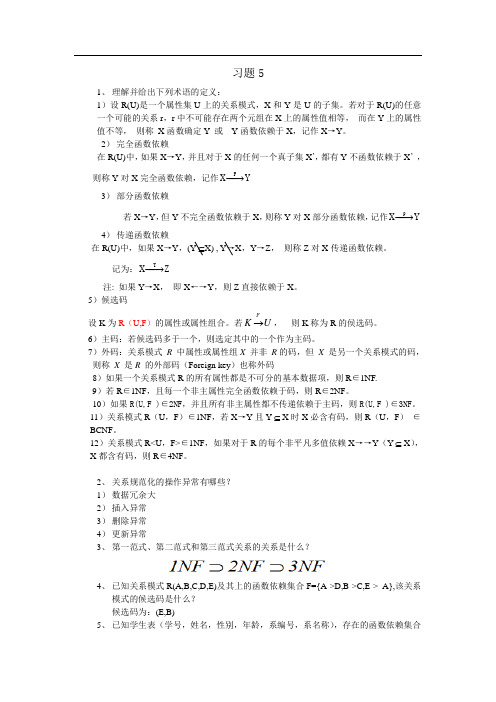

数据库原理及应用第5章课后习题答案

习题51、 理解并给出下列术语的定义:1)设R(U)是一个属性集U 上的关系模式,X 和Y 是U 的子集。

若对于R(U)的任意一个可能的关系r ,r 中不可能存在两个元组在X 上的属性值相等, 而在Y 上的属性值不等, 则称 X 函数确定Y 或 Y 函数依赖于X ,记作X →Y 。

2) 完全函数依赖在R(U)中,如果X →Y ,并且对于X 的任何一个真子集X ’,都有Y 不函数依赖于X ’ ,则称Y 对X 完全函数依赖,记作Y X F −→−3) 部分函数依赖若X →Y ,但Y 不完全函数依赖于X ,则称Y 对X 部分函数依赖,记作Y X p−→−4) 传递函数依赖在R(U)中,如果X →Y ,(Y ⊆X) , Y →X ,Y →Z , 则称Z 对X 传递函数依赖。

记为:Z X T −→−注: 如果Y →X , 即X ←→Y ,则Z 直接依赖于X 。

5)候选码设K 为R (U,F )的属性或属性组合。

若U K F →, 则K 称为R 的侯选码。

6)主码:若候选码多于一个,则选定其中的一个作为主码。

7)外码:关系模式 R 中属性或属性组X 并非 R 的码,但 X 是另一个关系模式的码,则称 X 是R 的外部码(Foreign key )也称外码8)如果一个关系模式R 的所有属性都是不可分的基本数据项,则R ∈1NF.9)若R ∈1NF ,且每一个非主属性完全函数依赖于码,则R ∈2NF 。

10)如果R(U,F )∈2NF ,并且所有非主属性都不传递依赖于主码,则R(U,F )∈3NF 。

11)关系模式R (U ,F )∈1NF ,若X →Y 且Y ⊆ X 时X 必含有码,则R (U ,F ) ∈BCNF 。

12)关系模式R<U ,F>∈1NF ,如果对于R 的每个非平凡多值依赖X →→Y (Y ⊆ X ),X 都含有码,则R ∈4NF 。

2、 关系规范化的操作异常有哪些?1) 数据冗余大2) 插入异常3) 删除异常4) 更新异常3、 第一范式、第二范式和第三范式关系的关系是什么?4、 已知关系模式R(A,B,C,D,E)及其上的函数依赖集合F={A->D,B->C,E-> A},该关系模式的候选码是什么?候选码为:(E,B)5、 已知学生表(学号,姓名,性别,年龄,系编号,系名称),存在的函数依赖集合是{学号->姓名,学号->性别,学号->年龄,学号->系编号,系编号->系名称},判断其满足第几范式。

数据库第五章习题及答案

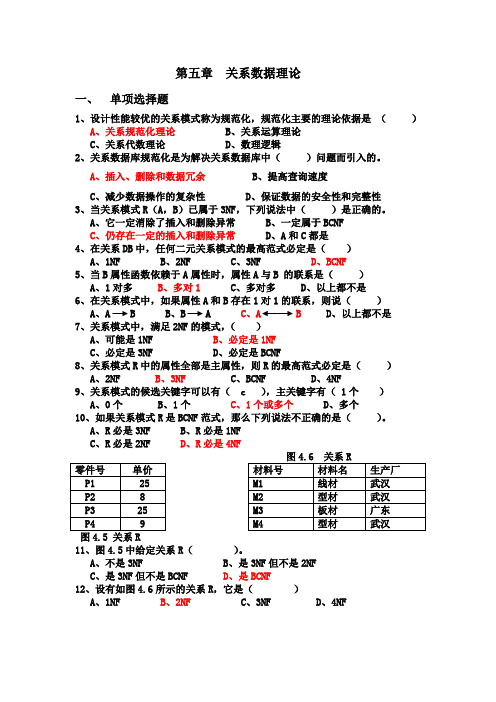

第五章 关系数据理论一、 单项选择题1、设计性能较优的关系模式称为规范化,规范化主要的理论依据是 ( )A 、关系规范化理论B 、关系运算理论C 、关系代数理论D 、数理逻辑2、关系数据库规范化是为解决关系数据库中( )问题而引入的。

A 、插入、删除和数据冗余B 、提高查询速度C 、减少数据操作的复杂性D 、保证数据的安全性和完整性3、当关系模式R (A ,B )已属于3NF ,下列说法中( )是正确的。

A 、它一定消除了插入和删除异常B 、一定属于BCNFC 、仍存在一定的插入和删除异常D 、A 和C 都是4、在关系DB 中,任何二元关系模式的最高范式必定是( )A 、1NFB 、2NFC 、3NFD 、BCNF5、当B 属性函数依赖于A 属性时,属性A 与B 的联系是( )A 、1对多B 、多对1C 、多对多D 、以上都不是6、在关系模式中,如果属性A 和B 存在1对1的联系,则说( )A 、A B B 、B A C 、A B D 、以上都不是7、关系模式中,满足2NF 的模式,( )A 、可能是1NFB 、必定是1NFC 、必定是3NFD 、必定是BCNF8、关系模式R 中的属性全部是主属性,则R 的最高范式必定是( )A 、2NFB 、3NFC 、BCNFD 、4NF9、关系模式的候选关键字可以有( c ),主关键字有( 1个 )A 、0个B 、1个C 、1个或多个D 、多个10、如果关系模式R 是BCNF 范式,那么下列说法不正确的是( )。

A 、R 必是3NFB 、R 必是1NFC 、R 必是2NFD 、R 必是4NF11、图4.5中给定关系R ( )。

A 、不是3NFB 、是3NF 但不是2NFC 、是3NF 但不是BCNFD 、是BCNF12、设有如图4.6所示的关系R ,它是( )A 、1NFB 、2NFC 、3NFD 、4NF二、 填空题1、如果模式是BCNF ,则模式R 必定是(3NF ),反之,则( 不一定 )成立。

数据库复习 第五章 习题

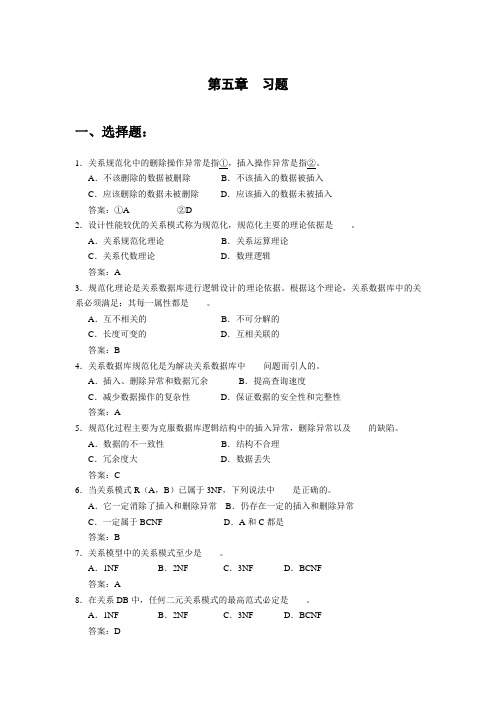

第五章习题一、选择题:1.关系规范化中的删除操作异常是指①,插入操作异常是指②。

A.不该删除的数据被删除B.不该插入的数据被插入C.应该删除的数据未被删除D.应该插入的数据未被插入答案:①A ②D2.设计性能较优的关系模式称为规范化,规范化主要的理论依据是____。

A.关系规范化理论B.关系运算理论C.关系代数理论D.数理逻辑答案:A3.规范化理论是关系数据库进行逻辑设计的理论依据。

根据这个理论,关系数据库中的关系必须满足:其每一属性都是____。

A.互不相关的B.不可分解的C.长度可变的D.互相关联的答案:B4.关系数据库规范化是为解决关系数据库中____问题而引人的。

A.插入、删除异常和数据冗余B.提高查询速度C.减少数据操作的复杂性D.保证数据的安全性和完整性答案:A5.规范化过程主要为克服数据库逻辑结构中的插入异常,删除异常以及____的缺陷。

A.数据的不一致性B.结构不合理C.冗余度大D.数据丢失答案:C6.当关系模式R(A,B)已属于3NF,下列说法中____是正确的。

A.它一定消除了插入和删除异常B.仍存在一定的插入和删除异常C.一定属于BCNF D.A和C都是答案:B7.关系模型中的关系模式至少是____。

A.1NF B.2NF C.3NF D.BCNF答案:A8.在关系DB中,任何二元关系模式的最高范式必定是____。

A.1NF B.2NF C.3NF D.BCNF答案:D9.在关系模式R中,若其函数依赖集中所有候选关键宇都是决定因素,则R最高范式是____。

A.2NF B.3NF C.4 NF D.BCNF答案:C10.当B属性函数依赖于A属性时,属性A与B的联系是____。

A.1对多B.多对1 C.多对多D.以上都不是答案:B11.在关系模式中,如果属性A和B存在1对1的联系,则说____。

A.A→B B.B→A C.A↔B D.以上都不是答案:C12.候选码中的属性称为____。

第五章 数据库的创建与管理

数据库教案

物理存储结构

• 至少有一个主文件组,主文件组中包含了所有的 系统表,当建立数据库时,主文件组包括主数据 库文件和未指定组的其他文件。

• 事务日志文件文件不属于任何一个文件组。

数据库教案

• [例5-1]:创建一个只含一个数据文件和一个事务日志文件的数据库 • 数据库名为JWGL1, • 主数据库文件逻辑名称为jwgl1_data – 数据文件的操作系统名称jwgl1.mdf – 数据文件初始大小为5MB, – 最大值为500MB, – 数据文件大小以10%的增量增加。 • 日志逻辑文件名称jwgl1_log.ldf, – 事务日志的操作系统名称jwgl1.ldf, – 日志文件初始大小为5MB, – 最大值100MB, – 日志文件以2MB增量增加。

数据库的类型

了解系统数据库和用户数 系统数据库、文件存储位置、 据库的基本功能、存 默认扩展名、基本功能、 储信息 存储信息、属性

掌 握 使 用 SSMS 和 T-SQL 数据库的创建 数据文件、事务日志文件、 创建、修改与删除数 与管理 文件组、数据库属性 据库的方法 数 据 库 中 的 对 了解数据库中的对象及主 象 要对象的功能与作用 数据库关系图、表、视图、 可编程性、存储、安全 性

数据库教案

5.1 数据库简介

5.1.1 SQL Server 2005的数据库类型

1

2 系统数据库

用户数据库

数据库教案

系统数据库

1. 2. 3.

master数据库 model数据库 msdb数据库

4.

tempdb数据库

数据库教案

Master数据库

SQL Server中最重要的数据库,存储SQL Server中的系统级信息 包括所有的登录账户信息、初始化信息和 其它数据库的相关信息。 系统根据mas系统将受到影响

《数据库》第五章 数据完整性与约束

必须与引用表中指定的列的值匹配。

15

Inspur Education

▪ 外键约束

–外键约束相关的概念:

oracle– 中外是键其常:他外表用键的约主约束 键定 列束义。中的的用引用法了其他表的的列或列集,一般

– 引用键:外键引用的其他表的唯一键或主键。 – 从表或子表:包含外键的表。此表的值依赖于引用表的唯一

–实例:在已创建的表dept_20中添加

oracleemp中lo常yee用_id约和束h的ir用e_d法ate 列的组合外键约

束A并LTE启R T用ABL:E dept_20

ADD CONSTRAINT fk_empid_hiredate FOREIGN KEY (employee_id, hire_date) REFERENCES job_history(employee_id, start_date)

▪ 唯一性约束

–实例:为已存在的warehouses表的

oraclwear中eh常ous用e_i约d,束wa的re用hou法se_name列,添加名

whAL_TuERnTqA为BLE的wa唯reh一ous性es 约束

ADD CONSTRAINT wh_unq UNIQUE (warehouse_id, warehouse_name)

25

Inspur Education

▪ 检查性约束

–检查性(check)约束即要求每一行的一列或

oracl多e列中的常值用,必约须束满的足用指定法条件。

–检查约束的主要好处是具有非常灵活的完整性 规则的能力。

26

Inspur Education

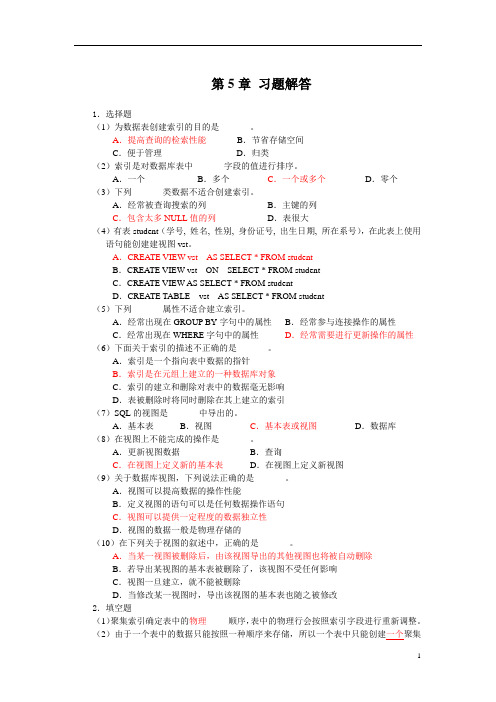

数据库第5章习题参考答案

第5章习题解答1.选择题(1)为数据表创建索引的目的是_______。

A.提高查询的检索性能B.节省存储空间C.便于管理D.归类(2)索引是对数据库表中_______字段的值进行排序。

A.一个B.多个C.一个或多个D.零个(3)下列_______类数据不适合创建索引。

A.经常被查询搜索的列B.主键的列C.包含太多NULL值的列D.表很大(4)有表student(学号, 姓名, 性别, 身份证号, 出生日期, 所在系号),在此表上使用_______语句能创建建视图vst。

A.CREATE VIEW vst AS SELECT * FROM studentB.CREATE VIEW vst ON SELECT * FROM studentC.CREATE VIEW AS SELECT * FROM studentD.CREATE TABLE vst AS SELECT * FROM student(5)下列_______属性不适合建立索引。

A.经常出现在GROUP BY字句中的属性B.经常参与连接操作的属性C.经常出现在WHERE字句中的属性D.经常需要进行更新操作的属性(6)下面关于索引的描述不正确的是_______。

A.索引是一个指向表中数据的指针B.索引是在元组上建立的一种数据库对象C.索引的建立和删除对表中的数据毫无影响D.表被删除时将同时删除在其上建立的索引(7)SQL的视图是_______中导出的。

A.基本表B.视图C.基本表或视图D.数据库(8)在视图上不能完成的操作是_______。

A.更新视图数据B.查询C.在视图上定义新的基本表D.在视图上定义新视图(9)关于数据库视图,下列说法正确的是_______。

A.视图可以提高数据的操作性能B.定义视图的语句可以是任何数据操作语句C.视图可以提供一定程度的数据独立性D.视图的数据一般是物理存储的(10)在下列关于视图的叙述中,正确的是_______。

数据库系统概论 第5章

当一个关系模式在连接的过程中没有丢掉有用信息的, 称为无损连接分解否则称为有损连接分解。 3NF的优点就是其总可以在满足无损连接并保持依赖的 前提下得到3NF设计。其缺点是,若没有消除所有的传递 依赖,则必须要用空值来表示数据项间的某些可能有意义 的联系。此外,3NF还存在信息重复的问题。 若必须在BCNF和保持依赖的3NF间作选择的话,通常 倾向于选择3NF。因为若不能有效地检验依赖的保持情况, 我们要么牺牲系统性能,要么破坏数据库中的数据的完整 性,这当然都不好。相比之下,3NF中允许传递依赖造成 少量冗余反到是可以容忍的。所以,我们常选择保持依赖 而放弃BCNF。

假定有一个实际问题,有关系模式: 借书人(姓名,地址,书名,日期) 即 BORROW(NAME,ADDR,TITLE,DATE) 其中:NAME和TITLE是整个模式的关键字(主码)。

NAME 张 平 张 平 张 平 张 平 张 平 张 平 李少林 李少林 ADDR A1 A1 A1 A1 A1 A1 A2 A2 TITLE T1 T2 T3 T4 T5 T6 T3 T7 DATE D1 D2 D3 D4 D5 D6 D4 D7

一个低一级范式的系模式的集合,这种 过程就叫规范化。各种范式之间的关系为:

1NF 2NF

3NF BCNF 4NF

5NF

例:以下两例为非1NF关系。借书人

部门名 部门号

经理

正经理 副经理

张 平 李文化

DN1 DN2

D1 D2

M1 M2

5.2.5 3NF

定义:关系模式R(U,F)中若不存在这样的码X,属 性组Y及非主属性Z(Z Y)使得X→Y(Y→X)Y→Z 成立,则称R(U,F) ∈3NF。 简言之,不存在非主属性部分依赖和传递依赖于 码的第一范式称为第三范式。 从定义中还可得出结论:不存在非主属性的模式 为第三范式。

SQL Server数据库管理教程 第5章

认情况下,SQL Server 2012会将文件存储 于C:\Program Files\Microsoft SQL Server \ MSSQL10.MSSQLSERVER \ MSSQL \ DATA文件夹中,单击“路径”选项右边的 按钮,在弹出的对话框中可为数据文件或日

志文件指定其他路径。

4)在“选项”选项页中,可以定义所创建数据库的排序规则、恢复模 式、兼容级别等选项。在此均保持默认选项。 5)在“文件组”选项页中,可以查看数据库中现有的文件组,也可以 分别通过“添加”和“删除”按钮添加和删除文件组 6)全部设置完毕后,单击“确定”按钮即可完成jw数据库的创建。

3)通过ALTER语句来增加数据库容量。

【例5-5】 使用Transact-SQL语句将jw数据库的主数据文件jw.mdf 的初始大小设置为5 MB。 ALTER DATABASE jw MODIFY FILE (NAME=jw_data, SIZE=5MB)

3.收缩数据库容量

收缩数据库的方式有以下三种。

逻辑名:表示相应数据文件的逻辑名称,它必须在数据库中是唯一的,

且须符合标识符命名规则。

文件类型:其中“数据”表示数据文件,“日志”表示日志文件。 文件组:用于存放数据文件的文件组。默认情况下,数据文件存放于

PRIMARY文件组中,日志文件不属于任何一个文件组。

初始大小:文件的初始大小。需注意的是,主数据文件的初始大小至少

FILENAME='path'

[,SIZE=database_size] [,MAXSIZE=database_maxsize]

[,FILEGROWTH=growth_increment])

[,FILEGROUP filegroup_name [(NAME=datafile_name,

第5章 数据库的基本操作

3.数据库与表

5.2.2 在数据库中建立表

例6:在已创建的D:\XSCJGL\DB\CJGL.DBC数据库 中建立学生信息表XSXI.DBF(表的结构参见第四 章),要求存储在D:\XSCJGL\DB\TABLES文件夹 下。

5.2.3 向数据库添加自由表

例7:将自由表KCXI.DBF添加到CJGL.DBC数据库 中。

3.以命令方式设置当前数据库

设置当前数据库,可使用下面的SET命令。 如SET DATABASE TO CJGL,表示将 CJGL.DBC设置为当前数据库。 格式:SET DATABASE TO[<数据库名>] 功能:指定已打开的某一数据库为当前数据库。 说明:如果省略数据库名,将取消当前数据库 的设置,即所有打开的数据库均不为当前数据 库。

4.以命令方式关闭数据库

格式:CLOSE DATABASES[ALL] 功能:关闭当前数据库和它包含的表; 若没有当前数据库,将关闭所有工作区中打开 的自由表和索引; 若命令中包含ALL选项,将关闭所有打开的数 据库及其包含的表,并关闭相关的索引文件和 格式文件。

5.以命令方式修改数据库

&&建立索引标识为XBBJ的惟一索引,该索引标识追加到XSXI.CDX文件

3.索引的使用

(1)索引文件的打开与关闭 格式:SET INDEX TO [<索引文件列表 >|?][ADDITIVE] 功能:打开当前表的一个或多个索引文件。这 里的索引文件类型指的是单索引文件或非结构 化复合索引文件。

&&按学号相等建立当前表与成绩信息表的一对多关系

接下来,执行下面的命令: SELECT A BROWSE &&浏览成绩信息表 SELECT B BROWSE &&浏览学生信息表

数据库第5章

1-6 郑州轻工业学院软件职业技术学院

总的来说计算机安全涉及的问题

计算机系统本身的技术问题

计算机安全理论与策略

计算机安全技术

管理问题

安全管理 安全评价 安全产品

数据库原理

1-7 郑州轻工业学院软件职业技术学院

计算机安全涉及问题(续)

法学

计算机安全法律

犯罪学

计算机犯罪与侦察 安全监察

能访问他有权存取的数据,必须预 先对每个用户定义存取权限。

检查存取权限

对于通过鉴定获得上机权的用户

(即合法用户),系统根据他的存 取权限定义对他的各种操作请求进 行控制,确保他只执行合法操作。

数据库原理

1-22 郑州轻工业学院软件职业技术学院

常用存取控制方法

自主存取控制(Discretionary Access

5.3.2 授权(Authorization)与回收

在数据库系统中,定义用户存取权限称为授权 (Authorization)。 第三章讨论 SQL 的数据控制功能时,我们已知道授权有两种: 系统特权和对象特权。 系统特权是由DBA授予某些数据库用户,只有得到系统特 权,才能成为数据库用户。 对象特权可以由DBA授予,也可以由数据对象的创建者授 予,使数据库用户具有对某些数据对象进行某些操作的 特权。 在系统初始化时,系统中至少有一个具有DBA特权的用户,DBA 可以通过GRANT语句将系统特权或对象特权授予其他用户。 对于已授权的用户可以通过REVOKE语句收回所授予的特权。

用户标识和鉴定的方法有多种,为了获得更强的安全性, 往往是多种方法并举,常用的方法有以下几种:

数据库原理

1-18 郑州轻工业学院软件职业技术学院

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

5.6.1 建立Huffman编码树

Huffman树是一种满二叉树,每个叶结点对应于一个字符, 叶结点的权重是字符出现的频率。Huffman树建立的原则是建 立具有最小外部路径权重(minimum external path weight)的二叉

任意二叉树,叶结点数等于有两个子结点的分支结点数加1。

5.1.1 满二叉树定理

定理5.1 满二叉树定理:非空满二叉树的叶结点数等于其分支结 点数加1。

任意二叉树,叶结点数等于有两个子结点的分支结点数加1。

证明:设非空二叉树中,结点为n个(子结点数为0,1,2的结点分别为n0,

n1, n2),分支(边)数为m n= n0 + n1 + n2 (1) 考虑每个结点对应的进入分支,除根结点外,每个结点都有且 只有一个父结点,对应一个分支,故有: m=n-1 (2) 考虑每个结点对应的射出分支。每个结点对应的分支数等其子 结点个数,故有: m= n1 +2 n2 (3) 联立(1)(2)(3)式求解得:n0 =n2+1

有两个非空子结点;或者是叶结点。(即二叉树中不存在

只有一个子结点的结点) 完全二叉树:从根结点起每一层从左到右填充。(即

一棵高度为d的完全二叉树除d-1层外,每一层都是满的,

且底层叶结点集中在左边的若干位置上)

满二叉树(非完全二叉树)

完全二叉树(非满二叉树)

5.1.1 满二叉树定理

定理5.1 满二叉树定理:非空满二叉树的叶结点数等于其分支结 点数加1。

preorder

inorder

postorder

To traverse the tree, collect the flags:

A

B D E F C G D

A

A C

B G D E F C G

B

E F

ABDECFG

DBEAFCG

DEBFGCA

课堂练习

写出下列二叉树进行前序、中序和后序遍历后得到的 结点序列:

A

E

B

C

D

F

G

H

I

J

课堂练习

1. 对于下图所示的二叉树,它有多少个分支结点,高 度为多少,写出它的前序周游和后序周游序列。

A B D F G H K I J C E

2. 若某二叉树的前序周游序列为( A B D E C F G ) ,中序周游序列为( D B E A F C G ),请画出该二 叉树。

--

2

--

4

--

6

--

8

-- 10

--

--

5.4 二叉查找树

无序表进行数据查找的检索时间为Θ(n),数据量大时太慢。

而有序顺序表可以将数据检索时间缩短为Θ(logn),但数据插

入和删除操作时间代价大。

?能否找到一种记录插入和检索操作都很快的数据结构呢?

答案:二叉查找树(又称二叉排序树、二叉检索树)

5.3.3 使用数组实现完全二叉树

完全二叉树,每一层(除底层)是满的,且最底层的结点是

从左到右填充。

对完全二叉树的结点,可以从上到下,从左到右地编号,结 点的位置可以完全由其序号确定。即可以由序号推导出结点在 二叉树中位置。 因此可以用n个元素的数组来保存n个结点的完全二叉树, 不存在结构性开销。 对完全二叉树,若某结点的序号为r,则 其父结点的序号为 (r-1)/2 其左、右子结点的序号分别为:2r+1、2r+2

n0 = n2 + 1

代入(2)式得:

(3)

m = n0 + n2 + 1 +n1

=n+1

5.1.2 二叉树的抽象数据类型

Elem& val() { return it; } void setVal(const Elem& e) { it = e; } inline BinNode<Elem>* left() const { return lc; } void setLeft(BinNode<Elem>* b) { lc = (BinNodePtr*)b; } inline BinNode<Elem>* right() const { return rc; } void setRight(BinNode<Elem>* b) { rc = (BinNodePtr*)b; } bool isLeaf() { return (lc == NULL) && (rc == NULL); } };

5.3 二叉树的实现

5.3.1 使用指针实现二叉树

★ 每个结点包含一个数据区和两个指向子结点的指针。

这种方式常称为二叉链表(二重链表)。每个结点包括: 1、值域。2、左指针域(指向左子树)。3、右指针域(指向 右子树)。

Lchild L(i) Value V(i) Rchild R(i)

5.3.2 空间代价

一直到K被找到或检索到叶结点为止。

结点插入:采用结点查找方法在二叉查找树中找到新结点的 插入位置。

二叉查找树构建:用结点插入方法将所有元素插入到二叉查

找树。

二叉查找树的结点删除

首先通过结点查找找到欲删除的结点。如果该结点:

1. 2. 3. 没有子结点:直接删除(其父结点指向它的指针改为NULL)。 有一个子结点:其父结点指向它的指针改为指向其子结点。 有两个子结点:用其右子树中最小值代替该结点。 即从欲删除结点出发至右子树,沿左边的链不断下移,直到没有

Position

Parent Left Child Right Child Left Sibling

0

-1 2 --

1

0 3 4 --

2

0 5 6 1

3

1 7

4

1 9

5

2

6

2

7

3

8

3

9

4 ----

10 11

4 --9 5 ----

11 -- -- ----- -- -5 -7

8 10 -3

Right Sibling

5.2 周游二叉树

按照一定顺序访问二叉树的结点,称为一次周游或遍历。对 每个结点都进行一次访问并将其列出,称为二叉树的枚举。 二叉树遍历( Traversals )的算法是树形结构中其它算法的基

础,实际上是将非线性结构的二叉树转化为线性序列。

遍历一个二叉树就是不重复地访问二叉树中的所有结点。 若加以“先左后右”的限制,二叉树的遍历有三种:

如果二叉树完全不平衡,即成一个链表形状,高度为n,操

的时间代价为Θ(n)。 创建一棵平衡二叉查找树的时间代价为Θ(nlogn),而创 建一棵完全不平衡二叉树的时间代价为Θ(n2)。 不论二叉树的形状如何,周游二叉树的时间代价为Θ(n) 。

5.5 堆与优先队列

应用中,常需要找出“最重要”目标。数学上就是查找队列中最

堆的构建

关键操作:假设二叉树根结点的左右子树已是堆,调整该二叉 树为堆。 1、将根结点与其左、右儿子结点比较,若不满足堆的条件, 则根结点与左右儿子结点中大者进行交换。即根结点不断

地向下层移动。

2、对交换后的左或右子树重复过程1。 3、直到满足堆的条件或调整到叶结点为止。 堆的构建:对一个二叉完全树,从最后一个分支结点开始, 到根结点,逐个结点地应用上述操作。

数据结构与算法分析

A Practical Introduction to Data Structures and Algorithm Analysis

陈 星

第5章 二叉树

非线性结构和树

祖先

例:家中的族谱

B

A

能否用线性表来表示?

C D E F G

H

I

J

树: 一种简单的非线性结构,数据元素之间具有层次特性 。

大(最小)值问题。 优先队列:按重要性或优先级来组织的队列。 堆: ① 一棵完全二叉树。 用数组来实现和存储。 ② 最大值堆:任意一个结点的值大于或等于其任意一个子 结点的值。即堆中最大值在根结点。 最小堆:任意一个结点的值小于或等于其任意一个子结 点的值。即堆中最小值在根结点。 堆与二叉查找树的比较:二叉排序树实现了结点的完全排序,而 堆只实现了局部排序。

堆构建的时间代价分析

堆 二叉查找树

移动一层 不需移动

最坏时间复杂度:Θ(n) 平均时间复杂度:

Θ(n2) Θ(nlogn)

堆中最大元素的删除

当移去最大元素(根结点)后,将最后一个元素移到根结 点,再调 整为堆。 删除最大元素的平均时间代价和最差时间代价:Θ(logn)

5.6 Huffman编码树

二叉查找树:对二叉树中任意一个值为K的结点,其左子树中任

意一个结点的值都小于K,而右子树中任意一个结点的值都

大于或等于K。 特点:将二叉查找树的中序遍历(周游)序列是一个从小到大排

列的有序序列。

课堂练习:列出以上二叉查找树中序遍历序列。

二叉查找树的基本操作:

数据查找、结点插入、二叉查找树构建、结点删除 结点查找:从根结点开始,在二叉查找树中检索值K。若结 点值为K,则检索结束;若K小于结点值,则在左子树中 检索;若K大于结点值,则在右子树中检索。以此类推,

定理5.2 一棵非空二叉树空子树的数目等于其结点数目加1。

证明:设非空二叉树中,结点为n个,其中子结点数为0,1,2的 结点分别为n0, n1, n2,有:

n= n0 + n1 + n2

(1)

对二叉树,叶子结点有两个空子树,子结点为1的结点 有1个空子树,因此二叉树空子树的数目m应有: m = 2*n0 + n1 根据满二叉树定理可得: (2)

?

堆与二叉查找树的比较:?

堆பைடு நூலகம்