面向OAuth2.0授权服务API的账号劫持攻击威胁检测

oauth2.0 客户认证方法

一、引言OAuth 2.0是一种用于授权的开放标准协议,广泛应用于互联网服务中。

在OAuth 2.0中,客户端必须进行认证才能获取访问令牌。

本文将介绍几种常见的OAuth 2.0客户认证方法,包括基本认证、客户端凭证和SSL/TLS客户端证书认证,并分析它们的优缺点和适用场景。

二、基本认证基本认证是OAuth 2.0中最简单的一种客户认证方法,它要求客户端将其客户ID和客户密钥包含在HTTP请求的头部中发送给授权服务器。

授权服务器验证客户端提供的客户ID和客户密钥是否匹配,如果匹配则返回访问令牌。

优点:简单易实现,适用于资源受限的环境或客户端只需进行一次认证的场景。

缺点:存在安全风险,客户端的客户密钥可能会被中间人攻击者窃取,造成令牌泄漏。

适用场景:内部系统之间的通信、对安全性要求不高的场景。

三、客户端凭证客户端凭证是一种OAuth 2.0客户认证方法,它要求客户端在HTTP请求的头部中发送其客户ID和客户密钥,并且使用基于客户端凭证的授权模式。

授权服务器验证客户端提供的客户ID和客户密钥是否匹配,并颁发访问令牌。

优点:相对较安全,客户端的客户密钥不会在网络上明文传输,而且可以限制访问权限。

缺点:复杂度较高,需要客户端和授权服务器进行双向认证。

适用场景:对安全性要求较高的环境、多个客户端共享一个客户ID和客户密钥的场景。

四、SSL/TLS客户端证书认证SSL/TLS客户端证书认证是一种较为安全的OAuth 2.0客户认证方法,它要求客户端在建立SSL/TLS连接时使用客户端证书进行认证。

授权服务器验证客户端提供的客户端证书是否有效,并颁发访问令牌。

优点:最高级别的安全认证方式,客户端证书不易被伪造或窃取。

缺点:部署和管理成本较高,需要客户端和授权服务器进行双向认证,维护证书的有效性和可信性。

适用场景:对安全性要求极高的环境、需要保护用户隐私和敏感数据的场景。

五、总结在实际开发中,选择合适的OAuth 2.0客户认证方法需根据具体的业务需求和安全考虑。

软件开发参考文献

软件开发参考⽂献软件开发参考⽂献随着计算机和智能⼿机的普及,计算机软件、⼿机软件已经成为⼈们⽣活中必不可少的⽣活⽤品,软件开发越来越重要,下⾯⼩编整理了软件开发论⽂参考⽂献范例,以供参考。

[1]梁利亭.嵌⼊式软件在计算机软件开发过程中的运⽤分析[J].电脑知识与技术,2020,16(04):204-206. [2]李霄鹏.嵌⼊式软件应⽤于计算机软件开发过程中的价值[J].信息与电脑(理论版),2018(23):77-78. [3]吴⽂庆,修雅慧.嵌⼊式软件在计算机软件开发过程中的应⽤[J].职业技术,2018,17(08):42-45. [4]王磊.嵌⼊式软件进⾏功能测试的相关技术研究[J].⾃动化与仪器仪表,2018(04):71-73. [5]张琦.嵌⼊式软件技术的现状与发展趋势研究[J].科技创新与应⽤,2017(05):89-91. [6]闫岩.计算机嵌⼊式软件构件提取与组装技术的分析[J].电⼦制作,2017(04):41+44. [7]王会芳,武变霞.计算机软件开发中Java编程语⾔的应⽤[J].数字技术与应⽤,2018,332(2):57+59. [8]刘鸣.计算机软件开发中JAVA编程语⾔的应⽤[J].数码世界,2017(10):34-34. [9]吕萱.计算机软件开发中Java编程语⾔的应⽤[J].信息与电脑,2018(8):67-69. [10]⾼阳.JAVA编程语⾔在计算机软件开发中的应⽤[J].电脑迷,2018,94(5):55. [11]李荣欣.Java编程语⾔在计算机应⽤软件开发中的实践探析[J].数字通信世界,2018(8):187-188. [12]周公平.不同编程语⾔对计算机应⽤软件开发的影响研究[J].⽆线互联科技,2017(15):44-45. [13]谭琦.浅谈计算机软件开发中的分层技术运⽤[J].计算机产品与流通,2018,(1):25-25. [14]王夙娟.计算机软件开发中分层技术的应⽤[J].电⼦技术与软件⼯程,2018,(8):59-59. [15]王冲,李彬.浅谈分层技术在计算机软件开发中的应⽤[J].数字化⽤户,2018,24(24):124-124. [16]卢兆贤.浅谈分层技术在计算机软件开发中的应⽤[J].信息系统⼯程,2018,297(9):93-93. [17]李丽红,王莉丽.浅谈计算机软件开发中分层技术的应⽤[J].民营科技,2018,220(7):144-144. [18]胡仕明.分层技术在计算机软件开发中的应⽤探讨[J].数字技术与应⽤,2018,36;334(4):238-239. [19]赵梓添.分层技术在计算机软件开发中的应⽤⽂[J].电⼦技术与软件⼯程,2018,145(23):62-62. [20]王刚.探析安全技术在计算机软件开发中应⽤进展[J].电脑知识与技术,2018,12(17):27-28. [21]王树琴.计算机应⽤软件开发中编程语⾔的选择研究[J].软件设计开发,2017(19):219. [22]邵明东.分析安全技术在计算机软件开发中的应⽤[J].信息与电脑(理论版),2019(01):37-38. [23]廖梦虎.安全技术在计算机软件开发中的应⽤研究[J].计算机产品与流通,2019(01):28. [24]蔚斌.计算机应⽤软件开发中编程语⾔的选择研究[J].计算机光盘软件与应⽤,2012(17):228. [25]何⽴民.MCS-51系列单⽚机应⽤系统设计:系统配置与接⼝技术[M].北京航空航天⼤学出版社,1990. [26]张友⽣,李雄.软件开发模型研究综述[J].计算机⼯程与应⽤,2006(03):109-115. [27]许逸超,袁倩婷,徐建.基于静态⾏为特征的细粒度Android恶意软件分类[J/OL].计算机应⽤研究:1-6[2019-12-30]. [28]王亚辉.软件开发过程中的信息安全管理[J].信息系统⼯程,2019(09):70. [29]傅谦,张申⽣,曹健.⾯向软件⼯程的⼯作流管理系统[J].上海交通⼤学学报,2002(09):1351-1354. [30]阮红明.计算机软件开发中影响软件质量的因素[J].中国新通信,2018,20(03):86. [31]张昉.项⽬管理在信息系统集成项⽬中应⽤研究[J].电脑知识与技术,2016(19):56-57. [32]许元明.计算机信息系统集成的原则和步骤[J].电⼦技术与软件⼯程,2017(4):167. [33]罗恒钰,段荣.⽹络数据分析在信息系统集成中的应⽤[J].电⼦技术与软件⼯程,2019(12):11-13. [34]刘军.软件⼯程技术在系统软件开发过程中的应⽤[J].信息与电脑(理论版),2018(11):35-36. [35]王芳.⼤数据背景下软件开发过程管理[J].数字通信世界,2018(12):272. [36]樊亮,阚青.基于信息化的软件开发项⽬管理[J].项⽬管理技术,2018,16(11):96-99. [37]沈成莉.敏捷项⽬管理在软件开发中的实践应⽤[D].上海:复旦⼤学,2009. [38]向佐龙.敏捷管理⽅法在软件开发中的应⽤研究[D].武汉:武汉理⼯⼤学,2007. [39]唐俐威.软件开发的敏捷管理⽅法应⽤研究[D].哈尔滨:哈尔滨⼯业⼤学,2006. [40]闫永泽.数据库技术在计算机控制中的应⽤[J].信息与电脑(理论版),2019(20):117-118,121. [41]施洋.嵌⼊式软件在计算机软件开发中的应⽤[J].河南科技,2019(28):18-19. [42]王中刚.试论如何做好嵌⼊式软件开发测试[J].信息系统⼯程,2019(08):126. [43]崔艳鹏,颜波,胡建伟.基于抽象API调⽤序列的Android恶意软件检测⽅法[J].计算机应⽤与软件,2019,36(09):321-326. [44]和晓健,彭鑫,赵⽂耘.基于实体识别的软件开发问答⽹站中的API讨论主题分析[J].计算机应⽤与软件,2019,36(07):213-217+223. [45]刘奇旭,邱凯丽,王⼄⽂,陈艳辉,陈浪平,刘潮歌.⾯向OAuth2.0授权服务API的账号劫持攻击威胁检测[J].通信学报,2019,40(06):40-50. [46]陈玲,夏汛.软件开发安全漏洞探究--评《软件安全开发》[J].中国安全科学学报,2019,29(06):185. [47]陈映村,程鹏飞.计算机软件开发与数据库管理中的问题与应对策略[J].计算机产品与流通,2019(1):34. [48]罗昊.计算机软件开发中敏捷思想的应⽤探讨[J].计算机产品与流通,2019(12):28. [49][13]徐敏.基于XP敏捷开发⽅法的S公司移动终端项⽬的管理改进研究[D].上海:东华⼤学,2016 [50]杨智勇.敏捷项⽬管理在软件开发中的应⽤[D].上海:上海交通⼤学,2014. [51]刘晓龙.基于CMMI的软件敏捷开发研究[D].长春:长春理⼯⼤学,2013 [52]刘雪飞.软件开发模式分析[J].中外企业家,2018(2):157. [53]刘春⽣.计算机数据库技术在信息管理中的实践与应⽤[J].科学技术创新,2019(29):87-88. [54]严智,刘⽟恰.浅析敏捷软件开发⽅法与⼯程实践[J].信息化研究,2013,39(2):52-55,59. [55]谢东强.敏捷软件开发的双迭代模型[J].计算机应⽤与软件,2012,29(6):176-178,198. [56]范洪涛.敏捷软件开发应⽤研究[D].成都:西南交通⼤学,2009. [57]徐震.计算机数据库技术在数据管理中的'应⽤[J].电⼦技术与软件⼯程,2018(2):181. [58]侯珂珂,蔡莉莉.⼤数据背景下数据库的安全管理[J].电⼦技术与软件⼯程,2019(20):200-201. [59]张亚利.计算机软件开发与数据库管理中的问题及对策[J].信息与电脑(理论版),2016(10):194-195. [60]彭凯.嵌⼊式软件在计算机软件开发过程中的运⽤[J].电⼦技术与软件⼯程,2018(07):51. [61]卢渊源.中⼩型软件企业CMMI与Scrum兼容性探究与实践[D].北京:北京交通⼤学,2014 [62]陈晓艳.CMMI与Scrum在中⼩软件企业中的兼容性研究[D].厦门:厦门⼤学,2012 [63]郑庆娟.基于CMMI的Agile敏捷开发过程的研究与应⽤[D].厦门:厦门⼤学,2013 [64]张亚朋.Scrum项⽬管理在⾦蝶公司的应⽤研究[D].兰州:兰州⼤学,2017 [65]史⼀荣.基于形式化⽅法的敏捷软件开发过程研究与应⽤[D].重庆:重庆邮电⼤学,2017 [66]汪灏,陈丹敏,杨建豪.基于极限编程⽅法的教育软件项⽬开发[J].软件导刊,2012,11(03):108-111 [61]BECKK,BEEDLEM.ManifestoforAgilesoftwaredevelopment[EB/OL].2001-02-11[2019-05-20]. [62]龚波,于⾃跃.⼩型软件企业实施CMMI过程改进研究和分析[J].计算机应⽤研究,2004,21(8):64-67. [63]施⽡尔贝.IT项⽬管理[M].王⾦⽟,时郴,译.北京:机械⼯业出版社,2002. [64]刘佰忠.项⽬管理是IT项⽬灵魂[J].湖南制造业信息化,2004(4):9-10. [65]段琳琳.敏捷⽅法在需求⼯程中的研究与应⽤[[D].长沙:湖南⼤学,2008.1. [66]段琳琳.王如龙.极限编程在软件项⽬开发中的研究与应⽤[J].计算技术与⾃动化.2008.27(l):127-130. [67]唐爱国,王如龙.软件项⽬范围变更流程与过程控制研究[J].项⽬管理技术,2006.4(9):71-73. [68]唐艳.教捷⽅法在数据库设计中的应⽤.牡丹江教育学院学报,2005年02期. [69]林锐.软件⼯程与项⽬管理解析[M].北京:电⼦⼯业出版社,2003. [70]ROBERTC.MARTIN.敏捷软件开发[M].北京:机械⼯业出版社,2008:388. [71]伯克温.项⽬管理艺术[M].南京:东南⼤学出版社,2007:342. [72]王之瑛.改进⾼效浓密机⼯艺和设备是降低⽣产成本的有效途径[J],湖南有⾊⾦属,1995,24-27. [73]钱学森.关于软件思维科学[M],上海:上海⼈民出版社,1987,3-12. [74]黄向华.控制系统仿真[M],北京:北京航空航天⼤学出版社,2008,1-5. [75]姜新.嵌⼊式控制系统软件平台的研究与实现[D],武汉:华中科技⼤学,2003. [76]栾跃,软件开发项⽬管理[M],上海,上海交通⼤学出版社,2005,20-40. [77]杨榛,浦伟光等.化⼯流程⼯业计算机的应⽤技术与进展[J],计算机与应⽤化学,2010,27(2):139-143. [78]韩虹,李朝明.关于浓缩池设计的探究[J],新疆化⼯,2007,20(3):12-14. [79]孙红先,赵听友,蔡冠梁.化⼯模拟软件的应⽤与开发[J],计算机与应⽤化学,2007,24(9):1285-1288. [80]耿增显,柴天佑,岳恒.浓密机⽣产过程⾃动化系统[J],控制⼯程,2008,19(9):353-363.【软件开发参考⽂献】相关⽂章:1.2.3.4.5.6.7.8.。

net webapi oauth2.0 用法

一、什么是Net WebAPI?在讨论Net WebAPI的用法之前,我们首先需要明确什么是Net WebAPI。

Net WebAPI是一种基于.Net评台的用于创建HTTP服务的框架,它允许开发人员构建和部署可以被广泛范围的客户端访问的Web服务。

它是一种基于RESTful架构的服务,可以通过HTTP请求来进行通信,支持多种数据格式包括JSON和XML。

二、OAuth2.0是什么?在使用Net WebAPI的过程中,我们经常会遇到OAuth2.0这个协议。

OAuth2.0是一种授权协议,用于授权第三方应用访问用户在某一全球信息站上存储的私密资源,但是在不需要用户提供用户名和密码的情况下。

通过OAuth2.0协议,用户可以授权第三方应用访问自己的信息,同时保证用户的账户和密码不会被第三方应用所知晓。

三、OAuth2.0在Net WebAPI中的用法1.注册OAuth2.0应用在使用Net WebAPI的过程中,首先需要注册一个OAuth2.0应用。

一般来说,注册过程包括提供应用的名称、描述、回调URL等信息,并且会生成一个应用ID和应用密钥等信息。

这些信息会在接下来的认证和授权过程中使用。

2.认证和授权在OAuth2.0的协议中,认证和授权是一种重要的过程。

当用户使用第三方应用登入时,第三方应用会重定向到认证服务器,用户需要登入并且同意授权。

认证服务器会生成一个授权码,然后重定向到第三方应用提供的回调URL。

第三方应用在回调URL中会携带授权码来获取访问令牌(Access Token)。

3.使用Access Token调用Net WebAPI在获取到访问令牌之后,第三方应用就可以使用Access Token来调用Net WebAPI提供的服务。

一般来说,需要在HTTP请求的头部中携带Access Token,这样Net WebAPI才能识别并验证请求的合法性。

这样就可以实现用户授权并且访问受保护的资源。

auth2.0 原理

auth2.0 原理Auth2.0是一种广泛使用的身份验证和授权技术,它提供了一种简单、安全、可扩展的方式来验证用户身份并控制对资源的访问。

本文将详细介绍Auth2.0的原理,包括其工作原理、主要组件、安全性考虑以及未来发展方向。

Auth2.0基于OAuth 2.0协议,是一种开放源代码的授权协议,旨在保护用户隐私和确保数据安全。

Auth2.0通过提供一个安全通道(通常是HTTPS)来在用户和服务器之间建立连接,并使用密码学算法对数据进行加密和验证。

Auth2.0的主要工作流程包括用户认证、授权和访问控制三个阶段。

在用户认证阶段,Auth2.0通过提供一种称为“密码”的身份验证机制,要求用户提供用户名和密码来进行身份验证。

在授权阶段,Auth2.0将请求授权的资源传递给用户,并获取用户的授权许可。

在访问控制阶段,Auth2.0根据用户的授权许可来决定是否允许访问请求的资源。

二、Auth2.0主要组件Auth2.0主要由以下几个组件组成:客户端、认证服务器、授权服务器和资源服务器。

1. 客户端:客户端是与用户交互的应用程序或网站,它通过Auth2.0协议与认证服务器和授权服务器进行通信。

客户端可以是任何类型的网络应用程序,如Web应用程序、移动应用程序、桌面应用程序等。

2. 认证服务器:认证服务器负责接收客户端的认证请求,验证用户身份并提供授权许可。

3. 授权服务器:授权服务器负责处理用户的授权请求,并管理用户对资源的授权。

授权服务器通常与资源服务器进行交互,以决定是否允许访问请求的资源。

三、安全性考虑Auth2.0在安全性方面考虑了多个因素,包括但不限于以下几个方面:1. 密码安全:Auth2.0使用安全的密码哈希算法对密码进行加密存储,从而保护用户的密码安全。

2. 通信安全:Auth2.0使用加密的HTTPS通道进行通信,确保数据在传输过程中的安全性。

3. 身份验证机制:Auth2.0提供了多种身份验证机制,如密码、客户端证书、令牌等,以确保用户的身份真实性。

php oauth2.0 实例

文章标题:深度探讨PHP OAuth 2.0实例一、认识OAuth 2.0在Web开发中,OAuth 2.0是一种用于授权的开放标准,旨在使第三方应用程序能够访问用户在其他服务提供者上存储的资源,而无需向用户透露其密码。

它为用户提供了安全的授权机制,同时也能够帮助开发者实现更便捷的开发和集成。

二、PHP中的OAuth 2.0在PHP开发中,使用OAuth 2.0可以实现用户认证和授权功能,使得用户可以通过第三方应用程序访问其在其他评台上的资源。

这种方式不仅提高了用户体验,还能提升应用程序的安全性和可靠性。

三、OAuth 2.0的核心概念1. 客户端:指第三方应用程序,它通过OAuth协议向用户资源服务器请求访问令牌(Access Token)。

2. 资源所有者:即用户,拥有并控制着受保护的资源。

3. 授权服务器:验证用户身份并颁发访问令牌的服务器。

4. 资源服务器:存储受保护资源的服务器,能够接受访问令牌并响应受保护资源的请求。

四、PHP中的OAuth 2.0实例在PHP中,我们可以使用第三方的OAuth库或者自行编写代码来实现OAuth 2.0的功能。

以下是一个简单的PHP OAuth 2.0实例:```php<?php// 引入第三方OAuth库require 'vendor/autoload.php';// 创建一个OAuth客户端$client = new \OAuth2\Client('client_id', 'client_secret');// 获取授权码list($code, $state) = $client->getAuthorizeURL('redirect_uri', ['scope' => 'read']);// 通过授权码获取访问令牌$token = $client->getAccessToken('authorization_code', ['code' => $code]);>```以上代码演示了如何在PHP中使用OAuth库来实现获取授权码和访问令牌的功能,可以看到,通过简单的几行代码就能够完成OAuth 2.0的认证流程。

微信支付安全渗透工程师岗位面试题及答案(经典版)

微信支付安全渗透工程师岗位面试题及答案1.什么是渗透测试?渗透测试是一种安全评估方法,旨在模拟黑客攻击,以发现系统和应用程序中的漏洞和弱点,进而提供修复建议。

微信支付安全渗透工程师需要对此进行深入了解,以确保支付系统的安全性。

答案:渗透测试是一种通过模拟攻击来评估系统、应用程序或网络的安全性的方法。

它涉及识别潜在的漏洞和风险,以便及时采取措施修复。

作为微信支付安全渗透工程师,我会利用各种渗透测试技术,如黑盒、白盒和灰盒测试,来评估支付系统的安全性。

例如,我可以模拟钓鱼攻击,测试支付系统是否容易受到社会工程学攻击。

2.请解释OWASPTop10是什么?OWASPTop10是指由开放式Web应用程序安全项目(OWASP)发布的十大最常见的Web应用程序安全风险清单。

了解这些风险对于微信支付安全渗透工程师至关重要,以便能够针对性地测试和修复这些问题。

答案:OWASPTop10是一份由OWASP组织发布的指出Web应用程序中十大常见安全风险的清单。

这些风险包括但不限于跨站脚本(XSS)、SQL注入、敏感数据暴露等。

作为微信支付安全渗透工程师,我会确保支付系统不受这些常见漏洞的威胁。

例如,我会检查支付系统是否受到XSS攻击的风险,以防止恶意脚本注入。

3.请描述一下"水坑攻击"(WateringHoleAttack)。

水坑攻击是一种针对特定用户群体的攻击方式,攻击者通过感染访问用户常见的网站,利用这些受害者的信任来传播恶意软件。

微信支付安全渗透工程师需要了解此类高级攻击方式,以便预防和识别。

答案:水坑攻击是一种针对特定用户群体的攻击策略,攻击者会感染受害者经常访问的网站,将恶意代码嵌入其中。

一旦用户访问被感染的网站,他们的设备就可能受到感染。

作为微信支付安全渗透工程师,我会模拟此类攻击,通过分析用户行为和偏好来识别可能的水坑网站,并采取措施保护支付系统的用户不受此类攻击影响。

4.什么是CSRF攻击?如何预防它?跨站请求伪造(CSRF)攻击是一种攻击方式,攻击者通过欺骗受害者在未经授权的情况下执行操作。

oauth漏洞原理

oauth漏洞原理OAuth漏洞原理及防范措施OAuth是一种用于授权的开放标准,它允许用户通过授权给第三方应用程序来访问其在另一个应用程序中的资源。

然而,由于OAuth 的复杂性和可扩展性,它也存在一些潜在的漏洞和安全风险。

本文将介绍OAuth漏洞的原理,并提供一些防范措施以保护用户的隐私和数据安全。

一、OAuth漏洞原理1. 重定向攻击:攻击者通过篡改重定向URL,将用户重定向到恶意网站,从而窃取用户的授权码或访问令牌。

为防止此漏洞,应验证重定向URL的合法性,并使用HTTPS协议传输敏感数据。

2. 伪造授权码攻击:攻击者通过伪造授权码来获取访问令牌,从而获取用户的资源。

为防止此漏洞,应使用加密算法生成授权码,并验证授权码的有效性。

3. 访问令牌泄露:攻击者通过各种手段窃取用户的访问令牌,从而获取用户的资源。

为防止此漏洞,应定期更新访问令牌,使用HTTPS协议传输令牌,并限制令牌的使用范围和有效期限。

4. CSRF攻击:攻击者通过伪造请求,使用户在未经授权的情况下执行某些操作,从而获取用户的资源。

为防止此漏洞,应在请求中添加CSRF令牌,并验证请求的来源和合法性。

二、OAuth漏洞的防范措施1. 使用最新的OAuth版本:及时更新OAuth的版本,以防止已知漏洞的利用。

2. 严格验证重定向URL:在进行授权码流程时,验证重定向URL的合法性,确保只能将用户重定向到授权的安全网站。

3. 加密敏感数据:使用HTTPS协议传输敏感数据,确保数据的机密性和完整性。

4. 限制令牌的使用范围和有效期限:根据实际需求,对令牌的使用范围和有效期限进行限制,减少令牌泄露的风险。

5. 引入多因素身份认证:通过引入多因素身份认证,如短信验证码、指纹识别等,提高用户的身份验证安全性。

6. 监控和审计:定期监控和审计OAuth的使用情况,及时发现和处理异常行为。

三、结语OAuth是一种非常有用的授权机制,但也存在一些潜在的漏洞和安全风险。

oauth2authorizedclient参数说明

oauth2authorizedclient参数说明1. 什么是OAuth2.01.1 OAuth2.0的概述OAuth 2.0是一种用于授权用户访问第三方应用程序或服务的开放标准。

它通过授权服务器颁发的访问令牌来实现用户授权,使得第三方应用程序可以代表用户访问受保护的资源。

1.2 OAuth2.0的主要参与方OAuth 2.0涉及以下主要参与方: - 用户:拥有资源并将其授权给第三方应用程序的个人或实体。

- 第三方应用程序:通过OAuth 2.0协议向用户发起授权请求并访问其资源。

- 授权服务器:负责验证用户身份并颁发访问令牌的服务器。

- 资源服务器:存储受保护资源的服务器,只接受带有有效访问令牌的请求。

2. OAuth 2.0的授权类型OAuth 2.0定义了几种不同类型的授权流程,用于获取访问令牌。

其中,最常用的授权类型有: - 授权码模式(Authorization Code Grant) - 简化模式(Implicit Grant) - 密码模式(Resource Owner Password Credentials Grant)- 客户端模式(Client Credentials Grant)3. oauth2authorizedclient参数的作用oauth2authorizedclient参数是Spring Security OAuth库中的一个类,它用于表示与授权服务器建立的授权关系。

在进行OAuth 2.0授权过程中,当用户成功授权并返回访问令牌后,oauth2authorizedclient对象将包含与该用户和授权服务器之间的授权关系相关的信息。

oauth2authorizedclient参数包含以下主要属性: - principalName:授权用户的名字。

- clientRegistration:客户端注册信息,包括客户端ID、客户端密钥等。

- accessToken:访问令牌信息,包括令牌值、过期时间等。

authorize code is expired

"Authorize code has expired"这个错误信息通常出现在OAuth 2.0或者其他类似的授权协议流程中。

这个错误意味着用户在获取访问权限(access token)时提供的授权码(authorization code)已经过期,无法继续用于获取有效授权。

OAuth的工作流程大致如下:

1.用户想要授权第三方应用访问他们在某个服务提供商(如GitHub、

Google等)上的资源。

2.用户被重定向到服务提供商的授权页面进行登录和授权操作。

3.服务提供商确认用户授权后,生成一个一次性使用的授权码,并将其返

回给第三方应用。

4.第三方应用使用此授权码向服务提供商请求access token。

5.如果授权码在此过程中已过期或者已被使用,服务提供商就会返回

“Authorize code has expired”的错误。

具体原因可能包括:

•授权码的有效期较短,第三方应用没有在有效期内完成交换access token的过程。

•网络延迟导致交换过程超时,使得授权码在到达服务端时已过期。

•应用程序错误地缓存并重复使用了同一个授权码。

解决办法通常需要重新发起授权请求,让用户再次确认授权,以获取新的授权码。

同时,开发者也应确保在获取到授权码后尽快完成与服务提供商的token 交换流程,避免因超时而导致的授权码失效问题。

oauth2.0认证和授权原理以及视频教程

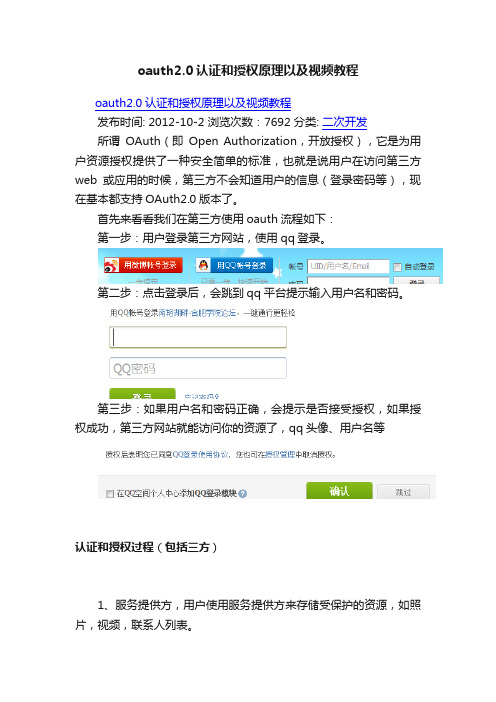

oauth2.0认证和授权原理以及视频教程oauth2.0认证和授权原理以及视频教程发布时间: 2012-10-2 浏览次数:7692 分类: 二次开发所谓OAuth(即Open Authorization,开放授权),它是为用户资源授权提供了一种安全简单的标准,也就是说用户在访问第三方web或应用的时候,第三方不会知道用户的信息(登录密码等),现在基本都支持OAuth2.0版本了。

首先来看看我们在第三方使用oauth流程如下:第一步:用户登录第三方网站,使用qq登录。

第二步:点击登录后,会跳到qq平台提示输入用户名和密码。

第三步:如果用户名和密码正确,会提示是否接受授权,如果授权成功,第三方网站就能访问你的资源了,qq头像、用户名等认证和授权过程(包括三方)1、服务提供方,用户使用服务提供方来存储受保护的资源,如照片,视频,联系人列表。

2、用户,存放在服务提供方的受保护的资源的拥有者。

3、客户端,要访问服务提供方资源的第三方应用,通常是网站。

在认证过程之前,客户端要向服务提供者申请客户端标识。

用户访问客户端的网站,想操作用户存放在服务提供方的资源。

客户端向服务提供方请求一个临时令牌。

服务提供方验证客户端的身份后,授予一个临时令牌。

客户端获得临时令牌后,将用户引导至服务提供方的授权页面请求用户授权。

在这个过程中将临时令牌和客户端的回调连接发送给服务提供方。

用户在服务提供方的网页上输入用户名和密码,然后授权该客户端访问所请求的资源。

授权成功后,服务提供方引导用户返回客户端的网页。

客户端根据临时令牌从服务提供方那里获取访问令牌。

服务提供方根据临时令牌和用户的授权情况授予客户端访问令牌。

客户端使用获取的访问令牌访问存放在服务提供方上的受保护的资源。

oauth2.0视频教程转载请注明地址: 尊重他人劳动成果就是尊重自己!2。

oauth2.0授权码模式详解

oauth2.0授权码模式详解授权码模式原理授权码模式(authorization code)是功能最完整、流程最严密的授权模式。

它的特点就是通过客户端的后台服务器,与"服务提供商"的认证服务器进⾏互动。

它的步骤如下:(A)⽤户访问客户端,后者将前者导向认证服务器。

(B)⽤户选择是否给予客户端授权。

(C)假设⽤户给予授权,认证服务器将⽤户导向客户端事先指定的"重定向URI"(redirection URI),同时附上⼀个授权码。

(D)客户端收到授权码,附上早先的"重定向URI",向认证服务器申请令牌。

这⼀步是在客户端的后台的服务器上完成的,对⽤户不可见。

(E)认证服务器核对了授权码和重定向URI,确认⽆误后,向客户端发送访问令牌(access token)和更新令牌(refreshtoken)。

下⾯是上⾯这些步骤所需要的参数。

A步骤中,客户端申请认证的URI,包含以下参数:response_type:表⽰授权类型,必选项,此处的值固定为"code"client_id:表⽰客户端的ID,必选项redirect_uri:表⽰重定向URI,可选项scope:表⽰申请的权限范围,可选项state:表⽰客户端的当前状态,可以指定任意值,可选项.认证服务器会原封不动地返回这个值。

(如果是你⾃⼰实现的oauth2.0服务端,可以不校验这个参数,client端就可以不管这个参数)下⾯是⼀个例⼦。

GET /authorize?response_type=code&client_id=s6BhdRkqt3&state=xyz&redirect_uri=https%3A%2F%2Fclient%2Eexample%2Ecom%2Fcb HTTP/1.1Host: C步骤中,服务器回应客户端的URI,包含以下参数:code:表⽰授权码,必选项。

oauth 2.0原理

oauth 2.0原理OAuth 2.0是一种授权框架,用于在不向第三方应用程序公开用户凭据的情况下,授权第三方应用程序访问用户的资源。

OAuth 2.0的核心原理是授权,它允许用户授权第三方应用程序访问他们的资源,而不必共享他们的凭据。

OAuth 2.0的授权流程包括四个主要步骤:认证、授权、令牌颁发和访问资源。

1. 认证在OAuth 2.0中,认证是指验证用户的身份。

认证通常由身份提供者(IdP)执行,例如Google、Facebook或Twitter。

当用户尝试访问第三方应用程序时,第三方应用程序将重定向到身份提供者的认证页面,以验证用户的身份。

一旦用户成功验证,身份提供者将向第三方应用程序颁发一个授权代码。

2. 授权在OAuth 2.0中,授权是指用户授权第三方应用程序访问他们的资源。

一旦用户成功验证,身份提供者将向用户显示一个授权页面,询问他们是否允许第三方应用程序访问他们的资源。

如果用户同意,身份提供者将向第三方应用程序颁发一个授权代码。

3. 令牌颁发在OAuth 2.0中,令牌是指一种用于访问资源的凭据。

一旦第三方应用程序获得授权代码,它将向身份提供者发送请求,以获取访问令牌。

身份提供者将验证授权代码,并向第三方应用程序颁发一个访问令牌。

访问令牌是一种短期凭据,通常在一小时内过期。

一旦访问令牌过期,第三方应用程序必须重新获取访问令牌。

4. 访问资源在OAuth 2.0中,第三方应用程序可以使用访问令牌访问用户的资源。

第三方应用程序将向资源服务器发送请求,并在请求中包含访问令牌。

资源服务器将验证访问令牌,并向第三方应用程序提供访问用户资源的权限。

一旦第三方应用程序获得访问用户资源的权限,它可以使用这些资源来执行特定的操作,例如读取用户的电子邮件或发布推文。

总结OAuth 2.0是一种授权框架,用于在不向第三方应用程序公开用户凭据的情况下,授权第三方应用程序访问用户的资源。

OAuth 2.0的核心原理是授权,它允许用户授权第三方应用程序访问他们的资源,而不必共享他们的凭据。

oauth2.0协议的基本定义与授权流程

oauth2.0协议的基本定义与授权流程

OAuth 2.0是一种授权框架,用于允许用户授权第三方应用访问其受保护的资源,而无需将其用户名和密码提供给第三方应用。

它提供了一种安全且简单的方式来进行身份验证和授权。

以下是OAuth 2.0的基本授权流程:

1. 用户向第三方应用发起授权请求。

2. 第三方应用将用户重定向到授权服务器,包括将重定向URI 和请求的权限范围传递给授权服务器。

3. 用户在授权服务器上进行身份验证,以确认其身份。

4. 授权服务器向用户显示请求的权限范围,并要求用户授权第三方应用访问其受保护的资源。

5. 用户同意授权后,授权服务器将生成一个授权代码或令牌,并将其传递回重定向URI。

6. 第三方应用使用授权代码或令牌向授权服务器发起请求以获取访问令牌。

7. 授权服务器验证授权代码或令牌,并颁发一个访问令牌给第三方应用。

8. 第三方应用使用访问令牌向资源服务器请求访问受保护的资源。

9. 资源服务器验证访问令牌,并向第三方应用提供受保护的资源。

这是OAuth 2.0的基本授权流程,可用于用户授权第三方应用访问其受保护的资源。

api安全防护工作指南

api安全防护工作指南

API安全防护工作指南

在当今数字化时代,API(应用程序接口)已成为许多应用程序之间互相通信的重要手段。

然而,由于API接口暴露于公共网络中,敏感信息易于被恶意攻击者窃取。

为了保障API接口的安全,以下是一些防护工作指南:

1. 认证与授权

在API接口中加入认证机制,如API密钥、OAuth2验证等措施,可通过身份验证和访问控制来保护敏感数据的安全性。

2. 数据加密

敏感数据在传输过程中应该加密以防第三方窃取。

协议级加密如SSL / TLS可以保证数据的机密性和完整性。

3. API限制与监控

限制并监控api方法的调用频率、传输流量和数据使用情况,以及防止API过度使用、攻击和非法访问。

4. 漏洞测试

针对API接口进行安全测试,可以检测应用程序中的潜在漏洞,及时修复避免被攻击。

5. 数据脱敏

对于一些敏感的数据,可以对其进行脱敏,如手机号码中间部分的替换为“*”等,以保护数据安全和隐私。

6. API访问日志

记录API的访问日志并进行监控,可用于检测和响应API的安全事件,快速响应风险或攻击事件。

总之,针对API接口的安全问题,我们需要采取综合的防护措施来确保数据的安全和保密性。

authorizationcodecallbackhandler -回复

authorizationcodecallbackhandler -回复关于[authorizationcodecallbackhandler]的文章。

标题:深入理解authorizationcodecallbackhandler:让授权更安全与便捷引言:在当今数字化时代,越来越多的应用程序需要获得用户授权以访问其个人信息或执行特定操作。

为了确保授权过程的安全性和可靠性,许多开发者们选择使用authorizationcodecallbackhandler来管理和处理授权操作。

本文将深入探讨authorizationcodecallbackhandler的作用、工作原理以及它为用户和开发者带来的好处。

第一部分:什么是authorizationcodecallbackhandler?-在开始理解authorizationcodecallbackhandler之前,我们先梳理一下OAuth 2.0授权流程的基本概念。

OAuth 2.0是一种授权框架,它允许用户为第三方应用程序授权访问他们的受保护资源,而不需将用户名和密码直接提供给应用程序。

authorizationcodecallbackhandler是OAuth 2.0流程中的一环,负责处理用户授权成功后的回调请求。

当用户通过验证并授权给第三方应用程序时,授权服务器将生成一个验证代码(authorization code),并将其传递给authorizationcodecallbackhandler。

第二部分:authorizationcodecallbackhandler的工作原理-authorizationcodecallbackhandler的标准工作流程如下:1. 用户成功授权后,授权服务器将重定向用户到一个预先配置的回调URL。

2. 授权服务器将附带一个包含授权代码的回调请求发送到回调URL。

3. 所配置的authorizationcodecallbackhandler将接收到这个回调请求,并解析它。

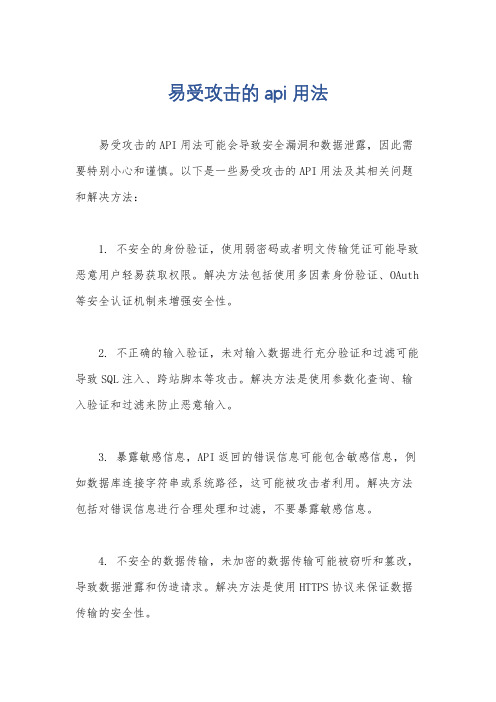

易受攻击的api用法

易受攻击的api用法

易受攻击的API用法可能会导致安全漏洞和数据泄露,因此需要特别小心和谨慎。

以下是一些易受攻击的API用法及其相关问题和解决方法:

1. 不安全的身份验证,使用弱密码或者明文传输凭证可能导致恶意用户轻易获取权限。

解决方法包括使用多因素身份验证、OAuth 等安全认证机制来增强安全性。

2. 不正确的输入验证,未对输入数据进行充分验证和过滤可能导致SQL注入、跨站脚本等攻击。

解决方法是使用参数化查询、输入验证和过滤来防止恶意输入。

3. 暴露敏感信息,API返回的错误信息可能包含敏感信息,例如数据库连接字符串或系统路径,这可能被攻击者利用。

解决方法包括对错误信息进行合理处理和过滤,不要暴露敏感信息。

4. 不安全的数据传输,未加密的数据传输可能被窃听和篡改,导致数据泄露和伪造请求。

解决方法是使用HTTPS协议来保证数据传输的安全性。

5. 拒绝服务攻击(DoS),恶意用户可能通过大量请求导致系统资源耗尽,导致服务不可用。

解决方法包括限制请求频率、使用负载均衡和缓存等手段来减轻服务器压力。

综上所述,为了避免API被攻击,开发人员需要对API的安全性进行全面考虑,包括身份验证、输入验证、数据加密、错误处理等方面,同时及时关注安全漏洞的修复和安全策略的更新。

另外,定期进行安全审计和漏洞扫描也是保障API安全的重要手段。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第40卷第6期通信学报V ol.40No.6 2019年6月Journal on Communications June 2019 面向OAuth2.0授权服务API的账号劫持攻击威胁检测刘奇旭1,2,邱凯丽1,2,王乙文1,2,陈艳辉1,2,陈浪平1,2,刘潮歌1,2(1. 中国科学院信息工程研究所,北京 100093;2. 中国科学院大学网络空间安全学院,北京 100049)摘 要:OAuth2.0授权协议在简化用户登录第三方应用的同时,也存在泄露用户隐私数据的风险,甚至引发用户账号被攻击劫持。

通过分析OAuth2.0协议的脆弱点,构建了围绕授权码的账号劫持攻击模型,提出了基于差异流量分析的脆弱性应用程序编程接口(API)识别方法和基于授权认证网络流量监测的账号劫持攻击验证方法,设计并实现了面向OAuth2.0授权服务API的账号劫持攻击威胁检测框架OScan。

通过对Alexa排名前10 000的网站中真实部署的3 853个授权服务API进行大规模测试,发现360个存在脆弱性的API。

经过进一步验证,发现了80个网站存在账号劫持攻击威胁。

相较类似工具,OScan在覆盖身份提供方(IdP)全面性、检测依赖方(RP)数量和威胁检测完整性等方面均具有明显的优势。

关键词:OAuth2.0协议;应用程序编程接口;账号劫持;第三方应用中图分类号:TP309.5文献标识码:Adoi: 10.11959/j.issn.1000−436x.2019144Account hijacking threat attack detection forOAuth2.0 authorization APILIU Qixu1,2, QIU Kaili1,2, WANG Yiwen1,2, CHEN Yanhui1,2, CHEN Langping1,2, LIU Chaoge1,21. Institute of Information Engineering, Chinese Academy of Sciences, Beijing 100093, China2. School of Cyber Security, University of Chinese Academy of Sciences, Beijing 100049, ChinaAbstract: OAuth2.0 protocol has been widely adopted to simplify user login to third-party applications, at the same time, existing risk of leaking user privacy data, what even worse, causing user accounts to be hijacked. An account hijacking attack model around authorization code was built by analyzing the vulnerabilities of the OAuth2.0 protocol. A vulnerable API iden-tification method based on differential traffic analysis and an account hijacking verification method based on authorized au-thentication traffic monitoring was proposed. An account hijacking attack threat detection framework OScan for OAuth2.0 authorization API was designed and implemented. Through a large-scale detection of the 3 853 authorization APIs deployed on the Alexa top 10 000 websites, 360 vulnerable APIs were discovered. The further verification showed that 80 websites were found to have threat of account hijacking attack. Compared with similar tools, OScan has significant advantages in covering the number of identity provider, the number of detected relying party, as well as the integrity of risk detection.Key words: OAuth2.0 protocol, application programming interface, account hijacking, the third-party application收稿日期:2019−03−22;修回日期:2019−05−22通信作者:刘潮歌,liuchaoge@基金项目:国家重点研发计划基金资助项目(No.2016YFB0801604, No.2016QY08D1602);中国科学院网络测评技术重点实验室基金资助项目;网络安全防护技术北京市重点实验室基金资助项目Foundation Items: The National Key Research and Development Program of China (No.2016YFB0801604, No.2016QY08D1602), Key Laboratory of Network Assessment Technology at Chinese Academy of Sciences Program, Beijing Key Laboratory of Network Security and Protection Technology Program第6期刘奇旭等:面向OAuth2.0授权服务API的账号劫持攻击威胁检测·41·1引言近年来,互联网规模持续增长,各类网络应用已经融入现实生活的方方面面。

然而为了登录网络应用,用户不得不持有众多账号,并且限于密码策略和“撞库”风险,这些账号的口令往往还略有不同,这给用户带来了相当大的精神负担,严重影响了用户体验。

为解决这一问题,谷歌等公司相继提供了跨应用的用户数据共享接口,单点登录(SSO, single-sign-on)便是其中最受欢迎的解决方案之一。

开放授权(OAuth,open authorization)是SSO 已实现的最成熟的授权认证方法,被广泛地用于简化第三方应用程序的用户身份验证和服务器授权。

在本文语境中,“OAuth”既表示授权认证方法,也表示实现这种授权认证的协议。

OAuth协议先后经历了OAuth1.0、OAuth1.0a和OAuth2.0共3个版本。

OAuth1.0a是在OAuth1.0基础上的安全升级,但是OAuth1.0a过于复杂且易用性差,因而被后来的OAuth2.0迅速取代。

各大互联网服务商普遍提供了基于OAuth2.0协议的登录授权应用程序编程接口(API, applica-tion programming interface)供第三方调用。

这样,用户仅需要掌握少量的互联网账号,再通过简单的授权操作就能够登录大部分网络应用,这种登录认证方式得到了人们的广泛认同。

文献[1]指出,75%的用户在登录网络应用时会选择SSO的方式而不是使用传统的账号口令。

但是,服务商在设计开发OAuth登录授权API时,往往只重视功能性而忽视了安全性。

OAuth身处用户登录授权这一关键节点,一旦出现问题将严重威胁用户隐私,甚至造成大面积的隐私数据泄露。

2018年1月,国家信息安全漏洞共享平台(CNVD, China national vulnerability database)发布公告,提醒一个因OAuth2.0登录授权API实现不当而导致的漏洞CNVD-2018-01622,该漏洞使攻击者能够在第三方移动应用上非法登录用户账号,从而导致敏感信息泄露。

更令人担忧的是,类似的漏洞在CNVD 上已经多达44个。

本文是OAuth2.0协议实现安全方面的研究,旨在通过大规模测量揭示因OAuth2.0 API脆弱性调用而导致的账号劫持风险,并形成有效的自动化检测工具。

本文的主要贡献如下。

1) 分析了OAuth2.0协议的风险点,在此基础上提出了基于OAuth2.0认证授权的账号劫持威胁模型。

2) 提出了基于差异流量分析的脆弱性API识别方法和基于授权认证网络流量检测的账号劫持攻击验证方法,设计实现了面向OAuth2.0授权服务API的账号劫持威胁检测框架Oscan。

3) 对Alexa排名前10 000的网站中真实部署的3 853个OAuth2.0授权服务API进行了大规模检测,发现360个OAuth2.0 API脆弱性调用。

4) 确认101个脆弱性调用可以最终导致账号劫持,涉及80个知名网站和10个知名OAuth2.0服务提供商。

2相关工作安全界围绕OAuth2.0协议[2]的安全性开展了深入细致的研究,工作主要集中在分析协议的安全性和研究因部署实现而产生的安全问题,后者又可细分为OAuth2.0 SDK安全性、OAuth2.0部署安全性和OAuth2.0漏洞自动化检测3个方向。

各方向的研究工作总结如表1所示。

1) OAuth2.0协议的安全性。

此方面的研究方法以模型抽象验证和形式化证明为主要手段,例如Bansal[3]、Fett[4]、Ferry[5]和文献[6-9]均采用形式化语言描述攻击、建立抽象模型,并以此为基础对大量网站进行安全性验证。

此外,也有一些工作尝试从加密证明分析[10]的角度研究OAuth2.0协议的安全性。

但是上述工作仅在理论上分析OAuth2.0协议的安全性,并没有探讨OAuth 2.0协议在部署应用过程中可能产生的安全问题。

2) OAuth2.0 SDK安全性。

OAuth2.0软件开发工具包(SDK, software development kit)是由身份提供方(IdP, identity provider)提供给依赖方(RP, relying party)的开发工具包。