⑦Nginx授权访问

生产环境 nginx用法

生产环境 nginx用法

生产环境中,Nginx 是一个高性能的 HTTP 和反向代理服务器,常用于托管网站、负载均衡和作为反向代理。

以下是关于在生产环

境中使用 Nginx 的一些常见用法:

1. 静态文件服务,Nginx 可以用来提供静态文件的服务,例如HTML、CSS、JavaScript 和图片文件。

通过配置 Nginx,可以轻松

地将这些静态文件提供给用户,从而减轻后端服务器的负担。

2. 反向代理,Nginx 可以作为反向代理服务器,将客户端的请

求转发给后端的应用服务器,如 Apache、Tomcat 或 Node.js。

这

样可以提高系统的安全性和性能,同时实现负载均衡和故障转移。

3. 负载均衡,在生产环境中,Nginx 可以用来实现负载均衡,

将流量分发到多个后端服务器上,从而提高整个系统的性能和可靠性。

4. SSL/TLS 终结,Nginx 可以用作 SSL/TLS 终结器,负责处

理加密通信,从而减轻后端服务器的负担。

5. 缓存加速,Nginx 可以配置为缓存静态内容或动态内容,以减少后端服务器的负载并提高用户访问速度。

6. 安全防护,Nginx 提供了丰富的安全功能,包括访问控制、防止恶意请求、DDoS 攻击防护等。

7. 日志记录,Nginx 可以记录访问日志和错误日志,帮助管理员监控系统运行情况和进行故障排查。

综上所述,Nginx 在生产环境中有多种用途,包括静态文件服务、反向代理、负载均衡、SSL/TLS 终结、缓存加速、安全防护和日志记录等。

合理配置和使用 Nginx 可以提高系统的性能、安全性和可靠性。

nginx使用指南

nginx使用指南Nginx是一款高性能的开源Web服务器,可以作为反向代理服务器、负载均衡器、静态文件服务器和HTTP缓存。

它的设计目标是高并发、低内存占用和高度可扩展性,正因为这些特点,Nginx在Web服务器和应用服务器的架构中被广泛使用。

本文将介绍Nginx的安装和配置,以及常用的使用场景和命令。

安装Nginx在Ubuntu系统上,可以使用以下命令安装Nginx:$ sudo apt-get update$ sudo apt-get install nginx在CentOS系统上,可以使用以下命令安装Nginx:$ sudo yum install epel-release$ sudo yum install nginx安装完成后,可以使用以下命令启动Nginx服务:$ sudo systemctl start nginx配置Nginx1. serverserver块定义了Nginx的虚拟主机,可以通过监听的IP地址和端口来区分不同的虚拟主机。

一个简单的server块的配置如下:serverlisten 80;index index.html;2. locationlocation块定义了Nginx的URL匹配规则,与server块结合起来用于处理HTTP请求。

一个简单的location块的配置如下:location /try_files $uri $uri/ =404;3. upstreamupstream块定义了Nginx的反向代理和负载均衡规则,可以将请求转发到多个HTTP服务器上。

一个简单的upstream块的配置如下:upstream backend常用的Nginx命令Nginx提供了一些常用的命令,用于管理和维护Nginx服务。

1. 启动Nginx服务:$ sudo systemctl start nginx2. 停止Nginx服务:$ sudo systemctl stop nginx3. 重启Nginx服务:$ sudo systemctl restart nginx4. 查看Nginx服务状态:$ sudo systemctl status nginx5. 测试Nginx配置文件是否正确:$ sudo nginx -t6. 重新加载Nginx配置文件:$ sudo nginx -s reload使用场景和示例下面是一些常见的使用场景和示例,以帮助你更好地理解和使用Nginx。

nginx访问控制规则

nginx访问控制规则Nginx是一个常用的开源的高性能HTTP和反向代理服务器,它可以用于构建可靠性高、负载均衡的Web应用服务。

在使用Nginx时,访问控制是非常重要的,以确保只有合法的用户可以访问指定的资源。

本文将介绍一些常用的Nginx访问控制规则。

1. IP地址访问控制:Nginx可以通过配置文件中的`allow`和`deny`指令来限制允许或禁止访问的IP地址。

示例如下:```nginxlocation / {allow 192.168.0.0/24; # 允许IP地址范围为192.168.0.0/24的访问deny all; # 禁止其他所有IP的访问}```2. 基于HTTP方法的访问控制:Nginx可以使用`limit_except`指令来指定允许或限制某些HTTP方法的访问。

示例如下:```nginxlocation / {limit_except GET POST { # 只允许GET和POST方法的访问deny all;}}```3. HTTP基本身份验证:Nginx支持HTTP基本身份验证,可以通过配置文件指定需要用户名和密码才能访问资源。

示例如下:```nginxlocation / {auth_basic "Restricted Access"; # 认证提示信息auth_basic_user_file /etc/nginx/.htpasswd; # 用户名和密码文件路径# 其他配置项}```需要创建htpasswd文件,可以使用如下命令生成:```shell$ htpasswd -c /etc/nginx/.htpasswd username```4. URL访问控制:Nginx可以使用正则表达式来控制访问的URL路径。

示例如下:```nginxlocation ~ ^/private/ {deny all; # 禁止访问以/private/开头的URL路径}```5. Referer访问控制:Nginx可以使用`valid_referers`指令来限制只允许特定Referer来源的访问。

nginx的用法

nginx的用法

Nginx是一款高性能的Web服务器软件,也可作为反向代理、缓存服务器使用。

下面是Nginx的用法:

1. 安装Nginx:可以通过源码编译安装,也可以使用包管理器安装。

2. 配置Nginx:Nginx的配置文件为nginx.conf,可以通过修改该文件来配置Nginx。

3. 启动Nginx:可以使用命令行启动或者使用系统服务启动。

4. 测试Nginx:可以通过浏览器或者curl命令测试Nginx是否正常工作。

5. 配置虚拟主机:Nginx支持配置多个虚拟主机,可以通过server配置块来设置虚拟主机。

6. 配置反向代理:Nginx可以用作反向代理,可以通过

proxy_pass指令来配置反向代理。

7. 配置缓存:Nginx可以用作缓存服务器,可以通过

proxy_cache_path指令来设置缓存路径。

8. 配置负载均衡:Nginx支持多种负载均衡算法,可以通过upstream配置块来设置负载均衡。

9. 配置SSL证书:Nginx可以配置SSL证书来支持HTTPS协议,可以通过ssl_certificate和ssl_certificate_key指令来设置SSL 证书。

10. 监控Nginx:Nginx自带的stub_status模块可以提供Nginx

状态信息,可以通过配置文件启用该模块来监控Nginx。

nginx让users有权限启动的两种方法

我又不能给开发人员root权限,没办法,只好这么做。 原因是:默认情况下Linux的1024以下端口是只有root用户才有权限占用 方法一: 所有用户都可以运行(因为是755权限,文件所有者:root,组所有者:root)

端口转发是转发一个网络端口从一个网络节点到另一个网络节点的行为其使一个外部用户从外部经过一个被激活的nat路由器到达一个在私有内部ip地址局域网内部上的一个端口

nginx让 users有权限启动的两种方法

nginx 让users有权限启动两种方法 普通用户在restart和reload nginx时,会报错:

chown root:root nginx chmod 755 nginx chmod u+s nginx

方法二: 仅 root 用户和 reistlin 用户可以运行(因为是750权限,文件所有者:root,组所有者:www)

chown root:www nginx chmod 750 nginx chmod u+s nginx

nginx提示 permission denied的解决方法

nginx提示"permission denied"的解决方法如下:

1. 检查Nginx用户和组设置:首先,需要确保Nginx使用的用户和组设置正确。

打开Nginx

配置文件,查找"user"行,确保用户名是一个存在的用户,并且具备所需的权限。

如果该用户不存在,可以创建一个新用户,并将其添加到Nginx组中,或者选择其他合适的用户。

2.检查文件和目录权限:权限拒绝问题通常是由于Nginx没有足够的权限访问某些文件

或目录导致的。

可以通过"ls -l /path/to/file"命令来检查文件和目录的权限,确保Nginx 用户(例如"www-data")拥有对这些文件或目录的适当权限。

如果权限设置不正确,可以使用"chmod +r /path/to/file"、"chmod +x /path/to/file"、"chmod +r /path/to/directory"、"chmod +x /path/to/directory"命令来更改它们。

nginx allow用法 -回复

nginx allow用法-回复Nginx是一款广泛应用的高性能HTTP和反向代理服务器软件。

它提供了强大的功能和灵活的配置选项,使得它成为许多网站和应用程序的首选服务器。

在Nginx的配置中,allow指令用于限制对特定资源的访问。

本文将逐步解释nginx allow指令的用法、配置和工作原理,以及一些常见的使用案例。

第一步:allow指令的基本语法在Nginx的配置中,allow指令用于限制对特定资源的访问。

它可以应用于任何区块、服务器、位置或指令上。

allow指令通常和其他指令如location或proxy_pass一起使用。

它的基本语法如下:allow address CIDR unix: all;address表示允许访问的IP地址;CIDR表示允许访问的IP地址段;unix:表示允许访问的Unix域套接字;all表示允许所有访问。

例如,要限制只有192.168.0.1这个IP地址可以访问一个特定的location,可以使用以下配置:location /secret {allow 192.168.0.1;deny all;}这将使得只有IP地址为192.168.0.1的客户端可以访问/secret这个location,其他客户端将被拒绝访问。

第二步:allow和deny指令的组合使用在Nginx的配置中,allow指令通常与deny指令一起使用来对访问进行更精确的控制。

deny指令用于拒绝访问,allow指令用于允许访问。

当两个指令共同使用时,先按照先到原则进行匹配,然后根据匹配结果决定是否允许或拒绝访问。

例如,考虑以下配置:location /admin {deny 192.168.0.1;allow 192.168.0.0/24;deny all;}这将拒绝IP地址为192.168.0.1的客户端访问/admin,允许IP地址为192.168.0.0/24的客户端访问/admin,然后拒绝其他所有客户端的访问。

nginx allow用法

nginx allow用法一、概述Nginx是一款流行的开源Web服务器软件,它提供了许多功能来处理HTTP请求。

allow指令是Nginx中的一个功能,用于限制对特定IP地址或IP地址范围的用户访问。

本文将介绍allow指令的基本用法和常见应用场景。

二、语法说明allow指令用于指定允许访问的IP地址或IP地址范围。

它通常位于Nginx配置文件中的location块内,语法如下:allow[IP地址/IP地址范围];例如:allow192.168.0.0/24;表示只允许IP地址为192.168.0.0/24的所有IP地址访问该location下的资源。

三、常见用法1.限制特定IP地址的访问:可以在Nginx配置文件中使用allow指令限制特定IP地址的访问。

例如,只允许IP地址为192.168.0.10的用户访问网站。

location/restricted{allow192.168.0.10;...}2.限制IP地址范围的访问:allow指令还可以用于限制IP地址范围,允许在此范围内的所有IP地址访问该location下的资源。

例如,只允许IP地址为192.168.0.0/24和192.168.1.0/24的用户访问网站。

location/allowed-range{allow192.168.0.0/24;deny192.168.1.0/24;...}3.与deny指令结合使用:allow指令通常与deny指令结合使用,用于设置更严格的访问控制。

例如,允许所有用户访问网站的主页,但只允许内部网络(192.168.0.0/24)的用户访问网站的内部页面。

location/public{allow192.168.0.0/24;denyall;...}location/internal{allowall;...}四、注意事项使用allow指令时,需要注意以下几点:1.IP地址和IP地址范围应该用正则表达式表示,可以使用CIDR 表示法(如/24)来表示一个IP地址范围。

nginx七层代理原理

nginx七层代理原理宝子们!今天咱们来唠唠Nginx的七层代理原理,这可真是网络世界里一个超酷的东西呢!咱先得知道啥是Nginx呀。

Nginx就像是网络世界里的一个超级小助手,它能帮我们做很多事情。

七层代理呢,就像是它的一个超厉害的魔法技能。

七层代理是在应用层干活的哟。

想象一下,网络里的数据就像一群小蚂蚁,在各个地方跑来跑去传递信息。

这些小蚂蚁呢,有的带着网页请求,有的带着图片数据,各种各样的。

Nginx七层代理就站在这个网络的路口,像一个超级管理员一样。

当一个用户在浏览器里输入一个网址,就像在对着网络世界喊:“我要这个网页!”这个请求就开始在网络里穿梭啦。

这个请求先到达Nginx,Nginx呢,就会像一个聪明的小侦探一样,仔细看看这个请求到底是要干啥。

它会看这个请求是要访问网页的哪个部分,是要获取文字内容呢,还是要下载个文件之类的。

七层代理会根据这个请求的类型进行不同的处理。

比如说,如果是一个HTTP请求,Nginx就会知道这是要获取网页的相关内容。

它会根据自己的配置规则,去找到对应的服务器。

这就好比你去一个大商场找东西,Nginx就是那个引导员,它知道哪个柜台有你要的东西。

而且呀,Nginx七层代理还能做很多有趣的事情呢。

它可以根据用户的地区来提供不同的内容。

就像你在北方可能看到的是羽绒服的广告,在南方可能看到的是短袖的广告。

它是怎么做到的呢?就是通过分析这个请求的来源地址等信息。

在处理安全方面,七层代理也很牛。

它可以像一个小卫士一样,挡住那些不怀好意的请求。

比如说,有些黑客想要攻击服务器,发送一些恶意的请求。

Nginx七层代理就能识别出来,然后说:“哼,你这个坏家伙,不许进来!”然后把这些恶意请求挡在外面,保护后面的服务器安全。

再说说负载均衡这事儿。

你想啊,要是有很多用户同时访问一个网站,就像一群人都要挤一个门进一个屋子。

Nginx七层代理就能把这些请求合理地分配到不同的服务器上。

就像有好几个门,它指挥着大家从不同的门进去,这样就不会造成某个服务器被挤爆啦。

Nginx-代理后端通过域名访问

Nginx-代理后端通过域名访问⽬录- 前⾔- Nginx 根据域名反向代理- Nginx proxy_pass 关于 '/' 的作⽤1. 前⾔接到⼀个需求,通过nginx 代理互联⽹上某⼀个页⾯,刚开始的时候觉得很简单的,直接 proxy_pass 过去就完事了,测试了下还是想太多。

具体记录如下。

2. Nginx 根据域名反向代理web服务器通常有三种访问⽅式:1. 基于ip2. 基于域名3. 基于端⼝⽽互联⽹上暴露的⽹站多数都是通过基于域名的⽅式,如果直接通过解析后的IP访问,可能就⽆法访问到⽹站信息。

我这⾥模拟了下这种⽅式,如下:对应关系:浏览器访问域名:浏览器访问ip地址:现在问题来了,当你的 nginx 配置 proxy_pass 的时候,得到的是域名返回的结果还是 ip地址返回的结果呢?这两种返回的结果完全不同。

在另⼀台主机 [ 192.168.118.14 ] 上安装 nginx 并配置好配置nginx ⽅向代理通过浏览器访问 192.168.118.14查看⽇志信息:192.168.118.41 - - [23/Jul/2019:20:09:12 +0800] "GET / HTTP/1.1" 200 15 "-" "Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36" "-" "upstream_addr":"112.2.3.66:80"结合上⾯的反馈,可以得到,当 nginx 反向代理域名,会根据启动时候解析出来的ip,加载到内存中,后⾯不会改变可以绑定hosts或者指定resolve服务器来固定ip如果在使⽤ nginx 做反向代理的时候遇到以上相同的情况,解决办法是设置⼀个 proxy_set_headerproxy_set_header Host "[domain]";配置完成,nginx -s reload 浏览器访问:现在就得到想要的页⾯了。

nginx 反代 防火墙规则

nginx 反代防火墙规则

Nginx反向代理防火墙规则可以帮助保护服务器免受恶意请求和未经授权的访问。

通过设置适当的防火墙规则,我们可以限制仅允许特定的IP地址或IP地址范围来访问Nginx反向代理服务器。

以下是一些可能的防火墙规则示例:

1. 限制仅允许特定IP地址访问Nginx反向代理服务器:

- 在防火墙设置中,将只允许来自指定IP地址的请求通过,其他IP地址的请求将被阻止。

2. 限制仅允许特定IP地址范围访问Nginx反向代理服务器:

- 在防火墙设置中,设置允许来自特定IP地址范围(比如192.168.0.0/24)的请求通过,其他IP地址的请求将被阻止。

3. 防止恶意请求:

- 根据日志文件或网络流量分析,识别恶意请求的特征,然后通过防火墙规则屏蔽这些请求。

4. 限制来自指定地理位置的访问:

- 通过使用GeoIP数据库,可以根据IP地址的地理位置来设定防火墙规则。

例如,只允许来自特定国家或地区的请求通过。

5. 限制特定URI或URL的访问:

- 针对有特定URI或URL的请求,可以设定防火墙规则来限制或阻止对这些请求的访问。

以上是一些常见的Nginx反向代理防火墙规则示例。

根据实际需求和场景,可以根据这些示例制定适合自己的防火墙规则来保护服务器的安全。

请注意,这些规则仅为参考,具体的规则设置应根据您的实际环境和需求进行调整和优化。

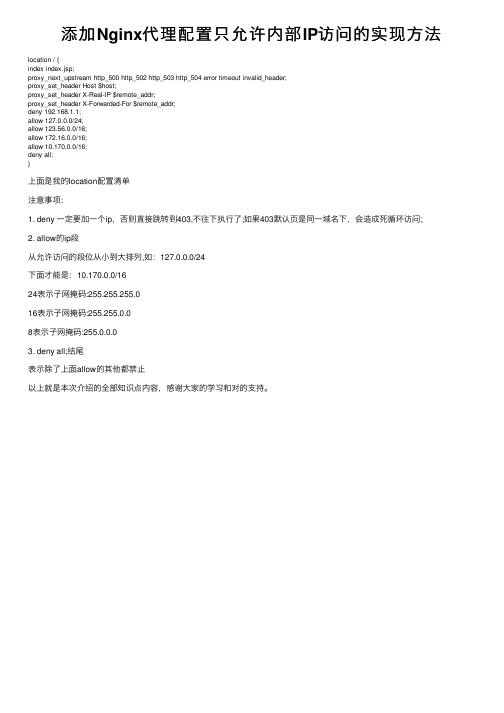

添加Nginx代理配置只允许内部IP访问的实现方法

注意事项:

1. deny 一定要加一个ip,否则直接跳转到403,不往下执行了;如果403默认页是同一域名下,会造成死循小到大排列,如:127.0.0.0/24

下面才能是:10.170.0.0/16

24表示子网掩码:255.255.255.0

16表示子网掩码:255.255.0.0

8表示子网掩码:255.0.0.0

3. deny all;结尾

表示除了上面allow的其他都禁止

以上就是本次介绍的全部知识点内容,感谢大家的学习和对的支持。

在站点遇到攻击且无明显攻击特征造成站点访问慢nginx不断返回502等错误时可利用nginxluaredis对该ip进行封禁这篇文章主要给大家介绍了关于nginx利用luaredis实现动态封禁ip的相关资料需要的朋友可以参考下

添加 Nginx代理配置只允许内部 IP访问的实现方法

location / { index index.jsp; proxy_next_upstream http_500 http_502 http_503 http_504 error timeout invalid_header; proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $remote_addr; deny 192.168.1.1; allow 127.0.0.0/24; allow 123.56.0.0/16; allow 172.16.0.0/16; allow 10.170.0.0/16; deny all; }

nginx访问控制规则

nginx访问控制规则Nginx访问控制规则是用于控制对服务器资源(如网页、图片等)访问的规则。

以下是几种常见的Nginx访问控制规则:1. IP白名单/黑名单:可以限制特定IP地址进行访问,可以使用allow和deny 指令实现。

例如:allow 192.168.1.100;deny all;这表示只允许IP为192.168.1.100的用户访问服务器资源,其他用户都会被拒绝访问。

2. User-Agent限制:可以根据User-Agent(用户代理)头信息限制某些爬虫或特定浏览器的访问。

例如:if (http_user_agent ~* "googlebot bingbot") {return 403;}这表示如果用户代理头信息中包含“googlebot”或“bingbot”,则返回403错误码。

3. Referer限制:可以根据Referer(引荐页面)头信息限制某些来源的访问。

例如:if (http_referer !~* "^ {return 403;}这表示如果Referer头信息中不包含"4. 基于HTTP方法的限制:可以根据HTTP请求中的方法(GET、POST等)进行限制。

例如:if (request_method != GET) {return 405;}这表示只允许使用GET方法进行访问,其他方法都会返回405错误码。

5. 基于URI的限制:可以根据请求的URI(统一资源标识符)进行限制。

例如:location /admin/ {allow 192.168.1.100;deny all;}这表示只允许IP为192.168.1.100的用户访问以“/admin/”开头的URI,其他用户都会被拒绝访问。

以上是几种常见的Nginx访问控制规则,可以根据实际需要设置相应的规则。

注意,过于严格的限制可能会影响正常用户的访问,需要根据实际情况进行调整和优化。

基于Nginx的图书馆远程授权访问系统开发5000字

基于Nginx的图书馆远程授权访问系统开发5000字摘要:Nginx是一款时下非常流行的轻量级网页服务器和反向代理服务器,具有许多其他同类产品所不具备的优点。

本文开发了一个基于Nginx的图书馆远程授权访问系统,实际应用表明该系统具有配置简洁、用户界面友好以及扩展模块功能强大等优点,值得高校图书馆推广使用。

毕业关键词:Nginx 反向代理;远程授权访问;数字资源基金项目:湖州师范学院校级科研项目(2014XJKY39)近年来,随着云计算、大数据等热点技术的迅速崛起,高校图书馆数字资源建设也取得了突飞迅猛的发展,许多高校开始建设各种综合型或专业化数字图书馆来满足师生读者的多样化数字阅读需求。

在这样的大背景下,图书馆如何利用现有条件为校外读者提供版权数字化资源便成了一个新的课题。

构建图书馆远程授权访问系统是解决这个新课题的有效途径之一。

笔者借助本单位图书馆已有的软硬件资源,搭建开发了一个基于Nginx的图书馆远程授权访问系统,该系统具有配置简洁、客户端界面友好以及扩展模块功能强大等优点,报告如下。

1 系统开发与测试1.1 系统运行软件环境(1)操作系统:CentOS 6.4 64bit(2)反向代理服务器:Nginx 1.4.1(3)身份认证数据库:MySql 5.0.77(4)身份认证模块:PAM-Mysql1.2 远程访问模块搭建(1)编译并安装Nginx,编译前注意添加www用户组和组内用户www,编译时加上身份认证模块ngx_http_auth_pam,正则表达式模块(URL重写)pcre,替换模块nginx_substitutions_filter以及用于安全连接的openssl模块,编译完成之后使用iptables命令将需要访问的端口加入到防火墙例外之中。

(2)修改nginx配置文件nginx.conf实现对数据库的远程访问[1],配置修改如下:location / {proxy_pass http://DATABASE URL;subs_fliter DATABASE ADDRESS1 LOCAL ADDRESS1;……subs_fliter DATABASE ADDRESSn LOCAL ADDRESSn;rewrite REGULAREXPRESSION1 REPLACEMENT 1;……rewrite REGULAREXPRESSIONn REPLACEMENT n;}其中,proxy_pass是nginx自带的反向代理命令,可以将外部对目标虚拟主机特定端口的访问反向代理至对http://DATABASE URL的访问;sub_fliter是实现网页中文本替换的第三方Nginx模块,主要用于解决数据库地址中含有多个子域名时容易跳出反向代理服务器问题,相比官方自带的substitution替换模块,sub_fliter可以同时替换多于一条的文本字符串;rewrite模块是nginx的URL重写模块,它可以通过正则表达式匹配来替换满足特定条件的URL字符串,在此案例中用来解决部分数据库在子域名之间的跳转问题,同时,rewrite模块不能对数据库站点中其他同级别的二级子域名下的URL进行重写,因此需要sub_fliter的配合使用。

nginx配置-服务器对指定的目录进行权限配置

nginx配置-服务器对指定的目录进行权限配置

服务器配置过程中,经常需要对指定的目录进行权限配置,比如上传目录,是属于不安全目录,我们需要禁止其执行php脚本的权限,nginx与apache禁止目录执行php文件权限方法如下:

Nginx禁止目录执行php文件权限

以下配置均在nginx配置的server处添加

禁止attachments目录执行php文件权限

2、多个目录

禁止attachments与upload目录执行php文件权限

配置完后,重新reload nginx即可。

1、单个目录

Apache禁止目录执行php文件权限

以Apache 模块方式运行 PHP,你可以在vhosts配置文件中添加如下代码:

禁止upload目录执行php文件权限

在nginx要禁止某个或一类资源,只需要增加一个location,然后在其中使用deny all即可。

禁止访问扩展名为bat的文件,配置如下:

禁止访问configs目录,以及其下所有子目录或文件,配置如下:

注意上述configs后面的斜杠不能少,否则所有以configs开头的目录或文件都将禁止访问。

Nginx中的用户认证配置及阻止用户使用代理访问的方法

Nginx中的⽤户认证配置及阻⽌⽤户使⽤代理访问的⽅法nginx⽤户认证配置( Basic HTTP authentication)ngx_http_auth_basic_module模块实现让访问着,只有输⼊正确的⽤户密码才允许访问web内容。

web上的⼀些内容不想被其他⼈知道,但是⼜想让部分⼈看到。

nginx的http auth模块以及Apache http auth都是很好的解决⽅案。

默认情况下nginx已经安装了ngx_http_auth_basic_module模块,如果不需要这个模块,可以加上 --without-http_auth_basic_module 。

nginx basic auth指令语法: auth_basic string | off;默认值: auth_basic off;配置段: http, server, location, limit_except默认表⽰不开启认证,后⾯如果跟上字符,这些字符会在弹窗中显⽰。

语法: auth_basic_user_file file;默认值: —配置段: http, server, location, limit_except⽤户密码⽂件,⽂件内容类似如下:ttlsauser1:password1ttlsauser2:password2:commentnginx认证配置实例server{server_name ;index index.html index.php;root /data/site/;location /{auth_basic "nginx basic http test for ";auth_basic_user_file conf/htpasswd;autoindex on;}}备注:⼀定要注意auth_basic_user_file路径,否则会不厌其烦的出现403。

⽣成密码可以使⽤htpasswd,或者使⽤openssl# printf "ttlsa:$(openssl passwd -crypt 123456)\n" >>conf/htpasswd# cat conf/htpasswdttlsa:xyJkVhXGAZ8tM账号:ttlsa密码:123456reload nginx# /usr/local/nginx-1.5.2/sbin/nginx -s reload效果如下:完成~Nginx阻⽌⽤户代理些时候,需要阻⽌某些⽤户代理访问⽹站,⽐如ab,wget,curl等等,这就需要使⽤到$http_user_agent变量。

Nginx列出目录和文件并用密码控制访问权限配置方法

Nginx列出⽬录和⽂件并⽤密码控制访问权限配置⽅法这篇⽂章介绍怎样⽤web服务器列出指定的⽬录和⽂件,并对指定⽬录进⾏授权访问。

使⽤Nginx列出⽬录准备⼯作 - 安装nginx和创建⼀些⽬录和⽂件:复制代码代码如下:$ sudo apt-get install nginx$ cd /usr/share/nginx$ mkdir web$ sudo mkdir directory{1,2,3}$ sudo touch file{1,2,3}$ lsdirectory1 directory2 directory3 file1 file2 file3Nginx配置:复制代码代码如下:$ sudo vim /etc/nginx/conf.d/list.confserver {listen 80;server_name 192.168.1.201;root /usr/share/nginx/web;index index.html;autoindex on;autoindex_exact_size off;autoindex_localtime on;}$ sudo service nginx restart/reload当访问http://192.168.1.201,屏幕显⽰:现在就可以⽤web服务器来共享⽂件;但前提是根⽬录下必须没有index.html⽂件。

授权访问指定的⽬录有些⽬录不想让所有⼈看到,只有指定的⽤户输⼊密码后才能访问,例如directory只能由test1访问:step1安装htpasswd复制代码代码如下:$ sudo apt-get install apache2-utilsstep2创建密码⽂件复制代码代码如下:$ sudo htpasswd -c /home/test/.htpasswd test1New password:Re-type new password:Adding password for user test1step3修改Nginx配置⽂件复制代码代码如下:$ sudo vim /etc/nginx/conf.d/list.confserver {listen 80;server_name 192.168.1.201;root /usr/share/nginx/web;index index.html;autoindex on;autoindex_exact_size off;autoindex_localtime on;location ^~/directory1/ {auth_basic "input you user name and password";auth_basic_user_file /home/test/.htpasswd;}}重启Nginx服务后,访问directory1⽬录时会提⽰输⼊登⼊信息:。

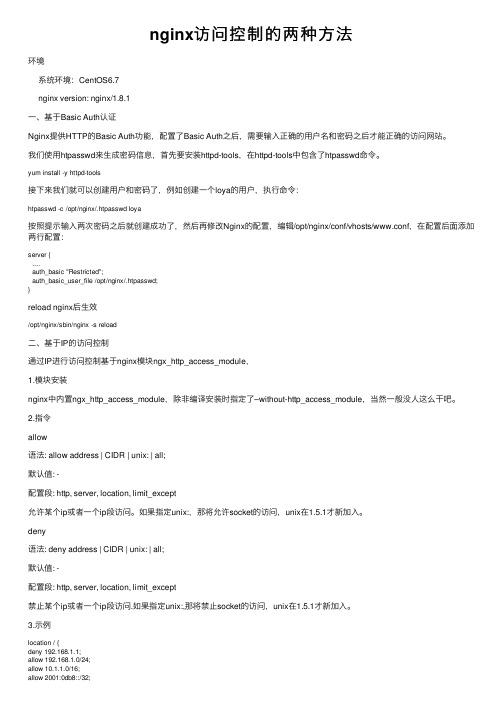

nginx访问控制的两种方法

nginx访问控制的两种⽅法环境系统环境:CentOS6.7nginx version: nginx/1.8.1⼀、基于Basic Auth认证Nginx提供HTTP的Basic Auth功能,配置了Basic Auth之后,需要输⼊正确的⽤户名和密码之后才能正确的访问⽹站。

我们使⽤htpasswd来⽣成密码信息,⾸先要安装httpd-tools,在httpd-tools中包含了htpasswd命令。

yum install -y httpd-tools接下来我们就可以创建⽤户和密码了,例如创建⼀个loya的⽤户,执⾏命令:htpasswd -c /opt/nginx/.htpasswd loya按照提⽰输⼊两次密码之后就创建成功了,然后再修改Nginx的配置,编辑/opt/nginx/conf/vhosts/www.conf,在配置后⾯添加两⾏配置:server {....auth_basic "Restricted";auth_basic_user_file /opt/nginx/.htpasswd;}reload nginx后⽣效/opt/nginx/sbin/nginx -s reload⼆、基于IP的访问控制通过IP进⾏访问控制基于nginx模块ngx_http_access_module,1.模块安装nginx中内置ngx_http_access_module,除⾮编译安装时指定了–without-http_access_module,当然⼀般没⼈这么⼲吧。

2.指令allow语法: allow address | CIDR | unix: | all;默认值: -配置段: http, server, location, limit_except允许某个ip或者⼀个ip段访问。

如果指定unix:,那将允许socket的访问,unix在1.5.1才新加⼊。

deny语法: deny address | CIDR | unix: | all;默认值: -配置段: http, server, location, limit_except禁⽌某个ip或者⼀个ip段访问.如果指定unix:,那将禁⽌socket的访问,unix在1.5.1才新加⼊。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

原创文章,如转载请注明出处

一个网站并不是所有人都允许访问的,比如在笔者公司搭有MRTG,web程序采用的Nginx,为了保障公司利益,这个站点只允许特定的人访问,比如公司老总、网络管理员。

下面我们看一下Nginx下的授权访问是如何设置的

一、生成所要授权的用户名和密码

这一步我们还要借助Apache,利用htpasswd来生成用户名和密码(笔者系统Apache并没启动)

# /usr/local/apache/bin/htpasswd -c /usr/local/nginx/conf/nginxpwd nginx

New password:

Re-type new password:

Adding password for user nginx

解释:生成用户密钥文件为nginxpwd 用户名为nginx 密码为nginx

二、修改Nginx配置文件

#vi /usr/local/nginx/conf/nginx.conf 在server配置中加入如下内容

auth_basic "Welcom To Nginx";

auth_basic_user_file /usr/local/nginx/conf/nginxpwd;

解释:

auth_basic //采用basic验证,后门可以加提示信息

auth_basic_user_file //用户密钥文件路径

三、测试。