09.智能卡技术

谈智能化系统项目管理

谈智能化系统项目管理作者:陈琰来源:《江苏商报·建筑界》2013年第09期摘要:笔者多年来对建筑智能化系统工程施工项目管理的实践经验来看,探讨了建筑系统项目管理,就建筑智能化系统工程项目的全过程,包括三个层次的技术应用:产品的系统技术,施工技术,管理组织技术。

关键词:智能化系统工程;项目管理;系统集成1.引言智能化系统集成的目标和意义:信息技术在整个建筑的智能化信息集成系统中占有非常重要的意义。

智能系统的实际负责整个大楼所有机械和电气设备。

项目作为一个多功能体综合建筑,功能区域基本分为两个独立办公区域、一个酒店区域、一个商业区域以及为上述各区域服务之公共区域,管理方可能会有办公及公用区域的物业管理方、酒店管理方、商业管理方三类,各区域之间相对独立(部分主机房除外);项目有以下几个特点:分区域分功能的特殊性;各区域相互关联的特殊性;多区域不同管理方的特殊性。

鉴于以上特性,该项目的智能化系统结构基本按照金字塔结构设定,并针对个别特殊系统适当采用量型结构。

所以智能化系统集成应以信息集成为目标,要实现智能化建筑,智能化系统集成是核心技术。

2.智能化系统项目管理的特点(1)项目管理的专业性智能化系统的主体核心技术是数字化与智能化技术,智能化系统工程属信息系统工程的范畴,其技术含量高、知识更新快,新技术层出不穷。

智能化应用的专业性,主要体现在技术应用的多样性和综合性。

智能化应用技术包括:信息技术、网络技术、通讯技术、自动化控制技术、系统集成技术、软件技术、网络安全技术、数据库技术、多媒体技术、智能卡技术、视频传输技术等,同时智能化系统综合采用多元信息传输、监控和管理,以及一体化信息与监控系统集成等高新科技,实现信息共享、网络融合、功能协同。

另一方面,建筑智能化技术是一门全新的综合综合应用技术,在这个系统项目管理专业技术要求高,如果对智能化系统工程的难度和技术的复杂性、相关性、集成性认识不足,对智能化系统工程的建设过程、步骤、模式、方法缺少了解,缺乏系统相关的经验,其结果可能因不够重视或期望过高,而导致智能化系统工程项目大大偏离原预期。

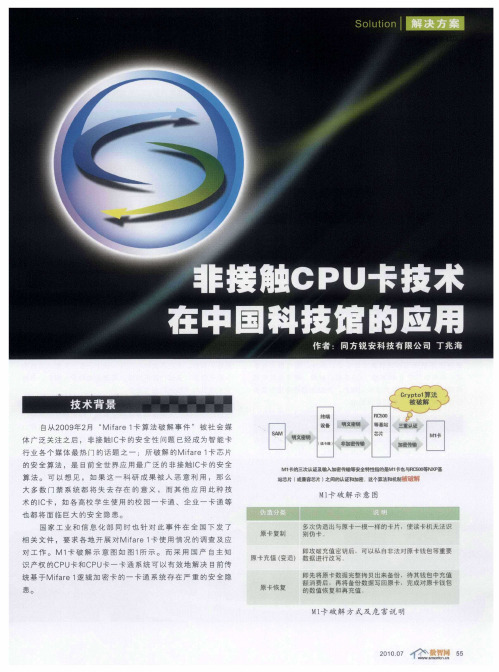

非接触CPU卡技术在中国科技馆的应用

原卡 恢 复

M 卡 破 解 方 式 及 危 害 说 明 1

2 0 07 01 .

5 5

解 决 方 案

数字社 区

用 、 自助 服 务 应 用 。 其 中 又 由密 钥 管 理 模 块 、 卡 片 初 块 、 中 心 管 理 模 块 、 卡 务 管 理 模 块 、 消 费 管 理 模 块

大 多 数 门 禁 系 统 都 将 失 去 存 在 的 意 义 , 而 其 他 应 用 此 种 技 术 的 I ,如 各 高 校 学 生 使 用 的校 园 一 卡 通 、 企 业 一 卡 通 等 C卡

站芯片 I 或薰窖芯片 ) . ' E 2f t 和加密 这个算法和机制  ̄ , U 妻

M卡破解示意图 1

P 机 模 块 、 交 易 清 算 、 门 禁 管 理 模 块 、 考 勤 管理 系 OS

议 签 到 系 统 、W e 综 合 查 询 模 块 、 自助 机 模 块 等 构 威 b

禁 系统 、 消 费 系 统 、 考 勤 系 统 、会 议 签 到 系 统 、 人 员访 客 管

理 、 停 车 场 管 理 、 自助 服 务 系 统 等 应 用 。 为 科 技馆 的 员 工 和 参 观 的观 众 提 供 智 能 化 的 一 卡 通 服 务 , 考 虑 到 M 1 存 在 严 卡 重 的安 全 隐 患 ,用 户 要 求 基 于 非 接 触 CP U卡 技 术 来 建 设 全 馆 的企 业 一 卡通 系 统 ,采 用 非 接 触 CP 卡 作 为 身 份 识 别 、 交 易 U 支付 的载体。

也 面临巨 的 隐患 都将 大 安全 。

国 家工 业 和 信 息化 部 同 时也 针 对 此 事件 在 全 国下 发 了 相 关 文 件 ,要 求 各 地 开 展 对 M i 卡 使 用 情 况 的 调 查 及 应 fr 1 ae 对 工 作 。 M 1 破 解 示 意 图 如 图 1 示 。 而 采 用 国 产 自主 知 卡 所 识 产 权 的 C U卡 和 CP 卡 一 卡 通 系 统 可 以 有 效 地 解 决 目前 传 P U 统 基 于 M i 逻 辑 加 密 卡 的 一 卡 通 系 统 存 在 严 重 的 安 全 隐 fr 1 ae

冷压技术被应用在智能卡行业中

冷压技术被应用在智能卡行业中

蚂蚁团队

CARDUSC的冷压技术经过不断的研发和资金投入,现冷压技术已经投入到生产智能卡中。

近几年来CARDUSC遇到客户都要求生产一些特殊工艺的产品,为了满足生产条件和技术支持,CARDUSC研发的冷压技术都可以满足客户的特殊工艺需求。

冷压技术这所以可以应用在制卡里面,是因为有些卡是要制作成有源卡,据小编的了解到,有源卡里面含有电池,而电池不能呆在很高温的机器里面进行封装和生产,所以冷压技术可以满足制作有源卡或者低温材料进行制作智能卡。

智能卡解决方案

智能卡解决方案

《智能卡解决方案:提升生活便利的科技创新》

在现代信息社会,智能卡扮演着越来越重要的角色,它不仅是我们实现线上支付、身份识别和信息存储的重要工具,还可以在各行各业中发挥着重要的作用。

但与此同时,智能卡也面临着诸多安全和便利性的挑战,因此需要不断创新和改进来提升其性能和功能。

智能卡解决方案是针对智能卡领域的一种技术创新和解决方案。

通过不断地研究和发展,智能卡解决方案已经实现了一系列的创新,比如使用先进的密码学技术来加强智能卡的安全性,采用接触式和非接触式技术来提高智能卡的便利性,以及结合物联网技术和大数据分析技术来实现更加智能化的应用。

在金融领域,智能卡解决方案可以帮助银行和金融机构提高支付安全性和便利性,减少欺诈和盗刷风险,提升用户体验。

在医疗领域,智能卡解决方案可以用于个人健康档案的存储和管理,提高就医和用药的便利性。

在城市管理领域,智能卡解决方案可以应用于公共交通、门禁系统和社会福利发放等方面,提高城市管理的智能化水平。

因此,智能卡解决方案的不断创新和应用,将会为我们的生活和工作带来更多的便利和安全。

随着科技的不断发展,相信智能卡解决方案会为我们的生活和社会带来更多的惊喜和改变。

CPU卡的设定与读写操作

send 00 E2 00 08 13 61 11 4F 09 A0 00 00 00 03 86 98 07 01 50 04 50 42 4F 43

send 80 E0 01 00 0D 2F 01 0F 00 A0 00 00 00 03 86 98 07 01

send 80 E0 02 00 07 6F 02 05 0F 00 0A 00 send 80 D4 00 00 0A 01 01 00 0B 0F 01 1F 33 12 34 ;安装个人密码PIN1234

指令系统表46mc68hc05sc的指令集类型符号ld从存储器装入a或从存储器装入xst的内容存入存储器或将x的内容存入存储器txataxx的内容传送到aaddamam表示存储器内容下同adc为进位在ccr寄存器中下同subinca1a或x1x或m1mdeca1a或x1x或m1mcomx或mm取反码neg00aa或00xx或00mm智能cpu卡技术续表类型符号asl算术左移asr算术右移lsl逻辑左移lsr逻辑右移rol循环左移ror循环右移tst执行a00或x00根据结果置ccr寄存器中的nbit用m作为屏蔽位选择a的相应位并根据选择结果置ncmpam置条件码cpxxm置条件码sec进位位置11cclc进位位清除0csei中断屏蔽位置11ii为中断屏蔽位ccrcli中断屏蔽位清除0ieor逻辑指令智能cpu卡技术续表bhi如cz0转移大于转移bhs如c0转移大于等于转移bpl如n0转移正转移bmi如n1转移负转移beq如z1转移相等转移bne如z0转移不等转移bls如cz0转移小于等于转移blo如c1转移小于转移bcs如c1转移进位位为1转移bcc如c0转移进位位为0转移bra必转移pcdpcbrn不转移pc2pcbm转移或i1转移bmc或bmsi为中断屏蔽位biirq1转移或irq0转移irq为中断请求线bhc转移或h1转移根据ccr位转移bset根据a置存储器相应位1mnmn表示存储器m对应的比特位bclr根据a清存储器相应位0mnbrclr如存储器中的某指定位为0转移brset如存储器中的某指定位为1转移jmp转移智能cpu卡技术续表类型符号jsr转子程序pc堆栈sp2sp转移地址pcbsr转子程序pc堆栈sp2sppcdpc转移指令rts从子程序返回地址从堆栈送pcsp2sprti从中断返回swi软中断wait停止处理并等待超时或中断stop下电等待reset或外中断rsp置堆栈指针nop符号表示不操作智能cpu卡技术432芯片安全的实现为了保证智能卡的安全应用芯片制造商与卡的发行商要明确各自的职责

2009智能卡与RFID博览会将在京召开

面 的洽谈机会 ;与众多海内外智能卡

1 程协 调领 导小 组各成 员单 位及 各试 二

点省市 的大 力支持 ,国家 I ’ 中 C 注册

心 、国家 电子标 签产 品质量 监督 检验

中心 、 息产 业 .I 卡质量 监督 检验 信 IC

中心 、中国R I 产业联盟等单位协 会 ,中 日韩 R I 亍 组 织 圆 桌会 议 FD F D,业

的机会;与来 自政府 的桐关主管领导 接触的宝 贵机会 ;从一系列高水准的

会议 、研讨会中得到启发,获得中外

多家 专业 媒体 的报道 机会 ,展前在 眨

证件与汪照技术与设备 、智能物件与

智能 安全等 八大 热点 主题 。

木 震会将为您提供展示最新产 会 网站免费刊登参展商新 品信息 ,并 l和技术 ,获得最具价值的市场反馈 口 u 的机会 ;与来 自欧美 、亚_地区的代 太 理商 、渠道商 、系统集成商进行而对 通过电子 决讯发给 目标客户,使您在 眨览会期间获得更多的关注。

2 智能卡与R I 博览会 09 0 FD 将在京召开

为 了更 好地服 务于 中 智能卡 和

R I 业 ,把 中国 的智能 卡及RF D F D行 I 行业做 大做 强 ,同 时为 中国 的智能 卡

̄RF D 业 宣传 搭 建 更加 广 阔 的 交 f I企

流平台,由国家金卡办主办的2 0 年 09

展会同期将举办的专题会议有:

自动识别技术行业取得多项突破

陆等 一批 自动识别设 备制造商以及 一系列 自主

知识产权 设备的发展。 2 0 ,RFD 行业取 得 了令人 瞩 目的进 0 9年 I 步,特别 是随着 “ 物联 网”概念 的再次 唱响与

RFD芯 片 、标签 、识读器产 品并投 入商品化 , I

标 志着 我国 自主 知识产权 RFD技 术研发 与生 I 产进入核 心技 术攻坚阶段 。

RFD应 用 关 注 盈 利模 式 I

20 09年 ,神 州 大 地 物联 网 热潮 涌 动 ,与 RFD、条码 等 自动识 别技 术 有关 的物 联 网发 I 展 已经 被纳 入 国家 中长 期战 略发 展规划 之 中。

疗 、建材等 专业行业领 域内 ,一维条码 应用发 展很快 ,新的应用模式层 出不穷 。

域 得到 广泛 应 用,但 在超 高频 段 ,虽因 成本 、 商业模 式等 问题 而在 2 0 0 9年未 出现 大规 模 应 用 ,但 仍取 得 诸如 酒类 防伪 等 领 域 的应 用 突 破 ,发展势 头 良好。在超高频 RFD标签 与识 I

( 投入产 出比 )发展模式过渡 ,通过 RFD技术 I

的 自主研发 、市场细分 以及 新领域 的拓 展 ,解 决 RFD成本 高、应用项 目盈利模 式不 清等问 I 题 ,从而带动 RFD技 术与产业 的良性发展 。 I

《 0 9中 国智 能 卡 及 RFD产 业 发 展 蓝 皮 书 》 20 I

读器研发方面 ,中兴通信 、远 望谷等企业取 得 了一批 自主 知识产权专利 成果 ,并研发 其 是以二维 条码 作为信息载体 的移 动票务业 务以及 防伪应

SIM卡介绍

4

ICCID号码介绍

ICCID号码一共20位,它的数据格式定义如下: 898600 9F SS YY G xxxxxX Chk 前6位(898600):中国的代号; 第7位:业务接入号,对应于135、136、137、138、 139中的5、6、7、8、9; 第8位:SIM卡的功能位:暂定为0; 第9、10位:各省的编码; 第11、12位:年号; 第13位:供应商代码; 第14—19位:用户识别码; 第20位:校验位。

7

刻蚀技术原理

光刻胶

硅片

物理和化学的共同作用,将不需要的衬底材料刻蚀除去,留下需要的电极图案

大唐微电子技术有限公司

8

下图为4C09D外观示意图: 使用HHNEC 0.25工艺, •FD: Frequency Detector •VD: Voltage Detector •VR: Voltage Regulator •POR: Power up Reset

大唐微电子技术有限公司

12

NVM存储器单元有几个重要的功能性参数,用 于评估单元的性能。这些参数基本可以分为两 大类:耐久力和数据保持能力。

耐久力特性表现于存储器的阈值电压区间,它与编程次 数有密切的关系。NVM可以被编程和擦除直到氧化层被 破坏。这也意味着NVM有效的可编程次数是有限的,举例 来说大部分商用EEPROM产品可以保证106 有效编程次数。 此情况下氧化层的破坏通常被称为氧化层的降级,而一 个存储器可以经受的最大编程次数被称为耐久力。

大唐微电子技术有限公司

13

数据保持能力特性

对于典型的 CFG = 30 fF 和 VT 变化为3 V, 从浮栅区到控制门区电子流失的数量大约为 5.6x105个。下表展示了保持时间 dt,对 于不同的 ILeakage 相关与5.6x105 电子流失 或相当于3 V VT变化。 ILeakage (A) Retention Time, dt (Years) 1x10-20 0.28 5x10-21 0.56 1x10-21 2.84 5x10-22 5.68 2.85x10-22 10 CFG为浮栅电容量 大唐微电子技术有限公司

智能卡原理

智能卡原理

智能卡原理是通过内置的芯片实现身份验证、数据存储和交互的技术。

智能卡通常是由塑料材料制成,外观类似于信用卡,具有金属接触片和芯片。

下面将详细介绍智能卡的工作原理。

智能卡的芯片是根据IC(集成电路)技术制作而成的,芯片内部包含有处理器、存储器和接口电路。

处理器是智能卡的“大脑”,负责控制芯片的操作和计算处理。

存储器用于存储用户的个人信息和应用程序,可以分为只读存储器(ROM)和可读写存储器(RAM)两种类型。

接口电路负责与读卡器进行数据交换。

当智能卡插入读卡器时,读卡器会通过金属接触片与智能卡的芯片建立电连接。

读卡器向智能卡发送命令,智能卡收到命令后,通过芯片内部的处理器进行解析和执行。

智能卡将经过处理的数据返回给读卡器,读卡器将数据传输到外部设备或系统进行进一步处理。

智能卡通常用于身份验证和安全控制。

例如,在门禁系统中,智能卡可以替代传统的钥匙或密码,只有持有有效智能卡的人员才能进入特定的区域。

智能卡还可以储存个人信息,如医疗记录、驾驶证、银行账户等,提供便捷的身份识别和数据存储功能。

智能卡的应用领域非常广泛,包括金融、电信、交通、医疗、政府等行业。

其安全性和可靠性使得智能卡成为各种信息系统

和设备的重要组成部分。

同时,随着技术的不断发展,智能卡将会有更多创新应用和功能的拓展。

基于单片机的智能门禁系统设计 -开题报告1

基于单片机的智能门禁系统设计 -开题报告1毕业论文(设计)开题报告题目基于单片机的智能门禁系统设计姓名学号专业年级指导教师职称讲师2010 年 12 月 25 日1(本课题的研究目的及意义目的:要求在已学的专业知识基础上,对89S52单片机的基本原理和应用做深入了解,熟悉单片机的特点与原理,充分利用单片机的各种资源,实现小区智能楼宇门禁系统的设计,完成软件和硬件的整体设计。

意义:门禁管理系统主要应用范围包括:高级职员办公室、研发中心、实验中心、财务中心、网管中心、保安中心、电脑机房、主控制室、主设备间、人事档案管理中心、小区出入口等重要通道,并配合消防、监控、防盗等系统实施安防联动,以实现最大意义上的安全保护。

门禁系统的最基本的三要素为“3W”:When(何时)、Where(何地)、Who(何人)。

即什么人在什么时间可以出入什么地点,以增强安全管理的便利性和实时性,实现对出入口进行科学、有效地管理。

系统管理人员可以通过微机实时查看每个门区人员的进出情况(同时有照片显示)、每个门区的状态(包括门的开关,各种非正常状态报警等);也可以在紧急状态打开或关闭所有的门区。

系统可储存所有的进出记录、状态记录,可按不同的查询条件查询,配备相应考勤软件可实现考勤、门禁一卡通。

感应式门禁管理系统具有极大的优越性:使用寿命长、使用方便、安全可靠、一卡多用、提升企业形象。

2(已了解的本课题国内外研究现状最近几年随着感应卡技术,生物识别技术的发展,门禁系统得到了飞跃式的发展,进入了成熟期,出现了感应卡式门禁系统,指纹门禁系统,虹膜门禁系统,面部识别门禁系统,乱序键盘门禁系统等各种技术的系统,它们在安全性,方便性,易管理性等方面都各有特长,在现今社会,随着人们对门禁系统各方面要求的不断提高,门禁系统的应用范围越来越广泛,因此门禁系统的研发已成为现代科技领域的一个热门课题。

门禁系统是随着自动识别技术的发展而迅速发展起来的,国外门禁系统的知识品牌有美国的休斯(HID)、西屋(WSE)、洛泰克(NTK),以色列的DDS、英国的集宝等品牌。

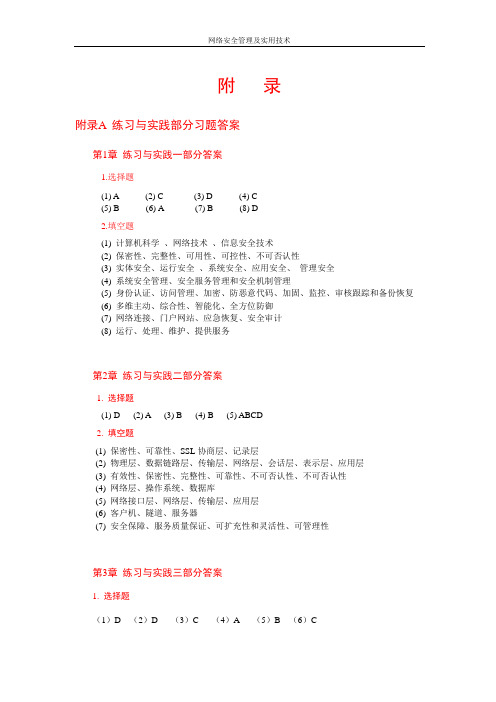

网络安全管理及实用技术 贾铁军 练习答案

附录附录A 练习与实践部分习题答案第1章练习与实践一部分答案1.选择题(1) A(2) C (3) D (4) C(5) B (6) A (7) B (8) D2.填空题(1) 计算机科学、网络技术、信息安全技术(2) 保密性、完整性、可用性、可控性、不可否认性(3) 实体安全、运行安全、系统安全、应用安全、管理安全(4) 系统安全管理、安全服务管理和安全机制管理(5) 身份认证、访问管理、加密、防恶意代码、加固、监控、审核跟踪和备份恢复(6) 多维主动、综合性、智能化、全方位防御(7) 网络连接、门户网站、应急恢复、安全审计(8) 运行、处理、维护、提供服务第2章练习与实践二部分答案1. 选择题(1) D (2) A(3) B (4) B (5) ABCD2. 填空题(1) 保密性、可靠性、SSL协商层、记录层(2) 物理层、数据链路层、传输层、网络层、会话层、表示层、应用层(3) 有效性、保密性、完整性、可靠性、不可否认性、不可否认性(4) 网络层、操作系统、数据库(5) 网络接口层、网络层、传输层、应用层(6) 客户机、隧道、服务器(7) 安全保障、服务质量保证、可扩充性和灵活性、可管理性第3章练习与实践三部分答案1. 选择题(1)D (2)D (3)C (4)A(5)B (6)C2. 填空题(1)信息安全战略、信息安全政策和标准、信息安全运作、信息安全管理、信息安全技术。

(2)分层安全管理、安全服务与机制(认证、访问控制、数据完整性、抗抵赖性、可用可控性、审计)、系统安全管理(终端系统安全、网络系统、应用系统)。

(3)信息安全管理体系、多层防护、认知宣传教育、组织管理控制、审计监督(4)一致性、可靠性、可控性、先进性和符合性(5)安全立法、安全管理、安全技术(6) 信息安全策略、信息安全管理、信息安全运作和信息安全技术(7) 安全政策、可说明性、安全保障(8) 网络安全隐患、安全漏洞、网络系统的抗攻击能力(9)环境安全、设备安全和媒体安全(10)应用服务器模式、软件老化第4章练习与实践四部分答案1.选择题(1) A(2) C (3) B (4) C (5) D2.填空题(1) 隐藏IP、踩点扫描、获得特权、种植后门、隐身退出(2) 系统“加固”,屏蔽出现扫描症状的端口,关闭闲置及有潜在危险端口(3) 拒绝服务、网络监听、密码攻击(4) DDOS(分布式拒绝服务攻击)(5) 基于主机入侵检测系统、基于网络的入侵检测系统和混合式入侵检测系统第5章练习与实践五部分答案1. 选择题(1) D (2) D (3) B (4) C (5) B (6) B D2. 填空题(1) 消息、用户身份(2) 真实性、不可抵赖(3) 系统级审计、应用级审计、用户级审计(4) 重构、评估、审查(5) 认证、鉴权、审计、安全体系框架第6章练习与实践六部分答案1.选择题(1) A(2) B (3) D (4) D (5) B2.填空题(1) 数学、物理学(2)密码算法设计、密码分析、身份认证、数字签名、密钥管理(3) 明文、明文、密文、密文、明文(4) 对称、二进制、分组、单密码(5)代码加密、替换加密、边位加密、一次性加密第7章练习与实践七部分答案1.选择题(1) B (2) C (3) B(4) C (5) A (6) D2.填空题(1) Windows验证模式、混合模式(2) 认证与鉴别、存取控制、数据库加密(3) 原子性、一致性、隔离性(4) 主机-终端结构、分层结构(5) 数据库登录权限类、资源管理权限类、数据库管理员权限类(6) 表级、列级第8章练习与实践八部分答案1.选择题(1)C (2)C (3)D (4)B (5)A2.填空题(1)计算机程序、自我复制、程序代码(2)前后缀、病毒的种类、病毒的名称、病毒的变种特征(3)引导型病毒、文件型病毒和混合型病毒(4)引导模块、传播模块、表现模块(5)感染、潜伏、可触发、破坏、感染、破坏性、可触发性第9章练习与实践九部分答案1.选择题(1)B (2)C (3)C (4)D (5)D 2.填空题(1)唯一(2)被动安全策略执行(3)软件、芯片级(4)网络层、传输层(5)代理服务器技术(6)网络边界(7)完全信任用户(8)堡垒主机(9)SYN Flood(10)SYN网关、SYN中继第10章练习与实践十部分答案1.选择题(1) D (2) A (3) C(4) A (5) B (6) B2.填空题(1) Administrators、System(2) 智能卡、单点(3) 读、执行(4) 动态地、身份验证(5) 应用层面的、网络层面的、业务层面的(6) 未知、不被信任第11章练习与实践十一部分答案1. 选择题(1) D (2) C (3) ACD (4) ABCD (5) D2. 填空题(1) 实物商品、无形商品(2) 人员轮岗原则(3) 有效性、保密性、完整性、可靠性、不可否认性(4) BtoB、BtoC、CtoC(5) 传输模式、隧道模式、传输模式、隧道模式(6) 远程支付方式、非接触式支付方式附录B 网络安全相关政策法规网址1. 中国计算机信息网络政策法规http: //www .cnnic .net .cn/index/OF/index .htm2. 2005年9月27日互联网新闻信息服务管理规定http://www .cn./html/Dir/2005/09/27/3184. htm3. 互联网著作权行政保护办法http://www .cnnic .net .cn/html/Dir/2005 /05 /25 /2962 .htm4. 电子认证服务管理办法http://www .cn/html/Dir/2005 /02 /25 /2784 .htm5. 互联网IP地址备案管理办法http://www .cnnic .net .cn/html/Dir/2005/02/25/2783 .Htm6. 非经营性互联网信息服务备案管理办法http://www /html /Dir/2005 /02 /25 /2782 .7. 中国互联网络域名管理办法 .cn/html/ Dir /2004/11/25/2592.htm8. 信息产业部关于从事域名注册服务经营者应具备条件法律适用解释的通告http:://www.clinic.net.cn/html/ Dir /2004 /08 /02 /2431.htm9. 中华人民共和国信息产业部关于加强我国互联网络域名管理工作的公告 .cn/html/ Dir /2004/08/02/2432.htm10. 中国互联网络信息、中心域名注册服务机构变更办法http://www .clinic .net .cn/html/ Dir 2004/08/02/433 .htm11. 中国互联网络信息中心域名争议解决办法程序规则http://www .clinic .net .cn/html/ Dir /2003/10/29/1103 .htm12. 中国国互联网络信息中心域名注册实施细则/mil /Dit/2003/10/29/1105.htm13. 中国互联网络信息中心域名争议解决办法.cnhtml/Dir/2003/10/29/1104.htm14. 中国互联网络信息中心域名注册服务机构认证办法http://www .cn/html/ Dir/2003/10 /30/1115.hrm15. 奥林匹克标志保护条例/html/ Dir//2004/08/02/2435.htm16. 互联网药品信息服务管理暂行规定http://www .cnnic .net.en/html/ Dir /200 3/12/12/1997.htm17. 电信业务经营许可证管理办法http://www.nni.et.cn/html/ Dir /2003/12/12/1987. htm18. 电信网间互联争议处理办法nic /html/ Dir /2003/12/12/1988.htm19. 北京市奥林匹克知识产权保护规定 .en/html / Dir /2004 /08 /02 /2434.htm20. “政府财政管理信息系统”网络建设管理暂行办法/html/ Dir /2003/12/12/1989.htm21. 互联网骨干网间互联管理暂行规定/html/ Dir /2003/12/12/1990. htm22. 互联网骨干网间互联服务暂行规定 .cn / html/ Dir//2003/12/12/1991.htm23. 网上银行业务管理暂行办法/html/ Dir//2003/12/12/1992.htm24. 公用电信网间互联管理规定ht tp:///html/Dir/2003/12/12/1993.htm25. 互联网上网服务营业场所管理办法http://www .cnnic /html/Dir/2003/12/12/1995.htm26. 国务院办公厅关于进一步加强互联网上网服务营业场所管理的通知http://www .cn/html/ Dir//2003/12/12/1994.htm27.《中华人民共和国国民经济和社会发展第十个五年计划纲要》摘选/html Dir//2003/12/12/1999.htm28. 关于进一步做好互联网信息服务电子公告服务审批管理工作的通知 .cn/html / Dir//2003 /12 /12 /1996.htm29. 互联网医疗卫生信息服务管理办法 .cn/html /Dir/2003 /12 /12 /1998.htm30. 电信建设管理办法http://www .cn/html/Dir/2003/12/12/1986.htm31. 计算机信息系统国际联网保密管理规定http://www /html/ Dir//2003/11/27/1482.htm32. 互联网站从事登载新闻业务管理暂行规定/html/ Dir//2000/11/07/0654.htm33. 互联网电子公告服务管理规定/html/ Dir//2000/10/08/0653.htm34. 互联网信息、服务管理办法 .cn/html/ Dir//2000 /09 /25 /0652.htm35. 中华人民共和国电信条例http://www .cnnic .net .cn/html/ Dir//2000/09/25/0651.htm36.《申办计算机信息网络国际联网业务主要程序》的通知/html/ Dir/2003/11/27/1484.htm37. 关于计算机信息网络国际联网业务实行经营许可证制度有关问题的通知nic .net .cn/html/Dir/2003/11/27/1483.htm38. 计算机信息网络国际联网安全保护管理办法 .cn/html/Dir/1997/12/11 /0650.htm39. 中华人民共和国计算机信息网络国际联网管理暂行规定实施办法http://www .cnnic .net .cn/html Dir /1997/12/08/0649.htm40. 中国互联网络域名注册实施细则 .cn/html/ Dir/1997/06/15/0648.htm41. 中国互联网络域名注册暂行管理办法 .cnAtml/ Dir/1997/05/30/0647.htm42. 中华人民共和国计算机信息网络国际联网管理暂行规定http://www .cnnic .net .cn/html/ Dir/1997/05/20/0646.htm43. 关于加强计算机信息系统国际联网备案管理的通告http://www .cn/html/Dir/1996/02/16/0645.htm44. 中华人民共和国计算机信息系统安全保护条例http://www .cn/html/Dir/1994/02/18/0644.htm附录C 常用网络安全相关网站1.中国信息安全网2.中国信息安全产品检测中心/webportal.po3.中国互联网信息中心4.国家计算机网络入侵防范中心/resources/index.php5.北京市公安局信息、网络安全报警服务网站http///index.Lztm6.国家一计算机网络应急技术处理协调中心/index.shtml7.网络安全平台/8.天天安全网/9.中华安全网/index.Php10.电子邮件头全揭密/articles/9/5/954525324.shtml11.中国黑色海岸线联盟网络安全资讯站/12.红客联盟/13.如何追踪黑客/articles/1/1/112411541.Shtml14.网络安全技术介绍/article/1/0/1023395915.shtml15.华夏黑客同盟/Index.asp16.中国黑客联盟/17.中国反垃圾邮件联盟/18.RHC安全技术小组中国黑客网络安全联盟/19.20CN网络安全小组/20.绿盟科技一一中联绿盟信息技术(北京)/21.黑客一一反黑客培训学院一一网络安全第八军团/附录D 常用网络安全工具网址1.网络扫描(l)CifsPw Scanner http://www .cqure .net /tools.jsp-id=19(2)glacier http://www .xfocus. net/projects/X-Scan/index .html(3)Vscan http://www /(4)SQL.Scan http://ntsleuth .ocatch .corn/(5)SuperScan. http://www .foundstone .com /knowledge /free-tools .html(6)Scan http://www .chi naf irst .org .cn /download /5030 /i scan .zip(7)Snort http://packetsto rmsecurity .org/snif f ers/snort /snort-1.8.2.tar.gz(8)Nessus ftp://ftp .nessus .org/pub/nessus /nessus-1.0.3(9)rkscan http://www .hsc .f r/ressources/outils/(10)Fscan /fscan 112.zip2.网络监测(1)SNMP f uzzer http://www .arhont .com/index-5.html(2)Absinthe http://www /releases/absinthe/(3)Disco http://www .altmode .com/disco/(4)TcpDunp http://www .tcpdump .org/(5)IDScenter:/idscenter/index.cfm(6)Fport http://www /knowledge/proddesc/f port.html(7)dsniff http://www /~dugsong/dsniff(8)WormScan http://www .websoup .net /wormscan/(9)SuperNetwatch http://www .guanqian .com/starkun/tools/safe/SuperNetwatch .zip (10)LIDS http://www.chinaf /download/5033/lids- 1.0.4-2.4.0.tar.gz3.加密解密(1)md5 http://www.xf /tools/200408/Md5.exe(2)THC-Hydra http://www .ayxz .com/sof t/6762 .htm(3)NTPacker http://www .5dmail .net /down /Sof t List-1241.htm(4)Cryptime http://www .ttian .net/website/2005/0916/495.html(5)SSE: http://www .xfocus .net /tools/200406 /sse .rar(6)ntlm /too1/200311 /ntlm.rar(7)Advanced ACT Password Recoveryhttp://www.ttian .net /website/2005 /0910/465.html(8)ASProtect http://secrecy .ayinfo.ha .cn/info/8-1.htm(9)TuboZipCracker http://www .f /sof t /32718.htm(10)jphswin http://www .xfocus .net /too1s/200202 /2002-1-10-jphswin .zip4.防火墙(l)天网http://sky. net .cn/(2)BlackICE PC Protection http://www .ttian .net /website/2005/0715/119.html(3)Kaspersky Anti-Hacker http://www .kaspersky .com/(4)McAf ee Personal Firewall http://vil .nai .com/vil/stinger/(5 ) Kerio personal Firewall http://www.kerio .com/(6)ZoneAlarm Security Suite http://www .zonelabs.com/(7)费尔个人防火墙http://www .ttian .net /.website/2005/0730/220 .html(8)Outpost Firewall Pro http://www .outpost .eom/(9)瑞星个人防火墙http://www /(10) Kerio WinRoute Firewall http://www.kerio.com/5.杀毒防毒(1)360超强查毒套装、360安全卫士/(2)金山毒霸2010 /(3)瑞星2010 http://www . rising. /(4)Kaspersky http://www .kaspersky .com/(5)江民杀毒KV2010 http://www .jiangmin .com(6)熊猫卫士http://www.Pandaguard.corn /(7)Norton http:///www.symantec .corn/index .htm(8)Antivirus http://www.Etru /(9)Sophos /(10) A VG http://wvwv .grisof t .com/6.身份认证(1)imagesign http://www .ivarch .com/prog rams/imagesign .shtml(2)fauxident http://www .alcyone .com/pyos/f auxident/(3) OpenSSH f tp:///pub/OpenBSD/OpenSSH/openssh-2.1.1.tgz 7.其他(1)Windows优化大师/(2)Crucif ied http://www.ttian .net /website/2005/0827/380 .html(3)超级兔子/soft/2993.html(4)McAfee Internet Security Suite http://vil .nai .com/vil/stinger/(5)Steganos Internet Anonym Pro http://www /website/2005/0831 /405 .html (6)Network LookOut Administrator http://www .f ixdown .com/soft/24309 .htm (7)NetOp Remote Control http://www .crossteccorp·com/(8)Desktop Authority http://www .pnltools .com/DesktopAuthority .asp(9)Xmanager Enterprise http://down /01 /0112 /26355 /263553.shtml (10)VNC Enterprise Edition http://www .realvnc .com/products/enterprise/。

身份验证技术在智能门禁系统中的使用方法

身份验证技术在智能门禁系统中的使用方法身份验证技术是智能门禁系统中的关键组成部分,它通过验证个体的身份信息来确保只有授权人员可以进入特定的区域或建筑物。

随着科技的进步和安全需求的增加,身份验证技术在智能门禁系统中的使用方法也不断得到改进和创新。

一种常见的身份验证技术是使用IC卡。

IC卡是一种带有芯片的智能卡,内置了个人的身份信息。

在使用智能门禁系统时,用户需要将IC卡放置在门禁读卡器上,通过读取卡内的身份信息进行身份验证。

这种技术简单易用,但是IC卡容易丢失或被盗用,为了提高安全性,可以将IC卡与其他身份验证方式结合使用,如密码或生物特征。

另一种常见的身份验证技术是密码验证。

用户通过输入正确的密码来验证身份。

密码可以是数字、字母、符号或它们的组合。

为了增加密码的复杂度和安全性,系统要求密码的长度、种类和更改频率可能会有一定的限制。

然而,传统的密码容易被猜测或被他人窃取,因此单独使用密码验证可能不足以保障安全。

为了提高安全性,一些智能门禁系统还采用了生物特征识别技术,如指纹识别、人脸识别和虹膜识别等。

这种技术通过读取和比对个体的生物特征来验证身份。

指纹识别技术是应用最广泛的一种生物特征识别技术,因为每个人的指纹图案是独一无二的。

人脸识别技术则通过摄像头捕捉人脸图像并与预先存储的参考图像进行比对。

虹膜识别技术是最安全的一种身份验证技术,因为虹膜图案比指纹和人脸更加独特。

生物特征识别技术的使用大大提高了门禁系统的安全性和准确性。

除了上述技术,还有一些新兴的身份验证技术在智能门禁系统中得到应用。

例如声纹识别技术,它通过分析个体的语音特征来验证身份。

声纹识别技术是非侵入性的,可以在不知情的情况下进行识别。

另外,手势识别技术和体脂率识别技术也被应用于某些智能门禁系统中。

为了进一步提高门禁系统的安全性和有效性,身份验证技术还可以结合多因素身份验证。

多因素身份验证是指使用两个或更多不同的身份验证方法来验证个体的身份。

南昌一通智能卡开发有限公司介绍企业发展分析报告

Enterprise Development专业品质权威Analysis Report企业发展分析报告南昌一通智能卡开发有限公司免责声明:本报告通过对该企业公开数据进行分析生成,并不完全代表我方对该企业的意见,如有错误请及时联系;本报告出于对企业发展研究目的产生,仅供参考,在任何情况下,使用本报告所引起的一切后果,我方不承担任何责任:本报告不得用于一切商业用途,如需引用或合作,请与我方联系:南昌一通智能卡开发有限公司1企业发展分析结果1.1 企业发展指数得分企业发展指数得分南昌一通智能卡开发有限公司综合得分说明:企业发展指数根据企业规模、企业创新、企业风险、企业活力四个维度对企业发展情况进行评价。

该企业的综合评价得分需要您得到该公司授权后,我们将协助您分析给出。

1.2 企业画像类别内容行业批发业-其他批发业资质增值税一般纳税人产品服务空1.3 发展历程2工商2.1工商信息2.2工商变更2.3股东结构2.4主要人员2.5分支机构2.6对外投资2.7企业年报2.8股权出质2.9动产抵押2.10司法协助2.11清算2.12注销3投融资3.1融资历史3.2投资事件3.3核心团队3.4企业业务4企业信用4.1企业信用4.2行政许可-工商局4.3行政处罚-信用中国4.5税务评级4.6税务处罚4.7经营异常4.8经营异常-工商局4.9采购不良行为4.10产品抽查4.12欠税公告4.13环保处罚4.14被执行人5司法文书5.1法律诉讼(当事人)5.2法律诉讼(相关人)5.3开庭公告5.4被执行人5.5法院公告5.6破产暂无破产数据6企业资质6.1资质许可6.2人员资质6.3产品许可6.4特殊许可7知识产权7.1商标7.2专利7.3软件著作权7.4作品著作权7.5网站备案7.6应用APP7.7微信公众号8招标中标8.1政府招标8.2政府中标8.3央企招标8.4央企中标9标准9.1国家标准9.2行业标准9.3团体标准9.4地方标准10成果奖励10.1国家奖励10.2省部奖励10.3社会奖励10.4科技成果11 土地11.1大块土地出让11.2出让公告11.3土地抵押11.4地块公示11.5大企业购地11.6土地出租11.7土地结果11.8土地转让12基金12.1国家自然基金12.2国家自然基金成果12.3国家社科基金13招聘13.1招聘信息感谢阅读:感谢您耐心地阅读这份企业调查分析报告。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

接触型智能卡国际标准(续) 接触型智能卡国际标准(

3)ISO/IEC7816-3,规定了IC卡的电信号和传 ISO/IEC7816- ,规定了IC卡的电信号和传 输协议。它包括ISO/IEC7816输协议。它包括ISO/IEC7816-3和 ISO/IEC7816- A.1两部分: ISO/IEC7816-3 A.1两部分:

前为同步传输协议,适用于存储卡和逻辑加密卡; 后者为异步传输协议,适用于内含处理器的CPU卡; 后者为异步传输协议,适用于内含处理器的CPU卡;

4)ISO/IEC7816-4,描述了行业间交换用命令; ISO/IEC78165)ISO/IEC7816-5,描述了应用标识符的编号 ISO/IEC7816系统和注册过程。

接触型智能卡国际标准

智能卡国际标准的总名称为:识别卡-接 触型集成电路卡;国际标准为ISO/IEC7816。 触型集成电路卡;国际标准为ISO/IEC7816。 它主要包括以下几部分:

1)ISO7816-1,规定了IC卡的物理特性; ISO7816- ,规定了IC卡的物理特性; 2)ISO7816-2,规定了IC卡各触点的尺寸、位 ISO7816- ,规定了IC卡各触点的尺寸、位 置和功能;

读写距离为紧靠,小于1 读写距离为紧靠,小于1厘米。

智能卡接口设备

智能卡接口设备(IC卡读卡器)是连接IC 智能卡接口设备(IC卡读卡器)是连接IC 卡与应用系统之间的桥梁,是IC卡应用系 卡与应用系统之间的桥梁,是IC卡应用系 统中至关重要的一个环节,它的性能、可 靠性、安全性对于整个应用系统都有极其 重要的影响。 智能卡接口设备可分为专用和 智能卡接口设备可分为专用和通用两种。

智能卡的优点

智能卡采用了当今最先进的半导体制造技术和信 息安全技术,相对于其它种类的卡(特别是磁卡) 具有以下优点:

1)体积小,重量轻,抗干扰能力强,便于携带,易于 使用,方便保管; 2)存储容量大,从几十到几兆字节,灵活性好; 3)安全性高:IC卡从硬件和软件等几个方面实施其安 )安全性高:IC卡从硬件和软件等几个方面实施其安 全策略,可以控制卡内不同区域的存取特性。加密IC 全策略,可以控制卡内不同区域的存取特性。加密IC 卡本身具有安全密码,如果试图非法对之进行数据存 取则卡片自毁,不可再进行读写。

GSM安全信息在整个系统中的分布 GSM安全信息在整个系统中的分布

接触型智能卡国际标准(续) 接触型智能卡国际标准(

6)ISO/IEC 7816-6,描述了行业间数据元; 78167)ISO/IEC 7816-7,描述了关于结构化卡查询语 7816言的行业间命令; 8)ISO/IEC 7816-8,描述了与安全有关的行业间 7816命令; 9)ISO/IEC 7816-9,描述了附加的行业间命令和 7816复位应答; 10)ISO/IEC 7816-10,描述了用于同步卡的电 10) 7816-10,描述了用于同步卡的电 信号和复位应答,其中还定义了同步传输协议, 适用于逻辑加密卡。

智能卡分类智能卡分类-按数据传输方式

接触型IC卡 接触型IC卡

接触型IC卡的表面可以看到一个方型镀金接口,共有 接触型IC卡的表面可以看到一个方型镀金接口,共有 八个或六个镀金触点,用于与读写器接触,通过电流 信号完成读写。读写操作(称为刷卡)时须将IC卡插 信号完成读写。读写操作(称为刷卡)时须将IC卡插 入读写器,读写完毕,卡片自动弹出,或人为抽出。

3、IC卡的使用 IC卡的使用

IC卡个人化后,持卡人可在整个应用系统中的各个终 IC卡个人化后,持卡人可在整个应用系统中的各个终 端读写器对IC卡进行激活和读写,如交费和消费卡上 端读写器对IC卡进行激活和读写,如交费和消费卡上 存款。

4、IC卡的回收 IC卡的回收

智能卡应用实例-GSM认证 智能卡应用实例-GSM大学 信息科学与技术学院 李晓航 (xhli_scce@)

Last Modified: 2011.11

零、引言

现代身份认证协议大都需要客户端具有计算和存储能力, 能够代表示证者完成协议客户端部分的计算,并存储相关 的秘密信息(如私钥)。 如果示证者依赖传统的计算机系统,则存在系统不易携带、 易受木马和病毒等攻击的危险。 智能卡是内部带有微处理器(CPU)和存储单元的集成电 智能卡是内部带有微处理器(CPU)和存储单元的集成电 路卡(IC卡),可以存储用户的私钥及数字证书等信息, 路卡(IC卡),可以存储用户的私钥及数字证书等信息, 并能作为计算设备代理示证者参与认证协议客户端部分的 计算。 由于其使用和携带方便、计算环境安全、和示证者口令一 起能构成双因素认证,因此在现代认证系统中得到了广泛 的应用。

有时智能卡(Smart Card)专指CPU卡; 有时智能卡(Smart Card)专指CPU卡; CPU卡内的集成电路中带有微处理器CPU、存 CPU卡内的集成电路中带有微处理器CPU、存 储单元(包括随机存储器RAM、程序存储器 储单元(包括随机存储器RAM、程序存储器 ROM、用户数据存储器EEPROM)以及芯片 ROM、用户数据存储器EEPROM)以及芯片 操作系统(Chip 操作系统(Chip Operating System,COS); System,COS) 装有COS的CPU卡相当于一台微型计算机,不 装有COS的CPU卡相当于一台微型计算机,不 仅具有数据存储功能,同时具有命令处理和数 据安全保护等功能。

IMSI和Ki一起构成了网络藉以鉴别用户的重要“身份证 IMSI和Ki一起构成了网络藉以鉴别用户的重要“身份证 件”。 网络对用户的认证采用“挑战— 网络对用户的认证采用“挑战—应答”机制,对无线 链路的加密则使用临时随机产生的会话密钥Kc。 链路的加密则使用临时随机产生的会话密钥Kc。

一般情况下,移动台也仅使用网络临时分配的临 时移动用户身份号(TMSI),进一步防止用户真 时移动用户身份号(TMSI),进一步防止用户真 实身份IMSI的泄露。 实身份IMSI的泄露。

智能卡接口设备( 智能卡接口设备(续)

专用接口设备

一般以一个独立面向应用的应用机具方式出现,如水、 一般以一个独立面向应用的应用机具方式出现,如水、 电、煤气等的IC卡计费设备,IC卡自动售货机,IC卡 电、煤气等的IC卡计费设备,IC卡自动售货机,IC卡 付费电话等; 这些机具的使用方式和功能均在出厂前由厂家设置好, 使用时仅能根据不同的情况进行小范围设定。

智能卡应用过程( 智能卡应用过程(续)

2、IC卡的发行,即个人化阶段 IC卡的发行,即个人化阶段

指IC卡发行商在卡上写入信息,然后发给持卡人的过 IC卡发行商在卡上写入信息,然后发给持卡人的过 程。该阶段包括了IC卡的可视的与电气的个人化。 程。该阶段包括了IC卡的可视的与电气的个人化。 写入IC卡的信息一般包括具体应用系统中使用的数据, 写入IC卡的信息一般包括具体应用系统中使用的数据, 如银行卡上的账号和存储余额,以及持卡人基本情况 等。此外为保证卡内的数据安全,还要写入发行商代 码和持卡人的个人用户口令等信息。

智能卡外形

触点功能定义

触点编号 C1 C2 C3 C4 功能 VCC(电源电压) VCC(电源电压) RST(复位信号) RST(复位信号) CLK(时钟) CLK(时钟) NC(保留) NC(保留) 触点编号 C5 C6 C7 C8 功能 GND(地 GND(地) NC I/O(数据) I/O(数据) NC(保留) NC(保留)

GSM的安全机制包括用户身份认证、用户数据以 GSM的安全机制包括用户身份认证、用户数据以 及信令数据保密、用户身份保密等三个方面。 每个GSM用户用国际移动用户身份号(IMSI)唯 每个GSM用户用国际移动用户身份号(IMSI)唯 一标识,并由网络统一分配用户认证密钥Ki。 一标识,并由网络统一分配用户认证密钥Ki。

非接触型IC卡 非接触型IC卡

非接触型IC卡具有接触式IC卡同样的芯片技术和特性, 非接触型IC卡具有接触式IC卡同样的芯片技术和特性, 最大的区别在于卡上设有射频信号或红外线收发器, 在一定距离内即可收发读写器的信号,因而和读写设 备之间无机械接触,常被称作“射频卡”或“RF卡”。 备之间无机械接触,常被称作“射频卡”或“RF卡”。

通用接口设备

通常以从设备方式与主设备(一般是微机)一起构成 一个IC卡应用机具; 一个IC卡应用机具; 它在功能上仅完成面向IC卡的操作,本身不针对任何 它在功能上仅完成面向IC卡的操作,本身不针对任何 特定应用,只以丰富而灵活的应用接口给应用开发者 提供良好的支持。

智能卡应用过程

1、IC卡的制造 IC卡的制造

智能卡分类

按照嵌入智能卡的集成电路芯片类型的不 同,可分为:

(非加密)存储器卡; 逻辑加密卡; CPU卡。 CPU卡。

按卡与外界数据传送的形式来分 ,可分为:

接触型IC卡; 接触型IC卡; 非接触型IC卡。 非接触型IC卡。

智能卡分类智能卡分类-按集成电路芯片类型

(非加密)存储器卡

卡内的集成电路芯片主要是EEPROM,具有数 卡内的集成电路芯片主要是EEPROM,具有数 据存储功能,不具有数据处理功能和硬件加密 功能 。

智能卡的优点(续) 智能卡的优点(

4)可靠性高:IC卡的防磁、防一定强度的静 )可靠性高:IC卡的防磁、防一定强度的静 电,抗干扰能力强,可靠性比磁卡高,一般可 重复读写10万次以上,使用寿命长(10年); 重复读写10万次以上,使用寿命长(10年); 5)综合成本低:IC卡的读写设备比磁卡的读 )综合成本低:IC IC卡的读写设备比磁卡的读 写设备简单可靠,造价便宜,容易推广,维护 方便,对网络要求不高;IC卡的安全可靠性使 方便,对网络要求不高;IC卡的安全可靠性使 其在应用环境中对计算机网络的实时性、敏感 性要求降低,十分符合当前国情,有利于在网 络质量不高的环境中应用。