[VIP专享]地面管理人员-2013fx

基地管理人员岗位职责

基地管理人员岗位职责(实用版)编制人:__________________审核人:__________________审批人:__________________编制单位:__________________编制时间:____年____月____日序言下载提示:该文档是本店铺精心编制而成的,希望大家下载后,能够帮助大家解决实际问题。

文档下载后可定制修改,请根据实际需要进行调整和使用,谢谢!并且,本店铺为大家提供各种类型的实用资料,如管理制度、企业管理、岗位职责、心得体会、工作总结、工作计划、演讲稿、合同范本、作文大全、其他资料等等,想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by this editor.I hope that after you download it, it can help you solve practical problems. The document can be customized and modified after downloading, please adjust and use it according to actual needs, thank you!And, this store provides various types of practical materials for everyone, such as management systems, enterprise management, job responsibilities, experiences, work summaries, work plans, speech drafts, contract templates, essay compilations, and other materials. If you want to learn about different data formats and writing methods, please pay attention!基地管理人员岗位职责第1篇基地管理人员岗位职责职责描述:1、对区域农业生产进行总体发展规划,编制区域每个农场的具体生产计划和费用预算。

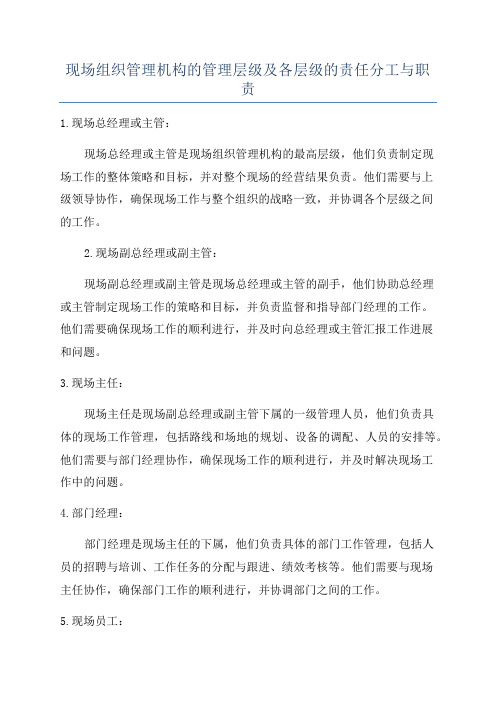

现场组织管理机构的管理层级及各层级的责任分工与职责

现场组织管理机构的管理层级及各层级的责任分工与职

责

1.现场总经理或主管:

现场总经理或主管是现场组织管理机构的最高层级,他们负责制定现

场工作的整体策略和目标,并对整个现场的经营结果负责。

他们需要与上

级领导协作,确保现场工作与整个组织的战略一致,并协调各个层级之间

的工作。

2.现场副总经理或副主管:

现场副总经理或副主管是现场总经理或主管的副手,他们协助总经理

或主管制定现场工作的策略和目标,并负责监督和指导部门经理的工作。

他们需要确保现场工作的顺利进行,并及时向总经理或主管汇报工作进展

和问题。

3.现场主任:

现场主任是现场副总经理或副主管下属的一级管理人员,他们负责具

体的现场工作管理,包括路线和场地的规划、设备的调配、人员的安排等。

他们需要与部门经理协作,确保现场工作的顺利进行,并及时解决现场工

作中的问题。

4.部门经理:

部门经理是现场主任的下属,他们负责具体的部门工作管理,包括人

员的招聘与培训、工作任务的分配与跟进、绩效考核等。

他们需要与现场

主任协作,确保部门工作的顺利进行,并协调部门之间的工作。

5.现场员工:

现场员工是现场工作的基层人员,他们执行现场主任和部门经理的指令,负责具体的操作和任务完成。

他们需要按照规定的工作流程和标准进行工作,保证工作质量和效率。

总之,现场组织管理机构的管理层级分为现场总经理或主管、现场副总经理或副主管、现场主任、部门经理和现场员工。

每个层级的责任分工和职责不同,但共同目标是确保现场工作的顺利进行,并以最高效的方式实现组织的目标。

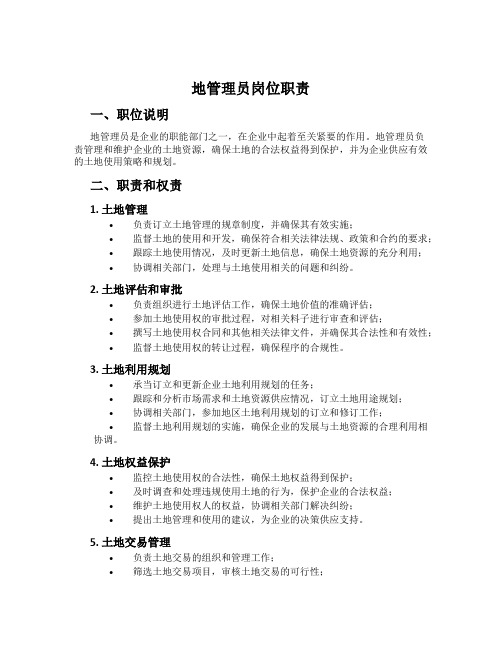

地管理员岗位职责

地管理员岗位职责一、职位说明地管理员是企业的职能部门之一,在企业中起着至关紧要的作用。

地管理员负责管理和维护企业的土地资源,确保土地的合法权益得到保护,并为企业供应有效的土地使用策略和规划。

二、职责和权责1. 土地管理•负责订立土地管理的规章制度,并确保其有效实施;•监督土地的使用和开发,确保符合相关法律法规、政策和合约的要求;•跟踪土地使用情况,及时更新土地信息,确保土地资源的充分利用;•协调相关部门,处理与土地使用相关的问题和纠纷。

2. 土地评估和审批•负责组织进行土地评估工作,确保土地价值的准确评估;•参加土地使用权的审批过程,对相关料子进行审查和评估;•撰写土地使用权合同和其他相关法律文件,并确保其合法性和有效性;•监督土地使用权的转让过程,确保程序的合规性。

3. 土地利用规划•承当订立和更新企业土地利用规划的任务;•跟踪和分析市场需求和土地资源供应情况,订立土地用途规划;•协调相关部门,参加地区土地利用规划的订立和修订工作;•监督土地利用规划的实施,确保企业的发展与土地资源的合理利用相协调。

4. 土地权益保护•监控土地使用权的合法性,确保土地权益得到保护;•及时调查和处理违规使用土地的行为,保护企业的合法权益;•维护土地使用权人的权益,协调相关部门解决纠纷;•提出土地管理和使用的建议,为企业的决策供应支持。

5. 土地交易管理•负责土地交易的组织和管理工作;•筛选土地交易项目,审核土地交易的可行性;•协调土地交易过程中的各方利益,确保交易顺利进行;•监督土地交易程序,防止不良交易的发生。

6. 土地资源信息管理•负责建立和管理土地资源信息数据库;•收集、整理和存储土地资源相关的数据和信息;•供应土地资源信息的查询和分析服务,为企业决策供应支持;•帮助编制土地资源调查和评价报告,供应数据支持。

三、任职要求1. 专业背景•具有本科及以上学历,土地资源管理、土地利用规划等相关专业背景优先考虑;•具备相关行业从业经验者优先。

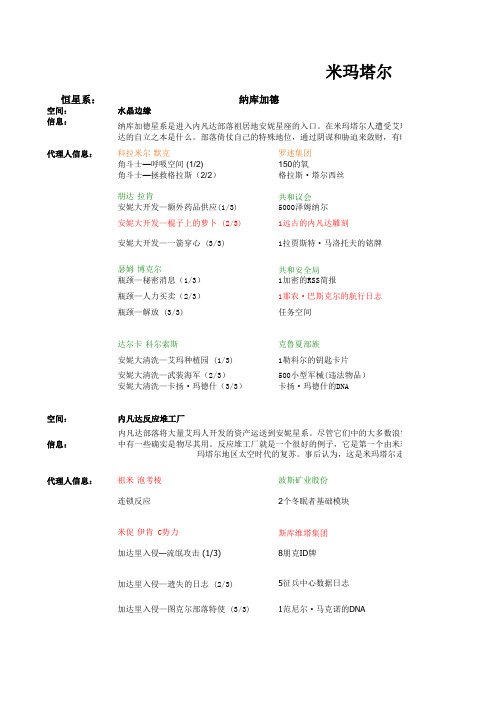

空代2013完整修订版

通往古代残骸的加速轨道

通往被侵占的补给站的加速轨道 吉斯塔姆领导者*6 吉斯蒂切割机 *8 吉斯特校准的发电机 吉斯蒂维修 空间站*4 动荡的内凡达碉堡*4 废弃的内凡达碉堡*4 新建的吉 斯特碉堡*4

通往遭侵占总部的加速轨道

空间: 信息:

梦幻港

共和国对因德尔Ⅶ进行殖民统治后,鼓励公民去那里定居,并提供他们免费住房和实质性经济补助。由于 困难。尽管如此,仍有几百万人响应号召移居那里。在空间基地的建造完成之前,梦

靠近加拉摩德 X - 卫星 8 (需要探针)巴 兹尔利·帕能 马鲁黑客(护卫)*5产出黑客ID牌 马鲁 狙击手(巡洋)*4产出狙击手ID牌 马鲁天 皇(马克瑞)*2 产出天皇ID牌巴兹尔利· 帕能(马克瑞)产出希拉达的雕塑*1,有一 个大教堂废墟

靠近加拉摩德XIII(需要探针) 14个无人机(护卫级别)1个搜索无人机 (产出:损坏的隐身装置,搜索无人机的记 忆芯片)

彬彬有礼—黑客避难所 (3/3)

内务府 1入侵者

5间谍ID牌

1蓝色盒子

空间: 信息:

义军宿营地

艾玛帝国称他们为反叛者,而在大多数米玛塔尔人眼中他们是自由战士。事实上,很难从频繁往来尤里科 哪些是自由战士。多数无疑是反叛者,并非为了自由或其他高尚的理想而战,他们的唯一目的就是追名逐

。这是他们的营地。

代理人信息:

米玛塔尔(Minmatar)

恒星系:

空间: 信息:

代理人信息:

水晶边缘

纳库加德

纳库加德星系是进入内凡达部落祖居地安妮星座的入口。在米玛塔尔人遭受艾玛人的压迫时,这个星座久 达的自立之本是什么。部落倚仗自己的特殊地位,通过阴谋和胁迫来敛财,有时不惜动用武力。水晶边缘

科拉米尔·默克 角斗士—呼吸空间 (1/2) 角斗士—拯救格拉斯(2/2)

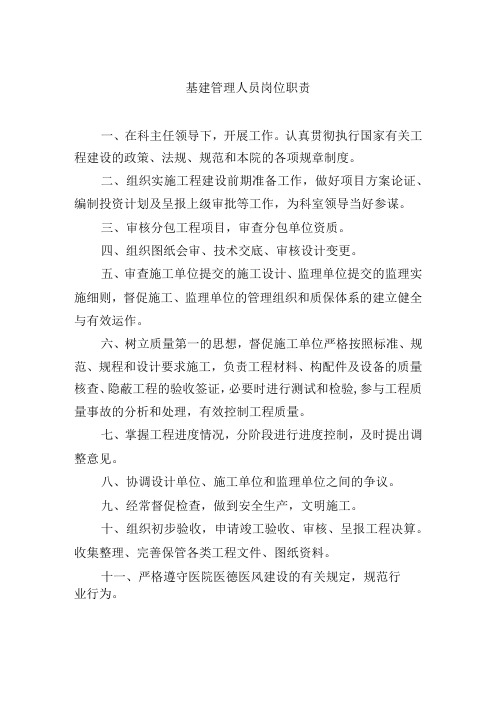

基建管理人员岗位职责

基建管理人员岗位职责

一、在科主任领导下,开展工作。

认真贯彻执行国家有关工程建设的政策、法规、规范和本院的各项规章制度。

二、组织实施工程建设前期准备工作,做好项目方案论证、编制投资计划及呈报上级审批等工作,为科室领导当好参谋。

三、审核分包工程项目,审查分包单位资质。

四、组织图纸会审、技术交底、审核设计变更。

五、审查施工单位提交的施工设计、监理单位提交的监理实施细则,督促施工、监理单位的管理组织和质保体系的建立健全与有效运作。

六、树立质量第一的思想,督促施工单位严格按照标准、规范、规程和设计要求施工,负责工程材料、构配件及设备的质量核查、隐蔽工程的验收签证,必要时进行测试和检验,参与工程质量事故的分析和处理,有效控制工程质量。

七、掌握工程进度情况,分阶段进行进度控制,及时提出调整意见。

八、协调设计单位、施工单位和监理单位之间的争议。

九、经常督促检查,做到安全生产,文明施工。

十、组织初步验收,申请竣工验收、审核、呈报工程决算。

收集整理、完善保管各类工程文件、图纸资料。

十一、严格遵守医院医德医风建设的有关规定,规范行

业行为。

wap-223_101-httpsm-20010928-a

Specification Information NoteWAP-223_101-HTTPS-20010928-a28-Sept-2001forHTTP State Management Specification13-DEC-2000Wireless Application ProtocolWAP-223-HTTPS-20001213-a A list of errata and updates to this document is available from the WAP Forum™ Web site, /,in the form of SIN documents, which are subject to revision or removal without notice.©2001, Wireless Application Protocol Forum, Ltd. All Rights Reserved. Terms and conditions of use are available fromWAP-223_101-20010928-a, Version 28-September-2001 Page 2 (15)© 2001, Wireless Application Forum, Ltd. All rights reserved.Terms and conditions of use are available from the WAP Forum™ Web site at/docs/copyright.htm.You may use this document or any part of the document for internal or educational purposes only, provided you do not modify, edit or take out of context the information in this document in any manner. You may not use this document in any other manner without the prior written permission of the WAP Forum™. The WAP Forum authorises you to copy this document, provided that you retain all copyright and other proprietary notices contained in the original materials on any copies of the materials and that you comply strictly with these terms. This copyright permission does not constitute an endorsement of the products or services offered by you.The WAP Forum™ assumes no responsibility for errors or omissions in this document. In no event shall the WAP Forum be liable for any special, indirect or consequential damages or any damages whatsoever arising out of or in connection with the use of this information.WAP Forum™ members have agreed to use reasonable endeavors to disclose in a timely manner to the WAP Forum the existence of all intellectual property rights (IPR's) essential to the present document. The members do not have an obligation to conduct IPR searches. This information is publicly available to members and non-members of the WAP Forum and may be found on the "WAP IPR Declarations" list at /what/ipr.htm. Essential IPR is available for license on the basis set out in the schedule to the WAP Forum Application Form.No representations or warranties (whether express or implied) are made by the WAP Forum™ or any WAP Forum member or its affiliates regarding any of the IPR's represented on this list, including but not limited to the accuracy, completeness, validity or relevance of the information or whether or not such rights are essential or non-essential.This document is available online in PDF format at /.Known problems associated with this document are published at /. Comments regarding this document can be submitted to the WAP Forum™ in the manner published at /.CONTENTS1.Scope (4)2.Document Status (5)2.1Copyright Notice (5)2.2Errata (5)2.3Comments (5)2.4Document Changes (5)2.5Document History (5)3.References (7)3.1Normative References (7)3.2Informative References (7)4.Definitions and Abbreviations (8)4.1Definitions (8)4.2Abbreviations (8)5.Overview (9)6.HTTP State Management Headers (9)6.1Cookie (9)6.2Set-Cookie (9)7.WAP Specific HTTP State Management Headers (10)7.1X-Wap-Proxy-Cookie (10)7.2X-Wap-Proxy-Set-Cookie (10)8.WAP Gateway Responsibilities (11)9.Cookie Proxy Responsibilities (11)9.1Pass Through Cookie Proxy (11)9.2Cookie Management And Storage (11)9.3Associating Cookie Storage With Clients (13)9.4Managing Proxy Cookies (13)er Agent Responsibilities (13)10.1HTTP State Management (13)10.2Cookie Proxy Management (13)11.Static Conformance Requirements (14)11.1User Agent Features (14)11.2Cookie Proxy Features (14)1. SCOPEWireless Application Protocol (WAP) is a result of continuous work by the WAP Forum to define an industry-wide specification for developing applications that operate over wireless communication networks. The scope of the WAP Forum is to define a set of specifications to be used by service applications for wireless communication devices. The wireless market is growing very quickly and reaching new customers and services. To enable operators and manufacturers to meet the challenges in advanced services, differentiation and fast/flexible service creation, WAP defines a set of protocols in transport, session and application layers. For additional information on the WAP architecture, refer to "Wireless Application Protocol Architecture Specification" [WAP].This specification defines the HTTP state management model for the WAP architecture. The WAP HTTP state management model is an implementation of the HTTP State Management Mechanism, also known as "cookie management", as defined in [RFC2109]. On the World Wide Web, the HTTP State Management mechanism stores state information in a file ("cookie") on the client, as defined in [RFC2109]. The same mechanism can also be used over the WAP protocols, as HTTP headers are used to convey all state and state manipulation information.Some WAP user agents may have motivation to store and manage cookies locally, as defined in [RFC2109]. This functionality follows precisely the current World Wide Web model, where cookies are typically stored and managed by regular web browsers.This specification defines an additional mechanism to let an intermediate proxy store and manage cookies on behalf of the WAP client, as an alternative to client-local storage and management. Storing cookies in the network has many advantages. WAP user agents may have a limited storing capacity. When cookies are stored in the proxy, they do not have to be transmitted across the air, for every request/response transaction. In case the user changes device, and cannot move the cookies from the old device to the new one, the user can still access the cookies in the proxy via the new device. On the other hand, storing and managing cookies in the client allows the user to gain the benefit of the same cookies independent of the access point used. This aspect becomes more important in the future in conjunction with WAP gateway roaming architecture. Some users may prefer storing private information in the client, instead of depending on the security of the network. Because both models are complementary, this specification defines a dual approach to WAP HTTP state management, while still maintaining full interoperability between the implementations and RFC2109.2. DOCUMENT STATUSThis document is available online in the following formats:• PDF format at /.2.1 Copyright Notice© Copyright Wireless Application Forum Ltd, 2000 all rights reserved.Terms and conditions of use are available from the Wireless Application Forum Ltd. web site at /docs/copyright.htm.2.2 ErrataKnown problems associated with this document are published at /.2.3 CommentsComments regarding this document can be submitted to the WAP Forum in the manner published at /.2.4 Document ChangesChange Request Title CommentsCR-WAP-223-HTTP-STATE-MGMT-NOKIA-20000913 Backward Compatibility toearlier releasesThese changes are as aresult of architecturalconsistency review of thedocument.CR-WAP-223-HTTP-STATE-MGMT-NOKIA-20001031 Clarifications from initial Architectural Consistency reviewCR-WAP-223-HTTP-STATE-MGMT-NOKIA-20001213 Editorial changes from closeout architectural consistency review2.5 Document HistoryDocument Name Date of ReleaseWAP-223-HTTPSM-20000530-d 30-MAY-2000 Draft accepted by WAGWAP-223-HTTPSM-20000922-d 22-SEP-2000 Draft submitted for proposedWAP-223-HTTPSM-20001213-d 13-DEC-2000 Reviewed For ArchitecturalConsistencyWAP-223-HTTPSM-20001213-p 24-JAN-2001 Proposed (No changes)WAP-223-HTTPSM-20001213-a Approved (No changes)WAP-223_101-HTTPSM-20010928-p 28-Sept-2001 Replaced underscores with dashes in SCRs. No substantive changes, editorial only. Fixed format for dependency in HSM-S-002 through 006 (no change to intent)3. REFERENCES3.1 Normative References[RFC2616] "Hypertext Transfer Protocol - HTTP/1.1", R. Fielding, et al., June 1999. URL: /rfc/rfc2616.txt[RFC2109] "HTTP State Management Mechanism", D. Kristol, et al, February 1997. URL: /rfc/rfc2109.txt[WAE] "Wireless Application Environment Specification", WAP Forum, 04-November-1999. URL: /3.2 Informative References[RFC2119] "Key words for use in RFC's to Indicate Requirement Levels", S. Bradner, March 1997. URL: /rfc/rfc2119.txt[WAP] "Wireless Application Protocol Architecture Specification", WAP Forum, 30-April-1998. URL: /[WSP] "Wireless Session Protocol", WAP Forum, 30-April-1998. URL:/4. DEFINITIONS AND ABBREVIATIONS4.1 DefinitionsThe following are terms and conventions used throughout this specification.The key words "MUST", "MUST NOT", "REQUIRED", "SHALL", "SHALL NOT", "SHOULD", "SHOULD NOT", "RECOMMENDED", "MAY" and "OPTIONAL" in this document are to be interpreted as described in [RFC2119].Client - a device (or application) that initiates a request for a connection with a server.Cookie Proxy - an intermediate program that acts as a user agent for the purpose of managing cookies and cookie storage on behalf of other user agents.Origin Server - the server, on which a given resource resides or is to be created, often referred to as a web server or an HTTP server. (also referred to as a "server" in this specification.)Proxy - an intermediate program that acts as both a server and a client for the purpose of making requests on behalf of other clients ([RFC2616]).Server - see "origin server".User - a person, who interacts with a user agent to view, hear or otherwise use a resource.User Agent - a user agent is any software or device that interprets WML, WMLScript or other content. This may include textual browsers, voice browsers and search engines.User Agent Session – a session which begins when user agent is activated and ends when it exits.4.2 AbbreviationsFor the purposes of this specification, the following abbreviations apply.HTTP Hypertext Transfer Protocol [RFC2616]RFC Request For CommentsURI Universal Resource IdentifierURL Universal Resource LocatorW3C World Wide Web ConsortiumWAE Wireless Application Environment [WAE]WAP Wireless Application Protocol [WAP]WSP Wireless Session Protocol [WSP]5. OVERVIEWThe HTTP State Management Mechanism is defined in [RFC2109]. In short, RFC2109 defines a means whereby an origin server can request that a small unit of state (a "cookie") is stored in the user agent, and included in subsequent requests to the origin server. A variety of controls are available to the origin server, allowing it to control when the "cookie" is included in subsequent requests, when the "cookie" expires as well as other state management and transport controls. As defined in [RFC2109], the user agent is responsible for cookie management. In this model, the WAP gateway conveys state information between the user agents and the origin servers. It is then the responsibility of the user agent to manage and store the cookies and to offer the user means for control over these functions.Although RFC2109 puts cookie management in the user agent, it may, in some cases be convenient to take advantage of an architecture, which enables network elements to manage and store cookies. The WAP HTTP State Management Architecture defines the concept of a Cookie Proxy. The cookie proxy is an HTTP proxy or proxy equivalent (e.g., WAP Gateway) that manages cookies on behalf of WAP user agents that do not implement the HTTP state function directly. The cookie proxy is responsible for managing and storing cookies on behalf of the user agents, and modifies HTTP requests and responses to and from the user agent to implement this function.This architecture supports clients with and without local cookie storage, and enables the user agent to control whether proxy cookie storage is enabled. In addition to this, WAP specific HTTP state management headers allow a simple synchronization scheme for user agent and proxy-based cookies. User agents can indicate if they rely on having cookies stored in the Cookie Proxy for a specific user agent session, and Cookie Proxy can notify the user agent if it has problems with their management.The cookie proxy operation has three stages:• Enabling or disabling the storage of cookies on the proxy. The user agent controls this function with an HTTP header.• Origin server request for a cookie to be stored for the duration of the user agent session or fora certain predefined period of time. This is performed via the HTTP Set-Cookie header, asspecified in [RFC2109].• Delivery of the cookie to the origin server in subsequent requests. This is performed via the HTTP Cookie header, as specified in [RFC2109].6. HTTP STATE MANAGEMENT HEADERS6.1 CookieCookie header is defined in [RFC2109].6.2 Set-CookieSet-Cookie header is defined in [RFC2109].7. WAP SPECIFIC HTTP STATE MANAGEMENT HEADERS7.1 X-Wap-Proxy-CookieThis header is sent in the request from the user agent to indicate whether the Cookie Proxy should store cookies from origin servers or not. X-Wap-Proxy-Cookie header is also used to send status information from user agent to the Cookie Proxy.x-wap-proxy-cookie = "X-Wap-Proxy-Cookie:" choicechoice = "cache" | "cache-has-state" | "delete" |"none" | "session" | "session-has-state" The choices are introduced briefly as follows:• When the value is "cache" or "cache-has-state", the Cookie Proxy caches cookies and sends them to the origin server on behalf of the user agent. Requests and responsesbetween the Cookie Proxy and the origin server include Cookie and Set-Cookieheaders, as they are defined in RFC2109. User agent appends cache-has-state value instead of cache in case it has received at least one X-Wap-Proxy-Set-Cookie header during the ongoing user agent session. This mechanism enables simple method forsynchronization between user agents and Cookie Proxy. On account of this informationCookie Proxy can e.g. detect if the user agent session based cookies from the previoususage time should be discarded.• When the value is "delete", the Cookie Proxy does not send any cookies to the origin server or store any received cookies. That is, the proxy acts as a filter ("cookie monster")and deletes all cookies before they are sent to the user agent.• If the header is not present, or has a value of "none", the proxy passes all HTTP cookie headers through between the user agent and the origin server without interception. In this document, a Cookie Proxy executing this function is known as a Pass-Through CookieProxy. This is the default condition.• When the value is "session", or "session-has-state", Cookie Proxy and user agent functionalities are combined. If Cookie Proxy receives a response containing a Set-Cookie header from the origin server, it decides the place for cookie storage according to the presence of the Max-Age attribute in the Set-Cooki e header. This method can beused to separate session-based cookies from long-lived ones. The difference betweensession and session-has-state values is similar to the difference between cacheand cache-has-state values, which is described above.Note that status of the session is bound to the user agent session, which begins when the user agent starts and ends when it exits. Status is not related to a certain cookie-derived session, but it simply tells if the user agent has cookies managed by the Cookie Proxy during a particular user agent session. The user agent session is not related to the concept of session defined in [WSP].7.2 X-Wap-Proxy-Set-CookieThis header is sent in the response to the user agent from the Cookie Proxy to indicate that one or more cookies were received in a response from an origin server and stored in the cookie proxyand/or at least one cookie was sent in the corresponding request. In addition to this, Cookie Proxy uses X-Wap-Proxy-Set-Cookie header to report an erroneous status to the user agents.x-wap-proxy-set-cookie = "X-Wap-Proxy-Set-Cookie: choice"choice = "state" | "error"The choices are introduced briefly as follows:• When value is "state", the user-agent is able to detect that a stateful session is in progress. Cookie Proxy sends this value in the response to the user agent when it receivesa Set-Cookie header from the origin server and chooses to manage the cookie. Thisheader is also sent when the Cookie Proxy has added a Cookie header in the relatedHTTP request.• When the value is "error", Cookie Proxy has detected a mismatch between the status of the user agent and the Cookie Proxy (i.e. Cookie Proxy has lost the cookies during aparticular user agent session).8. WAP GATEWAY RESPONSIBILITIESThe WAP gateway is responsible for delivering state management information between the user agent and the origin server. Header encoding for HTTP state management headers and WAP specific state management headers are defined in [WSP].9. COOKIE PROXY RESPONSIBILITIES9.1 Pass Through Cookie ProxyThe Cookie Proxy MUST implement Pass Through Cookie Proxy functionality, i.e. passing the HTTP headers between the user agent and the origin server without interference. If HTTP state management is not implemented in the client user agent, then the actions taken by the Cookie Proxy are undefined in this specification.9.2 Cookie Management And StorageThe Cookie Proxy MAY be responsible for managing and storing cookies on behalf of user agents. If this functionality is implemented, the X-Wap-Proxy-Cookie and X-Wap-Proxy-Set-Cookie headers MUST be used for communication between the client and the proxy. The proxy emulates user agent functionality when communicating with origin servers. User agent role in HTTP state management mechanism is defined in RFC2109.The user agent MAY control the cookie management in the Cookie Proxy with X-Wap-Proxy-Cookie header. The Cookie Proxy MUST enforce the following rules when receiving WAP specific HTTP headers from the client (precondition: Cookie Proxy has identified and authenticated the client and chosen to manage cookies on behalf of the user agents)1. If the choice in X-Wap-Proxy-Cookie header equals cache or cache-has-state,Cookie Proxy MUST cache cookies and send them to the origin server on behalf of the user agent. In addition to this, when Cookie Proxy receives X-Wap-Proxy-Cookie: cacheheader, it MUST discard all the current user agent session -based cookies (i.e. cookies which were sent from the origin server without Max-Age –attribute).2. If the choice in X-Wap-Proxy-Cookie header equals delete, Cookie Proxy MUST NOTsend cookies to the origin server or store any received cookies. In addition to this, CookieProxy MUST NOT send any received cookies to the client. Cookie Proxy MUST NOT delete any cookies stored prior to receiving the delete header.3. If the choice in X-Wap-Proxy-Cookie header equals none or the header is missing from therequest, Cookie Proxy MUST act as a Pass Through Cookie Proxy.4. If the choice in X-Wap-Proxy-Cookie header equals session or session-has-state,Cookie Proxy MUST include cookies in the requests to the origin servers. If the Cookie Proxy receives a response containing the Set-Cookie header from the origin server, it MUSTdecide the place for cookie storage according to the presence of the Max-Age attribute in the Set-Cooki e header. If Max-Age attribute is present, cookie MUST be transmitted to the user agent without interception. Otherwise it MUST be stored by the Cookie Proxy until it receivesa subsequent X-Wap-Proxy-Cookie: session (or X-Wap-Proxy-Cookie: cache)header from the user agent. Similarly to X-Wap-Proxy-Cookie: cache header, X-Wap-Proxy-Cookie: session effectively indicates that user agent does not have any cookies bound to the current user agent session and thus all stored cookies without Max-Age attribute MUST be discarded.The Cookie Proxy MUST NOT perform any cookie management, including storage or filtering, without the receipt of an X-Wap-Proxy-Cookie: cache, X-Wap-Proxy-Cookie: cache-has-state,X-Wap-Proxy-Cookie: session or X-Wap-Proxy-Cookie: session-has-state header from the user agent, indicating that cookie management is desired.The Cookie Proxy MUST be prepared to receive Cookie headers from the user agent, regardless of the presence of an X-Wap-Proxy-Cookie header. If this situation occurs, the Cookie Proxy MUST transmit the state present in the Cookie header to the origin server, with the following criteria:1. If a cookie proxy receives both Cookie and X-Wap-Proxy-Cookie: cache/cache-has-state or X-Wap-Proxy-Cookie: session/session-has-state headers, the Cookie Proxy may append other cookies to the Cookie header prior to performing the subsequent HTTP request. In the case where a user agent and a Cookie Proxy have an identical cookie to send, i.e. both cookies have identical values for path, domain and NAME attributes, the cookie MUST be delivered to the origin server as it is specified by the user agent. Cookies MUST be ordered in the Cookie header as specified in [RFC2109].2. If cookie proxy receives both Cookie and X-Wap-Proxy-Cookie: delete or X-Wap-Proxy-Cookie: none headers, it MUST deliver the cookie header to the origin server without interception.Cookie Proxy MUST include X-Wap-Proxy-Set-Cookie: state header in the response to the client, if it has received a cookie in the response from the origin server and chosen to manage it or it has sent a Cookie header in the associated HTTP request. . This header MUST NOT be sent if neither of the Cookie and Set-Cookie headers was present in the HTTP request and response, or if the cookie proxy has not cached any cookie information.Cookie Proxy MUST include X-Wap-Proxy-Set-Cookie: error header in the response if user agent sends status information which is conflicting with the status recorded by the Cookie Proxy. This will happen when a user agent sends a request with X-Wap-Proxy-Cookie:cache-has-state or X-Wap-Proxy-Cookie: session-has-state header, but the Cookie Proxy does not have any cookies in storage for this particular user agent.Cookie Proxy MUST NOT store the received cookie, if Set-Cookie header includes secure attribute. If secure attribute is present, Cookie Proxy MUST deliver the cookie to the client without interception. This attribute MAY be used by content authors to indicate that a specific cookie contains private or confidential information, and that the preferred storage is in the client.If a cookie proxy receives an X-Wap-Proxy-Cookie header from a client and chooses to manage and store cookies on its behalf, it MUST remove the X-Wap-Proxy-Cookie header from the request and thus prevent it from going further to the network. If Cookie Proxy chooses not to manage cookies on behalf of the client, it MUST let the headers pass without interception.9.3 Associating Cookie Storage With ClientsThe Cookie Proxy MUST associate cookies with a single client and prevent another client from gaining access to the cookies. This may be achieved by associating the cookies with an authenticated client identifier. Content authors should be advised that different user agents located in the same client may use the same Cookie Proxy facilities and the same cookie storage.The Cookie Proxy MUST NOT provide cookie proxy facilities to anonymous clients.9.4 Managing Proxy CookiesThe Cookie Proxy SHOULD provide a Web application to let the user browse and control the stored cookies.10. USER AGENT RESPONSIBILITIES10.1 HTTP State ManagementThe user agent MUST implement HTTP State Management, as specified in [RFC2109]. User agents with non-conforming implementations (i.e. no support) have undefined semantics. WAP user agents MUST be able to save and manage at least four cookies, with a maximum size of 125 bytes each (size includes fully-qualified host name, expiration date, and cookie data).10.2 Cookie Proxy ManagementSupport for use of Cookie Proxy functionality in the user agent is optional. User agent MAY include WAP Specific HTTP State Management Headers in requests to utilize Cookie Proxy facilities.If Cookie Proxy functionality is supported, end-user MUST have an opportunity to elect to use either cookie proxy facilities or their own local cookie management or both.User agent MUST send X-Wap-Proxy-Cookie: cache-has-state header instead of X-Wap-Proxy-Cookie: cache and X-Wap-Proxy-Cookie: session-has-state header instead of X-Wap-Proxy-Cookie: session in case it has received at least one X-Wap-Proxy-Set-Cookie header during the ongoing user agent session. When user agent receivesX-Wap-Proxy-Set-Cookie: error header, it MAY notify the user that inconsistent service behavior might occur. WAP user agents MUST be prepared to receive Set-Cookie HTTP headers even when they have requested Cookie Proxy functionality alone, and must act in accordance with [RFC2109] in this situation (e.g., the user agent should make a best effort attempt to manage the cookie (See section 10.2)).11. STATIC CONFORMANCE REQUIREMENTSThese static conformance requirements define a minimum set of features that must be implemented to support the WAP HTTP State Management mechanism. A feature can be optional (O), mandatory (M) or conditional (C (<condition>)). If optional/conditional features have labels (O.<n> or C.<n>), support of at least one of the group of options labeled by the same number is required.11.1 User Agent FeaturesItem Functionality Reference Status Requirement HSM-C-001 User agent support for HTTP StateManagement Mechanism10.1 MHSM-C-002 User agent support for at least fourcookies of at least 125 bytes totalstorage space.10.1 MHSM-C-003 User agent support for more than500 bytes of cookie storage space10.1 OHSM-C-004 User agent support for use ofCookie Proxy functionality10.2 OHSM-C-005 User agent support for WAPspecific HTTP State managementheaders10.2 C:HSM-C-004Item Functionality Reference Status Requirement HSM-S-001 Cookie Proxy support for passingof HTTP headers between the useragent and the origin server withoutinterference.9.1 MHSM-S-002 Cookie Proxy support for CookieManagement and Storagefunctionality. 9.2 O HSM-S-003AND HSM-S-004 ANDHSM-S-005AND HSM-S-006HSM-S-003 Cookie Proxy support for useragent role in HTTP StateManagement Mechanism.9.2 OHSM-S-004 Cookie Proxy support for WAPspecific HTTP State Managementheaders and mechanisms.9.2 OHSM-S-005 Cookie Proxy does not store thecookie if origin server includessecure attribute in Set-Cookieheader.9.2 OHSM-S-006 Cookie Proxy associates HTTPstate with a particular client, anddoes not provide cookiemanagement or storage foranonymous clients.9.3 OItem Functionality Reference Status Requirement HSM-S-007 Cookie Proxy support for WAP9.4 OHTTP State Management userinterface。

基建管理人员岗位职责

基建管理人员岗位职责岗位职责:基建管理人员1.职责范围:1.1 负责规划、组织、实施、监督和评估企业基础设施建设项目和维护工作,确保项目进展顺利并按计划完成。

1.2 负责掌握相关政策法规和技术标准,掌握市场信息和技术发展趋势,及时更新公司的基建管理标准和流程,并进行宣传和培训。

1.3 负责协调公司内部各部门和外部各方资源,建立良好的沟通和合作机制,促进企业基础设施建设顺利进行。

1.4 负责制定企业基础设施建设预算和计划,并监督执行情况,提出改进建议和控制成本。

2.合法合规:2.1 遵循国家和地方政策法规,确保企业基础设施建设项目安全可靠,环境友好。

2.2 制定和执行安全管理制度和工作程序,确保员工和社会公众的健康和安全,加强现场安全监管。

2.3 及时处理基建项目中的投诉和纠纷,保护公司合法权益。

3.公正公平:3.1 确保基建管理工作公开透明,杜绝利益冲突和腐败现象。

3.2 坚持公平、公正、透明的基建项目招投标程序,保证竞争环境公平。

3.3 确保员工在工作中公正、公平、诚实守信,杜绝利益输送和腐败现象。

4.切实可行:4.1 在规划、组织、实施、监督和评估基建项目时,注重实际情况和可行性分析,确保项目经济、技术、社会等各方面的可行性。

4.2 做好基建项目风险评估和预案制定,降低项目风险。

4.3 加强和完善基建项目监测和预警体系,及时了解项目进展情况,提前预防和解决问题。

5.持续改进:5.1 提升基建管理工作质量和效率,实现建设质量连续改进。

5.2 加强团队建设和人才培养,建立权责清晰、技能扎实的基建管理人才队伍。

5.3 坚持技术创新,提升技术研发和应用能力,引领企业基础设施建设的发展。

基地管理人员的岗位职责

基地管理人员的岗位职责1. 规章制度的目的与适用范围本规章制度旨在明确基地管理人员的岗位职责,明确管理标准和考核标准,以提高管理效率和质量。

适用于全部基地管理人员。

2. 岗位职责概述基地管理人员是负责管理和协调基地运营的关键人员。

他们应全面负责基地的日常管理,确保基地的正常运转,并帮助上级领导完成各项管理任务。

3. 岗位职责细则3.1. 基地日常管理1.设定并执行基地的日常管理计划,确保基地内全部运营活动的正常进行;2.协调各部门之间的沟通与协作,解决问题和处理突发事件;3.监督并帮助维护基地内的设施、设备、安全等基础设施,确保基地的安全运营;4.负责基地内员工的日常管理,包含工作调配、考勤、绩效考核等;5.定期收集并整理基地内的数据和信息,并向上级领导及时汇报;6.组织并参加基地例会、培训等各项活动,确保基地内部的沟通和学习氛围;3.2. 资源协调与供应管理1.负责基地所需资源的协调与管理,包含人力、物力、财力等;2.确保基地的供应链畅通,与供应商保持良好合作关系,及时采购所需物资;3.监测资源使用情况,进行合理规划和优化,提高资源利用率;4.编制并执行基地的采购计划,确保采购本钱的掌控和效益的最大化;5.负责基地采购、库存管理、物资清单等相关工作的组织和实施;3.3. 基地人员管理1.负责基地人员的招聘、录用、培训和离职等人事管理工作;2.订立并执行基地的员工绩效考核制度,确保绩效工资的合理发放;3.帮助上级领导进行员工激励、团队建设、职业规划等工作;4.监督并帮助解决基地员工的问题和纠纷,维护良好的劳动关系;5.负责基地内员工的培训计划、培训资源的申请和组织工作;3.4. 安全与环境管理1.确保基地内的安全生产环境,执行相关安全制度和操作规程;2.负责基地环境保护工作,确保符合环境保护法规与标准;3.监测基地的安全风险,并采取相应的防备和掌控措施;4.组织并参加基地安全、环保培训和演练活动,提高员工的安全意识;5.帮助上级领导完成安全检查、验收及事故调查等工作;4. 管理标准与考核标准4.1. 管理标准1.基地日常管理工作执行情况,包含计划的订立与执行、沟通协作本领等;2.基地资源协调与供应管理情况,包含资源的协调与有效利用、采购管理等;3.基地人员管理工作执行情况,包含人事管理、员工激励和培训等;4.基地安全与环境管理情况,包含安全生产与环境保护工作的执行情况等;4.2. 考核标准1.岗位职责的履行情况,包含岗位职责的全面性与准确性;2.工作成效的达成情况,包含工作计划的完成情况、问题解决本领等;3.团队协作与业务本领的发展情况,包含沟通协作、业务知识的掌握等;4.安全与环保工作的履行情况,包含事故发生率、环境违法违规等;5. 附则1.基地管理人员应严格依照规章制度执行岗位职责,不得超出职权;2.违反规章制度的,将依据公司的相关纪律规定进行处理;3.本规章制度自发布之日起生效,如有修订或废止,须通过正式程序进行更改。

主持人

三星笔记本电脑Q470新品发布会

"传承与梦想“中航地产昆山九方城启幕盛典大型晚会——相约姜育恒

2011上海国际汽车博览会邓禄普展台

节目主持人:素素Maggie

姓名:素素(Maggie) 性别:女 年龄:27

身高:1米66 主持生涯:6年 研修于《中国传媒大学》 播音主持班,辅修音乐 普通话一级甲等 英语良好

安夏酒联宁波贸易公司拉菲红酒品介会 (中英双语) 比利时顶级黑巧克力SENZ中国首次上市发布会 (中英双语) 标致摩托2011年中国上市发布会 全球首发 天语 SX4 “风驰四季 畅快前行”上市发布 普利司通BRIDGESTONE NIGHT 发布会 (嘉宾:羽泉) “承诺最珍贵的爱”潮宏基铂金结婚对戒新闻发布会 上海进口汽车博览会 2010中国汽车模特大赛华东区复赛 奇瑞瑞吉店开业暨新瑞虎上市仪式 MILUS爱力士手表新闻发布会 (嘉宾:宁静) Tomas Sabo2011春夏新品发布会主持 瑞士爱其华表新闻发布会 (嘉宾:萧蔷) 新铭龙经编织物有限公司成立十周年新办公落成典礼午宴 Shishedo泊美08秋冬新品发布会(嘉宾:梁静茹) Panasonic TOYOTA F1 team』F1赛车车迷见面会(嘉宾:周迅) “ZA的秘密,抢先体验”试用仪式 AQUA LABEL 白领体验会 (外滩6号) 运动品牌美津浓MIZUNO上海马拉松赛启动仪式暨产品推介会 2011 乔德家纺春夏新品发布会暨订货会 保时捷 杭州 911新车发布会 (中英双语)

SHU UEMURA 全新绿茶舒润洁颜油新品上 市会

• •

• •

2011 金蝶kis 上海发布会 2009年淮海中路“广州本田CT立 帆”新车发布会 2009年8月:江淮轿车瑞英瑞风新车 发布会 2010年世博会宝钢馆主持

管理人员职责明细表

在吊篮安拆和使用阶段,主持对吊篮的定期检查、评议、整改等工作,召开安全专题会,对吊篮施工注意事项进行详细交底。

施工员

负责吊篮安装前对工人进行安全和技术交底,在安拆和使用过程中加强控制,安装完毕参与验收,同时做好记录。

质量员

对吊篮的安拆、移位、使用情况进行现场监督,对未按照方案施工的,应当要求立即整改,并及时报告,过程中做好巡查工作,发现隐患应当要求立即整改。

机管员

负责机械设备的验收工作和退场管理,监理机械设备使用台账,监督机械操作人员严格执行操作规程,填写运转记录,掌握运转动态,做好机械设备运转、维修、保养记录资料,负责办理备案管理工作。

管理人员职责明细表

吊篮安拆使用

阶段

人 员

职 责

项目经理

项目施工安全管理第一责任人,对吊篮施工全过程的安全生产和文明施ห้องสมุดไป่ตู้负全面领导责任。

生产经理

组织协调现场吊篮的安装、拆除、移位的相关工作,安装完毕要按照规范和方案要求组织验收,确保进度满足施工需求。

技术负责人

负责编制吊篮方案,在相应审批流程完成后,吊篮进场前向施工现场管理人员进行方案交底。

2013美国最新恐怖惊悚][13号怪异岛][720P高清

![2013美国最新恐怖惊悚][13号怪异岛][720P高清](https://img.taocdn.com/s3/m/293194186c175f0e7cd137c0.png)

电影简介:

导演: Lowell Dean

编剧: Christian Piers Betley

主演: 凯瑟琳·伊莎贝尔/ 布兰登·费尔/ 布莱登·佛雷切

类型: 恐怖

制片国家/地区: Canada

语言: 英语

上映日期: 2013

又名: 13 Eerie

评分: 豆瓣4.0 / IMDB 4.4

剧情简介:

美国国家公园一处被称为13号怪异之地的尸体农场,医学教授拉里·杰弗逊(尼克·摩根Nick Moran 饰)带领梅根(凯瑟琳·伊莎贝尔Katharine Isabelle 饰)、丹尼尔(布兰登·费尔Brendan Fehr 饰)等六名学生来到这里,他们将在汤姆金斯(迈克·山克斯Michael Shanks 饰)的指导下进行一次完全与世隔绝的罕见医学实习,一旦成功通过测试将有望在FBI谋得实习职位。

当地处满了大量废弃车辆以及死状恐怖的腐烂尸体,队员们分成不同小组,按照汤姆金斯的指示取样化验。

然而令他们想不到的是,政府曾在此地进行过极不人道的生物实验,但学生们专心工作时,那些高度腐烂的死者开始苏醒,准备上演一场血腥淋漓的饕餮盛宴…… © 豆瓣。

地面车场管理员岗位职责

地面车场管理员岗位职责

直接上级:车管领班

直接下属:无

1. 负责对车场(库)的机动车、摩托车、自行车进行管理。

2. 按规定着装,佩带工作证,对进出车辆按规定和程序指挥放行,并认真填

写《车辆进出登记表》。

3. 按规定和标准收费,开具发票,及时缴纳营业款。

4. 负责对大厦道路和停车场(库)的停放车辆进行巡视查看,保证车辆安全。

5. 负责指挥区内车辆行驶和停放,维护大厦交通、停车秩序。

6. 负责停车场(库)的消防以及停车场(库)、值班室、岗亭、洗车区域的清

洁。

7. 实行24小时轮流值班制度,遵守规章制度,按时上下班,认真做好交接手

续,不擅离职守。

8. 热情礼貌待人,讲究文明服务,使用文明语言,遵守《仪容仪表规定》。

9. 严守公司的各项机密资料,严禁外泄他人。

10. 无条件遵守公司一切合理的工作安排。

相关记录:

《车辆进出登记表》

《仪容仪表规定》。

基地管理人员的岗位职责范本

基地管理人员的岗位职责范本一、基地管理人员的岗位职责概述1. 负责基地的日常运营管理工作,包括但不限于人员管理、设备维护、安全管理等。

2. 组织和协调各项活动的进行,确保基地的运作顺利、高效。

3. 承担基地各项制度、政策的宣传和落实工作,确保员工的遵守和执行。

4. 参与制定基地的发展规划和目标,推动基地的发展和改进工作。

5. 积极与上级部门、相关合作伙伴保持良好的沟通合作,协调处理各种问题和难题。

二、具体岗位职责细则1. 人员管理:a. 负责制定并执行人员招聘、培训、考核和晋升等管理制度。

b. 负责工作人员的日常管理,包括考勤、绩效评估、福利待遇等。

c. 协调解决员工之间的纠纷和矛盾,保持良好的员工关系。

2. 设备维护:a. 负责设备和工具的购买、维修、更新等管理工作,确保设备的正常使用。

b. 组织开展设备的维护保养工作,保证设备的安全可靠。

c. 制定设备使用和管理制度,加强对设备使用情况的监督检查。

3. 安全管理:a. 负责制定并组织实施基地的安全管理制度,确保基地的安全运营。

b. 组织进行安全教育培训,提高员工的安全意识和应急处置能力。

c. 协助处理基地的安全事故和紧急情况,及时采取有效措施,保障人员的安全。

4. 活动组织:a. 负责组织和协调基地各项活动的进行,包括会议、培训、展览、庆典等。

b. 确保活动的策划、准备、执行工作的顺利进行,并达到预期效果。

c. 对活动的开展情况进行评估和总结,提出改进建议,推动活动工作的持续改进。

5. 制度宣传:a. 负责基地各项制度和政策的宣传工作,确保员工理解和遵守相关规定。

b. 组织制度培训和宣讲活动,提高员工对制度的认知和理解。

c. 监督和检查制度执行情况,及时发现问题并提出改善措施。

6. 发展规划:a. 参与制定基地的发展规划和目标,提出改进和发展的建议。

b. 跟踪和评估基地的发展进展,及时调整和完善发展策略。

c. 积极开展市场调研,了解行业动态和竞争情况,为基地的发展提供参考和支持。

煤矿地面管理制度

煤矿地面管理制度第一章总则第一条目的和依据为了加强煤矿地面管理工作,确保矿井地面安全、有序运营,提高生产效率,保护员工生命安全和资产安全,依据相关法律法规和企业制度要求,订立本管理制度。

第二条适用范围本制度适用于煤矿企业地面管理部门及相关人员,包含日常地面管理、安全生产、生产组织、设备管理、人员培训、安全防范、事故应急处理等工作。

第三条术语和定义1.煤矿地面管理部门:负责煤矿地面管理工作的职能部门。

2.地面管理人员:指煤矿地面管理部门及其所属岗位的人员。

3.现场管理人员:指在煤矿地面直接参加管理工作的人员。

第二章地面管理标准第四条组织架构1.煤矿地面管理部门应建立明确的组织架构,明确各个职责岗位及权限,并建立相应的责任考核制度。

2.煤矿地面管理部门应定期对组织架构及职责进行审核和调整,确保工作层级清楚、职责明确。

第五条安全生产管理1.煤矿地面管理部门应依据相关法律法规和企业要求,订立安全生产管理制度,明确安全管理职责和流程。

2.煤矿地面管理部门应定期组织安全生产培训,提高现场管理人员的安全意识和应急处理本领。

3.煤矿地面管理部门应定期开展安全巡查和隐患排查,及时整改存在的安全隐患。

4.煤矿地面管理部门应建立安全生产记录档案,及时报送相关部门,确保数据的真实性和完整性。

第六条生产组织管理1.煤矿地面管理部门应协调各个生产部门的工作,订立合理的生产计划,确保生产正常运行。

2.煤矿地面管理部门应加强对生产过程的监督和检查,及时协调解决生产中的问题,确保生产任务的完成。

第七条设备管理1.煤矿地面管理部门应建立设备档案,定期进行设备检查和维护,确保设备正常运行。

2.煤矿地面管理部门应订立设备管理制度,明确设备维护责任和维护和修理流程。

3.煤矿地面管理部门应定期对设备操作人员进行培训和考核,确保其良好的设备使用习惯和操作技能。

第八条人员管理1.煤矿地面管理部门应订立人员管理制度,明确人员招聘、培训、考核、晋升的流程和标准。

[电影院管理人员的工作职责]管理人员工作职责

![[电影院管理人员的工作职责]管理人员工作职责](https://img.taocdn.com/s3/m/35478712f08583d049649b6648d7c1c708a10b22.png)

[电影院管理人员的工作职责]管理人员工作职责电影院管理人员的工作职责1. 全面负责并完善影院的经营和管理工作,根据影院董事会确定的影院年度收入、现金流和利润指标,制定具体的行动计划;制定影院发展目标和行动计划。

2. 负责影院市场推广计划的审核及监督,制定企业的目标市场涵盖策略,领导影片的票房促销,实现票房收入的提升和影院品牌的建立。

3. 同当地的政府机关、企事业单位、媒体记者、本地电影公司及同行业电影院保持工作联络,及时了解同行业的经营状况。

4. 监督和管理整个营销活动过程,根据年度计划进行有效的营销活动控制与策略调整。

5. 负责预防事故的发生,在顾客投诉与意见、突发事件、安全事故等各种不良问题发生时进行处理,确保影院正常营运。

6. 负责影院的安全保障日常工作,包括影院整体消防安全工作。

7. 全面掌握影院的财务管理、掌握影院的财务状况及各项支出情况。

8. 监督管理影院行政、人事工作,制订影院的薪酬体系。

9. 加强同所属院线公司的沟通,定期总结并汇报影院经营管理情况,遇到特殊重大的事件及时向院线公司相关人员汇报,以期得到院线公司的支持与协助。

影院管理人工作的工作规范1. 注意收集其片源、场次、票价政策、广告宣传及市场营销方式、相比同期的经营收益等信息,为影院的发展提供信息上的监督及帮助。

与行业经营者以及影迷之间建立良好的关系,对提升票房收入起到辅助作用。

2. 深入日常管理工作,细致了解各岗位职责及工作标准执行的情况。

每周至少一次独立值班(需为周末晚班);每月至少一次盘点班,独立完成盘点、出库、损耗统计的报告和盘点分析报告。

3. 细致了解影院票房、卖品及电影后产品的经营状况,实现票房最大化的排片策略,不断创新,开拓并建立有效地多种经营方式,同时合理控制损耗,达到完成预算目标直至盈利的目的。

4. 合理招募保安公司及保洁公司,加强日常监督管理,严格执行保安及保洁合同中规定的各项条款。

5. 每月认真完成“经营者月报表”,对整个影院的运营情况及人员配置有全面细致的把握,对每月的收入和支出做出准确、合理的判断和分析,将可控的利润和损耗项目保持在预算之内。

地管理员岗位职责

地管理员岗位职责一、岗位背景与职责概述为了保障企业的正常运营和生产安全,确保地面设施设备的正常使用和维护,特设立地管理员岗位。

地管理员是企业生产管理中的紧要岗位之一,承当着对地面设施设备的管理、维护和日常巡检的责任。

本规章制度的目的是明确地管理员的职责、权限、工作流程及考核指标,以确保地面设施设备的正常运行,提高生产效率,降低事故风险。

二、岗位职责地管理员的重要职责包含但不限于:1.负责订立和执行地面设施设备的维护保养计划,确保设备的正常运行;2.负责对地面设施设备进行巡检,并及时发现并报告异常情况;3.负责设备的日常维护和保养,确保设备的安全可靠;4.负责设备故障的处理,及时进行维护和修理或更换;5.负责与外部维护和修理单位进行联系,帮助排查和解决设备故障;6.建立设备档案,记录设备运行情况和维护保养记录;7.提出设备维护改进建议,推动设备管理和维护工作的连续提升;8.参加设备安全培训和演练活动,提高自身的应急处理本领;9.搭配公司进行安全巡检和审核工作,确保地面设施设备符合安全标准和法规要求;10.完成上级指派的其他相关岗位职责。

三、权限与责任1.拥有订立地面设施设备的维护保养计划的权限;2.对地面设施设备进行巡检,发现异常情况时有权采取相应措施,并及时向上级报告;3.参加设备维护和修理和更换决策,并负责落实维护和修理和更换工作;4.与外部维护和修理单位联系和协调设备维护和修理事宜;5.建立和管理设备档案,确保记录完整准确;6.提出设备维护改进建议,并推动改进措施的实施;7.参加安全巡检和审核工作,确保设备符合安全标准和法规要求;8.搭配完成上级指派的其他相关工作。

四、工作流程1.订立地面设施设备的维护保养计划:–收集并分析设备运行数据和维护记录;–依据设备运行情形和生产需求,订立维护保养计划;–上报计划并获得上级批准后进行执行。

2.日常巡检和异常情况处理:–定期对设备进行巡检,发现异常情况及时记录并向上级报告;–依据上级要求或异常情况的严重程度,采取相应的应急措施;–将巡检情况和异常处理情况记录在设备档案中。

孙晋华老师的“乒乓往事”

孙晋华老师的“乒乓往事”

郑启五

我们厦门大学图书馆的前馆长孙晋华老师因病去世,享年75岁,2011年5月14日的《厦门日报》和《厦门晚报》都发专文吊唁,同事和亲属们从不同的角度缅怀这位工作敬业为人谦和的老好人。

孙晋华在上个世纪60年代在厦大历史系就读时是家母的学生,毕业留系任教后又成为家母的同事。

每每路上相遇,他总要停下急行的自行车问候家母,因此给小小的我留下了印象。

即便是文革时我们家备受政治运动的折磨,他依然对家母彬彬有礼,让落难中的家母感到些许慰藉,孙晋华老师确实是一个难得的好人!人类学家郭志超先生的评价更为精准:孙晋华“一身正气,是别于庸型好人的好人”!

报纸上的回忆文字谈及他的外号“孙老头”,说他30多岁就有这个外号,意在表现他的老实忠厚,但以我的印象似乎不够准确,至少是不全面的:记得1960年代中期,全国上下风靡乒乓球,意气风发的青年孙晋华可是当年厦大教工男子乒乓球队的主力队员,打一手好球,他那时长得非常帅,样子有些像国家队的李

富荣,而远台削球的架势又颇具张燮林的风采,校工会俱乐部常常球赛,他救球的英姿总是博得观众的满堂喝彩,也让我等小球迷激动不已,我情不自禁地向小同伴炫耀:“他可是我妈妈的学生呢!”

白驹过隙,人生匆匆,往事历历在目,但这情这景居然已经是近半个世纪以前的事了……

2011/5/14。

2013现代管理原理期末考试判断题

判断题:BBZ表彰和奖励能起到激励的作用,批评和惩罚不能起到激励的作用。

(错)CCJ从教材给“管理”所下定义中,可以得出这样的结论,管理的对象就是组织的各种资源。

(错)CY采用轮盘式沟通模式时,每位成员都可以与其他每个人自由沟通,因此沟通快,但由于沟通渠道太多,容易造成混乱并且降低传递信息的准确度。

(错)CY采用外部招聘的方式选择管理人员,有利于鼓舞士气,调动组织成员的积极性.(错)DDY对于当前管理过程而言,控制有利于组织少走弯路,降低偏差对组织效率产生的负面影响。

(对)DY对于同一管理职能,不同层次的管理者所从事的具体工作的内涵也是不完全相同的。

(对)FFX法约尔是西方古典管理理论在法国的杰出代表,他提出的一般管理理论对西方管理理论的发展有重大的影响,被誉为“一般管理理论之父"。

(错)GGC高层次的专业人员和管理人员不是工作丰富化的重点对象.(对)GC高层领导者更应该了解相关的专业知识。

(错)GD古典管理理论把人当成“经济人”,行为科学家提出了“社会人”的观点(对)GJ根据戴维麦克利兰的研究,对一般职员来说,成就需要比较强烈。

(错)GK高科技和适宜的外部环境是网络型组织结构的基础条件。

(对)GL管理人员的工作主要是从事资源协调和管理,没有必要掌握具体的业务知识。

(错)GL管理是随着人类社会的发展而产生的,在原始社会是不存在管理的。

(错)GL管理者必须完全了解计划执行过程的全部具体细节,才可以达到对组织活动的有效控制。

(错)GS公司层战略是企业总体的、最高层次的战略,因此,也称为高层战略。

(错)GX贡献考评是决定管理人员报酬大小的主要依据。

(对)HHL合理化建议是职工参与管理的一种形式,据美国一家公司估计,生产率的提高有20%得益于工人提出的建议,其余80%来自技术的进步,但是,管理人员应该把主要精力放在20%上。

(对)JJC决策者所选择的方案一定是最优化的。

(错)JH计划的前提条件可以分为外部前提条件和内部前提条件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

13、制定《安全生产法》最重要的目的是制裁各种安全生产违法犯

12、从业人员无权拒绝违章指挥和强令冒险工作作业。( × )

签字。( × )

题及其处理情况作出书面记录,并由检查人员签字,被检查方不必

11、安全生产监督检查人员应当将检查的时间、地点内容发现的问

单位全面负责、群众参与监督、社会广泛支持”。( √ )

10、我国安全生产监督管理体制是“政府统一领导、部门依法监管、

√)

9、及时发现和纠正不安全行为和状态,是安全检查的一个目的。(

导致原生产经营活动暂时中止或永远中止的意外事件。( √ )

对人身和健康造成伤害,或者损坏设备、设施,或者造成经济损失,

8、生产安全事故是指生产经营单位在生产经营活动中突然发生的、

门和安全生产监督管理部门申请专项检查。( √ )

4、生产经营单位对重大、特大事故隐患治理完成后,应当向有关部

督管理工作。( √ )

3、国家安全生产监督管理综合部门负责全国危险化学品的登记的监

计划。( √ )

2、生产经营单位要将安全生产标准化建设纳入本单位安全管理工作

)

√

1、安全经济学的目的是实现人、技术、环境的最佳效益。(

一、 判断题

复习题库_2

安全生产管理人员

14、依照《安全生产法》的规定,从业人员有权了解作业场所或工 作岗位存在的危险因素,生产经营单位应当如实告知,不得隐瞒和 欺骗。( √ ) 15、生产经营单位将生产经营项目、场所、设备发包或者出租给任 何单位或个人都可以。导致发生生产安全事故,由承包方、承租方 负责。( × ) 16、生产经营单位与从业人员订立的劳动合同,可以不载明有关安 全生产的事项。( × ) 17、化学爆炸的主要特点是:反应速度极快、放出大量的热,产生 大量的气体。( √ ) 18、爆炸危险场所必须设置可靠的避雷设施和良好的通风设施:有 静电积聚危险的,还应有有效的静电消除措施。( √ ) 19、重大事故隐患的整改,是企业安全管理工作中的重中之重。( √) 20、企业应建立识别和获取适用的安全生产法律法规、标准规范的 制度,明确主管部门,确定获取的渠道、方式,及时识别和获取适 用的安全生产法律法规、标准规范。( √ ) 21、安全标志分为禁止标志、警告标准、命令标志和提示标志四类。 (√) 22、伤亡事故率与从业人员具备的文化素质有关,伤亡事故率曲线 表明,从业人员的文化素质越高,发生伤亡事故的机率就越低。( ×) 23、安全生产责任制是一项最基本的安全生产制度,是所有安全生 产规章制度的核心。( √ ) 24、生产经营单位的主要负责人和安全生产管理人员,应当具备安 全生产知识和管理能力,经培训考核合格后,取得安全资质证后, 方可任职。( √ ) 25、安全生产标准化评审分为一级、二级、三级、三级为最高。( ×) 26、遇湿易燃物品严禁露天存放,必须远离火种、热源。着火时能 用酸碱、泡沫灭火剂灭火。( × )

1) B2Ak+22+12=+15+c51mc+=5m=2c111++m+12+21+++2=12=2+1+2+1+2+2+22+32k+1+2

88.8918÷.12990.÷1=4214÷3922=.0034=1÷15251371=8.535.78208÷.0232173c0*0÷1=m920.30392.2c=1÷203m=2÷1202.52=3535=42314)c*5232m40341*.31252=3.*1.153.5*03134.2*920522..104455=+21*3*50202.2.0285.4850.13*50+5c8*125*12m0.2+050.+0*014.852*0051000+0+/038.T+0÷+=55*+1011+010+91÷0145405*00010200+5+0+080+40*04+***115.103910*-%*C%6(+÷*M==5M÷5)0*3*0(31÷3110**5*+*÷414.m2371e=%7)8n08%.=s8.5=77.93cc60.mc*m4*m13,101w9.9o.k24mc-.cem5nm2csp2665m*9..03-4.50c60*5.pc3m85,9cm0.5g.i50mr0l-.p.s85p/6c50bc.0om7m.yp.cs6pc5m+;c0m..m7.ckm; 1+1k+12+1+k2234=1c+m1++4+4+2

还决定于安全管理人员的工作水平。( √ )

7、一个生产经营单位的安全生产工作,不仅决定于领导重视程度,

88.8918÷1.2990÷.1=4214÷3922=.0034=1÷15251371=8535.78.208÷023.2173c00÷1*m=29030.3922c=.1÷20m3=2÷120252.=3535=42314c)*523m240341*31.252=31*.1.535.*031342.*9205221.04.455=+213*05*2022.02.854850.3150.*+58c12*5m1*202+.050+0.014*85.20*051000+0+03/8T.+0÷+=55+1*011+010+91÷01454050*0010200+5+0+080+400*+4**1*1510.3910%*C%-*6+÷M(=*M=5÷50)*30*31(÷3110*5+**÷4*1m243.%71e=78%n0)8=8s.5=77.93c.6c0mmc.4*m1*31,0w199o.k2.m4c-cem.5mn2csp26m659*.0.34-50.60c5*pm.3c85m9,c05g.m.05i0rp-l.s.85p6/c50bcm0.om7py.c.6spm5c+mc;0m..7.cmk ; 1+1k+12+1+k2234=1c+m1++4+4+2

级危险物品的性能标志。( × )

1) B2Ak+22+1=2+15+c51mc+=m5=21c11+m++12+2+1++=212=2+1+2+1+2+2+22+32k+1+2

6、同一区域存储两种Байду номын сангаас两种以上不同级别的危险品时,应按最低等

)

营单位主要负责人的职责,而是安全生产管理人员的职责。( ×

5、组织制定并实施本单位的安全生产事故应急救援预案不是生产经