ARM平台下ELF文件反汇编

单片机反汇编

单片机反汇编

单片机反汇编是指将经过编译生成的机器码反向转换为汇编代码的过程。

在单片机编程中,我们常常需要对程序进行调试和优化,而汇编代码相比机器码更容易理解和修改。

因此,掌握单片机反汇编技术对于提高程序开发效率具有重要意义。

在进行单片机反汇编时,我们首先需要使用专门的反汇编工具,比如IDA Pro、OllyDbg等,这些工具可以将机器码转换为易读的汇编指令,帮助我们分析程序的结构和逻辑。

通过反汇编,我们可以了解程序的执行流程、函数调用关系以及数据处理方式,为进一步的优化和调试提供依据。

单片机反汇编可以帮助我们发现程序中的潜在问题,比如逻辑错误、内存泄漏、死循环等。

通过分析反汇编代码,我们可以找到程序执行过程中的瓶颈和漏洞,及时进行修复和优化,提高程序的稳定性和性能。

除了帮助调试和优化程序,单片机反汇编还可以用于逆向工程和安全分析。

通过反汇编,我们可以深入了解程序的实现原理和算法,揭示程序的隐藏功能和漏洞,为安全评估和漏洞利用提供支持。

在进行单片机反汇编时,需要注意保护知识产权和遵守法律法规。

反汇编可能涉及到对他人程序的破解和盗取,因此在进行反汇编分析时,需要遵循合法合规的原则,不得侵犯他人的知识产权和隐私。

总的来说,单片机反汇编是一项重要的技术,可以帮助我们深入理解程序的运行机制,发现问题并进行优化,提高程序的质量和安全性。

通过掌握单片机反汇编技术,我们可以更好地进行单片机程序开发和维护,实现更高效、更可靠的嵌入式系统。

ARM平台下ELF文件反汇编

ARM平台下的反汇编目的作为代码插桩过程的前提,首先需要对于所提供的二进制代码进行必要的分析,了解ELF文件的结构以及ARM平台的指令编码,将二进制01码翻译成为用户可读的汇编代码。

通过对于汇编代码的分析,用户可以得到程序应用中各个函数起始地址以及程序各个模块的流程调用等重要信息,为代码插桩提供详细的数据。

经过插桩的代码最后通过再一次汇编的过程输出到目标文件。

因此,正确、快速地进行平台下的反汇编工作显得十分关键。

ARM平台介绍[1-2]ARM(Advanced RISC Machines)是微处理器行业的一家知名企业,设计了大量高性能、廉价、耗能低的RISC(精简指令集计算机)处理器、相关技术及软件。

技术具有性能高、成本低和能耗低等特点。

经历过早期自己设计和制造芯片的不景气之后,公司自己开始不制造芯片,只将芯片的设计方案授权(licensing)给其他公司,由它们来生产,形成了较为独特的盈利模式。

RISC结构优先选取使用频率最高的简单指令,避免复杂指令;将指令长度固定,指令格式和寻地方式种类减少;以控制逻辑为主,不用或少用微码控制等。

ARM处理器在秉承RISC体系优点的基础上,进行了针对嵌入式系统的功能扩展,使得指令更加灵活,处理器性能在嵌入式平台上更加突出。

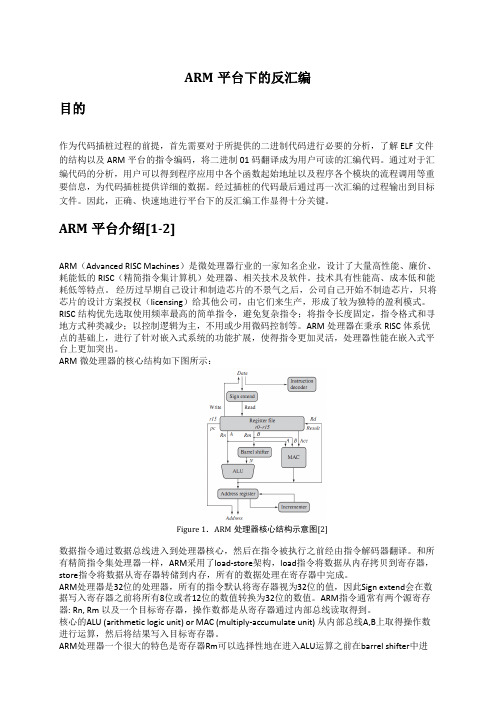

ARM微处理器的核心结构如下图所示:Figure 1.ARM处理器核心结构示意图[2]数据指令通过数据总线进入到处理器核心,然后在指令被执行之前经由指令解码器翻译。

和所有精简指令集处理器一样,ARM采用了load-store架构,load指令将数据从内存拷贝到寄存器,store指令将数据从寄存器转储到内存,所有的数据处理在寄存器中完成。

ARM处理器是32位的处理器,所有的指令默认将寄存器视为32位的值,因此Sign extend会在数据写入寄存器之前将所有8位或者12位的数值转换为32位的数值。

ARM指令通常有两个源寄存器: Rn, Rm 以及一个目标寄存器,操作数都是从寄存器通过内部总线读取得到。

反汇编原理

反汇编原理反汇编是指将目标文件中的机器代码转换为汇编代码的过程。

在软件逆向工程中,反汇编是一项非常重要的技术,它可以帮助我们理解程序的内部结构和运行机制,甚至可以帮助我们进行程序的修改和优化。

本文将介绍反汇编的基本原理和常用工具,希望能对读者有所帮助。

首先,我们需要了解反汇编的原理。

在计算机中,程序是以二进制形式存储的,这些二进制数据就是机器代码。

而汇编代码是一种人类可读的低级语言,它是机器代码的助记符表示。

反汇编就是将机器代码转换为汇编代码的过程。

在这个过程中,我们需要了解指令的编码格式、寻址方式、操作数的含义等信息,然后根据这些信息将机器代码转换为汇编代码。

其次,我们需要了解反汇编的应用。

反汇编在软件逆向工程中有着广泛的应用,它可以帮助我们理解程序的内部结构和运行机制。

通过反汇编,我们可以分析程序的算法和数据结构,找出程序的漏洞和安全隐患,甚至可以进行程序的修改和优化。

此外,反汇编还可以帮助我们进行代码调试和分析,帮助我们理解程序的运行逻辑和实现原理。

接下来,我们需要了解反汇编的常用工具。

目前,市面上有很多优秀的反汇编工具,比如IDA Pro、OllyDbg、Hopper等。

这些工具可以帮助我们进行高效的反汇编和代码分析。

它们提供了丰富的功能和友好的界面,可以帮助我们快速定位程序的关键代码和数据,提高我们的工作效率。

最后,我们需要了解反汇编的注意事项。

在进行反汇编时,我们需要注意保护知识产权和遵守法律法规,不得进行未经授权的逆向工程。

此外,反汇编可能会遇到一些困难和挑战,比如代码混淆、反调试技术等,我们需要具备扎实的计算机知识和丰富的实战经验,才能应对这些挑战。

总之,反汇编是软件逆向工程中的重要技术,它可以帮助我们理解程序的内部结构和运行机制,甚至可以帮助我们进行程序的修改和优化。

通过学习反汇编的原理和常用工具,我们可以提高自己的逆向工程能力,为软件安全和优化提供更多的可能性。

希望本文对读者有所帮助,谢谢!以上就是关于反汇编原理的相关内容,希望对你有所帮助。

单片机反汇编

单片机反汇编

单片机反汇编是将一个机器语言文件转换成汇编语言文件的过程。

在进行单片机反汇编之前,需要有一定的汇编语言基础和对计算机内部原理的了解。

在这个过程中,需要用到反汇编工具软件,例如IDA Pro等。

反汇编的重点是把机器语言指令转换成易于人类理解的汇编语言指令。

因为机器语言指令是十六进制编码,没有人类可读性,所以需要把它们转换成和汇编语言类似的表达形式。

反汇编的结果是一系列的汇编语言指令,每条指令包含一个操作码和一些操作符。

反汇编过程中,需要注意不同的芯片的指令集之间可能会有一些差别,需在了解芯片的指令集的特点的基础之上进行反汇编,才能得到正确的汇编语言指令序列。

反汇编过程中的一个重要问题是代码的可读性。

由于编写机器语言指令的过程中,程序员通常通过各种技巧来提高执行效率,因此产生的指令序列可能会很神秘难懂。

在反汇编过程中,需要考虑如何使得反汇编后的代码易于理解和修改,同时保持原程序的执行效率不受影响。

此外,反汇编过程中可能会遇到反汇编防护的问题,某些芯片厂商为防止其程序被倒腾,制定了一系列反汇编防护措施,以增加反汇编的难度。

在这种情况下,反汇编需要用到更高级的技巧,例如反编译和内存搜索等方式。

总之,单片机反汇编是一项需要技巧和经验的工作。

只有通过深入的了解和实践,才可以做到准确、高效、读性强的反汇编工作。

为什么要反汇编?反汇编文件的生成和解读

为什么要反汇编?反汇编文件的生成和解读为什么要反(汇编)反汇编顾名思义就是汇编的逆过程,将二进制文件反汇编成汇编代码。

(arm)-(linux)-objdump是交叉编译工具链里的一个工具,专门用来反汇编的,将二进制代码反汇编成汇编代码来查看。

为什么要反汇编1.逆向破解。

将可执行程序反汇编得到汇编代码,再根据汇编代码推理出整个程序的逻辑。

这个不是一般人能做的,能看懂大量汇编语言写的程序都很困难了,更别说反推别人的代码逻辑。

2.调试程序时可以帮助我们理解并(检测)生成的可执行程序是否正常,尤其是在理解链接脚本和链接地址等概念时。

3.(C语言)的源代码编译链接生成的可执行文件再反汇编,可以帮助我们理解C语言和汇编语言的对应关系,有助于深入理解C 语言。

反汇编文件的生成和解读反汇编文件的生成:上面是一个简单的Makefile,功能是把源文件.S和.c先编译成.o 文件,再把.o文件链接成.elf的可执行文件。

arm-linux-objdump -D (led).elf > led_elf.dis是将led.elf反汇编成ed_elf.dis。

源文件:star.s是一个汇编文件star.s是一个学习S5PV210开发板时点亮LED的汇编程序,由开始、点亮、延时和死循环组成,在这里并不关注具体实现的功能,重点是和反汇编生成的文件进行对照。

得到的反汇编文件:led_elf.dis解析:1.第一行:led.elf: file f(or)mat elf32-littlearm。

表明此汇编程序是由led.elf生成,程序是32的小端模式。

2.00000000 :前面的00000000是标号的地址,是标号,对应start.s的_start标号。

其实标号就相当于C语言中的函数名,在C语言中也可以用函数名代表函数的首地址,在这里可以得到印证。

反汇编的标号就是由汇编文件得来的,这样可以方便我们找到反汇编文件和汇编文件对应的部分。

elf反汇编成c语言

elf反汇编成c语言以ELF反汇编成C语言为标题的文章ELF(Executable and Linkable Format)是一种可执行文件和可链接文件的标准格式,常用于Linux和UNIX系统中。

在本文中,我们将探讨如何将一个已编译的ELF文件反汇编成C语言代码的过程。

反汇编是将机器码转换成人类可读的汇编代码的过程。

在这个过程中,我们可以推断出程序的逻辑结构并将其转化成C语言代码。

我们需要准备一个已编译的ELF文件,可以通过编译源代码得到。

为了遵守要求,我们不会输出任何涉及http地址的信息,也不会涉及公式或图片链接。

我们使用反汇编工具来分析ELF文件。

其中一个常用的工具是objdump。

我们可以使用以下命令来反汇编ELF文件并将结果保存到一个文本文件中:```objdump -d binary_file > disassembly.txt```接下来,我们打开disassembly.txt文件,查看反汇编结果。

我们将逐行分析代码,尽量用中文来描述每一行代码的作用。

我们看到了一些全局变量的定义。

这些变量会在程序的不同部分被使用。

例如,我们可以看到一个名为`counter`的变量,它可能在程序中被用于计数。

接下来,我们看到一些函数的定义。

这些函数是程序的核心逻辑。

例如,我们可以看到一个名为`add_numbers`的函数,它可能用于将两个数字相加并返回结果。

在函数定义的下方,我们可以看到函数被调用的地方。

这些调用指令告诉我们函数是如何在程序中被使用的。

例如,我们可以看到一个函数调用指令`call add_numbers`,它告诉我们在这个位置调用了`add_numbers`函数。

在反汇编结果中,我们还可以看到一些条件分支和循环的语句。

这些语句用于控制程序的流程。

例如,我们可以看到一个条件分支指令`jne`,它告诉程序根据条件是否相等来决定下一步的执行路径。

除了函数和流程控制语句,我们还可以看到一些与内存操作相关的指令。

单片机反汇编是什么? 什么是反汇编?

单片机反汇编是什么?什么是反汇编?

工程师编写单片机程序的时候一般是采用用汇编语言或高级语言(C或C++)编写的,这些程序代码叫原代码,当程序编写完成后,经过编译软件或编译器的编译生成可以烧录到单片机ROM存储区里的文件,不同型号的单片机的编译器生成的文件后缀是不同的,但是常用的BIN和HEX文件,这些生成的文件在解密行业里叫机器代码,及机器码,这样的机器码是在单片机里运行的,也可以说是只有机器能够读懂的。

而反汇编即是指将这些执行文件,即机器码反编译还原成汇编语言。

但通常反编译出来的程序与原程序会存在许多不同,虽然执行效果相同,但程序代码会发生很大的变化,如果是语句比较多的汇编,一般人很难读懂,需要自己加注释,然后去一条一条的读,是需要一定的毅力的,我曾经为了分析一个芯片的反汇编代码,花费了一周的时间。

所以说并不是反汇编后有了原程序,就一切都明白了,更多的是需要工程师的技术分析。

反汇编的方法有手工反汇编和软件反汇编,现在的单片机规模越来越大,嵌入的代码也越来越多,那么就给手工反汇编带来了很多麻烦,需要大量的时间,使用软件反汇编是理想的方式,只要有了反汇编的软件,在计算机里运行后很快就可以完成反汇编工作。

arm反汇编.

在bin文件中,就是一条条的机器指令,每条指令4个字节。

在ADS中打开一个.s文件,选择project->disassemble可以看到汇编的机器码汇编代码如下(ADS中的一个例程\ARM\ADSv1_2\Examples\asm\armex.s):AREA ARMex, CODE, READONL Y ; name this block of codeENTRY ; mark first instruction; to executestartMOV r0, #10 ; Set up parametersMOV r1, #3ADD r0, r0, r1 ; r0 = r0 + r1stopMOV r0, #0x18 ; angel_SWIreason_ReportExceptionLDR r1, =0x20026 ; ADP_Stopped_ApplicationExitSWI 0x123456 ; ARM semihosting SWIEND ; Mark end of file执行project->disassemble后:** Section #1 'ARMex' (SHT_PROGBITS) [SHF_ALLOC + SHF_EXECINSTR + SHF_ENTRYSECT] Size : 28 bytes (alignment 4)start$aARMex0x00000000: e3a0000a .... MOV r0,#0xa0x00000004: e3a01003 .... MOV r1,#30x00000008: e0800001 .... ADD r0,r0,r1stop0x0000000c: e3a00018 .... MOV r0,#0x180x00000010: e59f1000 .... LDR r1,0x180x00000014: ef123456 V4.. SWI 0x123456$d0x00000018: 00020026 &... DCD 131110使用UltraEdit看bin文件如下:可以看到,与上面的一样。

单片机反汇编

单片机反汇编单片机反汇编是指将单片机的机器码翻译成汇编代码的过程。

在程序调试或逆向工程中,反汇编技术是必不可少的。

本文将介绍单片机反汇编的基本原理和实际应用。

一、反汇编原理单片机的机器码是由指令和数据组成的二进制代码。

指令是CPU执行的基本操作,例如数据传输、算术运算、逻辑运算等。

不同的单片机芯片有不同的指令集,但它们都遵循一定的规则,例如指令的长度和格式。

在反汇编过程中,我们需要根据这些规则将机器码解析成汇编指令。

二、反汇编工具反汇编工具有很多种,例如IDA Pro、OllyDbg、Ghidra等。

这些工具可以自动将机器码翻译成汇编指令,并提供调试和逆向分析的功能。

不同的工具有不同的特点和优缺点,选择适合自己的工具是非常重要的。

三、反汇编实例以下是一个简单的反汇编实例,以AT89S52单片机为例。

假设我们要反汇编一个简单的LED闪烁程序。

78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0 78 F0 90 F0MOV P1,#0xFFL1: ACALL DELAYCPL P1.0SJMP L1解析:第一条指令MOV P1,#0xFF是将0xFF赋值给P1寄存器,即将P1所有引脚都输出高电平,点亮LED灯。

ARM之一ELF文件、镜像(Image)文件、可执行文件、对象文件详解

ARM之⼀ELF⽂件、镜像(Image)⽂件、可执⾏⽂件、对象⽂件详解【转】ELF ⽂件规范 ELF(Executable and Linking Format)是⼀个⼆进制⽂件规范。

⽤于定义不同类型的对象⽂件(Object files)中都放了什么东西、以及都以什么样的格式去放这些东西。

现在流⾏的⼆进制可执⾏⽂件格式 (Executable File Format),主要是 Windows 下的 PE(Portable Executable)和 Linux 的 ELF(Executable and Linking Format)可执⾏和链接格式)。

他们都是 COFF(Common Object File Format)的变种。

ARM 体系中采⽤的也是 ELF ⽂件格式。

COFF 是在 Unix System V Release 3 时由 UNIX 系统实验室(UNIX System Laboratories, USL)⾸先提出并且使⽤的⽂件规范,后来微软公司基于 COFF 格式,制定了PE 格式标准,并将其⽤于当时的 Windows NT 系统。

在 System V Release 4 时,UNIX 系统实验室在 COFF 的基础上,开发和发布了 ELF 格式,作为应⽤程序⼆进制接⼝(Application Binary Interface,ABI)。

此后,⼯具接⼝标准委员会(Tool Interface Standard Committee,TISC)选择了正在发展中的 ELF 标准作为⼯作在 32 位 INTEL 体系上不同操作系统之间可移植的⼆进制⽂件格式。

可以从这⾥找到详细的标准⽂档。

如下图:TISC 共出过两个版本(v1.1和 v1.2)的标准⽂档。

两个版本内容上差不多,但 v1.2 版本重新组织了原本在 v1.1 版本中的内容。

可读性更⾼。

两个版本的⽬录如下所⽰:在 ELF ⽂件规范中,把系统中采⽤ ELF 格式的⽂件(规范中称为对象⽂件(Object File))归类为以下三种:可重定位⽂件(Relocatable File ):这类⽂件包含代码和数据,可⽤来连接成可执⾏⽂件或共享对象⽂件(Object File),静态链接库归为此类,对应于Linux 中的.o ;Windows 的 .obj.可执⾏⽂件(Executable File ):这类⽂件包含了可以直接执⾏的程序,它的代表就是ELF 可执⾏⽂件。

反汇编的原理

反汇编的原理

反汇编是指将已经编译成机器码的程序文件还原成汇编语言的过程。

在计算机

领域中,反汇编是一项非常重要的技术,它可以帮助程序员理解程序的运行原理,进行逆向工程,甚至是进行安全漏洞分析。

本文将介绍反汇编的原理及其应用。

首先,我们需要了解反汇编的基本原理。

在计算机中,程序源代码经过编译器

编译后会生成机器码,这些机器码是计算机能够直接执行的指令。

而反汇编则是将这些机器码还原成汇编语言,使得人类可以读懂并理解程序的运行逻辑。

反汇编的原理主要是通过分析程序的机器码,并将其转换成对应的汇编指令。

在这个过程中,需要借助一些工具和技术来辅助完成。

首先,需要使用反汇编器或者调试器来将机器码转换成汇编语言。

其次,还需要对汇编指令进行分析和理解,以便能够准确地理解程序的运行逻辑。

反汇编的应用非常广泛。

首先,它可以帮助程序员理解程序的运行原理,特别

是在没有源代码的情况下。

通过反汇编,程序员可以了解程序的结构、算法和逻辑,有助于进行程序的优化和调试。

其次,反汇编还可以用于逆向工程。

通过反汇编,可以还原出程序的源代码,这对于破解软件、分析恶意代码等具有重要意义。

此外,反汇编还可以用于安全漏洞分析。

通过反汇编,可以深入分析程序的运行逻辑,发现潜在的安全漏洞,并加以修补。

总之,反汇编是一项非常重要的技术,它可以帮助程序员理解程序的运行原理,进行逆向工程,甚至是进行安全漏洞分析。

通过对反汇编的原理和应用的深入了解,可以更好地应用这项技术,提高程序开发和安全分析的效率和准确性。

芯片反汇编

芯片反汇编是指将芯片中的机器语言程序还原成高级语言程序的过程。

通过反汇编,我们可以了解芯片中程序的逻辑和功能,从而进行漏洞分析、逆向工程等操作。

在反汇编之前,需要将芯片中的程序提取出来,这通常需要使用专门的芯片解密工具。

解密完成后,可以使用反汇编工具将机器语言程序转换成汇编语言程序。

反汇编的过程需要注意一些细节问题。

首先,由于芯片中的程序是针对特定的处理器架构编写的,因此反汇编结果与处理器的架构密切相关。

不同的处理器架构会导致反汇编结果不同,因此需要选择正确的反汇编工具和参数。

其次,由于芯片中的程序可能会经过压缩、加密等处理,因此反汇编过程可能会遇到困难。

在这种情况下,需要使用一些特殊的技巧和工具来解决问题,例如使用加密算法解密程序、使用反压缩工具解压缩程序等。

最后,反汇编结果可能并不完美,因此需要进行仔细的分析和调试。

在分析过程中,可以使用一些调试工具来辅助分析,例如单步调试、内存查看等。

总之,芯片反汇编是一项技术性较强的工作,需要具备一定的专业知识和技能。

在实际应用中,需要注意细节问题,选择合适的工具和参数,以保证反汇编结果的准确性和可靠性。

ARM的BIN文件反汇编方法

ARM的BIN文件反汇编方法

最近在调试uboot的代码时,用的新版本的uboot,lowlevel_init函数里是空的,而且在链接文件中也没有发现对lowlevel_init.o的链接。

在bl lowlevel_init 之前和之中加了两个电灯,发现在bl之后的部分并没有被执行,所以想看看具体程序有没有运行这个函数。

在网上找反汇编bin文件的时候发现有朋友提供的方法,很好用。

使用arm-linux 工具链里面的arm-linux-objdump 就能反汇编

cd到bin文件所在的目录,在命令行下输入:

arm-linux-objdump -D -b binary -m arm xxx.bin > xxx.asm

参数:

-D 反编译所有代码

-m 主机类型, arm

-b 文件格式, binary

对于ELF格式的文件只要一个-D参数即可

就可以把xxx.bin反汇编到xxx.asm文件。

ARM反汇编

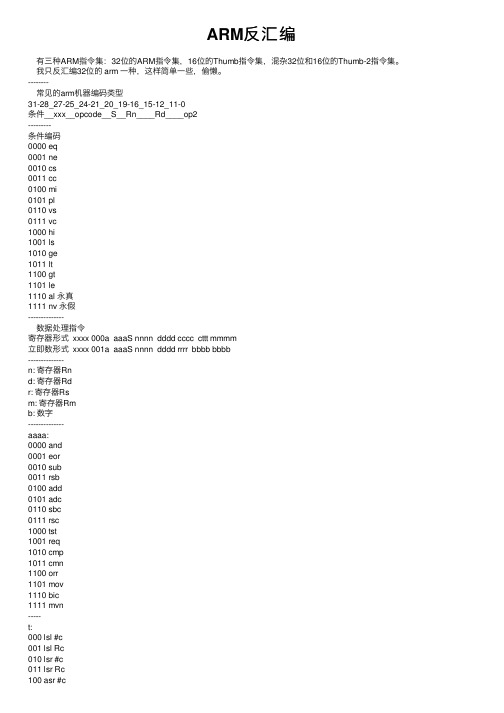

ARM反汇编有三种ARM指令集:32位的ARM指令集,16位的Thumb指令集,混杂32位和16位的Thumb-2指令集。

我只反汇编32位的 arm ⼀种,这样简单⼀些,偷懒。

--------常见的arm机器编码类型31-28_27-25_24-21_20_19-16_15-12_11-0条件__xxx__opcode__S__Rn____Rd____op2---------条件编码0000 eq0001 ne0010 cs0011 cc0100 mi0101 pl0110 vs0111 vc1000 hi1001 ls1010 ge1011 lt1100 gt1101 le1110 al 永真1111 nv 永假--------------数据处理指令寄存器形式 xxxx 000a aaaS nnnn dddd cccc cttt mmmm⽴即数形式 xxxx 001a aaaS nnnn dddd rrrr bbbb bbbb--------------n: 寄存器Rnd: 寄存器Rdr: 寄存器Rsm: 寄存器Rmb: 数字--------------aaaa:0000 and0001 eor0010 sub0011 rsb0100 add0101 adc0110 sbc0111 rsc1000 tst1001 req1010 cmp1011 cmn1100 orr1101 mov1110 bic1111 mvn-----t:000 lsl #c--------------乘法指令xxxx 0000 00AS dddd nnnn ssss 1001 mmmm⾸字节后4位是0 ,未字节前4位是9mul--------------分⽀指令xxxx 101L 0000 0000 0000 0000 0000 0000--------------单⼀数据传送⽴即数形式 xxxx 010P UBWL nnnn dddd oooo oooo oooo 寄存器形式 xxxx 011P UBWL nnnn dddd cccc cttt mmmm ldrstr--------------块数据传送xxxx 100P USWL nnnn llllllll llllllllldmfdstmib--------------中断xxxx 1111 yyyyyyyy yyyyyyyy yyyyyyyy⾸字节后4位是1swi--------------协处理器略,有⼀点点就可以了,将来再说了。

linux x86 elf _start函数反汇编详解

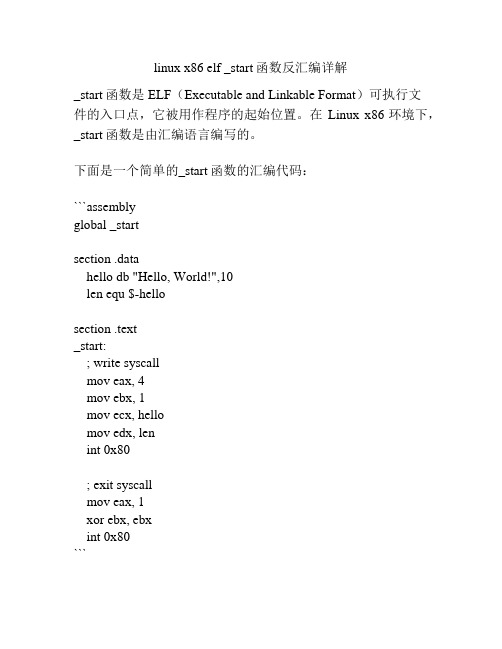

linux x86 elf _start函数反汇编详解_start函数是ELF(Executable and Linkable Format)可执行文件的入口点,它被用作程序的起始位置。

在Linux x86环境下,_start函数是由汇编语言编写的。

下面是一个简单的_start函数的汇编代码:```assemblyglobal _startsection .datahello db "Hello, World!",10len equ $-hellosection .text_start:; write syscallmov eax, 4mov ebx, 1mov ecx, hellomov edx, lenint 0x80; exit syscallmov eax, 1xor ebx, ebxint 0x80```下面是_start函数的反汇编详解:1. `_start:` 标签:这是函数的入口点。

2. `mov eax, 4`:将系统调用号4(write)存储到寄存器eax中。

3. `mov ebx, 1`:将文件描述符1(标准输出)存储到寄存器ebx中。

4. `mov ecx, hello`:将hello变量的地址存储到寄存器ecx中。

5. `mov edx, len`:将len变量的值存储到寄存器edx中,len表示要写入的字节数。

6. `int 0x80`:使用软中断指令触发内核执行系统调用。

7. `mov eax, 1`:将系统调用号1(exit)存储到寄存器eax中。

8. `xor ebx, ebx`:将寄存器ebx设置为0,表示正常退出。

9. `int 0x80`:使用软中断指令触发内核执行系统调用。

这段代码的作用是向标准输出打印"Hello, World!",然后退出程序。

在Linux x86环境下,系统调用的参数传递通过寄存器进行,系统调用号存储在eax寄存器中,参数依次存储在ebx、ecx、edx等寄存器中。

单片机反汇编

单片机反汇编

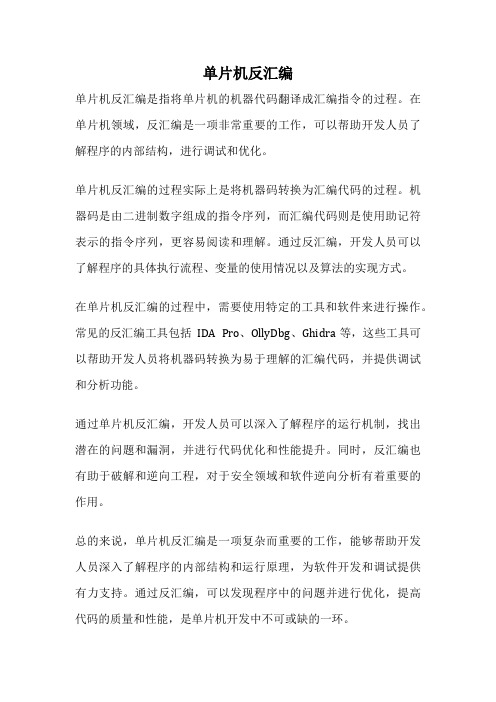

单片机反汇编是指将单片机的机器代码翻译成汇编指令的过程。

在单片机领域,反汇编是一项非常重要的工作,可以帮助开发人员了解程序的内部结构,进行调试和优化。

单片机反汇编的过程实际上是将机器码转换为汇编代码的过程。

机器码是由二进制数字组成的指令序列,而汇编代码则是使用助记符表示的指令序列,更容易阅读和理解。

通过反汇编,开发人员可以了解程序的具体执行流程、变量的使用情况以及算法的实现方式。

在单片机反汇编的过程中,需要使用特定的工具和软件来进行操作。

常见的反汇编工具包括IDA Pro、OllyDbg、Ghidra等,这些工具可以帮助开发人员将机器码转换为易于理解的汇编代码,并提供调试和分析功能。

通过单片机反汇编,开发人员可以深入了解程序的运行机制,找出潜在的问题和漏洞,并进行代码优化和性能提升。

同时,反汇编也有助于破解和逆向工程,对于安全领域和软件逆向分析有着重要的作用。

总的来说,单片机反汇编是一项复杂而重要的工作,能够帮助开发人员深入了解程序的内部结构和运行原理,为软件开发和调试提供有力支持。

通过反汇编,可以发现程序中的问题并进行优化,提高代码的质量和性能,是单片机开发中不可或缺的一环。

linux x86 elf _start函数反汇编详解

linux x86 elf _start函数反汇编详解在Linux操作系统中,程序的入口点是由_start函数确定的。

_start函数是所有C语言和汇编语言程序的起始点。

在本文中,我们将对Linux x86 ELF中的_start函数进行反汇编解析。

首先,我们需要了解什么是反汇编。

反汇编是将机器码(即二进制代码)转换回汇编语言的过程。

通过反汇编,我们可以理解程序的执行流程,调用的函数以及与系统的交互。

在Linux x86 ELF文件的头部,有一个_entry字段,它表示程序执行的入口点地址。

该地址指向_start函数的位置。

因此,我们可以通过反汇编_start函数来理解程序的执行流程。

_start函数通常由汇编语言编写,它负责执行一些必要的设置和初始化,然后调用主函数main。

下面是_start函数的典型反汇编代码:```start:jmp crt1.o__start ; 跳转到C运行时库的_start函数```可以看出,_start函数实际上是一个跳转指令,将控制权转移到C运行时库的_start函数。

C运行时库是一个在程序启动时执行的库,它负责初始化运行时环境,并调用主函数main。

接下来,我们来看一下C运行时库中的_start函数的反汇编:```crt1.o__start:push %ebp ; 保存旧的基址mov %esp,%ebp ; 设置新的基址xor %eax,%eax ; 清零寄存器eaxcall __libc_start_main ; 调用__libc_start_main函数```_start函数开始时,首先保存旧的基址(即寄存器ebp),然后将栈指针esp的值赋给ebp,这样就建立了一个新的基址。

接着,将寄存器eax清零,这通常用于存储函数的返回值。

最后,调用__libc_start_main函数。

__libc_start_main函数是C运行时库中的一个重要函数,它负责设置一些参数,并调用主函数main。

fromelf 用法 -回复

fromelf 用法-回复Fromelf是ARM工具链中的一个工具,用于转换和操作ARM二进制文件。

在本文中,我们将一步一步地探讨Fromelf的用法以及它的主要功能。

1. 什么是Fromelf?Fromelf是ARM工具链的一部分,用于处理ARM二进制文件。

它提供了各种功能,如格式转换、二进制文件优化、符号提取和信息查询等。

2. 安装Fromelf要使用Fromelf,首先需要安装ARM工具链。

ARM工具链支持多个平台和操作系统,包括Windows、Linux和macOS。

用户可以从ARM官方网站上下载并安装适用于其操作系统的工具链版本。

安装完成后,Fromelf 将作为其一部分自动安装。

3. Fromelf的基本使用方法Fromelf可以从命令行或使用脚本进行调用。

在命令行中,可以使用以下命令格式运行Fromelf:fromelf [options] [input_file]其中,options是Fromelf的一些可选参数,input_file是要处理的输入文件的路径。

4. Fromelf常用参数Fromelf提供了多个可选参数,用于执行不同的操作。

以下是一些常见的参数:- bin:将输入文件转换为二进制文件。

- elf:将输入文件转换为ELF(Executable and Linkable Format)文件。

- bincombined:将多个输入文件合并为一个二进制文件。

- output <file>:指定输出文件的名称。

- info <option>:提取二进制文件的信息,option可以是symbols、segger或sizes等。

- relocate <address>:将输入文件的所有段重新定位到指定地址。

- text first<address> last<address>:提取输入文件中指定地址范围内的代码段。

这些只是Fromelf提供的一小部分参数,用户可以通过执行`fromelf help`命令来查看所有可用参数。

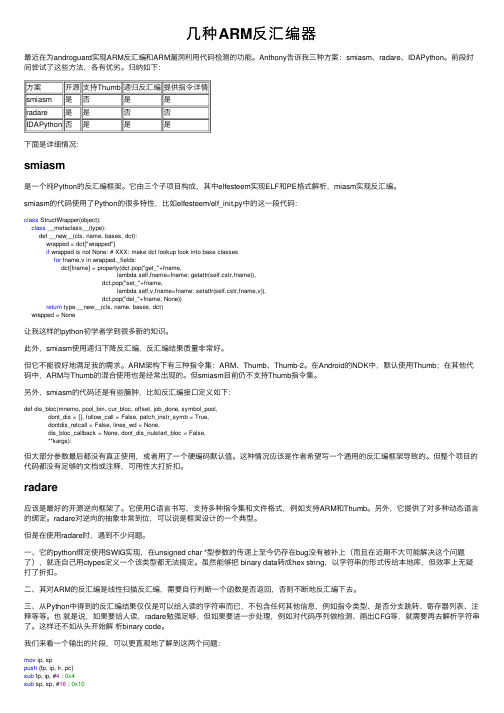

几种ARM反汇编器

⼏种ARM反汇编器最近在为androguard实现ARM反汇编和ARM漏洞利⽤代码检测的功能。

Anthony告诉我三种⽅案:smiasm、radare、IDAPython。

前段时间尝试了这些⽅法,各有优劣。

归纳如下:⽅案开源⽀持Thumb递归反汇编提供指令详情smiasm是否是是radare是是否否IDAPython否是是是下⾯是详细情况:smiasm是⼀个纯Python的反汇编框架。

它由三个⼦项⽬构成,其中elfesteem实现ELF和PE格式解析,miasm实现反汇编。

smiasm的代码使⽤了Python的很多特性,⽐如elfesteem/elf_init.py中的这⼀段代码:class StructWrapper(object):class __metaclass__(type):def __new__(cls, name, bases, dct):wrapped = dct["wrapped"]if wrapped is not None: # XXX: make dct lookup look into base classesfor fname,v in wrapped._fields:dct[fname] = property(dct.pop("get_"+fname,lambda self,fname=fname: getattr(self.cstr,fname)),dct.pop("set_"+fname,lambda self,v,fname=fname: setattr(self.cstr,fname,v)),dct.pop("del_"+fname, None))return type.__new__(cls, name, bases, dct)wrapped = None让我这样的python初学者学到很多新的知识。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ARM平台下的反汇编目的作为代码插桩过程的前提,首先需要对于所提供的二进制代码进行必要的分析,了解ELF文件的结构以及ARM平台的指令编码,将二进制01码翻译成为用户可读的汇编代码。

通过对于汇编代码的分析,用户可以得到程序应用中各个函数起始地址以及程序各个模块的流程调用等重要信息,为代码插桩提供详细的数据。

经过插桩的代码最后通过再一次汇编的过程输出到目标文件。

因此,正确、快速地进行平台下的反汇编工作显得十分关键。

ARM平台介绍[1-2]ARM(Advanced RISC Machines)是微处理器行业的一家知名企业,设计了大量高性能、廉价、耗能低的RISC(精简指令集计算机)处理器、相关技术及软件。

技术具有性能高、成本低和能耗低等特点。

经历过早期自己设计和制造芯片的不景气之后,公司自己开始不制造芯片,只将芯片的设计方案授权(licensing)给其他公司,由它们来生产,形成了较为独特的盈利模式。

RISC结构优先选取使用频率最高的简单指令,避免复杂指令;将指令长度固定,指令格式和寻地方式种类减少;以控制逻辑为主,不用或少用微码控制等。

ARM处理器在秉承RISC体系优点的基础上,进行了针对嵌入式系统的功能扩展,使得指令更加灵活,处理器性能在嵌入式平台上更加突出。

ARM微处理器的核心结构如下图所示:Figure 1.ARM处理器核心结构示意图[2]数据指令通过数据总线进入到处理器核心,然后在指令被执行之前经由指令解码器翻译。

和所有精简指令集处理器一样,ARM采用了load-store架构,load指令将数据从内存拷贝到寄存器,store指令将数据从寄存器转储到内存,所有的数据处理在寄存器中完成。

ARM处理器是32位的处理器,所有的指令默认将寄存器视为32位的值,因此Sign extend会在数据写入寄存器之前将所有8位或者12位的数值转换为32位的数值。

ARM指令通常有两个源寄存器: Rn, Rm 以及一个目标寄存器,操作数都是从寄存器通过内部总线读取得到。

核心的ALU (arithmetic logic unit) or MAC (multiply-accumulate unit) 从内部总线A,B上取得操作数进行运算,然后将结果写入目标寄存器。

ARM处理器一个很大的特色是寄存器Rm可以选择性地在进入ALU运算之前在barrel shifter中进行预处理,barrel和shifter的结合可以高效地计算计算许多复杂的表达式和地址。

对于load和store指令操作来说,最后的incrementer用来更新地址寄存器在读写下一个寄存器的值到下一个内存地址之前。

ARM处理器的架构形成了以下几个特点:1.体积小、低功耗、低成本、高性能。

这一特点使得ARM处理器在移动设备上得到广泛的应用,这也是ARM处理器能够占有移动设备市场80%份额的强有力原因。

2.支持Thumb(16位)/ARM(32位)双指令集。

ARM指令集支持ARM核所有的特性,具有高效、快速的特点;Thumb指令集具有灵活、小巧的特点。

双指令集的特点使得ARM 处理器能够很好地兼容8位/16位器件,使得代码更加紧凑。

指令长度的固定在一定程度上方便了ELF文件的分析以及插桩工作的进行。

另外在ARM的指令系统中设计者还加入了一些在嵌入式系统中经常用到的一些DSP操作指令,使得一些系统的设计没有考虑添加额外的DSP模块来支持系统的功能。

3.大量使用寄存器,指令执行速度更快,大多数数据操作都可以在寄存器中直接完成,大大增强了地址处理的执行效率。

4.寻址方式灵活简单,执行效率高;ARM拥有常见的寻址方式之外,另外还增加了一些非常实用的寻址方式,如:●多寄存器寻址:MOV R1, {R2-R4, R6}.多寄存器寻址一次可传送几个寄存器值,允许一条指令传送16个寄存器的任何子集或所有寄存器。

它还将寄存器之间的简单加减操作囊括于指令当中,大大精简了这些简单指令所占有的代码空间,也使得程序的可读性有所提升。

●寄存器移位寻址:MOV R0, R2, LSL #3. ARM处理器中特有的Barrel Shifter使得数据的移位操作能够在运算单元之外进行,方便了程序代码的编写,同时也提高了代码执行的效率。

●堆栈寻址:LDMFD SP!, {R1-R7, PC}。

堆栈是一个按特定顺序进行存取的存储区,操作顺序为“后进先出”。

堆栈寻址是隐含的,它使用一个专门的寄存器(堆栈指针)指向一块存储区域(堆栈),指针所指向的存储单元即是堆栈的栈顶。

存储器堆栈根据增长方向可分为两种:递增和递减;根据栈顶指向的位置内容又可分为满堆栈和空堆栈。

这些寻址方式的选项可以满足各种堆栈的需求,将堆栈的内容直接作为操作数参与运算。

这些新的寻址方式的增加极大地方便了汇编程序的编写,当然同时也使得编译的结果更为整洁精炼。

5.指令数据并行存取。

由于数据的存取操作在指令流中占据了将近四分之一的比例。

一个基本的load操作需要3个时钟周期,一个store操作也需要2个时钟周期,这大大影响到了平均CPI——指令的执行效率,因此如何有效地优化这些指令在高速处理器中显得格外重要。

在ARM 9处理器中采用了Harvard Memory Architecture,这使得指令的获取和数据的读取能够同时进行。

[3]Figure 2. ARM 7与ARM 9 指令执行流程对比图[3]由图可见,在ARM 9的指令执行流程中额外增加了两步,这使得原本拥挤的执行步骤可以将任务相对平均地分布到其它步骤中去,由此增大了指令的执行频率。

另外在解码阶段,在ARM 9中更是增设了一个Thumb decoder,使得两种指令的解码得以并行处理,也省去了将thumb指令转换为ARM指令带来的麻烦与时间消耗。

ARM处理器的这些设计要点使得处理器在性能、能耗方面都有很好的表现,这也正是ARM处理器能被广泛应用于手机等移动电子产品上的重要原因。

ARM平台下可执行文件的反汇编ELF文件简介[4]ELF (Executable and Linkable Format)是UNIX 类操作系统中普遍采用的目标文件格式,分为三种类型:●可重定位文件 (Relocatable File)包含适合于与其他目标文件链接来创建可执行文件或者共享目标文件的代码和数据。

●可执行文件 (Executable File)包含适合于执行的一个程序,此文件规定了 exec() 如何创建一个程序的进程映像。

●共享目标文件(Shared Object File)包含可在两种上下文中链接的代码和数据。

首先链接编辑器可以将它和其它可重定位文件和共享目标文件一起处理,生成另外一个目标文件。

其次,动态链接器(Dynamic Linker)可能将它与某个可执行文件以及其它共享目标一起组合,创建进程映像。

目标文件全部是程序的二进制表示,目的是直接在某种处理器上直接执行。

ELF文件剖析ELF文件在不同的视图下有不同的文件结构,共有两种视图:链接视图和执行视图。

Figure 3.ELF文件内容结构示意图(链接视图、执行视图)[2]两种结构视图的顶部都含有一些头部信息,包括文件的类型、可执行的平台信息以及一些头部表的属性信息:表的开始字节、表项大小以及表项数量。

ELF文件中有两个非常重要的头部表格:节区头部表、程序头部表。

●节区头部表包含了文件中所有节区的基本信息,每一个节区在表中都有一个项,描述了该节区的名字、大小、偏移位置等关键信息。

节区头部表在链接的过程中指导链接器将相同属性的节区合并成为一个段,因此需要进行链接的文件必须包含节区头部表。

可执行文件或者共享目标文件的程序头部是一个结构数组,每个结构描述了一个段或者系统准备程序执行所必需的其它信息。

目标文件的“段”包含一个或者多个链接视图下的“节区”,也就是“段内容(Segment Contents)”。

程序头部表仅对于可执行文件和共享目标文件有意义,它指导系统如何去创建一个进程映像。

链接视图下保留的节区有.text(代码段), .data(初始化数据段), .bss(未初始化数据段), .symtab(符号表,包含用来定位、重定位程序中符号定义和引用的信息), .strtab(字符串表,包括头部表或程序中字符串的引用映射)等等,非保留的节区中包括用户自定义的函数等。

用户可以在编译的时候增加选项,根据需求指定这些特殊节区的起始位置、对齐方式等。

值得注意的是,符号表中的所包含的通常是一些静态变量或者函数的定义位置,但是由于通常文件与文件之间存在函数和变量的调用关系,在文件进行链接生成可执行文件之前,符号表结构体中的值是未定义的,必须通过链接器确定函数和变量在输出可执行文件中的确切偏移位置。

ELF文件的查看工具现今已存在一些ELF文件查看工具,如通用的objdump以及经常的readelf,通过这些工具我们可以查看ELF文件的具体内容,方便进行文件的分析。

objdumpobjdump是以一种可阅读的格式让你更多地了解二进制文件带有的信息的工具。

objdump借助BFD,更加通用一些, 可以应付不同文件格式,它提供反汇编的功能。

由于本项目中所要解析的是在ARM平台下可执行的ELF文件,gcc自带的objdump工具不支持arm平台下的编译文件。

因此需要构建linux下交叉编译环境,在基于ARM的嵌入式系统开发中,常常用到交叉编译的GCC工具链有两种:arm-linux-*和arm-elf-*,两者区别主要在于使用不同的C库文件。

arm-linux-*使用GNU的Glibc,而arm-elf-*一般使用uClibc/uC-libc或者使用REDHAT专门为嵌入式系统的开发的C库newlib。

两类交叉编译环境的构建比较繁琐,一般用户可以下载构建好的交叉编译工具,这样用户可以直接使用对应的arm-linux-objdump或arm-elf-objdump查看相应ELF 文件的可读反汇编结果。

使用者可以通过arm-*-objdump –D *.elf 直接查看反汇编的结果:Figure 4.Arm-linux-objdump反汇编结果当然用户还可以通过参数的设定有选择地进行文件内容信息的查看。

readelf另一个常用的查看工具是readelf,readelf则并不借助BFD,而是直接读取ELF格式文件的信息,得到的信息也略细致一些。

通过指令readelf –a *.elf用户可以看到文件的具体结构和内容对照。

Figure 5.Readelf执行结果由图可见,readelf将ELF文件信息按照字节顺序将一些重要的信息以可读的形式显示出来。

但是readelf本身不具备反汇编的功能,由于本项目需要对于汇编指令进行分析和插桩工作,还需要对于汇编代码进行流程的分析,现有的ELF文件查看工具显然不能够满足这些具体的需求,因此需要在一些开源工具的基础上进行功能的扩展或者根据ELF文件描述文档独立开发出新的带有插桩功能的反汇编工具。