Cisco路由器安全配置方案

Cisco路由器接口安全及用户权限等级

1.设置某条命令属于某个级别,在全局设置模式下

privilege 模式 level级别 命令关键字

注意:Cisco IOS 可以定制0-15个级别权限。0-15级别中,数字越大,权限越高,权限高的级别继承低权 限的所有命令。

2.设置某个级别的口令

enable secret level 级别 口令

LINE The UNENCRYPTED (cleartext) line password

同时有enable的加密和明码密码,以加密密码生效

line 是进入行模式的命令,Console、AUX、VTY、TTY……都是行模式的接口,需要用line配置,可以用show line查看可用接口情况。

Router1(config-line)#exit

Router1(config)#end

Router1#

Router1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router1(config)#access-list 98 deny any log

!

hostname kim

!

enable secret level 1 5 $1$i263$yOdAuqsvie8CyULIgGeRM/

enable secret level 2 5 $1$XvWZ$1rd0j5SjVd3172mBzd16e1

enable secret 5 $1$m3hv$ahrsOKrkeAXElm.yapgcA/

!

line con 0

line 1 8

Cisco路由器IPsec配置

Cisco路由器IPsec配置Cisco路由器IPsec配置本文档将详细介绍如何在Cisco路由器上配置IPsec。

IPsec (Internet Protocol Security)是一种安全协议,用于在Internet上的通信中保护数据传输的机密性和完整性。

通过配置IPsec,您可以为您的网络连接提供更高的安全性。

以下是配置IPsec的步骤:1.准备工作在开始配置IPsec之前,请确保您拥有以下准备工作:- 一台运行Cisco IOS的路由器- 适当的网络连接和配置- 了解网络拓扑和连接要求2.IPsec基础知识在配置IPsec之前,了解以下IPsec的基本概念和术语将非常有帮助:- 安全关联(SA):包含用于加密和验证数据包的安全参数。

- 安全策略数据库(SPD):定义将被保护的数据流以及如何保护它们的规则集合。

- 安全策略管理器(SPM):用于管理SPD和SA的组件。

- IPsec隧道:通过互联网在两个网络之间创建加密的虚拟通道。

3.IPsec配置示例下面是一个IPsec配置示例,用于在两个路由器之间建立安全连接:步骤1:配置IKE策略- 定义IKE策略,包括加密算法、验证方法和生命周期设置。

- 将策略应用于本地和远程对等体。

步骤2:配置IPsec策略- 定义IPsec策略,包括加密和验证算法、生命周期设置和流量选择。

- 将策略应用于本地和远程对等体。

步骤3:配置IPsec隧道- 配置本地和远程对等体之间的IPsec隧道。

- 配置隧道的安全参数,包括隧道模式、加密算法和身份验证方法。

步骤4:验证IPsec配置- 使用测试工具验证IPsec隧道是否成功建立。

- 监控IPsec隧道状态和流量。

4.附件附件1:IPsec配置示例文件本文档涉及附件,附件1为IPsec配置示例文件,可供参考。

5.法律名词及注释- IPsec: 一种用于保护数据传输安全的协议,提供机密性和完整性保护。

- SA: 安全关联,包含用于加密和验证数据包的安全参数。

Cisco路由器的SSH配置详解

Cisco路由器的SSH配置详解配置Cisco路由器的SSH连接是一种安全的远程管理方法,通过该方法可以保护路由器免受未经授权的访问和攻击。

本文将详细介绍如何配置Cisco路由器的SSH连接。

1.配置SSH服务要开始配置SSH连接,首先我们需要确保路由器上已经启用了SSH服务。

SSH服务默认是关闭的,我们需要手动启用它。

打开路由器的命令行界面,通过以下命令进入全局配置模式:```enableconfigure terminal```进入全局配置模式后,输入以下命令启用SSH服务:```ip ssh version 2ip ssh time-out 60ip ssh authentication-retries 3crypto key generate rsa general-keys modulus 2048```以上命令执行的操作分别是:●设定SSH版本为2●设置SSH超时时间为60秒●设置SSH认证重试次数为3次●RSA密钥对,默认长度为2048位2.配置登录用户SSH连接需要提供登录用户名和密码。

在配置SSH之前,我们需要创建一个用户,并为其分配登录权限。

在全局配置模式下,我们可以通过以下命令创建一个用户:```username <username> privilege 15 secret <password>```其中,`<username>`是你想创建的用户名,`<password>`是用户的密码。

`privilege 15`表示给用户赋予最高权限。

3.配置SSH登录方式我们可以选择不同的方式来进行SSH登录,比如使用用户名和密码、使用密钥等。

●使用用户名和密码进行SSH登录在全局配置模式下,使用以下命令配置SSH登录方式为用户名和密码:```line vty 0 4login localtransport input ssh```●使用密钥进行SSH登录使用密钥进行SSH登录可以提供更高的安全性。

浅析Cisco路由器安全配置

由器也称为边界路 由器, 它是否能够进行合理的安全设置, 时整个内部 网络的安全起着至关重要的作用。

【 关 键 词】 由器 ; 路 内部 网络 ; 安全 配置 【 献标识 码】 文 A 【 章编 号】 0905 (0 80 . 9.3 文 10 .672 0 )40 00 0

【 图分 类 号】 P 9. 中 T 330 8

维普资讯

第 2 卷 第 4期 2 2 0 年 8月 08

吉林省 经济管理干部 学院学报

J u n l f Jl r vn eE o o c a a e n d e H g o r a i n P o i c c n mi n g me t o i M Ca r Co e e

够进行合理的安全设置 , 对整个内部 网络的安全起

着 至 关重 要 的作 用 。曾 有 网络专 家说 过 这样 的话 : “ 如果 将 路 南器 的安 全 功能 用好 了 ,网络 也 就足 够

安全 了。 本 文 就针 对 C so 南器 的安全 配 置提 出 ” i 路 c

一

配置信息。 一个攻击者可以将路 由器作为攻击的中 转站 ,所 以需 要正确 控制 路 由器 的登 录访 问 。即使

【 稿 日期】 O 8 O— 1 收 2O一 3 O 【 者简 介】 作 卢川 英( 95 ) , 17一 , 吉林 省长春 市人 , 女 吉林 交通 职业技 术 学院 电子工程 系讲 师 。 算机 硕 士 。 计

・

9 ・ O

维普资讯

端 口( 通过 直连终 端 、 d m、 Mo 些 寻找 容 易攻 击 的 目标 的 ‘ ‘ 小 子” 脚本 (cit ide sr diso需要 注 意 的是 , 样做 实 际上 并不 pk 这 能保护 你 的网络 不受攻 击 , 是 , 但 这将 使你 不太 可能 成 为一 个攻 击 目标 。 三 、 i o 由器 访 问控制 列表 配置 Cs 路 c

Cisco路由器配置实例(经典)

实训报告实训一路由基本配置1、实验目的:路由器基本配置及ip设置2、拓扑结构图Router0 fa0/0: 192.168.11.1Fa0/1:192.168.1.1Router1 fa0/0: 192.168.11.2Fa0/1:192.168.2.1Znn1:192.168.1.2Znn2:192.168.2.23、实验步骤Router1Router>en 用户模式进入特权模式Router#conf t 特权模式进入全局模式Enter configuration commands, one per line. End with CNTL/Z.Router(config)#host rznn1 改名字为rznn1rznn1(config)#int fa0/0 进入fa0/0端口rznn1(config-if)#ip add 192.168.11.1 255.255.255.0 设置ip地址rznn1(config-if)#no sh 激活rznn1(config)#int fa0/1rznn1(config-if)#ip add 192.168.1.1 255.255.255.0rznn1(config-if)#no shrznn1(config-if)#exitrznn1(config)#exitrznn1#copy running-config startup-config 保存Destination filename [startup-config]? startup-configrznn1#conf trznn1(config)#enable secret password 222 设置密文rznn1#show ip interface b 显示Interface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.11.1 YES manual up up FastEthernet0/1 192.168.1.1 YES manual up upVlan1 unassigned YES manual administratively down downrouter 2outer>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host rznn2rznn2(config)#int fa0/0rznn2(config-if)#ip add 192.168.11.2 255.255.255.0rznn2(config-if)#no shrznn2(config)#int fa0/1rznn2(config-if)#ip add 192.168.2.1 255.255.255.0rznn2(config-if)#no shRznn2#copy running-config startup-config 保存Destination filename [startup-config]? startup-configrznn2(config-if)#exitrznn2(config)#exitrznn2#conf trznn2(config)#enable secret 222rznn2#show ip interface bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.11.2 YES manual up up FastEthernet0/1 192.168.2.1 YES manual up upVlan1 unassigned YES manual administratively down down实训二1、远程登录、密码设置及验证为路由器开设telnet端口,PC机可以远程登陆到Rznn3(Router 1)拓扑结构图Router0:192.168.1.1Pc:192.168.1.2步骤rznn3>rznn3>enrznn3#conf tEnter configuration commands, one per line. End with CNTL/Z.rznn3(config)#no ip domain lookuprznn3(config)#line cons 0rznn3(config-line)#password znnrznn3(config-line)#loginrznn3(config-line)#no exec-trznn3(config-line)#logg syncrznn3(config-line)#exitrznn3(config)#int fa0/0rznn3(config-if)#ip add 192.168.1.1 255.255.255.0rznn3(config-if)#no shrznn3(config-if)#exitrznn3(config)#line vty 0 4 打通五个端口rznn3(config-line)#password cisco 设置密码rznn3(config-line)#login 保存rznn3(config-line)#exit4、测试:实训三命令组1、目的:八条命令(no ip domain lookup\line cons 0\password\login\no exec-t\logg sync\show version\reload\copy running-config startup-config)\show cdp neighbors)2、拓扑结构图Router0 fa0/0: 192.168.11.1Router1 fa0/0: 192.168.11.23、步骤rznn1#conf tEnter configuration commands, one per line. End with CNTL/Z.1、rznn1(config)#no ip domain lookup 取消域名查找转换2、rznn1(config)#line cons 0 打开cons 0端口3、rznn1(config-line)#password znn 设置密码为znnrznn1(config-line)#login 保存rznn1(config-line)#no exec-t 设置永不超时4、rznn1(config-line)#logg sync 产生日志5、rznn1#show version 显示思科路由系统版本信息Cisco IOS Software, 2800 Software (C2800NM-ADVIPSERVICESK9-M), Version 12.4(15)T1, RELEASE SOFTWARE (fc2)Technical Support: /techsupportCopyright (c) 1986-2007 by Cisco Systems, Inc.Compiled Wed 18-Jul-07 06:21 by pt_rel_team6、rznn1#show cdp neighbors 查看路由器连接的相邻路由器的相关信息Capability Codes: R - Router, T - Trans Bridge, B - Source Route BridgeS - Switch, H - Host, I - IGMP, r - Repeater, P - PhoneDevice ID Local Intrfce Holdtme Capability Platform Port IDrznn2 Fas 0/0 139 R C2800 Fas 0/07、rznn1#copy running-config startup-config 保存刚才指令Destination filename [startup-config]? startup-configBuilding configuration...[OK]8、rznn1#reload 重启路由器Proceed with reload? [confirm]System Bootstrap, Version 12.1(3r)T2, RELEASE SOFTWARE (fc1)Copyright (c) 2000 by cisco Systems, Inc.cisco 2811 (MPC860) processor (revision 0x200) with 60416K/5120K bytes of memorySelf decompressing the image :########################################################################## [OK] Restricted Rights Legendrznn1#show ip interface bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.11.1 YES manual up up FastEthernet0/1 192.168.1.1 YES manual up upVlan1 unassigned YES manual administratively down down9、rznn1(config-if)#ip add 192.168.3.1 255.255.255.0 重置ip地址rznn1#show ip interface bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.3.1 YES manual up up FastEthernet0/1 192.168.1.1 YES manual up up Vlan1 unassigned YES manual administratively down down实训四发现协议1、实训目的通过发现协议显示路由器相邻路由的端口信息2、拓扑结构Router0:192.168.11.1Router1:fa0/0 192.168.11.2Fa0/1 192.168.12.1Router2:192.168.12.23、步骤R1路由器Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host r1r1(config)#int fa0/0r1(config-if)#ip add 192.168.11.1 255.255.255.0r1(config-if)#no sh%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to upr1(config-if)#r1(config-if)#exitr1(config)#exitr1#%SYS-5-CONFIG_I: Configured from console by consoler1#show ip interface bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.11.1 YES manual up down FastEthernet0/1 unassigned YES manual administratively down downVlan1 unassigned YES manual administratively down downR2 路由器Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host r2r2(config)#int fa0/0r2(config-if)#ip add 192.168.11.2 255.255.255.0r2(config-if)#no sh%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up r2(config-if)#exitr2(config)#exitr2#%SYS-5-CONFIG_I: Configured from console by consoler2#conf tEnter configuration commands, one per line. End with CNTL/Z.r2(config)#int fa0/0r2(config-if)#int fa0/1r2(config-if)#ip add 192.168.12.1 255.255.255.0r2(config-if)#no sh%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to upr2(config-if)#exitr2(config)#exitr2#%SYS-5-CONFIG_I: Configured from console by consoler2#show ip interface bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.11.2 YES manual up upFastEthernet0/1 192.168.12.1 YES manual up down Vlan1 unassigned YES manual administratively down downR3路由器Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host r3r3(config)#int fa0/0r3(config-if)#ip add 192.168.12.2 255.255.255.0r3(config-if)#no sh%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up r3(config-if)#exitr3(config)#exitr3#%SYS-5-CONFIG_I: Configured from console by consoler3#show ip interface bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.12.2 YES manual up up FastEthernet0/1 unassigned YES manual administratively down downVlan1 unassigned YES manual administratively down downR1发现邻居r1#show cdp neighborsCapability Codes: R - Router, T - Trans Bridge, B - Source Route BridgeS - Switch, H - Host, I - IGMP, r - Repeater, P - PhoneDevice ID Local Intrfce Holdtme Capability Platform Port IDr2 Fas 0/0 165 R C2800 Fas 0/0R2发现邻居r2#show cdp neighborsCapability Codes: R - Router, T - Trans Bridge, B - Source Route BridgeS - Switch, H - Host, I - IGMP, r - Repeater, P - PhoneDevice ID Local Intrfce Holdtme Capability Platform Port IDr1 Fas 0/0 176 R C1841 Fas 0/0r3 Fas 0/1 130 R C1841 Fas 0/0R3发现邻居r3#show cdp neighborsCapability Codes: R - Router, T - Trans Bridge, B - Source Route BridgeS - Switch, H - Host, I - IGMP, r - Repeater, P - PhoneDevice ID Local Intrfce Holdtme Capability Platform Port IDr2 Fas 0/0 166 R C2800 Fas 0/14、总结show 命令(1)show ip interface b (显示端口ip信息)(2)show version (显示ios版本信息)(3)show running-config (显示刚才使用的命令配置信息)(4)show cdp neighbors (显示发现邻居直连设备信息)(5)show interface (显示所有端口详细信息)实训五静态路由1、实验目的:将不同网段的网络配通(ip route)Ip route语法:ip route 目标地址子网掩码相邻路由器接口地址Show ip route2、试验拓扑:Router0:192.168.11.1Router1:fa0/0 192.168.11.2Fa0/1 192.168.12.1Router2:192.168.12.23、实验步骤:Router1Router>enRouter#conf tRouter(config)#host r1r1(config)#int fa0/0r1(config-if)#ip add 192.168.11.1 255.255.255.0r1(config-if)#no sh%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to upr1(config-if)#exitr1(config)#exitr1#show ip interface bInterface IP-Address OK? Method Status ProtocolFastEthernet0/0 192.168.11.1 YES manual up downFastEthernet0/1 unassigned YES manual administratively down downVlan1 unassigned YES manual administratively down downr1#%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up r1#ping 192.168.12.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.12.1, timeout is 2 seconds:.....Success rate is 0 percent (0/5)r1#conf tEnter configuration commands, one per line. End with CNTL/Z.r1(config)#ip route 192.168.12.0 255.255.255.0 192.168.11.2r1(config)#exitr1#ping 192.168.12.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.12.1, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 31/31/32 msr1#ping 192.168.12.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.12.2, timeout is 2 seconds:.....Success rate is 0 percent (0/5)r1#ping 192.168.12.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.12.2, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 47/62/78 msr1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setC 192.168.11.0/24 is directly connected, FastEthernet0/0S 192.168.12.0/24 [1/0] via 192.168.11.2Router3Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host r3r3(config)#int fa0/0r3(config-if)#ip add 192.168.12.2 255.255.255.0r3(config-if)#no sh%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up r3(config-if)#exitr3(config)#exitr3#%SYS-5-CONFIG_I: Configured from console by consoler3#show ip interface bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.12.2 YES manual up up FastEthernet0/1 unassigned YES manual administratively down downVlan1 unassigned YES manual administratively down downr3#conf tEnter configuration commands, one per line. End with CNTL/Z.r3(config)#ip route 192.168.11.0 255.255.255.0 192.168.12.1r3(config)#exitr3#ping 192.168.11.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.11.2, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 31/31/32 msr3#ping 192.168.11.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.11.1, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 62/62/63 msr3#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setS 192.168.11.0/24 [1/0] via 192.168.12.1C 192.168.12.0/24 is directly connected, FastEthernet0/04、默认路由Route 1r1>enr1#conf tEnter configuration commands, one per line. End with CNTL/Z.r1(config)#no ip route 192.168.12.0 255.255.255.0 192.168.11.2%No matching route to deleter1(config)#exitr1#%SYS-5-CONFIG_I: Configured from console by consoler1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setC 192.168.11.0/24 is directly connected, FastEthernet0/0r1#conf tEnter configuration commands, one per line. End with CNTL/Z.r1(config)#ip route 0.0.0.0 0.0.0.0 192.168.11.2r1(config)#exitr1#%SYS-5-CONFIG_I: Configured from console by consoler1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.11.2 to network 0.0.0.0C 192.168.11.0/24 is directly connected, FastEthernet0/0S* 0.0.0.0/0 [1/0] via 192.168.11.2r1#ping 192.168.12.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.12.1, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 16/28/31 msr1#ping 192.168.12.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.12.2, timeout is 2 seconds: Success rate is 100 percent (5/5), round-trip min/avg/max = 62/62/63 msRoute 3r1>enr1#conf tEnter configuration commands, one per line. End with CNTL/Z.r1(config)#no ip route 192.168.12.0 255.255.255.0 192.168.11.2%No matching route to deleter1(config)#exitr1#%SYS-5-CONFIG_I: Configured from console by consoler1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setC 192.168.11.0/24 is directly connected, FastEthernet0/0r1#conf tEnter configuration commands, one per line. End with CNTL/Z.r1(config)#ip route 0.0.0.0 0.0.0.0 192.168.11.2r1(config)#exitr1#%SYS-5-CONFIG_I: Configured from console by consoler1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.11.2 to network 0.0.0.0C 192.168.11.0/24 is directly connected, FastEthernet0/0S* 0.0.0.0/0 [1/0] via 192.168.11.2r3#ping 192.168.11.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.11.1, timeout is 2 seconds: Success rate is 100 percent (5/5), round-trip min/avg/max = 62/62/63 ms实训六动态路由RIP 协议1、实验目的使用配置动态路由启动Rip协议使用到的命令(router rip/network/show ip protocols/show ip route)2、实验拓扑R1 fa0/0 192.168.11.1R2 fa0/0 192.168.11.2fa0/1 192.168.12.1R3 fa0/0 192.168.12.23、实验步骤R1Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#host r1r1(config)#int fa0/0r1(config-if)#ip add 192.168.11.1 255.255.255.0r1(config-if)#no shr1(config-if)#exitr1(config)#router ripr1(config-router)#network 192.168.11.0r1(config-router)#exitr1(config)#exitr1#%SYS-5-CONFIG_I: Configured from console by consoleR2Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#host r2r2(config)#int fa0/0r2(config-if)#ip add 192.168.11.2 255.255.255.0r2(config-if)#no shr2(config-if)#exitr2(config)#int fa0/1r2(config-if)#ip add 192.168.12.1 255.255.255.0r2(config-if)#no shr2(config-if)#exitr2(config)#router ripr2(config-router)#network 192.168.11.0r2(config-router)#network 192.168.12.0r2(config-router)#exitr2(config)#exitr2#R3Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#host r3r3(config)#int fa0/0r3(config-if)#ip add 192.168.12.2 255.255.255.0r3(config-if)#no shr3(config-if)#exitr3(config)#router ripr3(config-router)#network 192.168.12.0r3(config-router)#exitr3(config)#exitr3#%SYS-5-CONFIG_I: Configured from console by console4、实验测试R1r1#show ip protocolsRouting Protocol is "rip"Sending updates every 30 seconds, next due in 10 secondsInvalid after 180 seconds, hold down 180, flushed after 240 Outgoing update filter list for all interfaces is not setIncoming update filter list for all interfaces is not set Redistributing: ripDefault version control: send version 1, receive any version Interface Send Recv Triggered RIP Key-chain FastEthernet0/0 1 2 1Automatic network summarization is in effectMaximum path: 4Routing for Networks:192.168.11.0Passive Interface(s):Routing Information Sources:Gateway Distance Last UpdateDistance: (default is 120)r1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setC 192.168.11.0/24 is directly connected, FastEthernet0/0R 192.168.12.0/24 [120/1] via 192.168.11.2, 00:00:24, FastEthernet0/0 r1#ping 192.168.12.0Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.12.0, timeout is 2 seconds: Success rate is 100 percent (5/5), round-trip min/avg/max = 31/31/32 msR2r2#show ip protocolsRouting Protocol is "rip"Sending updates every 30 seconds, next due in 21 secondsInvalid after 180 seconds, hold down 180, flushed after 240Outgoing update filter list for all interfaces is not setIncoming update filter list for all interfaces is not setRedistributing: ripDefault version control: send version 1, receive any versionInterface Send Recv Triggered RIP Key-chain FastEthernet0/0 1 2 1FastEthernet0/1 1 2 1Automatic network summarization is in effectMaximum path: 4Routing for Networks:192.168.11.0192.168.12.0Passive Interface(s):Routing Information Sources:Gateway Distance Last UpdateDistance: (default is 120)r2#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setC 192.168.11.0/24 is directly connected, FastEthernet0/0C 192.168.12.0/24 is directly connected, FastEthernet0/1R3r3#show ip protocolsRouting Protocol is "rip"Sending updates every 30 seconds, next due in 15 secondsInvalid after 180 seconds, hold down 180, flushed after 240Outgoing update filter list for all interfaces is not setIncoming update filter list for all interfaces is not setRedistributing: ripDefault version control: send version 1, receive any versionInterface Send Recv Triggered RIP Key-chain FastEthernet0/0 1 2 1Automatic network summarization is in effectMaximum path: 4Routing for Networks:192.168.12.0Passive Interface(s):Routing Information Sources:Gateway Distance Last UpdateDistance: (default is 120)r3#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setR 192.168.11.0/24 [120/1] via 192.168.12.1, 00:00:04, FastEthernet0/0 C 192.168.12.0/24 is directly connected, FastEthernet0/0r3#ping 192.168.11.0Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.11.0, timeout is 2 seconds: Success rate is 100 percent (5/5), round-trip min/avg/max = 31/31/32 ms实训七负载平衡试训目的实现负载平衡实训拓扑R1 fa0/0 192.168.11.1R2 eth0/0/0 192.168.11.2Fa0/0 192.168.12.1Fa0/0 192.168.13.1R3 fa0/0 192.168.12.2Fa0/1 192.168.14.1R4 fa0/0 192.168.13.2Fa0/1 192.168.15.1R5 fa0/0 192.168.14.2Fa0/1 192.168.15.2实训步骤(R1 )r1>enR1#conf tR1(config)#ip route 0.0.0.0 0.0.0.0 192.168.11.2R1(config)#exitr1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.11.2 to network 0.0.0.0C 192.168.11.0/24 is directly connected, FastEthernet0/0S* 0.0.0.0/0 [1/0] via 192.168.11.2(R2)r2>enr2(config)#ip route 0.0.0.0 0.0.0.0 192.168.12.2r2(config)#ip route 0.0.0.0 0.0.0.0 192.168.13.2r2(config)#exitr2#%SYS-5-CONFIG_I: Configured from console by consoles% Ambiguous command: "s"r2#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.12.2 to network 0.0.0.0C 192.168.11.0/24 is directly connected, Ethernet0/0/0C 192.168.12.0/24 is directly connected, FastEthernet0/0C 192.168.13.0/24 is directly connected, FastEthernet0/1S* 0.0.0.0/0 [1/0] via 192.168.12.2[1/0] via 192.168.13.2(R3)r3>enr3#conf tEnter configuration commands, one per line. End with CNTL/Z.r3(config)#ip route 0.0.0.0 0.0.0.0 192.168.12.1r3(config)#exitr3#%SYS-5-CONFIG_I: Configured from console by consoler3#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.12.1 to network 0.0.0.0C 192.168.12.0/24 is directly connected, FastEthernet0/0C 192.168.14.0/24 is directly connected, FastEthernet0/1S* 0.0.0.0/0 [1/0] via 192.168.12.1(R4)r4>enr4#conf tEnter configuration commands, one per line. End with CNTL/Z.r4(config)#ip route 0.0.0.0 0.0.0.0 192.168.13.1r4(config)#exitr4#%SYS-5-CONFIG_I: Configured from console by consoler4#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.13.1 to network 0.0.0.0C 192.168.13.0/24 is directly connected, FastEthernet0/0C 192.168.15.0/24 is directly connected, FastEthernet0/1S* 0.0.0.0/0 [1/0] via 192.168.13.1(R5)r5>enr5#conf tEnter configuration commands, one per line. End with CNTL/Z.r5(config)#ip route 0.0.0.0 0.0.0.0 192.168.14.1r5(config)#ip route 0.0.0.0 0.0.0.0 192.168.15.1r5(config)#exitr5#%SYS-5-CONFIG_I: Configured from console by consoler5#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.14.1 to network 0.0.0.0C 192.168.14.0/24 is directly connected, FastEthernet0/0C 192.168.15.0/24 is directly connected, FastEthernet0/1S* 0.0.0.0/0 [1/0] via 192.168.14.1[1/0] via 192.168.15.1实训测试(R1)r1#ping 192.168.14.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.14.1, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 62/84/94 ms (R5)r5#ping 192.168.11.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.11.1, timeout is 2 seconds: Success rate is 100 percent (5/5), round-trip min/avg/max = 79/91/94 ms实训八DHCP 协议配置实训目的全网配通实训拓扑Fa0/0 192.168.11.1Fa0/1 192.168.12.1实训步骤Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host r1r1(config)#int fa0/0r1(config-if)#ip add 192.168.11.1 255.255.255.0r1(config-if)#no shr1(config-if)#exitr1(config)#int fa0/1r1(config-if)#ip add 192.168.12.1 255.255.255.0r1(config-if)#no shr1(config-if)#exitr1(config)#ip dhcp pool znn //配置一个根地址池znnr1(dhcp-config)#network 192.168.11.0 255.255.255.0 //为所有客户机动态分配的地址段r1(dhcp-config)#default-router 192.168.11.1 //为客户机配置默认的网关r1(dhcp-config)#dns-server 192.168.11.1 //为客户机配置DNS服务器r1(dhcp-config)#exitr1(config)#ip dhcp pool znn1r1(dhcp-config)#network 192.168.12.0 255.255.255.0r1(dhcp-config)#default-router 192.168.12.1r1(dhcp-config)#dns-server 192.168.12.1r1(dhcp-config)#exit。

强化Cisco路由器的安全配置

导作 用。 关 键 词 : 由 器 ; t n t 网络 攻 击 路 I e e; nr

中图分 类号 : P9 .8 1 3 30 1

文献 标识 码 : A

文章 编号 :6 2 7 0 (0 8 0 — 15 0 17 — 8 0 2 0 )6 0 9 — 3

路 由器 是一 种连接 多个 网络 或 网段 的 网络设 备 , 能将不 它 同网络或 网段之 间 的数 据信 息进 行 “ 翻译 ” 以使 它们 能够 相互 。 “ ” 对方 的数据 , 而构 成一个 更大 的 网络 。 目前 大多 数 的 读 懂 从 企事业 单位 和部 门连接Itme ,都是 通过 一 台路 由器 与IP ne t S 连 结实现 。这 台路 由器 就是 沟通外 部It n t 内部 网络 的桥梁 。 ne e和 r

R ue(of -ie#lgnlcl otrcni l ) oi a g n o

R ue(o f ) evc as od ecy t n o trc ni #sriep sw r- n rpi g o 1 . 禁 用 W e 服 务 5 b

口令 帐号 。这就 意味着 , 问权 的获 得需要 用户 名 和 口令 来 实 访

现 。 此 之 外 , 议 为 用 户 名 配 置 一 个 秘 密 口令 , 不 仅 只 有 一 除 建 而 个 常 规 口令 。 它 用 MD  ̄ 密 方 法 来 加 密 口令 , 大 提 高 了 安 全 5I 1 大 性 。举 例 如 下 : R ue (of ) sma ot ert ¥ as od o t cn g #u e mero ce My P sw r r i s

Cso 由器在 缺 省情 况 下 启用 了We 服 务 ( : 有一 部 i 路 c b 注 只 分C so 由器有 We 服务 功能 ) 它是 一个 安全风 险 。 i 路 c b , 如果 你不 打算 使用 它 , 最好 将它 关闭 。设 置如下 :

Cisco(思科)路由器静态路由的配置

Cisco(思科)路由器静态路由的配置实验拓扑实验步骤我们要使得 1.1.1.0/24、2.2.2.0/24、3.3.3.0/24 ⽹络之间能够互相通信。

(1)步骤 1:在各路由器上配置 IP 地址、保证直连链路的连通性R1(config)#int loopback0R1(config-if)#ip address 1.1.1.1 255.255.255.0R1(config)#int s0/0/0R1(config-if)#ip address 192.168.12.1 255.255.255.0R1(config-if)#no shutdownR2(config)#int loopback0R2(config-if)#ip address 2.2.2.2 255.255.255.0R2(config)#int s0/0/0R2(config-if)#clock rate 128000R2(config-if)#ip address 192.168.12.2 255.255.255.0R2(config-if)#no shutdownR2(config)#int s0/0/1R2(config-if)#clock rate 128000R2(config-if)#ip address 192.168.23.2 255.255.255.0R2(config-if)#no shutdownR3(config)#int loopback0R3(config-if)#ip address 3.3.3.3 255.255.255.0R3(config)#int s0/0/1R3(config-if)#ip address 192.168.23.3 255.255.255.0R3(config-if)#no shutdown(2)步骤 2:R1上配置静态路由R1(config)#ip route 2.2.2.0 255.255.255.0 s0/0/0//下⼀跳为接⼝形式,s0/0/0 是点对点的链路,注意应该是 R1 上的s0/0/0 接⼝R1(config)#ip route 3.3.3.0 255.255.255.0 192.168.12.2//下⼀跳为IP 地址形式,192.168.12.2 是R2 上的IP 地址(3)步骤 3:R2上配置静态路由R2(config)#ip route 1.1.1.0 255.255.255.0 s0/0/0R2(config)#ip route 3.3.3.0 255.255.255.0 s0/0/1(4)步骤 4:R3上配置静态路由R3(config)#ip route 1.1.1.0 255.255.255.0 s0/0/1R3(config)#ip route 2.2.2.0 255.255.255.0 s0/0/1实验调试(1)在 R1、R2、R3 上查看路由表R1#show ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is not setC 192.168.12.0/24 is directly connected, Serial0/0/01.0.0.0/24 is subnetted, 1 subnetsC 1.1.1.0 is directly connected, Loopback02.0.0.0/24 is subnetted, 1 subnetsS 2.2.2.0 is directly connected, Serial0/0/03.0.0.0/24 is subnetted, 1 subnetsS 3.3.3.0 [1/0] via 192.168.12.2R2#show ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is not setC 192.168.12.0/24 is directly connected, Serial0/0/01.0.0.0/24 is subnetted, 1 subnetsS 1.1.1.0 is directly connected, Serial0/0/02.0.0.0/24 is subnetted, 1 subnetsC 2.2.2.0 is directly connected, Loopback03.0.0.0/24 is subnetted, 1 subnetsS 3.3.3.0 is directly connected, Serial0/0/1C 192.168.23.0/24 is directly connected, Serial0/0/1R3#show ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is not set1.0.0.0/24 is subnetted, 1 subnetsS 1.1.1.0 is directly connected, Serial0/0/12.0.0.0/24 is subnetted, 1 subnetsS 2.2.2.0 is directly connected, Serial0/0/13.0.0.0/24 is subnetted, 1 subnets C 3.3.3.0 is directly connected, Loopback0C 192.168.23.0/24 is directly connected, Serial0/0/1(2)从各路由器的环回⼝ ping 其他路由器的环回⼝:R1#ping//不带任何参数的 ping命令,允许我们输⼊更多的参数Protocol [ip]:Target IP address: 2.2.2.2 //⽬标IP地址Repeat count [5]: //发送的ping 次数Datagram size [100]: //ping包的⼤⼩Timeout in seconds [2]: //超时时间Extended commands [n]: y //是否进⼀步扩展命令Source address or interface: 1.1.1.1 //源IP地址Type of service [0]:Set DF bit in IP header? [no]:Validate reply data? [no]:Data pattern [0xABCD]:Loose, Strict, Record, Timestamp, Verbose[none]:Sweep range of sizes [n]:Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 2.2.2.2, timeout is 2 seconds:Packet sent with a source address of 1.1.1.1Success rate is 100 percent (5/5), round-trip min/avg/max = 12/14/16 ms//以上说明从 R1 的 loopback0 可以ping 通R2 上的 loopback0。

cisco路由器配置ACL详解

cisco路由器配置ACL详解ACL(Access Control List)是一种在Cisco路由器上配置的安全控制功能,用于控制网络流量的进出。

通过使用ACL,管理员可以根据特定的源地质、目标地质、端口号等条件来限制网络流量的传输。

本文将详细介绍如何在Cisco路由器上配置ACL。

第一章:ACL概述1.1 什么是ACL1.2 ACL的作用和用途1.3 ACL的优点和限制第二章:ACL配置方法2.1 基于标准访问列表(Standard Access List)的配置步骤2.2 基于扩展访问列表(Extended Access List)的配置步骤2.3 应用ACL到接口的配置步骤第三章:标准访问列表(Standard Access List)3.1 标准访问列表的介绍3.2 标准访问列表的配置示例3.3 标准访问列表的注意事项第四章:扩展访问列表(Extended Access List) 4.1 扩展访问列表的介绍4.2 扩展访问列表的配置示例4.3 扩展访问列表的注意事项第五章:应用ACL到接口5.1 应用ACL到入站(Inbound)接口的配置步骤 5.2 应用ACL到出站(Outbound)接口的配置步骤 5.3 应用ACL到VLAN接口的配置步骤第六章:法律名词及注释6.1 法律名词1的定义及注释6.2 法律名词2的定义及注释6.3 法律名词3的定义及注释附件:1、示例配置文件12、示例配置文件2请注意:文档中描述的配置选项和命令可能因不同的cisco路由器型号和软件版本而有所不同,具体的配置步骤应根据您的路由器型号和软件版本进行调整。

本文档涉及附件:(请根据实际情况列出涉及的附件)本文所涉及的法律名词及注释:(请根据实际情况列出相关法律名词及其注释)。

2024版使用Cisco路由器配置PPTP

使用Cisco路由器配置PPTP•引言•Cisco路由器基础知识•PPTP协议原理及特点•使用Cisco路由器配置PPTP步骤详解目•常见问题排查与解决方法•总结与展望录01引言目的和背景了解PPTP协议及其工作原理掌握在Cisco路由器上配置PPTP的方法实现远程访问和VPN连接01020304介绍PPTP协议Cisco路由器PPTP配置步骤配置实例及验证方法常见问题及解决方案PPT内容概述02Cisco路由器基础知识Cisco路由器是网络设备的一种,用于连接不同网络或网段,实现数据包的转发和路由选择。

Cisco作为全球知名的网络设备制造商,其路由器产品在市场上占据重要地位,具有高性能、稳定性和可靠性等特点。

Cisco路由器广泛应用于企业、政府机构、教育机构等场景,提供安全、高效的网络连接解决方案。

010203 Cisco路由器简介路由器工作原理路由器是工作在OSI模型第三层(网络层)的设备,通过路由表进行数据包转发。

当数据包到达路由器时,路由器会解析数据包中的目的IP地址,并根据路由表信息进行路由选择,将数据包转发到相应的下一跳地址。

路由器之间通过路由协议(如OSPF、BGP等)进行路由信息的交换和学习,构建和维护路由表。

1 2 3Cisco路由器型号众多,包括固定配置路由器(如Cisco 1900系列)和模块化路由器(如Cisco 2900系列、4000系列等)。

不同型号的Cisco路由器具有不同的性能特点,如吞吐量、端口密度、扩展能力等。

在选择Cisco路由器时,需要根据实际需求和应用场景进行评估和选择,以满足网络建设的需要。

Cisco路由器型号与性能03PPTP协议原理及特点PPTP(Point-to-Point Tunneling Protocol)是一种网络协议,主要用于实现虚拟私人网络(VPN)连接。

PPTP通过在公共网络上建立一个加密的隧道,使得远程用户能够安全地访问企业内部网络资源。

Cisco HSRP 路由器的配置

Cisco HSRP 路由器的配置1、介绍本文档将详细说明如何配置Cisco HSRP(Hot Standby Router Protocol)路由器。

HSRP是一种用于提供冗余路由的协议,通过同时配置多个路由器来实现高可靠性和冗余性。

在本文档中,将介绍HSRP的概念、配置过程以及一些常见问题的解决方法。

2、HSRP概念及工作原理⑴ HSRP概念HSRP是一种用于提供冗余路由的协议,通过将多个路由器配置为一个虚拟路由器来实现冗余性。

在一个HSRP组中,有一个主路由器和一个或多个备用路由器。

主路由器负责转发数据流量,而备用路由器在主路由器失效时接管主路由器的功能。

⑵ HSRP工作原理每个HSRP组都有一个主要的虚拟IP地质,该地质与组中的主路由器相对应。

当主路由器失效时,备用路由器中的其中一个将成为新的主路由器,接管原先主路由器的功能,并使用相同的虚拟IP 地质。

主路由器和备用路由器通过互相发送心跳包来检测彼此的状态。

3、配置前的准备工作在开始配置HSRP之前,确保满足以下条件:⑴路由器上已运行适当的IOS版本,支持HSRP功能。

⑵彼此连接的路由器中至少有两台路由器。

⑶路由器之间配置了适当的接口,并具有可达性。

4、HSRP配置步骤以下是配置Cisco HSRP路由器的步骤:⑴创建HSRP组在每台路由器上创建HSRP组,使用相同的组号,并指定虚拟IP地质。

⑵配置接口在每台路由器的接口上配置HSRP,并将其指定为HSRP组的一部分。

⑶配置优先级为了指定主路由器,您可以配置每个路由器的HSRP优先级。

优先级越高,该路由器成为主路由器的可能性越大。

⑷配置其他参数根据需求,您还可以配置其他一些参数,如预共享密钥、追踪对象等。

5、常见问题及解决方法⑴ HSRP状态不稳定如果HSRP状态频繁切换或不稳定,可能是由于网络问题或路由器之间的通信问题引起的。

检查网络连接并确保良好的通信。

⑵主路由器失效后备用路由器无法接管如果主路由器失效后备用路由器无法接管其功能,可能是由于HSRP组配置错误或接口问题。

Cisco路由器配置手册(大全)【范本模板】

Cisco路由器配置手册(大全)第一章路由器配置基础一、基本设置方式一般来说,可以用5种方式来设置路由器:1.Console口接终端或运行终端仿真软件的微机;2.AUX口接MODEM,通过电话线与远方的终端或运行终端仿真软件的微机相连;3.通过Ethernet上的TFTP服务器;4.通过Ethernet上的TELNET程序;5.通过Ethernet上的SNMP网管工作站。

但路由器的第一次设置必须通过第一种方式进行,此时终端的硬件设置如下:波特率:9600数据位:8停止位:1奇偶校验:无二、命令状态1. router〉路由器处于用户命令状态,这时用户可以看路由器的连接状态,访问其它网络和主机,但不能看到和更改路由器的设置内容.2。

router#在router>提示符下键入enable,路由器进入特权命令状态router#,这时不但可以执行所有的用户命令,还可以看到和更改路由器的设置内容。

3. router(config)#在router#提示符下键入configure terminal,出现提示符router(config)#,此时路由器处于全局设置状态,这时可以设置路由器的全局参数。

4。

router(config-if)#; router(config-line)#;router(config—router)#;…路由器处于局部设置状态,这时可以设置路由器某个局部的参数。

5. >路由器处于RXBOOT状态,在开机后60秒内按ctrl—break可进入此状态,这时路由器不能完成正常的功能,只能进行软件升级和手工引导。

6. 设置对话状态这是一台新路由器开机时自动进入的状态,在特权命令状态使用SETUP命令也可进入此状态,这时可通过对话方式对路由器进行设置。

三、设置对话过程1。

显示提示信息2. 全局参数的设置3. 接口参数的设置4. 显示结果利用设置对话过程可以避免手工输入命令的烦琐,但它还不能完全代替手工设置,一些特殊的设置还必须通过手工输入的方式完成。

Cisco路由器配置命令大全

Cisco路由器配置命令大全本文档旨在提供一份最新最全的Cisco路由器配置命令范本,旨在帮助用户快速配置和管理Cisco路由器。

以下是具体的章节内容:⒈设置基本参数⑴主机名设置命令⑵控制台设置命令⑶用户密码设置命令⑷物理接口配置命令⒉配置IP网络⑴设置IP地质和子网掩码⑵配置静态路由⑶配置动态路由协议(如OSPF或EIGRP)⑷ ICMP设置命令⒊网络管理和监控⑴远程管理设置命令⑵ SNMP配置命令⑶日志记录命令⑷监控和排错命令⒋安全配置⑴访问控制列表(ACL)配置命令⑵ VPN配置命令⑶防火墙配置命令⑷加密和身份验证命令⒌功能扩展⑴ NAT配置命令⑵ QoS配置命令⑶ VLAN配置命令⑷ DHCP配置命令附件:本文档涉及附件,请参阅附件文件以获取更详细的配置示例和说明。

注释:⒈Cisco路由器:Cisco公司生产的用于网络互联的路由器设备。

⒉配置命令:指通过命令行界面输入的一系列指令,用于配置和管理Cisco路由器。

⒊IP地质:Internet协议地质,用于在网络中标识设备的唯一地质。

⒋子网掩码:用于确定IP地质中网络地质和主机地质的部分。

⒌静态路由:通过手动配置的路由信息,用于指定数据包的下一跳路径。

⒍动态路由协议:通过协议自动交换路由信息,动态更新路由表。

⒎OSPF:开放最短路径优先(Open Shortest Path First)协议,用于计算路径的最佳选择。

⒏EIGRP:增强型内部网关路由协议(Enhanced Interior Gateway Routing Protocol),Cisco公司开发的路由协议。

⒐ICMP:Internet控制报文协议,用于在IP网络中发送错误和控制消息。

⒑SNMP:简单网络管理协议,用于管理和监控网络设备。

1⒈ACL:访问控制列表,用于控制流经路由器的数据包的访问权限。

1⒉VPN:虚拟专用网络,通过加密和认证技术实现安全的远程连接。

1⒊防火墙:用于保护网络免受未经授权的访问和攻击的安全设备。

图解思科路由器配置教程

cisco路由器配置教程手把手教你配置cisco路由器经过几十年的发展,从最初的只有四个节点的ARPANET发展到现今无处不在的Internet,计算机网络已经深入到了我们生活当中。

随着计算机网络规模的爆炸性增长,作为连接设备的路由器也变得更加重要。

公司在构建网络时,如何对路由器进行合理的配置管理成为网络管理者的重要任务之一。

本专题就为读者从最简单的配置开始为大家介绍如何配置cisco路由器。

很多读者都对路由器的概念非常模糊,其实在很多文献中都提到,路由器就是一种具有多个网络接口的计算机。

这种特殊的计算机内部也有CPU、内存、系统总线、输入输出接口等等和PC相似的硬件,只不过它所提供的功能与普通计算机不同而已。

和普通计算机一样,路由器也需要一个软件操作系统,在cisco 路由器中,这个操作系统叫做互联网络操作系统,这就是我们最常听到的IOS软件了。

下面就请读者跟着我们来一步步的学习最基本的路由器配置方法。

cisco路由器基本配置:√ cisco IOS软件简介:大家其实没必要把路由器想的那么复杂,其实路由器就是一个具有多个端口的计算机,只不过它在网络中起到的作用与一般的PC不同而已。

和普通计算机一样,路由器也需要一个操作系统,cisco把这个操作系统叫作cisco互联网络操作系统,也就是我们知道的IOS,所有cisco路由器的IOS都是一个嵌入式软件体系结构。

cisco IOS软件提供以下网络服务:基本的路由和交换功能。

可靠和安全的访问网络资源。

可扩展的网络结构。

cisco命令行界面(CLI)用一个分等级的结构,这个结构需要在不同的模式下来完成特定的任务。

例如配置一个路由器的接口,用户就必须进入到路由器的接口配置模式下,所有的配置都只会应用到这个接口上。

每一个不同的配置模式都会有特定的命令提示符。

EXEC为IOS软件提供一个命令解释服务,当每一个命令键入后EXEC便会执行该命令。

√第一次配置Cisco路由器:在第一次配置cisco路由器的时候,我们需要从console端口来进行配置。

教你如何配置CISCO路由器

教你如何配置CISCO路由器配置CISCO路由器的方法CISCO路由器是一种广泛应用于企业网络和互联网服务供应商的路由器设备。

它的配置涉及到一系列设置和参数,以确保网络连接的可靠性和安全性。

在本文中,我们将探讨如何配置CISCO路由器,以帮助读者更好地理解和应用该设备。

I. 准备工作在开始配置CISCO路由器之前,确保你已经进行了以下准备工作:1. 确认设备和网络拓扑:了解你的网络拓扑和CISCO路由器的部署位置,并确保你了解网络设备之间的连接方式。

2. 获取必要的信息:收集你需要配置的CISCO路由器的相关信息,如IP地址、子网掩码、默认网关和DNS服务器地址等。

3. 连接设备:使用适当的网线将CISCO路由器与计算机或交换机相连,并确保连接正常。

II. 登录CISCO路由器配置CISCO路由器的第一步是登录路由器的操作系统。

以下是登录CISCO路由器的步骤:1. 打开终端软件或命令提示符(CMD)。

2. 输入CISCO路由器的IP地址或主机名,并按下回车键。

3. 输入路由器的用户名和密码,并按下回车键。

4. 如果用户名和密码正确,你将成功登录到CISCO路由器的操作系统。

III. 配置基本设置通过以下步骤来配置CISCO路由器的基本设置:1. 进入特权模式:在终端或命令提示符中,输入"enable"命令,并按下回车键。

2. 进入全局配置模式:输入"configure terminal"命令,并按下回车键。

3. 配置主机名:输入"hostname [主机名]"命令,并按下回车键。

4. 配置域名解析:输入"ip domain-name [域名]"命令,并按下回车键。

5. 生成加密密钥:输入"crypto key generate rsa"命令,并根据提示设置加密密钥的长度。

6. 配置SSH登录:输入"ip ssh version 2"命令启用SSH版本2,并输入"line vty 0 15"命令进入VTY线路模式。

Cisco Packet Tracer路由器配置

Cisco Packet Tracer路由器配置本文档为Cisco Packet Tracer路由器配置的详细指南,以下章节将逐步介绍路由器的设置过程。

1:硬件连接1.1 连接路由器到计算机1.2 连接路由器到互联网2:路由器基本配置2.1 登录路由器控制台2.2 设置路由器名称2.3 配置路由器管理接口2.4 配置路由器远程访问2.5 配置DNS服务器3:网络设置3.1 创建VLAN3.2 配置VLAN接口3.3 配置子接口3.4 配置IP地址3.5 配置默认网关4:静态路由设置4.1 添加静态路由4.2 查看路由表5:动态路由设置5.1 启用动态路由协议5.2 配置动态路由协议参数6: NAT设置6.1 配置NAT池6.2 设置内外网接口6.3 配置端口地址转换7: ACL设置7.1 创建ACL规则7.2 应用ACL规则8: DHCP设置8.1 配置DHCP池8.2 启用DHCP服务器9: VPN设置9.1 配置VPN隧道9.2 配置IPSec参数10:防火墙设置10:1 配置防火墙规则10:2 启用防火墙附件:本文档不涉及附件。

法律名词及注释:1: VLAN(Virtual Local Area Network):虚拟局域网,用于划分物理网络的逻辑部分。

2: IP地址(Internet Protocol Address):用于在网络中唯一标识计算机或网络设备的数字序列。

3: DNS服务器(Domn Name System Server):用于将域名解析成对应的IP地址的服务器。

4:静态路由(Static Routing):手动配置的路由,不通过动态路由协议自动学习和更新。

5:动态路由(Dynamic Routing):通过动态路由协议自动学习和更新的路由。

6: NAT(Network Address Translation):网络地址转换,用于将私有IP地址转换为公共IP地址。

7: ACL(Access Control List):访问控制列表,用于控制网络流量的访问权限。

Cisco路由器配置命令大全

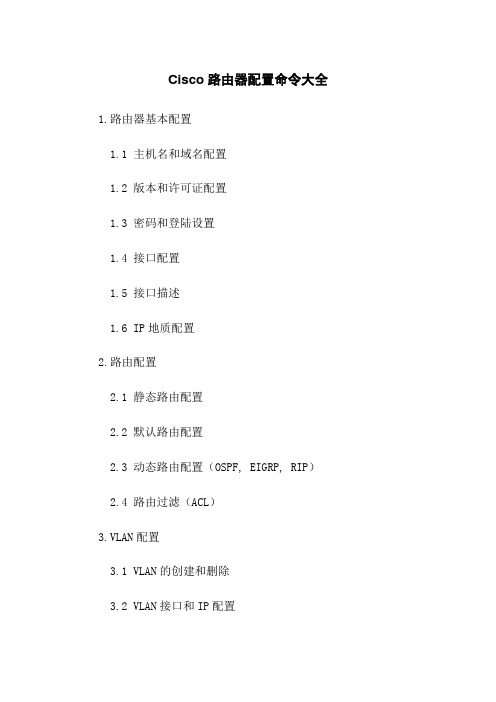

Cisco路由器配置命令大全1.路由器基本配置1.1 主机名和域名配置1.2 版本和许可证配置1.3 密码和登陆设置1.4 接口配置1.5 接口描述1.6 IP地质配置2.路由配置2.1 静态路由配置2.2 默认路由配置2.3 动态路由配置(OSPF, EIGRP, RIP)2.4 路由过滤(ACL)3.VLAN配置3.1 VLAN的创建和删除3.2 VLAN接口和IP配置3.3 VLAN间的路由配置3.4 VLAN间的链路聚合4.交换机端口配置4.1 接口模式配置4.2 速率和双工模式配置 4.3 接口安全配置4.4 VLAN端口模式配置4.5 接口状态检查与调试5.NAT配置5.1 静态NAT配置5.2 动态NAT配置5.3 PAT配置5.4 NAT过载配置6.VPN配置6.1 VPN服务器配置6.2 VPN客户端配置6.3 IPsec配置6.4 SSL VPN配置7.安全配置7.1 防火墙配置7.2 ACL配置7.3 IDS/IPS配置7.4 AAA服务器配置7.5 网络攻击防护配置8.QoS配置8.1 ACL配置8.2 优先级配置8.3 带宽限制配置8.4 压缩和分片配置9.网络服务配置9.1 DHCP配置9.2 DNS配置9.3 NTP配置9.4 Syslog配置9.5 SNMP配置10.管理配置10.1 网络管理协议配置(Telnet, SSH, HTTP, HTTPS)10.2 文件传输配置(FTP, TFTP)10.3 配置备份和恢复10.4 日志记录和监控10.5 系统升级和恢复附件:本文档涉及的附件包括配置文件样例、示意图等。

法律名词及注释:- ACL: 访问控制列表,用于限制网络流量的过滤规则。

- NAT: 网络地质转换,用于实现内网IP地质与外网IP地质之间的映射。

- VPN: 虚拟专用网络,通过加密通道实现远程访问和安全通信。

- QoS: 服务质量,用于优化网络性能并保证特定应用程序的带宽和延迟要求。

cisco路由器配置ACL详解

cisco路由器配置ACL详解Cisco 路由器配置 ACL 详解在网络世界中,Cisco 路由器就像是交通警察,而访问控制列表(ACL)则是它手中的规则手册,用于决定哪些流量可以通过,哪些需要被阻止。

理解和正确配置 ACL 对于网络管理员来说至关重要,它不仅可以保障网络的安全,还能优化网络性能。

接下来,让我们深入了解一下 Cisco 路由器配置 ACL 的方方面面。

首先,我们要明白 ACL 到底是什么。

简单来说,ACL 是一系列规则的集合,这些规则基于数据包的源地址、目的地址、源端口、目的端口以及协议类型等信息来决定是否允许数据包通过路由器。

Cisco 路由器支持多种类型的 ACL,常见的有标准 ACL 和扩展ACL。

标准 ACL 基于源 IP 地址进行过滤,它的编号范围是 1 99 和1300 1999。

扩展 ACL 则更加精细,可以基于源地址、目的地址、源端口、目的端口以及协议类型进行过滤,其编号范围是 100 199 和2000 2699。

在配置 ACL 之前,我们需要明确配置的目的。

是要阻止特定网络的访问?还是限制某些端口的使用?或者是只允许特定主机的流量通过?明确了目标,才能制定出有效的规则。

当我们开始配置 ACL 时,第一步是创建 ACL。

以配置标准 ACL 为例,我们可以使用以下命令:```Router(config)accesslist 10 deny 19216810 000255```上述命令中,“accesslist 10”表示创建编号为 10 的 ACL,“deny”表示拒绝,“19216810 000255”是要拒绝的源地址范围,表示 19216810 到1921681255 这个网段的流量。

如果要允许某个网段的流量通过,可以使用“permit”命令,例如:```Router(config)accesslist 10 permit 19216820 000255```创建好 ACL 后,还需要将其应用到接口上才能生效。

路由器安全配置基线-思科路由器安全配置基线

思科路由器安全配置基线(Version 1.0)2012年12月目录1 引言 (1)2 适用范围 (1)3 缩略语 (1)4 安全基线要求项命名规则 (1)5 文档使用说明 (2)6 注意事项 (3)7 安全配置要求 (3)7.1 账号管理 (3)7.1.1 运维账号共享管理 (3)7.1.2 删除与工作无关账号 (3)7.2 口令管理 (4)7.2.1 静态口令加密 (4)7.2.2 静态口令密文保存 (4)7.2.3 静态口令运维管理 (5)7.3 认证管理 (5)7.3.1 RADIUS认证(可选) (5)7.3.2 TACACS+认证(可选) (6)7.4 日志审计 (6)7.4.1 RADIUS记账(可选) (6)7.4.2 TACACS+记账(可选) (7)7.4.3 启用日志记录 (7)7.4.4 日志记录时间准确性 (8)7.5 协议安全 (8)7.5.1 BGP认证 (8)7.5.2 OSPF认证 (9)7.5.3 LDP认证(可选) (9)7.6 网络管理 (10)7.6.1 SNMP协议版本 (10)7.6.2 修改SNMP默认密码 (10)7.6.3 SNMP通信安全(可选) (11)7.7 设备管理 (11)7.7.1 路由器带内管理方式 (11)7.7.2 路由器带内管理通信 (12)7.7.3 路由器带内管理超时 (12)7.7.4 路由器带内管理验证 (12)7.7.5 路由器带外管理超时 (13)7.7.6 路由器带外管理验证 (13)7.8 系统服务 (14)7.8.1 禁用CDP (14)7.8.2 禁用TCP/UDP Small服务 (14)7.8.3 禁用HTTP SERVER (15)7.8.4 禁用BOOTP SERVER (15)7.8.5 禁用Finger服务(可选) (15)7.8.6 禁用DNS查询(可选) (16)7.8.7 禁用IP Source Routing(可选) (16)7.8.8 禁用IP Directed Broadcast(可选) (16)7.8.9 禁用PROXY ARP(可选) (17)7.9 其它 (17)7.9.1 路由器缺省BANNER管理 (17)7.9.2 路由器空闲端口管理 (18)附录A 安全基线配置项应用统计表 (19)附录B 安全基线配置项应用问题记录表 (21)附录C 中国石油NTP服务器列表 (22)1 引言本文档规定了中国石油使用的思科系列路由器应当遵循的路由器安全性设置标准,是中国石油安全基线文档之一。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、路由器网络服务安全配置1 禁止CDP(Cisco Discovery Protocol)。

如:Router(Config)#no cdp runRouter(Config-if)# no cdp enable2 禁止其他的TCP、UDP Small服务。

Router(Config)# no service tcp-small-serversRouter(Config)# no service udp-samll-servers3 禁止Finger服务。

Router(Config)# no ip fingerRouter(Config)# no service finger4 建议禁止HTTP服务。

Router(Config)# no ip http server如果启用了HTTP服务则需要对其进行安全配置:设置用户名和密码;采用访问列表进行控制。

5 禁止BOOTp服务。

Router(Config)# no ip bootp server6 禁止IP Source Routing。

Router(Config)# no ip source-route7 建议如果不需要ARP-Proxy服务则禁止它,路由器默认识开启的。

Router(Config)# no ip proxy-arpRouter(Config-if)# no ip proxy-arp8禁止IP Directed Broadcast。

Router(Config)# no ip directed-broadcast9 禁止IP Classless。

Router(Config)# no ip classless10 禁止ICMP协议的IP Unreachables, Redirects, Mask Replies。

Router(Config-if)# no ip unreacheablesRouter(Config-if)# no ip redirectsRouter(Config-if)# no ip mask-reply11 建议禁止SNMP协议服务。

在禁止时必须删除一些SNMP服务的默认配置。

如:Router(Config)# no snmp-server community public RoRouter(Config)# no snmp-server community admin RW12 如果没必要则禁止WINS和DNS服务。

Router(Config)# no ip domain-lookup如果需要则需要配置:Router(Config)# hostname RouterRouter(Config)# ip name-server 219.150.32.xxx13 明确禁止不使用的端口。

如:Router(Config)# interface eth0/3Router(Config)# shutdown</P><P>二、路由器访问控制的安全配置(可选)路由器的访问控制是比较重要的安全措施,但是目前由于需求不明确,可以考虑暂时不实施。

作为建议提供。

1 建议不要远程访问路由器。

即使需要远程访问路由器,建议使用访问控制列表和高强度的密码控制。

2 严格控制CON端口的访问。

配合使用访问控制列表控制对CON口的访问。

如:Router(Config)#Access-list 1 permit 192.168.0.1Router(Config)#line con 0Router(Config-line)#Transport input noneRouter(Config-line)#Login localRouter(Config-line)#Exec-timeoute 5 0Router(Config-line)#access-class 1 inRouter(Config-line)#end同时给CON口设置高强度的密码。

3 如果不使用AUX端口,则禁止这个端口。

默认是未被启用。

禁止如:Router(Config)#line aux 0Router(Config-line)#transport input noneRouter(Config-line)#no exec4 建议采用权限分级策略。

如:Router(Config)#username test privilege 10 xxxxRouter(Config)#privilege EXEC level 10 telnetRouter(Config)#privilege EXEC level 10 show ip access-list5 为特权模式的进入设置强壮的密码。

不要采用enable password设置密码。

而要采用enable secret命令设置。

并且要启用Service password-encryption。

Router(config)#service password-encryptionRouter(config)#enable secret6 控制对VTY的访问。

如果不需要远程访问则禁止它。

如果需要则一定要设置强壮的密码。

由于VTY在网络的传输过程中为加密,所以需要对其进行严格的控制。

如:设置强壮的密码;控制连接的并发数目;采用访问列表严格控制访问的地址;可以采用AAA设置用户的访问控制等。

</P><P>三、路由器路由协议安全配置1 建议启用IP Unicast Reverse-Path Verification。

它能够检查源IP地址的准确性,从而可以防止一定的IP Spooling。

但是它只能在启用CEF(Cisco Express Forwarding)的路由器上使用。

uRPF有三种方式,strict方式、ACL方式和loose方式。

在接入路由器上实施时,对于通过单链路接入网络的用户,建议采用strict方式;对于通过多条链路接入到网络的用户,可以采用ACL方式和loose方式。

在出口路由器上实施时,采用loose方式。

</P><P>Strict方式:Router# config t! 启用CEFRouter(Config)# ip cef!启用Unicast Reverse-Path VerificationRouter(Config)# interface eth0/1Router(Config-if)# ip verify unicast reverse-path </P><P>ACL方式:interface pos1/0ip verify unicast reverse-path 190access-list 190 permit ip {customer network} {customer network mask} anyaccess-list 190 deny ip any any [log]这个功能检查每一个经过路由器的数据包的源地址,若是不符合ACL的,路由器将丢弃该数据包。

Loose方式:interface pos 1/0ip ver unicast source reachable-via any这个功能检查每一个经过路由器的数据包,在路由器的路由表中若没有该数据包源IP地址的路由,路由器将丢弃该数据包。

</P><P>2 启用OSPF路由协议的认证。

默认的OSPF认证密码是明文传输的,建议启用MD5认证。

并设置一定强度密钥(key,相对的路由器必须有相同的Key)。

3 RIP协议的认证。

只有RIP-V2支持,RIP-1不支持。

建议启用RIP-V2。

并且采用MD5认证。

普通认证同样是明文传输的。

4 启用passive-interface命令可以禁用一些不需要接收和转发路由信息的端口。

建议对于不需要路由的端口,启用passive-interface。

但是,在RIP协议是只是禁止转发路由信息,并没有禁止接收。

在OSPF协议中是禁止转发和接收路由信息。

5 启用访问列表过滤一些垃圾和恶意路由信息,控制网络的垃圾信息流。

如:Router(Config)# access-list 10 deny 192.168.1.0 0.0.0.255Router(Config)# access-list 10 permit any! 禁止路由器接收更新192.168.1.0网络的路由信息Router(Config)# router ospf 100Router(Config-router)# distribute-list 10 in!禁止路由器转发传播192.168.1.0网络的路由信息Router(Config)# router ospf 100Router(Config-router)# distribute-list 10 out</P><P>四、路由器其他安全配置1 IP欺骗简单防护。

如过滤非公有地址访问内部网络。

过滤自己内部网络地址;回环地址(127.0.0.0/8);RFC1918私有地址;DHCP自定义地址(169.254.0.0/16);科学文档作者测试用地址(192.0.2.0/24);不用的组播地址(224.0.0.0/4);SUN公司的古老的测试地址(20.20.20.0/24;204.152.64.0/23);全网络地址(0.0.0.0/8)。

Router(Config)# access-list 100 deny ip 127.0.0.0 0.255.255.255 anyRouter(Config)# access-list 100 deny ip 192.168.0.0 0.0.255.255 anyRouter(Config)# access-list 100 deny ip 172.16.0.0 0.15.255.255 anyRouter(Config)# access-list 100 deny ip 10.0.0.0 0.255.255.255 anyRouter(Config)# access-list 100 deny ip 169.254.0.0 0.0.255.255 anyRouter(Config)# access-list 100 deny ip 192.0.2.0 0.0.0.255 anyRouter(Config)# access-list 100 deny ip 224.0.0.0 15.255.255.255 anyRouter(Config)# access-list 100 deny ip 20.20.20.0 0.0.0.255 anyRouter(Config)# access-list 100 deny ip 204.152.64.0 0.0.2.255 anyRouter(Config)# access-list 100 deny ip 0.0.0.0 0.255.255.255 anyRouter(Config)# access-list 100 permit ip any anyRouter(Config-if)# ip access-group 100 in</P><P>2 建议采用访问列表控制流出内部网络的地址必须是属于内部网络的。