httpWatch抓包内容

路由器问题抓包测试方法

路由器问题抓包测试方法一、背景介绍在网络通信中,路由器经常充当数据的转发和交换设备,在实际使用过程中可能会遇到各种问题。

为了定位并解决这些问题,抓包测试是一种常用的方法。

本文档将详细介绍路由器问题抓包测试的步骤和技巧。

二、抓包测试准备1·硬件准备首先,准备一台计算机作为测试设备,确保计算机的网卡与路由器之间通过网线连接。

2·抓包工具安装在测试设备上安装合适的抓包工具,如Wireshark、tcpdump等。

确保抓包工具的版本是最新的,并按照文档进行正确的安装和配置。

三、抓包测试步骤1·设置抓包过滤器在抓包工具中,设置适当的过滤器以便只捕获与路由器相关的数据包。

例如,设置过滤器为路由器IP地质或特定端口号。

2·启动抓包在抓包工具中,启动抓包功能,开始捕获网络数据包。

3·复现问题在现有问题的环境中,执行相关操作以复现问题。

例如,连接特定设备、执行特定操作等。

4·停止抓包在问题复现过程中,停止抓包以便获取完整的网络数据包。

5·保存抓包文件将捕获到的网络数据包保存为文件,以备分析和解决问题。

四、抓包分析1·打开抓包文件使用抓包工具打开保存的抓包文件。

2·高亮关键信息根据问题的表现和关键信息,使用抓包工具标记或高亮相关数据包。

例如,查找关键协议、源/目的IP地质、端口等。

3·过滤并统计数据包利用抓包工具的过滤功能,筛选出特定类型的数据包,并进行统计分析。

例如,统计丢包率、延迟时间、重传次数等。

4·定位问题源通过分析数据包,找出可能导致问题的原因,并确定问题发生的具体位置。

例如,查找网络延迟、错误协议实现、不合理的配置等。

五、问题解决根据抓包分析的结果,针对具体的问题进行解决。

可能的解决方法包括调整路由器配置、升级路由器固件、更换路由器硬件等。

六、附件本文档附带的文件包括:1·路由器问题抓包测试样例文件sample·pcap七、法律名词及注释本文涉及的法律名词及注释包括:1·抓包:在计算机网络中,抓包是指捕获和记录网络数据包的过程。

微信通信HTTP协议抓取与分析

微信通信HTTP协议抓取与分析一、实验目标1、基本要求:利用HTTP协议抓取工具获得微信通信会话过程,并对数据包进行分析。

二、基础知识1、了解HTTP两个基本命令GET与POST,并利用抓取工具获得数据包;2、利用Telnet命令仿真测试命令GET与POST;3、利用抓取工具获得微信通信会话数据包,并进行分析。

4、GET与POSTget是从服务器上获取数据;post是向服务器传送数据。

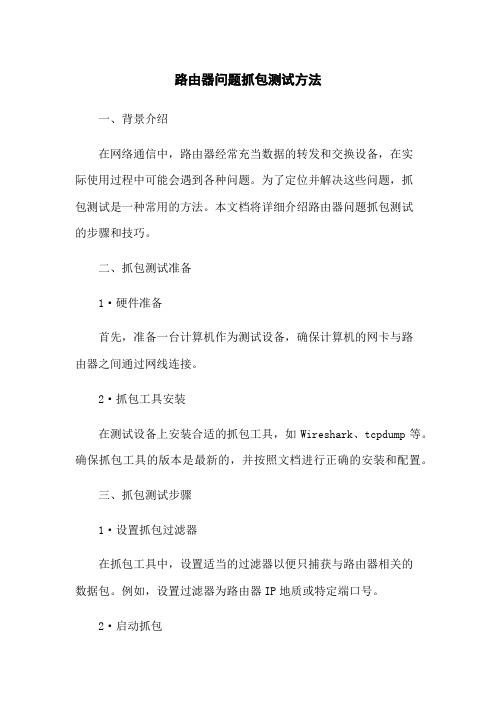

三、实验过程与结果1、网页上Httpwatch抓包结果安装httpwatch抓包工具,使用IE浏览器,右击有显示httpwatch professional,进入抓包界面。

点击Record按钮,输入网址/,开始抓包1.1.1 Get方式客户端向服务器发送数据GET /gw/css/style.css HTTP/1.1Accept: text/css, */*X-HttpWatch-RID: 26411-10018Referer: /gw/index/index.htmlAccept-Language: zh-CNUser-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; Trident/7.0; rv:11.0) like GeckoAccept-Encoding: gzip, deflateHost: Connection: Keep-Alive1.1.2 Get方式服务器向客户端返回地数据HTTP/1.1 200 OKDate: Thu, 25 Feb 2016 09:15:55 GMTContent-Type: text/cssContent-Encoding: gzipLast-Modified: Tue, 15 Dec 2015 02:18:29 GMTAccept-Ranges: bytesETag: "80487e3de36d11:0"Server: Microsoft-IIS/7.5X-Powered-By: Content-Length: 9039Age: 1X-Via: 1.1 lishui17:6 (Cdn Cache Server V2.0)Connection: keep-alive在网页上输入快递单号查询,网页上发送请求1.2.1 POST方式客户端向服务器发送地数据POST /addTrace.ashx HTTP/1.1X-Requested-With: XMLHttpRequestX-HttpWatch-RID: 73415-10085Content-Type: application/x-www-form-urlencoded; charset=UTF-8Accept: */*Referer: :8022/TraceSimple.aspxAccept-Language: zh-CNAccept-Encoding: gzip, deflateUser-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; Trident/7.0; rv:11.0) like Gecko Host: :8022Content-Length: 334Connection: Keep-AliveCache-Control: no-cacheCookie: _SessionId=pr2zch43i5efxrdjcnuvtwzs1.2.2 POST方式服务器向客户端返回地数据HTTP/1.1 200 OKCache-Control: privateContent-Type: text/plain; charset=utf-8Server: Microsoft-IIS/7.5X-AspNet-Version: 4.0.30319X-Powered-By: Date: Thu, 25 Feb 2016 11:58:45 GMTContent-Length: 72、Telnet模拟http请求2.1 Telnet模拟get请求(1)、打开"运行"->cmd进入命令环境;(2)、输入"telnet 80",回车后 ,屏幕为全黑,此时我们利用快捷键"Ctrl+](右中括号)"来打开本地回显功能(3)、单击回车,进行编辑状态。

HTTP请求方式之POST请求

HTTP 请求方式之POST 请求在HTTP 请求消息中,请求方式有GET 、POST 、HEAD 、OPTIONS 、DELETE 、TRACE 、PUT 和CONNECT 八种。

而在以后们最常用的有两种请求方式:POST 请求、GET 请求。

这两种请求方式所对应的请求协议内容略有不同,在上一节的HTTP 请求协议中,我们已经了解了GET 请求方式的请求信息,下面我们来学习Post 请求。

1.POST 请求我们在浏览器地址栏上直接输入网址访问资源,这种请求方式是GET 请求,超链接请求也属于GET 请求,下面我们要演示的是POST 请求:(1)创建一个web 应用,名称为Example04,并在该应用中的WebRoot 目录下新建一个form.html 文件。

详情请见Post 请求案例详解。

点击此处Example04.zip 下载Examplie04。

主要代码如例1-1所示:例1-1form.html<form action="/Example04/index.jsp"method="post">用户名:<input type="text"name="username"/></br>密码:<input type="password"name="password"/></br><input type="submit"value="提交"/></form>(2)将Example04发布到Tomcat 中,启动Tomcat 服务器。

在浏览器端地址栏上输入http://localhost:8080/Example04/form.html ,并使用HttpWatch 进行抓包,如图1-1所示:图1-1访问form.html填写用户名:zhangsan填写密码:123点击提交点击提交之前,先点击Clear 选项,清理一下(3)如图1-1所示,在用户名文本框中输入:zhangsan,密码文本框中输入:123。

为什么要使用fiddler抓包?抓包用来干什么?

为什么要使⽤fiddler抓包?抓包⽤来⼲什么?这篇没有规整的⽂字叙述,是⼀些知识的杂谈记录~~~在我们做接⼝测试的时候,经常需要验证发送的消息是否正确,或者在出现问题的时候,查看⼿机客户端发送给server端的包内容是否正确,就需要⽤到抓包⼯具。

常⽤的抓包⼯具有fiddler、wireshark、httpwatch、 firebug、F12等。

抓包抓的是协议,fiddler抓的是HTTP、HTTPS协议,wireshark抓的是其他协议。

fiddler、wireshark可以修改接⼝的参数和返回值,常⽤的F12调试⼯具只可以查看接⼝的参数和响应值。

⼀般情况下,做接⼝测试时,必须有详细的接⼝⽂档,接⼝测试往往伴随着⾃动化即接⼝⾃动化测试,既然有接⼝⽂档,就可以直接使⽤了,为什么要抓包?⼀直知道fiddler抓包,也抓过包,但是⼀直不知道为什么要抓包,抓包⽤来⼲啥?现在来⼤概的解释⼀下:1.在不知道接⼝的情况下2.在知道接⼝,想查看接⼝数据的情况下3.⽤来查看接⼝的安全性⽐如:1.2:web端点击搜索按钮,没有查到数据。

F12打开,点击搜索按钮,network中查看具体协议,则可以查看到此接⼝的参数和返回值。

若参数传错,前端的锅;若响应异常,没有调通后台接⼝;若有响应,响应值错误,后台的锅。

2.3:⽀付订单的时候,fiddler请求前断点,修改5000元为50元,造成数据串改,不安全。

⽤户登录的时候,截取接⼝查看⼊参,可以看到具体的⽤户名、密码,不安全。

所以通过fiddler或者F12可以查看接⼝安全性,做到把敏感数字**显⽰更安全。

接下来介绍⼀下为什么要做接⼝测试?现在的很多接⼝过分依赖前端界⾯限制,极⼤的影响了接⼝的健全性。

⽐如:某促销商品限购件数最多3件,在界⾯校验的很正确,但是接⼝没有做校验,因为接⼝认为从界⾯传过来的数据都是正确的,这时候如果某些⼈绕过界⾯直接抓到了接⼝,限购件数改成了30件,接⼝是可以直接通过了。

vb 抓包、截包、发包

目录第一章:截包知识,本章主要介绍用HttpWatch软件截取网络数据包的方法及技巧第二章:发包知识,本章主要介绍数据包的构成第三章:三大利器的使用,本章主要介绍vb使用xmlhttp对象、webbrowser控件、inet控件进行Post发包、Get发包的方法第一章本文要用到的截包工具是HttpWatch,其他软件使用方法都差不多这里不再阐述。

软件下载地址:/source/2688506<只要注册个CSDN号就能下载了没有积分要求的,下载后请注意压缩包内的httpwatch.lic为授权文件,安装完成后把httpwatch.lic复制到安装目录里面>安装完成后打开IE-工具-HttpWatch(IE6的直接能在主界面看到不用进工具里了),打开该软件,如图所示:点击右上角的,软件界面会分离出另外一个窗口我来介绍下按钮的功能, 平常用到的就3个按钮,代表开始截取、停止截取、清除截取的数据再来介绍下面的界面:平常用到的是Qverview、Content、Stream,Qverview的可以查看Post过去的详细目标地址,Content查看请求回来的返回值,Stream查看数据包信息!截取封包:在请求页面前按下按钮开始截取封包,请求完毕后按下按钮停止截取封包.想要清除截取的数据可以按下按钮.数据查看:选中的地址就是Post提交的目标地址Content查看返回的网页源码Stream查看数据内容,详细的数据结构将在下章介绍第二章先发一段数据,我们来分析它<登陆百度的包>POST /?login HTTP/1.1Accept: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, application/x-shockwave-flash, application/vnd.ms-excel, application/vnd.ms-powerpoint, application/msword, application/x-ms-application, application/x-ms-xbap, application/vnd.ms-xpsdocument, application/xaml+xml, */* Referer: https:///?login&tpl=mnAccept-Language: zh-cnContent-Type: application/x-www-form-urlencodedAccept-Encoding: gzip, deflateUser-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; QQDownload 663; .NET CLR 2.0.50727; .NET CLR 3.0.04506.648; .NET CLR 3.5.21022)Host: Content-Length: 236Connection: Keep-AliveCache-Control: no-cacheCookie:tpl_ok=&next_target=&tpl=mn&skip_ok=&aid=&need_pay=&need_coin=& pay_method=&u=http%3A%2F%%2F&return_method=get&more _param=&return_type=&psp_tt=0&password=123465&safeflg=0&username=sunshi nebean&verifycode=&mem_pass=on关于Http头的构成我不阐述,详见:/absky_cxb/blog/item/f28065017032760a738da5cb.html这里主要讲Post包的构成及比较重要的Http头参数1.Http头里的Referer参数,简单的说就是来路,然后目标服务器能知道你这个Http请求是哪个页面请求过去的,有些服务器就是判断来路的所以这个参数比较重要2.Http头里的Content-Type参数,提交的是网页信息可以是application/x-www-form-urlencoded,假如提交图片信息这个参数也会随之变成data3.Post的包参数全部用&符号隔开的,=号后面的是参数的值。

常用的web抓包方法

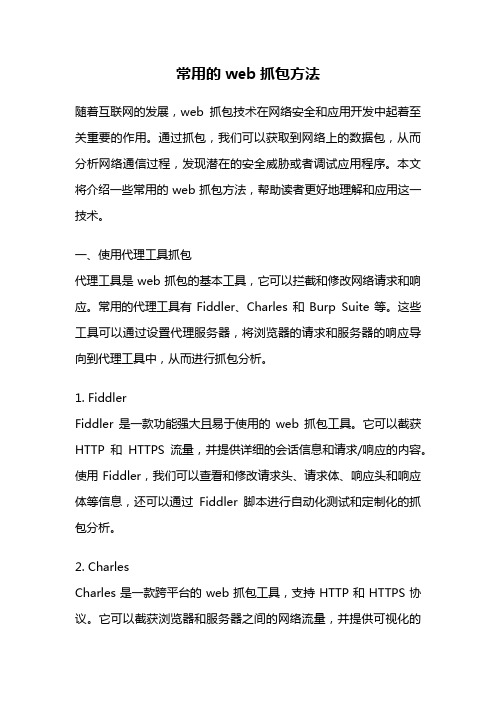

常用的web抓包方法随着互联网的发展,web抓包技术在网络安全和应用开发中起着至关重要的作用。

通过抓包,我们可以获取到网络上的数据包,从而分析网络通信过程,发现潜在的安全威胁或者调试应用程序。

本文将介绍一些常用的web抓包方法,帮助读者更好地理解和应用这一技术。

一、使用代理工具抓包代理工具是web抓包的基本工具,它可以拦截和修改网络请求和响应。

常用的代理工具有Fiddler、Charles和Burp Suite等。

这些工具可以通过设置代理服务器,将浏览器的请求和服务器的响应导向到代理工具中,从而进行抓包分析。

1. FiddlerFiddler是一款功能强大且易于使用的web抓包工具。

它可以截获HTTP和HTTPS流量,并提供详细的会话信息和请求/响应的内容。

使用Fiddler,我们可以查看和修改请求头、请求体、响应头和响应体等信息,还可以通过Fiddler脚本进行自动化测试和定制化的抓包分析。

2. CharlesCharles是一款跨平台的web抓包工具,支持HTTP和HTTPS协议。

它可以截获浏览器和服务器之间的网络流量,并提供可视化的界面展示请求和响应的详情。

通过Charles,我们可以查看和编辑网络请求的各个部分,还可以模拟不同的网络环境,如慢速网络和断网等,以测试应用程序在不同情况下的表现。

3. Burp SuiteBurp Suite是一款专业的web应用程序安全测试工具,也可以用于web抓包。

它支持拦截和修改HTTP和HTTPS流量,提供详细的请求和响应信息。

Burp Suite还具有强大的漏洞扫描和渗透测试功能,可以帮助开发者和安全测试人员发现和修复应用程序的安全问题。

二、使用浏览器开发者工具抓包现代浏览器都内置了开发者工具,可以方便地进行web抓包。

开发者工具提供了网络面板,可以查看和分析浏览器和服务器的网络请求和响应。

1. Chrome开发者工具Chrome开发者工具是一款功能强大的web开发和调试工具,也可以用于抓包。

http301、304状态码

http301、304状态码在利⽤httpwatch进⾏抓包分析时,我们经常会看到200、301、304这⼏个状态码。

具本三者是什么意思呢?200表⽰正常0k,这个是地球⼈都知道的了。

301 Moved Permanently 表⽰客户请求的⽂档在其他地⽅,新的URL在Location头中给出,浏览器应该⾃动地访问新的URL。

304 Not Modified:客户端有缓冲的⽂件并发出了⼀个条件性的请求(⼀般是提供If-Modified-Since头表⽰客户只想⽐指定⽇期更新的⽂档)。

服务器告诉客户,原来缓冲的⽂档还可以继续使⽤。

如果客户端在请求⼀个⽂件的时候,发现⾃⼰缓存的⽂件有 Last Modified ,那么在请求中会包含 If Modified Since ,这个时间就是缓存⽂件的 Last Modified 。

因此,如果请求中包含 If Modified Since,就说明已经有缓存在客户端。

只要判断这个时间和当前请求的⽂件的修改时间就可以确定是返回 304 还是 200 。

对于静态⽂件,例如:CSS、图⽚,服务器会⾃动完成 Last Modified 和 If Modified Since 的⽐较,完成缓存或者更新。

但是对于动态页⾯,就是动态产⽣的页⾯,往往没有包含 Last Modified 信息,这样浏览器、⽹关等都不会做缓存,也就是在每次请求的时候都完成⼀个 200 的请求。

⼀般的⼤的站点的图⽚服务器都有实现HTTP 304 缓存功能。

这个 304 状态⼀般主要在⽤户刷新页⾯(F5键)的时候触发,当⽤户在刷新页⾯的时候,因为原来的页⾯⾥的很多图⽚已经缓存过,客户端的浏览器已经记录了图⽚的最后更新时间(Last Mod),所以在⽤户刷新页⾯的时候,会向服务器提交⼀个字段:If-Modified-Since: Wed, 08 Sep 2010 21:35:06 GMT这个时候,服务器端的程序先取得这个字段的值,然后与服务器上的图⽚最后修改时间对⽐,如果相同,就直接返回 304 Not Modified ,然后停⽌。

网页抓包工具火狐插件FireBug的抓包利用教程

By on 2020 年12 月29 日作为一个开发人员,我想没人会不用火狐吧?既然是开发人员,又用了火狐,那没人会不用firebug吧?最经常使用的firebug查看页面中的元素,但恐怕有很多人都没用过它的抓包工具。

抓包工具,目的确实是用它分析网络数据包的内容,不管是POST数据仍是GET 数据。

想要写个网络蜘蛛,网站登岸辅助程序之类,比如的《》,等等是离不开抓包工具的。

先介绍一下主流的4种抓包工具:1 IE的老牌插件HTTPWATCH3 Winsock expert 一个独立应用4 Fiddler2 独立的应用喜爱主流的朋友,此刻能够离开去下搜索引擎下载了,忘记说了,那些工具都是要钱的,你说破解?嗯,那个不算。

下面来介绍一下firebug所集成的免费抓包工具,话说回来firebug实在太壮大了。

打开firebug,点击网络(NET),如以下图固然第一是启用它,下面以模拟登录人人网抓包为例,打开火狐,打开firebug,打开网络启用,登录人人首页,输入好用户名和密码,为了后面看得清楚,咱们先把操纵台清除一下,点击清楚。

最后点人人网的登录按钮提交。

这时firebug已经把所有的POST和GET请求都记录了下来,包括图片,JS等等,固然有些对咱们写代码来讲是没有效的,firebug已经帮咱们标为灰色的了,一样情形下咱们只需要分析黑体的请求。

不难看出,登岸到人人网首页需要通过以上三个请求,一个POST和两个GET,点开第一个POST请求咱们的请求和人人网效劳器的响应已经清楚的列给咱们了,一样咱们写代码所需要做的确实是模拟上面的请求头信息,再加上需要发送的数据,发送了哪些数据,点击上图的POST,(在GET发送的时候,firebug里面称作参数,下面咱们能够看到)咱们模拟完请求头,再模拟请求数据,确实是上图Content-Type: application/x-www-form-urlencoded Content-Length: 108email=ufoamyko022%&password=XXXXXXXX&origURL=http%3A%2F%&domain=这一段,然后通过代码发送请求,取得响应,假设响应头理由咱们需要的信息,比如有set-cookie,咱们就把它保留下来,以后就能够够进行第二个,第三个请求的模拟。

Http协议及HttpWatch的安装

Http协议及HttpWatch的安装1.什么是Http协议Http协议即超文本传送协议(HTTP-Hypertext transfer protocol)。

它定义了浏览器(即万维网客户进程)怎样向万维网服务器请求万维网文档,以及服务器怎样把文档传送给浏览器。

从层次的角度看,HTTP是面向(transaction-oriented)应用层协议,它是万维网上能够可靠地交换文件(包括文本、声音、图像等各种多媒体文件)的重要基础。

并且详细的规定了客户端浏览器与服务器之间互相通信的规则。

客户端与服务器端在Http协议下的交互过程如图1-1所:图1-1客户端与服务器端交互过程这些通信规则规定了客户端发送给服务器的内容格式,也规定了服务器发送给客户端的内容格式。

如下:●客户端发送给服务器的”信”,我们称之为”请求协议”。

●服务器端发送给浏览器的”信”,我们称之为”响应协议”。

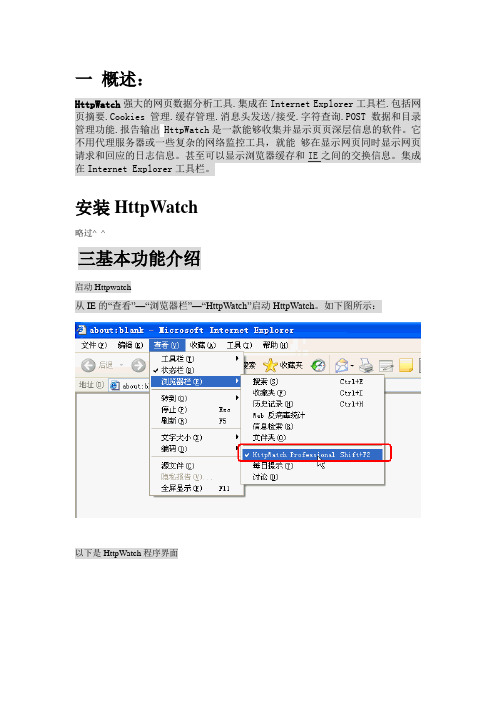

2.HttpWatch简介HttpWatch是强大的网页数据分析工具,集成在Internet Explorer工具栏。

包括网页摘要、Cookies管理、缓存管理、消息头发送/接受、字符查询、POST数据和目录管理功能、报告输出。

HttpWatch是一款能够收集并显示深层信息的软件。

它不用代理服务器或一些复杂的网络监控工具,就能够在显示网页同时显示网页请求和回应的日志信息。

甚至可以显示浏览器缓存和IE之间的交换信息。

集成在Internet Explorer工具栏。

有了HttpWatch工具,我们想了解客户端发送给服务器的“信”的内容,以及服务器端发送给客户端的“信”的内容,就很容易了。

下面我们来学习如何使用HttpWatch抓包工具。

3.HttpWatch 安装首先我们要安装HttpWatch ,这里我们安装的HttpWatch7.0版本,这个版本适用于IE 浏览器8.0及之前的版本,如果浏览器版本是8.0以后的建议下载高版本的HttpWatch 。

抓包教程

今天让我们学习一下如何抓包,是抓http协议的数据包论坛中有抓包相关的文章,你可以看一下,抓包就是查看客户端和服务器之间通信的数据。

对于浏览器来说,用httpwatch工具就可以,其实他就是一个游览器插件,工具下载地址:/share/link?shareid=4043&uk=453139343安装完毕后重启浏览器在网页右键菜单中打开“HttpWatch”,看我演示,拿QQ空间登陆来说吧点击红色的圆点按钮进入监听抓到了数据包URL:/check?uin=958796636&appid=15000101&ptlang=2052&r=0.90402 52414386118返回的数据ptui_checkVC('0','!URU','\x00\x00\x00\x00\x39\x26\x13\x5c');这个是QQ958796636的默认验证码,!URU 默认验证码下面我们来登录QQ空间GET方式登陆的URL:/login?ptlang=2052&u=958796636&p=47D4961E23BA71F547E85BFA8E 2D1CCE&verifycode=!URU&css=/ptcss/b2/qzone/15000101/style.css&m ibao_css=m_qzone&aid=15000101&u1=http%3A%2F%%2Fqzone%2Fv5%2 Floginsucc.html%3Fpara%3Dizone&ptredirect=1&h=1&from_ui=1&dumy=&fp=loginerroralert &action=6-31-121484&g=1&t=1&dummy=返回数据ptuiCB('0','0','/qzone/v5/loginsucc.html?para=izone','1','登录成功!', '星光');说明登陆成功u=958796636 QQ号码p=47D4961E23BA71F547E85BFA8E2D1CCE 经过算法加密的密文verifycode=!URU 刚才获得的默认验证码键盘的S键不好使,SORRY这三项正确就能登陆成功,其他的部分直接加上就行下面我们抓一下发送留言的数据包,给另一个号留言呵呵呵,导航挡住了,留言成功留言的URL:/cgi-bin/new/msgb_addanswer.cgi?g_tk=2078004340留言的数据部分:replycampus=0&content=%B8%F8%C4%E3%C1%F4%D1%D4%C1%CB&uin=799101989&ou in=958796636&g_tk=2078004340返回数据<?xml version="1.0" encoding="gb2312"?><succ num="1" msg_id="166" >发表成功</succ>g_tk=2078004340这个是g_tk,需要我们计算,算法易我论坛有数据部分带%是URL编码形式,我们解码后能看清楚解码后replycampus=0&content=给你留言了&uin=799101989&ouin=958796636&g_tk=2078004340但是要注意,发送数据包的时候一定要编码,并且编码符合它的编码规则,如这个是GB2312编码让我们用VB中的inet空见构造个发送数据包代码有兴趣的朋友可以看看这篇文章/forum.php?mod=viewthread&tid=104&highlight=%CA%FD%BE%DD %B0%FC这是发送数据包代码,我们想构造留言数据包代码,改一下'发送登录请求dim g_tk as stringg_tk=计算得到的g_tkInet1.Execute "/cgi-bin/new/msgb_addanswer.cgi?g_tk="&g_tk, "POST", "replycampus=0&content="&text1.text&"&uin=799101989&ouin=958796636&g_tk="&g_tk, "CONTENT-TYPE : application/x-www-form-urlencoded"Do While Inet1.StillExecutingDoEventsLoop'取得返回数据Dim reString As StringreString = Inet1.GetChunk(0, icString)其他不用管,这个代码执行前提是必须登录成功后才能发送留言数据包uin=799101989&ouin=958796636 这两个别弄反,第一个是接受留言的人,第二个是发送留言的人其中g_tk必须算出来,留言文本需要编码,我稍微改一下,你就明白这样就可以了电脑没有安装VB,是别人的电脑,呵呵,教程就到这里,再见。

抓包工具-HttpWatch(功能详细介绍)

抓包⼯具-HttpWatch(功能详细介绍) HttpWatch是功能强⼤的⽹页数据分析⼯具,集成在IE⼯具栏,主要功能有⽹页摘要、cookies管理、缓存管理、消息头发送/接收,字符查询、POST数据、⽬录管理功能和报告输出。

HttpWatch是⼀款能够收集并显⽰深层信息的软件,它不⽤代理服务器或⼀些复杂的⽹络监控⼯具,能够在显⽰⽹页的同时显⽰⽹页请求和回应的⽇志信息,甚⾄可以显⽰浏览器缓存和IE之间的交换信息,集成在IE⼯具栏。

(HttpWatch⼯具需要下载安装,这⾥就不详说了,直接搜索百度就ok了) HTTP基础知识之HTTP消息格式 当⽤户使⽤浏览器访问某个URL地址、提交表单数据时,浏览器会⽣成请求消息发送给服务器,服务器收到请求后,将⽣成的响应消息返回给浏览器。

浏览器发出的请求信息和服务器返回的响应信息统称为HTTP消息。

HTTP消息有着严格的格式。

⼀个完整的请求消息包括:⼀个请求⾏、若⼲消息头及实体内容,其中⼀些消息头和实体内容是可选的,消息头和实体内容之间使⽤空⾏隔开,下⾯是HTTP请求消息内容:(Request-Line) GET /get.do?prod=wmail_lbp&ver=1&uid=nt@&domain=&mobUser=0&callback=themeHandler.callback&rnd=0.13562542999267713 HTTP/1.1 Accept application/javascript, */*;q=0.8Accept-Encoding gzip, deflateAccept-Language zh-CNConnection Keep-AliveCookie starttime=; logType=Host Referer /User-Agent Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; WOW64; Trident/5.0)HTTP请求消息内容 ⼀个完整的响应消息包括:⼀个状态⾏、若⼲消息头及实体内容。

网页抓包工具httpwatch

一概述:HttpWatch强大的网页数据分析工具.集成在Internet Explorer工具栏.包括网页摘要.Cookies管理.缓存管理.消息头发送/接受.字符查询.POST数据和目录管理功能.报告输出HttpWatch是一款能够收集并显示页页深层信息的软件。

它不用代理服务器或一些复杂的网络监控工具,就能够在显示网页同时显示网页请求和回应的日志信息。

甚至可以显示浏览器缓存和IE之间的交换信息。

集成在Internet Explorer工具栏。

安装HttpWatch略过^_^三基本功能介绍启动Httpwatch从IE的“查看”—“浏览器栏”—“HttpWatch”启动HttpWatch。

如下图所示:以下是HttpWatch程序界面以下用登录我的邮箱 例子来展示Httpwatch:点击“Record”后,在IE打开需要录制的网址,,输入用户名,密码后完成登录操作1.3.1 Overview(概要)表示选定某个信息显示其概要信息如上图红框所示:URL:/external/closea_d.jsResult:200请求的URL是/external/closea_d.js,返回的Htpp状态代码结果200,表示成功;Resync URL Browser requested refresh if changed - /external/closea_d.js 浏览器请求的URLStarted At 2008-Jan-04 09:21:09.422 (local time)请求开始时间(实际记录的是本机的时间)Connect Connect to IP address '218.107.55.86'请求的网址的IP地址Http Request Unconditional request sent for /external/closea_d.jsHttp请求,当浏览器向Web服务器发出请求时,它向服务器传递了一个数据块,也就是请求信息Http Response Headers and content returnedHttp响应,当浏览器接受到web服务器返回的信息时2.3.2 Header(报头)表示从Web服务器发送和接受的报头信息;/a/p/main.htm?sid=UBDCcOJJDknBulMFzSJJipPzfROMNqHO如上图红框所示:Http请求头发送信息Headers Sent valueRequest-Line GET /external/closea_d.js HTTP/1.1以上代码中“GET”代表请求方法,“closea_d.js”表示URI,“HTTP/1.1代表协议和协议的版本。

抓包工具的使用

抓包工具的使用抓包工具是网络安全领域中常用的一种工具,用于捕获和分析网络数据包。

它可以帮助我们了解网络通信过程中的细节,识别潜在的安全问题,以及优化网络性能。

本文将介绍抓包工具的基本原理和使用方法,以及一些常见的抓包工具。

一、抓包工具的基本原理抓包工具通过在网络接口上监听数据流量,捕获经过网络的所有数据包。

它可以拦截传输层(如TCP、UDP)和网络层(如IP)的数据包,并将其解析成可读的格式,以便进一步分析。

抓包工具可以在本地计算机上运行,也可以在网络上的特定位置(如网关、路由器)上运行。

二、抓包工具的使用方法1. 安装抓包工具:根据操作系统的不同,选择合适的抓包工具进行安装。

常见的抓包工具有Wireshark、Fiddler、tcpdump等。

2. 选择抓包接口:打开抓包工具后,选择要监听的网络接口。

一般情况下,选择默认接口即可,但如果有多个网络接口,可以根据需要进行选择。

3. 开始抓包:点击开始/启动按钮,开始抓包。

抓包工具会开始监听网络流量,并将捕获的数据包显示在界面上。

4. 分析数据包:抓包工具会将捕获的数据包按照时间顺序显示在界面上。

可以点击每个数据包,查看其详细信息,包括源IP地址、目标IP地址、协议类型、数据内容等。

可以根据需要对数据包进行过滤和排序,以便更好地分析和理解。

5. 导出数据包:在分析完数据包后,可以将其导出到文件中,以便后续分析或共享给其他人。

三、常见的抓包工具1. Wireshark:Wireshark是一款功能强大的开源抓包工具,支持多种操作系统,包括Windows、Linux、macOS等。

它具有直观的界面和丰富的功能,可以捕获和分析各种协议的数据包,如TCP、UDP、HTTP等。

2. Fiddler:Fiddler是一款针对Web开发和调试的抓包工具,它可以捕获浏览器和服务器之间的所有HTTP和HTTPS通信。

Fiddler 具有可扩展的架构,可以通过插件来增加额外的功能。

几种主流浏览器内置http抓包工具软件使用方法

览器可能没有该功能

0c25f5ca 易博

之后的使用方式都大同小异,火狐抓包工具

界面是中文的,而且有预览的功能,把鼠标放在 抓取的请求上面就会显示出该来,是一款非常优 秀的抓包工具。

我们常用的 360 浏览器也内置了 http 抓包 工具,打开方式:工具--开发人员工具。

我则坚持说有 30 岁以上。后来我赢了,易博。)还有爱讲养生之道的贞姐

同样选择网络,IE 抓包工具默认是关闭状 态,点击开始网络流量捕获就可以监控了。

我则坚持说有 30 岁以上。后来我赢了,易博。)还有爱讲养生之道的贞姐

选中一条结果,点击详细信息,工具会显示 出关于该 http 请求的详细内容。几大浏览器就 介绍到这里,其他浏览器的使用方法应该也是大 同小异。注意事项

打开之后会发现 360 其实用的是 google 的 抓包工具,有没有获得授权我们就不去管了,怎 么使用也不再赘述。

当然最后不能忘了 IE,IE 打开抓包工具的 方式也差不多,工具--F12 开发人员工具,但是

IE 有个特点在没有打开任何页面的时候,该选项 是灰色不让打开的状态。

随便打开一个页面,该选项就可以使用了。

我则坚持说有 30 岁以上。后来我赢了,易博。)还有爱讲养生之道的贞姐

下图是打开之后的界面。可以随便访问一个 页面来测试下珠宝结果。工具打开之后默认就是 监测状态,如果想暂时停止抓包,可以点击工具 左上方的小红点 recordworklog,清除抓包结果 可以点击红点右边的小圆圈 clear。

点击右上方的 Docktomainwindow 可以以独 立窗口的方式显示界面。

任一点击一条 http 请求,在工具右边会列 出该请求的详细信息,包括请求头,请求方式, 提交的内容,cookie 等内容。

Httpwatch操作指导教程

Httpwatch抓包工具操作指导教程

一、下载安装httpwatch抓包工具(建议使用方法2)

方法1、HttpWatch工具直接可以在百度中找,找到后下载到自己电脑。

方法2、在延安一体化代维群里下载共享的httpwatch professional软件(建议使用)二安装HttpWatch

1、点击运行安装包,进入该页面,点击【Next】

2、进入该页面,点击【I agree】.

3、进入该页面,继续点击【Next】.

4、进入该页面,点击安装【Install】.

5、安装中。

6、安装完成,点击【Finish】.随后弹出软件相关信息,可以忽略。

二、Httpwatch抓包软件基本操作

1、打开浏览器,【工具】可以看见出现HttpWatch Basic、HttpWatch Professional字样。

2、点击上述字样出现类似一下页面。

2、点击工具栏【Tools】,清空相关信息。

3、进入视图菜单【View】,点击Select Columns...Alt+shift+C,将Server IP:Port 加入右侧列表并置上,点击确定。

4、到此,抓包前准备工作完成,我们现在点击记录【Record】按钮,打开相关网页,会发现如下图状态。

5、抓包完成后,点击停止【Stop】,并保存【Save】。

注意:将Result值大于400的截图(整个页面),Time Chart延迟较大的截图(整个页面)保存。

抓包工具抓完数据后后缀名为.hwl【如下图】。

烦,谢谢!。

抓包工具-Fiddler详细介绍

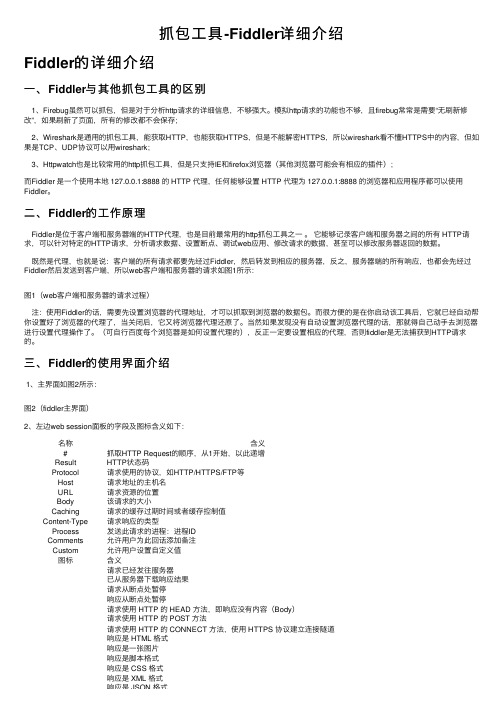

抓包⼯具-Fiddler详细介绍Fiddler的详细介绍⼀、Fiddler与其他抓包⼯具的区别 1、Firebug虽然可以抓包,但是对于分析http请求的详细信息,不够强⼤。

模拟http请求的功能也不够,且firebug常常是需要“⽆刷新修改”,如果刷新了页⾯,所有的修改都不会保存; 2、Wireshark是通⽤的抓包⼯具,能获取HTTP,也能获取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的内容,但如果是TCP、UDP协议可以⽤wireshark; 3、Httpwatch也是⽐较常⽤的http抓包⼯具,但是只⽀持IE和firefox浏览器(其他浏览器可能会有相应的插件);⽽Fiddler 是⼀个使⽤本地 127.0.0.1:8888 的 HTTP 代理,任何能够设置 HTTP 代理为 127.0.0.1:8888 的浏览器和应⽤程序都可以使⽤Fiddler。

⼆、Fiddler的⼯作原理 Fiddler是位于客户端和服务器端的HTTP代理,也是⽬前最常⽤的http抓包⼯具之⼀。

它能够记录客户端和服务器之间的所有 HTTP请求,可以针对特定的HTTP请求,分析请求数据、设置断点、调试web应⽤、修改请求的数据,甚⾄可以修改服务器返回的数据。

既然是代理,也就是说:客户端的所有请求都要先经过Fiddler,然后转发到相应的服务器,反之,服务器端的所有响应,也都会先经过Fiddler然后发送到客户端,所以web客户端和服务器的请求如图1所⽰:图1(web客户端和服务器的请求过程) 注:使⽤Fiddler的话,需要先设置浏览器的代理地址,才可以抓取到浏览器的数据包。

⽽很⽅便的是在你启动该⼯具后,它就已经⾃动帮你设置好了浏览器的代理了,当关闭后,它⼜将浏览器代理还原了。

当然如果发现没有⾃动设置浏览器代理的话,那就得⾃⼰动⼿去浏览器进⾏设置代理操作了。

(可⾃⾏百度每个浏览器是如何设置代理的),反正⼀定要设置相应的代理,否则fiddler是⽆法捕获到HTTP请求的。

抓包重写规则

抓包重写规则

1.启动抓包工具:首先需要启动相应的抓包工具,并设置好相关的代理配置,使其可以捕获到网络请求和响应。

2.捕获数据包:在抓包工具中,选择需要捕获的目标应用或者设置捕获的规则,然后开始捕获数据包。

可以通过设置过滤条件来筛选出需要的请求和响应。

3.修改数据包:在捕获到的数据包列表中,选择需要修改的数据包,然后对其进行编辑。

根据实际需求,进行相应的参数修改、头部修改或者响应内容修改。

4.应用重写规则:在抓包工具中,设置相应的重写规则,将需要修改的请求或者响应与对应的重写规则关联起来。

可以根据URL、请求方法、参数等来匹配需要修改的数据包。

5.验证修改效果:重新发送被修改的请求,观察修改后的效果是否符合预期。

如果需要不断调试和修改,可以实时查看修改后的结果,进行迭代调优。

常用接口抓包以及接口测试工具

常⽤接⼝抓包以及接⼝测试⼯具⾸先呢,给新关注博主的同学普及⼀下⼦,所谓接⼝:统称为api,程序与程序之间的对接、交接;接⼝测试主要⽤于检测外部系统与系统之间以及内部各个⼦系统之间的交互点;主要是为了检验不同组件(模块)之间数据的传递是否正确,同时接⼝测试还要测试当前系统与第三⽅系统的对接,⽐如和:⽀付宝、财付通、微信、银联。

有新同学⼜该问了,⼲么还要测接⼝,有啥⽤?⼀、是节省时间前后端不同步时便可以进⾏测试;⼆、是测试⼀些界⾯功能测不到的场景(譬如:规定两位⼩数,传多位;⽆法上传特殊字符的通过接⼝进⾏上传特殊字符等)三、检查系统的异常处理能⼒四、检查系统的安全性、稳定性五、前端随便变,接⼝测好了,后端不⽤变好了下⾯步⼊正主题了,不闲扯了,,都是基础的后期有时间通通都会介绍的⼀、常⽤抓包⼯具:1、web端的话,google浏览器直接F12开发者模式点击network进⾏抓包分析;2、fiddler抓包⼯具,是客户端和服务端的http代理,客户端所有的请求都要先经过fiddler,到响应的服务端,然后端返回的所有数据也都要经过fiddler,fiddler也是最常⽤的抓包⼯具之⼀;3、Charles抓包⼯具(俗称青花瓷),也是⽐较常⽤的,和fiddler差不多,请求接⼝和返回数据的显⽰⽅式不⼀样,Charles是树状结构⽐较清晰,fiddler是按照时间倒叙排的4、Firebug抓包⼯具是浏览器firefox浏览器⾃带插件,⽀持很多种浏览器,直接按f12,就可以打开,⽤起来⽐较⽅便5、httpwatch抓包⼯具是强⼤的⽹页数据分析⼯具,安装简单,不需要设置代理和证书,但只能看不能修改,,集成在Internet Explorer⼯具栏6、Wireshark抓包⼯具很强⼤,可以捕捉⽹络中的数据,并为⽤户提供关于⽹络和上层协议的各种信息。

但是如果只是抓取http和https的话,还是⽤fiddler和Charles⽐较简洁⼀点7、SmartSniff 抓包⼯具是⼀款⽅便⼩巧的 TCP/IP 数据包捕获软件,⽹络监视实⽤程序介绍那么多⼯具在实际⼯作中选择最舒服的⼀种就好了,博主⽤过 1,2,4感觉挺好⽤,其中⽤ 2,fiddler 可能是⽤习惯了吧,后⾯也会介绍如何进⾏抓App包进⾏,⼀、常⽤接⼝测试⼯具:最简单最常⽤,以前属于⾕歌插件那么它是谁呢? postman迈着骄傲的步伐⾛来了, postman测试接⼝最为简单,常⽤,后⾯也会系统的介绍postman⽤法;关注博主1、postman(简单易上⼿常⽤)2、jmeter (⽬前市场上最为流⾏接⼝测试之⼀)jmeter 既能够进⾏接⼝测试,⼜能够进⾏压⼒以及性能测试3、RESTClient ⽤java Swing编写的基于http协议的接⼝测试⼯具,⼯具⽐较灵巧,便于做接⼝的调试,源码在官⽹上可以下载。

抓包数据分析(请求、响应组成)

抓包数据分析(请求、响应组成)抱歉,这篇⽂章忘了是来⾃哪位作者的了,时间有点久。

这篇⽂章只有图⽚和括号中的是我⾃⼰理解的内容。

⼀、抓包中请求组成:请求⾏、请求头、空⾏、请求体1.请求⾏:请求⾏由请求⽅法字段、URL字段和HTTP协议版本字段3个字段组成,它们⽤空格分隔。

⽐如 GET /data/info.html HTTP/1.1。

(按我理解,就是请求信息的第⼀⾏)2.请求头:HTTP客户程序(例如),向服务器发送请求的时候必须指明请求类型(⼀般是GET或者 POST)。

如有必要,客户程序还可以选择发送其他的请求头。

⼤多数请求头并不是必需的,但Content-Length除外。

对于POST请求来说 Content-Length必须出现。

(按我理解,就是请求的各种信息)3. 空⾏不怎么看的出来:它的作⽤是通过⼀个空⾏,告诉服务器请求头部到此为⽌。

(按我理解,可以忽略不计)4.请求体:浏览器真正发送给服务器的数据。

(按我理解是需要提交的参数)若⽅法字段是GET,则此项为空,没有数据若⽅法字段是POST,则通常来说此处放置的就是要提交的数据⼆、响应组成:响应⾏、响应头、响应体1.响应⾏:响应⾏⼀般由协议版本、状态码及其描述组成⽐如 HTTP/1.1 200 OK。

(按我理解,响应信息⾥⾯的第⼀⾏)2.响应头:响应头⽤于描述服务器的基本信息,以及数据的描述,服务器通过这些数据的描述信息,可以通知客户端如何处理等⼀会⼉它回送的数据。

(按我理解,就是响应的各种信息)3.响应体:响应体就是响应的消息体,如果是纯数据就是返回纯数据,如果请求的是HTML页⾯,那么返回的就是HTML代码,如果是JS就是JS代码。

(按我理解,就是请求发送后,系统的响应,真正返回给client的东西)。

防重放攻击

点击 contion

HttpWatch捕获 以POST DATA

成功登录

打开淘宝网站, 输入捕获的用户名, 注意由于要重放密

码, 因此这里密码可随便输入, 不要点击登录。然后单

击paros(网站测试工具) 的T rap, 只有当消息的时戳与本地时间差值在一定范围内时,接收方才接收这条消息。 选择T rap request, 对网页提交的信息进行单步捕获和转发请求。单击IE HttpWatch捕获以POST DATA

的账户信息主体部分( 包含加密后的口令信息) 。单击 客户端发出登录请求(假设是浏览器的GET请求)

单击contion, 然后回到IE 中,成功使用重放攻击登录到淘宝网站。

contion, 然后回到IE 中,成功使用重放攻击登录到淘

宝网站。

重放攻击对策

a)在关键消息内加入时间戳来保证消息的时鲜性。 只有当消息的时戳与本地时间差值在一定范围内时,接 收方才接收这条消息。要实现这种方法,在系统中需要 有严格的时钟同步。

防重放攻击

重放攻击的定义

攻击者利用网络监听或者其他方式盗取认 证凭据发送一个目的主机已接收过得包, 来达到欺骗系统的目的,主要用于身份认 证程。

重放攻击例子:

用户登录淘宝网通过抓包工具(HttpWatch)捕获到的信息如下

打开淘宝输入用 户名

随便输入替代

paros(网站测试工具) T rap request

用户 令信息) 。

不正确断开连接

发送挑战值

服务器

发送计算相应的应答值 只有当消息的时戳与本地时间差值在一定范围内时,接收方才接收这条消息。

网易的将军令,就是一个基于时间戳的密保工具他是每隔60s密码就会更改一次,有效的保护了玩家的帐号。 单击contion, 然后回到IE 中,成功使用重放攻击登录到淘宝网站。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

***Host: localhost

Connection: Keep-Alive

请求行(请求方式 请求路径 协议/版本)

多个请求头信息:头名称:头值

空行

请求体

------------------------------------

<meta http-equiv="cache-control" content="no-cache">

<meta http-equiv="expires" content="0">

<meta http-equiv="keywords" content="keyword1,keyword2,keyword3">

*****ቤተ መጻሕፍቲ ባይዱontent-Type: application/x-www-form-urlencoded --> 表示表单中的数据会自动使用url来编码!

Accept-Encoding: gzip, deflate

Host: localhost

Content-Length: 30

Connection: Keep-Alive

GET /hello3/index.jsp HTTP/1.1

Accept: application/x-ms-application, image/jpeg, application/xaml+xml, image/gif, image/pjpeg, application/x-ms-xbap, application/vnd.ms-excel, application/vnd.ms-powerpoint, application/msword, */*

This is my JSP page. <br>

<h1>Hello -- 3</h1>

</body>

</html>

======================================

POST /index.jsp HTTP/1.1

Accept: application/x-ms-application, image/jpeg, application/xaml+xml, image/gif, image/pjpeg, application/x-ms-xbap, application/vnd.ms-excel, application/vnd.ms-powerpoint, application/msword, */*

<html>

<head>

<base href="http://localhost:80/hello3/">

<title>My JSP 'index.jsp' starting page</title>

<meta http-equiv="pragma" content="no-cache">

Cache-Control: no-cache

username=zhangsan&password=123

正文(体),表单是一大堆内容,而发送给服务器的只有一行字符串!

username=%E5%BC%A0%E4%B8%89&password=123

-128~127、-128~127、-128~127、-128~127、-128~127、-128~127

<meta http-equiv="description" content="This is my page">

<!--

<link rel="stylesheet" type="text/css" href="styles.css">

-->

</head>

<body>

Referer: http://localhost/day08_1/login.html

Accept-Language: zh-CN,en-US;q=0.5

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1; WOW64; Trident/4.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729; .NET CLR 3.0.30729; Media Center PC 6.0; InfoPath.2; .NET4.0C; .NET4.0E)

*****HTTP/1.1 200 OK

Server: Apache-Coyote/1.1

Set-Cookie: JSESSIONID=48F75E08BD4DF3C3E72919543CBFDF81; Path=/hello3/; HttpOnly

*****响应内容的MIME类型:Content-Type: text/html;charset=ISO-8859-1

**Accept-Language: zh-CN,en-US;q=0.5

*****User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1; WOW64; Trident/4.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729; .NET CLR 3.0.30729; Media Center PC 6.0; InfoPath.2; .NET4.0C; .NET4.0E)

字节+128 --> 转换成16进制 --> 添加%这个前缀

36 --> %A4

Content-Length: 646

Date: Thu, 22 May 2014 06:45:26 GMT

响应行(协议/版本 状态码 状态码的解析)

响应头(key/value格式)

空行

响应正文

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN">