防火墙内外压差测定记录

防火墙测试报告

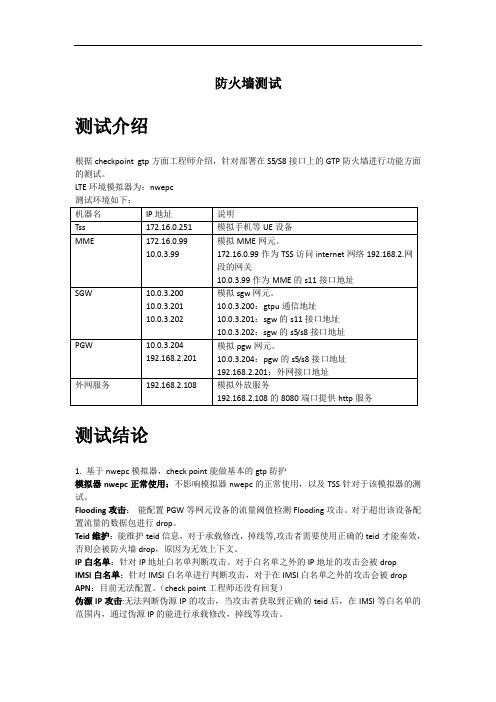

防火墙测试测试介绍根据checkpoint gtp方面工程师介绍,针对部署在S5/S8接口上的GTP防火墙进行功能方面的测试。

LTE环境模拟器为:nwepc测试结论1. 基于nwepc模拟器,check point能做基本的gtp防护模拟器nwepc正常使用:不影响模拟器nwepc的正常使用,以及TSS针对于该模拟器的测试。

Flooding攻击:能配置PGW等网元设备的流量阈值检测Flooding攻击。

对于超出该设备配置流量的数据包进行drop。

Teid维护:能维护teid信息,对于承载修改,掉线等,攻击者需要使用正确的teid才能奏效,否则会被防火墙drop,原因为无效上下文。

IP白名单:针对IP地址白名单判断攻击。

对于白名单之外的IP地址的攻击会被dropIMSI白名单:针对IMSI白名单进行判断攻击,对于在IMSI白名单之外的攻击会被drop APN:目前无法配置。

(check point工程师还没有回复)伪源IP攻击:无法判断伪源IP的攻击,当攻击者获取到正确的teid后,在IMSI等白名单的范围内,通过伪源IP的能进行承载修改,掉线等攻击。

功能测试1. 模拟器正常上下线,修改, 数据层面流量测试测试项目模拟器正常流量测试测试目的测试防火墙对于模拟器的正常gtpc tunnle创建,更新,删除等等操作是是否有影响、对于gtpu的数据层面传输是否有影响测试方法 1. 配置并启动pgw,sgw,mme模拟器,允许给测试机器tss(ip地址:172.16.0.251),建立tunnel,从而访问192.168.2.0网段的地址。

2. 配置防火墙gtpc策略白名单为pgw,sgw3. 配置2152的udp端口访问为accept预期结果 1.Tss能正常访问http://192.168.2.108:8080/2.对于模拟器的定时更新tunnel,不会受到影响测试结果 1.Tss能正常访问http://192.168.2.108:8080/2.对于模拟器的定时更新tunnel,不会受到影响测试效果1. 防火墙对于gtpc和gtpu报文都是accept防火墙日志2. 172网段的tss能访问192.168.2网段地址的服务Tss访问http://192.168.2.108:8080/2. 非白名单的上线测试测试项目非白名单的gtpc访问测试测试目的测试防火墙对于匿名机器的攻击监测测试方法 1. 配置并启动pgw,sgw,mme模拟器,允许给测试机器tss(ip地址:172.16.0.251),建立tunnel,从而访问192.168.2.0网段的地址。

防火墙测试报告

防火墙测试报告2013.06.目录1测试目的................................................. 错误!未定义书签。

2测试环境与工具........................................... 错误!未定义书签。

测试拓扑................................................. 错误!未定义书签。

测试工具................................................. 错误!未定义书签。

3防火墙测试方案........................................... 错误!未定义书签。

安全功能完整性验证....................................... 错误!未定义书签。

防火墙安全管理功能的验证............................. 错误!未定义书签。

防火墙组网功能验证................................... 错误!未定义书签。

防火墙访问控制功能验证............................... 错误!未定义书签。

日志审计及报警功能验证............................... 错误!未定义书签。

防火墙附加功能验证................................... 错误!未定义书签。

防火墙基本性能验证....................................... 错误!未定义书签。

吞吐量测试........................................... 错误!未定义书签。

延迟测试............................................. 错误!未定义书签。

防火墙实验报告

南京信息工程大学实验(实习)报告实验(实习)名称防火墙实验(实习)日期2012.10.12指导教师朱节中专业10软件工程年级三班次 2 班姓名曾艺学号20102344070 得分一.实验目的:1. 了解防火墙的相关知识2. 防火墙的简单实验二.实验步骤:1. 了解防火墙的概念,类型及作用2. 防火墙的实验三.实验内容:1.防火墙的概念防火墙指的是一个有软件和硬件设备组合而成、在内部网和外部网之间、专用网与公共网之间的界面上构造的保护屏障。

由计算机硬件或软件系统构成防火墙,来保护敏感的数据部被窃取和篡改。

防火墙是设置在可信任的企业内部和不可信任的公共网或网络安全域之间的以系列部件的组合,它是不同网络或网络安全域之间信息的唯一出入口,能根据企业的安全政策控制出入网络的信息流,且本身具有较强的抗攻击能力。

它是提供信息安全服务,实现网络和信息安全的基础设施。

2防火墙的类型技术上看,防火墙有三种基本类型:包过滤型、代理服务器型和复合型。

它们之间各有所长,具体使用哪一种或是否混合使用,要根据具体需求确定。

包过滤型防火墙(Packet Filter Firewall)通常建立在路由器上,在服务器或计算机上也可以安装包过滤防火墙软件。

包过滤型防火墙工作在网络层,基于单个IP包实施网络控制。

它对所收到的IP数据包的源地址、目的地址、TCP数据分组或UDP报文的源端口号及目的端口号、包出入接口、协议类型和数据包中的各种标志位等参数,与网络管理员预先设定的访问控制表进行比较,确定是否符合预定义好的安全策略并决定数据包的放行或丢弃。

这种防火墙的优点是简单、方便、速度快、透明性好,对网络性能影响不大,可以用于禁止外部不合法用户对企业内部网的访问,也可以用来禁止访问某些服务类型,但是不能识别内容有危险的信息包,无法实施对应用级协议的安全处理。

代理服务器型防火墙(Proxy Service Firewall)通过在计算机或服务器上运行代理的服务程序,直接对特定的应用层进行服务,因此也称为应用层网关级防火墙。

防火墙功能测试表

采用PING命令

条件:从内网信息中心VLAN计算机(IP为:10.51.2.8)PING外网计算机(连接在NE08E路由器上IP:10.51.33.8)。

操作:在测试过程中人工切断一台防火墙的电源,模拟停电事故。

采用PING命令

4

外网=》内网

从外网计算机(IP为:10.51.33.8)PING内网各VLAN的网关(10.51.x.254 x=1~13)

采用PING命令

5

线路备份

条件:从内网信息中心VLAN计算机(IP为:10.51.2.8)PING外网计算机(连接在NE08E路由器上IP:10.51.33.8)。

操作:在测试过程中人工切断一条连往Quidway S8512的光纤线路。

采用PING命令

从外网计算机(IP为:10.51.33.8)访问内网IBM-ORA-1主机(IP为:10.51.3.3)TCP:1521端口、IBM-BEA-1主机(IP为:10.51.3.7)TCP:7001端口

使用Windows自带的IE浏览器访问TCP:7001

使用PL/SQL客户端访问TCP:1521

在单机环境下采用PING命令

6

HA功能

条件:从内网信息中心VLAN计算机(IP为:10.51.2.8)PING外网计算机(连接在NE08E路由器上IP:10.51.33.8)。

操作:在测试过程中人工切断一台防火墙连往Quidway S8512的二条光纤线路。

采用PING命令

条件:从内网信息中心VLAN计算机(IP为:10.51.2.8)PING外网计算机(连接在NE08E路由器上IP:10.51.33.8)。

防火墙验收报告单模板

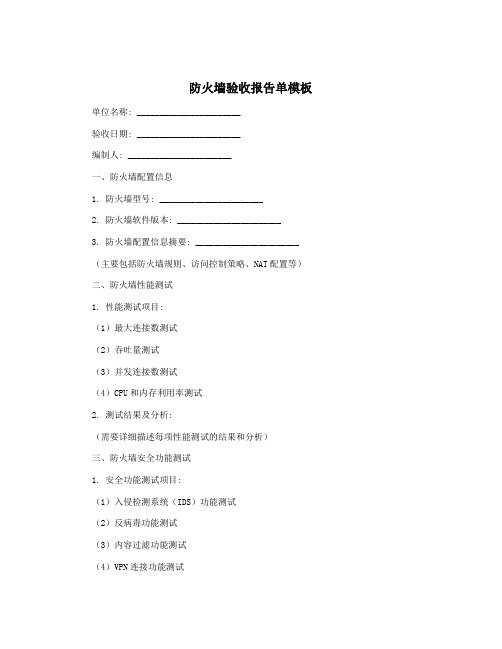

防火墙验收报告单模板单位名称: _______________________验收日期: _______________________编制人: _______________________一、防火墙配置信息1. 防火墙型号: _______________________2. 防火墙软件版本: _______________________3. 防火墙配置信息摘要: _______________________(主要包括防火墙规则、访问控制策略、NAT配置等)二、防火墙性能测试1. 性能测试项目:(1)最大连接数测试(2)吞吐量测试(3)并发连接数测试(4)CPU和内存利用率测试2. 测试结果及分析:(需要详细描述每项性能测试的结果和分析)三、防火墙安全功能测试1. 安全功能测试项目:(1)入侵检测系统(IDS)功能测试(2)反病毒功能测试(3)内容过滤功能测试(4)VPN连接功能测试(5)其他安全功能测试项目2. 测试结果及分析:(需要详细描述每项安全功能测试的结果和分析)四、防火墙规则审查1. 防火墙访问控制规则审查(需要详细列出防火墙的访问控制规则,包括源地址、目标地址、端口、动作等信息,并进行审查)2. 防火墙NAT规则审查(需要详细列出防火墙的网络地址转换规则,包括源地址、目标地址、端口、转换类型等信息,并进行审查)五、防火墙日志审查1. 日志审查内容(需要详细说明对防火墙日志的审查内容,包括异常事件、攻击事件等)2. 审查结果及处理建议(需要对日志审查结果进行分析并提出相应的处理建议)六、验收结论及意见1. 验收结论(根据以上测试和审查结果,对防火墙的整体性能和安全功能进行验收结论)2. 备注及建议(针对存在的问题和不足之处提出建议和改进建议)七、其他附件1. 相关测试报告2. 防火墙配置文件备份3. 其他相关资料备注: 本报告所涉及的所有信息和数据均需真实可靠,如有问题请及时沟通。

甘肃煤炭工程学校矿井安全技术教案:第三章 矿井火灾防治06

四、高瓦斯矿井处理火灾时的注意事项高瓦斯矿井处理火灾时,对灾区进行合理的通风,对防止瓦斯爆炸有决定性的作用。

在火灾处理过程中,必须掌握瓦斯的变化,合理调度风流,其原则是有助于控制火势,又能冲淡瓦斯,及时排走瓦斯。

不能随意减少或中断灾区的供风,必要时(瓦斯浓度上升)还应加大火区供风量。

加强巷道维护,防止冒顶堵塞巷道切断风流,以避免瓦斯积聚而产生爆炸。

具体应针对具体情况,采取相应的措施。

(1)上、下山和运输平巷发火时,如果在火源的上风侧有掘进头和废巷,应将积存瓦斯的巷道严密封堵。

在火源的下风侧有冒高、废巷和掘进头积聚瓦斯时,对灭火人员威胁最大,为防止瓦斯爆炸应果断封闭火区,或者进行局部反风,将这些瓦斯库封闭后,再组织灭火。

(2)处理高瓦斯矿高冒处火灾时,必须在喷雾水枪的掩护下(迫使火源局限在高冒处),在火源的下风侧设水幕,然后在高冒处两端用水枪灭火。

(3)处理高瓦斯矿井独头巷道火灾时,不能停风,要在保持正常通风或加大风量的条件下处理火灾。

但是,由于某种原因(如人员撤退时停掉局部通风机或火焰烧断风筒),风流中断或风机停转时,应检查巷道中瓦斯和烟雾情况,只有在瓦斯浓度不超过2%时才能进入数人灭火。

特别是上山独头煤巷发火,如果风机已停转,在无需救人情况下,严禁进入侦察或灭火,应立即在远距离封闭。

对于下山掘进煤巷迎头发火,在通风条件下、瓦斯浓度不超过2%时可直接灭火。

若在下山中段发火时,无论通风与否,都不得直接灭火,要远距离封闭。

(4)当直接灭火无效或不可能时,应封闭火区。

在高瓦斯矿封闭火区是相当危险的工作。

应根据瓦斯涌出情况,通过加大风量将瓦斯浓度降到2 %以下时,于火区的进风侧和回风侧同时建造防爆墙,并在三分之二高度处留有通风排气口,然后在统一指挥下同时封口。

这种封闭方法,不易产生瓦斯爆炸,即使爆燃,人员安全系数也大。

这是因为,防爆墙建毕后,火区氧气消耗快,可生成大量CO2,有助于抑制火势。

同时,瓦斯上升慢,不易达到爆炸浓度。

信息安全技术之防火墙实验报告

信息安全技术之防火墙实验报告目录一、实验概述 (2)1. 实验目的 (2)2. 实验背景 (3)3. 实验要求 (4)二、实验环境搭建 (5)1. 实验硬件环境 (6)1.1 设备配置与连接 (6)1.2 设备选型及原因 (7)2. 实验软件环境 (8)2.1 系统软件安装与配置 (9)2.2 防火墙软件安装与配置 (10)三、防火墙配置与实现 (12)1. 防火墙策略制定 (12)1.1 访问控制策略 (13)1.2 数据加密策略 (15)1.3 安全审计策略 (16)2. 防火墙具体配置步骤 (17)2.1 配置前准备工作 (18)2.2 配置过程详述 (19)2.3 配置结果验证 (21)四、实验结果与分析 (22)1. 实验结果展示 (23)1.1 防火墙运行日志分析 (24)1.2 网络安全状况分析 (25)2. 结果分析 (27)2.1 防火墙效果分析 (28)2.2 网络安全风险评估与应对方案讨论 (29)五、实验总结与展望 (30)一、实验概述随着信息技术的迅猛发展,网络安全问题日益凸显其重要性。

作为保障网络安全的重要手段之一,防火墙技术广泛应用于各类网络环境中,用以保护内部网络免受外部网络的攻击和威胁。

本次实验旨在通过搭建实验环境,深入理解和掌握防火墙的基本原理、配置方法以及其在实际应用中的重要作用。

在本次实验中,我们将模拟一个企业内部网络环境,并设置相应的防火墙设备。

通过搭建这一实验环境,我们将能够模拟真实的网络安全场景,从而更好地理解防火墙在保障网络安全方面的作用和价值。

通过实验操作,我们将更加深入地掌握防火墙的基本配置方法和步骤,为今后的网络安全工作打下坚实的基础。

通过本次实验,我们还将学习到如何针对不同的网络威胁和攻击类型,合理配置和使用防火墙,以保障网络系统的安全性和稳定性。

这对于提高我们的网络安全意识和技能水平具有重要意义。

1. 实验目的本次实验旨在通过实际操作,深入理解防火墙的工作原理、配置方法及其在网络安全防护中的关键作用。

企业防火墙实验报告

企业防火墙实验报告实验目的本次实验旨在通过搭建企业防火墙,并模拟外部攻击来评估防火墙的性能和安全性。

实验环境- 操作系统:Ubuntu 18.04- 防火墙软件:iptables- 实验设备:- 一台服务器作为企业防火墙- 一台笔记本电脑作为攻击者- 一台笔记本电脑作为内部员工机器实验步骤1. 搭建企业防火墙首先,我们在一台服务器上安装并配置iptables防火墙软件。

通过在终端中输入相应的命令,我们可以设置防火墙的规则,以控制进出网络的数据流。

2. 配置内部网络我们将一台笔记本电脑作为内部员工机器,将其连接到企业防火墙的内部网络。

通过分配一个内部的IP地址,并将其配置为默认网关,我们可以模拟出企业内部网络的场景。

3. 模拟攻击使用另一台笔记本电脑作为攻击者,将其连接到企业防火墙的外部网络。

我们可以发送不同类型的攻击请求,例如DDoS攻击、端口扫描等,来测试企业防火墙的安全性和性能。

4. 监控和调试在模拟攻击过程中,我们需要实时监控防火墙的行为。

查看日志文件和使用网络流量分析工具,可以帮助我们定位防火墙规则中的问题,并进行必要的调试与优化。

实验结果与分析通过实验,我们发现企业防火墙在过滤外部流量方面表现出色。

无论是针对特定端口的攻击还是大规模的DDoS攻击,防火墙都能够及时识别并阻止恶意请求,确保企业内部网络的安全性。

另外,我们也注意到防火墙的配置和规则设置对其性能有着重要的影响。

合理设置防火墙规则,可以减少误判和阻拦合法请求的情况,提高整个网络的通信效率。

在实验过程中,我们发现防火墙的日志记录功能对于定位和排查问题非常有帮助。

通过查阅日志文件,我们可以追踪攻击者的IP地址、攻击类型以及阻断的数据包数量,帮助我们更好地了解网络的安全状况,并及时做出相应的调整。

实验总结通过本次实验,我们深入了解了企业防火墙的工作原理和配置方法。

防火墙是企业网络安全的重要组成部分,其作用不仅仅是阻挡外部攻击,还能保护企业内部敏感信息的安全。

防火墙验收报告单模板

防火墙验收报告单模板一、基本信息1. 项目名称:____________________2. 项目编号:____________________3. 施工单位:____________________4. 监理单位:____________________5. 建设单位:____________________6. 验收日期:____________________7. 验收地点:____________________8. 验收人员:____________________二、验收内容及标准1. 设备安装:检查防火墙是否按照设计要求和施工图纸进行安装,设备型号、规格、数量是否符合要求。

2. 系统配置:检查防火墙的配置是否符合设计要求和用户需求,包括安全策略、访问控制列表等。

3. 功能测试:对防火墙的各项功能进行测试,确保其正常运行,如数据包过滤、状态检测、VPN等。

4. 性能测试:对防火墙的性能进行测试,如吞吐量、时延、丢包率等,确保其满足设计要求和用户需求。

5. 安全性评估:对防火墙的安全性进行评估,包括漏洞扫描、渗透测试等,确保其具备较高的安全防护能力。

6. 文档资料:检查防火墙的安装、配置、测试、维护等相关文档资料是否齐全、规范。

三、验收结果1. 设备安装:合格/不合格2. 系统配置:合格/不合格3. 功能测试:合格/不合格4. 性能测试:合格/不合格5. 安全性评估:合格/不合格6. 文档资料:合格/不合格四、存在问题及整改措施1. 存在问题:__________________________________________________________整改措施:__________________________________________________________2. 存在问题:__________________________________________________________整改措施:__________________________________________________________五、验收结论根据现场验收情况,防火墙项目整体评价为:合格/不合格。

防火墙设置实验报告的

防火墙设置实验报告的一、引言防火墙设置是计算机网络安全的重要组成部分,通过限制网络传输的流量来保护计算机和网络资源免受潜在的威胁。

本实验报告将介绍防火墙设置的基本概念、实验过程和结果,并分享个人对防火墙设置的观点和理解。

二、防火墙设置的基本概念防火墙是一种网络安全设备,位于计算机与外部网络之间,负责监控和控制网络流量。

防火墙通过定义和实施规则,对传入和传出的数据包进行检查和过滤,以保证网络安全与资源保护。

三、实验过程1. 确定防火墙类型:选择适合实验需求的网络防火墙类型,比如软件防火墙或硬件防火墙。

2. 设置防火墙规则:根据实验目标和网络安全需求,设置防火墙规则,包括允许或禁止的传入/传出连接、端口策略、应用程序权限等。

3. 测试与调整:根据实验需求,进行各种网络传输测试,例如Ping 测试、端口扫描等,以验证防火墙设置的有效性和安全性。

4. 优化和完善:根据实验过程中的测试结果和安全需求,对防火墙设置进行优化和完善,确保网络安全和正常通信。

四、实验结果本次实验采用软件防火墙,设置了如下规则:1. 允许传入的HTTP和HTTPS连接,限制传出的SMTP和POP3连接。

2. 开放特定端口(如80端口)供外部访问,严格限制其他端口的访问。

3. 禁止某些应用程序(如P2P文件共享工具)访问网络。

经过测试和优化,防火墙设置实现了预期的目标,并成功保护了计算机和网络资源的安全。

五、个人观点和理解防火墙设置在现代网络环境中至关重要。

通过限制和过滤网络流量,防火墙有效地保护了计算机和网络资源免受恶意攻击和未经授权的访问。

在设置防火墙规则时,我们需要充分考虑实际需求和安全策略,避免设置过于宽松或过于严格的规则。

定期测试和调整防火墙设置也是必要的,以应对不断变化的网络威胁。

六、总结与回顾本实验报告介绍了防火墙设置的基本概念、实验过程和结果,以及个人对防火墙设置的观点和理解。

防火墙作为网络安全的重要组成部分,通过限制和过滤网络流量,有效保护了计算机和网络资源的安全。

防火墙在企业中的实验报告

防火墙在企业中的实验报告1.引言1.1 概述防火墙在企业网络中扮演着至关重要的角色,它是保护企业网络安全的第一道防线。

本实验报告将重点介绍防火墙的定义、原理以及在企业网络中的应用。

同时,还将分析防火墙在企业中面临的优势和挑战,并对其未来的应用进行展望。

通过本报告的阐述,读者将能够更加全面地了解防火墙在企业中的实际应用情况,以及其在网络安全领域中的重要作用。

1.2文章结构文章结构部分的内容可以包括以下几点:1. 简要介绍整篇报告的章节安排和内容安排,让读者对整篇报告有一个整体的了解。

2. 说明每个章节的主要内容和重点,以便读者在阅读时可以更好地把握重点,理解文章的主旨。

3. 概述研究的范围和目标,阐明对防火墙在企业中的实验报告所要进行的分析和研究方向。

4. 引导读者对整篇报告的阅读,使其能够更好地理解和吸收文章的内容。

5. 最后,可以提醒读者有关关键词的重要性,以便在后续阅读过程中加深对相关概念和知识点的理解。

1.3 目的本实验报告的目的是通过对防火墙在企业中的应用进行深入研究和分析,探讨防火墙对企业网络安全的重要性和影响。

同时,通过对防火墙的优势和挑战进行评估,帮助企业更好地了解和利用防火墙的功能,提升网络安全防护能力。

通过本报告,我们也希望能够对防火墙在企业中的未来应用进行一定的展望和预测,为企业网络安全提供更深入的参考和指导。

2.正文2.1 防火墙的定义和原理防火墙是一种网络安全设备,用于监控和控制网络流量,以保护企业网络免受未经授权的访问或恶意攻击。

其原理是基于规则集,根据规则对网络流量进行筛选和过滤,只允许符合规则的流量通过,而阻止不符合规则的流量进入内部网络。

防火墙的工作原理主要包括数据包过滤和状态检测。

数据包过滤是指根据预设的规则,对数据包的源地址、目的地址、端口号等信息进行检查和判定,只有符合规则的数据包才能通过防火墙;而状态检测则是指防火墙可以对网络连接的状态进行监控,识别出已建立的连接,对属于已建立连接的数据包进行放行,从而提高网络的安全性和效率。

防火墙与入侵检测技术实验报告参考模板

实验一PIX防火墙配置一、实验目的通过该实验了解PIX防火墙的软硬件组成结构,掌握PIX防火墙的工作模式,熟悉PIX 防火墙的6条基本指令,掌握PIX防火墙的动态、静态地址映射技术,掌握PIX防火墙的管道配置,熟悉PIX防火墙在小型局域网中的应用。

二、实验任务●观察PIX防火墙的硬件结构,掌握硬件连线方法●查看PIX防火墙的软件信息,掌握软件的配置模式●了解PIX防火墙的6条基本指令,实现内网主机访问外网主机三、实验设备PIX501防火墙一台,CISCO 2950交换机两台,控制线一根,网络连接线若干,PC机若干四、实验拓扑图及内容图中DMZ区域没有配置,只是配置了内网R1和外网R4,外网R4:R4#conf tEnter configuration commands, one per line. End with CNTL/Z.R4(config)#int f0/0R4(config-if)#ip add 192.168.1.2 255.255.255.0R4(config-if)#no shutR4(config-if)#exit*Mar 1 00:02:56.059: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up*Mar 1 00:02:57.059: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR4(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.3R4(config)#内网R1:R1#conf tEnter configuration commands, one per line. End with CNTL/Z.R1(config)#int f0/0R1(config-if)#ip add 10.1.1.2 255.255.255.0R1(config-if)#no shutR1(config-if)#*Mar 1 00:01:32.115: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up *Mar 1 00:01:33.115: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR1(config-if)#exitR1(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.3R1(config)#exitR1#*Mar 1 00:53:05.287: %SYS-5-CONFIG_I: Configured from console by consoleR1#防火墙上的配置:pixfirewall# conf tpixfirewall(config)# hostname pixpix(config)#pix(config)#pix(config)# int e0pix(config-if)# ip add 10.1.1.3 255.255.255.0pix(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.pix(config-if)# no shutpix(config-if)# exitpix(config)# int e1pix(config-if)# nameif outsideINFO: Security level for "outside" set to 0 by default.pix(config-if)# ip add 192.168.1.3pix(config-if)# ip add 192.168.1.3 255.255.255.0pix(config-if)# no shutpix(config-if)# exitpix(config)# static (inside,outside) 192.168.1.4 10.1.1.4 netmask 255.255.255.255pix(config)# access-list 100 permit icmp any anypix(config)# access-grpix(config)# access-group 100 in intpix(config)# access-group 100 in interface outsidepix(config)# exitpix#五、实验结果内网ping外网:外网ping内网:总结:pix防火墙默认情况下,从高安全级别到低安全级别的流量是被允许的,从低安全级别访问高安全级别的流量默认是被禁止的。

防火墙测试报告讲解

XX公司防火墙测试报告设备名称:设备型号:受测单位:测试类别:委托测试□ 国家标准□ 行业标准测试依据:□企业标准■技术要求报告日期:2012 年4 月日公安部第一研究所信息安全等级保护测评中心测试报告说明1、测试报告无“公安部第一研究所信息安全等级保护测评中心”公章无效。

2、测试报告无编制、审核、批准人签字无效。

3、测试报告不得涂改和部分复印。

4、对测试报告有异议,应于收到报告之日起十五日内向测评中心提出申诉,逾期不予受理。

5、测试结果仅对被检样品有效。

共7页第2页公安部第一研究所信息安全等级保护测评中心防火墙测试报告公安部第一研究所信息安全等级保护测评中心防火墙测试报告测试结果受XX公司委托,公安部第一研究所信息安全等级保护测评中心于2012年3月27日对XX公司的防火墙(型号:)进行了委托测试。

根据测试内容,对受测设备的测试结果如下:1、在数据吞吐量测试中,分别对双路光纤通道(理论性能20Gbps)与四路光纤通道(理论性能40Gbps)2种条件下的吞吐性能进行了测试,共使用4种测试用例(64byte/256byte/512byte/1518byte UDP数据包),受测设备吞吐量在两种测试条件下分别达到20Gbps 与40Gbps;2、在最大并发连接数测试中,受测设备在测试策略限定的时间段内,最大并发连接数上升并维持在3000000;3、在单位时间(每秒)新建连接数测试中,受测设备在有效测试时间的前45秒中每秒新建连接数达到10万(100000);在有效测公安部第一研究所信息安全等级保护测评中心试时间的后15秒内每秒新建连接数达到7.5万-8万(75000-80000)。

编制:审核:批准:公安部第一研究所信息安全等级保护测评中心防火墙测试报告公安部第一研究所信息安全等级保护测评中心防火墙测试报告公安部第一研究所信息安全等级保护测评中心16Ipv6静态路由1、 终端上电启动正常2、通过直连网线防火墙跟两台路由器直 连,然后两台路由器 分别直连了一台 PC1、如上图所示终端 通过LAN 侧两台 PC (pci 、 pc2 )设置静态IPv6地址(如 2001 : : 2 与2004: : 2),路由 器及防火墙分别设置 静态IPv619 数据吞吐量测试(三层模式,2路光纤通道,最高20Gbps)初始测试负载为满负载(Initialrate % = 100%),之后负载逐级减半,测试在这一过程中的数据吞吐性能和丢包率测试负载数据包大小分别为64字节(byte)、128字节(128byte)、256字节(256byte)、512字节(512byte)、1024 字节(1024byte)、1280字节(1280byte)、1518 字节(1518byte), 数据包(IP Header 采用64byte=52%10.4Gbps 128byte=86%17.2Gbps 256byte=100%20Gbps512byte=100%20Gbps1024byte=100%20Gbps1280byte=100%20Gbps1518byte=100%20Gbps20 数据吞吐量测试(三层模式,4路光纤通道,最高40Gbps)初始测试负载为满负载(Initial rate % =100%),之后负载逐级减半,测试在这一过程中的数据吞吐性能和丢包率测试负载数据包大小分别为64字节(byte)、128字节(128byte)、256字节(256byte)、512字节(512byte)、1024 字节(1024byte)、1280字节(1280byte)、1518 字节(1518byte), 数据包(IP Header 采用64byte=52%20.8Gbps 128byte=86%34.4Gbps256byte=100%40Gbps512byte=100%40Gbps1024byte=100%40Gbps1280byte=100%40Gbps1518byte=100%40Gbps。

防火墙实验报告记录

防火墙实验报告记录防火墙实验报告记录————————————————————————————————作者:————————————————————————————————日期:一、实验目的●通过实验深入理解防火墙的功能和工作原理●熟悉天网防火墙个人版的配置和使用二、实验原理●防火墙的工作原理●防火墙能增强机构内部网络的安全性。

防火墙系统决定了哪些内部服务可以被外界访问;外界的哪些人可以访问内部的服务以及哪些外部服务可以被内部人员访问。

防火墙必须只允许授权的数据通过,而且防火墙本身也必须能够免于渗透。

●两种防火墙技术的对比●包过滤防火墙:将防火墙放置于内外网络的边界;价格较低,性能开销小,处理速度较快;定义复杂,容易出现因配置不当带来问题,允许数据包直接通过,容易造成数据驱动式攻击的潜在危险。

●应用级网关:内置了专门为了提高安全性而编制的Proxy应用程序,能够透彻地理解相关服务的命令,对来往的数据包进行安全化处理,速度较慢,不太适用于高速网(ATM或千兆位以太网等)之间的应用。

●防火墙体系结构●屏蔽主机防火墙体系结构:在该结构中,分组过滤路由器或防火墙与Internet 相连,同时一个堡垒机安装在内部网络,通过在分组过滤路由器或防火墙上过滤规则的设置,使堡垒机成为Internet 上其它节点所能到达的唯一节点,这确保了内部网络不受未授权外部用户的攻击。

●双重宿主主机体系结构:围绕双重宿主主机构筑。

双重宿主主机至少有两个网络接口。

这样的主机可以充当与这些接口相连的网络之间的路由器;它能够从一个网络到另外一个网络发送IP数据包。

但是外部网络与内部网络不能直接通信,它们之间的通信必须经过双重宿主主机的过滤和控制。

●被屏蔽子网体系结构:添加额外的安全层到被屏蔽主机体系结构,即通过添加周边网络更进一步的把内部网络和外部网络(通常是Internet)隔离开。

被屏蔽子网体系结构的最简单的形式为,两个屏蔽路由器,每一个都连接到周边网。

防火墙实验报告

防火墙实验报告防火墙实验报告 Prepared on 24 November 2020信息安全实验报告实验名称:防火墙实验教师:周亚建班级: 08211319学号: 08211718班内序号: 28姓名:龙宝莲2011年 3 月 23 日一、实验目的通过实验深入理解防火墙的功能和工作原理,学会使用boson netsim模拟路由器软件、学会Cisco路由器ACL配置、熟悉天网防火墙个人版、分析比较包过滤型防火墙和应用代理型防火墙。

二、实验原理1、防火墙的实现技术●包过滤技术,包过滤防火墙是用一个软件查看所流经的数据包的包头(header),由此决定整个包的命运。

它可能会决定丢弃(DROP)这个包,可能会接受(ACCEPT)这个包(让这个包通过),也可能执行其它更复杂的动作。

●应用级网关技术。

应用级网关即代理服务器,代理服务器通常运行在两个网络之间,它为内部网的客户提供HTTP、FTP等某些特定的Internet服务。

代理服务器相对于内网的客户来说是一台服务器,而对于外界的服务器来说,他又相当于此Internet 服务器的一台客户机。

当代理服务器接收到内部网的客户对某Internet站点的访问请求后,首先会检查该请求是否符合事先制定的安全规则,如果规则允许,代理服务器会将此请求发送给Internet站点,从Internet站点反馈回的响应信息再由代理服务器转发给内部网客户。

代理服务器将内部网的客户和Internet隔离,从Internet中只能看到该代理服务器而无法获知任何内部客户的资源。

●状态检测技术。

状态检测防火墙不仅仅像包过滤防火墙仅考查数据包的IP地址等几个孤立的信息,而是增加了对数据包连接状态变化的额外考虑。

它在防火墙的核心部分建立数据包的连接状态表,将在内外网间传输的数据包以会话角度进行监测,利用状态跟踪每一个会话状态,记录有用的信息以帮助识别不同的会话。

2、防火墙的体系结构●双重宿主主机体系结构,双重宿主主机体系结构是围绕具有双重宿主主机计算机而构筑的,该计算机至少有两个网络接口。

防火墙硬件性能压力测试

防火墙硬件性能压力测试番禺有线目录一、测试设备和测试环境配置方式 (3)1.测试设备: (3)2.测试环境配置方式: (3)二、测试设备厂家性能参数 (4)1.硬件性能具体参数: (4)2.防火墙吞吐量: (5)3.最大并发连接*: (6)4.每秒新建会话(HTTP): (7)三、性能测试总结表: (9)防火墙硬件性能压力测试数字电视部系统组于2011年6月24日,分别对天融信、山石网科、网御神州三家厂家的防火墙设备进行防火墙硬件性能压力测试。

现将测试结果总结如下:一、测试设备和测试环境配置方式1.测试设备:2.测试环境配置方式:(1)测试仪1和测试仪2分别配置ip地址;(2)测试仪1:1.1.1.2;测试仪2:2.2.2.2(3)在防火墙上配置接口ip地址;(4)Eth0/0:1.1.1.1 ; Eth0/1:2.2.2.1二、测试设备厂家性能参数1.硬件性能具体参数:天融信NGFW4000-UF(TG-5130)设备类型企业级防火墙并发连接数2200000网络吞吐量(Mbps) 6000网络端口最大配置为26个接口,包括3个可插拔扩展槽和2个10/100BASE-T 接口(1个HA口,1个管理口)用户数限制无用户数限制入侵检测Dos、DDoS安全标准FCC,CE控制端口console管理SNMP,WEB,命令行,远程管理等VPN支持支持一般参数适用环境工作温度:0℃-45℃、存储温度:-20℃-65℃、湿度:10%-90%电源双电源,缺省一个电源其他性能防火墙、VPN、带宽管理、防病毒、内容过滤,反垃圾邮件Hillstone SG-6000-G2120设备类型多核安全网关并发连接数标配:1000000;最大:2000000网络吞吐量(Mbps) 1500网络端口4个千兆电口,4个SFP口用户数限制最大SSL VPN用户数:2000入侵检测纠错基于状态、精准的高性能攻击检测和防御;实时攻击源阻断、IP 屏蔽、攻击事件记录;支持针对HTTP、FTP、SMTP、IMAP、POP3、TELNET、TCP、UDP、DNS、RPC、FINGER、MSSQL、ORACLE、NNTP、DHCP、LDAP、VOIP、NETBIOS、TFTP等多种协议和应用的攻击检测和防御VPN支持支持各种标准IPSec VPN协议及部署方式;创新的PnPVPN(即插即用VPN);支持SSL VPN(可选USB-key);支持L2TP VPN一般参数适用环境工作温度:0-40℃工作湿度:10-95%(不凝结)电源交流电:100-240V,50/60Hz防火墙尺寸366×436×44mm防火墙重量9kg其他性能每秒新建连接:45000防病毒吞吐量:350Mbps,900Mbps(选配FFC-A V-30卡)管理接口:一个配置口,一个AUX口,一个USB2.0口网御神州3600-G7-4246产品型号3600-G7-4246产品类型企业级,千兆级防火墙最大吞吐量4000Mbps网络管理日志管理,防火墙集中管理系统,带宽管理每秒连接数30000新建连接数并发连接数2000000并发连接数VPN 支持VPN功能入侵检测Dos,DDoS硬件参数准2U机箱,单电源(不可扩展),标准配置6个10/100/1000M自适应电口,4个SFP插槽,1个Console口,1个AUX口2.防火墙吞吐量:天融信NGFW4000-UF(TG-5130)Hillstone SG-6000-G2120网御神州3600-G7-4246天融信:小包处理上限:788 Mbps 大包处理上限:4G山石网科:小包处理上限:593 Mbps 大包处理上限:4G网御神州:小包处理上限:513 Mbps 大包处理上限:3.5G处理小包性能效率方面天融信高于其它两台防火墙,而处理大包性能效率方面天融信和山石网科持平,网御神州略低。

防火墙完整检查表

防火墙应在网络边界部署访问控制设备,启用访问控制功能启用了访问控制规则应能根据会话状态信息为数据流提供明确的允许/拒绝访问的能力,控制粒度为端口级配置数据流只允许授权的IP地址、协议、端口通过应对进出网络的信息内容进实现对应用层HTTP、FTP、TELNET、行过滤 SMTP、POP3等协议命令级的控制应在会话处于非活跃一定时间或会话结束后终止网络连接防火墙配置了连接超时时间设置访问控制应限制网络最大流量数及网络连接数防火墙根据IP地址限制了网络连接数,对数据报文做了带宽限制重要网段应采取技术手段防 防火墙开启IP/MAC 地址绑定方式,防止地址欺骗 止重要网段的地址欺骗应按用户和系统之间的允许 访问规则,决定允许或拒绝 用户对受控系统进行资源访 问,控制粒度为单个用户, 并限制具有拨号访问权限的 用户数量 对远程连接的VPN 等提供用户认证功 能,并限制了拥有拨号权限的用户数 量防火墙应对网络系统中的网 络设备运行状况、网络流量 、用户行为等进行日志记录对运行状况,网络流量,用户行为等 都进行了记录审计内容应包括重要用户行 为、系统资源的异常使用和 审计记录包括:事件的日期和时间、 安全审计重要系统命令的使用等系统 用户、事件类型、事件是否成功及其 内重要的安全相关事件 他与审计相关的信息应能够根据记录数据进行分 能够根据记录数据进行分析,并生成析,并生成审计报表 审计报表应对审计记录进行保护,避 免受到未预期的删除、修改 或覆盖 人工不能对审计记录进行修改应对登录网络设备的用户进行身份鉴别通过web界面登录和通过console登录都需要账号和口令,并不存在空口令和弱口令应对网络设备的管理员登录地址进行限制对远程登录防火墙的登录地址进行限制,避免未授权访问主要网络设备应对同一用户选择两种或两种以上组合的鉴别技术来进行身份鉴别尽量都采用两种鉴别技术进行身份鉴别网络设备防护身份鉴别信息应具有不易被口令长度至少为10位,包含数字,字冒用的特点,口令应有复杂母(大小写),特殊字符三种形式,度要求并定期更换更换周期为90天应具有登录失败处理功能,可采取结束会话、限制非法登录次数和当网络登录连接超时自动退出等措施限制非法登录次数为5次,登录超时退出时间为300秒当对网络设备进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听通过web界面登录防火墙时使用了ssl 协议进行加密处理,即https登录防火墙标准检查表访谈管理员。

矿井防灭火工考核题库

矿井防灭火工考核题库一、判断题1、采煤工作面回风巷可不安设风流净化水幕。

()2、粉尘中游离的二氧化硅含量高低与粉尘的致病力无关。

()3、能被吸入人体肺泡的粉尘对人体的危害性最大。

()4、沉积煤尘是煤矿发生瓦斯煤尘爆炸的最大隐患。

()5、矿井必须建立完善的防尘供水系统。

()6、没有防尘供水管路的采掘工作面不得生产。

()7、粉尘中游离二氧化硅导致肺组织纤维化,最终导致尘肺病。

()8、单纯的煤尘不会爆炸,一定要有瓦斯参与才会爆炸。

()9、开采煤炭时矿尘生成量的多少与地质因素无关。

()10、连续爆炸是煤尘爆炸的特征,与有无积尘没有关系。

()11、煤尘爆炸事故中受害者大多是由于二氧化碳中毒造成的。

()12、矿井中只要有一个煤层的煤尘有爆炸危险,该矿井就应定为有煤尘爆炸危险的矿井。

()13、矿井通风是除尘措施中最根本的措施之一。

()14、采掘机械的截齿被磨钝后,产尘量更大。

()15、要使排尘效果最佳,必须使风速大于最低排尘风速,低于粉尘二次飞扬的风速。

()16、空气中的粉尘浓度越高,喷雾洒水的效率也越高。

()17、空气中氧的含量高时,点燃浮尘的温度可以降低。

()18、引爆热源的温度越高,煤尘初始爆炸的强度也越大。

()19、46、在有大量沉积煤尘的巷道中,爆炸地点距离爆源越远,爆炸压力越大。

()20、浮尘的点火温度与煤尘中挥发分含量没有关系。

()21、矿井瓦斯中只有甲烷一种气体。

()22、不管哪种采煤方法,工作面绝对瓦斯涌出量随产量增大而增加。

()23、煤层突出的危险性随煤层含水量的增加而减小。

()24、充填法管理顶板时,矿井瓦斯涌出量较小。

()25、降低封闭区域两端的压差可以减少老采空区瓦斯涌出。

()26、低瓦斯矿井中,如果个别区域相对瓦斯涌出量大于10m3/t,该区仍按低瓦斯矿井管理。

()27、矿井探放水必须坚持有疑必探、先探后掘的原则。

()28、一般来说,有瓦斯涌出的岩巷掘进可以采用抽出式通风。

()29、有其它可燃气体的混入往往使瓦斯的爆炸下限降低。