先进持久对抗条件下僵尸网络的数据化生存

网络安全基础练习题

2012级计算机网络专业《网络安全基础》试题一、单选題(每题1分)1、下列加密协议属于非对称加密的是( A )A RSAB DESC 3DESD AES2 、3DES加密协议密钥是()位( A )A 128B 56C 64D 10243、下列不是身份认证的是( C )A 访问控制B 智能卡C 数学证书 D口令4、下面有关SSL的描述,不正确的是( D )A. 目前大部分Web浏览器都内置了SSL协议B. SSL协议分为SSL握手协议和SSL记录协议两部分C. SSL协议中的数据压缩功能是可选的D. TLS在功能和结构上与SSL完全相同5、计算机病毒的危害性表现在( B )A. 能造成计算机部分配置永久性失效B. 影响程序的执行或破坏用户数据与程序C. 不影响计算机的运行速度D. 不影响计算机的运算结果6、下面有关计算机病毒的说法,描述正确的是( C )A. 计算机病毒是一个MIS程序B. 计算机病毒是对人体有害的传染性疾病C. 计算机病毒是一个能够通过自身传染,起破坏作用的计算机程序D. 计算机病毒是一段程序,只会影响计算机系统,但不会影响计算机网络7、计算机病毒具有( A )A. 传播性、潜伏性、破坏性B. 传播性、破坏性、易读性C. 潜伏性、破坏性、易读性D. 传播性、潜伏性、安全性8、目前使用的防杀病毒软件的作用是( B )A. 检查计算机是否感染病毒,并消除已感染的任何病毒B. 杜绝病毒对计算机的侵害C. 检查计算机是否感染病毒,并清除部分已感染的病毒D. 查出已感染的任何病毒,清除部分已感染的病毒9、非法接收者在截获密文后试图从中分析出明文的过程称为( B )A. 破译B. 解密C. 加密D. 攻击10、以下有关软件加密和硬件加密的比较不正确的是( B )A. 硬件加密对用户是透明的而软件加密需要在操作系统或软件中写入加密程序B. 硬件加密的兼容性比软件加密好C. 硬件加密的安全性比软件加密好D. 硬件加密的速度比软件加密快11、“在因特网上没有人知道对方是一个人还是一条狗”这个故事最能说明 DA. 身份认证的重要性和迫切性B. 网络上所有的活动都是不可见的C. 网络应用中存在不严肃性D. 计算机网络是一个虚拟的世界12、以下认证方式中最为安全的是 CA. 用户名+密码B. 卡+密钥C. 用户名+密码+验证码D. 卡+指纹13、当计算机上发现病毒时最彻底的清除方法为 AA. 格式化硬盘B. 用防病毒软件清除病毒C. 删除感染病毒的文件D. 删除磁盘上所有的文件14、木马与病毒的最大区别是 BA. 木马不破坏文件而病毒会破坏文件B. 木马无法自我复制而病毒能够自我复制C. 木马无法使数据丢失而病毒会使数据丢失D. 木马不具有潜伏性而病毒具有潜伏性15、经常与黑客软件配合使用的是 DA. 病毒B. 蠕虫C. 木马D. 间谍软件16、不属于分组密码体制的是:DA. DESB. 3DESC. AESD. RSA17、在理论上不可解密(可实现无条件的安全性)的算法体制是:CA. 置换密码B. 代换密码C. 一次一密D. 分组密码二、填空题(每空1分)18.利用公钥加密数据,然后用私钥解密数据的过程称为加密;利用私钥加密数据,然后用公钥解密数据的过程称为数字签名。

网络身份安全中的数据策略问题

一

_使用非单向算法;

_加 一粒 盐 (A T S L ); _自己 设计 算 法 。

所以我们坚决提醒 网站开发 者, 如果没有绝对必

要的理由, 要坚决慎用非单 向方式来保存密码 。

用户一 盐 ”。

要做到其中的差异化, 如下两点比较重要。 第一、

这里我们有一件最失落的事 情, 就是解决不了一 怎么做到 “ 一用户一盐”, 这个盐如何生成, 如何 号通的问题 , 有些用户在所有网站都用相同的密 取得对应关系呢?其实就是为每个用户基于随机 码和I D。此时攻击者在最开始时没有必要做高频 数生成一个盐值 , 这个随机数基于 时间, 然后建 或者海量碰撞 , 只需要把现有的用户名和 口令 他 立一个盐表, 比如和u D I 是对应的。第二 、 一定不 对应关系,依托当前 的网站的设置 , 到相应 的 取 要在整个Hah s 计算 中单独加密密码,要把个性化 个性 化 量 ,比如 U D 注册 时间 ,然后 算 一 遍 , I和 直 量加进来 ,比如说用户名。我们最近与一些同行 接碰 撞出来 。 号通 的碰撞 是比较 难避 免的 。 一 我 交流经验, 他们有的用了比较 多的个性化量,比如 们建议的另外一个方案就是不保存用户I ,但网 D 注册 时间、UD 。 I等 但是不是加得越多越安全呢? 站要 知道这个 人谁 , 保存用户I 怎么显示呢? 不 D

露, 虽然都被证明是谣言 , 但从 目前事态看, 如果 影响。想想利用这些语言做服务的动态产品吧, 如果开发时没有注意到这些,快打补丁,否则被 安全问题没有得到及时解决 , 安全意识没有尽快

普及,金融等行业 的安全也会牵一发而动全身 ,

当务之急是该想想怎么应付这个问题。 春 节, 个人都为一张火车票忙 活着 , 每 这也是票 贩 子最 为忙活的时候 , 0 2 2 1年却是互联网开发者 有点忙了。不管是记者还是民工都要面对火车票 网络销售问题。系统忙,乍一看这个问题怎么这 么眼熟 ?对了,当年奥运会搞 网络售票时也出现 过这问题, 但奥运会仅是几十万张票; 而如今 , 火

xx年专业技术人员网络安全知识提升答案

2020专业技术人员网络安全知识提升•1、美国信息学奠基人()对信息的定义是:信息是用来消除不明确的东西。

(2.5 分)A香农B维纳C弗里德曼D钟义信正确答案:A•2、美国控制论奠基人()认为:信息是区别于物质和能量的第三类资源。

(2.5 分)A香农B维纳C弗里德曼D钟义信正确答案:B•3、信息论专家()指出:信息是“事物运动的状态与方式”。

(2.5 分)A香农B维纳C弗里德曼D钟义信正确答案:D•4、()是指事物运动的状态和方式,是事物的一种属性,在引入必要的约束条件后可以形成特定的概念的体系。

(2.5 分)A表现B资产C资源D信息正确答案:D•5、信息的()是指:信息普遍存在于自然界、人类社会和人的思维领域。

(2.5 分)A普遍性B无限性C相对性D有序性正确答案:A•6、信息的()是指:在整个宇宙时空中,信息是无限的。

(2.5 分)A普遍性B无限性C相对性D有序性正确答案:B•7、信息的()是指:信息可以用来消除系统的不定性,增加系统的有序性。

(2.5 分)A普遍性B无限性C相对性D有序性正确答案:D•8、信息的()是指:对于同一个事物,不同的观察者所能获得的信息量可能不同。

(2.5 分)A普遍性B无限性C相对性D有序性正确答案:C•9、信息具有():信息是可变换的,它可以有不同载体用不同的方法来载荷。

(2.5 分)A时效性B变换性C转化性D传递性正确答案:B•10、信息具有():是信息最基本的特征,一传十、十传百;烽火狼烟;语言、文字、书籍(造纸+印刷)、电报、电话、广播、电视、计算机、网络、手机。

(2.5 分)A时效性B变换性CD传递性正确答案:D•11、信息具有():信息具有动态性质,一切活的信息都随时间而变化,因此,信息也是有时效的。

(2.5 分)A时效性B变换性C转化性D传递性正确答案:A•12、信息具有():信息可以转化,在一定的条件下,信息可以转化为物质、能量。

(2.5 分)A时效性B变换性C转化性D传递性正确答案:C•13、()是指:为数据处理系统建立和采取的技术和管理的安全保护,保护计算机硬件、软件和数据不因偶然和恶意的原因而遭到破坏、更改和显露。

《网络攻击与防范》教学大纲

《网络攻击与防范》教学大纲一、课程的基本描述课程名称:网络攻击与防范课程性质:专业课适用专业:计算机、软件、网络总学时:85学时理论学时:34学时实验学时:51学时课程设计:无学分: 3.0学分开课学期:第五或第六学期前导课程:计算机网络后续课程:二、课程教学目标本课程主要介绍网络攻击的常规思路、常用方法、常见工具,以及针对攻击的网络防御方面常规的防御思路、防御方法和防御工具。

通过该课程教学,学生应当:能够深入理解当前网络通信协议中存在的缺陷和问题,理解当前系统和应用软件中可能潜在的漏洞和问题。

了解当前技术条件下网络攻防的思路方法和相应的攻防工具。

培养现代计算机网络环境下,熟练使用各类常见攻防工具的能力,同时培养出查找问题、分析问题和解决问题的能力。

初步培养网络攻防方面的安全意识和危机意识。

三、知识点与学时分配第一章网络攻防技术概述教学要点:本章立足网络空间安全,介绍网络攻防的基本概念和相关技术。

教学时数:6学时教学内容:1.1 黑客、红客及红黑对抗要点:了解黑客起源、发展,以及黑客、红客和红黑对抗的相关概念;1.2 网络攻击的类型要点:了解主动攻击、被动攻击的相关概念及方式;1.3 网络攻击的属性要点:掌握攻击中权限、转换防范和动作三种属性类型,加深对攻击过程的理解;1.4 主要攻击方法要点:了解端口扫描的概念及原理;了解口令攻击的概念及三种攻击方式;了解Hash 函数的相关概念,掌握彩虹表的工作原理;了解漏洞攻击的相关概念,以及产生的原因;了解缓冲区溢出的概念,掌握缓冲区溢出的原理,以及利用缓冲区溢出攻击的过程;了解电子邮件攻击的概念,以及目标收割攻击的工作原理;了解高级持续威胁的概念、特点以及主要环节;了解社会工程学的概念,以及社会工程学攻击的方式、步骤;1.5 网络攻击的实施过程要点:掌握攻击实施的三个过程:包括攻击发起阶段可用于分析、评估的属性;攻击作用阶段的作用点判定原则;攻击结果阶段的具体表现评价方式;1.6 网络攻击的发展趋势要点:了解云计算及面临的攻击威胁、移动互联网面临的攻击威胁和大数据应用面临的攻击威胁等新应用产生的新攻击方式;了解网络攻击的演进过程和趋势;了解网络攻击的新特点。

2024年度福建省继续教育公需科目题库

2024年度福建省继续教育公需科目题库学校:________班级:________姓名:________考号:________一、单选题(20题)1.要大力培养使用()科学家,坚持实践标准,在国家重大科技任务担纲领衔者中发现具有深厚科学素养、长期奋战在科研第一线,视野开阔,前瞻性判断力、跨学科理解能力、大兵团作战组织领导能力强的科学家。

A.基础研究B.应用研究C.军事D.战略2.长三角一体化发展的规划中,以()等地区为中国自由贸易试验区新片区,打造与国际通行规则相衔接、更具国际市场影响力和竞争力的特殊经济功能区。

A.江苏无锡B.上海临港C.浙江嘉兴D.安徽池州3.根据《关于破除科技评价中“唯论文”不良导向的若干措施(试行)》,对于应用研究、技术开发类项目(课题),不把()作为申报指南、立项评审、综合绩效评价、随机抽查等的评价依据和考核指标。

A.技术路线B.经费预算C.项目成果D.论文4.根据《关于深化人才发展体制机制改革的意见》,“打破户籍、地域、身份、学历、人事关系等制约”属于()方面的措施内容。

A.健全人才顺畅流动机制B.创新人才评价机制C.强化人才创新创业激励机制D.改进人才培养支持机制5.电影作品和以类似摄制电影的方法创作的作品、摄影作品,其发表权、著作财产权的权利的保护期为()年。

A.30.0B.40.0C.50.0D.60.06.要积极为人才松绑,完善人才管理制度,做到()为本、信任人才、尊重人才、善待人才、包容人才。

A.人民B.人才C.效益D.贡献7.以()战略为主线,布局人才工作相关内容,与党的历史上的人才工作相互接续,一以贯之,形成有机体系。

A.创新驱动发展B.科技强国C.教育强国D.人才强国8.加强人才国际交流,()各类人才。

A.用好用活B.用对用活C.用好用准D.用足用活9.()阿里软件在江苏建立首个“电子商务云计算中心”,标志着云计算正式走入了中国的历史舞台A.2009年B.2010年C.2011年D.2012年10.用人主体要发挥主观能动性,增强服务意识和保障能力,建立有效的(),确保下放的权限接得住、用得好。

2020年广西公需科目考试《当代科学技术前沿知识》答案

2020年广西公需科目考试《当代科学技术前沿知识》答案90分佶总材料旨在实观信总的产生、发射、传轍接收、获嵌、存储和园示等功能便址,下列不雇F信息材料的是])•[冷IA第三代半导悴材料•B勢品硅电池C先进磁性材料D激光晶休目前,I次応苗为土的生物治疗目前在全球迅速发展,下列不属丁以疫苗为主的生物治疗的是().A T细胞激活与调节B树突状细胞疫苗® C手术治疗DT细胞过继转移()指的是利用虽子鑿加或呈子纠缠来获得更高灵敏度和分辨率的新型传感A生物传感器B位解专感器C红夕H专感器♦D臭子^感耦云子话料描的足由于其自身屯子遵循的怎子力学规律而产生沂异1勿煜待性的林料r下列不辰于苹子材科的是()-V分]A石蚁,B洞氧化物高温超昙体C铢基超导体•D锂禽子电池、2009年,科技部、中共中央组织部、工业和信息化部三部委联合启动国家农村农业信息化示范省建设工作.以下哪个省市未被列入制fl示范T作中;(几[2^]OA L1J东B湖南@ C江苏D安徽目前,全^固体廣物领域技沖创新最为活跃的国家是M下哪个虫索;()°A義国B德国C日本• D中国()有望成为继药物治疗、手术治疗后的策三种疾病治疗途径。

]A精准医学◎B再生医学OC预防医学Dms医学关于重大慢性病的说法,不正确的是()。

若]A歪大慢忤病多为络身性疾病,很难根治B并发症危害大r疾病后期的致死致残率高C对人类健康和发展造成了极大的负面影响•D不会造成经济损失深海宇物资源击耍是指牛活存海洋大陆坡和洋底水深()之间,旦有开发利用价值的生物。

O A小于200米@ B 200-3000*O C 3000 ~ 5000米年冃,在趺合国千年首脑会议上.世界各国领号人共同签星了千年发展目标(亘中千年发展目标不包括以下哪项:(几【2分]OA消灭极揣贫夯和饥饿@B促进男女平等并赋予妇女权利oC普及小学教育◎D实现共同京裕G A知觉OB语言◎C实践(—D思维我国科学家丁2013年捉出了()嘅念。

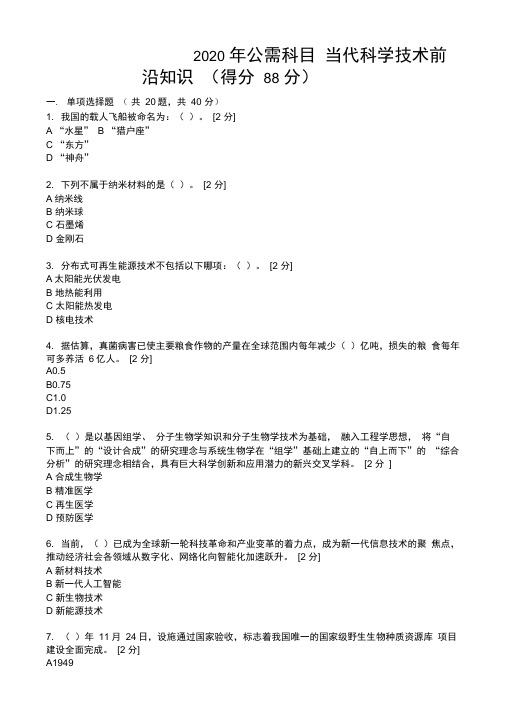

2020年公需科目《当代科学技术前沿知识》题目及答案

2020 年公需科目当代科学技术前沿知识(得分88 分)一.单项选择题(共20题,共40 分)1. 我国的载人飞船被命名为:()。

[2 分]A “水星”B “猎户座”C “东方”D “神舟”2. 下列不属于纳米材料的是()。

[2 分]A纳米线B 纳米球C 石墨烯D 金刚石3. 分布式可再生能源技术不包括以下哪项:()。

[2 分]A太阳能光伏发电B 地热能利用C 太阳能热发电D 核电技术4. 据估算,真菌病害已使主要粮食作物的产量在全球范围内每年减少()亿吨,损失的粮食每年可多养活6亿人。

[2 分]A0.5B0.75C1.0D1.255. ()是以基因组学、分子生物学知识和分子生物学技术为基础,融入工程学思想,将“自下而上”的“设计合成”的研究理念与系统生物学在“组学”基础上建立的“自上而下”的“综合分析”的研究理念相结合,具有巨大科学创新和应用潜力的新兴交叉学科。

[2 分]A 合成生物学B 精准医学C 再生医学D 预防医学6. 当前,()已成为全球新一轮科技革命和产业变革的着力点,成为新一代信息技术的聚焦点,推动经济社会各领域从数字化、网络化向智能化加速跃升。

[2 分]A 新材料技术B 新一代人工智能C 新生物技术D 新能源技术7. ()年11月24日,设施通过国家验收,标志着我国唯一的国家级野生生物种质资源库项目建设全面完成。

[2 分]A1949B1979C2009D20198. 以下哪个国家或地区不面临严重的水资源压力: ()。

[2 分]A巴西B中国东部C北非D阿拉伯地区9. ()是世界第一台速度超过每秒10 亿亿次的超级计算机。

[2 分]A天河二号B 神威?太湖之光C 顶点D 山脊10. 机器学习是指通过()在机器上训练模型,并利用模型进行分析决策与行为预测的过程。

[2 分]A数据B 算法C 算力D 数据和算法11. 以下哪点不是我国水资源分布情况的特点:()。

[2 分]A 人均占有量高B 南方水多C 北方水少D 西部水少12. 生物医药材料被许多国家列入关键高技术新材料发展计划,下列不属于生物医药材料研发重点方向的有()。

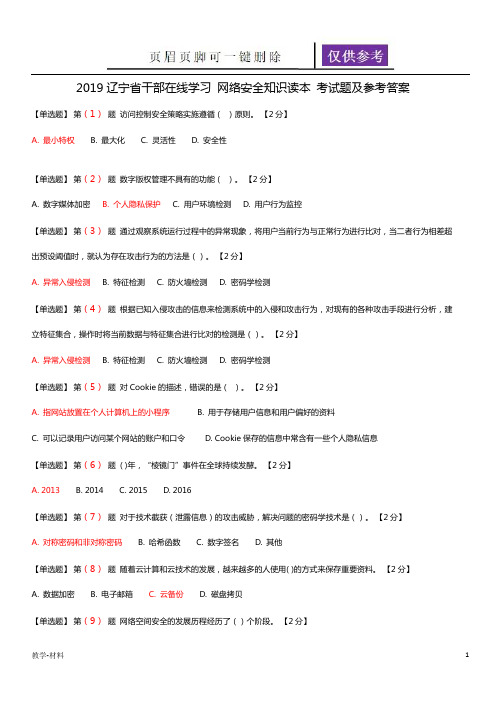

辽宁省干部在线学习 网络安全知识读本 考试题及参考答案(教学知识)

2019辽宁省干部在线学习网络安全知识读本考试题及参考答案【单选题】第(1)题访问控制安全策略实施遵循()原则。

【2分】A. 最小特权B. 最大化C. 灵活性D. 安全性【单选题】第(2)题数字版权管理不具有的功能()。

【2分】A. 数字媒体加密B. 个人隐私保护C. 用户环境检测D. 用户行为监控【单选题】第(3)题通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是()。

【2分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测【单选题】第(4)题根据已知入侵攻击的信息来检测系统中的入侵和攻击行为,对现有的各种攻击手段进行分析,建立特征集合,操作时将当前数据与特征集合进行比对的检测是()。

【2分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测【单选题】第(5)题对Cookie的描述,错误的是()。

【2分】A. 指网站放置在个人计算机上的小程序B. 用于存储用户信息和用户偏好的资料C. 可以记录用户访问某个网站的账户和口令D. Cookie保存的信息中常含有一些个人隐私信息【单选题】第(6)题( )年,“棱镜门”事件在全球持续发酵。

【2分】A. 2013B. 2014C. 2015D. 2016【单选题】第(7)题对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他【单选题】第(8)题随着云计算和云技术的发展,越来越多的人使用( )的方式来保存重要资料。

【2分】A. 数据加密B. 电子邮箱C. 云备份D. 磁盘拷贝【单选题】第(9)题网络空间安全的发展历程经历了()个阶段。

【2分】A. 3B. 2C. 4D. 5【单选题】第(10)题RBAC是目前国际上流行的先进的安全访问控制方法,中文名字称为()。

【2分】A. 自主访问控制B. 强制访问控制C. 角色访问控制D. 身份访问控制【单选题】第(11)题()是我国网络空间安全的纲领性文件。

僵尸网络 (最终版)

DNS 反应行为分析

进程的 DNS 反应行为: 指的是进程进行DNS 查询活动以及对查询结果的反应事件构 成的事件序列,其中反应事件指的是使用 DNS查询中涉及的 IP地址尝试建立连接的行为及结果。

召集与保护

召集:僵尸网络客户端首次发起与僵尸命令与控制(Command and Control,

C&C)服务器联系。主要目的是让傀儡牧人知道其已经加入僵尸网络。

通信:不同的僵尸网络采用不同的网络协议来构建C&C信道

协议

➢ IRCP (Internet Relay Chat Protocol,因特网中继聊天); ➢ HTTP(HyperText Transfer Protocol,超文本传输协议); ➢ P2P(peer-to-peer)。

僵尸网络的保护措施:

对抗反病毒模块:保护新僵尸机以防被删除。

例子:半分布式P2P僵尸网络

从半分布式 P2P 僵尸程序(bot 程序)植入受控主机,到组建成完整的半分布式 P2P Botnet,共经过了以下几个阶段:

僵尸网络命令与控制机制

自身安全性

• 隐蔽性和匿名性 • 加密机制 • 认证机制 • 网络发现机制

记录时间间隔T内待检测 进程的DNS反应行为

提取特征值H(Sd)和rate

用训练得到的分类器 进行检测

判断是否为僵尸进程

检测过程

图 DNS反应检测流程图

僵尸程序检测算法

僵尸程序数据收集

序号 Bot1 Bot2 Bot3 Bot4 Bot5 Bot6 Bot7 Bot8

攻防演练平台-僵尸网络

蠕虫病毒介绍(1)

“刻毒虫”的组成

蠕虫病毒介绍(2)

• 蠕虫的“弹头”

• • • •

缓冲区溢出探测 文件共享攻击 电子邮件 其他普通的错误配置

蠕虫病毒介绍(3)

• 传播引擎

• • • • •

Ftp、Tftp Http U盘、可移动存储 Arp欺骗下载 Arp欺骗网页挂马

蠕虫病毒介绍(4)

• 目标选择算法

Flame 是于 2012 年 5 月被发现的电脑病毒,其构造复杂,可以通过USB存储器 以及网络复制和传播,并能接受来自世界各地多个服务器的指令。目前被定性为“ 工业病毒”。

• Flame 病毒用上了 5 种不同的加密算法,3 种不同的压缩技术,和至少 5 种不同的文件

号称最复杂、最危险

•

• •

•

•

是指通过各种手段 在大量计算机中植入 特定的恶意程序,使 控制者能够通过相对 集中的若干计算机直 接向大量计算机发送 指令的攻击网络。 攻击者通常利用这样 大规模的僵尸网络实 施各种其他攻击活动

僵尸网络的特点

• 首先

是一个可控制的网络,这个网络并不是指物理意义上具有拓扑结构的网络 ,它具有一定的分布性,随着bot程序的不断传播而不断有新位置的僵尸计算机添 加到这个网络中来。 • 其次 这个网络是采用了一定的恶意传播手段形成的,例如主动漏洞攻击,邮件 病毒等各种病毒与蠕虫的传播手段,都可以用来进行Botnet的传播,从这个意义 上讲,恶意程序bot也是一种病毒或蠕虫。 • 最后 也是Botnet的最主要的特点,就是可以一对多地执行相同的恶意行为,比 如可以同时对某目标网站进行分布式拒绝服务(DDos)攻击,同时发送大量的垃 圾邮件等,而正是这种一对多的控制关系,使得攻击者能够以极低的代价高效地控 制大量的资源为其服务,这也是Botnet攻击模式近年来受到黑客青睐的根本原因 。在执行恶意行为的时候,Botnet充当了一个攻击平台的角色,这也就使得 Botnet不同于简单的病毒和蠕虫,也与通常意义的木马有所不同。

信息化作战技术与网络战管理考试 选择题 61题

1题1. 信息化作战的核心要素是什么?A. 人力B. 技术C. 物资D. 情报2. 网络战的主要目标是什么?A. 破坏敌方通信B. 提升己方士气C. 增加经济收入D. 改善环境质量3. 下列哪项不是网络攻击的常见类型?A. 病毒B. 木马C. 防火墙D. 钓鱼4. 信息化作战中的“五维空间”不包括以下哪一项?A. 陆地B. 海洋C. 天空D. 太空5. 网络战中的“零日攻击”是指什么?A. 攻击已知漏洞B. 攻击未知漏洞C. 无目标攻击D. 无时间限制攻击6. 信息化作战中,信息优势的获取主要依赖于什么?A. 人力情报B. 信号情报C. 公开来源情报D. 以上都是7. 网络战的防御策略主要包括哪些?A. 加密B. 监控C. 备份D. 以上都是8. 信息化作战中,指挥控制系统的关键功能是什么?A. 数据传输B. 决策支持C. 资源分配D. 以上都是9. 网络战中的“分布式拒绝服务攻击”(DDoS)是如何工作的?A. 通过大量请求使服务器过载B. 通过单个请求使服务器过载C. 通过加密使服务器不可用D. 通过解密使服务器不可用10. 信息化作战中,信息战的主要目的是什么?A. 破坏敌方信息系统B. 保护己方信息系统C. 控制信息流动D. 以上都是11. 网络战中的“社会工程学”攻击主要利用的是什么?A. 技术漏洞B. 人为错误C. 物理安全漏洞D. 以上都不是12. 信息化作战中,信息保障的主要任务是什么?A. 确保信息的真实性B. 确保信息的完整性C. 确保信息的可用性D. 以上都是13. 网络战中的“黑客”通常指的是什么?A. 计算机专家B. 网络安全专家C. 非法入侵者D. 以上都不是14. 信息化作战中,信息共享的关键是什么?A. 技术B. 政策C. 人员D. 以上都是15. 网络战中的“蜜罐”技术主要用于什么?A. 防御B. 攻击C. 监控D. 以上都是16. 信息化作战中,信息战的主要手段包括哪些?A. 电子战B. 心理战C. 网络战D. 以上都是17. 网络战中的“僵尸网络”是指什么?A. 被感染的计算机网络B. 正常的计算机网络C. 高性能计算机网络D. 以上都不是18. 信息化作战中,信息战的主要目标是什么?A. 破坏敌方指挥系统B. 保护己方指挥系统C. 控制信息流动D. 以上都是19. 网络战中的“防火墙”主要用于什么?A. 防御B. 攻击C. 监控D. 以上都是20. 信息化作战中,信息战的主要手段包括哪些?A. 电子战B. 心理战C. 网络战D. 以上都是21. 网络战中的“蜜罐”技术主要用于什么?A. 防御B. 攻击C. 监控D. 以上都是22. 信息化作战中,信息战的主要手段包括哪些?A. 电子战B. 心理战C. 网络战D. 以上都是23. 网络战中的“僵尸网络”是指什么?A. 被感染的计算机网络B. 正常的计算机网络C. 高性能计算机网络D. 以上都不是24. 信息化作战中,信息战的主要目标是什么?A. 破坏敌方指挥系统B. 保护己方指挥系统C. 控制信息流动D. 以上都是25. 网络战中的“防火墙”主要用于什么?A. 防御B. 攻击C. 监控D. 以上都是26. 信息化作战中,信息战的主要手段包括哪些?A. 电子战B. 心理战C. 网络战D. 以上都是27. 网络战中的“蜜罐”技术主要用于什么?A. 防御B. 攻击C. 监控D. 以上都是28. 信息化作战中,信息战的主要手段包括哪些?A. 电子战B. 心理战C. 网络战D. 以上都是29. 网络战中的“僵尸网络”是指什么?A. 被感染的计算机网络B. 正常的计算机网络C. 高性能计算机网络D. 以上都不是30. 信息化作战中,信息战的主要目标是什么?A. 破坏敌方指挥系统B. 保护己方指挥系统C. 控制信息流动D. 以上都是31. 网络战中的“防火墙”主要用于什么?A. 防御B. 攻击C. 监控D. 以上都是32. 信息化作战中,信息战的主要手段包括哪些?A. 电子战B. 心理战C. 网络战D. 以上都是33. 网络战中的“蜜罐”技术主要用于什么?A. 防御B. 攻击C. 监控D. 以上都是34. 信息化作战中,信息战的主要手段包括哪些?A. 电子战B. 心理战C. 网络战D. 以上都是35. 网络战中的“僵尸网络”是指什么?A. 被感染的计算机网络B. 正常的计算机网络C. 高性能计算机网络D. 以上都不是36. 信息化作战中,信息战的主要目标是什么?A. 破坏敌方指挥系统B. 保护己方指挥系统C. 控制信息流动D. 以上都是37. 网络战中的“防火墙”主要用于什么?A. 防御B. 攻击C. 监控D. 以上都是38. 信息化作战中,信息战的主要手段包括哪些?A. 电子战B. 心理战C. 网络战D. 以上都是39. 网络战中的“蜜罐”技术主要用于什么?A. 防御B. 攻击C. 监控D. 以上都是40. 信息化作战中,信息战的主要手段包括哪些?A. 电子战B. 心理战C. 网络战D. 以上都是41. 网络战中的“僵尸网络”是指什么?A. 被感染的计算机网络B. 正常的计算机网络C. 高性能计算机网络D. 以上都不是42. 信息化作战中,信息战的主要目标是什么?A. 破坏敌方指挥系统B. 保护己方指挥系统C. 控制信息流动D. 以上都是43. 网络战中的“防火墙”主要用于什么?A. 防御B. 攻击C. 监控D. 以上都是44. 信息化作战中,信息战的主要手段包括哪些?A. 电子战B. 心理战C. 网络战D. 以上都是45. 网络战中的“蜜罐”技术主要用于什么?A. 防御B. 攻击C. 监控D. 以上都是46. 信息化作战中,信息战的主要手段包括哪些?A. 电子战B. 心理战C. 网络战D. 以上都是47. 网络战中的“僵尸网络”是指什么?A. 被感染的计算机网络B. 正常的计算机网络C. 高性能计算机网络D. 以上都不是48. 信息化作战中,信息战的主要目标是什么?A. 破坏敌方指挥系统B. 保护己方指挥系统C. 控制信息流动D. 以上都是49. 网络战中的“防火墙”主要用于什么?A. 防御B. 攻击C. 监控D. 以上都是50. 信息化作战中,信息战的主要手段包括哪些?A. 电子战B. 心理战C. 网络战D. 以上都是51. 网络战中的“蜜罐”技术主要用于什么?A. 防御B. 攻击C. 监控D. 以上都是52. 信息化作战中,信息战的主要手段包括哪些?A. 电子战B. 心理战C. 网络战D. 以上都是53. 网络战中的“僵尸网络”是指什么?A. 被感染的计算机网络B. 正常的计算机网络C. 高性能计算机网络D. 以上都不是54. 信息化作战中,信息战的主要目标是什么?A. 破坏敌方指挥系统B. 保护己方指挥系统C. 控制信息流动D. 以上都是55. 网络战中的“防火墙”主要用于什么?A. 防御B. 攻击C. 监控D. 以上都是56. 信息化作战中,信息战的主要手段包括哪些?A. 电子战B. 心理战C. 网络战D. 以上都是57. 网络战中的“蜜罐”技术主要用于什么?A. 防御B. 攻击C. 监控D. 以上都是58. 信息化作战中,信息战的主要手段包括哪些?A. 电子战B. 心理战C. 网络战D. 以上都是59. 网络战中的“僵尸网络”是指什么?A. 被感染的计算机网络B. 正常的计算机网络C. 高性能计算机网络D. 以上都不是60. 信息化作战中,信息战的主要目标是什么?A. 破坏敌方指挥系统B. 保护己方指挥系统C. 控制信息流动D. 以上都是61. 网络战中的“防火墙”主要用于什么?A. 防御B. 攻击C. 监控D. 以上都是答案:1. B2. A3. C4. D5. B6. D7. D8. D9. A10. D11. B12. D13. C14. D15. D16. D17. A18. D19. A20. D21. D22. D23. A24. D25. A26. D27. D28. D29. A30. D31. A32. D33. D34. D35. A36. D37. A38. D39. D40. D41. A42. D43. A44. D45. D46. D47. A48. D49. A50. D51. D52. D53. A54. D55. A56. D57. D58. D59. A60. D61. A。

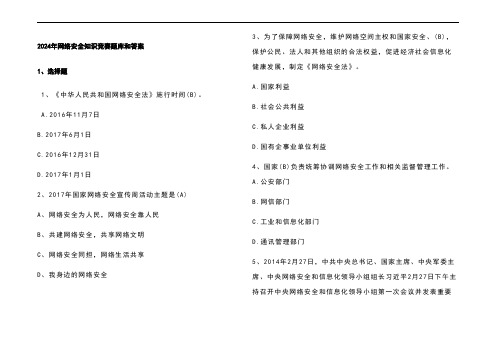

2024年网络安全知识竞赛题库和参考答案

2024年网络安全知识竞赛题库和答案1、选择题1、《中华人民共和国网络安全法》施行时间(B)。

A.2016年11月7日B.2017年6月1日C.2016年12月31日D.2017年1月1日2、2017年国家网络安全宣传周活动主题是(A)A、网络安全为人民,网络安全靠人民B、共建网络安全,共享网络文明C、网络安全同担,网络生活共享D、我身边的网络安全3、为了保障网络安全,维护网络空间主权和国家安全、(B),保护公民、法人和其他组织的合法权益,促进经济社会信息化健康发展,制定《网络安全法》。

A.国家利益B.社会公共利益C.私人企业利益D.国有企事业单位利益4、国家(B)负责统筹协调网络安全工作和相关监督管理工作。

A.公安部门B.网信部门C.工业和信息化部门D.通讯管理部门5、2014年2月27日,中共中央总书记、国家主席、中央军委主席、中央网络安全和信息化领导小组组长习近平2月27日下午主持召开中央网络安全和信息化领导小组第一次会议并发表重要讲话。

他强调,(B)_______和_____是事关国家安全和国家发展、事关广大人民群众工作生活的重大战略问题。

A(信息安全、信息化B(网络安全、信息化C(网络安全、信息安全D(安全、发展6、2014年2月,我国成立了(B),习近平总书记担任领导小组组长。

A(中央网络技术和信息化领导小组B(中央网络安全和信息化领导小组C(中央网络安全和信息技术领导小组D(中央网络信息和安全领导小组7、2016年4月19日,习近平总书记在网络安全和信息化工作座谈会上指出,“互联网核心技术是我们最大的…命门‟,(A)是我们最大的隐患”。

A(核心技术受制于人B(核心技术没有完全掌握C(网络安全技术受制于人D(网络安全技术没有完全掌握8、2016年4月19日,习近平总书记在网络安全和信息化工作座谈会上指出,维护网络安全,首先要知道风险在哪里,是什么样的风险,什么时候发生风险,正所谓“聪者听于无声,明者见于未形”。

2020年度广西公需科目考试当代科学技术前沿知识答案解析90分

2020年广西公需科目考试《当代科学技术前沿知识》答案90分信息材料旨在实现信慝的产士发軾传诵、接收、获虹存储和砺等功亂便比,卜列不展J■仁副』料的是]).I冷|A第三代半导体材料• B多品硅电池C先逬磁性材料D激光晶休目前■以疫苗対主旳生渐台疗目前在全球迅速发展”下列不属于以疫苗为主的主物治疗的是(几丿A T细胞澈活与调节B树突狀细胞疫苗• C手択合疗D T细胸过继转移()掲的是利用呈了直加或量子纠缠来就得更高灵敏度和分辨率的新型传感囂[2A生物传感器B位移传感器C红外传感器* D屋子传感器9子材料忆的足由于段口身屯子避箔旳岸子力学观箪而产生胡异物埋俗性的材斛r下列苹子材料的是])-[丄分]B铜氧化物高温超导休C漳基超导体•D硅誇子电池2oog年,科技部、中共中央组奴部、工业和信息化部三部娄联合启动国家农村农业信忌化于范書窪设工作>.以下肪个皆市丰被列|入先期示范「作中;()nBCD目前.全球固体废物领域技术创新最为活舐的国家是以下哪个国家:()OA黄国B德国-C日本* D中工()有望成为继药物治疗、手术治疗后的第二种疾贩治疗途径。

[2分]A精准医学励B再生医宁C祯防医学D康荽医学关于重大慢性病的说法f不正确的是()D[羽]A厨大慢杵病多为绕身件疾病’很难棍治B并发症危害犬「疾病后期的致死致残率高C对人类健康珂发辰造成了扱大的负面彫响PD不会艺成经济损失深海牛物资源丰更杲指牛活秆海洋大陆坡和洋底水深[)之间,具肓幵发利用价值的牛物。

A小于200米•丿B 200-3000米C 3OOO-5OOO米D大于5000米20001匚9月,在联合国千年首脑会仪上』世界筲国领导人共同签薯了千年发展目标(MDGs),其中千年发展口标不包括以下嘟顷:(几[旳]匸A消灭极端贫穷和饥俄B促ifi気女平等并赋予归女权利O C普从小学教;台'• DX现艾同富裕F列不属丁脑科学硏究的核问题的量()•[刀A知觉'B语言 *匚实践D忠堆找国科学家T2013年悍出了([槪念.[:-.1®离分子模块设计育种O B快速脊冲C分子设计育种D全基因组选澤肓种桐乂下何种气象票件下r最易形成雾职气•影痢人们的身体健凍和生产生店:(). 邑A*汽含量较葛且凤速较小B水汽含屋较低旦凤速较小C水汽含虽较离且风速较高D水汽含呈较f氐且冈速狡高下列不杲我国晤物底硏究旳有(}.A T吾空"号暗恸质粒子探测卫星« B大型地下毎(LUX }实验匚中匡I暗物质实验(CDEX)D韻貓计划(PANDAX )中国空间站将在()年前后完成建造,具备支持开展大规模多学科的空间科学硏兇技术验证和空间应用的虺特优势* [/ ]A 2020S B 2022C 2030D2O322000年「()启动"国塚纳米计划"(NNI)•引发了全球的纳米袋术研发煤潮°A日本• B «F1C姬D中国工业革命以末.科学技术飞速发展,全球经济盟呈不断提升.人类的生活水平快速捉高,人口数却发式增长。

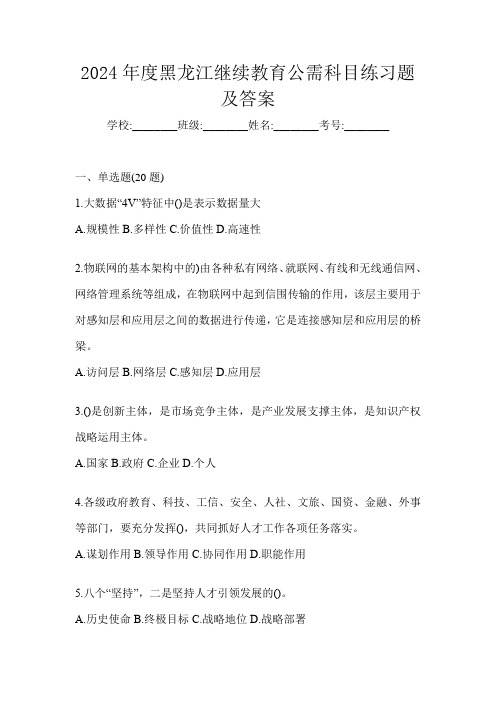

2024年度黑龙江继续教育公需科目练习题及答案

2024年度黑龙江继续教育公需科目练习题及答案学校:________班级:________姓名:________考号:________一、单选题(20题)1.大数据“4V”特征中()是表示数据量大A.规模性B.多样性C.价值性D.高速性2.物联网的基本架构中的)由各种私有网络、就联网、有线和无线通信网、网络管理系统等组成,在物联网中起到信围传输的作用,该层主要用于对感知层和应用层之间的数据进行传递,它是连接感知层和应用层的桥梁。

A.访问层B.网络层C.感知层D.应用层3.()是创新主体,是市场竞争主体,是产业发展支撑主体,是知识产权战略运用主体。

A.国家B.政府C.企业D.个人4.各级政府教育、科技、工信、安全、人社、文旅、国资、金融、外事等部门,要充分发挥(),共同抓好人才工作各项任务落实。

A.谋划作用B.领导作用C.协同作用D.职能作用5.八个“坚持”,二是坚持人才引领发展的()。

A.历史使命B.终极目标C.战略地位D.战略部署6.要为各类人才搭建干事创业的平台,构建充分体现知识、技术等()要素价值的收益分配机答案:D要积极为人才松绑,完善人才管理制度,做到()为本、信任人才、尊重人才、善待人才、包容人才。

制,让事业激励人才,让人才成就事业。

A.资本B.创新C.文化D.经济7.要制定实施基础研究人才专项,长期稳定支持一批在()领域取得突出成绩且具有明显创新潜力的青年人才。

A.社会科学B.自然科学C.政治D.经济8.我们的目标是:到2030年,在()有一批开拓者。

A.新兴前沿交叉领域B.人文领域C.教育领域D.外交领域9.《关于实行以增加知识价值为导向分配政策的若干意见》提出,激发广大科研人员的积极性、主动性和创造性,鼓励多出成果、快出成果、出好成果,推动()加快向现实生产力转化。

A.科研项目B.科技成果C.基础研究D.应用研究10.世界上不存在没有风险的金融活动。

A.正确B.错误11.()是实现民族振兴、赢得国际竞争主动的战略资源的重大判断。

《当代科学技术新知识读本》聊城市试卷(二)

《当代科学技术新知识读本》聊城市试卷一、单选题(单选题) 共 20 题1、根据国务院《“宽带中国”战略及实施方案》要求,到2020年,城市家庭宽带接入能力要达到()Mbps。

(本题分数:2 分)存疑A、20B、50C、100D、10002、()年欧洲的蒂姆·伯纳斯-李提出了一个www网络的基本思想,就是用页面描述语言做一种浏览器。

(本题分数:2 分)存疑A、1992B、1993C、1994D、19953、微波技术可以应用于()害虫的杀灭。

(本题分数:2 分)存疑A、设施果园B、土壤C、大田D、仓储4、并行数据处理框架MapReduce是()公司在大数据领域的重要贡献。

(本题分数:2 分)存疑A、百度B、谷歌C、脸谱D、腾讯5、自1996年以来,()类群的保护效果是最差的。

(本题分数:2 分)存疑A、鸟类B、哺乳动物C、珊瑚D、两栖类6、1985年()技术发明以来,DNA水平遗传多样性检测发展得很快。

(本题分数:2 分)存疑A、PRCB、CRPC、RPCD、PCR7、MongoDB底层使用松散的()作为数据存储格式。

(本题分数:2 分)存疑A、FATB、NTFSC、VFSD、BSON8、PM2.5影响大气辐射平衡,大量的细颗粒物漂浮在空中,将本应照射到地面的阳光“散射消耗”掉了,导致大气()。

(本题分数:2 分)存疑A、变冷B、变热C、温度无显著变化D、透明9、()不是物联网应用领域。

(本题分数:2 分)存疑A、物流B、监控C、工业自动化D、云计算10、()年生物多样性保护目标是实现及自然和谐共处,生物多样性的价值被承认、保护、恢复和持续利用。

(本题分数:2 分)存疑A、2010B、2020C、2030D、205011、世界卫生组织在2005年版《空气质量准则》中指出:当PM2.5年均浓度达到35微克/立方米时,人的死亡风险比10微克/立方米的情形约增加()。

(本题分数:2 分)存疑A、15%B、40%C、60%D、80%12、()不是我国霾污染频发的区域。

2019年《网络安全建设与网络社会治理》试题答案

我国互联网产业正在规模迅速壮大,全球互联网企业市值前20 强,我国企业占(C)家。

(A)15(B) 2(C)8(D) 42013 年增设的7 个国家级互联网骨干直联点不包括(C)。

(A)成都(B)郑州(C)贵阳贵安(D)重庆我国要构建一体化的国家大数据中心,完善统一的绿色安全数据中心标准体系、互联互通的分布式网络存储支撑体系、资源共享的(D)体系。

(A)网络安全保障(B)网络空间智能化(C)网络空间一体化(D)灾备应急响应C)网保障国家网络安全需要从广义层面发展网络安全产业、创新网络安全保障,要发挥(络安全基础性作用。

(A) 国家(B)政府(C)大型互联网企业(D)主管部门惠普、戴尔、IBM、思科四大美国公司服务器产量占据全球服务器市场份额(C)以上。

(A)20%(B)90%(C)70%(D)99%属于5G 技术方案验证内容的有( B )。

(A)大规模天线测试(B)5G 新空口的无线技术测试(C)开展预商用设备的单站测试(D)新型多址测试连续广义覆盖场景主要挑战在于,能够随时随地为用户提供( B )的用户体验。

(A)50Mbps 以上(B)100Mbps 以上(C)5OOMbps 以上(D)1Gbps 以上1.本讲认为,(B )要在人才流动上打破体制界限,让人才能够在政府、企业、智库间实现有序顺畅流动。

(A)加强全民网络安全意识与技能培养(B)完善网络安全人才评价和激励机制(C)加强网络安全教材建设(D)加快网络安全学科专业和院系建设我国 5G 试验将分( A )步走。

(A)两(B)三(C)四(D)五IDC 数据显示,阿里云 2016 年在中国 IaaS 市场的份额已达到( B),超过第二至第十位市场追随者的规模总和,表现出在中国市场的绝对领导力。

(A)50.78%(B)40.67%(C)47.80%(D)67.82%2.本讲中,属于 5G 技术方案验证内容的有( B )。

(A)大规模天线测试(B)5G 新空口的无线技术测试(C)开展预商用设备的单站测试(D)新型多址测试保障国家网络安全需要从广义层面发展网络安全产业、创新网络安全保障,要发挥(C)网络安全基础性作用。

2020年《专业技术人员网络安全知识提升》继续教育考试答案

1、“公共信息巡查义务”是网络服务提供者应履行的网络信息安全义务。

√2、网络安全即网络数据安全。

×3、我国互联网关键基础设施受制于人,主要指的是根服务器,全世界只有13台,1个为主根服务器在美国,其余12个均为辅根服务器,也全部在美国。

×4、大数据时代要求架构云化,这对网络安全没有威胁。

×5、大数据最有价值的是开辟了崭新的业务模式。

√6、制定应急预案是网络运营者的义务之一。

√7、在大数据涉及的关键技术中,个人隐私和数据安全是很容易得到保证的。

×8、关键信息基础设施是指关系国家安全、国计民生,一旦数据泄漏、遭到破坏或者丧失功能可能严重危害国家安全、公共利益的信息设施。

√9、数据的完整性是需要完整的、可靠的,在整个的传输和加工没有被植入木马,也不至于丢失。

√10、2013年12月4日,工信部正式向三大运营商发布4G牌照。

√二、单选题1、“互联网+”行动计划里面谈到了将(B)融入社会各个领域。

B创新成果2、我国要构建一体化的国家大数据中心,完善统一的绿色安全数据中心标准体系、互联互通的分布式网络存储支撑体系。

(D)D灾备应急响应3、信息产业的变化带来很多新的安全问题,包括云计算和(A)。

A虚拟化4、互联网+大数据时代的大烦恼是(C)。

C信息安全5、(D)是政府、私营部门和公民社会根据各自的作用制定和实施的,旨在规范互联网发展和使用的共同原则、准则、规则、决策程序和方法。

D互联网管理6、美国颁布的首份有关网络空间安全的国家战略是(B)。

B《网络空间安全国家战略》7、大数据强调(C)的观念,而非小数据的随机抽样。

C全数据8、美国的(A)公司是网络硬件生产领域的龙头老大,该公司生产的路由器、交换机、中继器等在国际市场上占有重要地位。

A思科9、2008年时,美军提出通过建立网络空间环境,实现“三个全球能力”,以下不属于“三个全球能力”的是(A)。

A全球控制能力10、“在享受互联网带来的红利、带来的便捷的同时,我们也应当履行相应的义务”是《网络安全法》规定的(C)原则。

219388573_基于五维指标体系的网络安全风险值评估及预测

出的循环神经网络 [17] 、生成对抗网络 [18] 、深度自编

码器 [19] 等方法。

通过分析已有研究可以看出,贝叶斯网络在风险

评估及预测方面都有较强的适用性。 该方法是一种

基于概率关系的图像描述,对于不确定、不完整数据

输入具有较好的容忍度,有一定的扩展能力,相比于

络空间的用户对于其访问行为未严格规范而造成的

安全风险隐患,例如:某些低权限用户利用技术手段

绕过权限检查,访问或者操作原本无法访问的高权限

功能,或是长期使用默认密码的弱口令登录行为,为

短时间获取大量信息的自动化高频访问下载操作等。

No. 7

April,2023

因此,该指标可细分为“ 弱口令登录” “ 越权访问” “ 频

j=1

(1)

贝叶斯网络依托贝叶斯理论构建,将概率论与图

论相结合,通过引入专家经验,来表示不确定性事物

间的 概 率 关 系。 其 由 有 向 无 环 图 ( Directed Acyclic

Graph, DAG) 和 条 件 概 率 表 ( Conditional Probability

Table, CPT) 所组成,在有向无环图中,某一事件发生

控制目的;植入与控制是指某些网络资产下载攻击者

投递的载荷后被控制形成傀儡甚至组成僵尸网络的

情况;横向渗透是指攻击者完成对某内部网络资产的

控制后再继续向其他设备或系统开展新一轮的攻击,

这是大多数网络攻击者的最终目的,同时也说明网络

安全状态恶劣到了亟须治理的程度。

使用风险性指的是被允许访问、使用、管理该网

概率值。 如表 1 所示是以某企业大型网络系统为例,

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

3.业务指挥呼唤理论化、战术化、科学化

用什么0day、挂马站、工具种bot? 种什么bot?

为什么今天要调配那批代理跳板? 为什么这次要使用那个botnet? 不管各目标区域当前情况如何 “所有木马集群统一行动”?!

新版本/模块频繁升级, 不管是否出现异常情况, “删除老木马,统一升级新木马”

数据挖掘分析

木马有效模块; 木马最新在线时间; 木马总生存时间; 木马业务完成评价; 种植用email、url生 存时间; C2用代理跳板/(动 态)域名/博客(空间) url生存时间; 可信/可疑目标集合;

4.深度应用机器学习系统和方法(1) ----领域知识建模

目标、木 马、资源 的价值分 析与评估 目标防御能力 分类、目标反 击行为模式识 别与检测

• 各其它特征的唯 一可标识性

• 实时采集系统向 数据分析系统单 向推送数据

机器学习模型应用

基于统计的数据挖掘 • 聚类 • 预测 • 关联分析 • 异常检测

数据统计与特征提取

• 载入机器学习模型

• 载入特征数据集;

• 按时间/区域/类型 等完成统计 • 按预定特征集合 提取数据集

• 模型训练与优化

0day、站点、域名、 木马类型、版本、 功能模块、升级策略

30

按目标投放木马:

集群木马 敏捷指挥

按态势推进业务:

区分特定和常规目标、 不同目标木马失效率、 目标防御强弱点、 预测/估计恰当升级方式

投入更多模块区域、 可疑待人工判断区域、 非可靠区域不投入 新0day、新版本、新模块

从统计数据中提取哪些木马态势特征?

生存态势特征 木马特征 目标特征 OS; CPU\GPU\RAM; 带宽; 漏洞存在; 内网/外网 ip; 地域/时区; 活跃时间; 钓鱼成功率; 业务价值; 主机安全软件; 种植渠道(email、url); 名称/版本/语言编码; C2类型/通信协议; 所携0day/开发库; 文件名/隐藏位置; 验证方式/密钥批次; 功能模块版本; 免杀技术/加密壳; 自启动方式; 代理跳板/(动态)域名/博客 (空间)url;

近实时botnet 全维数据采集

数据化管控和指挥

1. 利用四维度数据 情报采集和分析增 强botnet感知

时间

运行环境 位置

生存和业务

2. 建设“业务、 运维、内审内控、 数据分析”四系 统分离的botnet 一体化指挥平台

3. 多区域 布设信息 采集节点, 分阶段数 据分析利 用

获取并统计哪些数据?(1)

2012-4792

57070

场景6:不同地域运用不同 “email主题-email地址-文 件0day-木马数字签名”组合 策略的聚类分析:业务工作 模式特征识别与混淆

场景7:基 于botnet长 期监测数据 的对方恶意 资源识别

对抗措施综合选型: 场景8:特定区域 当前/未来最佳对 抗策略评估选型

价值 评估

数据融合 知识库构建 增量学习

模式 识别

关联分析、聚类 分析、协同过滤

辅助 决策

规律 预测

回归分析、函 数估计、时间 序列预测

4.深度应用机器学习系统和方法(2) --从领域模型到样本学习

对象识别

• bot唯一id

数据采集

• 定义数据格式

数据清洗

• 过滤 • 消重 • 格式化 • 预处理

• 告别“拍脑袋 指挥”,让我 们迎来“基于 对抗态势感知 的智能辅助指 挥”时代。

1. 重尖端技术研发、轻运行维护管理

升级更新 rootkit稳定性

通信协议

故障处理

功能模块

顶尖 的研 发团 队

免杀加壳 隐蔽回连 内网传播

“外 行” 的运 维团 队

应急响应

自防御

2.复杂的运用环境和薄弱的人才队伍

先进持久对抗条件下 僵尸网络的数据化生存

潜伏鹰 博士 安全研究员 专注于僵尸网络和匿名通信

China Internet Security Conference 2014

2014中国互联网安全大会

• 什么是僵尸网络?

– 前端bot(分布于互联 网上的海量肉机) – 隐蔽通信跳板

• 新涌现的社交网路(微 博、博客、论坛) • VPS/肉机 • DNS基础设施(DDNS 、fastflux、 domianflux)

用户使用规律:

活跃上线时间、 App使用频率、 常用App版本

信息网络基本情况:

OS、App、IP、带宽、

安全防护水平:

漏洞分布、 补丁分发频率、 应急响应时间、 深度防御强度

目标区域 情况普查

用户安全素质:

打补丁频率、 黑客技术普及率、 色情资料点击率、 电子商务广告点击率

获取并统计哪些数据?(2)

种植方式有效性评估:

0day波及范围、 区域有效性、 区域时效性、 方式有效性、

木马生存性评估:

不同类型生存率 不同区域生存性、 不同版本生存率、 不同通用功能模块生存率

木马对抗 态势评估

获取并统计哪些数据?(3)

按区域运用资源:

0day、站点、域名、 木马类型、版本、 功能模块

按环境管理升级:

管控时段、升级包大小 升级区域、升级批次 流量特征抑制

2012-1889

53934

2012-4969

55562

Microsoft Internet Explorer Image Arrays Use-After-Free Sep 2012 Remote Code Execution Vulnerability

Microsoft Internet Explorer 'CDwnBindInfo' Use-After-Free Dec 2012 Remote Code Execution Vulnerability

• 模型实践应用

场景1:基于业务 成果统计的目标区 域价值评估

场景2:基于bot生 存率统计的单个资源 (域名)可用性评估

场景3:基于bot 效能计算的最佳资 源组合策略探索

场景4:botn可能实施主动攻击 的节点区域预测

CVE 2012-1875

BID 53847

Description

Discovered

Microsoft Internet Explorer CVE-2012-1875 Same ID May 2012 Property Remote Code Execution Vulnerability Microsoft XML Core Services CVE-2012-1889 Remote Code Jun 2012 Execution Vulnerability

– Botnet C&C后台(大 规模行动指挥平台)

“先进持久对抗”时代的botnet

• 面对基于大数据的 国家级纵深主动防 御体系,小黑们的 “游击队”战术不 能长久

• 作为一种可灵 活运用于资源 抢占、舆论引 导、匿名通信 、隐蔽渗透等 “积极防御” 业务的僵尸网 络,已经不再 仅是“DDOS” 打手,需要“ 基于信息系统 的一体化联合 对抗”模式的 系统对抗思维 。