思科ASA和PIX防火墙配置手册

思科PIX防火墙的基本配置

思科PIX 防火墙的基本配置【项目目标】掌握PIX 防火墙基本配置方法。

【项目背景】某公司使用Cisco PIX 515防火墙连接到internet ,ISP 分配给该公司一段公网IP 地址。

公司具有Web 服务器和Ftp 服务器,要求让内网用户和外网用户都能够访问其web 服务和FTP 服务,但外部网络用户不可以访问内网。

【方案设计】1.总体设计ISP 分配给该公司一段公网IP 地址为61.1.1.2—61.1.1.254。

在DMZ 区域放置一台Web 服务器和一台Ftp 服务器,使用61.1.1.3和61.1.1.4这两个全局IP 地址分别将Web 服务器和Ftp 服务器发布到Internet 。

利用访问控制列表来控制外网用户的访问。

2.任务分解任务1:防火墙基本配置。

任务2:接口基本配置。

任务3:配置防火墙默认路由。

任务4:配置内网用户访问外网规则。

任务5:发布DMZ 区域的服务器。

任务6:配置访问控制列表。

任务7:查看与保存配置。

3.知识准备所有的防火墙都是按以下两种情况配置的:(1)拒绝所有的流量,这需要在网络中特殊指定能够进入和出去的流量的一些类型。

(2)允许所有的流量,这种情况需要你特殊指定要拒绝的流量的类型。

不过大多数防火墙默认都是拒绝所有的流量作为安全选项。

一旦你安装防火墙后,你需要打开一些必要的端口来使防火墙内的用户在通过验证之后可以访问系统。

换句话说,如果你想让你的内部用户能够发送和接收Email ,你必须在防火墙上设置相应的规则或开启允许POP3和SMTP 的进程。

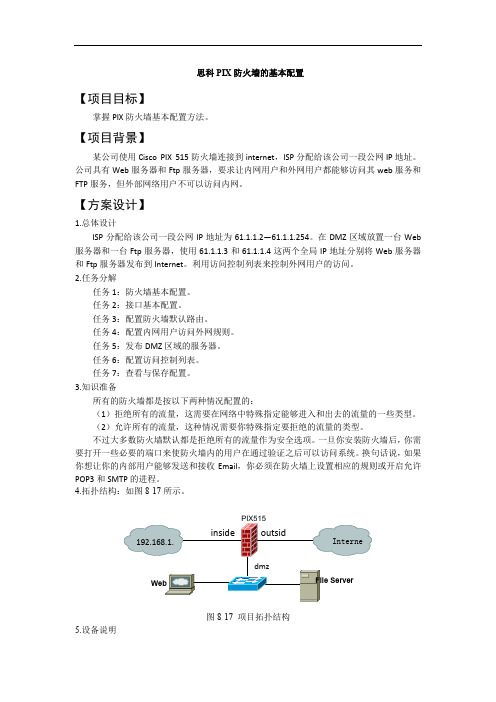

4.拓扑结构:如图8-17所示。

图8-17 项目拓扑结构5.设备说明PIX515dmzoutsidinside File ServerWeb192.168.1.Interne以PIX515防火墙7.X 版本的操作系统为例,介绍其配置过程。

在配置之前先假设pix515防火墙的ethernet0接口作为外网接口(命名为outside),并分配全局IP 地址为61.1.1.2;ethernet1接口作为内网接口(命名为inside),并分配私有IP 地址为192.168.1.1;ethernet2接口作为DMZ 接口,并分配私有IP 地址为192.168.2.1。

启用ASA和PIX上的虚拟防火墙

启用ASA和PIX上的虚拟防火墙前言有鉴于许多读者纷纷来信与Ben讨论防火墙的相关设定,并希望能够针对近两年防火墙的两大新兴功能:虚拟防火墙(Virtual Firewall or Security Contexts) 以及通透式防火墙(Transparent or Layer 2 Firewall) ,多做一点介绍以及设定上的解说,是以Ben特别在本期以Cisco的ASA,实做一些业界上相当有用的功能,提供给各位工程师及资讯主管们,对于防火墙的另一种认识。

再者,近几期的网管人大幅报导资讯安全UTM方面的观念,显示网路安全的需要与日遽增,Cisco ASA 5500为一个超完全的UTM,这也是为什么Ben选择ASA,来详细的介绍UTM的整体观念。

本技术文件实验所需的设备清单如下:1Cisco PIX防火墙或是ASA (Adaptive Security Appliance) 网路安全整合防御设备。

本技术文件实验所需的软体及核心清单如下:2Cisco PIX或是ASA 5500系列,韧体版本7.21,管理软体ASDM 5.21。

3Cisco 3524 交换器。

本技术文件读者所需基本知识如下:4VLAN协定802.1Q。

5路由以及防火墙的基础知识。

6Cisco IOS 基础操作技术。

什么是虚拟防火墙跟通透式防火墙虚拟防火墙(Virtual Firewall or Security Contexts):就一般大众使用者而言,通常买了一个防火墙就只能以一台来使用,当另外一个状况或是环境需要防火墙的保护时,就需要另外一台实体的防火墙;如此,当我们需要5台防火墙的时候,就需要购买5台防火墙;虚拟防火墙的功能让一台实体防火墙,可以虚拟成为数个防火墙,每个虚拟防火墙就犹如一台实体的防火墙,这解决了企业在部署大量防火墙上的困难,并使得操作及监控上更为简便。

通透式防火墙(Transparent or Layer 2 Firewall):一般的防火墙最少有两个以上的介面,在每个介面上,我们必须指定IP位址以便让防火墙正常运作,封包到达一个介面经由防火墙路由到另一个介面,这种状况下,防火墙是处在路由模式(Routed mode);试想,在服务提供商(Internet Service Provider) 的环境中,至少有成千上万的路由器组成的大型网路,如果我们要部署数十个以上的防火墙,对于整体网路的IP位址架构,将会有相当大的改变,不仅容易造成设定路由的巨大麻烦,也有可能会出现路由回圈,部署将会旷日费时,且极容易出错。

思科Asa & pix 防火墙命令详解

思科Asa & pix 防火墙命令详解配置PIX防火墙有6个基本命令:nameif,interface,ip address,nat,global,route,static.1. 配置防火墙接口的名字,并指定安全级别(nameif)。

Pix525(config)#nameif ethernet0 outside security0Pix525(config)#nameif ethernet1 inside security100Pix525(config)#nameif dmz security502. 配置以太口参数(interface)Pix525(config)#interface ethernet0 autoPix525(config)#interface ethernet1 100fullPix525(config)#interface ethernet1 100full shutdown3. 配置内外网卡的IP地址(ip address)Pix525(config)#ip address outside 61.144.51.42 255.255.255.248Pix525(config)#ip address inside 192.168.0.1 255.255.255.04. 指定要进行转换的内部地址(nat)nat命令配置语法:nat (if_name) nat_id local_ip [netmark]if_name)表示内网接口名字,例如inside;Nat_id用来标识全局地址池,使它与其相应的global命令相匹配;若为0表示不进行nat转换。

例1.Pix525(config)#nat (inside) 1 0 05. 指定外部地址范围(global)Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_mask]例1.Pix525(config)#global (outside) 1 61.144.51.42-61.144.51.486. 设置指向内网和外网的静态路由(route)route命令配置语法:route if_name 0 0 gateway_ip [metric]例1.Pix525(config)#route inside 10.1.1.0 255.255.255.0 172.16.0.1 1Pix525(config)#route inside 10.2.0.0 255.255.0.0 172.16.0.1 17. 配置静态IP地址翻译(static)static命令配置语法:static (internal_if_name,external_if_name) outside_ip_address inside_ip_address例1.Pix525(config)#static (inside, outside) 61.144.51.62 192.168.0.88. 管道命令(conduit)conduit命令配置语法:conduit permit | deny global_ip port[-port] protocol foreign_ip [netmask] permit | deny :允许| 拒绝访问例1. Pix525(config)#conduit permit tcp host 61.144.51.89 eq www any9. 访问控制列表ACL例:PIX525(config)#access-list 100 permit tcp any host 61.144.51.62 eq wwwPIX525(config)#access-list 100 deny tcp any anyPIX525(config)#access-group 100 in interface outside例1:static (inside,outside) 59.61.77.202 192.168.1.2 netmask 255.255.255.255 0 0 //定义内部主机192.168.1.2对外ip为59.61.77.20210. 配置fixup协议fixup命令作用是启用,禁止,改变一个服务或协议通过pix防火墙,由fixup命令指定的端口是pix防火墙要侦听的服务。

cisco防火墙配置手册

Pix系列产品默认只有两个端口及0和1,DMZ端口都是另外添加的模块,DMZ端口的默认安全级别50,配置DMZ接口的地址和配置inside和outside类似

配置外接口地址

Pix(config)#ip address inside 1.1.1.1 255.255.255.0

配置内接口地址

Pix(config)#interface ethernet0 auto

激活外端口

Pix(config)#interface ethernet1 auto

激活内端口 (默认端口是出于shutdown状态的)

Pix(config)#ip address dmz 3.3.3.3 255.255.255.0

Pix(config)# interface gb-ethernet0 1000auto 激活DMZ端口,DMZ的端口号需要您用show

running-config命令查看,如:

Pix(config)#show running-config

防火墙的nat和global是同时工作的,nat定义了我们要进行转换的地址,而global定义了要被转换为的地址,这些配置都要在全局配置模式下完成,

2.2、Nat配置如下:

Pix(config)#nat (inside) 1 0 0

上面inside代表是要被转换得地址,

1要和global 后面的号对应,类似于访问控制列表号,也是从上往下执行,

Cisco PIX防火墙的基本配置

Cisco PIX防火墙的基本配置1. 同样是用一条串行电缆从电脑的COM口连到Cisco PIX 525防火墙的console口;2. 开启所连电脑和防火墙的电源,进入Windows系统自带的"终端",通讯参数可按系统默然。

进入防火墙初始化配置,在其中主要设置有:Date(日期)、time(时间)、hostname(主机名称)、inside ip address(内部网卡IP地址)、domain(主域)等,完成后也就建立了一个初始化设置了。

此时的提示符为:pix255>。

3. 输入enable命令,进入Pix 525特权用户模式,默然密码为空。

如果要修改此特权用户模式密码,则可用enable password命令,命令格式为:enable password password [encrypted],这个密码必须大于16位。

Encrypted选项是确定所加密码是否需要加密。

4、定义以太端口:先必须用enable命令进入特权用户模式,然后输入configure terminal(可简称为config t),进入全局配置模式模式。

具体配置pix525>enablePassword:pix525#config tpix525 (config)#interface ethernet0 autopix525 (config)#interface ethernet1 auto在默然情况下ethernet0是属外部网卡outside, ethernet1是属内部网卡inside, inside在初始化配置成功的情况下已经被激活生效了,但是outside必须命令配置激活。

5. clock配置时钟,这也非常重要,这主要是为防火墙的日志记录而资金积累的,如果日志记录时间和日期都不准确,也就无法正确分析记录中的信息。

这须在全局配置模式下进行。

时钟设置命令格式有两种,主要是日期格式不同,分别为:clock set hh:mm:ss month day month year和clock set hh:mm:ss day month year前一种格式为:小时:分钟:秒月日年;而后一种格式为:小时:分钟:秒日月年,主要在日、月份的前后顺序不同。

防火墙Cisco PIX和ASA的访问控制

Public Network

安全设备为此客户端重置开始 计数器,然后增加连接计数器.

192.168.0.20 172.30.0.50 1026 23

安全防火墙

49770 92514 ACK

No. 5

Data Flows 安全设备强制性的严格 执行 状态包检测算法对每一个数 据包进行检测.

No. 6

172.30.0.50

IP Header TCP Header

南京澎湃IT教育中心 www.happywork.me

UDP

• 无连接的协议 • 对于某些服务实施有效的数据传输 • 难于实施安全保护

南京澎湃IT教育中心 www.happywork.me

UDP (Cont.)

Private Network

NAT

192.168.0.20 10.0.0.11 10.0.0.11

Internet

10.0.0.4

pix1(config)# nat (inside) 1 10.0.0.0 255.255.255.0 pix1(config)# global (outside) 1 192.168.0.20-192.168.0.254 netmask 255.255.255.0

23 49769

No. 1

Flag

SYN

安全防火墙

启动连接计数SYN源自No. 2 No. 3172.30.0.50

No Data

No. 4

172.30.0.50 10.0.0.11 23 1026

172.30.0.50

IP Header TCP Header

pix515e配置方法

宣告缺省路由 Firewall(config-router)# default-information originate [always] [metric value] [metric-type {1 | 2}] [route-map name]

接口基本配置:

注:对于FWSM所有的接口都为逻辑接口,名字也是vlan后面加上vlanid。例如FWSM位于6500的第三槽,配置三个接口,分别属于vlan100,200,300.

Switch(config)# firewall vlan-group 1 100,200,300

Switch(config)# firewall module 3 vlan-group 1

Show命令支持 begin,include,exclude,grep 加正则表达式的方式对输出进行过滤和搜索。

Terminal width 命令用于修改终端屏幕显示宽度,缺省为80个字符,pager命令用于修改终端显示屏幕显示行数,缺省为24行,pager lines 0命令什麽效果可以自己试试。

PPPOE:Firewall(config)# vpdn username JohnDoe password JDsecret

Firewall(config)# vpdn group ISP1 localname JohnDoe

Firewall(config)# vpdn group ISP1 ppp authentication chap

Switch(config)# exit

cisco ASA防火墙开局配置指南

一,配置接口配置外网口:interface GigabitEthernet0/0nameif outside 定义接口名字security-level 0ip address 111.160.45.147 255.255.255.240 设定ipnoshut!配置内网口:interface GigabitEthernet0/1nameif insidesecurity-level 100ip address 20.0.0.2 255.255.255.252noshut二,配置安全策略access-list outside_acl extended permit icmp any any配置允许外网pingaccess-group outside_acl in interface outside 应用策略到outside口access-list inside_access_in extended permit ip any any配置允许内网访问外网access-group inside_access_in in interface inside应用到inside口三,设置路由route outside 0.0.0.0 0.0.0.0 111.160.45.145 1配置到出口的默认路由route inside 10.1.0.0 255.255.0.0 20.0.0.1 1 配置到内网的静态路由四,配置natobject network nat_net配置需要nat的内网网段subnet 0.0.0.0 0.0.0.0nat (inside,outside) source dynamic nat_net interface配置使用出接口ip做转换ip 五,配置远程管理配置telet管理:telnet 0.0.0.0 0.0.0.0 outsidetelnet 0.0.0.0 0.0.0.0 insidetelnet timeout 30配置ssh管理:crypto key generate rsa建立密钥并保存一次wrissh 0.0.0.0 0.0.0.0 outsidessh 0.0.0.0 0.0.0.0 insidessh timeout 30ssh version 1配置用户名密码:username admin password yfz4EIInjghXNlcu encrypted privilege 15。

思科ASA防火墙配置

思科ASA防火墙配置要想配置思科的防火墙得先了解这些命令:常用命令有:nameif、interface、ip address、nat、global、route、static等。

global指定公网地址范围:定义地址池。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_mask]其中:(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmark global_mask]:表示全局ip地址的网络掩码。

nat地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中:(if_name):表示接口名称,一般为inside.nat_id:表示地址池,由global命令定义。

local_ip:表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:表示内网ip地址的子网掩码。

routeroute命令定义静态路由。

语法:route (if_name) 0 0 gateway_ip [metric]其中:(if_name):表示接口名称。

0 0 :表示所有主机Gateway_ip:表示网关路由器的ip地址或下一跳。

[metric]:路由花费。

缺省值是1。

static配置静态IP地址翻译,使内部地址与外部地址一一对应。

语法:static(internal_if_name,external_if_name) outside_ip_addr inside_ ip_address 其中:internal_if_name表示内部网络接口,安全级别较高,如inside。

external_if_name表示外部网络接口,安全级别较低,如outside。

思科PIX防火墙设置命令详解

思科PIX防火墙设置命令详解设置当你第一次启动PIX防火墙的时候,你应该看到一个这样的屏幕显示:你将根据提示回答“是”或者“否”来决定是否根据这个互动提示来设置PIX防火墙。

对这个问题回答“否”,因为你要学习如何真正地设置防火墙,而不仅仅是回答一系列问题。

然后,你将看到这样一个提示符:pixfirewall>在提示符的后面有一个大于号“>”,你处在PIX用户模式。

使用en或者enable命令修改权限模式。

在口令提示符下按下“enter”键。

下面是一个例子:pixfirewall> enPassword:pixfirewall#你现在拥有管理员模式,可以显示内容,但是,你必须进入通用设置模式来设置这个PIX防火墙。

现在让我们学习PIX防火墙的基本设置:PIX防火墙的基本设置我所说的基本设置包括三样事情:·设置主机名·设置口令(登录和启动)·设置接口的IP地址·启动接口·设置一个默认的路由在你做上述任何事情之前,你需要进入通用设置模式。

要进入这种模式,你要键入:pixfirewall# config tpixfirewall(config)#要设置主机名,使用主机名命令,像这样:pixfirewall(config)# hostname PIX1PIX1(config)#注意,提示符转变到你设置的名字。

下一步,把登录口令设置为“cisco”(思科),像这样:PIX1(config)# password ciscoPIX1(config)#这是除了管理员之外获得访问PIX防火墙权限所需要的口令。

现在,设置启动模式口令,用于获得管理员模式访问。

PIX1(config)# enable password ciscoPIX1(config)#现在,我们需要设置接口的IP地址和启动这些接口。

同路由器一样,PIX没有接口设置模式的概念。

要设置内部接口的IP地址,使用如下命令:PIX1(config)# ip address inside 10.1.1.1 255.0.0.0PIX1(config)#现在,设置外部接口的IP地址:PIX1(config)# ip address outside 1.1.1.1 255.255.255.0PIX1(config)#下一步,启动内部和外部接口。

思科ASA和PIX防火墙配置手册

被动听RIP更新(v1,v2)Firewall(config)# rip if_name[/i] passive [version 1]

(Firewall(config)# rip if_name[/i] passive version 2 [authentication [text | md5

用户模式:

Firewall>

为用户模式,输入enable进入特权模式Firewall#。特权模式下可以进入配置模式,在6.x所有的配置都在一个全局模式下进行,7.x以后改成和IOS类似的全局配置模式和相应的子模式。通过exit,ctrl-z退回上级模式。

配置特性:

在原有命令前加no可以取消该命令。Show running-config 或者 write terminal显示当前配置,7.x后可以对show run

100,200,300.

Switch(config)# firewall vlan-group 1 100,200,300[/i]

Switch(config)# firewall module 3[/i] vlan-group 1[/i]

Switch(config)# exit

Switch# session slot 3[/i] processor 1

key (key_id)[/i]]])

宣告该接口为缺省路由Firewall(config)# rip if_name[/i] default version [1 | 2

[authentication [text | md5 key key_id]]

配置OSPF

定义OSPF进程 Firewall(config)# router ospf pid

PIX_ASA_虚拟防火墙配置

防火墙是在两个或者多个安全区域,利用策略对连接的多个区域之间进行流量控制。

纵观防火墙的发展历史,经历了无状态过滤防火墙,应用代理防火墙,基于状态的防火墙以及应用防火墙。

目前防火墙融合了很多功能,例如VPN、远程访问、IDS/IPS、反病毒、内容的深层过滤、负载均衡等。

但是丰富了安全功能性,同时也带来了很多挑战性。

能不能很好的利用这些功能,需要对网络进行合理的设计。

随着安全的不断发展,客户的要求也在不断的变化,从而提出了很多防火墙的新概念,例如虚拟防火墙、模块策略结构MPF(modular policy framework)、透明防火墙。

t 虚拟防火墙概念的提出是因为客户需要对不同的部门进行不同的安全策略控制,而且这些安全策略是独立的。

PIX 7.0提出了context,分为admin context 与context,首先配置admin context 对其他context进行配置管理。

所有这些context的防火墙是相互独立。

admin context是用于创建新的context和改变系统的context,可以看到整个防火墙的syslog。

虚拟防火墙能简化网络安全的管理,一台设备实现多台设备的功能,同时也降低了成本。

PIX虚拟防火墙虽然能带来一定的功能,但同时也限制了一些功能的使用,虚拟防火墙不支持VPN、web VPN、动态路由协议、组播通信等。

每个虚拟防火墙共享一个流量,当一个虚拟防火墙占用了过多流量,那么就会减少其他虚拟防火墙的流量。

模块化策略采用更加灵活的策略过滤,例如PIX 7.0以前的版本只能针对所有的TCP连接或者某一个网段的TCP连接设置最大连接数,而模块化的策略能对具体的TCP协议类型进行更加细化灵活的控制。

应用层防火墙提供了极强的应用层安全性,能对Http等应用层协议的一些具体命令进行过滤,能进行内容过滤,url过滤,能进行状态检查、安全性检查,同时提供了NAT/PAT的支持,动态分配端口号。

思科路由怎么配置PIX虚拟防火墙

思科路由怎么配置PIX虚拟防火墙思科cisco依靠自身的技术和对网络经济模式的深刻理解,使他成为了网络应用的成功实践者之一,其出产的路由设备也是世界一流,那么你知道思科路由怎么配置PIX虚拟防火墙吗?下面是店铺整理的一些关于思科路由怎么配置PIX虚拟防火墙的相关资料,供你参考。

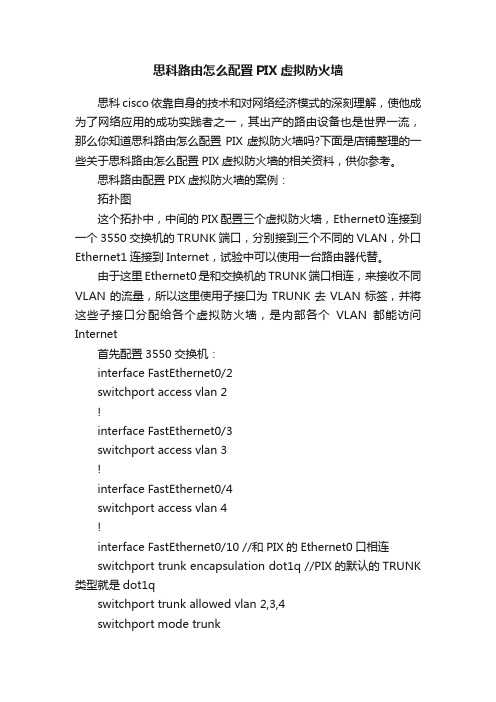

思科路由配置PIX虚拟防火墙的案例:拓扑图这个拓扑中,中间的PIX配置三个虚拟防火墙,Ethernet0连接到一个3550交换机的TRUNK端口,分别接到三个不同的VLAN,外口Ethernet1连接到Internet,试验中可以使用一台路由器代替。

由于这里Ethernet0是和交换机的TRUNK端口相连,来接收不同VLAN的流量,所以这里使用子接口为TRUNK去VLAN标签,并将这些子接口分配给各个虚拟防火墙,是内部各个VLAN都能访问Internet首先配置3550交换机:interface FastEthernet0/2switchport access vlan 2!interface FastEthernet0/3switchport access vlan 3!interface FastEthernet0/4switchport access vlan 4!interface FastEthernet0/10 //和PIX的Ethernet0口相连switchport trunk encapsulation dot1q //PIX的默认的TRUNK 类型就是dot1qswitchport trunk allowed vlan 2,3,4switchport mode trunkPIX的配置:changeto system:interface Ethernet0!interface Ethernet0.2vlan 2 //为子接口进行封装,去VLAN标签interface Ethernet0.3vlan 3interface Ethernet0.4vlan 4!interface Ethernet1!admin-context admincontext adminallocate-interface Ethernet0.2 Intf1 //分配E0.2子接口到虚拟防火墙admin,别名是Intf1allocate-interface Ethernet1 Intf0 //分配接口E1到虚拟防火墙admin,别名是Intf0config-url flash:/admin.cfg!context DepartmentAallocate-interface Ethernet0.3 Intf1allocate-interface Ethernet1 Intf0config-url flash:/DepartmentA.cfg!context DepartmentBallocate-interface Ethernet0.4 Intf1allocate-interface Ethernet1 Intf0config-url flash:/DepartmentB.cfgchangeto context admin:interface Intf1nameif insidesecurity-level 100ip address 192.168.2.1 255.255.255.0 !interface Intf0mac-address 00aa.0000.01c1 nameif outsidesecurity-level 0ip address 192.168.1.10 255.255.255.0 changeto context DepartmentA:interface Intf1nameif insidesecurity-level 100ip address 192.168.3.1 255.255.255.0 !interface Intf0mac-address 00aa.0000.01c2 nameif outsidesecurity-level 0ip address 192.168.1.11 255.255.255.0 changeto context DepartmentB:interface Intf1nameif insidesecurity-level 100ip address 192.168.4.1 255.255.255.0 !interface Intf0mac-address 00aa.0000.01c3nameif outsidesecurity-level 0ip address 192.168.1.12 255.255.255.0最后在试验中代替Internet的路由器上进行验证:成功ping通每个虚拟接口上配置的IP地址。

Cisco PIX

Cisco PIX防火墙的配置及注解--------------------------------------------------------------------------------来源:海峡TOP网发布时间:2009-10-28 01:08:10 查看次数:678 [打印]--------------------------------------------------------------------------------cisco的防火墙系列是pix系列,主要型号有pix501,pix510,pix515等,虽然说思科的防火墙相对于juniper的差点,但是凭着思科的金字招牌还是拥有很大的一片市场的。

在pix的config管理界面下输入show running命令,可以看到当前防火墙的所有配置。

仔细研究一下pix防火墙的配置情况对学习思科防火墙还是很有帮助的。

PIX Version 6.3(1)interface ethernet0 auto 设定端口0 速率为自动interface ethernet1 100full 设定端口1 速率为100兆全双工interface ethernet2 auto 设定端口2 速率为自动nameif ethernet0 outside se curity0 设定端口0 名称为outside 安全级别为0nameif ethernet1 inside security100 设定端口1 名称为inside 安全级别为100nameif ethernet2 dmz security50 设定端口2 名称为dmz 安全级别为50enable password Dv0yXUGPM3Xt7xVs encrypted 特权密码passwd 2KFQnbNIdI.2KYOU encrypted 登陆密码hostname hhyy 设定防火墙名称fixup protocol ftp 21fixup protocol h323 h225 1720fixup protocol h323 ras 1718-1719fixup protocol http 80fixup protocol ils 389fixup protocol rsh 514fixup protocol rtsp 554fixup protocol sip 5060fixup protocol sip udp 5060no fixup protocol skinny 2000fixup protocol smtp 25fixup protocol sqlnet 1521允许用户查看、改变、启用或禁止一个服务或协议通过PIX防火墙,防火墙默认启用了一些常见的端口,但对于ORACLE等专有端口,需要专门启用。

思科ASA防火墙配置

配置PIX Failover简介:本文描述了Pix Failover特性的配置。

Failover的系统需求要配置pix failover需要两台PIX满足如下要求:∙型号一致(PIX 515E不能和PIX 515进行failover)∙软件版本相同∙激活码类型一致(都是DES或3DES)∙闪存大小一致∙内存大小一致Failover中的两个设备中,至少需要一个是UR的版本,另一个可以是FO或者UR 版本。

R版本不能用于Failover,两台都是FO版版也不能用于同一个Failover环境。

注意 Pix501、Pix506/506E均不支持Failover特性。

理解FailoverFailover可以在主设备发生故障时保护网络,在配置了Stateful Failover的情况下,在从主Pix迁移到备PIX时可以不中断TCP连接。

Failover发生时,两个设备都将改变状态,当前活动的PIX将自己的IP和MAC地址都改为已失效的PIX的相应的IP和MAC地址,并开始工作。

而新的备用PIX则将自己的IP和MAC设置为原备份地址。

对于其它网络设备来说,由于IP和MAC都没改变,在网络中的任何地方都不需要改变arp 表,也不需要等待ARP超时。

一旦正确配置了主Pix,并将电缆连接正确,主Pix将自动把配置发送到备份的PIX 上面。

Failover可以在所有的以太网接口上工作良好,但Stateful Failover所使用的接口只能是百兆或千兆口。

在未配置Failover或处于Failover活动状态时,pix515/515E/525/535前面板上的ACT指示灯亮,处于备用状态时,该灯灭。

将两台PIX连在一起做Fairover有两种方式:使用一条专用的高速Failover电缆做基于电缆的Failover,或者使用连接到单独的交换机/VLAN间的单独的接口的基于网络的的Failover。

如果做stateful Failover或做基于网络的Failover时,推荐使用100兆全双工或千兆连接。

cisco防火墙配置手册

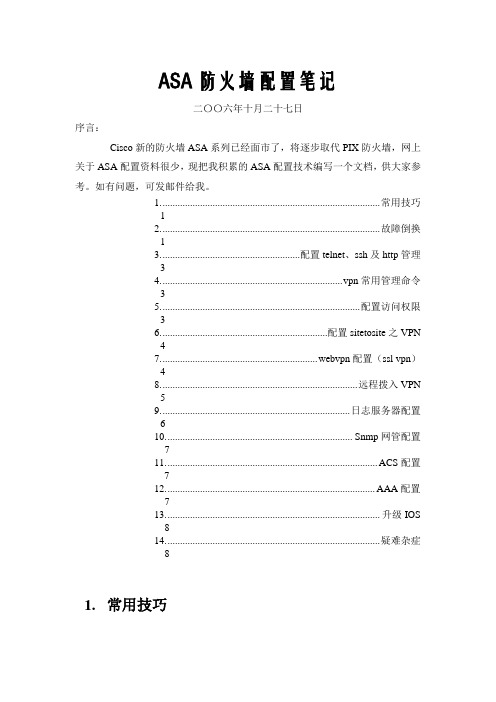

ASA防火墙配置笔记二〇〇六年十月二十七日序言:Cisco新的防火墙ASA系列已经面市了,将逐步取代PIX防火墙,网上关于ASA配置资料很少,现把我积累的ASA配置技术编写一个文档,供大家参考。

如有问题,可发邮件给我。

1. ....................................................................................... 常用技巧12. ....................................................................................... 故障倒换13. ....................................................... 配置telnet、ssh及http管理34. ........................................................................ v pn常用管理命令35. ............................................................................... 配置访问权限36. .................................................................. 配置sitetosite之VPN47. .............................................................. w ebvpn配置(ssl vpn)48. .............................................................................. 远程拨入VPN59. ........................................................................... 日志服务器配置610. .......................................................................... Snmp网管配置711. .................................................................................... ACS配置712. ................................................................................... AAA配置713. ..................................................................................... 升级IOS814. ..................................................................................... 疑难杂症81.常用技巧Sh ru ntp查看与ntp有关的Sh ru crypto 查看与vpn有关的Sh ru | inc crypto 只是关健字过滤而已2.故障倒换failoverfailover lan unit primaryfailover lan interface testint Ethernet0/3failover link testint Ethernet0/3failover mac address Ethernet0/1 0018.1900.5000 0018.1900.5001failover mac address Ethernet0/0 0018.1900.4000 0018.1900.4001failover mac address Ethernet0/2 0018.1900.6000 0018.1900.6001failover mac address Management0/0 0018.1900.7000 0018.1900.7001failover interface ip testint 10.3.3.1 255.255.255.0 standby 10.3.3.2注:最好配置虚拟MAC地址sh failover显示配置信息write standby写入到备用的防火墙中failover命令集如下:configure mode commands/options:interface Configure the IP address and mask to be used for failoverand/or stateful update informationinterface-policy Set the policy for failover due to interface failureskey Configure the failover shared secret or keylan Specify the unit as primary or secondary or configure theinterface and vlan to be used for failover communication link Configure the interface and vlan to be used as a link forstateful update informationmac Specify the virtual mac address for a physical interface polltime Configure failover poll intervalreplication Enable HTTP (port 80) connection replicationtimeout Specify the failover reconnect timeout value forasymmetrically routed sessionssh failover 命令集如下:history Show failover switching historyinterface Show failover command interface informationstate Show failover internal state informationstatistics Show failover command interface statistics information| Output modifiers<cr>3.配置telnet、ssh及http管理username jiang password Csmep3VzvPQPCbkx encrypted privilege 15aaa authentication enable console LOCALaaa authentication telnet console LOCALaaa authentication ssh console LOCALaaa authorization command LOCALhttp 192.168.40.0 255.255.255.0 managementssh 192.168.40.0 255.255.255.0 inside4.vpn常用管理命令sh vpn-sessiondb full l2l 显示site to site 之vpn通道情况sh ipsec stats 显示ipsec通道情况sh vpn-sessiondb summary 显示vpn汇总信息sh vpn-sessiondb detail l2l 显示ipsec详细信息sh vpn-sessiondb detail svc 查看ssl client信息sh vpn-sessiondb detail webvpn 查看webvpn信息sh vpn-sessiondb detail full l2l 相当于linux下的ipsec whack –status 如果没有建立连接,则表示ipsec通道还没有建立起来。

Cisco防火墙双机配置文档

CISCO PIX/ASA Failover 技术是一项故障转移配置的技术,需要两台完全一样的设备,通过一个连接,连接到对方(这个连接也叫心跳线)。

该技术用到的两台设备分为:主用和备用,备用处于待机状态。

当主用设备故障后,备用设备可启用,并设置为主用,运行自主用设备复制过来的配置(配置是跟随主用设备移动的),从而解决单点故障。

本次配置主用和备用之间采用两根心跳线,一根用于数据同步,一根用于状态同步。

配置之前请将用做心跳线的端口激活。

primary的配置(主用):asa1(configif)# failover lan enable //启用基于LAN的Failover(适用于PIX) asa1(config)# failover lan unit primary //指定设备的角色asa1(config)# failover lan interface FO e2 //指定Failover 接口INFO: Nonfailover interface config is cleared on Ethernet2 and its subint erfacesasa1(config)# failover interface ip FO 192.168.1.1 255.255.255.0 standby 192.168.1.2 //配置FO IP地址(用于数据同步);asa1(config) # failover link STA e3//指定state接口的为e3,并命名为STA asa1(config) # failover interface ip STA 192.168.2.1 255.255.255.0 standby 192.168.2.2//指定名字为STA的接口IP(用于状态同步);asa1(config)# failover lan key ccxx //配置Failover key (用于对通讯加密,可配置也可不配)asa1(config)# failover //启用Failover;注意,此命令一定要先在Active上输入,否则会引起配置拷错;将一个接口指定为failover 接口后,再show inter 的时候,该接口就显示为:interface Ethernet3description LAN Failover Interfacesecondary的配置(备用):asa1(configif)# failover lan enable //启用基于LAN的Failover(适用于PIX) asa1(config)# failover lan unit secondary //指定设备的角色asa1(config)# failover lan interface FO e2 //指定Failover 接口INFO: Nonfailover interface config is cleared on Ethernet2 and its subint erfacesasa1(config)# failover interface ip FO 192.168.1.1 255.255.255.0 standby 192.168.1.2 //配置FO IP地址(用于数据同步);asa1(config) # failover link STA e3//指定state接口的为e3,并命名为STA asa1(config) # failover interface ip STA 192.168.2.1 255.255.255.0 standby 192.168.2.2//指定名字为STA的接口IP(用于状态同步);asa1(config)# failover lan key ccxx //配置Failover key (用于对通讯加密,可配置也可不配)asa1(config)# failover //启用Failover;注意,此命令一定要先在Active上输入,否则会引起配置拷错;查看failover命令如下:show run | include faiover注:配置成功后将看到六条命令行。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

思科ASA和PIX防火墙配置手册目录第一章配置基础 (1)1.1 用户接口 (1)1.2 防火墙许可介绍 (2)1.3 初始配置 (2)第二章配置连接性 (3)2.1 配置接口 (3)2.2 配置路由 (5)2.3 DHCP (6)2.4 组播的支持 (7)第三章防火墙的管理 (8)3.1 使用Security Context建立虚拟防火墙(7.x特性) (8)3.2 管理Flash文件系统 (9)3.3 管理配置文件 (10)3.4 管理管理会话 (10)3.5 系统重启和崩溃 (11)3.6 SNMP支持 (12)第四章用户管理 (13)4.1 一般用户管理 (13)4.2 本地数据库管理用户 (13)4.3 使用AAA服务器来管理用户 (14)4.4 配置AAA管理用户 (14)4.5 配置AAA支持用户Cut-Through代理 (15)4.6 密码恢复 (15)第五章防火墙的访问控制 (16)5.1 防火墙的透明模式 (16)5.2 防火墙的路由模式和地址翻译 (17)5.3 使用ACL进行访问控制 (20)第六章配置Failover增加可用性 (23)6.1 配置Failover (23)6.2 管理Failover (25)6.3 升级Failover模式防火墙的OS镜像 (25)第七章配置负载均衡 (26)7.1 配置软件实现(只在6500 native ios模式下) (26)7.2 配置硬件实现 (27)7.3 配置CSS实现 (29)第八章日志管理 (30)8.1 时钟管理 (30)8.2 日志配置 (30)8.3 日志消息输出的微调 (32)8.4 日志分析 (33)第九章防火墙工作状态验证 (34)9.1 防火墙健康检查 (34)9.2 流经防火墙数据的监控 (34)9.3 验证防火墙的连接性 (35)第一章配置基础1.1 用户接口思科防火墙支持下列用户配置方式:Console,Telnet,SSH(1.x或者2.0,2.0为7.x新特性,PDM的http方式(7.x以后称为ASDM)和VMS的Firewall Management Center。

支持进入Rom Monitor模式,权限分为用户模式和特权模式,支持Help,History和命令输出的搜索和过滤。

注:Catalyst6500的FWSM(防火墙服务模块Firewall Service Module)没有物理接口接入,通过下面CLI命令进入:Switch# session slot slot processor 1 (FWSM所在slot号)用户模式:Firewall> 为用户模式,输入enable进入特权模式Firewall#。

特权模式下可以进入配置模式,在6.x所有的配置都在一个全局模式下进行,7.x以后改成和IOS类似的全局配置模式和相应的子模式。

通过exit,ctrl-z退回上级模式。

配置特性:在原有命令前加no可以取消该命令。

Show running-config 或者write terminal显示当前配置,7.x后可以对show run 的命令输出进行搜索和过滤。

Show running-config all显示所有配置,包含缺省配置。

Tab可以用于命令补全,ctrl-l可以用于重新显示输入的命令(适用于还没有输入完命令被系统输出打乱的情况),help和history相同于IOS命令集。

Show命令支持begin,include,exclude,grep 加正则表达式的方式对输出进行过滤和搜索。

Terminal width 命令用于修改终端屏幕显示宽度,缺省为80个字符,pager命令用于修改终端显示屏幕显示行数,缺省为24行,pager lines 0命令什么效果可以自己试试。

1.2 防火墙许可介绍防火墙具有下列几种许可形式,通过使用show version命令可以看设备所支持的特性:Unrestricted (UR) 所有的限制仅限于设备自身的性能,也支持FailoverRestricted (R) 防火墙的内存和允许使用的最多端口数有限制,不支持FailoverFailover (FO) 不能单独使用的防火墙,只能用于FailoverFailover-Active/Active (FO-AA) 只能和UR类型的防火墙一起使用,支持active/active failover注:FWSM内置UR许可。

activation-key 命令用于升级设备的许可,该许可和设备的serial number有关(show version输出可以看到),6.x为16字节,7.x为20字节。

1.3 初始配置跟路由器一样可以使用setup进行对话式的基本配置。

第二章配置连接性2.1 配置接口接口基础:防火墙的接口都必须配置接口名称,接口IP地址和掩码(7.x开始支持IPv6)和安全等级。

接口可以是物理接口也可以是逻辑接口(vlan),从6.3开始支持SPAN、trunk,但只支持802.1Q封装,不支持DTP协商。

接口基本配置:注:对于FWSM所有的接口都为逻辑接口,名字也是vlan后面加上vlanid。

例如FWSM位于6500的第三槽,配置三个接口,分别属于vlan 100,200,300.Switch(config)# firewall vlan-group 1 100,200,300Switch(config)# firewall module 3 vlan-group 1Switch(config)# exitSwitch# session slot 3 processor 1经过此配置后形成三个端口vlan100,vlan200,vlan300PIX 6.x:Firewall(config)# interface hardware-id [hardware-speed] [shutdown] (Hardware-id可以用show version命令看到)PIX 7.x:Firewall(config)# interface hardware-idFirewall(config-if)# speed {auto | 10 | 100 | nonegotiate}Firewall(config-if)# duplex {auto | full | half}Firewall(config-if)# [no] shutdown命名接口:FWSM 2.x:Firewall(config)# nameif vlan-id if_name securitylevelPIX 6.x:Firewall(config)# nameif {hardware-id | vlan-id} if_name securitylevelPIX 7.x:Firewall(config)# interface hardware_id[.subinterface]Firewall(config-if)# nameif if_nameFirewall(config-if)# security-level level注:Pix 7.x和FWSM 2.x开始支持不同接口有相同的security level,前提是全局配置模式下使用same-security-traffic permit inter-interface命令。

配置IP地址:静态地址:Firewall(config)# ip address if_name ip_address [netmask]动态地址:Firewall(config)# ip address outside dhcp [setroute] [retry retry_cnt]注:setroute参数可以同时获得来自DHCP服务器的缺省路由,再次输入此命令可以renew地址。

PPPOE:Firewall(config)# vpdn username JohnDoe password JDsecretFirewall(config)# vpdn group ISP1 localname JohnDoeFirewall(config)# vpdn group ISP1 ppp authentication chapFirewall(config)# vpdn group ISP1 request dialout pppoeFirewall(config)# ip address outside pppoe setroute验证接口:Firewall# show ipIPv6地址配置(7.x新特性)暂略ARP配置配置一个静态的ARP条目:Firewall(config)# arp if_name ip_address mac_address [alias]配置timeout时间:Firewall(config)# arp timeout seconds 缺省为4小时注:一般情况下使用clear arp会清除所有的ARP缓存,不能针对单个的条目,但是可以通过以下变通方法:配置一个静态的条目,映射有问题的ip为一个假的mac 地址,然后no掉该命令就会重新建立一个arp条目。

MTU和分段配置MTU:Firewall(config)# mtu if_name bytes使用show mtu (6.3) 或者show running-config mtu (7.x)来验证分段(fragment)的几个命令:限制等待重组的分段数:Firewall(config)# fragment size database-limit [if_name]限制每个包的分段数:Firewall(config)# fragment chain chain-limit [if_name]限制一个数据包分段到达的时间:Firewall(config)# fragment timeout seconds [if_name]配置接口的优先队列(7.x新特性)暂略2.2 配置路由启用PRF防止地址欺骗:Firewall(config)# ip verify reverse-path interface if_name配置静态路由:Firewall(config)# route if_name ip_address netmask gateway_ip [metric]配置RIP被动听RIP更新(v1,v2):Firewall(config)# rip if_name passive [version 1] (Firewall(config)# rip if_namepassive version 2 [authentication [text | md5 key (key_id)]])宣告该接口为缺省路由:Firewall(config)# rip if_name default version [1 | 2 [authentication [text | md5 key key_id]]配置OSPF:定义OSPF进程:Firewall(config)# router ospf pid指定相应网络到OSPF区域:Firewall(config-router)# network ip_address netmask area area_id可选:定义Router ID:Firewall(config-router)# router-id ip_address记录OSPF邻居状态更新:Firewall(config-router)# log-adj-changes [detail]启用OSPF更新认证:Firewall(config-router)# area area_id authentication [message-digest]宣告缺省路由:Firewall(config-router)# default-information originate [always] [metric value] [metric-type {1 | 2}] [route-map name]调节OSPF参数:Firewall(config-router)# timers {spf spf_delay spf_holdtime |lsa-group-pacing seconds}2.3 DHCP配置成为DHCP Server:配置地址池:Firewall(config)# dhcpd address ip1[-ip2] if_name (最多256个客户端)配置DHCP参数:Firewall(config)# dhcpd dns dns1 [dns2]Firewall(config)# dhcpd wins wins1 [wins2]Firewall(config)# dhcpd domain domain_nameFirewall(config)# dhcpd lease lease_length Firewall(config)# dhcpd ping_timeout timeout启用DHCP服务:Firewall(config)# dhcpd enable if_name验证:show dhcdp, show dhcpd bindings, show dhcpd statistics配置DHCP中继:定义真实DHCP Server:Firewall(config)# dhcprelay server dhcp_server_ip server_ifc(最多4个)中继参数:Firewall(config)# dhcprelay timeout secondsFirewall(config)# dhcprelay setroute client_ifc启用中继:Firewall(config)# dhcprelay enable client_ifc验证show dhcprelay statistics第三章防火墙的管理3.1 使用Security Context建立虚拟防火墙(7.x特性)特性介绍:从PIX7.0和FWSM 2.2(1)开始,可以把物理的一个防火墙配置出多个虚拟的防火墙,每个防火墙称为context,这样一个防火墙就支持两种工作模式:single-context和multiple-context,处于后者工作模式的防火墙被分为三个功能模块:system execution space(虽然没有context的功能,但是是所有的基础),administrative context(被用来管理物理的防火墙) 和user contexts(虚拟出来的防火墙,所有配置防火墙的命令都适用)配置:首先使用show activation-key来验证是否有multiple-context的许可,然后通过mode multiple和mode single命令在这两个模式之间进行切换,当然也可以用show mode来验证现在工作在什么模式下。