混沌在网络传输应用层的数字喷泉编码技术中的应用

混沌序列在安全网络编码算法中的应用研究

a n d t h e o r e t i c a l a n a l y s i s c o fi n r m t h a t t h i s a l g o it r h m a b a n d o n s p a r t o f b a n d w i d t h t o e n s u r e t h e s e c u r i t y o f n e t w o r k a n d a c h i e v e s

Re s e a r c h o n a p p l i c a t i o n o f c h a o t i c s e q u e n c e i n s e c u r i t y o f n e t wo r k c o d i n g

XU Gu a n g ・ x i a n. W U We i

中图分 类号 :T P 3 9 3 . 0 8 文献标 志码 :A 文章 编号 :1 0 0 1 — 3 6 9 5 ( 2 0 1 4 ) 0 4 - 1 2 1 2 — 0 3

d o i : 1 0 . 3 9 6 9 / j . i s s n . 1 0 0 1 — 3 6 9 5 . 2 0 1 4 . 0 4 . 0 6 1

络编码体制不变, 可以抵抗多种窃听和污染攻击。经过 系统仿真及理论分析可知 , 该算 法舍弃部分带宽来保证

网络 的安全性 , 以较 小的 开销 达到 了信 息论安 全的要 求 。最终 实现 了混沌序 列在安 全 网络 编码 算法 中的应 用。 关 键词 :安全 网络 编码 ;改进 型 L o g i s t i c 映射 ;混沌序 列 ;列表译 码 ; 系统仿 真

Ab s t r a c t :T o i mp r o v e t h e s e c u it r y o f n e t w o r k c o d i n g, t h i s p a p e r p r e s e n t e d a s e c u r e n e t wo r k c o d i n g a l g o i r t h m.I t c o mb i n e d c h a o t i c s e q u e n c e w i t h s o u r c e i n f o r ma t i o n a n d u s e d l i s t — d e c o d i n g t o s i n k .T h i s a l g o r i t h m a d o p t e d a d v a n c e d L o g i s t i c ma p t o g e n — e r a t e c h a o t i c s e q u e n c e i n o r d e r t o d e l a wi t h t h e s o u r c e i n f o r ma t i o n a n d t h e t r a n s mi s s i o n p r o c e s s s t i l l k e p t t h e o ig r i n a l n e t wo r k c o d i n g s y s t e m.I t n o t o n l y c a n r e s i s t a v a r i e t y o f w i r e t a p p i n g a t t a c k s b u t a l s o c a n r e s i s t p o l l u t i o n a t t a c k s .T h e s y s t e m s i mu l a t i o n

混沌在密码学中的应用

学术.技术部分组成,而密钥又由加密密钥和解密密钥组成。

一般按照加密密钥和解密密钥是否相同,将密码体制分为对称(私钥)密码和非对称(公钥)密码体学术.技术制。

在对称密码体制中,加密密钥和解密密钥相同,或者虽然不相同,但可以由其中的任意一个很容易地推导出另外一个,密钥由通信的双方共同商定并通过安全信道由接发送传送给接收方,其加密解密过程可表示为:加密,解密。

其中:M为明文,C为密文,E为加密函数,D为解密函数,K为密钥。

从加密模式上,对称密码体制可分为流密码和分组密码,流密码是一种非常重要的私钥密码,其理论基础是“一次一密”算法,因此可以达到完全保密的要求。

但实际应用中生成完全随机的密钥序列是不可行的,只能生成一些类似随机的密钥序列,即伪随机序列。

流密码技术也比较成熟,也是世界各国重要领域的主流密码。

目前对流密码的研究主要集中在(1)衡量密钥流序列好坏的标准;(2)构造线性复杂度高、周期大的密钥流序列。

分组密码的应用非常广泛,除可用来加密消息外,还可用来构建流密码、消息认证码、杂凑函数等。

D E S、I D E A、Skipjack、Rijndael算法等都是分组密码。

对称密码算法简单,加密速度快,其主要缺陷是密钥的发放和管理困难。

针对对称密码的缺点,1976年,W.Diffie和M.E.Hellman发表了“密码学中的新方向(New Directions in Cryptography)”提出了非对称密码体制[5]。

其主要思想是:密钥成对出现,加密密钥公开(简称公钥),解密密钥保密(简称私钥),用公钥加密信息,用保密的解密密钥解密。

其加密解密过程表示为:,。

其中为公钥,为私钥。

公钥密码的共同特点是基于陷门单向函数,把解密密钥的问题等效为一个难以求解的数学问题,目前公钥密码体制主要有两类:一类是基于大整数因式分解的困难性,如R S A;另一类是基于离散对数问题,如E I G a m a l密码和椭圆曲线密码。

基于小波变换和混沌的数字水印算法

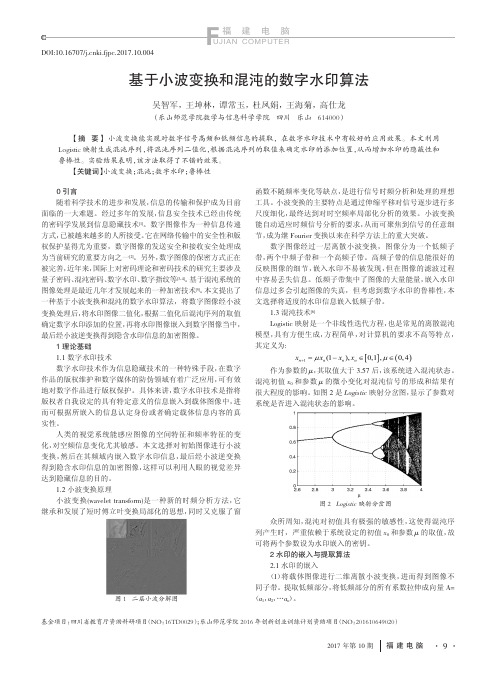

图 2 Logistic 映射分岔图

图 1 二层小波分解图

众 所 周知 ,混沌对初值具有 极强 的敏感性,这 使 得混沌序 列产生时, 严重依赖于系统设定的初值 x0 和参数 μ 的取值,故 可将两个参数设为水印嵌入的密钥。 2 水印的嵌入与提取算法 2.1 水印的嵌入 ( 1)将载体图像进行二维 离散 小波变换,进而得到图像 不 同子带。 提取低频部分,将低频部分的所有系数拉伸成向量 A= ( a1,a2,…an)。

基金项目:四川省教育厅资助科研项目 ( NO:16TD0029);乐山师范学院 2016 年创新创业训练计划资助项目 ( NO:201610649020)

2017 年第 10 期

福建电脑

·9·

F

福

建

电

脑

UJIAN COMPUTER

( 2)利用 logistic 映射产生混沌序列,截取与向量 A 相同的 长度。 混沌序列会决定水印嵌入的位置,为了达到预期的效果, 先将产生的混沌序列二值化, 得到相应的二值化混沌序列 X= ( x1,x2,…xn)。 ( 3)假定水印是二值化图像,记为 Y= ( y1,y2,…ym)。 为了保 证嵌入水印后的载体图像的透明性,嵌入的水印强度不能影响 图像的视觉效果。 ( 4)水印的嵌入按如下公式进行

DOI:10.16707/ki.fjpc.2017.10.004

福

建

电

脑

UJIAN COMPUTER

基于小波变换和混沌的数字水印算法

吴智军, 王坤林, 谭常玉, 杜凤娟, 王海菊, 高仕龙

( 乐山师范学院数学与信息科学学院 四川 乐山 614000) 【 摘 要】 小波变换能实现对数字信号高频和低频信息的提取, 在数字水印技术中有较好的应用效果。 本文利用 Logistic 映射生成混沌序列,将混沌序列二值化,根据混沌序列的取值来确定水印的添加位置,从而增加水印的隐蔽性和 鲁棒性。 实验结果表明,该方法取得了不错的效果。 【 关键词】小波变换;混沌;数字水印;鲁棒性 0 引言 随着科学技术的进步和发展,信息的传输和保护成为目前 面临的一大难题。 经过多年的发展,信息安全技术已经由传统 的密码学发展到信息隐藏技术[1]。 数字图像作为一种信息传递 方式,已被越来越多的人所接受。它在网络传输中的安全性和版 权保护显得尤为重要, 数字图像的发送安全和接收安全处理成 为当前研究的重要方向之一[2]。 另外,数字图像的保密方式正在 被完善,近年来,国际上对密码理论和密码技术的研究主要涉及 量子密码、混沌密码、数字水印、数字指纹等[3,4]。 基于混沌系统的 图像处理是最近几年才发展起来的一种加密技术[5]。 本文提出了 一种基于小波变换和混沌的数字水印算法, 将数字图像经小波 变换处理后,将水印图像二值化,根据二值化后混沌序列的取值 确定数字水印添加的位置,再将水印图像嵌入到数字图像当中, 最后经小波逆变换得到隐含水印信息的加密图像。 1 理论基础 1.1 数字水印技术 数字水印技术作为信息隐藏技术的一种特殊手段,在数字 作品的版权维护和数字媒体的防伪领域有着广泛应用,可有效 地对数字作品进行版权保护。 具体来讲,数字水印技术是指将 版权者自我设定的具有特定意义的信息嵌入到载体图像中,进 而可根据所嵌入的信息认定身份或者确定载体信息内容的真 实性。 人类的视觉系统能感应图像的空间特征和频率特征的变 化,对空频信息变化尤其敏感。 本文选择对初始图像进行小波 变换,然后在其频域内嵌入数字水印信息,最后经小波逆变换 得到隐含水印信息的加密图像,这样可以利用人眼的视觉差异 达到隐藏信息的目的。 1.2 小波变换原理 小波变换 (wavelet transform) 是一种新的时频分析方法,它 继承和发展了短时傅立叶变换局部化的思想,同时又克服了窗 函数不随频率变化等缺点,是进行信号时频分析和处理的理想 工具。 小波变换的主要特点是通过伸缩平移对信号逐步进行多 尺度细化,最终达到对时空频率局部化分析的效果。 小波变换 能自动适应时频信号分析的要求,从而可聚焦到信号的任意细 节,成为继 Fourier 变换以来在科学方法上的重大突破。 数字图像经过一 层离散 小波变换, 图像分为一 个低 频子 带,两个中频子带和一个高频子带。 高频子带的信息能很好的 反映图像的 细节 ,嵌入水印 不易 被发 现 , 但 在图像的 滤 波过 程 中容易丢失信息。 低频子带集中了图像的大量能量,嵌入水印 信息过多会引起图像的失真, 但考虑到数字水印的鲁棒性,本 文选择将适度的水印信息嵌入低频子带。 1.3 混沌技术[6] Logistic 映射是一个非线性迭代方程,也是常见的离散混沌 模型,具有方 便生 成,方 程简单 ,对 计 算 机 的要 求不高 等特 点 , 其定义为: 作为参数的 μ,其取值大于 3.57 后,该系统进入混沌状态。 混沌初值 x0 和参数 μ 的微小变化对混沌信 号 的 形 成和 结果 有 很大程度的影响。 如图 2 是 Logistic 映射分岔图,显示了参数对 系统是否进入混沌状态的影响。

混沌在保密通信中的应用

混沌在保密通信中的应用The Application of Chaos In Secure Communication【摘要】:通信的飞跃发展促使人们越来越追求信息的保密。

混沌信号由于高度的初值敏感性、不可预测性和类似噪声的宽带功率谱密度等突出特征, 使得它具有天生的隐蔽性。

本文就混沌掩盖、混沌参数调制、混沌扩频、混沌键控进行了初步介绍。

【关键字】:混沌保密通信混沌掩盖混沌参数调制混沌扩频混沌键控1.引言随着通信技术的发展,人们的生活方式日趋便利,从电报到电话,从电话到移动手机,从双绞线到同轴电缆,从电缆到光纤,从有线到无线,我们的通信世界实现着人们的种种通信需求。

但是在通信方式越来越便利,种类也越来越多样的同时,人们一样追求通信的保密。

这也就促进了密码技术的发展。

然而, 现代计算机技术的发展, 也为破译密码提供了强大的武器。

利用计算机网络, 非法访问银行数据库系统, 更改个人账户信息, 谋取经济利益; 盗取密码、篡改信息, 闯入政府或军事部门窃取机密等一系列高科技犯罪屡有报道。

这与信息保密工作不力有一定关系, 也说明传统的保密技术还不够完善。

混沌保密通信新技术的兴起, 为信息保密开辟了一条崭新的道路。

利用混沌信号的特征, 隐藏信息, 是密码学发展新方向之一, 也是混沌应用领域研究中的热点【1】。

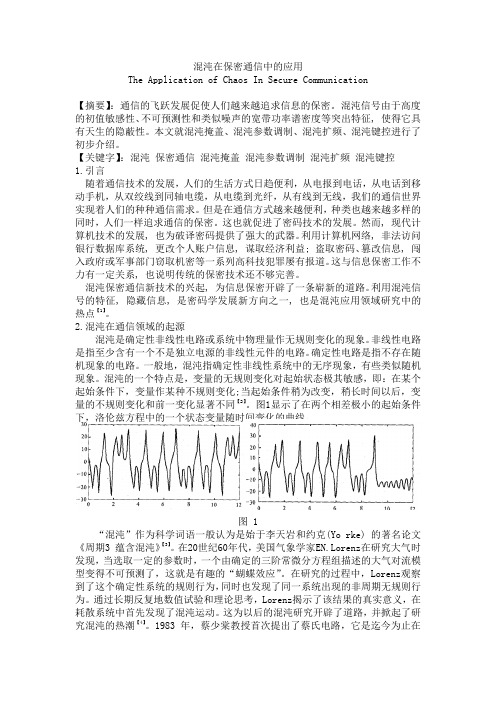

2.混沌在通信领域的起源混沌是确定性非线性电路或系统中物理量作无规则变化的现象。

非线性电路是指至少含有一个不是独立电源的非线性元件的电路。

确定性电路是指不存在随机现象的电路。

一般地,混沌指确定性非线性系统中的无序现象,有些类似随机现象。

混沌的一个特点是,变量的无规则变化对起始状态极其敏感,即:在某个起始条件下,变量作某种不规则变化;当起始条件稍为改变,稍长时间以后,变量的不规则变化和前一变化显著不同【2】。

图1显示了在两个相差极小的起始条件下,洛伦兹方程中的一个状态变量随时间变化的曲线。

图 1“混沌”作为科学词语一般认为是始于李天岩和约克(Yo rke) 的著名论文《周期3 蕴含混沌》【3】。

混沌在通信的应用

2.混沌在通信中的应用混沌在通信研究中的一个新领域,是伴随混沌动力系统在数学,物理和电子工程中的研究产生的。

混沌同步现象的发现使得混沌在通信领域的应用的研究迅速的展开。

混沌信号具有许多特殊的性质,如表面的伪随机性,非周期性,相关特性,宽带白谱特性和长期不可预测性,这些性质满足了一些通信系统对通信信号的特殊要求,因此混沌在扩频通信,多用户和保密通信中具有潜在的应用前景。

混沌在通信中的应用潜力,大致可以分为三个领域:(1)宽带特性由于混沌信号具有内在的非周期性,因此其谱分量在频带上连续分布,并且通过设计不同的混沌电路可以定制出具有一定谱特性的混沌信号。

在宽带通信常被用来抵抗信道的不良影响,特别是一些窄带的影响,如频率选择性衰落,窄带干扰等。

因此混沌信号有可能作为一种易于产生的宽带信号,如在扩频通信中。

(2)复杂性混沌信号具有非常复杂的内部结构,对初始条件和参数的敏感性,使得混沌系统能够很容易产生出不同的混沌轨道。

这使得估计系统的结构或长期预测混沌变得非常的困难。

混沌信号的这种复杂性和难于预测的特点,使其可应用于保密通信中。

(3)正交性混沌信号是非周期的,所以不同的混沌系统或相同的混沌系统采用不同的初始值或系统参数所产生出的混沌信号间具有迅速消失的互相关函数,这些信号可以看作是不相关的,满足一定意义上的正交性。

满足这种正交特性的混沌信号易于产生,并且数量巨大,因此在多用户通信中具有广泛的应用前景。

一些基于混沌的码分多址方式已经成功应用于CDMA系统中。

基于混沌的模拟调制系统有二种主要的技术:混沌掩盖和混沌调制。

混沌掩盖的一种途径就是直接将信号加在类似噪声的混沌信号上,解调时需要重建出发送端的混沌信号,再从接收到的信号中将其减去,这种方法看似简单,但是如何在接收端重建与发送端同步的混沌信号还是学术界的热点。

混沌掩盖通信的基本原理是以混沌同步为基础,把小的信号叠加在混沌信号上,利用混沌信号的伪随机特性,把信息信号隐藏在看似杂乱的混沌信号中,在接收端利用同步后的混沌信号进行掩盖,从而解调出信号信息,以此达到保密。

密码学中的混沌序列生成方法研究

密码学中的混沌序列生成方法研究密码学是一门关于信息的保护和安全传输的学科,混沌序列生成方法在密码学中具有重要的应用价值。

混沌序列是指一种在数值上看似无规律而实际上有极高复杂性的数字序列。

本文将研究密码学中混沌序列生成方法的原理和应用。

一、混沌序列的特性与应用混沌序列具有以下几个重要特性,使之成为密码学领域中广泛应用的算法之一。

1. 不可预测性:混沌序列生成的数值具有极高的随机性,难以预测下一个数值的取值。

这使得混沌序列可以用作密码学中的密钥生成器,提高密码的安全性。

2. 均匀性:混沌序列的数值分布基本均匀,没有明显的周期性。

这使得混沌序列在加密算法中具有良好的扩散性,能够有效地传播信息。

3. 非线性:混沌序列的生成函数是非线性的,任意微小的起始值差异会导致生成序列的巨大差异。

这使得混沌序列对初始条件极其敏感,增加了密码破解的难度。

混沌序列在密码学中的应用非常广泛。

例如,混沌序列可以用作对称密码的密钥生成器,混淆算法的初始向量生成器,随机数生成器等等。

接下来,我们将介绍几种常见的混沌序列生成方法。

二、Logistic映射Logistic映射是一种简单但广泛使用的混沌序列生成方法。

其基本形式为:Xn+1 = μ * Xn * (1 - Xn)其中,Xn表示第n个生成的混沌序列数值,μ是一个常数,通常取值在3.57到4之间。

Logistic映射生成的序列可以具有非常高的复杂性,且满足上述混沌序列的特性。

三、Henon映射Henon映射是另一种经典的混沌序列生成方法。

其计算公式如下:Xn+1 = 1 - a * Xn^2 + YnYn+1 = b * Xn其中,Xn和Yn分别表示第n个序列的两个数值,a和b是两个常数,通常取值为1.4和0.3。

Henon映射生成的序列在分布和随机性上具有良好的性质,适用于密码学的应用场景。

四、混沌神经网络混沌神经网络是一种结合了混沌序列和神经网络的生成方法。

它的基本思想是将混沌序列作为神经网络的初始状态,并通过训练使其进一步产生具有高度随机性的序列。

混沌数字水印技术的原理与发展现状

山西师范大学本科毕业论文混沌数字水印技术的原理与发展现状姓名刘晓庆院系物理与信息工程学院专业电子信息工程班级1105班学号1152030224指导教师李娟答辩日期成绩混沌数字水印技术的原理与发展现状内容摘要近年来,计算机网络以及通信技术飞速发展,网上交流的多媒体信息已经达到了从未有过的的广度和深度。

数字图像是非常多见的多媒体信息,比声音、文字等包含着更加直观立体且丰富多样的信息量,因此获得了越来越普遍的应用。

然而,具有容易被复制、易被篡改等特点,经常易受到抄袭、修改或破坏等各种手段的攻击。

因此,找到一种保护数字多媒体作品的方法迫在眉睫,于是数字水印技术应运而生。

数字水印的本质是信息隐藏技术,它主要用来保护数字媒体等的版权所有、证明作品是否是真实并且可靠的、监视追踪盗版窃取的行为。

论文首先介绍了数字水印的定义、分类以及它的一些主要特征,随后主要阐述了本文所使用的数字水印的实现方法,为数字水印算法的解释、实现及结果分析提供了理论依据。

作为数字水印算法的重要组成部分,论文介绍了DCT变换以及m序列的产生及水印实现步骤,最后通过matlab程序仿真对嵌入水印的图像质量以及水印相似度做了结果分析。

【关键词】数字水印离散余弦变换(DCT) m序列水印的攻击、检测The principle and current state of the chaotic digital watermarking technologyAbstractIn recent years, the rapid development of computer network and communication technology, multimedia information exchange has reached unprecedented breadth and depth. Digital image is a very common multimedia information, Sound, text and other than contains the amount of information and more visual variety, It has been used more and more widely. However,the character of easy to be copied and tampered is the weakness of digital images. Therefore, it is imminent to find a way of protecting the digitai multimedia works.In hence,the technology of digital watermarking emerges as the times require. Digital watermarking is information hiding, it is used to protect the digitai multimedia works’ copyright , testify works is true and reliable or not and supervise the behavior of Piracy.This paper firstly introduces the definition classification and characteristics of digital watermarking,subsequently, I mainly elaborated Implementation method of digital watermarking,to provide a theoretical basis for the explanation,realization and results analysis explanation of the digital watermarking algorithm. As an important part of digital watermarking algorithm,this paper introduces DCT ,m sequence and the watermark implementation steps. Finally, analysising of the results of the embedded watermark image quality and watermark similarity through the MATLAB simulation program.【Key Words】digital watermarking DCT m sequence the attack and detection of watermark目录第一章绪论 (1)1.1 研究的背景 (1)1.2 研究的目的和意义 (1)1.3 数字水印的发展现状 (1)第二章数字水印技术 (2)2.1 数字水印技术的定义 (2)2.2 水印的分类 (2)2.3 数字水印的特点 (3)第三章数字水印的实现方法 (3)3.1 离散余弦变换(DCT变换) (3)3.2 m序列的定义及产生 (3)3.3 基于DCT变换和m序列的水印算法 (3)第四章水印的攻击及检测 (4)4.1 常见的水印攻击 (4)4.2 检测水印质量的标准 (4)第五章程序实现及结果分析 (5)5.1 水印的嵌入、提取及攻击程序 (5)5.2 攻击后的结果分析及相关数据 (5)第六章小结 (8)参考文献: (9)附录 (10)致谢: (14)混沌数字水印技术的原理与发展现状学生姓名:刘晓庆指导教师:李娟第一章绪论1.1 研究的背景近年来,计算机网络以及通信技术飞速发展,网上交流的多媒体信息已经达到了从未有过的的广度和深度。

基于混沌序列的数字水印研究

基于混沌序列的数字水印研究作者:党小娟甘霖蒲伟华来源:《电子技术与软件工程》2016年第11期摘要随着计算机网络技术快速发展,数字多媒体信息的复制、存储以及传播更方便、更快捷。

但是存在的问题也逐渐严重化,比如作品侵权更为容易、纂改也更便利,就需要采取有效措施保护版权。

因此,数字水印技术是研究的重要课题。

本文提出了基于混沌的图像水印算法,首先采用Arnold技术对水印图像进行置乱形成了新的混沌序列,然后采用小波变换分析载体图像,经过变换后就生成了水印图像。

【关键词】混沌序列数字水印技术 Logistic事实上,数字图像水印技术是数字水印技术的分支,主要是用来对具有特殊要求的图像实施加密,对这些图像进行安全防护。

但是随着信息技术快速发展,图像信息也趋向了复杂化,需要极高的传输安全以及传输信息量,并且传输图像的范围也不断扩大,而且市场的需求量逐渐增大。

由此可见,图像水印技术逐渐成为保密技术、安全的研究重点内容。

1 数字水印技术的定义及特征数字水印技术,就是将文字、音频以及视频等各类信息标识,通过处理信号模式将这项标识嵌入到原始的数据之中。

该标识就是利用照度、空间以及频率等各种匿藏不可见,仅仅通过初始设定的仪器设备、专业技术或者检测设备等才可以正常提取。

将标识信息嵌入到原始作品中,就必须要具有基本的特征:首先要具有安全性,嵌入进去的水印标识进入到原始数据中,是被隐藏起来的,这样就防止在计算过程中因格式变化丢失了水印数据。

其次要具有隐蔽性;作品中具有了数字水印必定会降低质量,同时极难察觉。

最后要具备鲁棒性,所得水印信息就必定要具备一定的抗干扰或者具有抗攻击能力,即经过多次攻击之后,数字水印能够确保完整特性,还必须要确保能够正确识别。

事实上,许多水印算法均具备了这类特征,不仅可以抵抗各种攻击与干扰,有效保障了信号质量,隐藏大量数据。

事实上,数字水印技术即将数字、文字、音频、图像以及视频等各种标识信息,同时把这项信息嵌入到了原始的数据信息,实现了文件控制、身份识别、数据标识、信息保密传递以及产品防伪等各种作用。

混沌系统在数字水印中的应用研究的开题报告

混沌系统在数字水印中的应用研究的开题报告一、研究背景数字水印技术是一种在数字内容中不可见地嵌入信息的技术。

它不仅可以保护数字媒体的版权,还可以在很多领域,例如信息管理、数据安全等方面起到重要作用。

在数字水印技术中,混沌系统是一个常用的工具,因为它有多种随机性和不可预测性,可以提供数据的强安全性和保护性。

然而,混沌系统的稳定性和复杂性也会对数字水印的性能和可靠性产生影响。

因此,研究混沌系统在数字水印中的应用是一个值得探讨的话题。

二、研究目的本研究旨在探讨混沌系统在数字水印中的应用,并对混沌系统的特性、稳定性和复杂性对数字水印的性能和可靠性进行深入分析。

具体研究目标如下:1.研究混沌系统在数字水印中的嵌入原理和方法。

2.探讨混沌系统在数字水印中的应用效果及其影响因素。

3.分析混沌系统的特性、稳定性和复杂性对数字水印的性能和可靠性的影响。

三、研究内容本研究主要分为以下几个方面:1.文献综述综述数字水印和混沌系统的基本理论和研究状况,分析当前研究中存在的问题和不足。

在此基础上,提出本研究的研究思路和方法。

2.混沌系统在数字水印中的嵌入原理和方法探讨混沌系统在数字水印中的嵌入原理和方法,并详细介绍各种类型的混沌系统。

3.混沌系统在数字水印中的应用效果及其影响因素通过实验研究,探讨混沌系统在数字水印中的应用效果及其影响因素,分析混沌系统的特性、稳定性和复杂性对数字水印的性能和可靠性的影响。

4.研究结论总结本研究的主要研究内容和所得结论,进一步提出未来的研究方向和改进方案。

四、研究方法本研究采用实验研究的方法,首先在MATLAB环境下,对各种类型的混沌系统进行建模,然后在建立的混沌系统中嵌入数字水印,测量数字水印的鲁棒性、可靠性和安全性等性能指标,在此基础上,分析混沌系统的特性、稳定性和复杂性对数字水印的影响因素。

五、预期成果本研究的预期成果如下:1.研究混沌系统在数字水印中的嵌入原理和方法。

2.实验研究混沌系统在数字水印中的应用效果及其影响因素,分析混沌系统的特性、稳定性和复杂性对数字水印的性能和可靠性的影响。

基于混沌、HVS和小波变换的自适应数字水印算法

基于混沌、HVS和小波变换的自适应数字水印算法佚名【摘要】In order to improve the self⁃adaptability of normal digital watermarking algorithm in discrete wavelet transform (DWT)domain,a novel algorithm of embedding digital watermark into wavelet transform domain is proposed in this paper. The first⁃level wavelet decomposition for a carrier image is executed first,and then the second⁃level wavelet decomposition for the middle frequency sub⁃band with high texture strength and the second⁃level middle frequency sub⁃band HL1 is selected as an em⁃bedding area. Finally,brightness difference of each point in the embedding area is calculated,and according to HVS principle, the binary watermark information with logistic chaos scramble is self⁃adaptively embedded into the location with high brightness difference. Simulation results prove this algorithm has a good invisibility and robustness against attacks such as JPEG compres⁃sion,adding noise,filtering and other image manipulations.% 为了提高常规小波域水印算法的自适应性,在此提出了一种在小波域嵌入数字水印的新算法。

CCCN2010报告混沌在网络传输应用层的数字喷泉编码技术中的应用

docin/sundae_meng

混沌在数字喷泉码中的应用的研究意义和主 要混沌工在作数字(喷续泉码)中的应用的优势:

混沌系统的遍历性的特征,可以帮助编码过程中的原始数据包以更均匀 的概率被随机选择,使解码的成功概率更高,减小解码开销。

数字喷泉码(Digital Fountain Codes)

docin/sundae_meng

什么是数字喷泉码?

数字喷泉码的编码方法可以由原始数据包生成任意数量的编码包, 而 接收方只要收到其中任意 m 个编码包, 即可通过解码以高概率成功恢 复全部原始数据包。一般情况下, 这里的 m 略大于 k , k是原始数据 的长度。

LT 码(2019年):M. Luby 提出的 LT 码是第一种实用的数字喷泉码, 具 有简单的编译码方法以及较小的解码开销和编解码复杂度, 为喷泉码的进 一步发展奠定了基础。

Raptor 码(2019年):A. Shokrollahi 设计的 Raptor 码是目前数字 喷泉码的最好的实现。生成每个编码包需要的运算量是一个与 k 无关的常 数, 而成功解码 m 个编码包获得 k 个原始数据包需要的运算量是一个关于 k 的线性函数。

docin/sundae_meng

数字喷泉码的特点

单向传输,不受丢包率影响,纠错能力强 快速编码和解码算法,具有线性编解码复杂度的新型随机编码方式。 与码率无关 ,由原始数据包生成任意数量的编码包 支持异步接入,且与多种编码技术和传输协议兼容

应用:多播,并行e_meng

数字喷泉码的发展

J. Byers, M. Luby [1]等人于2019 年首次提出数字喷泉的概念, 但当时并没 有给出现实可行的喷泉码设计方案。 M. Luby、A. Shokrollahi 等人联合创 立了Digital Fountain 公司, 以推广数字喷泉概念的实际应用。

混沌密码技术在网络通信中的应用研究

混沌密码技术在网络通信中的应用研究网络通信在现代生活中扮演着越来越重要的角色,随着网络威胁的不断增加,安全问题已经成为网络通信中亟待解决的技术问题。

混沌密码技术作为一种新型的加密方法,其特殊的非线性特性可以将加密算法更加复杂化,从而增强安全性。

然而,混沌密码技术仍然面临着一些挑战,如混沌信号的发生器开销、位移的对称性以及密钥共享等问题。

本文将综述混沌密码技术在网络通信中的应用研究。

第一部分:混沌密码技术概述混沌密码技术是基于混沌现象的密码技术,混沌现象是一种奇妙的非线性现象,表现为系统输出的时间序列看起来随机且不可预测。

混沌密码技术利用了混沌系统在数学上的特殊非线性特征,构造非线性函数或动力系统模型来实现加密算法。

混沌系统可以通过以下公式来描述:Xt+1 = f(Xt)其中Xt为混沌系统在时刻t的状态,f()为一个非线性函数。

任意微小的初始条件变化都会产生完全不同的输出,这种结果表明混沌系统是一种极其敏感且不可预测的系统,这种特性使混沌系统成为密码学中的重要研究方向。

第二部分:混沌密码技术在网络通信中的应用混沌密码技术在网络通信中可以用于数据加密、密钥协商、数字签名等方面。

在网络数据传输中,混沌密码技术可以通过对数据进行混沌变换实现数据加密。

具体来说,将明文输入到混沌发生器中,生成混沌序列作为密钥进行加密,接收方通过同样的混沌发生器、初始值以及参数来生成相同的混沌序列进行解密。

混沌密码技术在密钥协商中也有广泛的应用,混沌系统可以用于产生随机数或密钥,将密钥共享的过程转化成了混沌系统的状态同步过程。

混沌密码技术作为一种轻量级的加密方法,被广泛应用于物联网、无线传感网络等环境中。

第三部分:混沌密码技术所面临的挑战虽然混沌密码技术在网络通信中具有很好的应用前景,但是它仍然面临着一些挑战。

首先,混沌信号的生成需要复杂的算法,而且发生器开销大,这就限制了混沌密码技术的实用性。

其次,混沌信号存在对称性问题,容易抵御单束射频干扰。

基于混沌加密与水印技术的多媒体安全通信方案

基于混沌加密与水印技术的多媒体安全通信方案摘要:由于没有考虑到多媒体信息的特殊性,如数据量大、信息冗余度高等特点,因此,基于传统的密码学的数据加密、认证方式并不适合于多媒体信息的安全防护。

本文针对这个问题提出一种结合混沌加密与数字水印的多媒体保护方案,该方案利用混沌进行多媒体容的快速加密,利用水印进行真实性认证,为多媒体安全提供了新思路。

作为一个实例,本文介绍了一个基于上述方案的视频通信系统。

该方案可广泛用于保护、通信、多媒体容真实性认证等场合。

0 引言随着数字时代的到来,计算机、多媒体、互联网等给我们的世界带来了翻天覆地的变化。

但是,网络在给人们带来便利的同时也暴露出越来越严重的安全问题。

例如:多媒体作品的侵犯、软件或文档的非法拷贝、电子商务中密码的非法盗用和篡改、网络息的非法截取和查看、甚至黑客攻击等等。

毫无疑问,网络中的信息安全是现在乃至未来相当长时期的需要解决的热点问题之一。

公钥密码体制的发明人之一Rivest曾说过:“需要是发明的母亲,而计算机网络就是现代密码学的母亲”。

20世纪70年代计算机网络的兴起正是掀起现代密码学研究热潮的主要推动力,并使之发展成为一门相对成熟的学科。

随着20世纪90年代Internet 的迅速发展,多媒体技术的逐渐成熟和电子商务的兴起,网上多媒体信息量急剧膨胀,使得多媒体信息的安全问题变得越来越重要,多媒体信息安全成为学术界和工业界共同关注的新的研究方向[1,2]。

提到信息安全,人们首先想到的就是密码学。

密码学是以研究秘密通信为目的的一门科学,它的理论基础之一是1949年香农(Shannon)的经典论文“的通信理论”[3]。

二十世纪70年代,随着DES标准的出现、Diffie和Hellman公钥密码思想的提出,密码学逐渐形成一门崭新的科学,推动了信息安全的发展。

当今的密码技术不仅仅可以用来对数据进行通信,还可以被有效地用作信息鉴别、数字签名等,以防止电子欺骗,这对信息处理系统的安全起到了极其重要的作用[4-6]。

混沌密码及其应用

2008.1083网络安全技术与应用混沌密码及其应用陈卓湖北工业大学计算机学院 湖北 430068摘要:本文介绍了近年来混沌加密相关问题的研究进展,分析了混沌模型中与密码学密切相关的特性,并举例介绍了利用混沌序列密码进行信息加密的过程。

关键词:序列密码;混沌序列;混沌模型0 引言由于混沌动力学系统所具有的一些固有特点如迭代不重复性和初始值的敏感性,使得所产生的混沌序列具备优良的密码学特性。

20世纪80年代末,英国数学家Matthews最早提出了混沌序列密码的概念,他研究了Logistic混沌映射作为序列密钥流生成器问题。

1990年混沌分组密码被提出,研究表明混沌具有分组密码所要求的扩散、混乱等特性。

1993年Hwu Fengi提出了一种混沌公钥密码。

过去的十年中,随着对混沌理论研究的不断深入,混沌理论的应用范围也不断扩展。

混沌在密码学中的应用成了热门的研究领域,大量的混沌加密算法被提出。

目前,混沌密码可用于信息加密、保密通信、扩频通信、智能卡加密、数字水印等等技术,因此混沌密码学被列入现代密码学的重要研究前沿。

1 序列密码的原理传统密码体制可以分为对称密码体制和非对称密码体制,对称密码体制有两种方式:序列密码和分组密码。

分组密码算法的要求是:分组长度要足够大,密钥空间要足够大,由密钥确定的置换算法要足够复杂,加密和解密运算简单,差错传播尽可能的小。

序列密码也称为流密码(Stream Cipher),对应于分组密码,序列密码具有软件硬件实现简单、便于硬件实现、加解密处理速度快、没有或只有有限的错误传播等特点,因此在实际应用中,特别是专用或机密机构中保持着优势,典型的应用领域包括无线通信和外交通信。

一个典型的序列密码每次加密一个字节的明文,也可设计成每次操作一比特或者大于一个字节的单元。

图1 给出了一个典型的序列密码的结构图,在该结构中,密钥输入到一个伪随机数(比特)发生器,该伪随机数发生器产生一串随机的8比特数。

混沌理论及其在密码学的应用

混沌理论及其在密码学的应用摘要:由于混沌系统对初始条件和混沌参数非常敏感以及生成的混沌序列具有非周期性和伪随机性的特性,近年来混沌系统在密码学领域中得到了较多的研究。

介绍了混沌学理论和现代密码学的具体内客,通过对混沌和密码学之间关系的分析。

提出了把混沌用于密码学之中的具体方法和混沌密码系统的框架结构,给出了数字加密中选择混沌系统的原则。

关键词:密码学;混沌;混沌加密正文:计算机从出现到现在,已经从用于计算机转到主要用于信息处理。

Internet 每天为用户提供大量的信息服务。

由于Internet的基础协议不是完全安全的协议。

未经特别加密的信息在网络上传送时,会直接暴露在整个网络上。

现代高性能的计算机、自动分析和截获程序每秒可以搜索数百万个底码,对传统的加密算法构成严重的压力。

信息领域急切希望拥有更安全、方便、有效的信息保护手段。

在过去的十年中,随着对混沌理论研究的不断深入,混沌理论的应用范围也不断扩展。

混沌在密码学中的应用成了热门的研究领域,并提出了大量的混沌加密算法。

大多数模拟混沌的密码使用混沌同步技术通过有噪信道实现秘密通信。

许多研究者都已提出混沌和密码学的密切联系。

混沌的许多基本特征,例如:混频(nlixi 峭)和对初始条件的敏感性都与好的密码的属性——混乱和扩散相联系。

由于混沌理论近几十年得到了极大发展,无数混沌系统都可应用在密码学中,所阻混沌应当成为密码学中的新的丰富资源。

1、现代密码学密码学包含两个互相对立的分支,即密码编码学和密码分析学.前者寻求保证消息保密性或真实性的方法,而后者则研究加密消息的破译或消息的伪造。

一个保密系统由下述几个部分组成:明文消息空间M,密文消息空间C,密钥空间K1和K2,在单钥体制下KI=K2=K.此时密钥K需经安全的密钥信道由发方传给收方;加密变换Ek1∈E,M—C,其中kl∈K1,由加密器完成;解密变换Dk2∈D,C∈M,其中k2∈K2,由解密器实现。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

数字喷泉码的研究现状

研究工作主要分为两个方面: 一方面致力于从理论上分析和提高喷泉码的性能,例如:

提出严格分析LT码的模型[6] 。

设计了一种优化算法的方法来寻找使LT码性能最好的度分布[7] 从解码算法入手,利用接收到的编码包所含的冗余信息,来提高LT码的成 功解码概率

从理论上验证了用伪随机数发生器实现的LT码的性能和理论上差别不大[9] 分析在更现实的通信信道环境下,LT码和Raptor码的纠删率与编码包长度 之间的依赖关系[10] 。

数字喷泉码的特点

单向传输,不受丢包率影响,纠错能力强

快速编码和解码算法,具有线性编解码复杂度的新型随机编码方式。 与码率无关 ,由原始数据包生成任意数量的编码包

支持异步接入,且与多种编码技术和传输协议兼容

应用:多播,并行下载,视频流,无线网络等领域

数字喷泉码的发展

J. Byerபைடு நூலகம், M. Luby [1]等人于1998 年首次提出数字喷泉的概念, 但当时并 没有给出现实可行的喷泉码设计方案。 M. Luby、A. Shokrollahi 等人联 合创立了Digital Fountain 公司, 以推广数字喷泉概念的实际应用。

CCCN2010报告

混沌在网络传输应用层的数 字喷泉编码技术中的应用

报告人:陈增强

单位:南开大学 2010年10月

混沌简介

混沌是确定性非线性系统所表现的随机 行为的总称 它的轨道有界;但却不是固定点,周期 轨,极限环或是准周期轨

具有对初始条件敏感,内随机性,遍历性 等特征

出现在自然科学和社会科学的几乎各个 领域

数字喷泉码实现的各个阶段

Reed-Solomn (RS)码:编码在有限域上的操作限制了生成的编码的数目; 对于数目较大的 k 和 m,其编码算法的复杂性令人望而却步

Tornado 码(1998年):从严格意义上讲还不是数字喷泉码,因为其每次编 码生成的包的数目是事先确定并固定不变的,这与喷泉码的初衷相悖。但是 它以其稀疏不规则随机二分图和以异或操作来定义边的思想成为了后来的 LT 码和Raptor 码的先驱。 LT 码(2002年):M. Luby 提出的 LT 码是第一种实用的数字喷泉码, 具有简单的编译码方法以及较小的解码开销和编解码复杂度, 为喷泉码的 进一步发展奠定了基础。 Raptor 码(2006年):A. Shokrollahi 设计的 Raptor 码是目前数字喷 泉码的最好的实现。生成每个编码包需要的运算量是一个与 k 无关的常 数, 而成功解码 m 个编码包获得 k 个原始数据包需要的运算量是一个关 于 k 的线性函数。

2002 年, M. Luby [2] 提出了第一种现实可行的喷泉码——LT (Luby transform) 码。在学术理论日渐完善的同时, 喷泉码也日益受到产业界的 关注, 获得了越来越多的实际应用。 目前, 一种由Digital Fountain 公司设计的系统Raptor 码 [3] 已经被 DVB- H 标准和3GPP 组织的 MBMS 标准采用, 并且正在参与其他多项国际标 准的制定。

因此,可以用混沌系统的这些特性来帮助确定编码包的度和邻居信 息

混沌在数字喷泉码中的应用的研究意义和主 要工作(续) 混沌在数字喷泉码中的应用的优势:

混沌系统的遍历性的特征,可以帮助编码过程中的原始数据包以更均匀 的概率被随机选择,使解码的成功概率更高,减小解码开销。 由于混沌伪随机数发生器形式简单且生成的时间序列是确定性的,可使 发送方在向接收方发送了混沌系统的方程和初始条件之后,通过接收双 方的同步,使接收方自动推算出接收到的各个编码包的度和邻居信息, 这样就不需要在编码包中放入度和邻居信息,尤其在原始数据包数目大 的情况下,可以极大减少传输的消耗,提高信道容量的利用率。 目前混沌加密的研究已有良好的基础,如果将数字喷泉码的混沌编码和

纠错(删)编码技术(Erasure coding): 利用冗余信息恢复丢失数据

数字喷泉码(Digital Fountain Codes)

什么是数字喷泉码?

数字喷泉码的编码方法可以由原始数据包生成任意数量的编码包 , 而 接收方只要收到其中任意 m 个编码包, 即可通过解码以高概率成功 恢复全部原始数据包。一般情况下, 这里的 m 略大于 k , k是原始 数据的长度。

混沌在数字喷泉码中的应用的研究意义和主 要工作

将混沌应用到数字喷泉码中是一个创新性的想法,目前还没有这方面 的研究工作。 选题依据:

目前数字喷泉码的编码实现过程中需要用到伪随机数发生器来选择编码 包的度和邻居; 混沌本身就是一种复杂的类似噪声的行为,且具有如下特性:(1)时域 上为类似随机过程;(2)频域上为宽带非对称连续谱;(3)对初始值 的敏感依赖性;(4)具有分形结构。混沌的这些特征非常适合用来设计 形式简单,性能好的伪随机数发生器

混沌在数字喷泉码中的应用研究 数字喷泉码产生的背景 数字喷泉码实现的各个发展阶段 数字喷泉码的研究现状 混沌在数字喷泉码中的应用研究的意义和主要 工作

数字喷泉码产生的背景

因特网上数据的可靠传输已成为人们研究的一个热点问题 . 目前, 大多数网络通讯通 过运用合适的通讯协议来保证传输的可靠性, 例如TCP/IP协议 TCP协议把数据处理成有序的数据包,并利用发送确认信息和重传丢失的数据包的 方法来保证传输质量。 引发的问题:服务器的负荷过重, 网络拥塞,在有些情况下, 网络根本没有发送 反馈信息的条件, 例如有些无线网络和卫星通讯网络

数字喷泉码的研究现状(续)

研究工作主要分为两个方面: 另一方面致力于数字喷泉码的应用研究 ,例如:

Raptor codes在无线广播系统中的可靠下载[12]和手机广播网络中的多媒

体可靠下载[13]中的应用 将基于数字喷泉码的协议与基于TCP协议在拥塞情况下的通信效果进行比较 存储系统[14], 视频编码[15],流媒体技术[16],无线传感网络[17]等领 域的应用