华为web应用系统安全规范v5.doc

华为SNMP配置

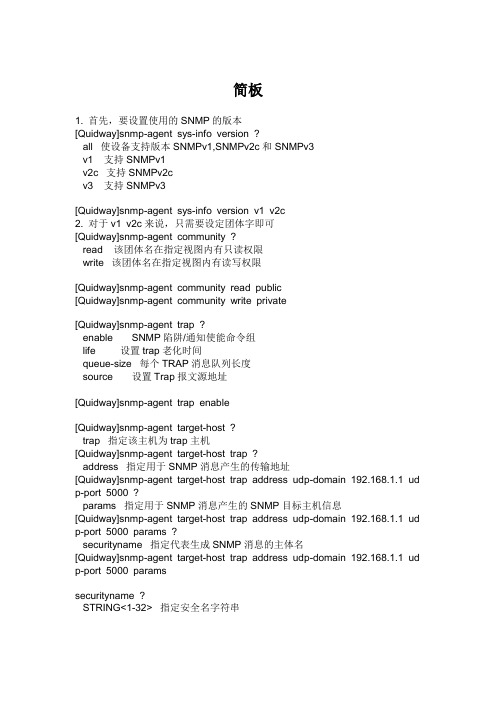

简板1. 首先,要设置使用的SNMP的版本[Quidway]snmp-agent sys-info version ?all 使设备支持版本SNMPv1,SNMPv2c和SNMPv3v1 支持SNMPv1v2c 支持SNMPv2cv3 支持SNMPv3[Quidway]snmp-agent sys-info version v1 v2c2. 对于v1 v2c来说,只需要设定团体字即可[Quidway]snmp-agent community ?read 该团体名在指定视图内有只读权限write 该团体名在指定视图内有读写权限[Quidway]snmp-agent community read public[Quidway]snmp-agent community write private[Quidway]snmp-agent trap ?enable SNMP陷阱/通知使能命令组life 设置trap老化时间queue-size 每个TRAP消息队列长度source 设置Trap报文源地址[Quidway]snmp-agent trap enable[Quidway]snmp-agent target-host ?trap 指定该主机为trap主机[Quidway]snmp-agent target-host trap ?address 指定用于SNMP消息产生的传输地址[Quidway]snmp-agent target-host trap address udp-domain 192.168.1.1 ud p-port 5000 ?params 指定用于SNMP消息产生的SNMP目标主机信息[Quidway]snmp-agent target-host trap address udp-domain 192.168.1.1 ud p-port 5000 params ?securityname 指定代表生成SNMP消息的主体名[Quidway]snmp-agent target-host trap address udp-domain 192.168.1.1 ud p-port 5000 paramssecurityname ?STRING<1-32> 指定安全名字符串[Quidway]snmp-agent target-host trap address udp-domain 192.168.1.1 ud p-port 5000 paramssecurityname public[Quidway]4. 对于V3,需要的是MIB视图和读写的组snmp v3设置:[Quidway]snmp-agent ?community 为SNMPv1&SNMPv2c访问设置团体名group 设置基于用户安全模型的组local-engineid 设置本地SNMP实体的引擎IDmib-view 创建或者更新SNMP MIB视图的信息packet 设置SNMP报文参数sys-info 设置该设备节点的系统信息target-host 设置接收SNMP通知/陷阱报文的目标主机trap 设置SNMP 陷阱/通知相关参数usm-user 设置SNMP实体访问用户<cr>[Quidway]snmp-agent sys-info version ?all 使设备支持版本SNMPv1,SNMPv2c和SNMPv3v1 支持SNMPv1v2c 支持SNMPv2cv3 支持SNMPv3[Quidway]snmp-agent sys-info version v3[Quidway]snmp-agent mib-view ?excluded 排除MIB子树included 包括MIB子树[Quidway]snmp-agent mib-view included ?STRING<1-32> 视图名字符串[Quidway]snmp-agent mib-view included wnmview ?STRING<1-255> MIB对象子树名称[Quidway]snmp-agent mib-view included wnmview internet[Quidway]snmp-agent group v3 wnmgroup ?acl 为该组指定访问控制列表authentication 指明该组名具有认证不加密的安全级别notify-view 指定该组名对应的通知视图privacy 指明该组名具有认证和加密的安全级别read-view 设置该组名对应的只读视图write-view 指定该组名对应的读写视图<cr>[Quidway]snmp-agent group v3 wnmgroup privacy ?acl 为该组指定访问控制列表notify-view 指定该组名对应的通知视图read-view 设置该组名对应的只读视图write-view 指定该组名对应的读写视图<cr>[Quidway]snmp-agent group v3 wnmgroup privacy read-view wnmview wr ite-view wnmview notify-view wnmview[Quidway]snmp-agent ?community 为SNMPv1&SNMPv2c访问设置团体名group 设置基于用户安全模型的组local-engineid 设置本地SNMP实体的引擎IDmib-view 创建或者更新SNMP MIB视图的信息packet 设置SNMP报文参数sys-info 设置该设备节点的系统信息target-host 设置接收SNMP通知/陷阱报文的目标主机trap 设置SNMP 陷阱/通知相关参数usm-user 设置SNMP实体访问用户<cr>[Quidway]snmp-agent usm-user ?v1 利用SNMPv1安全模型的用户v2c 利用SNMPv2c安全模型的用户v3 利用USM(SNMPv3)安全模型的用户[Quidway]snmp-agent usm-user v3 ?STRING<1-32> 用户名字符串[Quidway]snmp-agent usm-user v3 wnm ?STRING<1-32> 指定用户所属的组名字符串[Quidway]snmp-agent usm-user v3 wnm wnmview ?acl 为该用户设定访问控制列表authentication-mode 指定用户鉴别模式<cr>[Quidway]snmp-agent usm-user v3 wnm wnmgroup authentication-mode ? md5 使用HMAC MD5算法进行鉴别sha 使用HMAC SHA算法进行鉴别[Quidway]snmp-agent usm-user v3 wnm wnmgroup authentication-mode md5 1234567[Quidway]snmp-agent trap enable standard[Quidway]snmp-agent target-host trap address udp-domain 192.168.1.1 ud p-port 5000 paramssecurityname wnm v3[Quidway]华为手册:第5章/ SNMP配置5.1 SNMP协议介绍目前网络中用得最广泛的网络管理协议是SNMP(Simple NetworkManagement Protocol)。

华为云安全

18年1月 2月

Intel CPU内核高危漏洞 爆发

3月

Facebook超过 5000万用户信息被 泄露

2

目录

1 2 3 4 5 企业上云的安全顾虑 华为云:做最安全的公有云 华为云安全服务:提供全栈的安全防护 安全解决方案:构建纵深的云安全体系 安全案例

3

云上客户的安全诉求

CSA Top 威胁

数据隔离机制

华为云平台 API 安全

API 防护机制

Tenant

API 注册:

只有在API 网关上注册的API接口,才能被租户访问。

API Gateway

ACL 规则限制:

允许租户自行配置特定的租户信息和网段信息

防重放攻击:

DMZ区

当API网关接受过期请求时,将会执行拒绝措施防止重放攻击。

防暴力破解:

6月 8月

美国民主党被黑客入 侵,电子邮件及文档 被披露

8月 9月

电缆厂商Leoni AG遭BEC, 被骗4460万美元

9月 10月

主机托管公司OVH,遭 到达1Tbps的DDoS攻击

国内某知名视频网 站1亿账户信息在网 络黑市出售

HBO发生大规模数据泄露事 件,至少1.5TB的数据被黑客 掌握

雅虎30亿账户泄露

精准攻击防御

• 独有“V-ISA”信誉体系,七层报

文过滤, 唯一实现“100%防御, 业务零影响” 可精确防御100+种DDoS攻击, 防御类型业界最多 最强单设备性能1.96Tbps,逐包 检测,攻击秒级响应

接入高防

VIP1

高防中心

②

用户

攻击协同防御

①

=IP1 =VIP1

流量回源

③

ComwareV5 概述

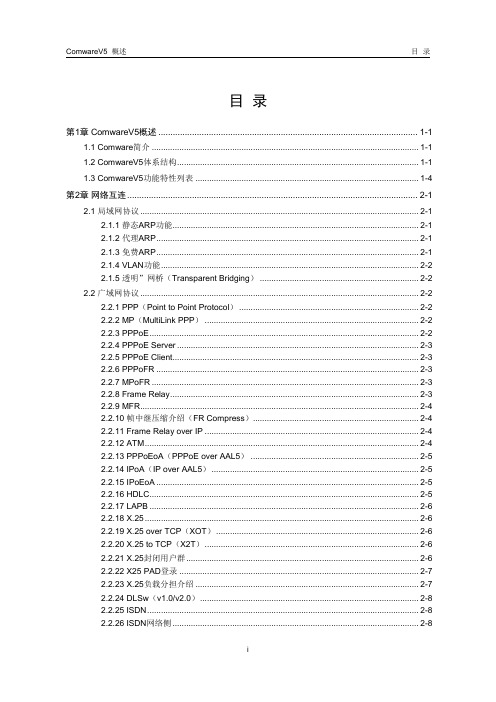

目录第1章 ComwareV5概述 ............................................................................................................ 1-11.1 Comware简介 .................................................................................................................... 1-11.2 ComwareV5体系结构......................................................................................................... 1-11.3 ComwareV5功能特性列表 ................................................................................................. 1-4第2章网络互连......................................................................................................................... 2-12.1 局域网协议......................................................................................................................... 2-12.1.1 静态ARP功能........................................................................................................... 2-12.1.2 代理ARP .................................................................................................................. 2-12.1.3 免费ARP .................................................................................................................. 2-12.1.4 VLAN功能................................................................................................................ 2-22.1.5 透明”网桥(Transparent Bridging) ..................................................................... 2-22.2 广域网协议......................................................................................................................... 2-22.2.1 PPP(Point to Point Protocol) .............................................................................. 2-22.2.2 MP(MultiLink PPP) ............................................................................................. 2-22.2.3 PPPoE ..................................................................................................................... 2-22.2.4 PPPoE Server ......................................................................................................... 2-32.2.5 PPPoE Client........................................................................................................... 2-32.2.6 PPPoFR .................................................................................................................. 2-32.2.7 MPoFR .................................................................................................................... 2-32.2.8 Frame Relay ............................................................................................................ 2-32.2.9 MFR ......................................................................................................................... 2-42.2.10 帧中继压缩介绍(FR Compress)........................................................................ 2-42.2.11 Frame Relay over IP ............................................................................................. 2-42.2.12 ATM ....................................................................................................................... 2-42.2.13 PPPoEoA(PPPoE over AAL5) ......................................................................... 2-52.2.14 IPoA(IP over AAL5).......................................................................................... 2-52.2.15 IPoEoA .................................................................................................................. 2-52.2.16 HDLC ..................................................................................................................... 2-52.2.17 LAPB ..................................................................................................................... 2-62.2.18 X.25 ....................................................................................................................... 2-62.2.19 X.25 over TCP(XOT)........................................................................................ 2-62.2.20 X.25 to TCP(X2T)............................................................................................. 2-62.2.21 X.25封闭用户群..................................................................................................... 2-62.2.22 X25 PAD登录 ........................................................................................................ 2-72.2.23 X.25负载分担介绍 ................................................................................................. 2-72.2.24 DLSw(v1.0/v2.0)............................................................................................... 2-82.2.25 ISDN ...................................................................................................................... 2-82.2.26 ISDN网络侧........................................................................................................... 2-8第3章 LAN协议 ......................................................................................................................... 3-13.1 STP / RSTP/ MSTP系列协议............................................................................................. 3-13.2 GARP / GVRP协议 ............................................................................................................ 3-13.3 端口汇聚技术和LACP协议................................................................................................. 3-13.4 以太网OAM协议................................................................................................................. 3-23.5 DLDP协议 .......................................................................................................................... 3-23.6 集群管理技术 ..................................................................................................................... 3-23.7 QinQ和BPDU TUNNEL技术 .............................................................................................. 3-23.8 RRPP技术.......................................................................................................................... 3-3第4章网络协议......................................................................................................................... 4-14.1 IP服务 ................................................................................................................................ 4-14.1.1 快速转发.................................................................................................................. 4-14.1.2 IP Option ................................................................................................................. 4-14.1.3 灵活配置接口的IP地址 ............................................................................................ 4-14.1.4 IP单播策略路由 ....................................................................................................... 4-24.1.5 IP组播策略路由 ....................................................................................................... 4-24.1.6 Netstream ................................................................................................................ 4-24.1.7 RCR ......................................................................................................................... 4-24.2 非IP服务............................................................................................................................. 4-34.2.1 SNA/SDLC .............................................................................................................. 4-34.2.2 DLSw以太冗余备份................................................................................................. 4-34.2.3 IPX ........................................................................................................................... 4-34.2.4 SOT ......................................................................................................................... 4-44.3 IP应用 ................................................................................................................................ 4-44.3.1 DHCP服务器和客户端功能...................................................................................... 4-44.3.2 DHCP中继............................................................................................................... 4-44.3.3 DHCP计费............................................................................................................... 4-44.3.4 域名解析.................................................................................................................. 4-44.3.5 DDNS ...................................................................................................................... 4-54.3.6 NQA ......................................................................................................................... 4-54.3.7 IP Accounting .......................................................................................................... 4-54.3.8 UDP Helper ............................................................................................................. 4-54.3.9 NTP ......................................................................................................................... 4-64.3.10 TFTP ..................................................................................................................... 4-6第5章 IP路由............................................................................................................................. 5-15.1 静态路由管理 ..................................................................................................................... 5-15.2 动态路由协议 ..................................................................................................................... 5-15.2.1 RIP-1/RIP-2 ............................................................................................................. 5-15.2.2 OSPF ....................................................................................................................... 5-15.2.3 BGP ......................................................................................................................... 5-15.2.4 IS-IS ........................................................................................................................ 5-25.3 组播路由协议 ..................................................................................................................... 5-25.3.1 GMP ........................................................................................................................ 5-25.3.2 PIM-DM ................................................................................................................... 5-25.3.3 PIM-SM ................................................................................................................... 5-35.3.4 MBGP组播扩展 ....................................................................................................... 5-35.3.5 MSDP ...................................................................................................................... 5-3第6章 IPv6 ................................................................................................................................ 6-16.1 IPv6基本功能 ..................................................................................................................... 6-16.1.1 IPv6 ND ................................................................................................................... 6-16.1.2 IPv6 PMTU .............................................................................................................. 6-26.1.3 IPv6 FIB ................................................................................................................... 6-26.1.4 IPv6 ACL ................................................................................................................. 6-26.2 IPv6过渡技术 ..................................................................................................................... 6-26.2.1 NAT-PT ................................................................................................................... 6-26.2.2 IPv6隧道.................................................................................................................. 6-36.2.3 6PE .......................................................................................................................... 6-3第7章 IPv6路由......................................................................................................................... 7-17.1 IPv6静态路由管理.............................................................................................................. 7-17.2 动态路由协议 ..................................................................................................................... 7-17.2.1 RIPng ...................................................................................................................... 7-17.2.2 OSPFv3 ................................................................................................................... 7-17.2.3 IS-ISv6 ..................................................................................................................... 7-27.2.4 BGP4+ ..................................................................................................................... 7-27.3 组播路由协议 ..................................................................................................................... 7-37.3.1 MLD ......................................................................................................................... 7-37.3.2 PIM-DM ................................................................................................................... 7-37.3.3 PIM-SM ................................................................................................................... 7-37.3.4 PIM-SSM ................................................................................................................. 7-4第8章 MPLS .............................................................................................................................. 8-18.1 MPLS基本功能................................................................................................................... 8-18.2 基于MPLS的VPN ............................................................................................................... 8-18.3 VPN实例(vpn-instance)................................................................................................. 8-28.4 流量工程(Traffic Engineering)....................................................................................... 8-2第9章网络安全......................................................................................................................... 9-19.1 AAA/RADIUS/HWTACACS ............................................................................................... 9-19.1.1 AAA ......................................................................................................................... 9-19.1.2 RADIUS ................................................................................................................... 9-19.1.3 HWTACACS ............................................................................................................ 9-19.2 防火墙 ................................................................................................................................ 9-29.2.1 ACL/包过滤防火墙................................................................................................... 9-39.2.2 ASPF ....................................................................................................................... 9-39.3 数据安全............................................................................................................................. 9-39.3.1 IKE ........................................................................................................................... 9-39.3.2 IPSec ....................................................................................................................... 9-49.3.3 加密卡...................................................................................................................... 9-59.3.4 Portal ....................................................................................................................... 9-59.4 其他安全技术 ..................................................................................................................... 9-69.4.1 L2TP ........................................................................................................................ 9-69.4.2 PKI ........................................................................................................................... 9-69.4.3 SSH V1.5/V2.0 ........................................................................................................ 9-69.4.4 URPF ....................................................................................................................... 9-69.4.5 GRE ......................................................................................................................... 9-79.4.6 EAD ......................................................................................................................... 9-7第10章可靠性......................................................................................................................... 10-110.1 VRRP ............................................................................................................................. 10-110.2 备份中心......................................................................................................................... 10-110.3 Auto Dectect .................................................................................................................. 10-2第11章 QoS ............................................................................................................................ 11-111.1 流分类 ............................................................................................................................ 11-111.2 流量监管......................................................................................................................... 11-111.3 拥塞管理......................................................................................................................... 11-211.4 拥塞避免......................................................................................................................... 11-211.5 流量整形......................................................................................................................... 11-211.6 其他QoS技术 ................................................................................................................. 11-311.6.1 帧中继Qos ........................................................................................................... 11-311.6.2 MPLS QoS .......................................................................................................... 11-311.6.3 MP QoS/LFI......................................................................................................... 11-311.6.4 PPP/MPoFR QoS ................................................................................................ 11-411.6.5 ATM QoS............................................................................................................. 11-411.6.6 子接口 QoS ......................................................................................................... 11-411.6.7 cRTP/IPHC .......................................................................................................... 11-4第12章终端服务..................................................................................................................... 12-112.1 丰富的Telnet服务........................................................................................................... 12-112.2 POS接入 ........................................................................................................................ 12-112.3 Rlogin客户端.................................................................................................................. 12-112.4 Rsh ................................................................................................................................. 12-212.5 HDLC Over TCP ............................................................................................................ 12-2第13章拨号 ............................................................................................................................ 13-113.1 DCC ............................................................................................................................... 13-113.2 动态路由备份 ................................................................................................................. 13-1第14章语音 ............................................................................................................................ 14-114.1 语音接口......................................................................................................................... 14-114.2 支持的信令..................................................................................................................... 14-114.3 H323 .............................................................................................................................. 14-114.4 GK Client ........................................................................................................................ 14-114.5 SIP ................................................................................................................................. 14-214.6 Codec ............................................................................................................................. 14-214.7 Media Process ............................................................................................................... 14-314.7.1 RTP/cRTP/IPHC ................................................................................................. 14-314.7.2 Voice Backup ...................................................................................................... 14-314.7.3 IP FAX ................................................................................................................. 14-314.7.4 其他 ..................................................................................................................... 14-4第15章可维护特性 ................................................................................................................. 15-115.1 网络管理......................................................................................................................... 15-115.1.1 SNMP V1/V2c/V3 ................................................................................................ 15-115.1.2 SYSLOG.............................................................................................................. 15-115.1.3 BIMS .................................................................................................................... 15-115.1.4 RMON II .............................................................................................................. 15-215.2 本地管理......................................................................................................................... 15-215.2.1 命令行管理 .......................................................................................................... 15-215.2.2 文件系统管理....................................................................................................... 15-315.2.3 auto-config........................................................................................................... 15-315.2.4 Dual Image .......................................................................................................... 15-315.3 用户接入管理 ................................................................................................................. 15-415.3.1 支持Console口登录............................................................................................. 15-415.3.2 支持AUX口登录................................................................................................... 15-415.3.3 支持TTY口登录 ................................................................................................... 15-415.3.4 支持Telnet(VTY)登录...................................................................................... 15-415.3.5 支持SSH登录 ...................................................................................................... 15-415.3.6 XMODEM ............................................................................................................ 15-515.3.7 FTP ...................................................................................................................... 15-515.3.8 X25 PAD登录 ...................................................................................................... 15-5第1章 ComwareV5概述1.1 Comware简介Comware是华为3Com公司自主品牌,由公司自主研发,凝结了无数科研人员的心血。

业务和软件产品硬件质量标准V

业务和软件产品硬件质量标准总则:1.申明本标准旨在规范安装和维护华为公司设备的相关操作,不作为建设单位或监理单位用于工程验收的标准;本总则的各条说明与华为公司相关流程制度相冲突时,以华为公司相关流程制度为准;2.计分办法总分为35分;采用扣分制,违反一条就扣掉该条款对应的分数,质量得分为35减去所有扣分,最低0分;得分小于分为质量不合格;3.扣分原则一个工程对应一个工程号含有多个产品时,各产品质量问题扣分要累加计算;一个工程对应一个工程号含有多个局点时,各个局点质量问题扣分要累加计算,但最多累计3个局点;一个工程对应一个工程号,相同质量问题扣分必须累加计算,但最多累计3次;对于自检报告中遗漏的问题,或自检报告中注明的原因不符合华为公司相关规定,或没有注明原因的问题,华为公司在质量检查时要按照该标准条款进行扣分;4.整改要求i.违反A类条款标准条款编码的最后一位为“A”所有问题必须整改,否则必须与客户签署备忘录;经过多方协调客户仍然不同意签署备忘录时,请知会华为公司工程管理相关人员,且必须在自检报告中注明以备查;ii.违反B、C类条款标准条款编码的最后一位为“B”或“C”本次工程产生的问题:本次工程产生的无法整改的质量问题可以不整改必须在自检报告中注明原因以备查,其余必须全部整改;本次工程以前的遗留问题:本次工程如果有条件整改时必须整改;5.自检报告的填写规范工程督导必须将工程存在的所有违反质量标准的问题包括质量检查工具误判的问题,在自检报告中全部列出,同时注明其原因;未整改的以及没有注明合理原因的问题,在自检报告中应该按照质量标准进行扣分;6.数据的及时归档工程督导应在华为公司规定时间归档或刷新CEAS系统工程文档,华为公司在质量检查时所使用的相关数据若取自CEAS系统,因CEAS数据问题,造成华为公司的质量检查结果出错,责任由工程督导及相关单位承担,华为公司不会因此更改质量检查结果;7.备忘录的签署规范和归档要求工程督导自检时与客户签署的备忘录,须有客户的签章或签字,要尽量描述清楚存在的质量问题,以及可能引起的后果和相关各方应该承担的责任;工程督导必须在华为公司规定的时间内,将备忘录扫描件或数码照片随同自检报告一起上载到EPMS系统中;其它形式的或超时上载的备忘录无效,相关质量问题在工程督导自检或华为公司质量检查时应按照质量标准进行扣分;8.本标准适用范围一级标准,适用于县级以上含县级通信机房安装的增值特服ICD产品、数据业务产品设备、有线智能网、无线智能网、ITELLIN、SSP、AIP等产品的安装与维护涉及的工程督导自检、合作单位质量检查、华为公司工程质量检查、华为公司维护质量检查等;9.本标准解释与生效本标准的解释权归华为技术有限公司所有;对本标准存在任何疑问,必须向华为公司工程管理相关人员进行咨询和寻求解决,否则由此引起的后果由相关责任人或单位承担;本标准从颁布之日起执行,一切与以往标准的不同之处,以本标准为准;10.本标准各条款编码的含义A、第1、2、3位:“IHA”为本标准的代号;依次为:“I”指“业务与软件产品线”,“H”指“硬件质量标准”,“A”指本产品线硬件质量标准的序号;B、第4、5、6位:本标准中各条款的分类编号;第4位为大类编号,按照“A”、“B”、“C”等顺序编写,第5、6位为该大类下的序号;C、第7位:本标准中各条款的重要程度:用“A”、“B”、“C”表示;A类条款:重要问题;违反该条款,将严重影响设备安全运行;B类条款:次要问题;违反该条款,将影响设备正常运行,或给设备正常运行埋下隐患;C类条款:轻微问题;违反该条款,不影响设备正常运行,但是将影响、今后扩容和维护操作的便利性等;一、机架安装二、信号电缆布放三、终端、座席等安装四、电源线、地线、分线盒五、其它六、设备安装环境。

华为流程规范安全生产复习资料

3.1.1网络规划报告、基站工程参数表、网规参数设计报告、网络优化报告、日常的网络质量分析和监控报告都涉及客户组网和网络信息不得泄密

3.1.2站点勘测设计中的输入、输出文件(如客户网络组网方案、站点设备配置、勘测报告、设计图纸等信息),涉及客户组网和网络信息,不得泄密。

3.2技术支持业务的客户设备信息安全要求

3.2.1在GCRMS系统中创建问题单或处理问题单时,禁止填写客户业务帐号和密码信息。

3.2.2总部指导一线工程师现场处理时,所涉及的系统密码等重要信息应通过电话或加密邮件方式通知对方,禁止采用传真方式。

3.2.3工程师进行现场服务时,必须经过用户同意并要求客户陪同,应使用客户给予的临时帐号和密码,禁止使用系统超级密码和口令。不能超过用户预先审批过的操作范围,如有额外操作,需经客户同意才能实施。

3.1.5调测阶段,从客户处获得的设备对接信息和调测信息,不得泄密。

3.1.6调测阶段建立的一切远程登录环境所涉及的登录信息在调测结束后必须修改或者删除,并经客户签字确认。

3.1.7在调测阶段,未经客户允许不得随意增设测试帐户信息和帐户业务功能。

3.1.8调测阶段建立的测试帐户信息、余额修改信息等,仅在客户要求保留并签字确认后方可保留。

3.1.9调测阶段生成的验收手册,包含客户的业务特性、计费信息等机密信息,不得泄密。

3.1.10验收阶段输出的相关文件(如系统上线信息、系统遗留问题、商用时间等),涉及客户商业机密,不得泄密。

3.1.11工程移交之前,须统一修改调试用密码后再提交给客户。移交清单中需包括密码的移交内容,并要求客户自行修改密码后签字确认。

4.1.4对于举报人员,公司将负责保护其个人资料不对外公开。

华为-PCB设计规范

Q/DKBA-Y004-1999印制电路板(PCB)设计规范VER 1.007071 11999-07-30发布1999-08-30实施深圳市华为技术有限公司发布前言本标准根据国家标准印制电路板设计和使用等标准编制而成。

本标准于1998年07 月30日首次发布。

本标准起草单位:CAD研究部、硬件工程室本标准主要起草人:吴多明韩朝伦胡庆虎龚良忠张珂梅泽良本标准批准人:周代琪07072 2Q/DKBA-Y004-199933 3目录目录1. 1 适用范围42. 2 引用标准43. 3 术语44. 4 目的2.1 4.1 提供必须遵循的规则和约定2.2 4.2 提高PCB设计质量和设计效率25. 5 设计任务受理2.3 5.1 PCB设计申请流程2.4 5.2 理解设计要求并制定设计计划26. 6 设计过程2.5 6.1 创建网络表2.6 6.2 布局3.7 6.3 设置布线约束条件4.8 6.4 布线前仿真(布局评估,待扩充)8.9 6.5 布线8.10 6.6 后仿真及设计优化(待补充)15.11 6.7 工艺设计要求157. 7 设计评审15.12 7.1 评审流程15.13 7.2 自检项目15附录1:传输线特性阻抗附录2:PCB设计作业流程Q/DKBA-Y004-1999印制电路板(PCB)设计规范1. 适用范围本《规范》适用于华为公司CAD设计的所有印制电路板(简称PCB)。

2. 引用标准下列标准包含的条文,通过在本标准中引用而构成本标准的条文。

在标准出版时,所示版本均为有效。

所有标准都会被修订,使用本标准的各方应探讨,使用下列标准最新版本的可能性。

[s1]GB 4588.3—88 印制电路板设计和使用Q/DKBA-Y001-1999印制电路板CAD工艺设计规范1. 术语1..1 PCB(Print circuit Board):印刷电路板。

1..2 原理图:电路原理图,用原理图设计工具绘制的、表达硬件电路中各种器件之间的连接关系的图。

华为ASP工程师服务规范手册V修订稿

华为A S P工程师服务规范手册VWEIHUA system office room 【WEIHUA 16H-WEIHUA WEIHUA8Q8-华为企业业务ASP工程师服务规范手册()华为技术有限公司前言本说明书主要介绍华为技术有限公司(以下简称华为)售后服务相关流程与规范,用于指导与规范华为ASP(Authorized Service Partner 授权服务伙伴)服务人员服务交付工作,提升客户对华为原厂交付的服务感知及客户满意度。

本服务规范分为八部分,分别是华为企业业务简介、服务人员行为规范、ASP工程师技能认证、工程服务流程及规范、客户支持流程及规范、驻场服务流程及规范、高危操作管理规定、重大故障定级标准及处理流程。

管理细则1.本规范是华为服务业务安全生产与客户满意的保证措施,适用于所有华为承担的客户服务项目。

2.对违反本规范导致后果的处理按照华为交付与服务部相关管理办法与考核制度的具体规定执行。

3.对本规范未能具体列明的操作应严格按照其操作指导书和参照本管理规定相近项目执行,如相关管理部门另有正式管理文件,以最新要求为准。

4.本规范自2013年11月1日开始执行,解释权归华为技术有限公司。

目录第一部分华为企业业务简介华为是全球领先的信息与通信解决方案供应商,为适应信息行业正发生的革命性变化,华为做出面向客户的战略调整,华为的持续创新正从电信运营商网络面向企业业务,消费者领域延伸,协同发展"云-管-端"业务。

作为华为三大业务集团之一,华为企业业务依托华为强大的研发和综合技术能力,在企业业务领域与合作伙伴开放合作,理解客户所需,致力于为全球政企行业提供全面、高效的ICT解决方案和服务,包括企业网络、统一通信与协作、云计算数据中心、企业信息安全,以及垂直行业应用等。

展望未来,华为企业业务希望能和全球的企业客户、合作伙伴一起,共同迎接ICT转型的挑战,合力打造良好的产业生态链,推动ICT产业健康发展,提升客户满意度。

华为ASP工程师服务规范手册V

华为企业业务ASP工程师服务规范手册()华为技术有限公司前言本说明书主要介绍华为技术有限公司(以下简称华为)售后服务相关流程与规范,用于指导与规范华为ASP(Authorized Service Partner 授权服务伙伴)服务人员服务交付工作,提升客户对华为原厂交付的服务感知及客户满意度。

本服务规范分为八部分,分别是华为企业业务简介、服务人员行为规范、ASP工程师技能认证、工程服务流程及规范、客户支持流程及规范、驻场服务流程及规范、高危操作管理规定、重大故障定级标准及处理流程。

管理细则1.本规范是华为服务业务安全生产与客户满意的保证措施,适用于所有华为承担的客户服务项目。

2.对违反本规范导致后果的处理按照华为交付与服务部相关管理办法与考核制度的具体规定执行。

3.对本规范未能具体列明的操作应严格按照其操作指导书和参照本管理规定相近项目执行,如相关管理部门另有正式管理文件,以最新要求为准。

4.本规范自2013年11月1日开始执行,解释权归华为技术有限公司。

目录第一部分华为企业业务简介华为是全球领先的信息与通信解决方案供应商,为适应信息行业正发生的革命性变化,华为做出面向客户的战略调整,华为的持续创新正从电信运营商网络面向企业业务,消费者领域延伸,协同发展"云-管-端"业务。

作为华为三大业务集团之一,华为企业业务依托华为强大的研发和综合技术能力,在企业业务领域与合作伙伴开放合作,理解客户所需,致力于为全球政企行业提供全面、高效的ICT解决方案和服务,包括企业网络、统一通信与协作、云计算数据中心、企业信息安全,以及垂直行业应用等。

展望未来,华为企业业务希望能和全球的企业客户、合作伙伴一起,共同迎接ICT转型的挑战,合力打造良好的产业生态链,推动ICT产业健康发展,提升客户满意度。

第二部分服务人员行为规范1信息安全行为规范1.1华为信息安全1.1.1华为服务人员有义务保守华为的商业秘密与技术秘密,遵守华为信息安全的各项规定,遵守保密规定,维护华为的知识产权;1.1.2未经华为授权或批准,不准对外有意或无意提供任何涉及华为商业秘密与技术秘密的书面文件和未公开的技术文档或口头泄露以上秘密;1.1.3严禁在客户面前修改源程序;1.1.4在客户现场做完工作离开时,除了随产品发送的印刷品,不留下任何与华为有关的资料和文档。

华为服务规范手册

深圳市华为技术服务有限公司服务规范手册i目录第一部分理念 (1)一、质量管理理念 (1)二、工程质量工作原则 (2)第二部分口诀 (3)一、安全生产口诀 (3)二、硬件质量标准口诀 (4)第三部分正文 (6)第一章行为规范手册 (6)总则 (6)细则 (6)一、精神面貌 (6)二、言谈 (7)三、举止 (8)四、邮件、传真书面往来 (9)第二章通信工程安全生产手册要点 (11)第三章 V4.1质量标准A类问题 (15)一、工程硬件安装规范要点: (15)i二、固网质量检查标准A类问题 (17)窄带质量检查标准A类问题(含128模,B 型机) (17)窄带质量检查标准A类(接入网):. 20宽带数通A类问题 (23)MA5100 (23)MA5200: (25)MA5200E&MA5200F (26)MD5500 (27)Radium8750 V100R002 (28)UA5000 (29)S3026V&MA5306 (30)IP HOTEL (32)ISN8850/Radium8750V500R002/V500R005 (34)Ne系列路由器和S8016 (36)三、光网络质量检查标准A类问题 (37)光网络公共部分: (37)产品特性部分 (38)(一)、SDH产品 (38)ii(二)、DWDM产品 (39)(三)、网管产品: (39)(四)Metro产品 (40)四、无线软件质量检查标准A类问题.. 41无线NSS侧: (41)无线GSM-BSS侧: (42)无线CDMA-BSS侧: (44)五、综合质量检查标准A类问题 (45)智能网: (45)无线智能网 (45)IIN (46)ITELLIN (47)SAU (48)AIP (48)增值特服: (48)排队机部分 (49)客服中心 (50)112部分 (50)移动数据业务: (51)短消息中心 (52)iii网管I2000(短消息中心) (53)INFOX网关 (53)支撑网: (54)STP V7.0 (54)STP V8.0 (55)提示:本册子是根据2003年10月前华为公司iv深圳市华为技术服务公司服务规范手册:质量管理理念第一部分理念一、质量管理理念1、质量是个人或企业的尊严和自尊心!2、质量就是符合特定客户的特定要求。

华为防火墙操作手册

华为防火墙操作手册摘要:1.华为防火墙概述2.华为防火墙的基本配置3.配置拨号连接4.配置客户端5.服务端配置6.总结正文:华为防火墙作为国内知名的网络安全设备,被广泛应用于各种场景。

本文将介绍如何在华为防火墙上配置拨号连接,以帮助用户更好地管理和使用防火墙。

一、华为防火墙概述华为防火墙是一款高性能、多功能的网络安全设备,可以有效防止各种网络攻击,确保网络安全。

防火墙支持多种网络接入方式,如拨号、DSL、光纤等。

二、华为防火墙的基本配置在开始配置拨号连接之前,需要对华为防火墙进行基本配置,包括设置设备名称、管理口、系统时间等。

1.设置设备名称:在命令行界面输入“sysname”命令,然后输入设备名称。

2.设置管理口:在命令行界面输入“interface”命令,然后输入管理口名称(如MGT),并设置管理口的IP 地址和子网掩码。

3.设置系统时间:在命令行界面输入“sy stem-view”命令,然后输入“time-zone”命令,设置系统时区。

三、配置拨号连接在华为防火墙上配置拨号连接,需要使用PPPoE(Point-to-Point Protocol over Ethernet)技术。

以下是配置拨号连接的步骤:1.增加一个PPPoE 用户:在命令行界面输入“usg6000v1”命令,然后输入“sysname”命令,接着输入“ppps”命令,再输入“user-manage”命令,最后输入“user”命令,创建一个名为“test”的用户。

2.配置拨号连接参数:在命令行界面输入“dialup”命令,然后输入拨号连接的参数,如电话号码、用户名、密码等。

3.建立拨号连接:在命令行界面输入“ppp dial”命令,然后输入拨号用户名和密码,建立拨号连接。

四、配置客户端客户端是指使用拨号连接访问互联网的设备。

在配置客户端时,需要设置客户端的IP 地址、子网掩码、默认网关等参数。

以下是配置客户端的步骤:1.设置客户端的IP 地址和子网掩码:在命令行界面输入“interface”命令,然后输入客户端接口名称(如DMZ),并设置IP 地址和子网掩码。

华为软件部门详细设计方案文档模板

XXX软件详细设计说明书Prepared by拟制Date日期2010-11-23Reviewed by 评审人Date 日期Approved by批准Date 日期Revision Record 修订记录目录1引言 (1)1.1编写目的 (1)1.2背景 (1)1.3参考资料 (1)1.4术语定义及说明 (1)2设计概述 (1)2.1任务和目标 (1)2.1.1需求概述 (1)2.1.2运行环境概述 (1)2.1.3条件与限制 (1)2.1.4详细设计方法和工具 (2)3系统详细需求分析 (2)3.1详细需求分析 (2)3.2详细系统运行环境及限制条件分析接口需求分析 (2)4总体方案确认 (2)4.1系统总体结构确认 (2)4.2系统详细界面划分 (2)4.2.1应用系统与支撑系统的详细界面划分 (2)4.2.2系统内部详细界面划分 (3)5系统详细设计 (3)5.1系统结构设计及子系统划分 (3)5.2系统功能模块详细设计 (3)5.3系统界面详细设计 (3)5.3.1外部界面设计 (3)5.3.2内部界面设计 (4)5.3.3用户界面设计 (4)6、数据库系统设计 (4)6.1设计要求 (4)6.2 信息模型设计 (4)6.3 数据库设计 (4)6.3.1 设计依据 (4)6.3.2 数据库选型......................................... 错误!未定义书签。

6.3.3 数据库种类及特点 (4)6.3.4 数据库逻辑结构 (4)6.3.5 物理结构设计 (4)6.3.6 数据库安全 (4)6.3.7 数据字典 (5)7 信息编码设计 (5)7.3 代码结构设计 (5)7.4 代码编制 (5)1引言1.1编写目的说明编写详细设计方案的主要目的。

说明书编制的目的是说明一个软件系统各个层次中的每个程序(每个模块或子程序)和数据库系统的设计考虑,为程序员编码提供依据。

华为WEB应用系统安全规范

DKBA 华为技术有限公司内部技术规范DKBA Web应用安全开发规范2013年XX月XX日发布 2013年XX月XX日实施华为技术有限公司Huawei Technologies Co., Ltd.版权所有侵权必究All rights reserved修订声明Revision declaration本规范拟制与解释部门:网络安全能力中心&电信软件与核心网网络安全工程部本规范的相关系列规范或文件:《C&C++语言安全编程规范》《Java语言安全编程规范》相关国际规范或文件一致性:无替代或作废的其它规范或文件:无相关规范或文件的相互关系:《产品网络安全红线》和《电信软件与核心网业务部安全能力基线》中的Web安全要求引用了本规范的内容,如果存在冲突,以本规范为准。

目录 Table of Contents1概述................................................... 错误!未定义书签。

背景简介 ................................................ 错误!未定义书签。

技术框架 ................................................ 错误!未定义书签。

使用对象 ................................................ 错误!未定义书签。

适用范围 ................................................ 错误!未定义书签。

用词约定 ................................................ 错误!未定义书签。

2常见WEB安全漏洞 ........................................ 错误!未定义书签。

3WEB设计安全规范 ........................................ 错误!未定义书签。

华为软件编程规范

华为软件编程规范软件编程规范(仅供内部使用)北京世纪百合科技有限公司Beijing Centurial Lily Technology Co.,Ltd.版权所有不得复制文档修改记录目录1.引言 (4)1.1目的 (4)1.2范围 (4)2.规范 (4)2.1文件 (4)2.2版面风格 (4)2.3标识符命名 (9)2.4函数与宏 (11)2.5代码的可靠性 (14)3.附录:通用类型的公共定义 (19)1.引言1.1目的本规范的目的在于增加源代码的可读性,减少程序员对代码理解上的偏差,使程序员能够编写出可靠的代码,降低代码维护成本。

1.2范围本规范内容涉及范围包括:文件、版面、注释、标识符、变量和结构、函数、宏以及可理解性等。

本规范适用于公司开发的所有软件产品。

在新软件的编码过程中本规范必须执行。

2.规范2.1文件2.1.1头文件的名称一律为小写,格式为“子系统名_文件名.h”。

例如:ipf_protocol.h等。

2.1.2头文件的格式如下:注释头,格式参见软件编程规范;头文件预编译开关开始,格式为:#ifndef 预编译开关#define 预编译开关其中预编译开关格式为:“_文件名_H”,其中文件名一律大写头文件内容;头文件预编译开关结束,格式为:#endif用来和头文件预编译开关的开始对应。

例如:以下为ipf_ip.h头文件的内容:/********************************** **************************Copyright (c) Lily Of The Century Technology Co., LTD.ALL RIGHTS RESERVEDDescription: // 用于详细说明此程序文件完成的主要功能*********************************** **************************/#ifndef _IPF_IP_H#define _IPF_IP_H...<头文件正文>...#endif2.1.3头文件的定义要有层次,禁止交叉引用。

CC语言安全编程规范V精编版

C C语言安全编程规范V公司内部编号:(GOOD-TMMT-MMUT-UUPTY-UUYY-DTTI-华为技术有限公司内部技术规范DKBA 6914-2013.05 C&C++语言安全编程规范2013年05月07日发布 2013年05月07日实施华为技术有限公司Huawei Technologies Co., Ltd.版权所有侵权必究修订声明本规范拟制与解释部门:网络安全技术能力中心本规范的相关系列规范或文件:《Java语言安全编程规范》《Web应用安全开发规范》相关国际规范或文件一致性:无替代或作废的其它规范或文件:无相关规范或文件的相互关系:本规范作为《C语言编程规范》和《C++语言编程规范》安全性要求的补充和扩展。

目录C&C++语言安全编程规范0规范制定说明0.1前言随着公司业务发展,越来越多的产品被公众、互联网所熟知,并成为安全研究组织的研究对象、黑客的漏洞挖掘目标,容易引起安全问题。

安全问题影响的不只是单个产品,甚至有可能影响到公司整体声誉。

产品安全涉及需求、设计、实现、部署多个环节,实现的安全是产品安全的重要一环。

为了帮助产品开发团队编写安全的代码,减少甚至规避由于编码错误引入安全风险,特制定本规范。

《C&C++语言安全编程规范》参考业界安全编码的研究成果,并结合产品编码实践的经验总结,针对C/C++语言编程中的字符串操作、整数操作、内存管理、文件操作、STL库使用等方面,描述可能导致安全漏洞或潜在风险的常见错误。

以期减少缓冲区溢出、整数溢出、格式化字符串攻击、命令注入攻击、目录遍历等典型安全问题。

0.2使用对象本规范的读者及使用对象主要为使用C和C++语言的开发人员、测试人员等。

0.3适用范围本规范适合于公司基于C或C++语言开发的产品。

0.4术语定义原则: 编程时必须遵守的指导思想。

规则:编程时必须遵守的约定。

建议:编程时必须加以考虑的约定。

说明:对此原则/规则/建议进行必要的解释。

Huawei路由安全配置基线

Huawei路由器安全配置基线备注:1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

目录第1章...................................................................................... 概述51.1 ....................................................................................... 目的51.2 ....................................................................................... 目的51.3 .................................................................................. 适用范围51.4 .................................................................................. 适用版本51.5 ....................................................................................... 实施51.6 .................................................................................. 例外条款5第2章.......................................................... 华为路由其设备配置安全要求62.1 .................................................................................. 帐号管理62.1.1 ....................................................................... 用户帐号分配*62.1.2 .................................................................... 删除无关的帐号*72.1.3 ............................................... 限制具备管理员权限的用户远程登录72.2 ....................................................................................... 口令82.2.1.......................................................................... 口令复杂度2.2.2................................................................... 静态口令加密保存92.2.3.......................................... 根据用户的业务需要配置其所需最小权限102.2.4...................................................... 帐号、口令和授权的强制要求11第3章................................................................................. 日志配置133.1 .................................................................................. 日志配置133.1.1 ........................................................................ 记录用户操作133.1.2 ................................................................ 记录设备的安全事件143.1.3 ........................................................................ 远程日志功能143.1.4 .................................................... 保证日志功能记录的时间准确性153.1.5 ................................................................... 日志记录内容要求16第4章I P协议 (17)4.1 ................................................................................... IP协议174.1.1 ...................................................... 远程维护的设备配置加密协议174.1.2 ........................................... 动态路由协议口令要求配置MD5加密*184.1.3 ........................................................................ 制定路由策略4.1.4 ..................................... 关闭未使用的SNMP协议及未使用RW权限204.1.5 .................................. Community默认通行字应符合口令强度要求204.1.6 ......................................................... 配置SNMPV2或以上版本214.1.7 ............................................................... SNMP访问安全限制224.1.8 ............................................................................ ACL配置224.1.9 .......................................................................... 配置URPF244.1.10 ......................................................... 打开LDP协议认证功能*24第5章................................................................................. 其他配置265.1 .................................................................................. 其他配置265.1.1 .................................................................. 关闭未使用的端口*265.1.2 .............................................................. 配置定时账户自动登出265.1.3 ...................................................... 配置consol口密码保护功能275.1.4 ........................................................ 关闭网络设备不必要的服务*285.1.5 ............................................ 系统远程管理服务只允许特定地址访问285.1.6 ............................................................... 端口与实际应用相符*295.1.7 ................................................................... 防ARP欺骗攻击30第6章.............................................................................. 评审与修订31第1章概述1.1目的1.2目的本文档旨在指导系统管理人员进行Huawei路由器的安全配置。

福建华为网络安全操作规范培训试卷[V1]

![福建华为网络安全操作规范培训试卷[V1]](https://img.taocdn.com/s3/m/a0fa101d2af90242a995e520.png)

福建华为网络安全操作规范培训试卷2014年10月30日一、福州代表处中小项目TD/合作TL管理规定1、为什么要制定《中小项目TD&合作TL管理规定》【了解】答:为规范代表处中小项目TD/合作TL行为管理,落实中小项目交付过程中项目TD/TL的日常规定动作,切实保障交付期间网络安全稳定运行,提升现场项目交付质量。

2、中小项目TD工作职责【了解】答:①由区域维护工程师兼职区域中小项目TD,区域中小项目技术第一责任人,对项目技术风险及操作方案质量负管理责任,关注区域所有操作及技术风险管理;②负责整网项目解决方案,对整体工程方案的可实施性、安全性负责;③负责进行多产品线的技术接口和工程实施方案集成;④负责审核相关技术方案,对整网建设的方案负责;⑤负责和客户的技术总接口。

3、中小项目合作TL工作职责【掌握】答:①对区域本单位承接的所有项目技术风险及操作方案质量负管理责任,关注区域所有操作及技术风险管理,对所承接项目网络安全负责;②负责项目合作督导提交的所有技术方案评审,对技术方案质量负责;③负责区域项目操作风险汇总管理,根据识别的风险制定相应的应对措施,确保项目交付过程网络安全隐定;④负责区域所有技术问题管理,负责技术问题处理和推动,对于无法及时解决的问题及时向华为项目经理、TD通报问题处理进展及求助事项,对技术问题闭环负责;⑤负责区域合作督导基本技能传递,制定交付人员技能提升计划。

4、中小项目技术管理关键KCP点【掌握】答:①确认交付关健风险点;②网络部署方案评审;③网络实施方案评审;④重大操作“三授权”管理;⑤重大操作实施管理。

5、中小项目TD日常规定动作【了解】答:①识别交付过程中的关键风险点并传递给合作督导/TL;②组织召开区域项目技术分析会;③技术方案评审;④区域技术问题管理。

6、合作TL日常规定动作【掌握】答:①操作计划申报;②汇总区域项目技术问题,及时处理、困难求助;③计划外操作申报;④技术方案评审;⑤合作人员技能提升计划。

运维安全管理

运维安全管理运维安全的四个层次⽹络安全⽹络设备的安全思科、华为等⽹络设备定期升级,修复bug和曝出的漏洞公⽹防⽕墙,核⼼交换机等核⼼⽹络设备的管理外⽹安全策略IDC,防⽕墙策略,严把上⾏端⼝开放公⽹上下⾏流量监控对DDos攻击提⾼警惕,提前准备应急预案临时提⾼流量,硬抗启动流量清洗,将攻击流量引⼊⿊洞,有可能误杀正常⽤户专线安全策略对涉及⾦融、⽀付等项⽬设⽴专线VPN安全策略IPsec VPN:site to siteOpenVPN: peer to site摒弃PPTP等不含加密算法的vpn服务端⼝全禁⽌,需要通信的申请审批后,再由管理员开放数据安全数据库⽤户权限管理员权限限定,不允许远程root定期更换管理员密码应⽤权限最⼩化,专⼈管理⼿动查询权限可审计数据库审计设备数据库主库不能开⼀般查询⽇志(为了性能)交换机上镜像流量,接⼊审计设备,实现实时审计不要设计串⾏在系统⾥,形成单点和瓶颈数据库脱敏姓名、⾝份证、⼿机号、银⾏卡号等敏感信息应脱敏处理对程序脱敏协同系统架构部共同出规范对⼿动查询权限脱敏,按列授权,录屏备份策略每周全备,每天增备备份⽂件要每天利⽤内⽹流量低⾕时间,推送到远程主机,有条件的应跨机房备份⼀定要规划定期恢复测试,保证备份的可⽤性应⽤安全操作系统安全系统基础优化(内核优化,优化⼯具)⽇期,时区同步root密码复杂度⾜够⾼,需要在操作系统⾥做定时过期策略每三个⽉使⽤脚本更新服务器的root密码和iDrac密码,并将更换后的密码加密打包发送给指定管理员邮箱,同时提交gitlab对系统关键⽂件进⾏md5监控,例如/etc/passwd,~/.ssh/authorized_keys⽂件等,如有变更,触发报警定期查毒,漏扫,定期安排更新操作系统/etc/ssh/sshd_config⾥配置:PasswordAuthentication noPermitRootLogin without-password使⽤saltstack等批量管理软件进⾏特权命令执⾏和备份脚本执⾏(避开ssh协议)应⽤系统安全WEB应⽤防⽕墙(WAF)防SQL注⼊防CC攻击防XSS跨站脚本应⽤系统漏洞关注0day漏洞新闻及时整改并上线投产组织技术⼒量测试,复现⽇志收集和分析完善⽇志收集⽅案,集中转储通过应⽤系统⽇志分析,进⾏安全预警DNS劫持全站https,购买泛域名证书有条件的可以⾃⼰维护公⽹DNS,上dnssec数字签名采购基调、听云等第三⽅拨测服务,分布式监控⽹站质量向ISP投诉,⼯信部举报Basic Auth在nginx上做,⾮常简单对防脚本攻击有奇效企业邮箱服务器安全推荐使⽤微软的Exchange功能强⼤,维护相对简单投产反垃圾邮件⽹关投产梭⼦鱼反垃圾邮件⽹关,防伪造发信⼈群发审核管控⽤好邮件组接⼊AD域控域名安全管理做好ICP备案域名证书域名实名认证(公司模板)接⼊商处蓝⾊幕布拍照法⼈⾝份证、管理员⾝份证⽹站真实性核验单公⽹解析专⼈管理,邮件申请,审批将业务解析⾄不同公⽹IP出⼝,双活机房智能解析,解析⾄不同线路如有条件,可购买公⽹解析套餐服务,安全服务等内⽹安全80%以上的企业IT安全问题出⾃内⽹安全堡垒机⼀定要强制使⽤堡垒机登录服务器ssh私钥通⾏短语机制,避免密钥失窃定期审计堡垒机操作⽇志如果有必要,可以上2FA(双因⼦验证)AD域控有条件⼀定要接⼊windows域控,要求密码复杂度和定期过期邮箱wifivpn账号密码内⽹系统账号业务系统账号⽹络设备等办公⽹安全专业的HelpDesk团队企业级杀毒软件办公电脑接⼊域控上⽹⾏为管理流量监控,mac地址绑定有条件的可以在办公环境上⼀个⼩型的业务机房wifi管控,单做guest接⼊点,不能访问业务核⼼⽹络。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

DKBA 华为技术有限公司内部技术规范DKBA 1606-XXXX.X Web应用安全开发规范V1.52013年XX月XX日发布2013年XX月XX日实施华为技术有限公司Huawei Technologies Co., Ltd.版权所有侵权必究All rights reserved修订声明Revision declaration本规范拟制与解释部门:网络安全能力中心&电信软件与核心网网络安全工程部本规范的相关系列规范或文件:《C&C++语言安全编程规范》《Java语言安全编程规范》相关国际规范或文件一致性:无替代或作废的其它规范或文件:无相关规范或文件的相互关系:《产品网络安全红线》和《电信软件与核心网业务部安全能力基线》中的Web安全要求引用了本规范的内容,如果存在冲突,以本规范为准。

规范号主要起草部门专家主要评审部门专家修订情况孟咏喜22499,潘海涛27360,孙林46580,王福40317,王锦亮36430,王美玲60011866,王谟磊65558,王玉龙24387,杨娟60019875,张锋43381,张健60005645,张轶57143,邹韬51591何伟祥33428 刘高峰63564,龚连阳00129383,许汝波62966,吴宇翔00120395,王欢00104062,吕晓雨56987 V1.2增加了Web Service、Ajax和上传和下载相关的安全规范。

何伟祥00162822 V1.3增加了防止会话固定和防止跨站请求伪造的安全规范。

何伟祥00162822 V1.4增加了“规则3.4.1”的实施指导;删除了“建议3.4.1”;修改了“6配套CBB介绍”的内容和获取方式。

增加了“3.9 DWR”何伟祥00162822 吴淑荣00197720 魏建雄00222906 谢和坤00197709 李田00042091 孙波00175839 朱双红00051429 王伟00207440陈伟00141500V1.5增加“规则3.3.9、规则3.6.5、规则4.7.1、建议4.7.2、4.8 PHP”增加“3.8 RESTfulWeb Service”修改“规则3.2.2.8、规则3.2.2.3、规则3.4.1、规则4.6.1”规范号主要起草部门专家主要评审部门专家修订情况删除“3.2.1口令策略”和“规则3.1.3、规则3.2.3.8、规则4.7.1”附件文档作为对象直接插入主文档目录Table of Contents1概述 (7)1.1背景简介 (7)1.2技术框架 (8)1.3使用对象 (9)1.4适用范围 (9)1.5用词约定 (9)2常见WEB安全漏洞 (10)3WEB设计安全规范 (11)3.1W EB部署要求 (11)3.2身份验证 (12)3.2.1口令 (12)3.2.2认证 (12)3.2.3验证码 (15)3.3会话管理 (16)3.4权限管理 (17)3.5敏感数据保护 (18)3.5.1敏感数据定义 (18)3.5.2敏感数据存储 (18)3.5.3敏感数据传输 (20)3.6安全审计 (21)3.7W EB S ERVICE (22)3.8REST FUL W EB S ERVICE (23)3.9DWR (24)4WEB编程安全规范 (25)4.1输入校验 (25)4.2输出编码 (30)4.3上传下载 (30)4.4异常处理 (31)4.5代码注释 (31)4.6归档要求 (32)4.7其他 (33)4.8PHP (34)5WEB安全配置规范 (36)6配套CBB介绍 (37)6.1WAF CBB (37)6.2验证码CBB (38)7附件 (38)7.1附件1T OMCAT配置SSL指导 (38)7.2附件2W EB S ERVICE 安全接入开发指导 (38)7.3附件3客户端IP鉴权实施指导 (38)7.4附件4口令安全要求 (38)7.5附件5W EB权限管理设计规格说明书 (39)Web应用安全开发规范V1.51 概述1.1 背景简介在Internet大众化及Web技术飞速演变的今天,Web安全所面临的挑战日益严峻。

黑客攻击技术越来越成熟和大众化,针对Web的攻击和破坏不断增长,Web安全风险达到了前所未有的高度。

许多程序员不知道如何开发安全的应用程序,开发出来的Web应用存在较多的安全漏洞,这些安全漏洞一旦被黑客利用将导致严重甚至是灾难性的后果。

这并非危言耸听,类似的网上事故举不胜举,公司的Web产品也曾多次遭黑客攻击,甚至有黑客利用公司Web产品的漏洞敲诈运营商,造成极其恶劣的影响。

本规范就是提供一套完善的、系统化的、实用的Web安全开发方法供Web研发人员使用,以期达到提高Web安全的目的。

本规范主要包括三大内容:Web设计安全、Web编程安全、Web配置安全,配套CBB,多管齐下,实现Web应用的整体安全性;本规范主要以JSP/Java编程语言为例。

1.2 技术框架图1典型的Web安全技术框架图1 显示了典型的Web安全的技术框架和安全技术点,这些安全技术点,贯穿整个Web设计开发过程。

上图各个区域中存在任何一点薄弱环节,都容易导致安全漏洞。

由于HTTP的开放性,Web应用程序必须能够通过某种形式的身份验证来识别用户,并确保身份验证过程是安全的,同样必须很好地保护用于跟踪已验证用户的会话处理机制。

为了防止一些恶意输入,还要对输入的数据和参数进行校验。

另外还要考虑Web系统的安全配置,敏感数据的保护和用户的权限管理,以及所有操作的安全审计。

当然还要考虑代码安全,以及其他方面的威胁。

表 1 列出了一些Web缺陷类别,并针对每类缺陷列出了由于设计不当可能会导致的潜在问题。

针对这些潜在的问题,本规范中有相应的解决措施。

表1Web 应用程序缺陷和由于不良设计可能导致的问题缺陷类别由于不良设计可能导致的问题身份验证身份伪造、口令破解、权限提升和未授权访问。

会话管理通过捕获导致会话劫持和会话伪造。

权限管理访问机密或受限数据、篡改和执行未授权操作。

配置管理未授权访问管理界面、更新配置数据、访问用户帐户和帐户配置文件。

敏感数据机密信息泄漏和数据篡改。

加密技术未授权访问机密数据或帐户信息。

安全审计未能识别入侵征兆、无法证明用户的操作,以及在问题诊断中存在困难。

输入检验通过嵌入查询字符串、窗体字段、Cookie 和 HTTP 标头中的恶意字符串所执行的攻击。

包括命令执行、跨站点脚本编写 (XSS)、SQL 注入和缓冲区溢出攻击等。

参数操作路径遍历攻击、命令执行、此外还有跳过访问控制机制、导致信息泄露、权限提升和拒绝服务。

异常管理拒绝服务和敏感的系统级详细信息泄露。

1.3 使用对象本规范的读者及使用对象主要为Web相关的需求分析人员、设计人员、开发人员、测试人员等。

1.4 适用范围本规范的制定考虑了公司各种Web应用开发的共性,适合于公司绝大部分Web产品,要求Web产品开发必须遵循。

对于嵌入式系统(如ADSL Modem、硬件防火墙)中的Web应用,由于其特殊性(CPU、内存、磁盘容量有限,没有成熟的Web容器),不强制遵循本规范的所有内容,只需遵循以下章节的规则要求:3.2身份验证3.3会话管理3.5敏感数据保护4.1输入校验4.2输出编码4.3上传下载4.5代码注释4.6归档要求1.5 用词约定✧规则:强制必须遵守的原则✧建议:需要加以考虑的原则✧说明:对此规则或建议进行相应的解释实施指导:对此规则或建议的实施进行相应的指导2 常见Web安全漏洞Web应用的安全漏洞有很多,无法穷举。

针对众多的Web漏洞,OWASP的专家们结合各自在各领域的应用安全工作经验及智慧,提出了十大Web应用程序安全漏洞,帮助人们关注最严重的漏洞。

(OWASP即开放Web应用安全项目,是一个旨在帮助人们理解和提高Web应用及服务安全性的项目组织。

)表2十大Web应用程序安全漏洞列表序号漏洞名称漏洞描述1 注入注入攻击漏洞,例如SQL、OS命令以及LDAP注入。

这些攻击发生在当不可信的数据作为命令或者查询语句的一部分,被发送给解释器的时候。

攻击者发送的恶意数据可以欺骗解释器,以执行计划外的命令或者访问未被授权的数据。

2 跨站脚本当应用程序收到含有不可信的数据,在没有进行适当的验证和转义的情况下,就将它发送给一个网页浏览器,这就会产生跨站脚本攻击(简称XSS)。

XSS允许攻击者在受害者的浏览器上执行脚本,从而劫持用户会话、危害网站、或者将用户转向至恶意网站。

3 失效的身份认证和会话管理与身份认证和会话管理相关的应用程序功能往往得不到正确的实现,这就导致了攻击者破坏密码、密匙、会话令牌或攻击其他的漏洞去冒充其他用户的身份。

4 不安全的直接对象引用当开发人员暴露一个对内部实现对象的引用时,例如,一个文件、目录或者数据库密匙,就会产生一个不安全的直接对象引用。

在没有访问控制检测或其他保护时,攻击者会操控这些引用去访问未授权数据。

5 跨站请求伪造一个跨站请求伪造攻击迫使登录用户的浏览器将伪造的HTTP请求,包括该用户的会话cookie和其他认证信息,发送到一个存在漏洞的Web应用程序。

这就允许了攻击者迫使用户浏览器向存在漏洞的应用程序发送请求,而这些请求会被应用程序认为是用户的合法请求。

6 安全配置错误好的安全需要对应用程序、框架、应用程序服务器、Web服务器、数据库服务器和平台,定义和执行安全配置。

由于许多设置的默认值并不是安全的,因此,必须定义、实施和维护所有这些设置。

这包括了对所有的软件保护及时地更新,包括所有应用程序的库文件。

7 失败的URL访问权限限制许多Web应用程序在显示受保护的链接和按钮之前会检测URL访问权限。

但是,当这些页面被访问时,应用程序也需要执行类似的访问控制检测,否则攻击者将可以伪装这些URL去访问隐藏的网页。

8 未经验证的重定向和前转Web应用程序经常将用户重定向和前转到其他网页和网站,并且利用不可信的数据去判定目的页面。

如果没有得到适当验证,攻击者可以将受害用户重定向到钓鱼网站或恶意网站,或者使用前转去访问未经授权的网页。

9 不安全的加密存储许多Web应用程序并没有使用恰当的加密措施或Hash算法保护敏感数据,比如信用卡、社会安全号码(SSN)、认证凭据等。

攻击者可能利用这种弱保护数据实行身份盗窃、信用卡欺骗或或其他犯罪。

10 传输层保护不足应用程序时常没有身份认证、加密措施,甚至没有保护敏感网络数据的保密性和完整性。

而当进行保护时,应用程序有时采用弱算法、使用过期或无效的证书,或不正确地使用这些技术。

3 Web设计安全规范3.1 Web部署要求规则3.1.1:如果Web 应用对Internet 开放,Web服务器应当置于DMZ区,在Web服务器与Internet之间,Web服务器与内网之间应当有防火墙隔离,并设置合理的策略。